Arkivering av tidligere oppdateringer for Microsoft Defender for Cloud Apps

Denne artikkelen er et arkiv som beskriver oppdateringer gjort i tidligere versjoner av Defender for Cloud Apps. Hvis du vil se den nyeste listen over nyheter, kan du se Nyheter i Defender for Cloud Apps.

Desember 2023

Nye IP-adresser for portaltilgang og SIEM-agenttilkobling

IP-adressene som brukes for portaltilgang og SIEM-agenttilkoblinger, er oppdatert. Pass på å legge til de nye IP-ene i brannmurens tillatelsesliste i henhold til dette for å holde tjenesten fullstendig funksjonell. Hvis du vil ha mer informasjon, kan du se:

Justering av gjenværende arbeidsperiode for første skanninger

Vi har justert gjenværende arbeidsperiode for første skanninger etter å ha koblet en ny app til Defender for Cloud Apps. Følgende appkoblinger har alle en innledende søkereserveperiode på sju dager:

Hvis du vil ha mer informasjon, kan du se Koble til apper for å få synlighet og kontroll med Microsoft Defender for Cloud Apps.

SSPM-støtte for flere tilkoblede apper

Defender for Cloud Apps gir deg sikkerhetsanbefalinger for SaaS-programmene for å hjelpe deg med å forhindre mulige risikoer. Disse anbefalingene vises via Microsoft Secure Score når du har en kobling til et program.

Defender for Cloud Apps har nå forbedret sin SSPM-støtte ved å inkludere følgende apper: (forhåndsvisning)

SSPM støttes nå også for Google Workspace i generell tilgjengelighet.

Obs!

Hvis du allerede har en kobling til en av disse appene, kan poengsummen din i Sikker poengsum oppdateres automatisk i henhold til dette.

Hvis du vil ha mer informasjon, kan du se:

- SaaS security posture management (SSPM)

- Synlighet for bruker, appstyring og sikkerhetskonfigurasjon

- Microsoft Sikkerhetsvurdering

November 2023

rotasjon for Defender for Cloud Apps programsertifikat

Defender for Cloud Apps planlegger å rotere programsertifikatet. Hvis du tidligere eksplisitt har klarert det eldre sertifikatet og for øyeblikket har SIEM-agenter som kjører på nyere versjoner av Java Development Kit (JDK), må du klarere det nye sertifikatet for å sikre fortsatt SIEM-agenttjeneste. Selv om det sannsynligvis ikke er nødvendig med noen handling, anbefaler vi at du kjører følgende kommandoer for å validere:

Bytt til bin-mappen for Java-installasjonen i et kommandolinjevindu, for eksempel:

cd "C:\Program Files (x86)\Java\jre1.8.0_291\bin"Utfør denne kommandoen:

keytool -list -keystore ..\lib\security\cacertsHvis du ser følgende fire aliaser, betyr det at du tidligere eksplisitt har klarert sertifikatet vårt og må utføre handlinger. Hvis disse aliasene ikke finnes, skal ingen handling være nødvendig.

- azuretls01crt

- azuretls02crt

- azuretls05crt

- azuretls06crt

Hvis du har behov for handling, anbefaler vi at du allerede stoler på de nye sertifikatene for å forhindre problemer når sertifikatene er fullstendig rotert.

Hvis du vil ha mer informasjon, kan du se vårt problem med nye versjoner av Feilsøkingsveiledning for Java .

CSPM-støtte i Microsoft Defender for Sky

Med de kontinuerlige Microsoft Defender for Cloud Apps konvergens til Microsoft Defender XDR, støttes CSPM-tilkoblinger (cloud security posture management) fullt ut via Microsoft Defender for Cloud.

Vi anbefaler at du kobler azure-, AWS- og Google Cloud Platform (GCP)-miljøer til Microsoft Defender for skyen for å få de nyeste CSPM-funksjonene.

Hvis du vil ha mer informasjon, kan du se:

- Hva er Microsoft Defender for skyen?

- Cloud Security Posture Management (CSPM) i Defender for Cloud

- Koble Azure-abonnementene dine til Microsoft Defender for Cloud

- Koble AWS-kontoen til Microsoft Defender for Cloud

- Koble GCP-prosjektet til Microsoft Defender for Sky

Obs!

Kunder som fortsatt bruker den klassiske Defender for Cloud Apps-portalen, ser ikke lenger sikkerhetskonfigurasjonsvurderinger for Azure-, AWS- og GCP-miljøer.

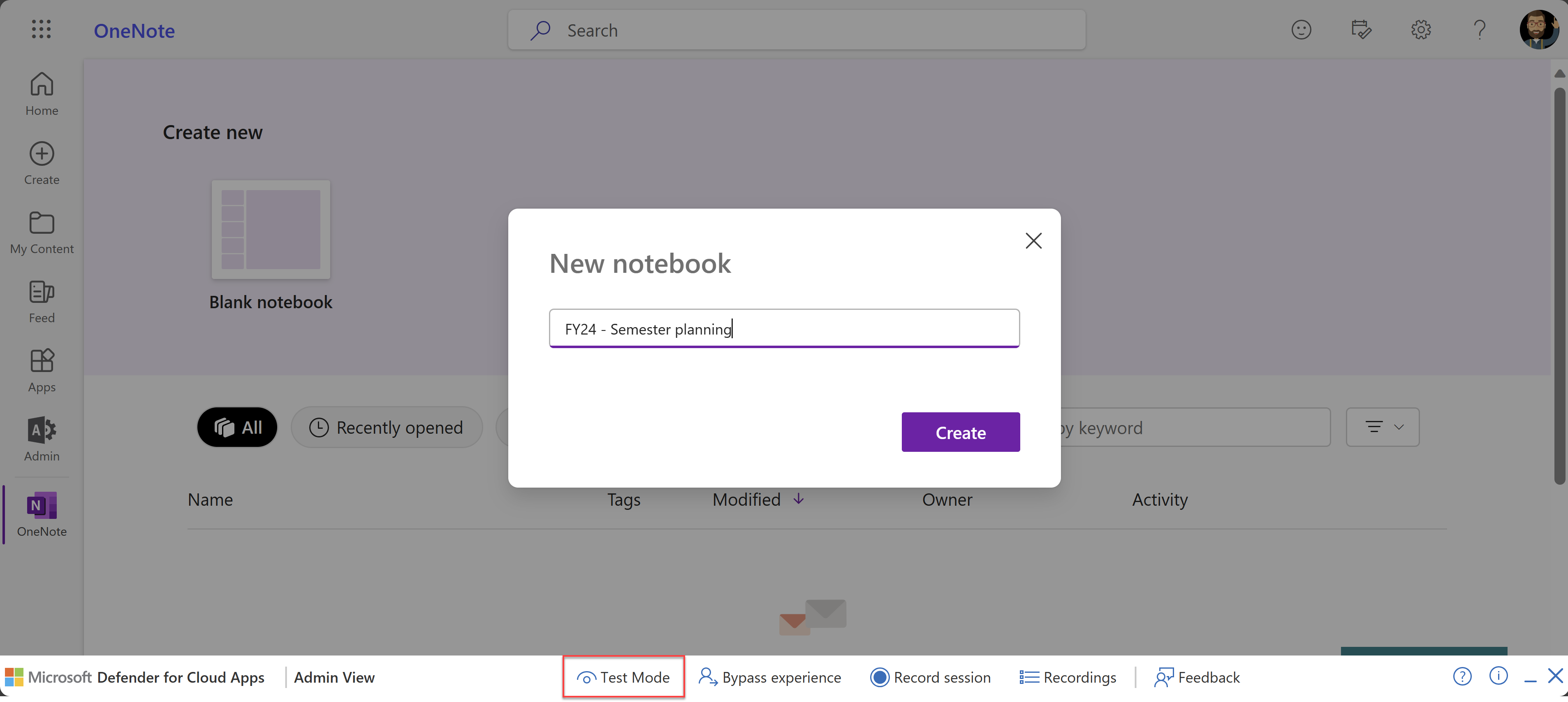

Testmodus for administratorbrukere (forhåndsvisning)

Som administratorbruker vil du kanskje teste kommende proxy-feilrettinger før den nyeste Defender for Cloud Apps utgivelsen distribueres fullstendig til alle leiere. For å hjelpe deg med dette, Defender for Cloud Apps nå en testmodus som er tilgjengelig fra verktøylinjen Admin visning.

Når du er i testmodus, vises bare administratorbrukere for eventuelle endringer som er angitt i feilrettingene. Det er ingen innvirkning på andre brukere. Vi oppfordrer deg til å sende tilbakemeldinger om de nye løsningene til Microsofts kundestøtteteam for å øke hastigheten på utgivelsessyklusene.

Når du er ferdig med å teste den nye løsningen, deaktiverer du testmodus for å gå tilbake til vanlig funksjonalitet.

Bildet nedenfor viser for eksempel den nye testmodusknappen på Admin vis-verktøylinjen, som er lagt over OneNote som brukes i en nettleser.

Hvis du vil ha mer informasjon, kan du se Diagnostisere og feilsøke med Admin vis verktøylinje ogtestmodus.

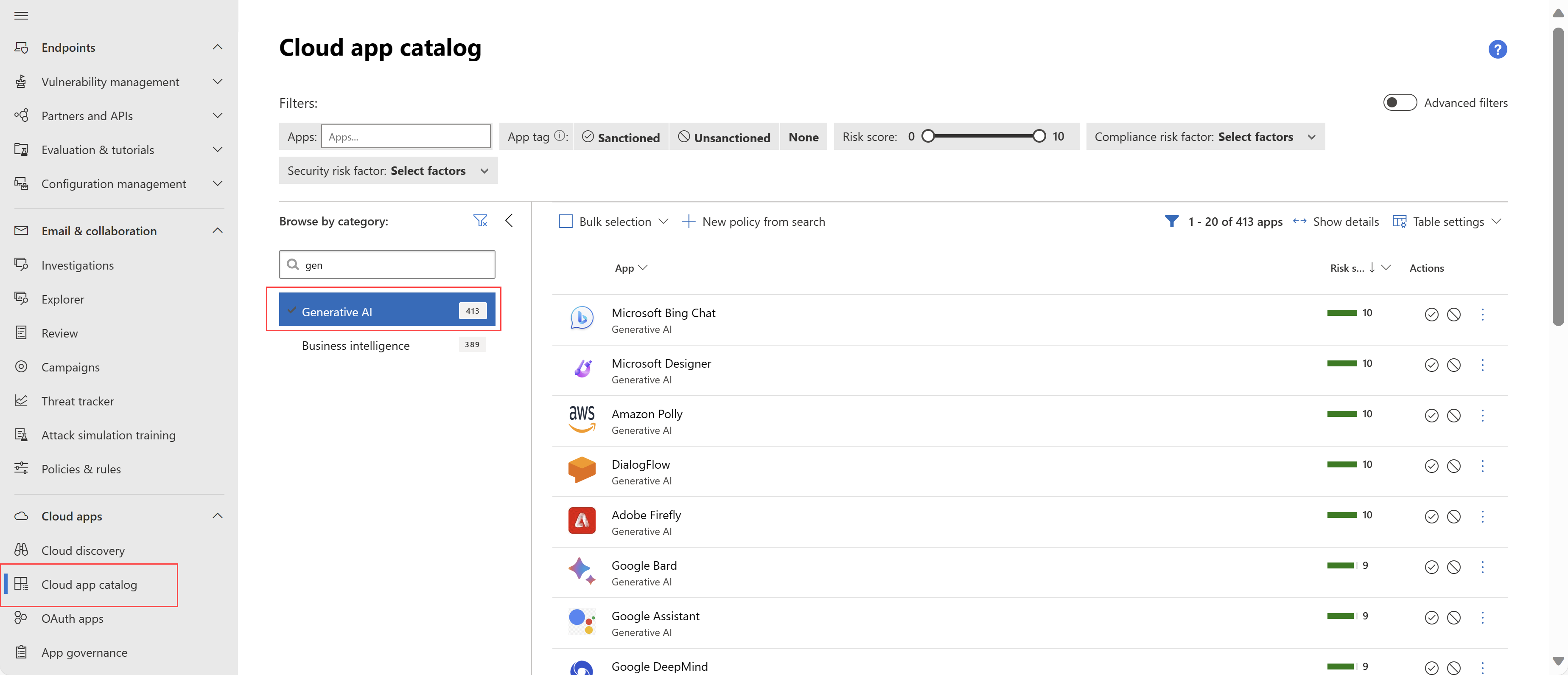

Ny katalogkategori for skyapp for Generative AI

Den Defender for Cloud Apps appkatalogen støtter nå den nye Generative AI-kategorien for apper for stor språkmodell (LLM), som Microsoft Bing Chat, Google Bard, ChatGPT og mer. Sammen med denne nye kategorien har Defender for Cloud Apps lagt til hundrevis av generative AI-relaterte apper i katalogen, noe som gir innsyn i hvordan generative AI-apper brukes i organisasjonen og hjelper deg med å administrere dem på en sikker måte.

Du vil for eksempel kanskje bruke Defender for Cloud Apps-integrering med Defender for Endpoint til å godkjenne eller blokkere bruken av bestemte LLM-apper basert på en policy.

Hvis du vil ha mer informasjon, kan du se Finne skyappen og beregne risikoresultater.

Generell tilgjengelighet for flere Shadow IT-hendelser med Defender for Endpoint

Defender for Cloud Apps nå kan oppdage Shadow IT-nettverkshendelser oppdaget fra Defender for Endpoint-enheter som arbeider i samme miljø som en nettverksproxy, i generell tilgjengelighet.

Hvis du vil ha mer informasjon, kan du se Oppdag apper via Defender for endepunkt når endepunktet er bak en nettverksproxy og Integrere Microsoft Defender for endepunkt.

Oktober 2023

Automatisk omdirigering til Microsoft Defender XDR generell tilgjengelighet

Nå blir alle kunder automatisk omdirigert til Microsoft Defender XDR fra den klassiske Microsoft Defender for Cloud Apps-portalen, siden omadresseringen er generelt tilgjengelig. Administratorer kan fortsatt oppdatere omadresseringsinnstillingen etter behov for å fortsette å bruke den klassiske Defender for Cloud Apps-portalen.

Integrering av Defender for Cloud Apps i Microsoft Defender XDR effektiviserer prosessen med å oppdage, undersøke og redusere trusler mot brukere, apper og data, slik at du kan se gjennom mange varsler og hendelser fra én enkelt glassrute i ett XDR-system.

Hvis du vil ha mer informasjon, kan du se Microsoft Defender for Cloud Apps i Microsoft Defender XDR.

September 2023

Flere oppdagelser for Shadow IT-hendelser (forhåndsvisning)

Defender for Cloud Apps kan nå oppdage Shadow IT-nettverkshendelser oppdaget fra Defender for Endpoint-enheter som arbeider i samme miljø som en nettverksproxy.

Hvis du vil ha mer informasjon, kan du se Oppdag apper via Defender for endepunkt når endepunktet er bak en nettverksproxy (forhåndsvisning) og integrere Microsoft Defender for endepunkt.

Kontinuerlig NRT-frekvens som støttes for CloudAPPEvents-tabellen (forhåndsvisning)

Defender for Cloud Apps støtter nå kontinuerlig (NRT)-frekvens for gjenkjenningsregler ved hjelp av CloudAppEvents-tabellen.

Hvis du angir at en egendefinert gjenkjenning skal kjøre i kontinuerlig frekvens (NRT), kan du øke organisasjonens mulighet til å identifisere trusler raskere. Hvis du vil ha mer informasjon, kan du se Opprette og behandle regler for egendefinerte gjenkjenninger.

August 2023

Nye sikkerhetsanbefalinger i Sikker poengsum (forhåndsversjon)

Nye Microsoft Defender for Cloud Apps anbefalinger er lagt til som forbedringshandlinger for Microsoft Secure Score. Hvis du vil ha mer informasjon, kan du se Nyheter i Microsoft Secure Score og Microsoft Secure Score.

Oppdateringer for Microsoft 365-kobling

Vi har gjort følgende oppdateringer for Defender for Cloud Apps Microsoft 365-kobling:

- (Forhåndsvisning) Oppdatert SSPM-støtte med nye cis-referansesikkerhetsanbefalinger .

- Justerte navnene på eksisterende anbefalinger for å samsvare med CIS-referanseverdien.

Hvis du vil vise relaterte data, må du kontrollere at du har konfigurert Microsoft 365-koblingen. Hvis du vil ha mer informasjon, kan du se Koble Microsoft 365 til Microsoft Defender for Cloud Apps.

Juli 2023

Log collector versjon 0.255.0

Defender for Cloud Apps har gitt ut Defender for Cloud Apps log collector versjon 0.255.0, inkludert oppdateringer til amazon-corretto og openssl avhengigheter.

Filnavnet for den nye versjonen er columbus-0.255.0-signed.jar, og bildenavnet er mcaspublic.azurecr.io/public/mcas/logcollectormed latest/0.255.0 koden.

Hvis du vil oppdatere loggsamleren, må du stoppe loggsamleren i miljøet ditt, fjerne det gjeldende bildet, installere det nye og oppdatere sertifikatene.

Hvis du vil ha mer informasjon, kan du se Avansert administrasjon av logginnsamling.

ServiceNow-koblingen støtter nå Utah-versjon

Defender for Cloud Apps ServiceNow-koblingen støtter nå ServiceNow Utah-versjonen. Hvis du vil ha mer informasjon, kan du se Koble ServiceNow til Microsoft Defender for Cloud Apps

Oppdateringer for Google Workspace-kobling

Google Workspace-koblingen støtter nå:

- (Forhåndsvisning) Verktøy for SaaS Security Posture Management (SSPM) for økt synlighet i SaaS-appenes holdningsfeilkonfigureringer sammenlignet med de ideelle appkonfigurasjonene. SSPM-funksjoner hjelper deg med proaktivt å redusere risikoen for brudd og angrep uten å måtte være sikkerhetsekspert for hver plattform.

- Aktiver godkjenningskontroll med flere faktorer. Hvis du vil vise relaterte data, må du kontrollere at du har konfigurert Google Workspace-koblingen.

Hvis du vil ha mer informasjon, kan du se Koble Google Workspace til Microsoft Defender for Cloud Apps.

Egendefinerte koblinger med åpen app-koblingsplattform (forhåndsvisning)

Defender for Cloud Apps nye kodeløse, åpne appkoblingsplattformen hjelper SaaS-leverandører med å opprette appkoblinger for SaaS-appene sine.

Opprett Defender for Cloud Apps koblinger for å utvide appsikkerhetsfunksjoner på tvers av kundenes SaaS-økosystemer, sikre data, redusere risikoer og forsterke den generelle SaaS-sikkerhetsstillingen.

Hvis du vil ha mer informasjon, kan du se Microsoft Defender for Cloud Apps åpne appkoblingsplattformen.

Nye appkoblinger for Asana og Miro (forhåndsversjon)

Defender for Cloud Apps støtter nå innebygde appkoblinger for Asana og Miro, som begge kan inneholde kritiske data i organisasjonen og er derfor mål for ondsinnede aktører. Koble disse appene til Defender for Cloud Apps for bedre innsikt i brukernes aktiviteter og trusselregistrering med maskinlæringsbaserte avviksregistreringer.

Hvis du vil ha mer informasjon, kan du se:

Konsolidering av økt- og tilgangspolicy

Defender for Cloud Apps forenkler nå arbeidet med både økt- og tilgangspolicyer. Tidligere, for å opprette en økt eller tilgangspolicy for en vertsapp, for eksempel Exchange, Teams eller Gmail, må kundene opprette en egen policy for alle relevante ressursapper, for eksempel SharePoint, OneDrive eller Google Drive. Fra og med 11. juli 2023 trenger du nå bare å opprette én enkelt policy på den vertsbaserte appen.

Hvis du vil ha mer informasjon, kan du se:

Automatisk omadressering til Microsoft Defender XDR (forhåndsvisning)

Kunder som bruker forhåndsvisningsfunksjoner, omdirigeres nå automatisk til Microsoft Defender XDR fra den klassiske Microsoft Defender for Cloud Apps-portalen. Administratorer kan fortsatt oppdatere omadresseringsinnstillingen etter behov for å fortsette å bruke den klassiske Defender for Cloud Apps-portalen.

Hvis du vil ha mer informasjon, kan du se Omadressere kontoer fra Microsoft Defender for Cloud Apps til Microsoft Defender XDR.

Juni 2023

Obs!

Fra og med juni 2023 er oppdateringer for appstyring oppført sammen med andre Microsoft Defender for skyfunksjoner. Hvis du vil ha informasjon om tidligere versjoner, kan du se Hva er nytt i appstyringstillegget for Defender for Cloud Apps.

Nye IP-adresser for tilgangs- og øktkontroller

IP-adressene som brukes for våre tilgangs- og øktkontrolltjenester, er oppdatert. Pass på å oppdatere brannmurens tillatelsesliste i henhold til dette for å holde tjenesten fullstendig funksjonell. Adresser som nylig er lagt til, omfatter:

| Datasenter | Offentlige IP-er |

|---|---|

| Brasil, sør | 191.235.54.192, 191.235.58.85, 191.235.59.0, 191.235.58.255, 191.235.58.203, 191.235.57.180, 191.235.58.56, 191.235.58.201, 20.206.229.223, 191.235.55.73, 20.206.75.66, 20.226.100.200, 20.206.231.146, 104.41.37.185 |

| USA, vest 3 | 20.14.38.222, 20.14.38.249, 20.150.153.126, 20.150.157.146, 20.150.157.211, 20.150.152.101, 20.106.80.235, 20.106.81.123, 20.150.158.183, 20.150.153.110, 20.118.150.70, 20.118.145.8, 20.150.143.88, 20.125.76.39, 20.106.103.34, 20.163.100.176 |

| Europa, nord | 20.166.182.165, 20.166.182.171, 20.166.182.163, 20.166.182.193, 4.231.129.248, 20.54.22.195, 4.231.129.246, 20.67.137.212, 40.127.131.206, 20.166.182.159, 20.166.182.182, 68.219.99.39, 20.166.182.204, 68.219.99.63 |

| Canada, sentralt | 20.175.151.201, 20.175.142.34, 20.175.143.233, 4.205.74.15, 20.175.142.19, 20.175.142.143, 20.175.140.191, 20.175.151.166, 20.175.140.185, 20.175.143.220, 20.175.140.128, 20.104.25.35, 4.205.74.7, 20.220.128.26 |

| Øst-Asia | 20.195.89.186, 20.195.89.213, 20.195.89.128, 20.195.89.62, 20.195.89.219, 20.239.27.66, 20.239.26.193, 20.195.89.72, 20.195.89.166, 20.195.89.56, 20.187.114.178, 20.239.119.245, 20.205.119.72, 20.187.116.207 |

| Australia, sørvest | 20.211.237.204, 20.92.29.167, 4.198.154.86, 4.198.66.117, 4.198.66.135, 20.11.210.40, 4.198.66.90, 20.92.8.154, 4.198.66.105, 4.198.66.78, 20.190.102.146, 4.198.66.126, 4.198.66.94, 4.198.66.92 |

| India, sentralt | 20.219.226.117, 20.204.235.50, 20.235.81.243, 20.204.235.230, 20.219.226.224, 20.204.236.111, 20.204.236.147, 20.204.236.213, 20.204.236.115, 20.204.236.74, 20.204.236.17, 20.235.115.136, 20.219.218.134, 20.204.251.239, 4.224.61.207 |

| Sørøst-Asia | 20.24.14.233 |

| Frankrike, sentralt | 20.74.115.131, 20.74.94.109, 20.111.40.153, 20.74.94.42, 20.74.94.220, 51.103.31.141, 20.74.95.102, 20.74.94.113, 51.138.200.138, 20.74.94.139, 20.74.94.136, 51.103.95.227, 20.74.114.253, 20.74.94.73 |

| Europa, vest | 20.76.199.12, 20.160.197.20, 20.76.199.126, 20.76.198.169, 20.4.196.150, 20.76.199.32, 13.69.81.118, 20.76.151.201, 20.76.199.49, 20.76.198.36, 20.76.199.14, 20.76.198.91, 20.93.194.151, 20.229.66.63 |

| Storbritannia, vest | 20.90.53.127, 51.142.187.141, 20.68.122.206, 20.90.53.162, 20.90.53.126, 20.90.50.109, 20.90.53.132, 20.90.53.133, 20.68.124.199, 20.90.49.200, 51.142.187.196, 20.254.168.148, 51.137.144.240, 20.90.50.115 |

| USA, øst | 40.117.113.165, 20.168.249.164, 172.173.135.148, 52.142.27.43, 20.237.22.163, 20.121.150.131, 20.237.18.20, 20.237.16.199, 20.237.16.198, 20.237.23.162, 20.124.59.116, 20.237.18.21, 20.124.59.146, 20.237.22.162 |

Hvis du vil ha mer informasjon, kan du se Nettverkskrav.

Appstyring nå tilgjengelig som en del av Defender for Cloud Apps lisens

Appstyring er nå inkludert som en del av Microsoft Defender for Cloud Apps lisenser og krever ikke lenger en tilleggslisens.

I Microsoft Defender-portalen går du til Status for appstyringstjeneste > for innstillinger > for skyapper > for enten å aktivere appstyring hvis tilgjengelig, eller registrere deg for ventelisten.

Eksisterende innehavere av prøvelisenser for appstyringstillegget har frem til 31. juli 2023 å aktivere veksleknappen og beholde appstyringstilgangen.

Hvis du vil ha mer informasjon, kan du se:

- Appstyring Defender for Cloud Apps i Microsoft Defender XDR

- Aktiver appstyring for Microsoft Defender for Cloud Apps.

OAuth-konvergens for appstyring

For kunder som har aktivert appstyring, har vi konsoliderte funksjoner for overvåking og policyhåndhevelse for alle OAuth-apper i appstyring.

I Microsoft Defender-portalen har vi slått sammen alle funksjonene opprinnelig under Skyapper > OAuth-apper under appstyring, der du kan administrere alle OAuth-apper under én enkelt glassrute.

Hvis du vil ha mer informasjon, kan du se Vis appene dine.

Forbedret jaktopplevelse for OAuth-appaktiviteter

Appstyring gjør det nå enkelt for deg å jakte med appdata til neste nivå ved å gi dypere innsikt i OAuth-appen, slik at du kan hjelpe SOC med å identifisere aktivitetene til en app og ressursene den har fått tilgang til.

OAuth app innsikt inkluderer:

- Forhåndsdefinerte spørringer som bidrar til å strømlinjeforme undersøkelsen

- Innsyn i dataene ved hjelp av resultatvisningen

- Muligheten til å inkludere OAuth-appdata, for eksempel ressurs-, app-, bruker- og appaktivitetsdetaljer i egendefinerte gjenkjenninger.

Hvis du vil ha mer informasjon, kan du se Jakten på trusler i appaktiviteter.

Oppdatering av apphygiene med Microsoft Entra

Fra og med 1. juni 2023 vil administrasjon av ubrukte apper, ubrukt legitimasjon og utløpende legitimasjon bare være tilgjengelig for appstyringskunder med Microsoft Entra Workload Identities Premium.

Hvis du vil ha mer informasjon, kan du se Sikre apper med funksjoner for apphygiene og hva er identiteter for arbeidsbelastninger?.

Mai 2023

Policyer for generering av virkemåte genererer ikke lenger varsler (forhåndsvisning). Fra og med 28. mai 2023 genererer ikke policyer som genererer virkemåter i Microsoft Defender XDR avansert jakt varsler. Policyene fortsetter å generere virkemåter uavhengig av aktivering eller deaktivert i leierkonfigurasjonen.

Hvis du vil ha mer informasjon, kan du se Undersøke virkemåter med avansert jakt (forhåndsvisning).

Programmer som ikke kan blokkeres (forhåndsversjon): Hvis du vil hindre brukere i å forårsake nedetid ved et uhell, hindrer Defender for Cloud Apps deg nå å blokkere forretningskritiske Microsoft-tjenester. Hvis du vil ha mer informasjon, kan du se Styre oppdagede apper.

April 2023

Defender for Cloud Apps utgivelse 251-252

søndag 30. april 2023

Den Microsoft Defender for Cloud Apps integreringen i Microsoft Defender XDR er generelt tilgjengelig (GA). Hvis du vil ha mer informasjon, kan du se Microsoft Defender for Cloud Apps i Microsoft Defender XDR.

Alternativet for automatisk omadressering er Generelt tilgjengelig (GA). Administratorer kan bruke dette alternativet til å omdirigere brukere fra den frittstående Defender for Cloud Apps-portalen til Microsoft Defender XDR.

Som standard er dette alternativet satt til Av. Administratorer må eksplisitt melde seg på ved å bytte veksleknappen til På for å bruke Microsoft Defender XDR opplevelse utelukkende.

Hvis du vil ha mer informasjon, kan du se Omadressere kontoer fra Microsoft Defender for Cloud Apps til Microsoft Defender XDR.

Oppdateringer for innstillingssider:

Funksjonene på følgende sider er fullstendig integrert i Microsoft Defender XDR, og har derfor ikke sin egen frittstående opplevelse i Microsoft Defender XDR:

- Innstillinger > Azure AD identitetsbeskyttelse

- Appstyring for innstillinger >

- Innstillinger > Microsoft Defender for identitet

Følgende sider er planlagt for nedgradering sammen med Microsoft Defender for Cloud Apps portalen:

- Innstillinger for > eksport av innstillinger

- Logg for webtrafikk for aktivitetslogg >

Defender for Cloud Apps utgivelse 250

24. april 2023 kl.

Zoom App-kobling for SSPM (offentlig forhåndsversjon)

Defender for Cloud-apper støtter nå en ny Zoom App-kobling for SSPM. Hvis du vil ha mer informasjon, kan du se Koble zoom til Microsoft Defender for Cloud Apps.

2. april 2023 kl.

- Ny «virkemåte»-datatype i Microsoft Defender XDR avansert jakt (forhåndsvisning)

For å forbedre trusselbeskyttelsen og redusere varslingstretthet har vi lagt til et nytt datalag kalt «atferd» i Microsoft Defender for Cloud Apps opplevelse i Microsoft Defender XDR avansert jakt. Denne funksjonen er ment å gi relevant informasjon for undersøkelser ved å identifisere avvik eller andre aktiviteter som kan være relatert til sikkerhetsscenarioer, men ikke nødvendigvis indikere ondsinnet aktivitet eller en sikkerhetshendelse. I denne første fasen vil noen av Microsoft Defender for avviksregistreringer for Cloud App også presenteres som virkemåter. I fremtidige faser vil disse gjenkjenningene bare generere virkemåter og ikke varsler. Hvis du vil ha mer informasjon, kan du se Undersøke virkemåter med avansert jakt (forhåndsvisning).

Mars 2023

Defender for Cloud Apps utgivelse 249

19. mars 2023 kl.

-

Automatisk omadressering fra Microsoft Defender for Cloud Apps til Microsoft Defender-portalen (forhåndsvisning)

Med en ny veksleknapp for automatisk omadressering kan du utløse automatisk omadressering fra Microsoft Defender for Cloud Apps til Microsoft Defender XDR. Når omadresseringsinnstillingen er aktivert, rutes brukere som har tilgang til Microsoft Defender for Cloud Apps-portalen automatisk til Microsoft Defender-portalen. Aktiver/deaktiver standardverdien er satt til Av, og administratorer må eksplisitt melde seg på automatisk omadressering og begynne å bruke Microsoft Defender XDR utelukkende. Du har fortsatt muligheten til å melde deg ut av Microsoft Defender XDR opplevelser og bruke Microsoft Defender for Cloud Apps frittstående portal. Dette kan gjøres ved å slå av veksleknappen. Hvis du vil ha mer informasjon, kan du se Omadressere kontoer fra Microsoft Defender for Cloud Apps til Microsoft Defender XDR.

Appstyring mars 2023-utgivelse

- Offentlig forhåndsvisning av apphygiene: Appstyring gir nå innsikt og policyfunksjonalitet for ubrukte apper, apper med ubrukt legitimasjon og apper med utløpende legitimasjon. Hver av disse funksjonene har en forhåndsdefinert policy utenfor boksen, og du kan også definere dine egne egendefinerte policyer. Du kan eksportere denne innsikten fra applisten for enkel rapportering og triage på tvers av organisasjonen.

Defender for Cloud Apps utgivelse 248

5. mars 2023 kl.

Raskere innlastingstid for beskyttede økter

Vi har gjort betydelige forbedringer i innlastingstiden for nettsider som er beskyttet av øktpolicyer. Sluttbrukere som er begrenset til øktpolicyer, enten fra en stasjonær eller mobil enhet, kan nå få en raskere og mer sømløs nettleseropplevelse. Vi har vært vitne til en forbedring på mellom 10 % og 40 %, avhengig av programmet, nettverket og kompleksiteten til nettsiden.Støtte for Tokyo ServiceNow-versjon

Defender for Cloud Apps-koblingen for ServiceNow støtter nå ServiceNow Tokyo-versjonen. Med denne oppdateringen kan du beskytte de nyeste versjonene av ServiceNow ved hjelp av Defender for Cloud Apps. Hvis du vil ha mer informasjon, kan du se Koble ServiceNow til Microsoft Defender for Cloud Apps.

Februar 2023

Appstyring februar 2023-utgivelse

- Forbedret opplevelse for varslingsundersøkelse: Appstyring gir nå ytterligere informasjon administratorer trenger for å undersøke og utbedre hendelser og varsler. Denne forbedringen inneholder flere detaljer under Hva som skjedde og Anbefalte handlinger i varselartikkelen på Microsoft Defender XDR varselsider. Denne informasjonen er tilgjengelig for alle varsler om appstyring, inkludert varsler utløst av regler for trusselregistrering, forhåndsdefinerte policyer og brukerdefinerte policyer. Mer informasjon om den forbedrede varslingsopplevelsen.

- App Governance app hygiene funksjoner offentlig forhåndsvisning: App Governance innsikt og kontroller på ubrukte apper, apper med ubrukt legitimasjon og apper med utløpende legitimasjon lansert til offentlig forhåndsvisning 15. februar 2023. Administratorer kan sortere, filtrere og eksportere på appens dato som sist ble brukt, legitimasjon ubrukt siden, og utløpsdato for legitimasjon. En forhåndsdefinert policy for ubrukte apper, apper med ubrukt legitimasjon og apper med utløpende legitimasjon kommer ut av boksen.

Defender for Cloud Apps utgivelse 246 og 247

19. februar 2023 kl.

SaaS Security Posture Management (SSPM) funksjoner oppdatere kunngjøringer (GA og offentlig forhåndsvisning)

Vi har gjort viktige forbedringer i styringen og beskyttelsen av tredjeparts programmer for programvare som tjeneste (SaaS). Disse forbedringene inkluderer vurderinger for å identifisere risikable sikkerhetskonfigurasjoner ved hjelp av Microsoft Defender for Cloud Apps, og jevnere integrering i Microsoft Secure Score-opplevelsen. Vi har nå lansert Salesforce og ServiceNow til generell tilgjengelighet, mens Okta, GitHub, Citrix ShareFile og DocuSign for øyeblikket er i offentlig forhåndsversjon. Hvis du vil ha mer informasjon, kan du se Koble til apper for å få synlighet og kontroll med Microsoft Defender for Cloud Apps.Handlinger for styring av policy for gjenkjenning av skadelig programvare er nå tilgjengelig (forhåndsversjon)

Automatiske handlinger for filer som oppdages av policyen for gjenkjenning av skadelig programvare, er nå tilgjengelige som en del av policykonfigurasjonen. Handlingene er forskjellige fra app til app. Hvis du vil ha mer informasjon, kan du se handlinger for styring av skadelig programvare (forhåndsvisning).Versjonsoppdatering for Log Collector

Vi har lansert en ny logginnsamlingsversjon med de nyeste sikkerhetsløsningene.

Ny versjon: columbus-0.246.0-signed.jar

Bildenavn: mcaspublic.azurecr.io/public/mcas/logcollector merke: latest/0.246.0 bilde-ID: eeb3c4f1a64cDocker-bildet ble gjenoppbygd med disse oppdateringene:

Avhengighetsnavn Fra versjon Til versjon Kommentarer amazon-corretto 8.222.10.1-linux-x64 8.352.08.1-linux-x64 openssl 1.1.1 1.1.1q 1.1.1s 1.1.1-serien er tilgjengelig og støttes frem til 11. september 2023. Rent ftpd 1.0.49 1.0.50 fasterxml.jackson.core.version 2.13.3 2.14.1 2.14 ble utgitt i november 2022 org.jacoco 0.7.9 0.8.8 Versjon 0.8.8 fra 05. apr. 2022 Hvis du vil begynne å bruke den nye versjonen, må du stoppe loggsamlerne, fjerne det gjeldende bildet og installere det nye.

Hvis du vil bekrefte at den nye versjonen kjører, kjører du følgende kommando i Docker-beholderen:

cat /var/adallom/versions | grep columbus-

Januar 2023

Defender for Cloud Apps utgivelse 244 og 245

22. januar 2023 kl.

-

Filpolicy – utforsking av flere SITer

Defender for Cloud Apps inneholder allerede muligheten til å utforske samsvar mellom policyfiler som inneholder sensitive informasjonstyper (SIT-er). Nå kan Defender for Cloud Apps også skille mellom flere SITer i samme filsamsvar. Denne funksjonen, kjent som korte bevis, lar Defender for Cloud Apps bedre administrere og beskytte organisasjonens sensitive data. Hvis du vil ha mer informasjon, kan du se Undersøke bevis (forhåndsvisning).

Oppdateringer laget i 2022

Obs!

Fra og med 28. august 2022 kan ikke brukere som ble tilordnet en Azure AD Security Reader-rolle, administrere Microsoft Defender for Cloud Apps varsler. Hvis du vil fortsette å behandle varsler, bør brukerens rolle oppdateres til en Azure AD sikkerhetsoperator.

Defender for Cloud Apps utgivelse 240, 241, 242 og 243

25. desember 2022

-

Azure AD identitetsbeskyttelse

Azure AD varsler om identitetsbeskyttelse kommer direkte til Microsoft Defender XDR. Policyene for Microsoft Defender for Cloud Apps påvirker ikke varslene i Microsoft Defender-portalen. Azure AD policyer for identitetsbeskyttelse fjernes gradvis fra listen over policyer for skyapper i Microsoft Defender Portal. Hvis du vil konfigurere varsler fra disse policyene, kan du se Konfigurer Azure AD IP-varslingstjeneste.

Defender for Cloud Apps utgivelse 237, 238 og 239

30. oktober 2022 kl.

Opprinnelig integrering av Microsoft Defender for Cloud Apps i Microsoft Defender XDR er nå i offentlig forhåndsversjon

Hele Defender for Cloud Apps i Microsoft Defender XDR er nå tilgjengelig for offentlig forhåndsversjon.SecOps og sikkerhetsadministratorer opplever disse store fordelene:

- Tid og kostnader som er lagret

- Helhetlig undersøkelsesopplevelse

- Ekstra data og signaler i avansert jakt

- Integrert beskyttelse på tvers av alle sikkerhetsarbeidsbelastninger

Hvis du vil ha mer informasjon, kan du se Microsoft Defender for Cloud Apps i Microsoft Defender XDR.

Appstyring oktober 2022-utgivelse

- Lagt til innsikt og utbedring for sensitivt innhold: Appstyring gir innsikt og automatiserte utbedringsfunksjoner gjennom forhåndsdefinerte og egendefinerte policyer for apper som får tilgang til innhold med Microsoft Purview informasjonsbeskyttelse etiketter. Bedriftsadministratorer har nå innsyn i arbeidsbelastningene som disse appene får tilgang til, og om de får tilgang til sensitive data i disse arbeidsbelastningene. Med forhåndsdefinerte og egendefinerte policyer varsles administratorer om apper som har forsøkt å få tilgang til sensitive data. I tillegg kan appstyring automatisk deaktivere ikke-kompatielle apper.

- Utvidet dekning for å inkludere alle API-apper som ikke er Graph- – Appstyring har utvidet dekningen for å sikre flere apper i leieren. I tillegg til OAuth-apper som bruker Microsoft Graph API, gir appstyring nå synlighet og beskyttelse for alle OAuth-apper som er registrert på Microsoft Entra ID. Mer informasjon om dekning av appstyring.

Defender for Cloud Apps utgivelse 236

18. september 2022 kl.

-

Egnyte API-kobling er generelt tilgjengelig

Egnyte API-koblingen er generelt tilgjengelig, noe som gir deg dypere synlighet og kontroll over organisasjonens bruk av Egnyte-appen. Hvis du vil ha mer informasjon, kan du se Hvordan Defender for Cloud Apps bidrar til å beskytte Egnyte-miljøet ditt.

Defender for Cloud Apps utgivelse 235

4. september 2022 kl.

Versjonsoppdatering for Log Collector

Vi har lansert en ny logginnsamlingsversjon med de nyeste sikkerhetsløsningene.Ny versjon: columbus-0.235.0-signed.jar

Hovedendringer:

- Docker-bilde ble gjenoppbygd med de nyeste oppdateringene

- Openssl-biblioteket ble oppdatert fra 1.1.1l til 1.1.1q

- fasterxml.jackson.core.version ble oppdatert fra 2.13.1 til 2.13.3

Hvis du vil oppdatere versjonen, stopper du loggsamlerne, fjerner det gjeldende bildet og installerer et nytt.

Kjør denne kommandoen i Docker-beholderen for å bekrefte versjonen:cat var/adallom/versions | grep columbus-

Hvis du vil ha mer informasjon, kan du se Konfigurere automatisk loggopplasting for kontinuerlige rapporter.Pålastingsprogram til øktkontroller (forhåndsvisning)

Prosessen med pålasting av et program som skal brukes til øktkontroller, er forbedret og bør øke suksessraten for pålastingsprosessen. Slik angir du et program:- Gå til appkontrolllisten for betinget tilgang i Innstillinger –>appkontroll for betinget tilgang.

- Når du har valgt Onboard med øktkontroll, får du se et Rediger dette appskjemaet .

- Hvis du vil ta programmet med i øktkontroller, må du velge alternativet Bruk appen med øktkontroller .

Hvis du vil ha mer informasjon, kan du se Distribuer appkontroll for betinget tilgang for katalogapper med Azure AD.

Defender for Cloud Apps utgivelse 234

21. august 2022 kl.

Funksjonsparitet mellom kommersielle og offentlige tilbud

Vi har konsolidert flyten som gjør at Microsoft Defender for Cloud Apps data kan brukes gjennom Microsoft Defender XDR. Hvis du vil bruke disse dataene i Microsoft Defender for skyen, bør Microsoft Defender XDR brukes. Hvis du vil ha mer informasjon, kan du se Microsoft Defender XDR leverer enhetlig XDR-opplevelse til GCC-, GCC High- og DoD-kunder og Koble Microsoft Defender XDR data til Microsoft Sentinel.Beskytte apper som bruker ikke-standard porter med øktkontroller

Denne funksjonen gjør det mulig for Microsoft Defender for Cloud Apps å håndheve øktpolicyer for programmer som bruker andre portnumre enn 443. Splunk og andre programmer som bruker andre porter enn 443, vil nå være kvalifisert for øktkontroll.

Det er ingen konfigurasjonskrav for denne funksjonen. Funksjonen er for øyeblikket i forhåndsvisningsmodus. Hvis du vil ha mer informasjon, kan du se Beskytt apper med Microsoft Defender for Cloud Apps appkontroll for betinget tilgang.

Defender for Cloud Apps utgivelse 232 og 233

7. august 2022 kl.

-

MITRE-teknikker

De Defender for Cloud Apps avviksdeteksjonene for trusselbeskyttelse vil nå inkludere MITRE-teknikker og subtekniques der det er relevant, i tillegg til MITRE-taktikken som allerede eksisterer. Disse dataene vil også være tilgjengelige i sideruten for varselet i Microsoft Defender XDR. Hvis du vil ha mer informasjon, kan du se Slik undersøker du varsler om avviksregistrering.

Viktig

Nedgradering av gamle proxy-suffiksdomener for øktkontroller (gradvis utrulling)

Fra 15. september 2022 vil Defender for Cloud Apps ikke lenger støtte suffiksdomener i skjemaet<appName>.<region>.cas.ms.

I november 2020 flyttet vi til suffiksdomener i form av <appName>.mcas.ms, men ga fortsatt nådetid til å bytte fra de gamle suffiksene.

Sluttbrukere har svært liten sjanse til å støte på navigasjonsproblemer på et slikt domene. Det kan imidlertid være situasjoner der de kan ha problemer – for eksempel hvis bokmerker lagres i det gamle domeneskjemaet eller en gammel kobling lagres et sted.

Hvis brukere støter på følgende melding:

Tilkoblingen for dette området er ikke sikker.

missing.cert.microsoft.sharepoint.com.us.cas.ms sendte et ugyldig svar

De bør manuelt erstatte URL-delen .<region>.cas.ms med .mcas.us.

Appstyring juli 2022-utgivelse

- Lagt til flere forhåndsdefinerte policyer: Appstyring lanserte fem flere av bokspolicyene for å oppdage uregelmessige appvirkemåter. Disse policyene aktiveres som standard, men du kan deaktivere dem hvis du velger det. Mer informasjon her

- Nytt videobibliotek: Appstyring opprettet et nytt bibliotek med korte videoer om funksjoner i appstyring, hvordan du bruker dem og informasjon om hvordan du finner ut mer. Ta en titt her

- Integrering av sikker poengsum for GA: Integrering av Microsoft Secure Score med app governance (AppG)-tillegget til Microsoft Defender for Cloud Apps (MDA) har nådd generell tilgjengelighet. AppG-kunder mottar nå anbefalinger i Secure Score, som hjelper dem med å sikre Microsoft 365 OAuth-appene sine. Hvorfor er denne integreringen viktig? Secure Score er en representasjon av en organisasjons sikkerhetsstilling og et inngangspunkt til ulike muligheter til å forbedre den holdningen. Ved å følge anbefalinger for sikker poengsum forbedrer kundene robustheten mot kjente og fremvoksende trusler. AppG er en funksjon for sikkerhets- og policybehandling som er utformet for OAuth-aktiverte apper som har tilgang til Microsoft 365-data. Med dyp integrasjon i arbeidsbelastninger og trusselgjenkjenningsfunksjoner er AppG godt egnet til å redusere store angrepsoverflater i enterprise-appøkosystemer betydelig. Ved å følge AppG-relaterte anbefalinger og aktivere foreslåtte policyinnstillinger, kan virksomheter beskytte både apper og data mot misbruk og faktisk dårlig aktøraktivitet.

Defender for Cloud Apps utgivelse 231

10. juli 2022 kl.

-

Hash-koder for skadelig programvare tilgjengelig for SharePoint og OneDrive (forhåndsvisning)

I tillegg til fil-hash-koder som er tilgjengelige for skadelig programvare som er oppdaget i ikke-Microsoft-lagringsapper, gir nå nye varsler om gjenkjenning av skadelig programvare hash-koder for skadelig programvare som er oppdaget i SharePoint og OneDrive. Hvis du vil ha mer informasjon, kan du se gjenkjenning av skadelig programvare.

Defender for Cloud Apps utgivelse 230

26. juni 2022 kl.

-

SaaS Security Posture Management-funksjoner for Salesforce og ServiceNow

Vurderinger av sikkerhetsstillinger er tilgjengelige for Salesforce og ServiceNow. Hvis du vil ha mer informasjon, kan du se Sikkerhetsstillingsadministrasjon for SaaS-apper.

Defender for Cloud Apps utgivelse 227, 228 og 229

tirsdag 14. juni 2022

Admin revisjonsforbedringer

Ekstra Defender for Cloud Apps administratoraktiviteter er lagt til:- Status for filovervåking – slå av/på

- Opprette og slette policyer

- Redigering av policyer er beriket med mer data

- Admin administrasjon: legge til og slette administratorer

For hver av aktivitetene som er oppført ovenfor, finner du detaljene i aktivitetsloggen. Hvis du vil ha mer informasjon, kan du se Admin aktivitetsovervåking.

DocuSign API Connector er generelt tilgjengelig

DocuSign API-koblingen er generelt tilgjengelig, noe som gir deg dypere synlighet og kontroll over organisasjonens bruk av DocuSign-appen. Hvis du vil ha mer informasjon, kan du se Hvordan Defender for Cloud Apps bidrar til å beskytte DocuSign-miljøet.

Appstyring mai 2022-utgivelse

- Forhåndsdefinerte policyer GA: Appstyring lanserte et sett med standardpolicyer for å oppdage uregelmessige appvirkemåter. Disse policyene aktiveres som standard, men du kan deaktivere dem hvis du velger det. Mer informasjon her

- Teams arbeidsbelastning GA: Appstyring la til innsikt, policyfunksjoner og styring for Teams-arbeidsbelastningen. Du kan se databruk, bruk av tillatelser og opprette policyer for Teams-tillatelser og -bruk.

- Varsler om appstyring samlet i M365D-varsler og hendelseskøer: Køen for appstyring varsler er forenet med Microsoft Defender XDR varsler og aggregeres i hendelser.

Defender for Cloud Apps utgivelse 226

1. mai 2022 kl.

-

Forbedringer i gjenkjenning av skadelig programvare for ikke-Microsoft-lagringsapper

Defender for Cloud Apps har innført store forbedringer i gjenkjenningsmekanismen for ikke-Microsoft-lagringsapper. Dette reduserer antallet falske positive varsler.

Defender for Cloud Apps utgivelse 225

24. april 2022 kl.

-

Støtte for Roma- og San Diego ServiceNow-versjoner

Defender for Cloud Apps-koblingen for ServiceNow støtter nå Roma- og San Diego-versjoner av ServiceNow. Med denne oppdateringen kan du beskytte de nyeste versjonene av ServiceNow ved hjelp av Defender for Cloud Apps. Hvis du vil ha mer informasjon, kan du se Koble ServiceNow til Microsoft Defender for Cloud Apps.

Defender for Cloud Apps utgivelse 222, 223 og 224

3. april 2022 kl.

-

Oppdaterte alvorsgradnivåer for avviksregistreringer for Defender for Cloud Apps

Alvorsgradnivåene for Defender for Cloud Apps innebygde varsler for avviksregistrering endres for bedre å gjenspeile risikonivået i tilfelle sanne positive varsler. De nye alvorsgradnivåene vises på policysiden: https://portal.cloudappsecurity.com/#/policy

Defender for Cloud Apps utgivelse 221

20. februar 2022 kl.

-

Egnyte App Connector tilgjengelig i offentlig forhåndsversjon

En ny appkobling for Egnyte er tilgjengelig i offentlig forhåndsversjon. Nå kan du koble Microsoft Defender for Cloud Apps til Atlassian for å overvåke og beskytte brukere og aktiviteter. Hvis du vil ha mer informasjon, kan du se Koble Egnyte til Microsoft Defender for Cloud Apps (forhåndsvisning).

Defender for Cloud Apps utgivelse 220

6. februar 2022 kl.

-

Ny loggsamler for skyoppdagelse

Cloud Discovery-loggsamleren er oppdatert til Ubuntu 20.04. Hvis du vil installere den, kan du se Konfigurere automatisk loggopplasting for kontinuerlige rapporter.

Defender for Cloud Apps utgivelse 218 og 219

23. januar 2022 kl.

-

Atlassian app connector tilgjengelig i offentlig forhåndsversjon

En ny app-kobling for Atlassian er tilgjengelig i offentlig forhåndsversjon. Nå kan du koble Microsoft Defender for Cloud Apps til Atlassian for å overvåke og beskytte brukere og aktiviteter. For mer informasjon, se Connect Atlassian å Microsoft Defender for Cloud Apps (forhåndsvisning).

Oppdateringer laget i 2021

Defender for Cloud Apps utgivelse 216 og 217

26. desember 2021

Ikke-Microsoft-aktiviteter i avansert jakt

Apper som ikke er fra Microsoft, er nå inkludert i Tabellen CloudAppEvent i Microsoft Defender XDR avansert jakt. Hvis du vil ha mer informasjon, kan du se blogginnlegget Microsoft Defender XDR Tech Community.NetDocuments API-kobling er nå i generell tilgjengelighet

NetDocuments API-koblingen er i generell tilgjengelighet, noe som gir deg mer innsyn i og kontroll over hvordan NetDocument-appen brukes i organisasjonen. Hvis du vil ha mer informasjon, kan du se Hvordan Cloud App Security bidrar til å beskytte NetDocuments

Defender for Cloud Apps utgivelse 214 og 215

28. november 2021 kl.

-

NetDocuments-appkobling tilgjengelig i offentlig forhåndsversjon

En ny appkobling for NetDocuments er tilgjengelig i offentlig forhåndsversjon. Nå kan du koble Microsoft Defender for Cloud Apps til NetDocuments for å overvåke og beskytte brukere og aktiviteter. Hvis du vil ha mer informasjon, kan du se Koble NetDocuments til Microsoft Defender for Cloud Apps.

Cloud App Security utgivelse 212 og 213

31. oktober 2021 kl.

Umulig reise, aktivitet fra sjeldne land/områder, aktivitet fra anonyme IP-adresser og aktivitet fra mistenkelige IP-adressevarsler vil ikke gjelde for mislykkede pålogginger.

Etter en grundig sikkerhetsgjennomgang bestemte vi oss for å skille mislykket påloggingshåndtering fra varslene nevnt ovenfor. Fra nå av utløses de bare av vellykkede påloggingstilfeller og ikke av mislykkede pålogginger eller angrepsforsøk. Påloggingsvarsel for masse mislyktes vil fremdeles bli brukt hvis det finnes uregelmessige, store påloggingsforsøk på en bruker. Hvis du vil ha mer informasjon, kan du se Atferdsanalyse og avviksregistrering.Ny avviksregistrering: Uvanlig Internett-adresse for en OAuth-app

Vi har utvidet avviksregistreringene våre til å inkludere mistenkelig tillegg av privilegert legitimasjon i en OAuth-app. Den nye gjenkjenningen er nå tilgjengelig utenfor boksen og aktiveres automatisk. Gjenkjenningen kan indikere at en angriper har kompromittert appen og bruker den til skadelig aktivitet. Hvis du vil ha mer informasjon, kan du se Uvanlig Internett-adresse for en OAuth-app.Ny gjenkjenning: Aktivitet fra passordspray-tilknyttede IP-adresser

Denne gjenkjenningen sammenligner IP-adresser som utfører vellykkede aktiviteter i skyprogrammene, med IP-adresser identifisert av Microsofts trusselintelligenskilder som nylig utførte angrep med passordspray. Den varsler om brukere som var ofre for passordspraykampanjer og klarte å få tilgang til skyprogrammene dine fra de ondsinnede IP-ene. Dette nye varselet genereres av eksisterende aktivitet fra policyen for mistenkelige IP-adresser . Hvis du vil ha mer informasjon, kan du se Aktivitet fra mistenkelige IP-adresser.Smartsheet- og OneLogin API-koblinger er nå generelt tilgjengelige

Smartsheet- og OneLogin API-koblinger er nå generelt tilgjengelige. Nå kan du koble Microsoft Cloud App Security til Smartsheet og OneLogin for å overvåke og beskytte brukere og aktiviteter. Hvis du vil ha mer informasjon, kan du se Koble til Smartsheet og Koble til OneLogin.Ny Shadow IT-integrasjon med åpne systemer

Vi har lagt til opprinnelig integrering med Åpne systemer som gir deg skygge-IT-synlighet i appbruk og kontroll over apptilgang. Hvis du vil ha mer informasjon, kan du se Integrere Cloud App Security med åpne systemer.

Cloud App Security utgivelse 209, 210 og 211

10. oktober 2021 kl.

Slack API-kobling er nå generelt tilgjengelig

Slack API-kobling er generelt tilgjengelig, noe som gir deg mer synlighet i og kontroll over hvordan appen brukes i organisasjonen. Hvis du vil ha mer informasjon, kan du se Hvordan Cloud App Security bidrar til å beskytte Slack Enterprise.Ny advarselsopplevelse for overvåkede apper med Microsoft Defender for endepunkt er nå generelt tilgjengelig

Cloud App Security har utvidet sin opprinnelige integrasjon med Microsoft Defender for endepunkt. Du kan nå bruke myk blokk på tilgang til apper merket som overvåket ved hjelp av Microsoft Defender for endepunkt sin nettverksbeskyttelsesfunksjonalitet. Sluttbrukere kan hoppe over blokken. Blokkomkoblingsrapporten er tilgjengelig i Cloud App Security oppdagede appopplevelsen. Hvis du vil ha mer informasjon, kan du se:Ny oppdaget appopplevelse i generell tilgjengelighet

Som en del av kontinuerlig forbedring av enhetsopplevelsene introduserer vi en modernisert oppdaget appopplevelse for å dekke oppdagede nettapper og OAuth-apper og gi en enhetlig visning av en programenhet. Hvis du vil ha mer informasjon, kan du se Arbeide med appsiden.

Cloud App Security utgivelse 208

22. august 2021 kl.

Ny oppdaget appopplevelse i offentlig forhåndsversjon

Som en del av kontinuerlig forbedring av enhetsopplevelsene introduserer vi en modernisert oppdaget appopplevelse for å dekke oppdagede nettapper og OAuth-apper og gi en enhetlig visning av en programenhet. Hvis du vil ha mer informasjon, kan du se Arbeide med appsiden.Tilleggsprogram for appstyring for Cloud App Security tilgjengelig i offentlig forhåndsversjon

Appstyringstillegget for Microsoft Cloud App Security er en funksjon for sikkerhets- og policyadministrasjon som er utformet for OAuth-aktiverte apper som har tilgang til Microsoft 365-data via Microsoft Graph-API-er. Appstyring gir full synlighet, utbedring og styring av hvordan disse appene får tilgang til, bruker og deler sensitive data som er lagret i Microsoft 365, gjennom handlingsrettet innsikt og automatiserte policyvarsler og -handlinger. Hvis du vil ha mer informasjon:Smartsheet-appkobling tilgjengelig i offentlig forhåndsversjon

En ny appkobling for Smartsheet er tilgjengelig i offentlig forhåndsversjon. Nå kan du koble Microsoft Cloud App Security til Smartsheet for å overvåke og beskytte brukere og aktiviteter. Hvis du vil ha mer informasjon, kan du se Koble Smartsheet til Microsoft Cloud App Security.

Cloud App Security utgivelse 207

8. august 2021 kl.

-

Ny advarselsopplevelse for overvåkede apper med Microsoft Defender for endepunkt (offentlig forhåndsversjon)

Cloud App Security har utvidet sin opprinnelige integrasjon med Microsoft Defender for endepunkt (MDE). Du kan nå bruke myk blokk på tilgang til apper merket som overvåket ved hjelp av Microsoft Defender for endepunkt sin nettverksbeskyttelsesfunksjonalitet. Sluttbrukere kan hoppe over blokken. Blokkomkoblingsrapporten er tilgjengelig i Cloud App Security oppdagede appopplevelsen. Hvis du vil ha mer informasjon, kan du se:

Cloud App Security utgivelse 206

25. juli 2021 kl.

-

Ny logganalyse for Åpne systemer i Cloud Discovery

Cloud App Security's Cloud Discovery analyserer et bredt spekter av trafikklogger for å rangere og score apper. Nå inkluderer Cloud Discovery en innebygd logganalyse for å støtte Open Systems-formatet. Hvis du vil ha en liste over støttede logganalyser, kan du se Støttede brannmurer og proxyer.

Cloud App Security utgivelse 205

11. juli 2021 kl.

Zendesk-appkobling tilgjengelig i offentlig forhåndsversjon

En ny appkobling for Zendesk er tilgjengelig i offentlig forhåndsversjon. Nå kan du koble Microsoft Cloud App Security til Zendesk for å overvåke og beskytte brukere og aktiviteter. Hvis du vil ha mer informasjon, kan du se Connect Zendesk.Ny Cloud Discovery-analyse for Wandera

Cloud Discovery i Cloud App Security analyserer et bredt spekter av trafikklogger for å rangere og score apper. Nå inkluderer Cloud Discovery en innebygd logganalyse for å støtte Wandera-formatet. Hvis du vil ha en liste over støttede logganalyser, kan du se Støttede brannmurer og proxyer.

Cloud App Security utgivelse 204

27. juni 2021 kl.

-

Slack- og OneLogin-appkoblinger som er tilgjengelige i offentlig forhåndsversjon

Nye appkoblinger er nå tilgjengelige for Slack og OneLogin i offentlig forhåndsversjon. Nå kan du koble Microsoft Cloud App Security til Slack og OneLogin for å overvåke og beskytte brukere og aktiviteter. Hvis du vil ha mer informasjon, kan du se Koble til Slack og Koble til OneLogin.

Cloud App Security utgivelse 203

13. juni 2021 kl.

Vis bekreftet utgiver som angir i O365 OAuth-apper

Cloud App Security dukker nå opp om en utgiver av en Microsoft 365 OAuth-app er bekreftet av Microsoft for å aktivere høyere appklarering. Denne funksjonen er i en gradvis utrulling. Hvis du vil ha mer informasjon, kan du se Arbeide med OAuth-appsiden.Azure Active Directory Cloud App Security-administrator

En Cloud App Security administratorrolle er lagt til i Azure Active Directory (Azure AD), slik at tilordningen av globale administratorfunksjoner kan Cloud App Security alene via Azure AD. Hvis du vil ha mer informasjon, kan du se Microsoft 365 og Azure AD roller med tilgang til Cloud App Security.Viktig

Microsoft anbefaler at du bruker roller med færrest tillatelser. Dette bidrar til å forbedre sikkerheten for organisasjonen. Global administrator er en svært privilegert rolle som bør begrenses til nødscenarioer når du ikke kan bruke en eksisterende rolle.

Eksporter egendefinert kode og appdomener per oppdaget app

Eksporter til CSV på siden for oppdagede apper inkluderer nå programmets egendefinerte appkoder og tilknyttede nettdomener. Hvis du vil ha mer informasjon, kan du se Arbeide med oppdagede apper.Viktig

Forbedret URL-adresse for proxy for tilgangskontroller (gradvis utrulling)

Fra begynnelsen av juli 2021 vil vi endre tilgangsendepunktet fra<mcas-dc-id>.access-control.cas.mstilaccess.mcas.ms. Sørg for at du oppdaterer reglene for nettverksapparater før slutten av juni, da dette kan føre til tilgangsproblemer. Hvis du vil ha mer informasjon, kan du se Access- og øktkontroller

Cloud App Security utgivelse 200, 201 og 202

30. mai 2021 kl.

-

Godkjenningskontekst (step-up-godkjenning) i offentlig forhåndsversjon

Vi har lagt til muligheten til å beskytte brukere som arbeider med rettighetsbeskyttede og privilegerte ressurser, ved å kreve Azure AD policyer for betinget tilgang som skal revurderes i økten. Hvis det for eksempel oppdages en endring i IP-adressen fordi en ansatt i en svært følsom økt har flyttet fra kontoret til kaffebaren nede, kan du konfigurere trinn opp til å godkjenne brukeren på nytt. Hvis du vil ha mer informasjon, kan du se Krev trinnvis godkjenning (godkjenningskontekst) ved risikable handlinger.

Cloud App Security utgivelse 199

18. april 2021 kl.

Tilgjengelighet for instrumentbord for tjenestetilstand

Det forbedrede Cloud App Security servicetilstandsinstrumentbordet er nå tilgjengelig i Microsoft 365 administrasjon-portalen for brukere med overvåkede tjenestetilstandstillatelser. Mer informasjon om Microsoft 365 administrasjon roller. I instrumentbordet kan du konfigurere varsler, slik at relevante brukere kan holde seg oppdatert med gjeldende Cloud App Security status. Hvis du vil lære hvordan du konfigurerer e-postvarsler og tilleggsinformasjon om instrumentbordet, kan du se Slik kontrollerer du tjenestetilstanden for Microsoft 365.AIP-støtte avskrevet

Etikettadministrasjon fra Azure Information Protection-portalen (klassisk) avvikles fra og med 1. april 2021. Kunder uten utvidet AIP-støtte bør overføre etikettene sine til Microsoft Purview informasjonsbeskyttelse for å fortsette å bruke følsomhetsetiketter i Cloud App Security. Uten overføring til Microsoft Purview informasjonsbeskyttelse eller utvidet AIP-støtte, deaktiveres filpolicyer med følsomhetsetiketter. Hvis du vil ha mer informasjon, kan du se Forstå overføring av enhetlig merking.DLP nær sanntidslansering fullført for Dropbox, ServiceNow, AWS og Salesforce

Ny filskanning i nær sanntid er tilgjengelig i Dropbox, ServiceNow og Salesforce. Ny S3-samlingsoppdagelse i nær sanntid er tilgjengelig i AWS. Hvis du vil ha mer informasjon, kan du se Koble til apper.Offentlig forhåndsversjon for overordnede følsomhetsetiketter for rettigheter

Cloud App Security støtter overstyrende følsomhetsetiketter for filer som ble merket utenfor Cloud App Security. Hvis du vil ha mer informasjon, kan du se Hvordan integrere Microsoft Purview med Defender for Cloud Apps.Utvidede avansert jakthendelser

Vi har utvidet de tilgjengelige hendelsene i Cloud App Security. Microsoft Defender XDR Advanced Hunting omfatter nå telemetri fra Microsoft OneDrive, SharePoint Online, Microsoft 365, Dynamics 365, Dropbox, Power BI, Yammer, Skype for Business og Power Automate, i tillegg til Exchange Online og Teams, som var tilgjengelige til nå. Hvis du vil ha mer informasjon, kan du se Apper og tjenester som dekkes.

Cloud App Security utgivelse 198

Utgitt 4. april 2021

Utelukkelse av enheter i Azure Active Directory-grupper fra oppdaging

Vi har lagt til muligheten til å ekskludere oppdagede enheter basert på importerte Azure Active Directory-grupper. Hvis du utelater Azure AD grupper, skjules alle oppdagelsesrelaterte data for alle brukere i disse gruppene. Hvis du vil ha mer informasjon, kan du se Utelat enheter.Støtte for API-kobling for ServiceNow Orlando- og Paris-versjoner

Vi har lagt til støtte for ServiceNow API-koblingen til Orlando- og Paris-versjonene. Hvis du vil ha mer informasjon, kan du se Koble ServiceNow til Microsoft Cloud App Security.Bruk alltid den valgte handlingen selv om data ikke kan skannes

Vi har lagt til en ny avmerkingsboks i øktpolicyer som behandler data som ikke kan skannes som et samsvar for policyen.Obs!

Avskrivingsvarsel: Denne funksjonen erstatter både Behandle kryptert som samsvar, og Behandle filer som ikke kan skannes som samsvar, i tillegg til å legge til ny funksjonalitet. Nye policyer vil inneholde den nye avmerkingsboksen som standard, deaktivert som standard. Eksisterende policyer overføres til den nye avmerkingsboksen 30. mai. Policyer med ett eller begge alternativene valgt, har det nye alternativet valgt som standard. alle andre policyer vil fjerne merkingen.

Cloud App Security utgivelse 197

Utgitt 21. mars 2021

Varsel om avskriving av statusside

29. april avskriver Cloud App Security statussiden for tjenestetilstanden, og erstatter den med instrumentbordet for tjenestetilstand i Microsoft 365 administrasjon-portalen. Endringen justerer Cloud App Security med andre Microsoft-tjenester og gir en forbedret tjenesteoversikt.Obs!

Bare brukere med tillatelser for å overvåke tjenestetilstand kan få tilgang til instrumentbordet. Hvis du vil ha mer informasjon, kan du se Om administratorroller.

I instrumentbordet kan du konfigurere varsler, slik at relevante brukere kan holde seg oppdatert med gjeldende Cloud App Security status. Hvis du vil lære hvordan du konfigurerer e-postvarsler og tilleggsinformasjon om instrumentbord, kan du se Slik kontrollerer du tjenestetilstanden for Microsoft 365.

Kobling for OAuth-appsamtykke

Vi har lagt til muligheten til å undersøke omfangsaktivitet i spesifikke OAuth-appens samtykkeaktiviteter direkte fra OAuth-appvisningen. Hvis du vil ha mer informasjon, kan du se Slik undersøker du mistenkelige OAuth-apper.

Cloud App Security utgivelse 195 og 196

Utgitt 7. mars 2021

Forbedret SKYGGE-IT-oppdagelse med Microsoft Defender for endepunkt

Vi har forbedret Defender for Endpoint-integrering ytterligere ved hjelp av forbedrede signaler for Defender-agenten, noe som gir mer nøyaktig appoppdagelse og organisatorisk brukerkontekst.Hvis du vil dra nytte av de nyeste forbedringene, må du sørge for at organisasjonens endepunkter oppdateres med de nyeste Windows 10 oppdateringene:

- KB4601383: Windows 10, versjon 1809

- KB4601380: Windows 10, versjon 1909

- KB4601382: Windows 10, versjon 20H2, versjon 21H1 Insider

Konfigurerbar øktlevetid

Vi gjør det mulig for kunder å konfigurere en kortere øktlevetid for appkontroll for betinget tilgang. Som standard har økter som er utsatt for Cloud App Security en maksimal levetid på 14 dager. Hvis du vil ha mer informasjon om å forkorte øktlevetid, kontakter du oss på mcaspreview@microsoft.com.

Cloud App Security utgivelse 192, 193 og 194

Utgitt 7. februar 2021

Oppdateringer til Policyer-siden

Vi har oppdatert Policyer-siden og lagt til en fane for hver policykategori. Vi har også lagt til en Alle policyer-fane for å gi deg en fullstendig liste over alle policyene dine. Hvis du vil ha mer informasjon om policykategoriseringen, kan du se Policytyper.Forbedret eksport av Microsoft 365 OAuth-apper

Vi har forbedret aktiviteter for Microsoft 365 OAuth-apper som eksporteres til CSV-filen med nettadressen for omadressering av OAuth-appene. Hvis du vil ha mer informasjon om eksport av OAuth-appaktiviteter, kan du se OAuth-appovervåking.Oppdateringer til portalgrensesnittet

I de kommende månedene oppdaterer Cloud App Security brukergrensesnittet for å gi en mer konsekvent opplevelse på tvers av Microsoft 365-sikkerhetsportaler. Finn ut mer

Cloud App Security utgivelse 189, 190 og 191

Utgitt 10. januar 2021

Ny logginnsamlingsversjon

Oppgradert Log collector for Shadow IT-oppdagelse er nå tilgjengelig. Den inneholder følgende oppdateringer:- Vi har oppgradert vår Pure-FTPd versjon til den nyeste versjonen: 1.0.49. TLS < 1.2 er nå deaktivert som standard.

- Vi har deaktivert innrammingsfunksjonen «oktett talt» i RSyslog for å hindre mislykket behandling.

Hvis du vil ha mer informasjon, kan du se Konfigurere automatisk loggopplasting for kontinuerlige rapporter.

Ny avviksregistrering: Mistenkelig tillegg av legitimasjon til en OAuth-app

Vi har utvidet avviksregistreringene våre til å inkludere mistenkelig tillegg av privilegert legitimasjon i en OAuth-app. Den nye gjenkjenningen er nå tilgjengelig utenfor boksen og aktiveres automatisk. Gjenkjenningen kan indikere at en angriper har kompromittert appen og bruker den til skadelig aktivitet. Hvis du vil ha mer informasjon, kan du se Uvanlig tillegg av legitimasjon i en OAuth-app.Forbedret overvåking for Skygge-IT-oppdagelsesaktiviteter

Vi har oppdatert overvåkingen for Shadow IT-aktiviteter for å inkludere handlinger utført av administratorer. Følgende nye aktiviteter er nå tilgjengelige i aktivitetsloggen og kan brukes som en del av Cloud App Security undersøkelsesopplevelsen.- Merke eller oppheve merking av apper

- Opprette, oppdatere eller slette loggsamlere

- Opprette, oppdatere eller slette datakilder

Nye REST-API-endepunkter for databerikelse

Vi har lagt til følgende API-endepunkter for databerikelse , slik at du kan administrere IP-adresseområder fullstendig ved hjelp av API-en. Bruk vårt eksempel på administrasjonsskript for å hjelpe deg med å komme i gang. Hvis du vil ha mer informasjon om områder, kan du se Arbeide med IP-områder og -koder.

Oppdateringer laget i 2020

Obs!

Produktnavnene for trusselbeskyttelse fra Microsoft endres. Les mer om dette og andre oppdateringer her. Vi kommer til å bruke de nye navnene i fremtidige versjoner.

Cloud App Security utgivelse 187 og 188

Utgitt 22. november 2020

Ny Shadow IT-integrering med Menlo Security

Vi har lagt til opprinnelig integrering med Menlo Security som gir deg skygge-IT-synlighet i appbruk og kontroll over apptilgang. Hvis du vil ha mer informasjon, kan du se Integrere Cloud App Security med Menlo Security.Ny Cloud Discovery WatchGuard-logganalyse

Cloud App Security Cloud Discovery analyserer et bredt spekter av trafikklogger for å rangere og score apper. Nå inkluderer Cloud Discovery en innebygd logganalyse for å støtte WatchGuard-formatet. Hvis du vil ha en liste over støttede logganalyser, kan du se Støttede brannmurer og proxyer.Ny tillatelse for global administratorrolle for Cloud Discovery

Cloud App Security tillater nå brukere med global administratorrolle for Cloud Discovery å opprette API-tokener og bruke alle Cloud Discovery-relaterte API-er. Hvis du vil ha mer informasjon om rollen, kan du se Innebygde Cloud App Security administratorroller.Viktig

Microsoft anbefaler at du bruker roller med færrest tillatelser. Dette bidrar til å forbedre sikkerheten for organisasjonen. Global administrator er en svært privilegert rolle som bør begrenses til nødscenarioer når du ikke kan bruke en eksisterende rolle.

Forbedret glidebryter for følsomhet: Umulig reise

Vi har oppdatert glidebryteren for følsomhet for umulige reiser for å konfigurere ulike følsomhetsnivåer for ulike brukeromfang, noe som gir bedre kontroll over gjengivelsen av varsler for brukeromfang. Du kan for eksempel definere et høyere følsomhetsnivå for administratorer enn for andre brukere i organisasjonen. Hvis du vil ha mer informasjon om denne avviksregistreringspolicyen, kan du se Umulig reise.Forbedret url-suffiks for proxy for øktkontroller (gradvis utrulling)

7. juni 2020 begynte vi gradvis å rulle ut våre forbedrede proxy-øktkontroller for å bruke ett enhetlig suffiks som ikke inkluderer navngitte områder. Brukere ser<AppName>.mcas.msfor eksempel suffiks i stedet<AppName>.<Region>.cas.msfor . Hvis du rutinemessig blokkerer domener i nettverksapparater eller gatewayer, må du sørge for at du tillater liste over alle domenene som er oppført under Access- og øktkontroller.

Cloud App Security utgivelse 184, 185 og 186

Utgitt 25. oktober 2020

Ny forbedret varslingsovervåking og administrasjonsopplevelse

Som en del av våre kontinuerlige forbedringer for overvåking og administrering av varsler, har siden Cloud App Security varsler blitt forbedret basert på tilbakemeldingene dine. Statusene Løst og Avvist erstattes av Lukket-statusen med en løsningstype i den forbedrede opplevelsen. Finn ut merNy global alvorsgradinnstilling for signaler som sendes til Microsoft Defender for endepunkter

Vi har lagt til muligheten til å angi den globale alvorsgradinnstillingen for signaler som sendes til Microsoft Defender for endepunkt. Hvis du vil ha mer informasjon, kan du se Hvordan integrere Microsoft Defender for endepunkt med Cloud App Security.Ny rapport for sikkerhetsanbefalinger

Cloud App Security gir deg sikkerhetskonfigurasjonsvurderinger for Azure, Amazon Web Services (AWS) og Google Cloud Platform (GCP) som gir deg innsikt i sikkerhetskonfigurasjonshull i miljøet med flereskyer. Nå kan du eksportere detaljerte rapporter om sikkerhetsanbefalinger for å hjelpe deg med å overvåke, forstå og tilpasse skymiljøer for å beskytte organisasjonen bedre. Hvis du vil ha mer informasjon om hvordan du eksporterer rapporten, kan du se rapporten over sikkerhetsanbefalinger.Forbedret url-suffiks for proxy for øktkontroller (gradvis utrulling)

7. juni 2020 begynte vi gradvis å rulle ut våre forbedrede proxy-øktkontroller for å bruke ett enhetlig suffiks som ikke inkluderer navngitte områder. Brukere ser<AppName>.mcas.msfor eksempel suffiks i stedet<AppName>.<Region>.cas.msfor . Hvis du rutinemessig blokkerer domener i nettverksapparater eller gatewayer, må du sørge for at du tillater liste over alle domenene som er oppført under Access- og øktkontroller.Oppdateringer til katalogen for skyapper

Vi har gjort følgende oppdateringer i cloud app-katalogen vår:- Teams Admin Center er oppdatert som en frittstående app

- Microsoft 365 administrasjon Center har fått nytt navn til Office-portalen

Terminologioppdatering

Vi har oppdatert termmaskinen til enheten som en del av den generelle Microsoft-innsatsen for å justere terminologi på tvers av produkter.

Cloud App Security utgivelse 182 og 183

Utgitt 6. september 2020

-

Tilgangs- og øktkontroller for Azure Portal GA

Appkontroll for betinget tilgang for Azure Portal er nå generelt tilgjengelig. Hvis du vil ha mer informasjon, kan du se Beskytt apper med Microsoft Defender for Cloud Apps appkontroll for betinget tilgang.

Cloud App Security utgivelse 181

Utgitt 9. august 2020

Ny logganalyse for Cloud Discovery Menlo Security

Cloud App Security Cloud Discovery analyserer et bredt spekter av trafikklogger for å rangere og score apper. Nå inkluderer Cloud Discovery en innebygd logganalyse for å støtte Menlo Security CEF-formatet. Hvis du vil ha en liste over støttede logganalyser, kan du se Støttede brannmurer og proxyer.Azure Active Directory (AD) Cloud App Discovery-navn vises i portalen

For Azure AD P1- og P2-lisenser har vi oppdatert produktnavnet i portalen til Cloud App Discovery. Mer informasjon om Cloud App Discovery.

Cloud App Security utgivelse 179 og 180

Utgitt 26. juli 2020

Ny avviksregistrering: Mistenkelige nedlastingsaktiviteter for OAuth-appfiler

Vi har utvidet avviksregistreringene våre til å inkludere mistenkelige nedlastingsaktiviteter av en OAuth-app. Den nye gjenkjenningen er nå tilgjengelig utenfor boksen og automatisk aktivert for å varsle deg når en OAuth-app laster ned flere filer fra Microsoft SharePoint eller Microsoft OneDrive på en måte som er uvanlig for brukeren.Ytelsesforbedringer ved hjelp av proxy-hurtigbufring for øktkontroller (gradvis utrulling)

Vi har gjort ekstra ytelsesforbedringer i øktkontrollene våre ved å forbedre mekanismene for hurtigbufring av innhold. Den forbedrede tjenesten er enda mer strømlinjeformet og gir økt svartid når du bruker øktkontroller. Øktkontroller bufrer ikke privat innhold, og justeres etter de riktige standardene for bare å bufre delt (offentlig) innhold. Hvis du vil ha mer informasjon, kan du se Hvordan øktkontroll fungerer.Ny funksjon: Lagre sikkerhetskonfigurasjonsspørringer

Vi har lagt til muligheten til å lagre spørringer for instrumentbordfiltrene for sikkerhetskonfigurasjonen for Azure, Amazon Web Services (AWS) og Google Cloud Platform (GCP). Dette kan bidra til å gjøre fremtidige undersøkelser enda enklere ved å bruke vanlige spørringer på nytt. Mer informasjon om konfigurasjonsanbefalinger for sikkerhet.Forbedrede varsler for avviksregistrering

Vi har utvidet informasjonen vi oppgir for avviksregistreringsvarsler til å inkludere en tilordning til tilsvarende MITRE ATT&CK-taktikk. Denne tilordningen hjelper deg med å forstå fasen og virkningen av angrepet og hjelpe deg med undersøkelsene dine. Mer informasjon om hvordan du undersøker varsler om avviksregistrering.Forbedret gjenkjenningslogikk: Aktivitet for løsepengevirus

Vi har oppdatert gjenkjenningslogikken for løsepengevirusaktivitet for å gi bedre nøyaktighet og redusert varslingsvolum. Hvis du vil ha mer informasjon om denne policyen for avviksregistrering, kan du se Løsepengevirusaktivitet.Rapporter om identitetssikkerhetsstilling: Synlighet for koder

Vi har lagt til enhetskoder i rapporter om identitetssikkerhetsstilling som gir ekstra innsikt om enheter. Sensitive-koden kan for eksempel hjelpe deg med å identifisere risikable brukere og prioritere undersøkelser. Mer informasjon om å undersøke risikable brukere.

Cloud App Security utgivelse 178

Utgitt 28. juni 2020

Nye sikkerhetskonfigurasjoner for Google Cloud Platform (gradvis utrulling)

Vi har utvidet sikkerhetskonfigurasjonene våre med flereskyer for å gi sikkerhetsanbefalinger for Google Cloud Platform, basert på GCP CIS-referanseverdien. Med denne nye funksjonaliteten gir Cloud App Security organisasjoner én visning for overvåking av samsvarsstatusen på tvers av alle skyplattformer, inkludert Azure-abonnementer, AWS-kontoer og nå GCP-prosjekter.Nye appkoblinger GA

Vi har lagt til følgende appkoblinger i porteføljen vår av generelt tilgjengelige API-koblinger, noe som gir deg mer innsyn i og kontroll over hvordan appene brukes i organisasjonen:Ny registrering av skadelig programvare i sanntid

Vi har utvidet øktkontrollene våre for å oppdage potensiell skadelig programvare ved hjelp av Microsoft Trusselintelligens ved filopplastinger eller nedlastinger. Den nye gjenkjenningen er nå generelt tilgjengelig utenfor boksen og kan konfigureres til å automatisk blokkere filer identifisert som potensiell skadelig programvare. Hvis du vil ha mer informasjon, kan du se Blokkere skadelig programvare ved opplasting eller nedlasting.Forbedret tilgang og øktkontroller med IdP GA

Tilgangs- og øktkontroller for SAML-apper som er konfigurert med en hvilken som helst identitetsleverandør, er nå generelt tilgjengelig. Hvis du vil ha mer informasjon, kan du se Beskytt apper med Microsoft Defender for Cloud Apps appkontroll for betinget tilgang.Forbedring av risikabel maskinundersøkelse

Cloud App Security gir muligheten til å identifisere risikable maskiner som en del av skygge-IT-undersøkelse. Nå har vi lagt til risikonivået Microsoft Defender Advanced Threat Protection Machine på maskinsiden, noe som gir analytikere mer kontekst når de undersøker maskiner i organisasjonen. Hvis du vil ha mer informasjon, kan du se Undersøke enheter i Cloud App Security.Ny funksjon: Selvbetjent deaktiver appkobling (gradvis utrulling)

Vi har lagt til muligheten til å deaktivere appkoblinger direkte i Cloud App Security. Hvis du vil ha mer informasjon, kan du se Deaktivere appkoblinger.

Cloud App Security utgivelse 177

Utgitt 14. juni 2020

Ny gjenkjenning av skadelig programvare i sanntid (forhåndsversjon, gradvis utrulling)

Vi har utvidet øktkontrollene våre for å oppdage potensiell skadelig programvare ved hjelp av Microsoft Trusselintelligens ved filopplastinger eller nedlastinger. Den nye gjenkjenningen er nå tilgjengelig utenfor boksen og kan konfigureres til å automatisk blokkere filer identifisert som potensiell skadelig programvare. Hvis du vil ha mer informasjon, kan du se Blokkere skadelig programvare ved opplasting eller nedlasting.Ny tilgangstokenstøtte for tilgangs- og øktkontroller

Vi har lagt til muligheten til å behandle tilgangstoken- og kodeforespørsler som pålogginger når du legger inn apper for tilgang og øktkontroller. Hvis du vil bruke tokener, velger du tannhjulikonet for innstillinger, velger Appkontroll for betinget tilgang, redigerer den aktuelle appen (tre prikker-menyen >Rediger app), velger Behandle tilgangstoken og kodeforespørsler som apppålogginger, og deretter velger du Lagre. Hvis du vil ha mer informasjon, kan du se Beskytt apper med Microsoft Defender for Cloud Apps appkontroll for betinget tilgang.Forbedret url-suffiks for proxy for øktkontroller (gradvis utrulling)

7. juni 2020 begynte vi gradvis å rulle ut våre forbedrede proxy-øktkontroller for å bruke ett enhetlig suffiks som ikke inkluderer navngitte områder. Brukere ser<AppName>.mcas.msfor eksempel suffiks i stedet<AppName>.<Region>.cas.msfor . Hvis du rutinemessig blokkerer domener i nettverksapparater eller gatewayer, må du sørge for at du tillater liste over alle domenene som er oppført under Access- og øktkontroller.Ny dokumentasjon

Cloud App Security dokumentasjon er utvidet til å omfatte følgende nytt innhold:- Bruk Cloud App Security REST-API: Finn ut mer om API-funksjonene våre, og begynn å integrere programmene dine med Cloud App Security.

- Undersøk varsler om avviksregistrering: Bli kjent med de tilgjengelige UEBA-varslene, hva de betyr, identifiser risikoen de utgjør, forstå omfanget av et brudd, og handlingen du kan utføre, utbedre situasjonen.

Cloud App Security utgivelse 176

Utgitt 31. mai 2020

Ny funksjon for personvern for aktivitet

Vi har forbedret muligheten til å bestemme detaljert hvilke brukere du vil overvåke, med muligheten til å gjøre aktiviteter private. Med denne nye funksjonen kan du angi brukere basert på gruppemedlemskap hvis aktiviteter skjules som standard. Bare autoriserte administratorer har mulighet til å velge å vise disse private aktivitetene, der hver forekomst overvåkes i styringsloggen. Hvis du vil ha mer informasjon, kan du se Aktivitetspersonvern.Ny integrasjon med Galleri for Azure Active Directory (Azure AD)

Vi har brukt den opprinnelige integreringen med Azure AD for å gi deg muligheten til å navigere direkte fra en app i katalogen for skyapper til den tilsvarende Azure AD Gallery-appen, og administrere den i galleriet. Hvis du vil ha mer informasjon, kan du se Behandle apper med Azure AD Galleri.Nytt tilbakemeldingsalternativ tilgjengelig i valgte policyer

Vi er interessert i å motta tilbakemeldinger og lære hvordan vi kan hjelpe deg. Så nå gir en ny dialogboks for tilbakemelding deg muligheten til å forbedre Cloud App Security, når du oppretter, endrer eller sletter en fil, avviksregistrering eller øktpolicy.Forbedret url-suffiks for proxy for øktkontroller (gradvis utrulling)

Fra og med 7. juni 2020 ruller vi gradvis ut våre forbedrede proxy-øktkontroller for å bruke ett enhetlig suffiks som ikke inkluderer navngitte områder. Brukere ser<AppName>.mcas.msfor eksempel suffiks i stedet<AppName>.<Region>.cas.msfor . Hvis du rutinemessig blokkerer domener i nettverksapparater eller gatewayer, må du sørge for at du tillater liste over alle domenene som er oppført under Access- og øktkontroller.Ytelsesforbedringer for øktkontroller (gradvis utrulling)

Vi har forbedret nettverksytelsen betydelig. Den forbedrede tjenesten er enda mer strømlinjeformet og gir økt svartid når du bruker øktkontroller.Ny risikabel aktivitetsregistrering: Uvanlig mislykket pålogging

Vi har utvidet vår nåværende evne til å oppdage risikabel atferd. Den nye gjenkjenningen er nå tilgjengelig utenfor boksen og aktiveres automatisk for å varsle deg når et uvanlig mislykket påloggingsforsøk identifiseres. Uvanlige mislykkede påloggingsforsøk kan være en indikasjon på et potensielt passord-spray brute force angrep (også kjent som lav og langsom metode). Denne gjenkjenningen påvirker den overordnede prioritetspoengsummen for undersøkelser for brukeren.Forbedret tabellopplevelse

Vi har lagt til muligheten til å endre størrelsen på kolonnebredder i tabeller, slik at du kan utvide eller begrense kolonner for å tilpasse og forbedre måten du viser tabeller på. Du kan også gjenopprette det opprinnelige oppsettet ved å velge menyen for tabellinnstillinger og velge Standardbredde.

Cloud App Security utgivelse 175

Utgitt 17. mai 2020

Ny Shadow IT Discovery-integrasjon med Corrata (forhåndsversjon)

Vi har lagt til opprinnelig integrering med Corrata som gir deg skygge-IT-synlighet i appbruk og kontroll over apptilgang. Hvis du vil ha mer informasjon, kan du se Integrere Cloud App Security med korrelasjon.Nye logganalyser for Cloud Discovery

Cloud App Security Cloud Discovery analyserer et bredt spekter av trafikklogger for å rangere og score apper. Nå inkluderer Cloud Discovery en innebygd logganalyse for å støtte Corrata og Cisco ASA med FirePOWER 6.4-loggformater. Hvis du vil ha en liste over støttede logganalyser, kan du se Støttede brannmurer og proxyer.Forbedret instrumentbord (gradvis utrulling) Som en del av våre kontinuerlige forbedringer i portalutformingen ruller vi nå gradvis ut det forbedrede instrumentbordet Cloud App Security. Instrumentbordet er modernisert basert på tilbakemeldinger og gir en forbedret brukeropplevelse med oppdatert innhold og data. Hvis du vil ha mer informasjon, kan du se Gradvis distribusjon av det forbedrede instrumentbordet.

Forbedret styring: Bekreft bruker kompromittert for avviksregistreringer

Vi har utvidet våre gjeldende styringshandlinger for avvikspolicyer til å inkludere Bekreft brukerkompromisset , slik at du proaktivt kan beskytte miljøet mot mistenkelig brukeraktivitet. Hvis du vil ha mer informasjon, kan du se handlinger for aktivitetsstyring.

Cloud App Security utgivelse 173 og 174

Utgitt 26. april 2020

-

Nytt CEF-format for SIEM-agent for varsler

Som en del av vårt forsøk på å berike varslingsinformasjonen i CEF-filene som brukes av generiske SIEM-servere, har vi utvidet formatet til å inkludere følgende klientfelt:IPv4-adresse

IPv6-adresse

IP-adresseplassering

Hvis du vil ha mer informasjon, kan du se CEF-filformatet.

-

Forbedret oppdagelseslogikk: Umulig reise

Vi har oppdatert gjenkjenningslogikken for umulige reiser for å gi bedre nøyaktighet og redusert varslingsvolum. Hvis du vil ha mer informasjon om denne avviksregistreringspolicyen, kan du se Umulig reise.

Cloud App Security utgivelse 172

Utgitt 5. april 2020

Forbedret tilgang og øktkontroller med IdP (forhåndsversjon)

Tilgangs- og øktkontroller støtter nå SAML-apper som er konfigurert med en hvilken som helst identitetsleverandør. Den offentlige forhåndsvisningen av denne nye funksjonen rulles nå gradvis ut. Hvis du vil ha mer informasjon, kan du se Beskytt apper med Microsoft Defender for Cloud Apps appkontroll for betinget tilgang.Ny bulkdekanonymisering av brukere og maskiner

Vi har utvidet og forenklet prosessen med å dekanonymisere én eller flere brukere og maskiner som undersøkes. Hvis du vil ha mer informasjon om massedekanonymisering, kan du se Hvordan anonymisering av data fungerer.

Cloud App Security utgivelse 170 og 171

Utgitt 22. mars 2020

Ny avviksregistrering: Uvanlig område for skyressurs (forhåndsversjon)

Vi har utvidet vår nåværende evne til å oppdage uregelmessig oppførsel for AWS. Den nye gjenkjenningen er nå tilgjengelig utenfor boksen og aktiveres automatisk for å varsle deg når en ressurs opprettes i et AWS-område der aktiviteten vanligvis ikke utføres. Angripere bruker ofte en organisasjons AWS-kreditter til å utføre ondsinnede aktiviteter som krypto-gruvedrift. Det å oppdage en slik uregelmessig oppførsel kan bidra til å redusere et angrep.Nye aktivitetspolicymaler for Microsoft Teams

Cloud App Security tilbyr nå følgende nye aktivitetspolicymaler, slik at du kan oppdage potensielt mistenkelige aktiviteter i Microsoft Teams:- Endring av tilgangsnivå (Teams): Varsler når tilgangsnivået til et team endres fra privat til offentlig.

- Ekstern bruker lagt til (Teams): Varsler når en ekstern bruker legges til i et team.

- Massesletting (Teams): Varsler når en bruker sletter et stort antall team.

Integrering av Identitetsbeskyttelse for Azure Active Directory (Azure AD)

Nå kan du kontrollere alvorlighetsgraden av Azure AD varsler om identitetsbeskyttelse som er inntatt i Cloud App Security. I tillegg, hvis du ikke allerede har aktivert Azure AD risikokrevende påloggingsgjenkjenning, aktiveres gjenkjenningen automatisk til å ta varsler med høy alvorlighetsgrad. Hvis du vil ha mer informasjon, kan du se Integrering av Identitetsbeskyttelse i Azure Active Directory.