Styre oppdagede apper ved hjelp av Microsoft Defender for endepunkt

Integrering av Microsoft Defender for Cloud Apps med Microsoft Defender for endepunkt gir en sømløs Shadow IT-synlighet og kontrollløsning. Integreringen vår gjør det mulig for Defender for Cloud Apps administratorer å blokkere tilgangen til sluttbrukere til skyapper, ved å integrere Defender for Cloud Apps styringskontroller for apper med nettverksbeskyttelsen til Microsoft Defender for endepunkt. Administratorer kan også ta en mildere tilnærming til å advare brukere når de får tilgang til risikable skyapper.

Defender for Cloud Apps bruker den innebygde ikke-helliggjorte appkoden til å markere skyapper som forbudt for bruk, tilgjengelig både på sidene Cloud Discovery og Cloud App Catalog. Ved å aktivere integreringen med Defender for Endpoint, kan du sømløst blokkere tilgangen til apper som ikke er helliggjort, med ett enkelt klikk i Defender for Cloud Apps.

Apper merket som Ikke-helliggjort i Defender for Cloud Apps synkroniseres automatisk til Defender for endepunkt. Nærmere bestemt overføres domenene som brukes av disse ikke-helliggjorte appene, til endepunktenheter som skal blokkeres av Microsoft Defender Antivirus i SLA for nettverksbeskyttelse.

Obs!

Ventetiden for å blokkere en app via Defender for Endpoint er opptil tre timer fra det øyeblikket du merker appen som ikke helliggjort i Defender for Cloud Apps til det øyeblikket appen blokkeres i enheten. Dette skyldes opptil én time med synkronisering av Defender for Cloud Apps sanksjonerte/ikke-helliggjorte apper til Defender for Endpoint, og opptil to timer for å sende policyen til enhetene for å blokkere appen når indikatoren ble opprettet i Defender for Endpoint.

Forutsetninger

Én av følgende lisenser:

- Defender for Cloud Apps + endepunkt

- Microsoft 365 E5

Microsoft Defender Antivirus. Hvis du vil ha mer informasjon, kan du se:

Ett av følgende operativsystemer som støttes:

- Windows: Windows-versjoner 10 18.09 (RS5) OS bygg 1776.3, 11 og nyere

- Android: minimum versjon 8.0: Hvis du vil ha mer informasjon, kan du se: Microsoft Defender for endepunkt på Android

- iOS: minimum versjon 14.0: Hvis du vil ha mer informasjon, kan du se: Microsoft Defender for endepunkt på iOS

- macOS: minimum versjon 11: Hvis du vil ha mer informasjon, kan du se: Nettverksbeskyttelse for macOS

- Systemkrav for Linux: Hvis du vil ha mer informasjon, kan du se: Nettverksbeskyttelse for Linux

Microsoft Defender for endepunkt pålastet. Hvis du vil ha mer informasjon, kan du se Defender for Cloud Apps med Defender for Endpoint.

Administratortilgang til å gjøre endringer i Defender for Cloud Apps. Hvis du vil ha mer informasjon, kan du se Administrere administratortilgang.

Aktiver blokkering av skyapp med Defender for endepunkt

Bruk følgende fremgangsmåte for å aktivere tilgangskontroll for skyapper:

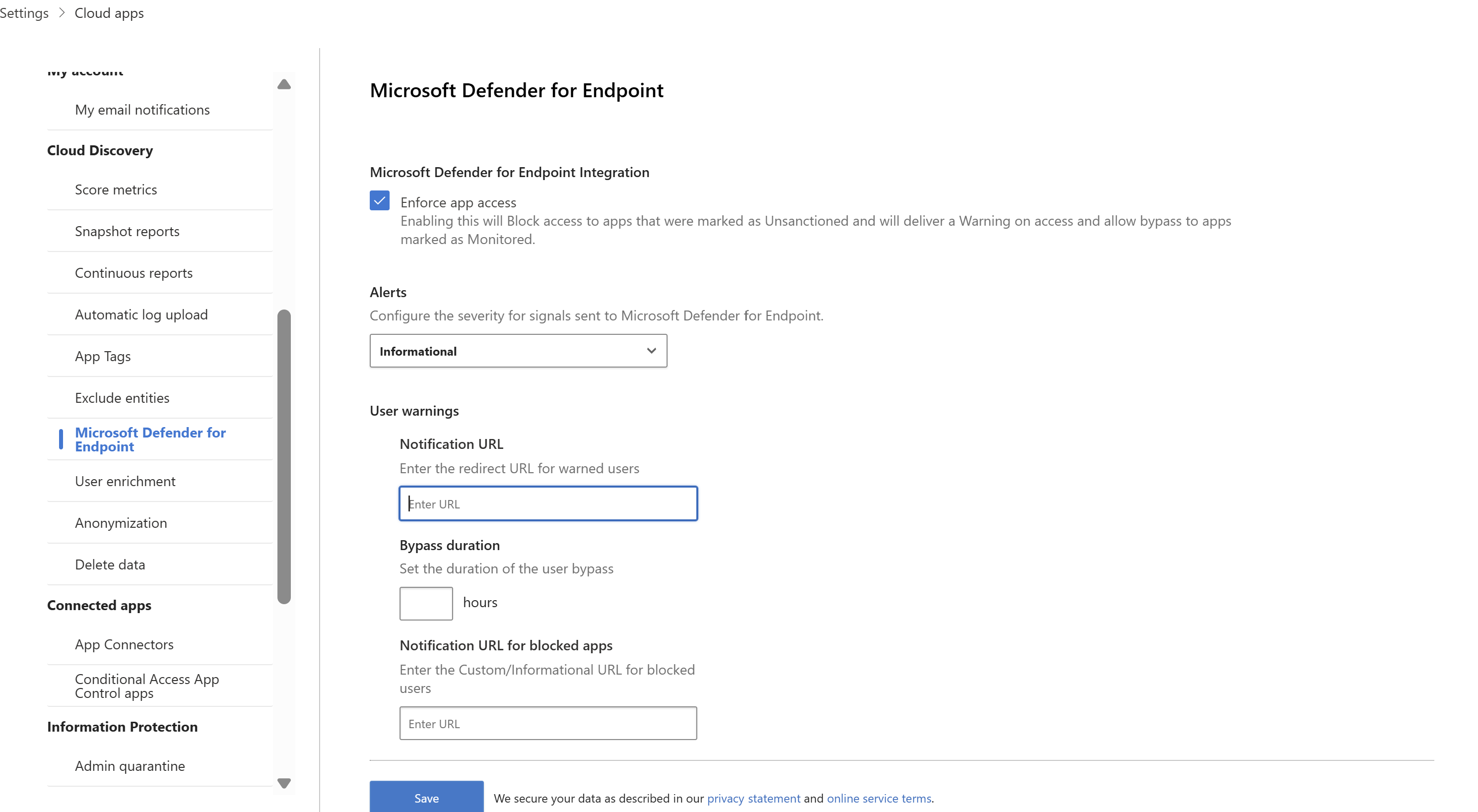

Velg Innstillinger i Microsoft Defender-portalen. Velg deretter Skyapper. Velg Microsoft Defender for endepunkt under Cloud Discovery, og velg deretter Fremtving apptilgang.

Obs!

Det kan ta opptil 30 minutter før denne innstillingen trer i kraft.

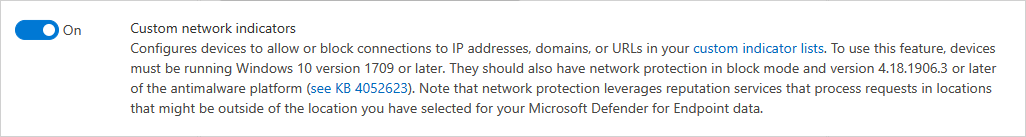

Gå tilAvanserte funksjoner forInnstillinger-endepunkter>> i Microsoft Defender XDR, og velg deretter Egendefinerte nettverksindikatorer. Hvis du vil ha informasjon om nettverksindikatorer, kan du se Opprette indikatorer for IPer og nettadresser/domener.

Dette gjør at du kan dra nytte av Microsoft Defender antivirusnettverksbeskyttelsesfunksjoner for å blokkere tilgang til et forhåndsdefinert sett med nettadresser ved hjelp av Defender for Cloud Apps, enten ved å tilordne appkoder manuelt til bestemte apper eller automatisk ved hjelp av en policy for appoppdagelse.

Gi brukere tilgang til blokkerte apper & tilpasse blokksiden

Administratorer kan nå konfigurere og bygge inn en nettadresse for støtte/hjelp for blokksider. Med denne konfigurasjonen kan administratorer lære opp brukere når de får tilgang til blokkerte apper. Brukere blir bedt om en egendefinert omadresseringskobling til en firmaside som viser apper som er blokkert for bruk, og nødvendige trinn som skal følges for å sikre et unntak på blokksider. Sluttbrukere blir omdirigert til denne URL-adressen som er konfigurert av administrator når de klikker på «Gå til kundestøttesiden» på blokksiden.

Defender for Cloud Apps bruker den innebygde ikke-helliggjorte appkoden til å markere skyapper som blokkert for bruk. Koden er tilgjengelig både på katalogsidene Cloud Discovery og Cloud App . Ved å aktivere integreringen med Defender for Endpoint, kan du sømløst lære opp brukere om apper som er blokkert for bruk, og trinn for å sikre et unntak med ett enkelt klikk i Defender for Cloud Apps.

Apper som er merket som ikke-helliggjort, synkroniseres automatisk til Defender for endepunktets egendefinerte nettadresseindikatorer, vanligvis innen noen få minutter. Mer spesifikt blir domenene som brukes av blokkerte apper overført til endepunktenheter for å gi en melding fra Microsoft Defender Antivirus i SLA for nettverksbeskyttelse.

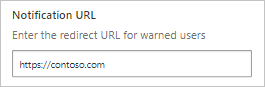

Konfigurere url-adressen for egendefinert omadressering for blokksiden

Bruk følgende fremgangsmåte for å konfigurere en egendefinert nettadresse for hjelp/støtte som peker til en nettside for firmaet eller en SharePoint-kobling der du kan lære ansatte om hvorfor de har blitt blokkert fra å få tilgang til programmet, og oppgi en liste over trinn for å sikre et unntak eller dele policyen for bedriftstilgang for å overholde organisasjonens risikogodkjenning.

Velg Innstillinger>cloud apps>Cloud Discovery> i Microsoft Defender portalen Microsoft Defender for endepunkt.

Velg Informasjon i rullegardinlisten Varsler.

Skriv innnettadressen under Url-adressen forvarsel om brukeradvarsler> for blokkerte apper. Eksempel:

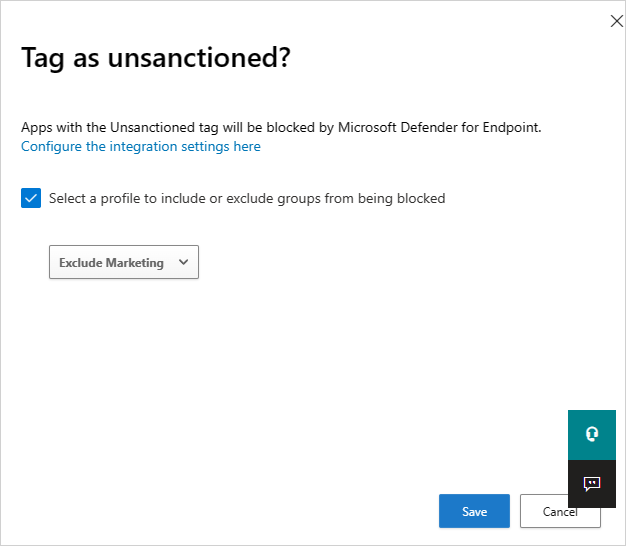

Blokker apper for bestemte enhetsgrupper

Hvis du vil blokkere bruken for bestemte enhetsgrupper, gjør du følgende:

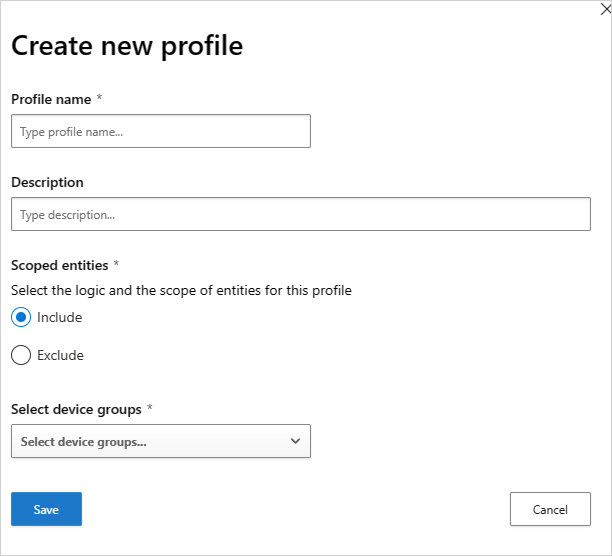

Velg Innstillinger i Microsoft Defender-portalen. Velg deretter Skyapper. Velg apper-koder under Skyoppdagelse, og gå deretter til fanen Omfangsprofiler.

Velg Legg til profil. Profilen angir enhetene som er begrenset for blokkering/oppheving av blokkeringen av apper.

Angi et beskrivende profilnavn og en beskrivelse.

Velg om profilen skal være en inkluderings - eller ekskluderingsprofil .

Inkluder: bare det inkluderte settet med enheter vil bli påvirket av tilgangshåndhevelsen. Profilen myContoso har for eksempel Inkluder for enhetsgrupper A og B. Blokkering av app Y med profilen myContoso blokkerer apptilgang bare for gruppe A og B.

Utelat: Det utelatte settet med enheter påvirkes ikke av tilgangshåndhevelsen. Profilen myContoso har for eksempel Ekskluder for enhetsgrupper A og B. Hvis jeg blokkerer app Y med profilen , vil myContoso blokkere apptilgang for hele organisasjonen bortsett fra gruppe A og B.

Velg de relevante enhetsgruppene for profilen. Enhetsgrupper som er oppført, hentes fra Microsoft Defender for endepunkt. Hvis du vil ha mer informasjon, kan du se Opprette en enhetsgruppe.

Velg Lagre.

Gjør følgende for å blokkere en app:

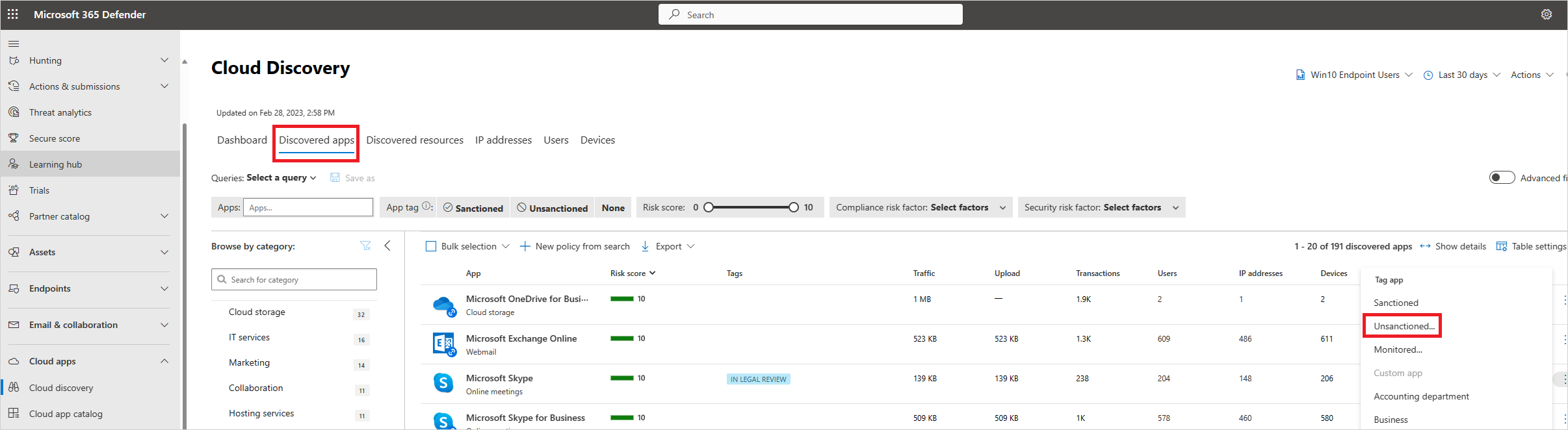

Gå til Cloud Discovery under Cloud Apps i Microsoft Defender Portal, og gå til Fanen Oppdagede apper.

Velg appen som skal blokkeres.

Merk appen som ikke-helliggjort.

Hvis du vil blokkere alle enhetene i organisasjonen, velger du Lagre i dialogboksen Merke som ikke helliggjort? Hvis du vil blokkere bestemte enhetsgrupper i organisasjonene, velger du Velg en profil for å inkludere eller utelate grupper fra å bli blokkert. Velg deretter profilen appen skal blokkeres for, og velg Lagre.

Dialogboksen Merke som ikke helliggjort? vises bare når tenanten har blokkering av skyapper med Defender for Endpoint aktivert, og hvis du har administratortilgang til å gjøre endringer.

Obs!

- Håndhevelsesevnen er basert på Defender for endepunktets egendefinerte nettadresseindikatorer.

- Alle organisatoriske omfang som ble angitt manuelt på indikatorer som ble opprettet av Defender for Cloud Apps før utgivelsen av denne funksjonen, overstyres av Defender for Cloud Apps. Den nødvendige omfanget bør angis fra Defender for Cloud Apps opplevelse ved hjelp av omfangsprofilopplevelsen.

- Hvis du vil fjerne en valgt omfangsprofil fra en ikke-helliggjort app, fjerner du koden som ikke er helliggjort, og deretter merker du appen på nytt med den nødvendige omfangsprofilen.

- Det kan ta opptil to timer før appdomener overføres og oppdateres i endepunktenhetene når de er merket med den relevante koden eller/og omfang.

- Når en app er merket som Overvåket, vises alternativet for å bruke en omfangsprofil bare hvis den innebygde datakilden for Win10-endepunktbrukere konsekvent har mottatt data i løpet av de siste 30 dagene.

Lære opp brukere når de får tilgang til risikable apper

Administratorer har mulighet til å advare brukere når de får tilgang til risikable apper. I stedet for å blokkere brukere, blir de bedt om å oppgi en melding som gir en egendefinert omadresseringskobling til en firmaside som viser apper som er godkjent for bruk. Ledeteksten gir brukere mulighet til å hoppe over advarselen og fortsette til appen. Administratorer kan også overvåke antall brukere som omgår advarselen.

Defender for Cloud Apps bruker den innebygde overvåkede appkoden til å markere skyapper som risikable for bruk. Koden er tilgjengelig både på katalogsidene Cloud Discovery og Cloud App . Ved å aktivere integreringen med Defender for Endpoint, kan du sømløst advare brukere om tilgang til overvåkede apper med ett enkelt klikk i Defender for Cloud Apps.

Apper som er merket som overvåket , synkroniseres automatisk til Defender for endepunktets egendefinerte nettadresseindikatorer, vanligvis i løpet av få minutter. Mer spesifikt blir domenene som brukes av overvåkede apper overført til endepunktenheter for å gi en advarsel fra Microsoft Defender Antivirus i SLA for nettverksbeskyttelse.

Konfigurere den egendefinerte nettadressen for omadressering for varselmeldingen

Bruk følgende fremgangsmåte for å konfigurere en egendefinert nettadresse som peker til en nettside for firmaet, der du kan lære ansatte om hvorfor de har blitt varslet, og oppgi en liste over alternative godkjente apper som overholder organisasjonens risikogodkjenning, eller som allerede administreres av organisasjonen.

Velg Innstillinger i Microsoft Defender-portalen. Velg deretter Skyapper. Velg Microsoft Defender for endepunkt under Cloud Discovery.

Skriv inn URL-adressen i boksen URL-adresse for varsel .

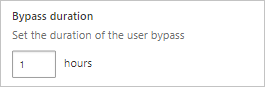

Konfigurering av varighet for brukeromkobling

Siden brukere kan hoppe over advarselen, kan du bruke følgende fremgangsmåte for å konfigurere varigheten for forbikoblingen. Når varigheten har gått, blir brukerne bedt om å få advarselen neste gang de får tilgang til den overvåkede appen.

Velg Innstillinger i Microsoft Defender-portalen. Velg deretter Skyapper. Velg Microsoft Defender for endepunkt under Cloud Discovery.

Skriv inn varigheten (timer) for brukeren i boksen Omgå varighet .

Overvåk brukte appkontroller

Når kontrollene er tatt i bruk, kan du overvåke bruksmønstre for appen ved hjelp av de brukte kontrollene (tilgang, blokkere, omgå) ved hjelp av følgende fremgangsmåte.

- Gå til Cloud Discovery under Cloud Apps i Microsoft Defender Portal, og gå deretter til fanen Oppdagede apper. Bruk filtrene til å finne den relevante overvåkede appen.

- Velg appens navn for å vise brukte appkontroller på oversiktssiden for appen.

Neste trinn

Relaterte videoer

Hvis det oppstår problemer, er vi her for å hjelpe. Hvis du vil ha hjelp eller støtte for produktproblemet, kan du åpne en støtteforespørsel.