Generisk SIEM-integrering

Du kan integrere Microsoft Defender for Cloud Apps med den generiske SIEM-serveren for å aktivere sentralisert overvåking av varsler og aktiviteter fra tilkoblede apper. Etter hvert som nye aktiviteter og hendelser støttes av tilkoblede apper, rulles innsyn i dem deretter til Microsoft Defender for Cloud Apps. Ved å integrere med en SIEM-tjeneste kan du bedre beskytte skyprogrammene dine samtidig som du opprettholder den vanlige sikkerhetsarbeidsflyten, automatiserer sikkerhetsprosedyrer og korrelerer mellom skybaserte og lokale hendelser. DEN Microsoft Defender for Cloud Apps SIEM-agenten kjører på serveren og henter varsler og aktiviteter fra Microsoft Defender for Cloud Apps og strømmer dem til SIEM-serveren.

Når du integrerer SIEM med Defender for Cloud Apps, videresendes aktiviteter og varsler fra de siste to dagene til SIEM og alle aktiviteter og varsler (basert på filteret du velger) fra og med. Hvis du deaktiverer denne funksjonen i en lengre periode, aktiverer du på nytt, de siste to dagene med varsler og aktiviteter videresendes, og deretter videresendes alle varsler og aktiviteter fra da av.

Andre integreringsløsninger inkluderer:

- Microsoft Sentinel – en skalerbar, skybasert SIEM og SOAR for opprinnelig integrering. Hvis du vil ha informasjon om hvordan du integrerer med Microsoft Sentinel, kan du se Microsoft Sentinel integrering.

- Microsoft Security Graph API – en mellomleddstjeneste (eller megler) som gir et enkelt programmatisk grensesnitt for å koble til flere sikkerhetsleverandører. Hvis du vil ha mer informasjon, kan du se Integreringer av sikkerhetsløsninger ved hjelp av Microsoft Graph Sikkerhets-API.

Viktig

Hvis du integrerer Microsoft Defender for identitet i Defender for Cloud Apps og begge tjenestene er konfigurert til å sende varselvarsler til en SIEM, vil du begynne å motta dupliserte SIEM-varsler for samme varsel. Ett varsel utstedes fra hver tjeneste, og de har forskjellige varsel-ID-er. Hvis du vil unngå duplisering og forvirring, må du passe på å håndtere scenarioet. Du kan for eksempel bestemme hvor du vil utføre varslingsbehandling, og deretter stoppe SIEM-varsler som sendes fra den andre tjenesten.

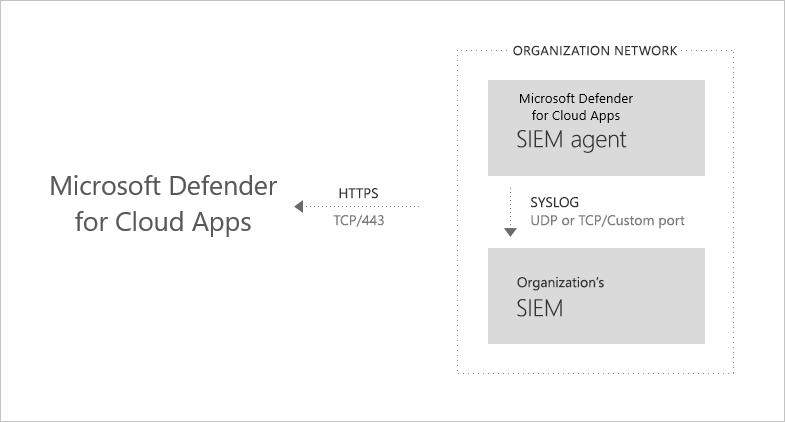

Generisk SIEM-integreringsarkitektur

SIEM-agenten distribueres i organisasjonens nettverk. Når den distribueres og konfigureres, hentes datatypene som ble konfigurert (varsler og aktiviteter) ved hjelp av Defender for Cloud Apps RESTful API-er. Trafikken sendes deretter over en kryptert HTTPS-kanal på port 443.

Når SIEM-agenten henter dataene fra Defender for Cloud Apps, sendes Syslog-meldingene til din lokale SIEM. Defender for Cloud Apps bruker nettverkskonfigurasjonene du oppgav under installasjonen (TCP eller UDP med en egendefinert port).

Støttede SIEMer

Defender for Cloud Apps støtter for øyeblikket Micro Focus ArcSight og generisk CEF.

Slik integrerer du

Integrering med SIEM utføres i tre trinn:

- Konfigurer den i Defender for Cloud Apps-portalen.

- Last ned JAR-filen og kjør den på serveren.

- Valider at SIEM-agenten fungerer.

Forutsetninger

- En standard Windows- eller Linux-server (kan være en virtuell maskin).

- OS: Windows eller Linux

- CPU: 2

- Diskplass: 20 GB

- RAM: 2 GB

- Serveren må kjøre Java 8. Tidligere versjoner støttes ikke.

- Transport Layer Security (TLS) 1.2+. Tidligere versjoner støttes ikke.

- Angi brannmuren som beskrevet i nettverkskrav

Integrere med SIEM

Trinn 1: Konfigurere den i Defender for Cloud Apps-portalen

Velg Innstillinger i Microsoft Defender-portalen. Velg deretter Skyapper.

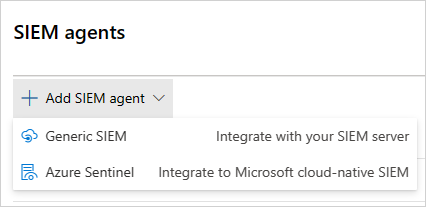

Velg SIEM-agenter under System. Velg Legg til SIEM-agent, og velg deretter Generisk SIEM.

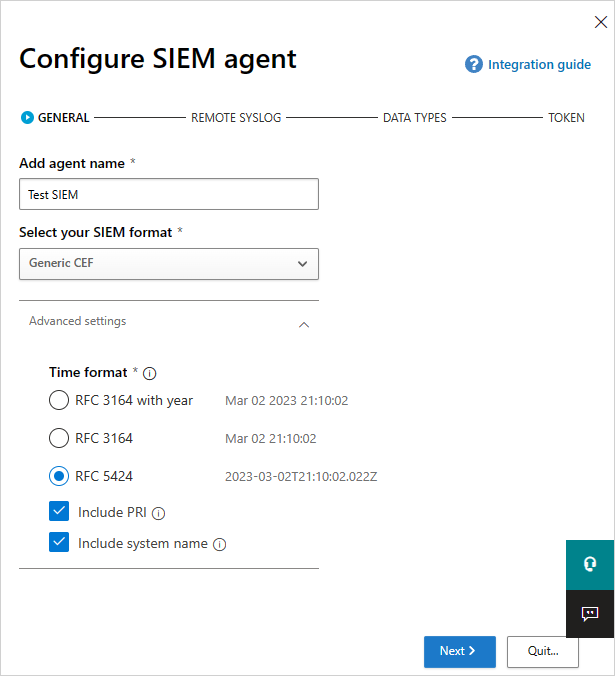

Velg Startveiviser i veiviseren.

Fyll ut et navn i veiviseren, velg SIEM-formatet og angi eventuelle avanserte innstillinger som er relevante for dette formatet. Velg Neste.

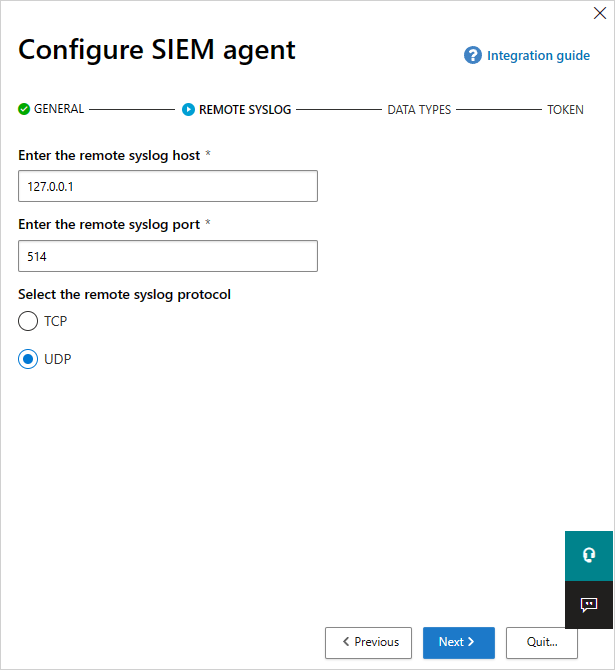

Skriv inn IP-adressen eller vertsnavnet til verten for ekstern syslog og Syslog-portnummeret. Velg TCP eller UDP som Remote Syslog-protokollen. Du kan samarbeide med sikkerhetsadministratoren for å få disse detaljene hvis du ikke har dem. Velg Neste.

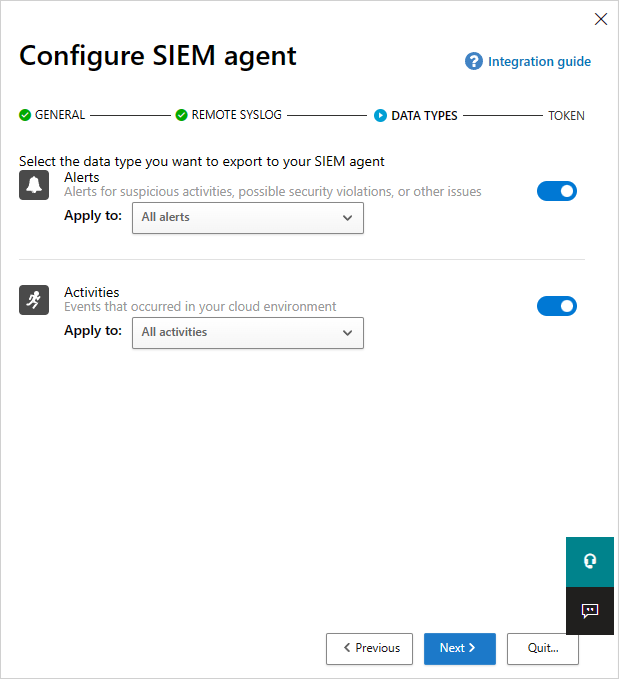

Velg hvilke datatyper du vil eksportere til SIEM-serveren for varsler og aktiviteter. Bruk glidebryteren til å aktivere og deaktivere dem, som standard, alt er valgt. Du kan bruke rullegardinlisten Bruk på til å angi filtre til å sende bare bestemte varsler og aktiviteter til SIEM-serveren. Velg Rediger og forhåndsvis resultater for å kontrollere at filteret fungerer som forventet. Velg Neste.

Kopier tokenet og lagre det til senere. Velg Fullfør , og forlat veiviseren. Gå tilbake til SIEM-siden for å se SIEM-agenten du la til i tabellen. Den viser at den er opprettet til den er tilkoblet senere.

Obs!

Alle tokener du oppretter, er bundet til administratoren som opprettet det. Dette betyr at hvis administratorbrukeren fjernes fra Defender for Cloud Apps, vil tokenet ikke lenger være gyldig. Et generisk SIEM-token gir skrivebeskyttede tillatelser til de eneste nødvendige ressursene. Ingen andre tillatelser gis en del av dette tokenet.

Trinn 2: Last ned JAR-filen og kjør den på serveren

Last ned .zip-filen og pakk den ut etter at du har godtatt lisensvilkårene for programvaren i Microsoft Download Center.

Kjør den utpakkede filen på serveren:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN

Obs!

- Filnavnet kan variere avhengig av versjonen av SIEM-agenten.

- Parametere i hakeparenteser [ ] er valgfrie, og bør bare brukes hvis relevant.

- Det anbefales å kjøre JAR under serveroppstart.

- Windows: Kjør som en planlagt oppgave, og kontroller at du konfigurerer oppgaven til Kjør enten brukeren er logget på eller ikke , og at du fjerner merket for Stopp oppgaven hvis den kjører lenger enn avmerkingsboksen.

- Linux: Legg til kjør-kommandoen med en & i rc.local-filen. For eksempel:

java -jar mcas-siemagent-0.87.20-signed.jar [--logsDirectory DIRNAME] [--proxy ADDRESS[:PORT]] --token TOKEN &

Der følgende variabler brukes:

- DIRNAME er banen til katalogen du vil bruke for feilsøkingslogger for lokal agent.

- ADDRESS[:P ORT] er proxy-serveradressen og -porten som serveren bruker til å koble til Internett.

- TOKEN er SIEM-agenttokenet du kopierte i forrige trinn.

Du kan skrive inn -h når som helst for å få hjelp.

Eksempel på aktivitetslogger

Følgende er eksempelaktivitetslogger som sendes til SIEM:

2017-11-22T17:50:04.000Z CEF:0|MCAS|SIEM_Agent|0.111.85|EVENT_CATEGORY_LOGOUT|Log out|0|externalId=1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0 rt=1511373004000 start=1511373004000 end=1511373004000 msg=Log out suser=admin@contoso.com destinationServiceName=ServiceNow dvc=13.82.149.151 requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511373015679_167ae3eb-ed33-454a-b548-c2ed6cea6ef0,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:40:15.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_VIEW_REPORT|View report|0|externalId=1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a rt=1511898015000 start=1511898015000 end=1511898015000 msg=View report: ServiceNow Report 23 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511898027370_e272cd5f-31a3-48e3-8a6a-0490c042950a,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=23,sys_report,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:25:34.000Z CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798 rt=1511897134000 start=1511897134000 end=1511897134000 msg=Delete object: ServiceNow Object f5122008db360300906ff34ebf96198a suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897141625_7558b33f-218c-40ff-be5d-47d2bdd6b798,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:40:14.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_CREATE_USER|Create user|0|externalId=1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c rt=1511815214000 start=1511815214000 end=1511815214000 msg=Create user: user 747518c0db360300906ff34ebf96197c suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815215873_824f8f8d-2ecd-439b-98b1-99a1adf7ba1c,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,747518c0db360300906ff34ebf96197c,sys_user,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-27T20:41:20.000Z CEF:0|MCAS|SIEM_Agent|0.112.49|EVENT_CATEGORY_DELETE_USER|Delete user|0|externalId=1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383 rt=1511815280000 start=1511815280000 end=1511815280000 msg=Delete user: user 233490c0db360300906ff34ebf9619ef suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511815287798_bcf60601-ecef-4207-beda-3d2b8d87d383,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,233490c0db360300906ff34ebf9619ef,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

2017-11-28T19:24:55.000Z LAB-EUW-ARCTEST CEF:0|MCAS|SIEM_Agent|0.112.68|EVENT_CATEGORY_DELETE_OBJECT|Delete object|0|externalId=1511897117617_5be018ee-f676-4473-a9b5-5982527409be rt=1511897095000 start=1511897095000 end=1511897095000 msg=Delete object: ServiceNow Object b1709c40db360300906ff34ebf961923 suser=admin@contoso.com destinationServiceName=ServiceNow dvc= requestClientApplication= cs1Label=portalURL cs1=https://contoso.portal.cloudappsecurity.com/#/audits?activity.id\=eq(1511897117617_5be018ee-f676-4473-a9b5-5982527409be,) cs2Label=uniqueServiceAppIds cs2=APPID_SERVICENOW cs3Label=targetObjects cs3=,,admin@contoso.com,admin@contoso.com,admin@contoso.com cs4Label=policyIDs cs4= c6a1Label="Device IPv6 Address" c6a1=

Følgende tekst er et eksempel på en loggfil for varsler:

2017-07-15T20:42:30.531Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|myPolicy|3|externalId=596a7e360c204203a335a3fb start=1500151350531 end=1500151350531 msg=Activity policy ''myPolicy'' was triggered by ''admin@box-contoso.com'' suser=admin@box-contoso.com destinationServiceName=Box cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596a7e360c204203a335a3fb cs2Label=uniqueServiceAppIds cs2=APPID_BOX cs3Label=relatedAudits cs3=1500151288183_acc891bf-33e1-424b-a021-0d4370789660 cs4Label=policyIDs cs4=59f0ab82f797fa0681e9b1c7

2017-07-16T09:36:26.550Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b339b0c204203a33a51ae start=1500197786550 end=1500197786550 msg=Activity policy ''test-activity-policy'' was triggered by ''user@contoso.com'' suser=user@contoso.com destinationServiceName=Salesforce cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b339b0c204203a33a51ae cs2Label=uniqueServiceAppIds cs2=APPID_SALESFORCE cs3Label=relatedAudits cs3=1500197720691_b7f6317c-b8de-476a-bc8f-dfa570e00349 cs4Label=policyIDs cs4=

2017-07-16T09:17:03.361Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy3|3|externalId=596b2fd70c204203a33a3eeb start=1500196623361 end=1500196623361 msg=Activity policy ''test-activity-policy3'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eeb cs2Label=uniqueServiceAppIds cs2=APPID_O365 cs3Label=relatedAudits cs3=1500196549157_a0e01f8a-e29a-43ae-8599-783c1c11597d cs4Label=policyIDs cs4=

2017-07-16T09:17:15.426Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy|3|externalId=596b2fd70c204203a33a3eec start=1500196635426 end=1500196635426 msg=Activity policy ''test-activity-policy'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft 365 admin center cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b2fd70c204203a33a3eec cs2Label=uniqueServiceAppIds cs2=APPID_O365_PORTAL cs3Label=relatedAudits cs3=1500196557398_3e102b20-d9fa-4f66-b550-8c7a403bb4d8 cs4Label=policyIDs cs4=59f0ab35f797fa9811e9b1c7

2017-07-16T09:17:46.290Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy4|3|externalId=596b30200c204203a33a4765 start=1500196666290 end=1500196666290 msg=Activity policy ''test-activity-policy4'' was triggered by ''admin@contoso.com'' suser=admin@contoso.com destinationServiceName=Microsoft Exchange Online cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b30200c204203a33a4765 cs2Label=uniqueServiceAppIds cs2=APPID_OUTLOOK cs3Label=relatedAudits cs3=1500196587034_a8673602-7e95-46d6-a1fe-c156c4709c5d cs4Label=policyIDs cs4=

2017-07-16T09:41:04.369Z CEF:0|MCAS|SIEM_Agent|0.102.17|ALERT_CABINET_EVENT_MATCH_AUDIT|test-activity-policy2|3|externalId=596b34b10c204203a33a5240 start=1500198064369 end=1500198064369 msg=Activity policy ''test-activity-policy2'' was triggered by ''user2@test15-adallom.com'' suser=user2@test15-adallom.com destinationServiceName=Google cn1Label=riskScore cn1= cs1Label=portalURL cs1=https://cloud-app-security.com/#/alerts/596b34b10c204203a33a5240 cs2Label=uniqueServiceAppIds cs2=APPID_33626 cs3Label=relatedAudits cs3=1500197996117_fd71f265-1e46-4f04-b372-2e32ec874cd3 cs4Label=policyIDs cs4=

Eksempel på Defender for Cloud Apps varsler i CEF-format

| Gjelder for | Navn på CEF-felt | Beskrivelse |

|---|---|---|

| Aktiviteter/varsler | start | Tidsstempel for aktivitet eller varsel |

| Aktiviteter/varsler | slutt | Tidsstempel for aktivitet eller varsel |

| Aktiviteter/varsler | Rt | Tidsstempel for aktivitet eller varsel |

| Aktiviteter/varsler | Msg | Aktivitets- eller varselbeskrivelse som vist i portalen |

| Aktiviteter/varsler | suser | Bruker av aktivitets- eller varslingsemne |

| Aktiviteter/varsler | destinationServiceName | Aktivitet eller varsel med opprinnelsesapp, for eksempel Microsoft 365, Sharepoint, Box. |

| Aktiviteter/varsler | cs<X-etikett> | Hver etikett har forskjellig betydning, men selve etiketten forklarer den, for eksempel targetObjects. |

| Aktiviteter/varsler | cs<X> | Informasjonen som tilsvarer etiketten (målbrukeren av aktiviteten eller varselet i henhold til etiketteksemplet). |

| Aktiviteter | EVENT_CATEGORY_* | Kategori på høyt nivå for aktiviteten |

| Aktiviteter | <HANDLING> | Aktivitetstypen, som vist i portalen |

| Aktiviteter | externalId | Hendelses-ID |

| Aktiviteter | dvc | IP-adressen til klientenheten |

| Aktiviteter | requestClientApplication | Brukeragent for klientenheten |

| Varsler | <varseltype> | For eksempel «ALERT_CABINET_EVENT_MATCH_AUDIT» |

| Varsler | <navn> | Det samsvarende policynavnet |

| Varsler | externalId | Varsel-ID |

| Varsler | Src | IPv4-adressen til klientenheten |

| Varsler | c6a1 | IPv6-adressen til klientenheten |

Trinn 3: Valider at SIEM-agenten fungerer

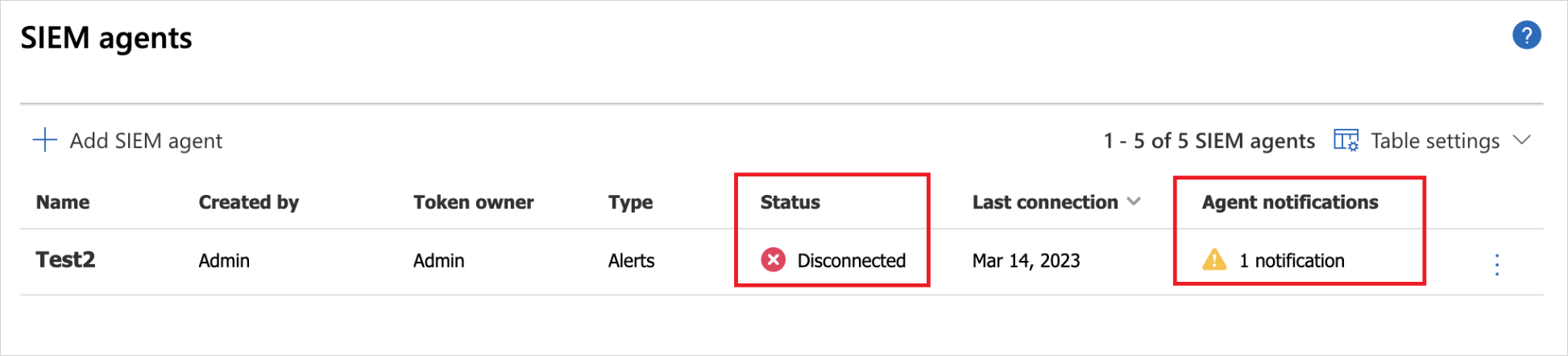

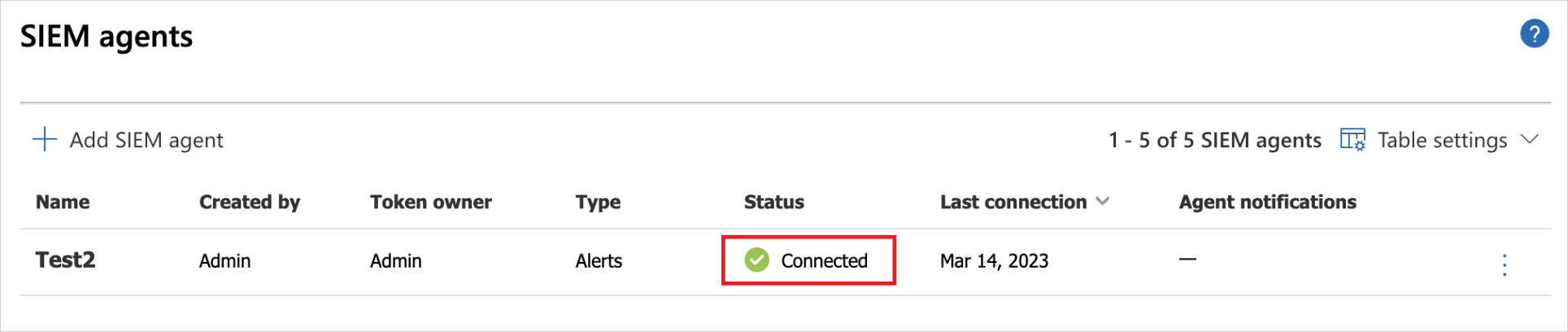

Kontroller at statusen til SIEM-agenten i portalen ikke er tilkoblingsfeil eller frakoblet , og at det ikke finnes noen agentvarsler. Den vises som tilkoblingsfeil hvis tilkoblingen er nede i mer enn to timer. Statusen vises som Frakoblet hvis tilkoblingen er nede i over 12 timer.

I stedet skal statusen kobles til, som vist her:

Kontroller at du ser aktiviteter og varsler som kommer fra Defender for Cloud Apps, på Syslog/SIEM-serveren.

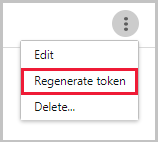

Generer tokenet på nytt

Hvis du mister tokenet, kan du alltid generere det på nytt ved å velge de tre prikkene på slutten av raden for SIEM-agenten i tabellen. Velg Generer token på nytt for å få et nytt token.

Redigere SIEM-agenten

Hvis du vil redigere SIEM-agenten, velger du de tre prikkene på slutten av raden for SIEM-agenten i tabellen, og velger Rediger. Hvis du redigerer SIEM-agenten, trenger du ikke å kjøre .jar-filen på nytt, den oppdateres automatisk.

Slette SIEM-agenten

Hvis du vil slette SIEM-agenten, velger du de tre prikkene på slutten av raden for SIEM-agenten i tabellen, og velger Slett.

Neste trinn

Hvis det oppstår problemer, er vi her for å hjelpe. Hvis du vil ha hjelp eller støtte for produktproblemet, kan du åpne en støtteforespørsel.