Microsoft Sentinel-integrering (forhåndsversjon)

Du kan integrere Microsoft Defender for Cloud Apps med Microsoft Sentinel (en skalerbar, skybasert SIEM og SOAR) for å aktivere sentralisert overvåking av varsler og oppdagelsesdata. Ved å integrere med Microsoft Sentinel kan du bedre beskytte skyprogrammene dine samtidig som du opprettholder den vanlige sikkerhetsarbeidsflyten, automatiserer sikkerhetsprosedyrer og korrelerer mellom skybaserte og lokale hendelser.

Fordelene ved å bruke Microsoft Sentinel inkluderer:

- Lengre dataoppbevaring levert av Log Analytics.

- Forhåndsdefinerte visualiseringer.

- Bruk verktøy som Microsoft Power BI eller Microsoft Sentinel arbeidsbøker til å opprette dine egne visualiseringer for oppdagelsesdata som passer til organisasjonens behov.

Andre integreringsløsninger inkluderer:

- Generiske SIEMer – Integrere Defender for Cloud Apps med den generiske SIEM-serveren. Hvis du vil ha informasjon om hvordan du integrerer med en generisk SIEM, kan du se Generisk SIEM-integrasjon.

- Microsoft Security Graph API – en mellomleddstjeneste (eller megler) som gir et enkelt programmatisk grensesnitt for å koble til flere sikkerhetsleverandører. Hvis du vil ha mer informasjon, kan du se Integreringer av sikkerhetsløsninger ved hjelp av Microsoft Graph Sikkerhets-API.

Integrering med Microsoft Sentinel inkluderer konfigurasjon i både Defender for Cloud Apps og Microsoft Sentinel.

Forutsetninger

Slik integrerer du med Microsoft Sentinel:

- Du må ha en gyldig Microsoft Sentinel lisens

- Du må minst være sikkerhetsadministrator i leieren.

Støtte fra amerikanske myndigheter

Direkte Defender for Cloud Apps – Microsoft Sentinel integrering er bare tilgjengelig for kommersielle kunder.

Alle Defender for Cloud Apps data er imidlertid tilgjengelige i Microsoft Defender XDR, og er derfor tilgjengelige i Microsoft Sentinel via Microsoft Defender XDR-koblingen.

Vi anbefaler at GCC-, GCC High- og DoD-kunder som er interessert i å se Defender for Cloud Apps data i Microsoft Sentinel installere Microsoft Defender XDR løsningen.

Hvis du vil ha mer informasjon, kan du se:

- Microsoft Defender XDR integrering med Microsoft Sentinel

- Microsoft Defender for Cloud Apps for US Government-tilbud

Integrere med Microsoft Sentinel

Velg Innstillinger-skyapper >i Microsoft Defender-portalen.

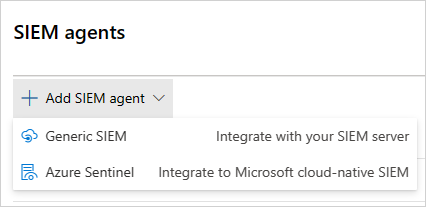

Velg SIEM-agenter > Legg til SIEM-agent > Sentinel under System. Eksempel:

Obs!

Alternativet for å legge til Microsoft Sentinel er ikke tilgjengelig hvis du tidligere har utført integreringen.

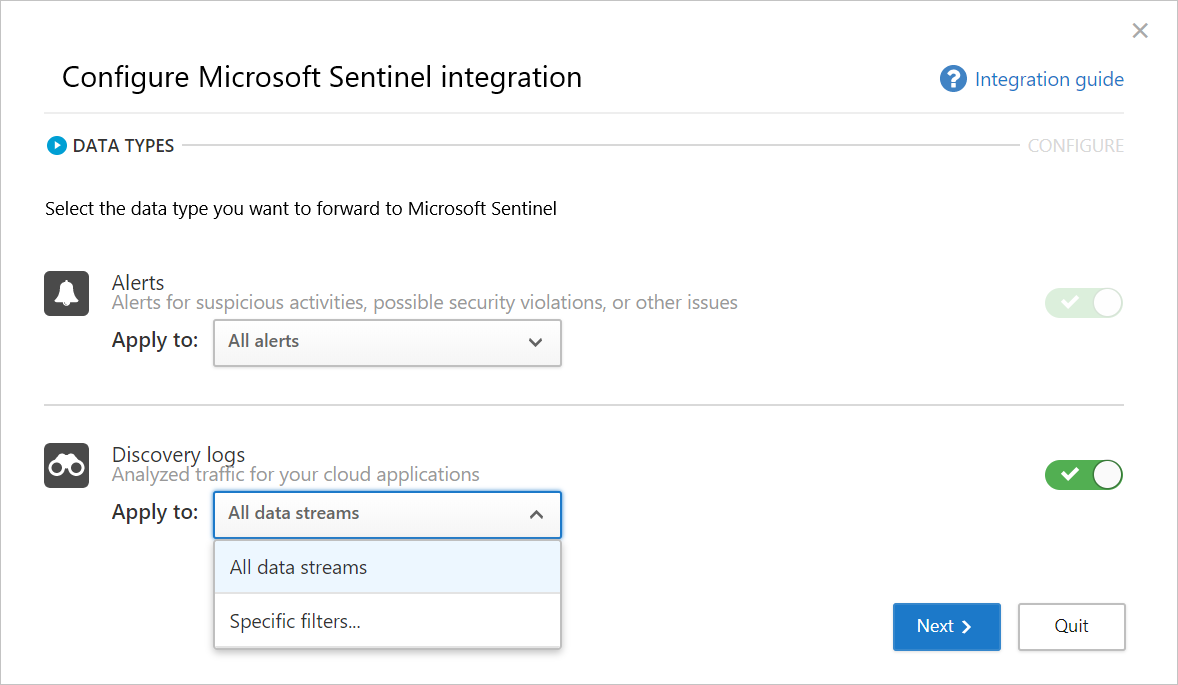

Velg datatypene du vil videresende til Microsoft Sentinel, i veiviseren. Du kan konfigurere integreringen, som følger:

- Varsler: Varsler aktiveres automatisk når Microsoft Sentinel er aktivert.

- Søkelogger: Bruk glidebryteren til å aktivere og deaktivere dem som standard, alt er valgt, og bruk deretter rullegardinlisten Bruk på for å filtrere hvilke søkelogger som sendes til Microsoft Sentinel.

Eksempel:

Velg Neste, og fortsett å Microsoft Sentinel for å fullføre integreringen. Hvis du vil ha informasjon om hvordan du konfigurerer Microsoft Sentinel, kan du se Microsoft Sentinel datakoblingen for Defender for Cloud Apps. Eksempel:

Obs!

Nye søkelogger vises vanligvis i Microsoft Sentinel innen 15 minutter etter konfigurering av dem i Defender for Cloud Apps-portalen. Det kan imidlertid ta lengre tid, avhengig av systemmiljøforholdene. Hvis du vil ha mer informasjon, kan du se Håndter inntaksforsinkelse i analyseregler.

Varsler og oppdagelseslogger i Microsoft Sentinel

Når integreringen er fullført, kan du vise Defender for Cloud Apps varsler og søkelogger i Microsoft Sentinel.

I Microsoft Sentinel, under Logger, under Sikkerhetsinnsikter, kan du finne loggene for Defender for Cloud Apps datatyper, som følger:

| Datatype | Bord |

|---|---|

| Oppdagelseslogger | McasShadowItReporting |

| Varsler | SecurityAlert |

Tabellen nedenfor beskriver hvert felt i McasShadowItReporting-skjemaet :

| Felt | Type: | Beskrivelse | Eksempler |

|---|---|---|---|

| TenantId | Streng | Arbeidsområde-ID | b459b4u5-912x-46d5-9cb1-p43069212nb4 |

| SourceSystem | Streng | Kildesystem – statisk verdi | Azure |

| TimeGenerated [UTC] | DateTime | Dato for oppdagelsesdata | 2019-07-23T11:00:35.858Z |

| StreamName | Streng | Navnet på den spesifikke strømmen | Markedsføringsavdeling |

| TotalEvents | Heltall | Totalt antall hendelser per økt | 122 |

| BlockedEvents | Heltall | Antall blokkerte hendelser | 0 |

| UploadedBytes | Heltall | Mengden opplastede data | 1,514,874 |

| TotalBytes | Heltall | Total mengde data | 4,067,785 |

| DownloadedBytes | Heltall | Mengden nedlastede data | 2,552,911 |

| IpAddress | Streng | IP-adresse for kilde | 127.0.0.0 |

| Brukernavn | Streng | Brukernavn | Raegan@contoso.com |

| EnrichedUserName | Streng | Beriket brukernavn med Microsoft Entra brukernavn | Raegan@contoso.com |

| AppName | Streng | Navnet på skyappen | Microsoft OneDrive for Business |

| AppId | Heltall | Identifikator for skyapp | 15600 |

| AppCategory | Streng | Kategori for skyapp | Skylagring |

| AppTags | Strengmatrise | Innebygde og egendefinerte koder definert for appen | ["sanksjonert"] |

| AppScore | Heltall | Risikoresultatet for appen i en skala 0-10, 10 er en poengsum for en ikke-risikabel app | 10 |

| Type | Streng | Type logger – statisk verdi | McasShadowItReporting |

Bruk Power BI med Defender for Cloud Apps data i Microsoft Sentinel

Når integreringen er fullført, kan du også bruke Defender for Cloud Apps data som er lagret i Microsoft Sentinel i andre verktøy.

Denne delen beskriver hvordan du kan bruke Microsoft Power BI til enkelt å forme og kombinere data for å bygge rapporter og instrumentbord som oppfyller behovene til organisasjonen.

Slik kommer du i gang:

Importer spørringer fra Microsoft Sentinel for Defender for Cloud Apps data i Power BI. Hvis du vil ha mer informasjon, kan du se Importere loggdata fra Azure Monitor til Power BI.

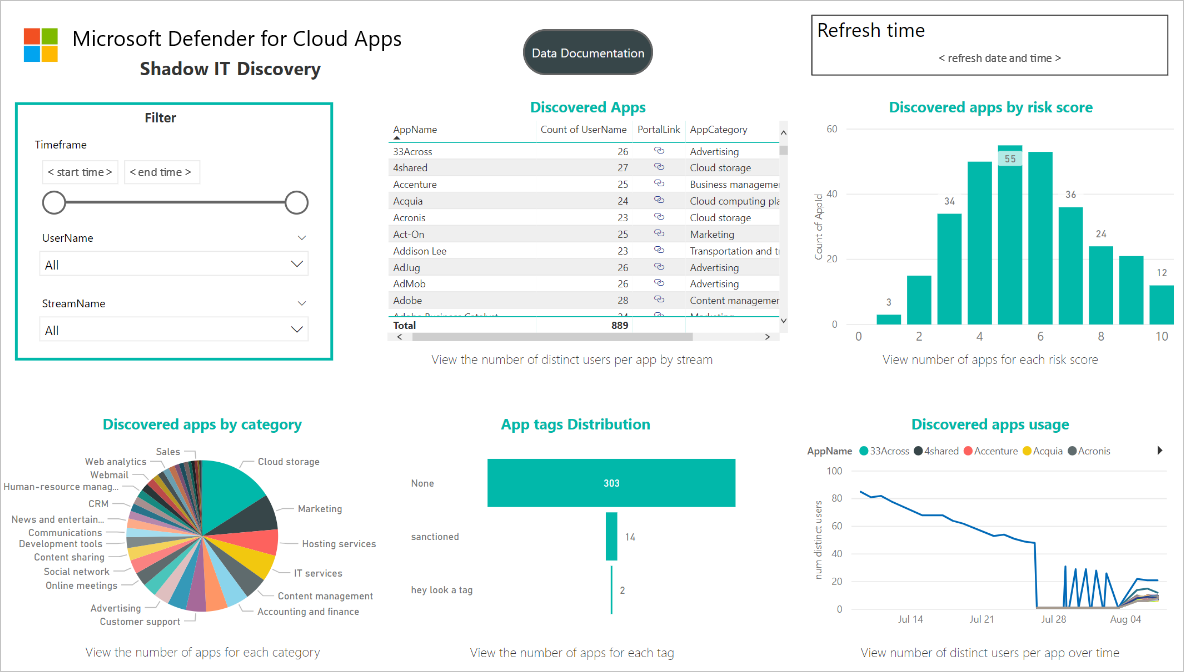

Installer Defender for Cloud Apps Shadow IT Discovery-appen, og koble den til søkeloggdataene for å vise det innebygde instrumentbordet for Shadow IT Discovery.

Obs!

Appen er for øyeblikket ikke publisert på Microsoft AppSource. Derfor må du kanskje kontakte Power BI-administratoren for å få tillatelse til å installere appen.

Eksempel:

Du kan eventuelt bygge egendefinerte instrumentbord i Power BI Desktop og tilpasse det slik at de passer til organisasjonens krav til visuell analyse og rapportering.

Koble til Defender for Cloud Apps-appen

Velg Apper > Shadow IT Discovery-appen i Power BI.

Velg Koble til på siden Kom i gang med den nye appen. Eksempel:

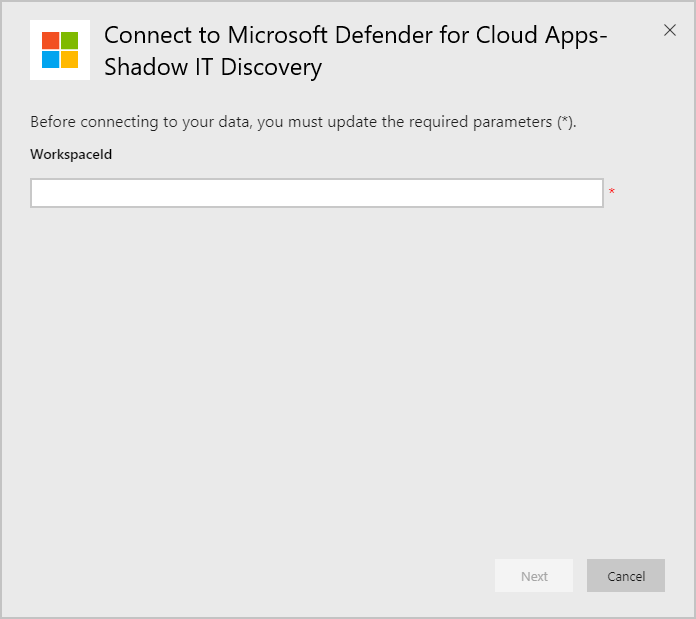

Skriv inn ID-en for Microsoft Sentinel arbeidsområde som vist på oversiktssiden for logganalyse på siden for arbeidsområde-ID, og velg deretter Neste. Eksempel:

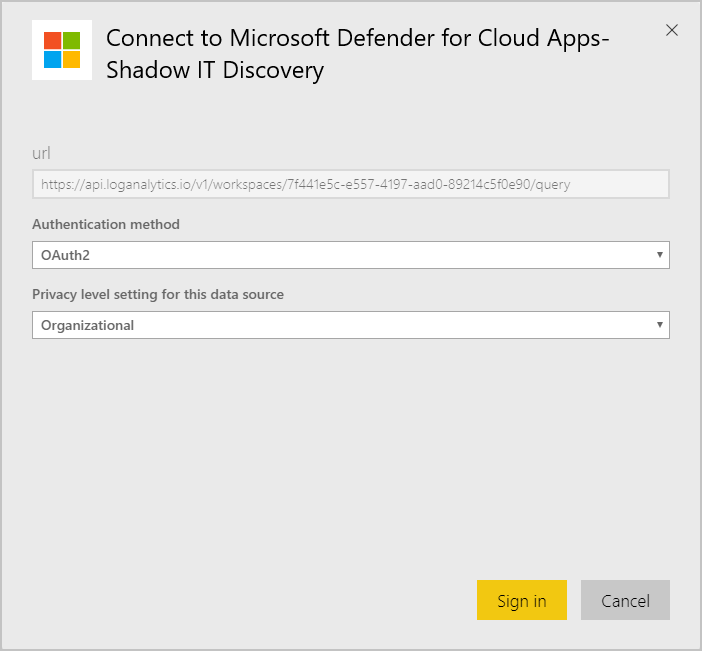

Angi godkjenningsmetode og personvernnivå på godkjenningssiden, og velg deretter Logg på. Eksempel:

Når du har koblet til dataene, går du til datasettfanen for arbeidsområdet og velger Oppdater. Dette oppdaterer rapporten med dine egne data.

Hvis det oppstår problemer, er vi her for å hjelpe. Hvis du vil ha hjelp eller støtte for produktproblemet, kan du åpne en støtteforespørsel.