Undersøke og utbedre risikable OAuth-apper

OAuth er en åpen standard for tokenbasert godkjenning og autorisasjon. OAuth gjør det mulig å bruke en brukers kontoinformasjon av tredjepartstjenester uten å avsløre brukerens passord. OAuth fungerer som et mellomledd på vegne av brukeren, og gir tjenesten et tilgangstoken som godkjenner at spesifikk kontoinformasjon deles.

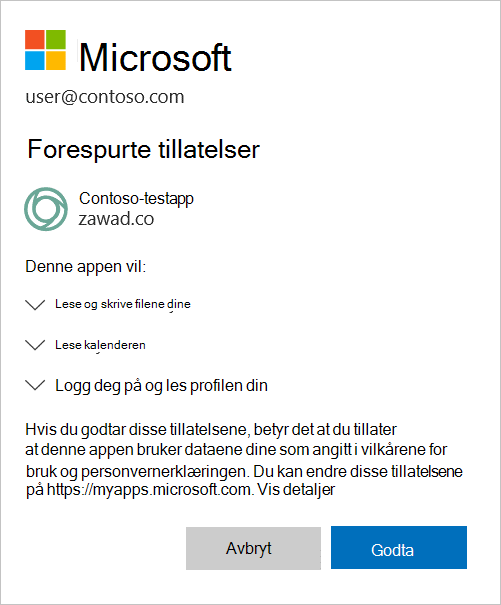

For eksempel trenger en app som analyserer brukerens kalender og gir råd om hvordan du blir mer produktiv, tilgang til brukerens kalender. I stedet for å oppgi brukerens legitimasjon, gjør OAuth det mulig for appen å få tilgang til dataene basert bare på et token, som genereres når brukeren gir samtykke til en side som du kan se på bildet nedenfor.

Mange tredjepartsapper som kan installeres av forretningsbrukere i organisasjonen, ber om tillatelse til å få tilgang til brukerinformasjon og data og logge på på vegne av brukeren i andre skyapper. Når brukere installerer disse appene, klikker de ofte godta uten å gå nøye gjennom detaljene i ledeteksten, inkludert å gi tillatelser til appen. Å godta tredjeparts apptillatelser er en potensiell sikkerhetsrisiko for organisasjonen.

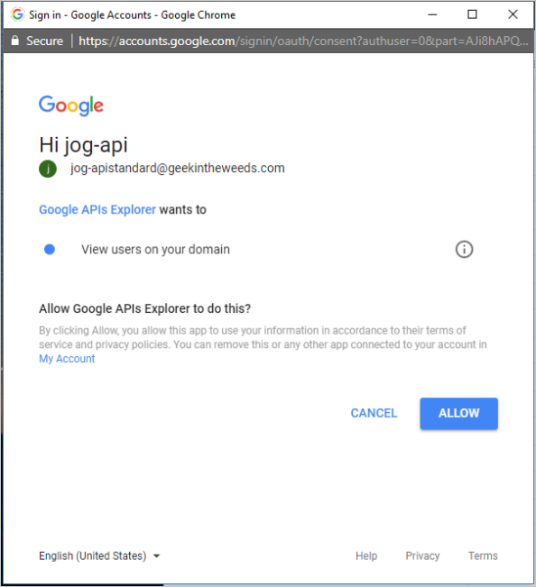

Følgende OAuth-appsamtykkeside kan for eksempel se legitim ut for den gjennomsnittlige brukeren, men «Google API-er Utforsker» trenger ikke å be om tillatelser fra google selv. Så dette indikerer at appen kan være et phishing-forsøk, ikke relatert til Google i det hele tatt.

Som sikkerhetsadministrator trenger du synlighet og kontroll over appene i miljøet ditt, og det inkluderer tillatelsene de har. Du trenger muligheten til å forhindre bruk av apper som krever tillatelse til ressurser du vil tilbakekalle. Derfor gir Microsoft Defender for Cloud Apps deg muligheten til å undersøke og overvåke apptillatelsene brukerne har gitt. Denne artikkelen er dedikert til å hjelpe deg med å undersøke OAuth-appene i organisasjonen, og fokusere på appene som er mer sannsynlig å være mistenkelige.

Vår anbefalte tilnærming er å undersøke appene ved å bruke evnene og informasjonen som leveres i Defender for Cloud Apps til å filtrere ut apper med lav sjanse for å være risikabel, og fokusere på mistenkelige apper.

I denne opplæringen lærer du hvordan du:

Obs!

Denne artikkelen bruker eksempler og skjermbilder fra OAuth-appsiden , som brukes når du ikke har aktivert appstyring.

Hvis du bruker evalueringsfunksjoner og har aktivert appstyring, er den samme funksjonaliteten tilgjengelig fra siden for appstyring i stedet.

Hvis du vil ha mer informasjon, kan du se Appstyring i Microsoft Defender for Cloud Apps.

Slik oppdager du risikable OAuth-apper

Det kan gjøres ved å oppdage en risikabel OAuth-app ved hjelp av:

- Varsler: Reagere på et varsel utløst av en eksisterende policy.

- Jakt: Søk etter en risikabel app blant alle tilgjengelige apper, uten konkret mistanke om risiko.

Oppdag risikable apper ved hjelp av varsler

Du kan angi policyer for automatisk å sende deg varsler når en OAuth-app oppfyller bestemte kriterier. Du kan for eksempel angi en policy for å varsle deg automatisk når en app oppdages som krever høye tillatelser og ble godkjent av mer enn 50 brukere. Hvis du vil ha mer informasjon om hvordan du oppretter OAuth-policyer, kan du se Policyer for OAuth-appen.

Oppdag risikable apper ved jakt

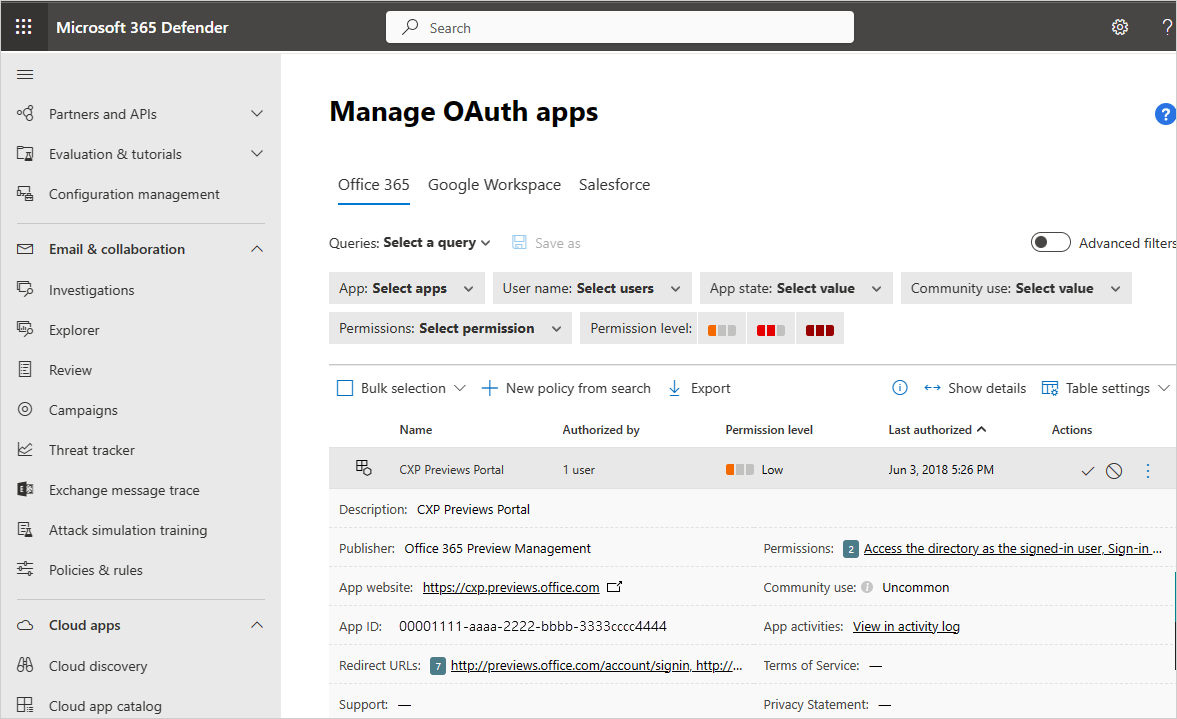

Gå til OAuth-apper under Skyapper i Microsoft Defender Portal. Bruk filtre og spørringer til å se gjennom hva som skjer i miljøet ditt:

Angi filteret til høy alvorlighetsgrad på tillatelsesnivå, og fellesskapsbruk er ikke vanlig. Når du bruker dette filteret, kan du fokusere på apper som potensielt er svært risikable, der brukere kan ha undervurdert risikoen.

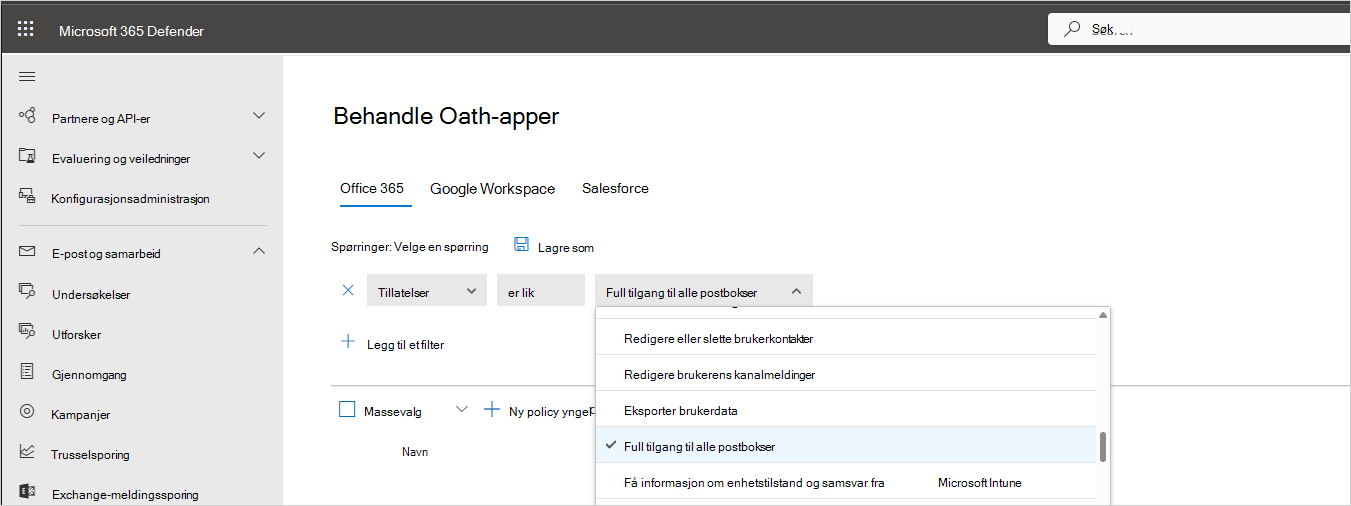

Velg alle alternativene som er spesielt risikable i en bestemt kontekst, under Tillatelser . Du kan for eksempel velge alle filtrene som gir tillatelse til e-posttilgang, for eksempel Full tilgang til alle postbokser , og deretter se gjennom listen over apper for å sikre at alle virkelig trenger e-postrelatert tilgang. Dette kan hjelpe deg med å undersøke i en bestemt kontekst og finne apper som virker legitime, men som inneholder unødvendige tillatelser. Disse appene er mer sannsynlig å være risikabelt.

Velg de lagrede spørringsappene som er autorisert av eksterne brukere. Ved hjelp av dette filteret kan du finne apper som kanskje ikke samsvarer med firmaets sikkerhetsstandarder.

Når du har gått gjennom appene, kan du fokusere på appene i spørringene som virker legitime, men som faktisk kan være risikable. Bruk filtrene til å finne dem:

- Filtrer for apper som er autorisert av et lite antall brukere. Hvis du fokuserer på disse appene, kan du se etter risikable apper som ble godkjent av en kompromittert bruker.

- Apper som har tillatelser som ikke samsvarer med appens formål, for eksempel en klokkeapp med full tilgang til alle postboksene.

Velg hver app for å åpne appskuffen, og kontroller om appen har mistenkelig navn, utgiver eller nettsted.

Se på listen over apper og målapper som har en dato under Siste autoriserte som ikke er nylig. Disse appene er kanskje ikke lenger nødvendige.

Slik undersøker du mistenkelige OAuth-apper

Når du har funnet ut at en app er mistenkelig og du vil undersøke den, anbefaler vi følgende viktige prinsipper for effektiv undersøkelse:

- Jo mer vanlig og brukt en app er, enten av organisasjonen eller på nettet, jo mer sannsynlig er det å være trygg.

- En app må bare kreve tillatelser som er relatert til appens formål. Hvis det ikke er tilfelle, kan appen være risikabel.

- Apper som krever høye rettigheter eller administratorsamtykke, er mer sannsynlig å være risikable.

- Velg appen for å åpne appskuffen, og velg koblingen under Relaterte aktiviteter. Dette åpner aktivitetsloggsiden filtrert for aktiviteter som utføres av appen. Husk at noen apper utfører aktiviteter som er registrert som utført av en bruker. Disse aktivitetene filtreres automatisk ut av resultatene i aktivitetsloggen. Hvis du vil ha mer informasjon om hvordan du bruker aktivitetsloggen, kan du se aktivitetsloggen.

- Velg samtykkeaktiviteter i skuffen for å undersøke brukersamtykke til appen i aktivitetsloggen.

- Hvis en app virker mistenkelig, anbefaler vi at du undersøker appens navn og utgiver i forskjellige appbutikker. Fokuser på å følge apper, som kan være mistanker:

- Apper med et lavt antall nedlastinger.

- Apper med lav vurdering eller poengsum eller dårlige kommentarer.

- Apper med mistenkelig utgiver eller nettsted.

- Apper der den siste oppdateringen ikke er nylig. Dette kan indikere en app som ikke lenger støttes.

- Apper som har irrelevante tillatelser. Dette kan indikere at en app er risikabel.

- Hvis appen fortsatt er mistenkelig, kan du undersøke appnavnet, utgiveren og nettadressen på nettet.

- Du kan eksportere OAuth-apprevisjonen for videre analyse av brukerne som godkjente en app. Hvis du vil ha mer informasjon, kan du se OAuth-appovervåking.

Slik utbedrer du mistenkelige OAuth-apper

Når du har funnet ut at en OAuth-app er risikabelt, gir Defender for Cloud Apps følgende utbedringsalternativer:

Manuell utbedring: Du kan enkelt forby tilbakekalling av en app fra OAuth-appsiden

Automatisk utbedring: Du kan opprette en policy som automatisk opphever en app eller tilbakekaller en bestemt bruker fra en app.

Neste trinn

Hvis det oppstår problemer, er vi her for å hjelpe. Hvis du vil ha hjelp eller støtte for produktproblemet, kan du åpne en støtteforespørsel.