Avansert administrasjon av logginnsamling

Denne artikkelen beskriver hvordan du konfigurerer avanserte alternativer for Defender for Cloud Apps loggsamlere for søk i skyen.

Defender for Cloud Apps skyoppdagelse fortsetter å fokusere på grunnleggende brannmurformater. Endringer i loggene som videresendes på brannmurnivå, vil kanskje ikke fortsette å fungere, eller det kan føre til problemer med analysering. Hvis du finner feil av denne typen, anbefaler vi at du fortsetter å bruke det grunnleggende brannmurformatet, eller bruker alternativer med den egendefinerte logginnsamlingen. Hvis du vil ha mer informasjon, kan du se Bruke en egendefinert logganalyse.

Denne artikkelen beskriver hvordan du endrer konfigurasjonen for Defender for Cloud Apps Docker for skyoppdagelse.

Endre FTP-konfigurasjonen for loggsamleren

Bruk disse trinnene i avsnittene nedenfor for å endre konfigurasjonen for docker for Defender for Cloud Apps skyoppdagelse.

Bekreft logginnsamlingsversjonen

Hvis du vil bekrefte versjonen av loggsamleren som for øyeblikket er installert på systemet, kobler du til loggsamlerverten og kjører:

cat /var/adallom/versions | grep columbus-

Endre FTP-passordet

Denne fremgangsmåten beskriver hvordan du endrer passordet som brukes til å få tilgang til logginnsamlingsfiler:

Koble til loggsamlerverten, og kjør:

docker exec -it <collector name> pure-pw passwd <ftp user>Skriv inn det nye passordet, og skriv det deretter inn på nytt for å bekrefte.

Kjør følgende kommando for å bruke endringen:

docker exec -it <collector name> pure-pw mkdb

Du skal kunne vise følgende innhold:

run_logsssl_updateconfig.json

Tilpasse sertifikatfiler

Denne fremgangsmåten beskriver hvordan du tilpasser sertifikatfilene som brukes for sikre tilkoblinger til Docker-forekomsten for skyoppdagelse.

Åpne en FTP-klient, og koble til log collector-verten.

Gå til katalogen

ssl_updateog last opp de nye sertifikatfilene, inkludert følgende filer:Mottakertype Nødvendige filer FTP - pure-ftpd.pem: Inkluderer nøkkel- og sertifikatdata Syslog - ca.pem: Sertifikatet til sertifiseringsinstansen som ble brukt til å signere klientens sertifikat.

- server-key.pem og server-cert.pem: Loggsamlerens sertifikat og nøkkel

Syslog-meldinger sendes via TLS til loggsamleren, som krever gjensidig TLS-godkjenning, inkludert godkjenning av både klient- og serversertifikatene.Filnavn er obligatorisk. Hvis noen av filene mangler, mislykkes oppdateringen.

Kjør følgende i et terminalvindu:

docker exec -t <collector name> update_certsUtdataene skal se omtrent slik ut:

root@DockerPlayground:~# docker exec -t columbus update_certs rsyslog: stopped rsyslog: started ftpd: stopped ftpd: started root@DockerPlayground:~#Kjør følgende i et terminalvindu:

docker exec <collector name> chmod -R 700 /etc/ssl/private/

Aktivere logginnsamlingen bak en proxy

Hvis du kjører bak en proxy, kan loggsamleren ha problemer med å sende data til Defender for Cloud Apps. Dette kan for eksempel skje fordi loggsamleren ikke stoler på proxyens rotsertifiseringsinstans og ikke kan koble til Microsoft Defender for Cloud Apps for å hente konfigurasjonen eller laste opp de mottatte loggene.

Fremgangsmåtene nedenfor beskriver hvordan du aktiverer loggsamleren bak en proxy.

Tips

Du kan også endre sertifikatene som brukes av logginnsamlingen for Syslog eller FTP, eller løse tilkoblingsproblemer fra brannmurer og proxyer til loggsamleren. Hvis du vil ha mer informasjon, kan du se Endre FTP-konfigurasjonen for loggsamleren.

Konfigurere loggsamleren bak en proxy

Kontroller at du har utført de nødvendige trinnene for å kjøre Docker på en Windows- eller Linux-maskin, og at du har lastet ned Defender for Cloud Apps Docker-bildet på vertsmaskinen.

Hvis du vil ha mer informasjon, kan du se Konfigurere automatisk loggopplasting for kontinuerlige rapporter.

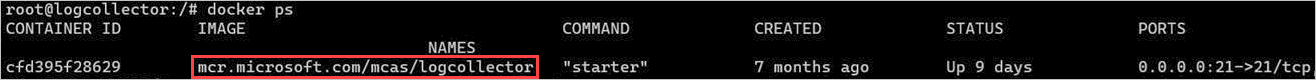

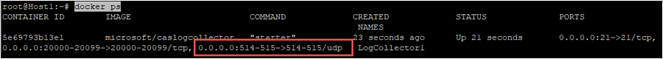

Valider oppretting av Docker-loggsamlerbeholder

Kontroller at beholderen ble opprettet og kjører. Kjør i skallet:

docker ps

Du skal kunne se noe lignende på følgende utdata:

Kopier rot-CA-sertifikatet for proxy til beholderen

Kopier sertifiseringsinstanssertifikatet fra den virtuelle maskinen til beholderen Defender for Cloud Apps. I eksemplet nedenfor heter beholderen Ubuntu-LogCollector , og CA-sertifikatet heter Proxy-CA.crt.

Følgende kommando kopierer sertifikatet til en mappe i beholderen som kjører. Kjør kommandoen på Ubuntu-verten:

docker cp Proxy-CA.crt Ubuntu-LogCollector:/var/adallom/ftp/discovery

Angi konfigurasjonen til å fungere med CA-sertifikatet

Gå inn i beholderen. Kjør følgende kommando for å åpne bash i loggsamlerbeholderen:

docker exec -it Ubuntu-LogCollector /bin/bashGå til Java-mappen

jrefra et bash-vindu inne i beholderen. Bruk følgende kommando for å unngå en versjonsrelatert banefeil:cd "$(find /opt/jdk/*/jre -name "bin" -printf '%h' -quit)" cd binImporter rotsertifikatet du kopierte tidligere, fra søkemappen til Java KeyStore, og definer et passord.

Standardpassordet er

changeit. Hvis du vil ha mer informasjon, kan du se Endre passordet for Java KeyStore../keytool --import --noprompt --trustcacerts --alias SelfSignedCert --file /var/adallom/ftp/discovery/Proxy-CA.crt --keystore ../lib/security/cacerts --storepass <password>Kontroller at sertifikatet ble importert riktig til ca-nøkkellageret. Kjør følgende kommando for å søke etter aliaset du oppgav under importen (SelfSignedCert):

./keytool --list --keystore ../lib/security/cacerts | grep self

Det importerte proxy-CA-sertifikatet vises.

Begrense IP-adresser som sender syslog-meldinger til loggsamleren på Linux

Hvis du vil sikre docker-bildet og sikre at bare én IP-adresse har tillatelse til å sende syslog-meldingene til loggsamleren, oppretter du en IP-tabellregel på vertsmaskinen for å tillate inndatatrafikk og slippe trafikken som kommer over bestemte porter, for eksempel TCP/601 eller UDP/514, avhengig av distribusjonen.

Følgende kommando viser et eksempel på hvordan du oppretter en IP-tabellregel som kan legges til vertsmaskinen. Denne tabellregelen gjør det mulig for IP-adressen 1.2.3.4 å koble til loggsamlerbeholderen over TCP-port 601, og slippe alle andre tilkoblinger som kommer fra andre IP-adresser over samme port.

iptables -I DOCKER-USER \! --src 1.2.3.4 -m tcp -p tcp --dport 601 -j DROP

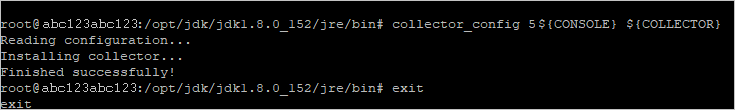

Angi logginnsamlingen til å kjøre med den nye konfigurasjonen

Beholderen er nå klar.

Kjør kommandoen collector_config ved hjelp av API-tokenet du brukte under opprettingen av logginnsamlingen. Eksempel:

Når du kjører kommandoen, angir du ditt eget API-token, for eksempel collector_config abcd1234abcd1234abcd1234abcd1234 ${CONSOLE} ${COLLECTOR}

Eksempel:

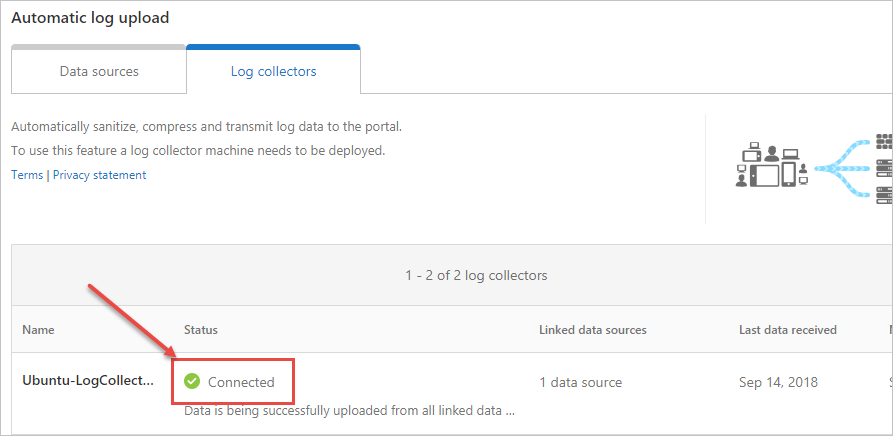

Loggsamleren kan nå kommunisere med Defender for Cloud Apps. Når du har sendt data til Defender for Cloud Apps, endres loggsamlerens status fra Sunn til Tilkoblet. Eksempel:

Obs!

Hvis du må oppdatere konfigurasjonen av logginnsamlingen, må du vanligvis slette beholderen og utføre de forrige trinnene på nytt for å legge til eller fjerne en datakilde.

Hvis du vil unngå dette, kan du kjøre collector_config verktøyet på nytt med det nye API-tokenet generert i Defender for Cloud Apps-portalen.

Endre passordet for Java KeyStore

Stopp Java KeyStore-serveren.

Åpne et bash-skall i beholderen, og gå til appdata/conf-mappen .

Hvis du vil endre passordet for nøkkellageret for serveren, kjører du:

keytool -storepasswd -new newStorePassword -keystore server.keystore -storepass changeitStandard serverpassord er

changeit.Hvis du vil endre passordet for sertifikatet, kjører du:

keytool -keypasswd -alias server -keypass changeit -new newKeyPassword -keystore server.keystore -storepass newStorePasswordStandard serveralias er server.

Åpne filen server-install\conf\server\secured-installed.properties i et tekstredigeringsprogram. Legg til følgende linjer med kode, og lagre deretter endringene:

- Angi det nye Java KeyStore-passordet for serveren:

server.keystore.password=newStorePassword - Angi det nye sertifikatpassordet for serveren:

server.key.password=newKeyPassword

- Angi det nye Java KeyStore-passordet for serveren:

Start serveren.

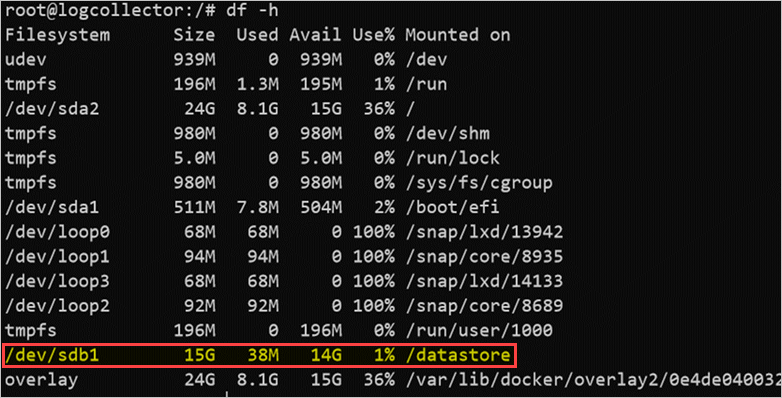

Flytte logginnsamlingen til en annen datapartisjon på Linux

Mange firmaer har krav om å flytte data til en egen partisjon. Denne fremgangsmåten beskriver hvordan du flytter Defender for Cloud Apps Docker log collector-bilder til en datapartisjon på Linux-verten.

Denne prosedyren beskriver flytting av data til en partisjon kalt datalager , og forutsetter at du allerede har montert partisjonen. Eksempel:

Å legge til og konfigurere en ny partisjon på Linux-verten er ikke i omfanget til denne veiledningen.

Slik flytter du loggsamleren til en annen partisjon:

Stopp Docker-tjenesten. Løpe:

service docker stopFlytt logginnsamlingsdataene til den nye partisjonen. Løpe:

mv /var/lib/docker /datastore/dockerFjern den gamle Docker-lagringskatalogen (/var/lib/docker) og opprett en symbolsk kobling til den nye katalogen (/datastore/docker). Løpe:

rm -rf /var/lib/docker && ln -s /datastore/docker /var/lib/Start Docker-tjenesten. Løpe:

service docker startDu kan eventuelt kontrollere statusen til loggsamleren. Løpe:

docker ps

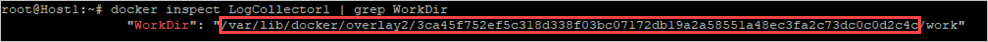

Undersøk diskbruken for loggsamleren på Linux

Denne fremgangsmåten beskriver hvordan du ser gjennom diskbruk og plassering for loggsamleren.

Identifiser banen til katalogen der logginnsamlingsdataene er lagret. Løpe:

docker inspect <collector_name> | grep WorkDirEksempel:

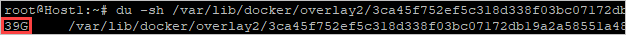

Få størrelsen på disken til loggsamleren ved hjelp av den identifiserte banen uten suffikset "/work". Løpe:

du -sh /var/lib/docker/overlay2/<log_collector_id>/Obs!

Hvis du bare trenger å vite størrelsen på disken, kan du bruke følgende kommando i stedet:

docker ps -s

Flytte loggsamleren til en tilgjengelig vert

I regulerte miljøer kan tilgang til Docker Hubs der loggsamlerbildet driftes, blokkeres. Dette hindrer Defender for Cloud Apps fra å importere dataene fra loggsamleren og kan løses ved å flytte logginnsamlingsbildet til en tilgjengelig vert.

Denne fremgangsmåten beskriver hvordan du laster ned logginnsamlingsbildet ved hjelp av en datamaskin som har tilgang til Docker Hub og importerer det til målverten.

Det nedlastede bildet kan importeres enten i ditt private repositorium eller direkte på verten. Denne fremgangsmåten beskriver hvordan du laster ned logginnsamlingsavbildningen til Windows-datamaskinen og deretter bruker WinSCP til å flytte loggsamleren til målverten.

Forutsetninger

Kontroller at du har Docker installert på verten. Bruk for eksempel én av følgende nedlastinger:

Etter nedlastingen kan du bruke Dockers frakoblede installasjonsveiledning til å installere operativsystemet.

Start prosessen ved å eksportere logginnsamlingsbildet , og importer deretter bildet til målverten.

Eksporter logginnsamlingsbildet fra Docker Hub

Fremgangsmåtene nedenfor beskriver hvordan du eksporterer logginnsamlingsbildet ved hjelp av Linux eller Windows.

Eksporter bildet på Linux

På en Linux-datamaskin som har tilgang til Docker Hub, kjører du følgende kommando for å installere Docker og laste ned logginnsamlingsbildet.

curl -o /tmp/MCASInstallDocker.sh https://adaprodconsole.blob.core.windows.net/public-files/MCASInstallDocker.sh && chmod +x /tmp/MCASInstallDocker.sh; /tmp/MCASInstallDocker.shEksporter logginnsamlingsbildet. Løpe:

docker save --output /tmp/mcasLC.targ mcr.microsoft.com/mcas/logcollector chmod +r /tmp/mcasLC.tarViktig

Pass på å bruke utdataparameteren til å skrive til en fil i stedet for STDOUT.

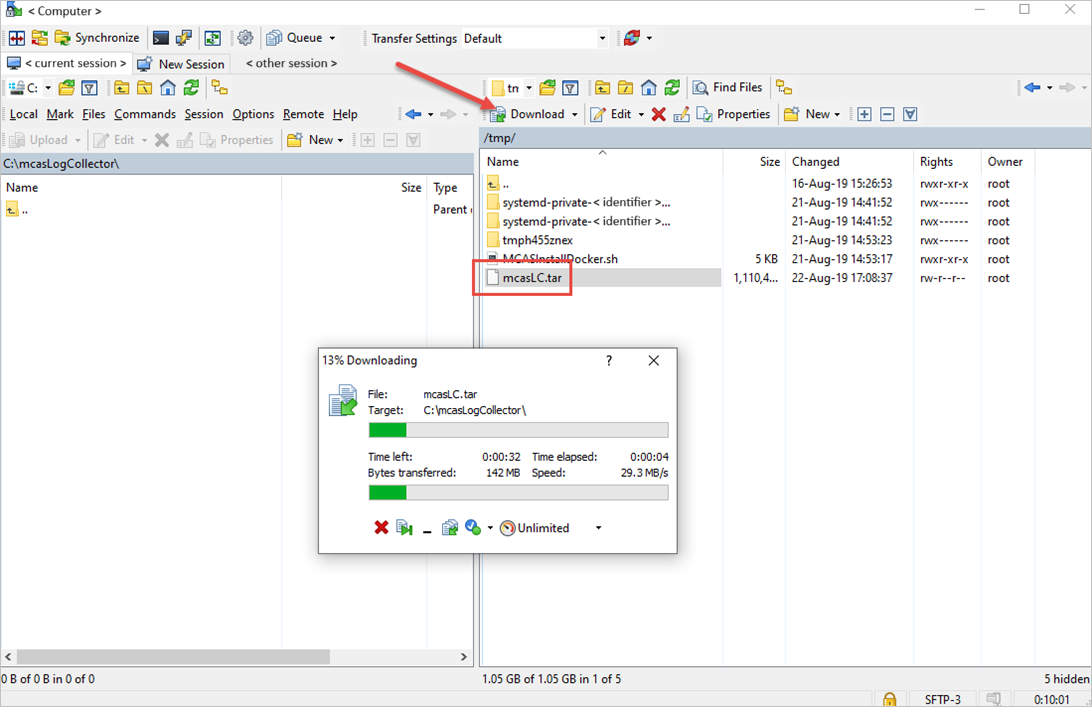

Last ned logginnsamlingsavbildningen til Windows-datamaskinen under

C:\mcasLogCollector\bruk av WinSCP. Eksempel:

Eksporter bildet i Windows

Installer Docker Desktop på en Windows 10 datamaskin som har tilgang til Docker Hub.

Last ned logginnsamlingsbildet. Løpe:

docker login -u caslogcollector -p C0llector3nthusiast docker pull mcr.microsoft.com/mcas/logcollectorEksporter logginnsamlingsbildet. Løpe:

docker save --output C:\mcasLogCollector\mcasLC.targ mcr.microsoft.com/mcas/logcollectorViktig

Pass på å bruke utdataparameteren til å skrive til en fil i stedet for STDOUT.

Importere og laste inn logginnsamlingsbildet til målverten

Denne fremgangsmåten beskriver hvordan du overfører det eksporterte bildet til målverten.

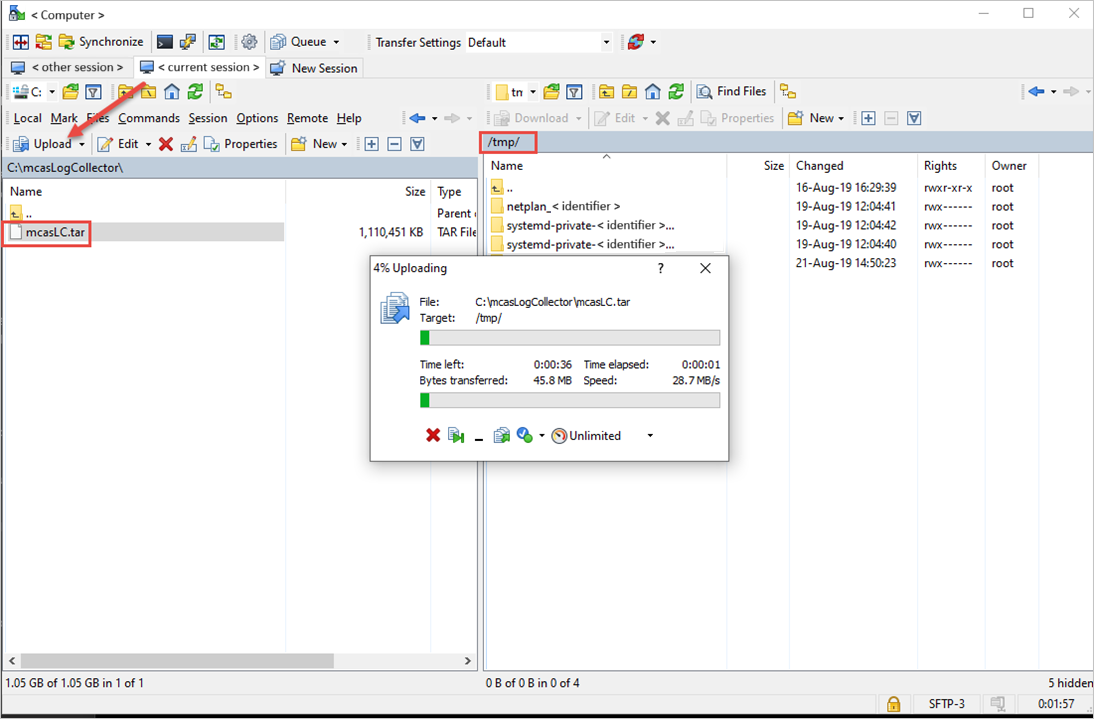

Last opp logginnsamlingsbildet til målverten under

/tmp/. Eksempel:

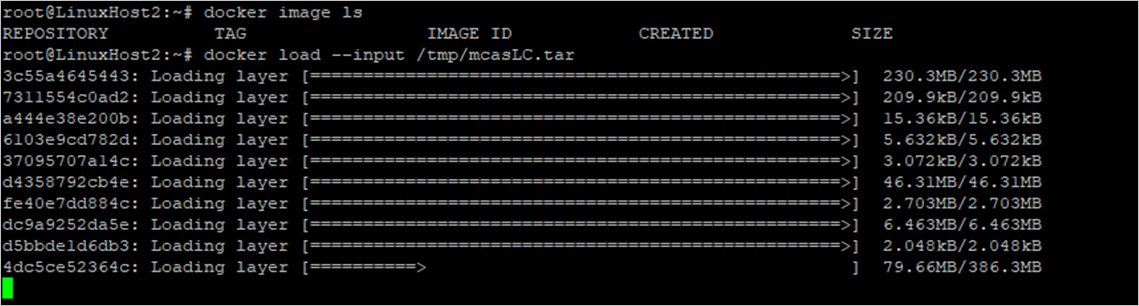

Importer logginnsamlingsbildet til Docker-bilderepositoriet på målverten. Løpe:

docker load --input /tmp/mcasLC.tarEksempel:

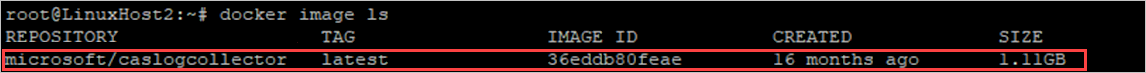

Du kan eventuelt kontrollere at importen er fullført. Løpe:

docker image lsEksempel:

Nå kan du fortsette å opprette loggsamleren ved hjelp av bildet fra målverten.

Definer egendefinerte porter for Syslog- og FTP-mottakere for loggsamlere på Linux

Noen organisasjoner har et krav om å definere egendefinerte porter for Syslog- og FTP-tjenester.

Når du legger til en datakilde, bruker Defender for Cloud Apps loggsamlere bestemte portnumre til å lytte etter trafikklogger fra én eller flere datakilder.

Tabellen nedenfor viser standard lytteporter for mottakere:

| Mottakertype | Porter |

|---|---|

| Syslog | * UDP/514 - UDP/51x * TCP/601 - TCP/60x |

| FTP | * TCP/21 |

Bruk følgende fremgangsmåte for å definere egendefinerte porter:

Velg Innstillinger i Microsoft Defender-portalen. Velg deretter Skyapper.

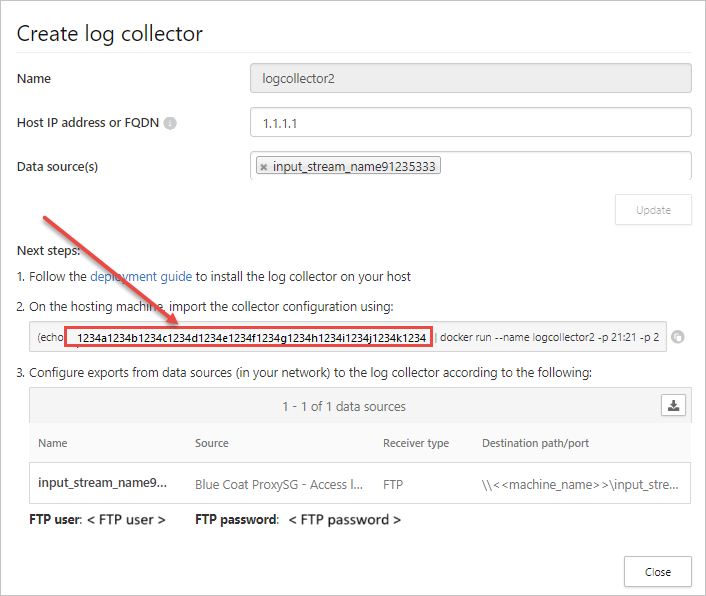

Velg Automatisk loggopplasting under Cloud Discovery. Velg deretter Logg samlere-fanen .

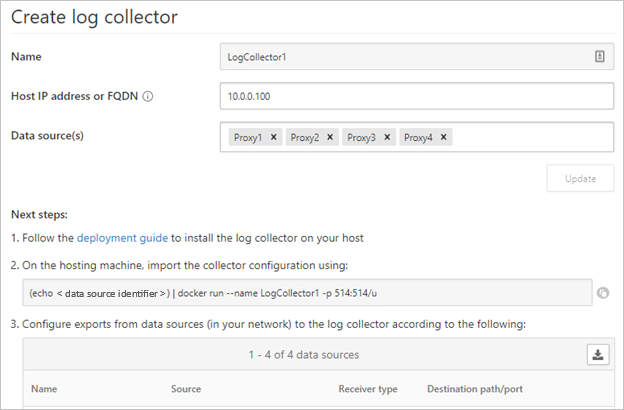

Legg til eller rediger en loggsamler på Logg samlere-fanen , og når du har oppdatert datakildene, kopierer du kommandoen kjør fra dialogboksen. Eksempel:

Hvis den angitte kommandoen brukes som angitt, konfigurerer den angitte kommandoen loggsamleren til å bruke portene 514/udp og 515/udp. Eksempel:

(echo <credentials>) | docker run --name LogCollector1 -p 514:514/udp -p 515:515/udp -p 21:21 -p 20000-20099:20000-20099 -e "PUBLICIP='10.0.0.100'" -e "PROXY=" -e "SYSLOG=true" -e "CONSOLE=machine.us2.portal.cloudappsecurity.com" -e "COLLECTOR=LogCollector1" --security-opt apparmor:unconfined --cap-add=SYS_ADMIN --restart unless-stopped -a stdin -i mcr.microsoft.com/mcas/logcollector starterEksempel:

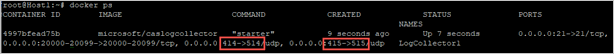

Før du bruker kommandoen på vertsmaskinen, må du endre kommandoen for å bruke de egendefinerte portene. Hvis du for eksempel vil konfigurere logginnsamlingen til å bruke UDP-porter 414 og 415, endrer du kommandoen på følgende måte:

(echo <credentials>) | docker run --name LogCollector1 -p 414:514/udp -p 415:515/udp -p 21:21 -p 20000-20099:20000-20099 -e "PUBLICIP='10.0.0.100'" -e "PROXY=" -e "SYSLOG=true" -e "CONSOLE=machine.us2.portal.cloudappsecurity.com" -e "COLLECTOR=LogCollector1" --security-opt apparmor:unconfined --cap-add=SYS_ADMIN --restart unless-stopped -a stdin -i mcr.microsoft.com/mcas/logcollector starterEksempel:

Obs!

Bare Docker-tilordningen endres. De internt tilordnede portene endres ikke, slik at du kan velge en hvilken som helst lytteport på verten.

Valider trafikk- og loggformatet mottatt av loggsamleren på Linux

Noen ganger må du kanskje undersøke problemer som følgende:

- Loggsamlere mottar data: Valider at loggsamlere mottar Syslog-meldinger fra apparatene dine og ikke blokkeres av brannmurer.

- Mottatte data har riktig loggformat: Valider loggformatet for å hjelpe deg med å feilsøke analysefeil ved å sammenligne loggformatet som forventes av Defender for Cloud Apps og det som sendes av apparatet.

Bruk følgende fremgangsmåte for å bekrefte at trafikken mottas av loggsamlere:

Logg på serveren som er vert for Docker-beholderen.

Bekreft at logginnsamlingen mottar Syslog-meldinger ved hjelp av en av følgende metoder:

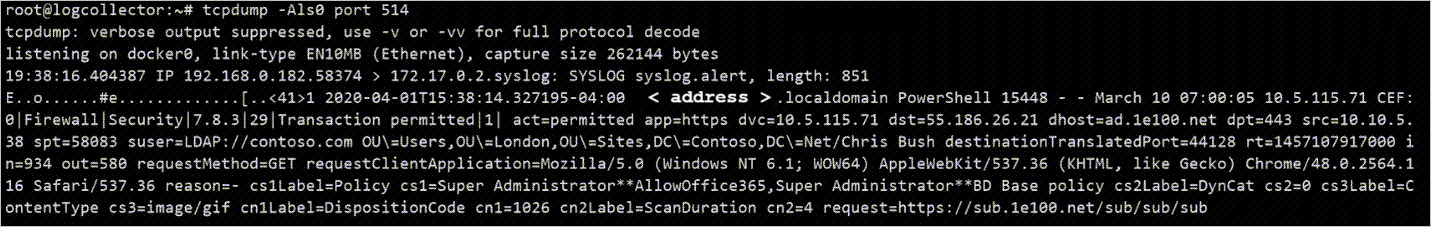

Bruk tcpdump, eller en lignende kommando for å analysere nettverkstrafikk på port 514:

tcpdump -Als0 port 514Hvis alt er riktig konfigurert, bør du se nettverkstrafikk fra apparatene dine. Eksempel:

Bruk netcat, eller en lignende kommando for å analysere nettverkstrafikk på vertsmaskinen:

Installer netcat og wget.

Last ned en eksempelloggfil fra Microsoft Defender XDR. Pakk ut loggfilen om nødvendig.

I Microsoft Defender XDR velger du skyoppdagelseshandlinger under Cloud Discovery>Actions>Create Cloud Discovery snapshot report.

Velg datakilden du vil laste opp loggfilene fra.

Velg Vis, og kontroller deretter høyreklikk på Last ned eksempellogg og kopier url-adressekoblingen.

Velg Lukk>Avbryt.

Løpe:

wget <URL_address_to_sample_log>Kjør

netcatfor å strømme dataene til logginnsamlingen.cat <path_to_downloaded_sample_log>.log | nc -w 0 localhost <datasource_port>

Hvis samleren er riktig konfigurert, finnes loggdataene i meldingsfilen, og kort tid etter det lastes de opp til Defender for Cloud Apps-portalen.

Undersøk relevante filer i Defender for Cloud Apps Docker-beholderen:

Logg på beholderen. Løpe:

docker exec -it <Container Name> bashAvgjør om Syslog-meldinger skrives til meldingsfilen. Løpe:

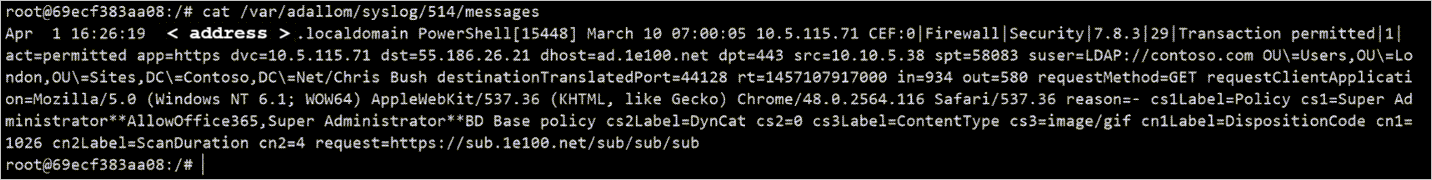

cat /var/adallom/syslog/<your_log_collector_port>/messages

Hvis alt er riktig konfigurert, bør du se nettverkstrafikk fra apparatene dine. Eksempel:

Obs!

Denne filen skrives fortsatt til den når 40 kB. Eksempel:

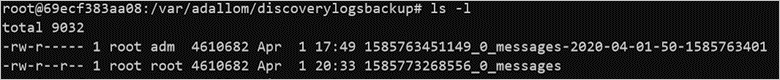

Se gjennom loggene som ble lastet opp til Defender for Cloud Apps i katalogen

/var/adallom/discoverylogsbackup. Eksempel:

Valider loggformatet som ble mottatt av logginnsamlingen, ved å sammenligne meldinger som er lagret i

/var/adallom/discoverylogsbackupeksempelloggformatet som er angitt i Defender for Cloud Apps Opprett veiviser for logginnsamling.

Skrive utdata fra meldingsfilen til en lokal fil

Hvis du vil bruke din egen eksempellogg, men ikke har tilgang til apparatet, kan du bruke følgende kommandoer til å skrive utdataene fra meldingsfilen , plassert i loggsamlerens syslogkatalog, til en lokal fil på verten:

docker exec CustomerLogCollectorName tail -f -q /var/adallom/syslog/<datasource_port>/messages > /tmp/log.log

Sammenlign utdatafilen (/tmp/log.log) med meldingene som er lagret i katalogen /var/adallom/discoverylogsbackup .

Oppdater logginnsamlingsversjonen

Når du oppdaterer loggsamleren:

- Før du installerer den nye versjonen, må du stoppe loggsamleren og fjerne det gjeldende bildet.

- Når du har installert den nye versjonen, oppdaterer du sertifikatfilene.

Neste trinn

Hvis det oppstår problemer, er vi her for å hjelpe. Hvis du vil ha hjelp eller støtte for produktproblemet, kan du åpne en støtteforespørsel.