Opprette Microsoft Defender for Cloud Apps øktpolicyer

Microsoft Defender for Cloud Apps øktpolicyer gir detaljert innsyn i skyapper med overvåking på øktnivå i sanntid. Bruk øktpolicyer til å utføre ulike handlinger, avhengig av policyen du angir for en brukerøkt.

I motsetning til tilgangspolicyer, som tillater eller blokkerer tilgangen fullstendig, tillater øktpolicyer tilgang mens økten overvåkes. Legg til appkontroll for betinget tilgang i øktpolicyene for å begrense bestemte øktaktiviteter.

Du kan for eksempel gi brukere tilgang til en app fra uadministrerte enheter eller fra bestemte steder. Du kan imidlertid begrense nedlastingen av sensitive filer under disse øktene eller kreve at bestemte dokumenter er beskyttet mot nedlasting, opplasting eller kopiering når du avslutter appen.

Policyer som er opprettet for en vertsapp, er ikke koblet til relaterte ressursapper. Tilgangspolicyer du oppretter for Teams, Exchange eller Gmail, er for eksempel ikke koblet til SharePoint, OneDrive eller Google Drive. Hvis du trenger en policy for ressursappen i tillegg til vertsappen, kan du opprette en egen policy.

Det er ingen grense for hvor mange policyer som kan brukes.

Forutsetninger

Før du begynner, må du kontrollere at du har følgende forutsetninger:

En Defender for Cloud Apps lisens, enten som en frittstående lisens eller som en del av en annen lisens

En lisens for Microsoft Entra ID P1, enten som frittstående lisens eller som en del av en annen lisens.

Hvis du bruker en ikke-Microsoft IdP, må lisensen som kreves av identitetsleverandørens (IdP)-løsning.

De relevante appene som er koblet til appkontrollen for betinget tilgang. Microsoft Entra ID apper omlastes automatisk, mens ikke-Microsoft IdP-apper må være innebygd manuelt.

Hvis du arbeider med en ikke-Microsoft IdP, må du kontrollere at du også har konfigurert IdP-en til å arbeide med Microsoft Defender for Cloud Apps. Hvis du vil ha mer informasjon, kan du se:

For at øktpolicyen skal fungere, må du også ha en policy for Microsoft Entra ID betinget tilgang, som oppretter tillatelsene for å kontrollere trafikken.

Eksempel: Opprette Microsoft Entra ID policyer for betinget tilgang for bruk med Defender for Cloud Apps

Denne prosedyren gir et høyt nivå eksempel på hvordan du oppretter en policy for betinget tilgang for bruk med Defender for Cloud Apps.

Velg Opprett ny policy i Microsoft Entra ID betinget tilgang.

Skriv inn et beskrivende navn for policyen, og velg deretter koblingen under Økt for å legge til kontroller i policyen.

Velg Bruk appkontroll for betinget tilgang i øktområdet.

Velg for å inkludere alle brukere eller bestemte brukere og grupper i Brukere-området .

Velg betingelsene og klientappene du vil inkludere i policyen, i områdene Betingelser og Klientapper .

Lagre policyen ved å veksle bare rapport til På, og velg deretter Opprett.

Microsoft Entra ID støtter både nettleserbaserte og ikke-nettleserbaserte policyer. Vi anbefaler at du oppretter begge typene for økt sikkerhetsdekning.

Gjenta denne prosedyren for å opprette en ikke-browserbasert policy for betinget tilgang. Aktiver/deaktiver Alternativet Konfigurer til Ja i Klientapper-området. Deretter fjerner du alternativet Nettleser under moderne godkjenningsklienter. La alle andre standardvalg være merket.

Hvis du vil ha mer informasjon, kan du se Policyer for betinget tilgang og Opprette en policy for betinget tilgang.

Obs!

Microsoft Defender for Cloud Apps bruker programmet Microsoft Defender for Cloud Apps – øktkontroller som en del av appkontrolltjenesten for betinget tilgang for brukerpålogging. Dette programmet er plassert i Delen Virksomhetsprogrammer i Entra-ID. Hvis du vil beskytte SaaS-programmene med øktkontroller, må du gi tilgang til dette programmet.

Hvis du har noen policyer for betinget tilgang som har «Blokker tilgang» valgt i Gi tilgang-kontrollen under en Microsoft Entra ID policy for betinget tilgang til denne appen, får ikke sluttbrukerne tilgang til de beskyttede programmene under øktkontroller.

Det er viktig å sikre at dette programmet ikke begrenses utilsiktet av policyer for betinget tilgang. For policyer som begrenser alle eller visse programmer, må du sørge for at dette programmet er oppført som et unntak i målressursene , eller bekreft at blokkeringspolicyen er bevisst.

Hvis du vil sikre at de stedsbaserte policyene for betinget tilgang fungerer som de skal, kan du ta med Microsoft Defender for Cloud Apps – programmet for øktkontroller i disse policyene.

Opprette en Defender for Cloud Apps øktpolicy

Denne fremgangsmåten beskriver hvordan du oppretter en ny øktpolicy i Defender for Cloud Apps.

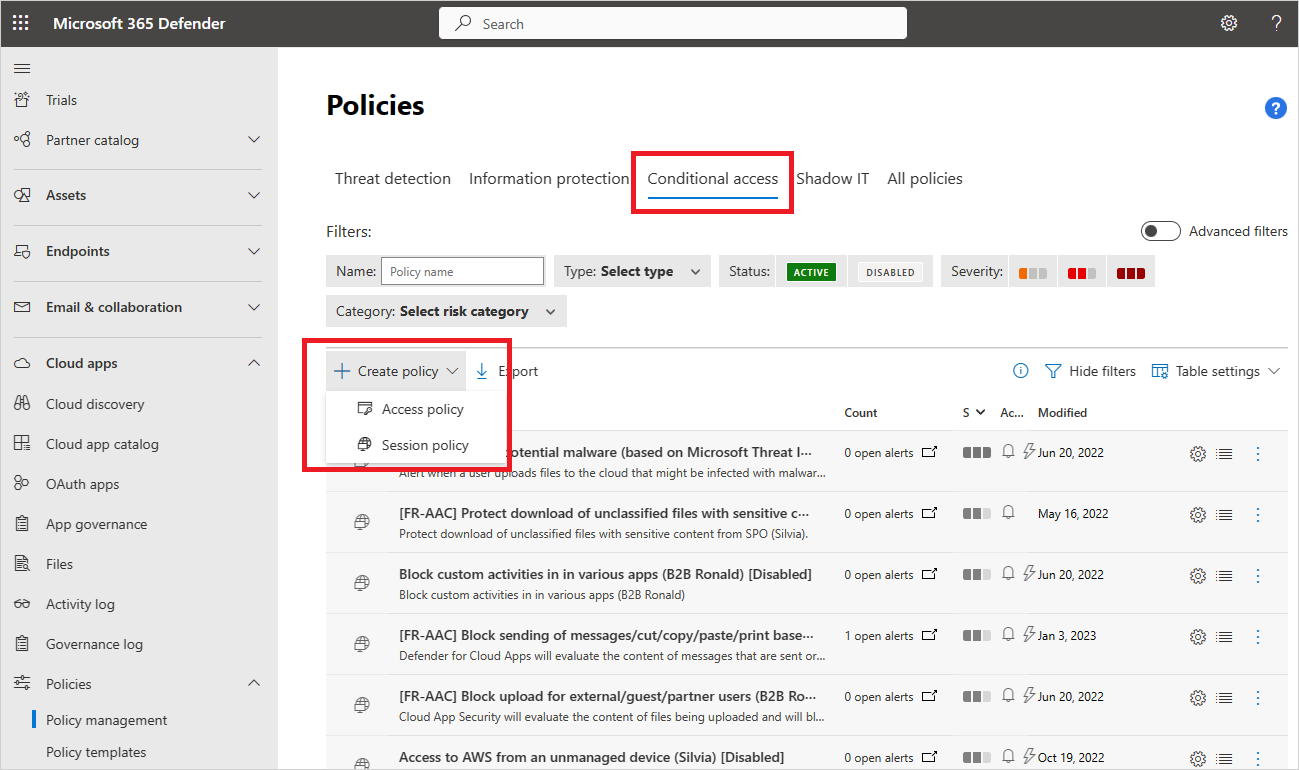

I Microsoft Defender XDR velger du betinget tilgang-fanen for policybehandling > for skyapper >>.

Velg Policy for øktpolicy for policy>. Eksempel:

Start med å velge en mal fra rullegardinlisten policymal på siden Opprett øktpolicy, eller ved å skrive inn alle detaljene manuelt.

Skriv inn følgende grunnleggende informasjon for policyen. Hvis du bruker en mal, er mye av innholdet allerede fylt ut for deg.

Navn Beskrivelse Policynavn Et beskrivende navn for policyen, for eksempel Blokker nedlasting av sensitive dokumenter i Boksen for markedsføringsbrukere Alvorsgrad for policy Velg alvorsgraden du vil bruke på policyen. Kategori Velg kategorien du vil bruke. Beskrivelse Skriv inn en valgfri, meningsfull beskrivelse for policyen for å hjelpe teamet ditt med å forstå formålet. Øktkontrolltype Velg ett av følgende alternativer:

- Bare overvåk. Overvåker bare brukeraktivitet og oppretter en policy som bare overvåker appene du velger.

- Blokker aktiviteter. Blokkerer bestemte aktiviteter definert av aktivitetstypefilteret . Alle aktiviteter fra valgte apper overvåkes og rapporteres i aktivitetsloggen.

- Kontroller filnedlasting (med inspeksjon). Overvåker filnedlastinger og kan kombineres med andre handlinger, for eksempel blokkering eller beskyttelse av nedlastinger.

- Kontroller filopplasting (med inspeksjon). Overvåker filopplastinger og kan kombineres med andre handlinger, for eksempel blokkering eller beskyttelse av opplastinger.

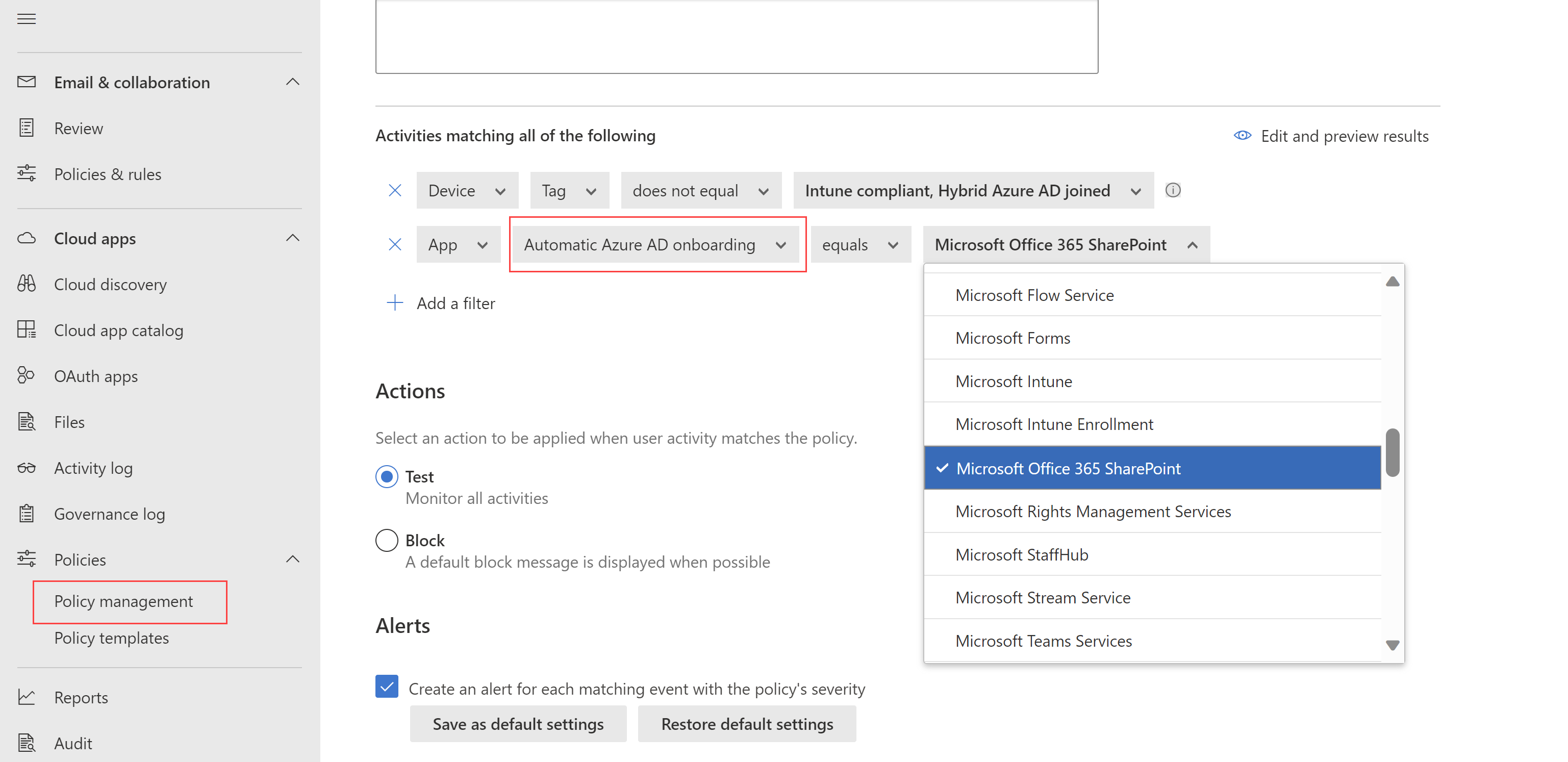

Hvis du vil ha mer informasjon, kan du se Støttede aktiviteter for øktpolicyer.Velg flere aktivitetsfiltre som skal gjelde for policyen, i Aktiviteter som samsvarer med hele følgende område. Filtre inkluderer følgende alternativer:

Navn Beskrivelse Aktivitetstype Velg aktivitetstypen du vil bruke, for eksempel:

-Trykking

– Utklippstavlehandlinger som klipping, kopiering, innliming

– Sende, dele, dele eller redigere elementer i støttede apper.

Bruk for eksempel en send elementer-aktivitet i dine betingelser for å fange opp en bruker som prøver å sende informasjon i en Teams-chat eller Slack-kanal, og blokkere meldingen hvis den inneholder sensitiv informasjon, for eksempel et passord eller annen legitimasjon.App Filtre for en bestemt app som skal inkluderes i policyen. Velg apper ved først å velge om de bruker automatisert Azure AD pålasting, for Microsoft Entra ID apper eller manuell pålasting, for ikke-Microsoft IdP-apper. Velg deretter appen du vil inkludere i filteret, fra listen.

Hvis ikke-Microsoft IdP-appen mangler i listen, må du kontrollere at den er fullstendig pålastet. Hvis du vil ha mer informasjon, kan du se:

- Innebygde ikke-Microsoft IdP-katalogapper for appkontroll for betinget tilgang.

- Innebygde ikke-Microsoft IdP-egendefinerte apper for appkontroll for betinget tilgang

Hvis du velger ikke å bruke appfilteret, gjelder policyen for alle programmer som er merket som aktivert på siden Innstillinger >> for appkontroll for tilkoblede apper for skyapper>.

Obs! Det kan hende du ser noe overlapping mellom apper som er pålastet, og apper som trenger manuell pålasting. Hvis det oppstår en konflikt i filteret mellom appene, vil manuelt innebygde apper ha forrang.Enhet Filtrer etter enhetskoder, for eksempel for en bestemt metode for enhetsbehandling, eller enhetstyper, for eksempel PC, mobil eller nettbrett. IP-adresse Filtrer per IP-adresse eller bruk tidligere tilordnede IP-adressekoder. Plassering Filtrer etter geografisk plassering. Fraværet av en klart definert plassering kan identifisere risikable aktiviteter. Registrert ISP Filter for aktiviteter som kommer fra en bestemt IsP. Bruker Filtrer for en bestemt bruker eller gruppe brukere. Streng for brukeragent Filter for en bestemt brukeragentstreng. Brukeragentkode Filter for brukeragentkoder, for eksempel for utdaterte nettlesere eller operativsystemer. Eksempel:

Velg Rediger og forhåndsvis resultater for å få en forhåndsvisning av hvilke typer aktiviteter som vil bli returnert med det gjeldende utvalget.

Konfigurer ekstra alternativer som er tilgjengelige for bestemte øktkontrolltyper.

Hvis du for eksempel valgte Blokker aktiviteter, velger du Bruk innholdsinspeksjon til å undersøke aktivitetsinnholdet, og deretter konfigurerer du innstillingene etter behov. I dette tilfellet vil du kanskje undersøke om det finnes tekst som inneholder bestemte uttrykk, for eksempel et personnummer.

Hvis du valgte kontrollfilnedlasting (med inspeksjon) eller kontrollfilopplasting (med inspeksjon), konfigurerer du filene som samsvarer med alle følgende innstillinger.

Konfigurer ett av følgende filfiltre:

Navn Beskrivelse Følsomhetsetikett Filtrer etter Microsoft Purview informasjonsbeskyttelse følsomhetsetiketter hvis du også bruker Microsoft Purview, og dataene er beskyttet av følsomhetsetikettene. Filnavn Filtrer etter bestemte filer. Forlengelse Filtrer etter bestemte filtyper, for eksempel blokkere nedlasting for alle .xls filer. Filstørrelse (MB) Filtrer etter bestemte filstørrelser, for eksempel store eller små filer. I Bruk på-området (forhåndsvisning):

- Velg om du vil bruke policyen på alle filer eller filer bare i angitte mapper

- Velg en inspeksjonsmetode som skal brukes, for eksempel dataklassifiseringstjenester eller skadelig programvare. Hvis du vil ha mer informasjon, kan du se Microsoft Data Classification Services-integrering.

- Konfigurer mer detaljerte alternativer for policyen, for eksempel scenarioer basert på elementer som fingeravtrykk eller kalibrerbare klassifierere.

Velg ett av følgende alternativer i Handlinger-området :

Navn Beskrivelse Overvåking Overvåker alle aktiviteter. Velg for å eksplisitt tillate nedlasting i henhold til policyfiltrene du angir. Blokker Blokkerer filnedlastinger og overvåker alle aktiviteter. Velg for å eksplisitt blokkere nedlastinger i henhold til policyfiltrene du angir.

Med blokkeringspolicyer kan du også velge å varsle brukere via e-post og tilpasse blokkeringsmeldingen.Beskytte Bruker en følsomhetsetikett på nedlastingen og overvåker alle aktiviteter. Bare tilgjengelig hvis du hadde valgt kontrollfilnedlasting (med inspeksjon).

Hvis du bruker Microsoft Purview informasjonsbeskyttelse, kan du også velge å bruke en følsomhetsetikett på samsvarende filer, bruke egendefinerte tillatelser for brukeren som laster ned filer, eller blokkere nedlastingen av bestemte filer.

Hvis du har en Microsoft Entra ID policy for betinget tilgang, kan du også velge å kreve trinnvis godkjenning (forhåndsvisning).Du kan også velge alternativet Bruk alltid den valgte handlingen selv om dataene ikke kan skannes etter behov for policyen.

Konfigurer følgende handlinger etter behov i Varsler-området :

- Opprett et varsel for hver samsvarende hendelse med alvorsgraden for policyen

- Sende et varsel som e-post

- Daglig varslingsgrense per policy

- Sende varsler til Power Automate

Når du er ferdig, velger du Opprett.

Test policyen

Når du har opprettet øktpolicyen, tester du den ved å godkjenne på nytt for hver app som er konfigurert i policyen, og teste scenarioet du har konfigurert i policyen.

Vi anbefaler at du:

- Logg av alle eksisterende økter før du godkjenner appene på nytt.

- Logg deg på mobil- og skrivebordsapper fra både administrerte og uadministrerte enheter for å sikre at aktivitetene er fullstendig fanget opp i aktivitetsloggen.

Pass på å logge på med en bruker som samsvarer med policyen.

Slik tester du policyen i appen:

Kontroller om låseikonet

vises i nettleseren, eller hvis du arbeider i en annen nettleser enn Microsoft Edge, kontroller at nettadressen for appen inneholder suffikset

vises i nettleseren, eller hvis du arbeider i en annen nettleser enn Microsoft Edge, kontroller at nettadressen for appen inneholder suffikset .mcas. Hvis du vil ha mer informasjon, kan du se Beskyttelse i nettleseren med Microsoft Edge for bedrifter (forhåndsvisning).Gå til alle sidene i appen som er en del av en brukers arbeidsprosess, og kontroller at sidene gjengis riktig.

Kontroller at virkemåten og funksjonaliteten til appen ikke påvirkes negativt ved å utføre vanlige handlinger som nedlasting og opplasting av filer.

Hvis du arbeider med egendefinerte, ikke-Microsoft IdP-apper, kan du kontrollere hvert av domenene du har lagt til manuelt for appen.

Hvis det oppstår feil eller problemer, kan du bruke administratorverktøylinjen til å samle inn ressurser, for eksempel .har filer og innspilte økter for å sende inn en støtteforespørsel.

Slik ser du etter oppdateringer i Microsoft Defender XDR:

Gå til Policyer under Skyapper i Microsoft Defender-portalen, og velg deretter Policybehandling.

Velg policyen du har opprettet for å vise policyrapporten. En øktpolicy skal snart vises.

Policyrapporten viser hvilke pålogginger som ble omdirigert til Microsoft Defender for Cloud Apps for øktkontroll, i tillegg til andre handlinger, for eksempel hvilke filer som ble lastet ned eller blokkert fra de overvåkede øktene.

Slå av brukervarslingsinnstillinger

Brukere blir som standard varslet når øktene overvåkes. Hvis du foretrekker at brukerne ikke blir varslet eller tilpasser varslingsmeldingen, konfigurerer du varslingsinnstillingene.

I Microsoft Defender XDR velger du Brukerovervåking av brukerovervåking av innstillinger > for skyapper > for betinget tilgang>.

Gjør ett av følgende valg:

- Fjern merket for Varsle brukere om at aktiviteten deres overvåkes helt

- Behold det merkede området, og velg enten å bruke standardmeldingen eller til å tilpasse meldingen.

Velg forhåndsvisningskoblingen for å vise et eksempel på den konfigurerte meldingen i en ny nettleserfane.

Eksporter logger for søk i skyen

Appkontroll for betinget tilgang registrerer trafikkloggene for hver brukerøkt som rutes gjennom den. Trafikkloggene inkluderer tid, IP, brukeragent, nettadresser som er besøkt, og antall byte lastet opp og lastet ned. Disse loggene analyseres, og en kontinuerlig rapport, Defender for Cloud Apps appkontroll for betinget tilgang, legges til i listen over rapporter for søk i skyen i instrumentbordet for søk i skyen.

Slik eksporterer du skysøklogger fra instrumentbordet for skyoppdagelse:

Velg Innstillinger i Microsoft Defender-portalen. Velg deretter Skyapper. Velg Appkontroll for betinget tilgang under Tilkoblede apper.

Velg Eksporter-knappen over tabellen. Eksempel:

Merk rapportområdet, og velg Eksporter. Denne prosessen kan ta litt tid.

Hvis du vil laste ned den eksporterte loggen etter at rapporten er klar, går du til Rapporter ->Cloud Apps og deretter eksporterte rapporter i Microsoft Defender Portal.

Velg den relevante rapporten fra listen over trafikklogger for appkontroll for betinget tilgang i tabellen, og velg Last ned. Eksempel:

Støttede aktiviteter for øktpolicyer

Avsnittene nedenfor gir mer informasjon om hver aktivitet som støttes av Defender for Cloud Apps øktpolicyer.

Bare skjerm

Kontrolltypen Overvåk bareøkt overvåker bare påloggingsaktiviteten .

Hvis du vil overvåke andre aktiviteter, velger du en av de andre øktkontrolltypene og bruker overvåkingshandlingen.

Hvis du vil overvåke andre aktiviteter enn nedlastinger og opplastinger, må du ha minst én blokk per aktivitetspolicy i overvåkingspolicyen.

Blokker alle nedlastinger

Når kontrollfilnedlasting (med inspeksjon) er angitt som øktkontrolltype, og Blokk er angitt som handlingen, hindrer appkontrollen betinget tilgang at brukere laster ned en fil per policyfilfiltrene.

Når en bruker starter en nedlasting, vises en nedlastingsbegrenset melding for brukeren, og den nedlastede filen erstattes med en tekstfil. Konfigurer tekstfilens melding til brukeren etter behov for organisasjonen.

Krev trinn opp-godkjenning

HandlingenKrev trinn opp-godkjenning er tilgjengelig når øktkontrolltypen er satt til Blokker aktiviteter, Kontroller filnedlasting (med inspeksjon) eller Kontroll filopplasting (med inspeksjon).

Når denne handlingen er valgt, omdirigerer Defender for Cloud Apps økten til Microsoft Entra betinget tilgang for ny policyevaluering når den valgte aktiviteten forekommer.

Bruk dette alternativet til å kontrollere krav som godkjenning med flere faktorer og enhetssamsvar under en økt, basert på konfigurert godkjenningskontekst i Microsoft Entra ID.

Blokker bestemte aktiviteter

Når Blokker aktiviteter er angitt som øktkontrolltype, velger du bestemte aktiviteter som skal blokkeres i bestemte apper.

Alle aktiviteter fra konfigurerte apper overvåkes og rapporteres i aktivitetsloggen for skyapper>.

Hvis du vil blokkere bestemte aktiviteter, velger du blokkeringshandlingen ytterligere og velger aktivitetene du vil blokkere.

Hvis du vil heve varsler for bestemte aktiviteter, velger du overvåkingshandlingen og konfigurerer varslingsinnstillingene.

Du kan for eksempel blokkere følgende aktiviteter:

Sendte Teams-melding. Blokkere brukere fra å sende meldinger fra Microsoft Teams, eller blokkere Teams-meldinger som inneholder bestemt innhold.

Skriv ut. Blokker alle utskriftshandlinger.

Kopier. Blokker all kopi til utklippstavlehandlinger, eller bare blokker kopiering bare for bestemt innhold.

Beskytt filer ved nedlasting

Velg kontrolltypen Blokkeraktivitetsøkt for å blokkere bestemte aktiviteter, som du definerer ved hjelp av aktivitetstypefilteret.

Alle aktiviteter fra konfigurerte apper overvåkes og rapporteres i aktivitetsloggen for skyapper>.

Velg Blokker-handlingen for å blokkere bestemte aktiviteter, eller velg overvåkingshandlingen og definer varselinnstillinger for å heve varsler for bestemte aktiviteter.

Velg Beskytt-handlingen for å beskytte filer med følsomhetsetiketter og annen beskyttelse i henhold til policyens filfiltre.

Følsomhetsetiketter er konfigurert i Microsoft Purview og må konfigureres til å bruke kryptering for at den skal vises som et alternativ i Defender for Cloud Apps øktpolicy.

Når du har konfigurert øktpolicyen med en bestemt etikett og brukeren laster ned en fil som oppfyller policyvilkårene, brukes etiketten og eventuelle tilsvarende beskyttelser og tillatelser på filen.

Den opprinnelige filen forblir som den var i skyappen mens den nedlastede filen er beskyttet. Brukere som prøver å få tilgang til den nedlastede filen, må oppfylle tillatelseskravene som bestemmes av beskyttelsen som brukes.

Defender for Cloud Apps støtter for øyeblikket bruk av følsomhetsetiketter fra Microsoft Purview informasjonsbeskyttelse for følgende filtyper:

- Word: docm, docx, dotm, dotx

- Excel: xlam, xlsm, xlsx, xltx

- PowerPoint: potm, potx, ppsx, ppsm, pptm, pptx

- PDF-fil

Obs!

PDF-filer må være merket med enhetlige etiketter.

Alternativet Beskytt støtter ikke overskriving av filer med en eksisterende etikett i øktpolicyer.

Beskytt opplastinger av sensitive filer

Velg kontrolltypenKontrollfilopplasting (med inspeksjon)-økt for å hindre at en bruker laster opp en fil i henhold til policyens filfiltre.

Hvis filen som lastes opp, har sensitive data og ikke har riktig etikett, blokkeres filopplastingen.

Du kan for eksempel opprette en policy som skanner innholdet i en fil for å finne ut om den inneholder et sensitivt innhold, for eksempel et personnummer. Hvis det inneholder sensitivt innhold og ikke er merket med en Microsoft Purview informasjonsbeskyttelse Konfidensiell etikett, blokkeres filopplastingen.

Tips

Konfigurer en egendefinert melding til brukeren når en fil blokkeres, og be dem om hvordan de kan merke filen for å laste den opp, noe som bidrar til å sikre at filer som er lagret i skyappene, overholder policyene dine.

Hvis du vil ha mer informasjon, kan du se Lære opp brukere til å beskytte sensitive filer.

Blokker skadelig programvare ved opplasting eller nedlasting

Velg kontrollfilopplasting (med inspeksjon) eller kontrollfilnedlasting (med inspeksjon) som øktkontrolltype og gjenkjenning av skadelig programvare som inspeksjonsmetode for å hindre at en bruker laster opp eller laster ned en fil med skadelig programvare. Filer skannes for skadelig programvare ved hjelp av Microsofts trusselintelligensmotor.

Vis alle filer som er flagget som potensiell skadelig programvare i aktivitetsloggen for skyapper>, ved å filtrere etter potensielle oppdagede elementer for skadelig programvare. Hvis du vil ha mer informasjon, kan du se Aktivitetsfiltre og spørringer.

Lære opp brukere til å beskytte sensitive filer

Vi anbefaler at du utdanner brukere når de bryter policyene dine, slik at de lærer hvordan de overholder organisasjonens krav.

Siden hver virksomhet har unike behov og policyer, kan du Defender for Cloud Apps tilpasse filtrene for en policy og meldingen som vises for brukeren når det oppdages et brudd.

Gi spesifikk veiledning til brukerne, for eksempel å gi instruksjoner om hvordan du merker en fil på riktig måte, eller hvordan du registrerer en uadministrert enhet for å sikre at filene lastes opp.

Hvis en bruker for eksempel laster opp en fil uten en følsomhetsetikett, konfigurerer du en melding som skal vises, og forklarer at filen inneholder sensitivt innhold og krever en passende etikett. På samme måte, hvis en bruker prøver å laste opp et dokument fra en ikke-administrert enhet, konfigurerer du en melding slik at den vises med instruksjoner om hvordan du registrerer enheten eller en som gir ytterligere forklaring på hvorfor enheten må registreres.

Tilgangskontroller i øktpolicyer

Mange organisasjoner som velger å bruke øktkontroller for skyapper til å kontrollere øktaktiviteter, bruker også tilgangskontroller til å blokkere det samme settet med innebygde mobil- og skrivebordsklientapper, og gir dermed omfattende sikkerhet for appene.

Blokker tilgang til innebygde mobil- og skrivebordsklientapper med tilgangspolicyer ved å angi klientappfilteret til mobil og skrivebord. Noen innebygde klientapper kan gjenkjennes individuelt, mens andre som er en del av en pakke med apper, bare kan identifiseres som deres app på øverste nivå. Apper som SharePoint Online kan for eksempel bare gjenkjennes ved å opprette en tilgangspolicy som brukes på Microsoft 365-apper.

Obs!

Med mindre klientappfilteret er spesifikt satt til mobil og skrivebord, gjelder den resulterende tilgangspolicyen bare for nettleserøkter. Dette er ment å hindre utilsiktet proxy-økter for bruker.

Selv om de fleste store nettlesere støtter å utføre en kontroll av klientsertifikat, bruker noen mobil- og skrivebordsapper innebygde nettlesere som kanskje ikke støtter denne kontrollen. Bruk av dette filteret kan derfor påvirke godkjenning for disse appene.

Konflikter mellom policyer

Når det er en konflikt mellom to øktpolicyer, vinner den mer restriktive politikken.

Eksempel:

- Hvis en brukerøkt samsvarer med både en policy der nedlastinger blokkeres

- Og en policy der filene er merket ved nedlasting, eller hvor nedlastinger overvåkes,

- Alternativet for filnedlasting er blokkert for å overholde den mer restriktive policyen.

Beslektet innhold

Hvis du vil ha mer informasjon, kan du se:

- Feilsøking av tilgang og øktkontroller

- Opplæring: Blokkere nedlasting av sensitiv informasjon med appkontroll for betinget tilgang

- Blokkere nedlastinger på uadministrerte enheter ved hjelp av øktkontroller

- Nettseminar for appkontroll for betinget tilgang

Hvis det oppstår problemer, er vi her for å hjelpe. Hvis du vil ha hjelp eller støtte for produktproblemet, kan du åpne en støtteforespørsel.