Filtrere og spørre Defender for Cloud Apps aktiviteter

Denne artikkelen inneholder beskrivelser og instruksjoner for Defender for Cloud Apps aktivitetsfiltre og spørringer.

Aktivitetsfiltre

Nedenfor finner du en liste over aktivitetsfiltrene som kan brukes. De fleste filtre støtter flere verdier i tillegg til IKKE for å gi deg et kraftig verktøy for oppretting av policyer.

Aktivitets-ID – Søk bare etter bestemte aktiviteter etter ID-en. Dette filteret er nyttig når du kobler Microsoft Defender for Cloud Apps til SIEM (ved hjelp av SIEM-agenten), og du vil undersøke varsler i Defender for Cloud Apps-portalen ytterligere.

Aktivitetsobjekter – Søk etter objektene aktiviteten ble utført på. Dette filteret gjelder for filer, mapper, brukere eller appobjekter.

Aktivitetsobjekt-ID – ID-en til objektet (fil, mappe, bruker eller app-ID).

Element – Lar deg søke etter navnet eller ID-en til et aktivitetsobjekt (for eksempel brukernavn, filer, parametere, områder). For elementfilteret aktivitetsobjekt kan du velge om du vil filtrere etter elementer som inneholder, er lik eller starter med det bestemte elementet.

Obs!

Aktivitetspolicyens elementfilter for aktivitetspolicy støtter bare operatoren Equals.

Handlingstype – Søk etter en mer spesifikk handling utført i en app.

Aktivitetstype – Søk etter appaktiviteten.

Obs!

Apper legges bare til i filteret hvis det finnes aktivitet for appen.

Administrativ aktivitet – søk bare etter administrative aktiviteter.

Obs!

Defender for Cloud Apps kan ikke merke administrative aktiviteter for Google Cloud Platform (GCP) som administrative aktiviteter.

Varsel-ID – Søk etter varsel-ID.

App – Søk bare etter aktiviteter i bestemte apper.

Brukt handling – Søk etter styringshandling brukt: Blokkert, Omgå proxy, Dekryptert, Kryptert, Kryptering mislyktes, Ingen handling.

Dato – Datoen da aktiviteten oppstod. Filteret støtter før/etter-datoer og et datointervall.

Enhetskode – Søk etter Intune kompatibelt, Microsoft Entra hybrid sammenføyd eller gyldig klientsertifikat.

Enhetstype – Søk bare etter aktiviteter som ble utført ved hjelp av en bestemt enhetstype. Du kan for eksempel søke i alle aktiviteter fra mobile enheter, PC-er eller nettbrett.

Filer og mapper – Søk etter filer og mapper aktiviteten ble utført på.

- Fil-ID – gjør det mulig å søke etter fil-ID-en som aktiviteten ble utført på.

- Navn – Filtrerer etter navnet på filer eller mapper. Du kan velge om navnet slutter med, er lik eller starter med søkeverdien.

- Bestemte filer eller mapper – Du kan inkludere eller utelate bestemte filer eller mapper. Du kan filtrere listen etter app, eier eller delvis filnavnnår du velger filer eller mapper.

IP-adresse – den rå IP-adressen, kategorien eller koden som aktiviteten ble utført fra.

- Rå IP-adresse – Lar deg søke etter aktiviteter som ble utført på eller av rå IP-adresser. De rå IP-ene kan være like, ikke like, begynne med eller ikke starte med en bestemt sekvens.

- IP-kategori – kategorien for IP-adressen som aktiviteten ble utført fra, for eksempel alle aktiviteter fra det administrative IP-adresseområdet. Kategoriene må konfigureres for å inkludere de relevante IP-adressene. Noen IP-er kan kategoriseres som standard. Det finnes for eksempel IP-adresser som vurderes av Microsofts trusselintelligenskilder, kategoriseres som risikable. Hvis du vil lære hvordan du konfigurerer IP-kategoriene, kan du se Organisere dataene etter dine behov.

- IP-kode – koden for IP-adressen som aktiviteten ble utført fra, for eksempel alle aktiviteter fra anonyme proxy-IP-adresser. Defender for Cloud Apps oppretter et sett med innebygde IP-koder som ikke kan konfigureres. I tillegg kan du konfigurere IP-kodene. Hvis du vil ha mer informasjon om hvordan du konfigurerer IP-kodene, kan du se Organisere dataene etter dine behov.

De innebygde IP-kodene inkluderer følgende:

- Microsoft-apper (14 av dem)

- Anonym proxy

- Botnet (du ser at aktiviteten ble utført av et botnet med en kobling for å lære mer om det spesifikke botnet)

- IP-adresse for Darknet-skanning

- C&C-server for skadelig programvare

- Remote Connectivity Analyzer

- Satellittleverandører

- Smart proxy og tilgangsproxy (utelatt med hensikt)

- Tor-utgangsnoder

- Zscaler

Representert aktivitet – søk bare etter aktiviteter som ble utført i navnet til en annen bruker.

Forekomst – appforekomsten der aktiviteten var eller ikke ble utført.

Plassering – landet/området som aktiviteten ble utført fra.

Samsvarende policy – søk etter aktiviteter som samsvarte med en bestemt policy som ble angitt i portalen.

Registrert IsP – Isp som aktiviteten ble utført fra.

Kilde – Søk etter kilden som aktiviteten ble oppdaget fra. Kilden kan være ett av følgende:

- App-kobling – logger som kommer direkte fra appens API-kobling.

- Appkoblingsanalyse – Defender for Cloud Apps berikelse basert på informasjon som skannes av API-koblingen.

Bruker – brukeren som utførte aktiviteten, som kan filtreres inn i domene, gruppe, navn eller organisasjon. Hvis du vil filtrere aktiviteter uten en bestemt bruker, kan du bruke operatoren «er ikke angitt».

- Brukerdomene – Søk etter et bestemt brukerdomene.

- Brukerorganisasjon – organisasjonsenheten til brukeren som utførte aktiviteten, for eksempel alle aktiviteter som utføres av EMEA_marketing brukere. Dette er bare relevant for tilkoblede Forekomster av Google Workspace ved hjelp av organisasjonsenheter.

- Brukergruppe – bestemte brukergrupper som du kan importere fra tilkoblede apper, for eksempel Microsoft 365-administratorer.

- Brukernavn – Søk etter et bestemt brukernavn. Hvis du vil se en liste over brukere i en bestemt brukergruppe, velger du navnet på brukergruppen i aktivitetsskuffen. Når du klikker, kommer du til Konto-siden, som viser alle brukerne i gruppen. Derfra kan du drille ned i detaljene for kontoene til bestemte brukere i gruppen.

-

Brukergruppe- og brukernavnfiltrene kan filtreres ytterligere ved hjelp av Som-filteret og velge rollen til brukeren, som kan være ett av følgende:

- Bare aktivitetsobjekt – det vil si at brukeren eller brukergruppen som er valgt, ikke utførte den aktuelle aktiviteten. de var gjenstand for aktiviteten.

- Bare aktør – noe som betyr at brukeren eller brukergruppen utførte aktiviteten.

- Enhver rolle – det vil si at brukeren eller brukergruppen var involvert i aktiviteten, enten som personen som utførte aktiviteten eller som objekt for aktiviteten.

Brukeragent – brukeragenten for fra med aktiviteten ble utført.

Brukeragentkode – innebygd brukeragentkode, for eksempel alle aktiviteter fra utdaterte operativsystemer eller utdaterte nettlesere.

Aktivitetsspørringer

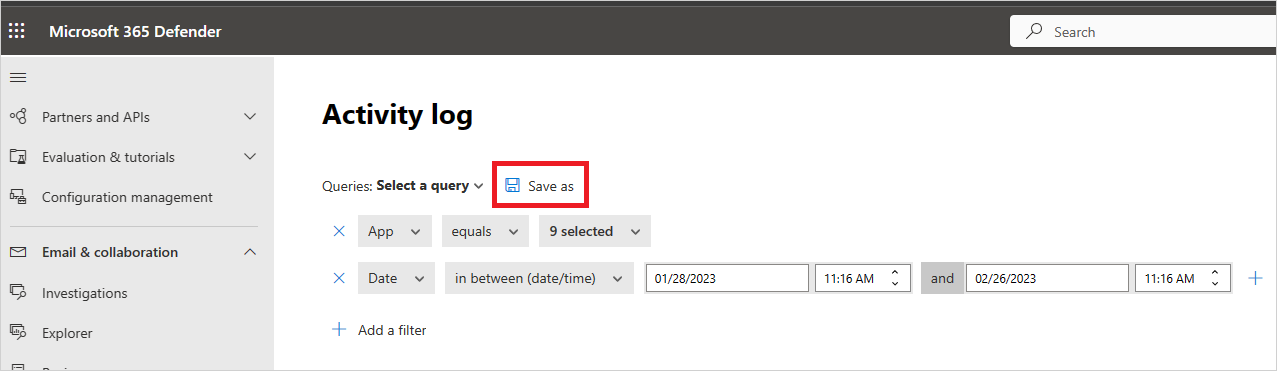

Hvis du vil gjøre undersøkelser enda enklere, kan du nå opprette egendefinerte spørringer og lagre dem til senere bruk.

- Bruk filtrene som beskrevet ovenfor, på aktivitetsloggsiden for å drille ned i appene dine etter behov.

Når du er ferdig med å bygge spørringen, velger du Lagre som-knappen .

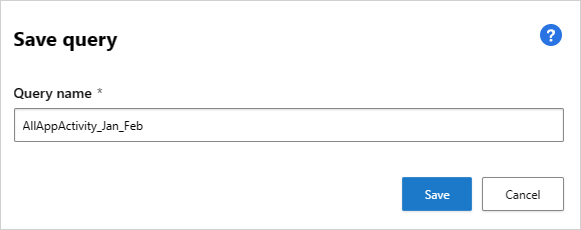

Gi spørringen et navn i hurtigmenyen Lagre spørring .

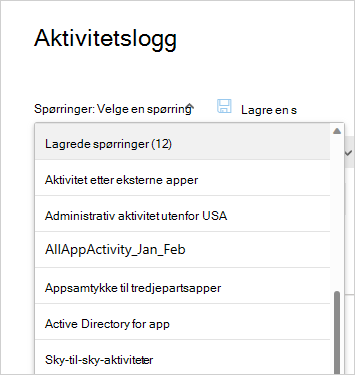

Hvis du vil bruke denne spørringen på nytt i fremtiden, blar du ned til Lagrede spørringer og velger spørringen under Spørringer.

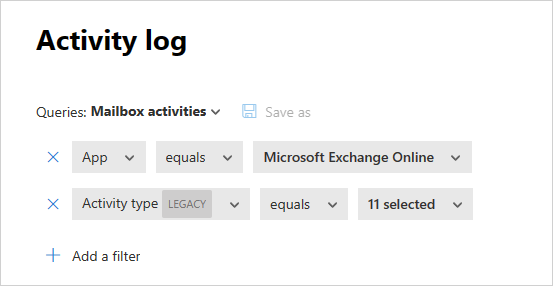

Defender for Cloud Apps gir deg også foreslåtte spørringer. Foreslåtte spørringer gir deg anbefalte undersøkelsesveier som filtrerer aktivitetene dine. Du kan redigere disse spørringene og lagre dem som egendefinerte spørringer. Følgende er valgfrie foreslåtte spørringer:

Admin aktiviteter – filtrerer alle aktivitetene dine for å vise bare de aktivitetene som involverer administratorer.

Last ned aktiviteter – filtrerer alle aktivitetene dine for å vise bare de aktivitetene som lastet ned aktiviteter, inkludert nedlasting av brukerliste som en .csv-fil, nedlasting av delt innhold og nedlasting av en mappe.

Mislykket pålogging – filtrerer alle aktivitetene dine for å vise bare mislykket pålogging og mislykkede pålogginger via SSO

Fil- og mappeaktiviteter – filtrerer alle aktivitetene dine for å vise bare de som involverer filer og mapper. Filteret omfatter opplasting, nedlasting og tilgang til mapper, sammen med oppretting, sletting, opplasting, nedlasting, kvarantining og tilgang til filer og overføring av innhold.

Representasjonsaktiviteter – filtrerer alle aktivitetene dine for å vise bare etterligningsaktiviteter.

Passordendringer og tilbakestillingsforespørsler – filtrerer alle aktivitetene dine for å vise bare de aktivitetene som involverer tilbakestilling av passord, endre passord og tvinge en bruker til å endre passordet ved neste pålogging.

Delingsaktiviteter – filtrerer alle aktivitetene dine for å vise bare de aktivitetene som involverer deling av mapper og filer, inkludert oppretting av en firmakobling, oppretting av en anonym kobling og tildeling av lese-/skrivetillatelser.

Vellykket pålogging – filtrerer alle aktivitetene dine for å vise bare de aktivitetene som involverer vellykkede pålogginger, inkludert representer handling, representer pålogging, enkel pålogging og pålogging fra en ny enhet.

I tillegg kan du bruke de foreslåtte spørringene som utgangspunkt for en ny spørring. Først velger du en av de foreslåtte spørringene. Deretter gjør du endringer etter behov, og til slutt velger du Lagre som for å opprette en ny lagret spørring.

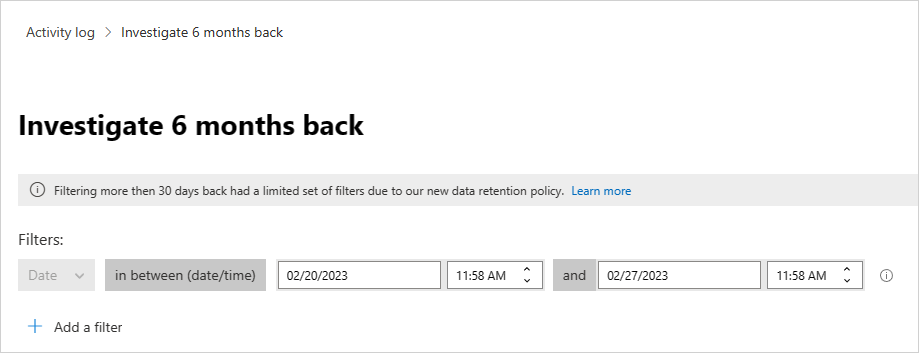

Spørringsaktiviteter for seks måneder siden

Hvis du vil undersøke aktiviteter som er eldre enn 30 dager, kan du gå til aktivitetsloggen og velge Undersøk seks måneder øverst til høyre på skjermen:

Derfra kan du definere filtrene som normalt gjøres med aktivitetsloggen, med følgende forskjeller:

Datofilteret er obligatorisk og er begrenset til én uke. Dette betyr at selv om du kan spørre etter aktiviteter for opptil seks måneder siden, kan du bare gjøre det i én uke om gangen.

Spørring for mer enn 30 dager tilbake støttes bare for følgende felt:

- Aktivitets-ID

- Aktivitetstype

- Handlingstype

- Program

- IP-adresse

- Plassering

- Brukernavn

Eksempel:

Eksporter aktiviteter for seks måneder siden (forhåndsvisning)

Du kan eksportere alle aktiviteter fra opptil seks måneder ved å klikke Eksporter-knappen øverst til venstre

Når du eksporterer data, kan du velge et datointervall på opptil seks måneder, og du kan utelate private aktiviteter.

Den eksporterte filen er begrenset til 100 000 poster og vil være i CSV-format.

Resultatfilen vil være tilgjengelig under eksporterte rapporter. Brukere kan gå til Rapporter –> Skyapper i Microsoft 365 Defender-portalen for å vise statusen for eksportprosessen og få tilgang til tidligere eksporter.

Rapporter som inkluderer private aktiviteter, merkes med et Øye-ikon på rapportsiden.

![]()