Opprett Microsoft Defender for Cloud Apps tilgangspolicyer

Microsoft Defender for Cloud Apps bruker appkontroll for betinget tilgang til å gi sanntidsovervåking og kontroll over tilgang til skyapper. Tilgangspolicyer kontrollerer tilgang basert på bruker, plassering, enhet og app, og støttes for alle enheter.

Policyer som er opprettet for en vertsapp, er ikke koblet til relaterte ressursapper. Tilgangspolicyer du oppretter for Teams, Exchange eller Gmail, er for eksempel ikke koblet til SharePoint, OneDrive eller Google Drive. Hvis du trenger en policy for ressursappen i tillegg til vertsappen, kan du opprette en egen policy.

Tips

Hvis du vanligvis foretrekker å tillate tilgang mens du overvåker økter eller begrenser bestemte øktaktiviteter, oppretter du øktpolicyer i stedet. Hvis du vil ha mer informasjon, kan du se Øktpolicyer.

Forutsetninger

Før du begynner, må du kontrollere at du har følgende forutsetninger:

En Defender for Cloud Apps lisens, enten som en frittstående lisens eller som en del av en annen lisens.

En lisens for Microsoft Entra ID P1, enten som frittstående lisens eller som en del av en annen lisens.

Hvis du bruker en ikke-Microsoft IdP, må lisensen som kreves av identitetsleverandørens (IdP)-løsning.

De relevante appene som er koblet til appkontrollen for betinget tilgang. Microsoft Entra ID apper omlastes automatisk, mens ikke-Microsoft IdP-apper må være innebygd manuelt.

Hvis du arbeider med en ikke-Microsoft IdP, må du kontrollere at du også har konfigurert IdP-en til å arbeide med Microsoft Defender for Cloud Apps. Hvis du vil ha mer informasjon, kan du se:

For at tilgangspolicyen skal fungere, må du også ha en Microsoft Entra ID policy for betinget tilgang, som oppretter tillatelsene til å kontrollere trafikken.

Eksempel: Opprette Microsoft Entra ID policyer for betinget tilgang for bruk med Defender for Cloud Apps

Denne prosedyren gir et høyt nivå eksempel på hvordan du oppretter en policy for betinget tilgang for bruk med Defender for Cloud Apps.

Velg Opprett ny policy i Microsoft Entra ID betinget tilgang.

Skriv inn et beskrivende navn for policyen, og velg deretter koblingen under Økt for å legge til kontroller i policyen.

Velg Bruk appkontroll for betinget tilgang i øktområdet.

Velg for å inkludere alle brukere eller bestemte brukere og grupper i Brukere-området .

Velg betingelsene og klientappene du vil inkludere i policyen, i områdene Betingelser og Klientapper .

Lagre policyen ved å veksle bare rapport til På, og velg deretter Opprett.

Microsoft Entra ID støtter både nettleserbaserte og ikke-nettleserbaserte policyer. Vi anbefaler at du oppretter begge typene for økt sikkerhetsdekning.

Gjenta denne prosedyren for å opprette en ikke-browserbasert policy for betinget tilgang. Aktiver/deaktiver Alternativet Konfigurer til Ja i Klientapper-området. Deretter fjerner du alternativet Nettleser under moderne godkjenningsklienter. La alle andre standardvalg være merket.

Hvis du vil ha mer informasjon, kan du se Policyer for betinget tilgang og Opprette en policy for betinget tilgang.

Obs!

Microsoft Defender for Cloud Apps bruker programmet Microsoft Defender for Cloud Apps – øktkontroller som en del av appkontrolltjenesten for betinget tilgang for brukerpålogging. Dette programmet er plassert i Delen Virksomhetsprogrammer i Entra-ID. Hvis du vil beskytte SaaS-programmene med øktkontroller, må du gi tilgang til dette programmet.

Hvis du har noen policyer for betinget tilgang som har «Blokker tilgang» valgt i Gi tilgang-kontrollen under en Microsoft Entra ID policy for betinget tilgang til denne appen, får ikke sluttbrukerne tilgang til de beskyttede programmene under øktkontroller.

Det er viktig å sikre at dette programmet ikke begrenses utilsiktet av policyer for betinget tilgang. For policyer som begrenser alle eller visse programmer, må du sørge for at dette programmet er oppført som et unntak i målressursene , eller bekreft at blokkeringspolicyen er bevisst.

Hvis du vil sikre at de stedsbaserte policyene for betinget tilgang fungerer som de skal, kan du ta med Microsoft Defender for Cloud Apps – programmet for øktkontroller i disse policyene.

Opprette en Defender for Cloud Apps tilgangspolicy

Denne fremgangsmåten beskriver hvordan du oppretter en ny tilgangspolicy i Defender for Cloud Apps.

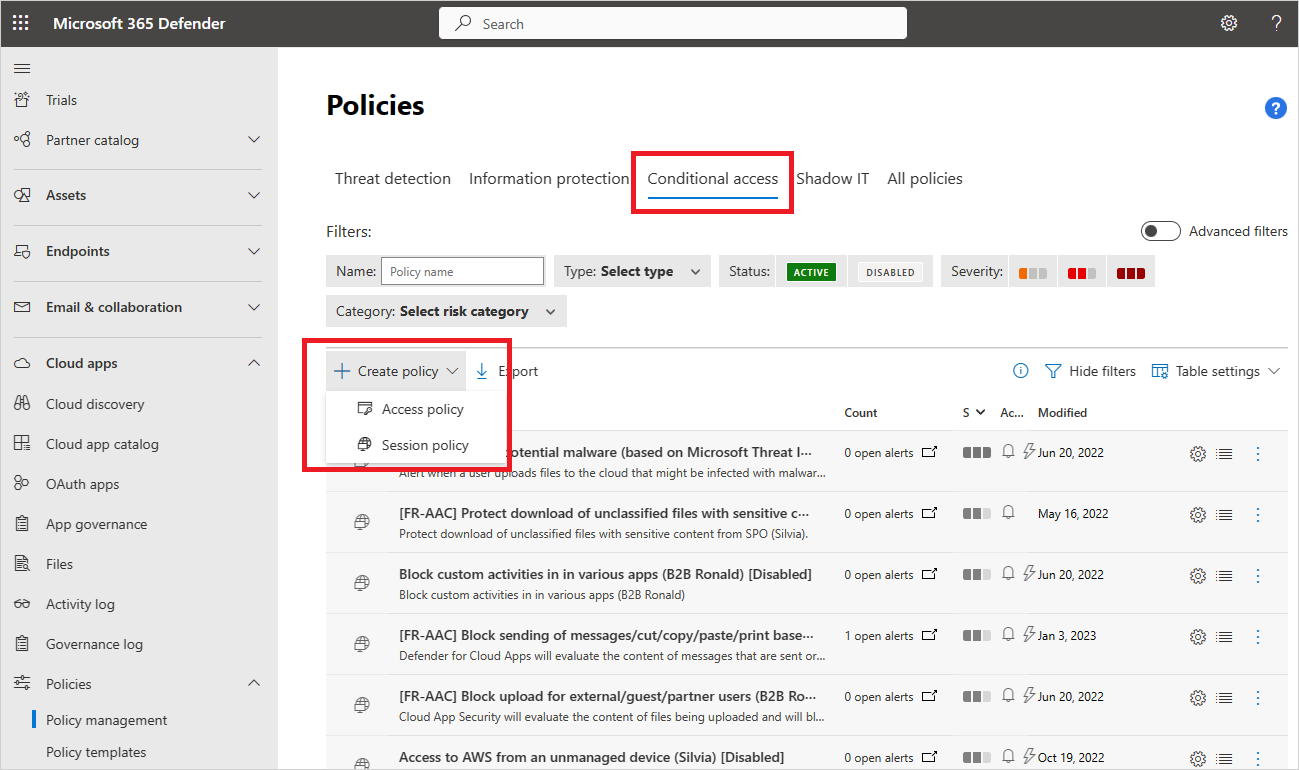

I Microsoft Defender XDR velger du betinget tilgang-fanen for policybehandling > for skyapper >>.

Velg Opprett policy>for Access-policy. Eksempel:

Skriv inn følgende grunnleggende informasjon på siden Opprett tilgangspolicy :

Navn Beskrivelse Policynavn Et beskrivende navn for policyen, for eksempel Blokker tilgang fra ikke-administrerte enheter Alvorsgrad for policy Velg alvorsgraden du vil bruke på policyen. Kategori Behold standardverdien for Access-kontrollen Beskrivelse Skriv inn en valgfri, meningsfull beskrivelse for policyen for å hjelpe teamet ditt med å forstå formålet. Velg flere aktivitetsfiltre som skal gjelde for policyen, i Aktiviteter som samsvarer med hele følgende område. Filtre inkluderer følgende alternativer:

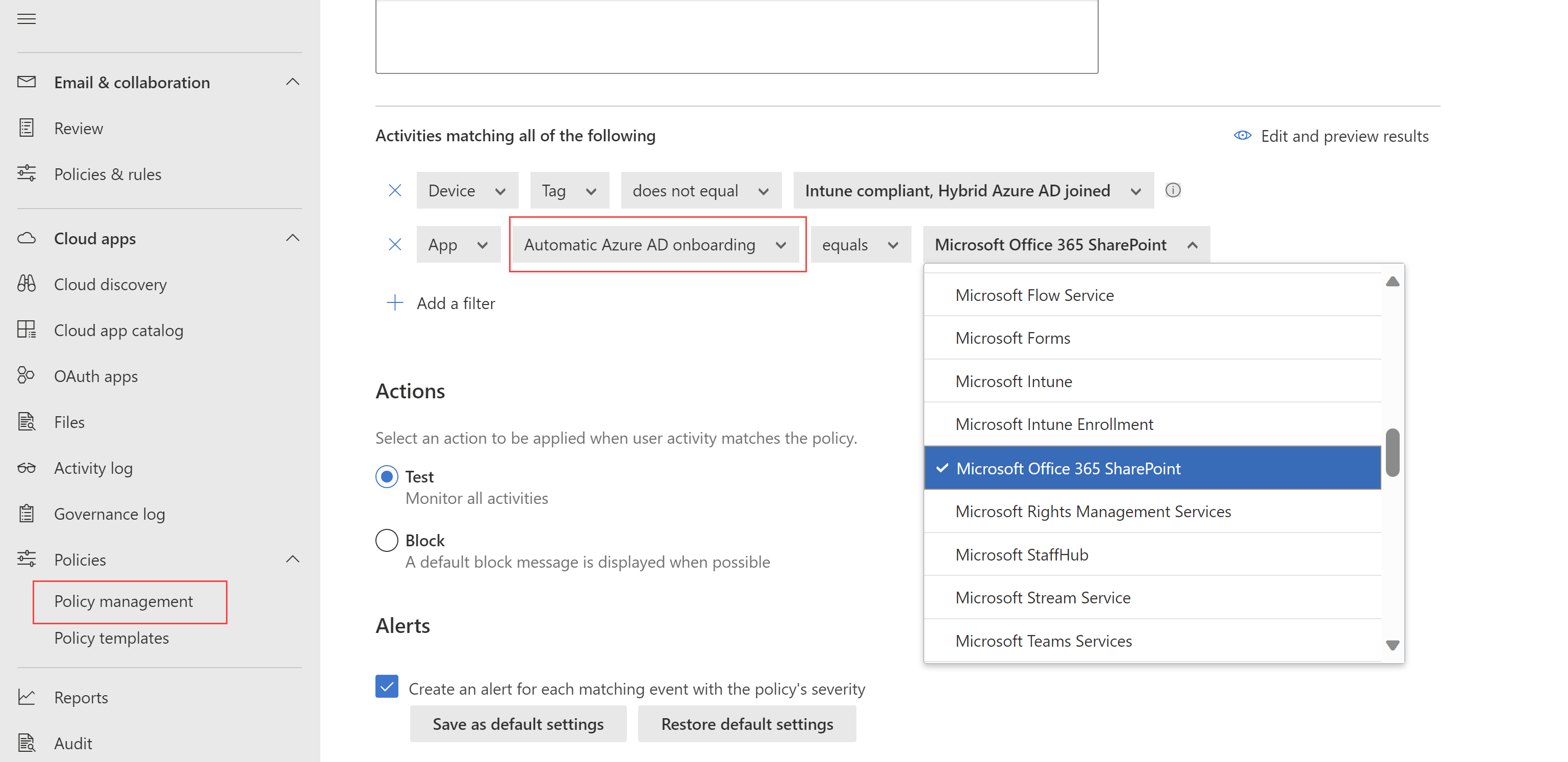

Navn Beskrivelse App Filtre for en bestemt app som skal inkluderes i policyen. Velg apper ved først å velge om de bruker automatisert Azure AD pålasting, for Microsoft Entra ID apper eller manuell pålasting, for ikke-Microsoft IdP-apper. Velg deretter appen du vil inkludere i filteret, fra listen.

Hvis ikke-Microsoft IdP-appen mangler i listen, må du kontrollere at den er fullstendig pålastet. Hvis du vil ha mer informasjon, kan du se:

- Innebygde ikke-Microsoft IdP-katalogapper for appkontroll for betinget tilgang

- Innebygde ikke-Microsoft IdP-egendefinerte apper for appkontroll for betinget tilgang

Hvis du velger ikke å bruke appfilteret, gjelder policyen for alle programmer som er merket som aktivert på siden Innstillinger >> for appkontroll for tilkoblede apper for skyapper>.

Obs! Det kan hende du ser noe overlapping mellom apper som er pålastet, og apper som trenger manuell pålasting. I tilfelle det oppstår en konflikt i filteret mellom appene, prioriteres manuelt innebygde apper.Klientapp Filtrer for nettleser- eller mobil-/skrivebordsapper. Enhet Filtrer etter enhetskoder, for eksempel for en bestemt metode for enhetsbehandling, eller enhetstyper, for eksempel PC, mobil eller nettbrett. IP-adresse Filtrer per IP-adresse eller bruk tidligere tilordnede IP-adressekoder. Plassering Filtrer etter geografisk plassering. Fraværet av en klart definert plassering kan identifisere risikable aktiviteter. Registrert ISP Filter for aktiviteter som kommer fra en bestemt IsP. Bruker Filtrer for en bestemt bruker eller gruppe brukere. Streng for brukeragent Filter for en bestemt brukeragentstreng. Brukeragentkode Filter for brukeragentkoder, for eksempel for utdaterte nettlesere eller operativsystemer. Eksempel:

Velg Rediger og forhåndsvis resultater for å få en forhåndsvisning av hvilke typer aktiviteter som vil bli returnert med det gjeldende utvalget.

Velg ett av følgende alternativer i Handlinger-området :

Overvåking: Angi denne handlingen for å tillate tilgang i henhold til policyfiltrene du angir eksplisitt.

Blokk: Angi denne handlingen for å blokkere tilgang i henhold til policyfiltrene du angir eksplisitt.

Konfigurer følgende handlinger etter behov i Varsler-området :

- Opprett et varsel for hver samsvarende hendelse med alvorsgraden for policyen

- Sende et varsel som e-post

- Daglig varslingsgrense per policy

- Sende varsler til Power Automate

Når du er ferdig, velger du Opprett.

Test policyen

Når du har opprettet tilgangspolicyen, tester du den ved å godkjenne på nytt for hver app som er konfigurert i policyen. Kontroller at appopplevelsen er som forventet, og kontroller deretter aktivitetsloggene.

Vi anbefaler at du:

- Opprett en policy for en bruker du har opprettet spesielt for testing.

- Logg av alle eksisterende økter før du godkjenner appene på nytt.

- Logg deg på mobil- og skrivebordsapper fra både administrerte og uadministrerte enheter for å sikre at aktivitetene er fullstendig fanget opp i aktivitetsloggen.

Pass på å logge på med en bruker som samsvarer med policyen.

Slik tester du policyen i appen:

- Gå til alle sidene i appen som er en del av en brukers arbeidsprosess, og kontroller at sidene gjengis riktig.

- Kontroller at virkemåten og funksjonaliteten til appen ikke påvirkes negativt ved å utføre vanlige handlinger som nedlasting og opplasting av filer.

- Hvis du arbeider med egendefinerte, ikke-Microsoft IdP-apper, kan du kontrollere hvert av domenene du har lagt til manuelt for appen.

Slik kontrollerer du aktivitetslogger:

Velg aktivitetslogg for skyapper >i Microsoft Defender XDR, og se etter påloggingsaktivitetene som er registrert for hvert trinn. Du kan filtrere ved å velge Avanserte filtre og filtrering for Kilde er lik Access-kontroll.

Enkel påloggingslogg på aktiviteter er hendelser for betinget tilgang-appkontroll.

Velg en aktivitet for å utvide for mer informasjon. Kontroller at brukeragentkoden gjenspeiler om enheten er en innebygd klient, enten en mobil- eller skrivebordsapp, eller om enheten er en administrert enhet som er kompatibel og domenetilkoblet.

Hvis det oppstår feil eller problemer, kan du bruke verktøylinjen Admin Vis til å samle inn ressurser, for eksempel .Har filer og innspilte økter, og deretter arkivere en støtteforespørsel.

Opprett tilgangspolicyer for identitetsadministrerte enheter

Bruk klientsertifikater til å kontrollere tilgang for enheter som ikke er Microsoft Entra-hybrid sammenføyde, og som ikke administreres av Microsoft Intune. Rull ut nye sertifikater til administrerte enheter, eller bruk eksisterende sertifikater, for eksempel TREDJEPARTS MDM-sertifikater. Du kan for eksempel distribuere klientsertifikat til administrerte enheter og deretter blokkere tilgang fra enheter uten sertifikat.

Hvis du vil ha mer informasjon, kan du se Identitetsadministrerte enheter med appkontroll for betinget tilgang.

Beslektet innhold

Hvis du vil ha mer informasjon, kan du se:

- Feilsøking av tilgang og øktkontroller

- Opplæring: Blokkere nedlasting av sensitiv informasjon med appkontroll for betinget tilgang

- Blokkere nedlastinger på uadministrerte enheter ved hjelp av øktkontroller

- Nettseminar for appkontroll for betinget tilgang

Hvis det oppstår problemer, er vi her for å hjelpe. Hvis du vil ha hjelp eller støtte for produktproblemet, kan du åpne en støtteforespørsel.