Undersøke risikoer og mistenkelig aktivitet i skyappen

Når Microsoft Defender for Cloud Apps kjører i skymiljøet, trenger du en fase med læring og undersøkelser. Lær hvordan du bruker Microsoft Defender for Cloud Apps verktøy for å få en dypere forståelse av hva som skjer i skymiljøet ditt. Basert på ditt bestemte miljø og hvordan det brukes, kan du identifisere kravene for å beskytte organisasjonen mot risiko. Denne artikkelen beskriver hvordan du utfører en undersøkelse for å få en bedre forståelse av skymiljøet ditt.

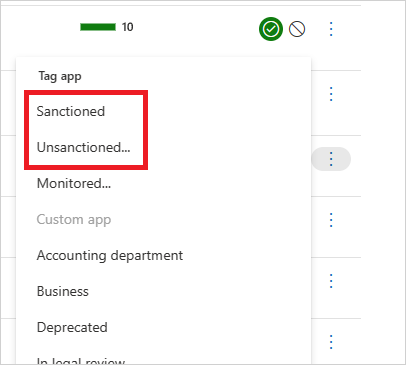

Merk apper som sanksjonert eller ikke helliggjort

Et viktig trinn for å forstå skyen er å merke apper som sanksjonert eller ikke helliggjort. Når du har godkjent en app, kan du filtrere etter apper som ikke er sanksjonert, og starte overføringen til sanksjonerte apper av samme type.

Gå til Skyappkatalogen eller Cloud Discovery> - Oppdagede apper i Microsoft Defender-portalen under Cloud Apps.

I listen over apper, på raden der appen du vil merke som sanksjonert, vises, velger du de tre prikkene på slutten av

og velger Sanksjonert.

og velger Sanksjonert.

Bruke undersøkelsesverktøyene

Gå til aktivitetsloggen under Skyapper i Microsoft Defender-portalen, og filtrer etter en bestemt app. Kontroller følgende elementer:

Hvem får tilgang til skymiljøet ditt?

Fra hvilke IP-områder?

Hva er administratoraktiviteten?

Fra hvilke plasseringer kobler administratorer til?

Er noen utdaterte enheter koblet til skymiljøet ditt?

Kommer mislykkede pålogginger fra forventede IP-adresser?

Gå til Filer under Skyapper i Microsoft Defender-portalen, og kontroller følgende elementer:

Hvor mange filer deles offentlig, slik at alle kan få tilgang til dem uten en kobling?

Med hvilke partnere deler du filer (utgående deling)?

Har noen filer et følsomt navn?

Deles noen av filene med en persons personlige konto?

Gå til Identiteter i Microsoft Defender-portalen, og kontroller følgende elementer:

Har noen kontoer vært inaktive i en bestemt tjeneste i lang tid? Kanskje du kan tilbakekalle lisensen for denne brukeren til denne tjenesten.

Vil du vite hvilke brukere som har en bestemt rolle?

Ble noen sparket, men de har fortsatt tilgang til en app og kan bruke den tilgangen til å stjele informasjon?

Vil du oppheve en brukers tillatelse til en bestemt app eller kreve at en bestemt bruker bruker godkjenning med flere faktorer?

Du kan drille ned i brukerens konto ved å velge de tre prikkene på slutten av brukerens kontorad og velge en handling som skal utføres. Utfør en handling, for eksempel Avbryte bruker eller Fjerne brukerens samarbeid. Hvis brukeren ble importert fra Microsoft Entra ID, kan du også velge Microsoft Entra kontoinnstillinger for å få enkel tilgang til avanserte funksjoner for brukeradministrasjon. Eksempler på administrasjonsfunksjoner inkluderer gruppeadministrasjon, MFA, detaljer om brukerens pålogginger og muligheten til å blokkere pålogging.

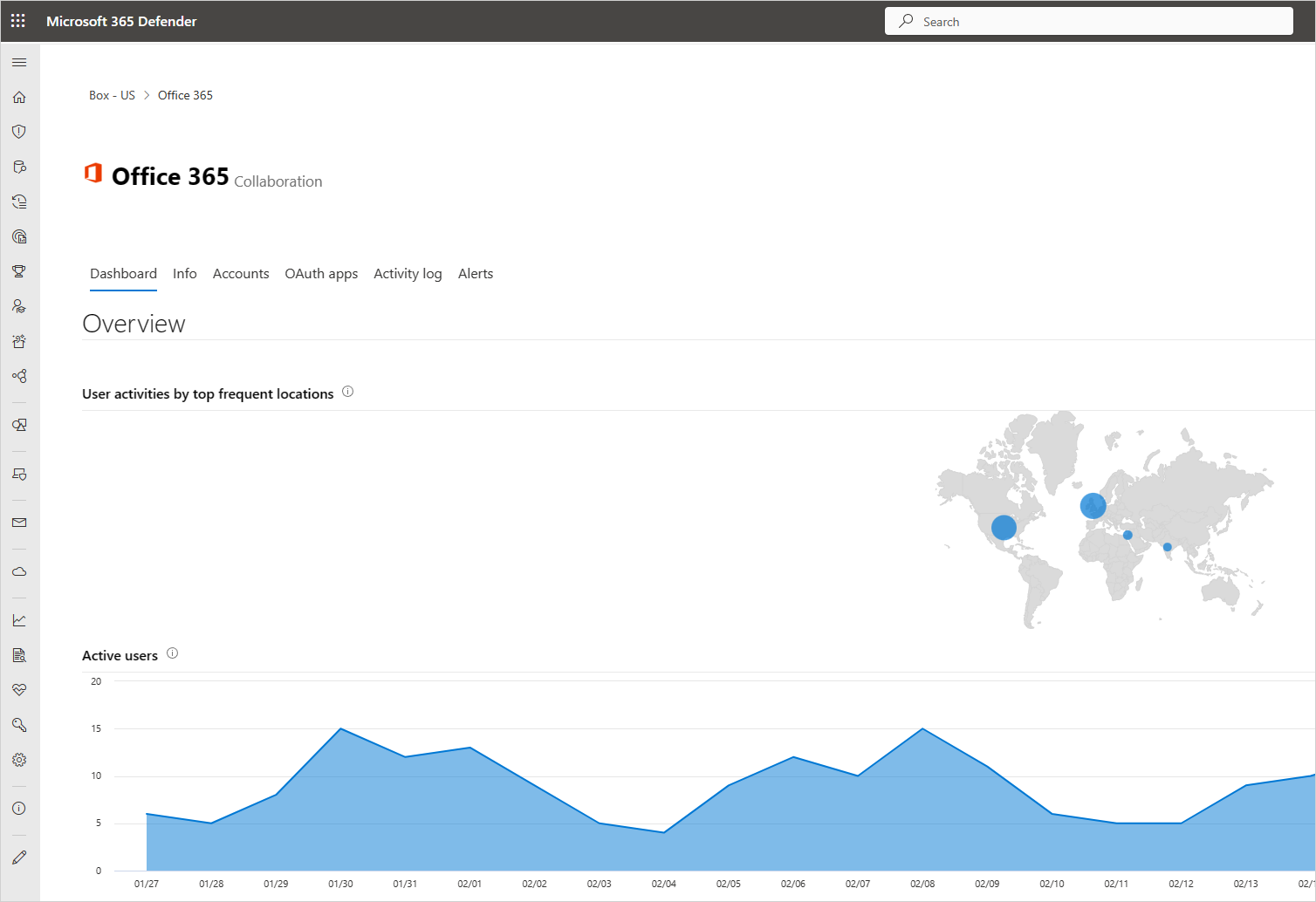

Velg Innstillinger i Microsoft Defender-portalen. Velg deretter Skyapper. Velg Appkoblinger under Tilkoblede apper, og velg deretter en app. Appinstrumentbordet åpnes og gir deg informasjon og innsikt. Du kan bruke fanene øverst til å kontrollere:

Hva slags enheter bruker brukerne til å koble til appen?

Hvilke typer filer lagres de i skyen?

Hvilken aktivitet skjer i appen akkurat nå?

Finnes det noen tilkoblede tredjepartsapper i miljøet ditt?

Er du kjent med disse appene?

Er de autorisert for tilgangsnivået de er tillatt?

Hvor mange brukere har distribuert dem? Hvor vanlige er disse appene generelt?

Gå til Cloud Discovery under Cloud Apps i Microsoft Defender Portal. Velg Instrumentbord-fanen , og kontroller følgende elementer:

Hvilke skyapper brukes, i hvilken grad, og av hvilke brukere?

For hvilke formål blir de brukt?

Hvor mye data lastes opp til disse skyappene?

I hvilke kategorier har du godkjente skyapper, og likevel bruker brukerne alternative løsninger?

For de alternative løsningene, vil du oppheve helliggjøring av skyapper i organisasjonen?

Finnes det skyapper som brukes, men ikke i samsvar med organisasjonens retningslinjer?

Eksempel på undersøkelse

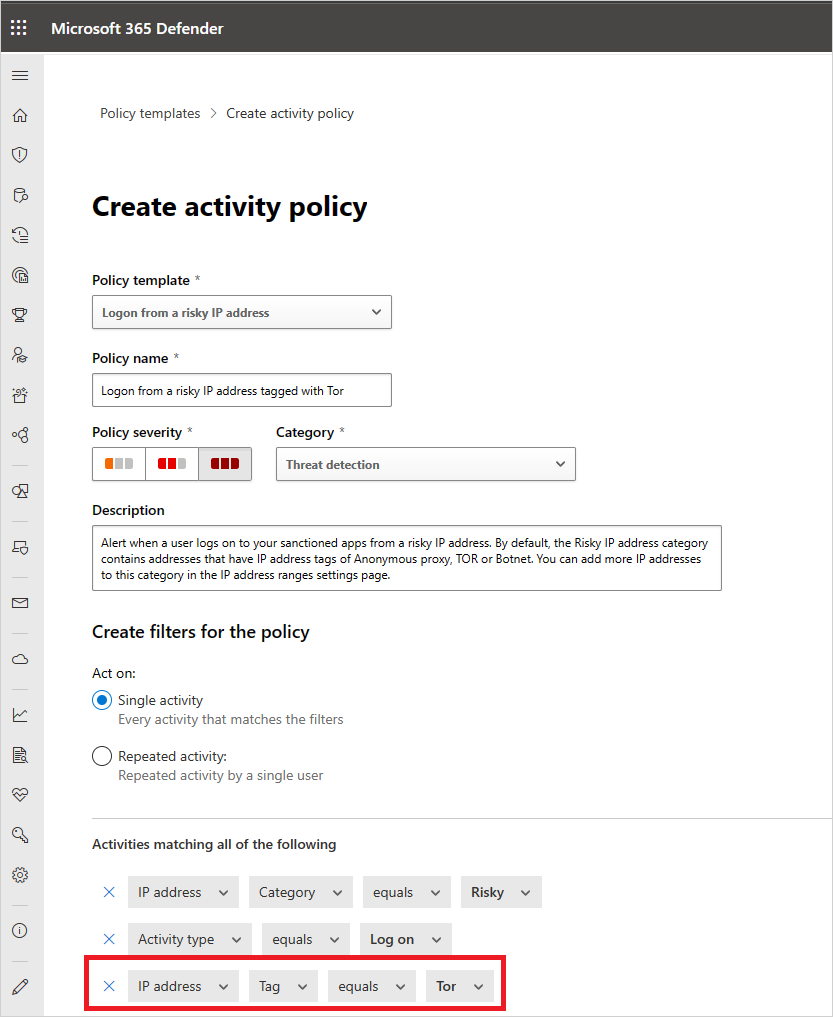

La oss si at du antar at du ikke har tilgang til skymiljøet ditt ved hjelp av risikable IP-adresser. Som et eksempel, la oss si Tor. Men du oppretter en policy for risiko-IPer bare for å være sikker:

Gå til Policyer ->Policy-maler under Skyapper i Microsoft Defender-portalen.

Velg aktivitetspolicyen for typen.

På slutten av påloggingen fra en risikabel IP-adresserad velger du plusstegnet (+) for å opprette en ny policy.

Endre policynavnet slik at du kan identifisere det.

Velg å legge til et filter under Aktiviteter som samsvarer med alle følgende+. Rull ned til IP-koden, og velg deretter Tor.

Nå som du har policyen på plass, oppdager du at du har et varsel om at policyen ble brutt.

Gå til Hendelser & varsler> i Microsoft Defender-portalen, og vis varselet om brudd på policyen.

Hvis du ser at det ser ut som et reelt brudd, vil du inneholde risiko eller utbedre det.

Hvis du vil inneholde risiko, kan du sende brukeren et varsel for å spørre om overtredelsen var tilsiktet, og om brukeren var klar over det.

Du kan også drille ned i varselet og avbryte brukeren til du kan finne ut hva som må gjøres.

Hvis det er en tillatt hendelse som sannsynligvis ikke kommer til å gjenta seg, kan du lukke varselet.

Hvis det er tillatt og du forventer at den gjentas, kan du endre policyen slik at denne typen hendelser ikke anses som et brudd i fremtiden.

Neste trinn

Hvis det oppstår problemer, er vi her for å hjelpe. Hvis du vil ha hjelp eller støtte for produktproblemet, kan du åpne en støtteforespørsel.