Slik bidrar Defender for Cloud Apps til å beskytte Google Workspace-miljøet

Google Workspace gjør det mulig for brukerne å dele dokumenter på tvers av organisasjonen og partnere på en strømlinjeformet og effektiv måte som et skybasert fillagrings- og samarbeidsverktøy. Bruk av Google Workspace kan vise sensitive data ikke bare internt, men også for eksterne samarbeidspartnere, eller enda verre gjøre det offentlig tilgjengelig via en delt kobling. Slike hendelser kan være forårsaket av ondsinnede aktører, eller av uvitende ansatte. Google Workspace tilbyr også et stort tredjeparts miljøsystem for apper for å øke produktiviteten. Bruk av disse appene kan utsette organisasjonen din for risiko for skadelige apper eller bruk av apper med overflødige tillatelser.

Når du kobler Google Workspace til Defender for Cloud Apps får du bedre innsikt i brukernes aktiviteter, noe som gir trusselregistrering ved hjelp av maskinlæringsbaserte avviksregistreringer, oppdagelse av informasjonsbeskyttelse (for eksempel å oppdage ekstern informasjonsdeling), muliggjør automatiserte utbedringskontroller og oppdager trusler fra aktiverte tredjepartsapper i organisasjonen.

Hovedtrusler

- Kompromitterte kontoer og insider-trusler

- Datalekkasje

- Utilstrekkelig sikkerhetsbevissthet

- Skadelige tredjepartsapper og Google-tillegg

- Skadelig programvare

- Løsepengevirus

- Uadministrert ta med din egen enhet (BYOD)

Slik bidrar Defender for Cloud Apps til å beskytte miljøet ditt

- Oppdage skytrusler, kompromitterte kontoer og ondsinnede innsidere

- Oppdag, klassifiser, merk og beskytt regulerte og sensitive data som er lagret i skyen

- Oppdag og administrer OAuth-apper som har tilgang til miljøet ditt

- Fremtving DLP og samsvarspolicyer for data som er lagret i skyen

- Begrens eksponering av delte data og fremtving samarbeidspolicyer

- Bruk revisjonssporet for aktiviteter for rettsmedisinske undersøkelser

SaaS sikkerhet holdning ledelse

Koble til Google Workspace for automatisk å få sikkerhetsanbefalinger i Microsoft Secure Score. Velg Anbefalte handlinger og filtrer etter Produkt = Google Workspace i Sikker poengsum.

Google Workspace støtter sikkerhetsanbefalinger for å aktivere MFA-håndhevelse.

Hvis du vil ha mer informasjon, kan du se:

Kontrollere Google Workspace med innebygde policyer og policymaler

Du kan bruke følgende innebygde policymaler til å oppdage og varsle deg om potensielle trusler:

| Type: | Navn |

|---|---|

| Innebygd policy for avviksregistrering |

Aktivitet fra anonyme IP-adresser Aktivitet fra sjeldent land Aktivitet fra mistenkelige IP-adresser Umulig reise Aktivitet utført av avsluttet bruker (krever Microsoft Entra ID som IdP) Gjenkjenning av skadelig programvare Flere mislykkede påloggingsforsøk Uvanlige administrative aktiviteter |

| Mal for aktivitetspolicy | Pålogging fra en risikabel IP-adresse |

| Mal for filpolicy | Oppdage en fil som er delt med et uautorisert domene Oppdage en fil som er delt med personlige e-postadresser Finn filer med PII/PCI/PHI |

Hvis du vil ha mer informasjon om hvordan du oppretter policyer, kan du se Opprette en policy.

Automatiser styringskontroller

I tillegg til å overvåke potensielle trusler, kan du bruke og automatisere følgende styringshandlinger for Google Workspace for å utbedre oppdagede trusler:

| Type: | Handling |

|---|---|

| Datastyring | - Bruk Microsoft Purview informasjonsbeskyttelse følsomhetsetikett – Gi lesetillatelse til domene – Gjøre en fil/mappe i Google Drive privat – Redusere offentlig tilgang til fil/mappe – Fjerne en samarbeidspartner fra en fil - Fjern Microsoft Purview informasjonsbeskyttelse følsomhetsetikett – Fjerne eksterne samarbeidspartnere i fil/mappe – Fjerne muligheten til å dele filredigeringsprogrammet – Fjerne offentlig tilgang til fil/mappe – Krev at brukeren tilbakestiller passordet til Google – Send DLP-bruddsammendrag til fileiere – Send brudd på DLP til siste filredigeringsprogram – Overføre fileierskap - Papirkurvfil |

| Brukerstyring | - Avbryte bruker – Varsle brukeren i beredskap (via Microsoft Entra ID) – Krev at brukeren logger på igjen (via Microsoft Entra ID) - Avbryte bruker (via Microsoft Entra ID) |

| OAuth-appstyring | – Tilbakekalle OAuth-apptillatelse |

Hvis du vil ha mer informasjon om utbedring av trusler fra apper, kan du se Styrende tilkoblede apper.

Beskytt Google Workspace i sanntid

Se gjennom våre anbefalte fremgangsmåter for å sikre og samarbeide med eksterne brukere og blokkere og beskytte nedlasting av sensitive data til uadministrerte eller risikable enheter.

Koble Google Workspace til Microsoft Defender for Cloud Apps

Denne delen inneholder instruksjoner for hvordan du kobler Microsoft Defender for Cloud Apps til den eksisterende Google Workspace-kontoen ved hjelp av koblings-API-ene. Denne tilkoblingen gir deg innsyn i og kontroll over bruken av Google Workspace. Hvis du vil ha informasjon om hvordan Defender for Cloud Apps beskytter Google Workspace, kan du se Beskytt Google Workspace.

Obs!

Filnedlastingsaktiviteter for Google Workspace vises ikke i Defender for Cloud Apps.

Konfigurer Google Workspace

Som en Google Workspace Super Admin, logger https://console.cloud.google.comdu på .

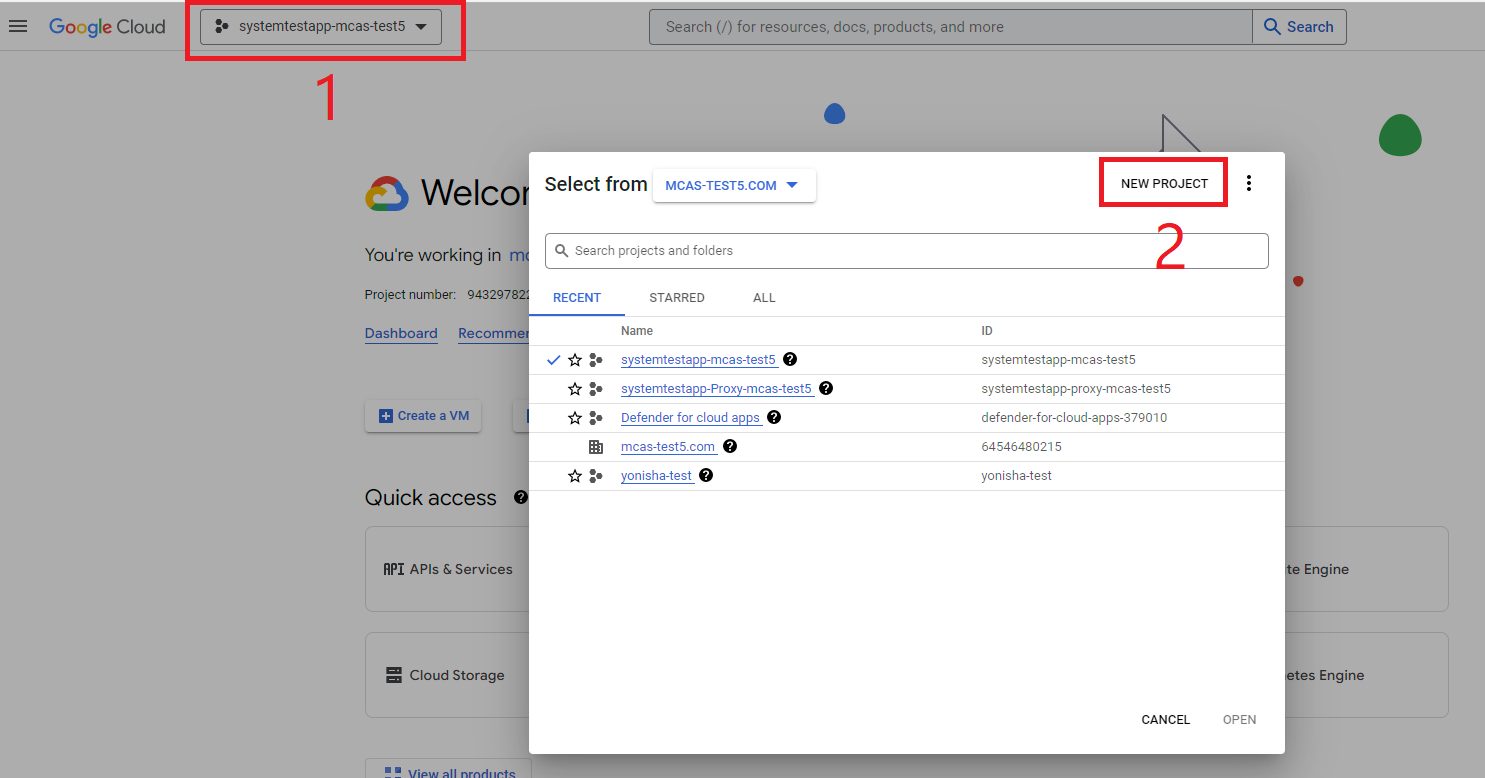

Velg rullegardinlisten for prosjektet på det øverste båndet, og velg deretter Nytt prosjekt for å starte et nytt prosjekt.

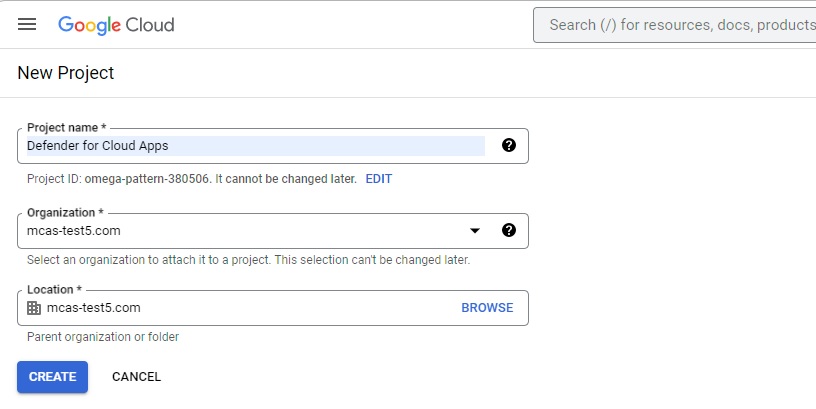

Gi prosjektet et navn på Nytt prosjekt-siden som følger: Defender for Cloud Apps og velg Opprett.

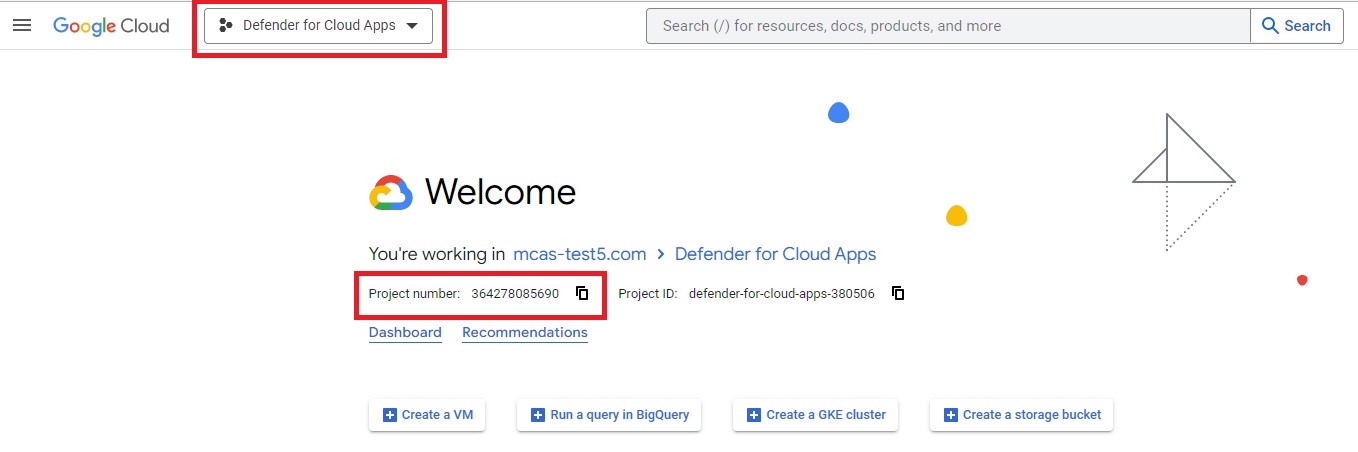

Når prosjektet er opprettet, velger du det opprettede prosjektet fra det øverste båndet. Kopier prosjektnummeret, du trenger det senere.

Gå til API-er &Services-bibliotek> i navigasjonsmenyen. Aktiver følgende API-er (bruk søkefeltet hvis API-en ikke er oppført):

- Admin SDK-API

- Google Drive-API

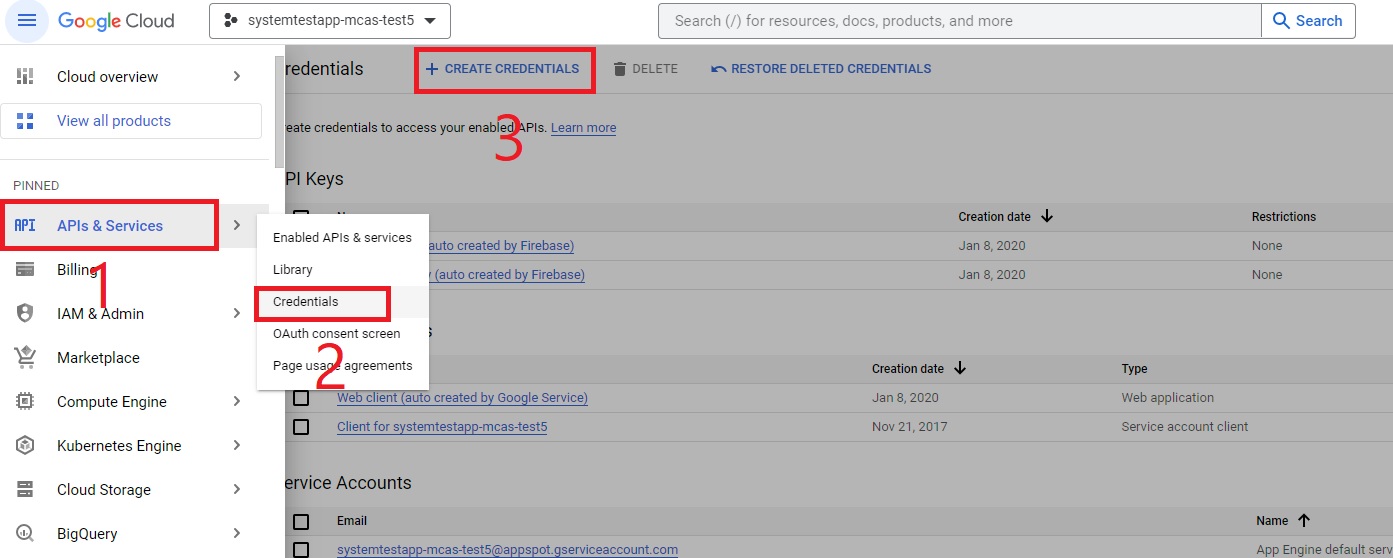

Gå til API-er &Tjenestelegitimasjon> i navigasjonsmenyen, og gjør følgende:

Velg OPPRETT LEGITIMASJON.

Velg tjenestekonto.

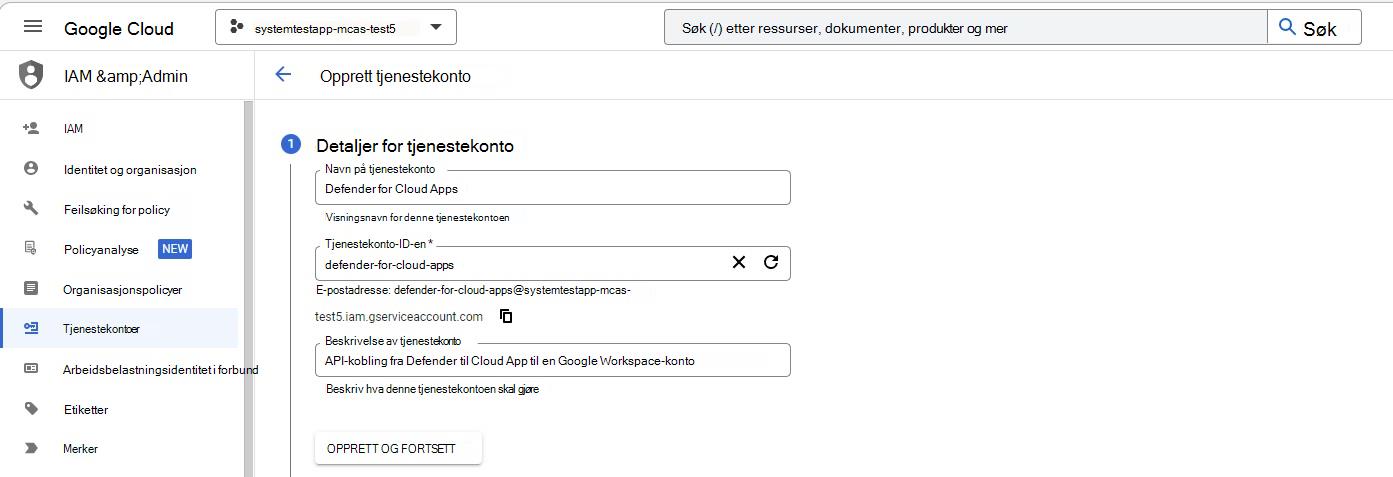

Detaljer for tjenestekonto: Oppgi navnet som Defender for Cloud Apps og beskrivelse som API-kobling fra Defender for Cloud Apps til en Google Workspace-konto.

VELG OPPRETT OG FORTSETT.

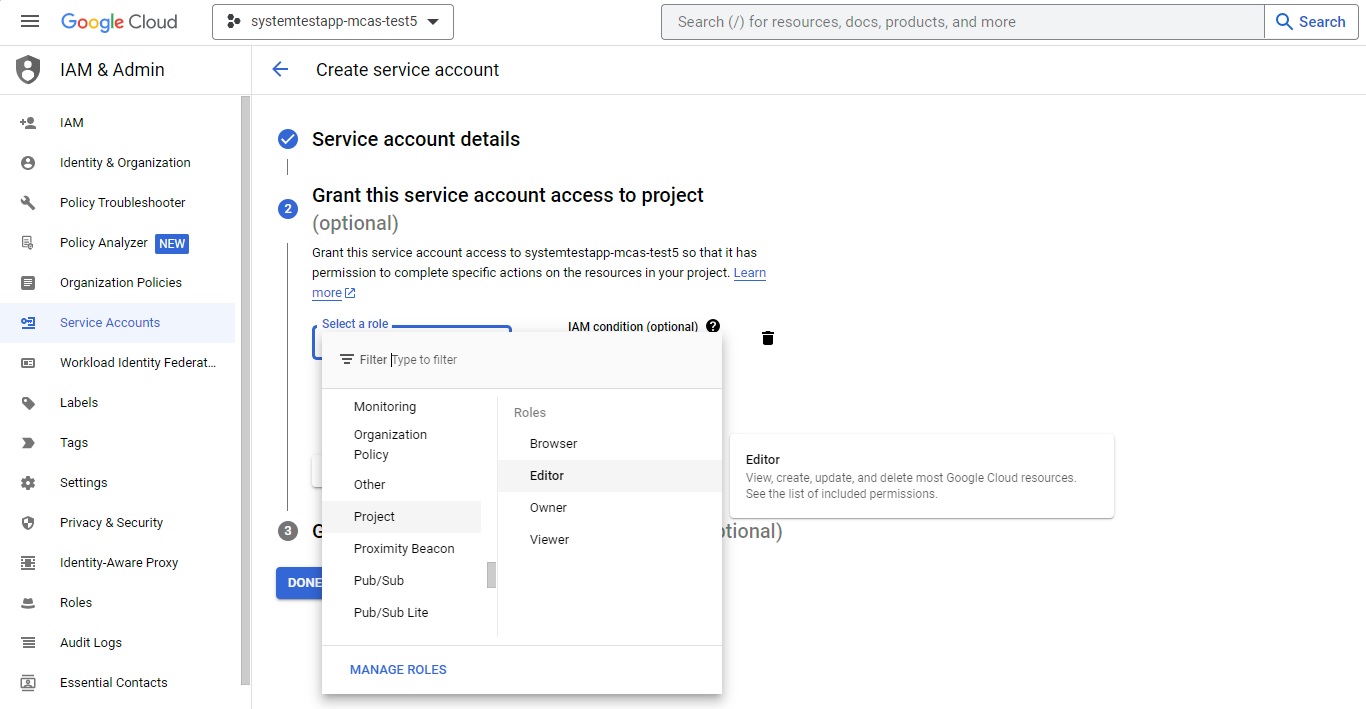

Velg Prosjekt > Redaktør under Gi denne tjenestekontoen tilgang til prosjektet, og velg deretter Ferdig.

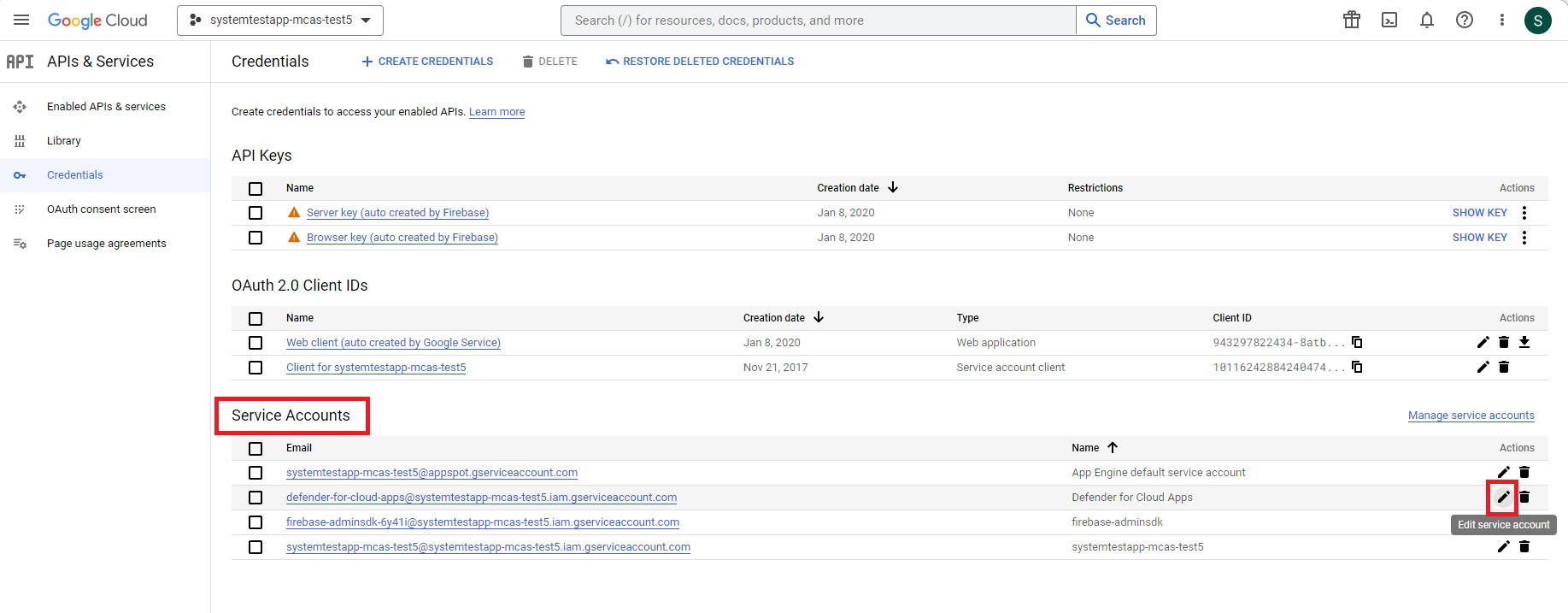

Gå tilbake til API-er &Tjenestelegitimasjon> i navigasjonsmenyen.

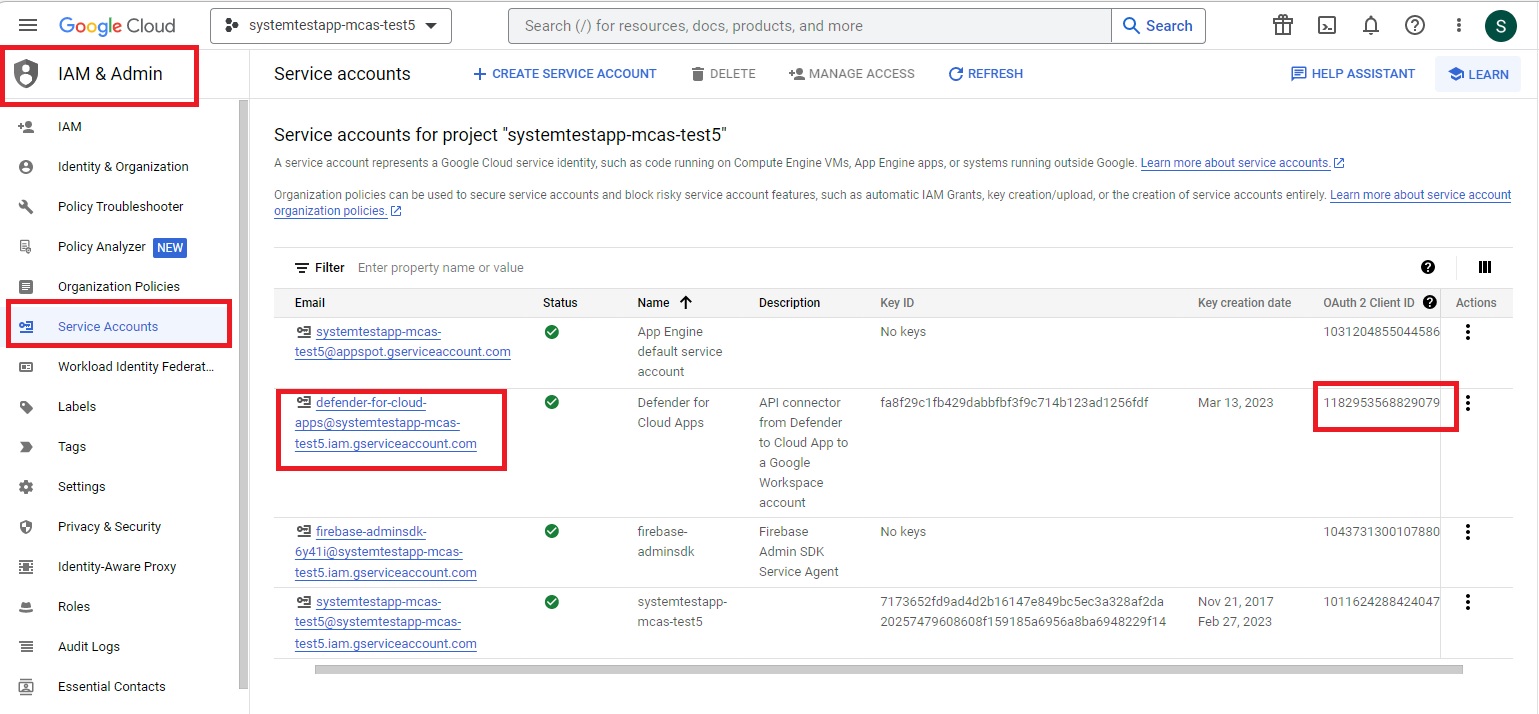

Finn og rediger tjenestekontoen du opprettet tidligere, under Tjenestekontoer ved å velge blyantikonet.

Kopier e-postadressen. Du vil trenge det senere.

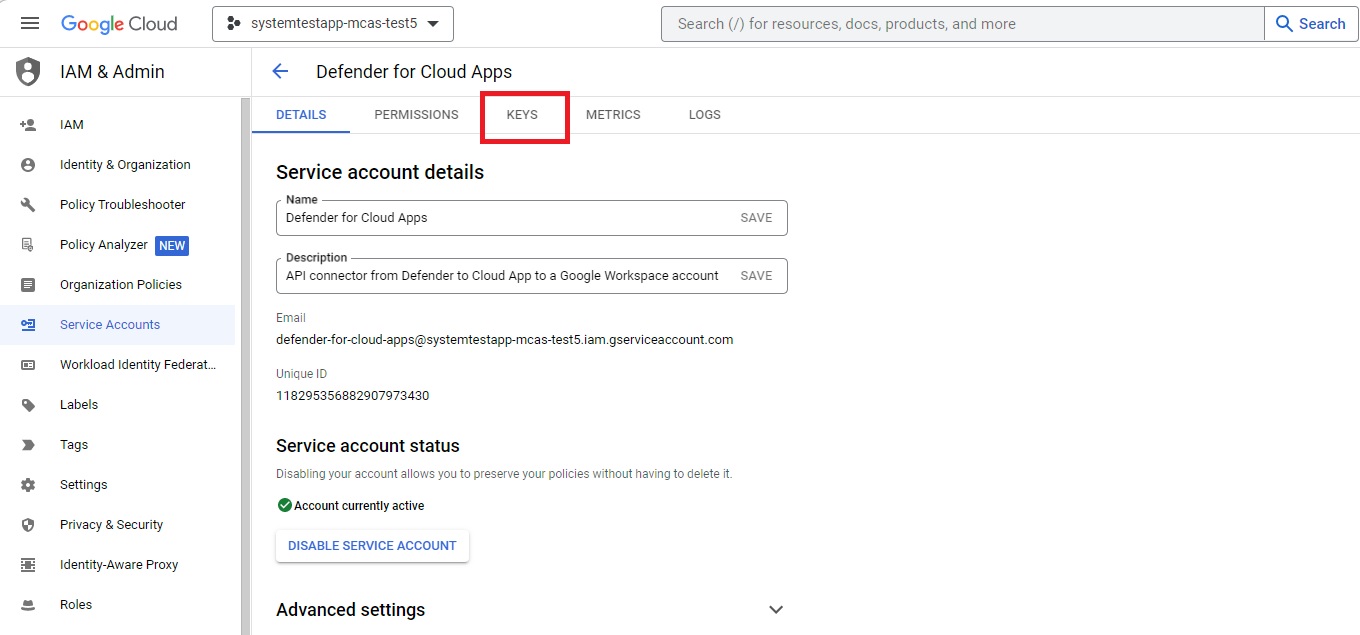

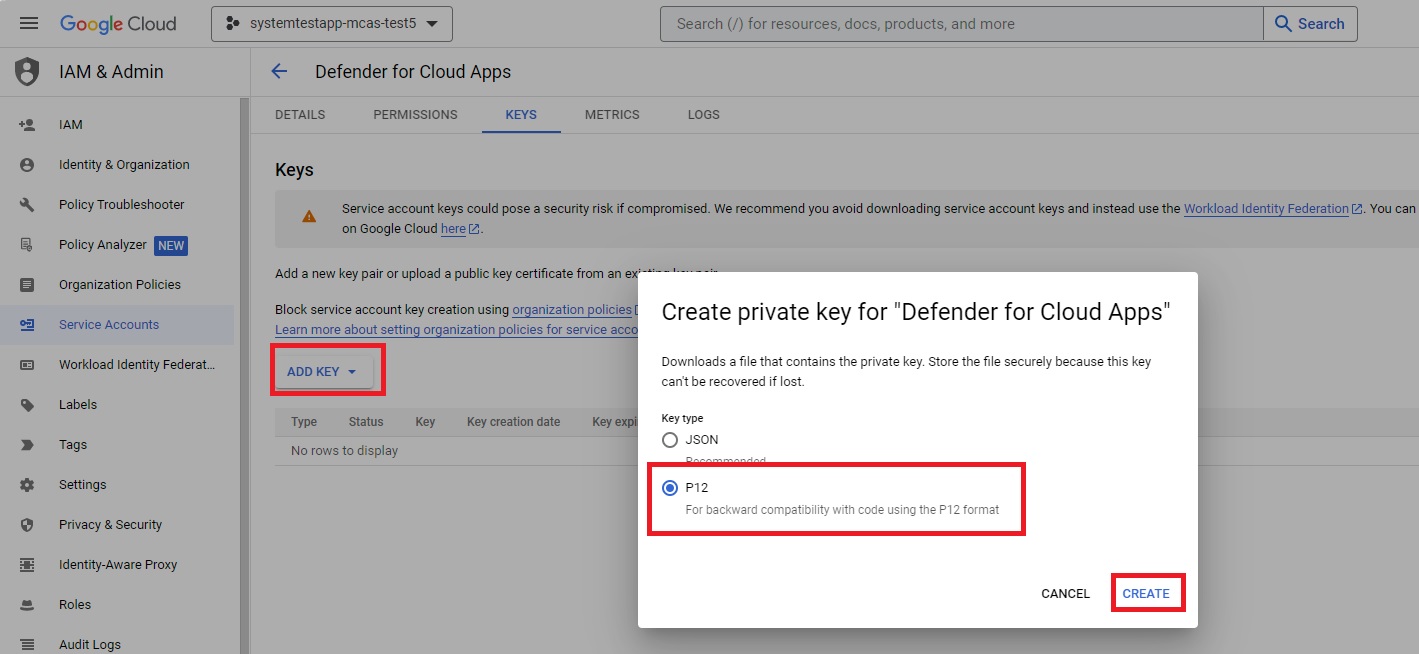

Gå til TASTER fra det øverste båndet.

Velg Opprett ny nøkkel fra LEGG TIL NØKKEL-menyen.

Velg P12, og velg deretter OPPRETT. Lagre den nedlastede filen og passordet som kreves for å bruke filen.

Gå til IAM & AdminTjenestekontoer i > navigasjonsmenyen. Kopier klient-ID-en som er tilordnet til tjenestekontoen du nettopp har opprettet. Du trenger den senere.

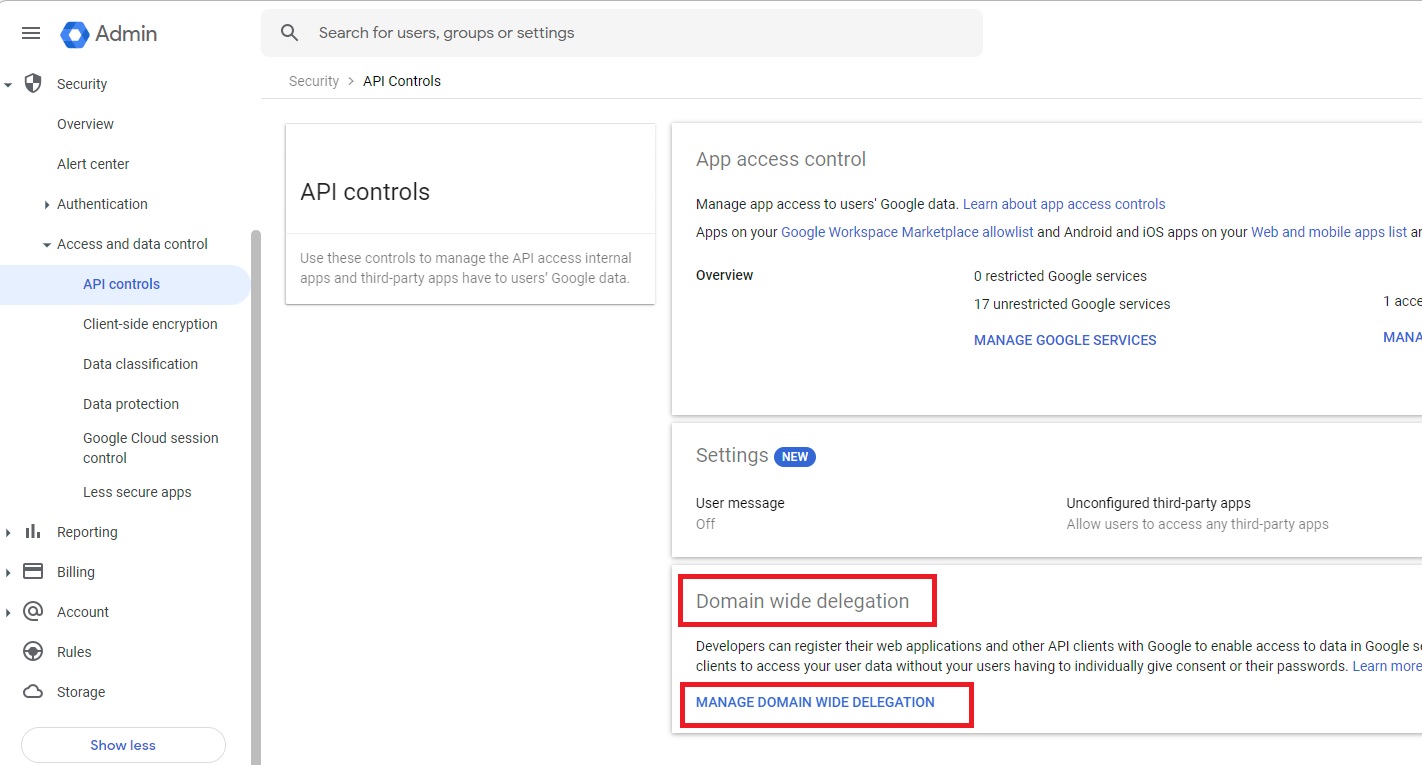

Gå til admin.google.com, og gå tilAPI-kontroller for sikkerhetstilgang>og datakontroll> i navigasjonsmenyen. Gjør deretter følgende:

Velg ADMINISTRER DOMENEDELEGERING under Domenedelegering.

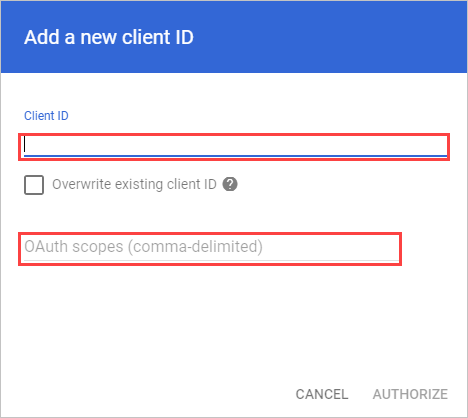

Velg Legg til ny.

Skriv inn klient-ID-en du kopierte tidligere, i klient-ID-boksen.

Skriv inn følgende liste over nødvendige omfang i boksen OAuth-omfang (kopier teksten og lim den inn i boksen):

https://www.googleapis.com/auth/admin.reports.audit.readonly,https://www.googleapis.com/auth/admin.reports.usage.readonly,https://www.googleapis.com/auth/drive,https://www.googleapis.com/auth/drive.appdata,https://www.googleapis.com/auth/drive.apps.readonly,https://www.googleapis.com/auth/drive.file,https://www.googleapis.com/auth/drive.metadata.readonly,https://www.googleapis.com/auth/drive.readonly,https://www.googleapis.com/auth/drive.scripts,https://www.googleapis.com/auth/admin.directory.user.readonly,https://www.googleapis.com/auth/admin.directory.user.security,https://www.googleapis.com/auth/admin.directory.user.alias,https://www.googleapis.com/auth/admin.directory.orgunit,https://www.googleapis.com/auth/admin.directory.notifications,https://www.googleapis.com/auth/admin.directory.group.member,https://www.googleapis.com/auth/admin.directory.group,https://www.googleapis.com/auth/admin.directory.device.mobile.action,https://www.googleapis.com/auth/admin.directory.device.mobile,https://www.googleapis.com/auth/admin.directory.user

Velg GODKJENN.

Konfigurer Defender for Cloud Apps

Velg Innstillinger i Microsoft Defender-portalen. Velg deretter Skyapper. Velg Appkoblinger under Tilkoblede apper.

Hvis du vil oppgi tilkoblingsdetaljene for Google Workspace, gjør du ett av følgende under Appkoblinger:

For en Google Workspace-organisasjon som allerede har en tilkoblet GCP-forekomst

- Velg de tre prikkene i listen over koblinger, på slutten av raden der GCP-forekomsten vises, og velg deretter Koble til Forekomst av Google Workspace.

For en Google Workspace-organisasjon som ikke allerede har en tilkoblet GCP-forekomst

- Velg +Koble til en app på siden Tilkoblede apper, og velg deretter Google Workspace.

Gi koblingen et navn i forekomstnavnvinduet . Velg deretter Neste.

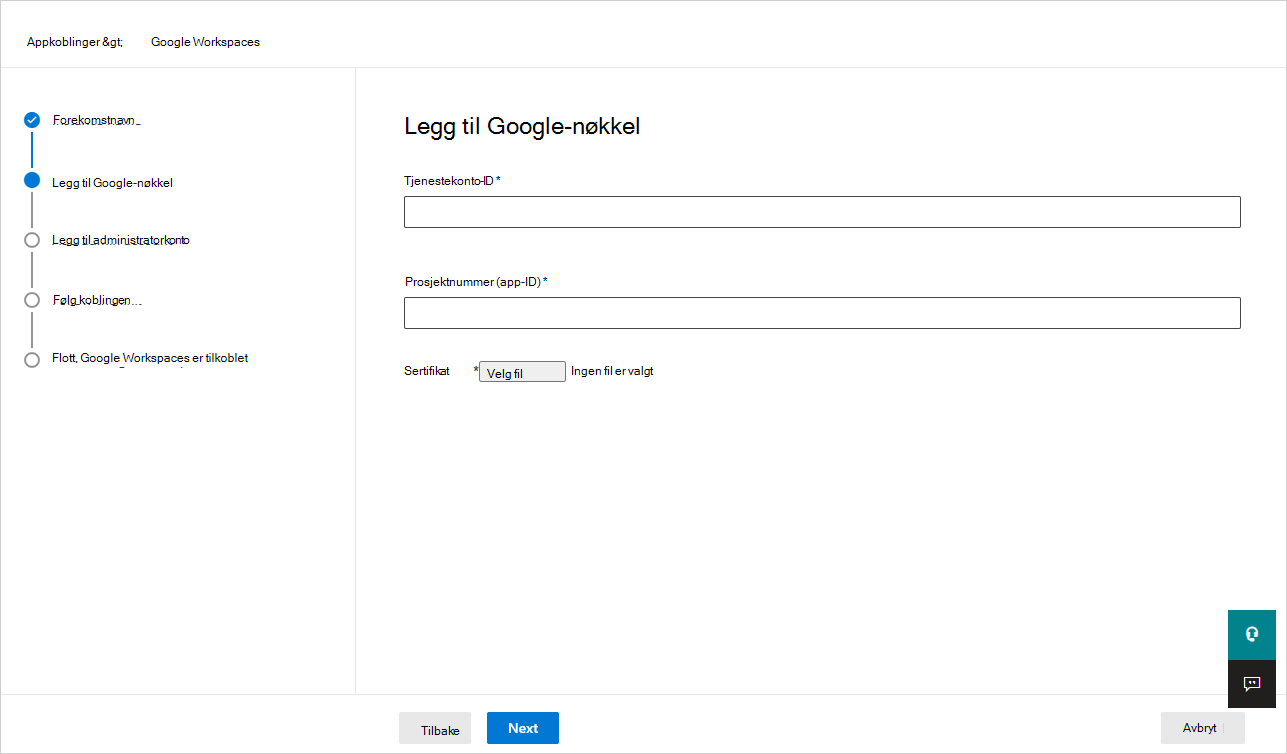

Fyll ut følgende informasjon i Legg til Google-tasten:

Skriv inn tjenestekonto-ID-en, e-postmeldingen du kopierte tidligere.

Skriv inn prosjektnummeret (app-ID) -en du kopierte tidligere.

Last opp P12-sertifikatfilen du lagret tidligere.

Skriv inn e-postadressen til Google Workspace Super Admin.

Distribusjon med en konto som ikke er en Google Workspace Super Admin vil føre til feil i API-testen og tillater ikke at Defender for Cloud Apps fungerer på riktig måte. Vi ber om bestemte omfang, slik at selv om Super Admin, er Defender for Cloud Apps fortsatt begrenset.

Hvis du har en Google Workspace Business- eller Enterprise-konto, merker du av for dette alternativet. Hvis du vil ha informasjon om hvilke funksjoner som er tilgjengelige i Defender for Cloud Apps for Google Workspace Business eller Enterprise, kan du se Aktivere øyeblikkelig synlighet, beskyttelse og styringshandlinger for appene dine.

Velg Koble til Google Workspaces.

Velg Innstillinger i Microsoft Defender-portalen. Velg deretter Skyapper. Velg Appkoblinger under Tilkoblede apper. Kontroller at statusen for den tilkoblede App Connector er tilkoblet.

Når du har koblet til Google Workspace, mottar du hendelser i sju dager før tilkoblingen.

Når du har koblet til Google Workspace, utfører Defender for Cloud Apps en fullstendig skanning. Det kan ta litt tid å fullføre hele skanningen, avhengig av hvor mange filer og brukere du har. Hvis du vil aktivere skanning i nær sanntid, flyttes filer som oppdages, til begynnelsen av skannekøen. En fil som redigeres, oppdateres eller deles, skannes for eksempel umiddelbart. Dette gjelder ikke for filer som ikke er endret i seg selv. Filer som vises, forhåndsvisse, skrives ut eller eksporteres, skannes for eksempel under den vanlige skanningen.

SaaS Security Posture Management (SSPM)-data (forhåndsvisning) vises i Microsoft Defender-portalen på siden For sikker poengsum. Hvis du vil ha mer informasjon, kan du se Sikkerhetsstillingsadministrasjon for SaaS-apper.

Hvis du har problemer med å koble til appen, kan du se Feilsøke appkoblinger.

Neste trinn

Hvis det oppstår problemer, er vi her for å hjelpe. Hvis du vil ha hjelp eller støtte for produktproblemet, kan du åpne en støtteforespørsel.