Feilsøking av tilgangs- og øktkontroller for administratorbrukere

Denne artikkelen gir Microsoft Defender for Cloud Apps administratorer veiledning om hvordan de kan undersøke og løse vanlige problemer med tilgangs- og øktkontroll slik administratorer opplever.

Obs!

Feilsøking relatert til proxy-funksjonalitet er bare relevant for økter som ikke er konfigurert for beskyttelse i nettleseren med Microsoft Edge.

Kontroller minimumskrav

Før du begynner feilsøkingen, må du kontrollere at miljøet oppfyller følgende minimum generelle krav for tilgang og øktkontroller.

| Krav | Beskrivelse |

|---|---|

| Lisensiering | Kontroller at du har en gyldig lisens for Microsoft Defender for Cloud Apps. |

| Enkel Sign-On (SSO) | Apper må konfigureres med en av de støttede SSO-løsningene: – Microsoft Entra ID bruker SAML 2.0 eller OpenID Connect 2.0 – Ikke-Microsoft IdP ved hjelp av SAML 2.0 |

| Nettleserstøtte | Øktkontroller er tilgjengelige for nettleserbaserte økter på de nyeste versjonene av følgende nettlesere: – Microsoft Edge – Google Chrome - Mozilla Firefox – Apple Safari Beskyttelse i nettleseren for Microsoft Edge har også spesifikke krav, inkludert brukeren som er logget på med jobbprofilen sin. Hvis du vil ha mer informasjon, kan du se krav til beskyttelse i nettleseren. |

| Nedetid | Defender for Cloud Apps lar deg definere standard virkemåte som skal brukes hvis det oppstår et tjenesteavbrudd, for eksempel at en komponent ikke fungerer som den skal. Når for eksempel de normale policykontrollene ikke kan håndheves, kan du velge å herde (blokkere) eller omgå (tillate) brukere å utføre handlinger på potensielt sensitivt innhold. Hvis du vil konfigurere standard virkemåte under systemstans, går du til Innstillinger> forbetinget tilgang-appkontroll>standard virkemåte>Tillat eller Blokker tilgang i Microsoft Defender XDR. |

Krav til beskyttelse i nettleseren

Hvis du bruker beskyttelse i nettleseren med Microsoft Edge og fremdeles får en omvendt proxy, må du sørge for at du oppfyller følgende tilleggskrav:

Funksjonen er aktivert i innstillingene for Defender XDR. Hvis du vil ha mer informasjon, kan du se Konfigurere innstillinger for beskyttelse i nettleseren.

Alle policyer som brukeren dekkes av, støttes for Microsoft Edge for bedrifter. Hvis en bruker betjenes av en annen policy som ikke støttes av Microsoft Edge for bedrifter, betjenes de alltid av den omvendte proxyen. Hvis du vil ha mer informasjon, kan du se krav til beskyttelse i nettleseren.

Du bruker en støttet plattform, inkludert et støttet operativsystem, en identitetsplattform og Edge-versjon. Hvis du vil ha mer informasjon, kan du se krav til beskyttelse i nettleseren.

Referanse til feilsøkingsproblemer for administratorer

Bruk tabellen nedenfor til å finne problemet du prøver å feilsøke:

Problemer med nettverkstilstand

Vanlige problemer med nettverkstilstanden du kan støte på, omfatter:

Nettverksfeil når du navigerer til en nettleserside

Når du først konfigurerer Defender for Cloud Apps tilgangs- og øktkontroller for en app, omfatter vanlige nettverksfeil som kan oppstå: Dette området er ikke sikkert, og det er ingen Internett-tilkobling. Disse meldingene kan indikere en generell nettverkskonfigurasjonsfeil.

Anbefalte trinn

Konfigurer brannmuren til å fungere med Defender for Cloud Apps ved hjelp av Azure IP-adresser og DNS-navn som er relevante for miljøet ditt.

- Legg til utgående port 443 for følgende IP-adresser og DNS-navn for Defender for Cloud Apps-datasenteret.

- Start enheten og nettleserøkten på nytt

- Kontroller at påloggingen fungerer som forventet

Aktiver TLS 1.2 i nettleserens Internett-alternativer. Eksempel:

Nettleser Trinn Microsoft Internet Explorer 1. Åpne Internet Explorer

2. Velg VerktøyForå gåvidere-fanen under Alternativer> for > Internett

3. Velg TLS 1.2 under Sikkerhet

4. Velg Bruk, og velg deretter OK

5. Start nettleseren på nytt, og kontroller at du har tilgang til appenMicrosoft Edge / Edge Chromium 1. Åpne søk fra oppgavelinjen, og søk etter «Alternativer for Internett»

2. Velg Alternativer for Internett

3. Velg TLS 1.2 under Sikkerhet

4. Velg Bruk, og velg deretter OK

5. Start nettleseren på nytt, og kontroller at du har tilgang til appenGoogle Chrome 1. Åpne Google Chrome

2. Velg Flere innstillinger (3 loddrette prikker) >øverst til høyre

3. Velg Avansert nederst

4. Velg Åpne proxy-innstillinger under System

5. Velg TLS 1.2 under Sikkerhet på Avansert-fanen

6. Velg OK

7. Start nettleseren på nytt, og kontroller at du har tilgang til appenMozilla Firefox 1. Åpne Mozilla Firefox

2. Søk etter "about:config" i adresselinjen, og søk etter "about:config"

3. Søk etter «TLS» i søkeboksen

4. Dobbeltklikk oppføringen for security.tls.version.min

5. Sett heltallsverdien til 3 for å fremtvinge TLS 1.2 som den minste nødvendige versjonen

6. Velg Lagre (merk av til høyre for verdiboksen)

7. Start nettleseren på nytt, og kontroller at du har tilgang til appenSafari Hvis du bruker Safari versjon 7 eller nyere, aktiveres TLS 1.2 automatisk

Defender for Cloud Apps bruker TLS-protokoller (Transport Layer Security) 1.2+ til å gi førsteklasses kryptering:

- Opprinnelige klientapper og -nettlesere som ikke støtter TLS 1.2+ er ikke tilgjengelige når de er konfigurert med øktkontroll.

- SaaS-apper som bruker TLS 1.1 eller lavere, vises i nettleseren som bruker TLS 1.2+ når de er konfigurert med Defender for Cloud Apps.

Tips

Mens øktkontroller er bygget for å fungere med alle nettlesere på en hvilken som helst større plattform på ethvert operativsystem, støtter vi de nyeste versjonene av Microsoft Edge, Google Chrome, Mozilla Firefox eller Apple Safari. Det kan være lurt å blokkere eller gi tilgang spesifikt til mobil- eller skrivebordsapper.

Langsomme pålogginger

Proxy-sammenkjeding og ikke-behandling er noen av de vanlige problemene som kan føre til treg påloggingsytelse.

Anbefalte trinn

Konfigurer miljøet til å fjerne alle faktorer som kan forårsake treghet under pålogging. Du kan for eksempel ha konfigurert brannmurer eller videresending av proxy-kjeder, som kobler sammen to eller flere proxy-servere for å navigere til den tiltenkte siden. Du kan også ha andre eksterne faktorer som påvirker tregheten.

- Identifiser om proxy-sammenkjeding forekommer i miljøet ditt.

- Fjern eventuelle fremoverproxyer der det er mulig.

Noen apper bruker en ikke-hash under godkjenning for å hindre avspilling av angrep. Som standard forutsetter Defender for Cloud Apps at en app bruker en nonce. Hvis appen du arbeider med ikke bruker ikke bruker, deaktiverer du ikke-behandling for denne appen i Defender for Cloud Apps:

- Velg Innstillinger-skyapper> i Microsoft Defender XDR.

- Velg appkontrollapper for betinget tilgang under Tilkoblede apper.

- I listen over apper, på raden der appen du konfigurerer, vises, velger du de tre prikkene på slutten av raden, og deretter velger du Rediger for appen.

- Velg Ikke-behandling for å utvide inndelingen, og fjern deretter avmerkingen for Aktiver ikke-behandling.

- Logg av appen, og lukk alle nettleserøkter.

- Start nettleseren på nytt, og logg på appen på nytt. Kontroller at påloggingen fungerer som forventet.

Flere vurderinger for nettverksforhold

Når du feilsøker nettverksbetingelser, bør du også vurdere følgende merknader om Defender for Cloud Apps-proxyen:

Kontroller om økten rutes til et annet datasenter: Defender for Cloud Apps bruker Azure Data Centers over hele verden til å optimalisere ytelsen gjennom geolokasjon.

Dette betyr at en brukers økt kan være driftet utenfor et område, avhengig av trafikkmønstre og plasseringen deres. For å beskytte personvernet lagres imidlertid ingen øktdata i disse datasentrene.

Proxy-ytelse: Avledning av en opprinnelig ytelse avhenger av mange faktorer utenfor Defender for Cloud Apps proxy, for eksempel:

- Hvilke andre proxyer eller gatewayer som ligger i serier med denne proxyen

- Hvor brukeren kommer fra

- Hvor den målrettede ressursen befinner seg

- Bestemte forespørsler på siden

Generelt sett legger alle proxyer til ventetid. Fordelene med den Defender for Cloud Apps proxyen er:

Bruk den globale tilgjengeligheten til Azure-domenekontrollere til å geolokere brukere til nærmeste node og redusere deres tur-returavstand. Azure-domenekontrollere kan geolokalisere på en skala som få tjenester over hele verden har.

Ved å bruke integreringen med Microsoft Entra betinget tilgang til bare å rute øktene du vil proxy til tjenesten vår, i stedet for alle brukere i alle situasjoner.

Problemer med enhetsidentifikasjon

Defender for Cloud Apps gir følgende alternativer for å identifisere administrasjonstilstanden til en enhet.

- Microsoft Intune samsvar

- Hybrid Microsoft Entra domain joined

- Klientsertifikater

Hvis du vil ha mer informasjon, kan du se Identitetsadministrerte enheter med appkontroll for betinget tilgang.

Vanlige problemer med enhetsidentifikasjon som kan oppstå, omfatter:

- Feilidentifiserte Intune kompatible eller Microsoft Entra hybride sammenføyde enheter

- Klientsertifikater spør ikke når de forventes

- Klientsertifikater spør ved hver pålogging

- Ekstra hensyn

Feilidentifiserte Intune kompatible eller Microsoft Entra hybride sammenføyde enheter

Microsoft Entra betinget tilgang gjør det mulig å sende Intune-kompatibel og Microsoft Entra hybrid sammenføyd enhetsinformasjon direkte til Defender for Cloud Apps. Bruk enhetstilstanden som et filter for tilgangs- eller øktpolicyer i Defender for Cloud Apps.

Hvis du vil ha mer informasjon, kan du se Innføring i enhetsbehandling i Microsoft Entra ID.

Anbefalte trinn

Velg Innstillinger-skyapper> i Microsoft Defender XDR.

Velg Enhetsidentifikasjon under Appkontroll for betinget tilgang. Denne siden viser enhetsidentifikasjonsalternativene som er tilgjengelige i Defender for Cloud Apps.

For henholdsvis Intune samsvarende enhetsidentifikasjon og Microsoft Entra hybrid sammenføyd identifikasjon, velger du Vis konfigurasjon og kontrollerer at tjenestene er konfigurert. Tjenester synkroniseres automatisk fra henholdsvis Microsoft Entra ID og Intune.

Opprett en tilgangs- eller øktpolicy med enhetskodefilteret lik Hybrid Azure AD sammenføyd, Intune samsvarende eller begge deler.

Logg på en enhet som er Microsoft Entra hybrid sammenføyd eller Intune kompatibel basert på policyfilteret, i en nettleser.

Kontroller at aktiviteter fra disse enhetene fyller ut loggen. I Defender for Cloud Apps, på aktivitetsloggsiden, filtrerer du på enhetskoden lik Hybrid Azure AD sammenføyd, Intune kompatibel eller begge deler basert på policyfiltrene.

Hvis aktiviteter ikke fylles ut i aktivitetsloggen for Defender for Cloud Apps, går du til Microsoft Entra ID og gjør følgende:

Kontroller at det finnespåloggingsaktiviteter i logger under Overvåking> av pålogginger.

Velg den relevante loggoppføringen for enheten du logget på.

Kontroller at enheten er administrert (hybrid Azure AD sammenføyd) eller kompatibel (Intune kompatibel) på Enhetsinformasjon-fanen i Detalj-ruten.

Hvis du ikke kan bekrefte noen av tilstandene, kan du prøve en annen loggoppføring eller sikre at enhetsdataene er riktig konfigurert i Microsoft Entra ID.

For betinget tilgang kan noen nettlesere kreve ekstra konfigurasjon, for eksempel å installere en utvidelse. Hvis du vil ha mer informasjon, kan du se støtte for nettleser for betinget tilgang.

Hvis du fortsatt ikke ser enhetsinformasjonen på påloggingssiden, åpner du en støtteforespørsel for Microsoft Entra ID.

Klientsertifikater spør ikke når de forventes

Enhetsidentifikasjonsmekanismen kan be om godkjenning fra relevante enheter ved hjelp av klientsertifikater. Du kan laste opp et X.509-rot- eller mellomliggende sertifiseringsinstanssertifikat (CA), formatert i PEM-sertifikatformatet.

Sertifikater må inneholde sertifiseringsinstansens fellesnøkkel, som deretter brukes til å signere klientsertifikatene som presenteres under en økt. Hvis du vil ha mer informasjon, kan du se Se etter enhetsadministrasjon uten Microsoft Entra.

Anbefalte trinn

Velg Innstillinger-skyapper> i Microsoft Defender XDR.

Velg Enhetsidentifikasjon under Appkontroll for betinget tilgang. Denne siden viser enhetsidentifikasjonsalternativene som er tilgjengelige med Defender for Cloud Apps.

Kontroller at du har lastet opp et X.509-rot- eller mellomliggende CA-sertifikat. Du må laste opp sertifiseringsinstanssertifikatet som brukes til å signere for sertifiseringsinstansen.

Opprett en tilgangs- eller øktpolicy med enhetskodefilteret lik gyldig klientsertifikat.

Kontroller at klientsertifikatet er:

- Distribuert ved hjelp av PKCS #12-filformatet, vanligvis en P12- eller PFX-filtype

- Installert i brukerlageret, ikke enhetslageret, på enheten du bruker til testing

Start nettleserøkten på nytt.

Når du logger på den beskyttede appen:

- Kontroller at du er omdirigert til følgende syntaks for nettadressen:

<https://*.managed.access-control.cas.ms/aad_login> - Hvis du bruker iOS, må du kontrollere at du bruker Safari-nettleseren.

- Hvis du bruker Firefox, må du også legge til sertifikatet i Firefox sitt eget sertifikatlager. Alle andre nettlesere bruker samme standard sertifikatlager.

- Kontroller at du er omdirigert til følgende syntaks for nettadressen:

Valider at klientsertifikatet blir bedt om det i nettleseren.

Hvis den ikke vises, kan du prøve en annen nettleser. De fleste store nettlesere støtter utføring av en kontroll av klientsertifikat. Mobil- og skrivebordsapper bruker imidlertid ofte innebygde nettlesere som kanskje ikke støtter denne kontrollen, og som derfor påvirker godkjenning for disse appene.

Kontroller at aktiviteter fra disse enhetene fyller ut loggen. Legg til et filter på enhetskoden som er lik gyldig klientsertifikat, på aktivitetsloggsiden i Defender for Cloud Apps.

Hvis du fortsatt ikke ser meldingen, åpner du en støtteforespørsel og inkluderer følgende informasjon:

- Detaljene for nettleseren eller den opprinnelige appen der du opplevde problemet

- Operativsystemversjonen, for eksempel iOS/Android/Windows 10

- Omtale hvis ledeteksten fungerer på Microsoft Edge Chromium

Klientsertifikater spør ved hver pålogging

Hvis du opplever at klientsertifikatet dukker opp etter at du har åpnet en ny fane, kan dette skyldes at innstillingene er skjult i Alternativer for Internett. Kontroller innstillingene i nettleseren. Eksempel:

I Microsoft Internet Explorer:

- Åpne Internet Explorer, og velg Avansert-fanen Verktøy>for Internett-alternativer>.

- Velg Ikke spør om valg av klientsertifikat under Sikkerhet når det bare finnes> ett sertifikat, velg Bruk>OK.

- Start nettleseren på nytt, og kontroller at du har tilgang til appen uten ekstra spørsmål.

I Microsoft Edge / Edge Chromium:

- Åpne søk fra oppgavelinjen, og søk etter Alternativer for Internett.

- VelgEgendefinert nivå forSikkerhet>lokalt intranett> for Internett-alternativer>.

- Velg Deaktiver under Diverse>Ikke spør etter klientsertifikatvalg når det bare finnes ett sertifikat.

- Velg OK>Bruk>OK.

- Start nettleseren på nytt, og kontroller at du har tilgang til appen uten ekstra spørsmål.

Flere hensyn for enhetsidentifikasjon

Når du feilsøker enhetsidentifikasjon, kan du kreve sertifikatopphevelser for klientsertifikater.

Sertifikater som tilbakekalles av sertifiseringsinstansen, er ikke lenger klarert. Hvis du velger dette alternativet, kreves alle sertifikater for å sende CRL-protokollen. Hvis klientsertifikatet ikke inneholder et CRL-endepunkt, kan du ikke koble til fra den administrerte enheten.

Problemer ved pålasting av en app

Microsoft Entra ID apper registreres automatisk for å Defender for Cloud Apps for betinget tilgang og øktkontroller. Du må registrere apper som ikke er fra Microsoft IdP manuelt, inkludert både katalogapper og egendefinerte apper.

Hvis du vil ha mer informasjon, kan du se:

- Distribuer appkontroll for betinget tilgang for katalogapper med ikke-Microsoft-ID-er

- Distribuer appkontroll for betinget tilgang for egendefinerte apper med ikke-Microsoft-IDP-er

Vanlige scenarioer du kan støte på under pålasting av en app, omfatter:

- Appen vises ikke på appkontrollappsiden for betinget tilgang

- Appstatus: Fortsett installasjonen

- Kan ikke konfigurere kontroller for innebygde apper

- Alternativet For øktkontroll for forespørsel vises

Appen vises ikke på appkontrollappsiden for betinget tilgang

Når du legger på en app som ikke er fra Microsoft IdP til appkontroll for betinget tilgang, er det siste distribusjonstrinnet å få sluttbrukeren til å navigere til appen. Gjør trinnene i denne delen hvis appen ikke vises på forventet side for appkontrollappsiden Innstillinger > for skyapper > for tilkoblede apper>.

Anbefalte trinn

Kontroller at appen oppfyller følgende forutsetninger for appkontroll for betinget tilgang:

- Kontroller at du har en gyldig Defender for Cloud Apps lisens.

- Opprett en duplisert app.

- Kontroller at appen bruker SAML-protokollen.

- Valider at du har fullstendig pålastet appen, og at statusen for appen er tilkoblet.

Pass på å navigere til appen i en ny nettleserøkt ved hjelp av en ny inkognitomodus eller ved å logge på igjen.

Obs!

Entra ID-apper vises bare på appkontrollappsiden for betinget tilgang etter at de er konfigurert i minst én policy, eller hvis du har en policy uten appspesifikasjoner og en bruker har logget på appen.

Appstatus: Fortsett installasjonen

Statusen for en app kan variere og kan inkludere Fortsett installasjon, Tilkoblet eller Ingen aktiviteter.

For apper som er koblet til via IdP (non-Microsoft identity providers), hvis konfigurasjonen ikke er fullført, ser du en side med statusen Fortsett installasjon når du åpner appen. Bruk følgende fremgangsmåte for å fullføre installasjonen.

Anbefalte trinn

Velg Fortsett installasjon.

Se gjennom følgende artikler, og kontroller at du har fullført alle nødvendige trinn:

- Distribuer appkontroll for betinget tilgang for katalogapper med ikke-Microsoft-ID-er

- Distribuer appkontroll for betinget tilgang for egendefinerte apper med ikke-Microsoft-IDP-er

Vær spesielt oppmerksom på følgende trinn:

- Kontroller at du oppretter en ny egendefinert SAML-app. Du trenger denne appen for å endre URL-adresser og SAML-attributter som kanskje ikke er tilgjengelige i galleriapper.

- Hvis identitetsleverandøren ikke tillater gjenbruk av samme identifikator, også kjent som enhets-ID eller målgruppe, kan du endre identifikatoren for den opprinnelige appen.

Kan ikke konfigurere kontroller for innebygde apper

Innebygde apper kan oppdages heuristisk, og du kan bruke tilgangspolicyer til å overvåke eller blokkere dem. Bruk følgende fremgangsmåte for å konfigurere kontroller for opprinnelige apper.

Anbefalte trinn

Legg til et klientappfilter i en tilgangspolicy, og angi det likt mobil og skrivebord.

Velg Blokker under Handlinger.

Du kan også tilpasse blokkeringsmeldingen som brukerne får når de ikke kan laste ned filer. Du må for eksempel tilpasse denne meldingen til Du må bruke en nettleser for å få tilgang til denne appen.

Test og valider at kontrollen fungerer som forventet.

Siden gjenkjennes ikke av appen vises

Defender for Cloud Apps kan gjenkjenne over 31 000 apper via skyappkatalogen.

Hvis du bruker en egendefinert app som er konfigurert gjennom Microsoft Entra SSO, og ikke er en av de støttede appene, kommer du over en app som ikke gjenkjennes. Hvis du vil løse problemet, må du konfigurere appen med appkontroll for betinget tilgang.

Anbefalte trinn

Velg Innstillinger-skyapper> i Microsoft Defender XDR. Velg appkontrollapper for betinget tilgang under Tilkoblede apper.

Velg Vis nye apper i banneret.

Finn appen du er pålastet, i listen over nye apper, velg fortegnet + , og velg deretter Legg til.

- Velg om appen er en egendefinert eller standard app.

- Fortsett gjennom veiviseren, og kontroller at angitte brukerdefinerte domener er riktige for appen du konfigurerer.

Kontroller at appen vises på appkontrollsiden for betinget tilgang .

Alternativet For øktkontroll for forespørsel vises

Når du har startet en ikke-Microsoft IdP-app, kan det hende du ser alternativet Foresp.øktkontroll . Dette skjer fordi bare katalogapper har forhåndsdefinerte øktkontroller. For alle andre apper må du gå gjennom en selvpålastingsprosess.

Følg instruksjonene på Distribuer appkontroll for betinget tilgang for egendefinerte apper med ikke-Microsoft-IDP-er.

Anbefalte trinn

Velg Innstillinger-skyapper> i Microsoft Defender XDR.

Under Appkontroll for betinget tilgang velger du Apppålasting/vedlikehold.

Skriv inn hovednavn eller e-post for brukeren som skal pålaste appen, og velg deretter Lagre.

Gå til appen du distribuerer. Siden du ser, avhenger av om appen gjenkjennes. Gjør ett av følgende, avhengig av siden du ser:

Gjenkjennes ikke. Du ser en app som ikke gjenkjennes , som ber deg om å konfigurere appen. Gjør følgende:

- Om bord i appen for appkontroll for betinget tilgang.

- Legg til domenene for appen.

- Installer appens sertifikater.

Gjenkjent. Hvis appen gjenkjennes, ser du en pålastingsside som ber deg om å fortsette konfigurasjonsprosessen for appen.

Kontroller at appen er konfigurert med alle domener som kreves for at appen skal fungere riktig, og gå deretter tilbake til appsiden.

Flere vurderinger for pålastingsapper

Mens du feilsøker for pålasting av apper, er det noen ekstra ting du bør vurdere.

Forstå forskjellen mellom policyinnstillingene for Microsoft Entra betinget tilgang: «Bare overvåk», «Blokker nedlastinger» og «Bruk egendefinert policy»

I Microsoft Entra policyer for betinget tilgang kan du konfigurere følgende innebygde Defender for Cloud Apps kontroller: Bare overvåk og Blokker nedlastinger. Disse innstillingene gjelder og håndhever Defender for Cloud Apps proxy-funksjonen for skyapper og betingelser som er konfigurert i Microsoft Entra ID.

Hvis du vil ha mer komplekse policyer, velger du Bruk egendefinert policy, som lar deg konfigurere tilgangs- og øktpolicyer i Defender for Cloud Apps.

Forstå filteralternativet «Mobil og skrivebord»-klientappen i tilgangspolicyer

I Defender for Cloud Apps tilgangspolicyer, med mindre klientappfilteret er satt til mobil og skrivebord, gjelder den resulterende tilgangspolicyen for nettleserøkter.

Årsaken til dette er å hindre utilsiktet proxying av brukerøkter, som kan være et biprodukt av å bruke dette filteret.

Problemer ved oppretting av tilgangs- og øktpolicyer

Defender for Cloud Apps inneholder følgende konfigurerbare policyer:

- Tilgangspolicyer: Brukes til å overvåke eller blokkere tilgang til nettleser-, mobil- og/eller skrivebordsapper.

- Øktpolicyer. Brukes til å overvåke, blokkere og utføre spesifikke handlinger for å forhindre datainfiltrasjon og eksfiltreringsscenarioer i nettleseren.

Hvis du vil bruke disse policyene i Defender for Cloud Apps, må du først konfigurere en policy i Microsoft Entra betinget tilgang til å utvide øktkontroller:

Velg Øktbruk>appkontroll for betinget tilgang under Tilgangskontroller i Microsoft Entra-policyen.

Velg en innebygd policy (bare overvåk eller Blokker nedlastinger), eller bruk egendefinert policy til å angi en avansert policy i Defender for Cloud Apps.

Velg Velg for å fortsette.

Vanlige scenarioer du kan støte på når du konfigurerer disse policyene, omfatter:

- I policyer for betinget tilgang kan du ikke se alternativet for betinget tilgang til appkontroll

- Feilmelding når du oppretter en policy: Du har ingen apper distribuert med appkontroll for betinget tilgang

- Kan ikke opprette øktpolicyer for en app

- Kan ikke velge inspeksjonsmetode: Dataklassifiseringstjeneste

- Kan ikke velge Handling: Beskytt

I policyer for betinget tilgang kan du ikke se alternativet for betinget tilgang til appkontroll

Hvis du vil rute økter til Defender for Cloud Apps, må Microsoft Entra policyer for betinget tilgang konfigureres til å inkludere kontroller for appkontroll for betinget tilgang.

Anbefalte trinn

Hvis du ikke ser alternativet appkontroll for betinget tilgang i policyen for betinget tilgang, må du kontrollere at du har en gyldig lisens for Microsoft Entra ID P1 og en gyldig Defender for Cloud Apps lisens.

Feilmelding når du oppretter en policy: Du har ingen apper distribuert med appkontroll for betinget tilgang

Når du oppretter en tilgangs- eller øktpolicy, kan du se følgende feilmelding: Du har ingen apper distribuert med appkontroll for betinget tilgang. Denne feilen indikerer at appen er en ikke-Microsoft IdP-app som ikke har vært pålastet for appkontroll for betinget tilgang.

Anbefalte trinn

Velg Innstillinger-skyapper> i Microsoft Defender XDR. Velg appkontrollapper for betinget tilgang under Tilkoblede apper.

Hvis du ser meldingen Ingen apper er tilkoblet, kan du bruke følgende veiledninger til å distribuere apper:

Hvis det oppstår problemer under distribusjon av appen, kan du se Problemer når du tar på deg en app.

Kan ikke opprette øktpolicyer for en app

Når du har pålastet en app som ikke er fra Microsoft IdP-appen for appkontroll for betinget tilgang, kan du se alternativet Forespør øktkontroll på appkontrollsiden for betinget tilgang.

Obs!

Katalogapper har forhåndsdefinerte øktkontroller. For alle andre ikke-Microsoft IdP-apper må du gå gjennom en selvpålastingsprosess. Anbefalte trinn

Distribuer appen til øktkontroll. Hvis du vil ha mer informasjon, kan du se Innebygde ikke-Microsoft IdP-egendefinerte apper for appkontroll for betinget tilgang.

Opprett en øktpolicy, og velg appfilteret .

Kontroller at appen nå er oppført i rullegardinlisten.

Kan ikke velge inspeksjonsmetode: Dataklassifiseringstjeneste

Når du bruker kontrollfilnedlastingstypen (med inspeksjon) i øktpolicyer, kan du bruke inspeksjonsmetoden dataklassifiseringstjeneste til å skanne filene i sanntid og oppdage sensitivt innhold som samsvarer med kriteriene du har konfigurert.

Hvis inspeksjonsmetoden for dataklassifiseringstjenesten ikke er tilgjengelig, bruker du følgende fremgangsmåte for å undersøke problemet.

Anbefalte trinn

Kontroller at øktkontrolltypen er satt til Kontroll filnedlasting (med inspeksjon).

Obs!

Inspeksjonsmetoden for dataklassifiseringstjenesten er bare tilgjengelig for alternativet Kontrollfilnedlasting (med inspeksjon ).

Finn ut om funksjonen for dataklassifiseringstjeneste er tilgjengelig i ditt område:

- Hvis funksjonen ikke er tilgjengelig i ditt område, kan du bruke den innebygde DLP-inspeksjonsmetoden .

- Hvis funksjonen er tilgjengelig i ditt område, men du fortsatt ikke kan se inspeksjonsmetoden for Data Classification Service , åpner du en støtteforespørsel.

Kan ikke velge Handling: Beskytt

I øktpolicyer kan du angi Beskytt-handlingen når du bruker kontrolltypen Kontrollfilnedlasting (med inspeksjon), i tillegg til overvåkings- ogblokkhandlingene. Med denne handlingen kan du tillate filnedlastinger med muligheten til å kryptere eller bruke tillatelser på filen basert på betingelser, innholdsinspeksjon eller begge deler.

Hvis Beskytt-handlingen ikke er tilgjengelig, bruker du følgende fremgangsmåte for å undersøke problemet.

Anbefalte trinn

Hvis Beskytt-handlingen ikke er tilgjengelig eller er nedtonet, må du kontrollere at du har en Microsoft Purview-lisens. Hvis du vil ha mer informasjon, kan du se Microsoft Purview informasjonsbeskyttelse integrering.

Hvis Beskytt-handlingen er tilgjengelig, men ikke ser de riktige etikettene.

Velg innstillingsikonet >Microsoft Information Protection på menylinjen i Defender for Cloud Apps, og kontroller at integreringen er aktivert.

Kontroller at Enhetlig merking er valgt i Microsoft Purview-portalen for Office-etiketter.

Diagnostisere og feilsøke med verktøylinjen for Admin visning

Verktøylinjen for Admin visning er nederst på skjermen og inneholder verktøy som administratorer kan bruke til å diagnostisere og feilsøke problemer med appkontroll for betinget tilgang.

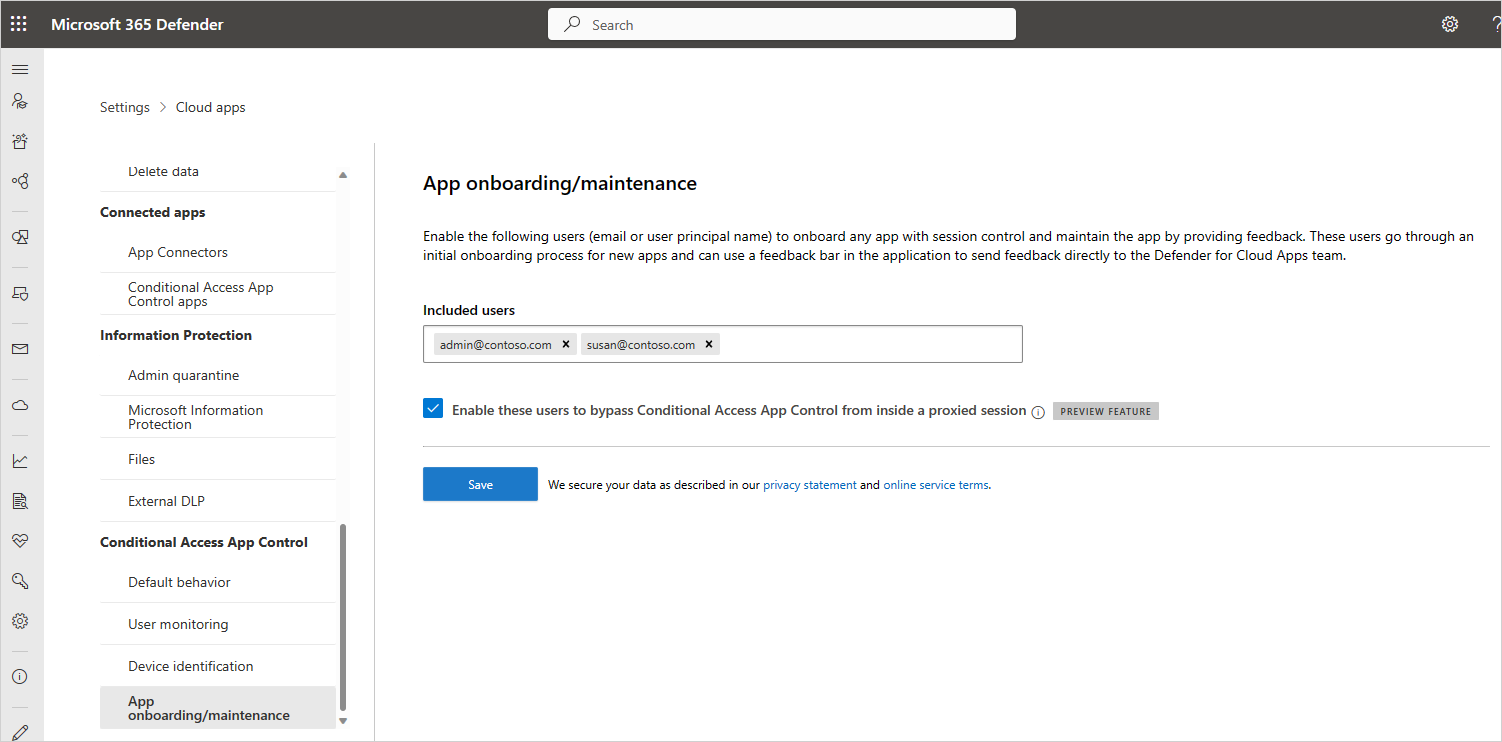

Hvis du vil vise verktøylinjen for Admin visning, må du sørge for å legge til bestemte administratorbrukerkontoer i apppålastings-/vedlikeholdslisten i innstillingene for Microsoft Defender XDR.

Slik legger du til en bruker i apppålastings-/vedlikeholdslisten:

Velg Innstillinger-skyapper> i Microsoft Defender XDR.

Rull nedover, og velg Apppålasting/vedlikehold under Appkontroll for betinget tilgang.

Skriv inn hovednavn eller e-postadresse for administratorbrukeren du vil legge til.

Velg alternativet Aktiver disse brukerne for å hoppe over appkontroll for betinget tilgang fra innsiden av en utsatt økt , og velg deretter Lagre.

Eksempel:

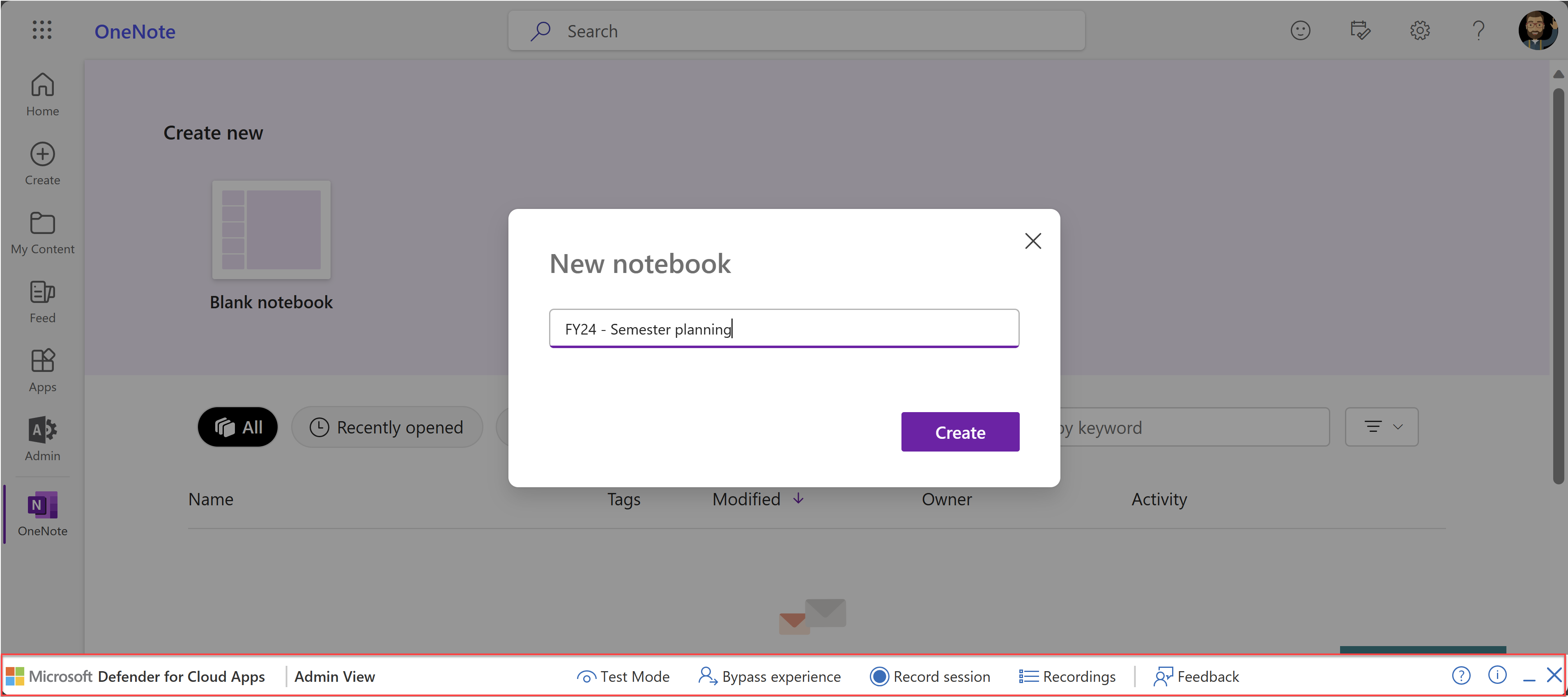

Neste gang en av de oppførte brukerne starter en ny økt i en støttet app der de er administrator, vises verktøylinjen for Admin visning nederst i nettleseren.

Bildet nedenfor viser for eksempel Admin vis verktøylinjen som vises nederst i et nettleservindu, når du bruker OneNote i nettleseren:

Avsnittene nedenfor beskriver hvordan du bruker Admin vis verktøylinjen til å teste og feilsøke.

Testmodus

Som administratorbruker vil du kanskje teste kommende proxy-feilrettinger før den nyeste versjonen distribueres fullstendig til alle leiere. Gi tilbakemelding om feilrettingen til Microsofts kundestøtteteam for å øke hastigheten på utgivelsessyklusene.

Når du er i testmodus, vises bare administratorbrukerne for eventuelle endringer som er angitt i feilrettingene. Det er ingen innvirkning på andre brukere.

- Hvis du vil aktivere testmodus, velger du Testmodus på Admin Vis-verktøylinjen.

- Når du er ferdig med testingen, velger du Avslutt testmodus for å gå tilbake til den vanlige funksjonaliteten.

Omgå proxy-økt

Hvis du bruker en ikke-Edge-nettleser og har problemer med å få tilgang til eller laste inn programmet, kan du kontrollere om problemet er med proxyen for betinget tilgang ved å kjøre programmet uten proxyen.

Hvis du vil hoppe over proxyen, velger du Omgå opplevelse på Admin vis-verktøylinjen. Bekreft at økten omgås ved å merke deg at nettadressen ikke er suffikset.

Proxyen for betinget tilgang brukes på nytt i neste økt.

Hvis du vil ha mer informasjon, kan du se Microsoft Defender for Cloud Apps appkontroll for betinget tilgang og beskyttelse i nettleseren med Microsoft Edge for bedrifter (forhåndsvisning).

Andre pålogging (også kjent som «andre pålogging»)

Noen programmer har mer enn én dyp kobling å logge på. Med mindre du definerer påloggingskoblingene i appinnstillingene, kan brukere bli omdirigert til en ukjent side når de logger på og blokkerer tilgangen.

Integreringen mellom IDP-er, for eksempel Microsoft Entra ID, er basert på å fange opp en apppålogging og omadressere den. Dette betyr at nettleserpålogginger ikke kan kontrolleres direkte uten å utløse en ny pålogging. Hvis du vil utløse en ny pålogging, må vi bruke en annen påloggingsnettadresse spesielt for dette formålet.

Hvis appen bruker en nonce, kan den andre påloggingen være gjennomsiktig for brukerne, eller de blir bedt om å logge på igjen.

Hvis det ikke er gjennomsiktig for sluttbrukeren, legger du til den andre nettadressen for pålogging i appinnstillingene:

Gå til Innstillinger Cloud > apps > Connected apps > Conditional Access App Control Apps

Velg den aktuelle appen, og velg deretter de tre prikkene.

Velg Rediger app\Avansert påloggingskonfigurasjon.

Legg til den andre nettadressen for pålogging som nevnt på feilsiden.

Hvis du er sikker på at appen ikke bruker en nonce, kan du deaktivere dette ved å redigere appinnstillingene som beskrevet i Slow-pålogginger.

Ta opp en økt

Det kan være lurt å hjelpe den grunnleggende årsaksanalysen av et problem ved å sende et øktopptak til Microsofts kundestøtteteknikere. Bruk verktøylinjen for Admin visning til å spille inn økten.

Obs!

Alle personlige data fjernes fra opptakene.

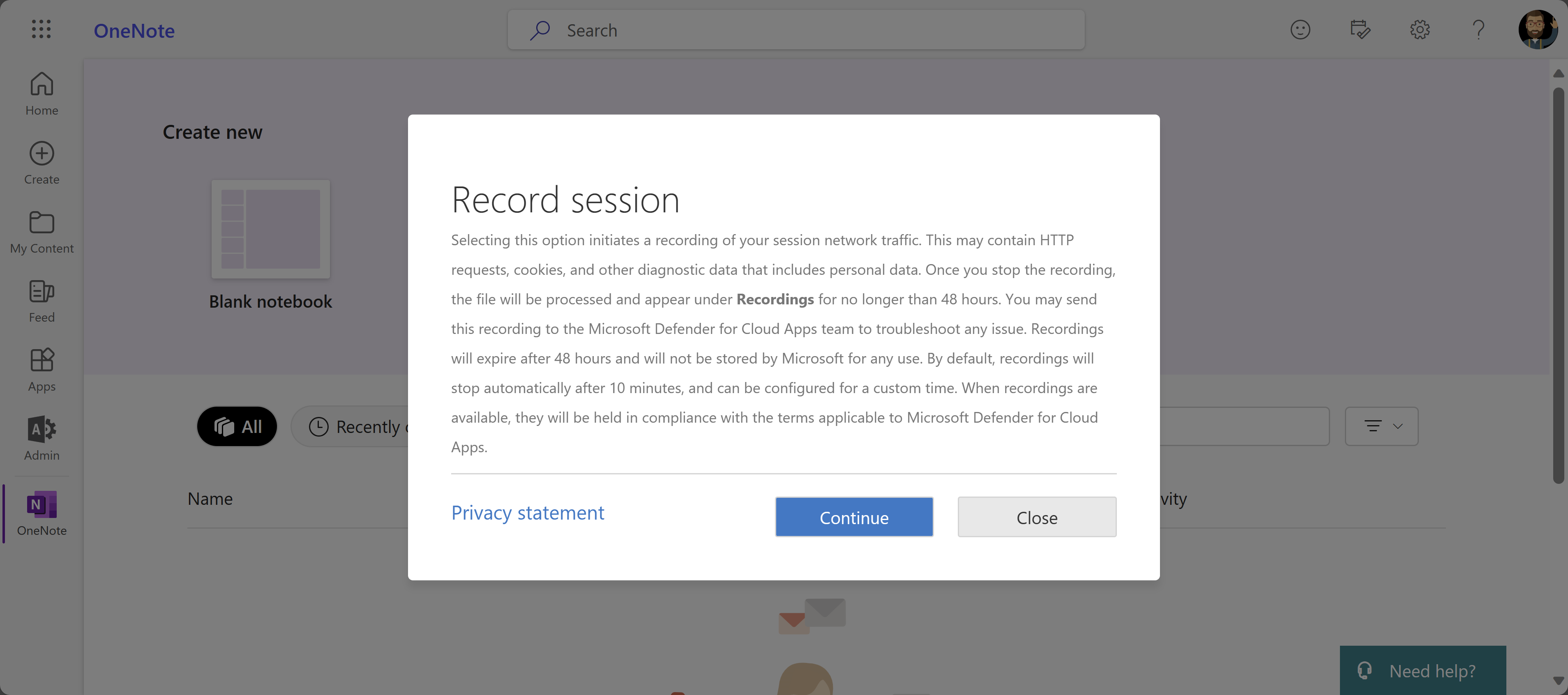

Slik spiller du inn en økt:

Velg Spill inn økt på verktøylinjen for Admin visning. Når du blir bedt om det, velger du Fortsett for å godta vilkårene. Eksempel:

Logg deg på appen hvis det er nødvendig for å begynne å simulere økten.

Når du er ferdig med å registrere scenarioet, må du passe på å velge Stopp opptak på Admin Vis-verktøylinjen.

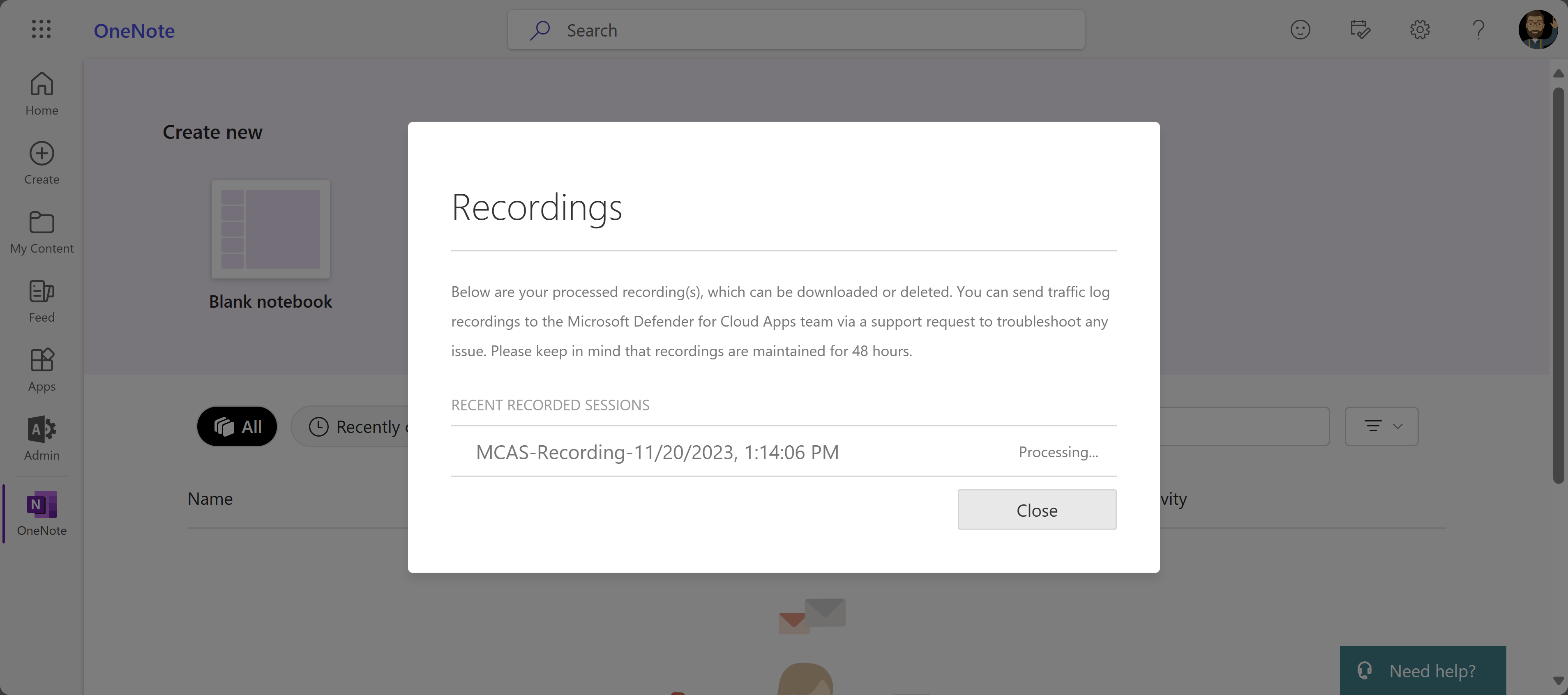

Slik viser du innspilte økter:

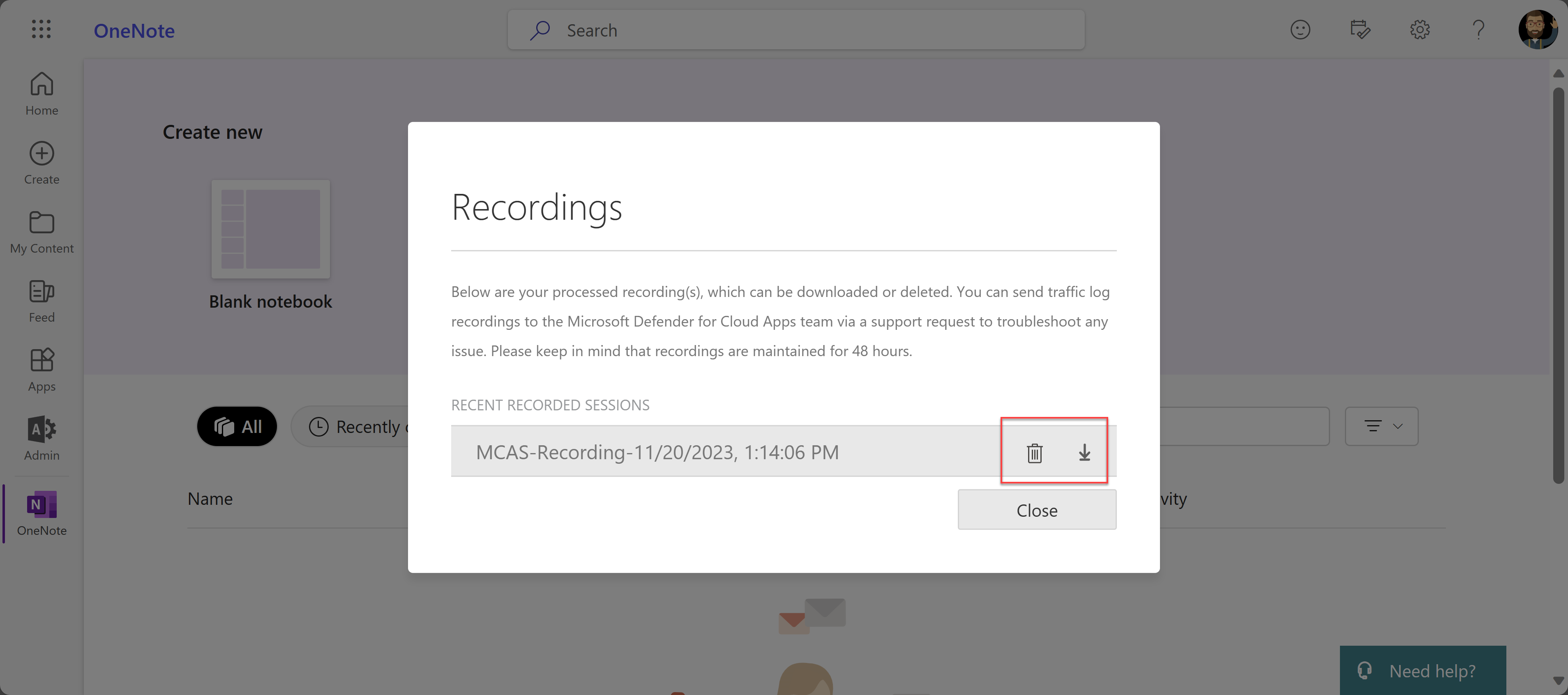

Når du er ferdig med innspillingen, kan du vise de innspilte øktene ved å velge Øktopptak fra verktøylinjen for Admin visning. En liste over innspilte økter fra de foregående 48 timene vises. Eksempel:

Hvis du vil administrere opptakene, velger du en fil og velger deretter Slett eller Last ned etter behov. Eksempel:

Legge til domener for appen

Hvis du knytter de riktige domenene til en app, kan Defender for Cloud Apps håndheve policyer og overvåkingsaktiviteter.

Hvis du for eksempel har konfigurert en policy som blokkerer nedlasting av filer for et tilknyttet domene, blokkeres filnedlastinger av appen fra dette domenet. Filnedlastinger av appen fra domener som ikke er tilknyttet appen, blokkeres imidlertid ikke, og handlingen overvåkes ikke i aktivitetsloggen.

Hvis en administrator blar i en utsatt app til et ukjent domene, vil denne Defender for Cloud Apps ikke vurdere for en del av den samme appen eller andre apper, vises meldingen Ukjent domene, og administratoren blir bedt om å legge til domenet slik at det beskyttes neste gang. Hvis administratoren i slike tilfeller ikke ønsker å legge til domenet, er det ikke nødvendig med noen handling.

Obs!

Defender for Cloud Apps legger fortsatt til et suffiks i domener som ikke er knyttet til appen, for å sikre en sømløs brukeropplevelse.

Slik legger du til domener for appen:

Åpne appen i en nettleser, med Defender for Cloud Apps Admin vis-verktøylinjen synlig på skjermen.

Velg Oppdagede domenerpå verktøylinjen for Admin visning.

Noter domenenavnene som er oppført i ruten Oppdagede domener , eller eksporter listen som en .csv-fil.

Ruten Oppdagede domener viser en liste over alle domener som ikke er knyttet til appen. Domenenavnene er fullstendig kvalifiserte.

I Microsoft Defender XDR velger du Innstillinger for>appkontrollapperfor tilkoblede skyapper>> for betinget tilgang.

Finn appen i tabellen. Velg Alternativer-menyen til høyre, og velg deretter Rediger app.

Angi domenene du vil knytte til denne appen, i feltet Brukerdefinerte domener .

Hvis du vil vise listen over domener som allerede er konfigurert i appen, velger du koblingen Vis appdomener .

Når du legger til domener, bør du vurdere om du vil legge til bestemte domener eller bruke en stjerne (***** som et jokertegn for å bruke flere domener samtidig.

Eksempel:

sub1.contoso.comersub2.contoso.comeksempler på bestemte domener. Hvis du vil legge til begge disse domenene samtidig, i tillegg til andre sideordnede domener, bruker*.contoso.comdu .

Hvis du vil ha mer informasjon, kan du se Beskytt apper med Microsoft Defender for Cloud Apps appkontroll for betinget tilgang.