Opprett policyer for avviksregistrering Defender for Cloud Apps

Policyene for Microsoft Defender for Cloud Apps avviksregistrering gir forhåndsdefinert bruker- og enhetsatferdsanalyse (UEBA) og maskinlæring (ML), slik at du er klar fra begynnelsen for å kjøre avansert trusselregistrering på tvers av skymiljøet. Fordi de aktiveres automatisk, starter de nye avviksregistreringspolicyene umiddelbart prosessen med å oppdage og sortere resultater, rettet mot mange atferdsavvik på tvers av brukerne og maskinene og enhetene som er koblet til nettverket. I tillegg viser policyene flere data fra Defender for Cloud Apps-gjenkjenningsmotoren, for å hjelpe deg med å øke hastigheten på undersøkelsesprosessen og inneholde pågående trusler.

Policyene for avviksregistrering aktiveres automatisk, men Defender for Cloud Apps har en innledende læringsperiode på sju dager der ikke alle varsler om avviksregistrering utløses. Etter dette, når data samles inn fra de konfigurerte API-koblingene, blir hver økt sammenlignet med aktiviteten, når brukere var aktive, IP-adresser, enheter og så videre, oppdaget i løpet av den siste måneden og risikoresultatet for disse aktivitetene. Vær oppmerksom på at det kan ta flere timer før dataene er tilgjengelige fra API-koblinger. Disse gjenkjenningene er en del av den heuritiske avviksregistreringsmotoren som profilerer miljøet ditt og utløser varsler med hensyn til en grunnlinje som ble lært på organisasjonens aktivitet. Disse gjenkjenningene bruker også maskinlæringsalgoritmer som er utformet for å profilere brukerne og logge på mønster for å redusere falske positiver.

Avvik oppdages ved å skanne brukeraktivitet. Risikoen evalueres ved å se på over 30 ulike risikoindikatorer, gruppert i risikofaktorer, som følger:

- Risikabel IP-adresse

- Påloggingsfeil

- Admin aktivitet

- Inaktive kontoer

- Plassering

- Umulig reise

- Enhets- og brukeragent

- Aktivitetsfrekvens

Basert på policyresultatene utløses sikkerhetsvarsler. Defender for Cloud Apps ser på hver brukerøkt i skyen og varsler deg når noe skjer som er forskjellig fra grunnlinjen i organisasjonen eller fra brukerens vanlige aktivitet.

I tillegg til opprinnelige Defender for Cloud Apps varsler, får du også følgende gjenkjenningsvarsler basert på informasjon mottatt fra Microsoft Entra ID-beskyttelse:

- Lekket legitimasjon: Utløses når en brukers gyldige legitimasjon har blitt lekket. Hvis du vil ha mer informasjon, kan du se Microsoft Entra ID's Gjenkjenning av lekket legitimasjon.

- Risikabel pålogging: Kombinerer en rekke Microsoft Entra ID-beskyttelse påloggingsgjenkjenninger til én enkelt gjenkjenning. Hvis du vil ha mer informasjon, kan du se Microsoft Entra ID påloggingsrisikooppdagelser.

Disse policyene vises på siden Defender for Cloud Apps policyer og kan aktiveres eller deaktiveres.

Policyer for avviksregistrering

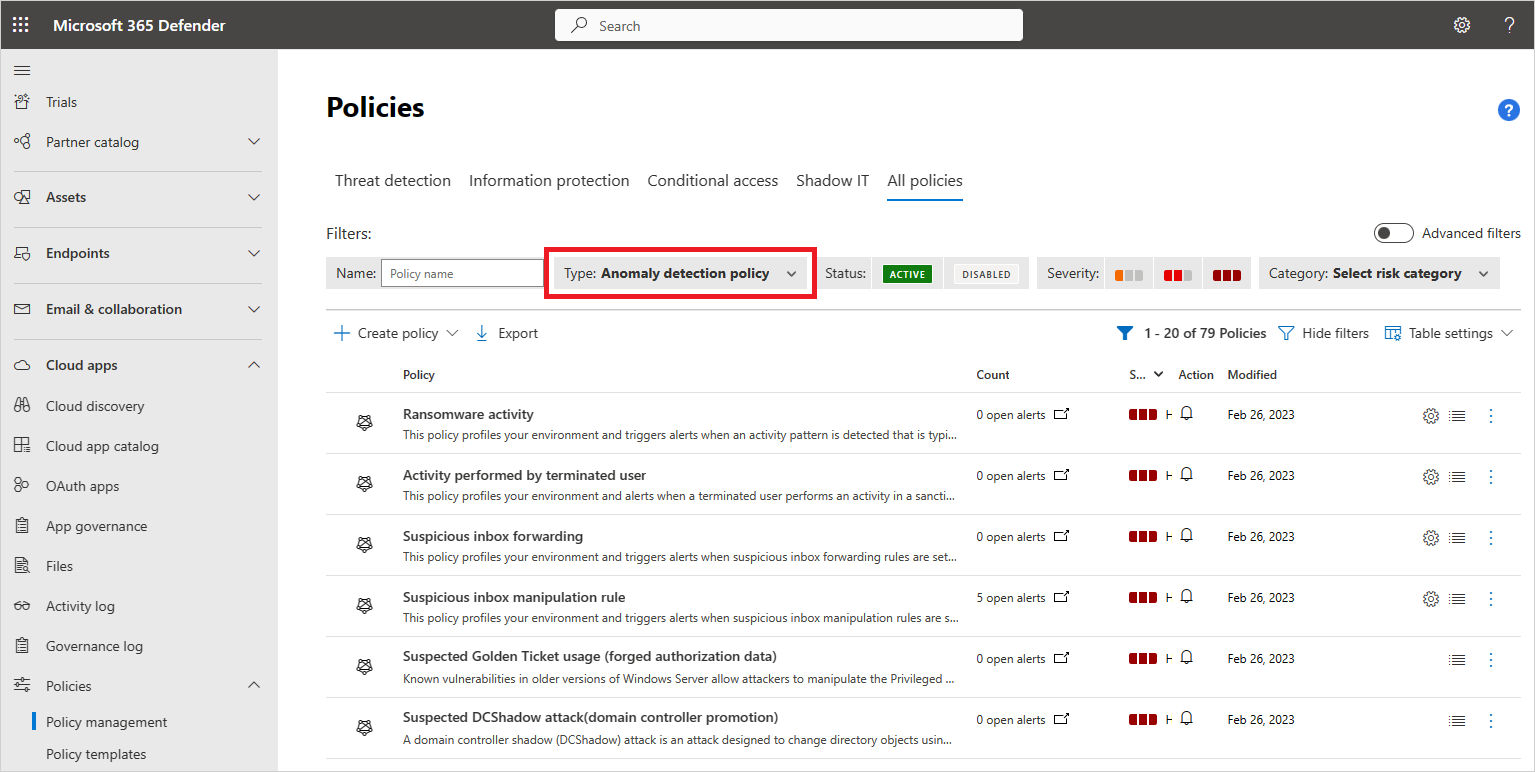

Du kan se policyene for avviksregistrering i Microsoft Defender-portalen ved å gå til Cloud Apps –>Policies ->Policy management. Velg deretter policy for avviksregistrering for policytypen.

Følgende policyer for avviksregistrering er tilgjengelige:

Umulig reise

-

Denne gjenkjenningen identifiserer to brukeraktiviteter (i én eller flere økter) som stammer fra geografisk fjerne plasseringer innenfor en tidsperiode som er kortere enn tiden det ville ha tatt brukeren å reise fra den første plasseringen til den andre, noe som indikerer at en annen bruker bruker samme legitimasjon. Denne gjenkjenningen bruker en maskinlæringsalgoritme som ignorerer åpenbare "falske positiver" som bidrar til den umulige reisetilstanden, for eksempel VPN-er og steder som regelmessig brukes av andre brukere i organisasjonen. Gjenkjenningen har en innledende læringsperiode på sju dager der den lærer en ny brukers aktivitetsmønster. Den umulige reiseregistreringen identifiserer uvanlig og umulig brukeraktivitet mellom to steder. Aktiviteten bør være uvanlig nok til å betraktes som en indikator på kompromiss og verdig et varsel. For å få dette til å fungere inkluderer gjenkjenningslogikken ulike nivåer av undertrykkelse for å håndtere scenarioer som kan utløse falske positiver, for eksempel VPN-aktiviteter eller aktivitet fra skyleverandører som ikke angir en fysisk plassering. Med glidebryteren for følsomhet kan du påvirke algoritmen og definere hvor streng gjenkjenningslogikken er. Jo høyere følsomhetsnivå, færre aktiviteter undertrykkes som en del av gjenkjenningslogikken. På denne måten kan du tilpasse gjenkjenningen i henhold til dine dekningsbehov og dine SNR-mål.

Obs!

- Når IP-adressene på begge sider av reisen anses som sikre og følsomhetsglidebryteren ikke er satt til Høy, er reisen klarert og ekskludert fra å utløse Impossible-reisegjenkjenningen. Begge sider anses for eksempel som trygge hvis de er merket som firma. Hvis IP-adressen til bare én side av reisen anses som trygg, utløses imidlertid gjenkjenningen som normalt.

- Plasseringene beregnes på land/område-nivå. Dette betyr at det ikke vil være noen varsler for to handlinger med opprinnelse i samme land/område eller i grenseland/områder.

Aktivitet fra sjeldent land

- Denne gjenkjenningen vurderer tidligere aktivitetsplasseringer for å bestemme nye og sjeldne plasseringer. Avviksregistreringsmotoren lagrer informasjon om tidligere plasseringer som brukes av brukeren. Et varsel utløses når en aktivitet oppstår fra en plassering som ikke nylig ble besøkt eller aldri besøkt av brukeren. Hvis du vil redusere falske positive varsler, undertrykker gjenkjenningen tilkoblinger som er preget av vanlige innstillinger for brukeren.

Gjenkjenning av skadelig programvare

Denne gjenkjenningen identifiserer skadelige filer i skylagringen, enten de er fra Microsoft-appene eller tredjepartsapper. Microsoft Defender for Cloud Apps bruker Microsofts trusselintelligens til å gjenkjenne om visse filer som samsvarer med risiko heuristikk, for eksempel filtype og delingsnivå, er knyttet til kjente angrep fra skadelig programvare og er potensielt skadelige. Denne innebygde policyen er deaktivert som standard. Når skadelige filer er oppdaget, kan du se en liste over infiserte filer. Velg filnavnet for skadelig programvare i filskuffen for å åpne en rapport om skadelig programvare som gir deg informasjon om hvilken type skadelig programvare filen er infisert med.

Bruk denne gjenkjenningen til å kontrollere filopplastinger og nedlastinger i sanntid med øktpolicyer.

Filsandkasse

Ved å aktivere filsandkasse vil filer som i henhold til metadataene deres og basert på proprietær heuristikk være potensielt risikable, også skannes i sandkassen i et trygt miljø. Sandkasseskanningen kan oppdage filer som ikke ble oppdaget basert på trusselintelligenskilder.

Defender for Cloud Apps støtter gjenkjenning av skadelig programvare for følgende apper:

- Eske

- Dropbox

- Google Workspace

Obs!

- Proaktivt sandkasse vil bli gjort i tredjepartsprogrammer (Boks, Dropbox osv.). I OneDrive - og SharePoint-filer skannes og sandkasses som en del av selve tjenesten.

- I Box, Dropbox og Google Workspace blokkerer Defender for Cloud Apps ikke filen automatisk, men blokkering kan utføres i henhold til appens funksjoner og appens konfigurasjon angitt av kunden.

- Hvis du er usikker på om en oppdaget fil virkelig er skadelig programvare eller en falsk positiv, kan du gå til Microsoft Sikkerhetsintelligens-siden på https://www.microsoft.com/wdsi/filesubmission og sende inn filen for videre analyse.

Aktivitet fra anonyme IP-adresser

- Denne gjenkjenningen identifiserer at brukere var aktive fra en IP-adresse som er identifisert som en anonym PROXY-IP-adresse. Disse proxyene brukes av personer som ønsker å skjule enhetens IP-adresse, og kan brukes til ondsinnede hensikter. Denne gjenkjenningen bruker en maskinlæringsalgoritme som reduserer «falske positiver», for eksempel feilkodede IP-adresser som er mye brukt av brukere i organisasjonen.

Løsepengevirusaktivitet

- Defender for Cloud Apps utvidet sine ransomware deteksjon evner med avvik deteksjon for å sikre en mer omfattende dekning mot sofistikerte Ransomware angrep. Ved hjelp av vår ekspertise for sikkerhetsundersøkelser for å identifisere atferdsmønstre som gjenspeiler løsepengevirusaktivitet, sikrer Defender for Cloud Apps helhetlig og robust beskyttelse. Hvis Defender for Cloud Apps identifiserer for eksempel en høy forekomst av filopplastinger eller aktiviteter for sletting av filer, kan det representere en negativ krypteringsprosess. Disse dataene samles inn i loggene mottatt fra tilkoblede API-er og kombineres deretter med lærde atferdsmønstre og trusselintelligens, for eksempel kjente ransomware-utvidelser. Hvis du vil ha mer informasjon om hvordan Defender for Cloud Apps oppdager løsepengevirus, kan du se Beskytte organisasjonen mot løsepengevirus.

Aktivitet utført av avsluttet bruker

- Denne gjenkjenningen gjør det mulig å identifisere når en avsluttet ansatt fortsetter å utføre handlinger på SaaS-appene dine. Fordi data viser at den største risikoen for insider trussel kommer fra ansatte som forlot på dårlige vilkår, er det viktig å holde et øye med aktiviteten på kontoer fra avsluttede ansatte. Noen ganger, når ansatte forlater et selskap, blir kontoene deres fjernet fra bedriftsapper, men i mange tilfeller beholder de fortsatt tilgang til visse bedriftsressurser. Dette er enda viktigere når du vurderer privilegerte kontoer, da den potensielle skaden en tidligere administrator kan gjøre er iboende større. Denne gjenkjenningen drar nytte av Defender for Cloud Apps mulighet til å overvåke brukeratferd på tvers av apper, slik at brukeren kan identifisere den vanlige aktiviteten, det faktum at kontoen ble slettet og faktisk aktivitet på andre apper. En ansatt med Microsoft Entra-konto ble for eksempel slettet, men som fortsatt har tilgang til bedriftens AWS-infrastruktur, har potensial til å forårsake store skader.

Gjenkjenningen ser etter brukere som har kontoer som ble slettet i Microsoft Entra ID, men likevel utfører aktiviteter på andre plattformer, for eksempel AWS eller Salesforce. Dette er spesielt relevant for brukere som bruker en annen konto (ikke den primære påloggingskontoen for enkel pålogging) til å administrere ressurser, siden disse kontoene ofte ikke slettes når en bruker forlater firmaet.

Aktivitet fra mistenkelige IP-adresser

- Denne gjenkjenningen identifiserer at brukere var aktive fra en IP-adresse identifisert som risikabelt av Microsoft Threat Intelligence. Disse IP-adressene er involvert i skadelige aktiviteter, for eksempel å utføre passordspray, Botnet C&C, og kan indikere kompromittert konto. Denne gjenkjenningen bruker en maskinlæringsalgoritme som reduserer «falske positiver», for eksempel feilkodede IP-adresser som er mye brukt av brukere i organisasjonen.

Mistenkelig videresending av innboks

- Denne gjenkjenningen ser etter mistenkelige regler for videresending av e-post, for eksempel hvis en bruker opprettet en innboksregel som videresender en kopi av alle e-postmeldinger til en ekstern adresse.

Obs!

Defender for Cloud Apps varsler deg bare for hver videresendingsregel som identifiseres som mistenkelig, basert på den vanlige virkemåten for brukeren.

Mistenkelige regler for innboksmanipulering

- Denne gjenkjenningen profilerer miljøet ditt og utløser varsler når mistenkelige regler som sletter eller flytter meldinger eller mapper er angitt i en brukers innboks. Dette kan indikere at brukerens konto er kompromittert, at meldinger skjules med hensikt, og at postboksen brukes til å distribuere søppelpost eller skadelig programvare i organisasjonen.

Mistenkelig e-postslettingsaktivitet (forhåndsvisning)

- Denne policyen profilerer miljøet ditt og utløser varsler når en bruker utfører mistenkelige aktiviteter for sletting av e-post i én enkelt økt. Denne policyen kan indikere at en brukers postbokser kan bli kompromittert av potensielle angrepsvektorer, for eksempel kommando- og kontrollkommunikasjon (C&C/C2) via e-post.

Obs!

Defender for Cloud Apps integreres med Microsoft Defender XDR for å gi beskyttelse for Exchange Online, inkludert nettadressedetonasjon, beskyttelse mot skadelig programvare og mer. Når Defender for Microsoft 365 er aktivert, vil du begynne å se varsler i Defender for Cloud Apps aktivitetsloggen.

Mistenkelige nedlastingsaktiviteter for OAuth-appfiler

- Skanner OAuth-appene som er koblet til miljøet ditt, og utløser et varsel når en app laster ned flere filer fra Microsoft SharePoint eller Microsoft OneDrive på en måte som er uvanlig for brukeren. Dette kan indikere at brukerkontoen er kompromittert.

Uvanlig Internett-adresse for en OAuth-app

- Denne policyen profilerer miljøet ditt og utløser varsler når en OAuth-app kobler til skyprogrammene dine fra en uvanlig Internett-adresse. Denne policyen kan indikere at en angriper prøvde å bruke en legitim kompromittert app til å utføre skadelige aktiviteter i skyprogrammene dine.

Uvanlige aktiviteter (etter bruker)

Disse gjenkjenningene identifiserer brukere som utfører:

- Uvanlige nedlastingsaktiviteter for flere filer

- Uvanlige fildelingsaktiviteter

- Uvanlige filslettingsaktiviteter

- Uvanlige representerte aktiviteter

- Uvanlige administrative aktiviteter

- Uvanlige delingsaktiviteter for Power BI-rapporter (forhåndsversjon)

- Uvanlige aktiviteter for oppretting av flere virtuelle maskin (forhåndsversjon)

- Uvanlige aktiviteter for sletting av flere lagringsplass (forhåndsversjon)

- Uvanlig område for skyressurs (forhåndsversjon)

- Uvanlig filtilgang

Disse policyene ser etter aktiviteter i én enkelt økt med hensyn til den opprinnelige planen som kan indikere et bruddforsøk. Disse gjenkjenningene drar nytte av en maskinlæringsalgoritme som profilerer brukernes påloggingsmønster og reduserer falske positiver. Disse gjenkjenningene er en del av den heuritiske avviksregistreringsmotoren som profilerer miljøet ditt og utløser varsler med hensyn til en grunnlinje som ble lært på organisasjonens aktivitet.

Flere mislykkede påloggingsforsøk

- Denne gjenkjenningen identifiserer brukere som mislyktes flere påloggingsforsøk i én enkelt økt med hensyn til den opprinnelige planen som kan indikere et bruddforsøk.

Flere slettede VM-aktiviteter

- Denne policyen profilerer miljøet ditt og utløser varsler når brukere sletter flere virtuelle maskiner i én enkelt økt, i forhold til grunnlinjen i organisasjonen. Dette kan indikere et forsøk på brudd.

Aktiver automatisert styring

Du kan aktivere automatiserte utbedringshandlinger på varsler som genereres av policyer for avviksregistrering.

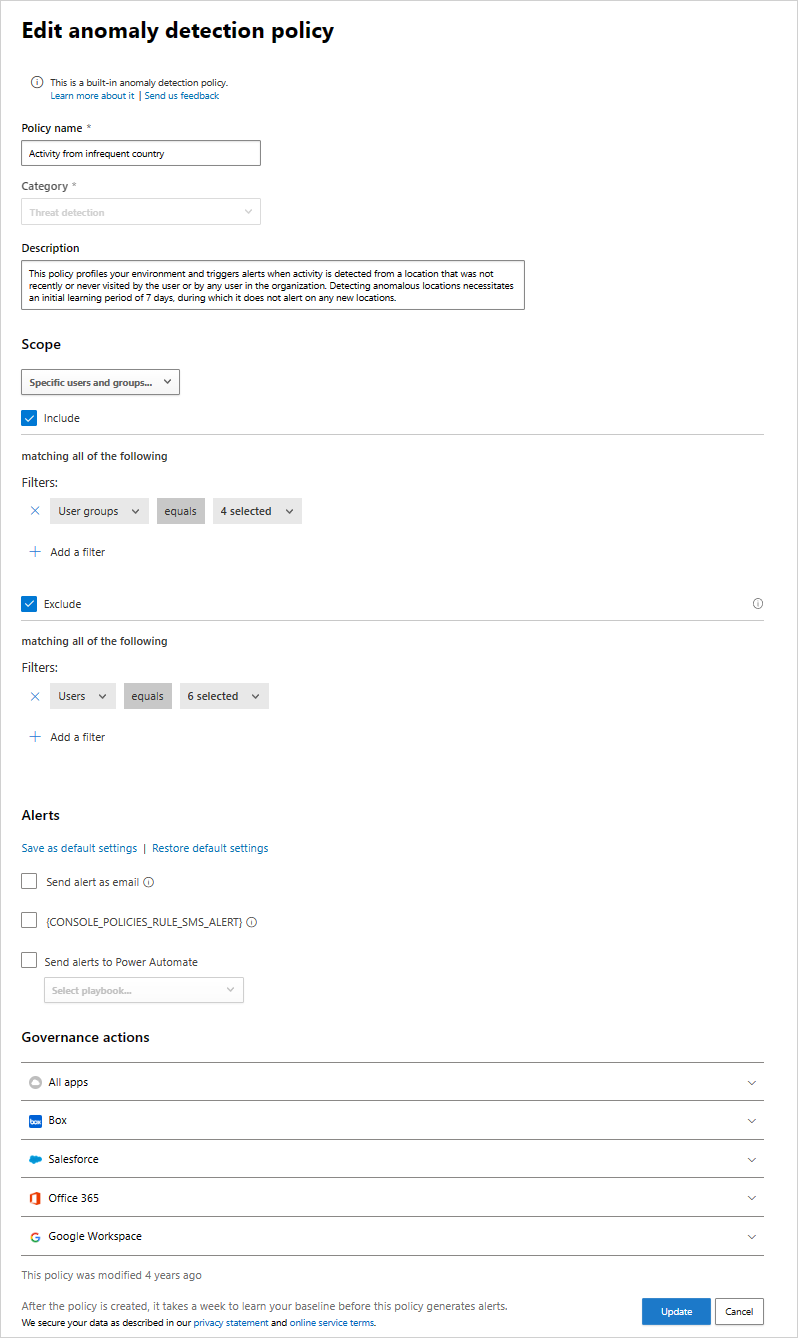

- Velg navnet på registreringspolicyen på Policyer-siden .

- I vinduet Rediger avviksregistreringspolicy som åpnes, angir du utbedringshandlingene du vil bruke for hver tilkoblede app eller for alle apper, under Styringshandlinger .

- Velg Oppdater.

Justere policyer for avviksregistrering

Slik påvirker du avviksregistreringsmotoren for å undertrykke eller vise varsler i henhold til preferansene dine:

I policyen for umulig reise kan du angi glidebryteren for følsomhet for å bestemme nivået av uregelmessig atferd som kreves før et varsel utløses. Hvis du for eksempel angir at den er lav eller middels, vil den undertrykke impossible travel-varsler fra en brukers vanlige plasseringer, og hvis du angir den til høy, vises slike varsler. Du kan velge blant følgende følsomhetsnivåer:

Lav: System-, leier- og brukerundertrykkelser

Middels: System- og brukerundertrykkelser

Høy: Bare systemundertrykkelser

Hvor:

Undertrykkingstype Beskrivelse System Innebygde gjenkjenninger som alltid undertrykkes. Leier Vanlige aktiviteter basert på tidligere aktivitet i leieren. Du kan for eksempel undertrykke aktiviteter fra en Internett-bruker som tidligere har blitt varslet om i organisasjonen. Bruker Vanlige aktiviteter basert på tidligere aktivitet for den bestemte brukeren. Du kan for eksempel undertrykke aktiviteter fra en plassering som brukes ofte av brukeren.

Obs!

Umulig reise, aktivitet fra sjeldne land/områder, aktivitet fra anonyme IP-adresser og aktivitet fra mistenkelige IP-adressevarsler gjelder ikke for mislykkede pålogginger og ikke-interaktive pålogginger.

Policyer for avviksregistrering av omfang

Hver policy for avviksregistrering kan angis uavhengig, slik at den bare gjelder for brukere og grupper du vil inkludere og ekskludere i policyen. Du kan for eksempel angi aktivitet fra sjelden fylkesgjenkjenning til å ignorere en bestemt bruker som reiser ofte.

Slik angir du en policy for avviksregistrering:

Gå til Cloud Apps -Policies ->>Policy management i Microsoft Defender Portal. Velg deretter policy for avviksregistrering for policytypen.

Velg policyen du vil angi omfang for.

Endre rullegardinlisten fra standardinnstillingen for Alle brukere og grupper til bestemte brukere og grupper under Omfang.

Velg Inkluder for å angi brukerne og gruppene som denne policyen skal gjelde for. Alle brukere eller grupper som ikke er valgt her, regnes ikke som en trussel og genererer ikke et varsel.

Velg Utelat for å angi brukere for hvem denne policyen ikke vil gjelde. Alle brukere som er valgt her, regnes ikke som en trussel og vil ikke generere et varsel, selv om de er medlemmer av grupper valgt under Inkluder.

Varsler om avviksregistrering

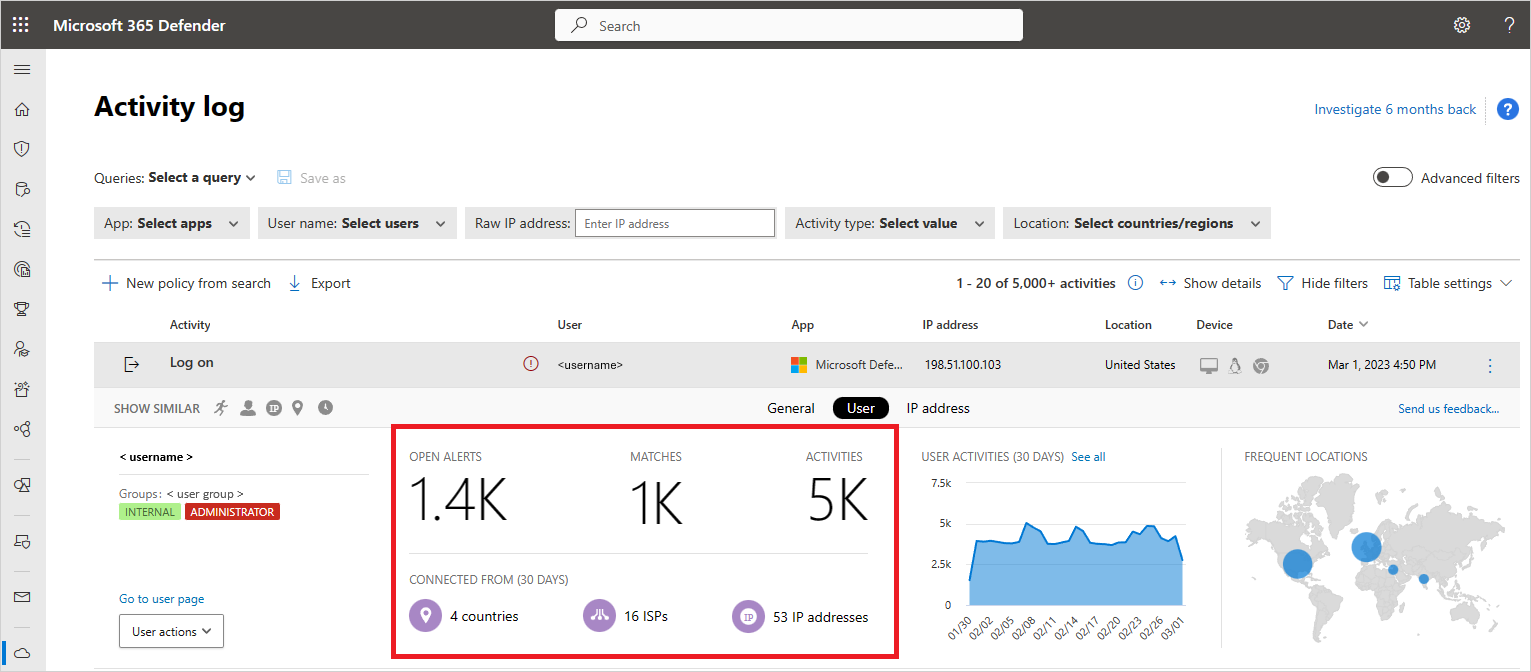

Du kan raskt triage de ulike varslene som utløses av de nye policyene for avviksregistrering, og bestemme hvilke som må tas hånd om først. Hvis du vil gjøre dette, trenger du konteksten for varselet, slik at du kan se det store bildet og forstå om noe skadelig faktisk skjer.

I aktivitetsloggen kan du åpne en aktivitet for å vise aktivitetsskuffen. Velg Bruker for å vise brukerinnsikt-fanen. Denne fanen inneholder informasjon som antall varsler, aktiviteter og hvor de er koblet fra, noe som er viktig i en undersøkelse.

Når det gjelder infiserte filer for skadelig programvare, kan du se en liste over infiserte filer etter at filene er oppdaget. Velg filnavnet for skadelig programvare i filskuffen for å åpne en rapport om skadelig programvare som gir deg informasjon om den typen skadelig programvare filen er infisert med.

Relaterte videoer

Neste trinn

Hvis det oppstår problemer, er vi her for å hjelpe. Hvis du vil ha hjelp eller støtte for produktproblemet, kan du åpne en støtteforespørsel.