Opplæring: Undersøke risikable brukere

Viktig

Fra og med november 2024 er Undersøk risikable brukeres støtte for Microsoft Defender for Cloud Apps fjernet. Som sådan er den eldre prosedyren som presenteres i denne artikkelen, bare tilgjengelig for informasjonsformål.

Sikkerhetsoperasjonsteam utfordres til å overvåke brukeraktivitet, mistenkelig eller på annen måte, på tvers av alle dimensjoner av identitetsangrepsoverflaten, ved hjelp av flere sikkerhetsløsninger som ofte ikke er tilkoblet. Mens mange selskaper nå har jaktteam for proaktivt å identifisere trusler i sine miljøer, kan det være en utfordring å vite hva de skal se etter på tvers av den enorme mengden data. Microsoft Defender for Cloud Apps fjerner behovet for å opprette komplekse korrelasjonsregler, og lar deg se etter angrep som strekker seg over skyen og det lokale nettverket.

For å hjelpe deg med å fokusere på brukeridentitet gir Microsoft Defender for Cloud Apps brukerenhetsatferdsanalyse (UEBA) i skyen. UEBA kan utvides til det lokale miljøet ved å integrere med Microsoft Defender for identitet, og deretter får du også kontekst rundt brukeridentitet fra den opprinnelige integreringen med Active Directory.

Uansett om utløseren er et varsel du ser på instrumentbordet Defender for Cloud Apps, eller om du har informasjon fra en tredjeparts sikkerhetstjeneste, kan du starte undersøkelsen fra instrumentbordet Defender for Cloud Apps for å fordype deg i risikable brukere.

I denne opplæringen lærer du hvordan du bruker Defender for Cloud Apps til å undersøke risikable brukere:

Forstå prioritetspoengsummen for undersøkelse

Prioritetspoengsummen for undersøkelse er en poengsum som Defender for Cloud Apps gir hver bruker beskjed om hvor risikabel brukeren er, i forhold til andre brukere i organisasjonen. Bruk prioritetspoengsummen for undersøkelse til å avgjøre hvilke brukere som skal undersøkes først, og oppdag både ondsinnede innsidere og eksterne angripere som beveger seg sidelengs i organisasjonene, uten å måtte stole på standard deterministiske oppdagelser.

Hver Microsoft Entra bruker har en dynamisk prioritetspoengsum for undersøkelse, som oppdateres kontinuerlig basert på nylig atferd og innvirkning bygget fra data evaluert fra Defender for Identity og Defender for Cloud Apps.

Defender for Cloud Apps bygger brukerprofiler for hver bruker, basert på analyser som vurderer sikkerhetsvarsler og unormale aktiviteter over tid, nodegrupper, forventet brukeraktivitet og effekten en bestemt bruker kan ha på forretnings- eller firmaressursene.

Aktivitet som avviker fra en brukers opprinnelige plan, evalueres og får poengsum. Når poengsummen er fullført, kjøres Microsofts proprietære dynamiske nodeberegninger og maskinlæring på brukeraktivitetene for å beregne undersøkelsesprioriteten for hver bruker.

Forstå hvem de virkelige mest risikable brukerne er umiddelbart ved å filtrere i henhold til undersøkelsesprioritetspoengsum, direkte verifisere hver brukers forretningsinnvirkning og undersøke alle relaterte aktiviteter – enten de er kompromitterte, eksfiltrerer data eller fungerer som innsidetrusler.

Defender for Cloud Apps bruker følgende til å måle risiko:

Varselpoengsum: Varslingsresultatet representerer den potensielle virkningen av et bestemt varsel på hver bruker. Varslingspoengvurdering er basert på alvorsgrad, brukerinnvirkning, varselpopularitet på tvers av brukere og alle enheter i organisasjonen.

Aktivitetspoengsum: Aktivitetspoengsummen bestemmer sannsynligheten for at en bestemt bruker utfører en bestemt aktivitet, basert på atferdslæring av brukeren og deres kolleger. Aktiviteter som identifiseres som de mest unormale får høyest poengsum.

Velg prioritetspoengsummen for undersøkelse for et varsel eller en aktivitet for å vise bevisene som forklarer hvordan Defender for Cloud Apps får en poengsum for aktiviteten.

Fase 1: Koble til appene du vil beskytte

Koble minst én app til Microsoft Defender for Cloud Apps ved hjelp av API-koblingene. Vi anbefaler at du starter med å koble til Microsoft 365.

Microsoft Entra ID apper registreres automatisk for appkontroll for betinget tilgang.

Fase 2: Identifisere de mest risikable brukerne

Slik identifiserer du hvem de mest risikofylte brukerne er i Defender for Cloud Apps:

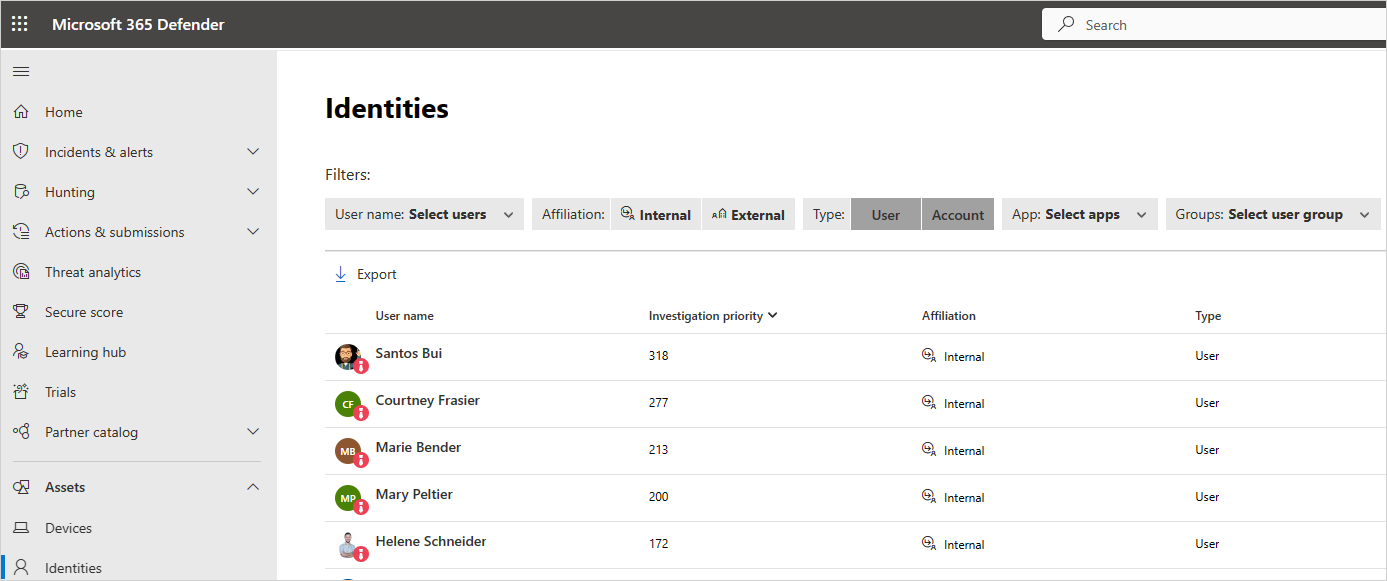

Velg Identiteter under Aktiva i Microsoft Defender-portalen. Sorter tabellen etter undersøkelsesprioritet. Deretter går du én etter én til brukersiden for å undersøke dem.

Prioritetsnummeret for undersøkelsen, som ble funnet ved siden av brukernavnet, er en sum av alle brukerens risikable aktiviteter den siste uken.

Velg de tre prikkene til høyre for brukeren, og velg Vis bruker-siden.

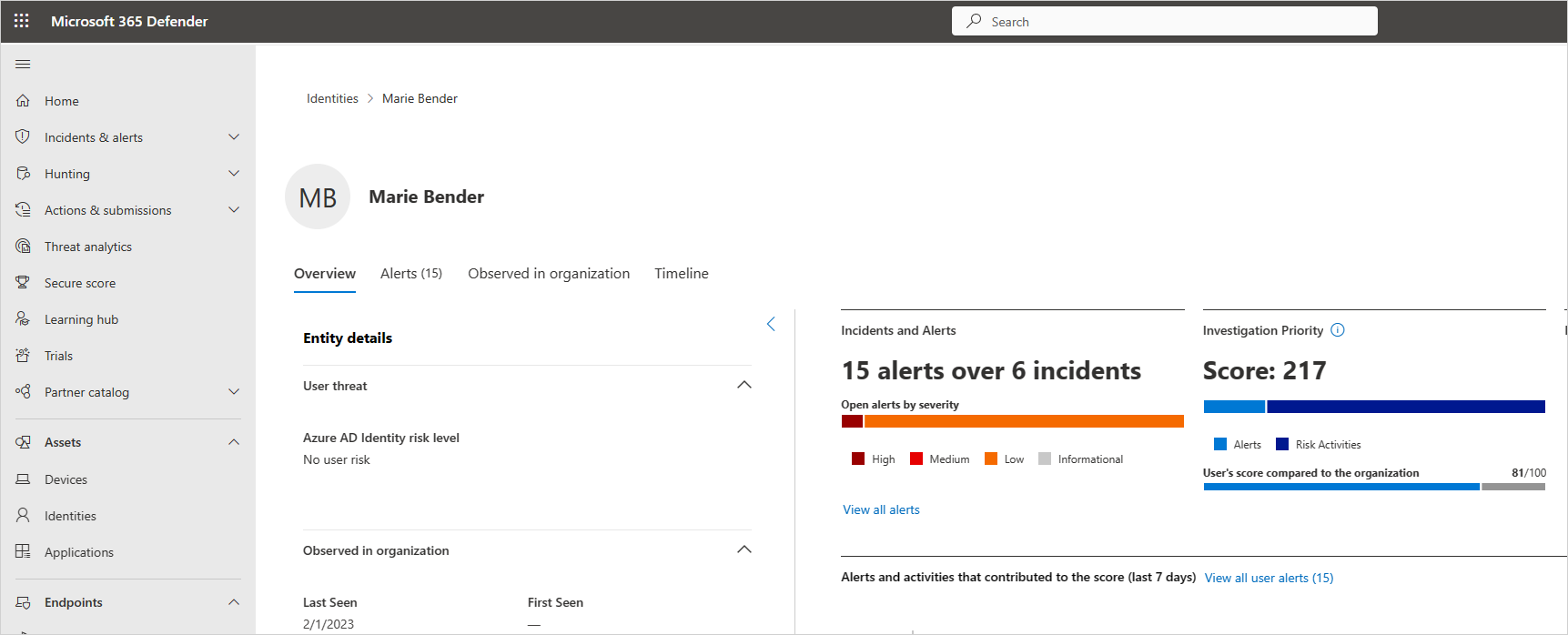

Se gjennom informasjonen på siden med brukerdetaljer for å få en oversikt over brukeren og se om det finnes punkter der brukeren utførte aktiviteter som var uvanlige for brukeren eller ble utført på et uvanlig tidspunkt.

Brukerens poengsum sammenlignet med organisasjonen representerer hvilken persentil brukeren befinner seg i, basert på rangeringen i organisasjonen – hvor høyt de er på listen over brukere du bør undersøke, i forhold til andre brukere i organisasjonen. Tallet er rødt hvis en bruker er i eller over den 90. persentilen til risikable brukere på tvers av organisasjonen.

Brukerdetaljersiden hjelper deg med å svare på følgende spørsmål:

| Spørsmål | Detaljer |

|---|---|

| Hvem er brukeren? | Se etter grunnleggende detaljer om brukeren og hva systemet vet om dem, inkludert brukerens rolle i firmaet og deres avdeling. Er brukeren for eksempel en DevOps-tekniker som ofte utfører uvanlige aktiviteter som en del av jobben? Eller er brukeren en misfornøyd ansatt som nettopp ble overført til en forfremmelse? |

| Er brukeren risikabel? | Hva er den ansattes risikopoengsum, og er det verdt å undersøke dem? |

| Hvilken risiko utgjør brukeren for organisasjonen? | Rull ned for å undersøke hver aktivitet og hvert varsel som er relatert til brukeren, for å begynne å forstå hvilken type risiko brukeren representerer. På tidslinjen velger du hver linje for å drille dypere ned i selve aktiviteten eller varslet. Velg nummeret ved siden av aktiviteten, slik at du kan forstå bevisene som påvirket selve poengsummen. |

| Hva er risikoen for andre ressurser i organisasjonen? | Velg fanen Lateral bevegelsesbaner for å forstå hvilke baner en angriper kan bruke til å få kontroll over andre ressurser i organisasjonen. Selv om brukeren du undersøker, for eksempel har en ikke-følsom konto, kan en angriper bruke tilkoblinger til kontoen til å oppdage og forsøke å kompromittere sensitive kontoer i nettverket. Hvis du vil ha mer informasjon, kan du se Bruke laterale bevegelsesbaner. |

Obs!

Selv om sider med brukerdetaljer gir informasjon for enheter, ressurser og kontoer på tvers av alle aktiviteter, inkluderer prioritetspoengsummen for undersøkelser summen av alle risikable aktiviteter og varsler i løpet av de siste 7 dagene.

Tilbakestill brukerpoengsum

Hvis brukeren ble etterforsket og ingen mistanke om kompromiss ble funnet, eller hvis du vil tilbakestille brukerens prioritetspoengsum for undersøkelser av en annen grunn, så manuelt som følger:

Velg Identiteter under Aktiva i Microsoft Defender-portalen.

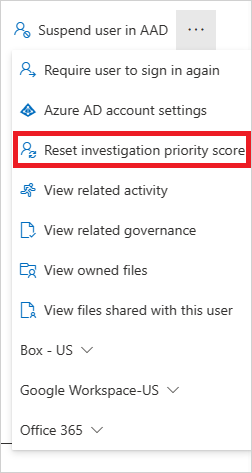

Velg de tre prikkene til høyre for den undersøkte brukeren, og velg deretter Prioritetspoengsum for tilbakestill undersøkelse. Du kan også velge Vis brukerside og deretter velge Tilbakestill prioritetspoengsum for undersøkelse fra de tre prikkene på siden med brukerdetaljer.

Obs!

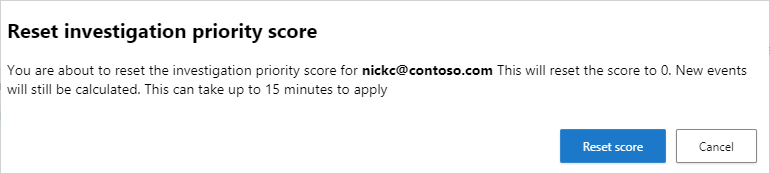

Bare brukere med en prioritetspoengsum som ikke er null, kan tilbakestilles.

Velg Tilbakestill poengsum i bekreftelsesvinduet.

Fase 3: Undersøke brukere ytterligere

Noen aktiviteter er kanskje ikke årsak til alarm på egen hånd, men kan være en indikasjon på en mistenkelig hendelse når den aggregeres med andre aktiviteter.

Når du undersøker en bruker, vil du stille følgende spørsmål om aktivitetene og varslene du ser:

Er det en forretningsmessig begrunnelse for at denne ansatte kan utføre disse aktivitetene? Hvis noen fra markedsføring for eksempel har tilgang til kodebasen, eller noen fra utvikling får tilgang til finansdatabasen, bør du følge opp med den ansatte for å sikre at dette var en tilsiktet og berettiget aktivitet.

Hvorfor fikk denne aktiviteten en høy poengsum mens andre ikke gjorde det? Gå til aktivitetsloggen , og angi undersøkelsesprioriteten til Er angitt for å forstå hvilke aktiviteter som er mistenkelige.

Du kan for eksempel filtrere basert på undersøkelsesprioritet for alle aktiviteter som har forekommet i et bestemt geografisk område. Deretter kan du se om det var andre aktiviteter som var risikable, hvor brukeren koblet fra, og du kan enkelt pivotere til andre neddrillinger, for eksempel nylige ikke-ananomale sky- og lokale aktiviteter, for å fortsette etterforskningen.

Fase 4: Beskytt organisasjonen

Hvis undersøkelsen fører deg til konklusjonen om at en bruker er kompromittert, bruker du følgende fremgangsmåte for å redusere risikoen.

Kontakt brukeren – ved hjelp av brukerkontaktinformasjonen som er integrert med Defender for Cloud Apps fra Active Directory, kan du drille ned i hvert varsel og hver aktivitet for å løse brukeridentiteten. Kontroller at brukeren er kjent med aktivitetene.

Direkte fra Microsoft Defender-portalen velger du de tre prikkene fra den undersøkte brukeren på Identiteter-siden, og velger om brukeren skal logge på igjen, avbryte brukeren eller bekrefte brukeren som kompromittert.

Når det gjelder en kompromittert identitet, kan du be brukeren om å tilbakestille passordet, slik at passordet oppfyller retningslinjer for anbefalt fremgangsmåte for lengde og kompleksitet.

Hvis du driller ned i et varsel og finner ut at aktiviteten ikke skal ha utløst et varsel, velger du koblingen Send oss tilbakemelding i aktivitetsskuffen, slik at vi kan være sikre på å finjustere varslingssystemet med organisasjonen i tankene.

Når du har utbedret problemet, lukker du varselet.

Se også

Hvis det oppstår problemer, er vi her for å hjelpe. Hvis du vil ha hjelp eller støtte for produktproblemet, kan du åpne en støtteforespørsel.