Arkiv over tidligere opdateringer til Microsoft Defender for Cloud Apps

Denne artikel er et arkiv, der beskriver opdateringer, der er foretaget i tidligere versioner af Defender for Cloud Apps. Hvis du vil se den nyeste liste over nyheder, skal du se Nyheder i Defender for Cloud Apps.

December 2023

Nye IP-adresser til portaladgang og SIEM-agentforbindelse

De IP-adresser, der bruges til portaladgang og SIEM-agentforbindelser, er blevet opdateret. Sørg for at føje de nye IP-adresser til din firewalls tilladelsesliste i overensstemmelse hermed for at holde tjenesten fuldt funktionsdygtig. Du kan finde flere oplysninger under:

Justering af efterslæbsperiode for indledende scanninger

Vi har justeret ventetiden for indledende scanninger, efter at vi har oprettet forbindelse mellem en ny app og Defender for Cloud Apps. Følgende appconnectors har alle en indledende efterslæbsperiode for scanning på syv dage:

Du kan få flere oplysninger under Opret forbindelse til apps for at få synlighed og kontrol med Microsoft Defender for Cloud Apps.

Understøttelse af SSPM for flere forbundne apps

Defender for Cloud Apps giver dig sikkerhedsanbefalinger til dine SaaS-programmer, så du kan forhindre mulige risici. Disse anbefalinger vises via Microsoft Secure Score, når du har en connector til et program.

Defender for Cloud Apps har nu forbedret sin SSPM-understøttelse ved at inkludere følgende apps: (prøveversion)

SSPM understøttes nu også for Google Workspace i generel tilgængelighed.

Bemærk!

Hvis du allerede har en connector til en af disse apps, opdateres din score i Secure-scoren muligvis automatisk i overensstemmelse hermed.

Du kan finde flere oplysninger under:

- Administration af SaaS-sikkerhedsholdning (SSPM)

- Synlighed af bruger, appstyring og sikkerhedskonfiguration

- Microsoft Secure Score

November 2023

Defender for Cloud Apps rotation af programcertifikat

Defender for Cloud Apps planlægger at rotere sit programcertifikat. Hvis du tidligere udtrykkeligt har tillid til det ældre certifikat og i øjeblikket har SIEM-agenter, der kører på nyere versioner af JDK (Java Development Kit), skal du have tillid til det nye certifikat for at sikre fortsat SIEM-agenttjeneste. Selvom det sandsynligvis ikke er nødvendigt at udføre nogen handling, anbefaler vi, at du kører følgende kommandoer for at validere:

I et kommandolinjevindue skal du skifte til mappen bin for Java-installationen, f.eks.:

cd "C:\Program Files (x86)\Java\jre1.8.0_291\bin"Kør følgende kommando:

keytool -list -keystore ..\lib\security\cacertsHvis du kan se følgende fire aliasser, betyder det, at du tidligere udtrykkeligt har tillid til vores certifikat og skal gøre noget. Hvis disse aliasser ikke er til stede, skal du ikke foretage dig noget.

- azuretls01crt

- azuretls02crt

- azuretls05crt

- azuretls06crt

Hvis du har brug for handling, anbefaler vi, at du allerede har tillid til de nye certifikater for at forhindre problemer, når certifikaterne er roteret fuldt ud.

Du kan få flere oplysninger i vores vejledning til fejlfinding af problemer med nye versioner af Java .

CSPM-understøttelse i Microsoft Defender til Cloud

Med den fortsatte Microsoft Defender for Cloud Apps konvergens i Microsoft Defender XDR understøttes CSPM-forbindelser (Cloud Security Posture Management) fuldt ud via Microsoft Defender for Cloud.

Vi anbefaler, at du opretter forbindelse mellem dine Azure-, AWS- og GCP-miljøer (Google Cloud Platform) for at Microsoft Defender til Cloud for at få de nyeste CSPM-funktioner.

Du kan finde flere oplysninger under:

- Hvad er Microsoft Defender for Cloud?

- Cloud Security Posture Management (CSPM) i Defender for Cloud

- Opret forbindelse mellem dine Azure-abonnementer og Microsoft Defender til Cloud

- Opret forbindelse mellem din AWS-konto og Microsoft Defender for Cloud

- Forbind dit GCP-projekt med Microsoft Defender for Cloud

Bemærk!

Kunder, der stadig bruger den klassiske Defender for Cloud Apps portal, får ikke længere vist sikkerhedskonfigurationsvurderinger for Azure-, AWS- og GCP-miljøer.

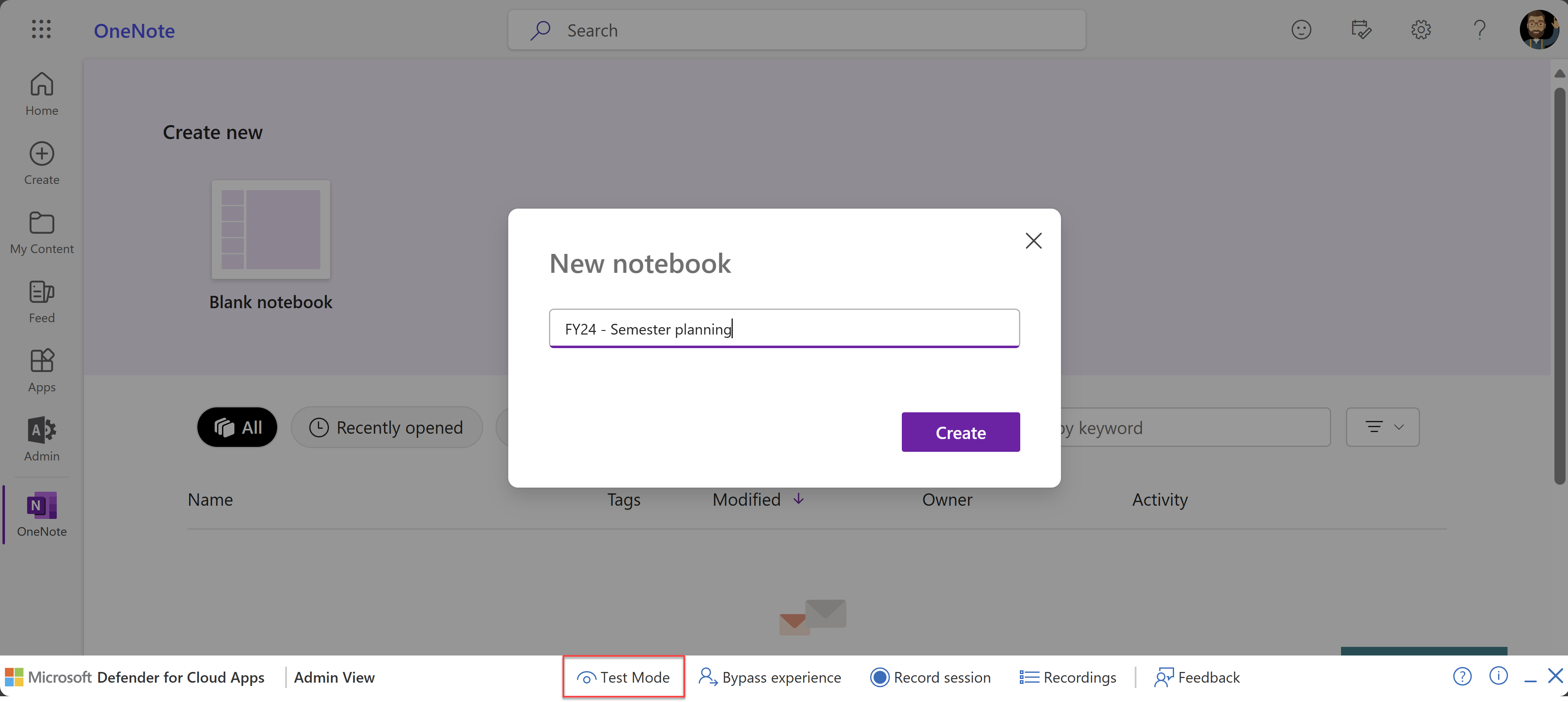

Testtilstand for administratorbrugere (eksempelvisning)

Som administrator kan det være en god idé at teste kommende fejlrettelser i proxyen, før den seneste version af Defender for Cloud Apps udrulles fuldt ud til alle lejere. For at hjælpe dig med at gøre dette har Defender for Cloud Apps nu en testtilstand, der er tilgængelig på værktøjslinjen Administration Vis.

I testtilstand er det kun administratorbrugere, der får vist eventuelle ændringer, der er angivet i fejlrettelser. Der er ingen indvirkning på andre brugere. Vi opfordrer dig til at sende feedback om de nye rettelser til Microsofts supportteam for at gøre udgivelsescyklusserne hurtigere.

Når du er færdig med at teste den nye rettelse, skal du slå testtilstanden fra for at vende tilbage til almindelig funktionalitet.

På følgende billede kan du f.eks. se den nye knap Testtilstand på værktøjslinjen Administration Vis, der er placeret over OneNote, som bruges i en browser.

Du kan finde flere oplysninger under Diagnosticer og foretag fejlfinding med værktøjslinjen Administration Vis og Testtilstand.

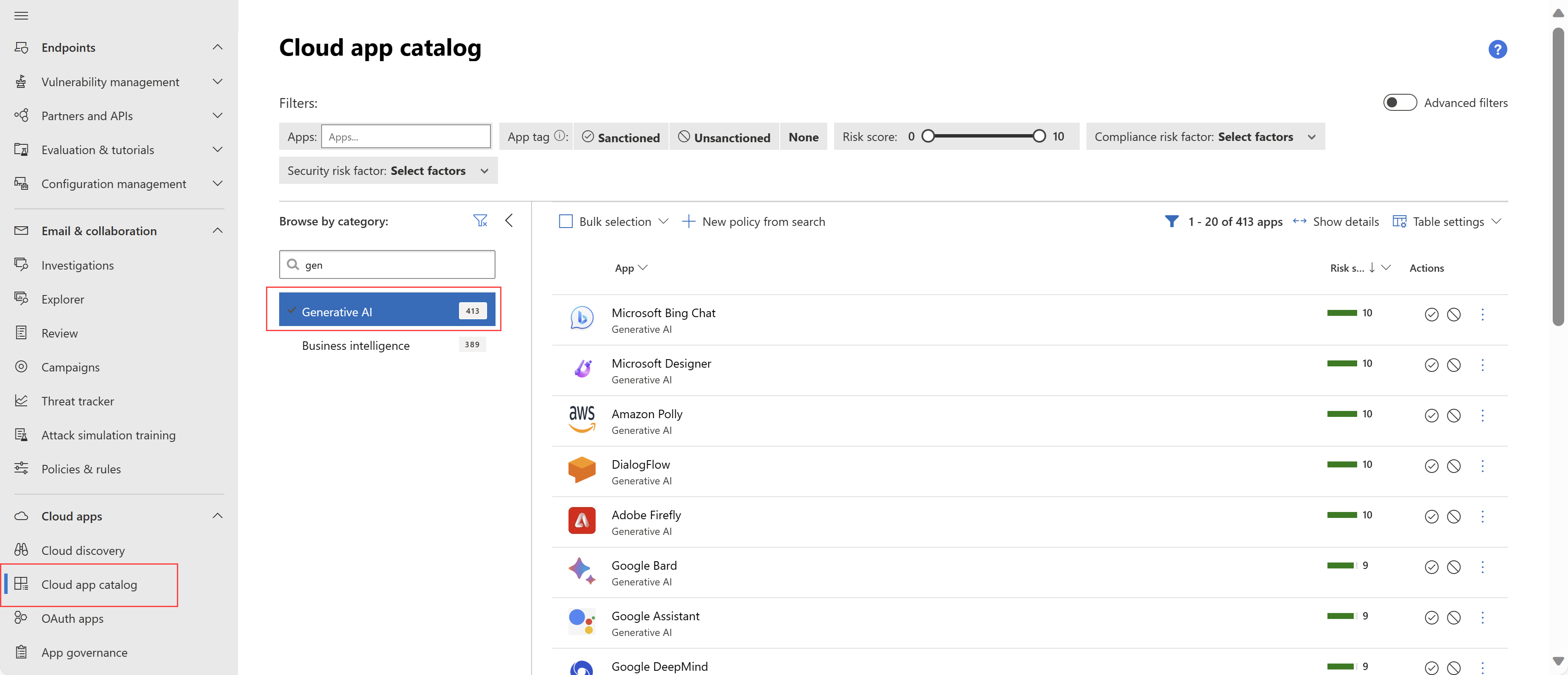

Ny katalogkategori for cloudapps til generativ AI

Det Defender for Cloud Apps appkatalog understøtter nu den nye generative AI-kategori for STORE LLM-apps (Large Language Model), f.eks. Microsoft Bing Chat, Google Bard, ChatGPT og meget mere. Sammen med denne nye kategori har Defender for Cloud Apps føjet hundredvis af generative AI-relaterede apps til kataloget, hvilket giver indblik i, hvordan generative AI-apps bruges i din organisation, og hjælper dig med at administrere dem sikkert.

Det kan f.eks. være, at du vil bruge Defender for Cloud Apps integration med Defender for Endpoint til at godkende eller blokere brugen af bestemte LLM-apps, der er baseret på en politik.

Du kan finde flere oplysninger under Find din cloudapp, og beregn risikoscores.

Generel tilgængelighed for mere registrering Skygge-it-hændelser med Defender for Endpoint

Defender for Cloud Apps kan nu finde skygge-it-netværkshændelser, der er registreret fra Defender for Endpoint-enheder, som arbejder i det samme miljø som en netværksproxy, som generelt er tilgængelig.

Du kan finde flere oplysninger under Find apps via Defender for Endpoint, når slutpunktet er bag en netværksproxy og Integrate Microsoft Defender for Endpoint.

Oktober 2023

Automatisk omdirigering til Microsoft Defender XDR generel tilgængelighed

Nu omdirigeres alle kunder automatisk til Microsoft Defender XDR fra den klassiske Microsoft Defender for Cloud Apps portal, da omdirigering er generelt tilgængelig. Administratorer kan stadig opdatere omdirigeringsindstillingen efter behov for at fortsætte med at bruge den klassiske Defender for Cloud Apps portal.

Integration af Defender for Cloud Apps i Microsoft Defender XDR strømliner processen med at registrere, undersøge og mindske trusler mod dine brugere, apps og data – så du kan gennemse mange beskeder og hændelser fra en enkelt glasrude i ét XDR-system.

Du kan få flere oplysninger under Microsoft Defender for Cloud Apps i Microsoft Defender XDR.

September 2023

Mere søgning efter Shadow IT-hændelser (prøveversion)

Defender for Cloud Apps kan nu finde Shadow IT-netværkshændelser, der er registreret fra Defender for Endpoint-enheder, som arbejder i det samme miljø som en netværksproxy.

Du kan finde flere oplysninger under Find apps via Defender for Endpoint, når slutpunktet er bag en netværksproxy (prøveversion) og Integrer Microsoft Defender for Endpoint.

Kontinuerlig NRT-hyppighed understøttes for tabellen CloudAPPEvents (prøveversion)

Defender for Cloud Apps understøtter nu frekvensen Fortløbende (NRT) for registreringsregler ved hjælp af tabellen CloudAppEvents.

Hvis du angiver en brugerdefineret registrering, der skal køre med fortløbende frekvens (NRT), kan du øge din organisations mulighed for at identificere trusler hurtigere. Du kan få flere oplysninger under Opret og administrer regler for brugerdefinerede registreringer.

August 2023

Nye sikkerhedsanbefalinger i Secure Score (prøveversion)

Nye Microsoft Defender for Cloud Apps anbefalinger er blevet tilføjet som microsoft Secure Score-forbedringshandlinger. Du kan få flere oplysninger under Nyheder i Microsoft Secure Score og Microsoft Secure Score.

Opdateringer til Microsoft 365-connector

Vi har foretaget følgende opdateringer til Defender for Cloud Apps Microsoft 365-connector:

- (eksempelvisning) Opdaterede understøttelse af SSPM med nye CIS Benchmark-sikkerhedsanbefalinger.

- Justerede navnene på eksisterende anbefalinger, så de stemmer overens med CIS-benchmarket.

Hvis du vil have vist relaterede data, skal du sørge for, at du har konfigureret Microsoft 365-connectoren. Du kan få flere oplysninger under Opret forbindelse mellem Microsoft 365 og Microsoft Defender for Cloud Apps.

Juli 2023

Log collector version 0.255.0

Defender for Cloud Apps har udgivet Defender for Cloud Apps log collector version 0.255.0, herunder opdateringer til amazon-corretto og openssl afhængigheder.

Filnavnet på den nye version er columbus-0.255.0-signed.jar, og billednavnet er mcaspublic.azurecr.io/public/mcas/logcollector, med latest/0.255.0 -koden .

Hvis du vil opdatere din logopsamler, skal du sørge for at stoppe logopsamleren i dit miljø, fjerne det aktuelle billede, installere det nye og opdatere certifikaterne.

Du kan få flere oplysninger under Administration af avanceret logindsamling.

ServiceNow-connectoren understøtter nu Utah-versionen

Defender for Cloud Apps ServiceNow-connectoren understøtter nu versionen ServiceNow Utah. Du kan få flere oplysninger under Opret forbindelse til ServiceNow til Microsoft Defender for Cloud Apps

Opdateringer til Google Workspace-connector

Google Workspace-connectoren understøtter nu:

- (eksempelvisning) SSPM-værktøjer (Security Posture Management) til SaaS-apps for at øge synligheden af Forkert konfiguration af SaaS-apps sammenlignet med de ideelle appkonfigurationer. SSPM-funktioner hjælper dig med proaktivt at reducere risikoen for brud og angreb uden at skulle være sikkerhedsekspert for hver platform.

- Kontrolelementet Aktivér multifaktorgodkendelse . Hvis du vil have vist relaterede data, skal du sørge for, at du har konfigureret Google Workspace-connectoren.

Du kan få flere oplysninger under Opret forbindelse mellem Google Workspace og Microsoft Defender for Cloud Apps.

Brugerdefinerede connectors med den åbne app-connectorplatform (prøveversion)

Defender for Cloud Apps nye kodeløse platform med åben appconnector hjælper SaaS-leverandører med at oprette appconnectorer til deres SaaS-apps.

Opret Defender for Cloud Apps connectors for at udvide appsikkerhedsfunktioner på tværs af kunders SaaS-økosystemer, beskytte data, mindske risici og styrke den overordnede SaaS-sikkerhedsholdning.

Du kan få flere oplysninger under Microsoft Defender for Cloud Apps åbn platform til appconnector.

Nye appconnectors til Asana og Miro (prøveversion)

Defender for Cloud Apps understøtter nu indbyggede appconnectors til Asana og Miro, som begge kan indeholde vigtige data i din organisation og derfor er mål for ondsindede aktører. Forbind disse apps med Defender for Cloud Apps for at få bedre indsigt i dine brugeres aktiviteter og trusselsregistrering med registrering af uregelmæssigheder baseret på maskinel indlæring.

Du kan finde flere oplysninger under:

Konsolidering af session og adgangspolitik

Defender for Cloud Apps forenkler nu arbejdet med både sessionspolitikker og adgangspolitikker. Tidligere skulle kunderne for at oprette en session eller adgangspolitik for en værtsapp, f.eks. Exchange, Teams eller Gmail, oprette en separat politik for alle relevante ressourceapps, f.eks. SharePoint, OneDrive eller Google Drev. Fra og med den 11. juli 2023 skal du nu kun oprette en enkelt politik for den hostede app.

Du kan finde flere oplysninger under:

- Styr cloudapps med politikker

- Adgangspolitikker i Microsoft Defender for Cloud Apps

- Sessionspolitikker

Automatisk omdirigering til Microsoft Defender XDR (prøveversion)

Kunder, der bruger prøveversionsfunktioner, omdirigeres nu automatisk til Microsoft Defender XDR fra den klassiske Microsoft Defender for Cloud Apps-portal. Administratorer kan stadig opdatere omdirigeringsindstillingen efter behov for at fortsætte med at bruge den klassiske Defender for Cloud Apps portal.

Du kan få flere oplysninger under Omdirigering af konti fra Microsoft Defender for Cloud Apps til Microsoft Defender XDR.

Juni 2023

Bemærk!

Fra og med juni 2023 vises opdateringer til styring af apps sammen med andre Microsoft Defender til Cloud-funktioner. Du kan få oplysninger om tidligere versioner under Nyheder i tilføjelsesprogrammet til appstyring til Defender for Cloud Apps.

Nye IP-adresser til adgangs- og sessionskontrolelementer

De IP-adresser, der bruges til vores adgangs- og sessionskontroltjenester, er blevet opdateret. Sørg for at opdatere din firewalls allowlist i overensstemmelse hermed for at holde tjenesten fuldt funktionsdygtig. Nyligt tilføjede adresser omfatter:

| Datacenter | Offentlige IP-adresser |

|---|---|

| Det sydlige Brasilien | 191.235.54.192, 191.235.58.85, 191.235.59.0, 191.235.58.255, 191.235.58.203, 191.235.57.180, 191.235.58.56, 191.235.58.201, 20.206.229.223, 191.235.55.73, 20.206.75.66, 20.226.100.200, 20.206.231.146, 104.41.37.185 |

| Det vestlige USA 3 | 20.14.38.222, 20.14.38.249, 20.150.153.126, 20.150.157.146, 20.150.157.211, 20.150.152.101, 20.106.80.235, 20.106.81.123, 20.150.158.183, 20.150.153.110, 20.118.150.70, 20.118.145.8, 20.150.143.88, 20.125.76.39, 20.106.103.34, 20.163.100.176 |

| Det nordlige Europa | 20.166.182.165, 20.166.182.171, 20.166.182.163, 20.166.182.193, 4.231.129.248, 20.54.22.195, 4.231.129.246, 20.67.137.212, 40.127.131.206, 20.166.182.159, 20.166.182.182, 68.219.99.39, 20.166.182.204, 68.219.99.63 |

| Det centrale Canada | 20.175.151.201, 20.175.142.34, 20.175.143.233, 4.205.74.15, 20.175.142.19, 20.175.142.143, 20.175.140.191, 20.175.151.166, 20.175.140.185, 20.175.143.220, 20.175.140.128, 20.104.25.35, 4.205.74.7, 20.220.128.26 |

| Østasien | 20.195.89.186, 20.195.89.213, 20.195.89.128, 20.195.89.62, 20.195.89.219, 20.239.27.66, 20.239.26.193, 20.195.89.72, 20.195.89.166, 20.195.89.56, 20.187.114.178, 20.239.119.245, 20.205.119.72, 20.187.116.207 |

| Det sydvestjysk-australien | 20.211.237.204, 20.92.29.167, 4.198.154.86, 4.198.66.117, 4.198.66.135, 20.11.210.40, 4.198.66.90, 20.92.8.154, 4.198.66.105, 4.198.66.78, 20.190.102.146, 4.198.66.126, 4.198.66.94, 4.198.66.92 |

| Det centrale Indien | 20.219.226.117, 20.204.235.50, 20.235.81.243, 20.204.235.230, 20.219.226.224, 20.204.236.111, 20.204.236.147, 20.204.236.213, 20.204.236.115, 20.204.236.74, 20.204.236.17, 20.235.115.136, 20.219.218.134, 20.204.251.239, 4.224.61.207 |

| Sydøstasien | 20.24.14.233 |

| Det centrale Frankrig | 20.74.115.131, 20.74.94.109, 20.111.40.153, 20.74.94.42, 20.74.94.220, 51.103.31.141, 20.74.95.102, 20.74.94.113, 51.138.200.138, 20.74.94.139, 20.74.94.136, 51.103.95.227, 20.74.114.253, 20.74.94.73 |

| Det vestlige Europa | 20.76.199.12, 20.160.197.20, 20.76.199.126, 20.76.198.169, 20.4.196.150, 20.76.199.32, 13.69.81.118, 20.76.151.201, 20.76.199.49, 20.76.198.36, 20.76.199.14, 20.76.198.91, 20.93.194.151, 20.229.66.63 |

| Det vestlige Storbritannien | 20.90.53.127, 51.142.187.141, 20.68.122.206, 20.90.53.162, 20.90.53.126, 20.90.50.109, 20.90.53.132, 20.90.53.133, 20.68.124.199, 20.90.49.200, 51.142.187.196, 20.254.168.148, 51.137.144.240, 20.90.50.115 |

| Det østlige USA | 40.117.113.165, 20.168.249.164, 172.173.135.148, 52.142.27.43, 20.237.22.163, 20.121.150.131, 20.237.18.20, 20.237.16.199, 20.237.16.198, 20.237.23.162, 20.124.59.116, 20.237.18.21, 20.124.59.146, 20.237.22.162 |

Du kan få flere oplysninger under Netværkskrav.

Appstyring er nu tilgængelig som en del af Defender for Cloud Apps licens

Appstyring er nu inkluderet som en del af de Microsoft Defender for Cloud Apps licenser og kræver ikke længere en licens til tilføjelsesprogrammet.

På Microsoft Defender-portalen skal du gå til Indstillinger > Cloud apps > Tjenestestatus for appstyring > for enten at aktivere appstyring, hvis den er tilgængelig, eller tilmelde dig ventelisten.

Eksisterende indehavere af prøvelicenser til tilføjelsesprogrammet til appstyring har indtil den 31. juli 2023 til at aktivere til/fra-knappen og bevare deres adgang til appstyring.

Du kan finde flere oplysninger under:

- Styring af apps Defender for Cloud Apps i Microsoft Defender XDR

- Slå styring af apps til for Microsoft Defender for Cloud Apps.

OAuth-konvergens i forbindelse med appstyring

For kunder, der har aktiveret appstyring, har vi funktioner til konsolideret overvågning og håndhævelse af politikker for alle OAuth-apps i forbindelse med appstyring.

I Microsoft Defender-portalen har vi flettet alle funktioner, der oprindeligt var under Cloud-apps > OAuth-apps, under Appstyring, hvor du kan administrere alle OAuth-apps under en enkelt glasrude.

Du kan få flere oplysninger under Få vist dine apps.

Forbedret jagtoplevelse for OAuth-appaktiviteter

Appstyring gør det nu nemt for dig at gå på jagt med appdata til næste niveau ved at give bedre indsigt i OAuth-appen, hvilket hjælper din SOC med at identificere en apps aktiviteter og de ressourcer, den har fået adgang til.

OAuth-appindsigt omfatter:

- Out-of-the-box forespørgsler, der hjælper med at strømline undersøgelsen

- Synlighed i dataene ved hjælp af resultatvisningen

- Muligheden for at inkludere OAuth-appdata, f.eks. oplysninger om ressource, app, bruger og appaktivitet, i brugerdefinerede registreringer.

Du kan finde flere oplysninger under Jagt efter trusler i appaktiviteter.

Opdatering af apphygiejne med Microsoft Entra

Fra den 1. juni 2023 vil administration af ubrugte apps, ubrugte legitimationsoplysninger og udløbne legitimationsoplysninger kun være tilgængelige for kunder med appstyring med Microsoft Entra Workload Identities Premium.

Du kan få flere oplysninger under Sikre apps med apphygiejnefunktioner og Hvad er arbejdsbelastningsidentiteter?.

Maj 2023

Politikker, der genererer funktionsmåde, genererer ikke længere beskeder (prøveversion). Fra og med den 28. maj 2023 genererer politikker, der genererer funktionsmåder i Microsoft Defender XDR avanceret jagt, ikke beskeder. Politikkerne fortsætter med at generere funktionsmåder , uanset om de er aktiveret eller deaktiveret i lejerens konfiguration.

Du kan finde flere oplysninger under Undersøg funktionsmåder med avanceret jagt (prøveversion).

Programmer, der ikke kan blokeres (prøveversion): Hvis du vil forhindre, at brugerne utilsigtet forårsager nedetid, kan du Defender for Cloud Apps nu forhindre dig i at blokere forretningskritiske Microsoft-tjenester. Du kan finde flere oplysninger under Styr registrerede apps.

April 2023

Defender for Cloud Apps version 251-252

30. april 2023

Den Microsoft Defender for Cloud Apps integration i Microsoft Defender XDR er offentligt tilgængelig. Du kan få flere oplysninger under Microsoft Defender for Cloud Apps i Microsoft Defender XDR.

Indstillingen for automatisk omdirigering er generelt tilgængelig. Administratorer kan bruge denne indstilling til at omdirigere brugere fra den separate Defender for Cloud Apps portal til Microsoft Defender XDR.

Denne indstilling er som standard angivet til Fra. Administratorer skal udtrykkeligt tilmelde sig ved at skifte til Til for udelukkende at bruge den Microsoft Defender XDR oplevelse.

Du kan få flere oplysninger under Omdirigering af konti fra Microsoft Defender for Cloud Apps til Microsoft Defender XDR.

Opdateringer til indstillingssider:

Funktionerne på følgende sider er fuldt integreret i Microsoft Defender XDR og har derfor ikke deres egen separate oplevelse i Microsoft Defender XDR:

- Indstillinger > Azure AD identitetsbeskyttelse

- Indstillinger for > appstyring

- Indstillinger > Microsoft Defender for Identity

Følgende sider er planlagt til udfasning sammen med Microsoft Defender for Cloud Apps-portalen:

- Indstillinger Eksportindstillinger >

- Aktivitetslog > for webtrafiklog

Defender for Cloud Apps version 250

24. april 2023

Zoom App-connector til SSPM (Offentlig prøveversion)

Defender for Cloud-apps understøtter nu en ny Zoom App-connector til SSPM. Du kan få flere oplysninger under Opret forbindelse zoom til Microsoft Defender for Cloud Apps.

2. april 2023

- Ny datatype for "funktionsmåder" i Microsoft Defender XDR avanceret jagt (prøveversion)

For at forbedre vores trusselsbeskyttelse og reducere advarselstræthed har vi føjet et nyt datalag kaldet "adfærd" til den Microsoft Defender for Cloud Apps oplevelse i Microsoft Defender XDR avanceret jagt. Denne funktion er beregnet til at levere relevante oplysninger til undersøgelser ved at identificere uregelmæssigheder eller andre aktiviteter, der kan være relateret til sikkerhedsscenarier, men ikke nødvendigvis angive skadelig aktivitet eller en sikkerhedshændelse. I denne første fase præsenteres nogle af Microsoft Defender for registrering af uregelmæssigheder i Cloud App også som funktionsmåder. I fremtidige faser genererer disse registreringer kun funktionsmåder og ikke beskeder. Du kan finde flere oplysninger under Undersøg funktionsmåder med avanceret jagt (prøveversion).

Marts 2023

Defender for Cloud Apps version 249

19. marts 2023

-

Automatisk omdirigering fra Microsoft Defender for Cloud Apps til Microsoft Defender-portalen (prøveversion)

Med en ny automatisk omdirigering kan du udløse den automatiske omdirigering fra Microsoft Defender for Cloud Apps til Microsoft Defender XDR. Når indstillingen for omdirigering er aktiveret, dirigeres brugere, der tilgår Microsoft Defender for Cloud Apps-portalen, automatisk til Microsoft Defender-portalen. Til/fra-standardværdien er angivet til Fra, og administratorer skal eksplicit tilmelde sig den automatiske omdirigering og begynde at bruge Microsoft Defender XDR med udelt adgang. Du har stadig mulighed for at fravælge de Microsoft Defender XDR oplevelser og bruge Microsoft Defender for Cloud Apps enkeltstående portal. Det kan du gøre ved at slå til/fra-knappen fra. Du kan få flere oplysninger under Omdirigering af konti fra Microsoft Defender for Cloud Apps til Microsoft Defender XDR.

Version af appstyring marts 2023

- Offentlig prøveversion af apphygiejne: Appstyring giver nu indsigt og politikfunktionalitet for ubrugte apps, apps med ubrugte legitimationsoplysninger og apps med udløbne legitimationsoplysninger. Hver af disse funktioner har allerede en foruddefineret politik, og du kan også definere dine egne brugerdefinerede politikker. Du kan eksportere denne indsigt fra applisten, så du nemt kan rapportere og triage på tværs af din organisation.

Defender for Cloud Apps version 248

5. marts 2023

Hurtigere indlæsningstid for beskyttede sessioner

Vi har foretaget betydelige forbedringer af indlæsningstiden for websider, der er beskyttet af sessionspolitikker. Slutbrugere, der er begrænset til sessionspolitikker, enten fra en stationær eller mobilenhed, kan nu få en hurtigere og mere problemfri browseroplevelse. Vi har været vidne til en forbedring på mellem 10 % og 40 %, afhængigt af programmet, netværket og websidens kompleksitet.Understøttelse af Tokyo ServiceNow-version

Den Defender for Cloud Apps connector til ServiceNow understøtter nu Versionen ServiceNow Tokyo. Med denne opdatering kan du beskytte de nyeste versioner af ServiceNow ved hjælp af Defender for Cloud Apps. Du kan få flere oplysninger under Opret forbindelse til ServiceNow til Microsoft Defender for Cloud Apps.

Februar 2023

Version af appstyring i februar 2023

- Oplevelse med udvidet undersøgelse af vigtige beskeder: Appstyring giver nu yderligere oplysninger, som administratorer skal bruge for at undersøge og afhjælpe hændelser og beskeder. Denne forbedring indeholder flere oplysninger under Hvad der skete og Anbefalede handlinger i beskedhistorien på Microsoft Defender XDR beskedsider. Disse oplysninger er tilgængelige for alle vigtige beskeder om appstyring, herunder beskeder, der udløses af regler for trusselsregistrering, foruddefinerede politikker og brugerdefinerede politikker. Få mere at vide om den forbedrede beskedoplevelse.

- Offentlig prøveversion af appstyringsfunktioner til apphygiejne: Indsigter og kontrolelementer i appstyring for ubrugte apps, apps med ubenyttede legitimationsoplysninger og apps med udløbne legitimationsoplysninger, der blev startet til offentlig prøveversion den 15. februar 2023. Administratorer kan sortere, filtrere og eksportere efter den senest anvendte dato for appen, legitimationsoplysninger, der ikke bruges siden, og udløbsdato for legitimationsoplysninger. En foruddefineret politik for ubrugte apps, apps med ubrugte legitimationsoplysninger og apps med udløbne legitimationsoplysninger kommer fra kassen.

Defender for Cloud Apps version 246 og 247

19. februar 2023

Opdateringsmeddelelser om funktioner i SaaS Security Posture Management (SSPM) (GA og offentlig prøveversion)

Vi har foretaget vigtige forbedringer af vores styring og beskyttelse af SaaS-programmer (software-as-a-service). Disse forbedringer omfatter vurderinger, der identificerer risikable sikkerhedskonfigurationer ved hjælp af Microsoft Defender for Cloud Apps og problemfri integration i Microsoft Secure Score-oplevelsen. Vi har nu udgivet Salesforce og ServiceNow, så de bliver offentligt tilgængelige, mens Okta, GitHub, Citrix ShareFile og DocuSign i øjeblikket er en offentlig prøveversion. Du kan få flere oplysninger under Opret forbindelse til apps for at få synlighed og kontrol med Microsoft Defender for Cloud Apps.Politikstyringshandlinger for registrering af malware er nu tilgængelige (prøveversion)

Automatiske handlinger for filer, der registreres af politikken til registrering af malware, er nu tilgængelige som en del af politikkonfigurationen. Handlingerne adskiller sig fra app til app. Du kan få flere oplysninger under Handlinger til styring af malware (prøveversion)..Opdatering af logindsamlingsversion

Vi har udgivet en ny logindsamlerversion med de nyeste sikkerhedsrettelser.

Ny version: columbus-0.246.0-signed.jar

Billednavn: mcaspublic.azurecr.io/public/mcas/logcollector tag: latest/0.246.0 billed-id: eeb3c4f1a64cDocker-billedet blev genopbygget med disse opdateringer:

Afhængighedsnavn Fra version Til version Kommentarer amazon-corretto 8.222.10.1-linux-x64 8.352.08.1-linux-x64 åbnersl 1.1.1 1.1.1q 1.1.1s 1.1.1-serien er tilgængelig og understøttes indtil den 11. sep. 2023. Ren ftpd 1.0.49 1.0.50 fasterxml.jackson.core.version 2.13.3 2.14.1 2.14 blev udgivet i november 2022 org.jacoco 0.7.9 0.8.8 Version 0.8.8 fra 05. april 2022 Hvis du vil bruge den nye version, skal du stoppe dine logindsamlere, fjerne det aktuelle billede og installere det nye.

Hvis du vil kontrollere, at den nye version kører, skal du køre følgende kommando i Docker-objektbeholderen:

cat /var/adallom/versions | grep columbus-

Januar 2023

Defender for Cloud Apps version 244 og 245

22. januar 2023

-

Filpolitik – udforskning af flere SIT'er

Defender for Cloud Apps indeholder allerede muligheden for at udforske politikfilforekomster, der indeholder følsomme informationstyper (SIT'er). Nu giver Defender for Cloud Apps dig også mulighed for at skelne mellem flere SIT'er i det samme filmatch. Denne funktion, der kaldes korte beviser, gør det muligt Defender for Cloud Apps bedre at administrere og beskytte din organisations følsomme data. Du kan få flere oplysninger under Undersøg beviser (prøveversion)..

Opdateringer lavet i 2022

Bemærk!

Fra og med den 28. august 2022 kan brugere, der har fået tildelt rollen Azure AD Sikkerhedslæser, ikke administrere de Microsoft Defender for Cloud Apps beskeder. Hvis du vil fortsætte med at administrere beskeder, skal brugerens rolle opdateres til en Azure AD sikkerhedsoperator.

Defender for Cloud Apps version 240, 241, 242 og 243

25. december 2022

-

Azure AD identitetsbeskyttelse

Azure AD beskeder om identitetsbeskyttelse modtages direkte til Microsoft Defender XDR. De Microsoft Defender for Cloud Apps politikker påvirker ikke beskederne på Microsoft Defender Portal. Azure AD politikker for identitetsbeskyttelse fjernes gradvist fra listen over cloudapps på Microsoft Defender-portalen. Hvis du vil konfigurere beskeder fra disse politikker, skal du se Konfigurer Azure AD IP-beskedtjeneste.

Defender for Cloud Apps version 237, 238 og 239

30. oktober 2022

Oprindelig integration af Microsoft Defender for Cloud Apps i Microsoft Defender XDR er nu en offentlig prøveversion

Hele Defender for Cloud Apps-oplevelsen i Microsoft Defender XDR er nu tilgængelig som offentlig prøveversion.SecOps- og sikkerhedsadministratorer oplever disse store fordele:

- Sparet tid og omkostninger

- Holistisk undersøgelsesoplevelse

- Ekstra data og signaler i avanceret jagt

- Integreret beskyttelse på tværs af alle sikkerhedsarbejdsbelastninger

Du kan få flere oplysninger under Microsoft Defender for Cloud Apps i Microsoft Defender XDR.

Version af appstyring oktober 2022

- Tilføjet indsigt og afhjælpning af følsomt indhold: Appstyring giver indsigt og automatiserede afhjælpningsfunktioner via foruddefinerede og brugerdefinerede politikker for apps, der får adgang til indhold med Microsoft Purview Information Protection mærkater. Virksomhedsadministratorer har nu indblik i de arbejdsbelastninger, som disse apps får adgang til, og om de har adgang til følsomme data i disse arbejdsbelastninger. Med foruddefinerede og brugerdefinerede politikker får administratorer besked om apps, der har forsøgt at få adgang til følsomme data. Desuden kan appstyring automatisk deaktivere apps, der ikke overholder angivne regler.

- Udvidet dækning til at omfatte alle ikke-Graph API-apps – Appstyring har udvidet dækningen for at sikre flere apps i din lejer. Ud over OAuth-apps, der bruger Microsoft Graph API, giver appstyring nu synlighed og beskyttelse for alle OAuth-apps, der er registreret på Microsoft Entra ID. Få mere at vide om dækning af appstyring.

Defender for Cloud Apps version 236

18. september 2022

-

Egnyte API-connector er offentlig tilgængelig

Egnyte API-connectoren er offentlig tilgængelig, hvilket giver dig større synlighed og kontrol over din organisations brug af Egnyte-appen. Du kan få flere oplysninger under Sådan Defender for Cloud Apps hjælper med at beskytte dit Egnyte-miljø.

Defender for Cloud Apps version 235

4. september 2022

Opdatering af Log Collector-version

Vi har udgivet en ny logindsamlerversion med de nyeste sikkerhedsrettelser.Ny version: columbus-0.235.0-signed.jar

Primære ændringer:

- Docker-billedet blev genopbygget med de seneste opdateringer

- Openssl-biblioteket blev opdateret fra 1.1.1l til 1.1.1q

- fasterxml.jackson.core.version blev opdateret fra 2.13.1 til 2.13.3

Hvis du vil opdatere versionen, skal du stoppe dine logindsamlere, fjerne det aktuelle billede og installere et nyt.

Kør denne kommando i Docker-objektbeholderen for at bekræfte versionen:cat var/adallom/versions | grep columbus-

Du kan få flere oplysninger under Konfigurer automatisk logoverførsel for fortløbende rapporter.Onboarding af program til sessionskontrolelementer (prøveversion)

Onboardingprocessen for et program, der skal bruges til sessionskontrol, er blevet forbedret og bør øge succesraten for onboardingprocessen. Sådan onboarder du et program:- Gå til listen Over kontrolelementer for appen Betinget adgang i Indstillinger –>Appkontrol med betinget adgang.

- Når du har valgt Onboard with session control (Onboard with session control), får du vist formularen Rediger denne app .

- Hvis du vil onboarde programmet til sessionskontrolelementer, skal du vælge indstillingen Brug appen med sessionskontrolelementer .

Du kan få flere oplysninger under Installér appkontrol med betinget adgang for katalogapps med Azure AD.

Defender for Cloud Apps version 234

21. august 2022

Funktionsparitet mellem kommercielle og offentlige tilbud

Vi har konsolideret flowet, der gør det muligt at forbruge Microsoft Defender for Cloud Apps data via Microsoft Defender XDR. Hvis du vil bruge disse data i Microsoft Defender til Cloud, skal Microsoft Defender XDR bruges. Du kan få flere oplysninger under Microsoft Defender XDR leverer samlet XDR-oplevelse til GCC-, GCC High- og DoD-kunder ogOpret forbindelse Microsoft Defender XDR data til Microsoft Sentinel.Beskyttelse af apps, der bruger ikke-standardporte med sessionskontrolelementer

Denne funktion gør det muligt for Microsoft Defender for Cloud Apps at gennemtvinge sessionspolitikker for programmer, der bruger andre portnumre end 443. Splunk og andre programmer, der bruger andre porte end 443, vil nu være berettiget til sessionskontrol.

Der er ikke noget konfigurationskrav til denne funktion. Funktionen er i øjeblikket i eksempelvisning. Du kan få flere oplysninger under Beskyt apps med Microsoft Defender for Cloud Apps appkontrol af betinget adgang.

Defender for Cloud Apps version 232 og 233

7. august 2022

-

MITRE-teknikker

De Defender for Cloud Apps trusselsbeskyttelse uregelmæssigheder opdagelser vil nu omfatte MITRE teknikker og subtechniques, hvor det er relevant, ud over MITRE taktik, der allerede findes. Disse data vil også være tilgængelige i beskedens siderude i Microsoft Defender XDR. Du kan få flere oplysninger under Sådan undersøges beskeder om registrering af uregelmæssigheder.

Vigtigt!

Udfasning af gamle proxysuffiksdomæner for sessionskontrol (gradvis udrulning)

Fra den 15. september 2022 understøtter Defender for Cloud Apps ikke længere suffiksdomæner i formularen<appName>.<region>.cas.ms.

I november 2020 flyttede vi til suffiksdomæner i form af <appName>.mcas.ms, men gav stadig udvidet tid til at skifte fra de gamle suffikser.

Slutbrugerne har meget lidt chance for at støde på navigationsproblemer på et sådant domæne. Der kan dog være situationer, hvor de kan have problemer – f.eks. hvis bogmærker gemmes i den gamle domæneformular, eller et gammelt link er gemt et eller andet sted.

Hvis brugerne får vist følgende meddelelse:

Forbindelsen til dette websted er ikke sikker.

missing.cert.microsoft.sharepoint.com.us.cas.ms sendte et ugyldigt svar

De skal manuelt erstatte afsnittet .<region>.cas.ms med URL-adressen med .mcas.us.

Version af appstyring i juli 2022

- Tilføjede flere foruddefinerede politikker: Appstyring frigav yderligere fem standardpolitikker for at registrere unormale appfunktionsmåder. Disse politikker er aktiveret som standard, men du kan deaktivere dem, hvis du vælger det. Få mere at vide her

- Nyt videobibliotek: Appstyring oprettede et nyt bibliotek med korte videoer om funktioner i appstyring, hvordan du bruger dem, og oplysninger om, hvordan du kan få mere at vide. Tjek det ud her

- Generel adgang til integration af Secure Score: Microsoft Secure Score-integration med tilføjelsesprogrammet AppG (AppG) til Microsoft Defender for Cloud Apps (MDA) er blevet offentligt tilgængelig. AppG-kunder modtager nu anbefalinger i Secure Score, der hjælper dem med at sikre deres Microsoft 365 OAuth-apps. Hvorfor er denne integration vigtig? Secure Score er en repræsentation af en organisations sikkerhedsholdning og et indgangspunkt til forskellige muligheder for at forbedre denne stilling. Ved at følge Secure Score-anbefalinger forbedrer kunderne robusthed over for kendte og nye trusler. AppG er en funktionalitet til administration af sikkerhed og politik, der er udviklet til OAuth-aktiverede apps, der har adgang til Microsoft 365-data. Med dyb integration i arbejdsbelastninger og funktioner til trusselsregistrering er AppG velegnet til markant at reducere store angrebsoverflader i virksomhedens appøkosystemer. Ved at følge AppG-relaterede anbefalinger og aktivere foreslåede politikindstillinger kan virksomheder beskytte både apps og data mod misbrug og faktisk dårlig agentaktivitet.

Defender for Cloud Apps version 231

10. juli 2022

-

Malwarehashes tilgængelige for SharePoint og OneDrive (prøveversion)

Ud over filhashes, der er tilgængelige for malware, der er registreret i ikke-Microsoft-lagerapps, indeholder nye beskeder om registrering af malware hashes for malware, der er registreret i SharePoint og OneDrive. Du kan få flere oplysninger under Registrering af malware.

Defender for Cloud Apps version 230

26. juni 2022

-

SaaS Security Posture Management-funktioner til Salesforce og ServiceNow

Vurderinger af sikkerhedsholdning er tilgængelige for Salesforce og ServiceNow. Du kan få flere oplysninger under Administration af sikkerhedsholdning for SaaS-apps.

Defender for Cloud Apps version 227, 228 og 229

14. juni 2022

Administration forbedringer af overvågning

Der er tilføjet ekstra Defender for Cloud Apps administratoraktiviteter:- Status for filovervågning – slår til/fra

- Oprettelse og sletning af politikker

- Redigering af politikker er blevet beriget med flere data

- Administration administration: tilføjelse og sletning af administratorer

For hver af de aktiviteter, der er angivet ovenfor, kan du finde oplysningerne i aktivitetsloggen. Du kan få flere oplysninger under Administration aktivitetsovervågning.

DocuSign API-connectoren er offentlig tilgængelig

DocuSign API-connectoren er offentlig tilgængelig, hvilket giver dig større synlighed og kontrol over din organisations brug af DocuSign-appen. Du kan få flere oplysninger under Sådan Defender for Cloud Apps hjælper med at beskytte dit DocuSign-miljø.

Version af appstyring fra maj 2022

- Foruddefinerede politikker i den offentligt tilgængelige version: Appstyring har udgivet et sæt standardpolitikker for at registrere unormale appfunktionsmåder. Disse politikker er aktiveret som standard, men du kan deaktivere dem, hvis du vælger det. Få mere at vide her

- Generel adgang til teams-arbejdsbelastning: Appstyring tilføjede indsigt, politikfunktioner og styring for Teams-arbejdsbelastningen. Du kan se dataforbrug, tilladelsesforbrug og oprette politikker for Teams-tilladelser og -brug.

- Appstyringsbeskeder samlet i M365D-besked- og hændelseskøerne: Køen for beskeder om appstyring er blevet samlet med oplevelsen af Microsoft Defender XDR beskeder og samles i hændelser.

Defender for Cloud Apps version 226

1. maj 2022

-

Forbedringer i registrering af malware for lagerapps, der ikke er fra Microsoft

Defender for Cloud Apps har introduceret større forbedringer i mekanismen til registrering af lagerapps, der ikke er fra Microsoft. Dette reducerer antallet af falske positive beskeder.

Defender for Cloud Apps version 225

24. april 2022

-

Understøttelse af versioner af Rom og San Diego ServiceNow

Den Defender for Cloud Apps connector til ServiceNow understøtter nu versionerne Rom og San Diego af ServiceNow. Med denne opdatering kan du beskytte de nyeste versioner af ServiceNow ved hjælp af Defender for Cloud Apps. Du kan få flere oplysninger under Opret forbindelse til ServiceNow til Microsoft Defender for Cloud Apps.

Defender for Cloud Apps version 222, 223 og 224

3. april 2022

-

Opdaterede alvorsgradsniveauer for Defender for Cloud Apps registreringer af uregelmæssigheder

Alvorsgraden for Defender for Cloud Apps indbyggede beskeder om registrering af uregelmæssigheder ændres for bedre at afspejle risikoniveauet i tilfælde af sande positive beskeder. De nye alvorsgradsniveauer kan ses på siden med politikker: https://portal.cloudappsecurity.com/#/policy

Defender for Cloud Apps version 221

20. februar 2022

-

Egnyte-appconnector tilgængelig i offentlig prøveversion

En ny appconnector til Egnyte er tilgængelig i en offentlig prøveversion. Du kan nu oprette forbindelse Microsoft Defender for Cloud Apps til Atlassian for at overvåge og beskytte brugere og aktiviteter. Du kan få flere oplysninger under Opret forbindelse til Egnyte til Microsoft Defender for Cloud Apps (prøveversion).

Defender for Cloud Apps version 220

6. februar 2022

-

Ny cloudregistreringslogopsamler

Cloud Discovery-logopsamleren er blevet opdateret til Ubuntu 20.04. Hvis du vil installere den, skal du se Konfigurer automatisk logoverførsel for fortløbende rapporter.

Defender for Cloud Apps version 218 og 219

23. januar 2022

-

Atlassian-appconnector tilgængelig i offentlig prøveversion

En ny appconnector til Atlassian er tilgængelig i en offentlig prøveversion. Du kan nu oprette forbindelse Microsoft Defender for Cloud Apps til Atlassian for at overvåge og beskytte brugere og aktiviteter. Du kan få flere oplysninger under Opret forbindelse mellem Atlassian og Microsoft Defender for Cloud Apps (prøveversion).

Opdateringer lavet i 2021

Defender for Cloud Apps version 216 og 217

26. december 2021

Ikke-Microsoft-aktiviteter inden for avanceret jagt

Aktiviteter, der ikke er Microsoft-apps, er nu inkluderet i tabellen CloudAppEvent i Microsoft Defender XDR avanceret jagt. Du kan få flere oplysninger i blogindlægget Microsoft Defender XDR Tech Community.NetDocuments API-connectoren er nu offentlig tilgængelig

NetDocuments API-connectoren er offentlig tilgængelig, hvilket giver dig mere synlighed i og kontrol over, hvordan din NetDocument-app bruges i din organisation. Du kan få flere oplysninger under Sådan Cloud App Security hjælper med at beskytte dine NetDocuments

Defender for Cloud Apps version 214 og 215

28. november 2021

-

NetDocuments-appconnector tilgængelig i offentlig prøveversion

En ny appconnector til NetDocuments er tilgængelig i en offentlig prøveversion. Du kan nu oprette forbindelse Microsoft Defender for Cloud Apps til NetDocuments for at overvåge og beskytte brugere og aktiviteter. Du kan få flere oplysninger under Opret forbindelse mellem NetDocuments og Microsoft Defender for Cloud Apps.

Cloud App Security version 212 og 213

31. oktober 2021

Umulig rejse, aktivitet fra sjældne lande/områder, aktivitet fra anonyme IP-adresser og aktivitet fra mistænkelige IP-adressebeskeder gælder ikke ved mislykkede logons.

Efter en grundig sikkerhedsgennemgang besluttede vi at adskille mislykket logonhåndtering fra de beskeder, der er nævnt ovenfor. Fremover udløses de kun af vellykkede logonsager og ikke af mislykkede logons eller angrebsforsøg. Masse mislykket logonadvarsel vil stadig blive anvendt, hvis der er unormalt mange mislykkede logonforsøg på en bruger. Du kan få flere oplysninger under Adfærdsanalyse og registrering af uregelmæssigheder.Ny registrering af uregelmæssigheder: Usædvanlig internetudbyder for en OAuth-app

Vi har udvidet vores registreringer af uregelmæssigheder til at omfatte mistænkelig tilføjelse af privilegerede legitimationsoplysninger til en OAuth-app. Den nye registrering er nu tilgængelig klar til brug og er automatisk aktiveret. Registreringen kan indikere, at en hacker har kompromitteret appen og bruger den til skadelig aktivitet. Du kan få flere oplysninger under Usædvanlig internetudbyder til en OAuth-app.Ny registrering: Aktivitet fra tilknyttede IP-adresser med adgangskodespray

Denne registrering sammenligner IP-adresser, der udfører vellykkede aktiviteter i dine cloudprogrammer, med IP-adresser, der er identificeret af Microsofts trusselsintelligenskilder som nyligt udførte adgangskodesprøjteangreb. Det beskeder om brugere, der var ofre for password spray kampagner og formået at få adgang til dine cloud-programmer fra disse ondsindede IP'er. Denne nye besked genereres af den eksisterende aktivitet fra mistænkelige IP-adresser-politik . Du kan få flere oplysninger under Aktivitet fra mistænkelige IP-adresser.Smartsheet- og OneLogin API-connectors er nu offentligt tilgængelige

Smartsheet- og OneLogin API-connectors er nu offentligt tilgængelige. Du kan nu oprette forbindelse mellem Microsoft Cloud App Security og Smartsheet og OneLogin for at overvåge og beskytte brugere og aktiviteter. Du kan få flere oplysninger under Opret forbindelse til Smartsheet og Connect OneLogin.Ny Shadow IT-integration med Open Systems

Vi har tilføjet oprindelig integration med Open Systems, hvilket giver dig shadow IT-synlighed i appbrug og kontrol over appadgang. Du kan få flere oplysninger under Integrer Cloud App Security med åbne systemer.

Cloud App Security version 209, 210 og 211

10. oktober 2021

Slack API-connector er nu offentligt tilgængelig

Slack API-connector er offentlig tilgængelig, hvilket giver dig mere synlighed i og kontrol over, hvordan din app bruges i din organisation. Du kan få flere oplysninger under Sådan Cloud App Security hjælper med at beskytte din Slack Enterprise.Ny advarselsoplevelse for overvågede apps med Microsoft Defender for Endpoint er nu offentligt tilgængelig

Cloud App Security har udvidet sin oprindelige integration med Microsoft Defender for Endpoint. Du kan nu anvende blød blokering på adgang til apps, der er markeret som overvåget, ved hjælp af Microsoft Defender for Endpoint netværksbeskyttelsesfunktion. Slutbrugerne kan omgå blokken. Block bypass-rapporten er tilgængelig i Cloud App Security registrerede appoplevelse. Du kan finde flere oplysninger under:Ny opdaget appoplevelse, der er offentligt tilgængelig

Som en del af den fortsatte forbedring af vores objektoplevelser introducerer vi en moderniseret oplevelse af den registrerede app, der dækker fundne webapps og OAuth-apps og giver en samlet visning af et programobjekt. Du kan få flere oplysninger under Arbejde med appsiden.

Cloud App Security version 208

22. august 2021

Ny opdaget appoplevelse i offentlig prøveversion

Som en del af den fortsatte forbedring af vores objektoplevelser introducerer vi en moderniseret oplevelse af den registrerede app, der dækker fundne webapps og OAuth-apps og giver en samlet visning af et programobjekt. Du kan få flere oplysninger under Arbejde med appsiden.Tilføjelsesprogrammet Appstyring til Cloud App Security tilgængelig i offentlig prøveversion

Tilføjelsesprogrammet appstyring til Microsoft Cloud App Security er en funktion til administration af sikkerhed og politik, der er udviklet til OAuth-aktiverede apps, der får adgang til Microsoft 365-data via Microsoft Graph-API'er. Appstyring giver fuld synlighed, afhjælpning og styring af, hvordan disse apps får adgang til, bruger og deler dine følsomme data, der er gemt i Microsoft 365, via handlingsbaseret indsigt og automatiserede politikbeskeder og -handlinger. Få flere oplysninger:Smartsheet-appconnector, der er tilgængelig i offentlig prøveversion

En ny appconnector til Smartsheet er tilgængelig som offentlig prøveversion. Du kan nu oprette forbindelse mellem Microsoft Cloud App Security og Smartsheet for at overvåge og beskytte brugere og aktiviteter. Du kan få flere oplysninger under Opret forbindelse smartsheet til Microsoft Cloud App Security.

Cloud App Security version 207

8. august 2021

-

Ny advarselsoplevelse for overvågede apps med Microsoft Defender for Endpoint (offentlig prøveversion)

Cloud App Security har udvidet sin oprindelige integration med Microsoft Defender for Endpoint (MDE). Du kan nu anvende blød blokering på adgang til apps, der er markeret som overvåget, ved hjælp af Microsoft Defender for Endpoint netværksbeskyttelsesfunktion. Slutbrugerne kan omgå blokken. Block bypass-rapporten er tilgængelig i Cloud App Security registrerede appoplevelse. Du kan finde flere oplysninger under:

Cloud App Security version 206

25. juli 2021

-

Ny Cloud Discovery Open Systems-logparser

Cloud App Security's Cloud Discovery analyserer en lang række trafiklogge for at rangere og score apps. Cloud Discovery indeholder nu en indbygget logparser, der understøtter Open Systems-formatet. Du kan finde en liste over understøttede logparsere under Understøttede firewalls og proxyer.

Cloud App Security version 205

11. juli 2021

Zendesk-appconnector tilgængelig i offentlig prøveversion

En ny appconnector til Zendesk er tilgængelig i en offentlig prøveversion. Du kan nu oprette forbindelse mellem Microsoft Cloud App Security og Zendesk for at overvåge og beskytte brugere og aktiviteter. Du kan finde flere oplysninger under Opret forbindelse til Zendesk.Ny Cloud Discovery-parser til Wandera

Cloud Discovery i Cloud App Security analyserer en lang række trafiklogge for at rangere og score apps. Nu indeholder Cloud Discovery en indbygget logparser, der understøtter Wandera-formatet. Du kan finde en liste over understøttede logparsere under Understøttede firewalls og proxyer.

Cloud App Security version 204

27. juni 2021

-

Slack- og OneLogin-appconnectorer, der er tilgængelige i en offentlig prøveversion

Nye app-connectors er nu tilgængelige for Slack og OneLogin i en offentlig prøveversion. Du kan nu oprette forbindelse mellem Microsoft Cloud App Security og Slack og OneLogin for at overvåge og beskytte brugere og aktiviteter. Du kan få flere oplysninger under Connect Slack og Connect OneLogin.

Cloud App Security version 203

13. juni 2021

Vis bekræftet udgiver, der angiver i O365 OAuth-apps

Cloud App Security vises nu, om en udgiver af en Microsoft 365 OAuth-app er blevet bekræftet af Microsoft for at muliggøre større tillid til appen. Denne funktion er i en gradvis udrulning. Du kan få flere oplysninger under Arbejde med OAuth-appsiden.Azure Active Directory-Cloud App Security-administrator

Der er føjet en Cloud App Security administratorrolle til Azure Active Directory (Azure AD), så tildeling af globale administratorfunktioner kun kan Cloud App Security via Azure AD. Du kan få flere oplysninger under Roller i Microsoft 365 og Azure AD med adgang til Cloud App Security.Vigtigt!

Microsoft anbefaler, at du bruger roller med færrest tilladelser. Dette hjælper med at forbedre sikkerheden for din organisation. Global administrator er en yderst privilegeret rolle, der bør være begrænset til nødsituationer, når du ikke kan bruge en eksisterende rolle.

Eksportér brugerdefinerede mærkat- og appdomæner pr. registreret app

Eksportér til CSV på siden fundne apps indeholder nu programmets brugerdefinerede appkoder og tilknyttede webdomæner. Du kan finde flere oplysninger under Arbejde med registrerede apps.Vigtigt!

Udvidet PROXY-URL-adresse til adgangskontrol (gradvis udrulning)

Fra begyndelsen af juli 2021 ændrer vi vores adgangsslutpunkt fra<mcas-dc-id>.access-control.cas.mstilaccess.mcas.ms. Sørg for at opdatere reglerne for din netværksenhed inden udgangen af juni, da dette kan medføre adgangsproblemer. Du kan få flere oplysninger under Adgangs- og sessionskontrolelementer

Cloud App Security version 200, 201 og 202

30. maj 2021

-

Godkendelseskontekst (trinvis godkendelse) i offentlig prøveversion

Vi har tilføjet muligheden for at beskytte brugere, der arbejder med beskyttede og privilegerede aktiver, ved at kræve, at Azure AD politikker for betinget adgang skal vurderes igen i sessionen. Hvis der f.eks. registreres en ændring i IP-adressen, fordi en medarbejder i en meget følsom session er flyttet fra kontoret til kaffebaren nedenunder, kan step-up konfigureres til at godkende den pågældende bruger igen. Du kan få flere oplysninger under Kræv trinvis godkendelse (godkendelseskontekst) ved risikobelagt handling.

Cloud App Security version fra 199

18. april 2021

Tilgængelighed af dashboard til tjenestetilstand

Det forbedrede dashboard til Cloud App Security tjenestetilstand er nu tilgængeligt på Microsoft 365 Administration-portalen for brugere med tilladelser til overvågning af tjenestetilstand. Få mere at vide om Microsoft 365 Administration roller. I dashboardet kan du konfigurere meddelelser, så relevante brugere kan holde sig opdateret med den aktuelle Cloud App Security status. Hvis du vil vide mere om, hvordan du konfigurerer mailmeddelelser og yderligere oplysninger om dashboardet, skal du se Sådan kontrollerer du Tjenestetilstand for Microsoft 365.AIP-understøttelse frarådes

Administration af mærkater fra Azure Information Protection-portalen (klassisk) frarådes fra og med den 1. april 2021. Kunder uden udvidet AIP-understøttelse bør overføre deres mærkater til Microsoft Purview Information Protection for at fortsætte med at bruge følsomhedsmærkater i Cloud App Security. Uden overførsel til udvidet understøttelse af Microsoft Purview Information Protection eller AIP deaktiveres filpolitikker med følsomhedsmærkater. Du kan få flere oplysninger under Om migrering af Unified Labeling.DLP næsten i realtid er fuldført for Dropbox, ServiceNow, AWS og Salesforce

Ny filscanning næsten i realtid er tilgængelig i Dropbox, ServiceNow og Salesforce. Ny S3-bucketsøgning næsten i realtid er tilgængelig i AWS. Du kan få flere oplysninger under Opret forbindelse til apps.Offentlig prøveversion til tilsidesættelse af følsomhedsmærkater for rettigheder

Cloud App Security understøtter tilsidesættelse af følsomhedsmærkater for filer, der er mærket uden for Cloud App Security. Du kan få flere oplysninger under Sådan integrerer du Microsoft Purview med Defender for Cloud Apps.Udvidede avancerede jagtarrangementer

Vi har udvidet de tilgængelige hændelser i Cloud App Security. Microsoft Defender XDR Avanceret jagt omfatter nu telemetri fra Microsoft OneDrive, SharePoint Online, Microsoft 365, Dynamics 365, Dropbox, Power BI, Yammer, Skype for Business og Power Automate foruden Exchange Online og Teams, som var tilgængelige indtil nu. Du kan få flere oplysninger under Omfattede apps og tjenester.

Cloud App Security version fra 198

Udgivet 4. april 2021

Udeladelse af Azure Active Directory-grupper fra registrering

Vi har tilføjet muligheden for at udelade registrerede enheder baseret på importerede Azure Active Directory-grupper. Hvis du udelader Azure AD grupper, skjules alle registreringsrelaterede data for alle brugere i disse grupper. Du kan få flere oplysninger under Udelad objekter.Understøttelse af API-connector til versionerne ServiceNow Orlando og Paris

Vi har tilføjet understøttelse af ServiceNow API-connectoren til versionerne Orlando og Paris. Du kan få flere oplysninger under Opret forbindelse til ServiceNow til Microsoft Cloud App Security.Anvend altid den valgte handling, selvom data ikke kan scannes

Vi har føjet et nyt afkrydsningsfelt til Sessionspolitikker , der behandler data, der ikke kan scannes som et match for politikken.Bemærk!

Meddelelse om udfasning: Denne funktion erstatter både Behandl krypteret som match og Behandl filer, der ikke kan scannes som match, ud over at tilføje ny funktionalitet. Nye politikker indeholder som standard det nye afkrydsningsfelt fravalgt som standard. Eksisterende politikker overføres til det nye afkrydsningsfelt den 30. maj. Den nye indstilling er valgt som standard for politikker, hvor den ene eller begge indstillinger er valgt. alle andre politikker fravælges.

Cloud App Security version fra 197

Udgivet den 21. marts 2021

Meddelelse om udfasning af statusside

Den 29. april fraråder Cloud App Security siden tjenestetilstandsstatus og erstatter den med Dashboard for tjenestetilstand på portalen Microsoft 365 Administration. Ændringen justerer Cloud App Security med andre Microsoft-tjenester og giver en forbedret oversigt over tjenester.Bemærk!

Det er kun brugere med tilladelser til overvågning af tjenestetilstand , der kan få adgang til dashboardet. Du kan få mere at vide under Om administratorroller.

I dashboardet kan du konfigurere meddelelser, så relevante brugere kan holde sig opdateret med den aktuelle Cloud App Security status. Hvis du vil vide mere om, hvordan du konfigurerer mailmeddelelser og yderligere oplysninger om dashboard, skal du se Sådan kontrollerer du Tjenestetilstand for Microsoft 365.

Link til OAuth-appsamtykke

Vi har føjet muligheden for at foretage aktivitetsundersøgelser til bestemte OAuth-apps samtykkeaktiviteter direkte fra visningen af OAuth-appen. Du kan få flere oplysninger under Sådan undersøges mistænkelige OAuth-apps.

Cloud App Security version fra 195 og 196

Udgivet 7. marts 2021

Forbedret søgning efter skygge-it med Microsoft Defender for Endpoint

Vi har forbedret vores Defender for Endpoint-integration yderligere ved hjælp af forbedrede signaler til Defender-agenten, hvilket giver mere præcis appregistrering og organisationsbrugerkontekst.Hvis du vil drage fordel af de nyeste forbedringer, skal du sørge for, at dine organisationsslutpunkter opdateres med de nyeste Windows 10 opdateringer:

- KB4601383: Windows 10, version 1809

- KB4601380: Windows 10, version 1909

- KB4601382: Windows 10, version 20H2, version 21H1 Insider

Konfigurerbar sessionslevetid

Vi gør det muligt for kunder at konfigurere en kortere sessionstid for appkontrol med betinget adgang. Sessioner, der er kvalt af Cloud App Security har som standard en maksimal levetid på 14 dage. Du kan få flere oplysninger om afkortning af sessionens levetid ved at kontakte os på mcaspreview@microsoft.com.

Cloud App Security version 192, 193 og 194

Udgivet den 7. februar 2021

Opdateringer til siden Politikker

Vi har opdateret siden Politikker og tilføjet en fane for hver politikkategori. Vi har også tilføjet fanen Alle politikker for at give dig en komplet liste over alle dine politikker. Du kan få flere oplysninger om politikkategorisering under Politiktyper.Udvidet eksport af Microsoft 365 OAuth-apps

Vi har forbedret eksporten af Microsoft 365 OAuth-apps til CSV-filen med URL-adressen til omdirigering for OAuth-apps . Du kan få flere oplysninger om eksport af OAuth-appaktiviteter under Overvågning af OAuth-app.Opdateringer til portalgrænsefladen

I de kommende måneder opdaterer Cloud App Security brugergrænsefladen for at give en mere ensartet oplevelse på tværs af Microsoft 365-sikkerhedsportaler. Få mere at vide

Cloud App Security version 189, 190 og 191

Udgivet den 10. januar 2021

Ny logopsamlerversion

Opgraderet logopsamler til Shadow IT-registrering er nu tilgængelig. Den indeholder følgende opdateringer:- Vi har opgraderet vores Pure-FTPd version til den nyeste version: 1.0.49. TLS < 1.2 er nu deaktiveret som standard.

- Vi har deaktiveret indramningsfunktionen "oktet med optælling" i RSyslog for at forhindre mislykket behandling.

Du kan få flere oplysninger under Konfigurer automatisk logoverførsel for fortløbende rapporter.

Ny registrering af uregelmæssigheder: Mistænkelig tilføjelse af legitimationsoplysninger til en OAuth-app

Vi har udvidet vores registreringer af uregelmæssigheder til at omfatte mistænkelig tilføjelse af privilegerede legitimationsoplysninger til en OAuth-app. Den nye registrering er nu tilgængelig klar til brug og er automatisk aktiveret. Registreringen kan indikere, at en hacker har kompromitteret appen og bruger den til skadelig aktivitet. Du kan få flere oplysninger under Usædvanlig tilføjelse af legitimationsoplysninger til en OAuth-app.Forbedret overvågning for skygge-it-registreringsaktiviteter

Vi har opdateret overvågningen af skygge-it-aktiviteter , så den omfatter handlinger, der udføres af administratorer. Følgende nye aktiviteter er nu tilgængelige i aktivitetsloggen og kan bruges som en del af din Cloud App Security undersøgelsesoplevelse.- Mærkning eller fjernelse af apps

- Oprettelse, opdatering eller sletning af logindsamlere

- Oprettelse, opdatering eller sletning af datakilder

Nye REST API-slutpunkter for databerigelse

Vi har tilføjet følgende API-slutpunkter for databerigelse , så du kan administrere dine IP-adresseområder fuldt ud ved hjælp af API'en. Brug vores eksempeladministrationsscript til at hjælpe dig med at komme i gang. Du kan få flere oplysninger om områder under Arbejde med IP-områder og -mærker.

Opdateringer lavet i 2020

Bemærk!

Navne på produkter til trusselsbeskyttelse fra Microsoft ændres. Læs mere om dette og andre opdateringer her. Vi bruger de nye navne i fremtidige versioner.

Cloud App Security version 187 og 188

Udgivet den 22. november 2020

Ny Shadow IT-integration med Menlo Security

Vi har tilføjet oprindelig integration med Menlo Security, hvilket giver dig Shadow IT-synlighed i appbrug og kontrol over appadgang. Du kan få flere oplysninger under Integrer Cloud App Security med Menlo Security.Ny Cloud Discovery WatchGuard-logparser

Cloud App Security Cloud Discovery analyserer en lang række trafiklogge for at rangere og score apps. Cloud Discovery indeholder nu en indbygget logparser, der understøtter WatchGuard-formatet. Du kan finde en liste over understøttede logparsere under Understøttede firewalls og proxyer.Ny tilladelse til rollen global administrator af Cloud Discovery

Cloud App Security gør det nu muligt for brugere med rollen global administrator af Cloud Discovery at oprette API-tokens og bruge alle Cloud Discovery-relaterede API'er. Du kan få flere oplysninger om rollen under Indbyggede Cloud App Security administratorroller.Vigtigt!

Microsoft anbefaler, at du bruger roller med færrest tilladelser. Dette hjælper med at forbedre sikkerheden for din organisation. Global administrator er en yderst privilegeret rolle, der bør være begrænset til nødsituationer, når du ikke kan bruge en eksisterende rolle.

Forbedret følsomhedsskyder: Umulig rejse

Vi har opdateret følsomhedsskyderen for umulig rejse for at konfigurere forskellige følsomhedsniveauer for forskellige brugerområder, hvilket giver forbedret kontrol over pålideligheden af beskeder for brugerområder. Du kan f.eks. definere et højere følsomhedsniveau for administratorer end for andre brugere i organisationen. Du kan få flere oplysninger om denne politik for registrering af uregelmæssigheder under Umulig rejse.Udvidet suffiks for proxy-URL-adresser til sessionskontrolelementer (gradvis udrulning)

Den 7. juni 2020 begyndte vi gradvist at udrulle vores forbedrede proxysessionskontrolelementer for at bruge ét samlet suffiks, der ikke omfatter navngivne områder. Brugere kan f.eks. se<AppName>.mcas.mssuffiks i stedet for<AppName>.<Region>.cas.ms. Hvis du rutinemæssigt blokerer domæner i dine netværksapparater eller gateways, skal du sørge for at angive alle de domæner, der er angivet under Adgangs- og sessionskontrolelementer.

Cloud App Security version 184, 185 og 186

Udgivet 25. oktober 2020

Ny forbedret oplevelse af overvågning og administration af vigtige beskeder

Som en del af vores løbende forbedringer af overvågning og administration af beskeder er siden Cloud App Security beskeder blevet forbedret på baggrund af din feedback. I den forbedrede oplevelse erstattes statuserne Løst og Afvist af statussen Lukket med en løsningstype. Få mere at videNy global alvorsgradindstilling for signaler, der sendes til Microsoft Defender for slutpunkter

Vi har tilføjet muligheden for at angive den globale alvorsgrad for signaler, der sendes til Microsoft Defender for Endpoint. Du kan få flere oplysninger under Sådan integrerer du Microsoft Defender for Endpoint med Cloud App Security.Ny rapport over sikkerhedsanbefalinger

Cloud App Security giver dig sikkerhedskonfigurationsvurderinger til dit Azure, Amazon Web Services (AWS) og Google Cloud Platform (GCP), hvilket giver dig indsigt i huller i sikkerhedskonfigurationen i dit multicloudmiljø. Nu kan du eksportere detaljerede rapporter med anbefalinger til sikkerhed for at hjælpe dig med at overvåge, forstå og tilpasse dine cloudmiljøer for bedre at beskytte din organisation. Du kan få flere oplysninger om eksport af rapporten i Rapporten med sikkerhedsanbefalinger.Udvidet suffiks for proxy-URL-adresser til sessionskontrolelementer (gradvis udrulning)

Den 7. juni 2020 begyndte vi gradvist at udrulle vores forbedrede proxysessionskontrolelementer for at bruge ét samlet suffiks, der ikke omfatter navngivne områder. Brugere kan f.eks. se<AppName>.mcas.mssuffiks i stedet for<AppName>.<Region>.cas.ms. Hvis du rutinemæssigt blokerer domæner i dine netværksapparater eller gateways, skal du sørge for at angive alle de domæner, der er angivet under Adgangs- og sessionskontrolelementer.Opdateringer til kataloget over cloudapps

Vi har foretaget følgende opdateringer af vores Cloud App Catalog:- Teams Administration Center er blevet opdateret som en separat app

- Microsoft 365 Administration Center er blevet omdøbt til Office Portal

Opdatering af terminologi

Vi har opdateret termen maskine til enhed som en del af den generelle Microsoft-indsats for at justere terminologien på tværs af produkter.

Cloud App Security version 182 og 183

Udgivet den 6. september 2020

-

Adgangs- og sessionskontrolelementer for Azure Portal GA

Appkontrol med betinget adgang for Azure Portal er nu offentlig tilgængelig. Du kan få flere oplysninger under Beskyt apps med Microsoft Defender for Cloud Apps appkontrol af betinget adgang.

Cloud App Security version 181

Udgivet 9. august 2020

Ny Cloud Discovery Menlo Security-logparser

Cloud App Security Cloud Discovery analyserer en lang række trafiklogge for at rangere og score apps. Nu indeholder Cloud Discovery en indbygget logparser, der understøtter Menlo Security CEF-formatet. Du kan finde en liste over understøttede logparsere under Understøttede firewalls og proxyer.Navnet på Azure Active Directory (AD) Cloud App Discovery vises på portalen

For Azure AD P1- og P2-licenser har vi opdateret produktnavnet på portalen til Cloud App Discovery. Få mere at vide om Cloud App Discovery.

Cloud App Security version 179 og 180

Udgivet den 26. juli 2020

Ny registrering af uregelmæssigheder: Mistænkelige aktiviteter for download af OAuth-appfiler

Vi har udvidet vores registreringer af uregelmæssigheder til at omfatte mistænkelige downloadaktiviteter fra en OAuth-app. Den nye registrering er nu klar til brug og er automatisk aktiveret til at advare dig, når en OAuth-app downloader flere filer fra Microsoft SharePoint eller Microsoft OneDrive på en måde, der er usædvanlig for brugeren.Forbedringer af ydeevnen ved hjælp af cachelagring af proxy for sessionskontrolelementer (gradvis udrulning)

Vi har foretaget ekstra forbedringer af ydeevnen i vores sessionskontrolfunktioner ved at forbedre vores mekanismer til cachelagring af indhold. Den forbedrede tjeneste er endnu mere strømlinet og giver øget svartid, når du bruger sessionskontrolelementer. Sessionskontrolelementer cachelagrer ikke privat indhold, og de tilpasses de relevante standarder til kun at cachelagre delt (offentligt) indhold. Du kan få flere oplysninger under Sådan fungerer sessionskontrol.Ny funktion: Gem sikkerhedskonfigurationsforespørgsler

Vi har tilføjet muligheden for at gemme forespørgsler for vores dashboardfiltre til sikkerhedskonfiguration for Azure, Amazon Web Services (AWS) og Google Cloud Platform (GCP). Dette kan hjælpe med at gøre fremtidige undersøgelser endnu enklere ved at genbruge almindelige forespørgsler. Få mere at vide om anbefalinger til sikkerhedskonfiguration.Forbedrede beskeder om registrering af uregelmæssigheder

Vi har udvidet de oplysninger, vi giver om beskeder om registrering af uregelmæssigheder, til at omfatte en tilknytning til den tilsvarende MITRE ATT-&CK-taktik. Denne kortlægning hjælper dig med at forstå fasen og virkningen af angrebet og hjælpe med dine undersøgelser. Få mere at vide om , hvordan du undersøger beskeder om registrering af uregelmæssigheder.Forbedret registreringslogik: Ransomware-aktivitet

Vi har opdateret registreringslogikken for Ransomware-aktivitet for at give forbedret nøjagtighed og reduceret beskedvolumen. Du kan få flere oplysninger om denne politik for registrering af uregelmæssigheder under Ransomware-aktivitet.Rapporter over identitetssikkerhedsholdning: Synlighed af mærker

Vi har føjet enhedskoder til Rapporter om identitetssikkerhedsposture, der giver ekstra indsigt i objekter. Koden Følsom kan f.eks. hjælpe dig med at identificere risikable brugere og prioritere dine undersøgelser. Få mere at vide om undersøgelse af risikable brugere.

Cloud App Security version 178

Udgivet den 28. juni 2020

Nye sikkerhedskonfigurationer til Google Cloud Platform (gradvis udrulning)

Vi har udvidet vores multicloud-sikkerhedskonfigurationer for at give sikkerhedsanbefalinger til Google Cloud Platform baseret på GCP CIS-benchmarket. Med denne nye funktion giver Cloud App Security organisationer en enkelt visning til overvågning af overholdelsesstatus på tværs af alle cloudplatforme, herunder Azure-abonnementer, AWS-konti og nu GCP-projekter.Ny app-connectors GA

Vi har føjet følgende appconnectors til vores portefølje af offentligt tilgængelige API-connectors, hvilket giver dig mere indsigt i og kontrol over, hvordan dine apps bruges i din organisation:Ny ga til registrering af malware i realtid

Vi har udvidet vores sessionskontrolelementer for at registrere potentiel malware ved hjælp af Microsoft Threat Intelligence ved filuploads eller downloads. Den nye registrering er nu offentlig tilgængelig klar til brug og kan konfigureres til automatisk at blokere filer, der identificeres som potentiel malware. Du kan få flere oplysninger under Bloker malware ved upload eller download.Forbedret adgang og sessionskontrolelementer med en hvilken som helst IdP GA

Understøttelse af adgangs- og sessionskontrolelementer for SAML-apps, der er konfigureret med en hvilken som helst identitetsudbyder, er nu offentlig tilgængelig. Du kan få flere oplysninger under Beskyt apps med Microsoft Defender for Cloud Apps appkontrol af betinget adgang.Forbedring af risikable maskinundersøgelser

Cloud App Security gør det muligt at identificere risikable maskiner som en del af din undersøgelse af skygge-it-registrering. Nu har vi føjet Microsoft Defender Advanced Threat Protection Machine-risikoniveau til maskinsiden, hvilket giver analytikere mere kontekst, når de undersøger maskiner i din organisation. Du kan få flere oplysninger under Undersøg enheder i Cloud App Security.Ny funktion: Selvbetjent deaktiver appconnector (gradvis udrulning)

Vi har tilføjet muligheden for at deaktivere appconnectors direkte i Cloud App Security. Du kan få flere oplysninger under Deaktiver appconnectors.

Cloud App Security version 177

Udgivet den 14. juni 2020

Ny malwareregistrering i realtid (prøveversion, gradvis udrulning)

Vi har udvidet vores sessionskontrolelementer for at registrere potentiel malware ved hjælp af Microsoft Threat Intelligence ved filuploads eller downloads. Den nye registrering er nu tilgængelig klar til brug og kan konfigureres til automatisk at blokere filer, der identificeres som potentiel malware. Du kan få flere oplysninger under Bloker malware ved upload eller download.Ny understøttelse af adgangstoken for adgangs- og sessionskontrolelementer

Vi har tilføjet muligheden for at behandle adgangstoken- og kodeanmodninger som logon, når du onboarder apps for at få adgang og sessionskontrolelementer. Hvis du vil bruge tokens, skal du vælge tandhjulsikonet indstillinger, vælge Appkontrol med betinget adgang, redigere den relevante app (menuen >Rediger app med tre prikker), vælge Behandl adgangstoken og kodeanmodninger som applogon og derefter vælge Gem. Du kan få flere oplysninger under Beskyt apps med Microsoft Defender for Cloud Apps appkontrol af betinget adgang.Udvidet suffiks for proxy-URL-adresser til sessionskontrolelementer (gradvis udrulning)

Den 7. juni 2020 begyndte vi gradvist at udrulle vores forbedrede proxysessionskontrolelementer for at bruge ét samlet suffiks, der ikke omfatter navngivne områder. Brugere kan f.eks. se<AppName>.mcas.mssuffiks i stedet for<AppName>.<Region>.cas.ms. Hvis du rutinemæssigt blokerer domæner i dine netværksapparater eller gateways, skal du sørge for at angive alle de domæner, der er angivet under Adgangs- og sessionskontrolelementer.Ny dokumentation

Cloud App Security dokumentation er blevet udvidet til at omfatte følgende nye indhold:- Brug Cloud App Security REST API: Få mere at vide om vores API-funktioner, og begynd at integrere dine programmer med Cloud App Security.

- Undersøg beskeder om registrering af uregelmæssigheder: Bliv fortrolig med de tilgængelige UEBA-beskeder, hvad de betyder, identificer den risiko, de udgør, forstå omfanget af et brud og den handling, du kan udføre for at afhjælpe situationen.

Cloud App Security version 176

Udgivet den 31. maj 2020

Funktion til beskyttelse af personlige oplysninger for ny aktivitet

Vi har forbedret din mulighed for detaljeret at bestemme, hvilke brugere du vil overvåge, med mulighed for at gøre aktiviteter private. Med denne nye funktion kan du angive brugere baseret på gruppemedlemskab, hvis aktiviteter som standard skjules. Det er kun godkendte administratorer, der har mulighed for at vælge at få vist disse private aktiviteter, hvor hver forekomst overvåges i styringsloggen. Du kan få flere oplysninger under Beskyttelse af personlige oplysninger for aktivitet.Ny integration med Azure Active Directory-galleri (Azure AD)

Vi har brugt vores oprindelige integration med Azure AD til at give dig mulighed for at navigere direkte fra en app i Cloud App Catalog til dens tilsvarende Azure AD Gallery-app og administrere den i galleriet. Du kan få flere oplysninger under Administrer apps med Azure AD Gallery.Ny feedbackmulighed tilgængelig i valgte politikker

Vi er interesseret i at modtage din feedback og lære, hvordan vi kan hjælpe. Nu giver en ny feedbackdialogboks dig mulighed for at hjælpe med at forbedre Cloud App Security, når du opretter, redigerer eller sletter en fil, registrering af uregelmæssigheder eller sessionspolitik.Udvidet suffiks for proxy-URL-adresser til sessionskontrolelementer (gradvis udrulning)

Fra og med den 7. juni 2020 udruller vi gradvist vores forbedrede proxysessionskontrolelementer for at bruge ét samlet suffiks, der ikke omfatter navngivne områder. Brugere kan f.eks. se<AppName>.mcas.mssuffiks i stedet for<AppName>.<Region>.cas.ms. Hvis du rutinemæssigt blokerer domæner i dine netværksapparater eller gateways, skal du sørge for at angive alle de domæner, der er angivet under Adgangs- og sessionskontrolelementer.Forbedringer af ydeevnen for Session Controls (gradvis udrulning)

Vi har foretaget betydelige forbedringer af netværksydeevnen i vores proxytjeneste. Den forbedrede tjeneste er endnu mere strømlinet og giver øget svartid, når du bruger sessionskontrolelementer.Ny risiko for aktivitetsregistrering: Usædvanlig mislykket logon

Vi har udvidet vores nuværende funktionalitet til at registrere risikable funktionsmåder. Den nye registrering er nu tilgængelig klar til brug og automatisk aktiveret til at advare dig, når der identificeres et usædvanligt mislykket logonforsøg. Usædvanlige mislykkede logonforsøg kan være en indikation af et potentielt password-spray brute force-angreb (også kendt som den lave og langsomme metode). Denne registrering påvirker brugerens overordnede score for undersøgelsesprioritet .Forbedret tabeloplevelse

Vi har tilføjet muligheden for at tilpasse størrelsen på tabelkolonnebredder, så du kan udvide eller indsnævre kolonner for at tilpasse og forbedre den måde, du får vist tabeller på. Du har også mulighed for at gendanne det oprindelige layout ved at vælge menuen med tabelindstillinger og vælge Standardbredde.

Cloud App Security version 175

Udgivet den 17. maj 2020

Ny shadow IT Discovery-integration med Corrata (prøveversion)

Vi har tilføjet oprindelig integration med Corrata, hvilket giver dig Shadow IT-synlighed i forbindelse med appbrug og kontrol over appadgang. Du kan få flere oplysninger under Integrer Cloud App Security med Corrata.Nye fortolkninger af Cloud Discovery-log

Cloud App Security Cloud Discovery analyserer en lang række trafiklogge for at rangere og score apps. Nu indeholder Cloud Discovery en indbygget logparser til understøttelse af Corrata- og Cisco ASA-logformater med FirePOWER 6.4-logformater. Du kan finde en liste over understøttede logparsere under Understøttede firewalls og proxyer.Udvidet dashboard (gradvis udrulning) Som en del af vores løbende forbedringer af portaldesignet udruller vi nu gradvist det forbedrede Cloud App Security dashboard. Dashboardet er blevet moderniseret på baggrund af din feedback og giver en forbedret brugeroplevelse med opdateret indhold og data. Du kan få flere oplysninger under Gradvis udrulning af vores forbedrede dashboard.

Forbedret styring: Bekræft, at brugeren er kompromitteret i forbindelse med registrering af uregelmæssigheder

Vi har udvidet vores aktuelle styringshandlinger for politikker for uregelmæssigheder til at omfatte Bekræft bruger kompromitteret , hvilket giver dig mulighed for proaktivt at beskytte dit miljø mod mistænkelig brugeraktivitet. Du kan få flere oplysninger under Handlinger til styring af aktivitet.

Cloud App Security version 173 og 174

Udgivet den 26. april 2020

-

Nyt CEF-format for SIEM-agent for beskeder

Som en del af vores bestræbelser på at forbedre beskedoplysningerne i de CEF-filer, der bruges af generiske SIEM-servere, har vi udvidet formatet til at omfatte følgende klientfelter:IPv4-adresse

IPv6-adresse

Placering af IP-adresse

Du kan få flere oplysninger under CEF-filformat.

-

Forbedret registreringslogik: Umulig rejse

Vi har opdateret registreringslogikken for umulige rejser for at give forbedret nøjagtighed og reduceret beskedmængde. Du kan få flere oplysninger om denne politik for registrering af uregelmæssigheder under Umulig rejse.

Cloud App Security version 172

Udgivet den 5. april 2020

Forbedret adgang og sessionskontrolelementer med enhver IdP (prøveversion)