Microsoft Sentinel integration (prøveversion)

Du kan integrere Microsoft Defender for Cloud Apps med Microsoft Sentinel (en skalerbar, cloudbaseret SIEM og SOAR) for at aktivere centraliseret overvågning af beskeder og registreringsdata. Integration med Microsoft Sentinel giver dig mulighed for bedre at beskytte dine cloudprogrammer, samtidig med at du bevarer din sædvanlige sikkerhedsarbejdsproces, automatiserer sikkerhedsprocedurer og korrelerer mellem skybaserede hændelser og hændelser i det lokale miljø.

Fordelene ved at bruge Microsoft Sentinel omfatter:

- Længere dataopbevaring leveret af Log Analytics.

- Visualiseringer, der er i brug.

- Brug værktøjer som Microsoft Power BI eller Microsoft Sentinel projektmapper til at oprette dine egne visualiseringer af registreringsdata, der passer til organisationens behov.

Yderligere integrationsløsninger omfatter:

- Generiske SIEMs – Integrer Defender for Cloud Apps med din generiske SIEM-server. Du kan finde oplysninger om integration med en generisk SIEM under Generisk SIEM-integration.

- Microsoft Security Graph API – En mellemliggende tjeneste (eller mægler), der leverer en enkelt programmatisk grænseflade til oprettelse af forbindelse mellem flere sikkerhedsudbydere. Du kan få flere oplysninger under Integration af sikkerhedsløsninger ved hjælp af Microsoft Graph-sikkerhed-API.

Integration med Microsoft Sentinel omfatter konfiguration i både Defender for Cloud Apps og Microsoft Sentinel.

Forudsætninger

Sådan integreres med Microsoft Sentinel:

- Du skal have en gyldig Microsoft Sentinel licens

- Du skal som minimum være sikkerhedsadministrator i din lejer.

Us Government-support

Den direkte Defender for Cloud Apps - Microsoft Sentinel integration er kun tilgængelig for kommercielle kunder.

Alle Defender for Cloud Apps data er dog tilgængelige i Microsoft Defender XDR og er derfor tilgængelige i Microsoft Sentinel via Microsoft Defender XDR connector.

Vi anbefaler, at GCC-, GCC High- og DoD-kunder, der er interesseret i at se Defender for Cloud Apps data i Microsoft Sentinel installere Microsoft Defender XDR-løsningen.

Du kan finde flere oplysninger under:

- Microsoft Defender XDR integration med Microsoft Sentinel

- Microsoft Defender for Cloud Apps til tilbud fra den amerikanske regering

Integration med Microsoft Sentinel

På Microsoft Defender-portalen skal du vælge Indstillinger > Cloud Apps.

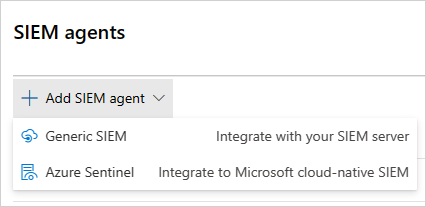

Under System skal du vælge SIEM-agenter > Tilføj SIEM-agent > Sentinel. Det kan f.eks. være:

Bemærk!

Muligheden for at tilføje Microsoft Sentinel er ikke tilgængelig, hvis du tidligere har udført integrationen.

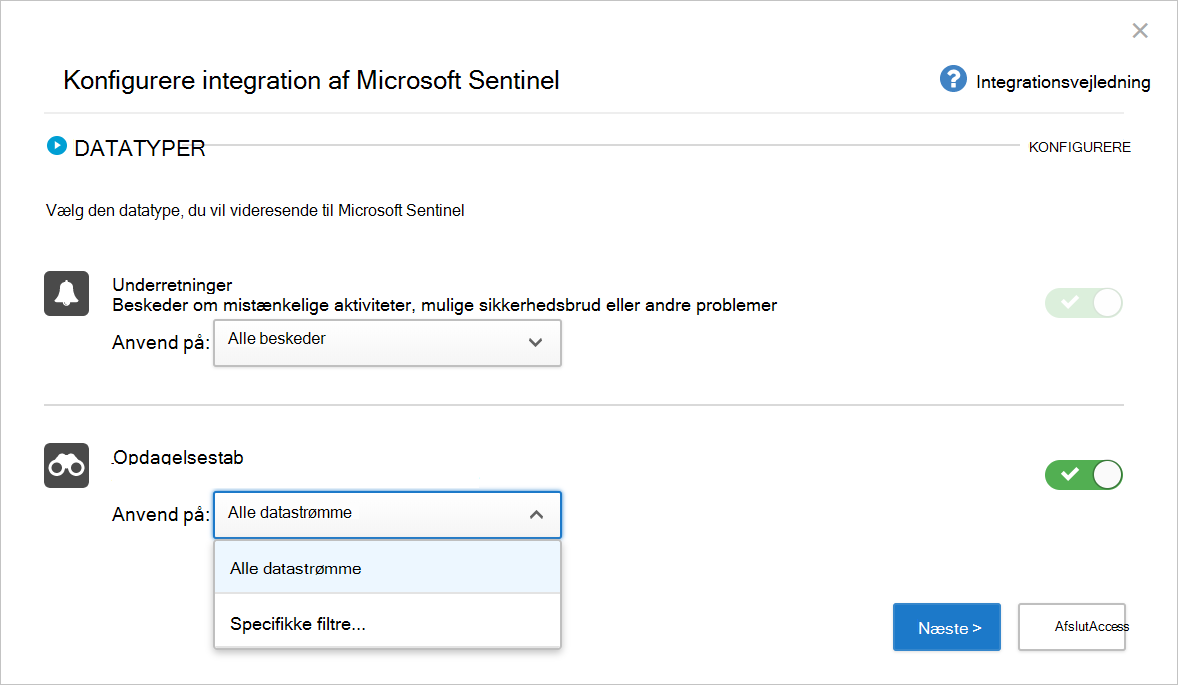

Vælg de datatyper, du vil videresende til Microsoft Sentinel, i guiden. Du kan konfigurere integrationen på følgende måde:

- Beskeder: Beskeder aktiveres automatisk, når Microsoft Sentinel er aktiveret.

- Registreringslogge: Brug skyderen til at aktivere og deaktivere dem, som standard er alt markeret, og brug derefter rullelisten Anvend på til at filtrere, hvilke registreringslogfiler der sendes til Microsoft Sentinel.

Det kan f.eks. være:

Vælg Næste, og fortsæt med at Microsoft Sentinel for at færdiggøre integrationen. Du kan få oplysninger om konfiguration af Microsoft Sentinel i Microsoft Sentinel dataconnector til Defender for Cloud Apps. Det kan f.eks. være:

Bemærk!

Nye registreringslogge vises normalt i Microsoft Sentinel inden for 15 minutter efter konfigurationen af dem i Defender for Cloud Apps. Det kan dog tage længere tid, afhængigt af systemmiljøforholdene. Du kan få flere oplysninger under Håndter indtagelsesforsinkelse i analyseregler.

Beskeder og registreringslogge i Microsoft Sentinel

Når integrationen er fuldført, kan du få vist Defender for Cloud Apps beskeder og registreringslogge i Microsoft Sentinel.

I Microsoft Sentinel under Logge under Sikkerhedsindsigt kan du finde loggene for de Defender for Cloud Apps datatyper på følgende måde:

| Datatype | Bord |

|---|---|

| Registreringslogge | McasShadowItReporting |

| Beskeder | SecurityAlert |

I følgende tabel beskrives hvert felt i McasShadowItReporting-skemaet :

| Mark | Type | Beskrivelse | Eksempler |

|---|---|---|---|

| Lejer-id | String | Arbejdsområde-id | b459b4u5-912x-46d5-9cb1-p43069212nb4 |

| Kildesystem | String | Kildesystem – statisk værdi | Azure |

| TimeGenerated [UTC] | DateTime | Dato for registreringsdata | 23T11:00:35.858Z 2019-07-23T11:00:35.858Z |

| StreamName | String | Navnet på den specifikke stream | Marketingafdeling |

| TotalEvents | Heltal | Samlet antal hændelser pr. session | 122 |

| BlockedEvents | Heltal | Antal blokerede hændelser | 0 |

| UploadedBytes | Heltal | Mængden af overførte data | 1,514,874 |

| TotalBytes | Heltal | Samlet datamængde | 4,067,785 |

| DownloadedBytes | Heltal | Mængden af downloadede data | 2,552,911 |

| IpAddress | String | Kilde-IP-adresse | 127.0.0.0 |

| Brugernavn | String | Brugernavn | Raegan@contoso.com |

| EnrichedUserName | String | Forbedret brugernavn med Microsoft Entra brugernavn | Raegan@contoso.com |

| AppName | String | Navn på cloudapp | Microsoft OneDrive for Business |

| AppId | Heltal | Cloud-app-id | 15600 |

| AppCategory | String | Kategori for cloudapp | Cloudlager |

| AppTags | Strengmatrix | Indbyggede og brugerdefinerede mærker, der er defineret for appen | ["sanktioneret"] |

| AppScore | Heltal | Risikoscoren for appen i en skala på 0-10, hvor 10 er en score for en ikke-risikable app | 10 |

| Type | String | Type af logge – statisk værdi | McasShadowItReporting |

Brug Power BI med Defender for Cloud Apps data i Microsoft Sentinel

Når integrationen er fuldført, kan du også bruge de Defender for Cloud Apps data, der er gemt i Microsoft Sentinel i andre værktøjer.

I dette afsnit beskrives det, hvordan du kan bruge Microsoft Power BI til nemt at forme og kombinere data for at oprette rapporter og dashboards, der opfylder organisationens behov.

Sådan kommer du i gang:

Importér forespørgsler fra Microsoft Sentinel for Defender for Cloud Apps data i Power BI. Du kan få flere oplysninger under Importér Azure Monitor-logdata til Power BI.

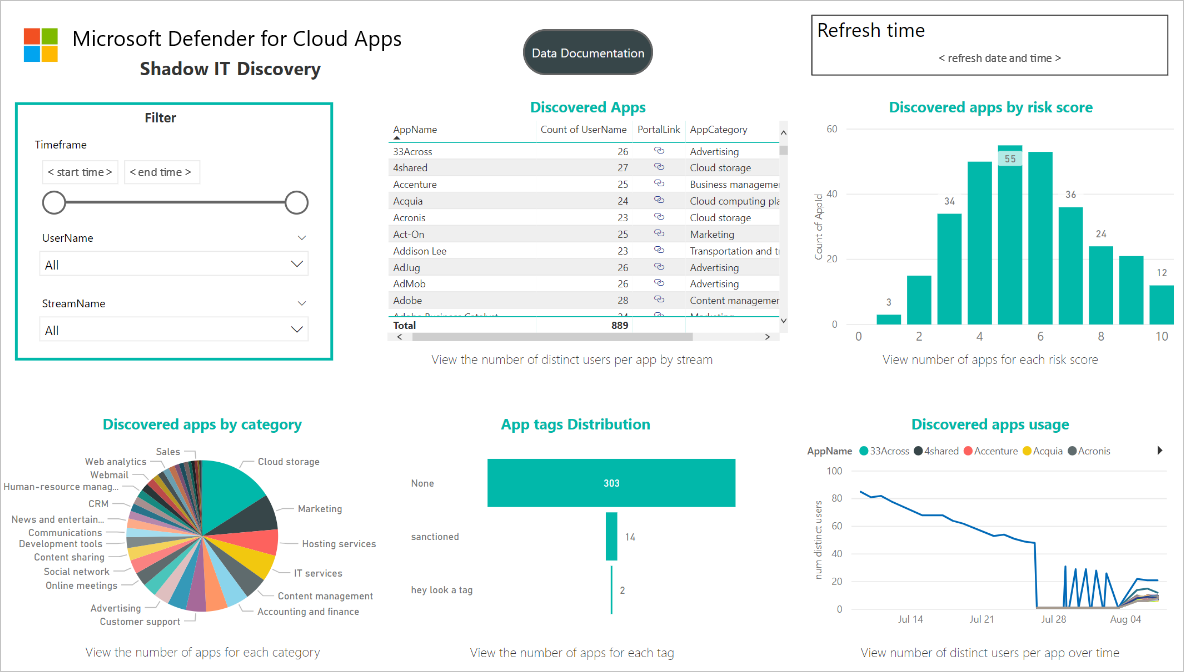

Installér appen Defender for Cloud Apps Shadow IT Discovery, og slut den til dine registreringslogdata for at få vist det indbyggede dashboard Shadow IT Discovery.

Bemærk!

Appen er i øjeblikket ikke publiceret på Microsoft AppSource. Derfor skal du muligvis kontakte din Power BI-administrator for at få tilladelse til at installere appen.

Det kan f.eks. være:

Du kan eventuelt bygge brugerdefinerede dashboards i Power BI Desktop og tilpasse dem, så de passer til organisationens visuelle analyser og rapporteringskrav.

Opret forbindelse til Defender for Cloud Apps-appen

I Power BI skal du vælge Apps > Shadow IT Discovery-app .

På siden Kom i gang med din nye app skal du vælge Opret forbindelse. Det kan f.eks. være:

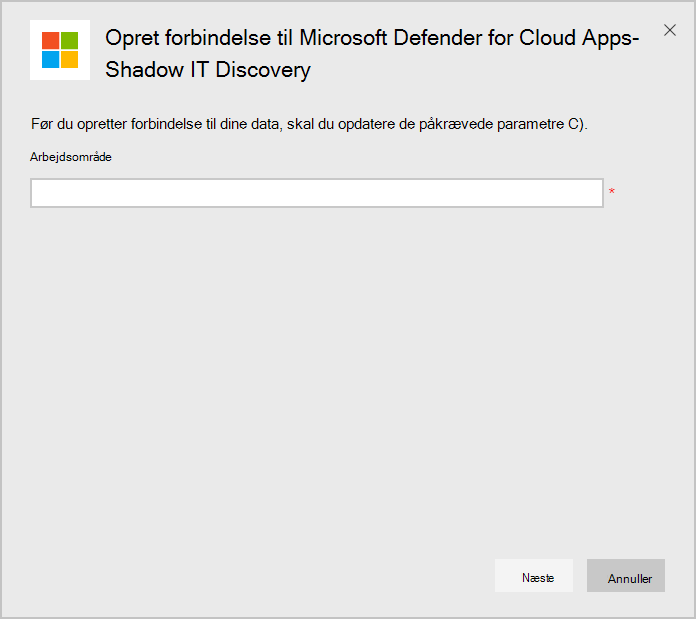

På siden id for arbejdsområdet skal du angive dit Microsoft Sentinel arbejdsområde-id som vist på siden oversigt over loganalyse og derefter vælge Næste. Det kan f.eks. være:

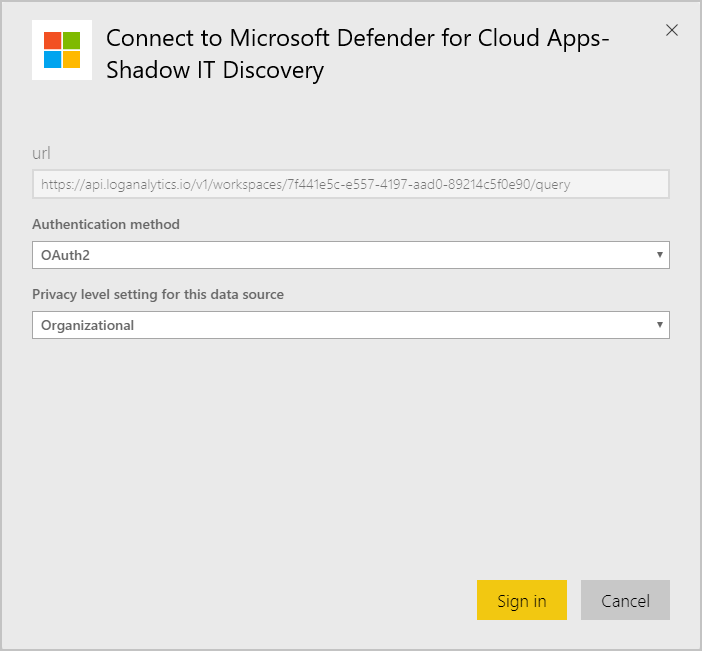

Angiv godkendelsesmetoden og niveauet for beskyttelse af personlige oplysninger på godkendelsessiden, og vælg derefter Log på. Det kan f.eks. være:

Når du har oprettet forbindelse til dine data, skal du gå til fanen Datasæt i arbejdsområdet og vælge Opdater. Dette opdaterer rapporten med dine egne data.

Hvis du støder på problemer, er vi her for at hjælpe. Hvis du vil have hjælp eller support til dit produktproblem, skal du åbne en supportanmodning.