Fejlfinding af adgangs- og sessionskontrolelementer for administratorbrugere

Denne artikel indeholder Microsoft Defender for Cloud Apps administratorer en vejledning i, hvordan de kan undersøge og løse almindelige problemer med adgangs- og sessionskontrol, som administratorer oplever.

Bemærk!

Fejlfinding relateret til proxyfunktionalitet er kun relevant for sessioner, der ikke er konfigureret til beskyttelse i browseren med Microsoft Edge.

Kontrollér minimumkrav

Før du starter fejlfindingen, skal du sørge for, at dit miljø opfylder følgende generelle minimumkrav til adgangs- og sessionskontrolelementer.

| Krav | Beskrivelse |

|---|---|

| Licensering | Sørg for, at du har en gyldig licens til Microsoft Defender for Cloud Apps. |

| Enkelt Sign-On (SSO) | Apps skal konfigureres med en af de understøttede SSO-løsninger: - Microsoft Entra ID ved hjælp af SAML 2.0 eller OpenID Connect 2.0 - Ikke-Microsoft IdP ved hjælp af SAML 2.0 |

| Browserunderstøtter | Sessionskontrolelementer er tilgængelige for browserbaserede sessioner i de nyeste versioner af følgende browsere: - Microsoft Edge - Google Chrome - Mozilla Firefox - Apple Safari Beskyttelse i browseren til Microsoft Edge har også specifikke krav, herunder brugeren, der er logget på med sin arbejdsprofil. Du kan få flere oplysninger under Krav til beskyttelse i browseren. |

| Nedetid | Defender for Cloud Apps giver dig mulighed for at definere den standardfunktionsmåde, der skal anvendes, hvis der er en tjenesteafbrydelse, f.eks. en komponent, der ikke fungerer korrekt. Når de normale politikkontrolelementer f.eks. ikke kan gennemtvinges, kan du vælge at hærde (blokere) eller tilsidesætte (tillade) brugere fra at udføre handlinger på potentielt følsomt indhold. Hvis du vil konfigurere standardfunktionsmåden under systemets nedetid, skal du i Microsoft Defender XDR gå til Indstillinger>Appen Betinget adgangSkontrol>Standardfunktionsmåde>Tillad eller Bloker adgang. |

Krav til beskyttelse i browseren

Hvis du bruger beskyttelse i browseren med Microsoft Edge og stadig betjenes af en omvendt proxy, skal du sørge for at opfylde følgende yderligere krav:

Funktionen er slået til i dine indstillinger for Defender XDR. Du kan få flere oplysninger under Konfigurer beskyttelsesindstillinger i browseren.

Alle politikker, som brugeren er omfattet af, understøttes for Microsoft Edge for Business. Hvis en bruger betjenes af en anden politik, der ikke understøttes af Microsoft Edge for Business, betjenes brugeren altid af den omvendte proxy. Du kan få flere oplysninger under Krav til beskyttelse i browseren.

Du bruger en understøttet platform, herunder et understøttet operativsystem, en identitetsplatform og en Edge-version. Du kan få flere oplysninger under Krav til beskyttelse i browseren.

Reference til fejlfindingsproblemer for administratorer

Brug følgende tabel til at finde det problem, du forsøger at foretage fejlfinding af:

Problemer med netværkstilstand

Almindelige problemer med netværksproblemer, du kan støde på, omfatter:

Netværksfejl ved navigering til en browserside

Når du først konfigurerer Defender for Cloud Apps adgangs- og sessionskontrolelementer for en app, omfatter almindelige netværksfejl, der kan opstå: Dette websted er ikke sikkert, og der er ingen internetforbindelse. Disse meddelelser kan angive en generel fejl i netværkskonfigurationen.

anbefalede trin

Konfigurer din firewall for at arbejde med Defender for Cloud Apps ved hjælp af de Azure IP-adresser og DNS-navne, der er relevante for dit miljø.

- Tilføj udgående port 443 for følgende IP-adresser og DNS-navne for dit Defender for Cloud Apps datacenter.

- Genstart enheden og browsersessionen

- Kontrollér, at logon fungerer som forventet

Aktivér TLS 1.2 i din browsers internetindstillinger. Det kan f.eks. være:

Browser Trin Microsoft Internet Explorer 1. Åbn Internet Explorer

2. Vælg Funktioner> FanenInternetindstillinger>Frem

3. Under Sikkerhed skal du vælge TLS 1.2

4. Vælg Anvend, og vælg derefter OK

5. Genstart browseren, og kontrollér, at du har adgang til appenMicrosoft Edge/Edge Chromium 1. Åbn søgning fra proceslinjen, og søg efter "Internetindstillinger"

2. Vælg Internetindstillinger

3. Under Sikkerhed skal du vælge TLS 1.2

4. Vælg Anvend, og vælg derefter OK

5. Genstart browseren, og kontrollér, at du har adgang til appenGoogle Chrome 1. Åbn Google Chrome

2. Vælg Flere indstillinger (tre lodrette prikker)> øverst til højre

3. Vælg Avanceret nederst

4. Vælg Åbn proxyindstillinger under System

5. Vælg TLS 1.2 under Sikkerhed under fanen Avanceret

6. Vælg OK

7. Genstart browseren, og kontrollér, at du har adgang til appenMozilla Firefox 1. Åbn Mozilla Firefox

2. I adresselinjen og søg efter "about:config"

3. Søg efter "TLS" i søgefeltet

4. Dobbeltklik på posten for security.tls.version.min

5. Angiv heltalsværdien til 3 for at gennemtvinge TLS 1.2 som den version, der som minimum kræves

6. Vælg Gem (markér til højre for værdifeltet)

7. Genstart browseren, og kontrollér, at du har adgang til appenSafari Hvis du bruger Safari version 7 eller nyere, aktiveres TLS 1.2 automatisk

Defender for Cloud Apps bruger TLS-protokollerne (Transport Layer Security) 1.2+ til at levere den bedste kryptering:

- Oprindelige klientapps og browsere, der ikke understøtter TLS 1.2+, er ikke tilgængelige, når de er konfigureret med sessionskontrol.

- SaaS-apps, der bruger TLS 1.1 eller nyere, vises i browseren som at bruge TLS 1.2+, når de er konfigureret med Defender for Cloud Apps.

Tip

Selvom sessionskontrolelementer er bygget til at fungere sammen med en hvilken som helst browser på en hvilken som helst større platform på et hvilket som helst operativsystem, understøtter vi de nyeste versioner af Microsoft Edge, Google Chrome, Mozilla Firefox eller Apple Safari. Det kan være en god idé at blokere eller tillade adgang specifikt til mobil- eller skrivebordsapps.

Langsomme logons

Sammenkædning af proxy og nonce-handling er nogle af de almindelige problemer, der kan resultere i langsom logonydeevne.

anbefalede trin

Konfigurer dit miljø for at fjerne alle faktorer, der kan medføre langsomhed under logon. Du kan f.eks. have konfigureret firewalls eller videresendelse af proxykæder, som forbinder to eller flere proxyservere for at navigere til den ønskede side. Du kan også have andre eksterne faktorer, der påvirker langsomheden.

- Identificer, om der sker sammenkædning af proxyer i dit miljø.

- Fjern eventuelle fremadrettede proxyer, hvor det er muligt.

Nogle apps bruger en nonce-hash under godkendelse for at forhindre genafspilning af angreb. Som standard antager Defender for Cloud Apps, at en app bruger en nonce. Hvis den app, du arbejder med, ikke bruger nonce, skal du deaktivere nonce-handling for denne app i Defender for Cloud Apps:

- I Microsoft Defender XDR skal du vælge Indstillinger>CloudApps.

- Under Forbundne apps skal du vælge Apps til kontrol af betinget adgang.

- På listen over apps på den række, hvor den app, du konfigurerer, vises, skal du vælge de tre prikker i slutningen af rækken og derefter vælge Rediger for din app.

- Vælg Nonce-handling for at udvide sektionen, og fjern derefter markeringen i Aktivér nonce-håndtering.

- Log af appen, og luk alle browsersessioner.

- Genstart browseren, og log på appen igen. Kontrollér, at logon fungerer som forventet.

Flere overvejelser i forbindelse med netværksforhold

Under fejlfinding af netværksforhold skal du også overveje følgende noter om Defender for Cloud Apps proxy:

Kontrollér, om din session dirigeres til et andet datacenter: Defender for Cloud Apps bruger Azure Data Centers over hele verden til at optimere ydeevnen via geoplacering.

Det betyder, at en brugers session kan hostes uden for et område, afhængigt af trafikmønstre og vedkommendes placering. Men for at beskytte dine personlige oplysninger gemmes der ingen sessionsdata i disse datacentre.

Proxyydeevne: Afhænging af en baseline for ydeevnen afhænger af mange faktorer uden for den Defender for Cloud Apps proxy, f.eks.:

- Hvilke andre proxyer eller gateways der er i serie med denne proxy

- Hvor brugeren kommer fra

- Hvor den målrettede ressource er placeret

- Specifikke anmodninger på siden

Generelt tilføjer en proxy ventetid. Fordelene ved den Defender for Cloud Apps proxy er:

Brug af den globale tilgængelighed af Azure-domænecontrollere til at geolokalere brugere til den nærmeste node og reducere deres rundtursafstand. Azure-domænecontrollere kan geolokalere i en skala, som få tjenester over hele verden har.

Ved hjælp af integrationen med Microsoft Entra betinget adgang til kun at dirigere de sessioner, du vil proxyer til vores tjeneste, i stedet for alle brugere i alle situationer.

Problemer med enhedsidentifikation

Defender for Cloud Apps indeholder følgende muligheder for at identificere en enheds administrationstilstand.

- Microsoft Intune overholdelse af angivne standarder

- Hybrid Microsoft Entra domæne tilsluttet

- Klientcertifikater

Du kan få flere oplysninger under Identitetsadministrerede enheder med appkontrol med betinget adgang.

Almindelige problemer med enhedsidentifikation, som du kan støde på, omfatter:

- Forkert identificerede Intune kompatible eller Microsoft Entra hybridtilsluttede enheder

- Klientcertifikater bliver ikke bedt om det, når det forventes

- Klientcertifikater bliver bedt om ved hvert logon

- Ekstra overvejelser

Forkert identificerede Intune kompatible eller Microsoft Entra hybridtilsluttede enheder

Microsoft Entra Betinget adgang gør det muligt at overføre Intune-kompatible og Microsoft Entra hybridtilsluttede enhedsoplysninger direkte til Defender for Cloud Apps. I Defender for Cloud Apps skal du bruge enhedstilstanden som et filter for adgangs- eller sessionspolitikker.

Du kan få flere oplysninger under Introduktion til enhedshåndtering i Microsoft Entra ID.

anbefalede trin

I Microsoft Defender XDR skal du vælge Indstillinger>CloudApps.

Under Appkontrol med betinget adgang skal du vælge Enhedsidentifikation. På denne side vises de indstillinger for enhedsidentifikation, der er tilgængelige i Defender for Cloud Apps.

Hvis du vil Intune kompatibel enhedsidentifikation og Microsoft Entra hybridtilsluttet identifikation, skal du vælge Få vist konfiguration og kontrollere, at tjenesterne er konfigureret. Tjenester synkroniseres automatisk fra henholdsvis Microsoft Entra ID og Intune.

Opret en adgangs- eller sessionspolitik med filteret Device Tag svarende til Hybrid Azure AD joinforbundne, Intune kompatible eller begge dele.

Log på en enhed i en browser, der er Microsoft Entra hybridtilsluttet eller Intune kompatibel baseret på dit politikfilter.

Kontrollér, at aktiviteter fra disse enheder udfylder loggen. På siden Aktivitetslog på Defender for Cloud Apps skal du filtrere efter Enhedsmærke lig med Hybrid Azure AD joinforbundne, Intune kompatible eller begge baseret på dine politikfiltre.

Hvis aktiviteter ikke udfyldes i Defender for Cloud Apps aktivitetslog, skal du gå til Microsoft Entra ID og gøre følgende:

Under Overvågning af>logons skal du kontrollere, at der er logonaktiviteter i loggene.

Vælg den relevante logpost for den enhed, du loggede på.

Kontrollér, at enheden er Administreret (hybrid Azure AD joinforbundet) eller Kompatibel (Intune kompatibel) under fanen Enhedsoplysninger i ruden Detaljer.

Hvis du ikke kan bekræfte en af tilstandene, kan du prøve en anden post i logfilen eller sikre, at dine enhedsdata er konfigureret korrekt i Microsoft Entra ID.

I forbindelse med betinget adgang kan nogle browsere kræve ekstra konfiguration, f.eks. installation af en udvidelse. Du kan få flere oplysninger under Understøttelse af betinget adgang-browser.

Hvis du stadig ikke kan se enhedsoplysningerne på siden Logons, skal du åbne en supportanmodning for Microsoft Entra ID.

Klientcertifikater bliver ikke bedt om det, når det forventes

Mekanismen til enhedsidentifikation kan anmode om godkendelse fra relevante enheder ved hjælp af klientcertifikater. Du kan uploade et X.509-rodcertifikat eller et mellemliggende nøglecentercertifikat, der er formateret i PEM-certifikatformatet.

Certifikater skal indeholde nøglecenterets offentlige nøgle, som derefter bruges til at signere de klientcertifikater, der præsenteres under en session. Du kan få flere oplysninger under Kontrollér, om der er enhedshåndtering uden Microsoft Entra.

anbefalede trin

I Microsoft Defender XDR skal du vælge Indstillinger>CloudApps.

Under Appkontrol med betinget adgang skal du vælge Enhedsidentifikation. På denne side vises de indstillinger for enhedsidentifikation, der er tilgængelige for Defender for Cloud Apps.

Kontrollér, at du har uploadet et X.509-rodcertifikat eller et mellemliggende nøglecentercertifikat. Du skal uploade det nøglecentercertifikat, der bruges til at signere for dit nøglecenter.

Opret en adgangs- eller sessionspolitik med filteret Enhedsmærke , der svarer til et gyldigt klientcertifikat.

Kontrollér, at klientcertifikatet er:

- Installeret ved hjælp af PKCS #12-filformatet, typisk filtypenavnet .p12 eller .pfx

- Installeret i brugerlageret, ikke enhedslageret, på den enhed, du bruger til test

Genstart browsersessionen.

Når du logger på den beskyttede app:

- Kontrollér, at du er omdirigeret til følgende URL-syntaks:

<https://*.managed.access-control.cas.ms/aad_login> - Hvis du bruger iOS, skal du sørge for, at du bruger Safari-browseren.

- Hvis du bruger Firefox, skal du også føje certifikatet til Firefox' eget certifikatlager. Alle andre browsere bruger det samme standardcertifikatlager.

- Kontrollér, at du er omdirigeret til følgende URL-syntaks:

Valider, at klientcertifikatet bliver bedt om det i browseren.

Hvis den ikke vises, kan du prøve en anden browser. De fleste overordnede browsere understøtter udførelse af en kontrol af klientcertifikater. Mobil- og skrivebordsapps bruger dog ofte indbyggede browsere, der muligvis ikke understøtter denne kontrol og derfor påvirker godkendelse af disse apps.

Kontrollér, at aktiviteter fra disse enheder udfylder loggen. I Defender for Cloud Apps skal du på siden Aktivitetslog tilføje et filter på Enhedsmærke, der svarer til Gyldigt klientcertifikat.

Hvis du stadig ikke kan se prompten, skal du åbne en supportanmodning og inkludere følgende oplysninger:

- Oplysningerne i browseren eller den oprindelige app, hvor du oplevede problemet

- Versionen af operativsystemet, f.eks. iOS/Android/Windows 10

- Omtaler, om prompten fungerer på Microsoft Edge Chromium

Klientcertifikater bliver bedt om ved hvert logon

Hvis du oplever, at klientcertifikatet dukker op, efter at du har åbnet en ny fane, kan det skyldes indstillinger, der er skjult i Internetindstillinger. Kontrollér indstillingerne i din browser. Det kan f.eks. være:

I Microsoft Internet Explorer:

- Åbn Internet Explorer, og vælg Funktioner> FanenInternetindstillinger>Avanceret.

- Under Sikkerhed skal du vælge Spørg ikke om valg af klientcertifikat, når der kun findes> ét certifikat Vælg Anvend>OK.

- Genstart browseren, og kontrollér, at du kan få adgang til appen uden de ekstra prompter.

I Microsoft Edge/Edge Chromium:

- Åbn søgningen fra proceslinjen, og søg efter Internetindstillinger.

- Vælg Internetindstillinger>Sikkerhed>Lokalt intranet>brugerdefineret niveau.

- Under Diverse>Spørg ikke om valg af klientcertifikat, når der kun findes ét certifikat, skal du vælge Deaktiver.

- Vælg OK>Anvend>OK.

- Genstart browseren, og kontrollér, at du kan få adgang til appen uden de ekstra prompter.

Flere overvejelser i forbindelse med enhedsidentifikation

Mens du foretager fejlfinding af enhedsidentifikation, kan du kræve certifikattilbagekaldelse for klientcertifikater.

Der er ikke længere tillid til certifikater, der er tilbagekaldt af nøglecenteret. Hvis du vælger denne indstilling, skal alle certifikater bestå protokollen for sikkerhed på rækkeniveau. Hvis klientcertifikatet ikke indeholder et slutpunkt for liste over tilbagekaldte certifikater, kan du ikke oprette forbindelse fra den administrerede enhed.

Problemer ved onboarding af en app

Microsoft Entra ID apps onboardes automatisk til Defender for Cloud Apps for kontrolelementer af typen Betinget adgang og session. Du skal manuelt onboarde ikke-Microsoft IdP-apps, herunder både katalog- og brugerdefinerede apps.

Du kan finde flere oplysninger under:

- Installér appkontrol med betinget adgang for katalogapps med ikke-Microsoft-id'er

- Installér appkontrol med betinget adgang for brugerdefinerede apps med ikke-Microsoft-id'er

Almindelige scenarier, du kan støde på, når du onboarder en app, omfatter:

- Appen vises ikke på siden Appkontrol af betinget adgang

- Appstatus: Fortsæt installationsprogrammet

- Kontrolelementer til indbyggede apps kan ikke konfigureres

- Indstillingen Anmodningssessionskontrol vises

Appen vises ikke på siden med apps til kontrol af betinget adgang

Når du onboarder en app, der ikke er Microsoft IdP, til appkontrolelementet betinget adgang, er det sidste udrulningstrin at få slutbrugeren til at navigere til appen. Udfør trinnene i dette afsnit, hvis appen ikke vises på siden Indstillinger > Cloudapps > Connected apps > Conditional Access App Control apps (Betinget adgang) App Control apps (Betinget adgangskontrol for apps ) forventede.

anbefalede trin

Sørg for, at din app opfylder følgende forudsætninger for kontrolelementet Betinget adgang:

- Sørg for, at du har en gyldig Defender for Cloud Apps licens.

- Opret en duplikeret app.

- Sørg for, at appen bruger SAML-protokollen.

- Valider, at du har onboardet appen fuldt ud, og at appens status er Tilsluttet.

Sørg for at navigere til appen i en ny browsersession ved hjælp af en ny inkognitotilstand eller ved at logge på igen.

Bemærk!

Entra ID-apps vises kun på siden Appkontrol af betinget adgang , når de er konfigureret i mindst én politik, eller hvis du har en politik uden nogen appspecifikation, og en bruger er logget på appen.

Appstatus: Fortsæt installationsprogrammet

En apps status kan variere og kan omfatte Fortsæt konfiguration, Tilsluttet eller Ingen aktiviteter.

For apps, der er forbundet via identitetsudbydere, der ikke er Fra Microsoft, kan du se en side med status for Fortsæt installation, hvis konfigurationen ikke er fuldført, når du åbner appen. Brug følgende trin til at fuldføre konfigurationen.

anbefalede trin

Vælg Fortsæt installationsprogrammet.

Gennemse følgende artikler, og kontrollér, at du har fuldført alle de påkrævede trin:

- Installér appkontrol med betinget adgang for katalogapps med ikke-Microsoft-id'er

- Installér appkontrol med betinget adgang for brugerdefinerede apps med ikke-Microsoft-id'er

Vær særlig opmærksom på følgende trin:

- Sørg for at oprette en ny brugerdefineret SAML-app. Du skal bruge denne app til at ændre de URL-adresser og SAML-attributter, der muligvis ikke er tilgængelige i galleriapps.

- Hvis din identitetsudbyder ikke tillader genbrug af det samme id, også kaldet enheds-id eller målgruppe, skal du ændre id'et for den oprindelige app.

Kontrolelementer til indbyggede apps kan ikke konfigureres

Indbyggede apps kan registreres heuristisk, og du kan bruge adgangspolitikker til at overvåge eller blokere dem. Brug følgende trin til at konfigurere kontrolelementer til oprindelige apps.

anbefalede trin

I en adgangspolitik skal du tilføje et filter for klientappen og angive det til at svare til Mobil og desktop.

Under Handlinger skal du vælge Bloker.

Du kan eventuelt tilpasse den blokeringsmeddelelse, som brugerne får, når de ikke kan downloade filer. Tilpas f.eks. denne meddelelse til Du skal bruge en webbrowser for at få adgang til denne app.

Test og valider, at kontrolelementet fungerer som forventet.

Siden app, der ikke genkendes , vises

Defender for Cloud Apps kan genkende mere end 31.000 apps via kataloget over cloudapps.

Hvis du bruger en brugerdefineret app, der er konfigureret via Microsoft Entra SSO, og ikke er en af de understøttede apps, støder du på en side, der ikke genkendes. Du kan løse problemet ved at konfigurere appen med appkontrolelementet Betinget adgang.

anbefalede trin

I Microsoft Defender XDR skal du vælge Indstillinger>CloudApps. Under Forbundne apps skal du vælge Apps til kontrol af betinget adgang.

På banneret skal du vælge Vis nye apps.

Find den app, du er ved at onboarde, på listen over nye apps, vælg + tegnet, og vælg derefter Tilføj.

- Vælg, om appen er en brugerdefineret app eller en standardapp .

- Fortsæt gennem guiden, og sørg for, at de angivne brugerdefinerede domæner er korrekte for den app, du konfigurerer.

Kontrollér, at appen vises på siden Appkontrol af betinget adgang .

Indstillingen Anmodningssessionskontrol vises

Når du har onboardet en app, der ikke er Microsoft IdP, kan du få vist indstillingen Anmod om sessionskontrol . Dette skyldes, at det kun er katalogapps, der har indbyggede sessionskontrolelementer. For alle andre apps skal du gennemgå en proces til selv onboarding.

Følg instruktionerne under Installér appkontrolelementet Betinget adgang for brugerdefinerede apps med ikke-Microsoft IdPs.

anbefalede trin

I Microsoft Defender XDR skal du vælge Indstillinger>CloudApps.

Under Appkontrol med betinget adgang skal du vælge App onboarding/vedligeholdelse.

Angiv hovednavnet eller mailen for den bruger, der skal onboarde appen, og vælg derefter Gem.

Gå til den app, du installerer. Den side, du får vist, afhænger af, om appen genkendes. Benyt en af følgende fremgangsmåder, afhængigt af den side du ser:

Ikke genkendt. Du kan se en side, der ikke genkendes af appen, og som beder dig om at konfigurere din app. Benyt følgende fremgangsmåde:

- Onboard appen til appkontrolelementet Betinget adgang.

- Tilføj domænerne for appen.

- Installér appens certifikater.

Genkendt. Hvis din app genkendes, får du vist en onboardingside, hvor du bliver bedt om at fortsætte appkonfigurationsprocessen.

Sørg for, at appen er konfigureret med alle de domæner, der kræves, for at appen fungerer korrekt, og vend derefter tilbage til appsiden.

Flere overvejelser i forbindelse med onboarding af apps

Mens du foretager fejlfinding af onboarding af apps, er der nogle ekstra ting, du skal overveje.

Forstå forskellen mellem politikindstillingerne for Microsoft Entra betinget adgang: "Kun overvågning", "Bloker downloads" og "Brug brugerdefineret politik"

I Microsoft Entra politikker for betinget adgang kan du konfigurere følgende indbyggede Defender for Cloud Apps kontrolelementer: Overvåg kun og Bloker downloads. Disse indstillinger gælder og gennemtvinger funktionen Defender for Cloud Apps proxy for cloudapps og betingelser, der er konfigureret i Microsoft Entra ID.

Hvis du vil have mere komplekse politikker, skal du vælge Brug brugerdefineret politik, som giver dig mulighed for at konfigurere adgangs- og sessionspolitikker i Defender for Cloud Apps.

Forstå filterindstillingen for klientappen "Mobil og desktop" i adgangspolitikker

I Defender for Cloud Apps adgangspolitikker gælder den resulterende adgangspolitik for browsersessioner, medmindre filteret for klientappen er angivet til Mobil og desktop.

Årsagen til dette er at forhindre utilsigtet proxying af brugersessioner, som kan være et biprodukt af brugen af dette filter.

Problemer ved oprettelse af adgangs- og sessionspolitikker

Defender for Cloud Apps indeholder følgende politikker, der kan konfigureres:

- Adgangspolitikker: Bruges til at overvåge eller blokere adgang til browser-, mobil- og/eller skrivebordsapps.

- Sessionspolitikker. Bruges til at overvåge, blokere og udføre specifikke handlinger for at forhindre datainfiltration og exfiltrationsscenarier i browseren.

Hvis du vil bruge disse politikker i Defender for Cloud Apps, skal du først konfigurere en politik i Microsoft Entra Betinget adgang for at udvide sessionskontrolelementer:

I politikken Microsoft Entra under Adgangskontrol skal du vælge Session>Brug appkontrol med betinget adgang.

Vælg en indbygget politik (kun overvåg eller bloker downloads) eller Brug brugerdefineret politik til at angive en avanceret politik i Defender for Cloud Apps.

Vælg Vælg for at fortsætte.

Almindelige scenarier, du kan støde på under konfigurationen af disse politikker, omfatter:

- I politikker for betinget adgang kan du ikke se kontrolelementet til appen betinget adgang

- Fejlmeddelelse, når du opretter en politik: Du har ikke installeret nogen apps med appkontrol med betinget adgang

- Der kan ikke oprettes sessionspolitikker for en app

- Der kan ikke vælges inspektionsmetode: Dataklassificeringstjeneste

- Handlingen kan ikke vælges:Beskyt

I politikker for betinget adgang kan du ikke se kontrolelementet til appen betinget adgang

Hvis du vil dirigere sessioner til Defender for Cloud Apps, skal Microsoft Entra politikker for betinget adgang være konfigureret til at omfatte kontrolelementer for appen betinget adgang til styring af sessioner.

anbefalede trin

Hvis du ikke kan se indstillingen Appkontrol med betinget adgang i politikken Betinget adgang, skal du sørge for, at du har en gyldig licens til Microsoft Entra ID P1 og en gyldig Defender for Cloud Apps licens.

Fejlmeddelelse, når du opretter en politik: Du har ikke installeret nogen apps med appkontrol med betinget adgang

Når du opretter en adgangs- eller sessionspolitik, får du muligvis vist følgende fejlmeddelelse: Du har ikke nogen apps installeret med appkontrol med betinget adgang. Denne fejl angiver, at appen ikke er en Microsoft IdP-app, der ikke er blevet onboardet til appkontrolelementet Betinget adgang.

anbefalede trin

I Microsoft Defender XDR skal du vælge Indstillinger>CloudApps. Under Forbundne apps skal du vælge Apps til kontrol af betinget adgang.

Hvis du får vist meddelelsen Ingen apps tilsluttet, kan du bruge følgende vejledninger til at installere apps:

Hvis du støder på problemer under installation af appen, skal du se Problemer, når du onboarder en app.

Der kan ikke oprettes sessionspolitikker for en app

Når du har onboardet en app, der ikke er Microsoft IdP til appobjektet Betinget adgang, kan du på siden Appen Styring af betinget adgang se indstillingen: Anmod om sessionskontrol.

Bemærk!

Katalogapps har indbyggede sessionskontrolelementer. For alle andre ikke-Microsoft IdP-apps skal du gennemgå en selv onboardingproces. anbefalede trin

Udrul din app til sessionskontrol. Du kan få mere at vide under Onboarding af brugerdefinerede apps, der ikke er Microsoft IdP, til appkontrol af betinget adgang.

Opret en sessionspolitik, og vælg appfilteret .

Sørg for, at din app nu er angivet på rullelisten.

Der kan ikke vælges inspektionsmetode: Dataklassificeringstjeneste

Når du bruger kontrolfildownloadtypen (med kontrol) i sessionspolitikker, kan du bruge inspektionsmetoden Dataklassificeringstjeneste til at scanne dine filer i realtid og registrere følsomt indhold, der opfylder et af de kriterier, du har konfigureret.

Hvis inspektionsmetoden for dataklassificeringstjenesten ikke er tilgængelig, kan du bruge følgende trin til at undersøge problemet.

anbefalede trin

Kontrollér, at sessionskontroltypen er angivet til Download af kontrolfil (med inspektion).

Bemærk!

Inspektionsmetoden Data Classification Service er kun tilgængelig for indstillingen Download af kontrolfil (med inspektion).

Find ud af, om funktionen Dataklassificeringstjeneste er tilgængelig i dit område:

- Hvis funktionen ikke er tilgængelig i dit område, skal du bruge den indbyggede DLP-inspektionsmetode .

- Hvis funktionen er tilgængelig i dit område, men du stadig ikke kan se inspektionsmetoden dataklassificeringstjeneste , skal du åbne en supportanmodning.

Handlingen kan ikke vælges: Beskyt

Når du bruger kontrolfildownloadtypen (med inspektion) i sessionspolitikker, kan du ud over handlingerne Overvågning og Bloker angive handlingen Beskyt . Denne handling giver dig mulighed for at tillade fildownloads med muligheden for at kryptere eller anvende tilladelser til filen på baggrund af betingelser, indholdskontrol eller begge dele.

Hvis handlingen Beskyt ikke er tilgængelig, kan du bruge følgende trin til at undersøge problemet.

anbefalede trin

Hvis handlingen Beskyt ikke er tilgængelig eller nedtonet, skal du kontrollere, at du har en Microsoft Purview-licens. Du kan få flere oplysninger under Microsoft Purview Information Protection integration.

Hvis handlingen Beskyt er tilgængelig, men ikke kan se de relevante mærkater.

På menulinjen i Defender for Cloud Apps skal du vælge ikonet > Indstillinger Microsoft Information Protection og kontrollere, at integrationen er aktiveret.

For Office-mærkater skal du på Microsoft Purview-portalen sørge for, at Unified Labeling er valgt.

Diagnosticer og foretag fejlfinding med værktøjslinjen Administration Vis

Værktøjslinjen Administration Vis er placeret nederst på skærmen og indeholder værktøjer, som administratorbrugerne kan bruge til at diagnosticere og foretage fejlfinding af problemer med appkontrol med betinget adgang.

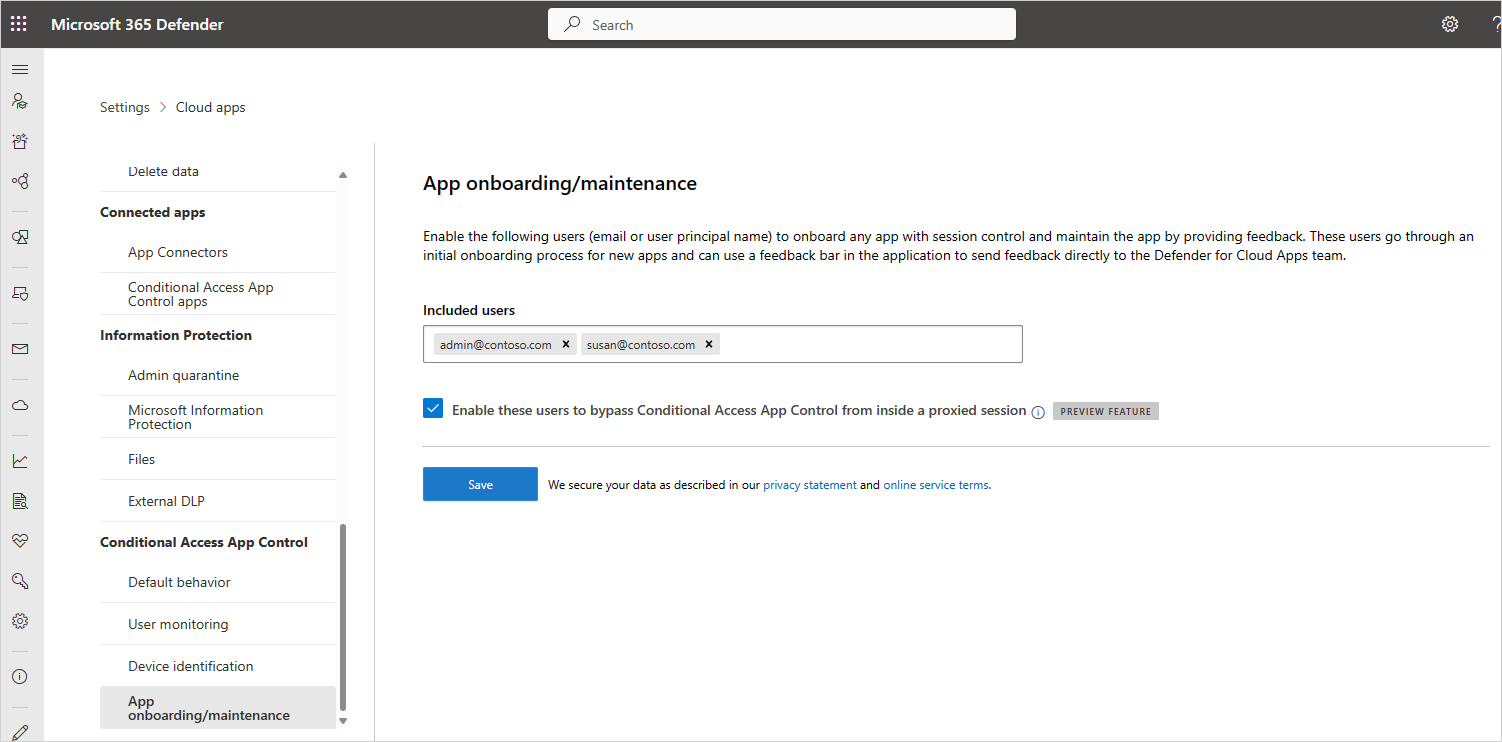

Hvis du vil have vist værktøjslinjen Administration Vis, skal du sørge for at føje bestemte administratorbrugerkonti til listen over app-onboarding/vedligeholdelse i indstillingerne for Microsoft Defender XDR.

Sådan føjer du en bruger til appens onboarding-/vedligeholdelsesliste:

I Microsoft Defender XDR skal du vælge Indstillinger>CloudApps.

Rul ned, og under Appkontrol med betinget adgang skal du vælge App onboarding/maintenance.

Angiv hovednavnet eller mailadressen på den administratorbruger, du vil tilføje.

Vælg indstillingen Giv disse brugere mulighed for at tilsidesætte appkontrolelementet Betinget adgang inde fra en proxied session , og vælg derefter Gem.

Det kan f.eks. være:

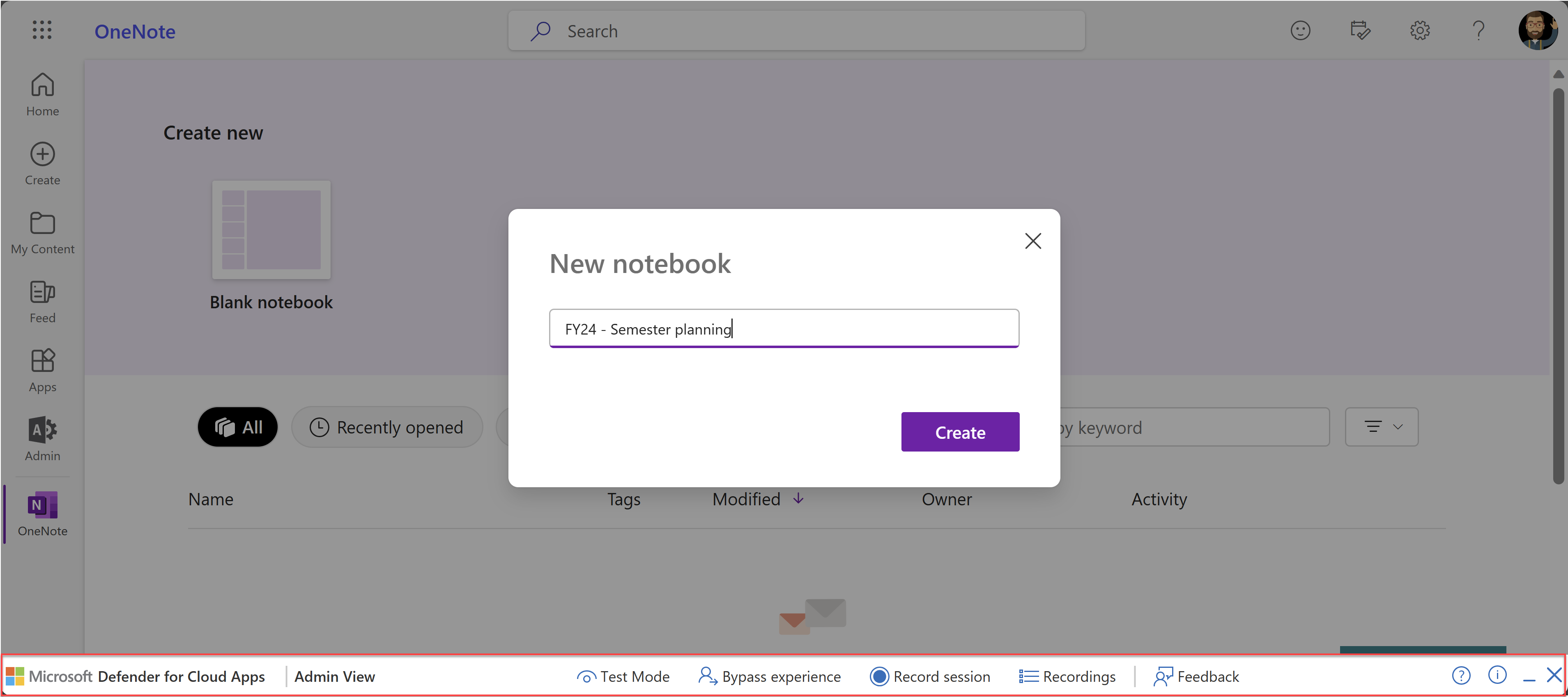

Næste gang en af de viste brugere starter en ny session i en understøttet app, hvor de er administrator, vises værktøjslinjen Administration Vis nederst i browseren.

Følgende billede viser f.eks. værktøjslinjen Administration Vis nederst i et browservindue, når du bruger OneNote i browseren:

I følgende afsnit beskrives det, hvordan du bruger værktøjslinjen Administration Vis til at teste og foretage fejlfinding.

Testtilstand

Som administrator kan det være en god idé at teste kommende fejlrettelser for proxyer, før den seneste version udrulles fuldt ud til alle lejere. Giv din feedback om fejlrettelsen til Microsofts supportteam for at gøre udgivelsescyklusserne hurtigere.

I testtilstand er det kun administratorbrugerne, der får vist eventuelle ændringer, der er angivet i fejlrettelser. Der er ingen effekt på andre brugere.

- Hvis du vil aktivere testtilstand, skal du vælge Testtilstand på værktøjslinjen Administration Vis.

- Når du er færdig med testen, skal du vælge Afslut testtilstand for at vende tilbage til den almindelige funktionalitet.

Spring proxysessionen over

Hvis du bruger en browser, der ikke er Edge, og har problemer med at få adgang til eller indlæse dit program, kan du kontrollere, om problemet er med proxyen for betinget adgang ved at køre programmet uden proxyen.

Hvis du vil tilsidesætte proxyen, skal du vælge Spring oplevelsen over på værktøjslinjen Administration Vis. Bekræft, at sessionen tilsidesættes, ved at bemærke, at URL-adressen ikke er suffikset.

Proxyen betinget adgang bruges igen i din næste session.

Du kan få flere oplysninger under Microsoft Defender for Cloud Apps appkontrol af betinget adgang og beskyttelse i browseren med Microsoft Edge for Business (prøveversion).

Andet logon (også kendt som 'andet logon')

Nogle programmer har mere end ét dybt link til at logge på. Medmindre du definerer logonlinks i appindstillingerne, omdirigeres brugerne muligvis til en ukendt side, når de logger på, og blokerer deres adgang.

Integrationen mellem id'er såsom Microsoft Entra ID er baseret på opfangelse af et applogon og omdirigering af den. Det betyder, at browserlogon ikke kan styres direkte uden at udløse endnu et logon. Hvis du vil udløse endnu et logon, skal vi anvende endnu en URL-adresse til logon specifikt til dette formål.

Hvis appen bruger en nonce, kan det andet logon være gennemsigtigt for brugerne, eller de bliver bedt om at logge på igen.

Hvis den ikke er gennemsigtig for slutbrugeren, skal du føje den anden URL-adresse til logon til appindstillingerne:

Gå til Indstillinger > Cloudapps > Tilsluttede apps > Appkontrolapps med betinget adgang

Vælg den relevante app, og vælg derefter de tre prikker.

Vælg Rediger app\Avanceret logonkonfiguration.

Tilføj den anden URL-adresse til logon som nævnt på fejlsiden.

Hvis du er sikker på, at appen ikke bruger en nonce, kan du deaktivere dette ved at redigere indstillingerne for apps, som beskrevet i Langsomme logons.

Optag en session

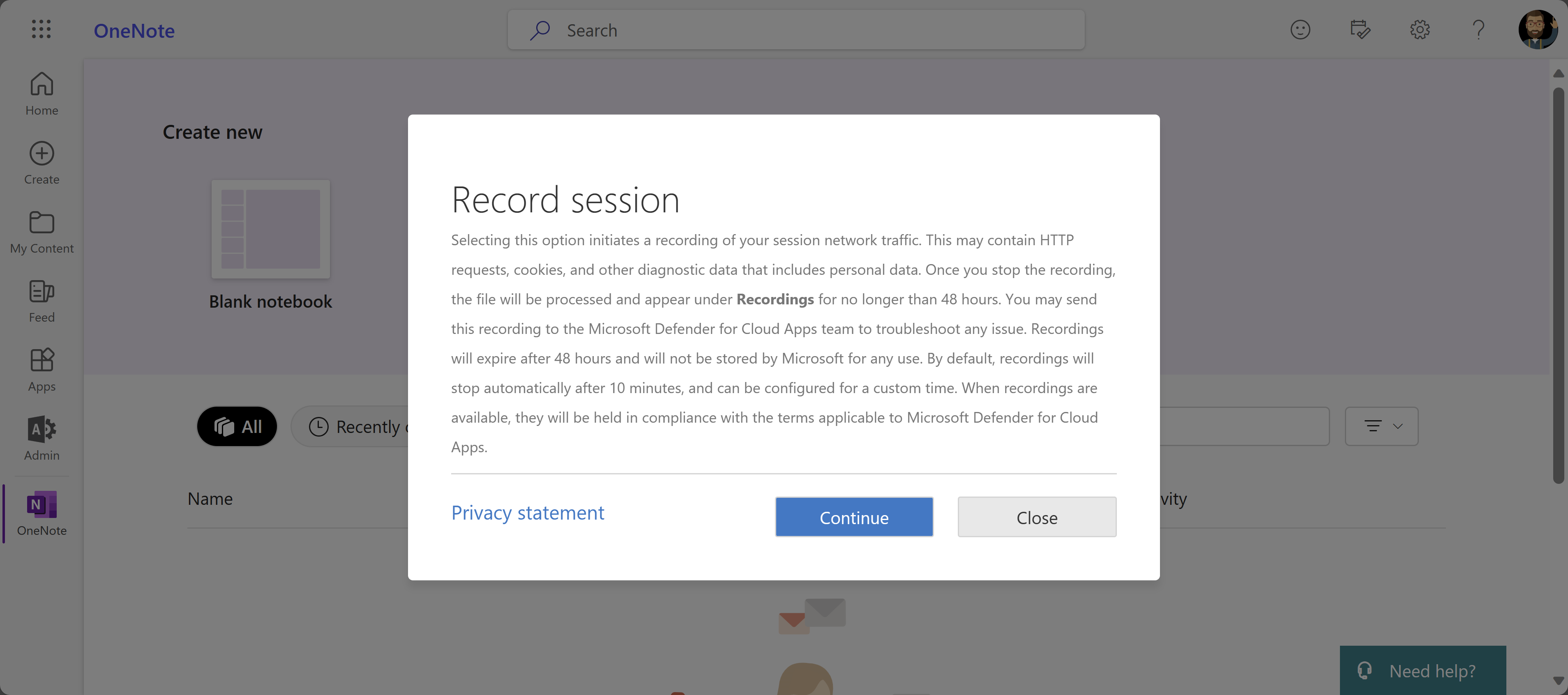

Det kan være en god idé at hjælpe med at analysere hovedårsagen til et problem ved at sende en sessionsoptagelse til Microsofts supportteknikere. Brug værktøjslinjen Administration Vis til at registrere sessionen.

Bemærk!

Alle personlige data fjernes fra optagelserne.

Sådan optager du en session:

Vælg Postsession på værktøjslinjen Administration Vis. Når du bliver bedt om det, skal du vælge Fortsæt for at acceptere vilkårene. Det kan f.eks. være:

Log på din app, hvis det er nødvendigt for at begynde at simulere sessionen.

Når du er færdig med at optage scenariet, skal du sørge for at vælge Stop optagelse på værktøjslinjen Administration Vis.

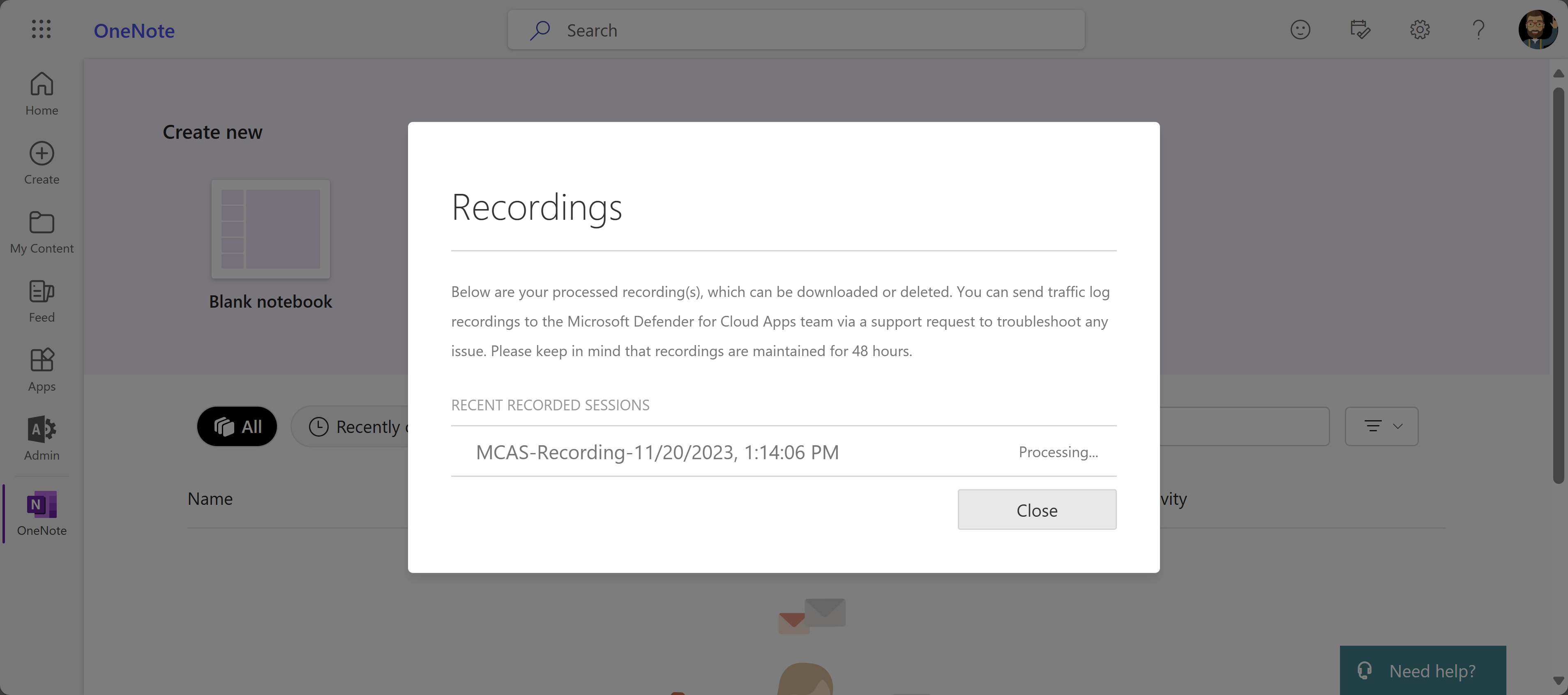

Sådan får du vist dine optagede sessioner:

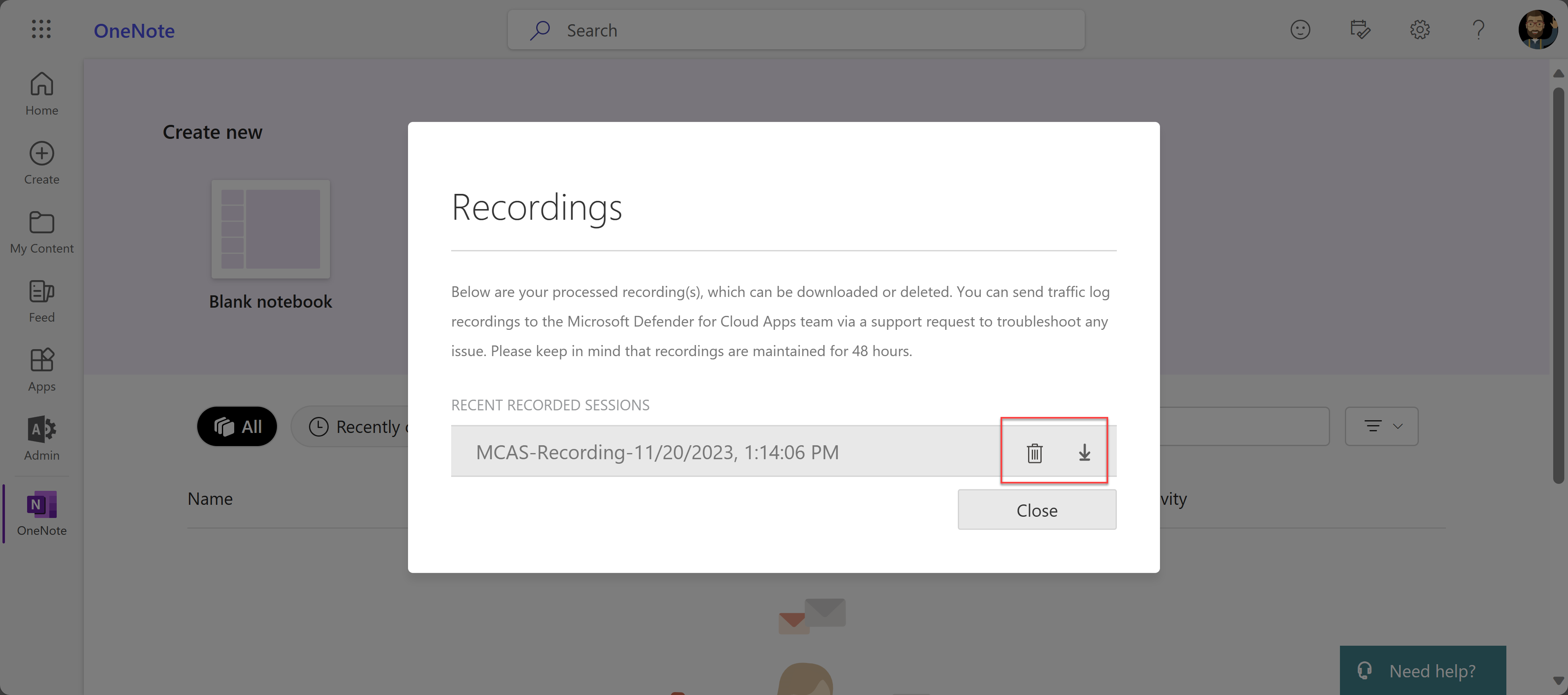

Når du er færdig med at optage, kan du få vist de optagede sessioner ved at vælge Session-optagelser på værktøjslinjen Administration Vis. Der vises en liste over optagede sessioner fra de forrige 48 timer. Det kan f.eks. være:

Hvis du vil administrere dine optagelser, skal du vælge en fil og derefter vælge Slet eller Download efter behov. Det kan f.eks. være:

Tilføj domæner for din app

Hvis du knytter de korrekte domæner til en app, kan Defender for Cloud Apps gennemtvinge politikker og overvågningsaktiviteter.

Hvis du f.eks. har konfigureret en politik, der blokerer download af filer for et tilknyttet domæne, blokeres filoverførsler fra appen fra det pågældende domæne. Filoverførsler fra appen fra domæner, der ikke er knyttet til appen, blokeres dog ikke, og handlingen overvåges ikke i aktivitetsloggen.

Hvis en administrator navigerer i en proxied app til et ukendt domæne, som Defender for Cloud Apps ikke betragter som en del af den samme app eller en anden app, vises meddelelsen Ukendt domæne, hvor administratoren bliver bedt om at tilføje domænet, så det beskyttes næste gang. Hvis administratoren ikke vil tilføje domænet, er det i sådanne tilfælde ikke nødvendigt at foretage sig noget.

Bemærk!

Defender for Cloud Apps føjer stadig et suffiks til domæner, der ikke er knyttet til appen, for at sikre en problemfri brugeroplevelse.

Sådan tilføjer du domæner for din app:

Åbn din app i en browser med Defender for Cloud Apps Administration Værktøjslinjen Vis synlig på skærmen.

På værktøjslinjen Administration Vis skal du vælge Registrerede domæner.

Notér de viste domænenavne i ruden Fundne domæner , eller eksportér listen som en .csv fil.

Ruden Fundne domæner viser en liste over alle domæner, der ikke er knyttet til appen. Domænenavnene er fuldt kvalificerede.

I Microsoft Defender XDR skal du vælge Indstillinger>Cloud Apps>Connected apps>Appen Betinget adgang Kontrol apps.

Find din app i tabellen. Vælg menuen Indstillinger til højre, og vælg derefter Rediger app.

Angiv de domæner, du vil knytte til denne app, i feltet Brugerdefinerede domæner .

Hvis du vil have vist listen over domæner, der allerede er konfigureret i appen, skal du vælge linket Vis appdomæner .

Når du tilføjer domæner, skal du overveje, om du vil tilføje bestemte domæner eller bruge en stjerne (***** som et jokertegn til at bruge flere domæner på én gang.

Er

sub2.contoso.comf.ekssub1.contoso.com. eksempler på bestemte domæner. Hvis du vil tilføje begge disse domæner på én gang samt andre sidestillede domæner, skal du bruge*.contoso.com.

Du kan få flere oplysninger under Beskyt apps med Microsoft Defender for Cloud Apps appkontrol af betinget adgang.