Undersøg risici og mistænkelig aktivitet i cloudapps

Når Microsoft Defender for Cloud Apps kører i dit cloudmiljø, skal du have en fase med læring og undersøgelse. Få mere at vide om, hvordan du bruger Microsoft Defender for Cloud Apps værktøjer til at få en bedre forståelse af, hvad der sker i dit cloudmiljø. Baseret på dit specifikke miljø, og hvordan det bruges, kan du identificere kravene til beskyttelse af din organisation mod risici. I denne artikel beskrives det, hvordan du foretager en undersøgelse for at få en bedre forståelse af dit cloudmiljø.

Tag apps som sanktionerede eller ikke-sanktionerede

Et vigtigt skridt til at forstå din cloud er at mærke apps som sanktionerede eller ikke-sanktionerede. Når du har sanktioneret en app, kan du filtrere efter apps, der ikke er sanktioneret, og starte migrering til sanktionerede apps af samme type.

I Microsoft Defender-portalen under Cloud Apps skal du gå til kataloget over cloudapps eller Cloud discovery – >Registrerede apps.

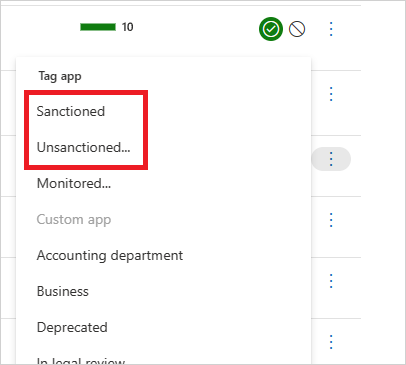

Vælg de tre prikker i slutningen af rækken

på listen over apps på den række, hvor den app, du vil mærke som sanktioneret, vises. og vælg Sanktioneret.

på listen over apps på den række, hvor den app, du vil mærke som sanktioneret, vises. og vælg Sanktioneret.

Brug undersøgelsesværktøjerne

I Microsoft Defender-portalen under Cloud Apps skal du gå til aktivitetsloggen og filtrere efter en bestemt app. Kontrollér følgende elementer:

Hvem har adgang til dit cloudmiljø?

Fra hvilke IP-intervaller?

Hvad er administratoraktiviteten?

Fra hvilke placeringer opretter administratorer forbindelse?

Er der nogen forældede enheder, der opretter forbindelse til dit cloudmiljø?

Kommer mislykkede logon fra forventede IP-adresser?

I Microsoft Defender-portalen under Cloud Apps skal du gå til Filer og kontrollere følgende elementer:

Hvor mange filer deles offentligt, så alle kan få adgang til dem uden et link?

Med hvilke partnere deler du filer (udgående deling)?

Har nogen filer et følsomt navn?

Deles nogen af filerne med en persons personlige konto?

I Microsoft Defender-portalen skal du gå til Identiteter og kontrollere følgende elementer:

Har nogen konti været inaktive i en bestemt tjeneste i lang tid? Måske kan du tilbagekalde licensen for den pågældende bruger til den pågældende tjeneste.

Vil du vide, hvilke brugere der har en bestemt rolle?

Blev nogen fyret, men de har stadig adgang til en app og kan bruge denne adgang til at stjæle oplysninger?

Vil du tilbagekalde en brugers tilladelse til en bestemt app eller kræve, at en bestemt bruger bruger bruger multifaktorgodkendelse?

Du kan foretage detailudledning på brugerens konto ved at vælge de tre prikker i slutningen af brugerens kontorække og vælge en handling, der skal udføres. Udfør en handling, f.eks . Afbryd brugeren eller Fjern brugerens samarbejde. Hvis brugeren blev importeret fra Microsoft Entra ID, kan du også vælge Microsoft Entra kontoindstillinger for at få nem adgang til avancerede funktioner til brugeradministration. Eksempler på administrationsfunktioner omfatter gruppeadministration, MFA, oplysninger om brugerens logon og muligheden for at blokere logon.

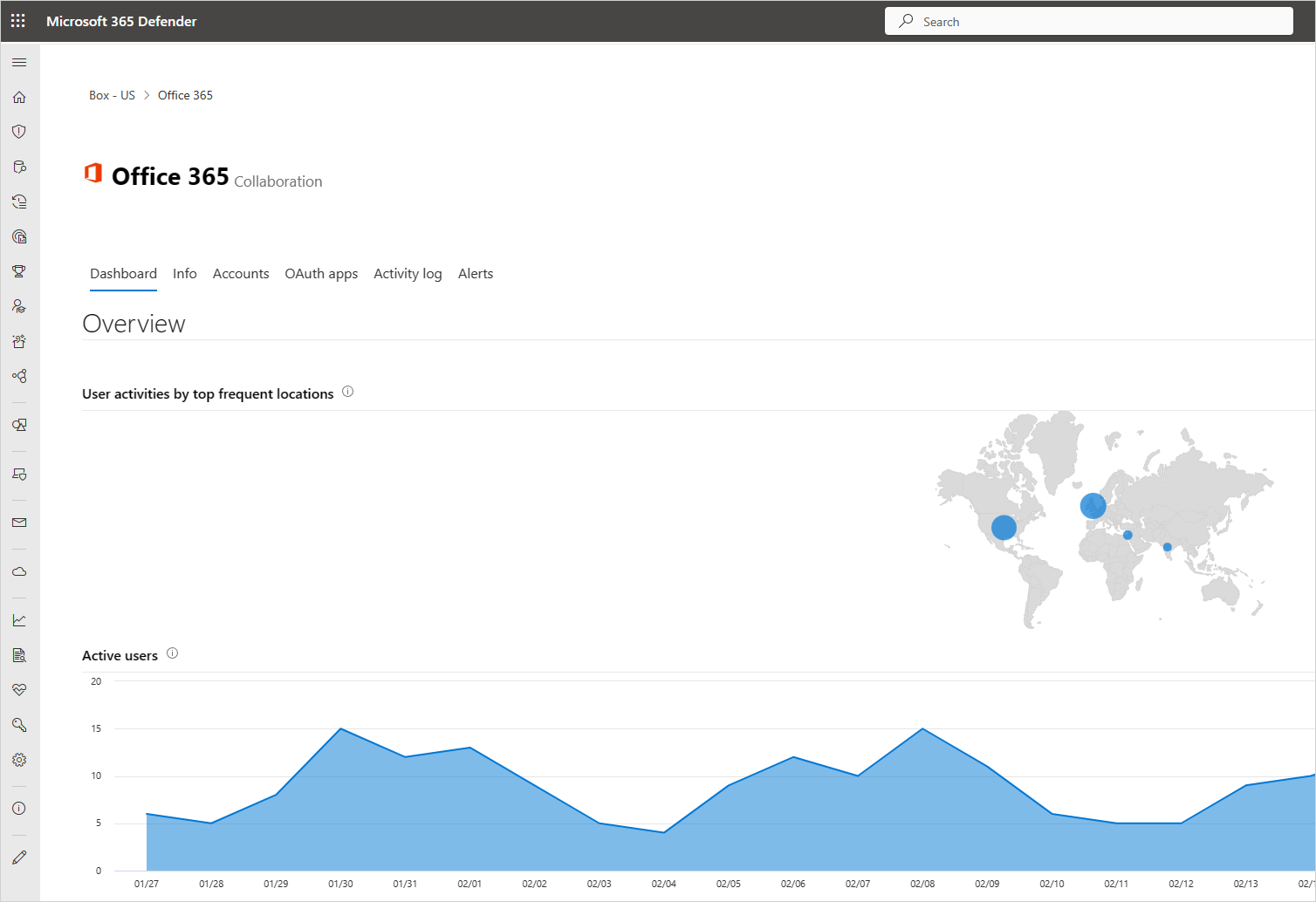

Vælg Indstillinger i Microsoft Defender Portal. Vælg derefter Cloud Apps. Under Tilsluttede apps skal du vælge App-connectors og derefter vælge en app. Appdashboardet åbnes og giver dig oplysninger og indsigt. Du kan bruge fanerne øverst til at kontrollere:

Hvilken type enheder bruger dine brugere til at oprette forbindelse til appen?

Hvilke filtyper gemmer de i cloudmiljøet?

Hvilken aktivitet sker der i appen lige nu?

Er der nogen tredjepartsapps, der er forbundet til dit miljø?

Kender du disse apps?

Er de godkendt til det adgangsniveau, de har tilladelse til?

Hvor mange brugere har udrullet dem? Hvor almindelige er disse apps generelt?

I Microsoft Defender-portalen under Cloud Apps skal du gå til Cloud Discovery. Vælg fanen Dashboard , og kontrollér følgende elementer:

Hvilke cloudapps bruges i hvilket omfang og af hvilke brugere?

Til hvilke formål bruges de?

Hvor mange data uploades til disse cloudapps?

I hvilke kategorier har du sanktionerede cloudapps, og alligevel bruger brugerne alternative løsninger?

Vil du fjerne alle cloudapps i din organisation for de alternative løsninger?

Er der cloudapps, der bruges, men som ikke overholder organisationens politik?

Eksempel på undersøgelse

Lad os sige, at du antager, at du ikke har nogen adgang til dit cloudmiljø ved hjælp af risikable IP-adresser. Lad os f.eks. sige Tor. Men du opretter en politik for risiko-IP'er bare for at sikre dig:

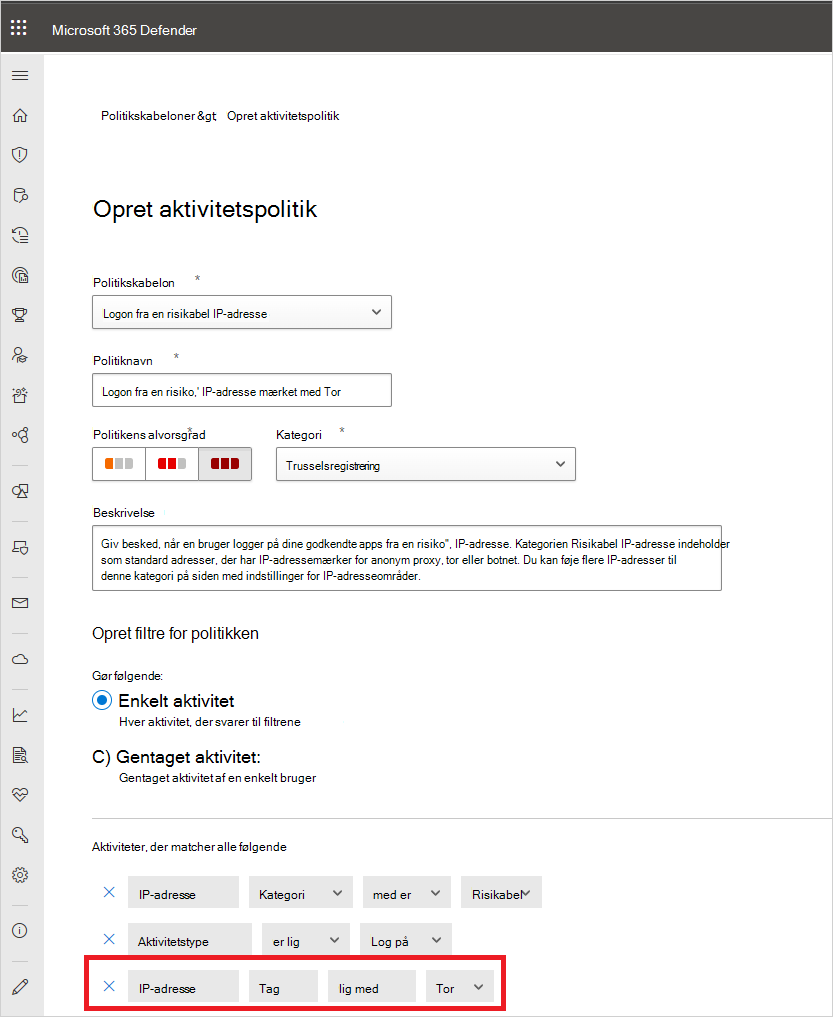

I Microsoft Defender-portalen under Cloud Apps skal du gå til Politikker –>Politikskabeloner.

Vælg aktivitetspolitikken for typen.

I slutningen af rækken Logon fra en risikabel IP-adresse skal du vælge plustegnet (+) for at oprette en ny politik.

Skift politiknavnet, så du kan identificere det.

Under Aktiviteter, der stemmer overens med alle følgende, skal du vælge + at tilføje et filter. Rul ned til IP-koden, og vælg derefter Tor.

Nu, hvor du har politikken på plads, opdager du, at du har en besked om, at politikken blev overtrådt.

I Microsoft Defender-portalen skal du gå til Hændelser & beskeder –>Beskeder og få vist beskeden om politikovertrædelsen.

Hvis du ser, at det ligner en reel overtrædelse, skal du indeholde risici eller afhjælpe den.

Hvis du vil indeholde en risiko, kan du sende brugeren en meddelelse for at spørge, om overtrædelsen var bevidst, og om brugeren var opmærksom på den.

Du kan også foretage detailudledning i beskeden og suspendere brugeren, indtil du kan finde ud af, hvad der skal gøres.

Hvis det er en tilladt hændelse, der sandsynligvis ikke gentages, kan du afvise beskeden.

Hvis det er tilladt, og du forventer, at den gentages, kan du ændre politikken, så denne type hændelse ikke betragtes som en overtrædelse i fremtiden.

Næste trin

Hvis du støder på problemer, er vi her for at hjælpe. Hvis du vil have hjælp eller support til dit produktproblem, skal du åbne en supportanmodning.