Opret Defender for Cloud Apps politikker for registrering af uregelmæssigheder

De Microsoft Defender for Cloud Apps politikker for registrering af uregelmæssigheder indeholder køreklar bruger- og enhedsadfærdsanalyse (UEBA) og machine learning (ML), så du fra starten er klar til at køre avanceret trusselsregistrering på tværs af dit cloudmiljø. Da de automatisk aktiveres, starter de nye politikker for registrering af uregelmæssigheder straks processen med at registrere og sortere resultater og målretter adskillige adfærdsmæssige uregelmæssigheder på tværs af dine brugere og de maskiner og enheder, der er forbundet til dit netværk. Derudover fremviser politikkerne flere data fra Defender for Cloud Apps-registreringsprogrammet for at hjælpe dig med at fremskynde undersøgelsesprocessen og indeholde løbende trusler.

Politikkerne for registrering af uregelmæssigheder aktiveres automatisk, men Defender for Cloud Apps har en indledende læringsperiode på syv dage, hvor ikke alle beskeder om registrering af uregelmæssigheder udløses. Når data derefter indsamles fra dine konfigurerede API-connectors, sammenlignes hver session med aktiviteten, når brugerne var aktive, IP-adresser, enheder osv., der blev registreret i løbet af den seneste måned og risikoscoren for disse aktiviteter. Vær opmærksom på, at det kan tage flere timer, før data er tilgængelige fra API-connectors. Disse registreringer er en del af det heuristiske registreringsprogram for uregelmæssigheder, der profilerer dit miljø og udløser beskeder i forhold til en baseline, der blev lært i din organisations aktivitet. Disse registreringer bruger også algoritmer til maskinel indlæring, der er designet til at profilere brugerne og logge på mønster for at reducere falske positiver.

Uregelmæssigheder registreres ved at scanne brugeraktivitet. Risikoen evalueres ved at se på mere end 30 forskellige risikoindikatorer grupperet i risikofaktorer på følgende måde:

- Risikable IP-adresse

- Logonfejl

- Administration aktivitet

- Inaktive konti

- Sted

- Umulig rejse

- Enheds- og brugeragent

- Aktivitetsfrekvens

På baggrund af politikresultaterne udløses sikkerhedsbeskeder. Defender for Cloud Apps ser på alle brugersessioner i dit cloudmiljø og giver dig besked, når der sker noget, der adskiller sig fra din organisations baseline eller fra brugerens almindelige aktivitet.

Ud over oprindelige Defender for Cloud Apps-beskeder får du også følgende registreringsbeskeder baseret på oplysninger, der er modtaget fra Microsoft Entra ID-beskyttelse:

- Lækkede legitimationsoplysninger: Udløses, når en brugers gyldige legitimationsoplysninger er blevet lækket. Du kan få flere oplysninger under Microsoft Entra ID registrering af lækkede legitimationsoplysninger.

- Risikabelt logon: Kombinerer et antal Microsoft Entra ID-beskyttelse logonregistreringer til en enkelt registrering. Du kan få flere oplysninger under Microsoft Entra ID's Registrering af logonrisiko.

Disse politikker vises på siden Defender for Cloud Apps politikker og kan aktiveres eller deaktiveres.

Politikker for registrering af uregelmæssigheder

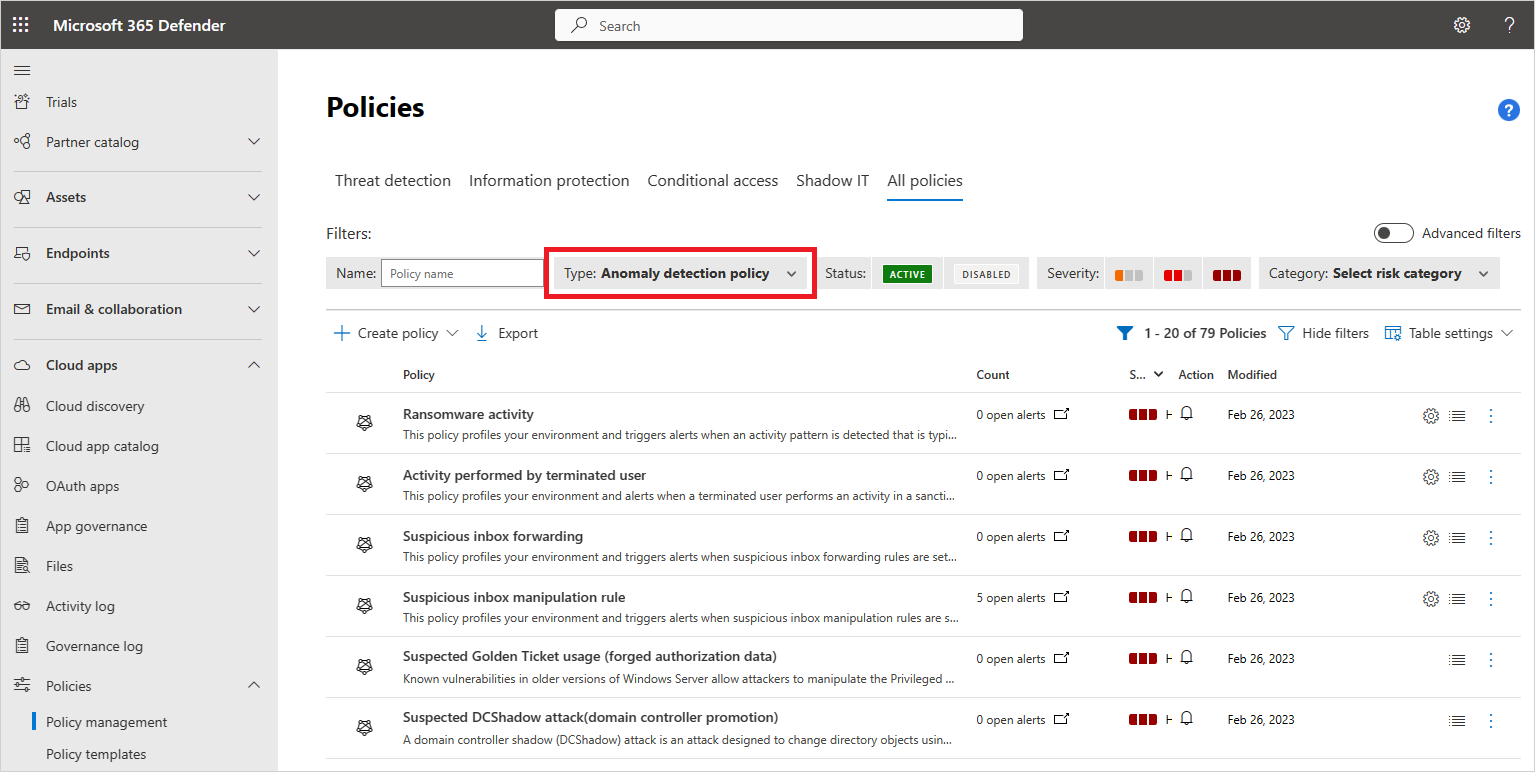

Du kan se politikker for registrering af uregelmæssigheder på Microsoft Defender-portalen ved at gå til Cloud Apps –>Politikker –>Politikadministration. Vælg derefter politik for registrering af uregelmæssigheder for politiktypen.

Følgende politikker for registrering af uregelmæssigheder er tilgængelige:

Umulig rejse

-

Denne registrering identificerer to brugeraktiviteter (i en enkelt eller flere sessioner), der stammer fra geografisk fjerne placeringer inden for en kortere tidsperiode end den tid, det ville have taget brugeren at rejse fra den første placering til den anden, hvilket angiver, at en anden bruger bruger bruger de samme legitimationsoplysninger. Denne registrering bruger en algoritme til maskinel indlæring, der ignorerer indlysende "falske positiver", der bidrager til den umulige rejsetilstand, f.eks. VPN'er og placeringer, der jævnligt bruges af andre brugere i organisationen. Registreringen har en indledende læringsperiode på syv dage, hvor den lærer en ny brugers aktivitetsmønster. Den umulige rejseregistrering identificerer usædvanlig og umulig brugeraktivitet mellem to steder. Aktiviteten bør være usædvanlig nok til at blive betragtet som en indikator for kompromis og værd at have en advarsel. For at få dette til at fungere omfatter registreringslogikken forskellige niveauer af undertrykkelse for at håndtere scenarier, der kan udløse falsk positiv, f.eks. VPN-aktiviteter eller aktivitet fra cloududbydere, der ikke angiver en fysisk placering. Følsomhedsskyderen giver dig mulighed for at påvirke algoritmen og definere, hvor streng registreringslogikken er. Jo højere følsomhedsniveauet er, undertrykkes færre aktiviteter som en del af registreringslogikken. På denne måde kan du tilpasse registreringen i henhold til dine dækningsbehov og dine SNR-mål.

Bemærk!

- Når IP-adresserne på begge sider af rejsen betragtes som sikre, og følsomhedsskyderen ikke er indstillet til Høj, er rejsen pålidelig og udelukket fra at udløse umulig rejseregistrering. Begge sider betragtes f.eks. som sikre, hvis de mærkes som virksomhedens. Men hvis IP-adressen på kun den ene side af rejsen betragtes som sikker, udløses registreringen som normalt.

- Placeringerne beregnes på lande-/områdeniveau. Det betyder, at der ikke vil være nogen beskeder for to handlinger, der stammer fra det samme land/område eller i grænselande/områder.

Aktivitet fra sjældne lande

- Denne registrering tager tidligere aktivitetsplaceringer i betragtning for at bestemme nye og sjældne placeringer. Programmet til registrering af uregelmæssigheder gemmer oplysninger om tidligere placeringer, der bruges af brugeren. En besked udløses, når der forekommer en aktivitet fra en placering, som brugeren ikke har besøgt for nylig eller aldrig har besøgt. For at reducere falske positive beskeder undertrykker registreringen forbindelser, der er kendetegnet ved almindelige indstillinger for brugeren.

Registrering af malware

Denne registrering identificerer skadelige filer i dit cloudlager, uanset om de er fra dine Microsoft-apps eller tredjepartsapps. Microsoft Defender for Cloud Apps bruger Microsofts trusselsintelligens til at registrere, om visse filer, der matcher risici, heuristik, f.eks. filtype og delingsniveau, er forbundet med kendte malwareangreb og kan være skadelige. Denne indbyggede politik er som standard deaktiveret. Når der er registreret skadelige filer, kan du se en liste over inficerede filer. Vælg malwarefilnavnet i filskuffen for at åbne en malwarerapport, der giver dig oplysninger om, hvilken type malware filen er inficeret med.

Brug denne registrering til at styre filoverførsler og downloads i realtid med sessionspolitikker.

Sandkassefil

Når du aktiverer sandkassefiler, bliver filer, der ifølge deres metadata og baseret på beskyttede heuristik kan være potentielt risikable, også sandkassescannede i et sikkert miljø. Sandkassescanningen kan registrere filer, der ikke blev registreret baseret på kilder til trusselsintelligens.

Defender for Cloud Apps understøtter registrering af malware for følgende apps:

- Æske

- Dropbox

- Google Workspace

Bemærk!

- Proaktiv sandkassearbejde udføres i tredjepartsprogrammer (Box, Dropbox osv.). I OneDrive - og SharePoint-filer scannes og sandkasses som en del af selve tjenesten.

- I Box, Dropbox og Google Workspace blokerer Defender for Cloud Apps ikke automatisk filen, men blokering kan udføres i henhold til appens funktioner og kundens konfiguration af appen.

- Hvis du er usikker på, om en registreret fil virkelig er malware eller en falsk positiv, skal du gå til siden Microsoft Sikkerhedsviden på https://www.microsoft.com/wdsi/filesubmission og indsende filen til yderligere analyse.

Aktivitet fra anonyme IP-adresser

- Denne registrering identificerer, at brugerne var aktive fra en IP-adresse, der er blevet identificeret som en anonym proxy-IP-adresse. Disse proxyer bruges af personer, der ønsker at skjule deres enheds IP-adresse, og kan bruges med ondsindede hensigter. Denne registrering bruger en algoritme til maskinel indlæring, der reducerer "falske positiver", f.eks. forkert mærkede IP-adresser, der bruges i vid udstrækning af brugere i organisationen.

Ransomware-aktivitet

- Defender for Cloud Apps udvidede sine funktioner til registrering af ransomware med registrering af uregelmæssigheder for at sikre en mere omfattende dækning mod avancerede Ransomware-angreb. Brug af vores ekspertise inden for sikkerhedsforskning til at identificere adfærdsmønstre, der afspejler ransomware-aktivitet, Defender for Cloud Apps sikrer holistisk og robust beskyttelse. Hvis Defender for Cloud Apps f.eks. identificerer en høj forekomst af filuploads eller aktiviteter til sletning af filer, kan det være en negativ krypteringsproces. Disse data indsamles i loggene modtaget fra forbundne API'er og kombineres derefter med lærte adfærdsmønstre og trusselsintelligens, for eksempel kendte ransomware-udvidelser. Du kan finde flere oplysninger om, hvordan Defender for Cloud Apps registrerer ransomware, under Beskyttelse af din organisation mod ransomware.

Aktivitet udført af afsluttet bruger

- Denne registrering giver dig mulighed for at identificere, hvornår en afsluttet medarbejder fortsætter med at udføre handlinger på dine SaaS-apps. Da data viser, at den største risiko for insidertrussel stammer fra medarbejdere, der har efterladt dårlige vilkår, er det vigtigt at holde øje med aktiviteten på konti fra afskedigede medarbejdere. Når medarbejdere forlader en virksomhed, fjernes deres konti nogle gange fra virksomhedsapps, men i mange tilfælde bevarer de stadig adgang til visse virksomhedsressourcer. Dette er endnu vigtigere, når man overvejer privilegerede konti, da den potentielle skade, som en tidligere administrator kan gøre, i sagens natur er større. Denne registrering udnytter den Defender for Cloud Apps mulighed for at overvåge brugeradfærd på tværs af apps, hvilket gør det muligt at identificere brugerens almindelige aktivitet, det faktum, at kontoen blev slettet, og faktisk aktivitet i andre apps. En medarbejder, hvis Microsoft Entra konto blev slettet, men stadig har adgang til virksomhedens AWS-infrastruktur, kan f.eks. forårsage skader i stor skala.

Registreringen søger efter brugere, hvis konti blev slettet i Microsoft Entra ID, men stadig udfører aktiviteter på andre platforme, f.eks. AWS eller Salesforce. Dette er især relevant for brugere, der bruger en anden konto (ikke deres primære enkeltlogon-konto) til at administrere ressourcer, da disse konti ofte ikke slettes, når en bruger forlader virksomheden.

Aktivitet fra mistænkelige IP-adresser

- Denne registrering identificerer, at brugerne var aktive fra en IP-adresse, der er identificeret som risikable af Microsoft Threat Intelligence. Disse IP-adresser er involveret i skadelige aktiviteter, f.eks. udførelse af adgangskodespray, Botnet C&C, og kan indikere kompromitteret konto. Denne registrering bruger en algoritme til maskinel indlæring, der reducerer "falske positiver", f.eks. forkert mærkede IP-adresser, der bruges i vid udstrækning af brugere i organisationen.

Mistænkelig videresendelse af indbakke

- Denne registrering søger efter mistænkelige regler for videresendelse af mails, f.eks. hvis en bruger har oprettet en indbakkeregel, der videresender en kopi af alle mails til en ekstern adresse.

Bemærk!

Defender for Cloud Apps kun beskeder om hver videresendelsesregel, der identificeres som mistænkelig, baseret på brugerens typiske funktionsmåde.

Regler for mistænkelig manipulation af indbakke

- Denne registrering profilerer dit miljø og udløser beskeder, når mistænkelige regler, der sletter eller flytter meddelelser eller mapper, er angivet i en brugers indbakke. Dette kan indikere, at brugerens konto er kompromitteret, at meddelelser bevidst skjules, og at postkassen bruges til at distribuere spam eller malware i din organisation.

Mistænkelig aktivitet til sletning af mail (prøveversion)

- Denne politik profilerer dit miljø og udløser beskeder, når en bruger udfører mistænkelige aktiviteter for sletning af mails i en enkelt session. Denne politik kan indikere, at en brugers postkasser kan blive kompromitteret af potentielle angrebsvektorer, f.eks. kommando- og kontrolkommunikation (C&C/C2) via mail.

Bemærk!

Defender for Cloud Apps kan integreres med Microsoft Defender XDR for at sikre beskyttelse af Exchange online, herunder URL-sprængning, beskyttelse mod malware m.m. Når Defender for Microsoft 365 er aktiveret, får du vist beskeder i Defender for Cloud Apps aktivitetslog.

Mistænkelige aktiviteter for download af OAuth-appfiler

- Scanner de OAuth-apps, der er forbundet med dit miljø, og udløser en besked, når en app downloader flere filer fra Microsoft SharePoint eller Microsoft OneDrive på en måde, der er usædvanlig for brugeren. Dette kan indikere, at brugerkontoen er kompromitteret.

Usædvanlig internetudbyder for en OAuth-app

- Denne politik profilerer dit miljø og udløser beskeder, når en OAuth-app opretter forbindelse til dine cloudprogrammer fra en ualmindelig internetudbyder. Denne politik kan indikere, at en hacker forsøgte at bruge en legitim kompromitteret app til at udføre skadelige aktiviteter på dine cloudprogrammer.

Usædvanlige aktiviteter (efter bruger)

Disse registreringer identificerer brugere, der udfører:

- Usædvanligt antal fildownloadaktiviteter

- Usædvanlige aktiviteter for fildeling

- Usædvanlige aktiviteter for filsletning

- Usædvanlige repræsenterede aktiviteter

- Usædvanlige administrative aktiviteter

- Usædvanlige aktiviteter for deling af Power BI-rapporter (prøveversion)

- Usædvanligt antal aktiviteter til oprettelse af vm (prøveversion)

- Usædvanlig aktiviteter til sletning af flere lagerpladser (prøveversion)

- Usædvanligt område for cloudressource (prøveversion)

- Usædvanlig filadgang

Disse politikker søger efter aktiviteter i en enkelt session med hensyn til den oplærte baseline, hvilket kan indikere ved et forsøg på brud. Disse registreringer udnytter en maskinel indlæringsalgoritme, der profilerer brugernes logonmønster og reducerer falske positiver. Disse registreringer er en del af det heuristiske registreringsprogram for uregelmæssigheder, der profilerer dit miljø og udløser beskeder i forhold til en baseline, der blev lært i din organisations aktivitet.

Flere mislykkede logonforsøg

- Denne registrering identificerer brugere, der mislykkedes flere logonforsøg i en enkelt session med hensyn til den oplærte baseline, hvilket kan indikere ved et forsøg på brud.

Flere slette VM-aktiviteter

- Denne politik profilerer dit miljø og udløser beskeder, når brugerne sletter flere VM'er i en enkelt session i forhold til den oprindelige plan i din organisation. Dette kan indikere et forsøg på brud.

Aktivér automatiseret styring

Du kan aktivere automatiserede afhjælpningshandlinger for beskeder, der genereres af politikker for registrering af uregelmæssigheder.

- Vælg navnet på registreringspolitikken på siden Politikker .

- I vinduet Rediger registrering af uregelmæssigheder, der åbnes, skal du under Handlinger for styring angive de afhjælpningshandlinger, du vil have for hver forbundet app eller for alle apps.

- Vælg Opdater.

Juster politikker for registrering af uregelmæssigheder

Sådan påvirker du programmet til registrering af uregelmæssigheder for at undertrykke eller vise beskeder i henhold til dine indstillinger:

I politikken Impossible Travel kan du angive følsomhedsskyderen for at bestemme niveauet af unormal adfærd, der skal bruges, før en besked udløses. Hvis du f.eks. angiver den til lav eller mellem, undertrykker den Impossible Travel-beskeder fra en brugers almindelige placeringer, og hvis du angiver den til høj, vises sådanne beskeder. Du kan vælge mellem følgende følsomhedsniveauer:

Lav: System-, lejer- og brugerundertryk

Medium: System- og brugerundertryk

Høj: Kun systemundertrykkelser

Hvor:

Undertrykkelsestype Beskrivelse System Indbyggede opdagelser, der altid undertrykkes. Lejer Almindelige aktiviteter baseret på tidligere aktiviteter i lejeren. Det kan f.eks. være undertrykkelse af aktiviteter fra en internetudbyder, der tidligere er blevet advaret i din organisation. Bruger Almindelige aktiviteter baseret på den specifikke brugers tidligere aktivitet. Det kan f.eks. være undertrykkelse af aktiviteter fra en placering, der ofte bruges af brugeren.

Bemærk!

Umulig rejse, aktivitet fra sjældne lande/områder, aktivitet fra anonyme IP-adresser og aktivitet fra mistænkelige IP-adressebeskeder gælder ikke for mislykkede logons og ikke-interaktive logons.

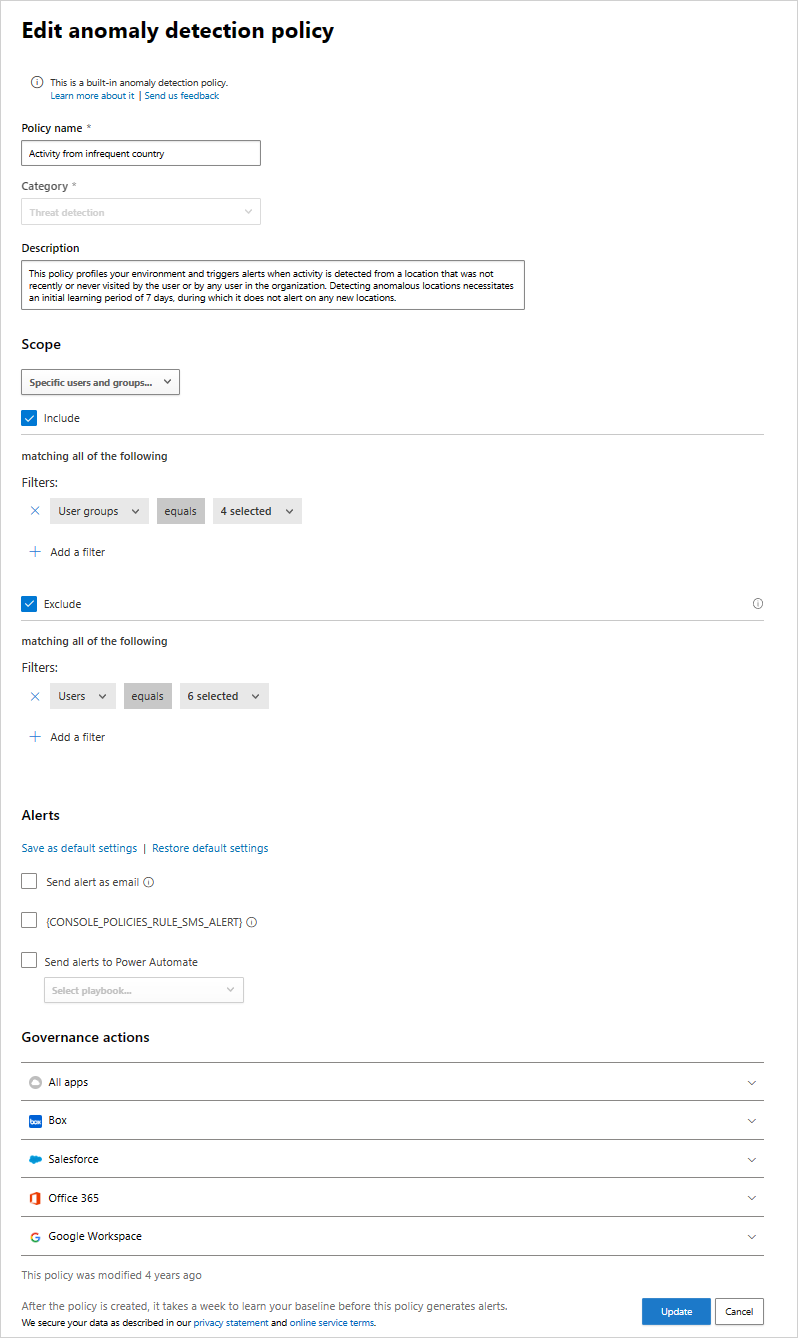

Politikker for registrering af uregelmæssigheder i omfang

Hver politik til registrering af uregelmæssigheder kan begrænses uafhængigt af hinanden, så den kun gælder for de brugere og grupper, du vil medtage og udelade i politikken. Du kan f.eks. angive Aktivitet fra registrering af sjældne amter til at ignorere en bestemt bruger, der rejser ofte.

Sådan begrænses en politik for registrering af uregelmæssigheder:

På Microsoft Defender-portalen skal du gå til Cloud Apps ->Policies –>Policy management. Vælg derefter politik for registrering af uregelmæssigheder for politiktypen.

Vælg den politik, du vil omfatte.

Under Område skal du ændre rullelisten fra standardindstillingen for Alle brugere og grupper til Specifikke brugere og grupper.

Vælg Medtag for at angive de brugere og grupper, som denne politik skal gælde for. Alle brugere eller grupper, der ikke er valgt her, betragtes ikke som en trussel og genererer ikke en besked.

Vælg Udelad for at angive brugere, som denne politik ikke gælder for. Alle brugere, der er valgt her, betragtes ikke som en trussel og genererer ikke en besked, selvom de er medlemmer af grupper, der er valgt under Medtag.

Vigtige beskeder om registrering af uregelmæssigheder

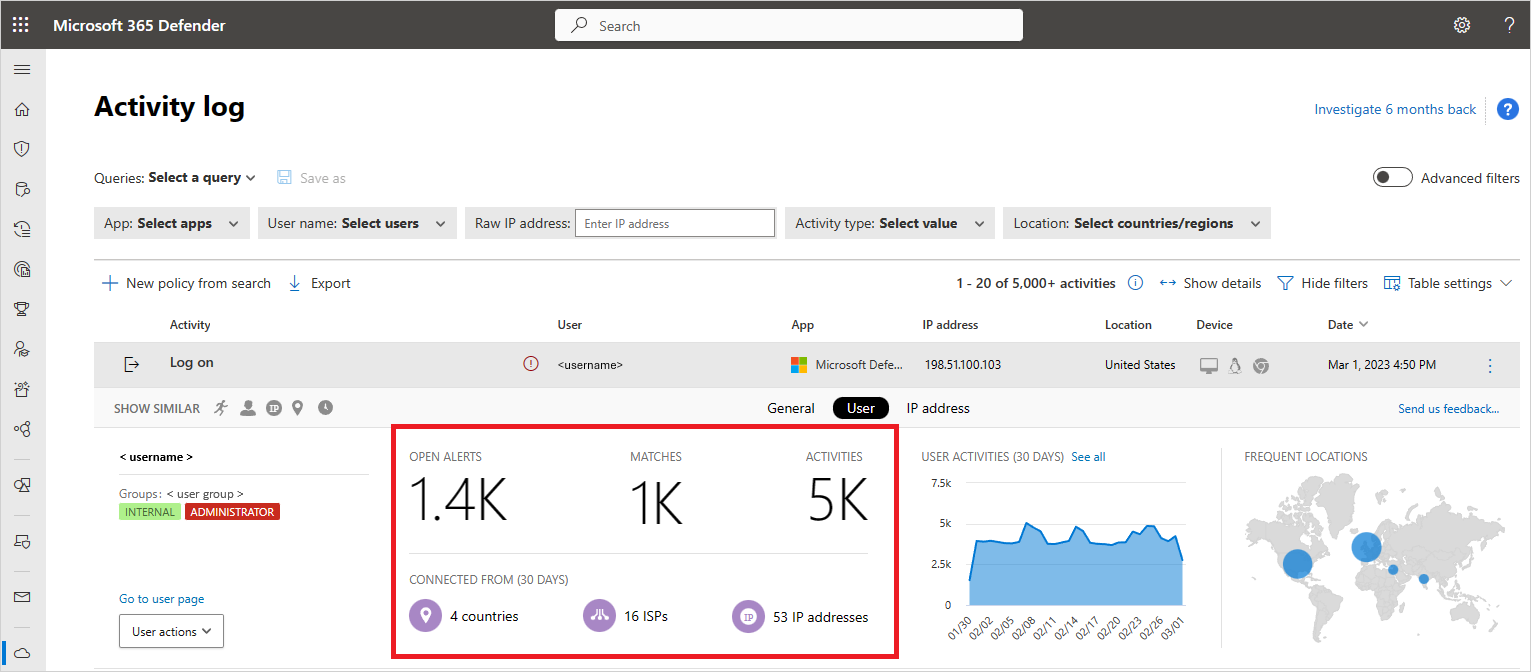

Du kan hurtigt sortere de forskellige beskeder, der udløses af de nye politikker for registrering af uregelmæssigheder, og beslutte, hvilke der skal tages hånd om først. For at gøre dette skal du bruge konteksten for beskeden, så du kan se det større billede og forstå, om der rent faktisk sker noget ondsindet.

I aktivitetsloggen kan du åbne en aktivitet for at få vist aktivitetsskuffen. Vælg Bruger for at få vist fanen Brugerindsigt. Denne fane indeholder oplysninger som f.eks. antal beskeder, aktiviteter, og hvor de har oprettet forbindelse fra, hvilket er vigtigt i en undersøgelse.

For malware inficerede filer, Efter filer er registreret, kan du derefter se en liste over inficerede filer. Vælg malwarefilnavnet i filskuffen for at åbne en malwarerapport, der giver dig oplysninger om den type malware, som filen er inficeret med.

Relaterede videoer

Næste trin

Hvis du støder på problemer, er vi her for at hjælpe. Hvis du vil have hjælp eller support til dit produktproblem, skal du åbne en supportanmodning.