Selvstudium: Find og administrer skygge-it

Når it-administratorer bliver spurgt om, hvor mange cloudapps de mener, deres medarbejdere bruger, siger de i gennemsnit 30 eller 40, når gennemsnittet i virkeligheden er over 1.000 separate apps, der bruges af medarbejdere i din organisation. Shadow IT hjælper dig med at vide og identificere, hvilke apps der bruges, og hvad dit risikoniveau er. 80 % af medarbejderne bruger apps, der ikke er sanktioneret, og som ingen har gennemgået, og som muligvis ikke overholder dine politikker for sikkerhed og overholdelse af angivne standarder. Og da dine medarbejdere kan få adgang til dine ressourcer og apps uden for virksomhedens netværk, er det ikke længere nok at have regler og politikker på dine firewalls.

I dette selvstudium lærer du, hvordan du bruger cloudregistrering til at finde ud af, hvilke apps der bruges, udforsker risikoen for disse apps, konfigurerer politikker for at identificere nye risikable apps, der bruges, og til at fjernesanktionen af disse apps for at blokere dem oprindeligt ved hjælp af din proxy eller firewall-apparat

Tip

Som standard kan Defender for Cloud Apps ikke finde apps, der ikke findes i kataloget.

Hvis du vil se Defender for Cloud Apps data for en app, der ikke findes i kataloget i øjeblikket, anbefaler vi, at du tjekker vores oversigt eller opretter en brugerdefineret app.

Sådan finder og administrerer du Shadow IT i dit netværk

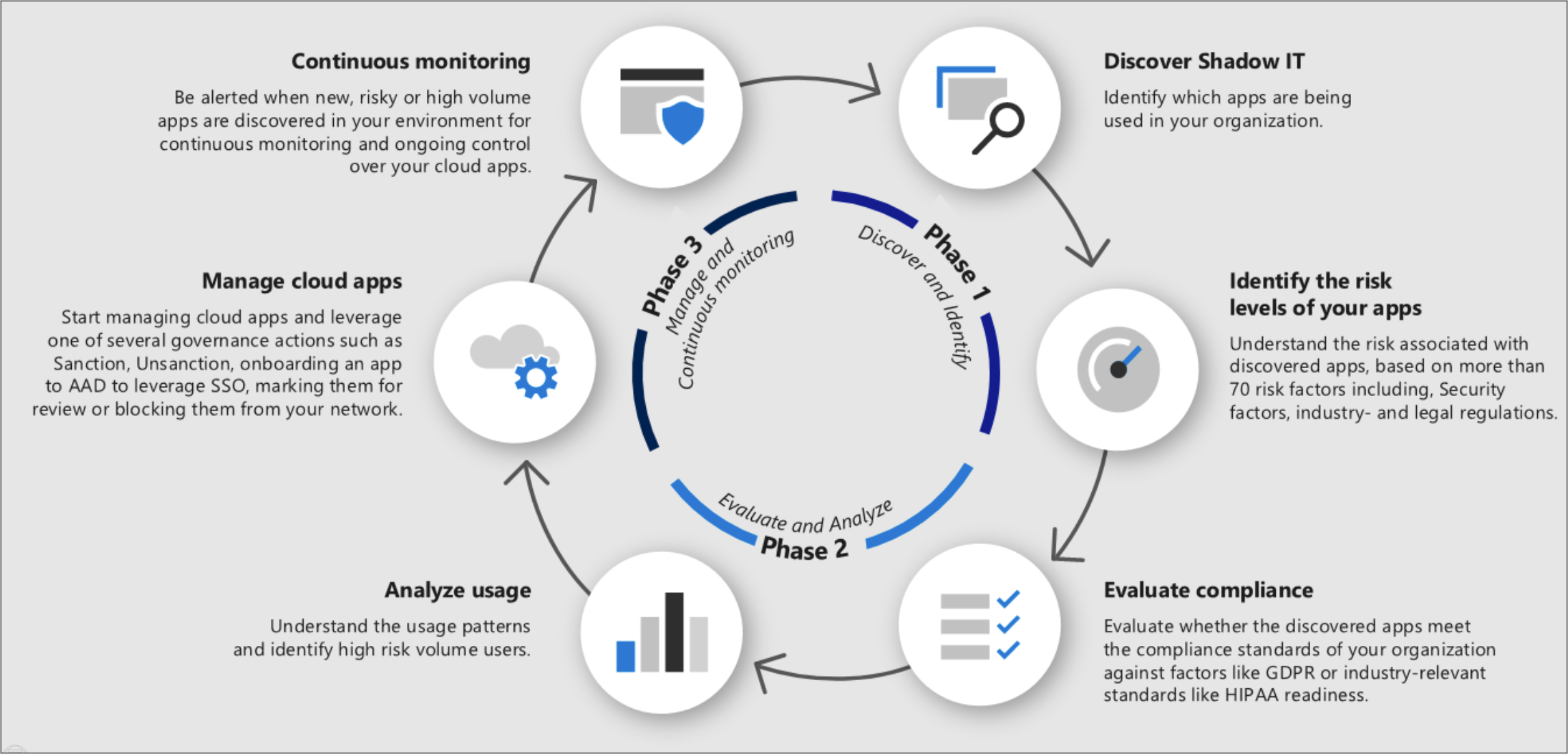

Brug denne proces til at udrulle Shadow IT-cloudregistrering i din organisation.

Fase 1: Find og identificer skygge-it

Oplev Shadow IT: Identificer din organisations sikkerhedsholdning ved at køre cloudregistrering i din organisation for at se, hvad der rent faktisk sker i dit netværk. Du kan finde flere oplysninger under Konfigurer cloudregistrering. Dette kan gøres ved hjælp af en af følgende metoder:

Kom hurtigt i gang med cloudregistrering ved at integrere med Microsoft Defender for Endpoint. Med denne oprindelige integration kan du straks begynde at indsamle data om cloudtrafik på tværs af dine Windows 10 og Windows 11 enheder, på og uden for dit netværk.

Hvis du vil have dækning på alle de enheder, der er tilsluttet dit netværk, er det vigtigt at udrulle den Defender for Cloud Apps logopsamler på dine firewalls og andre proxyer for at indsamle data fra dine slutpunkter og sende dem til Defender for Cloud Apps til analyse.

Integrer Defender for Cloud Apps med din proxy. Defender for Cloud Apps integreres oprindeligt med nogle proxyer fra tredjepart, herunder Zscaler.

Da politikker er forskellige på tværs af brugergrupper, områder og forretningsgrupper, kan det være en god idé at oprette en dedikeret skygge-it-rapport for hver af disse enheder. Du kan få flere oplysninger under Opret brugerdefinerede fortløbende rapporter.

Nu, hvor cloudregistrering kører på dit netværk, kan du se på de fortløbende rapporter, der genereres, og se på dashboardet til registrering af cloudmiljøet for at få et komplet billede af, hvilke apps der bruges i din organisation. Det er en god idé at se på dem efter kategori, da du ofte vil opdage, at apps, der ikke er sanktioneret, bruges til legitime arbejdsrelaterede formål, der ikke er håndteret af en sanktioneret app.

Identificer risikoniveauerne for dine apps: Brug kataloget Defender for Cloud Apps til at dykke dybere ned i de risici, der er forbundet med hver registreret app. Defender for cloudapp-kataloget indeholder over 31.000 apps, der vurderes ved hjælp af mere end 90 risikofaktorer. Risikofaktorerne starter fra generelle oplysninger om appen (hvor er appens hovedkvarter, hvem der er udgiveren) og via sikkerhedsforanstaltninger og kontroller (understøttelse af inaktiv kryptering indeholder en overvågningslog over brugeraktivitet). Du kan få flere oplysninger under Arbejde med risikoscore,

I Microsoft Defender-portalen under Cloud Apps skal du vælge Cloud Discovery. Gå derefter til fanen Fundne apps . Filtrer listen over de apps, der er registreret i din organisation, ud fra de risikofaktorer, du er bekymret for. Du kan f.eks. bruge avancerede filtre til at finde alle apps med en risikoscore, der er lavere end 8.

Du kan foretage detailudledning i appen for at få mere at vide om dens overholdelse ved at vælge appnavnet og derefter vælge fanen Oplysninger for at få vist oplysninger om appens sikkerhedsrisikofaktorer.

Fase 2: Evaluer og analysér

Evaluer overholdelse: Kontrollér, om appsene er certificeret som overholder organisationens standarder, f.eks. HIPAA eller SOC2.

I Microsoft Defender-portalen under Cloud Apps skal du vælge Cloud Discovery. Gå derefter til fanen Fundne apps . Filtrer listen over de apps, der er registreret i din organisation, ud fra de risikofaktorer for overholdelse af angivne standarder, du er bekymret for. Brug f.eks. den foreslåede forespørgsel til at filtrere apps, der ikke overholder angivne standarder, fra.

Du kan foretage detailudledning i appen for at få mere at vide om dens overholdelse ved at vælge appnavnet og derefter vælge fanen Oplysninger for at få vist oplysninger om risikofaktorerne for appens overholdelse af angivne standarder.

Analysér forbrug: Nu, hvor du ved, om du vil bruge appen i din organisation eller ej, vil du undersøge, hvordan og hvem der bruger den. Hvis den kun bruges på en begrænset måde i din organisation, er det måske ok, men hvis brugen vokser, vil du måske have besked om det, så du kan beslutte, om du vil blokere appen.

I Microsoft Defender-portalen under Cloud Apps skal du vælge Cloud Discovery. Gå derefter til fanen Fundne apps , og foretag derefter detailudledning ved at vælge den specifikke app, du vil undersøge. Under fanen Forbrug kan du se, hvor mange aktive brugere der bruger appen, og hvor meget trafik den genererer. Dette kan allerede give dig et godt billede af, hvad der sker med appen. Hvis du derefter vil se, hvem der specifikt bruger appen, kan du foretage detailudledning yderligere ved at vælge Samlet antal aktive brugere. Dette vigtige trin kan give dig relevante oplysninger, hvis du f.eks. opdager, at alle brugerne af en bestemt app er fra marketingafdelingen, det er muligt, at der er et forretningsbehov for denne app, og hvis det er risikabelt, skal du tale med dem om et alternativ, før du blokerer den.

Dyk dybere ned, når du undersøger brugen af fundne apps. Få vist underdomæner og ressourcer for at få mere at vide om bestemte aktiviteter, dataadgang og ressourceforbrug i dine cloudtjenester. Du kan finde flere oplysninger under Detaljeret gennemgang af Fundne apps og Find ressourcer og brugerdefinerede apps.

Identificer alternative apps: Brug kataloget over cloudapps til at identificere sikrere apps, der opnår lignende forretningsfunktioner som de registrerede risikable apps, men som overholder organisationens politik. Det kan du gøre ved at bruge de avancerede filtre til at finde apps i den samme kategori, der opfylder dine forskellige sikkerhedskontrolelementer.

Fase 3: Administrer dine apps

Administrer cloudapps: Defender for Cloud Apps hjælper dig med processen til administration af appbrug i din organisation. Når du har identificeret de forskellige mønstre og funktionsmåder, der bruges i din organisation, kan du oprette nye brugerdefinerede appkoder for at klassificere hver app i henhold til dens forretningsstatus eller begrundelse. Disse mærker kan derefter bruges til specifikke overvågningsformål, f.eks. identificere høj trafik, der går til apps, der er mærket som risikable cloudlagerapps. Apptags kan administreres under Indstillinger>Cloud Apps>Cloud Discovery>App-tags. Disse mærker kan derefter bruges senere til filtrering på registreringssiderne i cloudmiljøet og til at oprette politikker ved hjælp af dem.

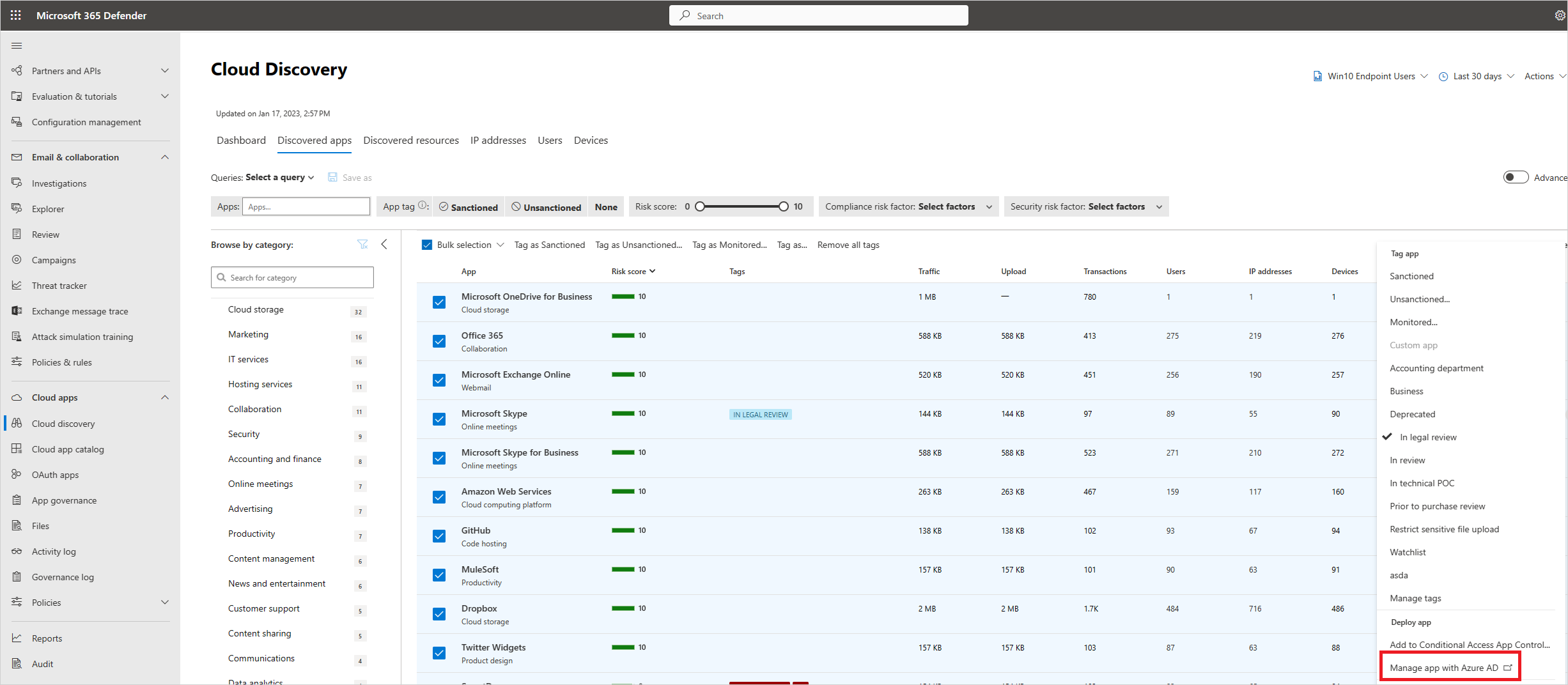

Administrer fundne apps ved hjælp af Microsoft Entra Galleri: Defender for Cloud Apps bruger også den oprindelige integration med Microsoft Entra ID til at gøre det muligt for dig at administrere dine registrerede apps i Microsoft Entra Gallery. For apps, der allerede vises i galleriet Microsoft Entra, kan du anvende enkeltlogon og administrere appen med Microsoft Entra ID. Det gør du ved at vælge de tre prikker i slutningen af rækken på den række, hvor den relevante app vises, og derefter vælge Administrer app med Microsoft Entra ID.

Løbende overvågning: Nu, hvor du har undersøgt appsene grundigt, kan det være en god idé at angive politikker, der overvåger appsene og giver kontrol, hvor det er nødvendigt.

Nu er det tid til at oprette politikker, så du automatisk kan få besked, når der sker noget, som du er bekymret for. Det kan f.eks. være, at du vil oprette en politik for appregistrering , der giver dig besked, når der er en stigning i downloads eller trafik fra en app, du er bekymret for. For at opnå dette skal du aktivere Unormal funktionsmåde i politikken for registrerede brugeresoverholdelse af regler og standarder for cloudlagerapps og Ny risikable app. Du skal også angive politikken til at give dig besked via mail. Du kan finde flere oplysninger under Reference til politikskabelon, mere om politikker for søgning i skyen og Konfigurer politikker for appregistrering.

Se på siden med beskeder, og brug filteret Politiktype til at se på vigtige beskeder om appregistrering. For de apps, der blev matchet med dine politikker for appregistrering, anbefales det, at du foretager en avanceret undersøgelse for at få mere at vide om forretningsberettigelsen for at bruge appen, f.eks. ved at kontakte brugerne af appen. Gentag derefter trinnene i fase 2 for at evaluere risikoen for appen. Find derefter de næste trin for programmet, uanset om du godkender brugen af det i fremtiden eller vil blokere det, næste gang en bruger tilgår det. I så fald skal du markere det som ikke-godkendt, så det kan blokeres ved hjælp af din firewall, proxy eller sikker webgateway. Du kan få flere oplysninger under Integrer med Microsoft Defender for Endpoint, Integrer med Zscaler, Integrer med iboss og Bloker apps ved at eksportere et blokscript.

Fase 4: Avanceret rapportering om skygge-it-registrering

Ud over de rapporteringsindstillinger, der er tilgængelige i Defender for Cloud Apps, kan du integrere cloudregistreringslogge i Microsoft Sentinel for at få yderligere undersøgelse og analyse. Når dataene er i Microsoft Sentinel, kan du få dem vist i dashboards, køre forespørgsler ved hjælp af Kusto-forespørgselssprog, eksportere forespørgsler til Microsoft Power BI, integrere med andre kilder og oprette brugerdefinerede beskeder. Du kan få flere oplysninger under Microsoft Sentinel integration.

Fase 5: Kontrollér godkendte apps

Hvis du vil aktivere appkontrol via API'er, skal du oprette forbindelse mellem apps via API for løbende overvågning.

Beskyt apps ved hjælp af appkontrol med betinget adgang.

Naturen af cloudapps betyder, at de opdateres dagligt, og at nye apps vises hele tiden. Derfor bruger medarbejderne løbende nye apps, og det er vigtigt at holde øje med og gennemse og opdatere dine politikker, kontrollere, hvilke apps dine brugere bruger, samt deres brugs- og adfærdsmønstre. Du kan altid gå til dashboardet til registrering af cloudmiljøet og se, hvilke nye apps der bruges, og følge vejledningen i denne artikel igen for at sikre, at din organisation og dine data er beskyttet.

Næste trin

Hvis du støder på problemer, er vi her for at hjælpe. Hvis du vil have hjælp eller support til dit produktproblem, skal du åbne en supportanmodning.

Lær mere

- Prøv vores interaktive vejledning: Find og administrer brug af cloudapps med Microsoft Defender for Cloud Apps