Opret Microsoft Defender for Cloud Apps sessionspolitikker

Microsoft Defender for Cloud Apps sessionspolitikker giver detaljeret indblik i cloudapps med overvågning på sessionsniveau i realtid. Brug sessionspolitikker til at udføre forskellige handlinger, afhængigt af den politik du har angivet for en brugersession.

I modsætning til adgangspolitikker, der tillader eller blokerer adgang fuldstændigt, tillader sessionspolitikker adgang under overvågning af sessionen. Føj appen Betinget adgang til dine sessionspolitikker for at begrænse bestemte sessionsaktiviteter.

Det kan f.eks. være, at du vil give brugerne adgang til en app fra ikke-administrerede enheder eller fra bestemte placeringer. Det kan dog være en god idé at begrænse overførslen af følsomme filer under disse sessioner eller kræve, at bestemte dokumenter er beskyttet mod download, upload eller kopiering, når du afslutter appen.

Politikker, der er oprettet for en værtsapp, har ikke forbindelse til nogen relaterede ressourceapps. Adgangspolitikker, som du opretter for Teams, Exchange eller Gmail, er f.eks. ikke forbundet til SharePoint, OneDrive eller Google Drev. Hvis du har brug for en politik for ressourceappen ud over værtsappen, skal du oprette en separat politik.

Der er ingen grænse for, hvor mange politikker der kan anvendes.

Forudsætninger

Før du starter, skal du sørge for, at du har følgende forudsætninger:

En Defender for Cloud Apps licens, enten som en separat licens eller som en del af en anden licens

En licens til Microsoft Entra ID P1, enten som separat licens eller som en del af en anden licens.

Hvis du bruger en ikke-Microsoft IdP, er den licens, der kræves af din idP-løsning (Identitetsudbyder).

De relevante apps, der er onboardet til appkontrolelementet Betinget adgang. Microsoft Entra ID apps onboardes automatisk, mens ikke-Microsoft IdP-apps skal onboardes manuelt.

Hvis du arbejder med en ikke-Microsoft IdP, skal du sørge for, at du også har konfigureret din IdP til at arbejde med Microsoft Defender for Cloud Apps. Du kan finde flere oplysninger under:

Hvis sessionspolitikken skal fungere, skal du også have en Microsoft Entra ID politik for betinget adgang, som opretter tilladelserne til at styre trafikken.

Eksempel: Opret Microsoft Entra ID politikker for betinget adgang til brug sammen med Defender for Cloud Apps

Denne procedure indeholder et eksempel på et højt niveau af, hvordan du opretter en politik for betinget adgang til brug sammen med Defender for Cloud Apps.

I Microsoft Entra ID Betinget adgang skal du vælge Opret ny politik.

Angiv et sigende navn til politikken, og vælg derefter linket under Session for at føje kontrolelementer til politikken.

I området Session skal du vælge Brug appkontrolelementet Betinget adgang.

I området Brugere skal du vælge kun at inkludere alle brugere eller bestemte brugere og grupper.

I områderne Betingelser og klientapps skal du vælge de betingelser og klientapps, du vil medtage i din politik.

Gem politikken ved at slå Kun rapport til Til, og vælg derefter Opret.

Microsoft Entra ID understøtter både browserbaserede og ikke-browserbaserede politikker. Vi anbefaler, at du opretter begge typer for at øge sikkerhedsdækningen.

Gentag denne procedure for at oprette en ikke-brugerbaseret politik for betinget adgang. I området Klientapps skal du slå indstillingen Konfigurer til Ja. Derefter skal du under Moderne godkendelsesklienter fjerne markeringen i indstillingen Browser . Lad alle andre standardvalg være markeret.

Du kan få flere oplysninger under Politikker for betinget adgang og Oprettelse af en politik for betinget adgang.

Bemærk!

Microsoft Defender for Cloud Apps bruger programmet Microsoft Defender for Cloud Apps – Sessionskontrol som en del af tjenesten Styring af betinget adgang for brugerlogon. Dette program er placeret i afsnittet 'Virksomhedsprogrammer' i Entra-id. Hvis du vil beskytte dine SaaS-programmer med sessionskontrolelementer, skal du give adgang til dette program.

Hvis du har politikker for betinget adgang, hvor "Bloker adgang" er valgt i "Tildel adgang"-kontrolelementet under en Microsoft Entra ID politik for betinget adgang, der er begrænset til denne app, kan slutbrugerne ikke få adgang til de beskyttede programmer under sessionskontrolelementer.

Det er vigtigt at sikre, at dette program ikke utilsigtet begrænses af nogen politikker for betinget adgang. For politikker, der begrænser alle eller visse programmer, skal du sørge for, at dette program er angivet som en undtagelse i målressourcerne , eller bekræfte, at blokeringspolitikken er bevidst.

Hvis du vil sikre, at dine placeringsbaserede politikker for betinget adgang fungerer korrekt, skal du inkludere programmet Microsoft Defender for Cloud Apps – sessionskontrol i disse politikker.

Opret en Defender for Cloud Apps sessionspolitik

I denne procedure beskrives det, hvordan du opretter en ny sessionspolitik i Defender for Cloud Apps.

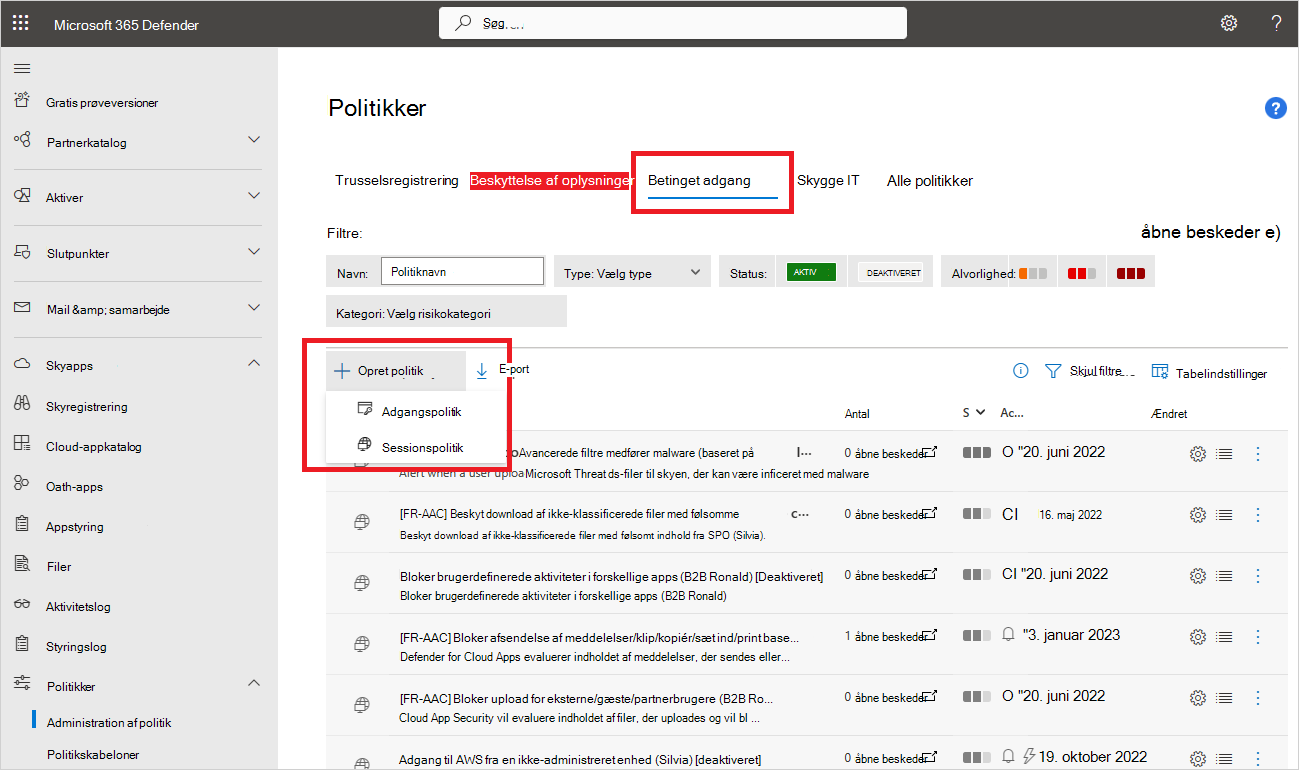

I Microsoft Defender XDR skal du vælge fanen Politikadministration > af politikker for > cloudapps > betinget adgang.

Vælg Opret politik>Sessionspolitik. Det kan f.eks. være:

På siden Opret sessionspolitik skal du starte med enten at vælge en skabelon på rullelisten Politikskabelon eller ved at angive alle detaljer manuelt.

Angiv følgende grundlæggende oplysninger om politikken. Hvis du bruger en skabelon, er meget af indholdet allerede udfyldt for dig.

Navn Beskrivelse Politiknavn Et sigende navn til din politik, f.eks . Bloker download af følsomme dokumenter i feltet til marketingbrugere Politik alvorsgrad Vælg den alvorsgrad, du vil anvende på politikken. Kategori Vælg den kategori, du vil anvende. Beskrivelse Angiv en valgfri, meningsfuld beskrivelse af politikken for at hjælpe dit team med at forstå formålet med den. Sessionskontroltype Vælg en af følgende indstillinger:

- Kun overvågning. Overvåger kun brugeraktivitet og opretter kun en overvågningspolitik for de apps, du vælger.

- Bloker aktiviteter. Blokerer bestemte aktiviteter, der er defineret af filteret Aktivitetstype . Alle aktiviteter fra valgte apps overvåges og rapporteres i aktivitetsloggen.

- Kontrollér fildownload (med inspektion). Overvåger fildownloads og kan kombineres med andre handlinger, f.eks. blokering eller beskyttelse af downloads.

- Kontrollér filupload (med inspektion). Overvåger filoverførsler og kan kombineres med andre handlinger, f.eks. blokering eller beskyttelse af uploads.

Du kan få flere oplysninger under Understøttede aktiviteter for sessionspolitikker.I området Aktiviteter, der stemmer overens med alle følgende områder, skal du vælge yderligere aktivitetsfiltre, der skal anvendes på politikken. Filtre omfatter følgende indstillinger:

Navn Beskrivelse Aktivitetstype Vælg den aktivitetstype, du vil anvende, f.eks.:

-Trykkeri

- Handlinger i Udklipsholder, f.eks. klipning, kopiering, indsættelse

- Sender, deler, fjerner eller redigerer elementer i understøttede apps.

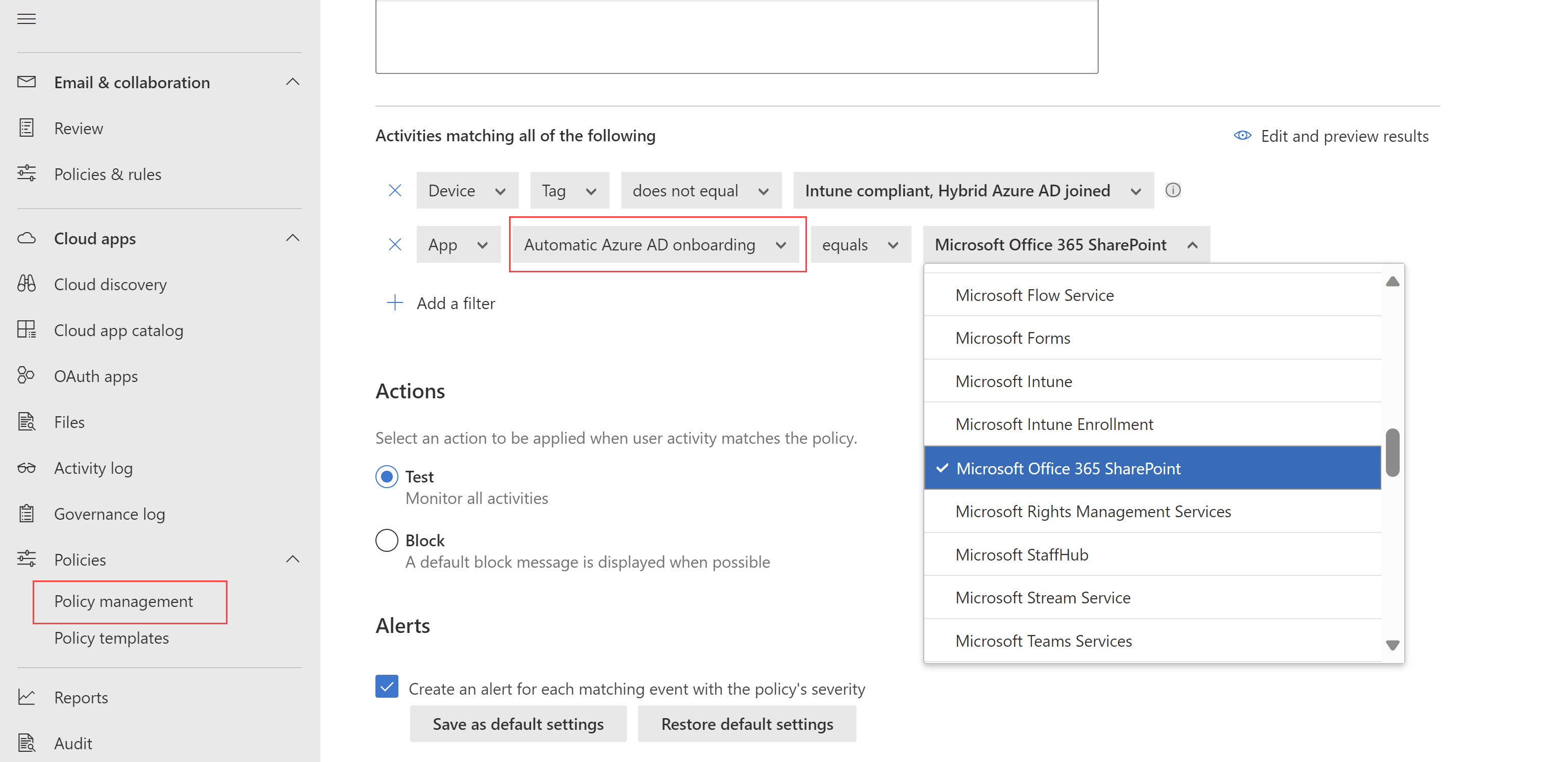

Du kan f.eks. bruge en send element-aktivitet under dine betingelser til at fange en bruger, der forsøger at sende oplysninger i en Teams-chat- eller Slack-kanal, og blokere meddelelsen, hvis den indeholder følsomme oplysninger, f.eks. en adgangskode eller andre legitimationsoplysninger.App Filtre for en bestemt app, der skal medtages i politikken. Vælg apps ved først at vælge, om de bruger automatiseret Azure AD onboarding, til Microsoft Entra ID apps eller manuel onboarding til ikke-Microsoft IdP-apps. Vælg derefter den app, du vil medtage i dit filter, på listen.

Hvis din ikke-Microsoft IdP-app mangler på listen, skal du sørge for, at du har onboardet den fuldt ud. Du kan finde flere oplysninger under:

- Onboarder app-apps, der ikke er Microsoft IdP-katalogapps, til appkontrol med betinget adgang.

- Onboarder brugerdefinerede apps, der ikke er Microsoft IdP, til appkontrol af betinget adgang

Hvis du vælger ikke at bruge appfilteret , gælder politikken for alle de programmer, der er markeret som Aktiveret på siden Indstillinger > Cloud Apps > Connected Apps > Appens kontrol af betinget adgang .

Bemærk! Du kan se nogle overlapninger mellem apps, der er onboardet, og apps, der har brug for manuel onboarding. I tilfælde af en konflikt i dit filter mellem appsene har manuelt onboardede apps forrang.Enhed Filtrer efter enhedstags, f.eks. for en bestemt metode til enhedsadministration eller enhedstyper, f.eks. pc, mobil eller tablet. IP-adresse Filtrer pr. IP-adresse, eller brug tidligere tildelte IP-adressekoder. Sted Filtrer efter geografisk placering. Fraværet af et klart defineret sted kan identificere risikable aktiviteter. Registreret internetudbyder Filtrer for aktiviteter, der kommer fra en bestemt internetudbyder. Bruger Filtrer efter en bestemt bruger eller gruppe af brugere. Brugeragentstreng Filtrer efter en bestemt brugeragentstreng. Brugeragentkode Filtrer efter brugeragentkoder, f.eks. forældede browsere eller operativsystemer. Det kan f.eks. være:

Vælg Rediger og vis resultater for at få vist et eksempel på de typer aktiviteter, der returneres med din aktuelle markering.

Konfigurer de ekstra indstillinger, der er tilgængelige for bestemte typer sessionskontrol.

Hvis du f.eks. har valgt Bloker aktiviteter, skal du vælge Brug indholdskontrol til at undersøge aktivitetsindholdet og derefter konfigurere dine indstillinger efter behov. I dette tilfælde kan det være en god idé at undersøge, om der er tekst, der indeholder bestemte udtryk, f.eks. et CPR-nummer.

Hvis du har valgt Download af kontrolfil (med inspektion) eller Upload af kontrolfil (med inspektion), skal du konfigurere filerne, der stemmer overens med alle følgende indstillinger.

Konfigurer et af følgende filfiltre:

Navn Beskrivelse Følsomhedsmærkat Filtrer efter Microsoft Purview Information Protection følsomhedsmærkater, hvis du også bruger Microsoft Purview, og dine data er beskyttet af dens følsomhedsmærkater. Filnavn Filtrer efter bestemte filer. Forlængelse Filtrer efter bestemte filtyper, f.eks. bloker download for alle .xls filer. Filstørrelse (MB) Filtrer efter bestemte filstørrelser, f.eks. store eller små filer. I området Anvend på (prøveversion):

- Vælg, om politikken skal anvendes på alle filer, eller om det kun er filer i angivne mapper, der skal anvendes

- Vælg en kontrolmetode, der skal bruges, f.eks. dataklassificeringstjenester eller malware. Du kan få flere oplysninger under Integration af Microsoft Data Classification Services.

- Konfigurer mere detaljerede indstillinger for din politik, f.eks. scenarier, der er baseret på elementer som fingeraftryk eller klassificeringer, der kan oplæres.

Vælg en af følgende indstillinger i området Handlinger :

Navn Beskrivelse Overvågning Overvåger alle aktiviteter. Vælg at tillade download eksplicit i henhold til de politikfiltre, du har angivet. Bloker Blokerer fildownloads og overvåger alle aktiviteter. Vælg at blokere downloads eksplicit i henhold til de politikfiltre, du har angivet.

Bloker politikker giver dig også mulighed for at vælge at give brugerne besked via mail og tilpasse blokeringsmeddelelsen.Beskyt Anvender en følsomhedsmærkat på downloaden og overvåger alle aktiviteter. Kun tilgængelig, hvis du har valgt Download af kontrolfil (med kontrol).

Hvis du bruger Microsoft Purview Information Protection, kan du også vælge at anvende en følsomhedsmærkat på matchende filer, anvende brugerdefinerede tilladelser på den bruger, der downloader filer, eller blokere download af bestemte filer.

Hvis du har en Microsoft Entra ID politik for betinget adgang, kan du også vælge at kræve trinvis godkendelse (prøveversion).Du kan også vælge indstillingen Anvend altid den valgte handling, selvom dataene ikke kan scannes efter behov for din politik.

Konfigurer en af følgende handlinger efter behov i området Beskeder :

- Opret en besked for hver matchende hændelse med politikkens alvorsgrad

- Send en besked som mail

- Daglig beskedgrænse pr. politik

- Send beskeder til Power Automate

Når du er færdig, skal du vælge Opret.

Test din politik

Når du har oprettet din sessionspolitik, kan du teste den ved at godkende hver app, der er konfigureret i politikken, igen og teste det scenarie, du har konfigureret i din politik.

Vi anbefaler, at du:

- Log af alle eksisterende sessioner, før du godkender dine apps igen.

- Log på mobil- og skrivebordsapps fra både administrerede og ikke-administrerede enheder for at sikre, at aktiviteter registreres fuldt ud i aktivitetsloggen.

Sørg for at logge på med en bruger, der svarer til din politik.

Sådan tester du din politik i din app:

Kontrollér, om låseikonet

vises i din browser, eller hvis du arbejder i en anden browser end Microsoft Edge, skal du kontrollere, at url-adressen til din app indeholder suffikset

vises i din browser, eller hvis du arbejder i en anden browser end Microsoft Edge, skal du kontrollere, at url-adressen til din app indeholder suffikset .mcas. Du kan få flere oplysninger under Beskyttelse i browseren med Microsoft Edge for Business (prøveversion).Besøg alle sider i appen, der er en del af en brugers arbejdsproces, og kontrollér, at siderne gengives korrekt.

Bekræft, at appens funktionsmåde og funktionalitet ikke påvirkes negativt af almindelige handlinger, f.eks. download og upload af filer.

Hvis du arbejder med brugerdefinerede, ikke-Microsoft IdP-apps, skal du kontrollere hvert af de domæner, du manuelt har tilføjet for din app.

Hvis du støder på fejl eller problemer, kan du bruge værktøjslinjen Administrator til at indsamle ressourcer, f.eks .har . filer og optagede sessioner til arkivering af en supportanmodning.

Sådan søger du efter opdateringer i Microsoft Defender XDR:

I Microsoft Defender-portalen under Cloud Apps skal du gå til Politikker og derefter vælge Politikadministration.

Vælg den politik, du har oprettet, for at få vist politikrapporten. Der vises snart et sessionspolitikmatch.

Politikrapporten viser, hvilke logons der blev omdirigeret til Microsoft Defender for Cloud Apps til sessionskontrol samt andre handlinger, f.eks. hvilke filer der blev downloadet eller blokeret fra de overvågede sessioner.

Deaktiver indstillinger for brugermeddelelser

Brugerne får som standard besked, når deres sessioner overvåges. Hvis du foretrækker, at brugerne ikke får besked, eller hvis du vil tilpasse meddelelsesmeddelelsen, skal du konfigurere meddelelsesindstillingerne.

I Microsoft Defender XDR skal du vælge Indstillinger > Cloudapps > Appen Betinget adgang Kontrollér > brugerovervågning.

Foretag en af følgende valg:

- Ryd indstillingen Giv brugerne besked om, at deres aktivitet overvåges helt

- Bevar markeringen, og vælg enten at bruge standardmeddelelsen eller tilpasse meddelelsen.

Vælg linket Eksempel for at få vist et eksempel på den konfigurerede meddelelse på en ny browserfane.

Eksportér cloudregistreringslogge

Appkontrol med betinget adgang registrerer trafikloggene for hver brugersession, der dirigeres gennem den. Trafikloggene omfatter tid, IP, brugeragent, besøgte URL-adresser og antallet af byte, der uploades og downloades. Disse logge analyseres, og der føjes en fortløbende rapport, Defender for Cloud Apps App Control til betinget adgang, til listen over cloudregistreringsrapporter på dashboardet til registrering af skyen.

Sådan eksporterer du cloudregistreringslogge fra cloudregistreringsdashboardet:

Vælg Indstillinger i Microsoft Defender Portal. Vælg derefter Cloud Apps. Under Forbundne apps skal du vælge Appkontrol med betinget adgang.

Vælg knappen Eksportér over tabellen. Det kan f.eks. være:

Vælg rapportens område, og vælg Eksportér. Denne proces kan tage noget tid.

Hvis du vil downloade den eksporterede log, når rapporten er klar, skal du gå til Rapporter ->Cloud Apps og derefter Eksporterede rapporter på Microsoft Defender Portal.

I tabellen skal du vælge den relevante rapport på listen over trafiklogge for appen betinget adgang og vælge Download. Det kan f.eks. være:

Understøttede aktiviteter for sessionspolitikker

Følgende afsnit indeholder flere oplysninger om hver aktivitet, der understøttes af Defender for Cloud Apps sessionspolitikker.

Kun skærm

Kontroltypen Overvåg kunsession overvåger kun logonaktiviteten .

Hvis du vil overvåge andre aktiviteter, skal du vælge en af de andre sessionskontroltyper og bruge handlingenOvervågning.

Hvis du vil overvåge andre aktiviteter end downloads og uploads, skal du have mindst én blok pr. aktivitetspolitik i overvågningspolitikken.

Bloker alle downloads

Når Download af kontrolelementfil (med inspektion) er angivet som sessionskontroltype, og Bloker er angivet som handlingen, forhindrer appkontrolelementet Betinget adgang brugerne i at downloade en fil i henhold til politikkernes filfiltre.

Når en bruger starter en download, vises en meddelelse om begrænset download for brugeren, og den downloadede fil erstattes af en tekstfil. Konfigurer tekstfilens meddelelse til brugeren efter behov for din organisation.

Kræv trinvis godkendelse

HandlingenKræv trinvis godkendelse er tilgængelig, når sessionskontroltypen er angivet til Bloker aktiviteter, Download af kontrolfil (med inspektion) eller Upload af kontrolfil (med inspektion).

Når denne handling er valgt, omdirigerer Defender for Cloud Apps sessionen til Microsoft Entra Betinget adgang til værdiregulering af politik, når den valgte aktivitet forekommer.

Brug denne indstilling til at kontrollere krav som multifaktorgodkendelse og enhedsoverholdelse under en session baseret på den konfigurerede godkendelseskontekst i Microsoft Entra ID.

Bloker bestemte aktiviteter

Når Bloker aktiviteter er angivet som sessionskontroltype, skal du vælge bestemte aktiviteter, der skal blokeres i bestemte apps.

Alle aktiviteter fra konfigurerede apps overvåges og rapporteres i aktivitetsloggen for cloudapps>.

Hvis du vil blokere bestemte aktiviteter, skal du vælge handlingenBloker og vælge de aktiviteter, du vil blokere.

Hvis du vil opløfte beskeder for bestemte aktiviteter, skal du vælge handlingenOvervågning og konfigurere dine beskedindstillinger.

Det kan f.eks. være, at du vil blokere følgende aktiviteter:

Sendte Teams-meddelelse. Bloker brugere, så de ikke kan sende meddelelser fra Microsoft Teams, eller bloker Teams-meddelelser, der indeholder bestemt indhold.

Udskriv. Bloker alle udskrivningshandlinger.

Kopiér. Bloker alle handlinger for kopiering til Udklipsholder, eller bloker kun kopiering til bestemt indhold.

Beskyt filer ved download

Vælg kontroltypen Bloker aktiviteterfor session for at blokere bestemte aktiviteter, som du definerer ved hjælp af filteretAktivitetstype.

Alle aktiviteter fra konfigurerede apps overvåges og rapporteres i aktivitetsloggen for cloudapps>.

Vælg handlingenBloker for at blokere bestemte aktiviteter, eller vælg handlingenOvervåg, og definer beskedindstillinger for at udløse beskeder for bestemte aktiviteter.

Vælg handlingenBeskyt for at beskytte filer med følsomhedsmærkatering og andre beskyttelser i henhold til politikkens filfiltre.

Følsomhedsmærkater er konfigureret i Microsoft Purview og skal konfigureres til at anvende kryptering, for at den vises som en indstilling i politikken for Defender for Cloud Apps session.

Når du har konfigureret sessionspolitikken med en bestemt mærkat, og brugeren downloader en fil, der opfylder politikkens kriterier, anvendes mærkaten og eventuelle tilsvarende beskyttelser og tilladelser på filen.

Den oprindelige fil forbliver, som den var i cloudappen, mens den downloadede fil er beskyttet. Brugere, der forsøger at få adgang til den downloadede fil, skal opfylde de tilladelseskrav, der er fastsat af den anvendte beskyttelse.

Defender for Cloud Apps understøtter i øjeblikket anvendelse af følsomhedsmærkater fra Microsoft Purview Information Protection for følgende filtyper:

- Word: docm, docx, dotm, dotx

- Excel: xlam, xlsm, xlsx, xltx

- PowerPoint: potm, potx, ppsx, ppsm, pptm, pptx

Bemærk!

PDF-filer skal forsynes med ensartede mærkater.

Indstillingen Beskyt understøtter ikke overskrivning af filer med et eksisterende mærkat i sessionspolitikker.

Beskyt overførsler af følsomme filer

Vælg kontrolfiloverførselstypen (med inspektion)session for at forhindre en bruger i at uploade en fil i henhold til politikkens filfiltre.

Hvis den fil, der overføres, indeholder følsomme data og ikke har den rigtige mærkat, blokeres filuploaden.

Du kan f.eks. oprette en politik, der scanner indholdet af en fil for at afgøre, om den indeholder et følsomt indhold, der stemmer overens, f.eks. et cpr-nummer. Hvis den indeholder følsomt indhold og ikke er mærket med en Microsoft Purview Information Protection fortrolighedsmærkat, blokeres filuploaden.

Tip

Konfigurer en brugerdefineret meddelelse til brugeren, når en fil er blokeret, og instruer vedkommende i, hvordan filen skal navngives for at uploade den, hvilket hjælper med at sikre, at filer, der er gemt i dine cloudapps, overholder dine politikker.

Du kan få flere oplysninger under Oplær brugere til at beskytte følsomme filer.

Bloker malware ved upload eller download

Vælg Upload af kontrolfil (med inspektion) eller Download kontrolfil (med inspektion) som sessionskontroltype og Registrering af malware som kontrolmetode for at forhindre en bruger i at uploade eller downloade en fil med malware. Filer scannes for malware ved hjælp af Microsoft Threat Intelligence-programmet.

Få vist alle filer, der er markeret som potentiel malware, i aktivitetsloggen for cloudapps > ved at filtrere efter potentielle malware-registrerede elementer. Du kan få flere oplysninger under Aktivitetsfiltre og -forespørgsler.

Oplær brugerne i at beskytte følsomme filer

Vi anbefaler, at du uddanner brugerne, når de overtræder dine politikker, så de lærer, hvordan de overholder organisationens krav.

Da hver virksomhed har entydige behov og politikker, giver Defender for Cloud Apps dig mulighed for at tilpasse en politiks filtre og den meddelelse, der vises for brugeren, når der registreres en overtrædelse.

Giv specifikke retningslinjer til dine brugere, f.eks. ved at angive instruktioner i, hvordan en fil navngives korrekt, eller hvordan du tilmelder en ikke-administreret enhed for at sikre, at filer uploades korrekt.

Hvis en bruger f.eks. uploader en fil uden en følsomhedsmærkat, skal du konfigurere en meddelelse, der skal vises, og forklare, at filen indeholder følsomt indhold og kræver en passende mærkat. Hvis en bruger forsøger at uploade et dokument fra en ikke-administreret enhed, skal du på samme måde konfigurere en meddelelse, der skal vises med instruktioner om, hvordan du tilmelder enheden, eller en, der giver en yderligere forklaring på, hvorfor enheden skal tilmeldes.

Adgangskontrolelementer i sessionspolitikker

Mange organisationer, der vælger at bruge sessionskontrolelementer til cloudapps til at styre aktiviteter i sessionen, anvender også adgangskontrolelementer til at blokere det samme sæt indbyggede klientapps til mobilenheder og stationære computere, hvilket giver omfattende sikkerhed for appsene.

Bloker adgang til indbyggede mobil- og skrivebordsklientapps med adgangspolitikker ved at angive filteret for klientappen til Mobil og desktop. Nogle indbyggede klientapps kan genkendes individuelt, mens andre, der er en del af en pakke med apps, kun kan identificeres som deres app på øverste niveau. Apps som SharePoint Online kan f.eks. kun genkendes ved at oprette en adgangspolitik, der anvendes på Microsoft 365-apps.

Bemærk!

Medmindre filteret for klientappen specifikt er angivet til Mobil og desktop, gælder den resulterende adgangspolitik kun for browsersessioner. Dette er beregnet til at forhindre brugersessioner med proxyserver ved et uheld.

Selvom de fleste større browsere understøtter udførelse af en kontrol af klientcertifikater, bruger nogle mobil- og skrivebordsapps indbyggede browsere, der muligvis ikke understøtter denne kontrol. Brug af dette filter kan derfor påvirke godkendelsen af disse apps.

Konflikter mellem politikker

Når der er en konflikt mellem to sessionspolitikker, vinder den mere restriktive politik.

Det kan f.eks. være:

- Hvis en brugersession stemmer overens med begge en politik, hvor downloads blokeres

- Og en politik, hvor filer mærkes ved download, eller hvor downloads overvåges,

- Fildownloadindstillingen er blokeret for at overholde den mere restriktive politik.

Relateret indhold

Du kan finde flere oplysninger under:

- Fejlfinding af adgangs- og sessionskontrolelementer

- Selvstudium: Bloker download af følsomme oplysninger med appkontrol med betinget adgang

- Blokering af downloads på ikke-administrerede enheder ved hjælp af sessionskontrolelementer

- Webinar for appkontrol med betinget adgang

Hvis du støder på problemer, er vi her for at hjælpe. Hvis du vil have hjælp eller support til dit produktproblem, skal du åbne en supportanmodning.