Sådan hjælper Defender for Cloud Apps med at beskytte dit Google Workspace-miljø

Som et værktøj til lagring og samarbejde i cloudmiljøet giver Google Workspace dine brugere mulighed for at dele deres dokumenter på tværs af din organisation og dine partnere på en strømlinet og effektiv måde. Brug af Google Workspace kan udsætte dine følsomme data ikke kun internt, men også for eksterne samarbejdspartnere eller endnu værre gøre dem offentligt tilgængelige via et delt link. Sådanne hændelser kan skyldes ondsindede aktører eller uvidende medarbejdere. Google Workspace indeholder også et stort økosystem til tredjepartsapps, der hjælper med at øge produktiviteten. Brug af disse apps kan udsætte din organisation for risikoen for skadelige apps eller brug af apps med overdrevne tilladelser.

Hvis du opretter forbindelse mellem Google Workspace og Defender for Cloud Apps får du bedre indsigt i dine brugeres aktiviteter, trusselsregistrering ved hjælp af registrering af uregelmæssigheder baseret på maskinel indlæring, registrering af informationbeskyttelse (f.eks. registrering af deling af eksterne oplysninger), muliggør automatiserede afhjælpningskontroller og registrerer trusler fra aktiverede tredjepartsapps i din organisation.

Vigtigste trusler

- Kompromitterede konti og insidertrusler

- Datalækage

- Utilstrækkelig sikkerhedsbevidsthed

- Skadelige tredjepartsapps og Google-tilføjelsesprogrammer

- Malware

- Ransomware

- Ikke-administreret BYOD (Bring Your Own Device)

Sådan hjælper Defender for Cloud Apps med at beskytte dit miljø

- Registrer skytrusler, kompromitterede konti og ondsindede insidere

- Opdag, klassificer, mærk og beskyt regulerede og følsomme data, der er gemt i cloudmiljøet

- Find og administrer OAuth-apps, der har adgang til dit miljø

- Gennemtving DLP- og overholdelsespolitikker for data, der er gemt i cloudmiljøet

- Begræns eksponering af delte data, og gennemtving samarbejdspolitikker

- Brug revisionssporet for aktiviteter i forbindelse med retsmedicinske undersøgelser

Administration af SaaS-sikkerhedsholdning

Opret forbindelse til Google Workspace for automatisk at få sikkerhedsanbefalinger i Microsoft Secure Score. I Secure Score skal du vælge Anbefalede handlinger og filtrere efter Product = Google Workspace.

Google Workspace understøtter sikkerhedsanbefalinger for at aktivere MFA-håndhævelse.

Du kan finde flere oplysninger under:

Styr Google Workspace med indbyggede politikker og politikskabeloner

Du kan bruge følgende indbyggede politikskabeloner til at registrere og give dig besked om potentielle trusler:

| Type | Navn |

|---|---|

| Indbygget politik for registrering af uregelmæssigheder |

Aktivitet fra anonyme IP-adresser Aktivitet fra sjældne lande Aktivitet fra mistænkelige IP-adresser Umulig rejse Aktivitet udført af afsluttet bruger (kræver Microsoft Entra ID som IdP) Registrering af malware Flere mislykkede logonforsøg Usædvanlige administrative aktiviteter |

| Skabelon for aktivitetspolitik | Logon fra en risikabel IP-adresse |

| Skabelon til filpolitik | Registrer en fil, der er delt med et uautoriseret domæne Registrer en fil, der er delt med personlige mailadresser Registrer filer med PII/PCI/PHI |

Du kan få flere oplysninger om oprettelse af politikker under Opret en politik.

Automatiser styringskontrolelementer

Ud over at overvåge potentielle trusler kan du anvende og automatisere følgende handlinger til styring af Google Workspace for at afhjælpe registrerede trusler:

| Type | Handling |

|---|---|

| Datastyring | - Anvend Microsoft Purview Information Protection følsomhedsmærkat - Tildel læsetilladelse til domæne - Gør en fil/mappe i Google Drev privat - Reducer offentlig adgang til fil/mappe - Fjern en samarbejdspartner fra en fil - Fjern Microsoft Purview Information Protection følsomhedsmærkat - Fjern eksterne samarbejdspartnere i filen/mappen - Fjern fileditorens mulighed for at dele - Fjern offentlig adgang til fil/mappe - Kræv, at brugeren nulstiller adgangskoden til Google – Send oversigt over DLP-overtrædelse til filejere - Send DLP-overtrædelse til den seneste fileditor - Overfør filejerskab - Papirkurv |

| Brugerstyring | - Afbryd bruger - Giv brugeren besked ved underretning (via Microsoft Entra ID) - Kræv, at brugeren logger på igen (via Microsoft Entra ID) - Afbryd brugeren (via Microsoft Entra ID) |

| OAuth-appstyring | - Tilbagekald tilladelsen til OAuth-appen |

Du kan få flere oplysninger om afhjælpning af trusler fra apps under Styring af forbundne apps.

Beskyt Google Workspace i realtid

Gennemse vores bedste praksis for sikring og samarbejde med eksterne brugere og blokering og beskyttelse af download af følsomme data til ikke-administrerede eller risikable enheder.

Forbind Google Workspace med Microsoft Defender for Cloud Apps

Dette afsnit indeholder en vejledning i, hvordan du opretter forbindelse Microsoft Defender for Cloud Apps til din eksisterende Google Workspace-konto ved hjælp af connector-API'erne. Denne forbindelse giver dig indsigt i og kontrol over brugen af Google Workspace. Du kan få oplysninger om, hvordan Defender for Cloud Apps beskytter Google Workspace, under Beskyt Google Workspace.

Bemærk!

Fildownloadaktiviteter for Google Workspace vises ikke i Defender for Cloud Apps.

Konfigurer Google Workspace

Log på https://console.cloud.google.comsom Google Workspace Super Administration.

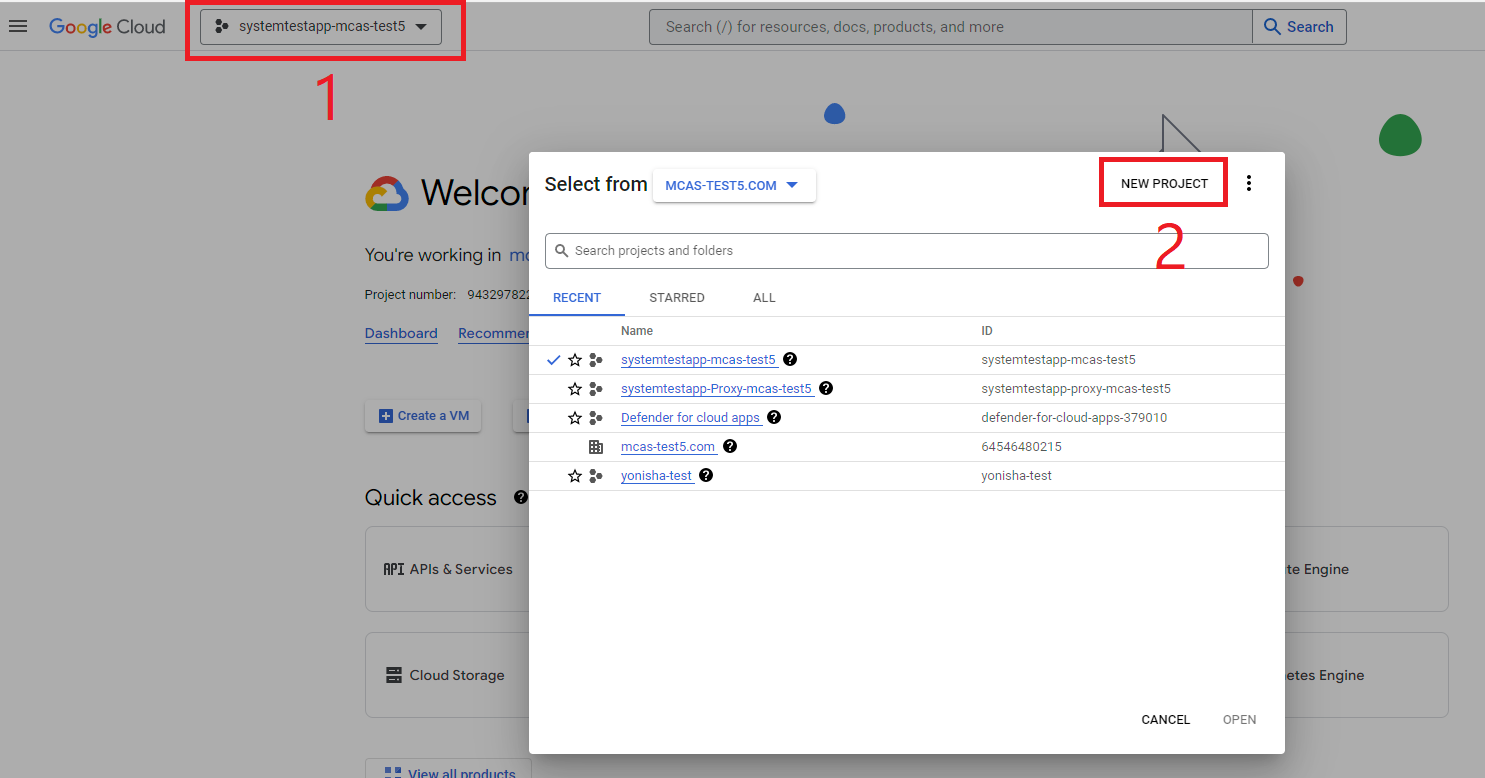

Vælg projektrullelisten på det øverste bånd, og vælg derefter Nyt projekt for at starte et nyt projekt.

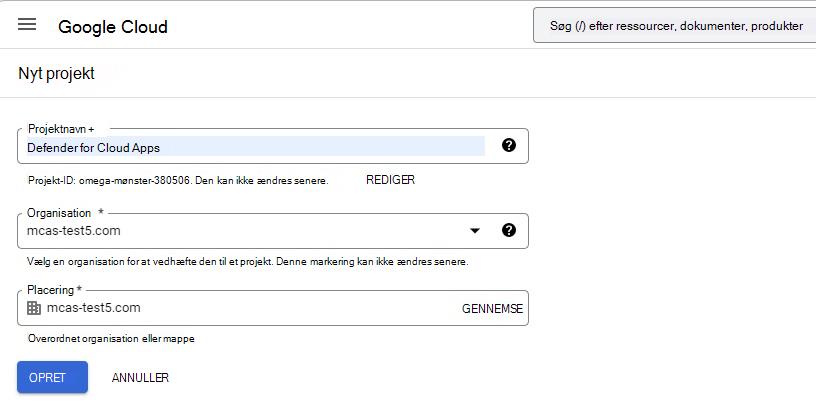

På siden Nyt projekt skal du navngive projektet på følgende måde: Defender for Cloud Apps og vælge Opret.

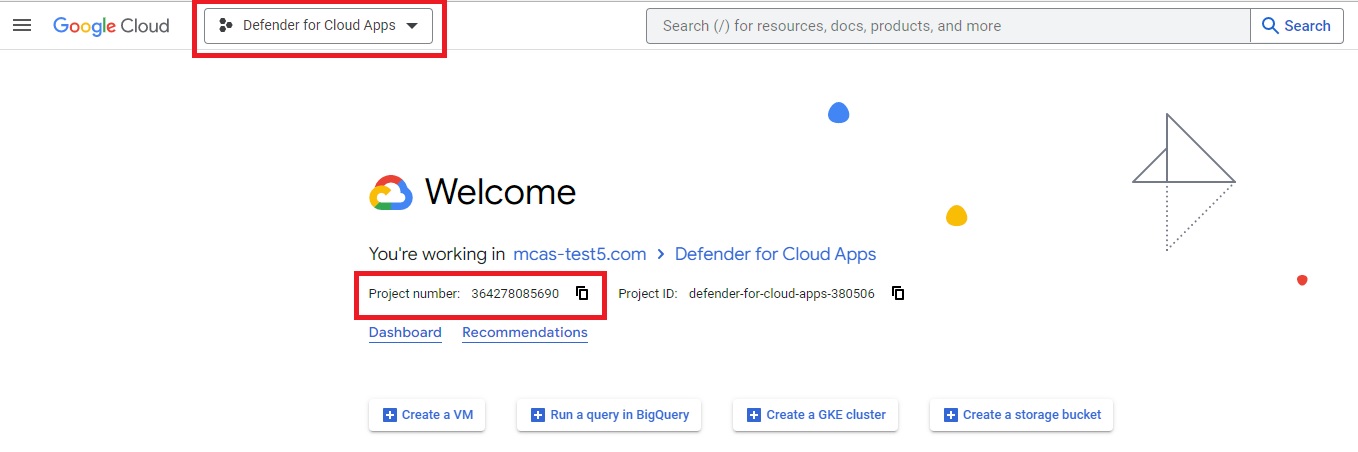

Når projektet er oprettet, skal du vælge det oprettede projekt på det øverste bånd. Kopiér projektnummeret, så skal du bruge det senere.

I navigationsmenuen skal du gå til API'er & Services>Library. Aktivér følgende API'er (brug søgelinjen, hvis API'en ikke er angivet):

- API til Administration SDK

- Google Drev-API

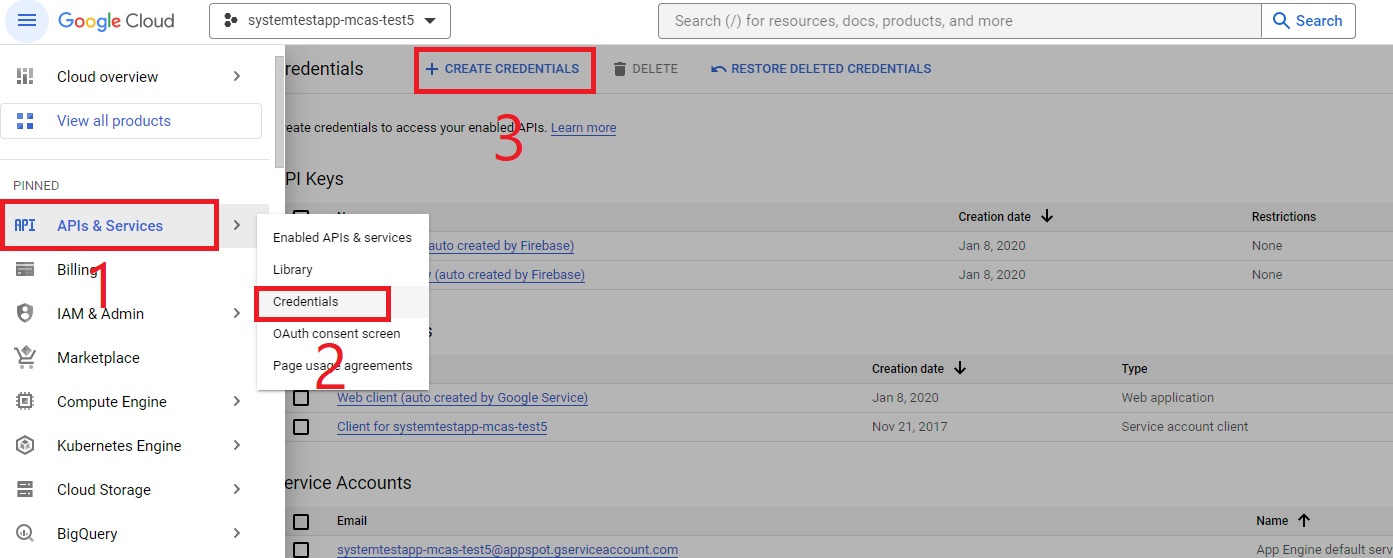

I navigationsmenuen skal du gå til API'er & Services>Credentials og gøre følgende:

Vælg OPRET LEGITIMATIONSOPLYSNINGER.

Vælg Tjenestekonto.

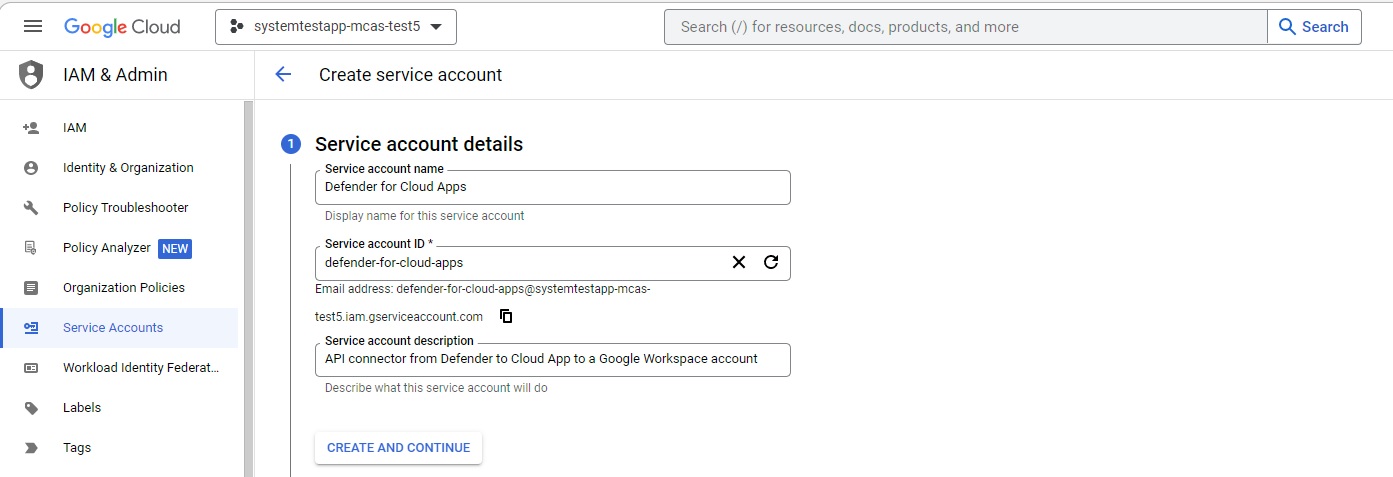

Oplysninger om tjenestekonto: Angiv navnet som Defender for Cloud Apps og beskrivelse som API-connector fra Defender for Cloud Apps til en Google-arbejdsområdekonto.

Vælg OPRET OG FORTSÆT.

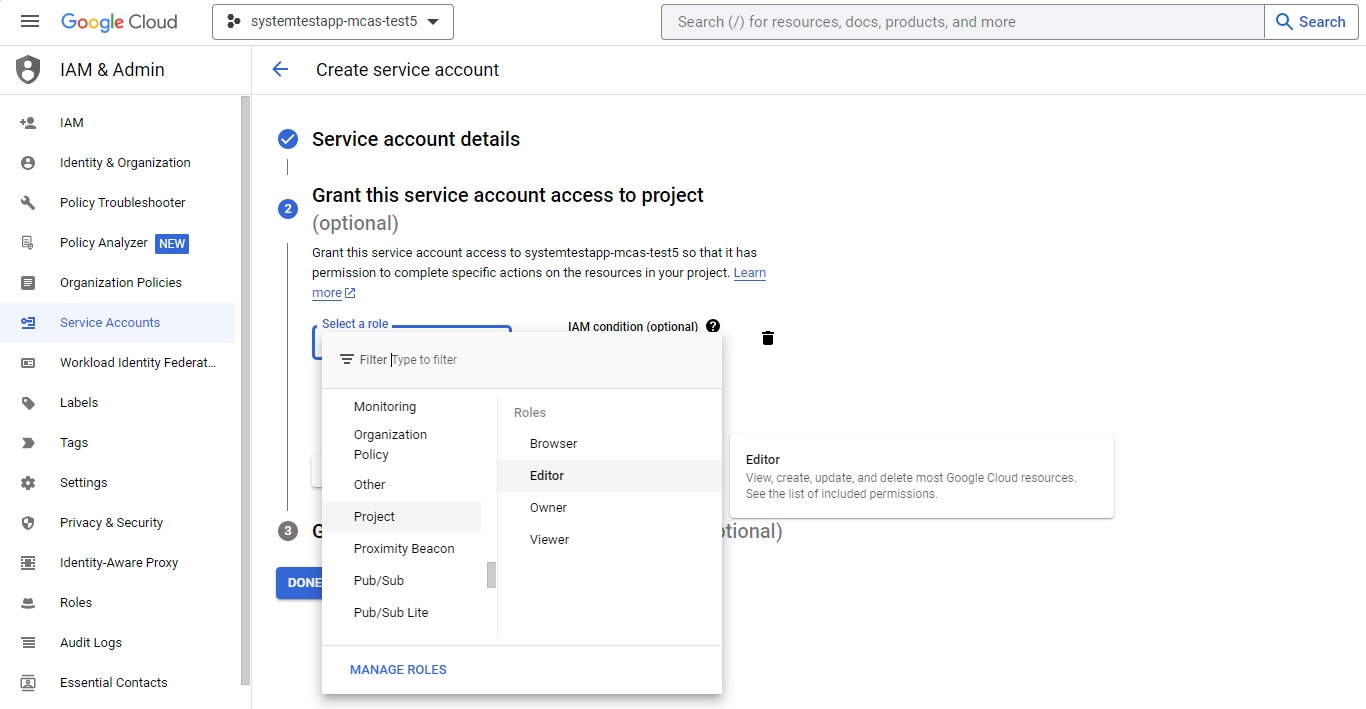

Under Tildel denne tjenestekonto adgang til projektet skal du for Rolle vælge Projekt > Editor og derefter vælge Udført.

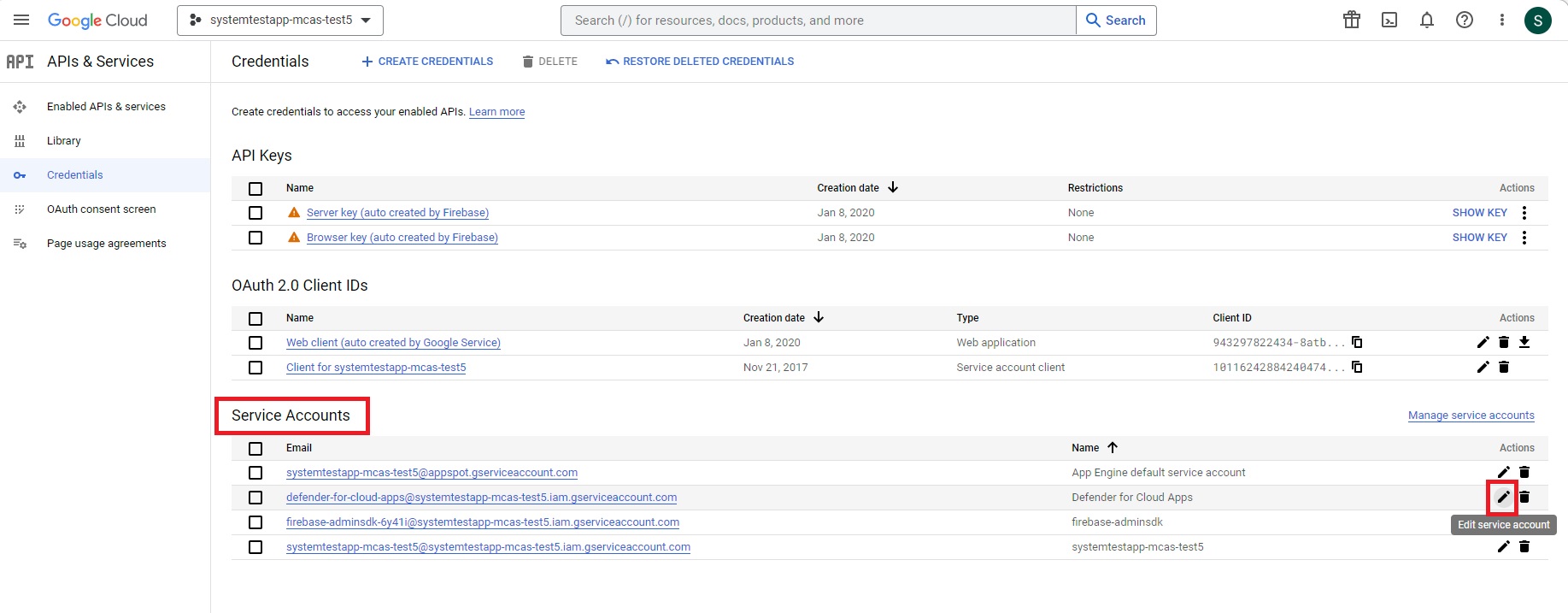

Gå tilbage til API'er & Services>Credentials i navigationsmenuen.

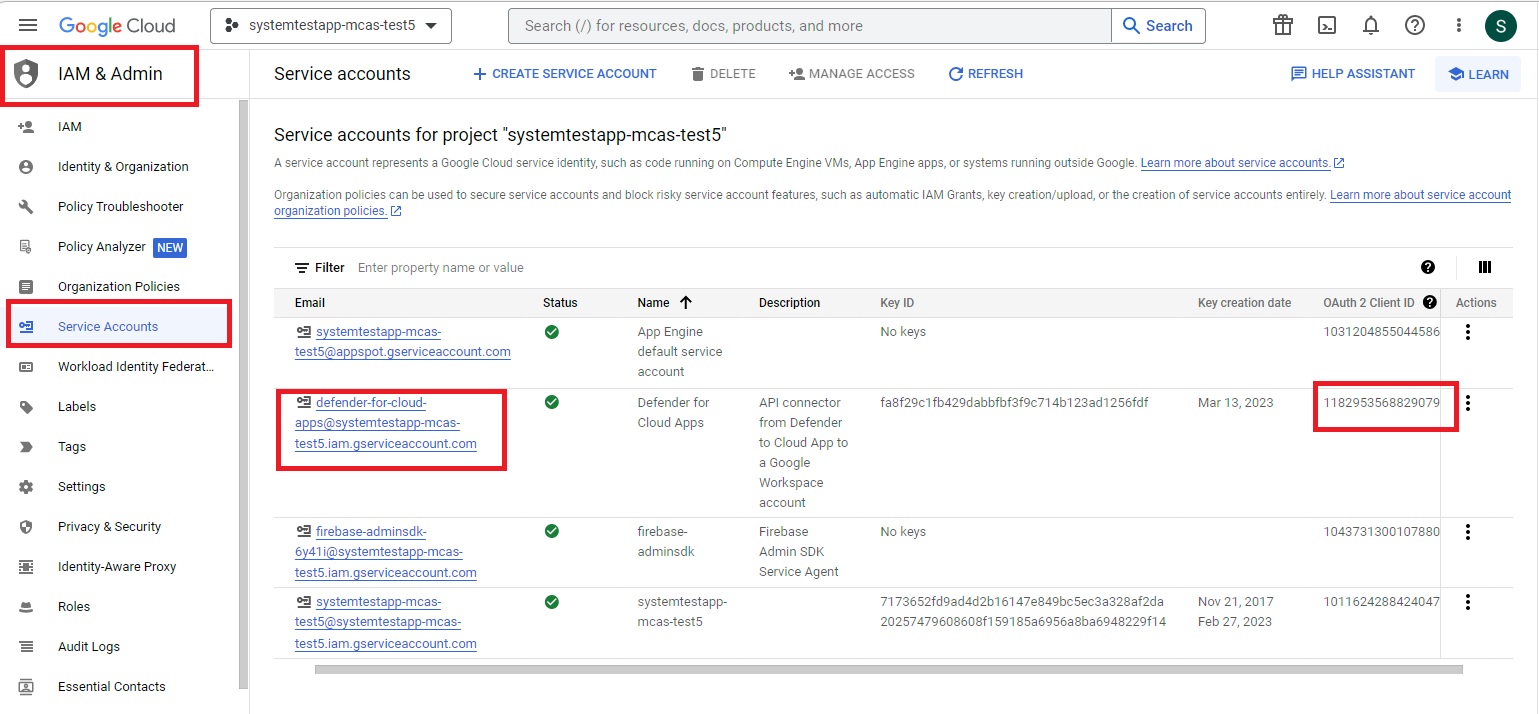

Under Tjenestekonti skal du finde og redigere den tjenestekonto, du oprettede tidligere, ved at vælge blyantsikonet.

Kopiér mailadressen. Du skal bruge den senere.

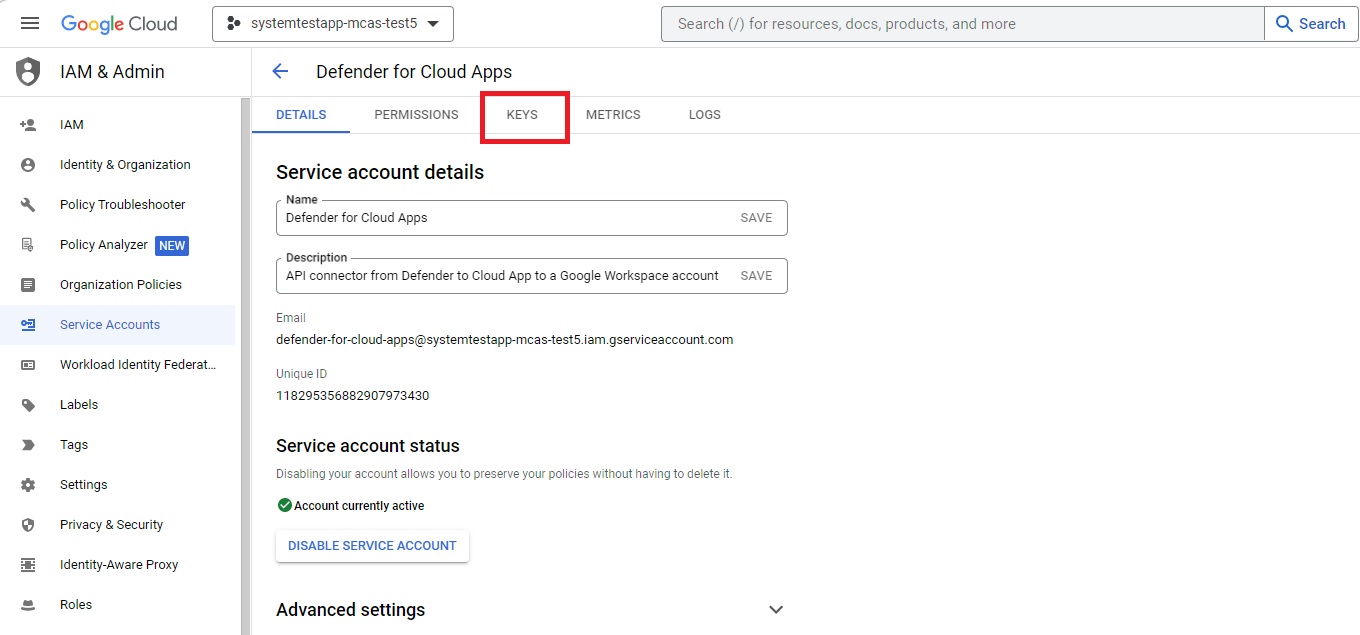

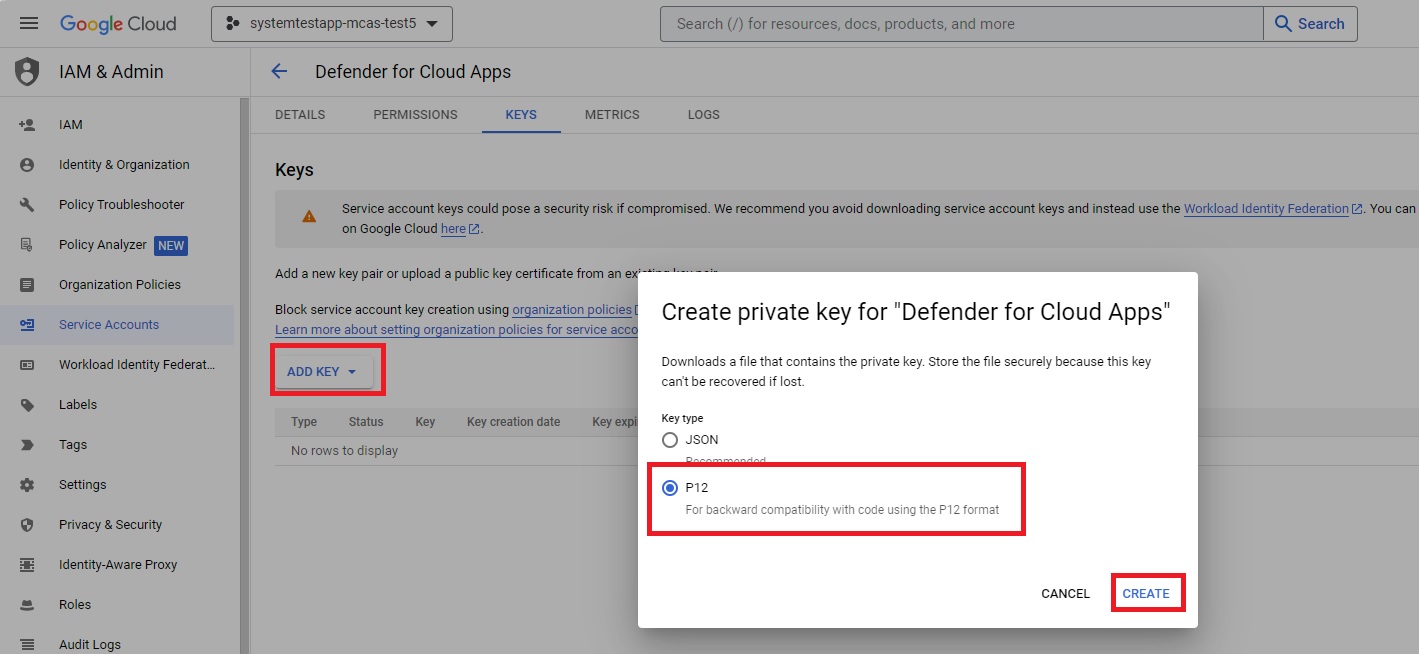

Naviger til NØGLER fra det øverste bånd.

Vælg Opret ny nøgle i menuen TILFØJ NØGLE.

Vælg P12, og vælg derefter OPRET. Gem den downloadede fil og den adgangskode, der kræves for at bruge filen.

I navigationsmenuen skal du gå til IAM & Administration>Tjenestekonti. Kopiér det klient-id, der er tildelt til den tjenestekonto, du lige har oprettet – du skal bruge det senere.

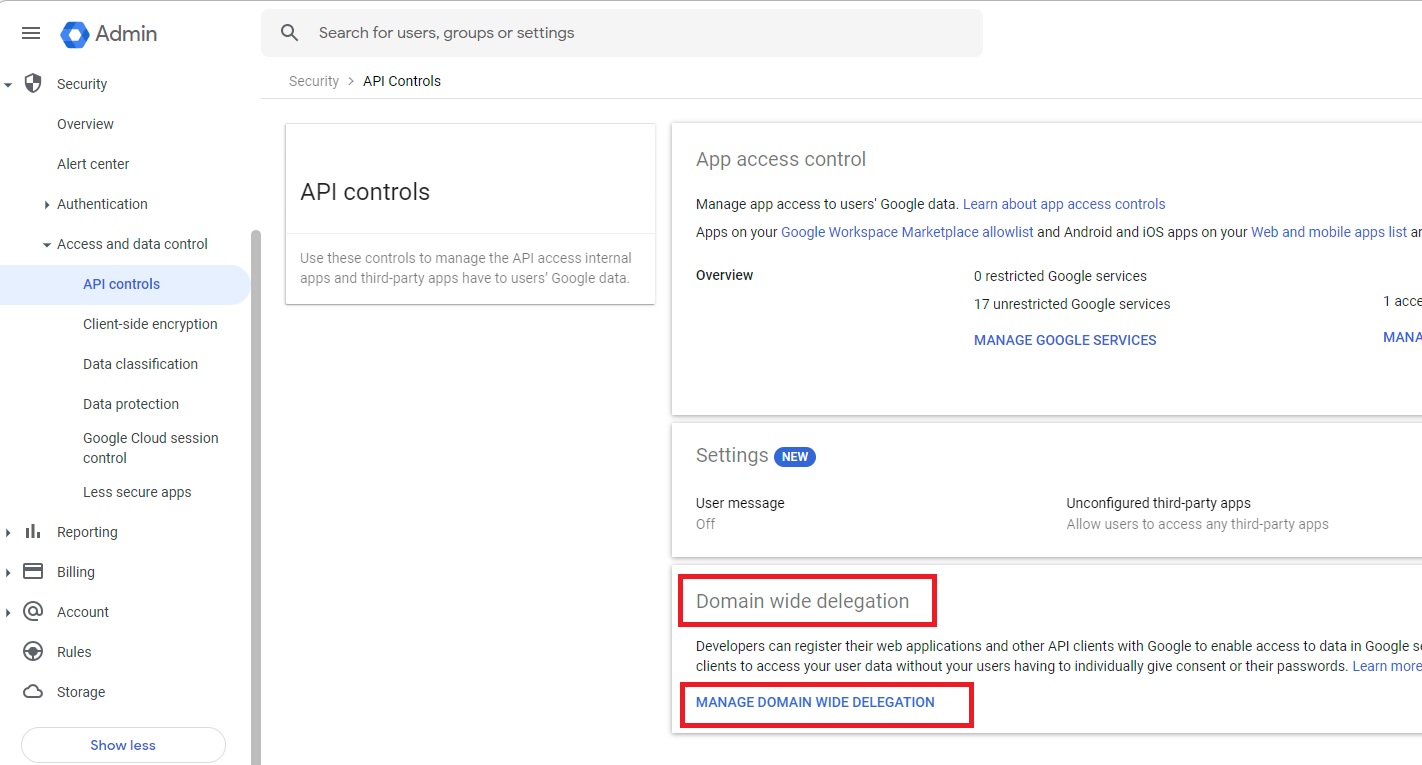

Gå til admin.google.com, og gå tilAPI-kontrolelementer til sikkerhedsadgang>og datakontrol> i navigationsmenuen. Gør derefter følgende:

Under Delegering i hele domæne skal du vælge ADMINISTRER DELEGERING FOR HELE DOMÆNE.

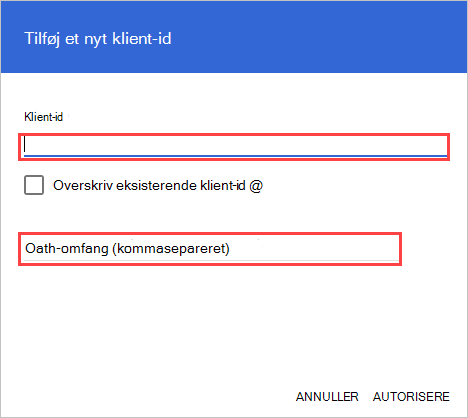

Vælg Tilføj ny.

Angiv det klient-id , du kopierede tidligere, i feltet Klient-id .

I feltet OAuth-områder skal du angive følgende liste over påkrævede områder (kopiér teksten, og indsæt den i feltet):

https://www.googleapis.com/auth/admin.reports.audit.readonly,https://www.googleapis.com/auth/admin.reports.usage.readonly,https://www.googleapis.com/auth/drive,https://www.googleapis.com/auth/drive.appdata,https://www.googleapis.com/auth/drive.apps.readonly,https://www.googleapis.com/auth/drive.file,https://www.googleapis.com/auth/drive.metadata.readonly,https://www.googleapis.com/auth/drive.readonly,https://www.googleapis.com/auth/drive.scripts,https://www.googleapis.com/auth/admin.directory.user.readonly,https://www.googleapis.com/auth/admin.directory.user.security,https://www.googleapis.com/auth/admin.directory.user.alias,https://www.googleapis.com/auth/admin.directory.orgunit,https://www.googleapis.com/auth/admin.directory.notifications,https://www.googleapis.com/auth/admin.directory.group.member,https://www.googleapis.com/auth/admin.directory.group,https://www.googleapis.com/auth/admin.directory.device.mobile.action,https://www.googleapis.com/auth/admin.directory.device.mobile,https://www.googleapis.com/auth/admin.directory.user

Vælg GODKEND.

Konfigurer Defender for Cloud Apps

Vælg Indstillinger i Microsoft Defender Portal. Vælg derefter Cloud Apps. Under Forbundne apps skal du vælge App Connectors.

Hvis du vil angive forbindelsesoplysningerne for Google Workspace, skal du gøre et af følgende under App-connectors:

For en Google Workspace-organisation, der allerede har en tilsluttet GCP-forekomst

- På listen over connectorer skal du i slutningen af den række, hvor GCP-forekomsten vises, vælge de tre prikker og derefter vælge Opret forbindelse til Google Workspace-instansen.

For en Google Workspace-organisation, der ikke allerede har en tilsluttet GCP-forekomst

- På siden Tilsluttede apps skal du vælge +Opret forbindelse til en app og derefter vælge Google Workspace.

I vinduet Forekomstnavn skal du give din connector et navn. Vælg derefter Næste.

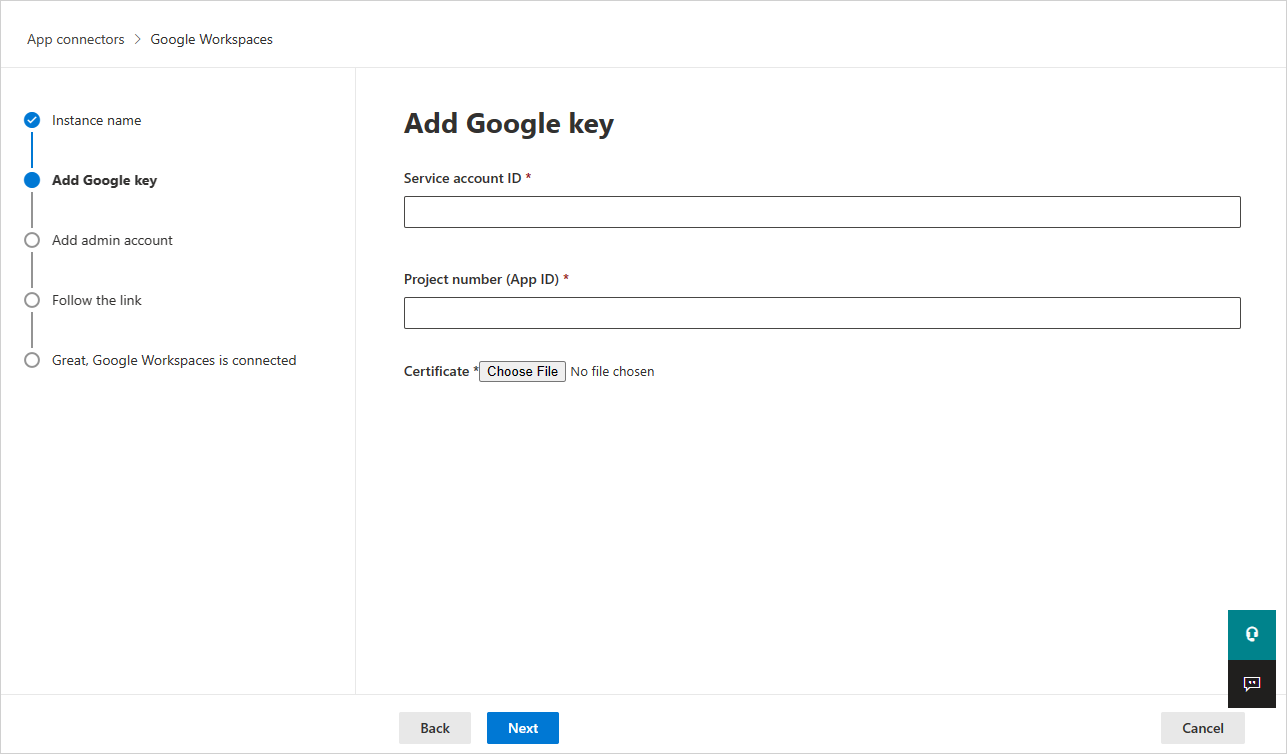

I nøglen Add Google skal du udfylde følgende oplysninger:

Angiv tjenestekonto-id'et, den mail , du kopierede tidligere.

Angiv det projektnummer (app-id), du kopierede tidligere.

Upload den P12-certifikatfil , du gemte tidligere.

Angiv mailadressen på dit Google Workspace Super Administration.

Udrulning med en konto, der ikke er en Google Workspace Super-Administration, medfører fejl i API-testen og tillader ikke, at Defender for Cloud Apps fungerer korrekt. Vi anmoder om specifikke områder, så selv som Super Administration er Defender for Cloud Apps stadig begrænset.

Hvis du har en Google Workspace Business- eller Enterprise-konto, skal du markere afkrydsningsfeltet. Du kan få oplysninger om, hvilke funktioner der er tilgængelige i Defender for Cloud Apps til Google Workspace Business eller Enterprise, under Aktivér øjeblikkelig synlighed, beskyttelse og styringshandlinger for dine apps.

Vælg Opret forbindelse til Google-arbejdsområder.

Vælg Indstillinger i Microsoft Defender Portal. Vælg derefter Cloud Apps. Under Forbundne apps skal du vælge App Connectors. Kontrollér, at statussen for den tilsluttede App Connector er Tilsluttet.

Når du har oprettet forbindelse til Google Workspace, modtager du begivenheder i syv dage før forbindelsen.

Når du har oprettet forbindelse til Google Workspace, udfører Defender for Cloud Apps en fuld scanning. Afhængigt af hvor mange filer og brugere du har, kan det tage et stykke tid at fuldføre den fulde scanning. Hvis du vil aktivere scanning i næsten realtid, flyttes de filer, som der registreres aktivitet for, til starten af scanningskøen. En fil, der er redigeret, opdateret eller delt, scannes f.eks. med det samme. Dette gælder ikke for filer, der ikke er indbygget ændret. Filer, der vises, vises, vises, udskrives eller eksporteres, scannes f.eks. under den almindelige scanning.

SSPM-data (SaaS Security Posture Management) (prøveversion) vises på Microsoft Defender-portalen på siden Sikker score. Du kan få flere oplysninger under Administration af sikkerhedsholdning for SaaS-apps.

Hvis du har problemer med at oprette forbindelse til appen, skal du se Fejlfinding af App Connectors.

Næste trin

Hvis du støder på problemer, er vi her for at hjælpe. Hvis du vil have hjælp eller support til dit produktproblem, skal du åbne en supportanmodning.