Avanceret administration af logindsamler

I denne artikel beskrives det, hvordan du konfigurerer avancerede indstillinger for Defender for Cloud Apps cloudregistreringslogindsamlere.

Defender for Cloud Apps cloudregistrering fortsætter med at fokusere på grundlæggende firewallformater. Ændringer af loggene, der videresendes på firewallniveau, fungerer muligvis ikke fortsat, eller det kan medføre problemer med fortolkning. Hvis du finder fejl i denne sortering, anbefaler vi, at du fortsætter med at bruge det grundlæggende firewallformat eller bruger indstillinger sammen med den brugerdefinerede logopsamler. Du kan finde flere oplysninger under Brug en brugerdefineret logparser.

I denne artikel beskrives det, hvordan du ændrer konfigurationen for din Defender for Cloud Apps Cloud Discovery Docker.

Rediger konfigurationen af LOG COLLECTOR FTP

Brug disse trin i følgende afsnit til at ændre konfigurationen for din Defender for Cloud Apps Docker til registrering i skyen.

Kontrollér logindsamlerversionen

Hvis du vil kontrollere den version af logopsamleren, der er installeret på dit system, skal du oprette forbindelse til logopsamlerværten og køre:

cat /var/adallom/versions | grep columbus-

Skift FTP-adgangskoden

I denne procedure beskrives det, hvordan du ændrer den adgangskode, der bruges til at få adgang til logfiler til indsamling af filer:

Opret forbindelse til logopsamlerværten, og kør:

docker exec -it <collector name> pure-pw passwd <ftp user>Angiv din nye adgangskode, og angiv den derefter igen for at bekræfte den.

Kør følgende kommando for at anvende ændringen:

docker exec -it <collector name> pure-pw mkdb

Du bør kunne få vist følgende indhold:

run_logsssl_updateconfig.json

Tilpas certifikatfiler

I denne procedure beskrives det, hvordan du tilpasser de certifikatfiler, der bruges til sikre forbindelser til Docker-forekomsten til cloudregistrering.

Åbn en FTP-klient, og opret forbindelse til logindsamlerværten.

Naviger til mappen,

ssl_updateog upload de nye certifikatfiler, herunder følgende filer:Modtagertype Påkrævede filer FTP - pure-ftpd.pem: Indeholder nøgle- og certifikatdataene Syslog - ca.pem: Nøglecenterets certifikat, der blev brugt til at signere klientens certifikat.

- server-key.pem og server-cert.pem: Log collector's certificate and key

Syslog-meddelelser sendes via TLS til logopsamleren, som kræver gensidig TLS-godkendelse, herunder godkendelse af både klient- og servercertifikater.Filnavne er obligatoriske. Hvis nogle af filerne mangler, mislykkes opdateringen.

Kør i et terminalvindue:

docker exec -t <collector name> update_certsOutputtet skal ligne følgende kode:

root@DockerPlayground:~# docker exec -t columbus update_certs rsyslog: stopped rsyslog: started ftpd: stopped ftpd: started root@DockerPlayground:~#Kør i et terminalvindue:

docker exec <collector name> chmod -R 700 /etc/ssl/private/

Aktivér logopsamleren bag en proxy

Hvis du kører bag en proxy, kan logindsamleren have problemer med at sende data til Defender for Cloud Apps. Dette kan f.eks. ske, fordi logopsamleren ikke har tillid til proxyens rodnøglecenter og ikke kan oprette forbindelse til Microsoft Defender for Cloud Apps for at hente konfigurationen eller overføre de modtagne logge.

Følgende procedurer beskriver, hvordan du aktiverer din logopsamler bag en proxy.

Tip

Det kan også være en god idé at ændre de certifikater, der bruges af logopsamleren til Syslog eller FTP, eller løse forbindelsesproblemer fra firewalls og proxyer til logindsamleren. Du kan få flere oplysninger under Rediger konfigurationen af LOG COLLECTOR FTP.

Konfigurer logopsamleren bag en proxy

Sørg for, at du har udført de nødvendige trin for at køre Docker på en Windows- eller Linux-computer og har downloadet Defender for Cloud Apps Docker-billedet til værtscomputeren.

Du kan få flere oplysninger under Konfigurer automatisk logoverførsel for fortløbende rapporter.

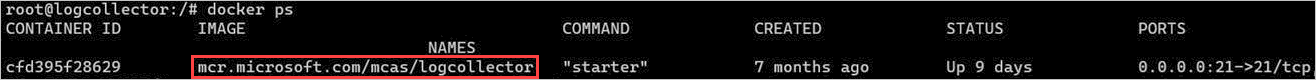

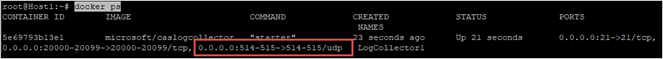

Valider oprettelse af Docker-logopsamlerobjektbeholder

Kontrollér, at objektbeholderen er oprettet og kører. Kør i shell'en:

docker ps

Du kan se noget, der ligner følgende output:

Kopiér certifikatet for proxyrodnøglecenteret til objektbeholderen

Kopiér nøglecentercertifikatet fra din virtuelle maskine til objektbeholderen Defender for Cloud Apps. I følgende eksempel hedder objektbeholderen Ubuntu-LogCollector , og nøglecentercertifikatet hedder Proxy-CA.crt.

Følgende kommando kopierer certifikatet til en mappe i den aktive objektbeholder. Kør kommandoen på Ubuntu-værten:

docker cp Proxy-CA.crt Ubuntu-LogCollector:/var/adallom/ftp/discovery

Angiv konfigurationen for at arbejde med nøglecentercertifikatet

Gå ind i objektbeholderen. Kør følgende kommando for at åbne bash i logopsamlerobjektbeholderen:

docker exec -it Ubuntu-LogCollector /bin/bashGå til Java-mappen

jrei et bashvindue i objektbeholderen. Hvis du vil undgå en fejl i en versionsrelateret sti, skal du bruge følgende kommando:cd "$(find /opt/jdk/*/jre -name "bin" -printf '%h' -quit)" cd binImportér det rodcertifikat, du kopierede tidligere, fra registreringsmappen til Java KeyStore, og definer en adgangskode.

Standardadgangskoden er

changeit. Du kan få flere oplysninger under Skift adgangskoden til Java KeyStore../keytool --import --noprompt --trustcacerts --alias SelfSignedCert --file /var/adallom/ftp/discovery/Proxy-CA.crt --keystore ../lib/security/cacerts --storepass <password>Kontrollér, at certifikatet er importeret korrekt til nøglecenterets nøglelager. Kør følgende kommando for at søge efter det alias, du har angivet under importen (SelfSignedCert):

./keytool --list --keystore ../lib/security/cacerts | grep selfDit importerede proxynøglecentercertifikat vises.

Begræns IP-adresser, der sender syslog-meddelelser til logopsamleren på Linux

Hvis du vil sikre dockerafbildningen og sikre, at kun én IP-adresse må sende syslog-meddelelserne til logopsamleren, skal du oprette en IP-tabelregel på værtscomputeren for at tillade inputtrafik og slippe den trafik, der kommer over bestemte porte, f.eks. TCP/601 eller UDP/514, afhængigt af installationen.

Følgende kommando viser et eksempel på, hvordan du opretter en IP-tabelregel, der kan føjes til værtscomputeren. Denne tabelregel gør det muligt for IP-adressen '1.2.3.4'' at oprette forbindelse til logopsamlerobjektbeholderen via TCP-port 601 og slippe alle andre forbindelser, der kommer fra andre IP-adresser, over den samme port.

iptables -I DOCKER-USER \! --src 1.2.3.4 -m tcp -p tcp --dport 601 -j DROP

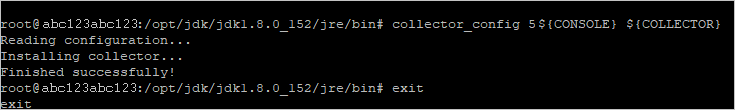

Indstil logopsamleren til at køre med den nye konfiguration

Objektbeholderen er nu klar.

Kør kommandoen collector_config ved hjælp af det API-token, du brugte under oprettelsen af din logopsamler. Det kan f.eks. være:

Når du kører kommandoen, skal du angive dit eget API-token, f.eks. collector_config abcd1234abcd1234abcd1234abcd1234 ${CONSOLE} ${COLLECTOR}

Det kan f.eks. være:

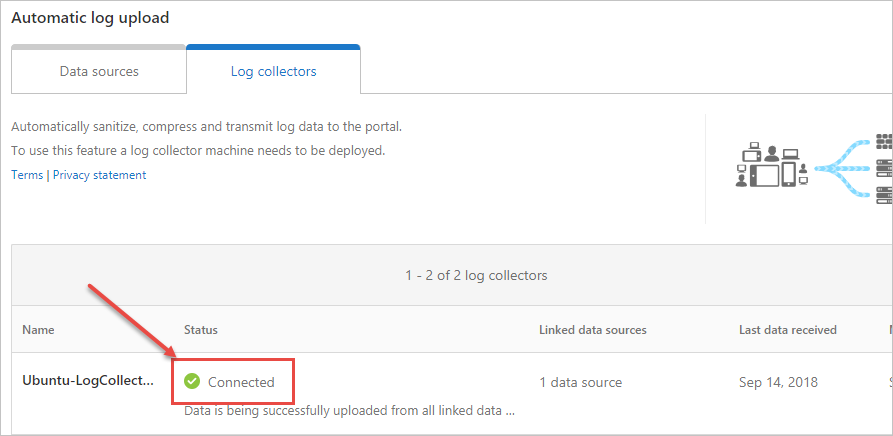

Logopsamleren kan nu kommunikere med Defender for Cloud Apps. Når du har sendt data til Defender for Cloud Apps, ændres logindsamlerens status fra I orden til Tilsluttet. Det kan f.eks. være:

Bemærk!

Hvis du er nødt til at opdatere konfigurationen af logindsamleren, for f.eks. at tilføje eller fjerne en datakilde, skal du normalt slette objektbeholderen og udføre de forrige trin igen.

For at undgå dette kan du køre værktøjet collector_config igen med det nye API-token, der er genereret i Defender for Cloud Apps.

Skift adgangskoden til Java KeyStore

Stop Java KeyStore-serveren.

Åbn en bash shell i objektbeholderen, og gå til mappen appdata/conf .

Hvis du vil ændre serverens KeyStore-adgangskode, skal du køre:

keytool -storepasswd -new newStorePassword -keystore server.keystore -storepass changeitStandardserverens adgangskode er

changeit.Hvis du vil ændre adgangskoden til certifikatet, skal du køre:

keytool -keypasswd -alias server -keypass changeit -new newKeyPassword -keystore server.keystore -storepass newStorePasswordStandardserveraliaset er server.

Åbn filen server-install\conf\server\secured-installed.properties i en teksteditor. Tilføj følgende kodelinjer, og gem derefter ændringerne:

- Angiv den nye Java KeyStore-adgangskode til serveren:

server.keystore.password=newStorePassword - Angiv den nye adgangskode til certifikatet for serveren:

server.key.password=newKeyPassword

- Angiv den nye Java KeyStore-adgangskode til serveren:

Start serveren.

Flyt logopsamleren til en anden datapartition på Linux

Mange firmaer har kravet om at flytte data til en separat partition. I denne procedure beskrives det, hvordan du flytter dine Defender for Cloud Apps Docker-logindsamlerafbildninger til en datapartition på din Linux-vært.

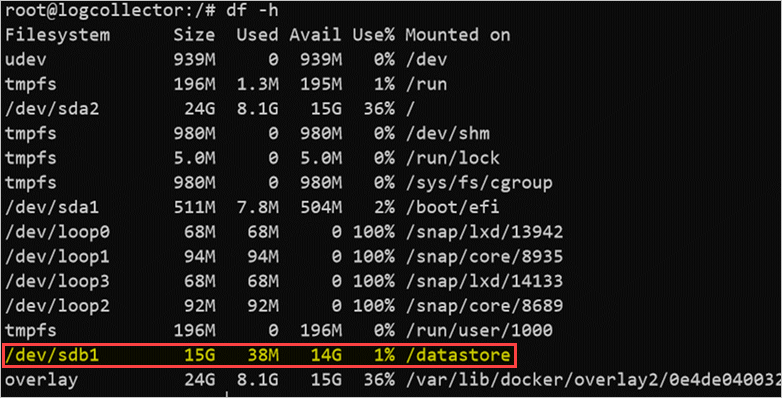

I denne procedure beskrives det, hvordan du flytter data til en partition kaldet datalager , og det antages, at du allerede har tilsluttet partitionen. Det kan f.eks. være:

Tilføjelse og konfiguration af en ny partition på din Linux-vært er ikke omfattet af denne vejledning.

Sådan flytter du din logopsamler til en anden partition:

Stop Docker-tjenesten. Løbe:

service docker stopFlyt logindsamlerdataene til den nye partition. Løbe:

mv /var/lib/docker /datastore/dockerFjern den gamle Docker-lagermappe (/var/lib/docker), og opret en symbolsk kæde til den nye mappe (/datastore/docker). Løbe:

rm -rf /var/lib/docker && ln -s /datastore/docker /var/lib/Start Docker-tjenesten. Løbe:

service docker startDu kan også kontrollere status for din logopsamler. Løbe:

docker ps

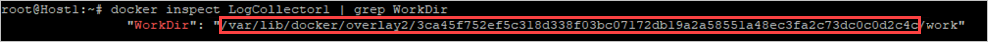

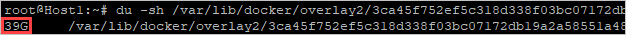

Undersøg diskforbruget for logopsamleren på Linux

I denne procedure beskrives det, hvordan du gennemser forbruget og placeringen af din logopsamlerdisk.

Identificer stien til den mappe, hvor logindsamlerdataene er gemt. Løbe:

docker inspect <collector_name> | grep WorkDirDet kan f.eks. være:

Hent størrelsen på disken for logopsamleren ved hjælp af den identificerede sti uden suffikset "/work". Løbe:

du -sh /var/lib/docker/overlay2/<log_collector_id>/Bemærk!

Hvis du kun har brug for at kende størrelsen på disken, kan du i stedet bruge følgende kommando:

docker ps -s

Flyt logopsamleren til en tilgængelig vært

I regulerede miljøer kan adgang til Docker Hubs, hvor logindsamlerbilledet hostes, blive blokeret. Dette forhindrer Defender for Cloud Apps i at importere dataene fra logindsamleren og kan løses, når jeg flytter billedet af logindsamleren til en tilgængelig vært.

I denne procedure beskrives det, hvordan du downloader afbildningen af logindsamleren ved hjælp af en computer, der har adgang til Docker Hub, og importerer den til din destinationsvært.

Det downloadede billede kan importeres enten i dit private lager eller direkte på din vært. I denne procedure beskrives det, hvordan du downloader afbildningen af logindsamleren til din Windows-computer og derefter bruger WinSCP til at flytte logindsamleren til destinationsværten.

Forudsætninger

Sørg for, at Docker er installeret på værten. Brug f.eks. en af følgende downloads:

Når du har downloadet, skal du bruge Docker's offlineinstallationsvejledning til at installere operativsystemet.

Start processen ved at eksportere afbildningen af logindsamleren , og importér derefter billedet til destinationsværten.

Eksportér billedet af logindsamleren fra din Docker Hub

I følgende procedurer beskrives det, hvordan du eksporterer afbildningen af logindsamleren ved hjælp af Linux eller Windows.

Eksportér billedet på Linux

Kør følgende kommando på en Linux-computer, der har adgang til Docker Hub, for at installere Docker og downloade afbildningen af logopsamleren.

curl -o /tmp/MCASInstallDocker.sh https://adaprodconsole.blob.core.windows.net/public-files/MCASInstallDocker.sh && chmod +x /tmp/MCASInstallDocker.sh; /tmp/MCASInstallDocker.shEksportér afbildningen af logindsamleren. Løbe:

docker save --output /tmp/mcasLC.targ mcr.microsoft.com/mcas/logcollector chmod +r /tmp/mcasLC.tarVigtigt!

Sørg for at bruge outputparameteren til at skrive til en fil i stedet for STDOUT.

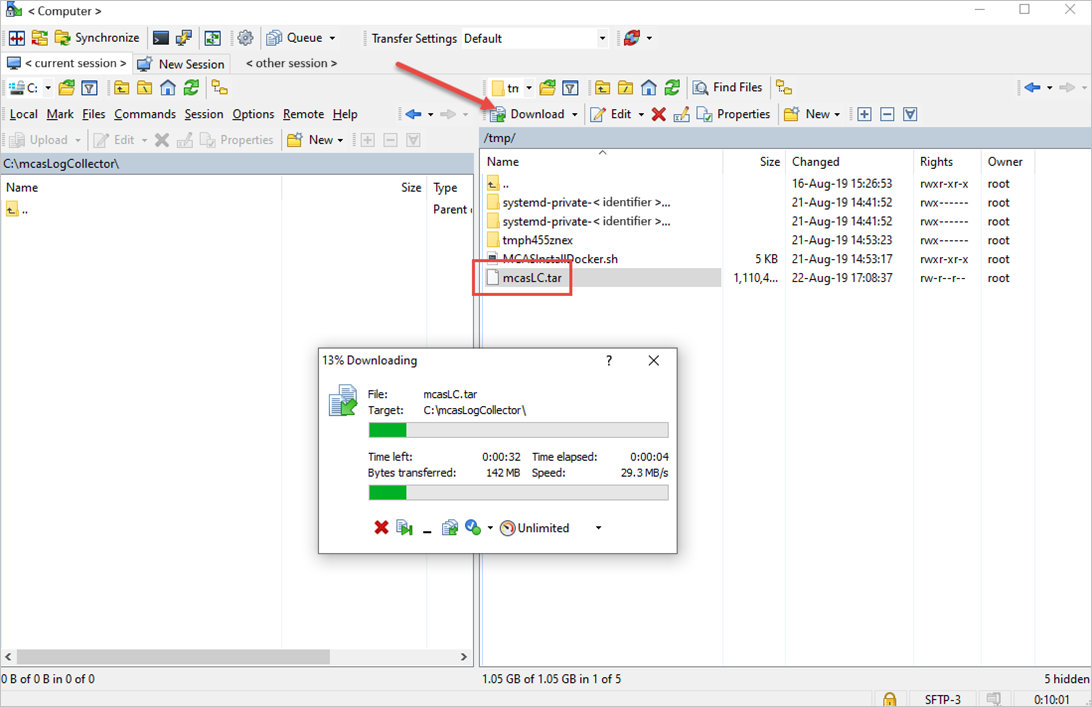

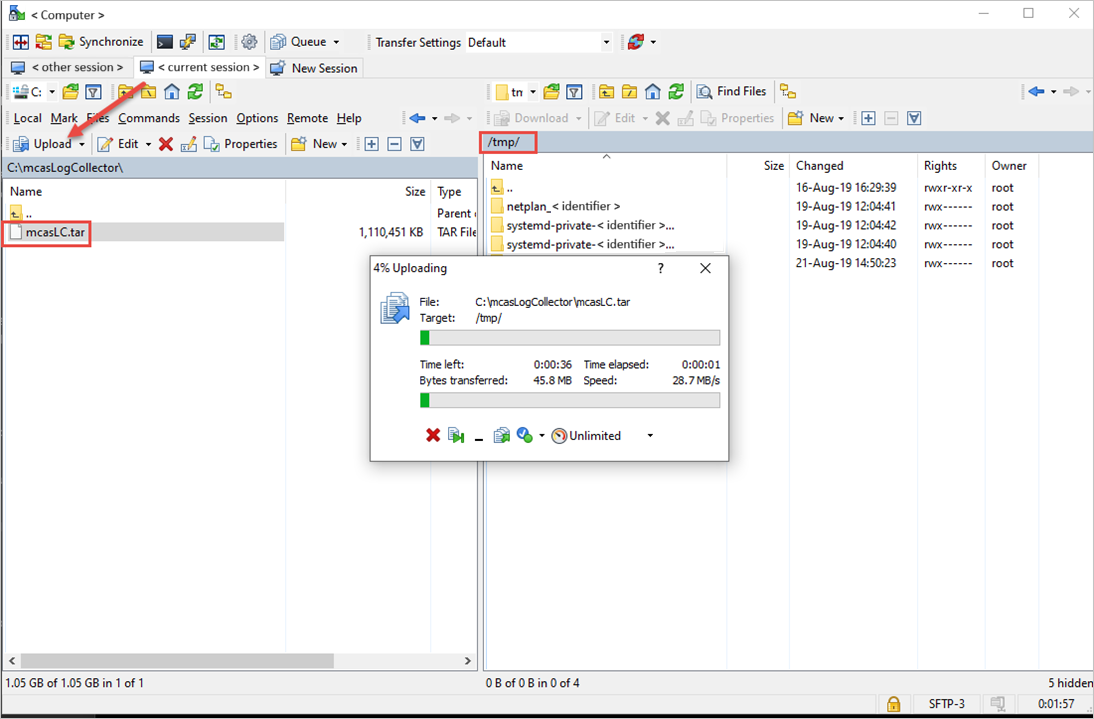

Download afbildningen af logindsamleren til din Windows-computer under

C:\mcasLogCollector\brug af WinSCP. Det kan f.eks. være:

Eksportér billedet i Windows

Installer Docker Desktop på en Windows 10 computer, der har adgang til Docker Hub.

Download billedet af logindsamleren. Løbe:

docker login -u caslogcollector -p C0llector3nthusiast docker pull mcr.microsoft.com/mcas/logcollectorEksportér afbildningen af logindsamleren. Løbe:

docker save --output C:\mcasLogCollector\mcasLC.targ mcr.microsoft.com/mcas/logcollectorVigtigt!

Sørg for at bruge outputparameteren til at skrive til en fil i stedet for STDOUT.

Importér og indlæs afbildningen af logindsamleren til destinationsværten

I denne procedure beskrives det, hvordan du overfører det eksporterede billede til destinationsværten.

Overfør afbildningen af logopsamleren til destinationsværten under

/tmp/. Det kan f.eks. være:

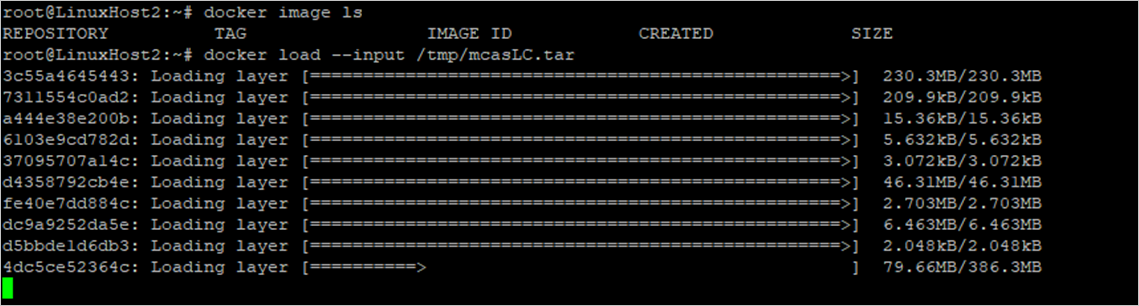

På destinationsværten skal du importere afbildningen af logindsamleren til Docker-afbildningslageret. Løbe:

docker load --input /tmp/mcasLC.tarDet kan f.eks. være:

Du kan også kontrollere, at importen blev fuldført. Løbe:

docker image lsDet kan f.eks. være:

Du kan nu fortsætte med at oprette din logindsamler ved hjælp af billedet fra destinationsværten.

Definer brugerdefinerede porte til Syslog- og FTP-modtagere til logindsamlere på Linux

Nogle organisationer har et krav om at definere brugerdefinerede porte til Syslog- og FTP-tjenester.

Når du tilføjer en datakilde, bruger Defender for Cloud Apps logindsamlere specifikke portnumre til at lytte efter trafiklogge fra en eller flere datakilder.

Følgende tabel viser standardlytningsporte for modtagere:

| Modtagertype | Porte |

|---|---|

| Syslog | * UDP/514 - UDP/51x * TCP/601 - TCP/60x |

| FTP | * TCP/21 |

Brug følgende trin til at definere brugerdefinerede porte:

Vælg Indstillinger i Microsoft Defender Portal. Vælg derefter Cloud Apps.

Under Cloud Discovery skal du vælge Automatisk logoverførsel. Vælg derefter fanen Logindsamlere .

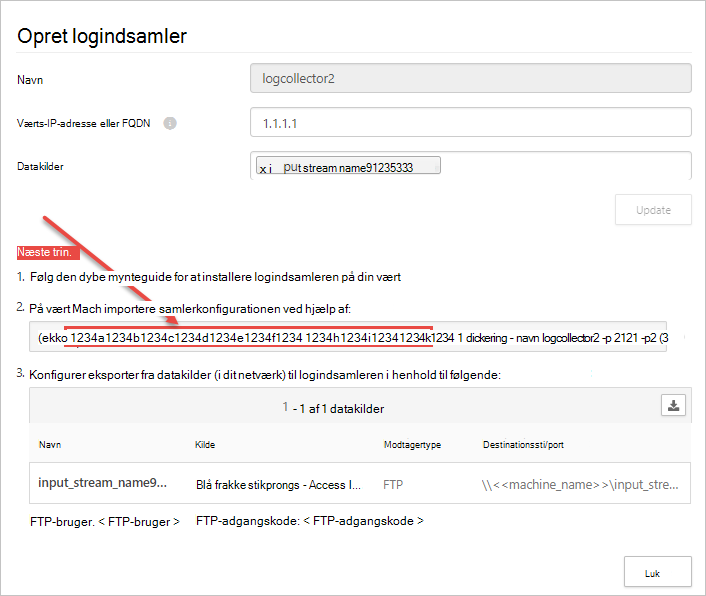

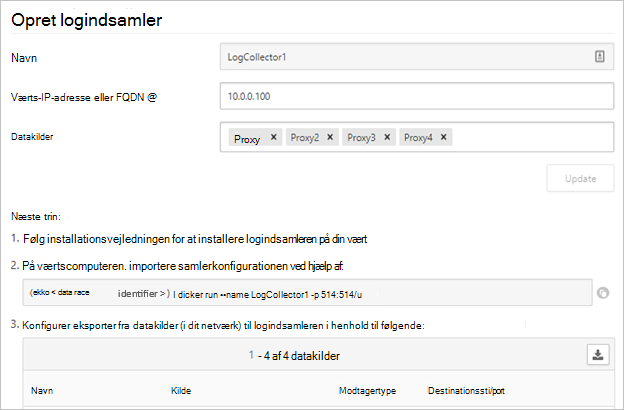

Under fanen Log collectors skal du tilføje eller redigere en logopsamler, og når du har opdateret datakilderne, skal du kopiere kørselskommandoen fra dialogboksen. Det kan f.eks. være:

Hvis den bruges som angivet, konfigurerer kommandoen med guiden logindsamleren til at bruge portene 514/udp og 515/udp. Det kan f.eks. være:

(echo <credentials>) | docker run --name LogCollector1 -p 514:514/udp -p 515:515/udp -p 21:21 -p 20000-20099:20000-20099 -e "PUBLICIP='10.0.0.100'" -e "PROXY=" -e "SYSLOG=true" -e "CONSOLE=machine.us2.portal.cloudappsecurity.com" -e "COLLECTOR=LogCollector1" --security-opt apparmor:unconfined --cap-add=SYS_ADMIN --restart unless-stopped -a stdin -i mcr.microsoft.com/mcas/logcollector starterDet kan f.eks. være:

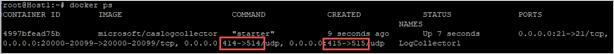

Før du bruger kommandoen på værtscomputeren, skal du ændre kommandoen, så den bruger dine brugerdefinerede porte. Hvis du f.eks. vil konfigurere logopsamleren til at bruge UDP-portene 414 og 415, skal du ændre kommandoen på følgende måde:

(echo <credentials>) | docker run --name LogCollector1 -p 414:514/udp -p 415:515/udp -p 21:21 -p 20000-20099:20000-20099 -e "PUBLICIP='10.0.0.100'" -e "PROXY=" -e "SYSLOG=true" -e "CONSOLE=machine.us2.portal.cloudappsecurity.com" -e "COLLECTOR=LogCollector1" --security-opt apparmor:unconfined --cap-add=SYS_ADMIN --restart unless-stopped -a stdin -i mcr.microsoft.com/mcas/logcollector starterDet kan f.eks. være:

Bemærk!

Det er kun Docker-tilknytningen, der ændres. De internt tildelte porte ændres ikke, så du kan vælge en lytteport på værten.

Valider den trafik og det logformat, der modtages af logindsamleren på Linux

Nogle gange kan det være nødvendigt at undersøge problemer som følgende:

- Logindsamlere modtager data: Kontrollér, at logindsamlere modtager Syslog-meddelelser fra dine apparater og ikke er blokeret af firewalls.

- Modtagne data er i det korrekte logformat: Valider logformatet for at hjælpe dig med fejlfinding af fortolkningsfejl ved at sammenligne det logformat, der forventes af Defender for Cloud Apps, og det, der sendes af din apparat.

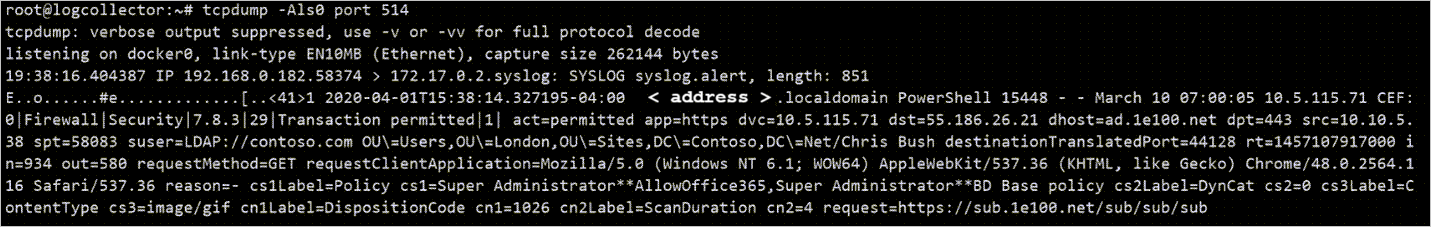

Brug følgende trin til at kontrollere, at trafik modtages af logindsamlere:

Log på den server, der er vært for Docker-objektbeholderen.

Valider, at logopsamleren modtager Syslog-meddelelser ved hjælp af en af følgende metoder:

Brug tcpdump eller en lignende kommando til at analysere netværkstrafik på port 514:

tcpdump -Als0 port 514Hvis alt er konfigureret korrekt, kan du se netværkstrafik fra dine apparater. Det kan f.eks. være:

Brug netcat eller en lignende kommando til at analysere netværkstrafik på værtscomputeren:

Installér netcat og wget.

Download en eksempellogfil fra Microsoft Defender XDR. Udpakke logfilen, hvis det er nødvendigt.

I Microsoft Defender XDR under Cloud Apps skal du vælge Cloud Discovery>Actions>Create Cloud Discovery snapshot report.

Vælg den datakilde , du vil overføre logfilerne fra.

Vælg Vis, og kontrollér , og højreklik derefter på Download eksempellog, og kopiér url-adresselinket.

Vælg Luk>Annuller.

Løbe:

wget <URL_address_to_sample_log>Kør

netcatfor at streame dataene til logopsamleren.cat <path_to_downloaded_sample_log>.log | nc -w 0 localhost <datasource_port>

Hvis indsamlingen er konfigureret korrekt, findes logdataene i meddelelsesfilen, og kort efter uploades de til Defender for Cloud Apps.

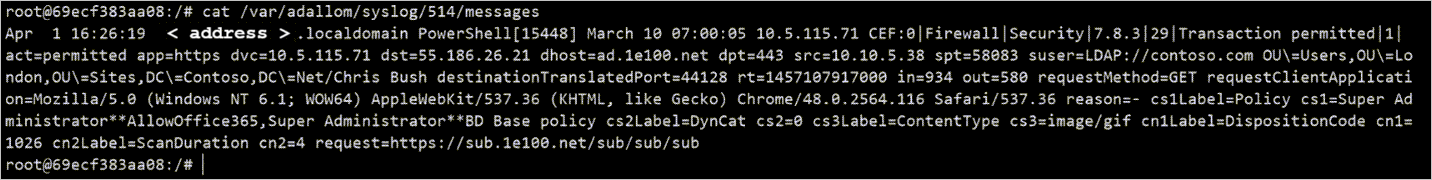

Undersøg relevante filer i Defender for Cloud Apps Docker-objektbeholderen:

Log på objektbeholderen. Løbe:

docker exec -it <Container Name> bashFind ud af, om Syslog-meddelelser skrives til meddelelsesfilen. Løbe:

cat /var/adallom/syslog/<your_log_collector_port>/messages

Hvis alt er konfigureret korrekt, kan du se netværkstrafik fra dine apparater. Det kan f.eks. være:

Bemærk!

Denne fil skrives fortsat til , indtil den når en størrelse på 40 KB. Det kan f.eks. være:

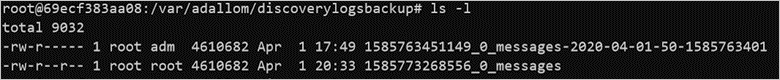

Gennemse de logfiler, der blev overført til Defender for Cloud Apps i

/var/adallom/discoverylogsbackupmappen. Det kan f.eks. være:

Valider det logformat, der modtages af logopsamleren, ved at sammenligne de meddelelser, der er gemt i

/var/adallom/discoverylogsbackup, med det eksempellogformat, der er angivet i guiden Opret logindsamler i Defender for Cloud Apps.

Skriv output fra meddelelsesfilen til en lokal fil

Hvis du vil bruge din egen eksempellogfil, men ikke har adgang til apparatet, skal du bruge følgende kommandoer til at skrive outputtet fra meddelelsesfilen , der er placeret i logindsamlerens syslog-mappe, til en lokal fil på værten:

docker exec CustomerLogCollectorName tail -f -q /var/adallom/syslog/<datasource_port>/messages > /tmp/log.log

Sammenlign outputfilen (/tmp/log.log) med de meddelelser, der er gemt i /var/adallom/discoverylogsbackup mappen.

Opdater logindsamlerversionen

Når du opdaterer din logopsamler:

- Før du installerer den nye version, skal du sørge for at stoppe din logopsamler og fjerne det aktuelle billede.

- Når du har installeret den nye version, skal du opdatere dine certifikatfiler.

Næste trin

Hvis du støder på problemer, er vi her for at hjælpe. Hvis du vil have hjælp eller support til dit produktproblem, skal du åbne en supportanmodning.