Filtrer og forespørg Defender for Cloud Apps aktiviteter

Denne artikel indeholder beskrivelser og instruktioner til Defender for Cloud Apps aktivitetsfiltre og -forespørgsler.

Aktivitetsfiltre

Nedenfor vises en liste over de aktivitetsfiltre, der kan anvendes. De fleste filtre understøtter flere værdier samt IKKE for at give dig et effektivt værktøj til oprettelse af politikker.

Aktivitets-id – Søg kun efter bestemte aktiviteter efter deres id. Dette filter er nyttigt, når du opretter forbindelse Microsoft Defender for Cloud Apps til din SIEM (ved hjælp af SIEM-agenten), og du vil undersøge beskeder yderligere ved hjælp af Defender for Cloud Apps.

Aktivitetsobjekter – søg efter de objekter, som aktiviteten blev udført på. Dette filter gælder for filer, mapper, brugere eller appobjekter.

Aktivitetsobjekt-id – objektets id (fil, mappe, bruger eller app-id).

Element – Giver dig mulighed for at søge efter navnet eller id'et for et aktivitetsobjekt (f.eks. brugernavne, filer, parametre og websteder). For filteret Aktivitetsobjektelement kan du vælge, om du vil filtrere efter elementer, der indeholder, er lig med eller starter med det specifikke element.

Bemærk!

Aktivitetspolitiks filter for aktivitetsobjektelement understøtter kun operatoren Equals .

Handlingstype – Søg efter en mere specifik handling, der udføres i en app.

Aktivitetstype – Søg efter appaktiviteten.

Bemærk!

Apps føjes kun til filteret, hvis der er aktivitet for den pågældende app.

Administrativ aktivitet – søg kun efter administrative aktiviteter.

Bemærk!

Defender for Cloud Apps kan ikke markere administrative aktiviteter på Google Cloud Platform (GCP) som administrative aktiviteter.

Besked-id – Søg efter besked-id.

App – søg kun efter aktiviteter i bestemte apps.

Anvendt handling – Søgning efter anvendt styringshandling: Blokeret, Spring proxy over, Dekrypteret, Krypteret, Kryptering mislykkedes, Ingen handling.

Date – den dato, hvor aktiviteten fandt sted. Filteret understøtter datoer før/efter og et datointerval.

Enhedskode – Søg efter Intune kompatibel, Microsoft Entra hybridtilsluttet eller gyldigt klientcertifikat.

Enhedstype – Søg kun efter aktiviteter, der er udført ved hjælp af en bestemt enhedstype. Du kan f.eks. søge i alle aktiviteter fra mobilenheder, pc'er eller tablets.

Filer og mapper – Søg efter filer og mapper, som aktiviteten blev udført på.

- Fil-id – Giver dig mulighed for at søge efter det fil-id, som aktiviteten blev udført på.

- Name – filtrerer på navnet på filer eller mapper. Du kan vælge, om navnet slutter med, er lig med eller starter med din søgeværdi.

- Bestemte filer eller mapper – Du kan inkludere eller udelade bestemte filer eller mapper. Du kan filtrere listen efter app, ejer eller delvis filnavn, når du vælger filer eller mapper.

IP-adresse – den rå IP-adresse, kategori eller kode, som aktiviteten blev udført fra.

- Rå IP-adresse – Giver dig mulighed for at søge efter aktiviteter, der blev udført på eller efter rå IP-adresser. De rå IP-adresser kan være lig med, ikke lig med, starte med eller ikke starte med en bestemt sekvens.

- IP-kategori – kategorien for den IP-adresse, hvorfra aktiviteten blev udført, f.eks. alle aktiviteter fra det administrative IP-adresseområde. Kategorierne skal konfigureres til at omfatte de relevante IP-adresser. Nogle IP-adresser kan kategoriseres som standard. Der er f.eks. IP-adresser, der anses af Microsoft Threat Intelligence-kilder, der kategoriseres som risikable. Hvis du vil vide mere om, hvordan du konfigurerer IP-kategorierne, skal du se Organiser dataene efter dine behov.

- IP-kode – Koden for den IP-adresse, hvorfra aktiviteten blev udført, f.eks. alle aktiviteter fra anonyme proxy-IP-adresser. Defender for Cloud Apps opretter et sæt indbyggede IP-koder, der ikke kan konfigureres. Derudover kan du konfigurere dine IP-koder. Du kan få flere oplysninger om konfiguration af dine IP-koder under Organiser dataene efter dine behov.

De indbyggede IP-koder omfatter følgende:

- Microsoft-apps (14 af dem)

- Anonym proxy

- Botnet (du kan se, at aktiviteten blev udført af et botnet med et link for at få mere at vide om det specifikke botnet)

- Darknet scanning IP

- Malware C&C-server

- Analyse af fjernforbindelse

- Satellitudbydere

- Smart proxy og adgangsproxy (udeladt med vilje)

- Udgangsnoder for tor

- Zscaler

Repræsenteret aktivitet – Søg kun efter aktiviteter, der blev udført i navnet på en anden bruger.

Instance – App-forekomsten, hvor aktiviteten blev udført eller ikke blev udført.

Location – Det land/område, hvorfra aktiviteten blev udført.

Matchende politik – Søg efter aktiviteter, der matcher en bestemt politik, der blev angivet på portalen.

Registreret internetudbyder – Den internetudbyder, som aktiviteten blev udført fra.

Kilde – Søg efter den kilde, som aktiviteten blev registreret fra. Kilden kan være en af følgende:

- App-connector – Logfiler, der kommer direkte fra appens API-connector.

- Analyse af appconnector – Defender for Cloud Apps forbedringer baseret på oplysninger, der scannes af API-connectoren.

Bruger – Den bruger, der udførte aktiviteten, som kan filtreres i domæne, gruppe, navn eller organisation. Hvis du vil filtrere aktiviteter uden en bestemt bruger, kan du bruge operatoren 'er ikke angivet'.

- Brugerdomæne – Søg efter et bestemt brugerdomæne.

- Brugerorganisation – Organisationsenheden for den bruger, der udførte aktiviteten, f.eks. alle aktiviteter, der blev udført af EMEA_marketing brugere. Dette er kun relevant for tilsluttede Google Workspace-instanser ved hjælp af organisatoriske enheder.

- Brugergruppe – Specifikke brugergrupper, som du kan importere fra forbundne apps, f.eks. Microsoft 365-administratorer.

- Brugernavn – Søg efter et bestemt brugernavn. Hvis du vil se en liste over brugere i en bestemt brugergruppe, skal du vælge navnet på brugergruppen i aktivitetsskuffen. Når du klikker, kommer du til siden Konti, som viser alle brugerne i gruppen. Herfra kan du analysere detaljerne for kontiene for bestemte brugere i gruppen.

- Filtrene Brugergruppe og Brugernavn kan filtreres yderligere ved hjælp af filteret Som og vælge brugerens rolle, hvilket kan være en af følgende:

- Kun aktivitetsobjekt – hvilket betyder, at den valgte bruger eller brugergruppe ikke udførte den pågældende aktivitet. de var genstand for aktiviteten.

- Kun agent – hvilket betyder, at brugeren eller brugergruppen udførte aktiviteten.

- Enhver rolle – hvilket betyder, at brugeren eller brugergruppen var involveret i aktiviteten, enten som den person, der udførte aktiviteten eller som aktivitetens objekt.

Brugeragent – Brugeragenten fra fra med aktiviteten blev udført.

User Agent Tag – Indbygget brugeragentkode, f.eks. alle aktiviteter fra forældede operativsystemer eller forældede browsere.

Aktivitetsforespørgsler

Hvis du vil gøre undersøgelsen endnu enklere, kan du nu oprette brugerdefinerede forespørgsler og gemme dem til senere brug.

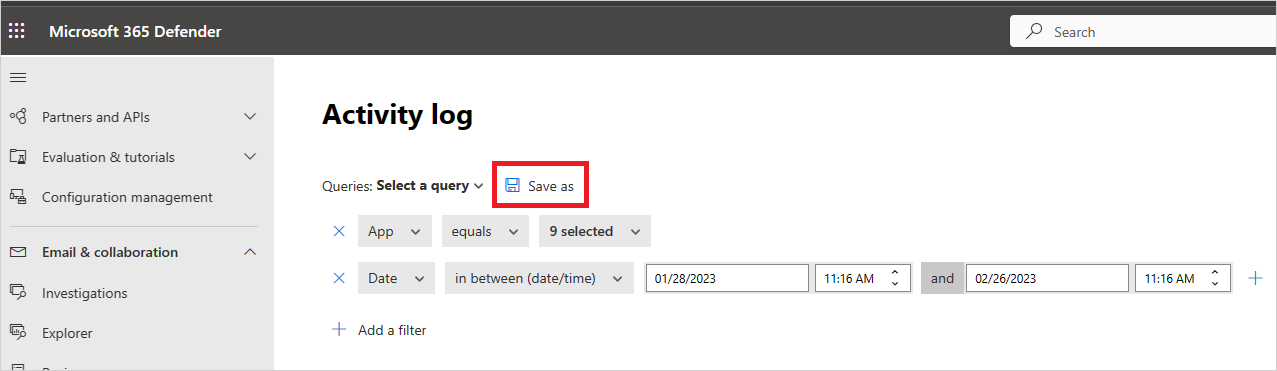

På siden Aktivitetslog skal du bruge filtrene som beskrevet ovenfor til at foretage detailudledning i dine apps efter behov.

Når du er færdig med at oprette forespørgslen, skal du vælge knappen Gem som .

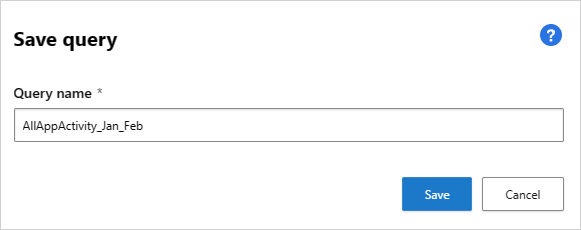

I pop op-vinduet Gem forespørgsel skal du navngive forespørgslen.

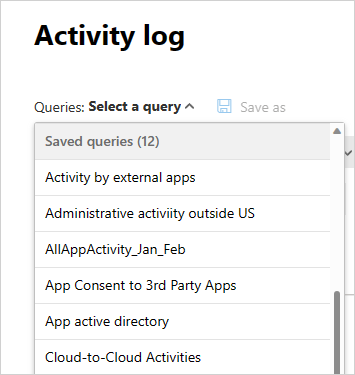

Hvis du vil bruge denne forespørgsel igen fremover, skal du rulle ned til Gemte forespørgsler og vælge din forespørgsel under Forespørgsler.

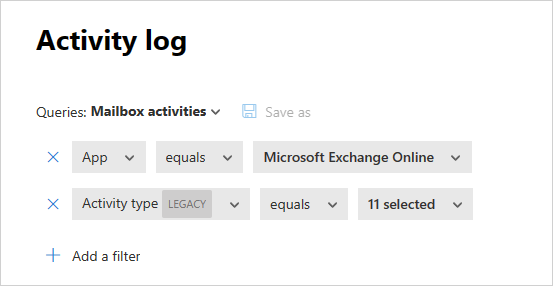

Defender for Cloud Apps giver dig også foreslåede forespørgsler. Foreslåede forespørgsler giver dig anbefalede muligheder for undersøgelse, der filtrerer dine aktiviteter. Du kan redigere disse forespørgsler og gemme dem som brugerdefinerede forespørgsler. Følgende er valgfrie foreslåede forespørgsler:

Administration aktiviteter – filtrerer alle dine aktiviteter, så de kun viser de aktiviteter, der involverer administratorer.

Downloadaktiviteter – filtrerer alle dine aktiviteter, så de kun viser de aktiviteter, der var downloadaktiviteter, herunder download af brugerliste som en .csv fil, download af delt indhold og download af en mappe.

Mislykket logon – filtrerer alle dine aktiviteter, så der kun vises mislykket logon og mislykkede logons via SSO

Fil- og mappeaktiviteter – filtrerer alle dine aktiviteter, så de kun viser dem, der involverer filer og mapper. Filteret omfatter upload, download og adgang til mapper samt oprettelse, sletning, upload, download, quarantining og adgang til filer og overførsel af indhold.

Repræsentationsaktiviteter – filtrerer alle dine aktiviteter, så der kun vises repræsentationsaktiviteter.

Ændringer af adgangskode og anmodninger om nulstilling – filtrerer alle dine aktiviteter, så de kun viser de aktiviteter, der involverer nulstilling af adgangskode, ændring af adgangskode og tvinger en bruger til at ændre adgangskoden ved næste logon.

Deling af aktiviteter – filtrerer alle dine aktiviteter, så de kun viser de aktiviteter, der involverer deling af mapper og filer, herunder oprettelse af et virksomhedslink, oprettelse af et anonymt link og tildeling af læse-/skrivetilladelser.

Vellykket logon – filtrerer alle dine aktiviteter, så de kun viser de aktiviteter, der involverer vellykkede logons, herunder repræsenter handling, repræsenter logon, enkeltlogon og logon fra en ny enhed.

Du kan også bruge de foreslåede forespørgsler som udgangspunkt for en ny forespørgsel. Først skal du vælge en af de foreslåede forespørgsler. Foretag derefter ændringer efter behov, og vælg til sidst Gem som for at oprette en ny gemt forespørgsel.

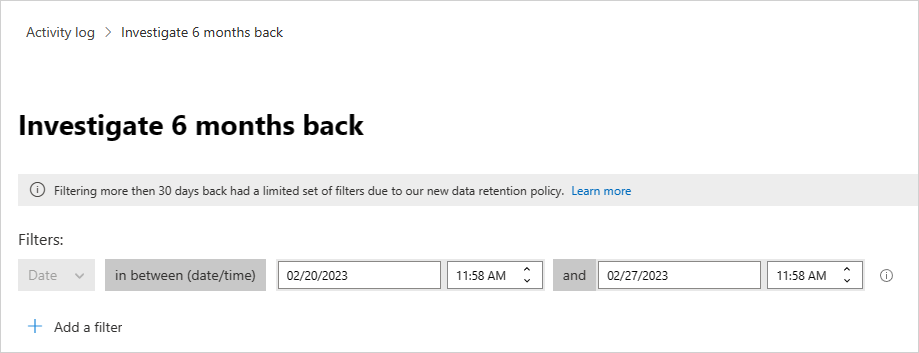

Forespørg om aktiviteter seks måneder tilbage

Hvis du vil undersøge aktiviteter, der er ældre end 30 dage, kan du navigere til aktivitetsloggen og vælge Undersøg 6 måneder tilbage i øverste højre hjørne af skærmen:

Herfra kan du definere filtrene, som du normalt gør med aktivitetsloggen med følgende forskelle:

Datofilteret er obligatorisk og er begrænset til et tidsrum på én uge. Det betyder, at selvom du kan forespørge om aktiviteter i op til seks måneder tilbage, kan du kun gøre det i en periode på én uge ad gangen.

Forespørgsler for mere end 30 dage tilbage understøttes kun for følgende felter:

- Aktivitets-id

- Aktivitetstype

- Handlingstype

- Program

- IP-adresse

- Sted

- Brugernavn

Det kan f.eks. være:

Eksportér aktiviteter seks måneder tilbage (prøveversion)

Du kan eksportere alle aktiviteter fra op til seks måneder ved at klikke på knappen Eksportér i øverste venstre hjørne

Når du eksporterer data, kan du vælge et datointerval på op til seks måneder og have mulighed for at udelade private aktiviteter.

Den eksporterede fil er begrænset til 100.000 poster og vil være i CSV-format.

Resultatfilen er tilgængelig under de eksporterede rapporter. Brugerne kan navigere til Rapporter –> Cloud Apps i Microsoft 365 Defender-portalen for at få vist status for eksportprocessen og få adgang til tidligere eksporter.

Rapporter, der indeholder private aktiviteter, markeres med et øjeikon på rapportsiden.

![]()