Opret Microsoft Defender for Cloud Apps adgangspolitikker

Microsoft Defender for Cloud Apps adgangspolitikker bruger appkontrol med betinget adgang til at levere overvågning i realtid og kontrol over adgangen til cloudapps. Adgangspolitikker styrer adgang baseret på bruger, placering, enhed og app og understøttes for alle enheder.

Politikker, der er oprettet for en værtsapp, har ikke forbindelse til nogen relaterede ressourceapps. Adgangspolitikker, som du opretter for Teams, Exchange eller Gmail, er f.eks. ikke forbundet til SharePoint, OneDrive eller Google Drev. Hvis du har brug for en politik for ressourceappen ud over værtsappen, skal du oprette en separat politik.

Tip

Hvis du foretrækker generelt at tillade adgang, mens du overvåger sessioner eller begrænser bestemte sessionsaktiviteter, skal du i stedet oprette sessionspolitikker. Du kan få flere oplysninger under Sessionspolitikker.

Forudsætninger

Før du starter, skal du sørge for, at du har følgende forudsætninger:

En Defender for Cloud Apps licens, enten som en separat licens eller som en del af en anden licens.

En licens til Microsoft Entra ID P1, enten som separat licens eller som en del af en anden licens.

Hvis du bruger en ikke-Microsoft IdP, er den licens, der kræves af din idP-løsning (Identitetsudbyder).

De relevante apps, der er onboardet til appkontrolelementet Betinget adgang. Microsoft Entra ID apps onboardes automatisk, mens ikke-Microsoft IdP-apps skal onboardes manuelt.

Hvis du arbejder med en ikke-Microsoft IdP, skal du sørge for, at du også har konfigureret din IdP til at arbejde med Microsoft Defender for Cloud Apps. Du kan finde flere oplysninger under:

Hvis adgangspolitikken skal fungere, skal du også have en Microsoft Entra ID politik for betinget adgang, som opretter tilladelserne til at styre trafik.

Eksempel: Opret Microsoft Entra ID politikker for betinget adgang til brug sammen med Defender for Cloud Apps

Denne procedure indeholder et eksempel på et højt niveau af, hvordan du opretter en politik for betinget adgang til brug sammen med Defender for Cloud Apps.

I Microsoft Entra ID Betinget adgang skal du vælge Opret ny politik.

Angiv et sigende navn til politikken, og vælg derefter linket under Session for at føje kontrolelementer til politikken.

I området Session skal du vælge Brug appkontrolelementet Betinget adgang.

I området Brugere skal du vælge kun at inkludere alle brugere eller bestemte brugere og grupper.

I områderne Betingelser og klientapps skal du vælge de betingelser og klientapps, du vil medtage i din politik.

Gem politikken ved at slå Kun rapport til Til, og vælg derefter Opret.

Microsoft Entra ID understøtter både browserbaserede og ikke-browserbaserede politikker. Vi anbefaler, at du opretter begge typer for at øge sikkerhedsdækningen.

Gentag denne procedure for at oprette en ikke-brugerbaseret politik for betinget adgang. I området Klientapps skal du slå indstillingen Konfigurer til Ja. Derefter skal du under Moderne godkendelsesklienter fjerne markeringen i indstillingen Browser . Lad alle andre standardvalg være markeret.

Bemærk! Virksomhedsprogrammet "Microsoft Defender for Cloud Apps – sessionskontrol" bruges internt af tjenesten Styring af betinget adgang. Sørg for, at nøglecenterets politik ikke begrænser adgangen til dette program i destinationsressourcerne.

Du kan få flere oplysninger under Politikker for betinget adgang og Oprettelse af en politik for betinget adgang.

Opret en Defender for Cloud Apps adgangspolitik

I denne procedure beskrives det, hvordan du opretter en ny adgangspolitik i Defender for Cloud Apps.

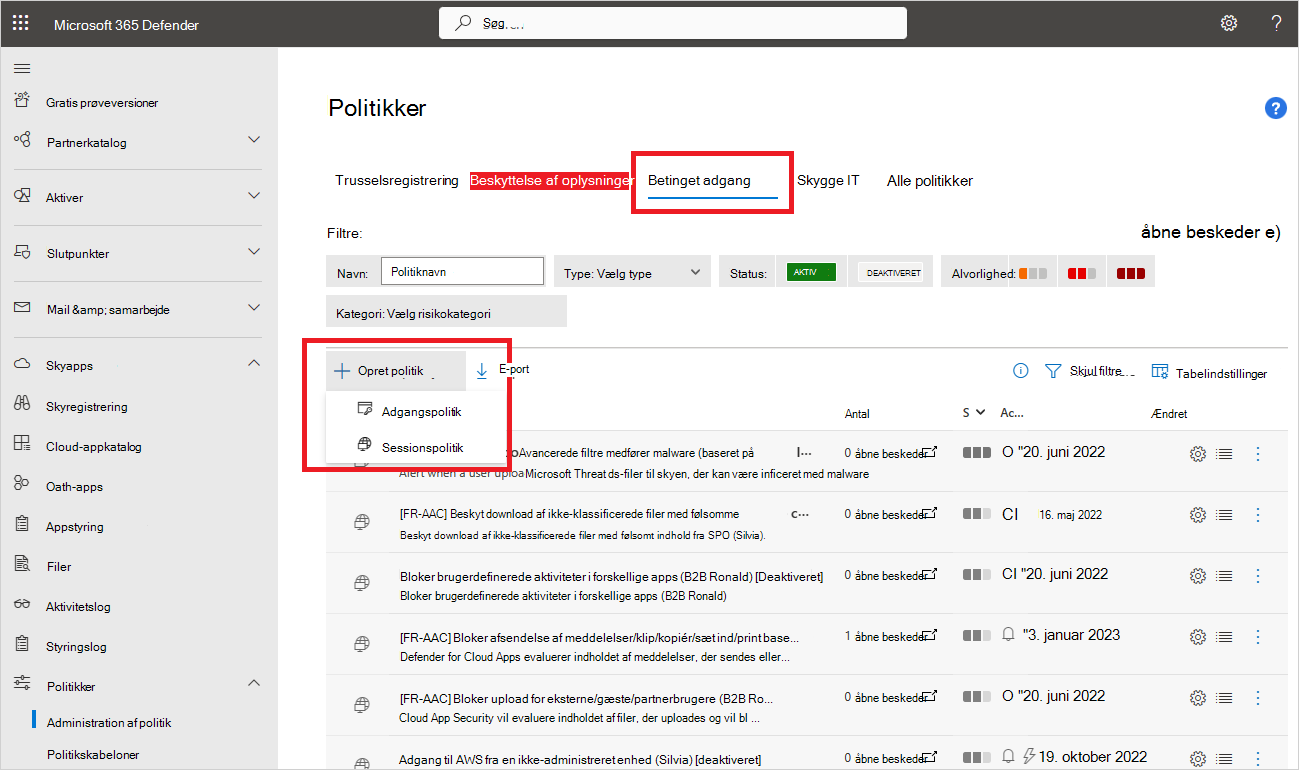

I Microsoft Defender XDR skal du vælge fanen Politikadministration > af politikker for > cloudapps > betinget adgang.

Vælg Opret politik>Adgangspolitik. Det kan f.eks. være:

Angiv følgende grundlæggende oplysninger på siden Opret adgangspolitik :

Navn Beskrivelse Politiknavn Et sigende navn til din politik, f.eks . Bloker adgang fra ikke-administrerede enheder Politik alvorsgrad Vælg den alvorsgrad, du vil anvende på politikken. Kategori Bevar standardværdien for Adgangskontrol Beskrivelse Angiv en valgfri, meningsfuld beskrivelse af politikken for at hjælpe dit team med at forstå formålet med den. I området Aktiviteter, der stemmer overens med alle følgende områder, skal du vælge yderligere aktivitetsfiltre, der skal anvendes på politikken. Filtre omfatter følgende indstillinger:

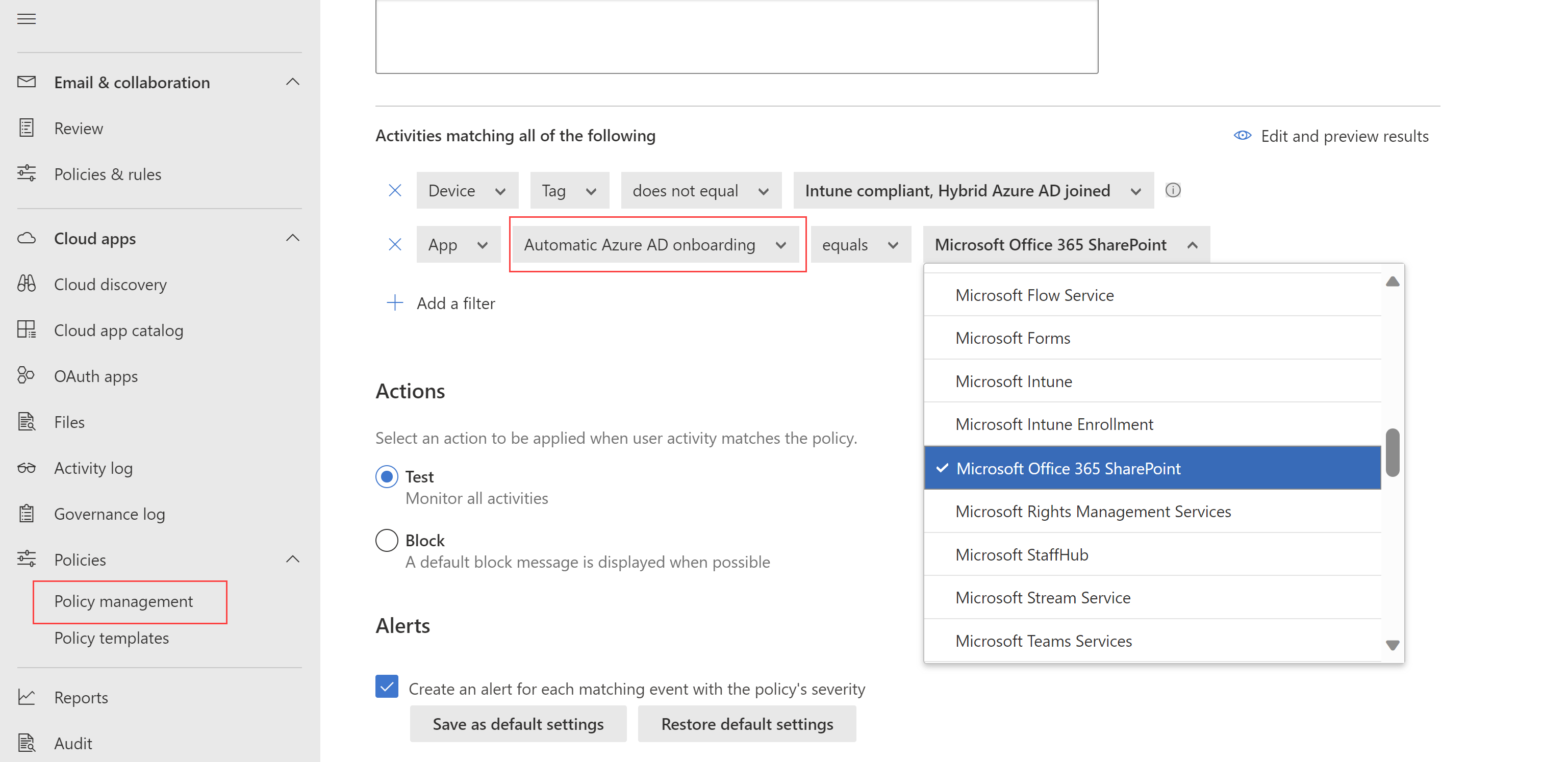

Navn Beskrivelse App Filtre for en bestemt app, der skal medtages i politikken. Vælg apps ved først at vælge, om de bruger automatiseret Azure AD onboarding, til Microsoft Entra ID apps eller manuel onboarding til ikke-Microsoft IdP-apps. Vælg derefter den app, du vil medtage i dit filter, på listen.

Hvis din ikke-Microsoft IdP-app mangler på listen, skal du sørge for, at du har onboardet den fuldt ud. Du kan finde flere oplysninger under:

- Onboarding af app-apps, der ikke er Microsoft IdP-katalogapps, til appkontrol med betinget adgang

- Onboarder brugerdefinerede apps, der ikke er Microsoft IdP, til appkontrol af betinget adgang

Hvis du vælger ikke at bruge appfilteret , gælder politikken for alle de programmer, der er markeret som Aktiveret på siden Indstillinger > Cloud Apps > Connected Apps > Appens kontrol af betinget adgang .

Bemærk! Du kan se nogle overlapninger mellem apps, der er onboardet, og apps, der har brug for manuel onboarding. I tilfælde af en konflikt i dit filter mellem appsene har manuelt onboardede apps forrang.Klientapp Filtrer efter browser- eller mobil-/skrivebordsapps. Enhed Filtrer efter enhedstags, f.eks. for en bestemt metode til enhedsadministration eller enhedstyper, f.eks. pc, mobil eller tablet. IP-adresse Filtrer pr. IP-adresse, eller brug tidligere tildelte IP-adressekoder. Sted Filtrer efter geografisk placering. Fraværet af et klart defineret sted kan identificere risikable aktiviteter. Registreret internetudbyder Filtrer for aktiviteter, der kommer fra en bestemt internetudbyder. Bruger Filtrer efter en bestemt bruger eller gruppe af brugere. Brugeragentstreng Filtrer efter en bestemt brugeragentstreng. Brugeragentkode Filtrer efter brugeragentkoder, f.eks. forældede browsere eller operativsystemer. Det kan f.eks. være:

Vælg Rediger og vis resultater for at få vist et eksempel på de typer aktiviteter, der returneres med din aktuelle markering.

Vælg en af følgende indstillinger i området Handlinger :

Overvågning: Angiv denne handling for at give adgang i henhold til de politikfiltre, du eksplicit har angivet.

Bloker: Angiv denne handling for at blokere adgang i henhold til de politikfiltre, du eksplicit har angivet.

Konfigurer en af følgende handlinger efter behov i området Beskeder :

- Opret en besked for hver matchende hændelse med politikkens alvorsgrad

- Send en besked som mail

- Daglig beskedgrænse pr. politik

- Send beskeder til Power Automate

Når du er færdig, skal du vælge Opret.

Test din politik

Når du har oprettet din adgangspolitik, kan du teste den ved at godkende hver app, der er konfigureret i politikken, igen. Kontrollér, at din appoplevelse er som forventet, og kontrollér derefter dine aktivitetslogge.

Vi anbefaler, at du:

- Opret en politik for en bruger, du har oprettet specifikt til test.

- Log af alle eksisterende sessioner, før du godkender dine apps igen.

- Log på mobil- og skrivebordsapps fra både administrerede og ikke-administrerede enheder for at sikre, at aktiviteter registreres fuldt ud i aktivitetsloggen.

Sørg for at logge på med en bruger, der svarer til din politik.

Sådan tester du din politik i din app:

- Besøg alle sider i appen, der er en del af en brugers arbejdsproces, og kontrollér, at siderne gengives korrekt.

- Bekræft, at appens funktionsmåde og funktionalitet ikke påvirkes negativt af almindelige handlinger, f.eks. download og upload af filer.

- Hvis du arbejder med brugerdefinerede, ikke-Microsoft IdP-apps, skal du kontrollere hvert af de domæner, du manuelt har tilføjet for din app.

Sådan kontrollerer du aktivitetslogge:

I Microsoft Defender XDR skal du vælge Aktivitetslog for cloudapps >og kontrollere, om der er logonaktiviteter, der registreres for hvert trin. Det kan være en god idé at filtrere ved at vælge Avancerede filtre , og filtrering for Kilde er lig med Adgangskontrol.

Enkeltlogon for aktiviteter er kontrolhændelser for appen Betinget adgang.

Vælg en aktivitet for at udvide for at få flere oplysninger. Kontrollér, at brugeragentkoden korrekt afspejler, om enheden er en indbygget klient, en mobil- eller skrivebordsapp, eller om enheden er en administreret enhed, der overholder og er domænetilsluttet.

Hvis du støder på fejl eller problemer, kan du bruge værktøjslinjen Administration Vis til at indsamle ressourcer, f.eks.Har. filer og optagede sessioner, og derefter indsende en supportanmodning.

Opret adgangspolitikker for identitetsadministrerede enheder

Brug klientcertifikater til at styre adgangen for enheder, der ikke er Microsoft Entra-hybridforbundne og ikke administreres af Microsoft Intune. Udrul nye certifikater til administrerede enheder, eller brug eksisterende certifikater, f.eks. MDM-certifikater fra tredjepart. Det kan f.eks. være, at du vil installere klientcertifikatet på administrerede enheder og derefter blokere adgang fra enheder uden et certifikat.

Du kan få flere oplysninger under Identitetsadministrerede enheder med appkontrol med betinget adgang.

Relateret indhold

Du kan finde flere oplysninger under:

- Fejlfinding af adgangs- og sessionskontrolelementer

- Selvstudium: Bloker download af følsomme oplysninger med appkontrol med betinget adgang

- Blokering af downloads på ikke-administrerede enheder ved hjælp af sessionskontrolelementer

- Webinar for kontrol af appen Betinget adgang

Hvis du støder på problemer, er vi her for at hjælpe. Hvis du vil have hjælp eller support til dit produktproblem, skal du åbne en supportanmodning.