Sådan Defender for Cloud Apps hjælper med at beskytte dit GitHub Enterprise-miljø

GitHub Enterprise Cloud er en tjeneste, der hjælper organisationer med at gemme og administrere deres kode samt spore og styre ændringer af deres kode. Ud over fordelene ved at bygge og skalere kodelagre i cloudmiljøet kan organisationens vigtigste aktiver blive udsat for trusler. Eksponerede aktiver omfatter lagre med potentielt følsomme oplysninger, oplysninger om samarbejde og partnerskab m.m. Forebyggelse af eksponering af disse data kræver løbende overvågning for at forhindre ondsindede aktører eller ikke-sikkerhedsbevidste insidere i at udtømme følsomme oplysninger.

Hvis du opretter forbindelse mellem GitHub Enterprise Cloud og Defender for Cloud Apps får du bedre indsigt i dine brugeres aktiviteter og giver trusselsregistrering for unormal adfærd.

Brug denne app-connector til at få adgang til SSPM-funktioner (Security Posture Management) via sikkerhedskontroller, der afspejles i Microsoft Secure Score. Få mere at vide.

Vigtigste trusler

- Kompromitterede konti og insidertrusler

- Datalækage

- Utilstrækkelig sikkerhedsbevidsthed

- Ikke-administreret BYOD (Bring Your Own Device)

Sådan hjælper Defender for Cloud Apps med at beskytte dit miljø

- Registrer skytrusler, kompromitterede konti og ondsindede insidere

- Brug revisionssporet for aktiviteter i forbindelse med retsmedicinske undersøgelser

Administration af SaaS-sikkerhedsholdning

Hvis du vil se anbefalinger til sikkerhedsholdning for GitHub i Microsoft Secure Score, skal du oprette en API-connector via fanen Connectors med ejer- og virksomhedstilladelser . I Secure Score skal du vælge Anbefalede handlinger og filtrere efter Product = GitHub.

Anbefalinger til GitHub omfatter f.eks.:

- Aktivér multifaktorgodkendelse (MFA)

- Aktivér enkeltlogon (SSO)

- Deaktiver "Tillad, at medlemmer kan ændre lagerets visibilities for denne organisation"

- Deaktiver "medlemmer med administratortilladelser til lagre kan slette eller overføre lagre"

Hvis der allerede findes en connector, og du endnu ikke kan se GitHub-anbefalinger, skal du opdatere forbindelsen ved at afbryde API-connectoren og derefter genoprette forbindelsen med tilladelserne Ejer og Virksomhed .

Du kan finde flere oplysninger under:

Beskyt GitHub i realtid

Gennemse vores bedste praksis for sikring og samarbejde med eksterne brugere.

Opret forbindelse mellem GitHub Enterprise Cloud og Microsoft Defender for Cloud Apps

Dette afsnit indeholder en vejledning i, hvordan du opretter forbindelse Microsoft Defender for Cloud Apps til din eksisterende GitHub Enterprise Cloud-organisation ved hjælp af APP Connector-API'erne. Denne forbindelse giver dig indsigt i og kontrol over din organisations Brug af GitHub Enterprise Cloud. Du kan få flere oplysninger om, hvordan Defender for Cloud Apps beskytter GitHub Enterprise Cloud, under Beskyt GitHub Enterprise.

Brug denne app-connector til at få adgang til SSPM-funktioner (Security Posture Management) via sikkerhedskontroller, der afspejles i Microsoft Secure Score. Få mere at vide.

Forudsætninger

- Din organisation skal have en GitHub Enterprise Cloud-licens.

- Den GitHub-konto, der bruges til at oprette forbindelse til Defender for Cloud Apps skal have ejertilladelser til din organisation.

- I forbindelse med SSPM-funktioner skal den angivne konto være ejer af virksomhedskontoen.

- Hvis du vil bekræfte ejerne af din organisation, skal du gå til organisationens side, vælge Mennesker og derefter filtrere efter Ejer.

Bekræft dine GitHub-domæner

Det er valgfrit at bekræfte dine domæner. Vi anbefaler dog på det kraftigste, at du bekræfter dine domæner, så Defender for Cloud Apps kan matche domænemails for din GitHub-organisations medlemmer med deres tilsvarende Azure Active Directory-bruger.

Disse trin kan fuldføres uafhængigt af trinnene Konfigurer GitHub Enterprise Cloud og kan springes over, hvis du allerede har bekræftet dine domæner.

Opgrader din organisation til virksomhedens servicebetingelser.

Kontrollér organisationens domæner.

Bemærk!

Sørg for at bekræfte hvert af de administrerede domæner, der er angivet i indstillingerne for Defender for Cloud Apps. Hvis du vil have vist dine administrerede domæner, skal du gå til Microsoft Defender Portal og vælge Indstillinger. Vælg derefter Cloud Apps. Under System skal du vælge Organisationsoplysninger og derefter gå til afsnittet Administrerede domæner .

Konfigurer GitHub Enterprise Cloud

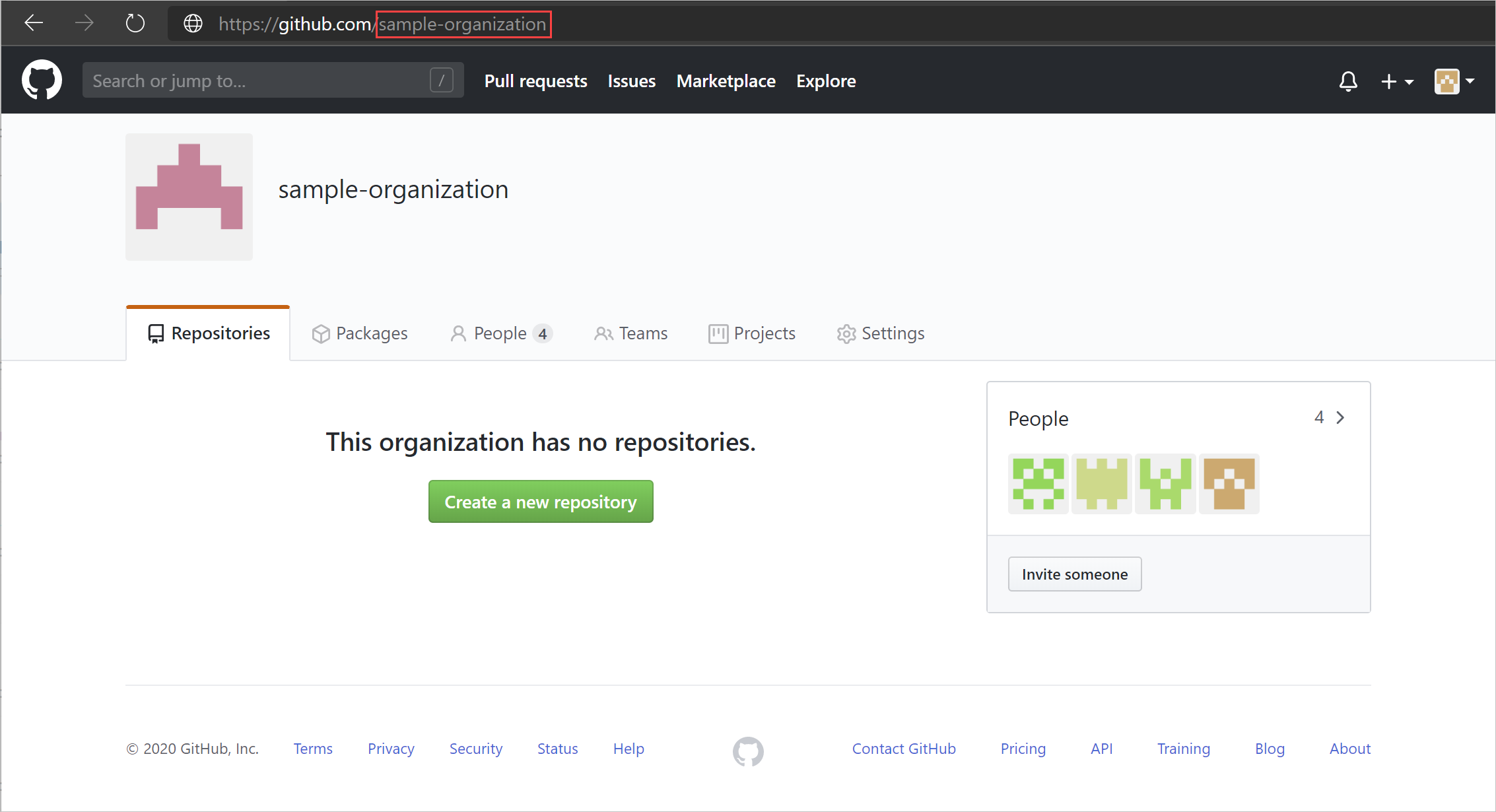

Find organisationens logonnavn. Gå til din organisations side i GitHub, og notér organisationens logonnavn i URL-adressen. Du skal bruge det senere.

Bemærk!

Siden har en URL-adresse som

https://github.com/<your-organization>. Hvis organisationens side f.eks. erhttps://github.com/sample-organization, er organisationens logonnavn eksempelorganisation.

Opret en OAuth-app til Defender for Cloud Apps for at oprette forbindelse til din GitHub-organisation. Gentag dette trin for hver yderligere forbundet organisation.

Bemærk!

Hvis du har slået prøveversionsfunktioner og appstyring til, skal du bruge siden Appstyring i stedet for siden OAuth-apps til at udføre denne procedure.

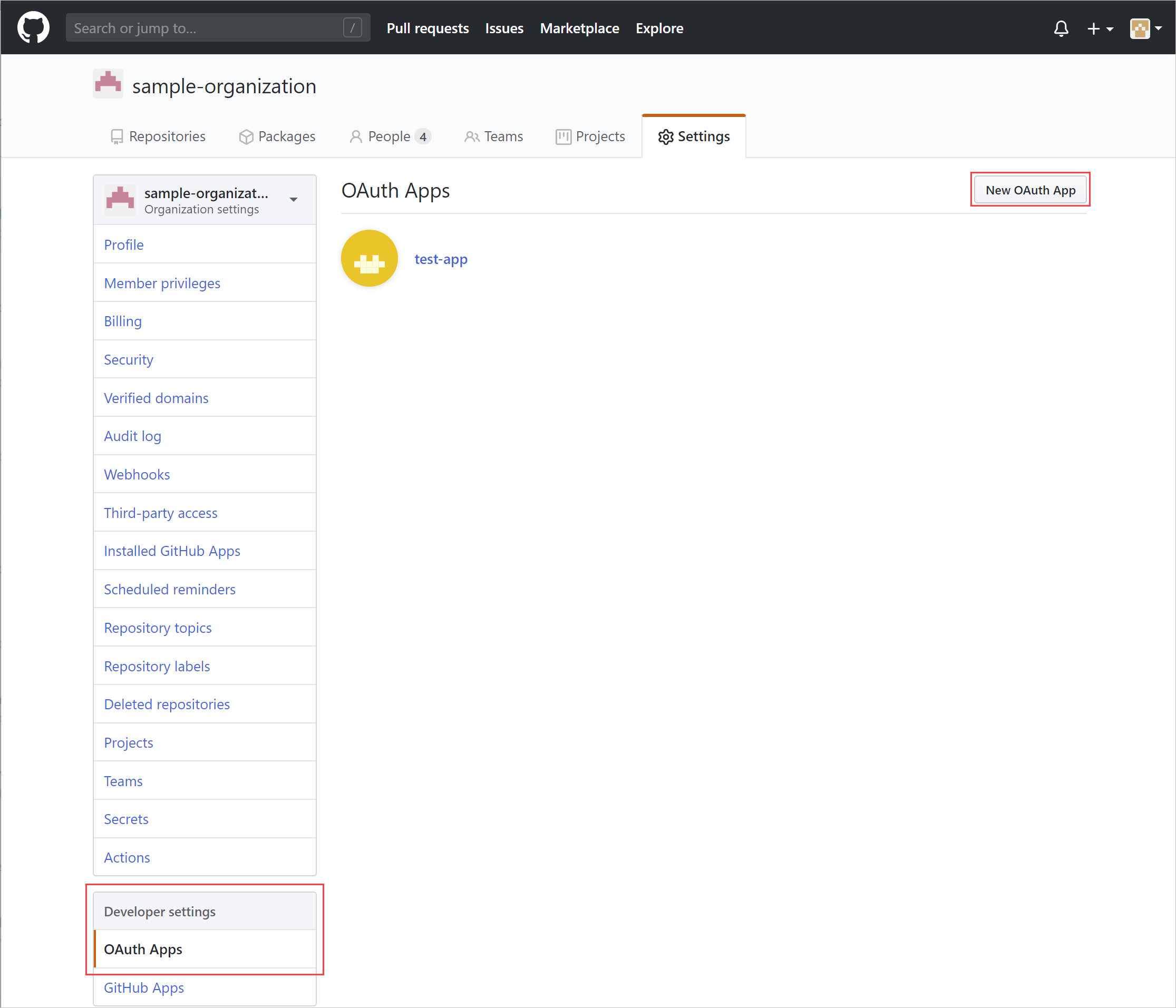

Gå til Indstillinger>Udviklerindstillinger, vælg OAuth Apps, og vælg derefter Registrer et program. Hvis du har eksisterende OAuth-apps, kan du også vælge Ny OAuth-app.

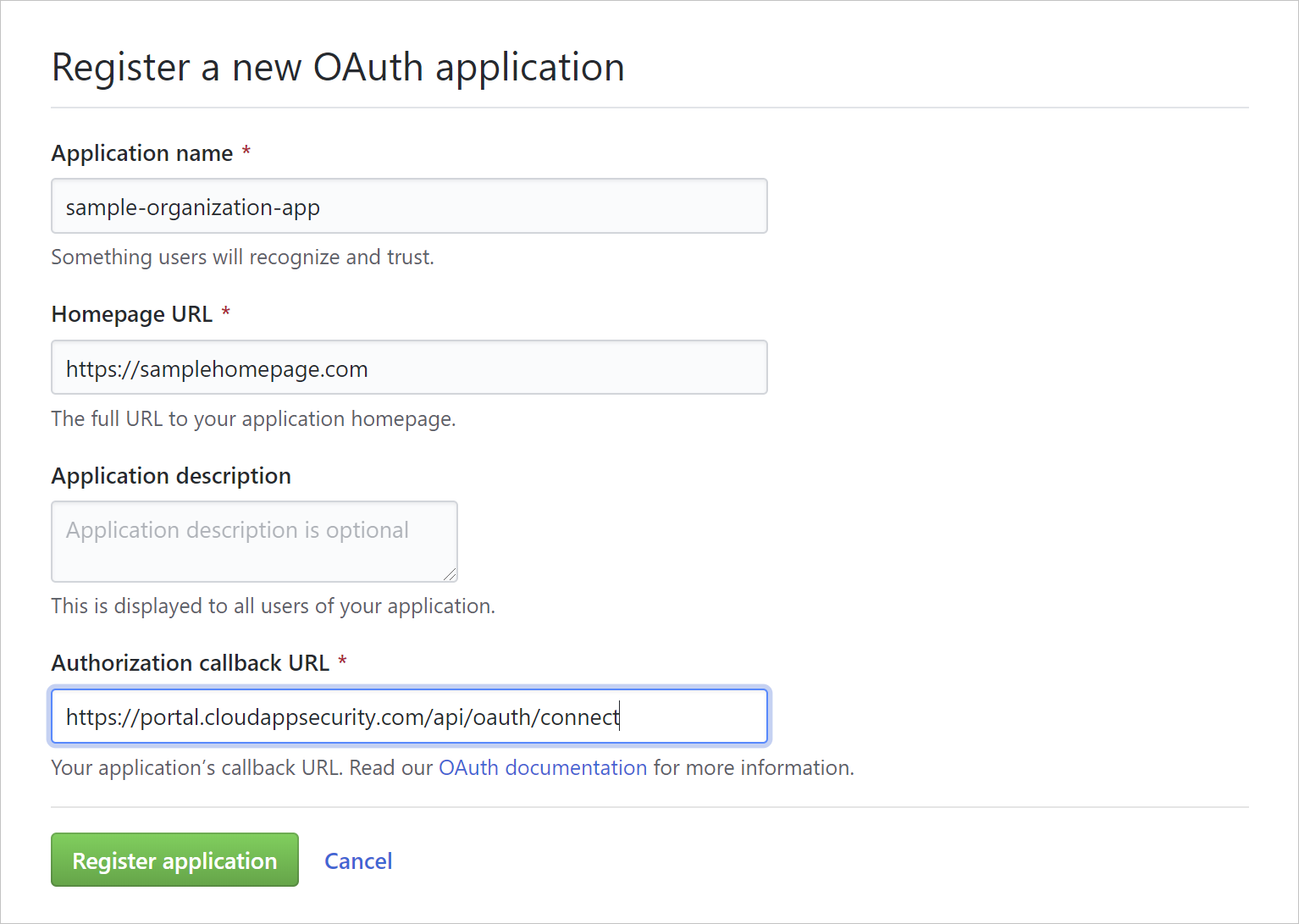

Udfyld oplysningerne om Registrer en ny OAuth-app , og vælg derefter Registrer program.

- Angiv et navn til appen i feltet Programnavn .

- Angiv URL-adressen til appens startside i feltet URL-adresse til startsiden.

- Angiv følgende værdi i feltet URL-adresse til godkendelsestilbagekald :

https://portal.cloudappsecurity.com/api/oauth/connect.

Bemærk!

- Angiv følgende værdi for GCC-kunder i US Government:

https://portal.cloudappsecuritygov.com/api/oauth/connect - Angiv følgende værdi for GCC High-kunder i US Government:

https://portal.cloudappsecurity.us/api/oauth/connect

Bemærk!

- Apps, der ejes af en organisation, har adgang til organisationens apps. Du kan få flere oplysninger under Om adgangsbegrænsninger for OAuth-appen.

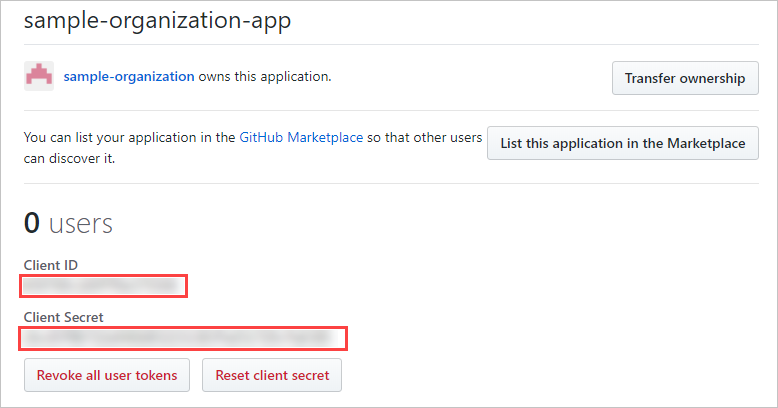

Gå til Indstillinger>OAuth Apps, vælg den OAuth-app, du lige har oprettet, og notér dets klient-id og klienthemmelighed.

Konfigurer Defender for Cloud Apps

Vælg Indstillinger i Microsoft Defender Portal. Vælg derefter Cloud Apps. Under Forbundne apps skal du vælge App Connectors.

På siden App connectors skal du vælge +Opret forbindelse til en app efterfulgt af GitHub.

I det næste vindue skal du give connectoren et beskrivende navn og derefter vælge Næste.

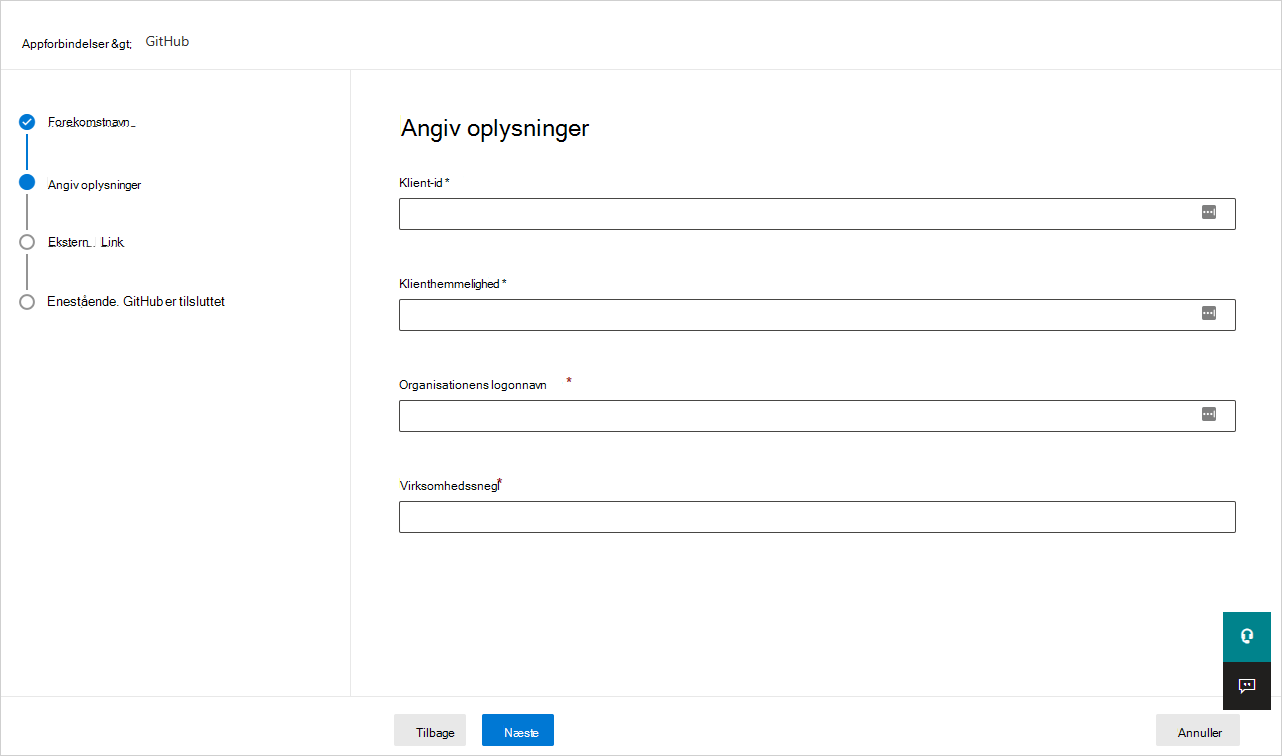

I vinduet Angiv oplysninger skal du udfylde det klient-id, den klienthemmelighed og det organisationslogonnavn , du noterede tidligere.

For Enterprise Slug, også kendt som virksomhedsnavnet, er nødvendig for at understøtte SSPM-funktioner. Sådan finder du virksomhedssneglen:

- Vælg gitHub-profilbilledet –>dine virksomheder.

- Vælg din virksomhedskonto, og vælg den konto, du vil oprette forbindelse til Microsoft Defender for Cloud Apps.

- Bekræft, at URL-adressen er virksomhedssneglen. I dette eksempel

https://github.com/enterprises/testEnterpriseer testEnterprise f.eks. virksomhedssneglen.

Vælg Næste.

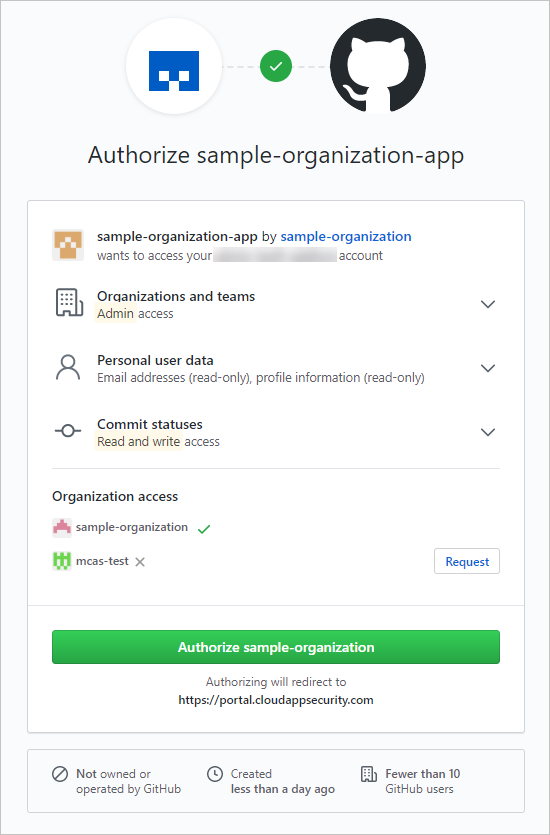

Vælg Opret forbindelse til GitHub.

GitHub-logonsiden åbnes. Hvis det er nødvendigt, skal du angive dine Legitimationsoplysninger til GitHub-administrator for at give Defender for Cloud Apps adgang til dit teams GitHub Enterprise Cloud-instans.

Anmod om organisationsadgang, og giv appen tilladelse til at give Defender for Cloud Apps adgang til din GitHub-organisation. Defender for Cloud Apps kræver følgende OAuth-områder:

- admin:org – påkrævet for at synkronisere organisationens overvågningslog

- read:user og user:email – kræves til synkronisering af organisationens medlemmer

- repo:status – påkrævet til synkronisering af lagerrelaterede hændelser i overvågningsloggen

- admin:enterprise – påkrævet for SSPM-funktioner. Bemærk, at den angivne bruger skal være ejer af virksomhedskontoen.

Du kan få flere oplysninger om OAuth-områder under Om områder for OAuth-apps.

Tilbage i Defender for Cloud Apps-konsollen skal du modtage en meddelelse om, at der er oprettet forbindelse til GitHub.

Samarbejd med ejeren af din GitHub-organisation for at give organisationen adgang til OAuth-appen, der er oprettet under gitHub-indstillingerne for tredjepartsadgang . Du kan få flere oplysninger i gitHub-dokumentationen.

Organisationens ejer finder først anmodningen fra OAuth-appen, når der er oprettet forbindelse mellem GitHub og Defender for Cloud Apps.

Vælg Indstillinger i Microsoft Defender Portal. Vælg derefter Cloud Apps. Under Forbundne apps skal du vælge App Connectors. Kontrollér, at statussen for den tilsluttede App Connector er Tilsluttet.

Når du har oprettet forbindelse til GitHub Enterprise Cloud, modtager du hændelser i syv dage før forbindelsen.

Hvis du har problemer med at oprette forbindelse til appen, skal du se Fejlfinding af App Connectors.

Næste trin

Hvis du støder på problemer, er vi her for at hjælpe. Hvis du vil have hjælp eller support til dit produktproblem, skal du åbne en supportanmodning.