Styr fundne apps ved hjælp af Microsoft Defender for Endpoint

Den Microsoft Defender for Cloud Apps integration med Microsoft Defender for Endpoint giver en problemfri Shadow IT-synligheds- og kontrolløsning. Vores integration gør det muligt for Defender for Cloud Apps administratorer at blokere slutbrugernes adgang til cloudapps ved at integrere styringskontrolelementer for Defender for Cloud Apps apps oprindeligt med Microsoft Defender for Endpoint netværksbeskyttelse. Alternativt kan administratorer tage en blidere tilgang til advarselsbrugere, når de får adgang til risikable cloudapps.

Defender for Cloud Apps bruger det indbyggede tag Unsanctioned app til at markere cloudapps som forbudt til brug, som er tilgængelige både på siderne Cloud Discovery og Cloud App Catalog. Ved at aktivere integrationen med Defender for Endpoint kan du uden problemer blokere adgang til ikke-administrerede apps med et enkelt klik i Defender for Cloud Apps.

Apps, der er markeret som Ikke-sanktioneret i Defender for Cloud Apps synkroniseres automatisk til Defender for Endpoint. Mere specifikt overføres de domæner, der bruges af disse ikke-registrerede apps, til slutpunktsenheder, der blokeres af Microsoft Defender Antivirus i SLA'en til Netværksbeskyttelse.

Bemærk!

Den tid, det tager at blokere en app via Defender for Endpoint, er op til tre timer fra det øjeblik, du markerer appen som ikke-godkendt i Defender for Cloud Apps til det øjeblik, hvor appen blokeres på enheden. Dette skyldes op til én times synkronisering af Defender for Cloud Apps sanktionerede/ikke-godkendte apps til Defender for Endpoint og op til to timer til at sende politikken til enhederne for at blokere appen, når indikatoren blev oprettet i Defender for Endpoint.

Forudsætninger

En af følgende licenser:

- Defender for Cloud Apps + slutpunkt

- Microsoft 365 E5

Microsoft Defender Antivirus. Du kan finde flere oplysninger under:

Et af følgende understøttede operativsystemer:

- Windows: Windows version 10 18.09 (RS5) OS Build 1776.3, 11 og nyere

- Android: minimumversion 8.0: Du kan få flere oplysninger under: Microsoft Defender for Endpoint på Android

- iOS: minimum version 14.0: Du kan få flere oplysninger under: Microsoft Defender for Endpoint på iOS

- macOS: minimumversion 11: Du kan få flere oplysninger under: Netværksbeskyttelse til macOS

- Linux-systemkrav: Du kan få flere oplysninger under: Netværksbeskyttelse til Linux

Microsoft Defender for Endpoint onboardet. Du kan finde flere oplysninger under Onboard Defender for Cloud Apps med Defender for Endpoint.

Administratoradgang til at foretage ændringer i Defender for Cloud Apps. Du kan få flere oplysninger under Administrer administratoradgang.

Aktivér blokering af skyapps med Defender for Endpoint

Brug følgende trin til at aktivere adgangskontrol for cloudapps:

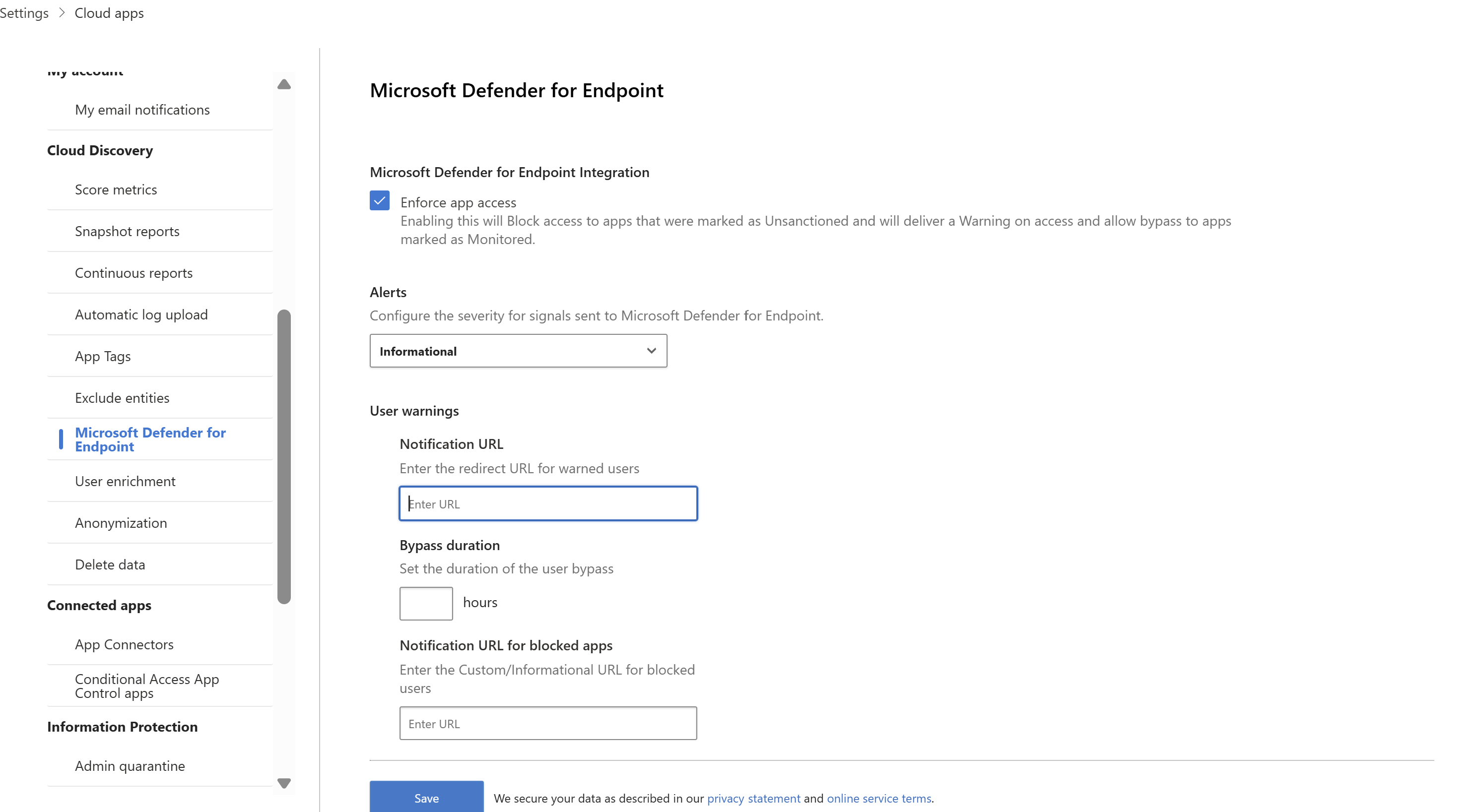

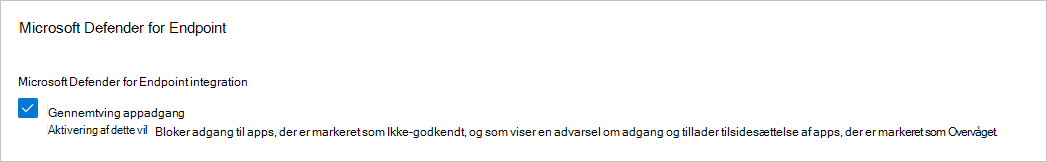

Vælg Indstillinger i Microsoft Defender Portal. Vælg derefter Cloud Apps. Under Cloud Discovery skal du vælge Microsoft Defender for Endpoint og derefter vælge Gennemtving appadgang.

Bemærk!

Det kan tage op til 30 minutter, før denne indstilling træder i kraft.

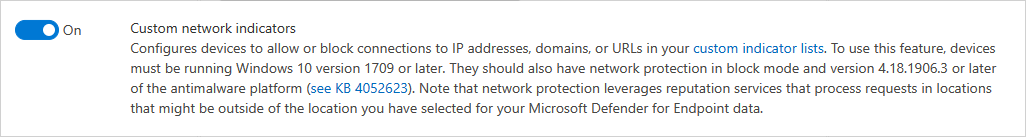

I Microsoft Defender XDR skal du gå til Indstillinger>Slutpunkter>Avancerede funktioner og derefter vælge Brugerdefinerede netværksindikatorer. Du kan få mere at vide om netværksindikatorer under Opret indikatorer for IP-adresser og URL-adresser/domæner.

Dette giver dig mulighed for at udnytte Microsoft Defender Antivirus-netværksbeskyttelsesfunktioner til at blokere adgang til et foruddefineret sæt URL-adresser ved hjælp af Defender for Cloud Apps, enten ved manuelt at tildele appkoder til bestemte apps eller automatisk bruge en politik for appregistrering.

Oplær brugerne, når de får adgang til blokerede apps, & tilpasse bloksiden

Administratorer kan nu konfigurere og integrere en URL-adresse til support/hjælp for blokerede sider. Med denne konfiguration kan administratorer uddanne brugere, når de får adgang til blokerede apps. Brugerne bliver bedt om at angive et brugerdefineret omdirigeringslink til en virksomhedsside med apps, der er blokeret til brug, og de nødvendige trin, der skal følges for at sikre en undtagelse på bloksider. Slutbrugerne omdirigeres til denne URL-adresse, der er konfigureret af administratoren, når de klikker på "Besøg supportsiden" på bloksiden.

Defender for Cloud Apps bruger det indbyggede tag Unsanctioned app til at markere cloudapps som blokeret til brug. Tagget er tilgængeligt på både siderne Cloud Discovery og Cloud App Catalog . Ved at aktivere integrationen med Defender for Endpoint kan du uden problemer oplære brugere i apps, der er blokeret til brug, og trin til at sikre en undtagelse med et enkelt klik i Defender for Cloud Apps.

Apps, der er markeret som Ikke-sanktionerede , synkroniseres automatisk til Defender for Endpoints brugerdefinerede URL-indikatorer, som regel inden for nogle få minutter. Mere specifikt overføres de domæner, der bruges af blokerede apps, til slutpunktsenheder for at give en meddelelse af Microsoft Defender Antivirus i netværksbeskyttelses-SLA'en.

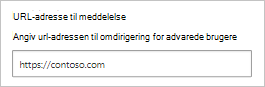

Konfigurer den brugerdefinerede URL-adresse til omdirigering for bloksiden

Brug følgende trin til at konfigurere en BRUGERDEFINEREt URL-adresse til hjælp/support, der peger på en firmawebside eller et SharePoint-link, hvor du kan oplære medarbejderne i, hvorfor de er blevet blokeret i at få adgang til programmet, og angive en liste over trin til at sikre en undtagelse eller dele virksomhedens adgangspolitik for at overholde din organisations risikoaccept.

På Microsoft Defender-portalen skal du vælge Indstillinger Cloud>Apps>Cloud Discovery>Microsoft Defender for Endpoint.

På rullelisten Beskeder skal du vælge Oplysninger.

Under BrugeradvarslerMeddelelses-URL-adresse> for blokerede apps skal du angive din URL-adresse. Det kan f.eks. være:

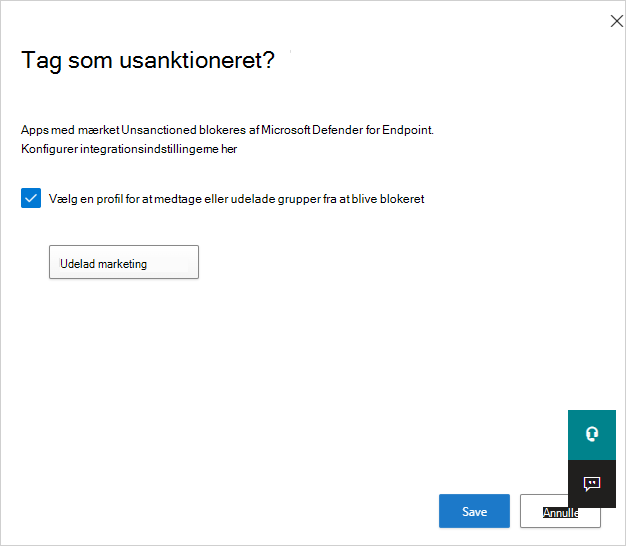

Bloker apps til bestemte enhedsgrupper

Benyt følgende fremgangsmåde for at blokere brugen af bestemte enhedsgrupper:

Vælg Indstillinger i Microsoft Defender Portal. Vælg derefter Cloud Apps. Vælg derefter Apps-mærker under Cloudregistrering, og gå til fanen Omfangsprofiler.

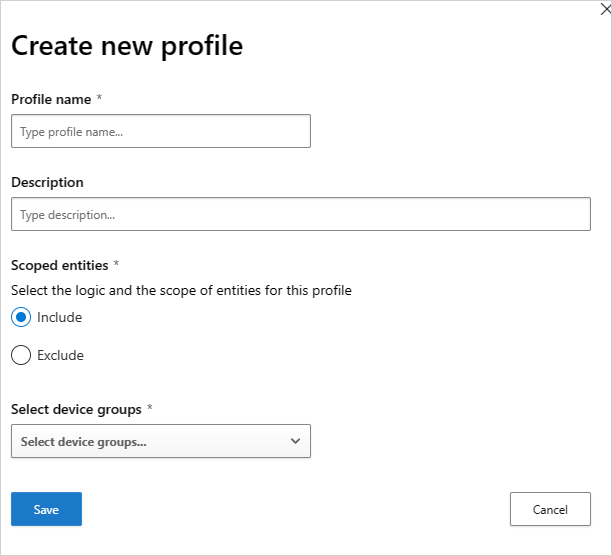

Vælg Tilføj profil. Profilen angiver de enheder, der er beregnet til at blokere/fjerne blokering af apps.

Angiv et beskrivende profilnavn og en beskrivelse.

Vælg, om profilen skal være en "Include" eller "Udelad "-profil.

Medtag: Det er kun det inkluderede sæt af enheder, der påvirkes af adgangshåndhævelsen. Profilen myContoso har f.eks. Inkluder for enhedsgrupper A og B. Blokering af app Y med profilen myContoso blokerer kun appadgang for grupperne A og B.

Udelad: Det udeladte sæt af enheder påvirkes ikke af adgangshåndhævelsen. Profilen myContoso har f.eks. Exclude for enhedsgrupper A og B. Blokering af app Y med profilen myContoso blokerer appadgang for hele organisationen med undtagelse af grupperne A og B.

Vælg de relevante enhedsgrupper for profilen. De viste enhedsgrupper hentes fra Microsoft Defender for Endpoint. Du kan få flere oplysninger under Opret en enhedsgruppe.

Vælg Gem.

Hvis du vil blokere en app, skal du gøre følgende:

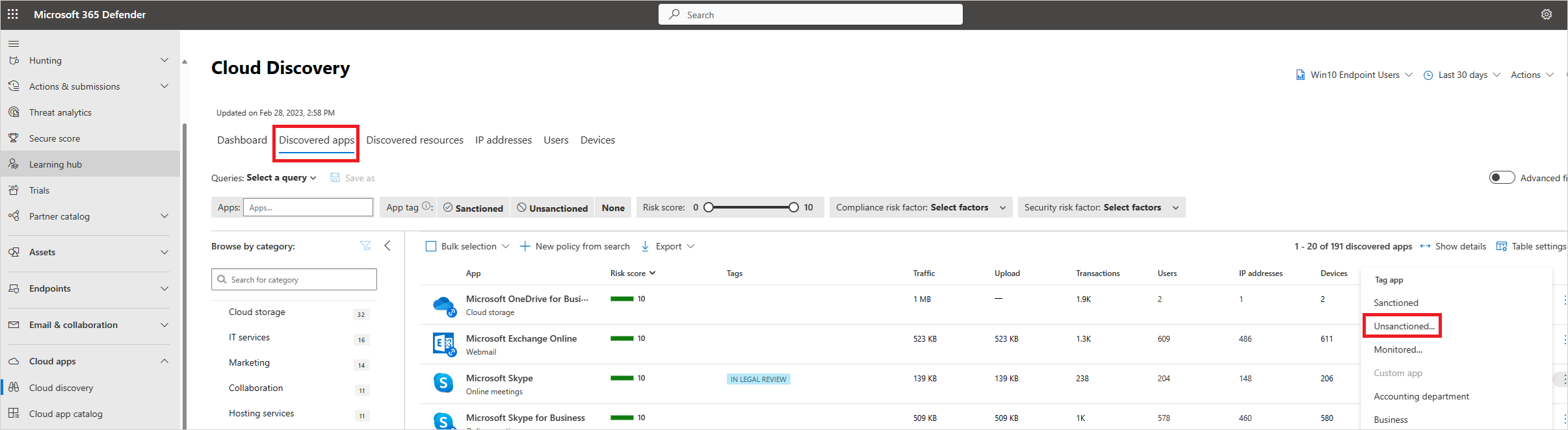

I Microsoft Defender-portalen under Cloud Apps skal du gå til Cloud Discovery og gå til fanen Fundne apps.

Vælg den app, der skal blokeres.

Markér appen som Ikke-godkendt.

Hvis du vil blokere alle enheder i din organisation, skal du vælge Gem i dialogboksen Tag as unsanctioned? . Hvis du vil blokere bestemte enhedsgrupper i din organisation, skal du vælge Vælg en profil, der skal inkluderes eller udelade grupper fra at blive blokeret. Vælg derefter den profil, som appen skal blokeres for, og vælg Gem.

Dialogboksen Tag as unsanctioned? vises kun, når din lejer har blokeret cloudapps med Defender for Endpoint aktiveret, og hvis du har administratoradgang til at foretage ændringer.

Bemærk!

- Håndhævelsen er baseret på Defender for Endpoints brugerdefinerede URL-indikatorer.

- Ethvert organisationsområde, der er angivet manuelt for indikatorer, som blev oprettet af Defender for Cloud Apps før udgivelsen af denne funktion, tilsidesættes af Defender for Cloud Apps. Det påkrævede område skal angives fra den Defender for Cloud Apps brugeroplevelsen ved hjælp af den tilpassede profiloplevelse.

- Hvis du vil fjerne en markeret områdeprofil fra en ikke-sanktioneret app, skal du fjerne koden, der ikke ersanktioneret, og derefter mærke appen igen med den påkrævede områdeprofil.

- Det kan tage op til to timer, før appdomæner overføres og opdateres på slutpunktsenhederne, når de er markeret med den relevante kode eller/og det relevante område.

- Når en app er mærket som Overvåget, vises muligheden for at anvende en områdebaseret profil kun, hvis den indbyggede datakilde Win10 Endpoint Users konsekvent har modtaget data i løbet af de seneste 30 dage.

Oplær brugerne, når de får adgang til risikable apps

Administratorer har mulighed for at advare brugerne, når de får adgang til risikable apps. I stedet for at blokere brugere bliver de bedt om at angive et brugerdefineret omdirigeringslink til en virksomhedsside med en liste over apps, der er godkendt til brug. Prompten giver brugerne mulighed for at tilsidesætte advarslen og fortsætte til appen. Administratorer kan også overvåge antallet af brugere, der tilsidesætter advarselsmeddelelsen.

Defender for Cloud Apps bruger det indbyggede mærke Overvåget app til at markere cloudapps som risikable til brug. Tagget er tilgængeligt på både siderne Cloud Discovery og Cloud App Catalog . Ved at aktivere integrationen med Defender for Endpoint kan du uden problemer advare brugerne om adgang til overvågede apps med et enkelt klik i Defender for Cloud Apps.

Apps, der er markeret som Overvåget , synkroniseres automatisk til Defender for Slutpunktets brugerdefinerede URL-indikatorer, som regel inden for nogle få minutter. Mere specifikt overføres de domæner, der bruges af overvågede apps, til slutpunktsenheder for at give en advarselsmeddelelse af Microsoft Defender Antivirus i SLA'en til Netværksbeskyttelse.

Konfigurer den brugerdefinerede URL-adresse til omdirigering for advarslen

Brug følgende trin til at konfigurere en brugerdefineret URL-adresse, der peger på en firmawebside, hvor du kan oplære medarbejderne i, hvorfor de er blevet advaret, og angive en liste over alternative godkendte apps, der overholder organisationens risikoaccept, eller som allerede administreres af organisationen.

Vælg Indstillinger i Microsoft Defender Portal. Vælg derefter Cloud Apps. Under Cloud Discovery skal du vælge Microsoft Defender for Endpoint.

Angiv din URL-adresse i feltet URL-adresse til meddelelse .

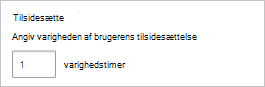

Konfiguration af varighed for bruger tilsidesætter

Da brugerne kan tilsidesætte advarselsmeddelelsen, kan du bruge følgende trin til at konfigurere varigheden af tilsidesættelsen. Når varigheden er udløbet, bliver brugerne bedt om at angive advarslen, næste gang de får adgang til den overvågede app.

Vælg Indstillinger i Microsoft Defender Portal. Vælg derefter Cloud Apps. Under Cloud Discovery skal du vælge Microsoft Defender for Endpoint.

I feltet Tilsidesæt varighed skal du angive varigheden (timer) af brugerens bypass.

Overvåg anvendte appkontrolelementer

Når der er anvendt kontrolelementer, kan du overvåge appbrugsmønstre ved hjælp af de anvendte kontrolelementer (adgang, bloker, spring) ved hjælp af følgende trin.

- I Microsoft Defender-portalen under Cloud Apps skal du gå til Cloud Discovery og derefter gå til fanen Fundne apps. Brug filtrene til at finde den relevante overvågede app.

- Vælg appens navn for at få vist anvendte appkontrolelementer på appens oversigtsside.

Næste trin

Relaterede videoer

Hvis du støder på problemer, er vi her for at hjælpe. Hvis du vil have hjælp eller support til dit produktproblem, skal du åbne en supportanmodning.