Microsoft Defender for Cloud Apps的过去更新存档

本文介绍在以前版本的 Defender for Cloud Apps 中所做的更新的存档。 若要查看最新的新增功能列表,请参阅 Defender for Cloud Apps 中的新增功能。

2023 年 12 月

用于门户访问和 SIEM 代理连接的新 IP 地址

用于门户访问和 SIEM 代理连接的 IP 地址已更新。 确保相应地将新 IP 添加到防火墙的允许列表中,以保持服务完全正常运行。 有关更多信息,请参阅:

初始扫描的积压工作周期对齐

在将新应用连接到Defender for Cloud Apps后,我们调整了初始扫描的积压工作周期。 以下应用连接器的初始扫描积压工作期限为 7 天:

有关详细信息,请参阅使用Microsoft Defender for Cloud Apps连接应用以获取可见性和控制。

对更多连接应用的 SSPM 支持

Defender for Cloud Apps提供 SaaS 应用程序的安全建议,以帮助防范可能的风险。 在具有应用程序连接器后,将通过 Microsoft安全功能分数 来显示这些建议。

Defender for Cloud Apps现在通过包含以下应用来增强其 SSPM 支持: (预览版)

正式发布版中的 Google 工作区 现在也支持 SSPM。

注意

如果已有连接到这些应用之一的连接器,则安全功能分数中的分数可能会相应地自动更新。

有关更多信息,请参阅:

2023 年 11 月

Defender for Cloud Apps应用程序证书轮换

Defender for Cloud Apps计划轮换其应用程序证书。 如果以前显式信任旧证书,并且当前在较新版本的 Java 开发工具包 (JDK) 上运行 SIEM 代理,则必须信任新证书以确保持续提供 SIEM 代理服务。 虽然可能不需要执行任何操作,但我们建议运行以下命令进行验证:

在命令行窗口中,切换到 Java 安装的 bin 文件夹,例如:

cd "C:\Program Files (x86)\Java\jre1.8.0_291\bin"运行以下命令:

keytool -list -keystore ..\lib\security\cacerts如果看到以下四个别名,则表示之前已显式信任我们的证书,需要采取措施。 如果不存在这些别名,则无需执行任何操作。

- azuretls01crt

- azuretls02crt

- azuretls05crt

- azuretls06crt

如果需要操作,我们建议你已信任新证书,以防止证书完全轮换后出现问题。

有关详细信息,请参阅 新版本 Java 问题 故障排除指南。

Microsoft Defender for Cloud 中的 CSPM 支持

随着Microsoft Defender for Cloud Apps持续融合到Microsoft Defender XDR,云安全态势管理 (CSPM) 连接完全通过 Microsoft Defender for Cloud 获得支持。

建议将 Azure、AWS 和 Google Cloud Platform (GCP) 环境连接到 Microsoft Defender for Cloud,以获取最新的 CSPM 功能。

有关更多信息,请参阅:

- 什么是 Microsoft Defender for Cloud?

- Defender for Cloud 中的云安全态势管理 (CSPM)

- 将 Azure 订阅连接到 Microsoft Defender for Cloud

- 将 AWS 帐户连接到 Microsoft Defender for Cloud

- 将 GCP 项目连接到 Microsoft Defender for Cloud

注意

仍在使用经典 Defender for Cloud Apps 门户的客户不再看到 Azure、AWS 和 GCP 环境的安全配置评估。

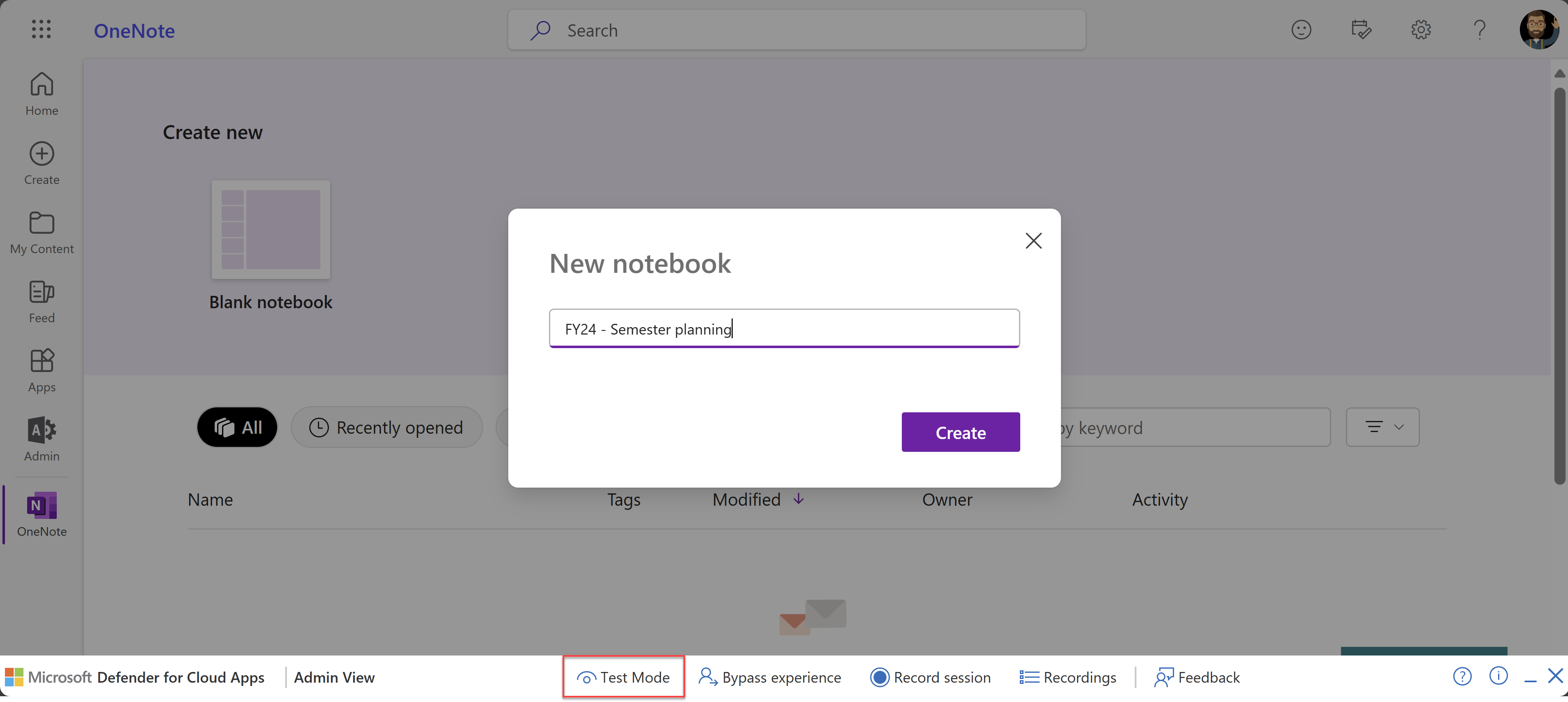

预览版) 管理员用户的测试模式 (

作为管理员用户,你可能希望在最新的Defender for Cloud Apps版本完全推出到所有租户之前测试即将推出的代理 bug 修复。 为了帮助你执行此操作,Defender for Cloud Apps现在提供了一个测试模式,可从管理员视图工具栏获取。

处于测试模式时,仅向管理员用户公开 Bug 修复中提供的任何更改。 对其他用户没有影响。 我们鼓励你向Microsoft支持团队发送有关新修补程序的反馈,以帮助加快发布周期。

完成测试新修补程序后,请关闭测试模式以返回到常规功能。

例如,下图显示了“管理员视图”工具栏中新的“测试模式”按钮,该按钮位于浏览器中使用的 OneNote 上。

有关详细信息,请参阅使用管理员视图工具栏和测试模式进行诊断和故障排除。

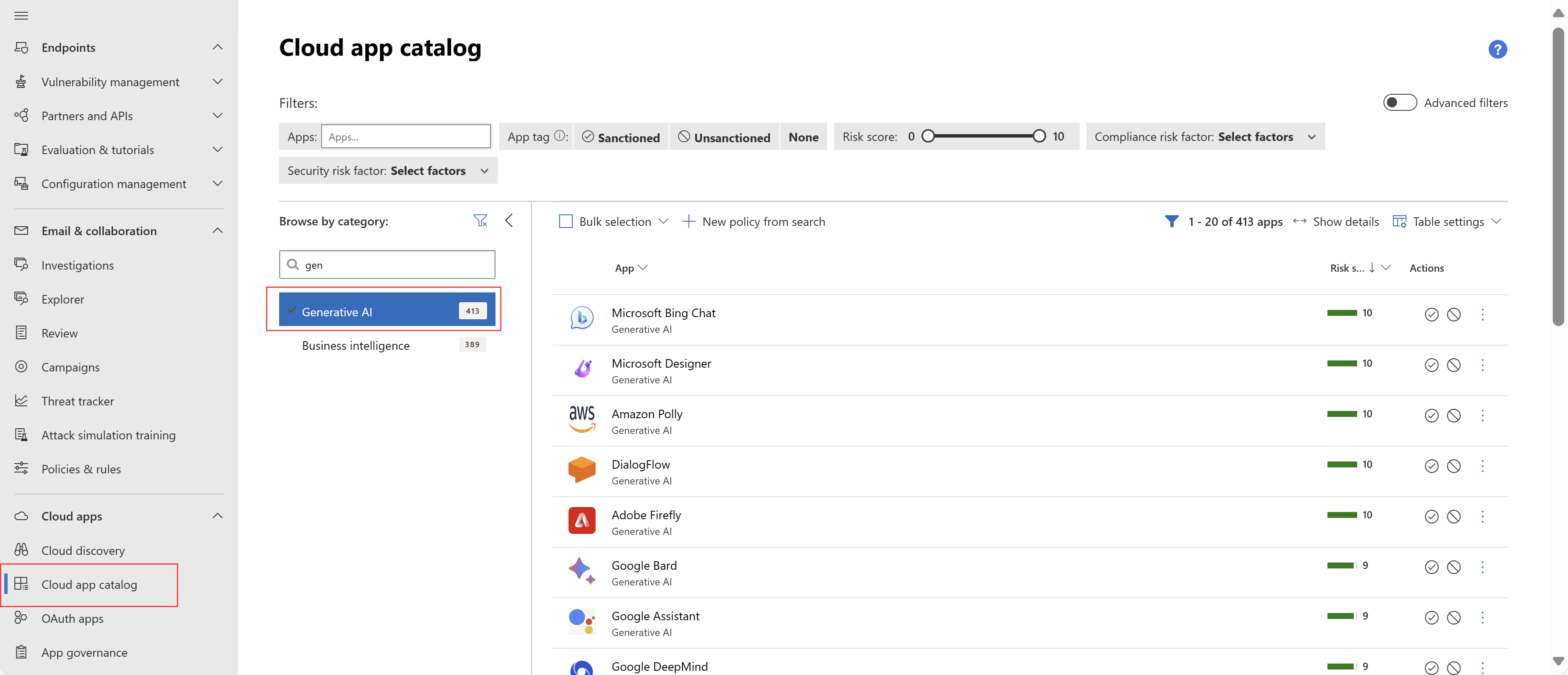

生成 AI 的新云应用目录类别

Defender for Cloud Apps 应用目录现在支持新的生成 AI 类别,适用于大型语言模型 (LLM) 应用,例如 Microsoft Bing Chat、Google Bard、ChatGPT 等。 与这一新类别一起,Defender for Cloud Apps向目录添加了数百个生成 AI 相关应用,让你能够深入了解组织中如何使用生成 AI 应用,并帮助你安全地管理它们。

例如,你可能希望使用 Defender for Cloud Apps 与 Defender for Endpoint 的集成来根据策略批准或阻止特定 LLM 应用的使用。

有关详细信息,请参阅 查找云应用和计算风险分数。

使用 Defender for Endpoint 实现更多发现影子 IT 事件的正式发布

Defender for Cloud Apps现在可以发现从与网络代理在同一环境中工作的 Defender for Endpoint 设备检测到的影子 IT 网络事件(正式版)。

有关详细信息,请参阅当终结点位于网络代理后面时通过 Defender for Endpoint 发现应用和集成Microsoft Defender for Endpoint。

2023 年 10 月

自动重定向到 Microsoft Defender XDR 正式发布

现在,所有客户都会从经典Microsoft Defender for Cloud Apps门户自动重定向到Microsoft Defender XDR,因为重定向已正式发布。 管理员仍可根据需要更新重定向设置,以继续使用经典Defender for Cloud Apps门户。

将Defender for Cloud Apps集成Microsoft Defender XDR简化了检测、调查和缓解用户、应用和数据威胁的过程,以便你可以在一个 XDR 系统中从单一管理平台查看许多警报和事件。

有关详细信息,请参阅 Microsoft Defender XDR 中的Microsoft Defender for Cloud Apps。

2023 年 9 月

影子 IT 事件的更多发现 (预览)

Defender for Cloud Apps现在可以发现从与网络代理在同一环境中工作的 Defender for Endpoint 设备检测到的影子 IT 网络事件。

有关详细信息,请参阅当终结点位于网络代理后面时通过 Defender for Endpoint 发现应用 (预览版) 和集成Microsoft Defender for Endpoint。

CloudAPPEvents 表支持的连续 NRT 频率 (预览版)

Defender for Cloud Apps现在支持使用 CloudAppEvents 表的检测规则的连续 (NRT) 频率。

将自定义检测设置为在连续 (NRT) 频率中运行,可以提高组织更快地识别威胁的能力。 有关详细信息,请参阅 创建和管理自定义检测规则。

2023 年 8 月

安全功能分数 (预览版) 中的新安全建议

新的Microsoft Defender for Cloud Apps建议已添加为Microsoft安全功能分数改进操作。 有关详细信息,请参阅 Microsoft安全功能分数 和 Microsoft安全功能分数中的新增功能。

Microsoft 365 连接器更新

我们已对 Defender for Cloud Apps 的 Microsoft 365 连接器进行了以下更新:

- (预览版) 更新了 SSPM 支持,并提出了新的 CIS 基准 安全建议。

- 使现有建议的名称与 CIS 基准保持一致。

若要查看相关数据,请确保已配置 Microsoft 365 连接器。 有关详细信息,请参阅将 Microsoft 365 连接到Microsoft Defender for Cloud Apps。

2023 年 7 月

日志收集器版本 0.255.0

Defender for Cloud Apps已发布 Defender for Cloud Apps 日志收集器版本 0.255.0,包括 amazon-corretto 和 openssl 依赖项的更新。

新版本文件名为 columbus-0.255.0-signed.jar,映像名称为 mcaspublic.azurecr.io/public/mcas/logcollector,带有 latest/0.255.0 标记。

若要更新日志收集器,请确保在环境中停止日志收集器,删除当前映像,安装新映像,并更新证书。

有关详细信息,请参阅 高级日志收集器管理。

ServiceNow 连接器现在支持 Utah 版本

Defender for Cloud Apps ServiceNow 连接器现在支持 ServiceNow Utah 版本。 有关详细信息,请参阅将 ServiceNow 连接到 Microsoft Defender for Cloud Apps

Google 工作区连接器更新

Google 工作区连接器现在支持:

- (预览版) SaaS 安全态势管理 (SSPM) 工具,以便与理想应用配置相比,提高对 SaaS 应用姿势错误配置的可见性。 SSPM 功能可帮助你主动降低违规和攻击的风险,而无需成为每个平台的安全专家。

- 启用多重身份验证控制。 若要查看相关数据,请确保已配置 Google 工作区连接器。

有关详细信息,请参阅将 Google Workspace 连接到Microsoft Defender for Cloud Apps。

具有开放应用连接器平台的自定义连接器 (预览版)

Defender for Cloud Apps新的无代码开放应用连接器平台可帮助 SaaS 供应商为其 SaaS 应用创建应用连接器。

创建Defender for Cloud Apps连接器,以跨客户 SaaS 生态系统扩展应用安全功能、保护数据、降低风险并增强整体 SaaS 安全态势。

有关详细信息,请参阅Microsoft Defender for Cloud Apps开放应用连接器平台。

适用于 Asana 和 Miro 的新应用连接器 (预览版)

Defender for Cloud Apps现在支持适用于 Asana 和 Miro 的内置应用连接器,它们可能保存组织的关键数据,因此成为恶意参与者的目标。 将这些应用连接到Defender for Cloud Apps,以便通过基于机器学习的异常检测改进用户活动和威胁检测的见解。

有关更多信息,请参阅:

会话和访问策略合并

Defender for Cloud Apps现在简化了会话和访问策略的处理。 以前,为了为主机应用(如 Exchange、Teams 或 Gmail)创建会话或访问策略,客户需要为任何相关的资源应用(如 SharePoint、OneDrive 或 Google Drive)创建单独的策略。 从 2023 年 7 月 11 日开始,现在只需在托管应用上创建单个策略。

有关更多信息,请参阅:

自动重定向到Microsoft Defender XDR (预览版)

现在,使用预览功能的客户会自动从经典Microsoft Defender for Cloud Apps门户重定向到Microsoft Defender XDR。 管理员仍可根据需要更新重定向设置,以继续使用经典Defender for Cloud Apps门户。

有关详细信息,请参阅将帐户从Microsoft Defender for Cloud Apps重定向到Microsoft Defender XDR。

2023 年 6 月

注意

从 2023 年 6 月开始,应用治理的更新将与其他云功能Microsoft Defender一起列出。 有关早期版本的信息,请参阅要Defender for Cloud Apps的应用治理加载项中的新增功能。

用于访问和会话控制的新 IP 地址

用于访问和会话控制服务的 IP 地址已更新。 请确保相应地更新防火墙的允许列表,以保持服务完全正常运行。 新添加的地址包括:

| 数据中心 | 公共 IP |

|---|---|

| 巴西南部 | 191.235.54.192, 191.235.58.85, 191.235.59.0, 191.235.58.255, 191.235.58.203, 191.235.57.180, 191.235.58.56, 191.235.58.201, 20.206.229.223, 191.235.55.73, 20.206.75.66, 20.226.100.200, 20.206.231.146, 104.41.37.185 |

| 美国西部 3 | 20.14.38.222, 20.14.38.249, 20.150.153.126, 20.150.157.146, 20.150.157.211, 20.150.152.101, 20.106.80.235, 20.106.81.123, 20.150.158.183, 20.150.153.110, 20.118.150.70, 20.118.145.8, 20.150.143.88, 20.125.76.39, 20.106.103.34, 20.163.100.176 |

| 北欧 | 20.166.182.165, 20.166.182.171, 20.166.182.163, 20.166.182.193, 4.231.129.248, 20.54.22.195, 4.231.129.246, 20.67.137.212, 40.127.131.206, 20.166.182.159, 20.166.182.182, 68.219.99.39, 20.166.182.204, 68.219.99.63 |

| 加拿大中部 | 20.175.151.201, 20.175.142.34, 20.175.143.233, 4.205.74.15, 20.175.142.19, 20.175.142.143, 20.175.140.191, 20.175.151.166, 20.175.140.185, 20.175.143.220, 20.175.140.128, 20.104.25.35, 4.205.74.7, 20.220.128.26 |

| 东亚 | 20.195.89.186, 20.195.89.213, 20.195.89.128, 20.195.89.62, 20.195.89.219, 20.239.27.66, 20.239.26.193, 20.195.89.72, 20.195.89.166, 20.195.89.56, 20.187.114.178, 20.239.119.245, 20.205.119.72, 20.187.116.207 |

| 澳大利亚西南 | 20.211.237.204, 20.92.29.167, 4.198.154.86, 4.198.66.117, 4.198.66.135, 20.11.210.40, 4.198.66.90, 20.92.8.154, 4.198.66.105, 4.198.66.78, 20.190.102.146, 4.198.66.126, 4.198.66.94, 4.198.66.92 |

| 印度中部 | 20.219.226.117, 20.204.235.50, 20.235.81.243, 20.204.235.230, 20.219.226.224, 20.204.236.111, 20.204.236.147, 20.204.236.213, 20.204.236.115, 20.204.236.74, 20.204.236.17, 20.235.115.136, 20.219.218.134, 20.204.251.239, 4.224.61.207 |

| 东南亚 | 20.24.14.233 |

| 法国中部 | 20.74.115.131, 20.74.94.109, 20.111.40.153, 20.74.94.42, 20.74.94.220, 51.103.31.141, 20.74.95.102, 20.74.94.113, 51.138.200.138, 20.74.94.139, 20.74.94.136, 51.103.95.227, 20.74.114.253, 20.74.94.73 |

| 西欧 | 20.76.199.12, 20.160.197.20, 20.76.199.126, 20.76.198.169, 20.4.196.150, 20.76.199.32, 13.69.81.118, 20.76.151.201, 20.76.199.49, 20.76.198.36, 20.76.199.14, 20.76.198.91, 20.93.194.151, 20.229.66.63 |

| 英国西部 | 20.90.53.127, 51.142.187.141, 20.68.122.206, 20.90.53.162, 20.90.53.126, 20.90.50.109, 20.90.53.132, 20.90.53.133, 20.68.124.199, 20.90.49.200, 51.142.187.196, 20.254.168.148, 51.137.144.240, 20.90.50.115 |

| 美国东部 | 40.117.113.165, 20.168.249.164, 172.173.135.148, 52.142.27.43, 20.237.22.163, 20.121.150.131, 20.237.18.20, 20.237.16.199, 20.237.16.198, 20.237.23.162, 20.124.59.116, 20.237.18.21, 20.124.59.146, 20.237.22.162 |

有关详细信息,请参阅网络要求。

应用治理现已作为Defender for Cloud Apps许可证的一部分提供

应用治理现在包含在Microsoft Defender for Cloud Apps许可证中,不再需要附加许可证。

在Microsoft Defender门户中,转到“设置>”“云应用>应用治理>服务状态”以启用应用治理(如果可用),或注册候补名单。

应用治理加载项试用许可证的现有持有者必须在 2023 年 7 月 31 日之前启用切换并保留其应用治理访问权限。

有关更多信息,请参阅:

应用治理 OAuth 融合

对于已启用应用治理的客户,我们在应用治理中整合了所有 OAuth 应用的监视和策略实施功能。

在Microsoft Defender门户中,我们合并了最初在“应用治理”下的“云应用>”“OAuth 应用”下的所有功能,你可以在其中管理单个管理窗格中的所有 OAuth 应用。

有关详细信息,请参阅 查看应用。

增强了 OAuth 应用活动的搜寻体验

现在,应用治理提供更深入的 OAuth 应用见解,帮助 SOC 识别应用的活动及其访问的资源,使你可以轻松地将应用数据的搜寻提升到下一个级别。

OAuth 应用见解包括:

- 有助于简化调查的现用查询

- 使用结果视图查看数据

- 能够在自定义检测中包含 OAuth 应用数据,例如资源、应用、用户和应用活动详细信息。

有关详细信息,请参阅 搜寻应用活动中的威胁。

使用 Microsoft Entra 进行应用卫生更新

从 2023 年 6 月 1 日开始,对未使用的应用、未使用的凭据和过期凭据的管理将仅适用于具有 Microsoft Entra Workload Identities Premium 的应用治理客户。

有关详细信息,请参阅 使用应用卫生功能保护应用 和 什么是工作负载标识?。

2023 年 5 月

行为生成策略不再 ( 预览版) 生成警报。 从 2023 年 5 月 28 日开始,在Microsoft Defender XDR高级搜寻中生成行为的策略不会生成警报。 无论在租户配置中启用或禁用,策略都会继续生成 行为 。

有关详细信息,请参阅 使用高级搜寻 (预览版) 调查行为 。

不可阻止的应用程序 (预览版) :为了防止用户意外导致停机,Defender for Cloud Apps现在阻止你阻止业务关键型Microsoft服务。 有关详细信息,请参阅 治理发现的应用。

2023 年 4 月

Defender for Cloud Apps版本 251-252

2023 年 4 月 30 日

Microsoft Defender for Cloud Apps集成到 Microsoft Defender XDR (正式发布) 。 有关详细信息,请参阅 Microsoft Defender XDR 中的Microsoft Defender for Cloud Apps。

自动重定向选项是正式发布 (GA) 。 管理员可以使用此选项将用户从独立Defender for Cloud Apps门户重定向到Microsoft Defender XDR。

默认情况下,此选项设置为 “关”。 管理员必须通过将开关切换为“打开”来显式选择加入,以独占使用Microsoft Defender XDR体验。

有关详细信息,请参阅将帐户从Microsoft Defender for Cloud Apps重定向到Microsoft Defender XDR。

设置页更新:

以下页面上的功能已完全集成到Microsoft Defender XDR中,因此在Microsoft Defender XDR方面没有自己的独立体验:

以下页面计划与Microsoft Defender for Cloud Apps门户一起弃用:

- 设置 > 导出设置

- 活动日志 > Web 流量日志

Defender for Cloud Apps版本 250

2023 年 4 月 24 日

适用于 SSPM 的缩放应用连接器 (公共预览版)

Defender for Cloud 应用现在支持新的适用于 SSPM 的 Zoom App 连接器。 有关详细信息,请参阅将 Zoom 连接到Microsoft Defender for Cloud Apps。

2023 年 4 月 2 日

- Microsoft Defender XDR高级搜寻 (预览版) 中的新“行为”数据类型

为了增强威胁防护并减少警报疲劳,我们在Microsoft Defender XDR高级搜寻Microsoft Defender for Cloud Apps体验中添加了一个名为“行为”的新数据层。 此功能旨在通过识别异常或其他可能与安全方案相关的活动来提供调查的相关信息,但不一定指示恶意活动或安全事件。 在第一阶段中,云应用异常情况检测的一些Microsoft Defender也将显示为行为。 在未来阶段,这些检测只会生成行为,而不生成警报。 有关详细信息,请参阅 使用高级搜寻 (预览版) 调查行为 。

2023 年 3 月

Defender for Cloud Apps版本 249

2023 年 3 月 19 日

-

从Microsoft Defender for Cloud Apps自动重定向到Microsoft Defender门户 (预览版)

通过新的自动重定向切换,可以触发从Microsoft Defender for Cloud Apps到Microsoft Defender XDR的自动重定向。 启用重定向设置后,访问Microsoft Defender for Cloud Apps门户的用户将自动路由到Microsoft Defender门户。 切换默认值设置为“关”,管理员需要显式选择加入自动重定向,然后以独占方式开始使用Microsoft Defender XDR。 你仍然可以选择退出Microsoft Defender XDR体验并使用Microsoft Defender for Cloud Apps独立门户。 这可以通过关闭切换开关来完成。 有关详细信息,请参阅将帐户从Microsoft Defender for Cloud Apps重定向到Microsoft Defender XDR。

应用治理 2023 年 3 月版本

- 应用卫生公共预览版: 应用治理现在为未使用的应用、具有未使用凭据的应用以及凭据过期的应用提供见解和策略功能。 其中每个功能都有一个现成的预定义策略,你也可以定义自己的自定义策略。 可以从应用列表中导出这些见解,以便在组织中轻松报告和会审。

Defender for Cloud Apps版本 248

2023 年 3 月 5 日

保护会话的加载时间更快

我们对受会话策略保护的网页的加载时间进行了重大改进。 适用于会话策略的最终用户(无论是桌面还是移动设备)现在可以享受更快、更无缝的浏览体验。 根据应用程序、网络和网页的复杂性,我们看到了 10% 到 40% 的改进。支持 Tokyo ServiceNow 版本

ServiceNow 的 Defender for Cloud Apps 连接器现在支持 ServiceNow Tokyo 版本。 通过此更新,可以使用 Defender for Cloud Apps 保护最新版本的 ServiceNow。 有关详细信息,请参阅将 ServiceNow 连接到Microsoft Defender for Cloud Apps。

2023 年 2 月

应用治理 2023 年 2 月版本

- 增强的警报调查体验: 应用治理现在为管理员提供调查和修正事件和警报所需的其他信息。 此增强功能包括Microsoft Defender XDR警报页面上警报故事中发生的情况和建议操作下的更多详细信息。 此信息适用于所有应用治理警报,包括威胁检测规则、预定义策略和用户定义的策略触发的警报。 详细了解增强的警报体验。

- 应用治理应用卫生功能公共预览版: 2023 年 2 月 15 日,针对未使用的应用、具有未使用凭据的应用以及凭据即将过期的应用的应用治理见解和控制。 管理员可以对应用上次使用日期、自之后未使用的凭据和凭据到期日期进行排序、筛选和导出。 针对未使用的应用、具有未使用凭据的应用和凭据过期的应用的预定义策略现成。

Defender for Cloud Apps版本 246 和 247

2023 年 2 月 19 日

SaaS 安全态势管理 (SSPM) 功能 (正式版和公共预览版) 更新公告

我们对第三方软件即服务 (SaaS) 应用程序的治理和保护进行了重要改进。 这些改进包括使用Microsoft Defender for Cloud Apps识别风险安全配置的评估,以及更顺畅地集成到Microsoft安全功能分数体验中。 现已正式发布 Salesforce 和 ServiceNow,而 Okta、GitHub、Citrix ShareFile 和 DocuSign 目前为公共预览版。 有关详细信息,请参阅使用Microsoft Defender for Cloud Apps连接应用以获取可见性和控制。恶意软件检测策略治理操作现已 (预览版)

恶意软件检测策略检测到的文件的自动操作现在作为策略配置的一部分提供。 操作因应用而异。 有关详细信息,请参阅 恶意软件治理操作 (预览版) 。日志收集器版本更新

我们发布了新的日志收集器版本,其中包含最新的漏洞修复。

新版本: columbus-0.246.0-signed.jar

映像名称: mcaspublic.azurecr.io/public/mcas/logcollector 标记:latest/0.246.0 image id: eeb3c4f1a64cDocker 映像已使用以下更新重新生成:

依赖项名称 从版本 到版本 Comments amazon-corretto 8.222.10.1-linux-x64 8.352.08.1-linux-x64 openssl 1.1.1 1.1.1q 1.1.1s 1.1.1 系列在 2023 年 9 月 11 日之前可用且受支持。 纯 ftpd 1.0.49 1.0.50 fasterxml.jackson.core.version 2.13.3 2.14.1 2.14 已于 2022 年 11 月发布 org.jacoco 0.7.9 0.8.8 2022 年 4 月 5 日版本 0.8.8 若要开始使用新版本,需要停止日志收集器、删除当前映像并安装新映像。

若要验证新版本是否正在运行,请在 Docker 容器中运行以下命令:

cat /var/adallom/versions | grep columbus-

2023 年 1 月

Defender for Cloud Apps版本 244 和 245

2023 年 1 月 22 日

-

文件策略 - 浏览多个 SCT

Defender for Cloud Apps已包括浏览包含敏感信息类型的策略文件匹配项 (SCT) 的功能。 现在,Defender for Cloud Apps还允许区分同一文件匹配中的多个 SCT。 此功能称为“简短证据”,可Defender for Cloud Apps更好地管理和保护组织的敏感数据。 有关详细信息,请参阅 检查证据 (预览) 。

2022 年制造的汇报

注意

从 2022 年 8 月 28 日开始,分配有 Azure AD 安全读取者角色的用户将无法管理Microsoft Defender for Cloud Apps警报。 若要继续管理警报,应将用户的角色更新为 Azure AD 安全操作员。

Defender for Cloud Apps版本 240、241、242 和 243

2022 年 12 月 25 日

-

Azure AD 标识保护

Azure AD 标识保护警报直接到达Microsoft Defender XDR。 Microsoft Defender for Cloud Apps策略不会影响Microsoft Defender门户中的警报。 Azure AD 标识保护策略将从Microsoft Defender门户中的云应用策略列表中逐步删除。 若要配置来自这些策略的警报,请参阅 配置 Azure AD IP 警报服务。

Defender for Cloud Apps版本 237、238 和 239

2022 年 10 月 30 日

Microsoft Defender XDR 中Microsoft Defender for Cloud Apps的本机集成现已以公共预览版提供

Microsoft Defender XDR 中的整个Defender for Cloud Apps体验现已提供公共预览版。SecOps 和安全管理员将体验到以下主要优势:

- 节省时间和成本

- 整体调查体验

- 高级搜寻中的额外数据和信号

- 跨所有安全工作负载的集成保护

有关详细信息,请参阅 Microsoft Defender XDR 中的Microsoft Defender for Cloud Apps。

应用治理 2022 年 10 月版本

- 添加了敏感内容的见解和修正:应用治理通过预定义和自定义策略为访问具有Microsoft Purview 信息保护标签的内容的应用提供见解和自动修正功能。 企业管理员现在可了解这些应用访问的工作负载,以及他们是否访问这些工作负载中的敏感数据。 使用预定义和自定义策略,管理员会收到有关尝试访问敏感数据的应用的警报。 此外,应用治理可以自动停用不合规的应用。

- 扩大覆盖范围,包括所有非图形 API应用 - 应用治理已扩大覆盖范围,以保护租户中的更多应用。 除了使用 Microsoft 图形 API 的 OAuth 应用外,应用治理现在还为在 Microsoft Entra ID 上注册的所有 OAuth 应用提供可见性和保护。 详细了解应用治理范围。

Defender for Cloud Apps版本 236

2022 年 9 月 18 日

-

Egnyte API 连接器已正式发布

Egnyte API 连接器已正式发布,可让你更深入地了解和控制组织对 Egnyte 应用的使用情况。 有关详细信息,请参阅 Defender for Cloud Apps 如何帮助保护 Egnyte 环境。

Defender for Cloud Apps版本 235

2022 年 9 月 4 日

日志收集器版本更新

我们发布了新的日志收集器版本,其中包含最新的漏洞修复。新版本: columbus-0.235.0-signed.jar

主要更改:

- 使用最新更新重新生成 Docker 映像

- Openssl 库已从 1.1.1l 更新到 1.1.1q

- fasterxml.jackson.core.version 已从 2.13.1 更新到 2.13.3

如果要更新版本,请停止日志收集器,删除当前映像,然后安装新映像。

若要验证版本,请在 Docker 容器中运行以下命令:cat var/adallom/versions | grep columbus-

有关详细信息,请参阅 配置连续报表的自动日志上传。将应用程序加入到会话控件 (预览版)

载入用于会话控制的应用程序的过程已得到改进,应提高载入过程的成功率。 若要加入应用程序,请执行以下操作:- 转到“设置 ->条件访问应用控制”中的“条件访问应用控制”列表。

- 选择“ 使用会话控件加入”后,将显示 “编辑此应用 ”窗体。

- 若要将应用程序载入到会话控件,必须选择“ 将应用与会话控件配合使用 ”选项。

有关详细信息,请参阅 使用 Azure AD 为目录应用部署条件访问应用控制。

Defender for Cloud Apps版本 234

2022 年 8 月 21 日

商业版和政府版产品/服务之间的功能奇偶校验

我们整合了允许通过Microsoft Defender XDR使用Microsoft Defender for Cloud Apps数据的流。 若要在 Microsoft Defender for Cloud 中使用此数据,应使用 Microsoft Defender XDR。 有关详细信息,请参阅Microsoft Defender XDR为 GCC、GCC High 和 DoD 客户提供统一的 XDR 体验和将Microsoft Defender XDR数据连接到Microsoft Sentinel。通过会话控制保护使用非标准端口的应用

此功能允许Microsoft Defender for Cloud Apps为使用除 443 以外的端口号的应用程序强制实施会话策略。 Splunk 和使用 443 以外的端口的其他应用程序现在有资格进行会话控制。

此功能没有配置要求。 此功能当前处于预览模式。 有关详细信息,请参阅使用Microsoft Defender for Cloud Apps条件访问应用控制保护应用。

Defender for Cloud Apps版本 232 和 233

2022 年 8 月 7 日

-

MITRE 技术

除了已经存在的 MITRE 策略外,Defender for Cloud Apps威胁防护异常检测现在还包括相关的 MITRE 技术和子技术。 此数据也将在Microsoft Defender XDR的警报侧窗格中提供。 有关详细信息,请参阅 如何调查异常情况检测警报。

重要

弃用会话控件的旧代理后缀域 (逐步推出)

从 2022 年 9 月 15 日起,Defender for Cloud Apps将不再支持表单中的后缀域<appName>.<region>.cas.ms.

2020 年 11 月,我们以 的形式 <appName>.mcas.ms迁移到后缀域,但仍提供从旧后缀切换的宽限期。

最终用户在此类域上遇到导航问题的可能性很小。 但是,在某些情况下,它们可能存在问题,例如,书签保存在旧域表单中,或者旧链接存储在某个位置。

如果用户遇到以下消息:

此站点的连接不安全。

missing.cert.microsoft.sharepoint.com.us.cas.ms 发送了无效响应

他们应手动将 URL 部分 .<region>.cas.ms 替换为 .mcas.us。

应用治理 2022 年 7 月版本

- 添加了更多预定义策略:应用治理发布了另外 5 个现用的策略,用于检测异常应用行为。 默认情况下会激活这些策略,但可以选择停用它们。 在此处了解详细信息

- 新的视频库:应用治理创建了一个新的短视频库,这些视频包含应用治理中的功能、如何使用它们以及如何了解详细信息的信息。 在此处查看

- 安全功能分数集成正式版:Microsoft安全功能分数与应用治理 (AppG) 加载项集成,Microsoft Defender for Cloud Apps (MDA) 已正式发布。 AppG 客户现在会收到安全功能分数中的建议,帮助他们保护Microsoft 365 OAuth 应用。 为什么这种集成很重要? 安全功能分数是组织安全状况的表示形式,也是改善该状况的各种机会的切入点。 通过遵循安全功能分数建议,客户可提高对已知和新出现威胁的复原能力。 AppG 是一种安全和策略管理功能,专为访问Microsoft 365 数据且已启用 OAuth 的应用而设计。 AppG 与工作负载和威胁检测功能的深度集成,非常适合大幅减少企业应用生态系统中的大型攻击面。 通过遵循与 AppG 相关的建议并启用建议的策略设置,企业可以保护应用和数据免受滥用和实际的不良参与者活动。

Defender for Cloud Apps版本 231

2022 年 7 月 10 日

-

可用于 SharePoint 和 OneDrive 的恶意软件哈希 (预览版)

除了可用于非Microsoft存储应用中检测到的恶意软件的文件哈希以外,新的恶意软件检测警报还提供 SharePoint 和 OneDrive 中检测到的恶意软件的哈希。 有关详细信息,请参阅 恶意软件检测。

Defender for Cloud Apps版本 230

2022 年 6 月 26 日

-

Salesforce 和 ServiceNow 的 SaaS 安全态势管理功能

安全态势评估适用于 Salesforce 和 ServiceNow。 有关详细信息,请参阅 SaaS 应用的安全态势管理。

Defender for Cloud Apps版本 227、228 和 229

2022 年 6 月 14 日

管理员审核增强功能

添加了额外的Defender for Cloud Apps管理活动:- 文件监视状态 - 打开/关闭

- 创建和删除策略

- 已使用更多数据丰富了策略编辑

- 管理员管理:添加和删除管理员

对于上面列出的每个活动,可以在活动日志中找到详细信息。 有关详细信息,请参阅管理员活动审核。

DocuSign API 连接器已正式发布

DocuSign API 连接器已正式发布,可让你更深入地了解和控制组织的 DocuSign 应用的使用情况。 有关详细信息,请参阅 Defender for Cloud Apps 如何帮助保护 DocuSign 环境。

应用治理 2022 年 5 月版本

- 预定义策略 GA:应用治理发布了一组现成的策略,用于检测异常应用行为。 默认情况下会激活这些策略,但可以选择停用它们。 在此处了解详细信息

- Teams 工作负载正式版:应用治理为 Teams 工作负载添加了见解、策略功能和治理。 可以查看数据使用情况、权限使用情况,以及创建有关 Teams 权限和使用情况的策略。

- M365D 警报和事件队列中统一的应用治理警报:应用治理警报队列已与Microsoft Defender XDR警报体验统一,并聚合为事件。

Defender for Cloud Apps版本 226

2022 年 5 月 1 日

-

针对非Microsoft存储应用的恶意软件检测改进

Defender for Cloud Apps对非Microsoft存储应用检测机制进行了重大改进。 这可以减少误报警报的数量。

Defender for Cloud Apps版本 225

2022 年 4 月 24 日

-

支持罗马和圣地亚哥 ServiceNow 版本

ServiceNow 的 Defender for Cloud Apps 连接器现在支持 ServiceNow 的罗马和圣地亚哥版本。 通过此更新,可以使用 Defender for Cloud Apps 保护最新版本的 ServiceNow。 有关详细信息,请参阅将 ServiceNow 连接到Microsoft Defender for Cloud Apps。

Defender for Cloud Apps版本 222、223 和 224

2022 年 4 月 3 日

-

更新了Defender for Cloud Apps异常情况检测的严重性级别

正在更改Defender for Cloud Apps内置异常情况检测警报的严重性级别,以更好地反映出现真阳性警报时的风险级别。 可以在策略页中看到新的严重性级别: https://portal.cloudappsecurity.com/#/policy

Defender for Cloud Apps版本 221

2022 年 2 月 20 日

-

Egnyte 应用连接器在公共预览版中可用

适用于 Egnyte 的新应用连接器以公共预览版提供。 现在可以将Microsoft Defender for Cloud Apps连接到 Atlassian,以监视和保护用户和活动。 有关详细信息,请参阅将 Egnyte 连接到 Microsoft Defender for Cloud Apps (Preview) 。

Defender for Cloud Apps版本 220

2022 年 2 月 6 日

-

新建云发现日志收集器

Cloud Discovery 日志收集器已更新为 Ubuntu 20.04。 若要安装它,请参阅 配置连续报表的自动日志上传。

Defender for Cloud Apps版本 218 和 219

2022 年 1 月 23 日

-

Atlassian 应用连接器以公共预览版提供

Atlassian 的新应用连接器以公共预览版提供。 现在可以将Microsoft Defender for Cloud Apps连接到 Atlassian,以监视和保护用户和活动。 有关详细信息,请参阅将 Atlassian 连接到 Microsoft Defender for Cloud Apps (Preview) 。

2021 年制造的汇报

Defender for Cloud Apps版本 216 和 217

2021 年 12 月 26 日

高级搜寻中的非Microsoft活动

非Microsoft应用活动现在包含在Microsoft Defender XDR高级搜寻中的 CloudAppEvent 表。 有关详细信息,请参阅Microsoft Defender XDR技术社区博客文章。NetDocuments API 连接器现已正式发布

NetDocuments API 连接器已正式发布,让你可以更深入地了解和控制 NetDocument 应用在组织中如何使用。 有关详细信息,请参阅 云应用安全如何帮助保护 NetDocuments

Defender for Cloud Apps版本 214 和 215

2021 年 11 月 28 日

-

公共预览版中提供的 NetDocuments 应用连接器

NetDocuments 的新应用连接器以公共预览版提供。 现在可以将Microsoft Defender for Cloud Apps连接到 NetDocuments,以监视和保护用户和活动。 有关详细信息,请参阅将 NetDocuments 连接到 Microsoft Defender for Cloud Apps。

云应用安全版本 212 和 213

2021 年 10 月 31 日

不可能的旅行、来自不经常访问的国家/地区的活动、来自匿名 IP 地址的活动以及来自可疑 IP 地址的活动警报将不会应用于失败的登录。

经过彻底的安全审查,我们决定将失败的登录处理与上述警报分开。 从现在起,它们将仅由成功的登录案例触发,而不是由失败的登录或攻击尝试触发。 如果用户出现大量异常登录失败尝试,仍会应用批量登录失败警报。 有关详细信息,请参阅 行为分析和异常情况检测。新的异常情况检测:OAuth 应用的异常 ISP

我们扩展了异常情况检测,以包括向 OAuth 应用添加特权凭据的可疑情况。 新的检测现已推出,并自动启用。 检测可以指示攻击者已入侵应用,并正将其用于恶意活动。 有关详细信息,请参阅 OAuth 应用的异常 ISP。新检测:来自密码喷射关联 IP 地址的活动

此检测将云应用程序中执行成功活动的 IP 地址与最近执行密码喷射攻击时Microsoft威胁情报源标识的 IP 地址进行比较。 它针对用户发出警报,这些用户是密码喷洒活动的受害者,并设法从这些恶意 IP 访问云应用程序。 此新警报由 现有活动从可疑 IP 地址 策略生成。 有关详细信息,请参阅 来自可疑 IP 地址的活动。Smartsheet 和 OneLogin API 连接器现已正式发布

Smartsheet 和 OneLogin API 连接器现已正式发布。 现在可以将Microsoft云应用安全连接到 Smartsheet 和 OneLogin,以监视和保护用户和活动。 有关详细信息,请参阅 连接 Smartsheet 和 Connect OneLogin。新的影子 IT 与开放系统的集成

我们添加了与 Open Systems 的本机集成,使你能够了解应用使用并控制应用访问的影子 IT。 有关详细信息,请参阅将 云应用安全 与开放系统集成。

云应用安全版本 209、210 和 211

2021 年 10 月 10 日

Slack API 连接器现已正式发布

Slack API 连接器已正式发布,让你能够更深入地了解和控制你的应用在组织中的使用方式。 有关详细信息,请参阅 云应用安全 如何帮助保护 Slack Enterprise。具有 Microsoft Defender for Endpoint 的受监视应用的新警告体验现已正式发布

云应用安全扩展了其与 Microsoft Defender for Endpoint 的本机集成。 现在,可以使用 Microsoft Defender for Endpoint 的网络保护功能对标记为受监视的应用的访问应用软阻止。 最终用户可以绕过块。 云应用安全发现的应用体验中提供了阻止绕过报告。 有关更多信息,请参阅:正式发布版中发现的新应用体验

作为持续改进实体体验的一部分,我们将引入现代化的已发现应用体验,以涵盖已发现的 Web 应用和 OAuth 应用,并提供应用程序实体的统一视图。 有关详细信息,请参阅 使用应用页。

云应用安全版本 208

2021 年 8 月 22 日

公共预览版中新发现的应用体验

作为持续改进实体体验的一部分,我们将引入现代化的已发现应用体验,以涵盖已发现的 Web 应用和 OAuth 应用,并提供应用程序实体的统一视图。 有关详细信息,请参阅 使用应用页。云应用安全公共预览版中提供的应用治理加载项

Microsoft 云应用安全 的应用治理加载项是一种安全和策略管理功能,专为支持 OAuth 的应用而设计,这些应用通过 Microsoft Graph API 访问Microsoft 365 数据。 应用治理通过可操作的见解和自动策略警报和操作,全面了解这些应用如何访问、使用和共享存储在 Microsoft 365 中的敏感数据。 有关详细信息,请参阅:公共预览版中提供的 Smartsheet 应用连接器

适用于 Smartsheet 的新应用连接器以公共预览版提供。 现在可以将Microsoft云应用安全连接到 Smartsheet,以监视和保护用户和活动。 有关详细信息,请参阅将 Smartsheet 连接到Microsoft云应用安全。

云应用安全版本 207

2021 年 8 月 8 日

-

具有Microsoft Defender for Endpoint (公共预览版) 的受监视应用的新警告体验

云应用安全扩展了其与 Microsoft Defender for Endpoint (MDE) 的本机集成。 现在,可以使用 Microsoft Defender for Endpoint 的网络保护功能对标记为受监视的应用的访问应用软阻止。 最终用户可以绕过块。 云应用安全发现的应用体验中提供了阻止绕过报告。 有关更多信息,请参阅:

云应用安全版本 206

2021 年 7 月 25 日

-

新的 Cloud Discovery Open Systems 日志分析器

云应用安全的 Cloud Discovery 可分析各种流量日志,对应用进行排名和评分。 现在,Cloud Discovery 包括一个内置日志分析器,以支持开放系统格式。 有关支持的日志分析程序的列表,请参阅 支持的防火墙和代理。

云应用安全版本 205

2021 年 7 月 11 日

公共预览版中提供的 Zendesk 应用连接器

新的 Zendesk 应用连接器以公共预览版提供。 现在可以将Microsoft云应用安全连接到 Zendesk,以监视和保护用户和活动。 有关详细信息,请参阅 连接 Zendesk。适用于 Wandera 的新 Cloud Discovery 分析程序

云应用安全 中的 Cloud Discovery 可分析各种流量日志,对应用进行排名和评分。 现在,Cloud Discovery 包含一个内置日志分析器,以支持 Wandera 格式。 有关支持的日志分析程序的列表,请参阅 支持的防火墙和代理。

云应用安全版本 204

2021 年 6 月 27 日

-

公共预览版中提供的 Slack 和 OneLogin 应用连接器

新的应用连接器现在可用于 Slack 和 OneLogin 公共预览版。 现在可以将Microsoft云应用安全连接到 Slack 和 OneLogin,以监视和保护用户和活动。 有关详细信息,请参阅 Connect Slack 和 Connect OneLogin。

云应用安全版本 203

2021 年 6 月 13 日

公开 O365 OAuth 应用中指示的已验证发布者

云应用安全现在会显示Microsoft是否验证了 Microsoft 365 OAuth 应用的发布者,以实现更高的应用信任。 此功能正在逐步推出。 有关详细信息,请参阅 使用 OAuth 应用页。Azure Active Directory 云应用安全 管理员

云应用安全管理员角色已添加到 Azure Active Directory (Azure AD) ,允许通过 Azure AD 单独 云应用安全分配全局管理员功能。 有关详细信息,请参阅有权访问云应用安全的 Microsoft 365 和 Azure AD 角色。重要

Microsoft 建议使用权限最少的角色。 这有助于提高组织的安全性。 全局管理员是一个权限很高的角色,应仅限于在无法使用现有角色的紧急情况下使用。

导出每个已发现应用的自定义标记和应用域

“发现的应用”页中的“导出到 CSV”现在包括应用程序的自定义应用标记和关联的 Web 域。 有关详细信息,请参阅 使用发现的应用。重要

增强的访问控制代理 URL (逐步推出)

从 2021 年 7 月初开始,我们将访问终结点从<mcas-dc-id>.access-control.cas.msaccess.mcas.ms更改为 。 请确保在 6 月底之前更新网络设备规则,这可能会导致访问问题。 有关详细信息,请参阅 访问和会话控件

云应用安全版本 200、201 和 202

2021 年 5 月 30 日

-

公共预览版中的身份验证上下文 (升级身份验证)

通过要求在会话中重新评估 Azure AD 条件访问策略,我们添加了保护使用专有和特权资产的用户的功能。 例如,如果检测到 IP 地址发生更改,因为高度敏感的会话中的员工已从办公室搬到楼下的咖啡店,则可以将升级配置为重新对该用户进行身份验证。 有关详细信息,请参阅 要求升级身份验证 (身份验证上下文) 风险操作。

云应用安全版本 199

2021 年 4 月 18 日

服务运行状况仪表板可用性

增强的云应用安全服务运行状况仪表板现已在Microsoft 365 管理门户中提供,供具有“监视服务运行状况”权限的用户使用。 详细了解Microsoft 365 管理角色。 在仪表板中,可以配置通知,使相关用户能够随时了解当前云应用安全状态。 若要了解如何配置电子邮件通知以及有关仪表板的其他信息,请参阅如何检查Microsoft 365 服务运行状况。AIP 支持已弃用

从 2021 年 4 月 1 日起,从 Azure 信息保护 门户 (经典) 的标签管理已弃用。 没有 AIP 扩展支持的客户应将其标签迁移到Microsoft Purview 信息保护,以继续使用 云应用安全 中的敏感度标签。 如果不迁移到 Microsoft Purview 信息保护 或 AIP 扩展支持,则会禁用具有敏感度标签的文件策略。 有关详细信息,请参阅 了解统一标记迁移。Dropbox、ServiceNow、AWS 和 Salesforce 的 DLP 近实时推出完成

Dropbox、ServiceNow 和 Salesforce 中提供了新的准实时文件扫描。 AWS 中提供了新的准实时 S3 存储桶发现。 有关详细信息,请参阅 连接应用。用于重写特权敏感度标签的公共预览版

云应用安全支持替代云应用安全外部标记的文件的敏感度标签。 有关详细信息,请参阅如何将 Microsoft Purview 与 Defender for Cloud Apps 集成。扩展的高级搜寻事件

我们已在 云应用安全 中扩展了可用事件。 Microsoft Defender XDR高级搜寻现在包括来自 Microsoft OneDrive、SharePoint Online、Microsoft 365、Dynamics 365、Dropbox、Power BI、Yammer、Skype for Business和 Power Automate 的遥测数据,以及Exchange Online和 Teams,这些遥测数据一直可用到现在。 有关详细信息,请参阅 涵盖的应用和服务。

云应用安全版本 198

发布时间:2021 年 4 月 4 日

从发现中排除 Azure Active Directory 组实体

我们添加了基于导入的 Azure Active Directory 组排除发现的实体的功能。 排除 Azure AD 组将隐藏这些组中任何用户的所有发现相关数据。 有关详细信息,请参阅 排除实体。ServiceNow Orlando 和 Paris 版本的 API 连接器支持

我们已向 Orlando 和 Paris 版本添加了对 ServiceNow API 连接器的支持。 有关详细信息,请参阅将 ServiceNow 连接到Microsoft云应用安全。即使无法扫描数据,也始终应用所选操作

我们已向 会话策略 添加了一个新复选框,用于将无法扫描的任何数据视为策略的匹配项。注意

弃用通知:除了添加新功能外,此功能还替换了将加密视为匹配项和将无法扫描的文件视为匹配文件。 默认情况下,新策略将包含新复选框,默认情况下会取消选中。 预先存在的策略将在 5 月 30 日迁移到新复选框。 选择了任一选项或两个选项的策略将默认选择新选项:将取消选择所有其他策略。

云应用安全版本 197

发布时间:2021 年 3 月 21 日

状态页弃用通知

4 月 29 日,云应用安全将弃用服务运行状况状态页,将其替换为Microsoft 365 管理门户中的服务运行状况仪表板。 此更改使云应用安全与其他Microsoft服务保持一致,并提供增强的服务概述。注意

只有具有监视服务运行状况权限的用户才能访问仪表板。 有关详细信息,请参阅 关于管理员角色。

在仪表板中,可以配置通知,使相关用户能够随时了解当前云应用安全状态。 若要了解如何配置电子邮件通知以及有关仪表板的其他信息,请参阅如何检查 Microsoft 365 服务运行状况。

OAuth 应用同意链接

我们添加了直接从 OAuth 应用视图将活动调查范围限定为特定 OAuth 应用的同意活动的功能。 有关详细信息,请参阅 如何调查可疑的 OAuth 应用。

云应用安全版本 195 和 196

发布时间:2021 年 3 月 7 日

使用Microsoft Defender for Endpoint增强的影子 IT 发现

我们进一步改进了 Defender for Endpoint 集成,方法是使用 Defender 代理的增强信号,从而提供更准确的应用发现和组织用户上下文。若要从最新的增强功能中受益,请确保使用最新的Windows 10更新更新组织终结点:

- KB4601383:Windows 10 版本 1809

- KB4601380:Windows 10版本 1909

- KB4601382:Windows 10版本 20H2、版本 21H1 预览体验成员

可配置的会话生存期

我们让客户能够为条件访问应用控制配置较短的会话生存期。 默认情况下,由 云应用安全 代理的会话的最大生存期为 14 天。 有关缩短会话生存期的详细信息,请通过 mcaspreview@microsoft.com联系我们。

云应用安全版本 192、193 和 194

发布时间:2021 年 2 月 7 日

汇报到策略页

我们更新了 “策略 ”页,为每个策略类别添加了一个选项卡。 我们还添加了“ 所有策略 ”选项卡,为你提供所有策略的完整列表。 有关策略分类的详细信息,请参阅 策略类型。增强Microsoft 365 OAuth 应用导出

我们已使用 OAuth 应用的 重定向 URL 增强了 Microsoft 365 OAuth 应用活动导出到 CSV 文件。 有关导出 OAuth 应用活动的详细信息,请参阅 OAuth 应用审核。汇报门户界面

在接下来的几个月里,云应用安全将更新其用户界面,以跨Microsoft 365 个安全门户提供更一致的体验。 了解更多

云应用安全版本 189、190 和 191

发布时间:2021 年 1 月 10 日

新的日志收集器版本

现已推出用于影子 IT 发现的升级日志收集器。 它包括以下更新:- 我们已将 Pure-FTPd 版本升级到最新版本:1.0.49。 TLS < 1.2 现在默认处于禁用状态。

- 我们在 RSyslog 中禁用了“八进制计数”框架功能,以防止处理失败。

有关详细信息,请参阅 配置连续报表的自动日志上传。

新的异常情况检测:向 OAuth 应用添加凭据可疑

我们扩展了异常情况检测,以包括向 OAuth 应用添加特权凭据的可疑情况。 新的检测现已推出,并自动启用。 检测可以指示攻击者已入侵应用,并正将其用于恶意活动。 有关详细信息,请参阅 向 OAuth 应用异常添加凭据。针对影子 IT 发现活动的增强审核

我们更新了 影子 IT 活动的审核,以包括管理员执行的操作。 以下新活动现已在活动日志中提供,可用作云应用安全调查体验的一部分。- 标记或取消标记应用

- 创建、更新或删除日志收集器

- 创建、更新或删除数据源

新的数据扩充 REST API 终结点

我们添加了以下 数据扩充 API 终结点, 使你能够使用 API 完全管理 IP 地址范围。 使用 我们的示例管理脚本 来帮助你入门。 有关范围的详细信息,请参阅 使用 IP 范围和标记。

2020 年制造的汇报

注意

Microsoft的威胁防护产品名称正在更改。 在此处阅读有关此内容和其他更新的详细信息。 我们将在将来的版本中使用新名称。

云应用安全版本 187 和 188

发布时间:2020 年 11 月 22 日

新的影子 IT 与 Menlo Security 集成

我们添加了与 Menlo Security 的本机集成,为你提供了对应用使用和控制应用访问的影子 IT 可见性。 有关详细信息,请参阅将 云应用安全 与 Menlo Security 集成。新的 Cloud Discovery WatchGuard 日志分析器

云应用安全 Cloud Discovery 分析各种流量日志以对应用进行排名和评分。 现在,Cloud Discovery 包含一个内置日志分析器,以支持 WatchGuard 格式。 有关支持的日志分析程序的列表,请参阅 支持的防火墙和代理。Cloud Discovery 全局管理员角色的新权限

云应用安全现在允许具有 Cloud Discovery 全局管理员角色的用户创建 API 令牌并使用所有与云发现相关的 API。 有关该角色的详细信息,请参阅内置云应用安全管理员角色。重要

Microsoft 建议使用权限最少的角色。 这有助于提高组织的安全性。 全局管理员是一个权限很高的角色,应仅限于在无法使用现有角色的紧急情况下使用。

增强的敏感度滑块:不可能行程

我们更新了“不可能行程”的敏感度滑块,为不同的用户范围配置不同的敏感度级别,从而增强了对用户范围警报保真度的控制。 例如,可以为管理员定义比组织中其他用户更高的敏感度级别。有关此异常情况检测策略的详细信息,请参阅 不可能旅行。会话控件的增强代理 URL 后缀 (逐步推出)

2020 年 6 月 7 日,我们开始逐步推出增强的代理会话控件,以使用不包括命名区域的统一后缀。 例如,用户会看到<AppName>.mcas.ms后缀而不是<AppName>.<Region>.cas.ms。 如果经常阻止网络设备或网关中的域,请确保允许列出 访问和会话控制下列出的所有域。

云应用安全版本 184、185 和 186

发布时间:2020 年 10 月 25 日

新的增强型警报监视和管理体验

作为监视和管理警报的持续改进的一部分,云应用安全警报页面已根据你的反馈进行了改进。 在增强的体验中, “已解决 ”和“ 已消除 ”状态将替换为“ 已关闭 ”状态,其类型为“已解决”。 了解更多发送到终结点Microsoft Defender的信号的新全局严重性设置

我们添加了为发送到Microsoft Defender for Endpoint的信号设置全局严重性设置的功能。 有关详细信息,请参阅如何将Microsoft Defender for Endpoint与云应用安全集成。新的安全建议报告

云应用安全提供 Azure、Amazon Web Services (AWS) 和 Google Cloud Platform (GCP) 的安全配置评估,让你深入了解多云环境中的安全配置差距。 现在可以导出详细的安全建议报告,以帮助监视、了解和自定义云环境,从而更好地保护组织。 有关导出报表的详细信息,请参阅 安全建议报告。会话控件的增强代理 URL 后缀 (逐步推出)

2020 年 6 月 7 日,我们开始逐步推出增强的代理会话控件,以使用不包括命名区域的统一后缀。 例如,用户会看到<AppName>.mcas.ms后缀而不是<AppName>.<Region>.cas.ms。 如果经常阻止网络设备或网关中的域,请确保允许列出 访问和会话控制下列出的所有域。汇报到云应用目录

我们已对云应用目录进行了以下更新:- Teams 管理员中心已更新为独立应用

- Microsoft 365 管理中心已重命名为 Office 门户

术语更新

我们已将术语 “计算机 ”更新为 “设备 ”,作为统一产品术语的一般Microsoft工作的一部分。

云应用安全版本 182 和 183

发布时间:2020 年 9 月 6 日

-

Azure 门户 GA 的访问和会话控制

Azure 门户的条件访问应用控制现已正式发布。 有关详细信息,请参阅使用Microsoft Defender for Cloud Apps条件访问应用控制保护应用。

云应用安全版本 181

发布时间:2020 年 8 月 9 日

新的 Cloud Discovery Menlo Security 日志分析器

云应用安全 Cloud Discovery 分析各种流量日志以对应用进行排名和评分。 现在,Cloud Discovery 包括一个内置日志分析器,以支持 Menlo Security CEF 格式。 有关支持的日志分析程序的列表,请参阅 支持的防火墙和代理。Azure Active Directory (AD) Cloud App Discovery 名称显示在门户中

对于 Azure AD P1 和 P2 许可证,我们已将门户中的产品名称更新为 Cloud App Discovery。 详细了解 Cloud App Discovery。

云应用安全版本 179 和 180

发布时间:2020 年 7 月 26 日

新的异常情况检测:可疑的 OAuth 应用文件下载活动

我们扩展了异常情况检测,以包括 OAuth 应用的可疑下载活动。 新的检测现成可用,并在 OAuth 应用以用户不寻常的方式从 Microsoft SharePoint 或 Microsoft OneDrive 下载多个文件时自动发出警报。使用会话控件的代理缓存的性能改进 (逐步推出)

通过改进内容缓存机制,我们对会话控件进行了额外的性能改进。 改进的服务更加简化,并在使用会话控制时提供更高的响应能力。 会话控件不缓存专用内容,符合仅缓存共享 (公共) 内容的适当标准。 有关详细信息,请参阅 会话控制的工作原理。新功能:保存安全配置查询

我们添加了为 Azure、Amazon Web Services (AWS) 和 Google Cloud Platform (GCP) 保存安全配置仪表板筛选器的查询的功能。 这可以通过重用常见查询来帮助简化将来的调查。 详细了解 安全配置建议。增强的异常情况检测警报

我们扩展了为异常情况检测警报提供的信息,以包括到相应的 MITRE ATT&CK 策略的映射。 此映射可帮助你了解攻击的阶段和影响,并帮助你进行调查。 详细了解 如何调查异常情况检测警报。增强的检测逻辑:勒索软件活动

我们更新了勒索软件活动的检测逻辑,以提高准确性并减少警报量。 有关此异常情况检测策略的详细信息,请参阅 勒索软件活动。标识安全态势报告:标记可见性

我们已将实体标记添加到标识安全态势报表,提供有关实体的额外见解。 例如, 敏感 标记可以帮助你识别有风险的用户并设置调查的优先级。 详细了解 调查有风险的用户。

云应用安全版本 178

发布时间:2020 年 6 月 28 日

Google Cloud Platform 的新安全配置 (逐步推出)

我们扩展了多云安全配置,以基于 GCP CIS 基准为 Google Cloud Platform 提供安全建议。 借助这项新功能,云应用安全为组织提供单一视图,用于监视所有云平台(包括 Azure 订阅、AWS 帐户和现在的 GCP 项目)的合规性状态。新应用连接器正式版

我们已将以下应用连接器添加到我们正式版 API 连接器的产品组合中,让你能够更深入地了解和控制在组织中如何使用你的应用:新的实时恶意软件检测正式版

我们已扩展会话控制,以在文件上传或下载时使用Microsoft威胁情报来检测潜在的恶意软件。 新检测现已正式发布,可以配置为自动阻止标识为潜在恶意软件的文件。 有关详细信息,请参阅 在上传或下载时阻止恶意软件。使用任何 IdP GA 增强的访问和会话控制

对配置了任何标识提供者的 SAML 应用的访问和会话控制支持现已正式发布。 有关详细信息,请参阅使用Microsoft Defender for Cloud Apps条件访问应用控制保护应用。风险计算机调查增强

云应用安全提供识别风险计算机作为影子 IT 发现调查的一部分的功能。 现在,我们已将Microsoft Defender高级威胁防护计算机风险级别添加到计算机页面,为分析人员在调查组织中的计算机时提供更多上下文。 有关详细信息,请参阅调查云应用安全中的设备。新功能:自助服务禁用应用连接器 (逐步推出)

我们添加了直接在 云应用安全 中禁用应用连接器的功能。 有关详细信息,请参阅 禁用应用连接器。

云应用安全版本 177

发布时间:2020 年 6 月 14 日

新的实时恶意软件检测 (预览,逐步推出)

我们已扩展会话控制,以在文件上传或下载时使用Microsoft威胁情报来检测潜在的恶意软件。 新的检测现成可用,可以配置为自动阻止标识为潜在恶意软件的文件。 有关详细信息,请参阅 在上传或下载时阻止恶意软件。对访问和会话控制的新访问令牌支持

我们添加了在载入应用以访问和会话控制时将访问令牌和代码请求视为登录名的功能。 若要使用令牌,请选择“设置齿轮”图标,选择“ 条件访问应用控制”,编辑相关应用 (三点菜单 >“编辑应用) ”,选择“ 将访问令牌和代码请求视为应用登录名”,然后选择“ 保存”。 有关详细信息,请参阅使用Microsoft Defender for Cloud Apps条件访问应用控制保护应用。会话控件的增强代理 URL 后缀 (逐步推出)

2020 年 6 月 7 日,我们开始逐步推出增强的代理会话控件,以使用不包括命名区域的统一后缀。 例如,用户会看到<AppName>.mcas.ms后缀而不是<AppName>.<Region>.cas.ms。 如果经常阻止网络设备或网关中的域,请确保允许列出 访问和会话控制下列出的所有域。新文档

云应用安全文档已扩展为包含以下新内容:- 使用 云应用安全 REST API:了解我们的 API 功能,并开始将应用程序与云应用安全集成。

- 调查异常情况检测警报:熟悉可用的 UEBA 警报、它们的含义、确定它们构成的风险、了解违规范围,以及可以采取的补救措施。

云应用安全版本 176

发布时间:2020 年 5 月 31 日

新的活动隐私功能

我们增强了你精细确定要监视哪些用户的能力,并能够将活动设为私有。 此新功能使你能够基于组成员身份指定用户,其活动在默认情况下将被隐藏。 只有经过授权的管理员可以选择查看这些专用活动,并在治理日志中审核每个实例。 有关详细信息,请参阅 活动隐私。与 Azure Active Directory (Azure AD) 库的新集成

我们已使用与 Azure AD 的本机集成,使你能够直接从云应用目录中的应用导航到其相应的 Azure AD 库应用,并在库中对其进行管理。 有关详细信息,请参阅 使用 Azure AD 库管理应用。所选策略中可用的新反馈选项

我们有兴趣接收你的反馈,并了解如何提供帮助。 因此,现在有了新的反馈对话框,可以在创建、修改或删除文件、异常情况检测或会话策略时帮助改进云应用安全。会话控件的增强代理 URL 后缀 (逐步推出)

从 2020 年 6 月 7 日开始,我们将逐步推出增强的代理会话控件,以使用一个统一的后缀,该后缀不包括命名区域。 例如,用户会看到<AppName>.mcas.ms后缀而不是<AppName>.<Region>.cas.ms。 如果经常将网络设备或网关中的域列入阻止列表,请确保允许列出 访问和会话控制下列出的所有域。会话控件的性能改进 (逐步推出)

我们对代理服务进行了重大的网络性能改进。 改进的服务更加简化,并在使用会话控制时提供更高的响应能力。新的风险活动检测:异常登录失败

我们扩展了当前检测风险行为的功能。 新的检测现已推出,并自动启用,以便在发现异常登录尝试失败时发出警报。 异常失败的登录尝试可能表明存在潜在的 密码喷射 暴力攻击 (也称为 低速和慢速 方法) 。 此检测会影响用户的总体 调查优先级分数 。增强的表体验

我们添加了调整表格列宽的功能,以便你可以扩大或缩小列,以自定义和改进查看表格的方式。 还可以选择“表设置”菜单并选择“ 默认宽度”来还原原始布局。

云应用安全版本 175

发布时间:2020 年 5 月 17 日

新的影子 IT 发现与 Corrata (预览版的集成)

我们添加了与 Corrata 的本机集成,为你提供了对应用使用和控制应用访问的影子 IT 可见性。 有关详细信息,请参阅将 云应用安全 与 Corrata 集成。新的 Cloud Discovery 日志分析程序

云应用安全 Cloud Discovery 分析各种流量日志以对应用进行排名和评分。 现在,Cloud Discovery 包括内置的日志分析器,以支持 FirePOWER 6.4 日志格式的 Corrata 和 Cisco ASA。 有关支持的日志分析程序的列表,请参阅 支持的防火墙和代理。增强仪表板 (逐步推出) 作为门户设计持续改进的一部分,我们现在将逐步推出改进云应用安全 仪表板。 仪表板已根据你的反馈进行现代化改造,并通过更新的内容和数据提供增强的用户体验。 有关详细信息,请参阅增强型仪表板的逐步部署。

增强的治理:确认用户已泄露,以便进行异常情况检测

我们扩展了当前针对异常策略的治理操作,以包括 确认用户已泄露 ,允许你主动保护环境免受可疑用户活动的侵害。 有关详细信息,请参阅 活动治理操作。

云应用安全版本 173 和 174

发布时间:2020 年 4 月 26 日

-

警报的新 SIEM 代理 CEF 格式

为了丰富泛型 SIEM 服务器使用的 CEF 文件中提供的警报信息,我们扩展了格式以包含以下客户端字段:IPv4 地址

IPv6 地址

IP 地址位置

有关详细信息,请参阅 CEF 文件格式。

-

增强的检测逻辑:不可能旅行

我们更新了针对不可能旅行的检测逻辑,以提高准确性并减少警报量。 有关此异常情况检测策略的详细信息,请参阅 不可能旅行。

云应用安全版本 172

发布时间:2020 年 4 月 5 日

使用任何 IdP (预览) 增强的访问和会话控制

访问和会话控制现在支持使用任何标识提供者配置的 SAML 应用。 此新功能的公共预览版现已逐步推出。有关详细信息,请参阅使用Microsoft Defender for Cloud Apps条件访问应用控制保护应用。对用户和计算机进行新的批量取消匿名化

我们扩展并简化了对调查中的一个或多个用户和计算机进行除名的过程。 有关批量取消匿名化的详细信息,请参阅 数据匿名化的工作原理。

云应用安全版本 170 和 171

发布时间:2020 年 3 月 22 日

新的异常情况检测:云资源的异常区域 (预览版)

我们扩展了当前的功能,以检测 AWS 的异常行为。 新的检测现成可用,并自动启用,以便在通常不执行活动的 AWS 区域中创建资源时发出警报。 攻击者通常使用组织的 AWS 额度来执行恶意活动,例如加密挖掘。 检测此类异常行为有助于缓解攻击。适用于 Microsoft Teams 的新活动策略模板

云应用安全现在提供以下新的活动策略模板,使你能够检测 Microsoft Teams 中潜在的可疑活动:- Teams) (访问级别更改: 当团队的访问级别从专用更改为公共时发出警报。

- 外部用户添加了 (Teams) : 将外部用户添加到团队时发出警报。

- 批量删除 (Teams) : 当用户删除大量团队时发出警报。

Azure Active Directory (Azure AD) Identity Protection 集成

现在可以控制引入到 云应用安全 的 Azure AD 标识保护警报的严重性。 此外,如果尚未启用 Azure AD 风险登录 检测,则会自动启用检测以引入高严重性警报。 有关详细信息,请参阅 Azure Active Directory 标识保护集成。

云应用安全版本 169

发布时间:2020 年 3 月 1 日

Workday 的新检测

我们扩展了 Workday 的当前异常行为警报。 新警报包括以下用户地理位置检测:增强的 Salesforce 日志收集

云应用安全现在支持 Salesforce 的每小时事件日志。 每小时的事件日志提供对用户活动的加速、准实时监视。 有关详细信息,请参阅 Connect Salesforce。支持使用主帐户进行 AWS 安全配置

云应用安全现在支持使用主帐户。 通过连接主帐户,可以接收跨所有区域的所有成员帐户的安全建议。 有关使用主帐户进行连接的详细信息,请参阅如何将 AWS 安全配置连接到Defender for Cloud Apps。对新式浏览器的会话控件支持

云应用安全会话控件现在支持基于Chromium的新 Microsoft Edge 浏览器。 虽然我们继续支持最新版本的 Internet Explorer 和旧版 Microsoft Edge,但支持有限,建议使用新的 Microsoft Edge 浏览器。

云应用安全版本 165、166、167 和 168

发布时间:2020 年 2 月 16 日

使用 Microsoft Defender ATP 阻止未批准的新应用

云应用安全扩展了其与Microsoft Defender高级威胁防护 (ATP) 的本机集成。 现在,可以使用 ATP 的网络保护功能阻止对标记为未批准的应用的访问Microsoft Defender。 有关详细信息,请参阅 阻止访问未批准的云应用。新的 OAuth 应用异常情况检测

我们扩展了当前检测恶意 OAuth 应用同意的功能。 新的检测现已现成可用,并自动启用,以便在环境中授权潜在恶意 OAuth 应用时发出警报。 此检测使用Microsoft安全研究和威胁情报专业知识来识别恶意应用。日志收集器更新

以下重要更新增强了基于 Docker 的日志收集器:容器 OS 版本升级

Java 安全漏洞修补程序

Syslog 服务升级

稳定性和性能改进

强烈建议将环境升级到此新版本。 有关详细信息,请参阅 日志收集器部署模式。

对 ServiceNow 纽约的支持

云应用安全现在支持 ServiceNow 的最新版本 (纽约) 。 若要了解如何保护 ServiceNow,请参阅将 ServiceNow 连接到Microsoft云应用安全。增强的检测逻辑:不可能旅行

我们更新了针对不可能旅行的检测逻辑,以提供增强的覆盖范围和更好的准确性。 作为此更新的一部分,我们还更新了 无法从公司网络进行传输的检测逻辑。活动策略的新阈值

我们已为 活动策略 添加了阈值,以帮助你管理警报量。 自动禁用在几天内触发大量匹配的策略。 如果收到有关此情况的系统警报,应尝试通过添加额外的筛选器来优化策略;如果使用策略进行报告,请考虑改为将其保存为查询。

2019 年制造的汇报

云应用安全版本 162、163 和 164

发布时间:2019 年 12 月 8 日

-

以 CEF 格式更改为 SIEM 活动和警报

云应用安全发送到 SIEM 的活动和警报信息的门户 URL 格式 (CS1) 已更改为https://<tenant_name>.portal.cloudappsecurity.com,不再包含数据中心位置。 对门户 URL 使用模式匹配的客户应更新模式以反映此更改。

云应用安全版本 160 和 161

发布时间:2019 年 11 月 3 日

Azure Sentinel (预览版) 中的发现数据

云应用安全现在与 Azure Sentinel 集成。 与 Azure Sentinel共享警报和发现数据具有以下优势:启用发现数据与其他数据源的关联,以便进行更深入的分析。

使用现装的仪表板在 Power BI 中查看数据或生成自己的可视化效果。

使用 Log Analytics 享受更长的保留期。

有关详细信息,请参阅 Azure Sentinel集成。

Google Cloud Platform 连接器 (预览版)

云应用安全将其 IaaS 监视功能扩展到 Amazon Web Services 和 Azure 之外,现在支持 Google Cloud Platform。 这使你可以使用云应用安全无缝连接和监视所有 GCP 工作负载。 该连接提供了一组功能强大的工具来保护 GCP 环境,包括:查看通过管理控制台和 API 调用执行的所有活动。

能够创建自定义策略并使用预定义模板对风险事件发出警报。

异常情况检测引擎涵盖所有 GCP 活动,并会自动对任何可疑行为发出警报,例如不可能的旅行、可疑的大规模活动和来自新国家/地区的活动。

有关详细信息,请参阅将 Google Workspace 连接到Microsoft Defender for Cloud Apps。

新策略模板

云应用安全现在包括适用于 Google Cloud Platform 安全最佳做法的新内置活动策略模板。增强的 Cloud Discovery 日志分析器

云应用安全 Cloud Discovery 分析各种流量日志以对应用进行排名和评分。 现在,Cloud Discovery 的内置日志分析器支持 Ironport WSA 10.5.1 日志格式。会话控件的可自定义用户登录页

我们已启动管理员对用户导航到应用会话策略的应用时看到的登陆页面进行个性化设置的功能。 现在可以显示组织的徽标并自定义显示的消息。 若要开始自定义,请转到 “设置” 页,然后在“ 云访问应用控制”下,选择“ 用户监视”。新检测

可疑的 AWS 日志记录服务更改 (预览) :当用户更改 CloudTrail 日志记录服务时发出警报。 例如,攻击者通常会关闭 CloudTrail 中的审核,以隐藏其攻击的足迹。

多个 VM 创建活动:与学习的基线相比,当用户执行异常数量的 VM 创建活动时发出警报。 现在适用于 AWS。

云应用安全版本 159

发布时间:2019 年 10 月 6 日

新的 Cloud Discovery ContentKeeper 日志分析器

云应用安全 Cloud Discovery 分析各种流量日志以对应用进行排名和评分。 现在,Cloud Discovery 包含一个内置日志分析器,以支持 ContentKeeper 日志格式。 有关支持的日志分析程序的列表,请参阅 支持的防火墙和代理。新检测

以下新的异常情况检测策略现可提供并自动启用:可疑的电子邮件删除活动 (预览)

当用户执行异常电子邮件删除活动时发出警报。 此策略可帮助你检测可能受到潜在攻击途径(例如命令和控制通信 (C&C/C2 通过电子邮件) )危害的用户邮箱。多个 Power BI 报表共享 (预览)

与所学基线相比,当用户执行异常数量的 Power BI 报表共享活动时发出警报。多个 VM 创建活动 (预览)

与学习的基线相比,当用户执行异常数量的 VM 创建活动时发出警报。 目前适用于 Azure。预览) (多个存储删除活动

与所学基线相比,当用户执行异常数量的存储删除活动时发出警报。 目前适用于 Azure。

云应用安全版本 158

发布时间:2019 年 9 月 15 日

自定义 Cloud Discovery 执行报告名称

Cloud Discovery 执行报告概述了整个组织中的影子 IT 使用情况。 现在,可以选择在生成报表名称之前自定义报表名称。 有关详细信息,请参阅 生成 Cloud Discovery 执行报告。新策略概述报告

云应用安全检测策略匹配项,并在定义的情况下记录可用于更深入地了解云环境的警报。 现在,可以导出策略概述报告,其中显示了每个策略的聚合警报指标,以帮助监视、了解和自定义策略,从而更好地保护组织。 有关导出报表的详细信息,请参阅 策略概述报表。

云应用安全版本 157

发布时间:2019 年 9 月 1 日

提醒:9 月 8 日终止对 TLS 1.0 和 1.1 的支持

Microsoft将其所有联机服务迁移到传输层安全性 (TLS) 1.2+,以提供一流的加密。 因此,从 2019 年 9 月 8 日开始,云应用安全将不再支持 TLS 1.0 和 1.1,并且不支持使用这些协议的连接。 有关更改如何影响你的详细信息,请参阅 我们的博客文章。新检测 - 可疑Microsoft Power BI 共享 (预览)

新的可疑 Power BI 报表共享策略现已现成可用,并在组织外部可疑共享潜在敏感 Power BI 报表时自动发出警报。OAuth 应用审核的新导出功能

云应用安全审核所有 OAuth 授权活动,以提供对所执行活动的全面监视和调查。 现在,你还可以导出授权特定 OAuth 应用的用户的详细信息,为你提供有关用户的其他信息,然后可用于进一步分析。增强的 Okta 事件审核

云应用安全现在支持 Okta 发布的新系统日志 API。 有关连接 Okta 的详细信息,请参阅 Connect Okta。Workday 连接器 (预览)

新的应用连接器现在可用于 Workday。 现在可以将 Workday 连接到云应用安全,以监视活动并保护其用户和活动。 有关详细信息,请参阅 Connect Workday。增强了对“密码策略”风险因素的评估

云应用目录现在提供 密码策略 风险因素的精细评估。 通过将鼠标悬停在其信息图标上,可以看到应用强制实施的特定策略的明细。

云应用安全版本 156

发布时间:2019 年 8 月 18 日

新的 Cloud Discovery 日志分析程序

云应用安全 Cloud Discovery 分析各种流量日志以对应用进行排名和评分。 现在,Cloud Discovery 包括一个内置日志分析器,以支持 Stormshield 和 Forcepoint LEEF 日志格式。活动日志增强功能

云应用安全现在可让你更深入地了解环境中应用执行的未分类活动。 这些活动在活动日志和活动策略中均可用。 若要查看未分类的活动,请在 “类型 筛选器”中选择“ 未指定”。 有关活动筛选器的详细信息,请参阅 活动筛选器和查询。风险用户调查增强

云应用安全能够按特定组、应用甚至角色在“用户和帐户”页面上识别有风险的用户。 现在,还可以通过调查 优先级 分数调查组织中的用户。 有关详细信息,请参阅 了解调查优先级分数。活动策略增强功能

现在可以基于活动对象创建活动策略警报。 例如,此功能允许创建有关 Azure Active Directory 管理角色更改的警报。 有关活动对象的详细信息,请参阅 活动筛选器。

云应用安全版本 155

发布时间:2019 年 8 月 4 日

新策略模板

云应用安全现在包括适用于 AWS 安全最佳做法的新内置活动策略模板。通知:9 月 8 日终止对 TLS 1.0 和 1.1 的支持

Microsoft将其所有联机服务迁移到传输层安全性 (TLS) 1.2+,以提供一流的加密。 因此,从 2019 年 9 月 8 日开始,云应用安全将不再支持 TLS 1.0 和 1.1,并且不支持使用这些协议的连接。 有关更改如何影响你的详细信息,请参阅 我们的博客文章。交互式登录活动的增强逻辑 (逐步推出)

我们将逐步推出新的逻辑,以确定 Azure Active Directory 登录活动是否是交互式的。 新逻辑增强了云应用安全仅显示用户启动的登录活动的能力。

云应用安全版本 154

发布时间:2019 年 7 月 21 日

为任何应用载入和部署条件访问应用控制现已正式发布

自上个月预览任何应用的条件访问应用控制以来,我们收到了大量反馈,并很高兴宣布正式发布。 借助这项新功能,你可以部署任何 Web 应用以使用会话和访问策略,从而实现强大的实时监视和控制。AWS 的安全配置评估

云应用安全逐步推出对 Amazon Web Services 环境进行安全配置评估以符合 CIS 的功能,并针对缺少的配置和安全控制提供建议。 此功能为组织提供了单一视图,用于监视所有连接的 AWS 帐户的符合性状态。OAuth 应用异常情况检测

我们扩展了当前检测可疑 OAuth 应用的功能。 现提供四项现装的新检测,用于分析组织中授权用于识别潜在恶意的 OAuth 应用的元数据。

云应用安全版本 153

发布时间:2019 年 7 月 7 日

增强的 Dropbox 支持

云应用安全现在支持 Dropbox 的回收站治理操作 – 此治理操作可以作为文件策略的一部分手动或自动使用。云访问应用控制的新特色应用

以下特色应用的条件访问应用控制现已正式发布:- OneDrive for Business

- SharePoint Online

- Azure DevOps

- Exchange Online

- Power BI

授权标识为恶意软件的文件

云应用安全从连接的应用中扫描文件,以查找 DLP 暴露和恶意软件。 现在可以授权已标识为恶意软件但在调查后被确认为安全的文件。 授权文件会将其从恶意软件检测报告中删除,并取消此文件的未来匹配项。 有关恶意软件检测的详细信息,请参阅云应用安全异常情况检测。

云应用安全版本 152

发布时间:2019 年 6 月 23 日

-

为任何应用部署条件访问应用控制 (预览)

我们很高兴地宣布,除了我们已经为特色应用程序提供的丰富支持外,我们还将条件访问应用控制的支持扩展到了任何 Web 应用。 借助这项新功能,你可以部署任何 Web 应用以使用会话和访问策略,从而实现强大的实时监视和控制。 例如,可以使用 Azure 信息保护标签保护下载、阻止敏感文档上传、提供审核等。 -

门户活动审核

云应用安全审核门户中的所有管理员活动,以便对执行的活动进行全面的监视和调查。 现在,还可以导出长达 90 天的活动,以便进一步调查和分析,例如,审核调查特定用户的管理员或查看特定警报。 若要导出日志,请转到 “管理管理员访问 设置”页。 -

从云应用安全门户注销自定义会话

现在可以配置自动注销空闲时间超过指定时间段的门户的管理员会话。

云应用安全版本 151

发布时间:2019 年 6 月 9 日

-

混合 UEBA - 与 Azure ATP 的本机集成 (预览版)

云应用安全现在以本机方式与 Azure ATP 集成,以提供云应用和本地网络中标识活动的单一视图。 有关详细信息,请参阅 Azure 高级威胁防护集成。 -

UEBA 增强功能

为了帮助你识别低于雷达的威胁,云应用安全现在使用独特的分析为单个活动和警报提供风险评分。 风险分数可用于识别自身不够可疑的活动,无法触发警报。 但是,通过将风险分数聚合到用户的调查优先级分数,云应用安全可帮助你识别风险行为并集中调查。 这些新功能现已在重新设计的用户页面上提供。 -

添加到云应用目录的新风险因素

云应用目录现在包含灾难恢复计划风险因素,使你能够评估云应用目录中的应用是否支持业务连续性。 -

Microsoft Flow 连接器正式版

由于去年预览Microsoft云应用安全对 Microsoft Flow 连接器的支持,因此该连接器现已正式发布。 -

文件策略的自动治理增强

云应用安全现在支持为文件策略配置回收站治理操作 - 此治理操作使你能够自动将文件移动到回收站文件夹。 -

增强的 Google Drive 支持

云应用安全现在支持 Google Drive 的回收站治理操作 – 此治理操作使你能够将 Google Drive 文件移动到回收站文件夹。 -

应用管理员和组管理员角色的新权限

应用/实例管理员 和 用户组管理员 角色现在支持只读访问权限。 -

旧式身份验证登录活动 (逐步推出)

云应用安全现在会显示使用旧版协议(如 ActiveSync)的 Azure Active Directory 登录活动。 可以在活动日志中查看这些登录活动,并且可以在配置策略时使用。

云应用安全版本 150

发布时间:2019 年 5 月 26 日

-

警报导出改进

从“ 警报”页 将警报导出到 CSV 时,结果现在将包括警报解决或消除的日期。

云应用安全版本 148 和 149

发布时间:2019 年 5 月 12 日

Webex 应用连接器可用

新的应用连接器现在可用于 Cisco Webex Teams 公共预览版。 现在可以将Microsoft云应用安全连接到 Cisco Webex Teams,以监视和保护其用户、活动和文件。 有关详细信息,请参阅 Connect WebexMicrosoft数据分类服务新位置

Microsoft数据分类服务 现已在四个新位置(澳大利亚、印度、加拿大和日本)提供。 如果 Office 租户位于这些位置,则现在可以将Microsoft数据分类服务用作Microsoft云应用安全文件策略中的内容检查方法。发现影子 PaaS 和 IaaS

Microsoft 云应用安全 扩展了其 Cloud Discovery 功能,现在还为 IaaS 和 PaaS 解决方案(如 Microsoft Azure、Amazon Web Services 和 Google Cloud Platform)上托管的资源提供影子 IT。 Cloud Discovery 现在可让你了解哪些自定义应用在 IaaS 和 PaaS 上运行,以及正在创建的存储帐户等。 使用此新功能可以发现存在哪些资源、访问每个资源的人员以及传输了多少流量。应用证明

Microsoft云应用安全合规性和风险评估现在允许云提供商在云应用程序目录中证明其应用是最新的。 此试点允许云提供商根据云应用目录的风险属性填写自我证明问卷,以确保他们在云应用安全中的风险评估是准确和最新的。 然后,用户可以获取有关提供程序 (证明哪些风险属性的指示,而不是由云应用安全团队) 以及提供程序提交每个属性时进行评估。 有关详细信息,请参阅 证明应用。Microsoft 365 工作负载粒度

将 Microsoft 365 连接到 Microsoft 云应用安全 时,现在可以控制要连接的工作负荷。 例如,仅对连接 Microsoft 365 进行活动监视的客户现在可以在连接过程中或通过编辑现有 Microsoft 365 连接器执行此操作。 作为此更改的一部分,OneDrive 和 SharePoint 将不再显示为单独的连接器,而是作为 Microsoft 365 文件工作负载包含在 Microsoft 365 连接器中。 具有现有 Microsoft 365 连接器的客户不受此更改的影响。增强的 Teams 支持

现在,可以通过基于敏感内容配置会话策略,实时监视和阻止 Teams Web 应用中的消息发送。

云应用安全版本 147

发布时间:2019 年 4 月 14 日

新建 Cloud Discovery 日志分析器

云应用安全 Cloud Discovery 现在包含内置日志分析程序,以支持 Palo Alto LEEF 日志格式。会话策略更新

- 会话策略的其他内容检查方法:设置会话策略时,现在可以选择“数据分类服务”作为文件的内容检查方法。 数据分类服务为用户提供了各种用于识别敏感信息的内置敏感类型。

- 会话策略中的增强文件权限控制:创建会话策略以使用 云应用安全 控制下载时,现在可以在从云应用下载时自动将每个用户的权限(如只读)应用到文档。 这提供了更大的灵活性,以及保护预配置公司标签之外的信息的能力。

- 大型文件下载控制:在会话策略中启用内容检查时,现在可以控制当用户尝试下载大型文件时发生的情况。 如果文件太大而无法在下载时扫描,可以选择是阻止还是允许该文件。

云应用安全版本 146

发布时间:2019 年 3 月 31 日

-

不可能的旅行增强

通过对邻近国家/地区的专用支持,增强了不可能的旅行检测。 -

泛型 CEF 分析器的其他属性支持

增强了对通用 CEF 格式的 Cloud Discovery 日志分析器支持,以支持额外的属性。 -

对 Cloud Discovery 报表的作用域访问

除了“发现管理员”角色,现在还可以限定对特定发现报表的访问权限。 通过此增强功能,可以配置对特定站点和业务部门的数据的权限。 -

新角色支持:全局读取者

Microsoft云应用安全现在支持 Azure AD 全局读取者角色。 全局读取器对Microsoft云应用安全的各个方面具有完全只读访问权限,但无法更改任何设置或采取任何操作。

云应用安全版本 145

发布时间:2019 年 3 月 17 日

-

Microsoft Defender ATP 集成现已正式发布

去年,我们宣布 与 Windows Defender 高级威胁防护集成 ,以增强组织中影子 IT 的发现,并将其扩展到企业网络之外。 单击一下即可启用,我们很高兴地宣布,此唯一集成现已正式发布。 -

Dynamics 365 CRM 支持

云应用安全添加了针对 Dynamics 365 CRM 的实时监视和控制,使你能够保护业务应用程序和存储在这些应用中的敏感内容。 有关可以使用 Dynamics 365 CRM 执行哪些操作的详细信息,请参阅此文。

云应用安全版本 144

发布时间:2019 年 3 月 3 日

混合环境的统一 SecOps 调查

由于许多组织都有混合环境,因此攻击从云开始,然后转向本地,这意味着 SecOps 团队需要从多个位置调查这些攻击。 通过将来自云和本地源(包括Microsoft云应用安全、Azure ATP 和 Azure AD 标识保护)的信号组合在一起,Microsoft通过在单个控制台中提供统一的标识和用户信息,为安全分析师提供支持,从而消除在安全解决方案之间切换的需要。 这为 SecOps 团队提供了更多的时间和适当的信息来做出更好的决策,并积极修正真正的标识威胁和风险。 有关详细信息,请参阅 混合环境的统一 SecOps 调查用于恶意软件检测的沙盒功能 (逐步推出)

云应用安全的恶意软件检测功能正在扩展,包括通过高级沙盒技术识别零日恶意软件的功能。

作为此功能的一部分,云应用安全自动识别可疑文件并引爆它们以查找可疑文件行为,并指示该文件具有恶意意图 (恶意软件) 。 作为此更改的一部分,恶意软件检测策略现在包含“检测类型”字段,可用于按威胁情报和沙盒进行筛选。条件访问更新

条件访问应用控制添加了监视和阻止以下活动的功能:- 在任何应用中上传文件 - 启用方案,例如阻止上传已知的恶意软件扩展,并确保用户在上传前使用 Azure 信息保护保护文件。

- 在任何应用中复制和粘贴 - 完善数据外泄的可靠控制措施,其中包括控制下载、打印和自定义活动(如共享)。

- 发送消息 - 确保密码等个人数据不会在 Slack、Salesforce 和 Workplace by Facebook 等常用协作工具中共享。

- 会话策略现在包含内置模板,使组织能够毫不费力地启用热门的实时监视和控制已批准的应用,例如 基于实时内容检查阻止上传。

云应用安全版本 143

发布时间:2019 年 2 月 17 日

应用实例的范围部署

现在可以在应用实例级别配置作用域部署,从而实现更高的粒度和控制。角色增强功能

- 云应用安全现在支持数据管理员和安全操作员Microsoft 365 个角色。 数据管理员角色使用户能够管理所有相关的文件,并查看 Cloud Discovery 报告。 安全操作员有权管理警报和查看策略配置。

- 安全读取者角色现在能够配置 SIEM 代理,从而可以更好地确定权限范围。

Microsoft流支持

云应用安全现在监视 Microsoft Flow 中的用户活动。 支持的活动是 Flow 向 Microsoft 365 审核日志报告的活动。警报实体分组

“ 警报 ”页现在对警报中涉及的相关实体进行分组,以帮助进行调查。

云应用安全版本 142

发布时间:2019 年 2 月 3 日

Azure AD 中的会话策略配置

现在可以将会话策略配置为直接在 Azure AD 条件访问中实时监视用户或阻止下载。 你仍然可以直接在 云应用安全 中配置高级会话策略。 有关详细信息,请参阅使用Microsoft Defender for Cloud Apps条件访问应用控制保护应用。OAuth 应用的建议查询和保存的查询

建议的查询已添加到 OAuth 应用页,提供现用的调查模板来筛选 OAuth 应用。 建议的查询包括用于识别风险应用(例如管理员授权的应用)的自定义筛选器。 保存的查询使你能够保存自定义查询以供将来使用,类似于活动日志和发现页中目前提供的已保存查询。Microsoft 365 审核默认配置

如果要在 云应用安全 中启用Microsoft 365 活动的监视,现在需要在 Office 安全和合规中心启用审核,这是Microsoft 365 审核更改的结果。 仅当尚未在 云应用安全 中启用Microsoft 365 活动的监视时,才需要执行此更改。增强的 Box 支持

云应用安全现在支持 Box 的两个新的治理操作:使共享链接过期 – 此治理操作使你能够设置共享链接的到期日期,该日期之后该链接将不再处于活动状态。

更改共享链接访问级别 - 此治理操作使你能够更改仅限公司、仅限协作者和公众之间的共享链接的访问级别。

OneDrive 中的多位置支持

云应用安全现在提供对 OneDrive 文件的完全可见性,即使这些文件分散在多个地理位置。 现在,保护适用于位于额外位置和main位置的文件。门户导航增强

云应用安全门户已得到增强,提供更好的导航,并更好地将云应用安全与Microsoft的其他安全服务保持一致,从而简化使用。

云应用安全版本 141

发布时间:2019 年 1 月 20 日

云风险评估增强功能

- 通过两个新体验增强了云应用风险评估。

- 新的 数据类型 属性评估用户可以上传到应用的内容类型。 可以使用此属性根据组织中每种数据类型的敏感度来评估应用。

- 若要获取应用更全面的风险概述,现在可以通过单击“托管公司”属性轻松地从应用的风险评估转向托管 公司的 风险评估。

- 通过两个新体验增强了云应用风险评估。

异常情况检测警报调查的增强文件上下文

- 异常情况检测调查已得到增强,使你能够查看与警报中涉及的文件关联的更多见解。 当针对与文件相关的异常活动警报触发警报 (下载、共享、删除) 时,此向下钻取可用。 例如,如果大多数受影响的文件来自同一文件夹或共享同一文件扩展名,则会在警报的“其他风险”部分看到这些见解。

文件调查查询

- 云应用安全创建和保存自定义查询的功能已扩展到“文件”页。 使用“ 文件 ”页中的查询,可以创建可重复使用进行深入调查的查询模板。

云应用安全版本 139、140

发布时间:2019 年 1 月 6 日

文件检测中的更改

由于对 SharePoint 和 One Drive 进行了更改,与 SharePoint 和 One Drive 中的所有人共享的文件现在被视为内部文件。 因此,如果检测到与所有人共享的文件,它现在将被视为内部文件 - 这会影响策略处理文件的方式,并在“文件”页中显示。文件监视中的更改

新客户和空闲客户的默认文件监视行为已更改。 现在,需要通过“设置文件”>启用文件监视以启用该功能。 此更改不会影响现有活动客户。异常情况检测策略的高级优化

现在可以影响异常情况检测引擎,以根据自己的偏好取消或显示警报。- 在“不可能旅行”策略中,可以设置敏感度滑块,以确定触发警报之前所需的异常行为级别。

- 还可以配置来自不经常访问的国家/地区的活动警报、匿名 IP 地址、可疑 IP 地址和不可能的行程是否应同时分析失败和成功登录,还是仅分析成功登录。

支持多个信任链

条件访问应用控制现在支持添加和使用多个受信任的根证书或中间证书作为设备管理的形式。新云发现角色 (逐步推出)

云应用安全现在为 Cloud Discovery 用户提供新的管理员角色。 可以使用此角色,将管理员用户的访问权限限定为仅云应用安全门户中的 Cloud Discovery 设置和数据。支持Microsoft Purview 信息保护统一标签 (逐步推出)

云应用安全现在支持Microsoft Purview 信息保护统一标签。 对于已为 Microsoft 365 安全与合规中心迁移分类标签的客户,云应用安全将标识并使用这些标签,如与 Azure 信息保护集成中所述。

支持 PDF 文件标记 (逐步推出)

对于使用统一标签的客户,云应用安全现在支持自动标记 PDF 文件。

2018 年制造的汇报

云应用安全版本 138

发布时间:2018 年 12 月 9 日

在 Windows 上使用 Docker 自动上传日志

云应用安全现在支持自动上传日志,Windows 10 (fall creators 使用 Docker for Windows 更新) 和Windows Server版本 1709 及更高版本。 有关如何配置此功能的详细信息和说明,请参阅本地 Windows 上的 Docker。云应用安全与 Microsoft Flow 集成,以提供自定义警报自动化和业务流程 playbook。 有关详细信息和集成说明,请参阅 与 Microsoft Flow 集成。

云应用安全版本 137

发布时间:2018 年 11 月 25 日

添加了对 Dynamics 的支持

云应用安全现在包括对 Microsoft 365 审核日志中支持的 Microsoft Dynamics 活动的支持。扫描加密内容 (预览)

云应用安全现在允许扫描受 Azure 信息保护保护标签保护的内容。 这允许查找敏感内容,即使在 Azure 信息保护已加密的文件中也是如此。抬头 - 新术语!

为清楚起见,应用权限功能的名称已更改 - 它现在称为 OAuth 应用。

云应用安全版本 136

发布时间:2018 年 11 月 11 日

Cloud Discovery 更新

自定义日志分析器已得到增强,以支持额外的更复杂的 Web 流量日志格式。 作为这些增强功能的一部分,用户现在可以为无标头 CSV 日志文件输入自定义标头、对键值文件使用特殊分隔符、处理 Syslog 文件格式等。新的异常情况检测策略

可疑收件箱操作规则:此策略会分析你的环境,并在用户收件箱上设置删除或移动邮件或文件夹的可疑规则时触发警报。 这可能表示用户帐户已泄露、邮件被有意隐藏,以及邮箱正用于在你的组织中分发垃圾邮件或恶意软件。支持应用权限策略中的组

云应用安全现在使你能够根据授权应用的用户的组成员身份更精细地定义应用权限策略。 例如,仅当授权权限的用户是管理员组的成员时,管理员才能决定设置一个策略,以便在不常见的应用请求高权限时撤销这些应用。条件访问应用控制现在通过 Azure Active Directory 与本地应用集成应用程序代理

- Azure AD 应用程序代理为本地托管的 Web 应用提供单一登录和安全远程访问。

- 现在,可以通过 Azure AD 条件访问将这些本地 Web 应用路由到Microsoft云应用安全,以便通过访问和会话策略提供实时监视和控制。

云应用安全版本 133、134、135

发布时间:2018 年 10 月

新的异常情况检测策略正在逐步推出

- 新的数据外泄到未批准的应用策略会自动启用,以便在用户或 IP 地址使用未批准的应用执行类似于尝试从组织外泄信息的活动时发出警报。

- 新的“多个删除 VM 活动”策略将分析你的环境,并在用户删除单个会话中的多个 VM 时触发警报(相对于组织中的基线)。

- 新的数据外泄到未批准的应用策略会自动启用,以便在用户或 IP 地址使用未批准的应用执行类似于尝试从组织外泄信息的活动时发出警报。

适用于 APAC 的数据分类服务

- 现在,APAC 客户可以使用数据分类服务内容检查。 有关完整区域支持的列表,请参阅 Microsoft数据分类服务集成。

i-Filter 的 Cloud Discovery 支持

- 云应用安全 Cloud Discovery 功能现在增强了对 i-Filter syslog 分析器的支持。

云应用安全版本 132

发布时间:2018 年 9 月 25 日

Microsoft 365 的条件访问应用控制现已推出公共预览版

- 条件访问应用控制现在还支持 Microsoft 365 以及配置了 Open ID Connect 的任何应用。

- 从会话内提供反馈:借助此新工具,可以直接从会话内部向云应用安全团队提供有关会话控制下应用程序性能的反馈。

与 Microsoft Defender ATP for Shadow IT Discovery(超出公司)的本机集成

- Microsoft云应用安全现在以本机方式与 Windows Defender 高级威胁防护 (ATP) 集成,为企业网络在云应用上的使用提供无部署影子 IT 发现功能。 这使你能够在计算机上执行 Cloud Discovery,即使它们不在公司网络中也是如此。 它还支持基于计算机的调查:确定有风险的用户后,可以检查用户访问的所有计算机来检测潜在风险;如果识别出有风险的计算机,则可以检查使用它调查潜在风险的所有用户。 有关详细信息,请参阅 Windows Defender 高级威胁防护与 Microsoft 云应用安全 集成。

加密文件的内容检查

- 云应用安全现在支持对使用 Azure 信息保护 进行加密的受保护文件进行内容检查。 现在,可以检查这些加密文件以重新分类建议,并确定额外的 DLP 暴露和安全策略冲突。

云应用安全版本 131

发布时间:2018 年 9 月 2 日

自动撤销对有风险的 OAuth 应用的权限

现在,可以通过撤销 Office、Google 或 Salesforce 上的 OAuth 应用的应用权限来控制用户有权访问哪些 OAuth 应用。 创建 应用权限策略时,现在可以设置策略以撤销应用的权限。支持 Cloud Discovery 的其他内置分析程序

Cloud Discovery 现在支持 Forcepoint Web Security Cloud 日志格式。

云应用安全版本 130

发布时间:2018 年 8 月 22 日

新建菜单栏

为了在 Microsoft 365 产品之间提供更一致的管理体验,并使你能够在Microsoft安全解决方案之间更轻松地切换,云应用安全门户菜单栏移到了屏幕左侧。 这种一致的导航体验可帮助你在从一个Microsoft安全门户移动到另一个安全门户时进行定位。影响 OAuth 应用分数

现在可以向云应用安全团队发送反馈,告知我们组织中是否发现了看似恶意的 OAuth 应用。 这项新功能使你可以成为安全社区的一员,并增强 OAuth 应用风险评分和分析。 有关详细信息,请参阅 管理应用 permiOAuth 应用ssionsions。新的 Cloud Discovery 分析程序

Cloud Discovery 分析程序现在支持 iboss Secure Cloud Gateway 和 Sophos XG。

云应用安全版本 129

发布时间:2018 年 8 月 5 日

新的异常情况检测策略 - 可疑电子邮件规则

添加了新的异常情况检测策略,用于检测可疑电子邮件转发规则,例如,如果用户创建了将所有电子邮件的副本转发到外部地址的收件箱规则。此版本包括针对多个问题的修复和改进。

云应用安全版本 128

发布时间:2018 年 7 月 22 日

跨多个应用的 OAuth 应用操作

对于已授予应用权限的 OAuth 应用,现在可以在单个操作中禁止或批准多个应用。 例如,你可以查看组织中用户已授予权限的所有应用,选择要禁止的所有应用,然后单击“禁止应用”以撤销授予的所有许可,并且不再允许用户向这些应用授予权限。 有关详细信息,请参阅 管理 OAuth 应用。增强了对 Azure 应用程序的支持

对于 Azure,我们现在逐步推出将应用程序检测为 Azure 应用程序执行的用户帐户活动的功能, (内部和外部) 。 这使你可以创建策略,在应用程序执行意外和未经授权的活动时发出警报。 有关详细信息,请参阅将 Azure 连接到Microsoft云应用安全。数据分类引擎更新了新的 GDPR 敏感类型

云应用安全数据分类服务向数据分类引擎添加了新的 GDPR 敏感类型,使你能够检测文件中与 GDPR 相关的内容。汇报到云应用目录

除了常规、安全性和合规性) 之外,云应用目录现在还包括法律风险类别 (,以帮助你管理数据隐私和所有权合规性,包括 GDPR 准备情况。 为了帮助评估每个云应用的 GDPR 就绪情况,新风险类别包含云服务的 GDPR 就绪情况声明以及每个 GDPR 框架控制的状态。 作为此改进的一部分,以下风险属性已从其他风险类别移动到“法律”类别:- DMCA

- 数据所有权

- 数据保留策略

此外,新风险类别将单独评分,以便你可以根据自己的偏好和优先级配置分数权重。 有关详细信息,请参阅 风险分数。

新的建议查询:GDPR 就绪

有一个新的建议查询,使你能够识别已发现且已准备好 GDPR 的应用。 由于 GDPR 最近成为安全管理员的首要任务,因此此查询可帮助你轻松识别已准备好 GDPR 的应用,并通过评估未准备好的应用的风险来缓解威胁。

云应用安全版本 127

发布时间:2018 年 7 月 8 日

- 现在可以查看 Microsoft 365 的一般活动。 在 “活动日志 ”和“ 活动策略 ”中,现在可以筛选 未指定 活动的Microsoft 365 活动。 通过查看这些活动,可以调查云应用安全中尚未按类型分类的活动的相关信息,并且可以使用这些活动向云应用安全团队发送请求,以基于这些活动创建新的活动类型。

云应用安全版本 126

发布时间:2018 年 6 月 24 日

条件访问应用控制正式版

Microsoft云应用安全的条件访问应用控制 (反向代理) 现已正式发布,适用于任何 SAML 应用程序。 条件访问应用控制直接与 Azure AD 条件访问策略集成 ,以实时监视和控制用户的会话,同时提高用户的工作效率。 自首次预览该功能以来,已进行了许多功能和改进,包括:- 除了为浏览器流量创建会话策略外,还能够创建 访问策略 来管理从本机客户端对相同应用的访问。

- 应用载入过程已简化,以支持组织中的自定义 SAML 应用程序。

- 作为 Azure 全球网络的一部分,集成和界面已得到改进,为位于世界任何地方的用户提供无缝体验。

使用 Microsoft 数据分类服务正式版进行内容检查

Microsoft云应用安全与 Microsoft 数据分类服务的集成现已正式发布。 通过此集成,可以本机利用 Microsoft 数据分类服务对云应用中的文件进行分类。 有关详细信息,请参阅 Microsoft Data Classification Services 集成。 此功能目前仅在美国和欧洲提供, (不包括法国) 。Cloud Discovery 执行报告

Microsoft云应用安全正在逐步推出生成 Cloud Discovery 高管 PDF 报表的功能。 此报表概述了组织中确定的影子 IT 使用情况,突出显示了总体和主要类别中正在使用的顶级应用和用户,并重点介绍影子 IT 在组织中构成的风险。 此外,该报告还提供了有关如何提高对组织中影子 IT 的可见性和控制的建议列表。 使用此报告可确保消除潜在风险和威胁,并确保组织保持安全。恶意软件检测

恶意软件检测功能正在逐步推出,无论文件类型如何,它 都会自动检测云存储中的恶意文件。 Microsoft云应用安全使用Microsoft的威胁情报来识别某些文件是与已知的恶意软件攻击关联还是潜在的恶意文件。 有关详细信息,请参阅 异常情况检测策略。可疑活动的自动修正

现在可以为异常情况检测策略触发的可疑会话设置自动修正操作。 通过此增强功能,可以在发生违规时立即收到警报,并 自动应用治理操作,例如暂停用户。 有关详细信息,请参阅 异常情况检测策略。Azure 的安全配置评估

Microsoft云应用安全逐步推出对 Azure 环境进行安全配置评估的功能,并为缺少配置和安全控制提供建议。 例如,如果缺少管理用户的 MFA,它会告知你。 有关详细信息,请参阅 云安全态势管理集成。自动检测有风险的 OAuth 应用

除了对连接到环境的 OAuth 应用的现有调查之外,Microsoft云应用安全现在还逐步推出设置自动通知的功能,以在 OAuth 应用满足特定条件时通知你。 例如,当某些应用需要高权限级别并且已获得超过 50 个用户的授权时,可以自动发出警报。 有关详细信息,请参阅 应用权限策略。托管安全服务提供程序管理 (MSSP) 支持

Microsoft云应用安全现在为 MSSP 提供更好的管理体验。 现在可以将外部用户配置为管理员,并分配Microsoft云应用安全中当前可用的任何角色。 此外,为了使 MSSP 能够跨多个客户租户提供服务,对多个租户具有访问权限的管理员现在可以在门户中轻松切换租户。 有关管理管理员的信息,请参阅 管理管理员。与外部 DLP GA 集成

Microsoft云应用安全允许使用第三方分类系统(例如数据丢失防护 (DLP) 解决方案)中的现有投资,并使你能够使用环境中运行的现有部署扫描云应用程序的内容。 有关详细信息,请参阅 外部 DLP 集成。

云应用安全版本 125

发布时间:2018 年 6 月 10 日

排名靠前的用户的新调查功能:

Microsoft 云应用安全向仪表板添加了一个新的调查卡,该调查卡按打开的威胁检测警报数显示排名靠前的用户。 此调查卡使你能够将威胁调查集中在可疑会话数最多的用户上。对 AWS S3 存储桶的支持:

Microsoft云应用安全现在可以检测 AWS S3 存储桶及其共享级别。 这提供了对可公开访问的 AWS 存储桶的警报和可见性。 这也使你能够基于存储桶创建策略并应用自动治理。 此外,还有一个名为 “可公开访问的 S3 存储桶”的新策略模板, (AWS) 可用于轻松创建策略来管理 AWS 存储。 若要启用这些新功能,请确保通过添加连接 AWS 中所述的新权限来更新 AWS 连接应用。基于用户组的管理员权限:

现在可以将管理权限设置为每个用户组Microsoft云应用安全管理员。 例如,可以将特定用户设置为仅德国用户的管理员。 这将使用户能够仅查看和修改用户组“德国 - 所有用户”Microsoft云应用安全中的信息。有关详细信息,请参阅管理管理员访问权限。

云应用安全版本 124

发布时间:2018 年 5 月 27 日

添加到云应用目录的 GDPR 风险评估

Microsoft云应用安全增加了13个新的风险因素。 这些风险因素遵循 GDPR 框架的清单,使你能够根据 GDPR 法规评估云应用目录中的应用。与 Microsoft 数据分类服务集成

Microsoft 云应用安全现在允许你本机利用 Microsoft 数据分类服务对云应用中的文件进行分类。 Microsoft数据分类服务跨 Microsoft 365、Azure 信息保护 和 Microsoft 云应用安全 提供统一的信息保护体验。 它允许你将相同的数据分类框架扩展到受Microsoft云应用安全保护的第三方云应用,从而在更大数量的应用中应用已做出的决策。连接到 Microsoft Azure (逐步推出)

Microsoft云应用安全将其 IaaS 监视功能扩展到 Amazon Web Services 之外,现在支持 Microsoft Azure。 这使你可以使用云应用安全无缝连接和监视所有 Azure 订阅。 此连接提供了一组功能强大的工具来保护 Azure 环境,包括:查看通过门户执行的所有活动

能够创建自定义策略以针对不需要的行为发出警报,以及通过暂停或强制用户重新登录来自动保护可能存在风险的用户。

异常情况检测引擎涵盖所有 Azure 活动,并会自动针对Azure 门户中的任何可疑行为发出警报,例如不可能旅行、可疑的大规模活动和来自新国家/地区的活动。

有关详细信息,请参阅将 Azure 连接到Microsoft云应用安全。

作用域内部署 (逐步推出)

Microsoft云应用安全使企业能够根据组成员身份精细地确定要监视和保护的用户。 此功能使你能够选择其活动不会对任何受保护应用程序显示的用户。 作用域内监视功能特别适用于:- 合规性 – 如果合规性法规要求由于当地法规而避免监视来自某些国家/地区的用户。

- 许可 – 如果要监视较少的用户,以保持在Microsoft云应用安全许可证的限制范围内。 有关详细信息,请参阅范围化部署。

发现的应用的违规应用警报

我们现在有一个内置警报,用于在租户发现的任何应用被泄露时通知你。 警报提供有关违规时间和日期的信息(用户使用了应用),并将链接到提供违规相关信息的公开可用源。新建邮件服务器

云应用安全的邮件服务器已更改并使用不同的 IP 地址范围。 若要确保可以收到通知,请将新的 IP 地址添加到反垃圾邮件允许列表。 对于自定义其通知的用户,Microsoft云应用安全使用第三方电子邮件服务 MailChimp® 启用此功能。 有关邮件服务器 IP 地址的列表以及启用 MailChimp 工作的说明,请参阅 网络要求 和 邮件设置。

云应用安全版本 123

发布时间:2018 年 5 月 13 日

-

异常情况检测策略范围:

现在可以限定异常情况检测策略的范围。 这使你可以将每个异常情况检测策略设置为仅包含特定用户或组,并排除特定用户或组。 例如,你可以将来自不常见国家/地区的活动检测设置为忽略经常旅行的特定用户。

云应用安全版本 122

发布时间:2018 年 4 月 29 日

逐步推出:现在可以将管理权限设置为每个应用Microsoft云应用安全管理员。 例如,可以将特定用户设置为仅 G Suite 的管理员。 这样,用户才能查看和修改Microsoft云应用安全中的信息,仅当它与 G Suite 完全相关时。 有关详细信息,请参阅 管理管理员访问权限。

逐步推出:Okta 管理员角色现在在Microsoft云应用安全中可见,并且作为“设置用户组”>下的标记可用于每个角色。

云应用安全版本 121

发布时间:2018 年 4 月 22 日

条件访问应用控制 (以前称为“云应用安全代理) ”的公共预览版已得到增强,这些功能有助于更深入地了解和控制各种应用程序。 现在可以使用 活动类型 筛选器创建会话策略,以监视和阻止各种特定于应用的活动。 此新筛选器增强了现有的文件下载控制功能,使你能够全面控制组织中的应用程序,并与 Azure Active Directory 条件访问携手合作,以提供对风险用户会话(例如,B2B 协作用户或来自非托管设备的用户的会话)的实时可见性和控制。 有关详细信息,请参阅 会话策略。

逐步推出:云应用安全的异常情况检测策略已得到改进,包括两种新的威胁检测类型:勒索软件活动和终止的用户活动。 云应用安全通过异常检测扩展了其勒索软件检测功能,以确保更全面地覆盖复杂的勒索软件攻击。 使用我们的安全研究专业知识来识别反映勒索软件活动的行为模式,云应用安全确保提供全面可靠的保护。 终止的用户活动使你能够监视已终止用户的帐户,这些用户可能已从公司应用取消预配,但在许多情况下,他们仍保留对某些公司资源的访问权限。 有关详细信息,请参阅 获取即时行为分析和异常情况检测。

云应用安全版本 120

发布时间:2018 年 4 月 8 日

对于 Microsoft 365 和 Azure AD,我们现在逐步推出检测内部应用程序的功能,因为 Microsoft 365 和 Azure AD 应用程序 (内部和外部) 执行的用户帐户活动。 这使你可以创建策略,在应用程序执行意外和未经授权的活动时发出警报。

将应用权限列表导出到 csv 时,会包含发布者、权限级别和社区使用情况等额外字段,以帮助完成合规性和调查过程。

ServiceNow 连接应用已改进,使内部服务活动不再注册为“来宾”执行,并且不再触发误报警报。 这些活动现在表示为 N/A,就像所有其他连接应用一样。

云应用安全版本 119

发布时间:2018 年 3 月 18 日

“IP 地址范围”页包括云应用安全发现的内置 IP 地址。 这包括标识的云服务(如 Azure 和 Microsoft 365)的 IP 地址,以及使用已知风险 IP 地址的信息自动扩充 IP 地址的威胁情报源。

当云应用安全尝试对文件运行治理操作但因文件已锁定而失败时,它现在会自动重试治理操作。

云应用安全版本 118

发布时间:2018 年 3 月 4 日

现在可以在自己的专有自定义应用中利用Microsoft云应用安全的影子 IT 发现和监视功能。 将自定义应用添加到 Cloud Discovery 的新功能使你能够监视应用使用情况,并收到有关使用模式更改的警报。 有关详细信息,请参阅 保护自定义应用。 此功能正在逐步推出。

重新设计了云应用安全门户“设置”页。 新设计整合了所有设置页面,提供了搜索功能和改进的设计。

Cloud Discovery 现在支持 Barracuda F 系列防火墙和 Barracuda F 系列防火墙 Web 日志流式处理。

用户和 IP 地址页中的搜索功能现在支持自动完成,以便更轻松地找到要查找的内容。

现在可以在“排除实体”和“排除 IP 地址设置”页中执行批量操作。 这样可以更轻松地选择多个用户或 IP 地址,并将其排除在组织中云发现中的监视之外。

云应用安全版本 117

发布时间:2018 年 2 月 20 日

云应用安全与 Azure 信息保护 的集成现在使你能够保护 G Suite 中的文件。 利用此公共预览功能,可以在 G Suite 中扫描和分类文件,并自动应用 Azure 信息保护标签进行保护。 有关详细信息,请参阅 Azure 信息保护集成。

Cloud Discovery 现在支持 Digital Arts i-FILTER。

SIEM 代理表现在包含更多详细信息,以便于管理。

云应用安全版本 116

发布时间:2018 年 2 月 4 日

云应用安全的异常情况检测策略通过新的基于方案的检测进行了增强,包括不可能的行程、来自可疑 IP 地址的活动以及多次失败的登录尝试。 新策略会自动启用,跨云环境提供现装的威胁检测。 此外,新策略会公开来自云应用安全检测引擎的更多数据,以帮助加快调查过程并遏制持续威胁。 有关详细信息,请参阅 获取即时行为分析和异常情况检测。

逐步推出:云应用安全现在跨 SaaS 应用关联用户及其帐户。 这使你可以轻松地调查用户的所有活动,跨其所有相关的 SaaS 应用,无论他们使用哪个应用或帐户。

逐步推出:云应用安全现在支持同一连接应用的多个实例。 如果你有多个实例(例如,Salesforce (一个用于销售,一个用于营销) 你将能够将它们连接到云应用安全并从同一控制台管理它们,以创建精细的策略和更深入的调查。

Cloud Discovery 分析程序现在支持两种额外的检查点格式:XML 和 KPC。

云应用安全版本 115

发布时间:2018 年 1 月 21 日

- 此版本改进了在文件策略中选择特定文件夹的体验。 现在可以轻松查看和选择要包含在策略中的多个文件夹。

- 在 “发现的应用” 页中:

- 使用批量标记功能,除了) 批准标记和未批准的标记外,还可以应用自定义标记 (。

- 生成 IP 地址报告或生成用户报告时,导出的报告现在包含有关流量是来自批准应用还是未经批准的应用的信息。

- 现在可以直接从门户中的 Microsoft 云应用安全 团队从“连接应用”页请求新的 API 应用连接器。

云应用安全版本 114

发布时间:2018 年 1 月 7 日

从版本 114 开始,我们将逐步推出在“活动日志”和“发现的应用”页中创建和保存自定义查询的功能。 通过自定义查询,可以创建可重复使用的筛选器模板进行深入调查。 此外,还添加了 建议的查询 ,以提供现成的调查模板来筛选活动和发现的应用。 建议的查询包括自定义筛选器,用于识别风险,例如模拟活动、管理员活动、有风险的不符合云存储应用、具有弱加密的企业应用和安全风险。 可以使用 “建议的查询 ”作为起点,根据需要对其进行修改,然后将其保存为新查询。 有关详细信息,请参阅 活动筛选器和查询 和 发现的应用筛选器和查询。

现在可以检查当前云应用安全服务状态,方法是 status.cloudappsecurity.com 或直接从门户中单击“帮助>系统状态”。

2017 年制造的汇报

云应用安全版本 113

发布时间:2017 年 12 月 25 日

我们很高兴地宣布,云应用安全现在支持深化与 Azure 信息保护的集成。 利用此公共预览版功能,可以扫描云应用中的文件并对其进行分类,并自动应用 Azure 信息保护标签进行保护。 此功能适用于 Box、SharePoint 和 OneDrive。 有关详细信息,请参阅 Azure 信息保护集成。

Cloud Discovery 日志分析程序现在支持泛型格式:LEEF、CEF 和 W3C。

云应用安全版本 112

发布时间:2017 年 12 月 10 日

- 现在,可以通过单击活动日志中的用户名或 IP 地址来访问相关的见解抽屉。

- 调查活动时,现在可以通过单击时钟图标,从见解抽屉内轻松查看同一时间段内的所有活动。 时钟图标使你能够查看所查看活动后 48 小时内完成的所有活动。

- 对 Juniper SRX 的 Cloud Discovery 日志分析器进行了改进。

- 对于代理监视的活动, 已扩展 Activity 对象 ,以包含与 DLP 扫描相关的信息。 匹配的策略已扩展为包含 DLP 冲突(如果存在)。

云应用安全版本 111

发布时间:2017 年 11 月 26 日

发现策略现在支持应用标记作为条件和治理操作。 通过此添加,可以使用自定义标记(如趋势应用)自动标记新发现 的应用。 还可以将应用标记用作筛选器。 例如,“当'监视列表'中的应用在一天内有超过 100 个用户时,向我发出警报”。

对时间筛选器进行了改进,使其更加用户友好。

现在,内容检查使你能够区分内容、元数据和文件名,从而选择要检查的内容。

为 G Suite 添加了新的治理操作。 现在可以减少对共享文件 的公共访问 。 此操作使你能够将公开可用的文件设置为仅通过共享链接可用。

到其他应用程序的所有 OKTA 登录活动现在将显示在云应用安全中,显示为源自 OKTA。 可以根据在活动的“ 活动对象 ”字段中执行登录的目标应用程序查看和筛选。

云应用安全版本 110

发布时间:2017 年 11 月 12 日

现已正式发布:我们开始为日志收集器推出新的部署模式。 除了当前基于虚拟设备的部署之外,新的 Docker (容器) 日志收集器可以作为包安装在本地和 Azure 中的 Ubuntu 计算机上 。 使用 Docker 时,托管计算机归客户所有,客户可以自由修补和监视它。

使用角落中新的蓝色问号,现在可以从门户页面内访问相关云应用安全文档页。 每个链接都与上下文相关,根据你所处的页面转到所需的信息。

现在可以从云应用安全门户的每一页发送反馈。 反馈使你能够报告 bug、请求新功能,并直接与云应用安全团队共享你的体验。

对云发现识别子域的功能进行了改进,以便对组织的云使用情况进行深入调查。 有关详细信息,请参阅 使用发现的应用。

云应用安全版本 109

发布时间:2017 年 10 月 29 日

Microsoft云应用安全代理功能推出已开始。 Microsoft云应用安全代理提供了实时可见性和控制云环境及其内部活动访问所需的工具。 例如:

- 通过在数据泄露发生之前阻止下载来避免数据泄漏。

- 设置规则,强制使用加密保护存储在云中和从云下载的数据。

- 了解未受保护的终结点,以便监视在非托管设备上执行的操作。

- 控制来自非公司网络或有风险的 IP 地址的访问。

有关详细信息,请参阅 使用条件访问应用控制保护应用。

我们将逐步推出根据特定服务活动名称进行筛选的功能。 此新的活动类型筛选器更精细,使你能够监视特定的应用活动,而不是更常规的活动类型。 例如,以前可以筛选 Run 命令,现在可以筛选特定的 EXO cmdlet。 活动名称也可以在 应用) 的“类型 (”下的活动抽屉中查看。 此功能最终将替换“活动类型”筛选器。

Cloud Discovery 现在支持使用 FirePOWER 的 Cisco ASA。

对“发现用户”和“IP”页面进行了性能增强,以改善用户体验。

云应用安全版本 105、106、107、108

发布时间:2017 年 9 月/10 月

- 云应用安全现在包括位于欧盟的数据中心。 除了我们的美国数据中心外,欧盟数据中心还使云应用安全客户能够完全遵守新的和即将推出的欧洲标准化和认证。

- 新的筛选器已添加到 “应用连接器 ”页,为你提供更简单的筛选和额外的见解。

- 改进了仅包含目标 IP 信息的日志文件上的云发现。

云应用安全版本 104

发布时间:2017 年 8 月 27 日

- 现在,可以通过使用 IP 地址范围 API 创建脚本来批量添加 IP 范围。 可以通过单击问号和 API 文档,从云应用安全门户菜单栏中找到 API。

- Cloud Discovery 现在通过同时显示总事务和阻止的事务,为阻止的事务提供更好的可见性。

- 现在可以根据云应用程序是否获得 ISO 27017 认证来筛选这些应用程序。 此新的云应用目录风险因素确定应用程序提供商是否具有此认证。 ISO 27017 为在公共云计算环境中处理和保护用户信息建立了普遍接受的控制措施和准则。

- 为了帮助你为 GDPR 合规性做好准备,我们从云应用目录中的云应用收集了 GDPR 就绪性声明。 它尚不影响应用风险评分,但会提供指向应用发布者的 GDPR 就绪情况页面的链接(如果提供)。 Microsoft尚未验证此内容,并且不对其有效性负责。

云应用安全版本 103

发布时间:2017 年 8 月 13 日

云应用安全添加了对以下 Office 文件 .docm .docx 的 Azure 信息保护本机保护支持 .dotm、.dotx、.xlam、.xlsb、.xlsm、.xlsx、.xltx、.xps、.potm、.potx、.ppsx、.ppsm、.pptm、.pptx、.thmx、.vsdx、.vsdm、.vssx、.vstx、.vstm (代替泛型保护) 。

在 云应用安全 中,将自动向任何 Azure Active Directory 合规性管理员授予类似的权限。 权限包括仅读取和管理警报、创建和修改文件策略、允许文件治理操作以及查看数据管理下的所有内置报表的功能。

我们将 DLP 冲突上下文从 40 个字符扩展到 100 个字符,以帮助你更好地了解冲突的上下文。

向 Cloud Discovery 自定义日志上传程序发送的详细错误消息,使你能够轻松排查日志上传中的错误。

Cloud Discovery 块脚本已扩展为支持 Zscaler 格式。

新的云应用目录风险因素:帐户终止后的数据保留。 这使你能够确保在终止云应用中的帐户后删除数据。

云应用安全版本 102

发布时间:2017 年 7 月 30 日

由于 IP 地址信息对于几乎所有调查都至关重要,因此现在可以在活动抽屉中查看有关 IP 地址的详细信息。 从特定活动中,现在可以单击“IP 地址”选项卡,查看有关 IP 地址的合并数据。 数据包括特定 IP 地址的未结警报数、最近活动的趋势图和位置地图。 此功能可以轻松向下钻取。 例如,在调查不可能的旅行警报时,可以轻松了解 IP 地址的使用位置以及它是否涉及可疑活动。 可以直接在 IP 地址抽屉中执行操作,使你能够将 IP 地址标记为有风险、VPN 或公司,以方便将来的调查和策略创建。 有关详细信息,请参阅 IP 地址见解

在 Cloud Discovery 中,现在可以使用 自定义日志格式 自动 上传日志。 自定义日志格式使你可以轻松地从 SIEM(如 Splunk 服务器或任何其他不受支持的格式)自动上传日志。

新的用户调查操作增加了对用户调查的向下钻取级别。 在 “调查 ”页面中,现在可以右键单击活动、用户或帐户,并应用以下新筛选器之一进行高级调查和筛选: 查看相关活动、 查看相关治理、 查看相关警报、 查看拥有的文件、 查看与此用户共享的文件。

云应用程序目录现在包含一个新字段,用于在帐户终止后保留数据。 此风险因素使你能够确保在终止云应用中的帐户后删除数据。

云应用安全现在增强了对有关 Salesforce 对象的活动的可见性。 对象包括潜在顾客、帐户、市场活动、机会、配置文件和案例。 例如,通过对帐户页面的访问的可见性,可以配置一个策略,以便在用户查看异常大量的帐户页面时发出警报。 在 Salesforce 中启用 Salesforce 事件监视后,可通过 Salesforce 应用连接器 (Salesforce Shield) 的一部分来执行此操作。

不跟踪 现在可供个人预览版客户使用! 现在可以控制处理哪些用户的活动数据。 此功能使你能够将云应用安全中的特定组设置为“不跟踪”。 例如,现在可以决定不处理位于德国或不受特定合规性法律约束的任何国家/地区的用户的任何活动数据。 这可以在云应用安全、特定应用甚至特定子应用的所有应用中实现。 此外,此功能还可用于促进逐步推出云应用安全。 有关详细信息或要加入此功能的私人预览版,请联系支持人员或客户代表。

云应用安全版本 100

发布时间:2017 年 7 月 3 日

新增功能

安全扩展插件:安全扩展插件是一个新的仪表板,用于集中管理要云应用安全的所有安全扩展插件。 扩展包括 API 令牌管理、SIEM 代理和外部 DLP 连接器。 新仪表板在“设置”下的云应用安全中提供。

自动批准/取消批准: 新的应用检测策略使 Cloud Discovery 能够自动设置带有已批准/未批准的标签的应用。 这使你能够自动识别违反组织策略和法规的应用,并将其添加到生成的阻止脚本中。

云应用安全文件标签:现在可以应用云应用安全文件标签,以便更深入地了解它扫描的文件。 对于云应用安全 DLP 扫描的每个文件,现在可以知道文件是否因为加密或损坏而被阻止检查。 例如,可以设置策略来对外部共享的受密码保护的文件发出警报和隔离。 此功能适用于 2017 年 7 月 3 日之后扫描的文件。

可以使用筛选器分类标签>筛选这些文件云应用安全:

- Azure RMS 加密 - 由于设置了 Azure RMS 加密而未检查其内容的文件。

- 密码加密 - 由于受用户密码保护而未检查其内容的文件。

- 损坏的文件 – 由于无法读取其内容而未检查其内容的文件。

用户见解:已升级调查体验,以启用有关操作用户的现用见解。 只需单击一下,即可从活动抽屉查看用户的综合概述,见解包括用户从哪个位置连接、涉及的打开警报数及其元数据信息。

应用连接器见解: 在 “应用连接器”下,每个连接的应用现在在表中都包含一个应用抽屉,以便更轻松地向下钻取其状态。 提供的详细信息包括连接应用连接器的时间和连接器上的上次运行状况检查。 还可以监视每个应用中 DLP 扫描的状态:DLP 检查的文件总数,以及请求扫描 (实时扫描与实际扫描) 的状态。 你可以判断云应用安全实时扫描的文件速率是否低于请求的数量,以及租户是否可能超出其容量并遇到 DLP 结果延迟。

云应用目录自定义:

- 应用标记:现在可以为应用创建自定义标记。 这些标记可用作筛选器,用于更深入地了解要调查的特定类型的应用。 例如,自定义watch列表、分配到特定业务部门或自定义审批,例如“经法律批准”。

- 自定义说明:在查看和评估环境中发现的不同应用程序时,现在可以在“说明”中保存结论和见解。

- 自定义风险评分:现在可以替代应用的风险评分。 例如,如果应用的风险评分为 8,并且它是组织中批准的应用,则可以将组织的风险评分更改为 10。 你还可以添加注释,以在任何人审阅应用时明确更改的理由。

新的日志收集器部署模式: 我们开始推出新的部署模式,现在可用于日志收集器。 除了当前基于虚拟设备的部署外,新的 Docker (容器) 日志收集器可以作为包安装在本地和 Azure 中的 Windows 和 Ubuntu 计算机上。 使用 Docker 时,托管计算机归客户所有,客户可以自由修补和监视它。

公告:

- 云应用目录现在支持超过 15,000 个可发现的应用

- 符合性:云应用安全由 Azure 正式认证 SOC1/2/3。 有关认证的完整列表,请参阅合规性产品/服务,并筛选云应用安全的结果。

其他改进:

- 改进了分析: 对 Cloud Discovery 日志分析机制进行了改进。 不太可能发生内部错误。

- 预期的日志格式: 云发现日志的预期日志格式现在提供了 Syslog 格式和 FTP 格式的示例。

- 日志收集器上传状态: 现在可以在门户中查看日志收集器状态,并使用门户内状态通知和系统警报更快地排查错误。

云应用安全版本 99

发布时间:2017 年 6 月 18 日

新增功能

- 现在可以要求用户重新登录到所有 Microsoft 365 和 Azure AD 应用。 要求再次登录,以便快速有效地修正可疑用户活动警报和已泄露的帐户。 可以在策略设置和警报页的“挂起用户”选项旁边找到新的治理。

- 现在可以在活动日志中筛选 “添加模拟角色分配 活动”。 此活动使你能够检测管理员何时使用 cmdlet New-ManagementRoleAssignment 向任何用户或系统帐户授予了应用程序模拟角色。 此角色允许模拟者使用与模拟帐户关联的权限(而不是与模拟器的帐户关联的权限)来执行操作。

云发现改进:

- 现在可以使用 Azure Active Directory 用户名数据扩充 Cloud Discovery 数据。 启用此功能后,发现流量日志中收到的用户名将匹配并替换为 Azure AD 用户名。 扩充可实现以下新功能:

- 可以通过 Azure Active Directory 用户调查影子 IT 使用情况。

- 可以将发现的云应用使用与 API 收集的活动相关联。

- 然后,可以根据 Azure AD 用户组创建自定义日志。 例如,特定市场营销部门的影子 IT 报表。

- 对 Juniper syslog 分析器进行了改进。 它现在支持 welf 和 sd-syslog 格式。

- 对 Palo Alto 分析器进行了改进,以便更好地发现应用程序。

- 若要验证是否已成功上传日志,现在可以在 云应用安全 门户中查看日志收集器的状态。

常规改进:

- 内置 IP 地址标记和自定义 IP 标记现在按层次结构进行考虑,自定义 IP 标记优先于内置 IP 标记。 例如,如果 IP 地址根据威胁情报被标记为 有风险 ,但有一个自定义 IP 标记将其标识为 “公司”,则自定义类别和标记优先。

云应用安全版本 98

发布时间:2017 年 6 月 4 日

Cloud Discovery 更新:

- 用户现在可以对发现的应用执行高级筛选。 通过筛选,可以执行深入调查。 例如,根据使用情况筛选应用。 来自某些类型的已发现应用的上传流量有多大? 有多少用户使用某些类别的已发现应用? 还可以在左侧面板中执行多重选择以选择多个类别。

- 开始推出基于热门搜索(如“不符合云存储应用”)的 Cloud Discovery 的新模板。 这些基本筛选器可用作模板,对发现的应用执行分析。

- 为了便于使用,你现在可以在一个操作中跨多个应用执行制裁和取消批准等操作。

- 我们现在推出基于 Azure Active Directory 用户组创建自定义发现报告的功能。 例如,如果想要查看营销部门的云使用情况,可以使用导入用户组功能导入营销组,然后为此组创建自定义报表。

新功能:

- 安全读取器的 RBAC 已完成推出。使用此功能,可以在 云应用安全 控制台中管理授予管理员的权限。 默认情况下,所有 Azure Active Directory 管理员、Microsoft 365 全局管理员和安全管理员在门户中都具有完全权限。 Azure Active Directory 和 Microsoft 365 中的所有安全读取器在 云应用安全 中具有只读访问权限。 可以使用“管理访问权限”选项添加额外的管理员或替代权限。 有关详细信息,请参阅 管理管理员权限。

- 我们现在推出详细的威胁情报报告,用于Microsoft智能安全图检测到的风险 IP 地址。 当僵尸网络执行某个活动时,你将看到僵尸网络的名称 ((如果可用),) 以及指向特定僵尸网络的详细报告的链接。

云应用安全版本 97

发布时间:2017 年 5 月 24 日

新功能:

- 调查文件和策略冲突:现在可以在“文件”页中看到所有策略匹配项。 此外,“文件警报”页已得到改进,现在包含特定文件的“历史记录”的单独选项卡。 通过改进,可以向下钻取特定文件的所有策略的冲突历史记录。 每个历史记录事件都包含警报时文件的快照。 它包含文件是已删除还是已隔离的指示。

- Microsoft 365 SharePoint 和 OneDrive for Business 文件现在以个人预览版提供管理员隔离。 使用此功能可以隔离与策略匹配的文件,或设置自动操作来隔离它们。 Quarantining 会从用户的 SharePoint 目录中删除文件,并将原始文件复制到所选的管理员隔离位置。

Cloud Discovery 改进:

- 改进了对 Cisco Meraki 日志的云发现支持。

- 现在,建议对 Cloud Discovery 进行改进的选项使你能够建议新的风险因素。

- 自定义日志分析程序经过改进,通过分隔时间和日期的设置来支持日志格式,并提供设置时间戳的选项。

- 开始推出基于 Azure Active Directory 用户组创建自定义发现报告的功能。 例如,如果想要查看营销部门的云使用情况,请使用导入用户组功能导入营销组,然后为此组创建自定义报表。

其他更新:

- 云应用安全现在包括对 Microsoft 365 审核日志中支持的 Microsoft Power BI 活动的支持。 此功能正在逐步推出。 需要在 Power BI 门户中启用此功能。

- 在活动策略中,现在可以设置通知和挂起要跨所有连接的应用对用户执行的操作。 例如,可以设置一个策略,以便始终通知用户的经理,并在用户在任何连接的应用中多次登录失败时立即暂停用户。

OOB 版本

- 周日,云应用安全团队对席卷全球的勒索软件反应迅速,向门户添加了一个新的潜在勒索软件活动检测策略模板,其中包括 WannaCrypt 的签名扩展。 建议你立即设置此策略。

云应用安全版本 96

发布时间:2017 年 5 月 8 日

新功能:

继续逐步推出安全读取者权限,这使你能够在 云应用安全 控制台中管理授予管理员的权限。 默认情况下,所有 Azure Active Directory 和 Microsoft 365 全局管理员和安全管理员在门户中都具有完全权限。 Azure Active Directory 和 Microsoft 365 中的所有安全读取器都将在 云应用安全 中具有只读访问权限。 有关详细信息,请参阅 管理管理员权限。

重要

Microsoft 建议使用权限最少的角色。 这有助于提高组织的安全性。 全局管理员是一个权限很高的角色,应仅限于在无法使用现有角色的紧急情况下使用。

已完成对基于 CSV 的日志的用户定义日志分析器的 Cloud Discovery 支持推出。 云应用安全,可以通过提供用于描述与特定数据关联的列的工具,为以前不支持的设备配置分析程序。 有关详细信息,请参阅 自定义日志分析程序。

改进:

Cloud Discovery 现在支持 Juniper SSG 设备。

已改进对 Cisco ASA 日志的云发现支持,以提高可见性。

现在可以更轻松地运行批量操作,并在云应用安全门户表中选择多个记录:页面长度已增加以改进批量操作。

现在可以针对 Salesforce 数据运行 按域和 共享文件的所有者 的出站共享内置报表。

我们将开始推出额外的 Salesforce 活动,使你能够跟踪从活动数据中提取的有趣信息。 这些活动包括查看和编辑帐户、潜在顾客、商机以及各种其他有趣的 Salesforce 对象。

为 Exchange 添加了新活动,使你能够监视为用户邮箱或邮箱文件夹授予了哪些权限。 这些活动包括:

- 添加收件人权限

- 删除收件人权限

- 添加邮箱文件夹权限

- 删除邮箱文件夹权限

- 设置邮箱文件夹权限

例如,现在可以监视已授予对其他用户邮箱 的 SendAs 权限的用户,因此现在可以使用其名称发送电子邮件。

云应用安全版本 95

发布时间:2017 年 4 月 24 日

汇报:

“ 帐户 ”页已更新,进行了改进,以便更轻松地检测风险。 现在可以更轻松地筛选内部和外部帐户。 一目了然地查看用户是否具有管理员权限。 可以针对每个应用的每个帐户执行操作,例如删除权限、删除用户的协作、暂停用户。 此外,将显示每个帐户的导入 用户组 。

对于Microsoft工作帐户 (Microsoft 365 和 Azure Active Directory) ,云应用安全在单个帐户下对不同的用户标识符(如代理地址、别名、SID 等)进行分组。 与帐户相关的所有别名都显示在主电子邮件地址下。 基于用户标识符列表,对于其参与者是用户标识符的活动。 执行组件显示为主用户名 UPN (用户主体名称) 。 根据 UPN,将分配组并应用策略。 此更改改进了对活动的调查,并将所有相关活动融合到同一会话中,以查找异常和基于组的策略。 此功能将于下个月逐步推出。

机器人标记已添加为浏览器使用内置报表中的一个可能风险因素。 现在,除了浏览器使用被标记为过时之外,还可以查看机器人执行浏览器使用的时间。

创建内容检查文件策略时,现在可以将筛选器设置为仅包含至少 50 个匹配项的文件。

云应用安全版本 94

发布时间:2017 年 4 月 2 日

新功能:

- 云应用安全现已与 Azure RMS 集成。 可以直接从 云应用安全 门户使用 Microsoft Rights Management 保护 Microsoft 365 OneDrive 和 Sharepoint Online 中的文件。 可以从 “文件” 页完成保护。 有关详细信息,请参阅与 Azure 信息保护集成。 将来的版本将提供对额外应用程序的支持。

- 到目前为止,当机器人和爬网程序活动在网络上发生时,尤其难以识别,因为这些活动不是由网络上的用户执行的。 在不知情的情况下,机器人和爬网程序可能会在计算机上运行恶意工具。 现在,云应用安全提供了查看机器人和爬网程序何时在网络上执行活动的工具。 可以使用新的用户代理标记来筛选活动日志中的活动。 使用用户代理标记可以筛选机器人执行的所有活动,并可以使用它创建每次检测到此类活动时发出警报的策略。 当将来的版本包含此风险活动(嵌入到异常情况检测警报中)时,你将得到更新。

- 通过新的统一应用权限页,可以更轻松地调查用户授予第三方应用的权限。 通过单击“ 调查>应用权限”,现在可以查看用户授予第三方应用的所有权限的列表。 每个连接的应用的应用权限页面使你能够更好地比较各种应用和授予的权限。 有关详细信息,请参阅 管理应用权限。

- 可以直接从表格抽屉中筛选数据,以便于调查。 在 活动日志中, “文件” 表和 “应用权限 ”页现在使用新的上下文操作进行了增强,使调查过程中的透视变得更加容易。 我们还添加了指向配置页的快速链接,以及单击一次复制数据的功能。 有关详细信息,请参阅有关 使用文件和活动抽屉的信息。

- 已完成对 Microsoft Teams Microsoft 365 活动日志和警报的支持。

云应用安全版本 93

发布时间:2017 年 3 月 20 日

新功能:

- 现在可以应用策略来包括或排除导入的用户组。

- 云应用安全匿名化现在允许配置自定义加密密钥。 有关详细信息,请参阅 Cloud Discovery 匿名化。

- 为了更好地控制用户和帐户管理,现在可从“帐户”页中直接访问每个用户和帐户的 Azure AD 帐户 设置。 只需单击每个用户旁边的齿轮即可。 通过此更改,可以更轻松地访问高级用户管理功能组管理、MFA 配置、有关用户登录的详细信息以及阻止登录的功能。

- 现在,可以通过 云应用安全 API 导出未批准的应用的阻止脚本。 通过单击菜单栏中的问号和 API 文档,了解 云应用安全 门户中的 API。

- ServiceNow 的 云应用安全 应用连接器已扩展为包括对 OAuth 令牌的支持, (在日内瓦、赫尔辛基、伊斯坦布尔) 引入。 此更改提供了与 ServiceNow 的更可靠的 API 连接,该连接不依赖于部署用户。 有关详细信息,请参阅将 ServiceNow 连接到Microsoft云应用安全。 现有客户可以在 ServiceNow 应用连接器页中更新其设置。

- 如果配置了额外的第三方 DLP 扫描程序,DLP 扫描状态现在将独立显示每个连接器的状态,以提高可见性。

- 云应用安全现在包括对 Microsoft 365 审核日志中支持的 Microsoft Teams 活动的支持。 此功能正在逐步推出。

- 对于Exchange Online模拟事件,现在可以按使用的权限级别进行筛选- 委托的、管理员的或委派的管理员。可以通过搜索“活动对象>项”来搜索显示活动日志中感兴趣的模拟级别的事件。

- 在 Microsoft 365 应用的“ 应用权限 ”选项卡上的应用抽屉中,现在可以看到每个应用的 发布者 。 还可以将发布服务器用作筛选器,以调查来自同一发布服务器的额外应用。

- 风险 IP 地址现在显示为独立的风险因素,而不是在一般 位置 风险因素下加权。

- 在文件上禁用 Azure 信息保护标签时,禁用的标签在云应用安全中显示为已禁用。 不会显示已删除的标签。

其他 Salesforce 支持:

- 现在可以在 云应用安全 中暂停和取消暂停 Salesforce 用户。 此操作可以在 Salesforce 连接器的“ 帐户 ”选项卡中完成。 单击特定用户行末尾的齿轮,然后选择“挂起 ”或“ 取消暂停”。 挂起和取消暂停也可以作为策略的一部分作为治理操作应用。 云应用安全中执行的所有挂起和取消暂停活动都将记录在治理日志中。

- 改进了 Salesforce 内容共享的可见性:现在可以看到与谁共享的文件,包括公开共享的文件、与组共享的文件,以及与整个 Salesforce 域共享的文件。 改进的可见性将追溯到新的和当前连接的 Salesforce 应用,可能需要一段时间才能首次更新此信息。

- 我们改进了以下 Salesforce 事件的覆盖范围,并将其从 “管理用户” 活动中分离出来:

- 编辑权限

- 创建用户

- 更改角色

- 重置密码

云应用安全版本 90、91、92

发布时间:2017 年 2 月

特别公告:

云应用安全现已正式获得 ISO、HIPAA、CSA STAR、欧盟模型条款等Microsoft合规性认证。 选择“云应用安全”,请参阅Microsoft合规性产品/服务一文中的完整认证列表。

新功能:

(预览) 导入用户组 使用 API 连接器连接应用时,云应用安全现在允许从 Microsoft 365 和 Azure Active Directory 导入用户组。 使用导入用户组的典型方案包括:调查 HR 人员查看的文档,或者如果执行组中发生异常情况,或者管理员组中有人在美国以外执行了活动,则可以检查。 有关详细信息和说明,请参阅 导入用户组。

在活动日志中,现在可以在组中筛选用户和用户,以显示特定用户执行了哪些活动,以及对特定用户执行了哪些活动。 例如,可以调查用户模拟其他人的活动,以及其他人模拟此用户的活动。 有关详细信息,请参阅 活动。

在“ 文件 ”页中调查文件时,如果向下钻取到特定文件的 协作者 ,现在可以看到有关协作者的详细信息。 此信息包括内部或外部、编写器或读取者 (文件权限) ,以及当文件与组共享时,你现在可以看到属于该组的所有用户。 通过查看所有用户,可以查看组成员是否是外部用户。

IPv6 支持现在适用于所有设备。

Cloud Discovery 现在支持 Barracuda 设备。

云应用安全系统警报现在涵盖 SIEM 连接错误。 有关详细信息,请参阅 SIEM 集成。

云应用安全现在包括对以下活动的支持:

Microsoft 365 SharePoint/OneDrive:更新应用程序配置、从组中删除所有者、删除网站、创建文件夹

Dropbox:将成员添加到组、从组中删除成员、创建组、重命名组、更改团队成员名称

框:从组中删除项目、更新项目共享、将用户添加到组、从组中删除用户

云应用安全版本 89

发布时间:2017 年 1 月 22 日

新功能:

我们开始推出在 云应用安全 中查看 Microsoft 365 安全与合规中心 DLP 事件的功能。 如果在 Microsoft 365 安全与合规中心配置了 DLP 策略,则检测到策略匹配项时,会在云应用安全活动日志中看到这些策略。 活动日志中的信息包括触发匹配的文件或电子邮件,以及它匹配的策略或警报。 通过安全事件活动,可以在云应用安全活动日志中查看Microsoft 365 DLP 策略匹配项。 使用此功能,可以:

- 查看所有来自 Microsoft 365 DLP 引擎的 DLP 匹配项。

- 针对特定文件、SharePoint 网站或策略Microsoft 365 DLP 策略匹配的警报。

- 使用更广泛的上下文调查 DLP 匹配项,例如访问或下载了触发 DLP 策略匹配的文件的外部用户。

活动说明已得到改进,以提高清晰度和一致性。 每个活动现在都提供反馈按钮。 如果有些事情你不明白或有疑问,可以告知我们。

改进:

- 为 Microsoft 365 添加了新的治理操作,使你能够删除文件的所有外部用户。 例如,通过此操作,可以实施策略 ,从具有仅限内部分类的文件中删除外部共享。

- 改进了 SharePoint online 中外部用户的标识。 筛选“外部用户”组时,不会显示app@“sharepoint”系统帐户。

云应用安全版本 88

发布时间:2017 年 1 月 8 日

新功能:

- 将 SIEM 连接到云应用安全。 现在,可以通过配置 SIEM 代理自动将警报和活动发送到所选的 SIEM。 现在以公共预览版的形式提供。 有关完整文档和详细信息,请参阅与 SIEM 集成。

- Cloud Discovery 现在支持 IPv6。 我们推出了对 Palo Alto 和 Juniper 的支持,并将在未来的版本中推出更多设备。

改进:

- 云应用目录中有一个新的风险因素。 现在可以根据应用是否需要用户身份验证对应用进行评分。 强制身份验证且不允许匿名使用的应用将收到更健康的风险分数。

- 我们将推出新的活动说明,以增加可用性和一致性。 此更改不会影响搜索活动。

- 我们改进了用户设备标识,使云应用安全能够使用设备信息丰富更多的事件。

2016 年制造的汇报

云应用安全版本 87

发布时间:2016 年 12 月 25 日

新功能:

- 我们正在推出 数据匿名化 ,以便你可以在保护用户隐私的同时享受 Cloud Discovery。 数据匿名化是通过加密用户名信息执行的。

- 我们正在推出将阻止脚本从云应用安全导出到其他设备的功能。 该脚本允许通过阻止流向未批准的应用的流量来轻松减少影子 IT。 此选项现在可用于:

- BlueCoat ProxySG

- Cisco ASA

- Fortinet

- Juniper SRX

- 帕洛阿尔托

- Websense

- 添加了新的文件治理操作,使你能够强制文件从父级继承权限,从而删除为文件或文件夹设置的任何唯一权限。 通过此文件治理操作,可以将文件或文件夹的权限更改为从父文件夹继承。

- 添加了名为 External 的新用户组。 此组是一个默认用户组,由云应用安全预配置,以包括不属于内部域的所有用户。 可以将此用户组用作筛选器。 例如,可以查找外部用户执行的活动。

- Cloud Discovery 功能现在支持 Sophos Cyberoam 设备。

Bug 修复:

- SharePoint Online 和 One Drive for Business 文件在“文件策略”报表和“文件”页中显示为“内部”而不是“专用”。 修复了此 bug。

云应用安全版本 86

发布时间:2016 年 12 月 13 日

新功能:

- 所有云应用安全独立许可证都允许从常规设置 (启用 Azure 信息保护扫描,而无需创建策略) 。

改进:

- 现在可以在文件筛选器中对文件名使用“或”,在文件和策略的 MIME 类型筛选器中使用。 此更改支持在创建个人数据策略时输入单词“passport”或“driver”等方案。 筛选器与文件名中具有“passport”或“driver”的任何文件匹配。

- 默认情况下,当 DLP 内容检查策略运行时,生成的冲突中的数据将被屏蔽。 现在可以取消屏蔽冲突的最后四个字符。

次要改进:

- 新的 Microsoft 365 (Exchange) 与转发规则以及添加和删除委托邮箱权限相关的邮箱相关事件。

- 审核对 Azure Active Directory 中新应用的许可授予的新事件。

云应用安全版本 85

发布时间:2016 年 11 月 27 日

新功能:

- 已对批准的应用和连接的应用进行了区分。 批准和取消批准现在是一个标记,可以应用于已发现的应用和应用目录中的任何应用。 连接的应用是使用 API 连接器连接的应用,用于更深入的可见性和控制。 现在可以将应用标记为已批准或未批准,或者使用应用连接器(如果可用)进行连接。

- 作为此更改的一部分,已将“已批准的应用”页替换为重新设计的“ 连接应用 ”页,该页外部化了有关连接器的状态数据。

- 日志收集器在“源”下的“设置”菜单中的行中更易于访问。

- 创建活动策略筛选器时,可以通过选择忽略相同用户对同一目标对象执行的重复活动来减少误报。 例如,同一人员多次尝试下载同一文件不会触发警报。

- 对活动抽屉进行了改进。 现在,单击活动抽屉中的活动对象时,可以向下钻取了解详细信息。

改进:

- 对异常情况检测引擎进行了改进,包括不可能的旅行警报,警报说明中现在提供了 IP 信息。

- 对复杂筛选器进行了改进,允许多次添加同一个筛选器,以便对筛选结果进行微调。

- 为了提高可见性,Dropbox 中的文件和文件夹活动已分离。

Bug 修复:

- 修复了系统警报机制中产生误报的 bug。

云应用安全版本 84

发布时间:2016 年 11 月 13 日

新功能:

- 云应用安全现在支持Microsoft Azure 信息保护包括增强的集成和自动预配。 可以使用标记安全分类筛选文件和设置文件策略,然后设置要查看的分类标签。 标签还指示分类是由组织中的人员设置的,还是由外部) (另一个租户的人员设置的。 还可以基于 Azure 信息保护分类标签设置活动策略,并在 Microsoft 365 中启用分类标签的自动扫描。 有关如何利用这项出色的新功能的详细信息,请参阅与 Azure 信息保护集成。

改进:

- 对云应用安全活动日志进行了改进:

- 安全与合规中心的Microsoft 365 个事件现在与云应用安全集成,并在活动日志中可见。

- 所有云应用安全活动都在云应用安全活动日志中注册为管理活动。

- 为了帮助你调查与文件相关的警报,现在可以在文件策略导致的每个警报中查看对匹配文件执行的活动列表。

- 改进了异常情况检测引擎中不可能的行程算法,以便为小型租户提供更好的支持。

次要改进:

- 活动导出限制已提高到 10,000。

- 在 Cloud Discovery 手动日志上传过程中创建 快照报表 时,现在会收到日志处理所花费时间的准确估计。

- 在文件策略中, “删除协作者 治理”操作现在适用于组。

- 在“应用权限”页中进行了小改进。

- 当超过 10,000 个用户向连接到 Microsoft 365 的应用授予权限时,列表加载缓慢。 已修复此缓慢问题。

- 有关支付卡行业的其他属性已添加到应用目录中。

云应用安全版本 83

发布时间:2016 年 10 月 30 日

新功能:

- 为了简化 活动日志 和 文件日志中的筛选,已合并了类似的筛选器。 使用活动筛选器:活动对象、IP 地址和用户。 使用文件筛选器协作者准确查找所需内容。

- 在活动日志抽屉的 “源”下,可以单击“ 查看原始数据”的链接。 此操作将下载用于生成活动日志的原始数据,以便更深入地深入了解应用事件。

- 在 Okta 中添加了对额外登录活动的支持。 [个人预览版]

- 在 Salesforce 中添加了对额外登录活动的支持。

改进:

- 改进了 Cloud Discovery 的可用性,快照报告和故障排除。

- 改进了针对多个应用的警报的警报列表中的可见性。

- 改进了创建新的 Cloud Discovery 连续报表时的可用性。

- 改进了治理日志的可用性。

云应用安全版本 82

发布时间:2016 年 10 月 9 日

改进:

- “ 更改电子邮件” 和 “更改密码 ”活动现在独立于 Salesforce 中的常规 “管理用户” 活动。

- 添加了短信每日警报限制的说明。 每个电话号码每天最多发送 10 条消息, (UTC) 。

- 向隐私盾的 Cloud Discovery 属性添加了一个新证书,该证书取代了仅) 与美国供应商相关的安全港 (。

- 已将故障排除添加到 API 连接器故障消息中,以便更轻松地解决问题。

- 改进了 Microsoft 365 第三方应用扫描的更新频率。

- Cloud Discovery 仪表板中的改进。

- 改进了检查点 Syslog 分析器。

- 治理日志中针对禁止和取消禁止第三方应用的改进。

Bug 修复:

- 改进了徽标上传过程。

云应用安全版本 81

发布时间:2016 年 9 月 18 日

改进:

云应用安全现在是 Microsoft 365 中的第一方应用! 从现在起,只需单击一下即可将 Microsoft 365 连接到云应用安全。

治理日志的新外观 - 它现在已升级到与活动日志和文件表相同的清晰有用外观。 使用新筛选器轻松查找所需内容并监视治理操作。

改进了针对多个失败登录和额外风险因素的异常情况检测引擎。

对 Cloud Discovery 快照 报表进行了改进。

对活动日志中的管理活动进行了改进:更改密码、更新用户、重置密码现在指示活动是否作为管理活动执行。

改进了系统警报的警报筛选器。

警报中的策略标签现在链接到策略报告。

如果没有为 Dropbox 文件指定所有者,则会将通知电子邮件发送给你设置的收件人。

云应用安全支持额外的 24 种语言,将我们的支持扩展到总共 41 种语言。

云应用安全版本 80

发布时间:2016 年 9 月 4 日

改进:

- 当 DLP 扫描失败时,现在会为你提供云应用安全无法扫描文件的原因的说明。 有关详细信息,请参阅 内容检查。

- 对异常情况检测引擎进行了改进,包括对不可能旅行警报的改进。

- 改进了消除警报体验。 还可以添加反馈,以便让云应用安全团队知道警报是否有趣以及原因。 你的反馈用于改进云应用安全检测。

- 改进了 Cisco ASA Cloud Discovery 分析程序。

- Cloud Discovery 日志手动上传完成后,你现在会收到一封电子邮件通知。

云应用安全版本 79

发布时间:2016 年 8 月 21 日

新功能:

新的云发现仪表板 - 提供全新的 Cloud Discovery 仪表板,旨在让你更深入地了解组织中云应用的使用方式。 它简要概述了正在使用的应用类型、打开的警报以及组织中应用的风险级别。 它还让你知道组织中排名靠前的应用用户,并提供应用总部位置地图。 新的仪表板有更多用于筛选数据的选项,允许你根据你最感兴趣的内容生成特定视图,以及易于理解的图形,让你一目了然地了解全部情况。

新的 Cloud Discovery 报表 - 若要查看 Cloud Discovery 结果,现在可以生成两种类型的报表:快照报表和连续报表。 快照报告提供从防火墙和代理手动上传的一组流量日志的临时可见性。 连续报告显示使用 云应用安全 的日志收集器从网络转发的所有日志的结果。 这些新报表提高了所有数据的可见性,自动识别由云应用安全机器学习异常情况检测引擎标识的异常使用,以及使用可靠而精细的策略引擎定义的异常使用标识。 有关详细信息,请参阅 设置 Cloud Discovery。

改进:

- 以下页面中的常规可用性改进:策略页、常规设置、邮件设置。

- 在“警报”表中,现在可以更轻松地区分已读警报和未读警报。 读取警报左侧有一条蓝线,灰显以指示你已阅读它们。

- 活动策略 重复活动 参数已更新。

- 在“帐户”页中,添加了“用户 类型” 列,以便你现在可以查看每个用户拥有的用户帐户类型。 用户类型特定于应用。

- 为 OneDrive 和 SharePoint 中的文件相关活动添加了准实时支持。 文件更改时,云应用安全几乎会立即触发扫描。

云应用安全版本 78

发布时间:2016 年 8 月 7 日

改进:

从特定文件中,现在可以右键单击并 查找相关文件。 在活动日志中,可以使用“目标对象”筛选器,然后选择特定文件。

改进了 Cloud Discovery 日志文件分析程序,包括添加了 Juniper 和 Cisco ASA。

云应用安全现在,你可以在消除警报时提供改进警报的反馈。 可以通过告知我们你关闭警报的原因,来帮助提高云应用安全警报功能的质量。 例如,它不有趣,你收到了太多类似的警报,实际严重性应该较低。 警报不准确。

在“文件策略”视图中或查看文件时,打开文件抽屉时,将添加“匹配策略”的新链接。 单击它时,可以查看所有匹配项,并且现在可以关闭所有匹配项。

用户所属的组织单位现在已添加到所有相关警报。

现在会发送电子邮件通知,以便在手动上传的日志的处理完成时通知你。

云应用安全版本 77

发布时间:2016 年 7 月 24 日

改进:

- “Cloud Discovery 导出”按钮图标已改进,以提高可用性。

- 调查活动时,如果未分析用户代理,现在可以看到原始数据。

- 异常情况检测引擎添加了两个新的风险因素:

- 云应用安全现在使用与僵尸网络关联的 IP 地址标记和匿名 IP 地址作为风险计算的一部分。