使用应用页面

云应用程序已成为组织内部的关键实体,提高了工作效率并实现了远程工作。 随着这些应用程序的采用率上升,安全性和合规性管理员必须应对使用云应用程序可能会使组织面临的风险。

影子 IT(无论是纯 Web 应用还是每日添加的 OAuth 应用)都是一个重大问题,需要专门的体验来处理组织中的此类实体。

管理员应能够获取有关正在使用的应用程序的所有风险和使用情况相关信息,以便为组织做出最佳决策。

Microsoft Defender for Cloud Apps中的应用体验提供了应用在组织中使用情况的必要高级概述,以及应用可能向组织公开的风险。 允许单一体验查看所有应用的影子使用情况和风险,使管理员能够快速在上下文中做出有关应用在组织中使用情况的决策。

该体验涵盖作为 Defender for Cloud Apps 纯影子 IT 发现功能的一部分的已发现应用,以及作为其 Microsoft 365 应用的 OAuth 应用发现的一部分的任何已发现 OAuth 应用。

发现的云应用

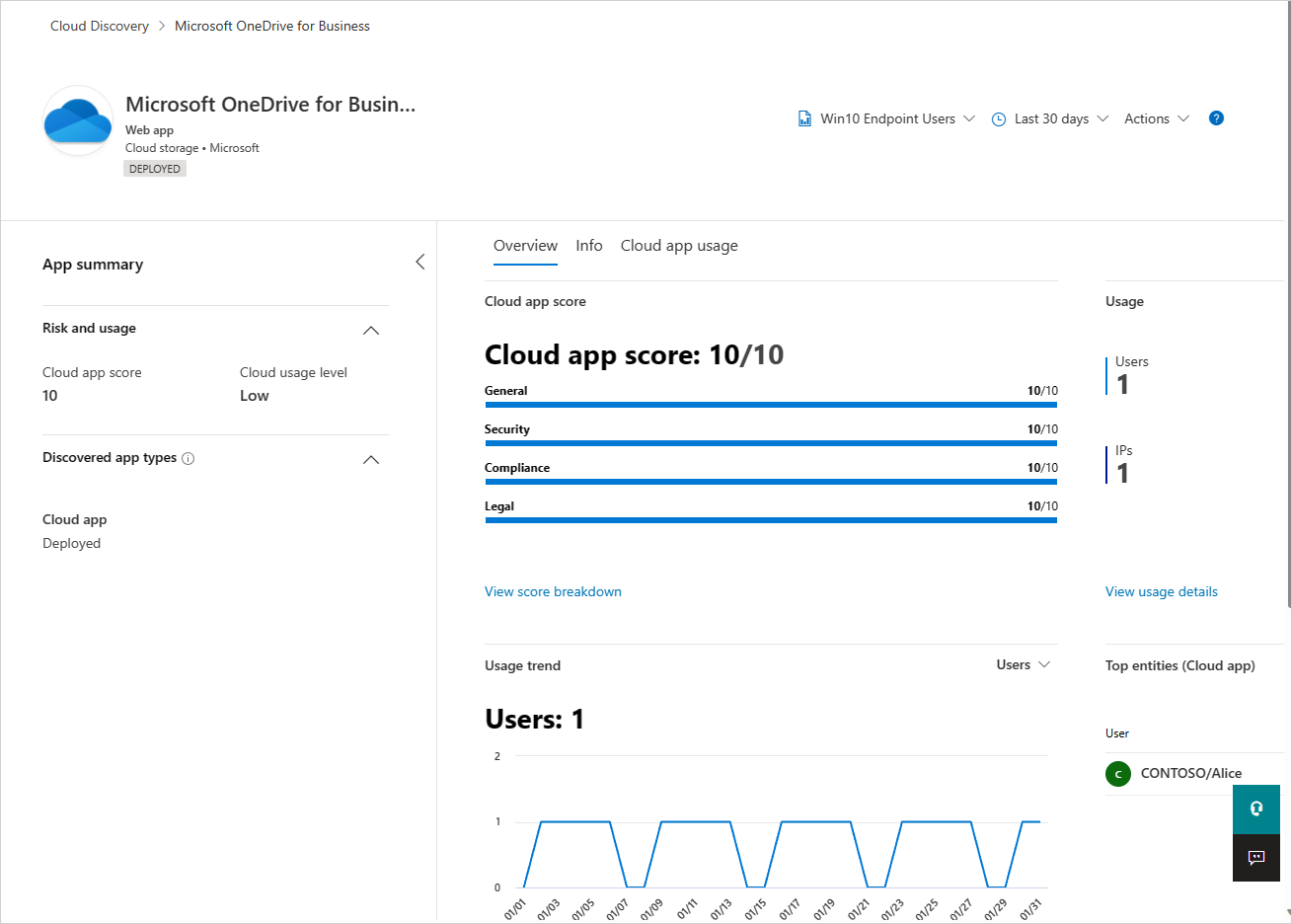

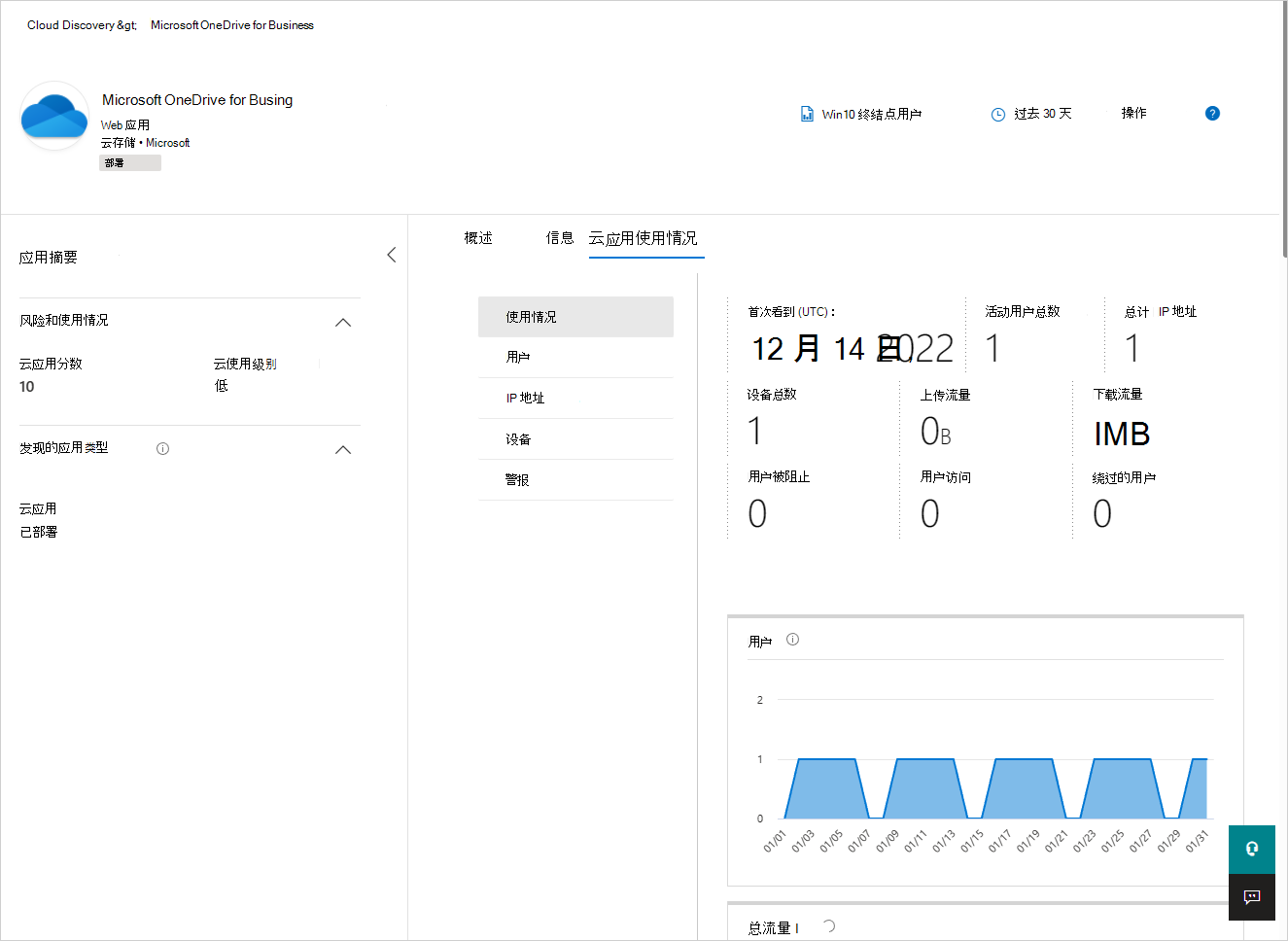

在这里,你可以查看应用的高级使用情况统计信息,了解组织中使用该应用的热门实体,确定使用趋势并查看组织的潜在风险。

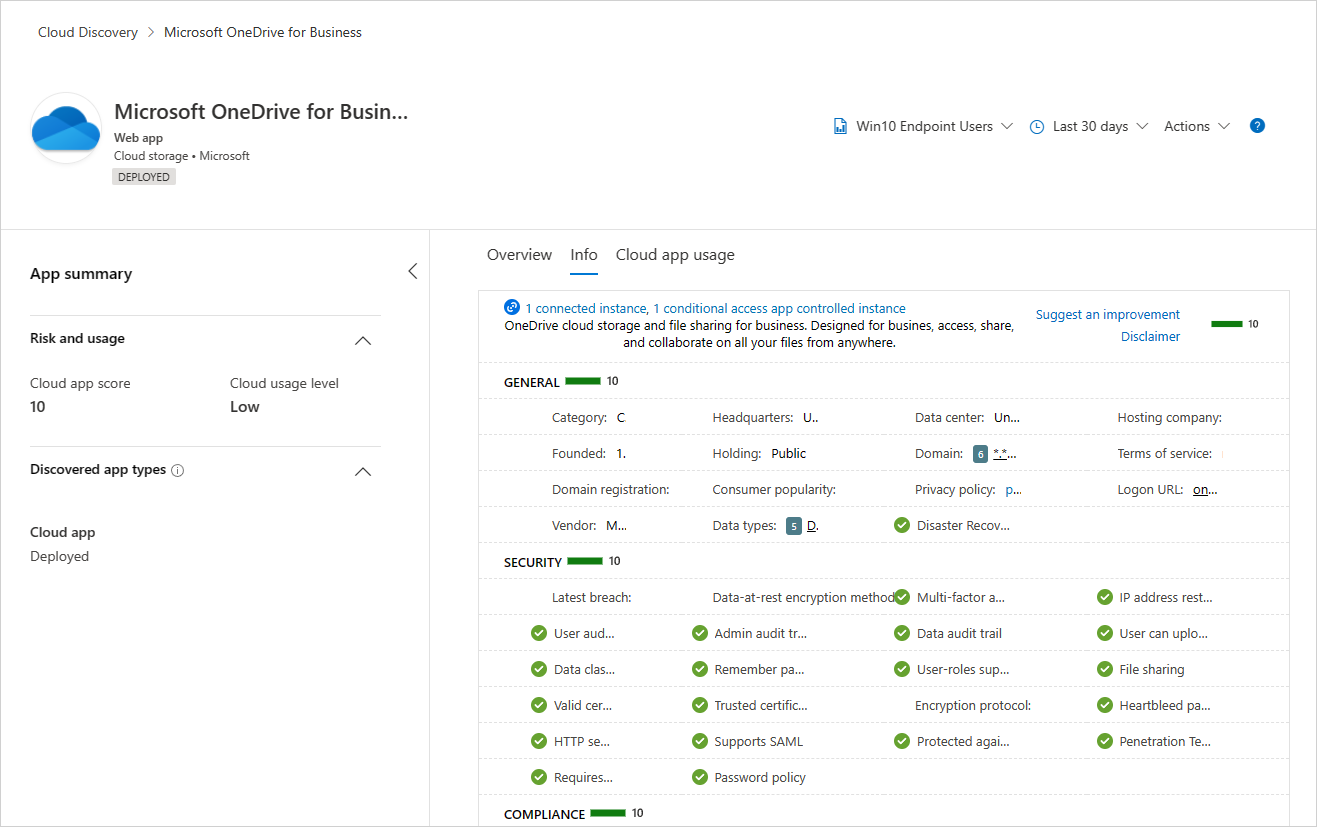

通过在“信息”选项卡中熟悉影响应用风险的 90 多个风险指标,继续调查应用的风险。

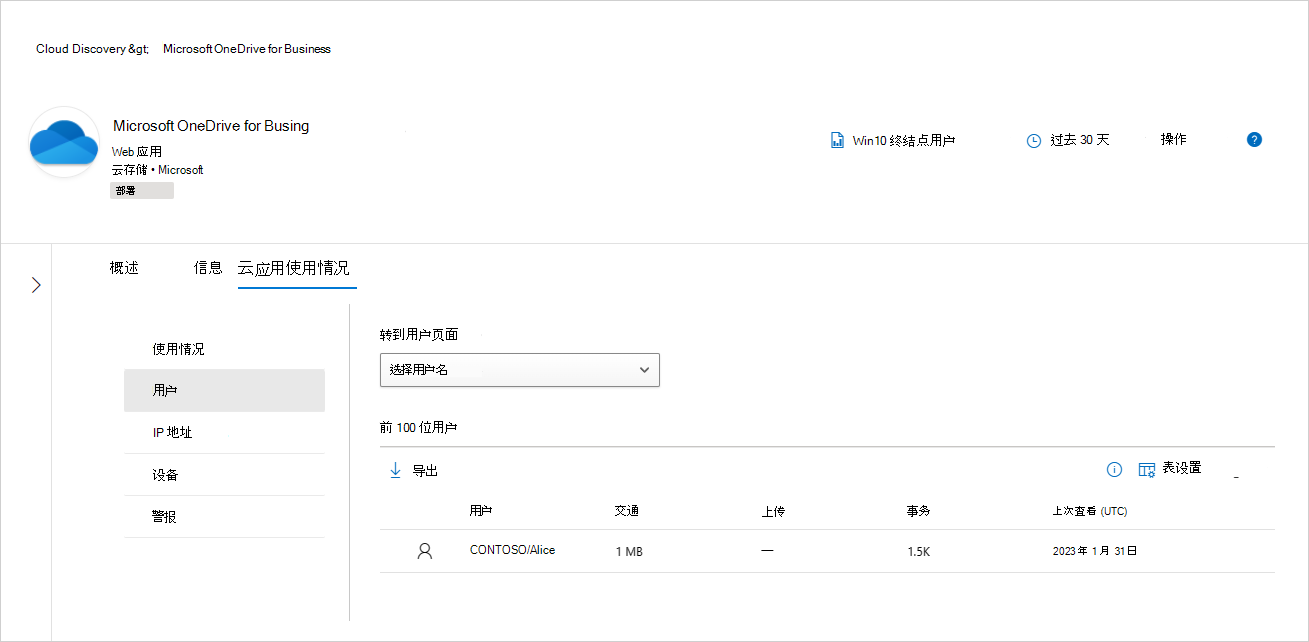

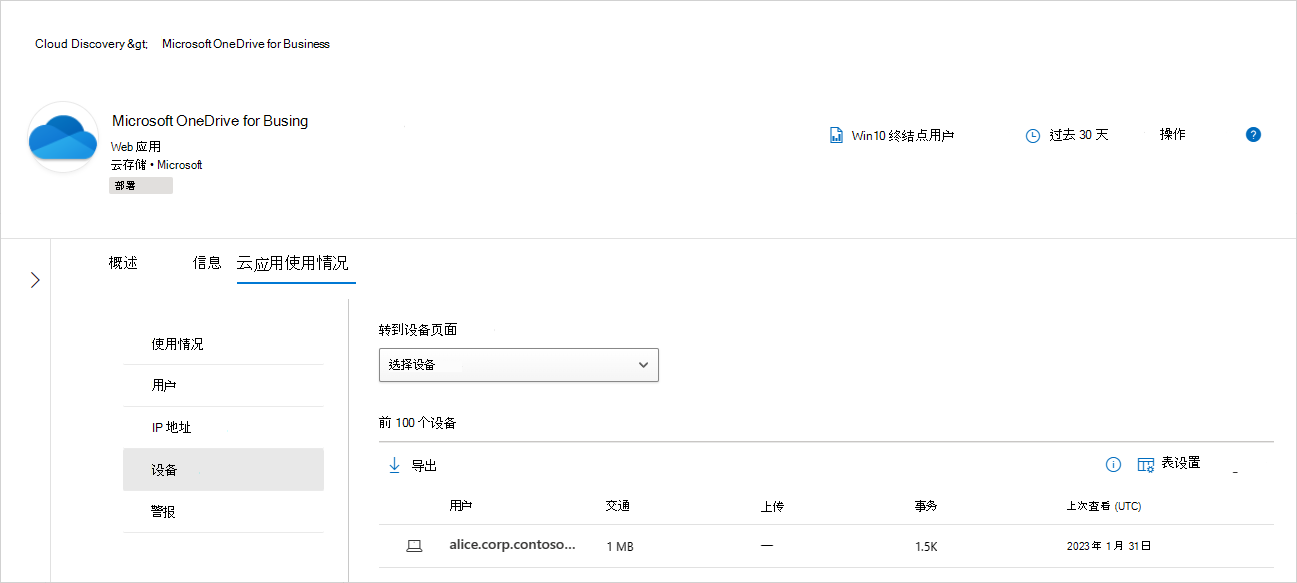

深入了解应用的使用趋势,以确定使用高峰、跨数据上传、事务、总流量等不同维度的顶级实体。

在启用 Defender for Endpoint 集成 后,通过查看前 100 个用户、源 IP 和设备 (继续调查,) 能够在其他实体上下文中继续调查。

在分析风险与应用程序使用情况后,管理员可以使用应用操作决定应将哪些应用控制应用于此应用程序。 管理员可以通过以下方式控制云应用程序:

- 使用内置标记标记应用,以在网络层 (终结点或集成的第三方网络设备) 强制实施进一步的访问控制。 有关详细信息,请参阅 治理发现的应用。

- 载入应用以Microsoft Entra ID管理登录名并管理用户(如果适用)。 有关详细信息,请参阅 将应用程序添加到租户。

- 使用条件访问应用控制来监视和控制用户会话、防止风险操作以及避免潜在的数据外泄。 有关详细信息,请参阅使用Microsoft Defender for Cloud Apps条件访问应用控制保护应用。

- 如果适用,则通过 Defender for Cloud Apps 中的应用连接器连接应用。 有关详细信息,请参阅 连接应用。

发现的 OAuth 应用

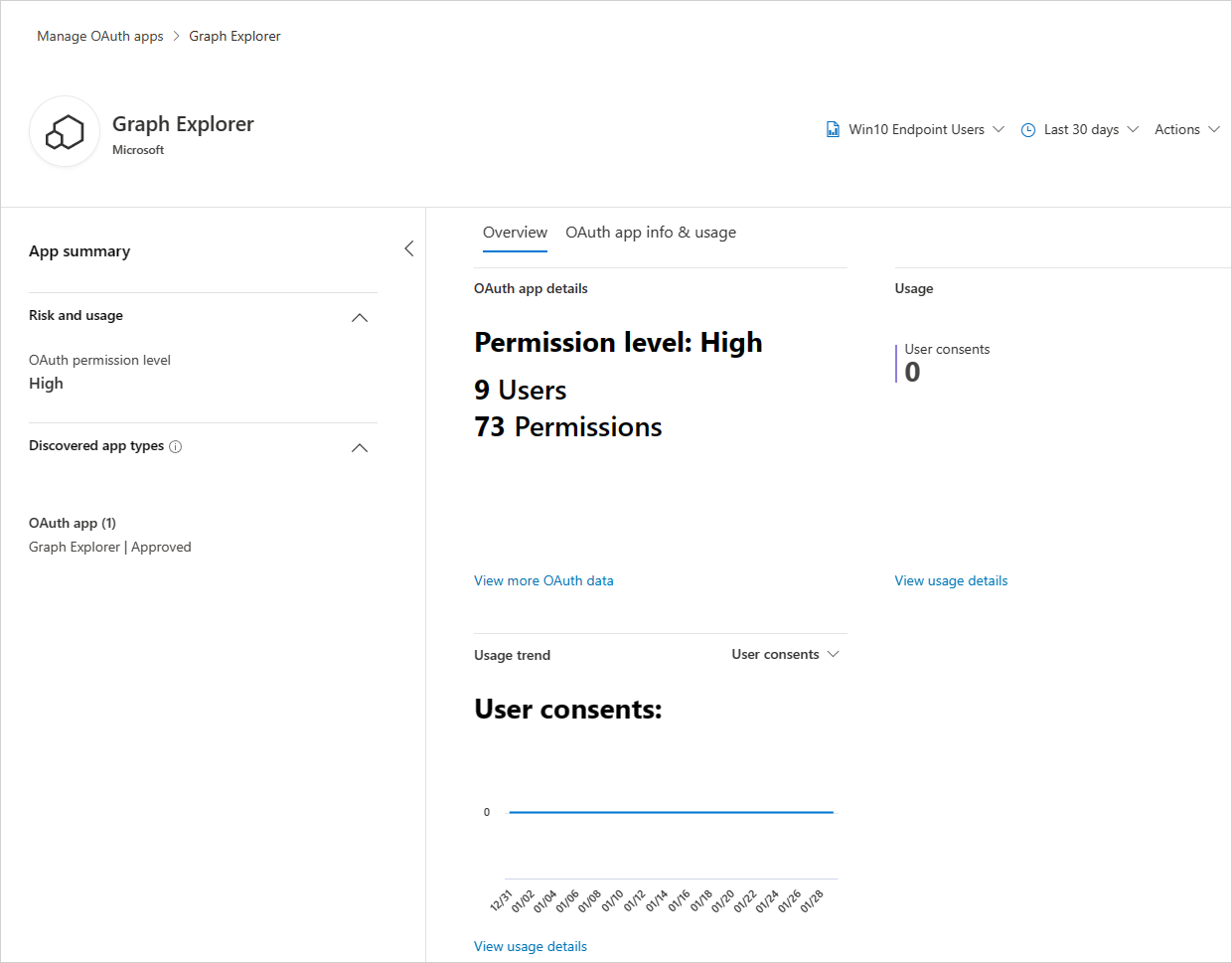

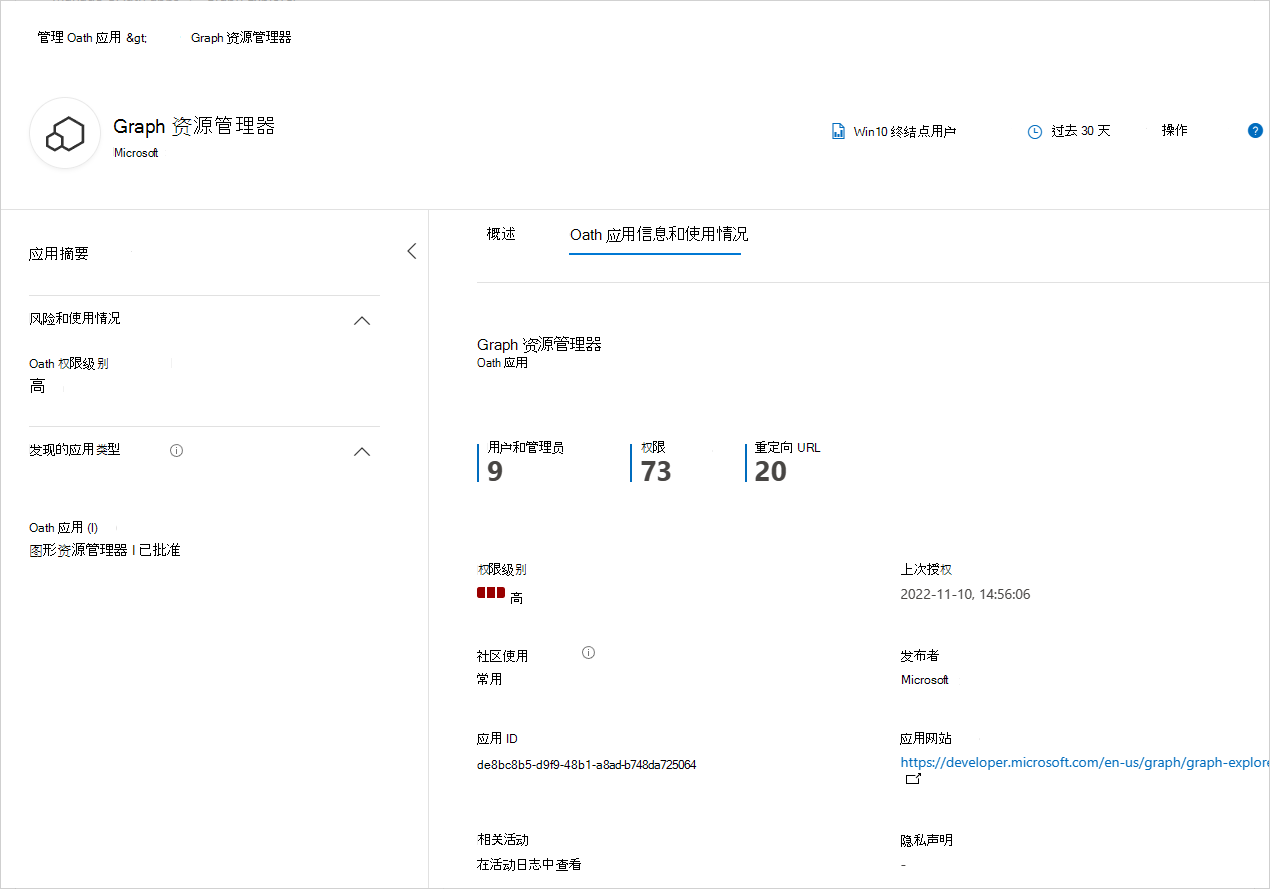

发现并查看 OAuth 应用的权限级别、授予的权限量和类型、整个组织的同意用户,以及应用跨组织资产的同意和审核活动的趋势。

向下钻取以获取有关 OAuth 应用的更多元数据,透视以调查应用活动和应用同意,并决定此应用是应继续访问组织资产,还是应通过使用应用操作来禁止。

客户端应用上下文 (预览)

注意

这是一项预览功能,不保证跨云和客户端应用进行完全映射。 如果已知的客户端应用未映射到发现的云应用, 请联系支持人员。 客户端应用上下文仅适用于发现的云应用。 若要查看组织中发现客户端应用的完整列表,请访问 Microsoft Defender for Endpoint 中的威胁漏洞管理。

对于使用 Microsoft Defender for Endpoint 威胁漏洞管理解决方案的客户,客户端应用上下文将作为体验的一部分提供,以更好地了解组织中应用的完整使用上下文。 例如,如果发现 WhatsApp Web 应用,并且正在整个组织中安装 WhatsApp 客户端,则有关 WhatsApp 客户端安装和版本漏洞的信息将显示在云应用的“概述”选项卡中。