Defender for Cloud Apps如何帮助保护 Workday 环境

作为主要的 HCM 解决方案,Workday 保存组织中一些最敏感的信息,例如员工的个人数据、合同、供应商详细信息等。 要防止此数据泄露,需要持续监视,以防止任何恶意参与者或安全性不知情的预览体验成员泄露敏感信息。

将 Workday 连接到 Defender for Cloud Apps 可让你深入了解用户的活动,并为异常行为提供威胁检测。

主要威胁

- 泄露的帐户和内部威胁

- 数据泄漏

- 安全意识不足

- 非托管自带设备 (BYOD)

Defender for Cloud Apps如何帮助保护环境

使用内置策略和策略模板控制 Workday

可以使用以下内置策略模板来检测潜在威胁并通知你:

| 类型 | 名称 |

|---|---|

| 内置异常情况检测策略 |

来自匿名 IP 地址的活动 来自不常见国家/地区的活动 来自可疑 IP 地址的活动 不可能旅行 |

| 活动策略模板 | 从有风险的 IP 地址登录 |

有关创建策略的详细信息,请参阅 创建策略。

自动化治理控制

目前,没有适用于 Workday 的治理控制。 如果有兴趣对此连接器执行治理操作,可以 打开支持票证 ,其中包含所需操作的详细信息。

有关修正来自应用的威胁的详细信息,请参阅 治理连接的应用。

实时保护 Workday

查看我们的最佳做法, 了解如何保护与外部用户协作 , 以及阻止和保护将敏感数据下载到非托管或有风险的设备。

将 Workday 连接到 Microsoft Defender for Cloud Apps

本部分提供有关使用应用连接器 API 将Microsoft Defender for Cloud Apps连接到现有 Workday 帐户的说明。 此连接使你能够了解和控制 Workday 的使用。 有关Defender for Cloud Apps如何保护 Workday 的信息,请参阅保护 Workday。

快速启动

观看快速入门视频,了解如何在 Workday 中配置先决条件和执行步骤。 完成视频中的步骤后,可以继续添加 Workday 连接器。

注意

此视频未显示配置安全组 “设置:租户设置 - 系统 权限”的先决条件步骤。 请确保也对其进行配置。

先决条件

用于连接到Defender for Cloud Apps的 Workday 帐户必须是安全组的成员 (新的或现有的) 。 建议使用 Workday 集成系统用户。 安全组必须为以下域安全策略选择以下权限:

| 功能区域 | 域安全策略 | 子域安全策略 | 报表/任务权限 | 集成权限 |

|---|---|---|---|---|

| 系统警报 | 设置:租户设置 - 常规 | 设置:租户设置 - 安全性 | 查看、修改 | 获取、放置 |

| 系统警报 | 设置:租户设置 - 常规 | 设置:租户设置 - 系统 | 修改 | None |

| 系统警报 | 安全管理 | 查看、修改 | 获取、放置 | |

| 系统警报 | 系统审核 | 查看 | 获取 | |

| 人手 | 辅助角色数据:人员配备 | 辅助角色数据:公共辅助角色报告 | 查看 | 获取 |

注意

- 用于设置安全组权限的帐户必须是 Workday 管理员。

- 若要设置权限,请搜索“功能区域的域安全策略”,然后搜索每个功能区域 (“System”/“Staffing”) 并授予表中列出的权限。

- 设置所有权限后,搜索“激活挂起的安全策略更改”并批准更改。

有关设置 Workday 集成用户、安全组和权限的详细信息,请参阅授予 Workday 集成或外部终结点访问权限 指南的步骤 1 到 4, (使用 Workday 文档/社区凭据) 进行访问。

如何使用 OAuth 将 Workday 连接到Defender for Cloud Apps

使用先决条件中提到的安全组成员的帐户登录到 Workday。

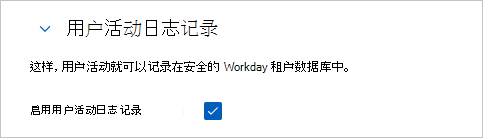

搜索“编辑租户设置 - 系统”,然后在“ 用户活动日志记录”下,选择“ 启用用户活动日志记录”。

搜索“编辑租户设置 - 安全性”,然后在“ OAuth 2.0 设置”下,选择“ OAuth 2.0 客户端已启用”。

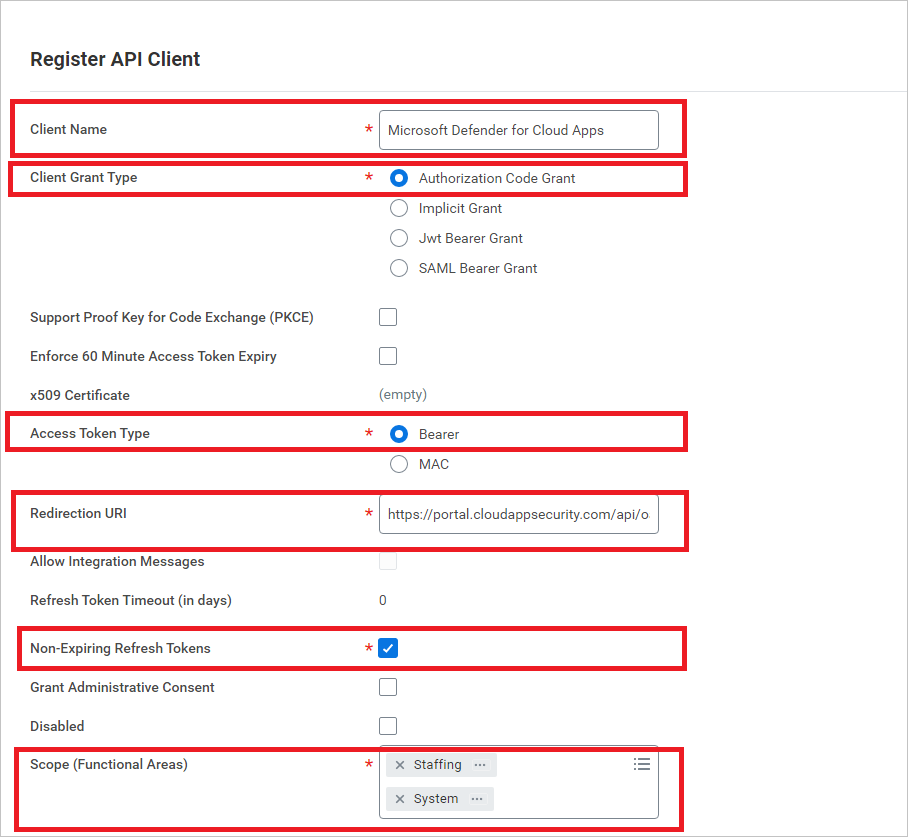

搜索“注册 API 客户端”,然后选择 “注册 API 客户端 – 任务”。

在 “注册 API 客户端 ”页上,填写以下信息,然后选择“ 确定”。

字段名 值 客户端名称 Microsoft Defender for Cloud Apps 客户端授权类型 授权代码授予 访问令牌类型 持有者 重定向 URI https://portal.cloudappsecurity.com/api/oauth/connect

注意:对于美国政府 GCC 高客户,请输入以下值:https://portal.cloudappsecurity.us/api/oauth/connect未过期的刷新令牌 是 范围 (功能区域) 人员配备 和 系统

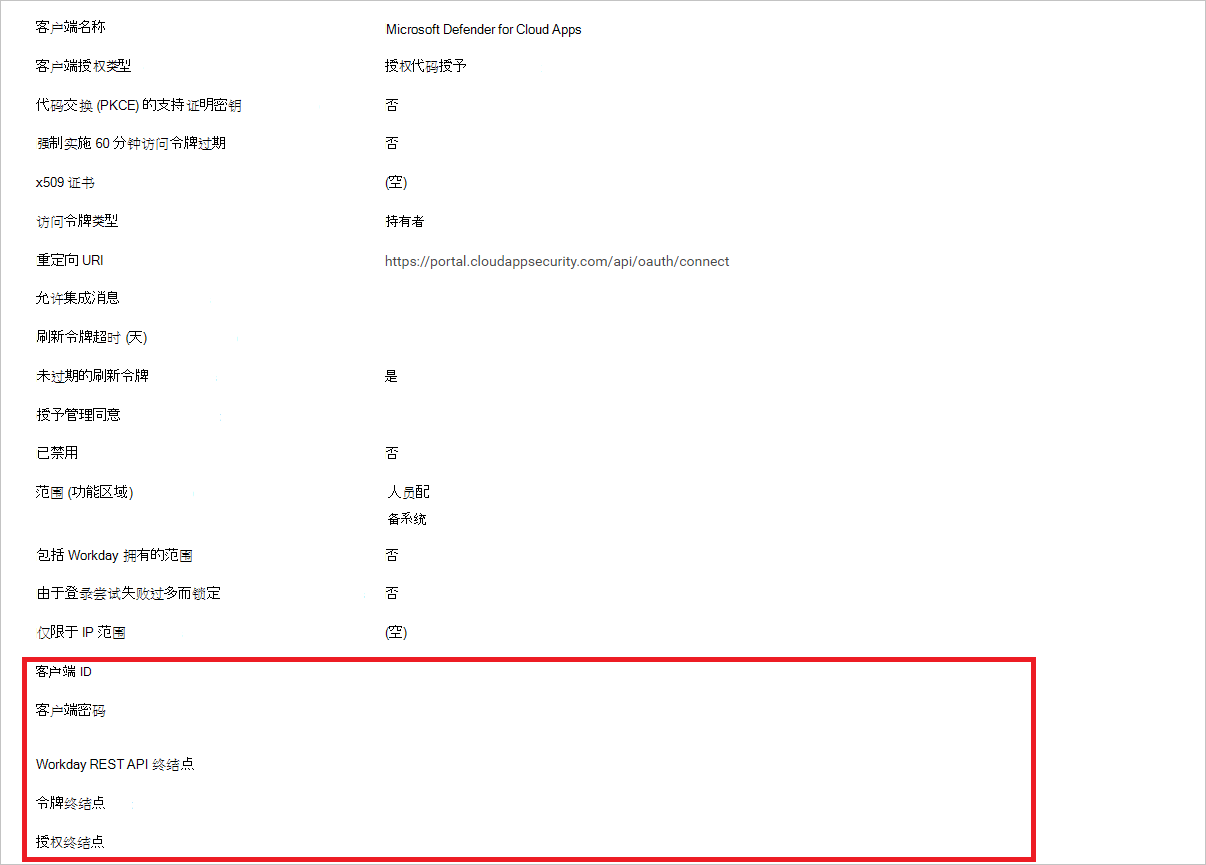

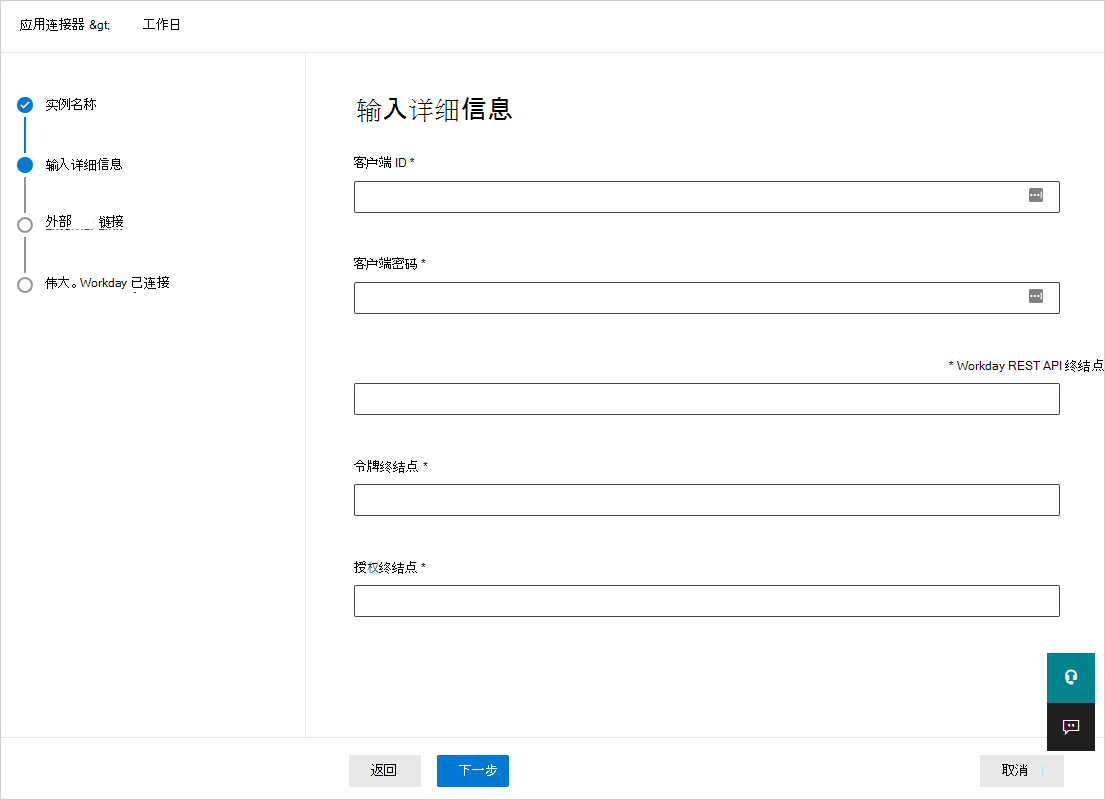

注册后,记下以下参数,然后选择“ 完成”。

- 客户端 ID

- 客户端密码

- Workday REST API 终结点

- 令牌终结点

- 授权终结点

注意

如果使用 SAML SSO 启用了 Workday 帐户,则将查询字符串参数 'redirect=n' 追加到授权终结点。

如果授权终结点已具有其他查询字符串参数,则追加 '&redirect=n' 到授权终结点的末尾。 如果授权终结点没有任何查询字符串参数,则追加 '?redirect=n' 到授权终结点的末尾。

如何将 Defender for Cloud Apps 连接到 Workday

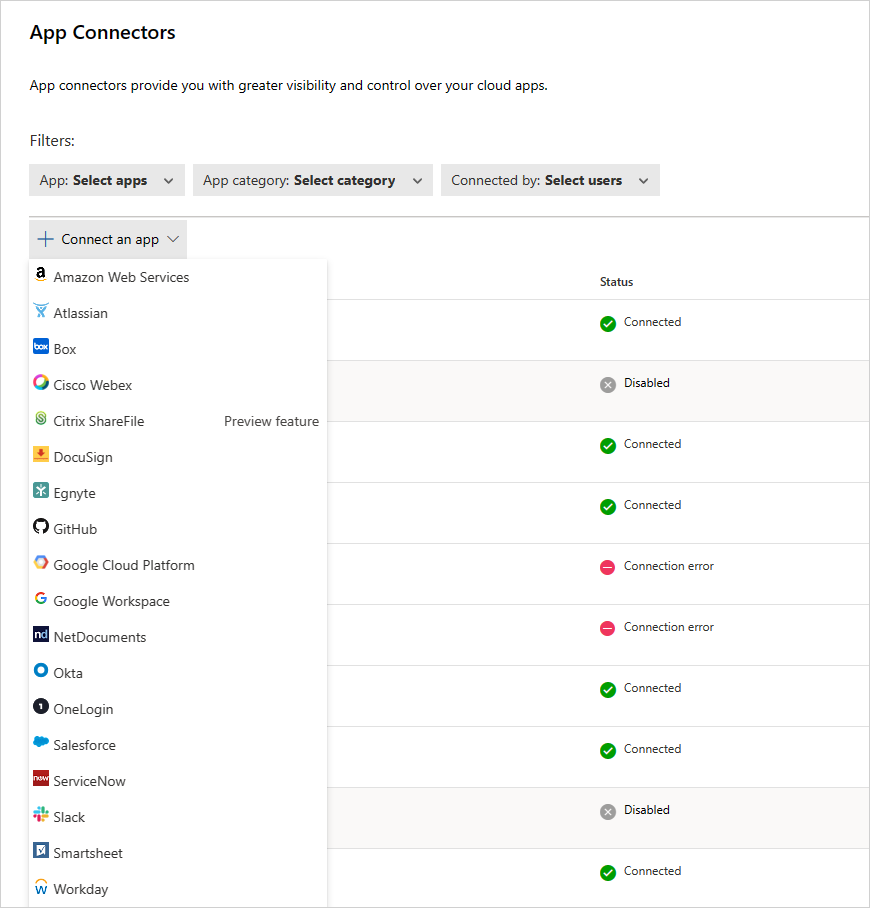

在Microsoft Defender门户中,选择“设置”。 然后选择“ 云应用”。 在 “连接的应用”下,选择“ 应用连接器”。

在 “应用连接器 ”页中,依次选择“ +连接应用”、“ Workday”。

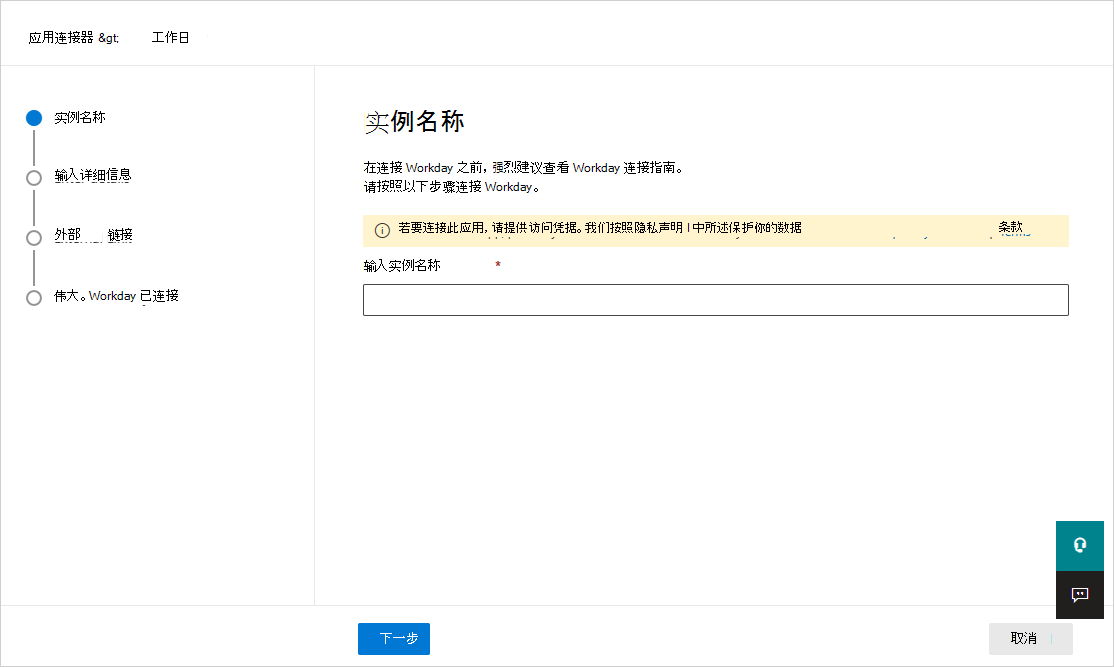

在下一个屏幕中,为连接器命名,然后选择“ 下一步”。

在 “输入详细信息 ”页上,使用前面记录的信息填写详细信息,然后选择“ 下一步”。

在 “外部链接 ”页中,选择“ 连接 Workday”。

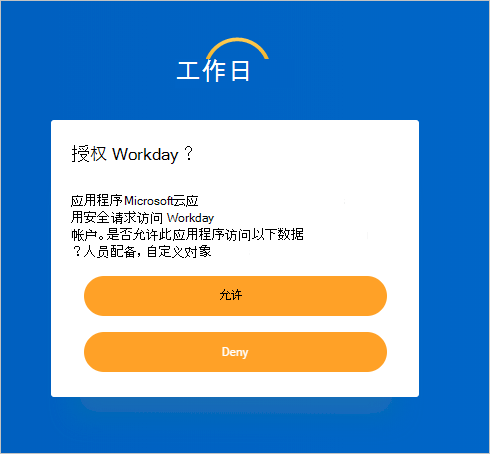

在 Workday 中,将显示一个弹出窗口,询问是否允许Defender for Cloud Apps访问 Workday 帐户。 若要继续,请选择“ 允许”。

返回Defender for Cloud Apps门户中,应会看到一条消息,指示 Workday 已成功连接。

在Microsoft Defender门户中,选择“设置”。 然后选择“ 云应用”。 在 “连接的应用”下,选择“ 应用连接器”。 确保已连接应用连接器的状态为 “已连接”。

注意

连接 Workday 后,你将在连接前 7 天收到事件。

注意

如果要将Defender for Cloud Apps连接到 Workday 沙盒帐户进行测试,请注意,Workday 每周刷新其沙盒帐户,从而导致Defender for Cloud Apps连接失败。 应每周使用Defender for Cloud Apps重新连接沙盒环境,以继续测试。

如果连接应用时遇到任何问题,请参阅 应用连接器故障排除。

后续步骤

如果你遇到任何问题,我们随时为你提供帮助。 若要获取有关产品问题的帮助或支持,请 开具支持票证。