筛选和查询Defender for Cloud Apps活动

本文提供有关Defender for Cloud Apps活动筛选器和查询的说明和说明。

活动筛选器

下面是可应用的活动筛选器的列表。 大多数筛选器支持多个值,以及 NOT ,为你提供用于创建策略的强大工具。

活动 ID - 仅按 ID 搜索特定活动。 使用 SIEM 代理) 将Microsoft Defender for Cloud Apps连接到 SIEM (并且希望使用 Defender for Cloud Apps 进一步调查警报时,此筛选器非常有用。

活动对象 – 搜索活动所针对的对象。 此筛选器适用于文件、文件夹、用户或应用对象。

活动对象 ID - 对象 ID (文件、文件夹、用户或应用 ID) 。

Item - 允许按任何活动对象的名称或 ID 进行搜索, (例如用户名、文件、参数、网站) 。 对于“活动对象项”筛选器,可以选择是筛选包含、等于还是以特定项开头的项。

注意

Activity-Policy 的活动 对象项 筛选器仅支持 Equals 运算符。

操作类型 - 搜索在应用中执行的更具体的操作。

活动类型 - 搜索应用活动。

注意

仅当应用存在活动时,才会将应用添加到筛选器。

管理活动 - 仅搜索管理活动。

注意

Defender for Cloud Apps无法将 Google Cloud Platform (GCP) 管理活动标记为管理活动。

警报 ID - 按警报 ID 搜索。

应用 – 仅搜索特定应用中的活动。

应用的操作 - 按应用的治理操作搜索:阻止、绕过代理、解密、加密、加密失败、无操作。

日期 – 活动的发生日期。 筛选器支持日期之前/之后和日期范围。

设备标记 - 按符合Intune、Microsoft Entra混合联接或有效客户端证书进行搜索。

设备类型 - 仅搜索使用特定设备类型完成的活动。 例如,搜索移动设备、电脑或平板电脑中的所有活动。

文件和文件夹 - 搜索执行活动的文件和文件夹。

- 文件 ID - 允许按执行活动时的文件 ID 进行搜索。

- 名称 - 筛选文件或文件夹的名称。 可以选择名称是否以搜索值 结尾、 等于或以搜索值 开头 。

- 特定文件或文件夹 - 可以包含或排除特定文件或文件夹。 选择文件或文件夹时,可以按 应用、 所有者或部分 文件名筛选列表。

IP 地址 – 执行活动的原始 IP 地址、类别或标记。

- 原始 IP 地址 - 用于搜索在原始 IP 地址上执行或由原始 IP 地址执行的活动。 原始 IP 可以相等、不等于、以开头或不以特定序列开头。

- IP 类别 - 从中执行活动的 IP 地址的类别,例如,管理 IP 地址范围中的所有活动。 需要配置类别以包含相关的 IP 地址。 默认情况下,可能会对某些 IP 进行分类。 例如,有一些 IP 地址被Microsoft威胁情报源将被归类为有风险。 若要了解如何配置 IP 类别,请参阅 根据需要组织数据。

- IP 标记 - 从中执行活动的 IP 地址的标记,例如,来自匿名代理 IP 地址的所有活动。 Defender for Cloud Apps创建一组不可配置的内置 IP 标记。 此外,还可以配置 IP 标记。 有关配置 IP 标记的详细信息,请参阅 根据需要组织数据。

内置 IP 标记包括:

- Microsoft应用 (其中 14 个)

- 匿名代理

- Botnet (你将看到活动是由僵尸网络执行的,其中包含一个链接,用于详细了解特定僵尸网络)

- Darknet 扫描 IP

- 恶意软件 C&C 服务器

- 远程连接分析器

- 附属提供商

- 智能代理和访问代理 (有意)

- Tor 退出节点

- Zscaler

模拟活动 - 仅搜索以其他用户的名义执行的活动。

实例 - 执行或未执行活动的应用实例。

位置 - 执行活动的国家/地区。

匹配策略 - 搜索与门户中设置的特定策略匹配的活动。

已注册的 ISP - 从中执行活动的 ISP。

源 - 按从中检测到活动的源进行搜索。 源可以是以下任一项:

- 应用连接器 - 直接来自应用的 API 连接器的日志。

- 应用连接器分析 - 根据 API 连接器扫描的信息Defender for Cloud Apps扩充。

用户 - 执行活动的用户,可按域、组、名称或组织进行筛选。 为了筛选没有特定用户的活动,可以使用“未设置”运算符。

- 用户域 - 搜索特定用户域。

- 用户组织 - 执行活动的用户的组织单位,例如,EMEA_marketing用户执行的所有活动。 这仅适用于使用组织单位的连接 Google 工作区实例。

- 用户组 - 可从连接的应用中导入的特定用户组,例如,Microsoft 365 名管理员。

- 用户名 - 搜索特定用户名。 若要查看特定用户组中的用户列表,请在 活动抽屉中选择用户组的名称。 单击将打开“帐户”页,其中列出了组中的所有用户。 从那里,可以向下钻取组中特定用户的帐户的详细信息。

- 可以使用 As 筛选器并选择用户的角色(可以是以下任一角色)进一步筛选用户组和用户名筛选器:

- 仅限活动对象 - 表示所选用户或用户组未执行相关的活动;它们是活动的对象。

- 仅限执行组件 - 表示用户或用户组执行了活动。

- 任何角色 - 表示用户或用户组作为执行活动的人员或作为活动的对象参与活动。

用户代理 - 执行了活动来自 的用户代理。

用户代理标记 - 内置用户代理标记,例如,来自过时操作系统或过时浏览器的所有活动。

活动查询

为了简化调查,现在可以创建自定义查询并保存它们以供以后使用。

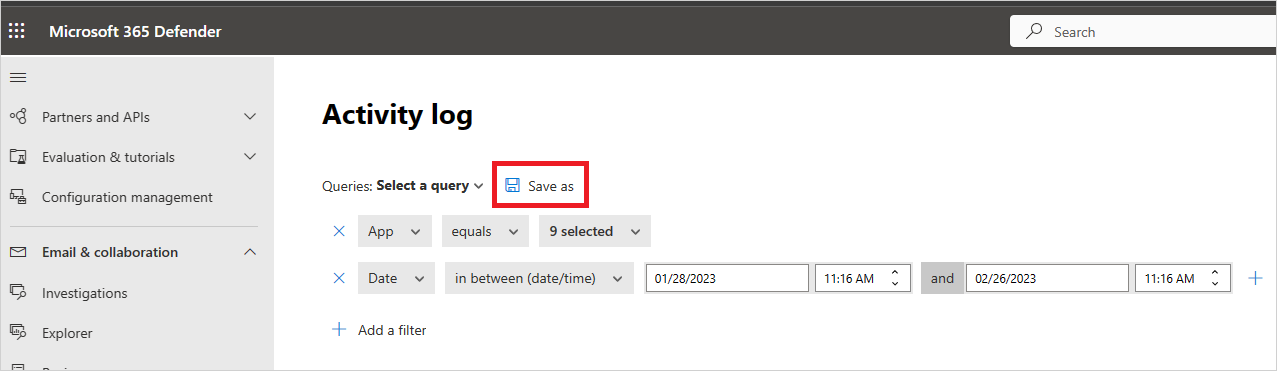

在 “活动日志 ”页中,根据需要使用上述筛选器向下钻取应用。

生成完查询后,选择“ 另存为 ”按钮。

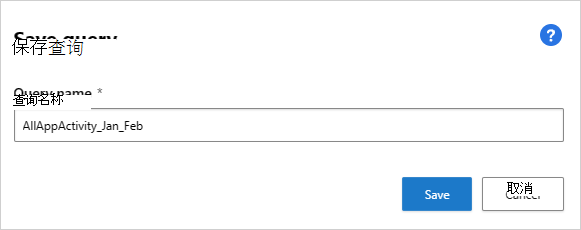

在 “保存查询” 弹出窗口中,为查询命名。

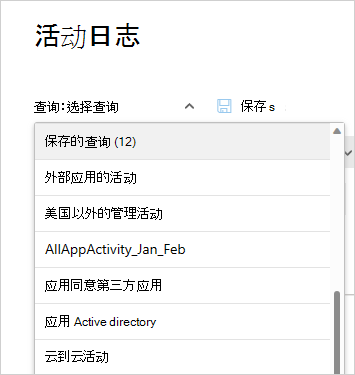

若要将来再次使用此查询,请在 “查询”下向下滚动到 “已保存的查询 ”并选择查询。

Defender for Cloud Apps还提供了建议的查询。 建议的查询提供筛选活动的建议调查途径。 可以编辑这些查询并将其保存为自定义查询。 下面是可选的建议查询:

管理员活动 - 筛选所有活动,仅显示涉及管理员的活动。

下载活动 - 筛选所有活动,以仅显示那些作为下载活动的活动,包括下载用户列表作为 .csv 文件、下载共享内容和下载文件夹。

登录失败 - 筛选所有活动,以仅通过 SSO 显示失败的登录和失败的登录

文件和文件夹活动 - 筛选所有活动,仅显示涉及文件和文件夹的活动。 筛选器包括上传、下载和访问文件夹,以及创建、删除、上传、下载、隔离和访问文件和传输内容。

模拟活动 - 筛选所有活动以仅显示模拟活动。

密码更改和重置请求 - 筛选所有活动,以仅显示涉及密码重置、更改密码的活动,并强制用户在下次登录时更改密码。

共享活动 - 筛选所有活动,仅显示涉及共享文件夹和文件的活动,包括创建公司链接、创建匿名链接和授予读/写权限。

成功登录 - 筛选所有活动,仅显示涉及成功登录的活动,包括模拟操作、模拟登录、单一登录以及从新设备登录。

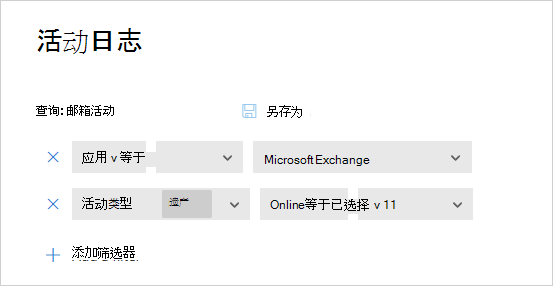

此外,可以使用建议的查询作为新查询的起点。 首先,选择建议的查询之一。 然后,根据需要进行更改,最后选择“ 另存为 ”以创建新的 “已保存”查询。

六个月前查询活动

若要调查超过 30 天的活动,可以导航到 “活动日志 ”,然后选择屏幕右上角的“ 调查 6 个月 ”:

可以从其中定义筛选器,就像通常使用 活动日志一样,但存在以下差异:

日期筛选器是必需的,限制为一周。 这意味着,虽然可以查询最多六个月的活动,但一次只能查询一周。

仅以下字段支持查询超过 30 天:

- 活动 ID

- 活动类型

- 操作类型

- 应用程序

- IP 地址

- 位置

- 用户名

例如:

将活动导出到 6 个月前 (预览版)

单击左上角的“导出”按钮,可以导出最多六个月的所有活动

导出数据时,可以选择长达六个月的日期范围,并能够排除私人活动。

导出的文件限制为 100,000 条记录,并将采用 CSV 格式。

可以在 “导出的报表”下访问结果文件。 用户可以导航到 Microsoft 365 Defender 门户中的 “报表 -> 云应用” ,查看导出过程的状态并访问过去的导出。

包含私人活动的报表将在报表页中使用“眼睛”图标进行标记。

![]()