教程:发现和管理影子 IT

当 IT 管理员被问及他们认为员工使用多少个云应用时,他们平均说是 30 或 40 个,而实际上,平均组织中员工使用的单独应用超过 1,000 个。 影子 IT 可帮助你了解和识别正在使用的应用以及风险级别。80% 的员工使用未经批准的应用,这些应用未经过审查,并且可能不符合你的安全性和合规性策略。 而且,由于员工可以从企业网络外部访问资源和应用,因此在防火墙上设置规则和策略已远远不够。

在本教程中,你将了解如何使用云发现来发现正在使用的应用、探索这些应用的风险、配置策略以识别正在使用的新风险应用,以及如何取消批准这些应用,以便使用代理或防火墙设备以本机方式阻止它们

提示

默认情况下,Defender for Cloud Apps无法发现不在目录中的应用。

如何在网络中发现和管理影子 IT

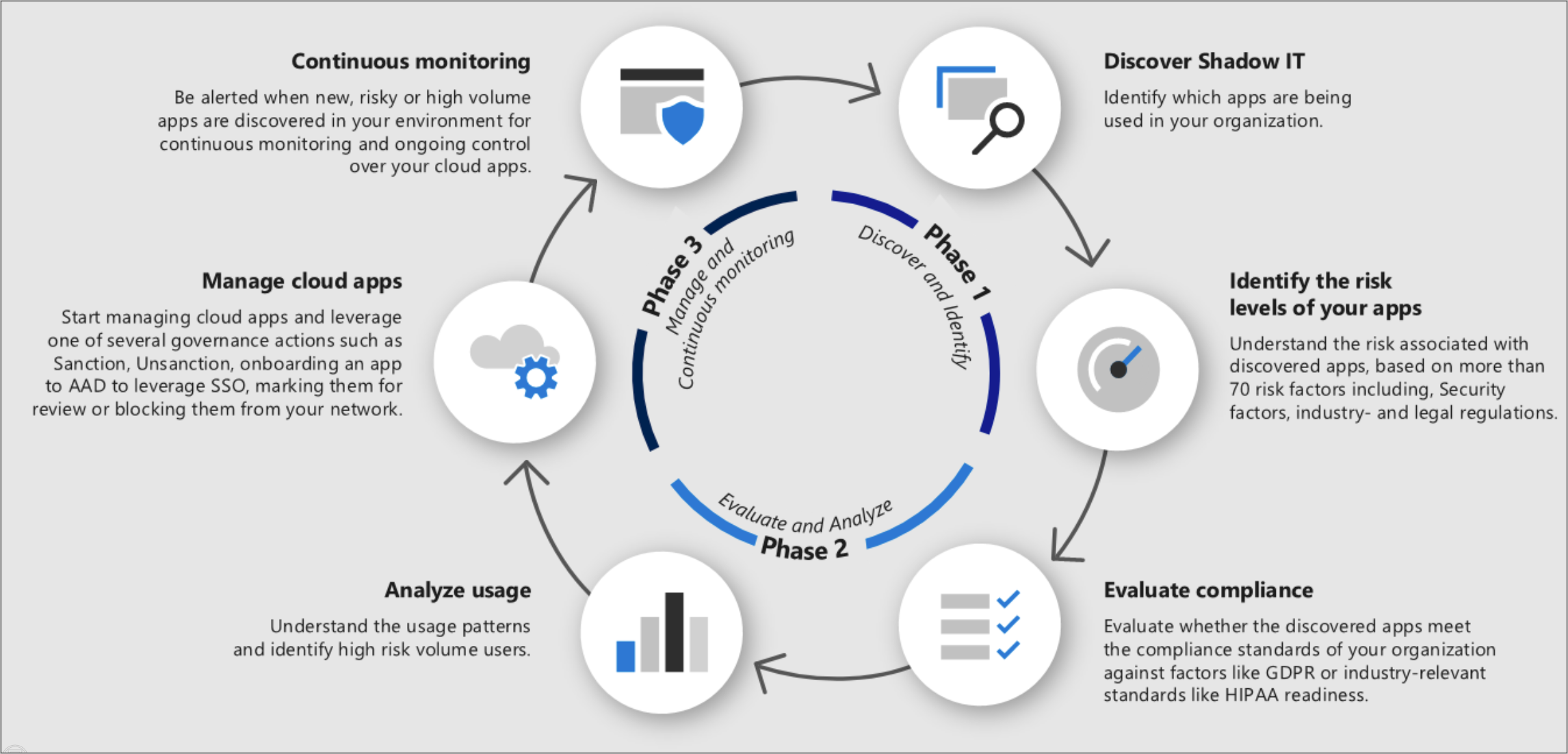

使用此过程在组织中推出影子 IT 云发现。

阶段 1:发现和识别影子 IT

发现影子 IT:通过在组织中运行云发现来确定组织的安全状况,以查看网络中实际发生的情况。 有关详细信息,请参阅 设置云发现。 可以使用以下任一方法完成此作:

通过与 Microsoft Defender for Endpoint 集成,快速启动并运行云发现。 通过这种本机集成,可以立即开始跨Windows 10和Windows 11设备(在网络上和网络上)收集有关云流量的数据。

为了覆盖连接到网络的所有设备,请务必在防火墙和其他代理上部署Defender for Cloud Apps日志收集器,以便从终结点收集数据并将其发送到Defender for Cloud Apps进行分析。

将Defender for Cloud Apps与代理集成。 Defender for Cloud Apps本机与某些第三方代理(包括 Zscaler)集成。

由于策略因用户组、区域和业务组而异,因此你可能希望为每个单元创建专用的影子 IT 报表。 有关详细信息,请参阅 创建自定义连续报表。

现在,云发现已在网络上运行,请查看生成的连续报告,并查看云发现仪表板,以全面了解组织中正在使用的应用。 最好按类别查看它们,因为你经常会发现,未经批准的应用正用于合法的工作相关目的,而已批准的应用未解决这些目的。

确定应用的风险级别:使用Defender for Cloud Apps目录更深入地了解每个发现的应用所涉及的风险。 Defender for Cloud 应用目录包括 31,000 多个应用,这些应用使用 90 多个风险因素进行评估。 风险因素从应用的一般信息开始, (应用的总部在哪里,谁是发布者) ,并通过安全措施和控制 (静态加密支持,提供用户活动的审核日志) 。 有关详细信息,请参阅 使用风险评分、

在Microsoft Defender门户中的“云应用”下,选择“云发现”。 然后转到“ 发现的应用 ”选项卡。按你关心的风险因素筛选组织中发现的应用列表。 例如,可以使用 高级筛选器 查找风险分数低于 8 的所有应用。

可以通过选择应用名称,然后选择“ 信息 ”选项卡查看有关应用安全风险因素的详细信息,深入了解应用符合性。

阶段 2:评估和分析

评估合规性:检查应用是否已认证为符合组织标准,例如 HIPAA 或 SOC2。

在Microsoft Defender门户中的“云应用”下,选择“云发现”。 然后转到“ 发现的应用 ”选项卡。按你关心的合规性风险因素筛选组织中发现的应用列表。 例如,使用建议的查询筛选出不符合的应用。

可以通过选择应用名称,然后选择“ 信息 ”选项卡,查看有关应用合规性风险因素的详细信息,深入了解应用符合性。

分析使用情况:现在你已知道你是否希望在组织中使用该应用,接下来需要调查该应用的使用方式和使用者。 如果仅在组织中以有限的方式使用,也许没关系,但如果使用量不断增加,你希望收到有关它的通知,以便决定是否要阻止该应用。

在Microsoft Defender门户中的“云应用”下,选择“云发现”。 然后转到“ 发现的应用 ”选项卡,然后通过选择要调查的特定应用向下钻取。 “ 使用情况 ”选项卡可让你知道有多少活动用户使用应用,以及应用产生的流量。 这已经可以让你很好地了解应用正在发生的情况。 然后,如果想要具体查看谁在使用应用,可以通过选择“ 活动用户总数”来进一步向下钻取。 这一重要步骤可以为你提供相关信息,例如,如果你发现特定应用的所有用户都来自营销部门,则可能是此应用的业务需求,如果存在风险,则应在阻止它之前与他们讨论替代方法。

在调查已发现应用的使用情况时,更深入地探讨。 查看子域和资源,了解云服务中的特定活动、数据访问和资源使用情况。 有关详细信息,请参阅 深入了解已发现的应用 和 发现资源和自定义应用。

识别替代应用:使用云应用目录识别更安全的应用,这些应用可实现与检测到的风险应用类似的业务功能,但符合组织的策略。 为此,可以使用高级筛选器查找同一类别中符合不同安全控制要求的应用。

阶段 3:管理应用

管理云应用:Defender for Cloud Apps可帮助你完成在组织中管理应用使用的过程。 确定组织中使用的不同模式和行为后,可以创建新的自定义应用标记,以便根据每个应用的业务状态或理由对每个应用进行分类。 然后,可以将这些标记用于特定的监视目的,例如,识别要发送到标记为有风险云存储应用的应用的高流量。 可以在“设置”“云应用”“云发现>应用>标记”>下管理应用标记。 稍后可以使用这些标记在云发现页中进行筛选并使用这些标记创建策略。

使用 Microsoft Entra 库管理已发现的应用:Defender for Cloud Apps还使用其与 Microsoft Entra ID 的本机集成,使你能够在 Microsoft Entra 库中管理已发现的应用。 对于已出现在 Microsoft Entra 库中的应用,可以应用单一登录并使用 Microsoft Entra ID 管理应用。 为此,请在显示相关应用的行上,选择行末尾的三个点,然后选择“使用Microsoft Entra ID管理应用”。

持续监视:现在你已对应用进行了全面调查,你可能需要设置策略来监视应用并根据需要提供控制。

现在,可以创建策略,以便在你担心的事情发生时自动收到警报。 例如,你可能想要创建 一个应用发现策略 ,以便在你关注的应用的下载量或流量激增时通知你。 为此,应在发现的用户策略、云存储应用合规性检查和新风险应用中启用异常行为。 还应设置策略以通过电子邮件通知你。 有关详细信息,请参阅 策略模板参考、有关 云发现策略 的详细信息和配置 应用发现策略。

查看“警报”页,并使用 “策略类型 ”筛选器查看应用发现警报。 对于与应用发现策略匹配的应用,建议进行高级调查,以了解有关使用应用的业务理由的详细信息,例如,通过联系应用的用户。 然后,重复阶段 2 中的步骤以评估应用的风险。 然后确定应用程序的后续步骤,无论你是批准将来使用它,还是希望在下次用户访问它时阻止它,在这种情况下,你应该将其标记为未批准,以便可以使用防火墙、代理或安全 Web 网关阻止它。 有关详细信息,请参阅与 Microsoft Defender for Endpoint 集成、与 Zscaler 集成、与 iboss 集成和通过导出块脚本阻止应用。

阶段 4:高级影子 IT 发现报告

除了 Defender for Cloud Apps 中可用的报告选项外,还可以将云发现日志集成到Microsoft Sentinel中,以便进一步调查和分析。 数据进入Microsoft Sentinel后,可以在仪表板中查看它、使用 Kusto 查询语言运行查询、将查询导出到 Microsoft Power BI、与其他源集成,以及创建自定义警报。 有关详细信息,请参阅Microsoft Sentinel集成。

阶段 5:控制批准的应用

若要通过 API 启用应用控制,请 通过 API 连接应用 以实现持续监视。

使用 条件访问应用控制保护应用。

云应用的性质意味着它们每天都会更新,并且新应用会一直出现。 因此,员工会持续使用新应用,请务必继续跟踪、查看和更新策略、检查用户正在使用的应用以及他们的使用和行为模式。 你始终可以转到云发现仪表板,查看正在使用哪些新应用,然后再次按照本文中的说明作,确保组织和数据受到保护。

后续步骤

如果你遇到任何问题,我们随时为你提供帮助。 若要获取有关产品问题的帮助或支持,请 开具支持票证。