Defender for Cloud Apps如何帮助保护 Atlassian 环境

Atlassian 是一个在线协作和软件开发平台, (包括 Confluence、Jira 和 Bitbucket) 。 除了在云中有效协作的好处外,组织最关键的资产还可能面临威胁。 公开的资产包括帖子、任务和文件,其中包含潜在的敏感信息、协作和合作关系详细信息等。 防止泄露此数据需要持续监视,以防止任何恶意参与者或未意识到安全性的预览体验成员泄露敏感信息。

将 Atlassian 连接到 Defender for Cloud Apps 可让你深入了解用户的活动,并为异常行为提供威胁检测。 连接器将涵盖组织中使用 Atlassian 平台的所有用户,并显示来自 Confluence、Jira 和特定 Bitbucket 活动的活动。

主要威胁包括:

泄露的帐户和内部威胁

安全意识不足

非托管自带设备 (BYOD)

使用策略控制 Atlassian

| 类型 | 名称 |

|---|---|

| 内置异常情况检测策略 |

来自匿名 IP 地址的活动 来自不常见国家/地区的活动 来自可疑 IP 地址的活动 不可能旅行 多个失败登录尝试 异常管理活动 异常模拟活动 |

| 活动策略 | 通过 Atlassian 活动构建了自定义策略。 |

有关创建策略的详细信息,请参阅 创建策略。

自动化治理控制

除了监视潜在威胁之外,还可以应用并自动执行以下 Atlassian 治理操作来修正检测到的威胁:

| 类型 | 操作 |

|---|---|

| 用户治理 | 通过Microsoft Entra ID) 在警报 (通知用户 要求用户通过Microsoft Entra ID) 再次登录 ( 通过Microsoft Entra ID) 挂起用户 ( |

有关修正来自应用的威胁的详细信息,请参阅 治理连接的应用。

实时保护 Atlassian

查看我们的最佳做法, 了解如何保护与外部用户协作 , 以及阻止和保护将敏感数据下载到非托管或有风险的设备。

SaaS 安全态势管理

连接 Atlassian 以获取安全分数Microsoft Atlassian 的安全态势建议。 若要在Microsoft安全功能分数中查看 Atlassian 的安全建议,请执行以下操作:

- 通过在 Atlassian 门户中打开并保存每个策略来刷新策略。

- 在“Microsoft安全功能分数”中,选择“ 建议的操作 ”并按 产品 = Atlassian 进行筛选。

例如,Atlassian 的建议包括:

- 启用多重身份验证

- 为 Web 用户启用会话超时

- 增强密码要求

- Atlassian 移动应用安全性

- 应用数据保护

有关更多信息,请参阅:

将 Atlassian 连接到 Microsoft Defender for Cloud Apps

本部分提供有关使用应用连接器 API 将Microsoft Defender for Cloud Apps连接到现有 Atlassian 产品的说明。 通过此连接,你可以了解和控制组织的 Atlassian 用法。

注意

连接器将涵盖组织中使用 Atlassian 平台的所有用户,并显示来自 Confluence、Jira 和特定 Bitbucket 活动的活动。 有关 Atlassian 活动的详细信息,请参阅 Atlassian 审核日志活动。

先决条件

- 需要 Atlassian Access 计划。

- 必须以 Atlassian 的组织管理员身份登录。

配置 Atlassian

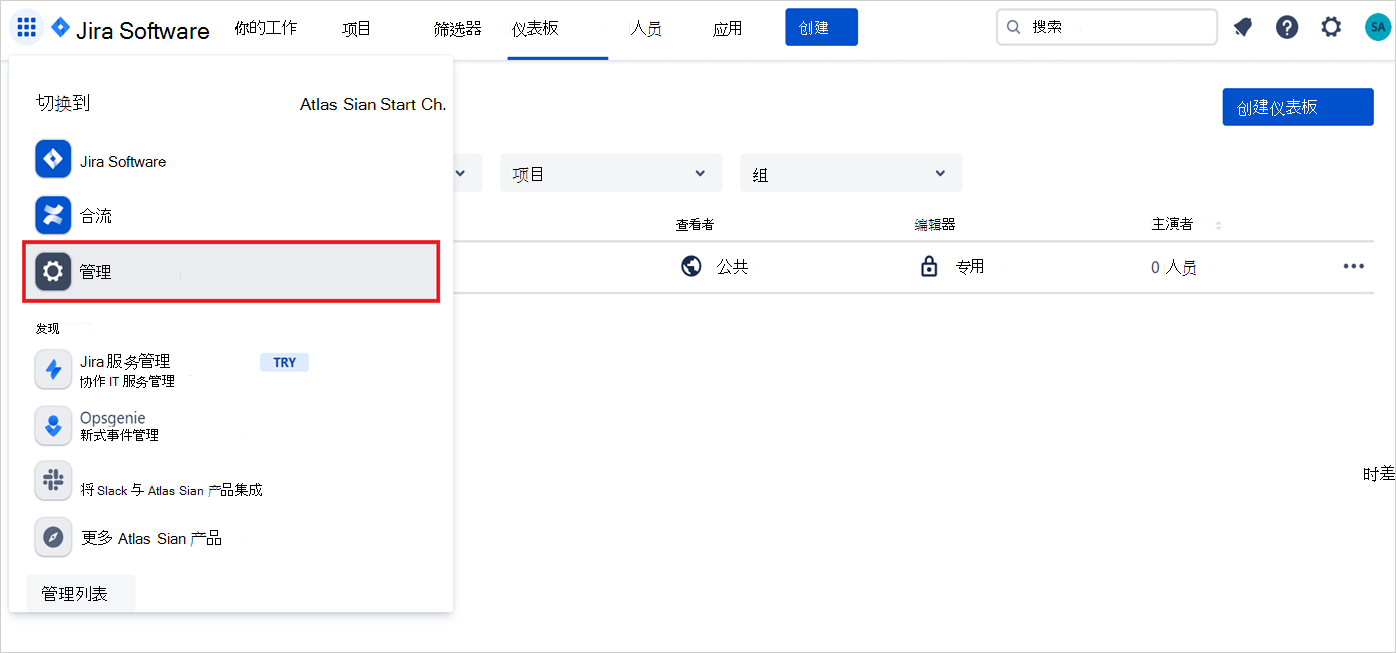

使用管理员帐户登录到 Atlassian 管理员 门户。

转到 “设置 -> API 密钥 ”,然后 转到“创建 API 密钥”。 也可 在此处 找到用于创建 API 密钥 (Atlassian 文档) 。

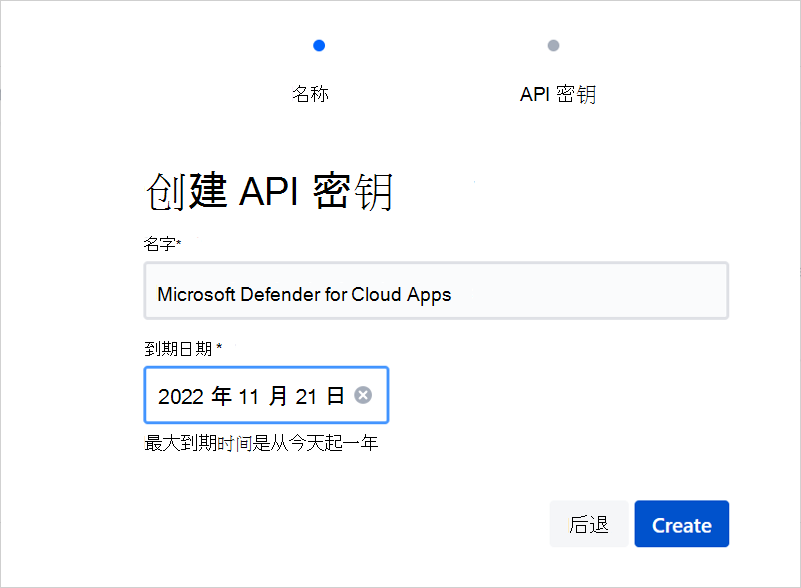

为 API 密钥提供以下值:

名字: 可以指定任何名称。 建议的名称是Microsoft Defender for Cloud Apps,因此你可以了解此集成。

到期日期: 将到期日期设置为自创建日期起的一年 (这是到期日期) 的 Atlassian 最长时间。

注意

根据 Atlassian API 要求,需要每年为此集成创建一个 API 密钥。

选择“ 创建”后,复制 组织 ID 和 API 密钥。 稍后需要用到该名称。

注意

验证域:若要在 Defender for Cloud Apps 中查看 Atlassian 用户及其活动,需要验证域。 在 Atlassian 中,域用于确定哪些用户帐户可以由组织管理。 如果未在 Atlassian 配置中验证用户及其域,则看不到其活动。 若要在 Atlassian 中验证域,请参阅 验证域以管理帐户。

配置Defender for Cloud Apps

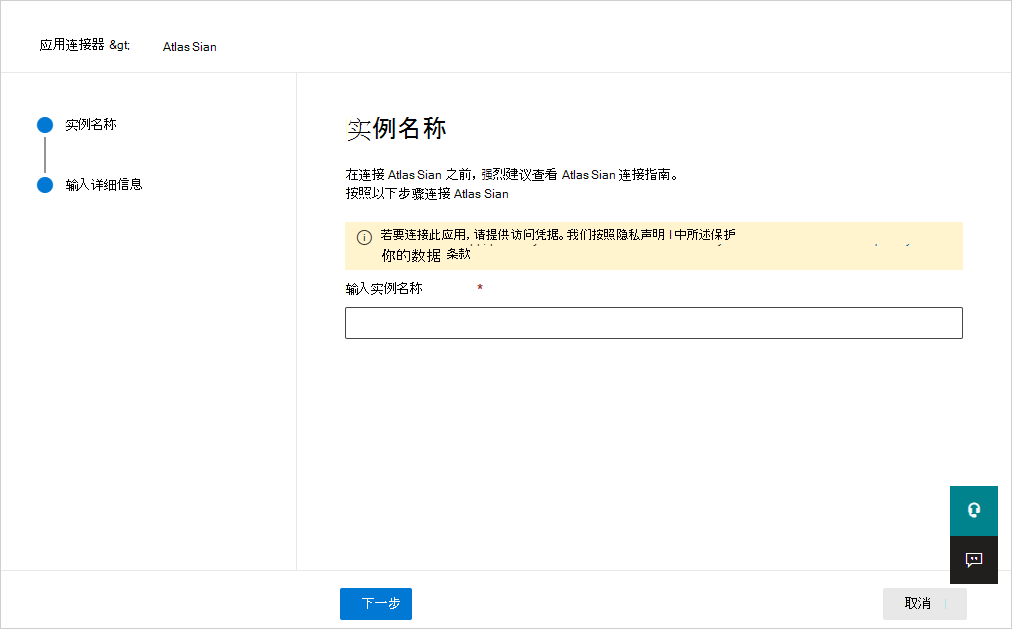

在Microsoft Defender门户中,选择“设置”。 然后选择“ 云应用”。 在 “连接的应用”下,选择“ 应用连接器”。

在 “应用连接器 ”页中,选择“ +连接应用”,然后选择 “Atlassian”。

在下一个窗口中,为实例指定一个描述性名称,然后选择“ 下一步”。

在下一页中,输入之前保存 的组织 ID 和 API 密钥 。

注意

- 第一个连接最多可能需要 4 小时才能获取所有用户及其活动。

- 将显示的活动是从连接连接器的那一刻起生成的活动。

- Defender for Cloud 应用提取“Atlassian Access”审核日志中的活动。 目前不会提取其他活动。 请参阅 产品审核日志。

- 连接器 的状态 标记为 “已连接”后,连接器将处于活动状态并正常工作。

撤销和续订 API 密钥

Microsoft建议将短期密钥或令牌用于连接应用作为安全最佳做法。

建议每 6 个月刷新一次 Atlassian API 密钥,这是最佳做法。 若要刷新密钥,请撤销现有 API 密钥并生成新密钥。

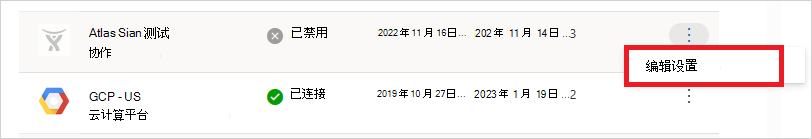

若要撤销 API 密钥,请导航到“admin.atlassian.com> 设置API 密钥”>,确定用于集成的 API 密钥,然后选择“撤销”。

使用上述步骤在 Atlassian 管理门户中重新创建 API 密钥。

之后,转到 Microsoft Defender 门户中的“应用连接器”页并编辑连接器:

输入新生成的新 API 密钥 ,然后选择“ 连接 Atlassian”。

在Microsoft Defender门户中,选择“设置”。 然后选择“ 云应用”。 在 “连接的应用”下,选择“ 应用连接器”。 确保已连接应用连接器的状态为 “已连接”。

注意

默认情况下,API 密钥的有效期为 1 年,并在一年后自动过期。

相关内容

速率限制和限制

速率限制 包括每分钟 (每个 API 密钥/连接器实例) 1000 个请求。

有关 Atlassian API 限制的详细信息,请参阅 Atlassian 管理员 REST API。

限制 包括:

活动仅针对具有已验证域的用户显示在 Defender for Cloud Apps 中。

API 密钥的最大过期期限为一年。 一年后,你将需要从 Atlassian 管理员 门户创建另一个 API 密钥,并将其替换为 Defender for Cloud Apps 控制台中的旧 API 密钥。

无法在Defender for Cloud Apps查看用户是否为管理员。

系统活动以 Atlassian 内部系统 帐户名称显示。

后续步骤

如果你遇到任何问题,我们随时为你提供帮助。 若要获取有关产品问题的帮助或支持,请 开具支持票证。