配置管理员访问权限

Microsoft Defender for Cloud Apps支持基于角色的访问控制。 本文介绍了如何为管理员设置对Defender for Cloud Apps的访问权限。 有关分配管理员角色的详细信息,请参阅 Microsoft Entra ID 和 Microsoft 365 的文章。

Microsoft 365 和Microsoft Entra角色,有权访问Defender for Cloud Apps

注意

- Microsoft 365 和 Microsoft Entra 角色未在“Defender for Cloud Apps管理管理员访问”页中列出。 若要在 Microsoft 365 或 Microsoft Entra ID 中分配角色,请转到该服务的相关 RBAC 设置。

- Defender for Cloud Apps使用 Microsoft Entra ID 来确定用户的目录级别非活动超时设置。 如果在 Microsoft Entra ID 中将用户配置为在处于非活动状态时从不注销,则Defender for Cloud Apps中也会应用相同的设置。

默认情况下,以下Microsoft 365 和 Microsoft Entra ID 管理员角色有权访问Defender for Cloud Apps:

| 角色名称 | 说明 |

|---|---|

| 全局管理员和安全管理员 | 具有完全访问权限的管理员在 Defender for Cloud Apps 中具有完全权限。 他们可以添加管理员、添加策略和设置、上传日志和执行治理操作、访问和管理 SIEM 代理。 |

| 云应用安全管理员 | 允许Defender for Cloud Apps中的完全访问权限和权限。 此角色向Defender for Cloud Apps授予完全权限,例如Microsoft Entra ID全局管理员角色。 但是,此角色的范围限定为Defender for Cloud Apps,不会授予其他Microsoft安全产品的完整权限。 |

| 合规性管理员 | 拥有只读权限,可以管理警报。 无法访问云平台的安全建议。 可以创建和修改文件策略、允许文件治理操作,以及查看数据管理下的所有内置报表。 |

| 合规性数据管理员 | 具有只读权限,可以创建和修改文件策略,允许文件治理操作,以及查看所有发现报告。 无法访问云平台的安全建议。 |

| 安全操作员 | 拥有只读权限,可以管理警报。 限制这些管理员执行以下操作:

|

| 安全信息读取者 | 具有只读权限,可以创建 API 访问令牌。 限制这些管理员执行以下操作:

|

| 全局读取者 | 对Defender for Cloud Apps的各个方面具有完全只读访问权限。 无法更改任何设置或执行任何操作。 |

重要

Microsoft 建议使用权限最少的角色。 这有助于提高组织的安全性。 全局管理员是一个权限很高的角色,应仅限于在无法使用现有角色的紧急情况下使用。

注意

应用治理功能仅由Microsoft Entra ID角色控制。 有关详细信息,请参阅 应用治理角色。

角色和权限

| 权限 | Global Admin | 安全管理员 | 合规性管理员 | 合规性数据管理员 | 安全操作员 | 安全信息读取者 | 全局读取者 | PBI 管理员 | 云应用安全管理员 |

|---|---|---|---|---|---|---|---|---|---|

| 读取警报 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| 管理警报 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ||

| 读取 OAuth 应用程序 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| 执行 OAuth 应用程序操作 | ✔ | ✔ | ✔ | ✔ | |||||

| 访问发现的应用、云应用目录和其他云发现数据 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| 配置 API 连接器 | ✔ | ✔ | ✔ | ✔ | |||||

| 执行云发现操作 | ✔ | ✔ | ✔ | ||||||

| 访问文件数据和文件策略 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| 执行文件操作 | ✔ | ✔ | ✔ | ✔ | |||||

| 访问治理日志 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| 执行治理日志操作 | ✔ | ✔ | ✔ | ✔ | |||||

| 访问范围发现治理日志 | ✔ | ✔ | ✔ | ||||||

| 读取策略 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| 执行所有策略操作 | ✔ | ✔ | ✔ | ✔ | |||||

| 执行文件策略操作 | ✔ | ✔ | ✔ | ✔ | ✔ | ||||

| 执行 OAuth 策略操作 | ✔ | ✔ | ✔ | ✔ | |||||

| 查看管理管理员访问权限 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| 管理管理员和活动隐私 | ✔ | ✔ | ✔ |

Defender for Cloud Apps 中的内置管理员角色

可以在 Microsoft Defender 门户中的“权限云应用>角色”>区域中配置以下特定的管理员角色:

| 角色名称 | 说明 |

|---|---|

| 全局管理员 | 具有类似于Microsoft Entra全局管理员角色的完全访问权限,但仅具有Defender for Cloud Apps。 |

| 合规性管理员 | 授予与Microsoft Entra合规性管理员角色相同的权限,但仅授予Defender for Cloud Apps。 |

| 安全信息读取者 | 授予与 Microsoft Entra 安全读取者角色相同的权限,但仅授予Defender for Cloud Apps。 |

| 安全操作员 | 授予与 Microsoft Entra 安全操作员角色相同的权限,但仅授予Defender for Cloud Apps。 |

| 应用/实例管理员 | 对Defender for Cloud Apps中的所有数据具有完全或只读权限,这些数据专门处理所选应用的特定应用或实例。 例如,向用户授予对 Box European 实例的管理员权限。 管理员将仅看到与 Box European 实例相关的数据,无论是文件、活动、策略还是警报:

|

| 用户组管理员 | 对Defender for Cloud Apps中的所有数据具有完全或只读权限,这些数据专门处理分配给这些数据的特定组。 例如,如果将用户管理员权限分配给“德国 - 所有用户”组,则管理员只能在Defender for Cloud Apps中查看和编辑该用户组的信息。 用户组管理员具有以下访问权限:

注意:

|

| Cloud Discovery 全局管理员 | 有权查看和编辑所有云发现设置和数据。 全局发现管理员具有以下访问权限:

|

| Cloud Discovery 报表管理员 |

|

重要

Microsoft 建议使用权限最少的角色。 这有助于提高组织的安全性。 全局管理员是一个权限很高的角色,应仅限于在无法使用现有角色的紧急情况下使用。

内置Defender for Cloud Apps管理员角色仅向Defender for Cloud Apps提供访问权限。

替代管理员权限

如果要覆盖 Microsoft Entra ID 或 Microsoft 365 中的管理员权限,可以通过手动将用户添加到Defender for Cloud Apps并分配用户权限来执行此操作。 例如,如果要分配 Stephanie(在 Microsoft Entra ID 中是安全读取者)在 Defender for Cloud Apps 中拥有完全访问权限,可以手动将她添加到Defender for Cloud Apps并分配她完全访问权限以替代其角色,并允许她在 中拥有必要的权限Defender for Cloud Apps。 请注意,无法替代授予 (全局管理员、安全管理员和云应用安全管理员) 完全访问权限Microsoft Entra角色。

重要

Microsoft 建议使用权限最少的角色。 这有助于提高组织的安全性。 全局管理员是一个权限很高的角色,应仅限于在无法使用现有角色的紧急情况下使用。

添加其他管理员

可以将其他管理员添加到Defender for Cloud Apps,而无需将用户添加到Microsoft Entra管理角色。 若要添加其他管理员,请执行以下步骤:

重要

- 全局管理员、安全管理员、合规性管理员、合规性数据管理员、安全操作员、安全读取者和全局读取者组的成员可以访问“ 管理管理员访问 ”页。

- 若要编辑“管理管理员访问权限”页并授予其他用户访问Defender for Cloud Apps的权限,必须至少具有安全管理员角色。

Microsoft 建议使用权限最少的角色。 这有助于提高组织的安全性。 全局管理员是一个权限很高的角色,应仅限于在无法使用现有角色的紧急情况下使用。

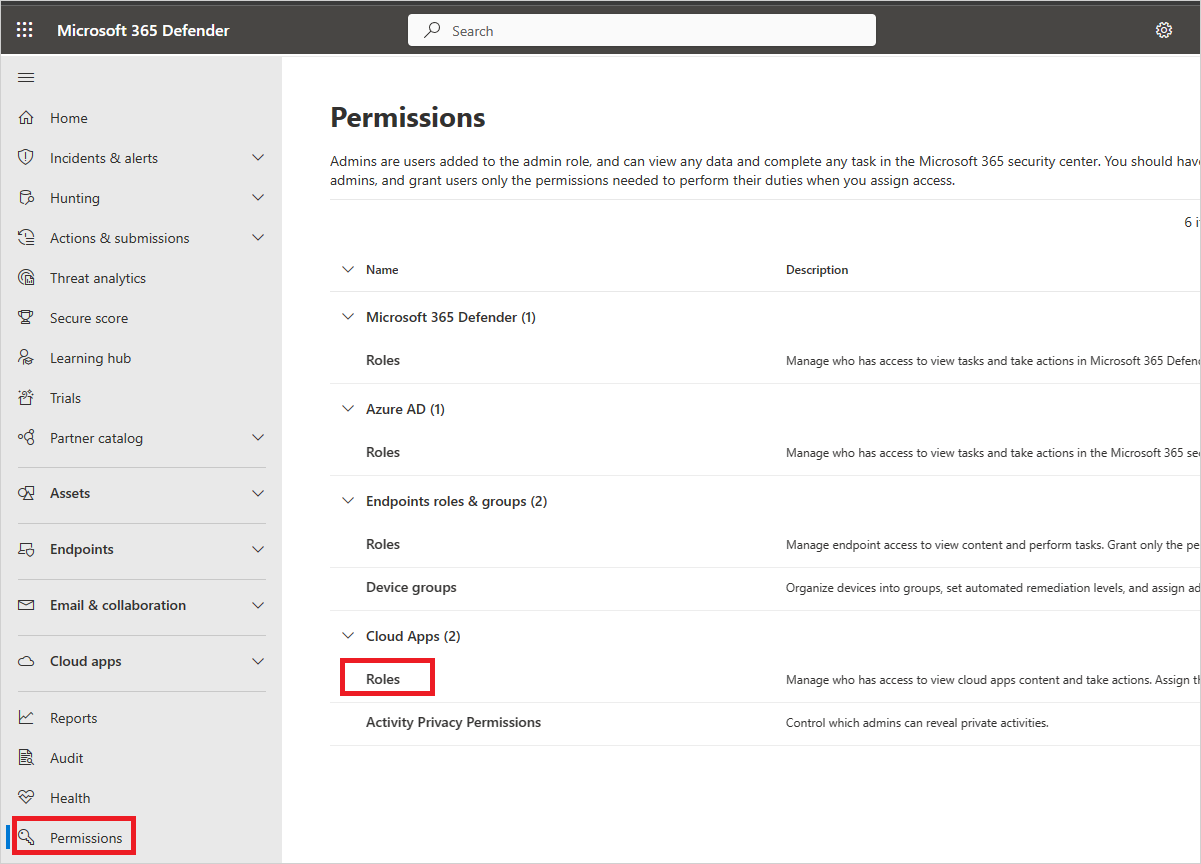

在Microsoft Defender门户中的左侧菜单中,选择“权限”。

在“ 云应用”下,选择“ 角色”。

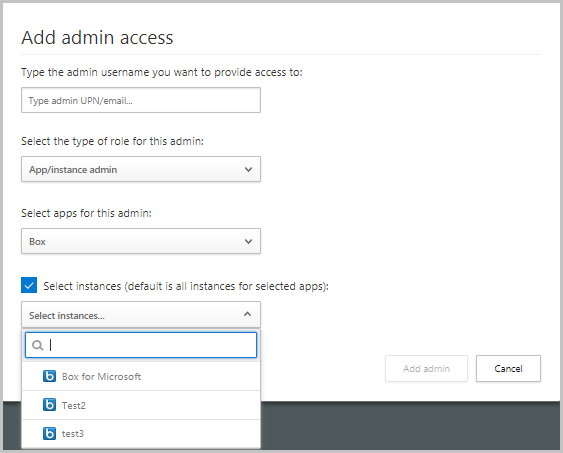

选择“+添加用户”,添加应有权访问Defender for Cloud Apps的管理员。 提供组织内部用户的电子邮件地址。

注意

如果要将外部托管安全服务提供商 (MSSP) 添加为Defender for Cloud Apps管理员,请确保先邀请他们作为来宾加入组织。

接下来,选择下拉列表以设置管理员的角色类型。 如果选择“ 应用/实例管理员”,请选择管理员有权访问的应用和实例。

注意

尝试访问受限页面或执行受限操作的任何管理员将收到错误,指出他们无权访问该页面或执行该操作。

选择“ 添加管理员”。

邀请外部管理员

Defender for Cloud Apps允许你邀请外部管理员 (MSSP) 作为组织的 (MSSP 客户) Defender for Cloud Apps 服务的管理员。 若要添加 MSSP,请确保在 MSSP 租户上启用了Defender for Cloud Apps,然后将其添加为 MSSP 客户Microsoft Entra B2B 协作用户Azure 门户。 添加后,可以将 MSSP 配置为管理员,并分配Defender for Cloud Apps中可用的任何角色。

将 MSSP 添加到 MSSP 客户Defender for Cloud Apps服务

- 使用将来宾用户添加到目录下的步骤,将 MSSP 添加为 MSSP 客户 目录中的来宾。

- 使用添加其他管理员下的步骤添加 MSSP 并在 MSSP 客户Defender for Cloud Apps分配管理员角色。 在 MSSP 客户目录中将他们添加为来宾时,请提供相同的外部电子邮件地址。

MSSP 对 MSSP 客户Defender for Cloud Apps服务的访问权限

默认情况下,MSSP 通过以下 URL 访问其Defender for Cloud Apps租户:https://security.microsoft.com。

但是,MSSP 需要使用以下格式使用特定于租户的 URL 访问 MSSP 客户Microsoft Defender门户:https://security.microsoft.com/?tid=<tenant_id>。

MSSP 可以使用以下步骤获取 MSSP 客户门户租户 ID,然后使用该 ID 访问特定于租户的 URL:

作为 MSSP,请使用凭据登录到 Microsoft Entra ID。

将目录切换到 MSSP 客户的租户。

选择“Microsoft Entra ID>属性”。 可以在“租户 ID”字段中找到 MSSP 客户 租户 ID 。

通过替换

customer_tenant_id以下 URL 中的值来访问 MSSP 客户门户:https://security.microsoft.com/?tid=<tenant_id>。

管理员活动审核

Defender for Cloud Apps允许导出管理员登录活动的日志,以及对作为调查的一部分执行的特定用户或警报的视图的审核。

若要导出日志,请执行以下步骤:

在Microsoft Defender门户中的左侧菜单中,选择“权限”。

在“ 云应用”下,选择“ 角色”。

在“管理员角色”页的右上角,选择“导出管理员活动”。

指定所需的时间范围。

选择"导出"。