Microsoft Sentinel集成 (预览版)

可以将Microsoft Defender for Cloud Apps与Microsoft Sentinel (可缩放的云原生 SIEM 和 SOAR) 集成,以实现对警报和发现数据的集中监视。 通过与 Microsoft Sentinel 集成,可以更好地保护云应用程序,同时维护通常的安全工作流、自动执行安全过程以及关联基于云的事件和本地事件。

使用Microsoft Sentinel的好处包括:

- Log Analytics 提供的数据保留期更长。

- 现装的可视化效果。

- 使用Microsoft Power BI 或Microsoft Sentinel工作簿等工具创建适合组织需求的发现数据可视化效果。

其他集成解决方案包括:

- 泛型 SIEM - 将Defender for Cloud Apps与通用 SIEM 服务器集成。 有关与泛型 SIEM 集成的信息,请参阅 泛型 SIEM 集成。

- Microsoft安全图 API - 一种中介服务 (或中转站) ,提供单个编程接口来连接多个安全提供程序。 有关详细信息,请参阅使用 Microsoft Graph 安全性 API 的安全解决方案集成。

与 Microsoft Sentinel 集成包括Defender for Cloud Apps和Microsoft Sentinel中的配置。

先决条件

若要与 Microsoft Sentinel 集成,

- 必须具有有效的Microsoft Sentinel许可证

- 必须至少是租户中的安全管理员。

美国政府支持

直接Defender for Cloud Apps - Microsoft Sentinel集成仅适用于商业客户。

但是,所有Defender for Cloud Apps数据在 Microsoft Defender XDR 中可用,因此可通过 Microsoft Defender XDR 连接器在 Microsoft Sentinel 中使用。

建议有兴趣查看Defender for Cloud Apps数据的 GCC、GCC High 和 DoD 客户Microsoft Sentinel安装Microsoft Defender XDR解决方案。

有关更多信息,请参阅:

与 Microsoft Sentinel 集成

在Microsoft Defender门户中,选择“设置>云应用”。

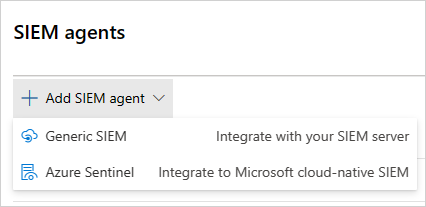

在“系统”下,选择“SIEM 代理>”“添加 SIEM 代理>Sentinel”。 例如:

注意

如果之前已执行集成,则无法添加Microsoft Sentinel选项。

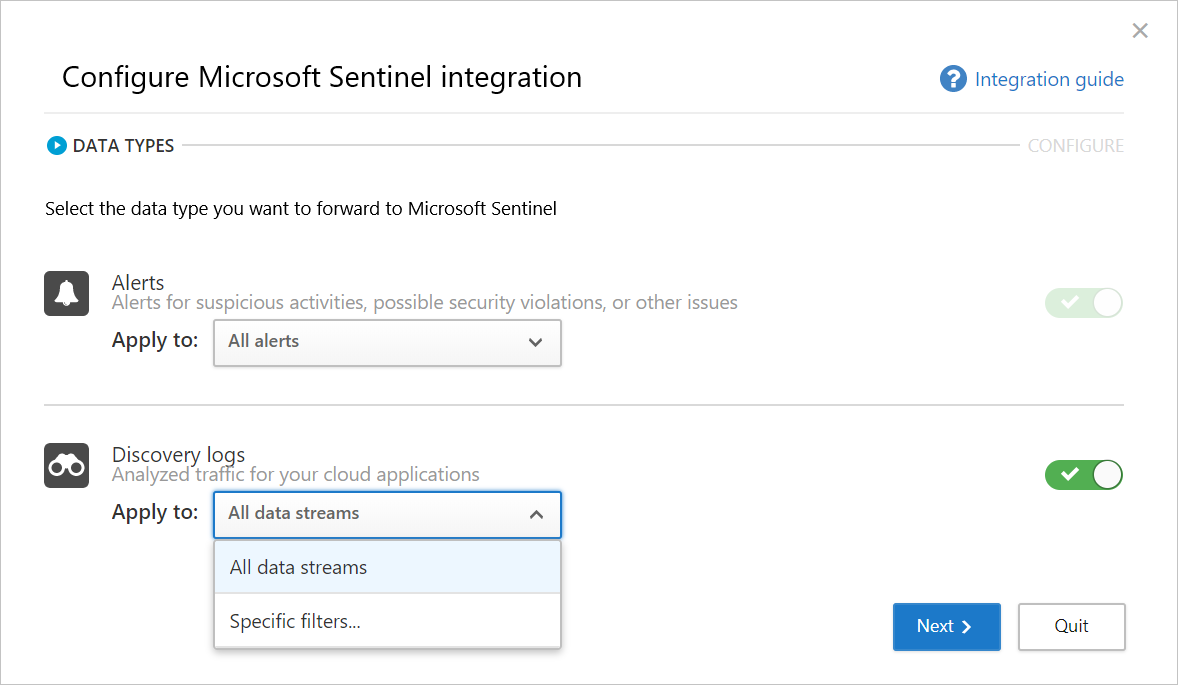

在向导中,选择要转发到Microsoft Sentinel的数据类型。 可以配置集成,如下所示:

- 警报:启用Microsoft Sentinel后,警报将自动打开。

- 发现日志:使用滑块启用和禁用它们,默认情况下,将选中所有内容,然后使用“应用于”下拉列表筛选发送到Microsoft Sentinel的发现日志。

例如:

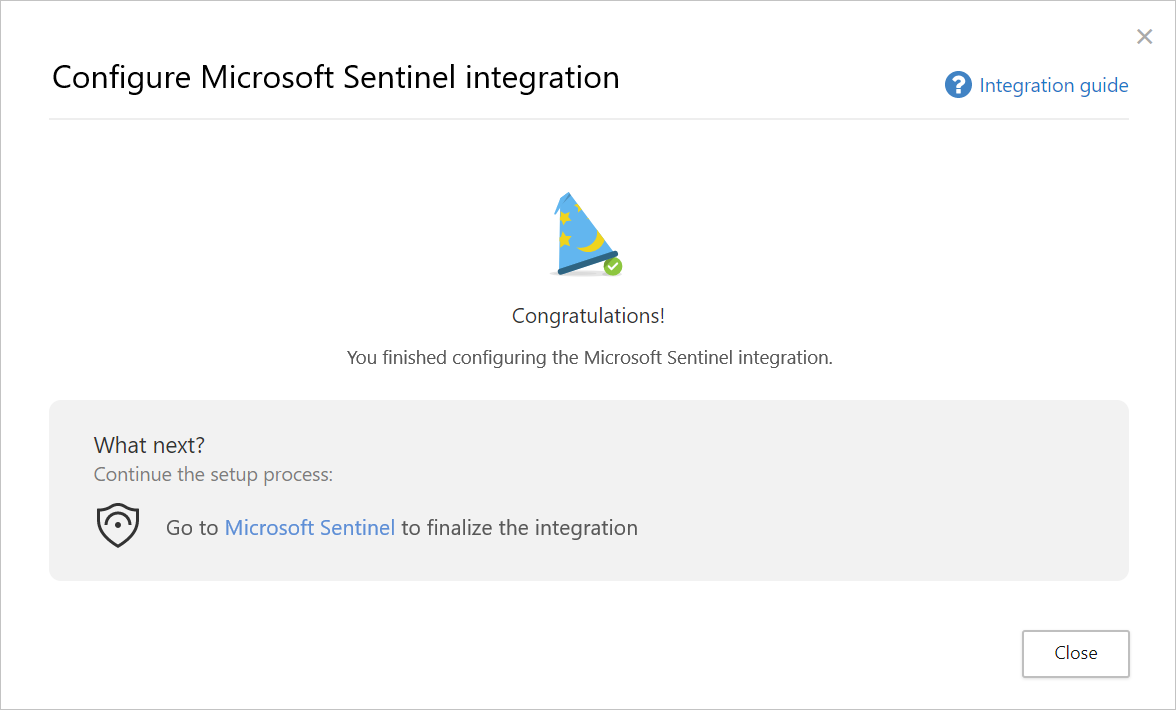

选择“下一步”,然后继续Microsoft Sentinel以完成集成。 有关配置Microsoft Sentinel的信息,请参阅用于Defender for Cloud Apps的Microsoft Sentinel数据连接器。 例如:

注意

新发现日志通常在 Defender for Cloud Apps 中配置这些日志后的 15 分钟内以 Microsoft Sentinel 显示。 但是,可能需要更长的时间,具体取决于系统环境条件。 有关详细信息,请参阅 处理分析规则中的引入延迟。

Microsoft Sentinel 中的警报和发现日志

集成完成后,可以在 Microsoft Sentinel 中查看Defender for Cloud Apps警报和发现日志。

在 Microsoft Sentinel,在“日志”下的“安全见解”下,可以找到Defender for Cloud Apps数据类型的日志,如下所示:

| 数据类型 | 表格 |

|---|---|

| 发现日志 | McasShadowItReporting |

| 警报 | SecurityAlert |

下表描述了 McasShadowItReporting 架构中的每个字段:

| 字段 | 类型 | 说明 | 示例 |

|---|---|---|---|

| TenantId | String | 工作区 ID | b459b4u5-912x-46d5-9cb1-p43069212nb4 |

| SourceSystem | String | 源系统 - 静态值 | Azure |

| TimeGenerated [UTC] | 日期时间 | 发现数据的日期 | 2019-07-23T11:00:35.858Z |

| StreamName | String | 特定流的名称 | 市场部 |

| TotalEvents | 整数 | 每个会话的事件总数 | 122 |

| BlockedEvents | 整数 | 阻止的事件数 | 0 |

| UploadedBytes | 整数 | 上传的数据量 | 1,514,874 |

| TotalBytes | 整数 | 数据总量 | 4,067,785 |

| DownloadedBytes | 整数 | 下载的数据量 | 2,552,911 |

| IpAddress | String | 源 IP 地址 | 127.0.0.0 |

| UserName | String | 用户名 | Raegan@contoso.com |

| EnrichedUserName | String | 包含Microsoft Entra用户名的扩充用户名 | Raegan@contoso.com |

| AppName | String | 云应用的名称 | Microsoft OneDrive for Business |

| AppId | 整数 | 云应用标识符 | 15600 |

| AppCategory | String | 云应用的类别 | 云存储 |

| AppTags | String array | 为应用定义的内置和自定义标记 | [“sanctioned”] |

| AppScore | 整数 | 应用的风险评分(以 0-10 为范围,10 表示非风险应用的分数) | 10 |

| 类型 | String | 日志类型 - 静态值 | McasShadowItReporting |

将 Power BI 与 Microsoft Sentinel 中的Defender for Cloud Apps数据配合使用

集成完成后,还可以使用存储在其他工具中的Microsoft Sentinel Defender for Cloud Apps数据。

本部分介绍如何使用 Microsoft Power BI 轻松调整和合并数据,以生成满足组织需求的报表和仪表板。

首先,请执行以下操作:

在 Power BI 中,从Microsoft Sentinel导入Defender for Cloud Apps数据的查询。 有关详细信息,请参阅 将 Azure Monitor 日志数据导入 Power BI。

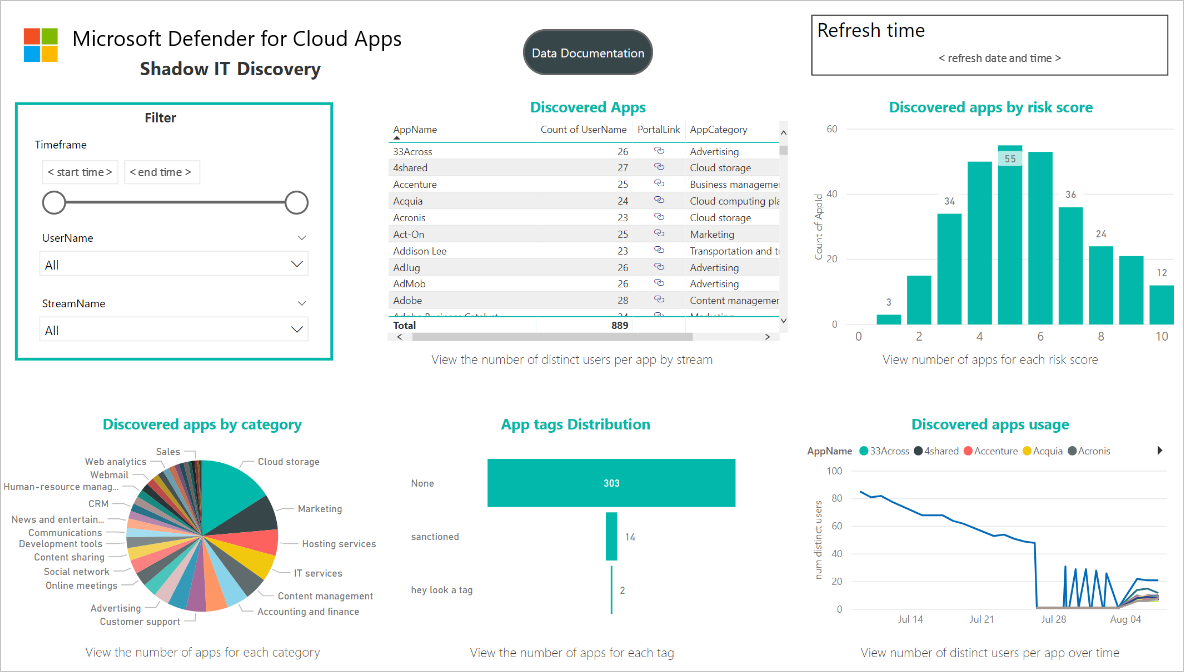

安装Defender for Cloud Apps影子 IT 发现应用,并将其连接到发现日志数据,以查看内置的影子 IT 发现仪表板。

注意

目前,应用未在 Microsoft AppSource 上发布。 因此,可能需要联系 Power BI 管理员以获取安装应用的权限。

例如:

(可选)在 Power BI Desktop 中生成自定义仪表板,并对其进行调整以满足组织的视觉分析和报告要求。

连接Defender for Cloud Apps应用

在 Power BI 中,选择“ 应用 > 影子 IT 发现 应用”。

在 “新应用入门 ”页上,选择“ 连接”。 例如:

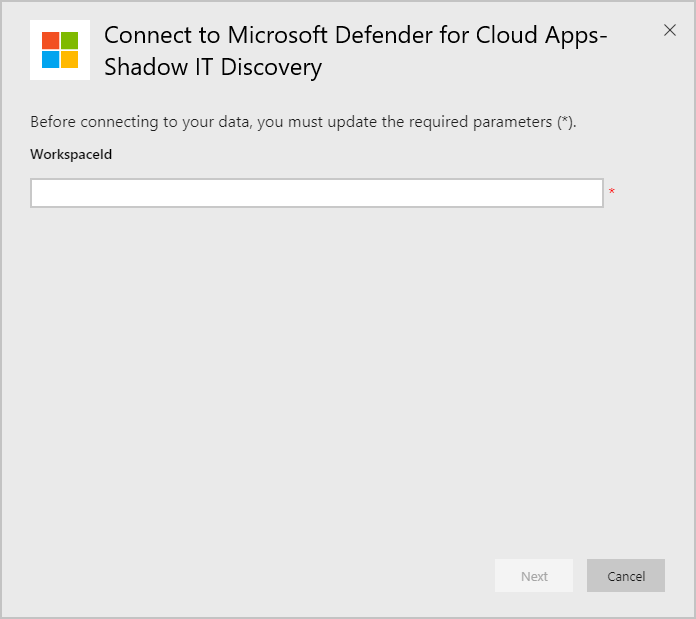

在“工作区 ID”页上,输入 log Analytics 概述页中显示的Microsoft Sentinel工作区 ID,然后选择“下一步”。 例如:

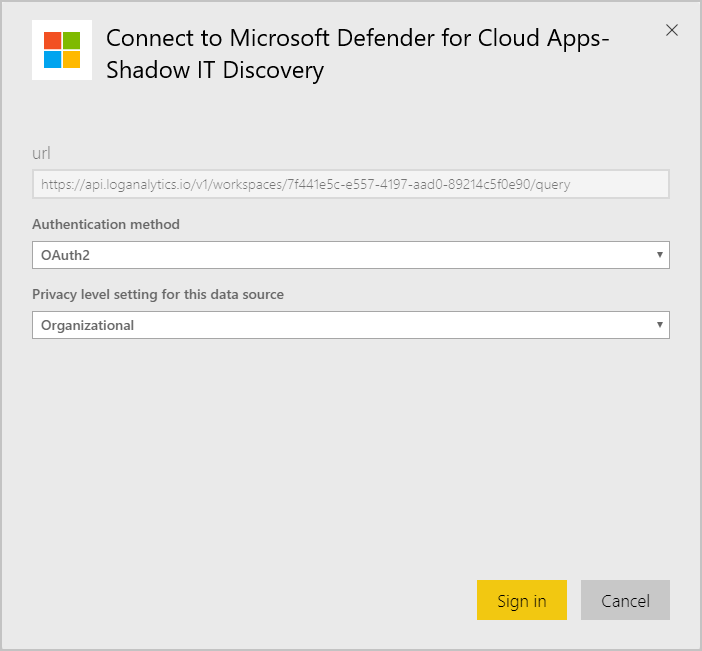

在身份验证页上,指定身份验证方法和隐私级别,然后选择 “登录”。 例如:

连接数据后,转到工作区 “数据集 ”选项卡,然后选择“ 刷新”。 这将使用你自己的数据更新报表。

如果你遇到任何问题,我们随时为你提供帮助。 若要获取有关产品问题的帮助或支持,请 开具支持票证。