Archief eerdere updates voor Microsoft Defender for Cloud Apps

Dit artikel is een archief waarin updates in eerdere versies van Defender for Cloud Apps worden beschreven. Zie Wat is er nieuw in Defender for Cloud Apps voor de meest recente lijst met nieuwe functies.

December 2023

Nieuwe IP-adressen voor portaltoegang en SIEM-agentverbinding

De IP-adressen die worden gebruikt voor portaltoegang en SIEM-agentverbindingen zijn bijgewerkt. Zorg ervoor dat u de nieuwe IP-adressen toevoegt aan de acceptatielijst van uw firewall om de service volledig functioneel te houden. Zie voor meer informatie:

Uitlijning van achterstandsperiode voor eerste scans

We hebben de achterstandsperiode voor de eerste scans uitgelijnd nadat een nieuwe app is verbonden met Defender for Cloud Apps. De volgende app-connectors hebben allemaal een eerste scanachterstand van zeven dagen:

Zie Apps verbinden om zichtbaarheid en controle te krijgen met Microsoft Defender for Cloud Apps voor meer informatie.

SSPM-ondersteuning voor meer verbonden apps

Defender for Cloud Apps biedt u beveiligingsaanbevelingen voor uw SaaS-toepassingen om mogelijke risico's te voorkomen. Deze aanbevelingen worden weergegeven via Microsoft Secure Score zodra u een connector naar een toepassing hebt.

Defender for Cloud Apps heeft nu de SSPM-ondersteuning verbeterd met de volgende apps: (preview)

SSPM wordt nu ook ondersteund voor Google Workspace in algemene beschikbaarheid.

Opmerking

Als u al een connector voor een van deze apps hebt, wordt uw score in De beveiligingsscore mogelijk automatisch dienovereenkomstig bijgewerkt.

Zie voor meer informatie:

- Beheer van SaaS-beveiligingspostuur (SSPM)

- Zichtbaarheid van gebruikers- en app-beheer en beveiligingsconfiguratie

- Microsoft Secure Score

November 2023

Defender for Cloud Apps toepassingscertificaatrotatie

Defender for Cloud Apps is van plan om het toepassingscertificaat te roteren. Als u het verouderde certificaat eerder expliciet hebt vertrouwd en momenteel SIEM-agents hebt die worden uitgevoerd op nieuwere versies van de Java Development Kit (JDK), moet u het nieuwe certificaat vertrouwen om ervoor te zorgen dat de SIEM-agentservice wordt voortgezet. Hoewel er waarschijnlijk geen actie nodig is, raden we u aan de volgende opdrachten uit te voeren om te valideren:

Ga in een opdrachtregelvenster naar de map Bin van uw Java-installatie, bijvoorbeeld:

cd "C:\Program Files (x86)\Java\jre1.8.0_291\bin"Voer de volgende opdracht uit:

keytool -list -keystore ..\lib\security\cacertsAls u de volgende vier aliassen ziet, betekent dit dat u ons certificaat eerder expliciet hebt vertrouwd en actie moet ondernemen. Als deze aliassen niet aanwezig zijn, hoeft u geen actie te ondernemen.

- azuretls01crt

- azuretls02crt

- azuretls05crt

- azuretls06crt

Als u actie moet ondernemen, raden we u aan de nieuwe certificaten al te vertrouwen om problemen te voorkomen zodra de certificaten volledig zijn geroteerd.

Zie onze probleemoplossingsgids voor problemen met nieuwe versies van Java voor meer informatie.

CSPM-ondersteuning in Microsoft Defender voor cloud

Met de continue Microsoft Defender for Cloud Apps convergentie naar Microsoft Defender XDR worden CSPM-verbindingen (Cloud Security Posture Management) volledig ondersteund via Microsoft Defender for Cloud.

We raden u aan om uw Azure-, AWS- en Google Cloud Platform-omgevingen (GCP) te verbinden met Microsoft Defender voor Cloud om de nieuwste CSPM-mogelijkheden te verkrijgen.

Zie voor meer informatie:

- Wat is Microsoft Defender voor Cloud?

- Cloud Security Posture Management (CSPM) in Defender for Cloud

- Uw Azure-abonnementen verbinden met Microsoft Defender voor cloud

- Uw AWS-account verbinden met Microsoft Defender voor cloud

- Uw GCP-project verbinden met Microsoft Defender voor cloud

Opmerking

Klanten die nog steeds de klassieke Defender for Cloud Apps portal gebruiken, zien geen beveiligingsconfiguratie-evaluaties meer voor Azure-, AWS- en GCP-omgevingen.

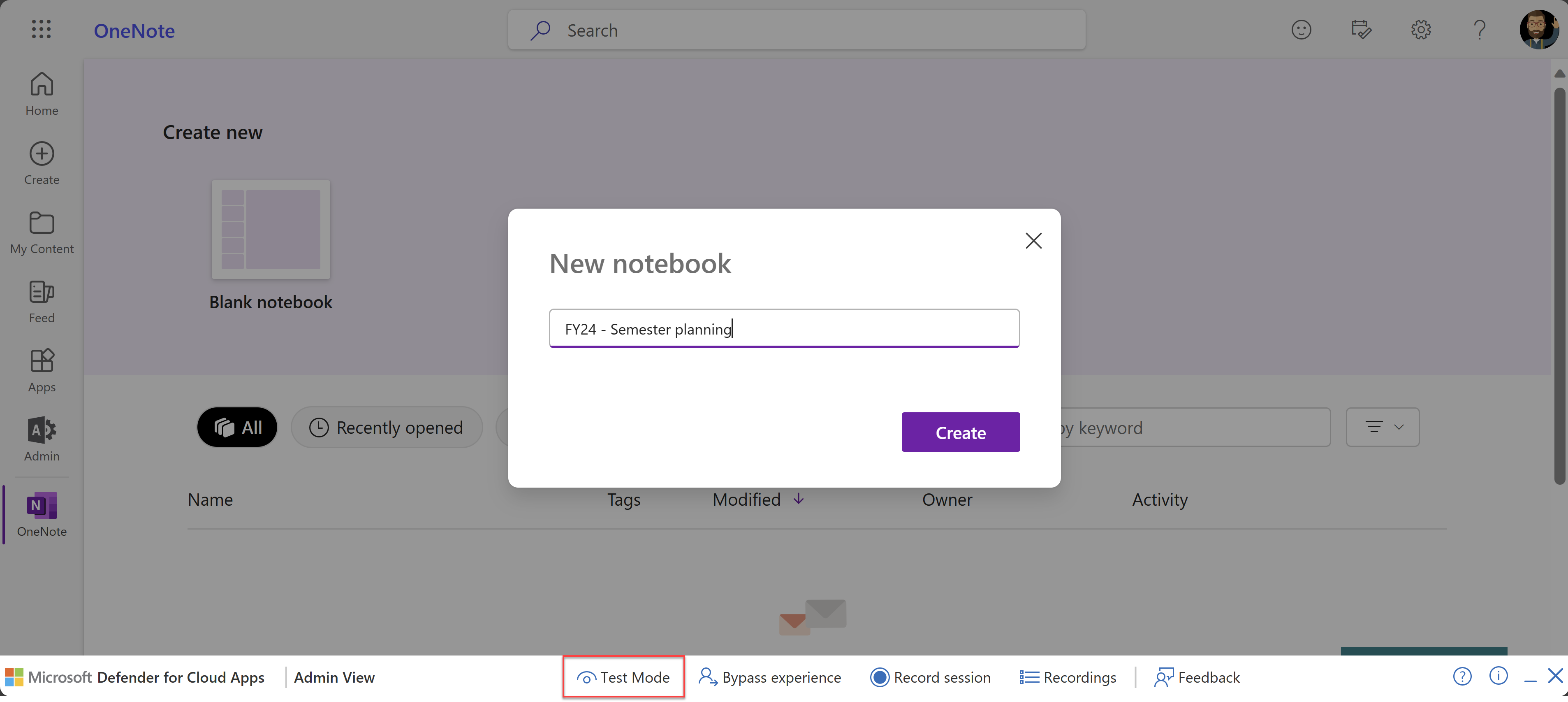

Testmodus voor beheerdersgebruikers (preview)

Als beheerder wilt u mogelijk toekomstige oplossingen voor proxyfouten testen voordat de meest recente Defender for Cloud Apps-release volledig wordt geïmplementeerd voor alle tenants. Om u hierbij te helpen, biedt Defender for Cloud Apps nu een testmodus, beschikbaar via de werkbalk Beheer Weergave.

In de testmodus worden alleen beheerdersgebruikers blootgesteld aan eventuele wijzigingen in de opgeloste fouten. Er is geen effect op andere gebruikers. We raden u aan om feedback over de nieuwe oplossingen te sturen naar het ondersteuningsteam van Microsoft om de releasecycli te versnellen.

Wanneer u klaar bent met het testen van de nieuwe oplossing, schakelt u de testmodus uit om terug te keren naar de normale functionaliteit.

In de volgende afbeelding ziet u bijvoorbeeld de nieuwe knop Testmodus op de werkbalk Beheer Weergave, die boven OneNote wordt geplaatst en in een browser wordt gebruikt.

Zie Diagnose en problemen oplossen met de werkbalk Beheer Weergave en testmodus voor meer informatie.

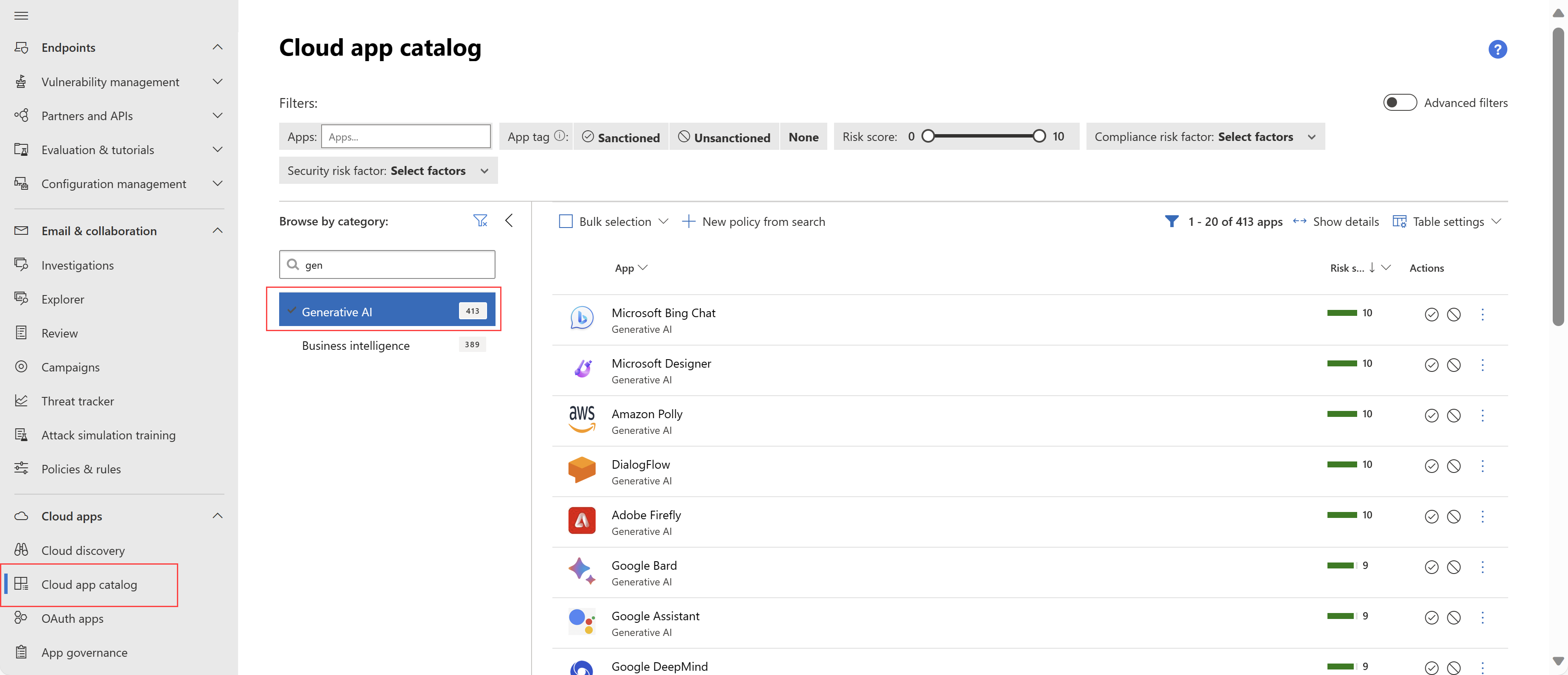

Nieuwe cataloguscategorie voor cloud-apps voor generatieve AI

De Defender for Cloud Apps app-catalogus ondersteunt nu de nieuwe Generative AI-categorie voor LLM-apps (Large Language Model), zoals Microsoft Bing Chat, Google Bard, ChatGPT en meer. Samen met deze nieuwe categorie heeft Defender for Cloud Apps honderden generatieve AI-gerelateerde apps aan de catalogus toegevoegd, waardoor u inzicht krijgt in hoe generatieve AI-apps in uw organisatie worden gebruikt en u deze veilig kunt beheren.

U wilt bijvoorbeeld de integratie van Defender for Cloud Apps met Defender for Endpoint gebruiken om het gebruik van specifieke LLM-apps goed te keuren of te blokkeren op basis van een beleid.

Zie Uw cloud-app zoeken en risicoscores berekenen voor meer informatie.

Algemene beschikbaarheid voor meer detectie schaduw-IT-gebeurtenissen met Defender voor Eindpunt

Defender for Cloud Apps kunt nu schaduw-IT-netwerk gebeurtenissen detecteren die zijn gedetecteerd van Defender voor Eindpunt-apparaten die in dezelfde omgeving werken als een netwerkproxy, in algemene beschikbaarheid.

Zie Apps detecteren via Defender voor Eindpunt wanneer het eindpunt zich achter een netwerkproxy bevindt en Integreren Microsoft Defender voor Eindpunt voor meer informatie.

Oktober 2023

Automatisch omleiden naar Microsoft Defender XDR algemene beschikbaarheid

Nu worden alle klanten automatisch omgeleid naar Microsoft Defender XDR vanuit de klassieke Microsoft Defender for Cloud Apps-portal, omdat de omleiding algemeen beschikbaar is. Beheerders kunnen de omleidingsinstelling nog steeds bijwerken als dat nodig is om de klassieke Defender for Cloud Apps-portal te blijven gebruiken.

De integratie van Defender for Cloud Apps in Microsoft Defender XDR stroomlijnt het proces van het detecteren, onderzoeken en beperken van bedreigingen voor uw gebruikers, apps en gegevens, zodat u veel waarschuwingen en incidenten vanuit één deelvenster van glas in één XDR-systeem kunt bekijken.

Zie Microsoft Defender for Cloud Apps in Microsoft Defender XDR voor meer informatie.

September 2023

Meer detectie voor Schaduw-IT-gebeurtenissen (preview)

Defender for Cloud Apps kunt nu schaduw-IT-netwerk gebeurtenissen detecteren die zijn gedetecteerd van Defender voor Eindpunt-apparaten die in dezelfde omgeving werken als een netwerkproxy.

Zie Apps detecteren via Defender for Endpoint wanneer het eindpunt zich achter een netwerkproxy bevindt (preview) en Microsoft Defender voor Eindpunt integreren voor meer informatie.

Continue NRT-frequentie ondersteund voor de tabel CloudAPPEvents (preview)

Defender for Cloud Apps ondersteunt nu de frequentie Continu (NRT) voor detectieregels met behulp van de tabel CloudAppEvents.

Als u een aangepaste detectie instelt op continue frequentie (NRT), kunt u het vermogen van uw organisatie om bedreigingen sneller te identificeren vergroten. Zie Regels voor aangepaste detecties maken en beheren voor meer informatie.

Augustus 2023

Nieuwe beveiligingsaanbeveling in Secure Score (preview)

Nieuwe aanbevelingen voor Microsoft Defender for Cloud Apps zijn toegevoegd als microsoft-beveiligingsscore-verbeteringsacties. Zie Wat is er nieuw in Microsoft Secure Score en Microsoft Secure Score voor meer informatie.

Updates voor Microsoft 365-connector

We hebben de volgende updates doorgevoerd voor de Microsoft 365-connector van Defender for Cloud Apps:

- (Preview) SSPM-ondersteuning bijgewerkt met nieuwe beveiligingsaanbevelingen voor CIS-benchmark .

- De namen van bestaande aanbevelingen afgestemd op de CIS-benchmark.

Als u gerelateerde gegevens wilt weergeven, moet u ervoor zorgen dat u de Microsoft 365-connector hebt geconfigureerd. Zie Microsoft 365 verbinden met Microsoft Defender for Cloud Apps voor meer informatie.

Juli 2023

Logboekverzamelaar versie 0.255.0

Defender for Cloud Apps heeft versie 0.255.0 van de Defender for Cloud Apps-logboekverzamelaar uitgebracht, inclusief updates voor de afhankelijkheden amazon-corretto en openssl.

De bestandsnaam van de nieuwe versie is columbus-0.255.0-signed.jar, en de naam van de installatiekopieën is mcaspublic.azurecr.io/public/mcas/logcollector, met de latest/0.255.0 tag.

Als u de logboekverzamelaar wilt bijwerken, moet u de logboekverzamelaar in uw omgeving stoppen, de huidige installatiekopieën verwijderen, de nieuwe installatiekopieën installeren en de certificaten bijwerken.

Zie Geavanceerd beheer van logboekverzamelaars voor meer informatie.

ServiceNow-connector ondersteunt nu utah-versie

De Defender for Cloud Apps ServiceNow-connector ondersteunt nu de ServiceNow Utah-versie. Zie ServiceNow verbinden met Microsoft Defender for Cloud Apps voor meer informatie

Updates voor Google Workspace-connector

De Google Workspace-connector ondersteunt nu het volgende:

- (Preview) Hulpprogramma's voor SaaS Security Posture Management (SSPM) voor meer inzicht in onjuiste configuraties van SaaS-apps in vergelijking met de ideale app-configuraties. Met SSPM-functies kunt u proactief het risico op inbreuken en aanvallen verminderen zonder dat u een beveiligingsexpert hoeft te zijn voor elk platform.

- Het besturingselement Meervoudige verificatie inschakelen . Als u gerelateerde gegevens wilt weergeven, moet u ervoor zorgen dat u de Google Workspace-connector hebt geconfigureerd.

Zie Google Workspace verbinden met Microsoft Defender for Cloud Apps voor meer informatie.

Aangepaste connectors met het open app-connectorplatform (preview)

Defender for Cloud Apps het nieuwe open app-connectorplatform zonder code helpt SaaS-leveranciers app-connectors te maken voor hun SaaS-apps.

Maak Defender for Cloud Apps connectors om app-beveiligingsfuncties uit te breiden in SaaS-ecosystemen van klanten, gegevens te beschermen, risico's te beperken en de algehele SaaS-beveiligingspostuur te versterken.

Zie Microsoft Defender for Cloud Apps open app-connectorplatform voor meer informatie.

Nieuwe app-connectors voor Asana en Miro (preview)

Defender for Cloud Apps ondersteunt nu ingebouwde app-connectors voor Asana en Miro, die mogelijk kritieke gegevens van uw organisatie bevatten en daarom doelen zijn voor kwaadwillende actoren. Verbind deze apps met Defender for Cloud Apps voor betere inzichten in de activiteiten van uw gebruikers en detectie van bedreigingen met op machine learning gebaseerde anomaliedetecties.

Zie voor meer informatie:

Consolidatie van sessie- en toegangsbeleid

Defender for Cloud Apps vereenvoudigt nu het werken met zowel sessie- als toegangsbeleid. Voorheen moesten klanten voor het maken van een sessie- of toegangsbeleid voor een host-app, zoals Exchange, Teams of Gmail, een afzonderlijk beleid maken voor elke relevante resource-app, zoals SharePoint, OneDrive of Google Drive. Vanaf 11 juli 2023 hoeft u nu slechts één beleid te maken voor de gehoste app.

Zie voor meer informatie:

Automatisch omleiden naar Microsoft Defender XDR (preview)

Klanten die preview-functies gebruiken, worden nu automatisch omgeleid naar Microsoft Defender XDR vanuit de klassieke Microsoft Defender for Cloud Apps-portal. Beheerders kunnen de omleidingsinstelling nog steeds bijwerken als dat nodig is om de klassieke Defender for Cloud Apps-portal te blijven gebruiken.

Zie Accounts omleiden van Microsoft Defender for Cloud Apps naar Microsoft Defender XDR voor meer informatie.

Juni 2023

Opmerking

Vanaf juni 2023 worden updates voor app-beheer samen met andere Microsoft Defender voor cloudfuncties weergegeven. Zie Wat is er nieuw in de app-governance-invoegtoepassing voor Defender for Cloud Apps voor informatie over eerdere releases.

Nieuwe IP-adressen voor toegangs- en sessiebesturingselementen

De IP-adressen die worden gebruikt voor onze services voor toegangs- en sessiebeheer zijn bijgewerkt. Zorg ervoor dat u de acceptatielijst van uw firewall dienovereenkomstig bijwerkt om de service volledig functioneel te houden. Nieuw toegevoegde adressen zijn onder andere:

| Datacenter | Openbare IP-adressen |

|---|---|

| Brazilië - zuid | 191.235.54.192, 191.235.58.85, 191.235.59.0, 191.235.58.255, 191.235.58.203, 191.235.57.180, 191.235.58.56, 191.235.58.201, 20.206.229.223, 191.235.55.73, 20.206.75.66, 20.226.100.200, 20.206.231.146, 104.41.37.185 |

| VS - west 3 | 20.14.38.222, 20.14.38.249, 20.150.153.126, 20.150.157.146, 20.150.157.211, 20.150.152.101, 20.106.80.235, 20.106.81.123, 20.150.158.183, 20.150.153.110, 20.118.150.70, 20.118.145.8, 20.150.143.88, 20.125.76.39, 20.106.103.34, 20.163.100.176 |

| Europa - noord | 20.166.182.165, 20.166.182.171, 20.166.182.163, 20.166.182.193, 4.231.129.248, 20.54.22.195, 4.231.129.246, 20.67.137.212, 40.127.131.206, 20.166.182.159, 20.166.182.182, 68.219.99.39, 20.166.182.204, 68.219.99.63 |

| Canada - centraal | 20.175.151.201, 20.175.142.34, 20.175.143.233, 4.205.74.15, 20.175.142.19, 20.175.142.143, 20.175.140.191, 20.175.151.166, 20.175.140.185, 20.175.143.220, 20.175.140.128, 20.104.25.35, 4.205.74.7, 20.220.128.26 |

| Oost-Azië | 20.195.89.186, 20.195.89.213, 20.195.89.128, 20.195.89.62, 20.195.89.219, 20.239.27.66, 20.239.26.193, 20.195.89.72, 20.195.89.166, 20.195.89.56, 20.187.114.178, 20.239.119.245, 20.205.119.72, 20.187.116.207 |

| Australië zuidwest | 20.211.237.204, 20.92.29.167, 4.198.154.86, 4.198.66.117, 4.198.66.135, 20.11.210.40, 4.198.66.90, 20.92.8.154, 4.198.66.105, 4.198.66.78, 20.190.102.146, 4.198.66.126, 4.198.66.94, 4.198.66.92 |

| India - centraal | 20.219.226.117, 20.204.235.50, 20.235.81.243, 20.204.235.230, 20.219.226.224, 20.204.236.111, 20.204.236.147, 20.204.236.213, 20.204.236.115, 20.204.236.74, 20.204.236.17, 20.235.115.136, 20.219.218.134, 20.204.251.239, 4.224.61.207 |

| Zuidoost-Azië | 20.24.14.233 |

| Frankrijk - centraal | 20.74.115.131, 20.74.94.109, 20.111.40.153, 20.74.94.42, 20.74.94.220, 51.103.31.141, 20.74.95.102, 20.74.94.113, 51.138.200.138, 20.74.94.139, 20.74.94.136, 51.103.95.227, 20.74.114.253, 20.74.94.73 |

| Europa - west | 20.76.199.12, 20.160.197.20, 20.76.199.126, 20.76.198.169, 20.4.196.150, 20.76.199.32, 13.69.81.118, 20.76.151.201, 20.76.199.49, 20.76.198.36, 20.76.199.14, 20.76.198.91, 20.93.194.151, 20.229.66.63 |

| VK - west | 20.90.53.127, 51.142.187.141, 20.68.122.206, 20.90.53.162, 20.90.53.126, 20.90.50.109, 20.90.53.132, 20.90.53.133, 20.68.124.199, 20.90.49.200, 51.142.187.196, 20.254.168.148, 51.137.144.240, 20.90.50.115 |

| VS - oost | 40.117.113.165, 20.168.249.164, 172.173.135.148, 52.142.27.43, 20.237.22.163, 20.121.150.131, 20.237.18.20, 20.237.16.199, 20.237.16.198, 20.237.23.162, 20.124.59.116, 20.237.18.21, 20.124.59.146, 20.237.22.162 |

Zie Netwerkvereisten voor meer informatie.

App-governance is nu beschikbaar als onderdeel van Defender for Cloud Apps-licentie

App-beheer is nu opgenomen als onderdeel van de Microsoft Defender for Cloud Apps-licenties en vereist geen invoegtoepassingslicentie meer.

Ga in de Microsoft Defender Portal naar Instellingen > Cloud-apps > App-governanceServicestatus > om app-governance in te schakelen, indien beschikbaar, of meld u aan voor de wachtlijst.

Bestaande houders van proeflicenties voor de app-governance-invoegtoepassing hebben tot 31 juli 2023 om de wisselknop in te schakelen en hun toegang tot app-governance te behouden.

Zie voor meer informatie:

- App-beheer Defender for Cloud Apps in Microsoft Defender XDR

- Schakel app-beheer in voor Microsoft Defender for Cloud Apps.

OAuth-convergentie van app-governance

Voor klanten die app-governance hebben ingeschakeld, hebben we mogelijkheden voor bewaking en beleidshandhaving geconsolideerd voor alle OAuth-apps in app-governance.

In de Microsoft Defender Portal hebben we alle mogelijkheden samengevoegd die oorspronkelijk onder Cloud-apps > OAuth-apps onder App-governance staan, waar u alle OAuth-apps onder één venster kunt beheren.

Zie Uw apps weergeven voor meer informatie.

Verbeterde opsporingservaring voor OAuth-app-activiteiten

Met app-governance kunt u nu eenvoudig de opsporing van app-gegevens naar een hoger niveau tillen door diepere OAuth-app-inzichten te bieden, zodat uw SOC de activiteiten van een app en de resources die deze heeft geopend, kan identificeren.

OAuth-app-inzichten zijn onder andere:

- Out-of-the-box query's die helpen het onderzoek te stroomlijnen

- Inzicht in de gegevens met behulp van de resultatenweergave

- De mogelijkheid om OAuth-app-gegevens zoals resource-, app-, gebruikers- en app-activiteitsgegevens op te nemen in aangepaste detecties.

Zie Bedreigingen opsporen in app-activiteiten voor meer informatie.

Update voor app-hygiëne met Microsoft Entra

Vanaf 1 juni 2023 is het beheer van ongebruikte apps, ongebruikte referenties en verlopende referenties alleen beschikbaar voor app-governanceklanten met Microsoft Entra Workload Identities Premium.

Zie Apps beveiligen met app-hygiënefuncties en Wat zijn workloadidentiteiten? voor meer informatie.

Mei 2023

Beleid dat gedrag genereert, genereert geen waarschuwingen meer (preview). Vanaf 28 mei 2023 genereren beleidsregels die gedrag genereren in Microsoft Defender XDR geavanceerde opsporing geen waarschuwingen. De beleidsregels blijven gedrag genereren, ongeacht of ze zijn ingeschakeld of uitgeschakeld in de configuratie van de tenant.

Zie Gedrag onderzoeken met geavanceerde opsporing (preview) voor meer informatie.

Niet-blokkeerbare toepassingen (preview): om te voorkomen dat gebruikers per ongeluk downtime veroorzaken, voorkomt Defender for Cloud Apps nu dat u bedrijfskritieke Microsoft-services blokkeert. Zie Gedetecteerde apps beheren voor meer informatie.

April 2023

Defender for Cloud Apps versie 251-252

zondag 30 april 2023

De Microsoft Defender for Cloud Apps integratie in Microsoft Defender XDR is algemeen beschikbaar. Zie Microsoft Defender for Cloud Apps in Microsoft Defender XDR voor meer informatie.

De optie voor automatische omleiding is Algemeen beschikbaar (GA). Beheerders kunnen deze optie gebruiken om gebruikers van de zelfstandige Defender for Cloud Apps-portal om te leiden naar Microsoft Defender XDR.

Deze optie is standaard ingesteld op Uit. Beheerders moeten zich expliciet aanmelden door de wisselknop op Aan te zetten om uitsluitend de Microsoft Defender XDR-ervaring te gebruiken.

Zie Accounts omleiden van Microsoft Defender for Cloud Apps naar Microsoft Defender XDR voor meer informatie.

Updates van instellingenpagina's:

De mogelijkheden op de volgende pagina's zijn volledig geïntegreerd in Microsoft Defender XDR en hebben daarom geen eigen zelfstandige ervaring in Microsoft Defender XDR:

- Instellingen > Azure AD Identity Protection

- Instellingen > App Governance

- Instellingen > Microsoft Defender for Identity

De volgende pagina's worden samen met de Microsoft Defender for Cloud Apps-portal afgeschaft:

- Instellingen > Exportinstellingen

- Activiteitenlogboek > Webverkeerslogboek

Defender for Cloud Apps versie 250

dinsdag 24 april 2023

Zoom App-connector voor SSPM (openbare preview)

Defender for Cloud-apps ondersteunt nu een nieuwe Zoom App-connector voor SSPM. Zie Zoomen verbinden met Microsoft Defender for Cloud Apps voor meer informatie.

dinsdag 2 april 2023

- Nieuw gegevenstype 'gedrag' in Microsoft Defender XDR geavanceerde opsporing (preview)

Om onze bescherming tegen bedreigingen te verbeteren en de vermoeidheid van waarschuwingen te verminderen, hebben we een nieuwe gegevenslaag genaamd 'behaviors' toegevoegd aan de Microsoft Defender for Cloud Apps ervaring in Microsoft Defender XDR geavanceerde opsporing. Deze functie is bedoeld om relevante informatie te verstrekken voor onderzoeken door afwijkingen of andere activiteiten te identificeren die mogelijk betrekking hebben op beveiligingsscenario's, maar niet noodzakelijkerwijs duiden op schadelijke activiteiten of een beveiligingsincident. In deze eerste fase worden sommige van de Microsoft Defender voor anomaliedetecties in cloud-apps ook gepresenteerd als gedrag. In toekomstige fasen genereren deze detecties alleen gedrag en geen waarschuwingen. Zie Gedrag onderzoeken met geavanceerde opsporing (preview) voor meer informatie.

Maart 2023

Defender for Cloud Apps versie 249

dinsdag 19 maart 2023

-

Automatische omleiding van Microsoft Defender for Cloud Apps naar de Microsoft Defender Portal (preview)

Met een nieuwe wisselknop voor automatische omleiding kunt u de automatische omleiding van Microsoft Defender for Cloud Apps naar Microsoft Defender XDR activeren. Zodra de omleidingsinstelling is ingeschakeld, worden gebruikers die toegang hebben tot de Microsoft Defender for Cloud Apps-portal, automatisch doorgestuurd naar de Microsoft Defender Portal. De standaardwaarde van de wisselknop is ingesteld op Uit en beheerders moeten zich expliciet aanmelden voor de automatische omleiding en exclusief de Microsoft Defender XDR gaan gebruiken. U kunt zich nog steeds afmelden voor de Microsoft Defender XDR-ervaringen en Microsoft Defender for Cloud Apps zelfstandige portal gebruiken. Dit kunt u doen door de wisselknop uit te schakelen. Zie Accounts omleiden van Microsoft Defender for Cloud Apps naar Microsoft Defender XDR voor meer informatie.

Release van app-beheer van maart 2023

- Openbare preview-versie van app-hygiëne: App-governance biedt nu inzichten en beleidsmogelijkheden voor ongebruikte apps, apps met ongebruikte referenties en apps met verlopende referenties. Elk van deze functies heeft een vooraf gedefinieerd beleid en u kunt ook uw eigen aangepaste beleidsregels definiëren. U kunt deze inzichten exporteren uit de lijst met apps voor eenvoudige rapportage en triage in uw organisatie.

Defender for Cloud Apps versie 248

dinsdag 5 maart 2023

Snellere laadtijd voor beveiligde sessies

We hebben aanzienlijke verbeteringen aangebracht in de laadtijd van webpagina's die worden beveiligd door sessiebeleid. Eindgebruikers die zijn gericht op sessiebeleid, vanaf een desktop- of mobiel apparaat, kunnen nu profiteren van een snellere en meer naadloze browse-ervaring. We hebben een verbetering van 10% tot 40% gezien, afhankelijk van de toepassing, het netwerk en de complexiteit van de webpagina.Ondersteuning voor Tokyo ServiceNow-versie

De Defender for Cloud Apps-connector voor ServiceNow ondersteunt nu de Versie van ServiceNow Tokyo. Met deze update kunt u de nieuwste versies van ServiceNow beveiligen met behulp van Defender for Cloud Apps. Zie ServiceNow verbinden met Microsoft Defender for Cloud Apps voor meer informatie.

Februari 2023

Release van app-beheer van februari 2023

- Verbeterde ervaring voor waarschuwingsonderzoek: App-governance biedt nu aanvullende informatie die beheerders nodig hebben om incidenten en waarschuwingen te onderzoeken en te herstellen. Deze verbetering bevat meer informatie onder Wat is er gebeurd en Aanbevolen acties in het waarschuwingsverhaal op Microsoft Defender XDR waarschuwingspagina's. Deze informatie is beschikbaar voor alle waarschuwingen voor app-governance, met inbegrip van waarschuwingen die worden geactiveerd door regels voor detectie van bedreigingen, vooraf gedefinieerd beleid en door de gebruiker gedefinieerde beleidsregels. Meer informatie over de verbeterde waarschuwingservaring.

- Openbare preview-versie van app-beheerfuncties voor app-hygiëne: Inzichten en besturingselementen voor app-governance voor ongebruikte apps, apps met ongebruikte referenties en apps met verlopende referenties die op 15 februari 2023 zijn gestart naar de openbare preview. Beheerders kunnen sorteren, filteren en exporteren op de laatst gebruikte datum van de app, referenties die niet zijn gebruikt sinds en vervaldatum van referenties. Een vooraf gedefinieerd beleid voor ongebruikte apps, apps met ongebruikte referenties en apps met verlopende referenties komt uit de doos.

Defender for Cloud Apps versie 246 en 247

dinsdag 19 februari 2023

Aankondigingen van saaS-beveiligingspostuurbeheer (SSPM)-mogelijkheden (GA en openbare preview)

We hebben belangrijke verbeteringen aangebracht in onze governance en beveiliging van SaaS-toepassingen (Software as a Service) van derden. Deze verbeteringen omvatten evaluaties om riskante beveiligingsconfiguraties te identificeren met behulp van Microsoft Defender for Cloud Apps, en een soepelere integratie in de Microsoft Secure Score-ervaring. Salesforce en ServiceNow zijn nu algemeen beschikbaar, terwijl Okta, GitHub, Citrix ShareFile en DocuSign momenteel in openbare preview zijn. Zie Apps verbinden om zichtbaarheid en controle te krijgen met Microsoft Defender for Cloud Apps voor meer informatie.Governanceacties voor malwaredetectiebeleid zijn nu beschikbaar (preview)

Automatische acties voor bestanden die zijn gedetecteerd door het malwaredetectiebeleid zijn nu beschikbaar als onderdeel van de beleidsconfiguratie. De acties verschillen per app. Zie Malware-governanceacties (preview) voor meer informatie.Versie-update van logboekverzamelaar

We hebben een nieuwe versie van de logboekverzamelaar uitgebracht met de nieuwste oplossingen voor beveiligingsproblemen.

Nieuwe versie: columbus-0.246.0-signed.jar

Afbeeldingsnaam: mcaspublic.azurecr.io/public/mcas/logcollector tag: latest/0.246.0 image id : eeb3c4f1a64cDe Docker-installatiekopieën zijn opnieuw opgebouwd met deze updates:

Afhankelijkheidsnaam Van versie Naar versie Opmerkingen amazon-corretto 8.222.10.1-linux-x64 8.352.08.1-linux-x64 openssl 1.1.1 1.1.1q 1.1.1s De 1.1.1-serie is beschikbaar en wordt ondersteund tot 11 september 2023. Pure ftpd 1.0.49 1.0.50 fasterxml.jackson.core.version 2.13.3 2.14.1 2.14 is uitgebracht in november 2022 org.jacoco 0.7.9 0.8.8 Versie 0.8.8 van 05 april 2022 Als u de nieuwe versie wilt gaan gebruiken, moet u de logboekverzamelaars stoppen, de huidige installatiekopieën verwijderen en de nieuwe installatiekopieën installeren.

Voer de volgende opdracht uit in de Docker-container om te controleren of de nieuwe versie wordt uitgevoerd:

cat /var/adallom/versions | grep columbus-

Januari 2023

Defender for Cloud Apps versie 244 en 245

dinsdag 22 januari 2023

-

Bestandsbeleid : meerdere SID's verkennen

Defender for Cloud Apps bevat al de mogelijkheid om beleidsbestandsovereenkomsten te verkennen die typen gevoelige informatie (SID's) bevatten. Met Defender for Cloud Apps kunt u nu ook onderscheid maken tussen meerdere SID's in dezelfde bestandsovereenkomst. Met deze functie, ook wel kort bewijsmateriaal genoemd, kunt Defender for Cloud Apps gevoelige gegevens van uw organisatie beter beheren en beschermen. Zie Bewijsmateriaal onderzoeken (preview) voor meer informatie.

Updates gemaakt in 2022

Opmerking

Vanaf 28 augustus 2022 kunnen gebruikers aan wie de rol Azure AD Beveiligingslezer is toegewezen, de Microsoft Defender for Cloud Apps waarschuwingen niet meer beheren. Als u waarschuwingen wilt blijven beheren, moet de rol van de gebruiker worden bijgewerkt naar een Azure AD-beveiligingsoperator.

Defender for Cloud Apps versie 240, 241, 242 en 243

dinsdag 25 december 2022

-

Azure AD identity protection

Azure AD waarschuwingen voor identiteitsbeveiliging komen rechtstreeks bij Microsoft Defender XDR binnen. Het Microsoft Defender for Cloud Apps-beleid heeft geen invloed op de waarschuwingen in de Microsoft Defender Portal. Azure AD identiteitsbeveiligingsbeleid wordt geleidelijk verwijderd uit de lijst met beleidsregels voor cloud-apps in de Microsoft Defender Portal. Zie Azure AD IP-waarschuwingsservice configureren als u waarschuwingen van dit beleid wilt configureren.

Defender for Cloud Apps release 237, 238 en 239

dinsdag 30 oktober 2022

Systeemeigen integratie van Microsoft Defender for Cloud Apps in Microsoft Defender XDR is nu beschikbaar als openbare preview

De volledige Defender for Cloud Apps ervaring in Microsoft Defender XDR is nu beschikbaar voor openbare preview.SecOps- en beveiligingsbeheerders ervaren deze belangrijke voordelen:

- Tijd en kosten besparen

- Holistische onderzoekservaring

- Extra gegevens en signalen bij geavanceerde opsporing

- Geïntegreerde beveiliging voor alle beveiligingsworkloads

Zie Microsoft Defender for Cloud Apps in Microsoft Defender XDR voor meer informatie.

Release van app-beheer van oktober 2022

- Toegevoegde inzichten en herstel voor gevoelige inhoud: App-governance biedt inzichten en geautomatiseerde herstelmogelijkheden via vooraf gedefinieerd en aangepast beleid voor apps die toegang hebben tot inhoud met Microsoft Purview Informatiebeveiliging labels. Ondernemingsbeheerders hebben nu inzicht in de workloads waartoe deze apps toegang hebben en of ze toegang hebben tot gevoelige gegevens in deze workloads. Met vooraf gedefinieerde en aangepaste beleidsregels worden beheerders gewaarschuwd over apps die hebben geprobeerd toegang te krijgen tot gevoelige gegevens. Bovendien kan app-governance niet-compatibele apps automatisch deactiveren.

- Uitgebreide dekking voor alle niet-Graph API apps: app-governance heeft de dekking uitgebreid om meer apps in uw tenant te beveiligen. Naast OAuth-apps die gebruikmaken van Microsoft Graph API, biedt app-governance nu zichtbaarheid en beveiliging voor alle OAuth-apps die zijn geregistreerd op Microsoft Entra ID. Meer informatie over de dekking van app-governance.

Defender for Cloud Apps versie 236

dinsdag 18 september 2022

-

Egnyte API-connector is algemeen beschikbaar

De Egnyte API-connector is algemeen beschikbaar, waardoor u meer inzicht krijgt in en controle hebt over het gebruik van de Egnyte-app van uw organisatie. Zie Hoe Defender for Cloud Apps uw Egnyte-omgeving beschermt voor meer informatie.

Defender for Cloud Apps versie 235

dinsdag 4 september 2022

Versie-update van Logboekverzamelaar

We hebben een nieuwe versie van de logboekverzamelaar uitgebracht met de nieuwste oplossingen voor beveiligingsproblemen.Nieuwe versie: columbus-0.235.0-signed.jar

Belangrijkste wijzigingen:

- Docker-installatiekopieën zijn opnieuw opgebouwd met de nieuwste updates

- Openssl-bibliotheek is bijgewerkt van 1.1.1l naar 1.1.1q

- fasterxml.jackson.core.version is bijgewerkt van 2.13.1 naar 2.13.3

Als u de versie wilt bijwerken, stopt u de logboekverzamelaars, verwijdert u de huidige installatiekopieën en installeert u een nieuwe.

Voer deze opdracht uit in de Docker-container om de versie te controleren:cat var/adallom/versions | grep columbus-

Zie Automatisch uploaden van logboeken configureren voor continue rapporten voor meer informatie.Onboarding van toepassing naar sessiebesturingselementen (preview)

Het proces voor het onboarden van een toepassing die moet worden gebruikt voor sessiebeheer is verbeterd en moet het slagingspercentage van het onboardingproces verhogen. Een toepassing onboarden:- Ga naar de lijst App-beheer voor voorwaardelijke toegang in Instellingen ->App-beheer voor voorwaardelijke toegang.

- Nadat u Onboard met sessiebeheer hebt geselecteerd, ziet u het formulier Deze app bewerken .

- Als u de toepassing wilt onboarden voor sessiebesturingselementen, moet u de optie De app gebruiken met sessiebesturingselementen selecteren.

Zie App-beheer voor voorwaardelijke toegang implementeren voor catalogus-apps met Azure AD voor meer informatie.

Defender for Cloud Apps versie 234

dinsdag 21 augustus 2022

Functiepariteit tussen commerciële en overheidsaanbiedingen

We hebben de stroom geconsolideerd waarmee Microsoft Defender for Cloud Apps gegevens kunnen worden gebruikt via Microsoft Defender XDR. Als u deze gegevens wilt gebruiken in Microsoft Defender voor Cloud, moet Microsoft Defender XDR worden gebruikt. Zie Microsoft Defender XDR biedt geïntegreerde XDR-ervaring aan GCC-, GCC High- en DoD-klanten enConnect Microsoft Defender XDR data to Microsoft Sentinel voor meer informatie.Apps beveiligen die gebruikmaken van niet-standaardpoorten met sessiebesturingselementen

Met deze functie kunnen Microsoft Defender for Cloud Apps sessiebeleid afdwingen voor toepassingen die gebruikmaken van andere poortnummers dan 443. Splunk en andere toepassingen die gebruikmaken van andere poorten dan 443 komen nu in aanmerking voor sessiebeheer.

Er is geen configuratievereiste voor deze functie. De functie bevindt zich momenteel in de preview-modus. Zie Apps beveiligen met Microsoft Defender for Cloud Apps app-beheer voor voorwaardelijke toegang voor meer informatie.

Defender for Cloud Apps versie 232 en 233

dinsdag 7 augustus 2022

-

MITRE-technieken

De Defender for Cloud Apps detecties van anomalieën tegen bedreigingsbeveiliging omvatten nu MITRE-technieken en subtechnieken, indien relevant, naast de MITRE-tactiek die al bestaat. Deze gegevens zijn ook beschikbaar in het zijvenster van de waarschuwing in Microsoft Defender XDR. Zie Waarschuwingen voor anomaliedetectie onderzoeken voor meer informatie.

Belangrijk

Afschaffing van oude proxyachtervoegseldomeinen voor sessiebesturingselementen (geleidelijke implementatie)

Vanaf 15 september 2022 biedt Defender for Cloud Apps geen ondersteuning meer voor achtervoegseldomeinen in het formulier<appName>.<region>.cas.ms.

In november 2020 zijn we overgestapt op achtervoegseldomeinen in de vorm van <appName>.mcas.ms, maar hebben we nog steeds respijttijd geboden om over te schakelen van de oude achtervoegsels.

Eindgebruikers hebben weinig kans op navigatieproblemen op een dergelijk domein. Er kunnen echter situaties zijn waarin ze problemen kunnen hebben, bijvoorbeeld als bladwijzers worden opgeslagen in het oude domeinformulier of als een oude koppeling ergens wordt opgeslagen.

Als gebruikers het volgende bericht tegenkomen:

De verbinding voor deze site is niet beveiligd.

missing.cert.microsoft.sharepoint.com.us.cas.ms een ongeldig antwoord verzonden

Ze moeten de URL-sectie .<region>.cas.ms.mcas.ushandmatig vervangen door .

Release van app-beheer van juli 2022

- Meer vooraf gedefinieerde beleidsregels toegevoegd: App-governance heeft nog vijf standaardbeleidsregels uitgebracht om afwijkend app-gedrag te detecteren. Deze beleidsregels worden standaard geactiveerd, maar u kunt ze desgewenst deactiveren. Meer informatie hier

- Nieuwe videobibliotheek: App-beheer heeft een nieuwe bibliotheek gemaakt met korte video's over functies in app-governance, hoe u deze kunt gebruiken en informatie over meer informatie. Bekijk het hier

- Ga voor integratie van Secure Score: Microsoft Secure Score-integratie met de AppG-invoegtoepassing (AppG) voor Microsoft Defender for Cloud Apps (MDA) is algemeen beschikbaar. AppG-klanten ontvangen nu aanbevelingen in Secure Score, zodat ze hun Microsoft 365 OAuth-apps kunnen beveiligen. Waarom is deze integratie belangrijk? Secure Score is een weergave van de beveiligingspostuur van een organisatie en een ingangspunt voor verschillende mogelijkheden om die houding te verbeteren. Door de aanbevelingen voor de Secure Score te volgen, verbeteren klanten de tolerantie tegen bekende en opkomende bedreigingen. AppG is een functie voor beveiligings- en beleidsbeheer die is ontworpen voor OAuth-apps die toegang hebben tot Microsoft 365-gegevens. Met diepgaande integratie in workloads en mogelijkheden voor het detecteren van bedreigingen is AppG geschikt om grote kwetsbaarheid voor aanvallen in bedrijfsapp-ecosystemen aanzienlijk te verminderen. Door appG-gerelateerde aanbevelingen te volgen en voorgestelde beleidsinstellingen in te schakelen, kunnen ondernemingen zowel apps als gegevens beschermen tegen misbruik en werkelijke activiteiten van slechte actoren.

Defender for Cloud Apps versie 231

dinsdag 10 juli 2022

-

Malware-hashes beschikbaar voor SharePoint en OneDrive (preview)

Naast bestands-hashes die beschikbaar zijn voor malware die is gedetecteerd in niet-Microsoft-opslag-apps, bieden nieuwe waarschuwingen voor malwaredetectie nu hashes voor malware die is gedetecteerd in SharePoint en OneDrive. Zie Malwaredetectie voor meer informatie.

Defender for Cloud Apps versie 230

dinsdag 26 juni 2022

-

SaaS-mogelijkheden voor beveiligingspostuurbeheer voor Salesforce en ServiceNow

Evaluaties van beveiligingspostuur zijn beschikbaar voor Salesforce en ServiceNow. Zie Beveiligingspostuurbeheer voor SaaS-apps voor meer informatie.

Defender for Cloud Apps versie 227, 228 en 229

dinsdag 14 juni 2022

Verbeteringen voor Beheer audit

Er zijn extra Defender for Cloud Apps beheerdersactiviteiten toegevoegd:- Bestandsbewakingsstatus - in-/uitschakelen

- Beleid maken en verwijderen

- Het bewerken van beleidsregels is verrijkt met meer gegevens

- Beheer beheer: beheerders toevoegen en verwijderen

Voor elk van de hierboven genoemde activiteiten vindt u de details in het activiteitenlogboek. Zie Beheer activiteit controleren voor meer informatie.

DocuSign API Connector is algemeen beschikbaar

De DocuSign API-connector is algemeen beschikbaar, waardoor u meer inzicht krijgt in en controle hebt over het gebruik van de DocuSign-app van uw organisatie. Zie Hoe Defender for Cloud Apps uw DocuSign-omgeving beschermt voor meer informatie.

Release van app-beheer van mei 2022

- Vooraf gedefinieerde beleidsregels GA: App-governance heeft een set standaardbeleidsregels uitgebracht om afwijkend app-gedrag te detecteren. Deze beleidsregels worden standaard geactiveerd, maar u kunt ze desgewenst deactiveren. Meer informatie hier

- Algemene beschikbaarheid van Teams-workload: App-governance heeft inzichten, beleidsmogelijkheden en governance toegevoegd voor de Teams-workload. U kunt het gegevensgebruik, het gebruik van machtigingen bekijken en beleidsregels maken voor Teams-machtigingen en -gebruik.

- Waarschuwingen voor app-governance zijn verenigd in de M365D-wachtrijen voor waarschuwingen en incidenten: de wachtrij voor app-governancewaarschuwingen is geïntegreerd met de Microsoft Defender XDR waarschuwingen en worden samengevoegd tot incidenten.

Defender for Cloud Apps versie 226

dinsdag 1 mei 2022

-

Verbeteringen in malwaredetectie voor niet-Microsoft-opslag-apps

Defender for Cloud Apps heeft belangrijke verbeteringen aangebracht in het detectiemechanisme voor niet-Microsoft-opslag-apps. Dit vermindert het aantal fout-positieve waarschuwingen.

Defender for Cloud Apps versie 225

dinsdag 24 april 2022

-

Ondersteuning voor Rome- en San Diego ServiceNow-versies

De Defender for Cloud Apps-connector voor ServiceNow ondersteunt nu Rome- en San Diego-versies van ServiceNow. Met deze update kunt u de nieuwste versies van ServiceNow beveiligen met behulp van Defender for Cloud Apps. Zie ServiceNow verbinden met Microsoft Defender for Cloud Apps voor meer informatie.

Defender for Cloud Apps versie 222, 223 en 224

dinsdag 3 april 2022

-

Bijgewerkte ernstniveaus voor Defender for Cloud Apps anomaliedetecties

De ernstniveaus voor Defender for Cloud Apps ingebouwde anomaliedetectiewaarschuwingen worden gewijzigd om het risiconiveau beter weer te geven in het geval van echte positieve waarschuwingen. De nieuwe ernstniveaus zijn te zien op de pagina met beleidsregels: https://portal.cloudappsecurity.com/#/policy

Defender for Cloud Apps versie 221

dinsdag 20 februari 2022

-

Egnyte-app-connector beschikbaar in openbare preview

Er is een nieuwe app-connector voor Egnyte beschikbaar in openbare preview. U kunt nu Microsoft Defender for Cloud Apps verbinden met Atlassian om gebruikers en activiteiten te bewaken en te beveiligen. Zie Egnyte verbinden met Microsoft Defender for Cloud Apps (preview) voor meer informatie.

Defender for Cloud Apps versie 220

dinsdag 6 februari 2022

-

Nieuwe clouddetectielogboekverzamelaar

De Cloud Discovery-logboekverzamelaar is bijgewerkt naar Ubuntu 20.04. Zie Automatisch uploaden van logboeken configureren voor continue rapporten om het te installeren.

Defender for Cloud Apps versie 218 en 219

dinsdag 23 januari 2022

-

Atlassian-app-connector beschikbaar in openbare preview

Een nieuwe app-connector voor Atlassian is beschikbaar in openbare preview. U kunt nu Microsoft Defender for Cloud Apps verbinden met Atlassian om gebruikers en activiteiten te bewaken en te beveiligen. Zie Atlassian verbinden met Microsoft Defender for Cloud Apps (preview) voor meer informatie.

Updates gemaakt in 2021

Defender for Cloud Apps versie 216 en 217

dinsdag 26 december 2021

Niet-Microsoft-activiteiten in geavanceerde opsporing

Activiteiten van niet-Microsoft-apps zijn nu opgenomen in de tabel CloudAppEvent in Microsoft Defender XDR geavanceerde opsporing. Zie het blogbericht Microsoft Defender XDR Tech Community voor meer informatie.NetDocuments API-connector is nu algemeen beschikbaar

De NetDocuments API-connector is algemeen beschikbaar, waardoor u meer inzicht hebt in en controle hebt over hoe uw NetDocument-app wordt gebruikt in uw organisatie. Zie Hoe Cloud App Security uw NetDocuments beschermt voor meer informatie

Defender for Cloud Apps versie 214 en 215

dinsdag 28 november 2021

-

NetDocuments-app-connector beschikbaar in openbare preview

Er is een nieuwe app-connector voor NetDocuments beschikbaar in openbare preview. U kunt nu Microsoft Defender for Cloud Apps verbinden met NetDocuments om gebruikers en activiteiten te bewaken en te beveiligen. Zie NetDocuments verbinden met Microsoft Defender for Cloud Apps voor meer informatie.

Cloud App Security versie 212 en 213

dinsdag 31 oktober 2021

Onmogelijk reizen, activiteit uit niet-frequente landen/regio's, activiteit van anonieme IP-adressen en activiteit van verdachte IP-adressen waarschuwingen zijn niet van toepassing op mislukte aanmeldingen.

Na een grondige beveiligingsbeoordeling hebben we besloten om mislukte aanmeldingsafhandeling te scheiden van de hierboven genoemde waarschuwingen. Vanaf nu worden ze alleen geactiveerd door geslaagde aanmeldingen en niet door mislukte aanmeldingen of aanvalspogingen. Waarschuwing voor massaal mislukte aanmelding wordt nog steeds toegepast als er een afwijkend groot aantal mislukte aanmeldingspogingen bij een gebruiker is. Zie Gedragsanalyse en anomaliedetectie voor meer informatie.Nieuwe anomaliedetectie: ongebruikelijke internetprovider voor een OAuth-app

We hebben onze anomaliedetecties uitgebreid met verdachte toevoeging van bevoegde referenties aan een OAuth-app. De nieuwe detectie is nu out-of-the-box beschikbaar en automatisch ingeschakeld. De detectie kan erop wijzen dat een aanvaller de app heeft gecompromitteerd en deze gebruikt voor schadelijke activiteiten. Zie Ongebruikelijke internetprovider voor een OAuth-app voor meer informatie.Nieuwe detectie: Activiteit van aan wachtwoordspray gekoppelde IP-adressen

Deze detectie vergelijkt IP-adressen die geslaagde activiteiten uitvoeren in uw cloudtoepassingen met IP-adressen die door de bedreigingsinformatiebronnen van Microsoft zijn geïdentificeerd als onlangs wachtwoordsprayaanvallen hebben uitgevoerd. Het waarschuwt over gebruikers die het slachtoffer waren van campagnes voor wachtwoordspray en toegang hebben gekregen tot uw cloudtoepassingen vanaf die schadelijke IP-adressen. Deze nieuwe waarschuwing wordt gegenereerd door het bestaande beleid activiteit op basis van verdachte IP-adressen . Zie Activiteit van verdachte IP-adressen voor meer informatie.Smartsheet- en OneLogin-API-connectors zijn nu algemeen beschikbaar

Smartsheet- en OneLogin-API-connectors zijn nu algemeen beschikbaar. U kunt microsoft Cloud App Security nu verbinden met Smartsheet en OneLogin om gebruikers en activiteiten te bewaken en te beveiligen. Zie Connect Smartsheet en Connect OneLogin voor meer informatie.Nieuwe Shadow IT-integratie met Open Systems

We hebben systeemeigen integratie toegevoegd met Open Systems, zodat u schaduw-IT-inzicht krijgt in het gebruik van apps en de controle over app-toegang. Zie Integreren Cloud App Security met Open Systems voor meer informatie.

Cloud App Security release 209, 210 en 211

dinsdag 10 oktober 2021

Slack API-connector is nu algemeen beschikbaar

Slack API-connector is algemeen beschikbaar, waardoor u meer inzicht krijgt in en controle hebt over hoe uw app wordt gebruikt in uw organisatie. Zie Hoe Cloud App Security uw Slack Enterprise beschermt voor meer informatie.Nieuwe waarschuwingservaring voor bewaakte apps met Microsoft Defender voor Eindpunt is nu algemeen beschikbaar

Cloud App Security heeft de systeemeigen integratie met Microsoft Defender voor Eindpunt uitgebreid. U kunt nu soft block toepassen op toegang tot apps die zijn gemarkeerd als bewaakt met behulp van de netwerkbeveiligingsfunctie van Microsoft Defender voor Eindpunt. Eindgebruikers kunnen het blok omzeilen. Het rapport blok-bypass is beschikbaar in de gedetecteerde app-ervaring van Cloud App Security. Zie voor meer informatie:Nieuwe gedetecteerde app-ervaring in algemene beschikbaarheid

Als onderdeel van continue verbetering van onze entiteitservaringen introduceren we een gemoderniseerde ervaring met gedetecteerde apps en OAuth-apps en een uniforme weergave van een toepassingsentiteit. Zie Werken met de app-pagina voor meer informatie.

Cloud App Security versie 208

dinsdag 22 augustus 2021

Nieuwe gedetecteerde app-ervaring in openbare preview

Als onderdeel van continue verbetering van onze entiteitservaringen introduceren we een gemoderniseerde ervaring met gedetecteerde apps en OAuth-apps en een uniforme weergave van een toepassingsentiteit. Zie Werken met de app-pagina voor meer informatie.App-governance-invoegtoepassing voor Cloud App Security beschikbaar in openbare preview

De invoegtoepassing app-beheer voor Microsoft Cloud App Security is een functie voor beveiligings- en beleidsbeheer die is ontworpen voor OAuth-apps die toegang hebben tot Microsoft 365-gegevens via Microsoft Graph-API's. App-governance biedt volledige zichtbaarheid, herstel en governance in hoe deze apps toegang krijgen tot, gebruiken en delen van uw gevoelige gegevens die zijn opgeslagen in Microsoft 365 via bruikbare inzichten en geautomatiseerde beleidswaarschuwingen en -acties. Voor meer informatie:Smartsheet-app-connector beschikbaar in openbare preview

Er is een nieuwe app-connector voor Smartsheet beschikbaar in openbare preview. U kunt microsoft Cloud App Security nu verbinden met Smartsheet om gebruikers en activiteiten te bewaken en te beveiligen. Zie Smartsheet verbinden met Microsoft Cloud App Security voor meer informatie.

Cloud App Security versie 207

dinsdag 8 augustus 2021

-

Nieuwe waarschuwingservaring voor bewaakte apps met Microsoft Defender voor Eindpunt (openbare preview)

Cloud App Security heeft de systeemeigen integratie met Microsoft Defender voor Eindpunt (MDE) uitgebreid. U kunt nu soft block toepassen op toegang tot apps die zijn gemarkeerd als bewaakt met behulp van de netwerkbeveiligingsfunctie van Microsoft Defender voor Eindpunt. Eindgebruikers kunnen het blok omzeilen. Het rapport blok-bypass is beschikbaar in de gedetecteerde app-ervaring van Cloud App Security. Zie voor meer informatie:

Cloud App Security versie 206

dinsdag 25 juli 2021

-

Nieuwe Cloud Discovery Open Systems-logboekparser

Cloud Discovery van Cloud App Security analyseert een breed scala aan verkeerslogboeken om apps te rangschikken en te beoordelen. Cloud Discovery bevat nu een ingebouwde logboekparser ter ondersteuning van de Open Systems-indeling. Zie Ondersteunde firewalls en proxy's voor een lijst met ondersteunde logboekparseers.

Cloud App Security versie 205

dinsdag 11 juli 2021

Zendesk-app-connector beschikbaar in openbare preview

Er is een nieuwe app-connector voor Zendesk beschikbaar in openbare preview. U kunt nu Microsoft Cloud App Security verbinden met Zendesk om gebruikers en activiteiten te bewaken en te beveiligen. Zie Zendesk verbinden voor meer informatie.Nieuwe Cloud Discovery-parser voor Wandera

Cloud Discovery in Cloud App Security analyseert een breed scala aan verkeerslogboeken om apps te rangschikken en te beoordelen. Cloud Discovery bevat nu een ingebouwde logboekparser ter ondersteuning van de Wandera-indeling. Zie Ondersteunde firewalls en proxy's voor een lijst met ondersteunde logboekparseers.

Cloud App Security versie 204

dinsdag 27 juni 2021

-

Slack- en OneLogin-app-connectors beschikbaar in openbare preview

Nieuwe app-connectors zijn nu beschikbaar voor Slack en OneLogin in openbare preview. U kunt microsoft Cloud App Security nu verbinden met Slack en OneLogin om gebruikers en activiteiten te bewaken en te beveiligen. Zie Connect Slack en Connect OneLogin voor meer informatie.

Cloud App Security versie 203

dinsdag 13 juni 2021

Gecontroleerde uitgever weergeven die aangeeft in O365 OAuth-apps

Cloud App Security wordt nu weergegeven of een uitgever van een Microsoft 365 OAuth-app door Microsoft is geverifieerd om een hoger app-vertrouwen mogelijk te maken. Deze functie wordt geleidelijk geïmplementeerd. Zie Werken met de OAuth-app-pagina voor meer informatie.Azure Active Directory-Cloud App Security-beheerder

Er is een Cloud App Security beheerdersrol toegevoegd aan Azure Active Directory (Azure AD), waardoor de toewijzing van globale beheerdersmogelijkheden alleen kan Cloud App Security via Azure AD. Zie Microsoft 365 en Azure AD rollen met toegang tot Cloud App Security voor meer informatie.Belangrijk

Microsoft raadt u aan rollen te gebruiken met de minste machtigingen. Dit helpt bij het verbeteren van de beveiliging voor uw organisatie. Globale beheerder is een zeer bevoorrechte rol die moet worden beperkt tot scenario's voor noodgevallen wanneer u een bestaande rol niet kunt gebruiken.

Aangepaste tag- en app-domeinen exporteren per gedetecteerde app

Exporteren naar CSV op de pagina gedetecteerde apps bevat nu de aangepaste app-tags en bijbehorende webdomeinen van de toepassing. Zie Werken met gedetecteerde apps voor meer informatie.Belangrijk

Verbeterde proxy-URL voor toegangsbeheer (geleidelijke implementatie)

Vanaf begin juli 2021 wijzigen we ons toegangseindpunt van<mcas-dc-id>.access-control.cas.msinaccess.mcas.ms. Zorg ervoor dat u de regels voor uw netwerkapparaat vóór eind juni bijwerkt, omdat dit kan leiden tot toegangsproblemen. Zie Toegangs- en sessiebesturingselementen voor meer informatie

Cloud App Security versie 200, 201 en 202

dinsdag 30 mei 2021

-

Verificatiecontext (stapsgewijze verificatie) in openbare preview

We hebben de mogelijkheid toegevoegd om gebruikers te beschermen die werken met eigen en bevoorrechte assets door te vereisen dat Azure AD beleid voor voorwaardelijke toegang opnieuw worden beoordeeld in de sessie. Als er bijvoorbeeld een wijziging in het IP-adres wordt gedetecteerd omdat een werknemer in een zeer gevoelige sessie is verplaatst van het kantoor naar de coffeeshop beneden, kan step-up worden geconfigureerd om die gebruiker opnieuw te verifiëren. Zie Stapsgewijze verificatie vereisen (verificatiecontext) bij riskante actie voor meer informatie.

Cloud App Security versie 199

dinsdag 18 april 2021

Beschikbaarheid van servicestatusdashboard

Het verbeterde Cloud App Security Service Health Dashboard is nu beschikbaar in de Microsoft 365-beheer portal voor gebruikers met machtigingen voor servicestatus bewaken. Meer informatie over Microsoft 365-beheer rollen. In het dashboard kunt u meldingen configureren, zodat relevante gebruikers op de hoogte blijven van de huidige Cloud App Security status. Zie Microsoft 365-servicestatus controleren voor meer informatie over het configureren van e-mailmeldingen en aanvullende informatie over het dashboard.AIP-ondersteuning afgeschaft

Labelbeheer vanuit de Azure Information Protection-portal (klassiek) is vanaf 1 april 2021 afgeschaft. Klanten zonder uitgebreide AIP-ondersteuning moeten hun labels migreren naar Microsoft Purview Informatiebeveiliging om vertrouwelijkheidslabels te blijven gebruiken in Cloud App Security. Zonder migratie naar Microsoft Purview Informatiebeveiliging of uitgebreide AIP-ondersteuning wordt bestandsbeleid met vertrouwelijkheidslabels uitgeschakeld. Zie Migratie van geïntegreerde labels voor meer informatie.DLP bijna realtime implementatie voltooid voor Dropbox, ServiceNow, AWS en Salesforce

Nieuwe bijna realtime bestandsscans zijn beschikbaar in Dropbox, ServiceNow en Salesforce. Nieuwe bijna realtime S3-bucketdetectie is beschikbaar in AWS. Zie Apps verbinden voor meer informatie.Openbare preview voor het overschrijven van vertrouwelijkheidslabels voor bevoegdheden

Cloud App Security ondersteunt het overschrijven van vertrouwelijkheidslabels voor bestanden die buiten Cloud App Security zijn gelabeld. Zie Microsoft Purview integreren met Defender for Cloud Apps voor meer informatie.Uitgebreide geavanceerde opsporingsevenementen

We hebben de beschikbare gebeurtenissen in Cloud App Security uitgebreid. Microsoft Defender XDR Geavanceerde opsporing omvat nu telemetrie van Microsoft OneDrive, SharePoint Online, Microsoft 365, Dynamics 365, Dropbox, Power BI, Yammer, Skype voor Bedrijven en Power Automate, naast Exchange Online en Teams, die tot nu toe beschikbaar waren. Zie Apps en services die worden behandeld voor meer informatie.

Cloud App Security versie 198

Uitgebracht: 4 april 2021

Uitsluiting van azure Active Directory-groepsentiteiten van detectie

We hebben de mogelijkheid toegevoegd om gedetecteerde entiteiten uit te sluiten op basis van geïmporteerde Azure Active Directory-groepen. Als u Azure AD groepen uitsluit, worden alle detectiegerelateerde gegevens voor alle gebruikers in deze groepen verborgen. Zie Entiteiten uitsluiten voor meer informatie.API-connectorondersteuning voor ServiceNow Orlando- en Parijs-versies

We hebben ondersteuning toegevoegd voor de ServiceNow API-connector voor de Orlando- en Parijs-versies. Zie Connect ServiceNow to Microsoft Cloud App Security (ServiceNow verbinden met Microsoft Cloud App Security) voor meer informatie.De geselecteerde actie altijd toepassen, zelfs als gegevens niet kunnen worden gescand

We hebben een nieuw selectievakje toegevoegd aan sessiebeleid waarmee alle gegevens die niet kunnen worden gescand, worden behandeld als een overeenkomst voor het beleid.Opmerking

Kennisgeving over afschaffing: deze functie vervangt zowel Behandelen versleuteld als overeenkomst alsbestanden behandelen die niet als overeenkomst kunnen worden gescand, naast het toevoegen van nieuwe functionaliteit. Nieuw beleid bevat standaard het nieuwe selectievakje, dat standaard is uitgeschakeld. Bestaande beleidsregels worden op 30 mei gemigreerd naar het nieuwe selectievakje. Voor beleidsregels met of beide opties is standaard de nieuwe optie geselecteerd. voor alle andere beleidsregels wordt de optie gedeselecteerd.

Cloud App Security versie 197

Uitgebracht: 21 maart 2021

Kennisgeving over afschaffing van statuspagina

Op 29 april wordt Cloud App Security de statuspagina van de service afgeschaft en vervangen door het Service Health Dashboard in de Microsoft 365-beheer portal. De wijziging sluit Cloud App Security aan bij andere Microsoft-services en biedt een uitgebreid serviceoverzicht.Opmerking

Alleen gebruikers met machtigingen servicestatus bewaken hebben toegang tot het dashboard. ZieOver beheerdersrollen voor meer informatie.

In het dashboard kunt u meldingen configureren, zodat relevante gebruikers op de hoogte blijven van de huidige Cloud App Security status. Zie Servicestatus van Microsoft 365 controleren voor meer informatie over het configureren van e-mailmeldingen en aanvullende informatie over dashboards.

Koppeling voor OAuth-app-toestemmingen

We hebben de mogelijkheid toegevoegd om activiteitenonderzoeken rechtstreeks vanuit de OAuth-app-weergave te beperken tot de toestemmingsactiviteiten van specifieke OAuth-app. Zie Verdachte OAuth-apps onderzoeken voor meer informatie.

Cloud App Security versie 195 en 196

Uitgebracht: 7 maart 2021

Verbeterde schaduw-IT-detectie met Microsoft Defender voor Eindpunt

We hebben onze Integratie van Defender voor Eindpunt verder verbeterd met behulp van verbeterde signalen voor de Defender-agent, waardoor de app-detectie en gebruikerscontext van de organisatie nauwkeuriger worden.Als u wilt profiteren van de nieuwste verbeteringen, moet u ervoor zorgen dat de eindpunten van uw organisatie worden bijgewerkt met de meest recente Windows 10-updates:

- KB4601383: Windows 10 versie 1809

- KB4601380: Windows 10 versie 1909

- KB4601382: Windows 10, versie 20H2, versie 21H1 Insider

Configureerbare sessielevensduur

We stellen klanten in staat om een kortere sessieduur te configureren voor app-beheer voor voorwaardelijke toegang. Sessies die door Cloud App Security worden uitgevoerd, hebben standaard een maximale levensduur van 14 dagen. Neem contact met ons op voor mcaspreview@microsoft.commeer informatie over het verkorten van de levensduur van sessies.

Cloud App Security versie 192, 193 en 194

Uitgebracht op 7 februari 2021

Updates naar de pagina Beleid

We hebben de pagina Beleid bijgewerkt en er is een tabblad toegevoegd voor elke beleidscategorie. We hebben ook het tabblad Alle beleidsregels toegevoegd om u een volledige lijst met al uw beleidsregels te geven. Zie Beleidstypen voor meer informatie over de beleidscategorisatie.Verbeterde export van Microsoft 365 OAuth-apps

We hebben de activiteiten van Microsoft 365 OAuth-apps die naar het CSV-bestand worden geëxporteerd, verbeterd met de omleidings-URL van de OAuth-apps. Zie OAuth-app-controle voor meer informatie over het exporteren van OAuth-app-activiteiten.Updates naar de portalinterface

In de komende maanden werkt Cloud App Security de gebruikersinterface bij om een consistentere ervaring te bieden in microsoft 365-beveiligingsportals. Meer informatie

Cloud App Security versie 189, 190 en 191

Uitgebracht op 10 januari 2021

Nieuwe versie van logboekverzamelaar

De bijgewerkte logboekverzamelaar voor Shadow IT-detectie is nu beschikbaar. Het bevat de volgende updates:- We hebben onze Pure-FTPd-versie bijgewerkt naar de nieuwste versie: 1.0.49. TLS < 1.2 is nu standaard uitgeschakeld.

- We hebben de functie 'octet-counted' in RSyslog uitgeschakeld om mislukte verwerking te voorkomen.

Zie Automatisch uploaden van logboeken configureren voor continue rapporten voor meer informatie.

Nieuwe anomaliedetectie: Verdachte toevoeging van referenties aan een OAuth-app

We hebben onze anomaliedetecties uitgebreid met verdachte toevoeging van bevoegde referenties aan een OAuth-app. De nieuwe detectie is nu out-of-the-box beschikbaar en automatisch ingeschakeld. De detectie kan erop wijzen dat een aanvaller de app heeft gecompromitteerd en deze gebruikt voor schadelijke activiteiten. Zie Ongebruikelijke toevoeging van referenties aan een OAuth-app voor meer informatie.Verbeterde controle voor schaduw-IT-detectieactiviteiten

We hebben de controle voor schaduw-IT-activiteiten bijgewerkt met acties die door beheerders worden uitgevoerd. De volgende nieuwe activiteiten zijn nu beschikbaar in het activiteitenlogboek en kunnen worden gebruikt als onderdeel van uw Cloud App Security onderzoekservaring.- Apps taggen of loskoppelen

- Logboekverzamelaars maken, bijwerken of verwijderen

- Gegevensbronnen maken, bijwerken of verwijderen

Nieuwe REST API-eindpunten voor gegevensverrijking

We hebben de volgende Data Enrichment API-eindpunten toegevoegd waarmee u uw IP-adresbereiken volledig kunt beheren met behulp van de API. Gebruik ons voorbeeldbeheerscript om u op weg te helpen. Zie Werken met IP-bereiken en -tags voor meer informatie over bereiken.

Updates gemaakt in 2020

Opmerking

Productnamen voor bedreigingsbeveiliging van Microsoft veranderen. Lees hier meer over deze en andere updates. We gebruiken de nieuwe namen in toekomstige releases.

Cloud App Security versie 187 en 188

Uitgebracht 22 november 2020

Nieuwe Shadow IT-integratie met Menlo Security

We hebben systeemeigen integratie toegevoegd met Menlo Security, zodat u schaduw-IT inzicht krijgt in het gebruik van apps en controle over app-toegang. Zie Integratie van Cloud App Security met Menlo-beveiliging voor meer informatie.Nieuwe Cloud Discovery WatchGuard-logboekparser

Cloud App Security Cloud Discovery analyseert een breed scala aan verkeerslogboeken om apps te rangschikken en te beoordelen. Cloud Discovery bevat nu een ingebouwde logboekparser ter ondersteuning van de WatchGuard-indeling. Zie Ondersteunde firewalls en proxy's voor een lijst met ondersteunde logboekparseers.Nieuwe machtiging voor de rol globale clouddetectiebeheerder

met Cloud App Security kunnen gebruikers met de rol van globale clouddetectiebeheerder nu API-tokens maken en alle Cloud Discovery-gerelateerde API's gebruiken. Zie Ingebouwde Cloud App Security beheerdersrollen voor meer informatie over de rol.Belangrijk

Microsoft raadt u aan rollen te gebruiken met de minste machtigingen. Dit helpt bij het verbeteren van de beveiliging voor uw organisatie. Globale beheerder is een zeer bevoorrechte rol die moet worden beperkt tot scenario's voor noodgevallen wanneer u een bestaande rol niet kunt gebruiken.

Verbeterde gevoeligheidsschuifregelaar: onmogelijke reis

We hebben de gevoeligheidsschuifregelaar bijgewerkt voor onmogelijke reizen om verschillende gevoeligheidsniveaus voor verschillende gebruikersbereiken te configureren, waardoor er meer controle is over de betrouwbaarheid van waarschuwingen voor gebruikersbereiken. U kunt bijvoorbeeld een hoger gevoeligheidsniveau definiëren voor beheerders dan voor andere gebruikers in de organisatie. Zie Onmogelijk reizen voor meer informatie over dit anomaliedetectiebeleid.Verbeterd proxy-URL-achtervoegsel voor sessiebesturingselementen (geleidelijke implementatie)

Op 7 juni 2020 zijn we begonnen met het geleidelijk implementeren van onze verbeterde besturingselementen voor proxysessies om één geïntegreerd achtervoegsel te gebruiken dat geen benoemde regio's bevat. Gebruikers zien<AppName>.mcas.msbijvoorbeeld achtervoegsel in plaats van<AppName>.<Region>.cas.ms. Als u regelmatig domeinen in uw netwerkapparaten of gateways blokkeert, moet u alle domeinen toestaan die worden vermeld onder Toegangs- en sessiebesturingselementen.

Cloud App Security versie 184, 185 en 186

Uitgebracht op 25 oktober 2020

Nieuwe verbeterde ervaring voor bewaking en beheer van waarschuwingen

Als onderdeel van onze voortdurende verbeteringen in het bewaken en beheren van waarschuwingen, is de pagina Cloud App Security waarschuwingen verbeterd op basis van uw feedback. In de verbeterde ervaring worden de statussen Opgelost en Genegeerd vervangen door de status Gesloten met een oplossingstype. Meer informatieNieuwe globale ernst-instelling voor signalen die worden verzonden naar Microsoft Defender voor eindpunten

We hebben de mogelijkheid toegevoegd om de globale ernst-instelling in te stellen voor signalen die naar Microsoft Defender voor Eindpunt worden verzonden. Zie Microsoft Defender voor Eindpunt integreren met Cloud App Security voor meer informatie.Nieuw rapport over beveiligingsaanbeveling

Cloud App Security biedt u beveiligingsconfiguratie-evaluaties voor uw Azure, Amazon Web Services (AWS) en Google Cloud Platform (GCP), zodat u inzicht krijgt in hiaten in de beveiligingsconfiguratie in uw omgeving met meerdere clouds. U kunt nu gedetailleerde rapporten met aanbevelingen voor beveiliging exporteren om u te helpen uw cloudomgevingen te bewaken, te begrijpen en aan te passen om uw organisatie beter te beschermen. Zie Rapport beveiligingsaanbeveling voor meer informatie over het exporteren van het rapport.Verbeterd proxy-URL-achtervoegsel voor sessiebesturingselementen (geleidelijke implementatie)

Op 7 juni 2020 zijn we begonnen met het geleidelijk implementeren van onze verbeterde besturingselementen voor proxysessies om één geïntegreerd achtervoegsel te gebruiken dat geen benoemde regio's bevat. Gebruikers zien<AppName>.mcas.msbijvoorbeeld achtervoegsel in plaats van<AppName>.<Region>.cas.ms. Als u regelmatig domeinen in uw netwerkapparaten of gateways blokkeert, moet u alle domeinen toestaan die worden vermeld onder Toegangs- en sessiebesturingselementen.Updates naar de cloud-app-catalogus

We hebben de volgende updates aangebracht in onze cloud-app-catalogus:- Teams Beheer Center is bijgewerkt als zelfstandige app

- Microsoft 365-beheer Center is gewijzigd in Office Portal

Terminologie bijwerken

We hebben de term machine naar apparaat bijgewerkt als onderdeel van de algemene inspanningen van Microsoft om terminologie in verschillende producten uit te lijnen.

Cloud App Security versie 182 en 183

Uitgebracht op 6 september 2020

-

Toegangs- en sessiebesturingselementen voor Azure Portal GA

App-beheer voor voorwaardelijke toegang voor de Azure Portal is nu algemeen beschikbaar. Zie Apps beveiligen met Microsoft Defender for Cloud Apps app-beheer voor voorwaardelijke toegang voor meer informatie.

Cloud App Security versie 181

Uitgebracht: 9 augustus 2020

Nieuwe Cloud Discovery Menlo Security-logboekparser

Cloud App Security Cloud Discovery analyseert een breed scala aan verkeerslogboeken om apps te rangschikken en te beoordelen. Cloud Discovery bevat nu een ingebouwde logboekparser ter ondersteuning van de Menlo Security CEF-indeling. Zie Ondersteunde firewalls en proxy's voor een lijst met ondersteunde logboekparseers.Azure Active Directory (AD) Cloud App Discovery-naam wordt weergegeven in de portal

Voor Azure AD P1- en P2-licenties hebben we de productnaam in de portal bijgewerkt naar Cloud App Discovery. Meer informatie over Cloud App Discovery.

Cloud App Security versie 179 en 180

Uitgebracht op 26 juli 2020

Nieuwe anomaliedetectie: verdachte activiteiten voor het downloaden van OAuth-app-bestanden

We hebben onze anomaliedetecties uitgebreid met verdachte downloadactiviteiten door een OAuth-app. De nieuwe detectie is nu out-of-the-box beschikbaar en automatisch ingeschakeld om u te waarschuwen wanneer een OAuth-app meerdere bestanden downloadt van Microsoft SharePoint of Microsoft OneDrive op een manier die ongebruikelijk is voor de gebruiker.Prestatieverbeteringen met proxycache voor sessiebesturingselementen (geleidelijke implementatie)

We hebben extra prestatieverbeteringen aangebracht in onze sessiebesturingselementen, door onze mechanismen voor het opslaan van inhoud in cache te verbeteren. De verbeterde service is nog gestroomlijnder en biedt meer reactiesnelheid bij het gebruik van sessiebesturingselementen. Met sessiebesturingselementen wordt geen privé-inhoud in de cache opgeslagen, zodat alleen gedeelde (openbare) inhoud in de cache wordt opgeslagen. Zie Hoe sessiebeheer werkt voor meer informatie.Nieuwe functie: Beveiligingsconfiguratiequery's opslaan

We hebben de mogelijkheid toegevoegd om query's op te slaan voor onze beveiligingsconfiguratiedashboardfilters voor Azure, Amazon Web Services (AWS) en Google Cloud Platform (GCP). Dit kan helpen toekomstige onderzoeken nog eenvoudiger te maken door veelvoorkomende query's opnieuw te gebruiken. Meer informatie over aanbevelingen voor beveiligingsconfiguratie.Verbeterde waarschuwingen voor anomaliedetectie

We hebben de informatie die we bieden voor anomaliedetectiewaarschuwingen uitgebreid met een toewijzing aan de bijbehorende MITRE ATT&CK-tactiek. Deze toewijzing helpt u de fase en impact van de aanval te begrijpen en te helpen bij uw onderzoeken. Meer informatie over het onderzoeken van anomaliedetectiewaarschuwingen.Verbeterde detectielogica: Ransomware-activiteit

We hebben de detectielogica voor Ransomware-activiteit bijgewerkt om een betere nauwkeurigheid en een lager waarschuwingsvolume te bieden. Zie Ransomware-activiteit voor meer informatie over dit beleid voor anomaliedetectie.Rapporten over identiteitsbeveiligingspostuur: zichtbaarheid van tags

We hebben entiteitstags toegevoegd aan identiteitsbeveiligingspostuurrapporten die extra inzichten bieden over entiteiten. Met de tag Vertrouwelijk kunt u bijvoorbeeld riskante gebruikers identificeren en uw onderzoeken prioriteren. Meer informatie over Het onderzoeken van riskante gebruikers.

Cloud App Security versie 178

Uitgebracht op 28 juni 2020

Nieuwe beveiligingsconfiguraties voor Google Cloud Platform (geleidelijke implementatie)

We hebben onze multicloud-beveiligingsconfiguraties uitgebreid om beveiligingsaanbevelingen te bieden voor Google Cloud Platform, op basis van de GCP CIS-benchmark. Met deze nieuwe mogelijkheid biedt Cloud App Security organisaties één weergave voor het bewaken van de nalevingsstatus op alle cloudplatforms, waaronder Azure-abonnementen, AWS-accounts en nu GCP-projecten.Algemene beschikbaarheid van nieuwe app-connectors

We hebben de volgende app-connectors toegevoegd aan ons portfolio met algemeen beschikbare API-connectors, zodat u meer inzicht krijgt in en controle hebt over hoe uw apps in uw organisatie worden gebruikt:Nieuwe algemene beschikbaarheid voor detectie van realtime malware

We hebben onze sessiebesturingselementen uitgebreid om potentiële malware te detecteren met behulp van Microsoft Threat Intelligence bij het uploaden of downloaden van bestanden. De nieuwe detectie is nu algemeen beschikbaar en kan worden geconfigureerd om automatisch bestanden te blokkeren die worden geïdentificeerd als potentiële malware. Zie Malware blokkeren bij uploaden of downloaden voor meer informatie.Verbeterde toegangs- en sessiebesturingselementen met elke IdP GA

Ondersteuning voor toegangs- en sessiebeheer voor SAML-apps die zijn geconfigureerd met een id-provider, is nu algemeen beschikbaar. Zie Apps beveiligen met Microsoft Defender for Cloud Apps app-beheer voor voorwaardelijke toegang voor meer informatie.Verbetering van riskant machineonderzoek

Cloud App Security biedt de mogelijkheid om riskante machines te identificeren als onderdeel van uw schaduw-IT-detectieonderzoek. Nu hebben we het risiconiveau Microsoft Defender Advanced Threat Protection-machine toegevoegd aan de pagina machines, zodat analisten meer context hebben bij het onderzoeken van machines in uw organisatie. Zie Apparaten onderzoeken in Cloud App Security voor meer informatie.Nieuwe functie: Selfservice app-connector uitschakelen (geleidelijke implementatie)

We hebben de mogelijkheid toegevoegd om app-connectors rechtstreeks in Cloud App Security uit te schakelen. Zie App-connectors uitschakelen voor meer informatie.

Cloud App Security versie 177

Uitgebracht op 14 juni 2020

Nieuwe detectie van realtime malware (preview, geleidelijke implementatie)

We hebben onze sessiebesturingselementen uitgebreid om potentiële malware te detecteren met behulp van Microsoft Threat Intelligence bij het uploaden of downloaden van bestanden. De nieuwe detectie is nu out-of-the-box beschikbaar en kan worden geconfigureerd om automatisch bestanden te blokkeren die worden geïdentificeerd als mogelijke malware. Zie Malware blokkeren bij uploaden of downloaden voor meer informatie.Nieuwe toegangstokenondersteuning voor toegangs- en sessiebesturingselementen

We hebben de mogelijkheid toegevoegd om toegangstoken- en codeaanvragen te behandelen als aanmeldingen bij het onboarden van apps voor toegangs- en sessiebeheer. Als u tokens wilt gebruiken, selecteert u het tandwielpictogram Instellingen, selecteert u App-beheer voor voorwaardelijke toegang, bewerkt u de relevante app (menu > met drie puntjes App bewerken), selecteert u Toegangstoken- en codeaanvragen behandelen als app-aanmeldingen en selecteert u vervolgens Opslaan. Zie Apps beveiligen met Microsoft Defender for Cloud Apps app-beheer voor voorwaardelijke toegang voor meer informatie.Verbeterd proxy-URL-achtervoegsel voor sessiebesturingselementen (geleidelijke implementatie)

Op 7 juni 2020 zijn we begonnen met het geleidelijk implementeren van onze verbeterde besturingselementen voor proxysessies om één geïntegreerd achtervoegsel te gebruiken dat geen benoemde regio's bevat. Gebruikers zien<AppName>.mcas.msbijvoorbeeld achtervoegsel in plaats van<AppName>.<Region>.cas.ms. Als u regelmatig domeinen in uw netwerkapparaten of gateways blokkeert, moet u alle domeinen toestaan die worden vermeld onder Toegangs- en sessiebesturingselementen.Nieuwe documentatie

Cloud App Security documentatie is uitgebreid met de volgende nieuwe inhoud:- De Cloud App Security REST API gebruiken: meer informatie over onze API-mogelijkheden en begin met het integreren van uw toepassingen met Cloud App Security.

- Anomaliedetectiewaarschuwingen onderzoeken: raak vertrouwd met de beschikbare UEBA-waarschuwingen, wat ze betekenen, identificeer het risico dat ze vormen, begrijp het bereik van een inbreuk en de actie die u kunt ondernemen om de situatie te verhelpen.

Cloud App Security versie 176

Uitgebracht 31 mei 2020

Nieuwe privacyfunctie voor activiteiten

We hebben uw mogelijkheid verbeterd om nauwkeurig te bepalen welke gebruikers u wilt bewaken met de mogelijkheid om activiteiten privé te maken. Met deze nieuwe functie kunt u gebruikers opgeven op basis van groepslidmaatschap waarvan de activiteiten standaard worden verborgen. Alleen geautoriseerde beheerders hebben de mogelijkheid om ervoor te kiezen om deze privéactiviteiten weer te geven, waarbij elk exemplaar wordt gecontroleerd in het governancelogboek. Zie Privacy van activiteit voor meer informatie.Nieuwe integratie met Azure Active Directory -galerie (Azure AD)

We hebben onze systeemeigen integratie met Azure AD gebruikt om u de mogelijkheid te bieden om rechtstreeks vanuit een app in de cloud-appcatalogus naar de bijbehorende Azure AD Galerie-app te navigeren en deze in de galerie te beheren. Zie Apps beheren met Azure AD Gallery voor meer informatie.Nieuwe feedbackoptie beschikbaar in geselecteerde beleidsregels

We zijn geïnteresseerd in het ontvangen van uw feedback en leren hoe we u kunnen helpen. Een nieuw feedbackdialoogvenster biedt u nu de mogelijkheid om Cloud App Security te verbeteren bij het maken, wijzigen of verwijderen van een bestand, anomaliedetectie of sessiebeleid.Verbeterd proxy-URL-achtervoegsel voor sessiebesturingselementen (geleidelijke implementatie)

Vanaf 7 juni 2020 implementeren we geleidelijk onze verbeterde besturingselementen voor proxysessies om één geïntegreerd achtervoegsel te gebruiken dat geen benoemde regio's bevat. Gebruikers zien<AppName>.mcas.msbijvoorbeeld achtervoegsel in plaats van<AppName>.<Region>.cas.ms. Als u regelmatig domeinen in uw netwerkapparaten of gateways blokkeert, moet u alle domeinen toestaan die worden vermeld onder Toegangs- en sessiebesturingselementen.Prestatieverbeteringen voor sessiebesturingselementen (geleidelijke implementatie)

We hebben aanzienlijke verbeteringen aangebracht in de netwerkprestaties van onze proxyservice. De verbeterde service is nog gestroomlijnder en biedt meer reactiesnelheid bij het gebruik van sessiebesturingselementen.Detectie van nieuwe riskante activiteit: ongebruikelijke mislukte aanmelding

We hebben onze huidige mogelijkheid uitgebreid om riskant gedrag te detecteren. De nieuwe detectie is nu out-of-the-box beschikbaar en automatisch ingeschakeld om u te waarschuwen wanneer een ongebruikelijke mislukte aanmeldingspoging wordt geïdentificeerd. Ongebruikelijke mislukte aanmeldingspogingen kunnen een indicatie zijn van een mogelijke wachtwoordspray brute force-aanval (ook wel bekend als de lage en langzame methode). Deze detectie is van invloed op de algehele onderzoeksprioriteitsscore van de gebruiker.Verbeterde tabelervaring

We hebben de mogelijkheid toegevoegd om de breedte van tabelkolommen te wijzigen, zodat u kolommen kunt vergroten of verkleinen om de manier waarop u tabellen weer te geven kunt aanpassen en verbeteren. U hebt ook de mogelijkheid om de oorspronkelijke indeling te herstellen door het menu tabelinstellingen te selecteren en Standaardbreedte te kiezen.

Cloud App Security versie 175

Uitgebracht op 17 mei 2020

Nieuwe integratie van Shadow IT Discovery met Corrata (preview)

We hebben systeemeigen integratie toegevoegd met Corrata, zodat u schaduw-IT inzicht krijgt in het gebruik van apps en controle over app-toegang. Zie Cloud App Security integreren met Corrata voor meer informatie.Nieuwe Cloud Discovery-logboekparseer