Hoe Defender for Cloud Apps uw Google Workspace-omgeving beschermt

Als hulpprogramma voor opslag en samenwerking in de cloud kunnen uw gebruikers hun documenten op een gestroomlijnde en efficiënte manier delen in uw organisatie en partners. Het gebruik van Google Workspace kan uw gevoelige gegevens niet alleen intern beschikbaar maken, maar ook voor externe medewerkers, of nog erger, deze openbaar beschikbaar maken via een gedeelde koppeling. Dergelijke incidenten kunnen worden veroorzaakt door kwaadwillende actoren of door niet-bekende werknemers. Google Workspace biedt ook een groot app-ecosysteem van derden om de productiviteit te verhogen. Het gebruik van deze apps kan uw organisatie blootstellen aan het risico van schadelijke apps of het gebruik van apps met overmatige machtigingen.

Als u Google Workspace verbindt met Defender for Cloud Apps krijgt u betere inzichten in de activiteiten van uw gebruikers, biedt detectie van bedreigingen met behulp van op machine learning gebaseerde anomaliedetecties, detecties van gegevensbeveiliging (zoals het detecteren van het delen van externe gegevens), maakt geautomatiseerde herstelcontroles mogelijk en detecteert u bedreigingen van apps van derden in uw organisatie.

Belangrijkste bedreigingen

- Gecompromitteerde accounts en interne bedreigingen

- Gegevenslekken

- Onvoldoende beveiligingsbewustzijn

- Schadelijke apps van derden en Google-invoegtoepassingen

- Malware

- Ransomware

- Onbeheerd Bring Your Own Device (BYOD)

Hoe Defender for Cloud Apps uw omgeving helpt beschermen

- Cloudbedreigingen, gecompromitteerde accounts en kwaadwillende insiders detecteren

- Ontdek, classificeer, label en bescherm gereguleeerde en vertrouwelijke gegevens die zijn opgeslagen in de cloud

- OAuth-apps detecteren en beheren die toegang hebben tot uw omgeving

- DLP- en nalevingsbeleid afdwingen voor gegevens die zijn opgeslagen in de cloud

- Blootstelling van gedeelde gegevens beperken en samenwerkingsbeleid afdwingen

- De audittrail van activiteiten gebruiken voor forensisch onderzoek

Beheer van SaaS-beveiligingspostuur

Maak verbinding met Google Workspace om automatisch beveiligingsaanbeveling op te halen in Microsoft Secure Score. Selecteer in Beveiligingsscore aanbevolen acties en filter op Product = Google Workspace.

Google Workspace ondersteunt beveiligingsaanbevelingen om MFA-afdwinging in te schakelen.

Zie voor meer informatie:

Google Workspace beheren met ingebouwde beleidsregels en beleidssjablonen

U kunt de volgende ingebouwde beleidssjablonen gebruiken om potentiële bedreigingen te detecteren en u hiervan op de hoogte te stellen:

| Type | Naam |

|---|---|

| Ingebouwd beleid voor anomaliedetectie |

Activiteit van anonieme IP-adressen Activiteit uit onregelmatig land Activiteit van verdachte IP-adressen Onmogelijk reizen Activiteit uitgevoerd door beëindigde gebruiker (vereist Microsoft Entra ID als IdP) Malwaredetectie Meerdere mislukte aanmeldingspogingen Ongebruikelijke beheeractiviteiten |

| Sjabloon voor activiteitenbeleid | Aanmelden vanaf een riskant IP-adres |

| Sjabloon voor bestandsbeleid | Een bestand detecteren dat is gedeeld met een niet-geautoriseerd domein Een bestand detecteren dat is gedeeld met persoonlijke e-mailadressen Bestanden detecteren met PII/PCI/PHI |

Zie Een beleid maken voor meer informatie over het maken van beleid.

Beheerbesturingselementen automatiseren

Naast het controleren op potentiële bedreigingen, kunt u de volgende governanceacties van Google Workspace toepassen en automatiseren om gedetecteerde bedreigingen te herstellen:

| Type | Actie |

|---|---|

| Gegevensbeheer | - Vertrouwelijkheidslabel Microsoft Purview Informatiebeveiliging toepassen - Leesmachtigingen verlenen aan domein - Een bestand/map in Google Drive privé maken - Openbare toegang tot bestand/map verminderen - Een samenwerker uit een bestand verwijderen - Microsoft Purview Informatiebeveiliging vertrouwelijkheidslabel verwijderen - Externe samenwerkers in bestand/map verwijderen - De mogelijkheid van de bestandseditor om te delen verwijderen - Openbare toegang tot bestand/map verwijderen - Vereisen dat de gebruiker het wachtwoord opnieuw instelt op Google - DLP-schendingssamenvatting verzenden naar bestandseigenaren - DLP-schending verzenden naar laatste bestandseditor - Eigendom van bestand overdragen - Prullenbakbestand |

| Gebruikersbeheer | - Gebruiker onderbreken - Gebruiker waarschuwen bij waarschuwing (via Microsoft Entra ID) - Vereisen dat de gebruiker zich opnieuw aanmeldt (via Microsoft Entra ID) - Gebruiker onderbreken (via Microsoft Entra ID) |

| OAuth-app-beheer | - OAuth-app-machtiging intrekken |

Zie Verbonden apps beheren voor meer informatie over het oplossen van bedreigingen van apps.

Google Workspace in realtime beveiligen

Bekijk onze best practices voor het beveiligen en samenwerken met externe gebruikers en het blokkeren en beveiligen van het downloaden van gevoelige gegevens naar onbeheerde of riskante apparaten.

Google Workspace verbinden met Microsoft Defender for Cloud Apps

In deze sectie vindt u instructies voor het verbinden van Microsoft Defender for Cloud Apps met uw bestaande Google Workspace-account met behulp van de connector-API's. Deze verbinding geeft u inzicht in en controle over het gebruik van Google Workspace. Zie Google Workspace beveiligen voor informatie over hoe Defender for Cloud Apps Google Workspace beveiligt.

Opmerking

Activiteiten voor het downloaden van bestanden voor Google Workspace worden niet weergegeven in Defender for Cloud Apps.

Google Workspace configureren

Meld u als Google Workspace Super Beheer aan bij https://console.cloud.google.com.

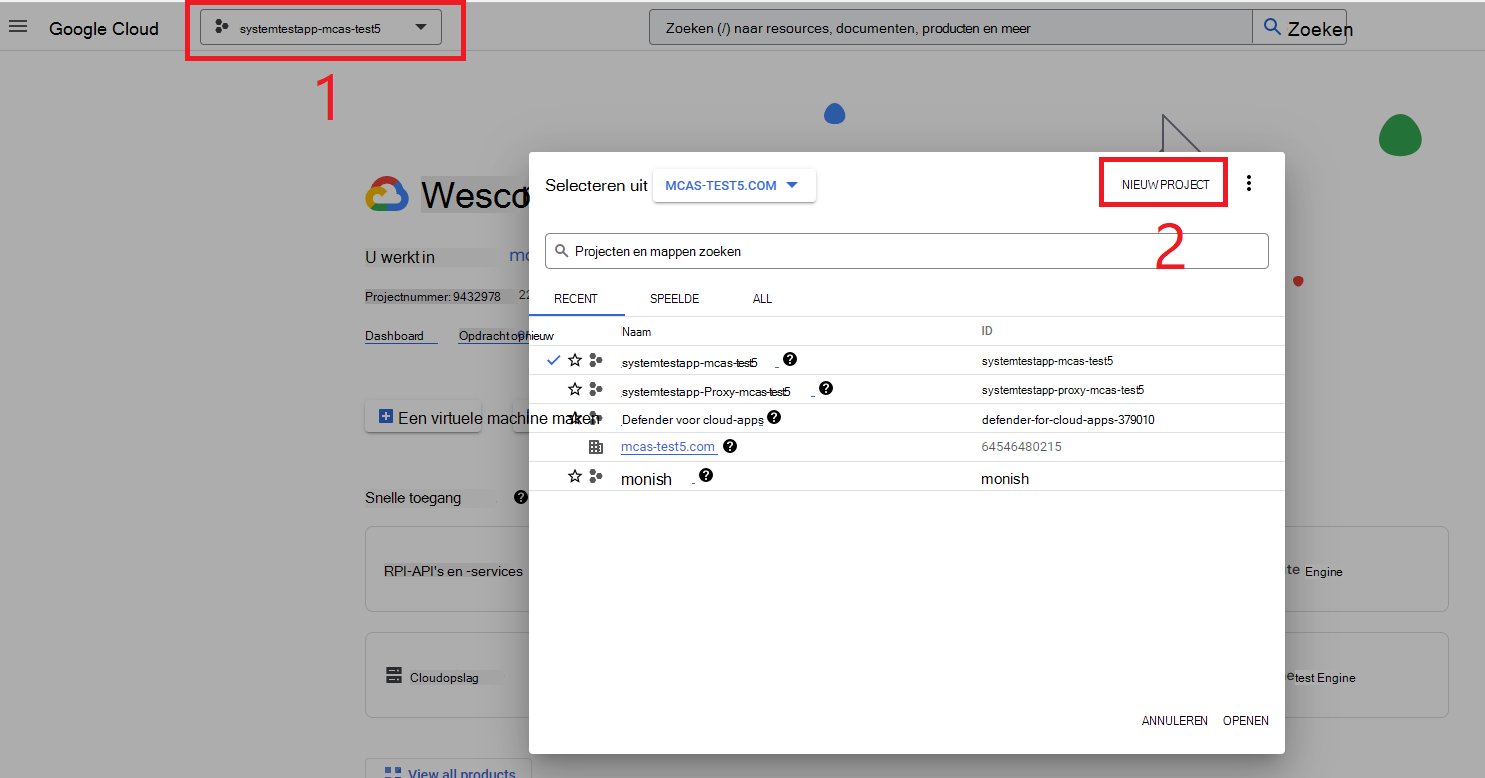

Selecteer de projectvervolgkeuzelijst op het bovenste lint en selecteer vervolgens Nieuw project om een nieuw project te starten.

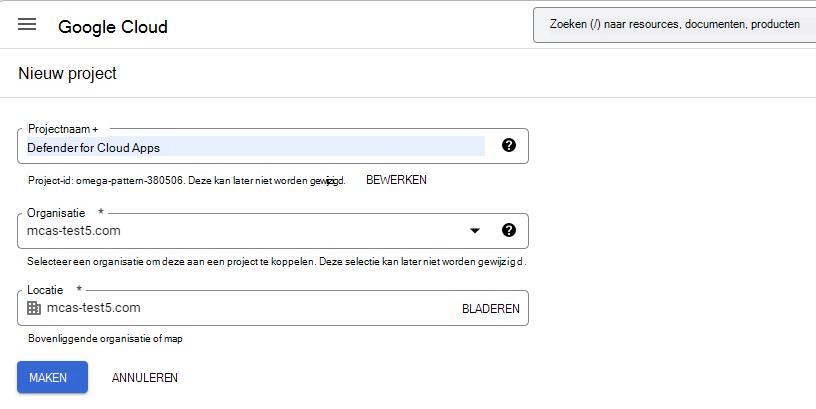

Geef uw project op de pagina Nieuw project de volgende naam: Defender for Cloud Apps en selecteer Maken.

Nadat het project is gemaakt, selecteert u het gemaakte project op het bovenste lint. Kopieer het projectnummer. U hebt het later nodig.

Ga in het navigatiemenu naar API's & Servicesbibliotheek>. Schakel de volgende API's in (gebruik de zoekbalk als de API niet wordt vermeld):

- Beheer SDK-API

- Google Drive-API

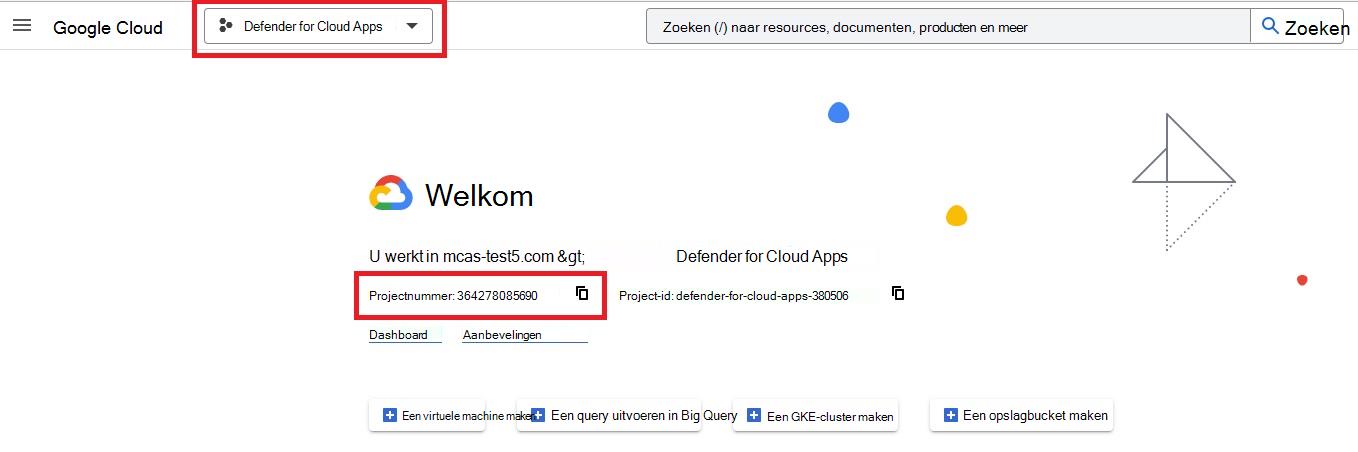

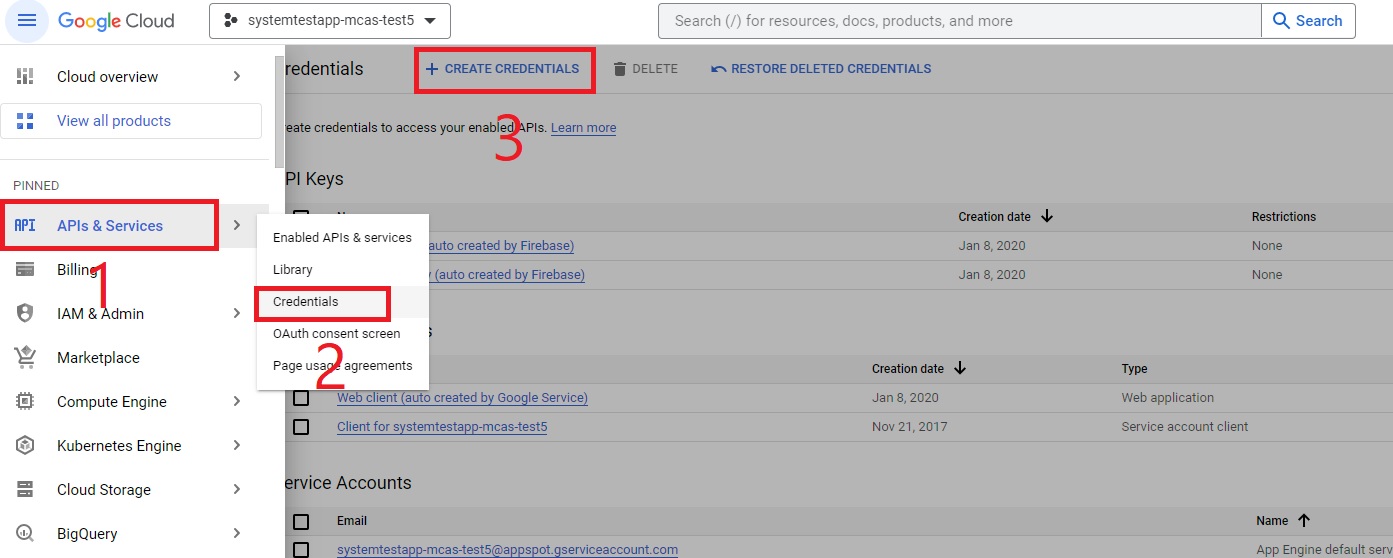

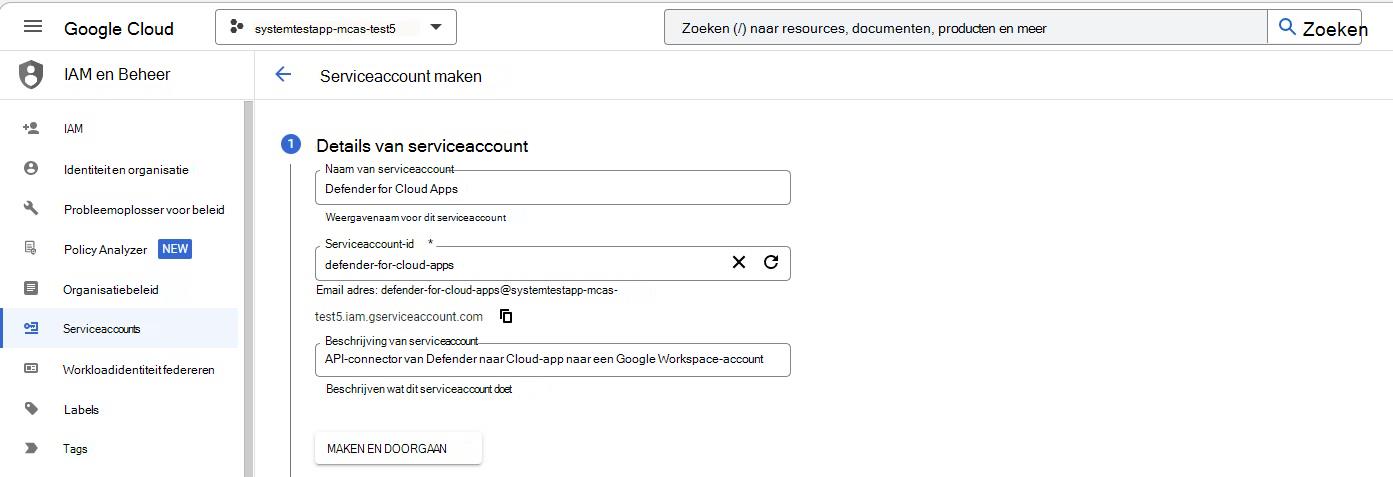

Ga in het navigatiemenu naar API's &Services-referenties> en voer de volgende stappen uit:

Selecteer REFERENTIES MAKEN.

Selecteer Serviceaccount.

Serviceaccountdetails: geef de naam op als Defender for Cloud Apps en beschrijving als API-connector van Defender for Cloud Apps naar een Google-werkruimteaccount.

Selecteer MAKEN EN DOORGAAN.

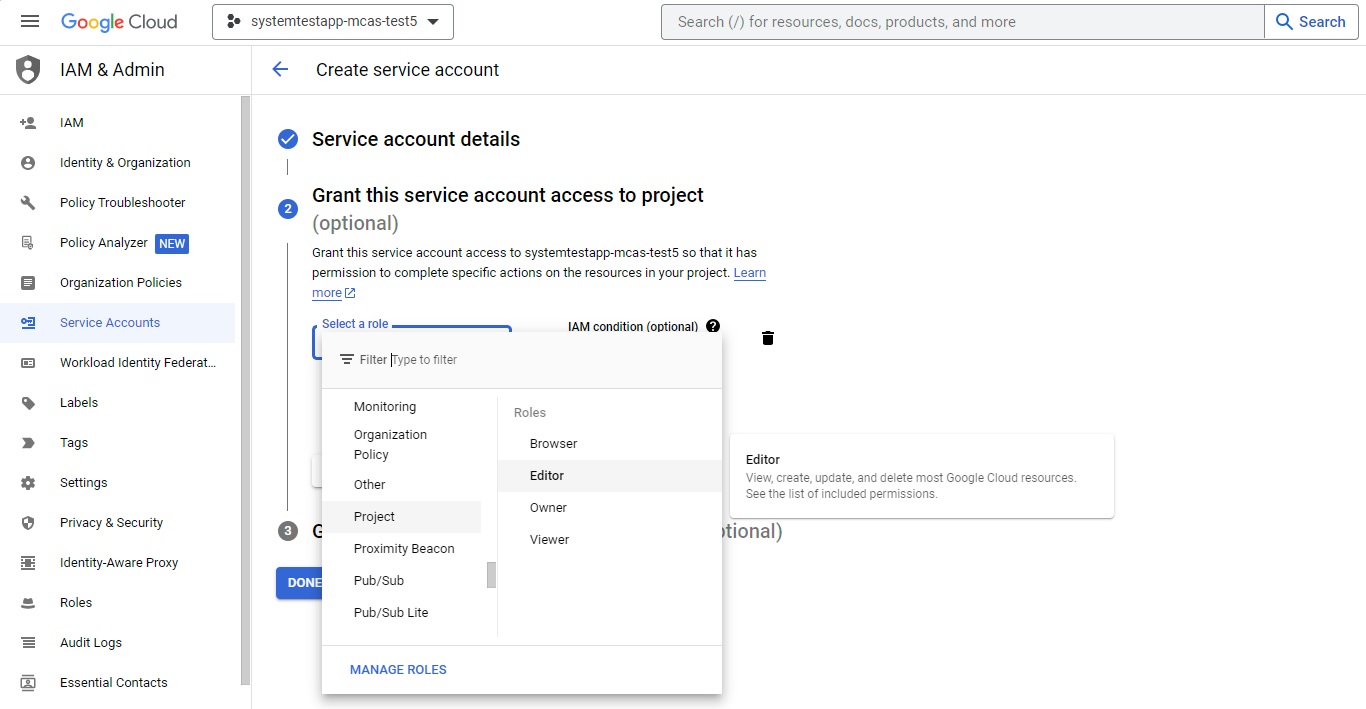

Selecteer onder Dit serviceaccount toegang verlenen tot project bij Rolde optie Project > Editor en selecteer vervolgens Gereed.

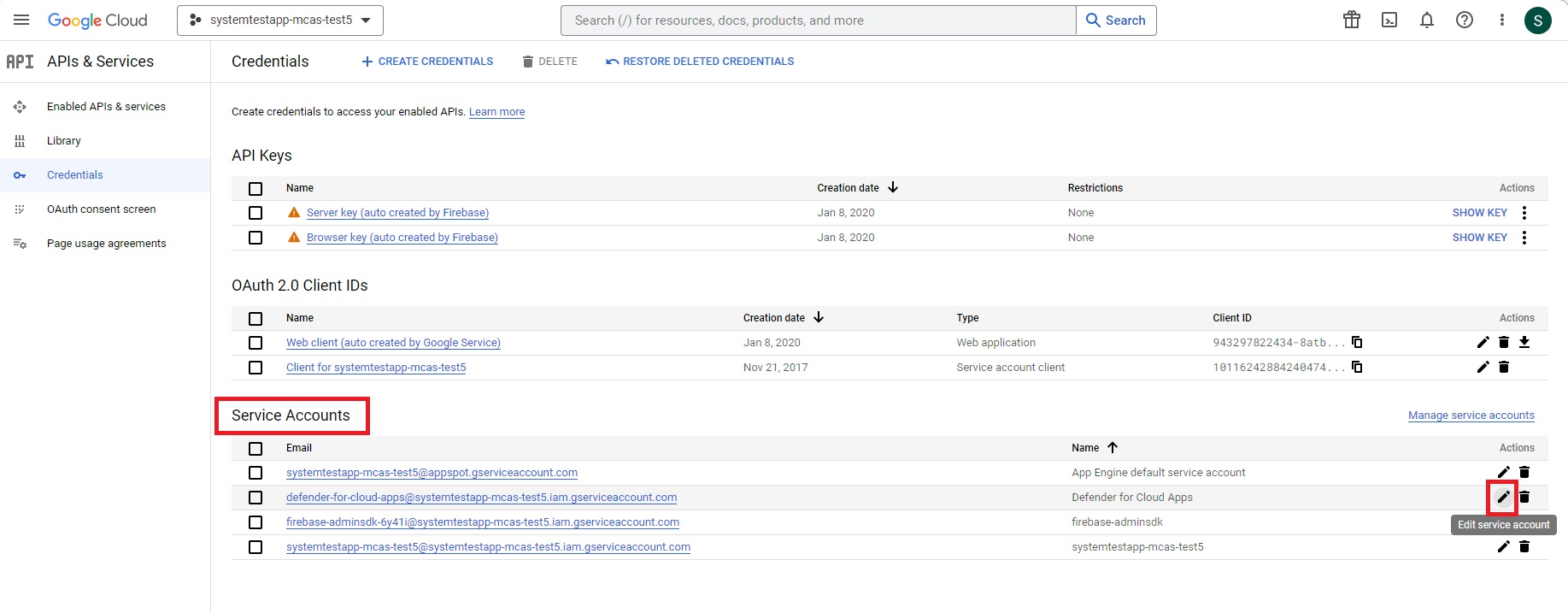

Ga in het navigatiemenu terug naar API's &Services-referenties>.

Zoek en bewerk onder Serviceaccounts het serviceaccount dat u eerder hebt gemaakt door het potloodpictogram te selecteren.

Kopieer het e-mailadres. Deze hebt u later nodig.

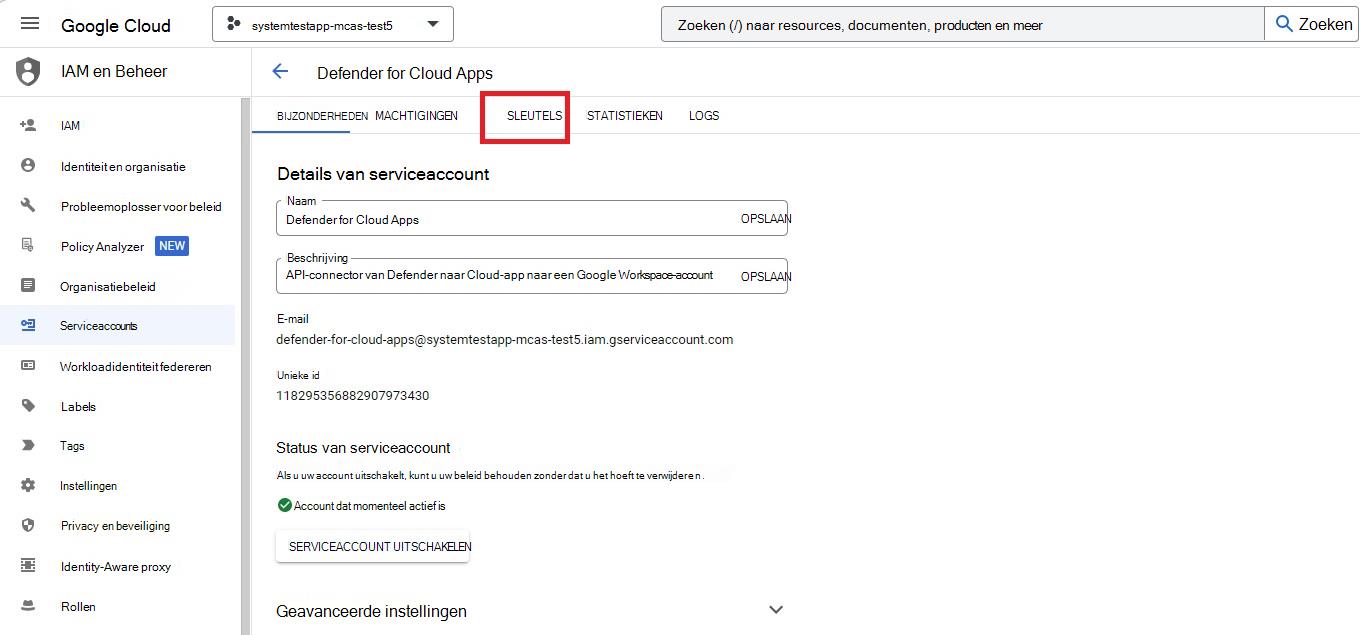

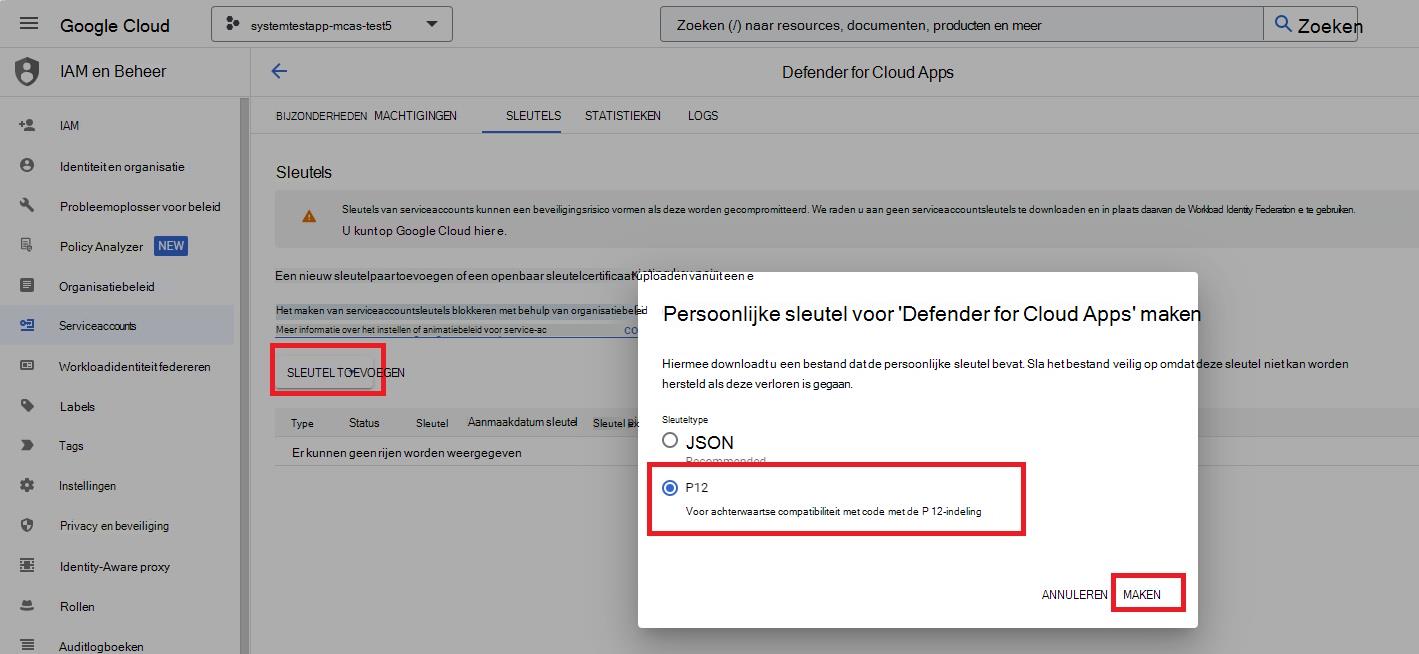

Navigeer naar SLEUTELS vanaf het bovenste lint.

Selecteer in het menu ADD KEYde optie Nieuwe sleutel maken.

Selecteer P12 en selecteer vervolgens MAKEN. Sla het gedownloade bestand en het wachtwoord op dat nodig is om het bestand te gebruiken.

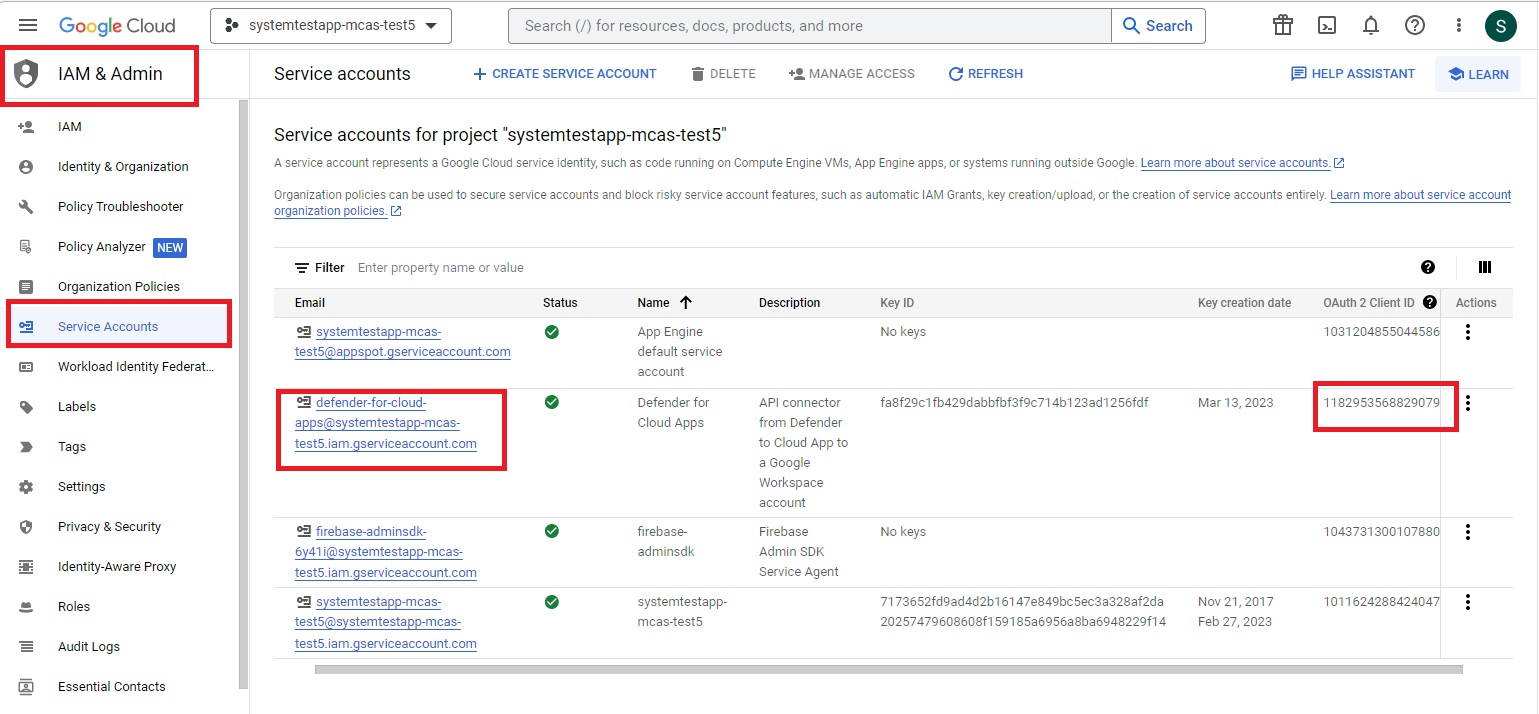

Ga in het navigatiemenu naar IAM & Beheer>Serviceaccounts. Kopieer de client-id die is toegewezen aan het serviceaccount dat u zojuist hebt gemaakt. U hebt deze later nodig.

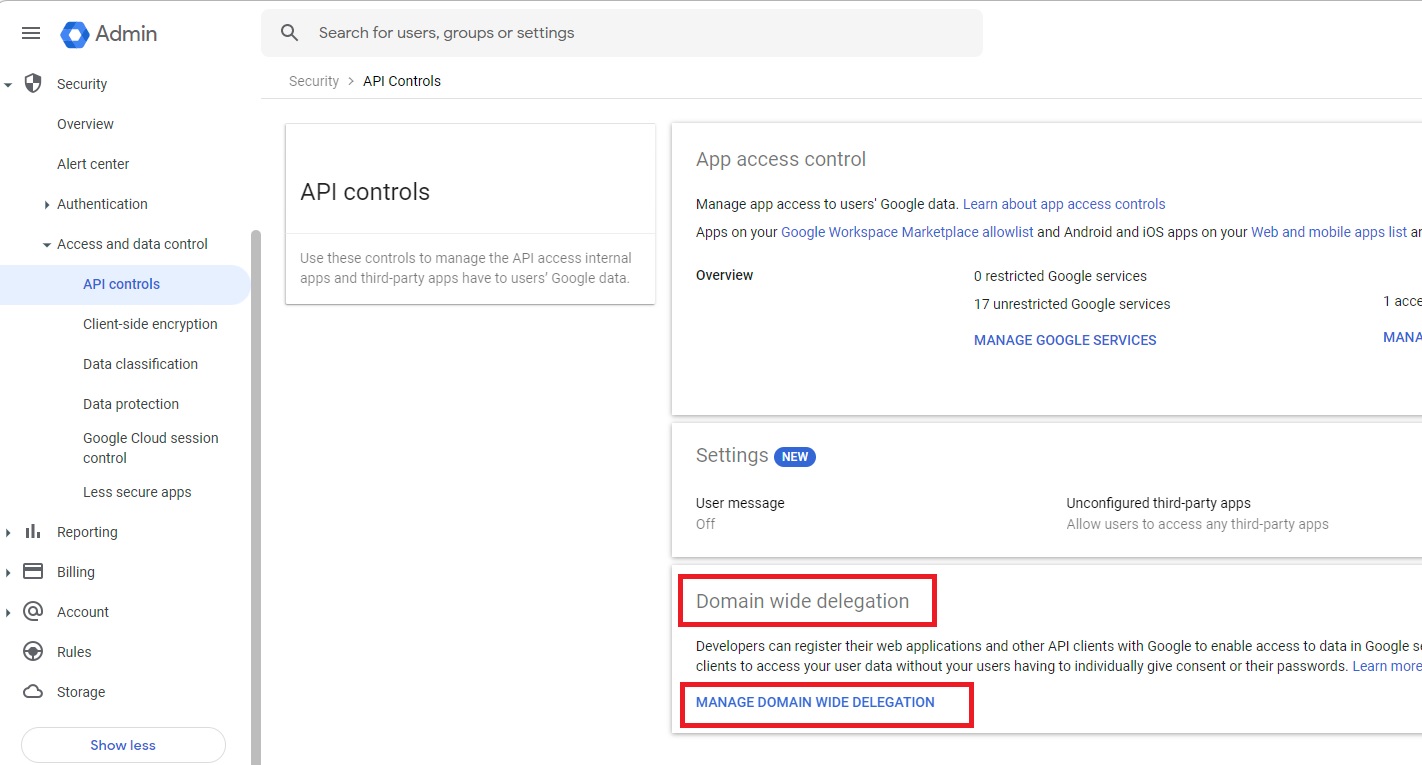

Ga naar admin.google.com en ga in het navigatiemenu naarAPI-besturingselementen voor beveiligingstoegang>en gegevensbeheer>. Voer vervolgens het volgende uit:

Selecteer onder Domeinbredelegeringde optie DOMEINBREDELEGERING BEHEREN.

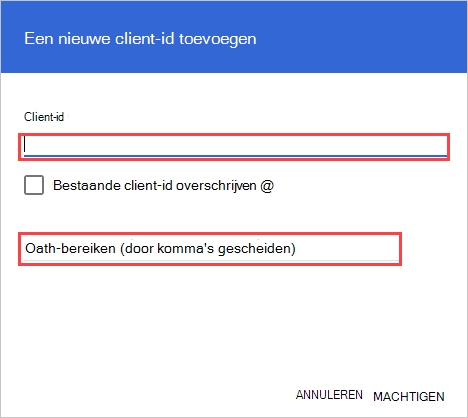

Selecteer Nieuwe toevoegen.

Voer in het vak Client-id de client-id in die u eerder hebt gekopieerd.

Voer in het vak OAuth-bereiken de volgende lijst met vereiste bereiken in (kopieer de tekst en plak deze in het vak):

https://www.googleapis.com/auth/admin.reports.audit.readonly,https://www.googleapis.com/auth/admin.reports.usage.readonly,https://www.googleapis.com/auth/drive,https://www.googleapis.com/auth/drive.appdata,https://www.googleapis.com/auth/drive.apps.readonly,https://www.googleapis.com/auth/drive.file,https://www.googleapis.com/auth/drive.metadata.readonly,https://www.googleapis.com/auth/drive.readonly,https://www.googleapis.com/auth/drive.scripts,https://www.googleapis.com/auth/admin.directory.user.readonly,https://www.googleapis.com/auth/admin.directory.user.security,https://www.googleapis.com/auth/admin.directory.user.alias,https://www.googleapis.com/auth/admin.directory.orgunit,https://www.googleapis.com/auth/admin.directory.notifications,https://www.googleapis.com/auth/admin.directory.group.member,https://www.googleapis.com/auth/admin.directory.group,https://www.googleapis.com/auth/admin.directory.device.mobile.action,https://www.googleapis.com/auth/admin.directory.device.mobile,https://www.googleapis.com/auth/admin.directory.user

Selecteer AUTORISEREN.

Defender for Cloud Apps configureren

Selecteer instellingen in de Microsoft Defender Portal. Kies vervolgens Cloud-apps. Selecteer onder Verbonden appsde optie App-connectors.

Voer een van de volgende handelingen uit om de verbindingsgegevens van Google Workspace op te geven onder App-connectors:

Voor een Google Workspace-organisatie die al een verbonden GCP-exemplaar heeft

- Selecteer in de lijst met connectors aan het einde van de rij waarin het GCP-exemplaar wordt weergegeven de drie puntjes en selecteer vervolgens Google Workspace-exemplaar verbinden.

Voor een Google Workspace-organisatie die nog geen verbonden GCP-exemplaar heeft

- Selecteer op de pagina Verbonden appsde optie +Verbinding maken met een app en selecteer vervolgens Google Workspace.

Geef in het venster Exemplaarnaam een naam op voor de connector. Selecteer Volgende.

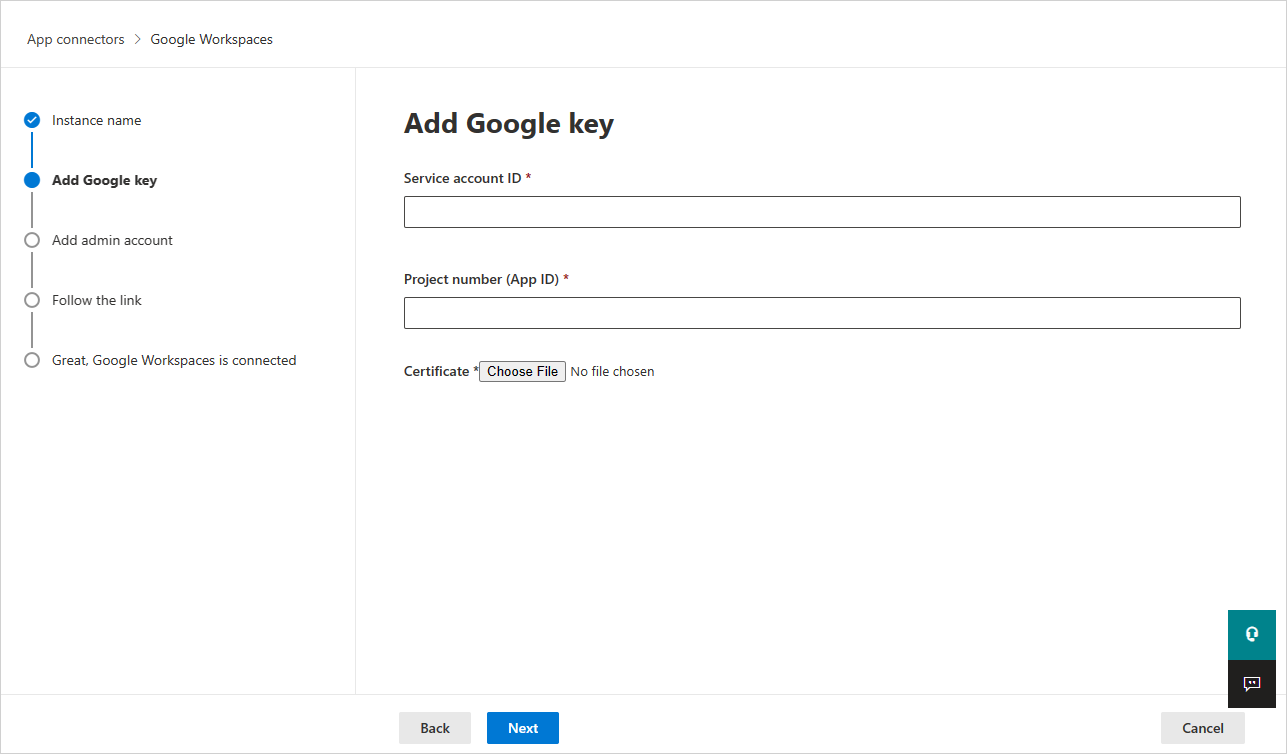

Vul in Google-sleutel toevoegen de volgende informatie in:

Voer de serviceaccount-id in, de Email die u eerder hebt gekopieerd.

Voer het projectnummer (app-id) in dat u eerder hebt gekopieerd.

Upload het P12-certificaatbestand dat u eerder hebt opgeslagen.

Voer het e-mailadres in van uw Google Workspace Super Beheer.

Implementeren met een account dat geen Google Workspace Super Beheer is, leidt tot een fout in de API-test en staat Defender for Cloud Apps niet toe om correct te werken. We vragen specifieke bereiken aan, dus zelfs als Super Beheer, is Defender for Cloud Apps nog steeds beperkt.

Als u een Google Workspace Business- of Enterprise-account hebt, schakelt u het selectievakje in. Zie Directe zichtbaarheid, beveiliging en governanceacties voor uw apps inschakelen voor informatie over welke functies beschikbaar zijn in Defender for Cloud Apps voor Google Workspace Business of Enterprise.

Selecteer Verbinding maken met Google Workspaces.

Selecteer instellingen in de Microsoft Defender Portal. Kies vervolgens Cloud-apps. Selecteer onder Verbonden appsde optie App-connectors. Zorg ervoor dat de status van de verbonden App Connector Verbonden is.

Nadat u verbinding hebt gemaakt met Google Workspace, ontvangt u gebeurtenissen gedurende zeven dagen voorafgaand aan de verbinding.

Nadat u verbinding hebt gemaakt met Google Workspace, voert Defender for Cloud Apps een volledige scan uit. Afhankelijk van het aantal bestanden en gebruikers dat u hebt, kan het voltooien van de volledige scan enige tijd duren. Om scannen in bijna realtime in te schakelen, worden bestanden waarop activiteit wordt gedetecteerd verplaatst naar het begin van de scanwachtrij. Een bestand dat wordt bewerkt, bijgewerkt of gedeeld, wordt bijvoorbeeld meteen gescand. Dit geldt niet voor bestanden die niet inherent zijn gewijzigd. Bestanden die worden bekeken, bekeken, afgedrukt of geëxporteerd, worden bijvoorbeeld gescand tijdens de normale scan.

Gegevens van SaaS Security Posture Management (SSPM) (preview) worden weergegeven in de Microsoft Defender Portal op de pagina Secure Score. Zie Beveiligingspostuurbeheer voor SaaS-apps voor meer informatie.

Als u problemen ondervindt bij het verbinden van de app, raadpleegt u Problemen met app-connectors oplossen.

Volgende stappen

Als u problemen ondervindt, zijn wij er om u te helpen. Open een ondersteuningsticket om hulp of ondersteuning te krijgen voor uw productprobleem.