Aangepaste detectieregels maken en beheren

Aangepaste detectieregels zijn regels die u kunt ontwerpen en aanpassen met behulp van geavanceerde opsporingsquery's. Met deze regels kunt u proactief verschillende gebeurtenissen en systeemstatussen bewaken, waaronder vermoedelijke inbreukactiviteiten en onjuist geconfigureerde eindpunten. U kunt instellen dat ze regelmatig worden uitgevoerd, waarschuwingen genereren en responsacties uitvoeren wanneer er overeenkomsten zijn.

Vereiste machtigingen voor het beheren van aangepaste detecties

Belangrijk

Microsoft raadt u aan rollen te gebruiken met de minste machtigingen. Dit helpt bij het verbeteren van de beveiliging voor uw organisatie. Globale beheerder is een zeer bevoorrechte rol die moet worden beperkt tot scenario's voor noodgevallen wanneer u een bestaande rol niet kunt gebruiken.

Als u aangepaste detecties wilt beheren, moet een van deze rollen aan u zijn toegewezen:

Beveiligingsinstellingen (beheren): gebruikers met deze Microsoft Defender XDR machtiging kunnen beveiligingsinstellingen beheren in de Microsoft Defender portal.

Beveiligingsbeheerder: gebruikers met deze Microsoft Entra rol kunnen beveiligingsinstellingen beheren in de Microsoft Defender portal en andere portals en services.

Beveiligingsoperator: gebruikers met deze Microsoft Entra rol kunnen waarschuwingen beheren en globale alleen-lezentoegang hebben tot beveiligingsfuncties, inclusief alle informatie in de Microsoft Defender portal. Deze rol is alleen voldoende voor het beheren van aangepaste detecties als op rollen gebaseerd toegangsbeheer (RBAC) is uitgeschakeld in Microsoft Defender voor Eindpunt. Als u RBAC hebt geconfigureerd, hebt u ook de machtiging *Beveiligingsinstellingen beheren nodig voor Defender voor Eindpunt.

Als u over de juiste machtigingen beschikt, kunt u aangepaste detecties beheren die van toepassing zijn op gegevens uit specifieke Microsoft Defender XDR-oplossingen. Als u bijvoorbeeld alleen machtigingen hebt voor het beheren van Microsoft Defender voor Office 365, kunt u aangepaste detecties maken met behulp van Email* tabellen, maar niet Identity* met tabellen.

Aangezien de IdentityLogonEvents tabel informatie over verificatieactiviteiten bevat van zowel Microsoft Defender for Cloud Apps als Defender for Identity, moet u over beheermachtigingen beschikken voor beide services om aangepaste detecties te beheren bij het uitvoeren van query's op de genoemde tabel.

Opmerking

Als u aangepaste detecties wilt beheren, moeten beveiligingsoperators de machtiging Beveiligingsinstellingen beheren hebben in Microsoft Defender voor Eindpunt als RBAC is ingeschakeld.

Als u de vereiste machtigingen wilt beheren, kan een globale beheerder het volgende doen:

Wijs de rol Beveiligingsbeheerder of Beveiligingsoperator toe in Microsoft 365-beheercentrum onder Rollen>Beveiligingsbeheerder.

Controleer RBAC-instellingen voor Microsoft Defender voor Eindpunt in Microsoft Defender XDR onderInstellingenmachtigingenrollen>>. Selecteer de bijbehorende rol om de machtiging Beveiligingsinstellingen beheren toe te wijzen.

Opmerking

Een gebruiker moet ook beschikken over de juiste machtigingen voor de apparaten in het apparaatbereik van een aangepaste detectieregel die ze maken of bewerken voordat ze verder kunnen gaan. Een gebruiker kan een aangepaste detectieregel die op alle apparaten kan worden uitgevoerd niet bewerken als dezelfde gebruiker niet over machtigingen voor alle apparaten beschikt.

Een aangepaste detectieregel maken

1. De query voorbereiden

Ga in de Microsoft Defender portal naar Geavanceerde opsporing en selecteer een bestaande query of maak een nieuwe query. Wanneer u een nieuwe query gebruikt, voert u de query uit om fouten te identificeren en mogelijke resultaten te begrijpen.

Belangrijk

Om te voorkomen dat de service te veel waarschuwingen retourneert, wordt elke regel beperkt tot het genereren van slechts 100 waarschuwingen wanneer deze wordt uitgevoerd. Voordat u een regel maakt, moet u uw query aanpassen om waarschuwingen voor normale, dagelijkse activiteiten te voorkomen.

Vereiste kolommen in de queryresultaten

Als u een aangepaste detectieregel wilt maken, moet de query de volgende kolommen retourneren:

-

Timestamp- Wordt gebruikt om de tijdstempel voor gegenereerde waarschuwingen in te stellen - Een kolom of combinatie van kolommen waarmee de gebeurtenis in Defender XDR tabellen uniek wordt geïdentificeerd:

- Voor Microsoft Defender voor Eindpunt tabellen moeten de

Timestampkolommen ,DeviceIdenReportIdin dezelfde gebeurtenis worden weergegeven - Voor waarschuwingstabellen

Timestamp* moet worden weergegeven in de gebeurtenis - Voor Observatie*-tabellen

TimestampenObservationIdmoet deze worden weergegeven in dezelfde gebeurtenis - Voor alle andere

Timestamp, enReportIdmoet worden weergegeven in dezelfde gebeurtenis

- Voor Microsoft Defender voor Eindpunt tabellen moeten de

- Een van de volgende kolommen met een sterke id voor een betrokken asset:

DeviceIdDeviceNameRemoteDeviceNameRecipientEmailAddress-

SenderFromAddress(afzender of Return-Path adres van envelop) -

SenderMailFromAddress(afzenderadres weergegeven door e-mailclient) RecipientObjectIdAccountObjectIdAccountSidAccountUpnInitiatingProcessAccountSidInitiatingProcessAccountUpnInitiatingProcessAccountObjectId

Opmerking

Ondersteuning voor meer entiteiten wordt toegevoegd wanneer nieuwe tabellen worden toegevoegd aan het geavanceerde opsporingsschema.

Eenvoudige query's, zoals query's die de operator of summarize niet gebruiken project om resultaten aan te passen of samen te voegen, retourneren doorgaans deze algemene kolommen.

Er zijn verschillende manieren om ervoor te zorgen dat complexere query's deze kolommen retourneren. Als u bijvoorbeeld wilt aggregeren en tellen op entiteit onder een kolom zoals DeviceId, kunt u nog steeds retourneren Timestamp en ReportId door deze op te halen uit de meest recente gebeurtenis met betrekking tot elke unieke DeviceId.

Belangrijk

Vermijd het filteren van aangepaste detecties met behulp van de Timestamp kolom. De gegevens die worden gebruikt voor aangepaste detecties, worden vooraf gefilterd op basis van de detectiefrequentie.

De onderstaande voorbeeldquery telt het aantal unieke apparaten (DeviceId) met antivirusdetecties en gebruikt dit aantal om alleen de apparaten met meer dan vijf detecties te vinden. Als u de meest recente Timestamp en de bijbehorende ReportIdwilt retourneren, gebruikt deze de summarize operator met de arg_max functie.

DeviceEvents

| where ingestion_time() > ago(1d)

| where ActionType == "AntivirusDetection"

| summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count() by DeviceId

| where count_ > 5

Tip

Voor betere queryprestaties stelt u een tijdfilter in dat overeenkomt met de beoogde uitvoeringsfrequentie voor de regel. Omdat de minst frequente uitvoering elke 24 uur is, worden alle nieuwe gegevens behandeld door te filteren op de afgelopen dag.

2. Nieuwe regel maken en waarschuwingsdetails opgeven

Selecteer detectieregel maken met de query in de query-editor en geef de volgende waarschuwingsdetails op:

- Detectienaam : naam van de detectieregel; moet uniek zijn

- Frequency : interval voor het uitvoeren van de query en het uitvoeren van actie. Zie de sectie Regelfrequentie voor meer richtlijnen

- Waarschuwingstitel : titel weergegeven met waarschuwingen die door de regel worden geactiveerd; moet uniek en in tekst zonder opmaak zijn. Tekenreeksen worden voor beveiligingsdoeleinden opgeschoond, zodat HTML, Markdown en andere code niet werken.

- Ernst : potentieel risico van het onderdeel of de activiteit die door de regel wordt geïdentificeerd.

- Categorie : bedreigingsonderdeel of activiteit die wordt geïdentificeerd door de regel.

- MITRE ATT&CK-technieken : een of meer aanvalstechnieken die worden geïdentificeerd door de regel, zoals beschreven in het MITRE ATT&CK-framework. Deze sectie is verborgen voor bepaalde waarschuwingscategorieën, waaronder malware, ransomware, verdachte activiteiten en ongewenste software.

- Beschrijving : meer informatie over het onderdeel of de activiteit die door de regel wordt geïdentificeerd. Tekenreeksen worden voor beveiligingsdoeleinden opgeschoond, zodat HTML, Markdown en andere code niet werken.

- Aanbevolen acties : aanvullende acties die reagerende gebruikers kunnen uitvoeren als reactie op een waarschuwing.

Regelfrequentie

Wanneer u een nieuwe regel opslaat, wordt deze uitgevoerd en gecontroleerd op overeenkomsten uit de afgelopen 30 dagen aan gegevens. De regel wordt vervolgens opnieuw uitgevoerd met vaste intervallen, waarbij een lookbackperiode wordt toegepast op basis van de frequentie die u kiest:

- Elke 24 uur : wordt elke 24 uur uitgevoerd, en controleert de gegevens van de afgelopen 30 dagen.

- Elke 12 uur : wordt om de 12 uur uitgevoerd en de gegevens van de afgelopen 48 uur gecontroleerd.

- Elke 3 uur : wordt om de drie uur uitgevoerd, en controleert de gegevens van de afgelopen 12 uur.

- Elk uur : wordt elk uur uitgevoerd en de gegevens van de afgelopen 4 uur gecontroleerd.

- Doorlopend (NRT): wordt continu uitgevoerd, waarbij gegevens van gebeurtenissen worden gecontroleerd terwijl ze in bijna realtime (NRT) worden verzameld en verwerkt. Zie Continue frequentie (NRT).

Tip

Koppel de tijdfilters in uw query aan de terugblikperiode. Resultaten buiten de lookbackperiode worden genegeerd.

Wanneer u een regel bewerkt, wordt deze uitgevoerd met de toegepaste wijzigingen in de volgende uitvoeringstijd die is gepland op basis van de frequentie die u hebt ingesteld. De regelfrequentie is gebaseerd op de tijdstempel van de gebeurtenis en niet op de opnametijd.

Continue frequentie (NRT)

Als u een aangepaste detectie instelt op continue frequentie (NRT), kunt u het vermogen van uw organisatie om bedreigingen sneller te identificeren vergroten. Het gebruik van de continue frequentie (NRT) heeft minimale tot geen invloed op uw resourcegebruik en moet daarom worden overwogen voor elke gekwalificeerde aangepaste detectieregel in uw organisatie.

Op de pagina aangepaste detectieregels kunt u aangepaste detectieregels migreren die voldoen aan de frequentie continu (NRT) met één knop, Nu migreren:

Als u Migreren selecteert, krijgt u nu een lijst met alle compatibele regels op basis van hun KQL-query. U kunt ervoor kiezen om alle of geselecteerde regels alleen te migreren op basis van uw voorkeuren:

Zodra u op Opslaan klikt, wordt de frequentie van de geselecteerde regels bijgewerkt naar Continue frequentie (NRT).

Query's die u continu kunt uitvoeren

U kunt een query continu uitvoeren zolang:

- De query verwijst slechts naar één tabel.

- De query maakt gebruik van een operator uit de lijst met ondersteunde KQL-operators. Ondersteunde KQL-functies

- De query maakt geen gebruik van joins, samenvoegingen of de

externaldataoperator. - De query bevat geen regel/informatie over opmerkingen.

Tabellen die ondersteuning bieden voor continue frequentie (NRT)

Detecties in bijna realtime worden ondersteund voor de volgende tabellen:

AlertEvidenceCloudAppEventsDeviceEventsDeviceFileCertificateInfoDeviceFileEventsDeviceImageLoadEventsDeviceLogonEventsDeviceNetworkEventsDeviceNetworkInfoDeviceInfoDeviceProcessEventsDeviceRegistryEventsEmailAttachmentInfo-

EmailEvents(behalveLatestDeliveryLocationenLatestDeliveryActionkolommen) EmailPostDeliveryEventsEmailUrlInfoIdentityDirectoryEventsIdentityLogonEventsIdentityQueryEventsUrlClickEvents

Opmerking

Alleen kolommen die algemeen beschikbaar zijn, kunnen continue frequentie (NRT) ondersteunen.

3. Kies de betrokken entiteiten

Identificeer de kolommen in de queryresultaten waar u verwacht de belangrijkste beïnvloede of beïnvloede entiteit te vinden. Een query kan bijvoorbeeld afzenderadressen (SenderFromAddress of SenderMailFromAddress) en geadresseerde (RecipientEmailAddress) retourneren. Als u identificeert welke van deze kolommen de belangrijkste betrokken entiteit vertegenwoordigt, helpt de service relevante waarschuwingen te aggregeren, incidenten te correleren en acties voor het doel te reageren.

U kunt slechts één kolom selecteren voor elk entiteitstype (postvak, gebruiker of apparaat). Kolommen die niet door uw query worden geretourneerd, kunnen niet worden geselecteerd.

4. Acties opgeven

Uw aangepaste detectieregel kan automatisch acties uitvoeren op apparaten, bestanden, gebruikers of e-mailberichten die door de query worden geretourneerd.

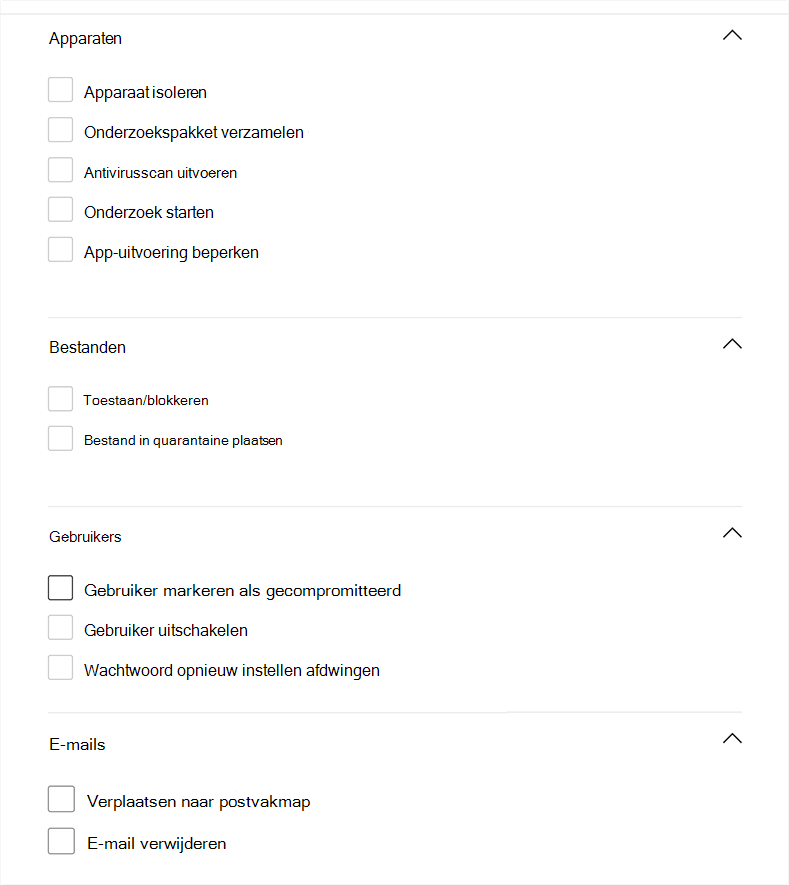

Acties op apparaten

Deze acties worden toegepast op apparaten in de DeviceId kolom van de queryresultaten:

- Apparaat isoleren: gebruikt Microsoft Defender voor Eindpunt om volledige netwerkisolatie toe te passen, waardoor het apparaat geen verbinding kan maken met een toepassing of service. Meer informatie over Microsoft Defender voor Eindpunt machineisolatie.

- Onderzoekpakket verzamelen : verzamelt apparaatgegevens in een ZIP-bestand. Meer informatie over het Microsoft Defender voor Eindpunt-onderzoekspakket.

- Antivirusscan uitvoeren: voert een volledige Microsoft Defender Antivirusscan uit op het apparaat.

- Onderzoek starten : hiermee wordt een geautomatiseerd onderzoek op het apparaat gestart.

- App-uitvoering beperken : hiermee stelt u beperkingen op het apparaat in om alleen bestanden uit te voeren die zijn ondertekend met een door Microsoft uitgegeven certificaat. Meer informatie over app-beperkingen met Microsoft Defender voor Eindpunt.

Acties voor bestanden

Wanneer deze optie is geselecteerd, kan de actie Toestaan/Blokkeren worden toegepast op het bestand. Het blokkeren van bestanden is alleen toegestaan als u machtigingen voor herstellen hebt voor bestanden en als de queryresultaten een bestands-id hebben geïdentificeerd, zoals een SHA1. Zodra een bestand is geblokkeerd, worden andere exemplaren van hetzelfde bestand op alle apparaten ook geblokkeerd. U kunt bepalen op welke apparaatgroep de blokkering wordt toegepast, maar niet op specifieke apparaten.

Wanneer deze optie is geselecteerd, kan de actie Bestand in quarantaine worden toegepast op bestanden in de

SHA1kolom ,InitiatingProcessSHA1,SHA256ofInitiatingProcessSHA256van de queryresultaten. Met deze actie wordt het bestand verwijderd van de huidige locatie en wordt een kopie in quarantaine geplaatst.

Acties voor gebruikers

Wanneer deze optie is geselecteerd, wordt de actie Gebruiker markeren als gecompromitteerd uitgevoerd op gebruikers in de

AccountObjectIdkolom ,InitiatingProcessAccountObjectIdofRecipientObjectIdvan de queryresultaten. Met deze actie stelt u het risiconiveau van gebruikers in op 'hoog' in Microsoft Entra ID, waardoor het bijbehorende identiteitsbeveiligingsbeleid wordt geactiveerd.Selecteer Gebruiker uitschakelen om tijdelijk te voorkomen dat een gebruiker zich aanmeldt.

Selecteer Wachtwoord opnieuw instellen afdwingen om de gebruiker te vragen het wachtwoord te wijzigen bij de volgende aanmeldingssessie.

Disable userVoor beide opties enForce password resetis de gebruikers-SID vereist, die zich in de kolommenAccountSid,InitiatingProcessAccountSid,RequestAccountSidenOnPremSid.

Lees Herstelacties in Microsoft Defender for Identity voor meer informatie over gebruikersacties.

Acties voor e-mailberichten

Als de aangepaste detectie e-mailberichten oplevert, kunt u Verplaatsen naar postvakmap selecteren om de e-mail te verplaatsen naar een geselecteerde map (de mappen Ongewenste e-mail, Postvak IN of Verwijderde items ). U kunt met name e-mailresultaten van items in quarantaine verplaatsen (bijvoorbeeld in het geval van fout-positieven) door de optie Postvak IN te selecteren.

U kunt ook E-mail verwijderen selecteren en vervolgens de e-mailberichten verplaatsen naar Verwijderde items (Voorlopig verwijderen) of de geselecteerde e-mailberichten definitief verwijderen (Hard delete).

De kolommen NetworkMessageId en RecipientEmailAddress moeten aanwezig zijn in de uitvoerresultaten van de query om acties toe te passen op e-mailberichten.

5. Het regelbereik instellen

Stel het bereik in om op te geven welke apparaten worden gedekt door de regel. Het bereik is van invloed op regels die apparaten controleren en heeft geen invloed op regels die alleen postvakken en gebruikersaccounts of identiteiten controleren.

Wanneer u het bereik instelt, kunt u het volgende selecteren:

- Alle apparaten

- Specifieke apparaatgroepen

Alleen gegevens van apparaten in het bereik worden opgevraagd. Ook worden er alleen acties uitgevoerd op deze apparaten.

Opmerking

Gebruikers kunnen een aangepaste detectieregel alleen maken of bewerken als ze de bijbehorende machtigingen hebben voor de apparaten die zijn opgenomen in het bereik van de regel. Beheerders kunnen bijvoorbeeld alleen regels maken of bewerken die zijn afgestemd op alle apparaatgroepen als ze machtigingen hebben voor alle apparaatgroepen.

6. De regel controleren en inschakelen

Nadat u de regel hebt bekeken, selecteert u Maken om deze op te slaan. De aangepaste detectieregel wordt onmiddellijk uitgevoerd. Het wordt opnieuw uitgevoerd op basis van de geconfigureerde frequentie om te controleren op overeenkomsten, waarschuwingen te genereren en reactieacties uit te voeren.

Belangrijk

Aangepaste detecties moeten regelmatig worden gecontroleerd op efficiëntie en effectiviteit. Volg de aanbevolen procedures voor geavanceerde opsporingsquery's voor hulp bij het optimaliseren van uw query's. Als u er zeker van wilt zijn dat u detecties maakt die echte waarschuwingen activeren, neemt u de tijd om uw bestaande aangepaste detecties te controleren door de stappen in Bestaande aangepaste detectieregels beheren te volgen.

U houdt de controle over de breedte of specificiteit van uw aangepaste detecties, zodat eventuele valse waarschuwingen die door aangepaste detecties worden gegenereerd, kunnen aangeven dat bepaalde parameters van de regels moeten worden gewijzigd.

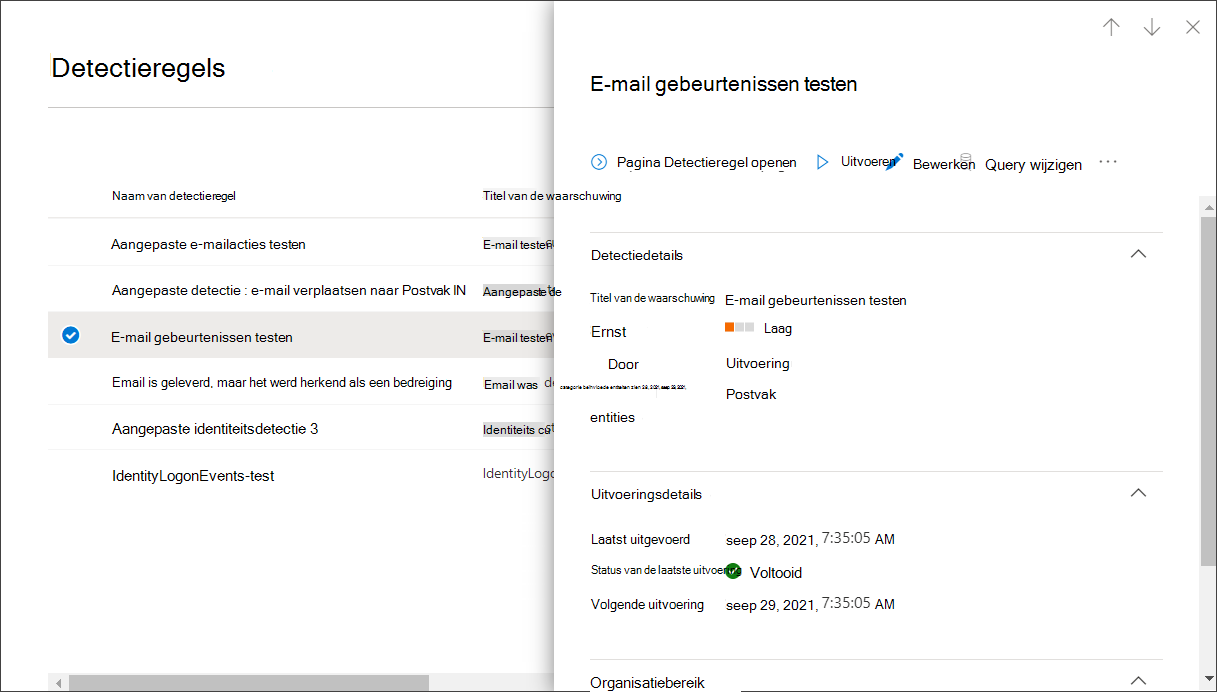

Bestaande aangepaste detectieregels beheren

U kunt de lijst met bestaande aangepaste detectieregels bekijken, de eerdere uitvoeringen controleren en de geactiveerde waarschuwingen controleren. U kunt ook een regel op aanvraag uitvoeren en wijzigen.

Tip

Waarschuwingen die worden gegenereerd door aangepaste detecties, zijn beschikbaar via waarschuwingen en incident-API's. Zie Ondersteunde Microsoft Defender XDR API's voor meer informatie.

Bestaande regels weergeven

Als u alle bestaande aangepaste detectieregels wilt weergeven, gaat u naar Opsporing>aangepaste detectieregels. De pagina bevat alle regels met de volgende uitvoeringsinformatie:

- Laatste uitvoering : wanneer een regel voor het laatst is uitgevoerd om te controleren op queryovereenkomsten en waarschuwingen te genereren

- Status van laatste uitvoering : of een regel is uitgevoerd

- Volgende uitvoering : de volgende geplande uitvoering

- Status : of een regel is in- of uitgeschakeld

Regeldetails weergeven, regel wijzigen en regel uitvoeren

Als u uitgebreide informatie over een aangepaste detectieregel wilt weergeven, gaat u naar Opsporing>aangepaste detectieregels en selecteert u de naam van de regel. Vervolgens kunt u algemene informatie over de regel bekijken, waaronder informatie, de uitvoeringsstatus en het bereik. De pagina bevat ook de lijst met geactiveerde waarschuwingen en acties.

U kunt ook de volgende acties uitvoeren op de regel vanaf deze pagina:

- Uitvoeren : voer de regel onmiddellijk uit. Hiermee wordt ook het interval voor de volgende uitvoering opnieuw ingesteld.

- Bewerken : wijzig de regel zonder de query te wijzigen.

- Query wijzigen : bewerk de query in geavanceerde opsporing.

- Aanzetten / Uitschakelen : schakel de regel in of stop de uitvoering ervan.

- Verwijderen : schakel de regel uit en verwijder deze.

Geactiveerde waarschuwingen weergeven en beheren

Ga in het scherm met regeldetails (Opsporing>aangepaste detecties>[regelnaam]) naar Geactiveerde waarschuwingen, waarin de waarschuwingen worden vermeld die worden gegenereerd door overeenkomsten met de regel. Selecteer een waarschuwing om gedetailleerde informatie hierover weer te geven en voer de volgende acties uit:

- De waarschuwing beheren door de status en classificatie ervan in te stellen (waar of onwaar)

- De waarschuwing koppelen aan een incident

- Voer de query uit die de waarschuwing bij geavanceerde opsporing heeft geactiveerd

Acties controleren

Ga in het scherm met regeldetails (>Opsporing aangepaste detecties>[regelnaam]) naar Geactiveerde acties, waarin de acties worden vermeld die zijn uitgevoerd op basis van overeenkomsten met de regel.

Tip

Als u snel informatie wilt weergeven en actie wilt ondernemen op een item in een tabel, gebruikt u de selectiekolom [✓] aan de linkerkant van de tabel.

Opmerking

Sommige kolommen in dit artikel zijn mogelijk niet beschikbaar in Microsoft Defender voor Eindpunt. Schakel Microsoft Defender XDR in om bedreigingen op te sporen met behulp van meer gegevensbronnen. U kunt uw geavanceerde opsporingswerkstromen van Microsoft Defender voor Eindpunt naar Microsoft Defender XDR verplaatsen door de stappen in Geavanceerde opsporingsquery's migreren van Microsoft Defender voor Eindpunt te volgen.

Zie ook

- Overzicht van aangepaste detectie

- Overzicht van geavanceerd opsporen

- De geavanceerde opsporingsquerytaal leren

- Geavanceerde opsporingsquery's migreren vanuit Microsoft Defender voor Eindpunt

- Microsoft Graph-beveiligings-API voor aangepaste detecties

Tip

Wil je meer weten? Neem contact op met de Microsoft Beveiliging-community in onze Tech Community: Microsoft Defender XDR Tech Community.