Apps onderzoeken die zijn gedetecteerd door Microsoft Defender voor Eindpunt

De Microsoft Defender for Cloud Apps-integratie met Microsoft Defender voor Eindpunt biedt een naadloze oplossing voor zichtbaarheid en controle van Schaduw-IT. Met onze integratie kunnen Defender for Cloud Apps beheerders gedetecteerde apparaten, netwerk gebeurtenissen en app-gebruik onderzoeken.

Vereisten

Voordat u de procedures in dit artikel uitvoert, moet u ervoor zorgen dat u Microsoft Defender voor Eindpunt hebt geïntegreerd met Microsoft Defender for Cloud Apps.

Gedetecteerde apparaten onderzoeken in Defender for Cloud Apps

Nadat u Defender voor Eindpunt hebt geïntegreerd met Defender for Cloud Apps, onderzoekt u gedetecteerde apparaatgegevens in het clouddetectiedashboard.

Selecteer clouddetectiedashboard> in de Microsoft Defender-portal onder Cloud-apps.

Selecteer boven aan de pagina door Defender beheerde eindpunten. Deze stroom bevat gegevens van besturingssystemen die worden vermeld in Defender for Cloud Apps vereisten.

Bovenaan ziet u het aantal gedetecteerde apparaten dat is toegevoegd na de integratie.

Selecteer het tabblad Apparaten .

Zoom in op elk apparaat dat wordt vermeld en gebruik de tabbladen om de onderzoeksgegevens weer te geven. Correlaties zoeken tussen de apparaten, de gebruikers, IP-adressen en apps die betrokken waren bij incidenten:

Overzicht:

- Apparaatrisiconiveau: toont hoe riskant het profiel van het apparaat is ten opzichte van andere apparaten in uw organisatie, zoals wordt aangegeven door de ernst (hoog, gemiddeld, laag, informatie). Defender for Cloud Apps gebruikt apparaatprofielen van Defender voor Eindpunt voor elk apparaat op basis van geavanceerde analyses. Activiteit die afwijken van de basislijn van een apparaat wordt geëvalueerd en bepaalt het risiconiveau van het apparaat. Gebruik het risiconiveau van het apparaat om te bepalen welke apparaten het eerst moeten worden onderzocht.

- Transacties: informatie over het aantal transacties dat gedurende de geselecteerde periode op het apparaat heeft plaatsgevonden.

- Totaal verkeer: informatie over de totale hoeveelheid verkeer (in MB) gedurende de geselecteerde periode.

- Uploads: informatie over de totale hoeveelheid verkeer (in MB) die door het apparaat is geüpload gedurende de geselecteerde periode.

- Downloads: informatie over de totale hoeveelheid verkeer (in MB) die door het apparaat is gedownload gedurende de geselecteerde periode.

Gedetecteerde apps: Lijsten alle gedetecteerde apps die door het apparaat zijn geopend.

Gebruikersgeschiedenis: Lijsten alle gebruikers die zich hebben aangemeld bij het apparaat.

GESCHIEDENIS VAN IP-adres: Lijsten alle IP-adressen die aan het apparaat zijn toegewezen.

Net als bij elke andere clouddetectiebron kunt u de gegevens uit het rapport met door Defender beheerde eindpunten exporteren voor verder onderzoek.

Opmerking

- Defender voor Eindpunt stuurt gegevens door naar Defender for Cloud Apps in segmenten van ~4 MB (~4000 eindpunttransacties)

- Als de limiet van 4 MB niet binnen 1 uur wordt bereikt, rapporteert Defender voor Eindpunt alle transacties die het afgelopen uur zijn uitgevoerd.

Apps detecteren via Defender voor Eindpunt wanneer het eindpunt zich achter een netwerkproxy bevindt

Defender for Cloud Apps kunt schaduw-IT-netwerk gebeurtenissen detecteren die zijn gedetecteerd van Defender voor Eindpunt-apparaten die in dezelfde omgeving werken als een netwerkproxy. Als uw Windows 10-eindpuntapparaat zich bijvoorbeeld in dezelfde omgeving bevindt als ZScalar, kunt Defender for Cloud Apps Schaduw-IT-toepassingen detecteren via de stream Gebruikers van Het Win10-eindpunt.

Apparaatnetwerkevenementen onderzoeken in Microsoft Defender XDR

Opmerking

Netwerk gebeurtenissen moeten worden gebruikt om gedetecteerde apps te onderzoeken en niet worden gebruikt om fouten op te sporen in ontbrekende gegevens.

Gebruik de volgende stappen om gedetailleerder inzicht te krijgen in de netwerkactiviteit van het apparaat in Microsoft Defender voor Eindpunt:

- Selecteer clouddetectie in de Microsoft Defender Portal onder Cloud-apps. Selecteer vervolgens het tabblad Apparaten .

- Selecteer de computer die u wilt onderzoeken en selecteer vervolgens in de linkerbovenhoek Weergave in Microsoft Defender voor Eindpunt.

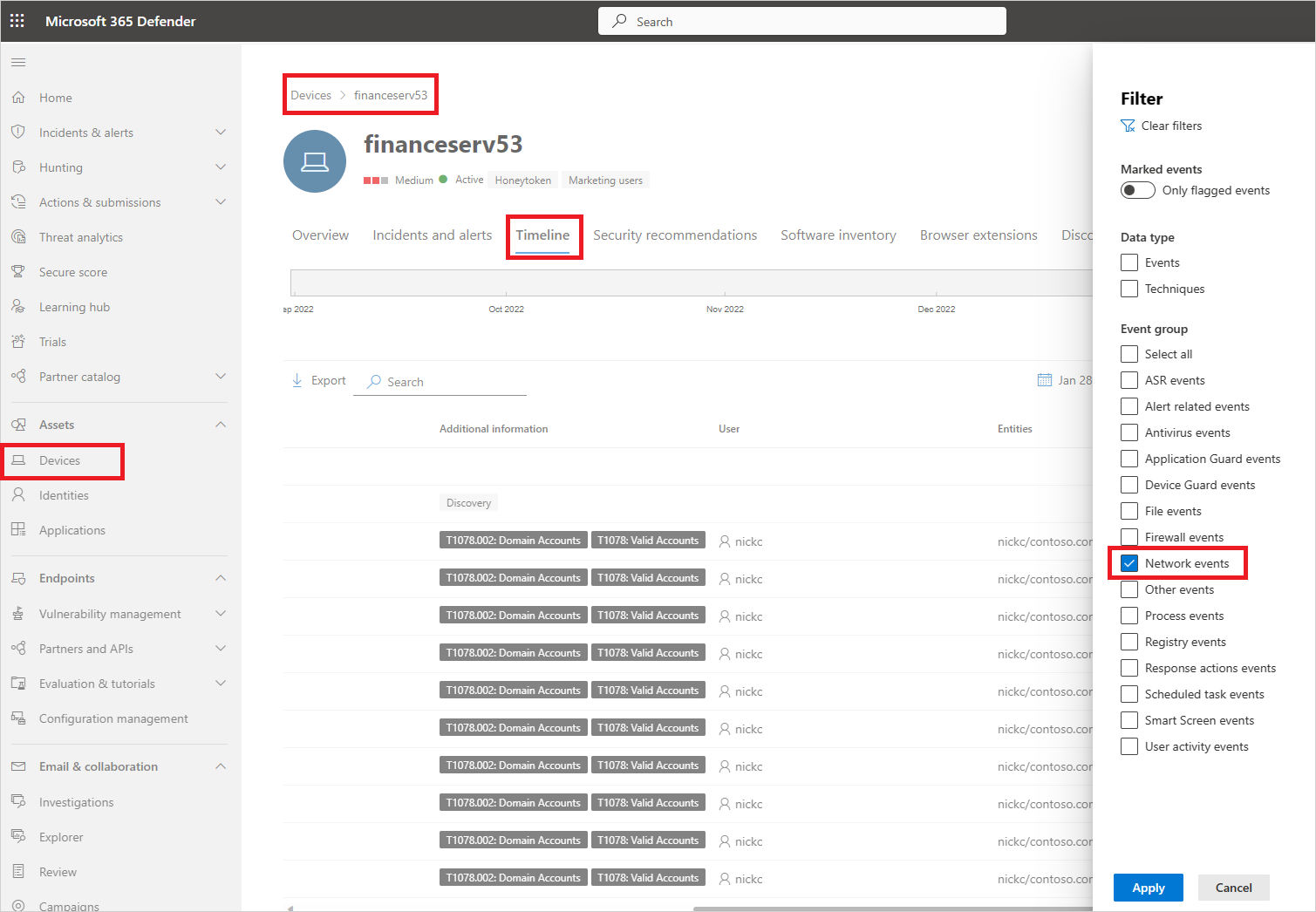

- Selecteer in Microsoft Defender XDR onder Assets ->Apparaten> {geselecteerd apparaat} de optie Tijdlijn.

- Selecteer onder Filtersde optie Netwerkevenementen.

- Onderzoek de netwerkevenementen van het apparaat zo nodig.

App-gebruik onderzoeken in Microsoft Defender XDR met geavanceerde opsporing

Gebruik de volgende stappen om gedetailleerder inzicht te krijgen in app-gerelateerde netwerkgebeurtenissen in Defender voor Eindpunt:

Selecteer clouddetectie in de Microsoft Defender Portal onder Cloud-apps. Selecteer vervolgens het tabblad Gedetecteerde apps .

Selecteer de app die u wilt onderzoeken om de lade te openen.

Selecteer de lijst Met domeinen van de app en kopieer de lijst met domeinen.

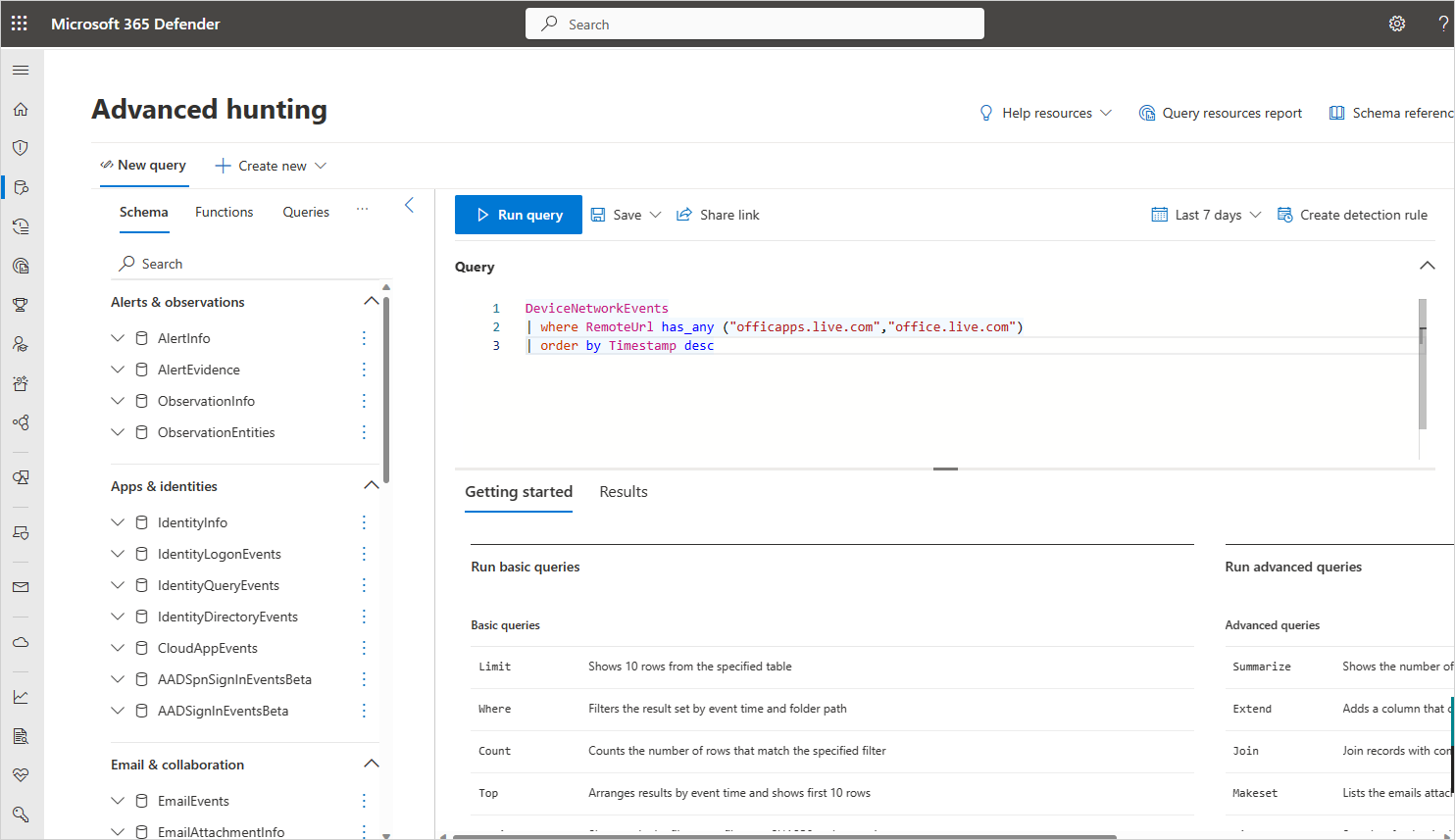

Selecteer in Microsoft Defender XDR onder Opsporingde optie Geavanceerde opsporing.

Plak de volgende query en vervang door

<DOMAIN_LIST>de lijst met domeinen die u eerder hebt gekopieerd.DeviceNetworkEvents | where RemoteUrl has_any ("<DOMAIN_LIST>") | order by Timestamp descVoer de query uit en onderzoek netwerk gebeurtenissen voor deze app.

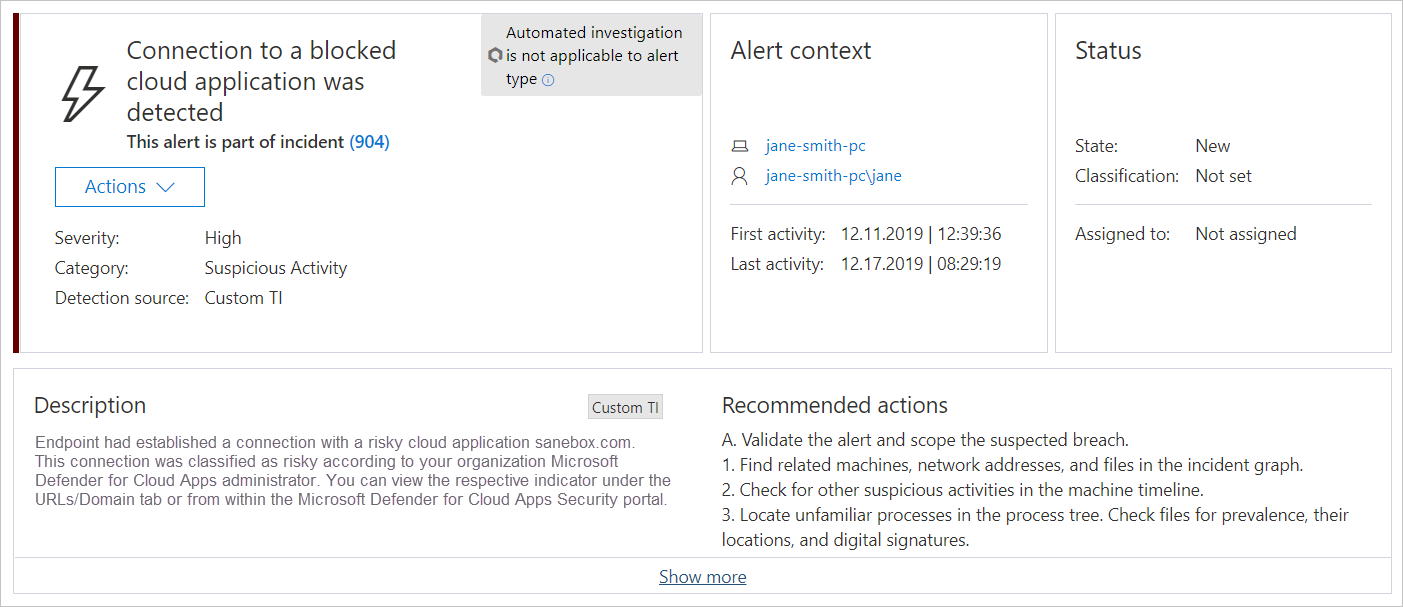

Niet-sanctioneerde apps onderzoeken in Microsoft Defender XDR

Elke poging om toegang te krijgen tot een niet-sanctioneerde app activeert een waarschuwing in Microsoft Defender XDR met gedetailleerde details over de hele sessie. Dit stelt u in staat om dieper onderzoek uit te voeren naar pogingen om toegang te krijgen tot niet-sanctioneerde apps en om aanvullende relevante informatie te verstrekken voor gebruik bij het onderzoek van eindpuntapparaten.

Soms wordt de toegang tot een niet-sanctioneerde app niet geblokkeerd, omdat het eindpuntapparaat niet correct is geconfigureerd of als het afdwingingsbeleid nog niet is doorgegeven aan het eindpunt. In dit geval ontvangen Defender voor Eindpunt-beheerders een waarschuwing in Microsoft Defender XDR dat de niet-sanctioned app niet is geblokkeerd.

Opmerking

- Het duurt maximaal twee uur nadat u een app hebt gelabeld als Niet-sanctioned voor app-domeinen om door te geven aan eindpuntapparaten.

- Apps en domeinen die zijn gemarkeerd als Niet-geaccepteerd in Defender for Cloud Apps, worden standaard geblokkeerd voor alle eindpuntapparaten in de organisatie.

- Momenteel worden volledige URL's niet ondersteund voor niet-sanctioned apps. Daarom worden apps die zijn geconfigureerd met volledige URL's, niet doorgegeven aan Defender for Endpoint en worden ze niet geblokkeerd wanneer ze geen goedkeuring hebben. Wordt bijvoorbeeld

google.com/driveniet ondersteund, terwijldrive.google.comwel wordt ondersteund. - Meldingen in de browser kunnen per browser verschillen.

Volgende stappen

Gerelateerde video's

Als u problemen ondervindt, zijn wij er om u te helpen. Open een ondersteuningsticket om hulp of ondersteuning te krijgen voor uw productprobleem.