Verbonden apps beheren

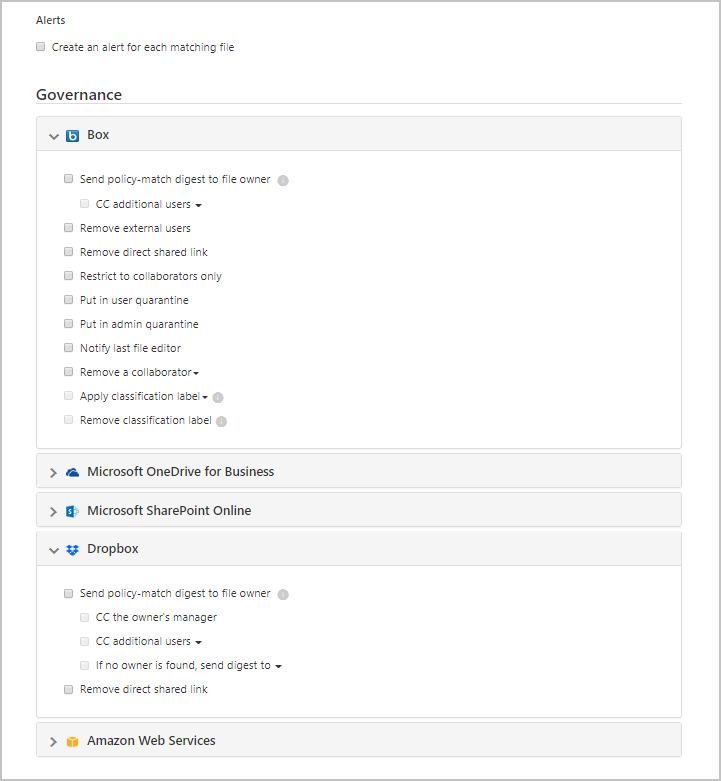

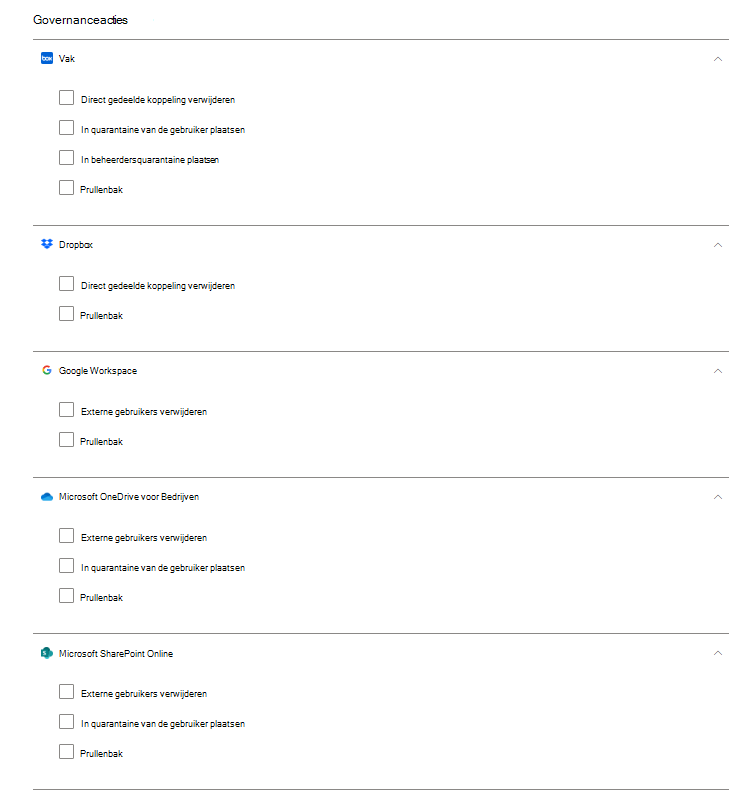

Met governance kunt u bepalen wat uw gebruikers in verschillende apps doen. Voor verbonden apps kunt u governanceacties toepassen op bestanden of activiteiten. Governanceacties zijn geïntegreerde acties die u rechtstreeks vanuit Microsoft Defender for Cloud Apps kunt uitvoeren op bestanden of activiteiten. Governanceacties bepalen wat uw gebruikers doen in verbonden apps.

Opmerking

Wanneer Microsoft Defender for Cloud Apps probeert een governance-actie uit te voeren op een bestand, maar mislukt omdat het bestand is vergrendeld, wordt de beheeractie automatisch opnieuw geprobeerd.

Acties voor bestandsbeheer

De volgende governanceacties kunnen worden uitgevoerd voor verbonden apps op een specifiek bestand, een specifieke gebruiker of een specifiek beleid.

Meldingen:

Waarschuwingen : waarschuwingen kunnen worden geactiveerd in het systeem en via e-mail worden doorgegeven op basis van ernstniveau.

E-mailmelding van gebruikers: Email berichten kunnen worden aangepast en worden verzonden naar alle bestandseigenaren die het schenden.

Specifieke gebruikers waarschuwen : specifieke lijst met e-mailadressen die deze meldingen ontvangen.

Laatste bestandseditor waarschuwen : stuur meldingen naar de laatste persoon die het bestand heeft gewijzigd.

Governanceacties in apps : gedetailleerde acties kunnen per app worden afgedwongen, specifieke acties variëren afhankelijk van de app-terminologie.

Labeling

- Label toepassen: de mogelijkheid om een Microsoft Purview Informatiebeveiliging vertrouwelijkheidslabel toe te voegen.

- Label verwijderen: de mogelijkheid om een Microsoft Purview Informatiebeveiliging vertrouwelijkheidslabel te verwijderen.

Delen wijzigen

Openbaar delen verwijderen : hiermee staat u alleen toegang toe aan benoemde samenwerkers, bijvoorbeeld: Openbare toegang voor Google Workspace verwijderen en Directe gedeelde koppeling verwijderen voor Box en Dropbox.

Externe gebruikers verwijderen : hiermee staat u alleen toegang toe aan bedrijfsgebruikers. Wanneer een groep, die zowel interne als externe leden bevat, wordt toegevoegd als samenwerker, worden leden op groepsniveau verwijderd in plaats van afzonderlijk.

Privé maken : alleen sitebeheerders hebben toegang tot het bestand, alle shares worden verwijderd.

Een samenwerker verwijderen : verwijder een specifieke samenwerker uit het bestand.

Openbare toegang beperken : stel openbaar beschikbare bestanden in om alleen beschikbaar te zijn met een gedeelde koppeling. (Google)

Gedeelde koppeling verlopen : de mogelijkheid om een vervaldatum in te stellen voor een gedeelde koppeling waarna deze niet meer actief is. (Doos)

Toegangsniveau voor koppeling voor delen wijzigen : de mogelijkheid om het toegangsniveau van de gedeelde koppeling te wijzigen tussen alleen bedrijf, alleen samenwerkers en openbaar. (Doos)

Quarantaine

In quarantaine van de gebruiker plaatsen : selfservice toestaan door het bestand te verplaatsen naar een door de gebruiker beheerde quarantainemap

In beheerdersquarantaine plaatsen : het bestand wordt verplaatst naar quarantaine in het beheerstation en de beheerder moet het goedkeuren.

Machtigingen overnemen van bovenliggend item: met deze governanceactie kunt u specifieke machtigingen verwijderen die zijn ingesteld voor een bestand of map in Microsoft 365. Ga vervolgens terug naar de machtigingen die zijn ingesteld voor de bovenliggende map.

Prullenbak : verplaats het bestand naar de prullenbak. (Box, Dropbox, Google Drive, OneDrive, SharePoint, Cisco Webex)

Malwaregovernanceacties (preview)

De volgende governanceacties kunnen worden uitgevoerd voor verbonden apps op een specifiek bestand, een specifieke gebruiker of een specifiek beleid. Om veiligheidsredenen is deze lijst beperkt tot malware-gerelateerde acties die geen risico voor de gebruiker of de tenant inhouden.

Meldingen:

- Waarschuwingen : waarschuwingen kunnen worden geactiveerd in het systeem en worden doorgegeven via e-mail en sms-berichten, op basis van ernstniveau.

Governanceacties in apps : gedetailleerde acties kunnen per app worden afgedwongen, specifieke acties variëren afhankelijk van de app-terminologie.

Delen wijzigen

- Externe gebruikers verwijderen : hiermee staat u alleen toegang toe aan bedrijfsgebruikers. (Box, Google Drive, OneDrive, SharePoint)

- Directe gedeelde koppeling verwijderen : machtigingen van eerder gedeelde koppelingen verwijderen (Box, Dropbox)

Quarantaine

- In quarantaine plaatsen: selfservice toestaan door het bestand te verplaatsen naar een door de gebruiker beheerde quarantainemap (Box, OneDrive, SharePoint)

- In beheerdersquarantaine plaatsen : het bestand wordt verplaatst naar quarantaine in het beheerstation en de beheerder moet het goedkeuren. (Doos)

Prullenbak : verplaats het bestand naar de prullenbak. (Box, Dropbox, Google Drive, OneDrive, SharePoint)

Opmerking

In SharePoint en OneDrive ondersteunt Defender for Cloud Apps alleen quarantaine van gebruikers voor bestanden in bibliotheken met gedeelde documenten (SharePoint Online) en bestanden in de documentenbibliotheek (OneDrive voor Bedrijven).

Microsoft Defender voor Microsoft 365-klanten kunnen gedetecteerde malwarebestanden in SharePoint en OneDrive beheren via de pagina Microsoft Defender XDR Quarantaine. Ondersteunde activiteiten zijn bijvoorbeeld het herstellen van bestanden, het verwijderen van bestanden en het downloaden van bestanden in ZIP-bestanden die met een wachtwoord zijn beveiligd. Deze activiteiten zijn beperkt tot bestanden die nog niet in quarantaine zijn geplaatst door Microsoft Defender for Cloud Apps. In SharePoint ondersteunt Defender for Cloud Apps alleen quarantainetaken voor bestanden met gedeelde documenten in het Engels.

Acties worden alleen weergegeven voor verbonden apps.

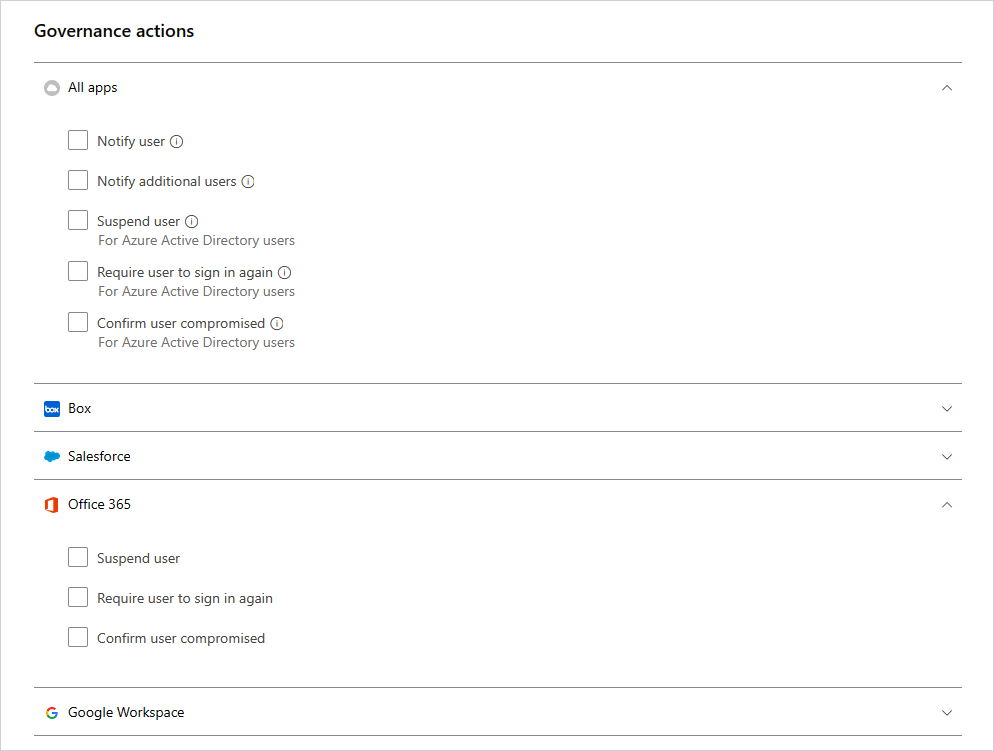

Activiteitengovernanceacties

Meldingen

Waarschuwingen : waarschuwingen kunnen worden geactiveerd in het systeem en via e-mail worden doorgegeven op basis van ernstniveau.

E-mailmelding van gebruikers: Email berichten kunnen worden aangepast en worden verzonden naar alle bestandseigenaren die het schenden.

Extra gebruikers waarschuwen : specifieke lijst met e-mailadressen die deze meldingen ontvangen.

Governanceacties in apps : gedetailleerde acties kunnen per app worden afgedwongen, specifieke acties variëren afhankelijk van de app-terminologie.

Gebruiker onderbreken : de gebruiker onderbreken vanuit de toepassing.

Opmerking

Als uw Microsoft Entra ID is ingesteld om automatisch te synchroniseren met de gebruikers in uw on-premises Active Directory-omgeving, overschrijven de instellingen in de on-premises omgeving de Microsoft Entra-instellingen en wordt deze governance-actie teruggedraaid.

Vereisen dat de gebruiker zich opnieuw aanmeldt : hiermee wordt de gebruiker afgemeld en moet de gebruiker zich opnieuw aanmelden.

Controleer of de gebruiker is gecompromitteerd : stel het risiconiveau van de gebruiker in op hoog. Dit zorgt ervoor dat de relevante beleidsacties die zijn gedefinieerd in Microsoft Entra ID worden afgedwongen. Zie Hoe gebruikt Microsoft Entra ID mijn feedback over risico's voor meer informatie Hoe werkt Microsoft Entra ID met risiconiveaus?

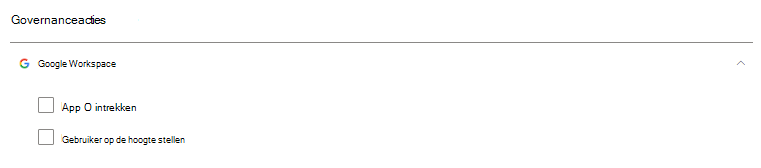

Een OAuth-app intrekken en gebruiker op de hoogte stellen

Voor Google Workspace en Salesforce is het mogelijk om de machtiging voor een OAuth-app in te trekken of om de gebruiker te laten weten dat deze de machtiging moet wijzigen. Wanneer u de machtiging intrekt, worden alle machtigingen verwijderd die zijn verleend aan de toepassing onder Bedrijfstoepassingen in Microsoft Entra ID.

Selecteer op het tabblad Google of Salesforce op de pagina App-beheer de drie puntjes aan het einde van de app-rij en selecteer Gebruiker waarschuwen. Standaard wordt de gebruiker als volgt op de hoogte gesteld: u hebt de app gemachtigd om toegang te krijgen tot uw Google Workspace-account. Deze app conflicteert met het beveiligingsbeleid van uw organisatie. Overweeg het verlenen of intrekken van de machtigingen die u deze app hebt gegeven in uw Google Workspace-account. Als u app-toegang wilt intrekken, gaat u naar: https://security.google.com/settings/security/permissions?hl=en& pli=1 Selecteer de app en selecteer Toegang intrekken in de rechtermenubalk. U kunt het bericht dat wordt verzonden aanpassen.

U kunt ook machtigingen intrekken voor het gebruik van de app voor de gebruiker. Selecteer het pictogram aan het einde van de app-rij in de tabel en selecteer App intrekken. Bijvoorbeeld:

Governanceconflicten

Nadat u meerdere beleidsregels hebt gemaakt, kan er een situatie ontstaan waarin de governanceacties in meerdere beleidsregels elkaar overlappen. In dit geval verwerkt Defender for Cloud Apps de governance-acties als volgt:

Conflicten tussen beleidsregels

- Als twee beleidsregels acties bevatten die in elkaar zijn opgenomen (externe shares verwijderen is bijvoorbeeld opgenomen in Privé maken), wordt Defender for Cloud Apps het conflict opgelost en wordt de sterkere actie afgedwongen.

- Als de acties niet gerelateerd zijn (bijvoorbeeld Eigenaar waarschuwen en Privé maken). Beide acties vinden plaats.

- Als de acties een conflict veroorzaken (bijvoorbeeld Eigenaar wijzigen in gebruiker A en Eigenaar wijzigen in gebruiker B), kunnen de resultaten van elke overeenkomst verschillen. Het is belangrijk om uw beleid te wijzigen om conflicten te voorkomen, omdat deze kunnen leiden tot ongewenste wijzigingen in het station die moeilijk te detecteren zijn.

Conflicten in gebruikerssynchronisatie

- Als uw Microsoft Entra ID is ingesteld op automatisch synchroniseren met de gebruikers in uw on-premises Active Directory-omgeving, overschrijven de instellingen in de on-premises omgeving de Microsoft Entra-instellingen en wordt deze beheeractie teruggedraaid.

Governancelogboek

Het governancelogboek bevat een statusrecord van elke taak die u Defender for Cloud Apps wilt uitvoeren, met inbegrip van zowel handmatige als automatische taken. Deze taken omvatten de taken die u instelt in beleidsregels, governanceacties die u instelt voor bestanden en gebruikers en alle andere acties die u instelt Defender for Cloud Apps die u wilt uitvoeren. Het governancelogboek bevat ook informatie over het slagen of mislukken van deze acties. U kunt ervoor kiezen om een aantal beheeracties uit het governancelogboek opnieuw te proberen of terug te keren.

Als u het governancelogboek wilt weergeven, selecteert u in de Microsoft Defender Portal onder Cloud Appsde optie Governancelogboek.

De volgende tabel bevat de volledige lijst met acties Microsoft Defender for Cloud Apps u kunt uitvoeren. Deze acties worden op verschillende plaatsen in de console ingeschakeld, zoals beschreven in de kolom Locatie . Elke uitgevoerde governanceactie wordt weergegeven in het governancelogboek. Zie Beleidsconflicten voor informatie over hoe governanceacties worden behandeld wanneer er beleidsconflicten zijn.

| Locatie | Doelobjecttype | Governance-actie | Beschrijving | Gerelateerde connectors |

|---|---|---|---|---|

| Accounts | Bestand | Samenwerkingen van gebruikers verwijderen | Verwijder alle samenwerkingen van een specifieke gebruiker voor bestanden. Dit is handig voor mensen die het bedrijf verlaten. | Box, Google Workspace |

| Accounts | Rekening | Niet-gebruikte gebruiker | Uspends de gebruiker ongedaan maken | Google Workspace, Box, Office, Salesforce |

| Accounts | Rekening | Accountinstellingen | Hiermee gaat u naar de pagina met accountinstellingen in de specifieke app (bijvoorbeeld in Salesforce). | Alle apps - One Drive- en SharePoint-instellingen worden geconfigureerd vanuit Office. |

| Accounts | Bestand | Eigendom van alle bestanden overdragen | In een account kunt u de bestanden van één gebruiker overdragen zodat ze allemaal eigendom zijn van een nieuwe persoon die u selecteert. De vorige eigenaar wordt een editor en kan de instellingen voor delen niet meer wijzigen. De nieuwe eigenaar ontvangt een e-mailmelding over de wijziging van eigendom. | Google Workspace |

| Accounts, activiteitenbeleid | Rekening | Gebruiker onderbreken | Hiermee stelt u in dat de gebruiker geen toegang heeft en zich niet kan aanmelden. Als ze zijn aangemeld wanneer u deze actie instelt, worden ze onmiddellijk vergrendeld. | Google Workspace, Box, Office, Salesforce |

| Activiteitenbeleid, accounts | Rekening | Vereisen dat de gebruiker zich opnieuw aanmeldt | Hiermee worden alle problemen met vernieuwingstokens en sessiecookies voor toepassingen door de gebruiker ingetrokken. Deze actie voorkomt toegang tot gegevens van de organisatie en dwingt de gebruiker zich opnieuw aan te melden bij alle toepassingen. | Google Workspace, Office |

| Activiteitenbeleid, accounts | Rekening | Bevestig dat de gebruiker is gehackt | Stel het risiconiveau van de gebruiker in op hoog. Dit zorgt ervoor dat de relevante beleidsacties die zijn gedefinieerd in Microsoft Entra ID worden afgedwongen. | Kantoor |

| Activiteitenbeleid, accounts | Rekening | Beheerdersbevoegdheden intrekken | Hiermee worden de bevoegdheden voor een beheerdersaccount ingetrokken. Stel bijvoorbeeld een activiteitenbeleid in dat beheerdersbevoegdheden intrekt na 10 mislukte aanmeldingspogingen. | Google Workspace |

| App-dashboard > App-machtigingen | Machtigingen | Loskoppelen van app opheffen | In Google en Salesforce: verwijder het verbod uit de app en sta gebruikers toe om machtigingen te verlenen aan de app van derden met hun Google of Salesforce. In Microsoft 365: herstelt de machtigingen van de apps van derden naar Office. | Google Workspace, Salesforce, Office |

| App-dashboard > App-machtigingen | Machtigingen | App-machtigingen uitschakelen | De machtigingen van een app van derden intrekken voor Google, Salesforce of Office. Dit is een eenmalige actie die wordt uitgevoerd voor alle bestaande machtigingen, maar geen toekomstige verbindingen voorkomt. | Google Workspace, Salesforce, Office |

| App-dashboard > App-machtigingen | Machtigingen | App-machtigingen inschakelen | De machtigingen van een app van derden verlenen aan Google, Salesforce of Office. Dit is een eenmalige actie die wordt uitgevoerd voor alle bestaande machtigingen, maar geen toekomstige verbindingen voorkomt. | Google Workspace, Salesforce, Office |

| App-dashboard > App-machtigingen | Machtigingen | App verbieden | In Google en Salesforce: trek de machtigingen van een app van derden voor Google of Salesforce in en verbied het in de toekomst om machtigingen te ontvangen. In Microsoft 365: staat niet toe dat apps van derden toegang krijgen tot Office, maar trekt deze niet in. | Google Workspace, Salesforce, Office |

| App-dashboard > App-machtigingen | Machtigingen | App intrekken | De machtigingen van een app van derden voor Google of Salesforce intrekken. Dit is een eenmalige actie die wordt uitgevoerd voor alle bestaande machtigingen, maar geen toekomstige verbindingen voorkomt. | Google Workspace, Salesforce |

| App-dashboard > App-machtigingen | Rekening | Gebruiker intrekken uit app | U kunt specifieke gebruikers intrekken wanneer u op het nummer onder Gebruikers klikt. In het scherm worden de specifieke gebruikers weergegeven en u kunt de X gebruiken om machtigingen voor elke gebruiker te verwijderen. | Google Workspace, Salesforce |

| Gedetecteerde > apps/IP-adressen/gebruikers detecteren | Clouddetectie | Detectiegegevens exporteren | Hiermee maakt u een CSV op basis van de detectiegegevens. | Ontdekken |

| Bestandsbeleid | Bestand | Afval | Hiermee verplaatst u het bestand in de prullenbak van de gebruiker. | Box, Dropbox, Google Drive, OneDrive, SharePoint, Cisco Webex (definitief verwijderen) |

| Bestandsbeleid | Bestand | Laatste bestandseditor waarschuwen | Hiermee wordt een e-mail verzonden om de laatste persoon die het bestand heeft bewerkt, te laten weten dat het een beleid schendt. | Google Workspace, Box |

| Bestandsbeleid | Bestand | Bestandseigenaar op de hoogte stellen | Stuurt een e-mail naar de eigenaar van het bestand wanneer een bestand een beleid schendt. Als in Dropbox geen eigenaar aan een bestand is gekoppeld, wordt de melding verzonden naar de specifieke gebruiker die u hebt ingesteld. | Alle apps |

| Bestandsbeleid, activiteitenbeleid | Bestand, activiteit | Specifieke gebruikers op de hoogte stellen | Hiermee verzendt u een e-mail om specifieke gebruikers op de hoogte te stellen van een bestand dat een beleid schendt. | Alle apps |

| Bestandsbeleid en activiteitenbeleid | Bestand, activiteit | Gebruiker op de hoogte stellen | Stuurt een e-mail naar gebruikers om hen te laten weten dat iets dat ze hebben gedaan of een bestand dat ze bezitten, in strijd is met een beleid. U kunt een aangepaste melding toevoegen om hen te laten weten wat de schending was. | Alles |

| Bestandsbeleid en bestanden | Bestand | De mogelijkheid van editors om te delen verwijderen | In Google Drive kunnen de standaardeditormachtigingen van een bestand ook worden gedeeld. Deze governanceactie beperkt deze optie en beperkt het delen van bestanden tot de eigenaar. | Google Workspace |

| Bestandsbeleid en bestanden | Bestand | In beheerdersquarantaine plaatsen | Hiermee verwijdert u alle machtigingen uit het bestand en verplaatst u het bestand naar een quarantainemap op een locatie voor de beheerder. Met deze actie kan de beheerder het bestand controleren en verwijderen. | Microsoft 365 SharePoint, OneDrive voor Bedrijven, Box |

| Bestandsbeleid en bestanden | Bestand | Vertrouwelijkheidslabel toepassen | Past automatisch een Microsoft Purview Informatiebeveiliging vertrouwelijkheidslabel toe op bestanden op basis van de voorwaarden die zijn ingesteld in het beleid. | Box, One Drive, Google Workspace, SharePoint |

| Bestandsbeleid en bestanden | Bestand | Vertrouwelijkheidslabel verwijderen | Hiermee verwijdert u automatisch een Microsoft Purview Informatiebeveiliging vertrouwelijkheidslabel uit bestanden op basis van de voorwaarden die zijn ingesteld in het beleid. U kunt labels alleen verwijderen als ze geen beveiliging bevatten en ze zijn toegepast vanuit Defender for Cloud Apps, niet labels die rechtstreeks in Information Protection zijn toegepast. | Box, One Drive, Google Workspace, SharePoint |

| Bestandsbeleid, activiteitenbeleid, waarschuwingen | App | Vereisen dat gebruikers zich opnieuw aanmelden | U kunt vereisen dat gebruikers zich opnieuw aanmelden bij alle Microsoft 365- en Microsoft Entra-apps als een snel en effectief herstel voor waarschuwingen voor verdachte gebruikersactiviteiten en gecompromitteerde accounts. U vindt de nieuwe governance in de beleidsinstellingen en de waarschuwingspagina's, naast de optie Gebruiker onderbreken. | Microsoft 365, Microsoft Entra ID |

| Bestanden | Bestand | Herstellen vanuit de quarantaine van de gebruiker | Hiermee wordt een gebruiker in quarantaine geplaatst. | Vak |

| Bestanden | Bestand | Leesmachtigingen aan mezelf verlenen | Verleent leesmachtigingen voor het bestand voor uzelf, zodat u het bestand kunt openen en kunt begrijpen of het bestand een schending heeft of niet. | Google Workspace |

| Bestanden | Bestand | Toestaan dat editors delen | In Google Drive staat de standaard-editormachtiging van een bestand ook delen toe. Deze governance-actie is het tegenovergestelde van de mogelijkheid van de editor verwijderen om te delen en stelt de editor in staat om het bestand te delen. | Google Workspace |

| Bestanden | Bestand | Beveiligen | Een bestand beveiligen met Microsoft Purview door een organisatiesjabloon toe te passen. | Microsoft 365 (SharePoint en OneDrive) |

| Bestanden | Bestand | Leesmachtigingen voor mijzelf intrekken | Hiermee worden leesmachtigingen voor het bestand voor uzelf ingetrokken, handig nadat u uzelf toestemming hebt verleend om te begrijpen of een bestand een schending heeft of niet. | Google Workspace |

| Bestanden, bestandsbeleid | Bestand | Eigendom van bestand overdragen | Wijzigt de eigenaar: in het beleid kiest u een specifieke eigenaar. | Google Workspace |

| Bestanden, bestandsbeleid | Bestand | Openbare toegang beperken | Met deze actie kunt u instellen dat openbaar beschikbare bestanden alleen beschikbaar zijn met een gedeelde koppeling. | Google Workspace |

| Bestanden, bestandsbeleid | Bestand | Een samenwerker verwijderen | Hiermee verwijdert u een specifieke samenwerker uit een bestand. | Google Workspace, Box, One Drive, SharePoint |

| Bestanden, bestandsbeleid | Bestand | Privé maken | Alleen sitebeheerders hebben toegang tot het bestand. Alle shares worden verwijderd. | Google Workspace, One Drive, SharePoint |

| Bestanden, bestandsbeleid | Bestand | Externe gebruikers verwijderen | Hiermee verwijdert u alle externe medewerkers- buiten de domeinen die zijn geconfigureerd als intern in Instellingen. | Google Workspace, Box, One Drive, SharePoint |

| Bestanden, bestandsbeleid | Bestand | Leesmachtigingen verlenen aan domein | Verleent leesmachtigingen voor het bestand aan het opgegeven domein voor uw hele domein of een specifiek domein. Deze actie is handig als u openbare toegang wilt verwijderen nadat u toegang hebt verleend tot het domein van personen die eraan moeten werken. | Google Workspace |

| Bestanden, bestandsbeleid | Bestand | In quarantaine van de gebruiker plaatsen | Hiermee verwijdert u alle machtigingen uit het bestand en verplaatst u het bestand naar een quarantainemap onder het hoofdstation van de gebruiker. Met deze actie kan de gebruiker het bestand controleren en verplaatsen. Als het bestand handmatig wordt teruggezet, wordt het delen van bestanden niet hersteld. | Box, One Drive, SharePoint |

| Bestanden | Bestand | Gedeelde koppeling verlopen | Stel een vervaldatum in voor een gedeelde koppeling waarna deze niet meer actief is. | Vak |

| Bestanden | Bestand | Toegangsniveau voor koppeling voor delen wijzigen | Hiermee wijzigt u het toegangsniveau van de gedeelde koppeling tussen alleen bedrijf, alleen samenwerkers en openbaar. | Vak |

| Bestanden, bestandsbeleid | Bestand | Openbare toegang verwijderen | Als een bestand van u was en u het in openbare toegang plaatst, wordt het toegankelijk voor iedereen die is geconfigureerd met toegang tot het bestand (afhankelijk van het type toegang dat het bestand had). | Google Workspace |

| Bestanden, bestandsbeleid | Bestand | Direct gedeelde koppeling verwijderen | Hiermee verwijdert u een koppeling die is gemaakt voor het bestand dat openbaar is, maar alleen wordt gedeeld met specifieke personen. | Box, Dropbox |

| Instellingen Cloud Discovery-instellingen> | Clouddetectie | Clouddetectiescores opnieuw berekenen | Berekent de scores in de cloud-app-catalogus opnieuw na een metrische wijziging van de score. | Ontdekken |

| Instellingen> Cloud Discovery-instellingen > Gegevensweergaven beheren | Clouddetectie | Aangepaste filtergegevensweergave voor clouddetectie maken | Hiermee maakt u een nieuwe gegevensweergave voor een gedetailleerdere weergave van de detectieresultaten. Bijvoorbeeld specifieke IP-bereiken. | Ontdekken |

| Instellingen> Cloud Discovery-instellingen > Gegevens verwijderen | Clouddetectie | Clouddetectiegegevens verwijderen | Hiermee verwijdert u alle gegevens die zijn verzameld uit detectiebronnen. | Ontdekken |

| Instellingen> Cloud Discovery-instellingen > Logboeken handmatig uploaden/logboeken automatisch uploaden | Clouddetectie | Clouddetectiegegevens parseren | Melding dat alle logboekgegevens zijn geparseerd. | Ontdekken |

Volgende stappen

Als u problemen ondervindt, zijn wij er om u te helpen. Open een ondersteuningsticket om hulp of ondersteuning te krijgen voor uw productprobleem.