Hoe Defender for Cloud Apps uw Okta-omgeving beschermt

Als oplossing voor identiteits- en toegangsbeheer beschikt Okta over de sleutels voor de meeste bedrijfskritieke services van uw organisatie. Okta beheert de verificatie- en autorisatieprocessen voor uw gebruikers en klanten. Elk misbruik van Okta door een kwaadwillende actor of een menselijke fout kan uw meest kritieke assets en services blootstellen aan mogelijke aanvallen.

Door Okta te verbinden met Defender for Cloud Apps krijgt u beter inzicht in uw Okta-beheerdersactiviteiten, beheerde gebruikers en aanmeldingen van klanten en biedt u detectie van bedreigingen voor afwijkend gedrag.

Gebruik deze app-connector om toegang te krijgen tot SaaS Security Posture Management (SSPM)-functies, via beveiligingscontroles die worden weergegeven in Microsoft Secure Score. Meer informatie.

Belangrijkste bedreigingen

- Gecompromitteerde accounts en interne bedreigingen

Hoe Defender for Cloud Apps uw omgeving helpt beschermen

- Cloudbedreigingen, gecompromitteerde accounts en kwaadwillende insiders detecteren

- De audittrail van activiteiten gebruiken voor forensisch onderzoek

Beheer van SaaS-beveiligingspostuur

Verbinding maken met Okta om automatisch beveiligingsaanbeveling voor Okta te krijgen in Microsoft Secure Score.

Selecteer in Beveiligingsscore aanbevolen acties en filter op Product = Okta. Aanbevelingen voor Okta zijn bijvoorbeeld:

- Meervoudige verificatie inschakelen

- Sessietime-out inschakelen voor webgebruikers

- Wachtwoordvereisten verbeteren

Zie voor meer informatie:

Okta beheren met ingebouwde beleidsregels en beleidssjablonen

U kunt de volgende ingebouwde beleidssjablonen gebruiken om potentiële bedreigingen te detecteren en u hiervan op de hoogte te stellen:

| Type | Naam |

|---|---|

| Ingebouwd beleid voor anomaliedetectie |

Activiteit van anonieme IP-adressen Activiteit uit onregelmatig land Activiteit van verdachte IP-adressen Onmogelijk reizen Meerdere mislukte aanmeldingspogingen Ransomwaredetectie Ongebruikelijke beheeractiviteiten |

| Sjabloon voor activiteitenbeleid | Aanmelden vanaf een riskant IP-adres |

Zie Een beleid maken voor meer informatie over het maken van beleid.

Beheerbesturingselementen automatiseren

Er zijn momenteel geen besturingselementen voor governance beschikbaar voor Okta. Als u geïnteresseerd bent in governanceacties voor deze connector, kunt u een ondersteuningsticket openen met details van de gewenste acties.

Zie Verbonden apps beheren voor meer informatie over het oplossen van bedreigingen van apps.

Okta in realtime beveiligen

Bekijk onze best practices voor het beveiligen en samenwerken met externe gebruikers en het blokkeren en beveiligen van het downloaden van gevoelige gegevens naar onbeheerde of riskante apparaten.

Okta verbinden met Microsoft Defender for Cloud Apps

In deze sectie vindt u instructies voor het verbinden van Microsoft Defender for Cloud Apps met uw bestaande Okta-account met behulp van de connector-API's. Deze verbinding geeft u inzicht in en controle over okta-gebruik. Zie Okta beveiligen voor meer informatie over hoe okta Defender for Cloud Apps beschermt.

Gebruik deze app-connector om toegang te krijgen tot SaaS Security Posture Management (SSPM)-functies, via beveiligingscontroles die worden weergegeven in Microsoft Secure Score. Meer informatie.

Okta verbinden met Defender for Cloud Apps:

Het is raadzaam om een beheerdersserviceaccount te maken in Okta voor Defender for Cloud Apps.

Zorg ervoor dat u een account gebruikt met Super Beheer-machtigingen.

Zorg ervoor dat uw Okta-account is geverifieerd.

Selecteer Beheer in de Okta-console.

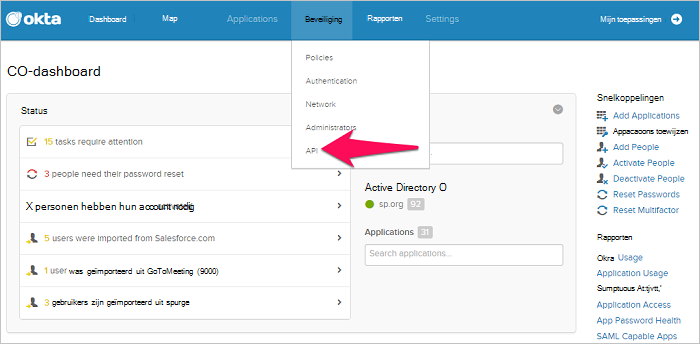

Selecteer Beveiliging en vervolgens API.

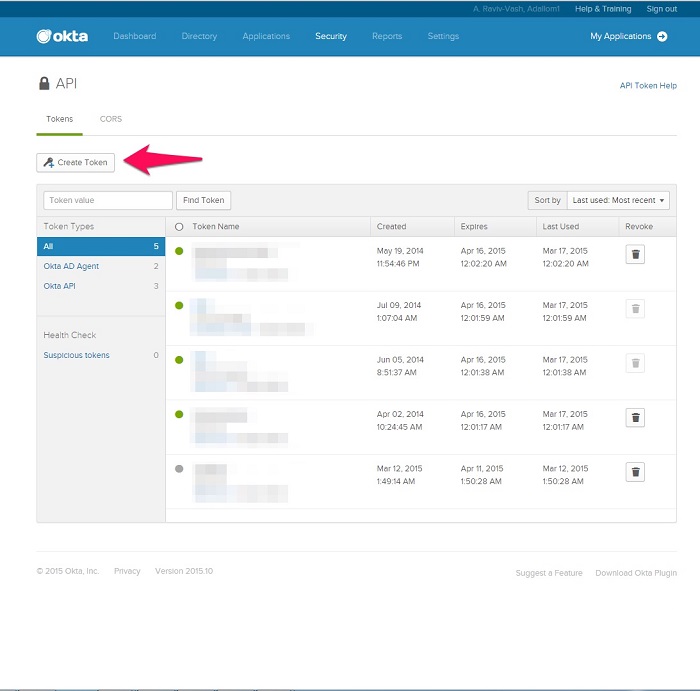

Selecteer Token maken.

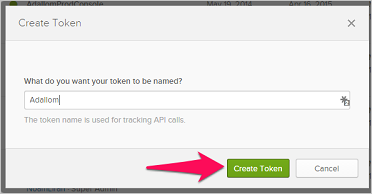

Geef in het pop-upvenster Token maken de naam van uw Defender for Cloud Apps token en selecteer Token maken.

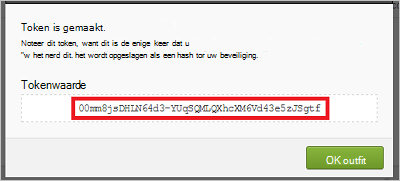

Kopieer in het pop-upvenster Token gemaakt de waarde token.

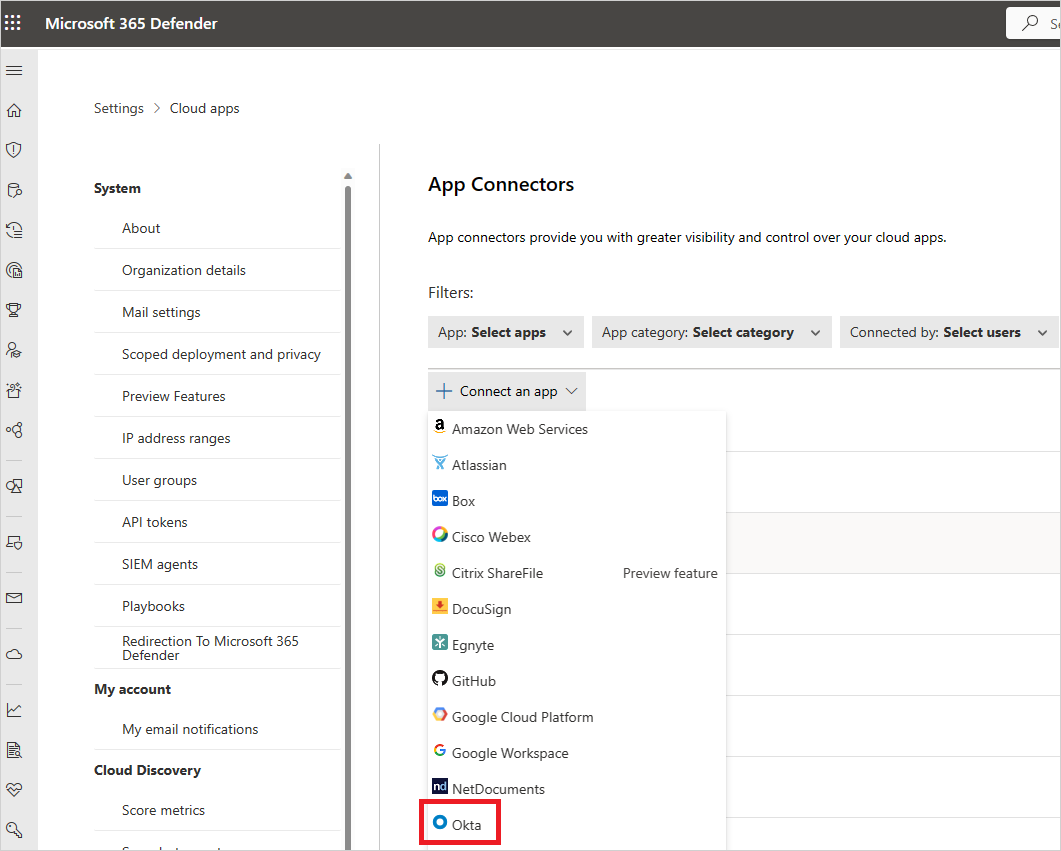

Selecteer instellingen in de Microsoft Defender Portal. Kies vervolgens Cloud-apps. Selecteer onder Verbonden appsde optie App-connectors.

Selecteer op de pagina App-connectorsde optie +Verbinding maken met een app en vervolgens Okta.

Geef in het volgende venster een naam op voor de verbinding en selecteer Volgende.

Voer in het venster Details invoeren in het veld Domein uw Okta-domein in en plak uw token in het veld Token .

Selecteer Verzenden om het token voor Okta te maken in Defender for Cloud Apps.

Selecteer instellingen in de Microsoft Defender Portal. Kies vervolgens Cloud-apps. Selecteer onder Verbonden appsde optie App-connectors. Zorg ervoor dat de status van de verbonden App Connector Verbonden is.

Nadat u verbinding hebt gemaakt met Okta, ontvangt u gebeurtenissen gedurende zeven dagen voorafgaand aan de verbinding.

Als u problemen ondervindt bij het verbinden van de app, raadpleegt u Problemen met app-connectors oplossen.

Volgende stappen

Als u problemen ondervindt, zijn wij er om u te helpen. Open een ondersteuningsticket om hulp of ondersteuning te krijgen voor uw productprobleem.