Gedetecteerde apps beheren

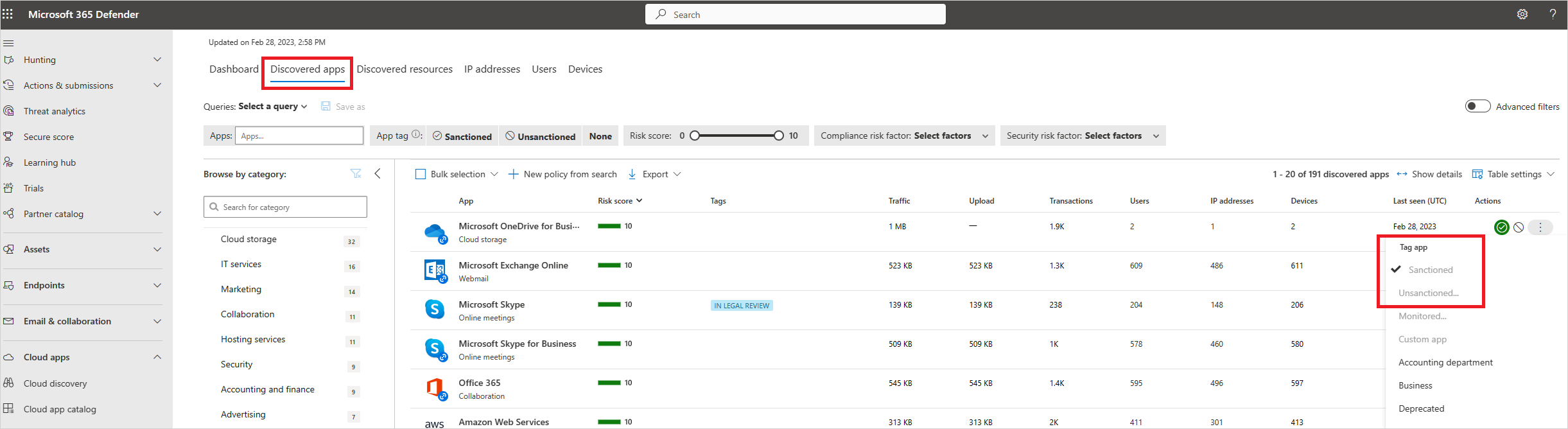

Nadat u de lijst met gedetecteerde apps in uw omgeving hebt bekeken, kunt u uw omgeving beveiligen door veilige apps (goedgekeurd) goed te keuren of ongewenste apps (niet-goedgekeurd) op de volgende manieren te verbieden.

Een app goedkeuren/intrekken

U kunt een specifieke riskante app markeren als niet-gesanctioneerd door op de drie puntjes aan het einde van de rij te klikken. Selecteer vervolgens Niet-sanctioned. Als u de goedkeuring van een app ongedaan maakt, wordt het gebruik niet geblokkeerd, maar kunt u het gebruik ervan gemakkelijker controleren met de filters voor clouddetectie. Vervolgens kunt u gebruikers op de hoogte stellen van de niet-sanctioneerde app en een alternatieve veilige app voorstellen voor hun gebruik, of een blokscript genereren met behulp van de Defender for Cloud Apps-API's om alle niet-sanctioneerde apps te blokkeren.

Opmerking

Een app die is onboarded naar inline proxy of verbonden via app connector, al dergelijke toepassingen zouden automatisch goedgekeurd zijn in Cloud Discovery.

Apps met ingebouwde streams blokkeren

Als uw tenant Microsoft Defender voor Eindpunt gebruikt, wordt een app automatisch geblokkeerd zodra u een app als niet-sanctioned markeert. Bovendien kunt u blokkeren tot specifieke Defender voor Eindpunt-apparaatgroepen, toepassingen bewaken en de waarschuwings- en onderwijsfuncties gebruiken. Zie Gedetecteerde apps beheren met behulp van Microsoft Defender voor Eindpunt voor meer informatie.

Anders kunt u, als uw tenant gebruikmaakt van Zscaler NSS, iboss, Corrata, Menlo of Open Systems, nog steeds gebruikmaken van naadloze blokkeringsmogelijkheden wanneer een app niet is toegestaan, maar u kunt het bereik niet gebruiken per apparaatgroep of functies waarschuwen en opleiden . Zie Integreren met Zscaler, Integreren met iboss, Integreren met Corrata, Integreren met Menlo en Integreren met Open Systemen voor meer informatie.

Apps blokkeren door een blokscript te exporteren

met Defender for Cloud Apps kunt u de toegang tot niet-sanctioneerde apps blokkeren met behulp van uw bestaande on-premises beveiligingsapparaten. U kunt een toegewezen blokscript genereren en dit in uw apparaat importeren. Voor deze oplossing hoeft niet al het webverkeer van de organisatie naar een proxy te worden omgeleid.

Tag in het clouddetectiedashboard alle apps die u wilt blokkeren als Niet-sanctioned.

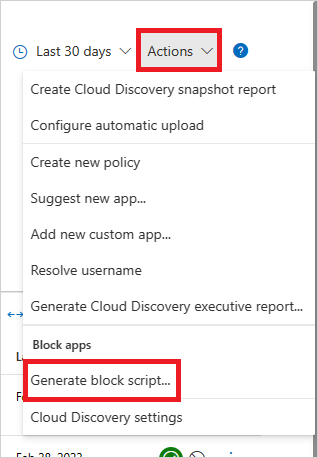

Selecteer acties in de titelbalk en selecteer vervolgens Blokscript genereren....

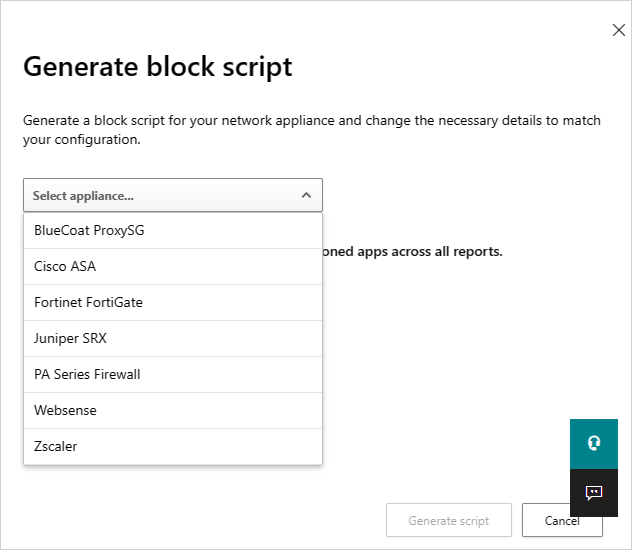

Selecteer in Blokscript genereren het apparaat waarvoor u het blokscript wilt genereren.

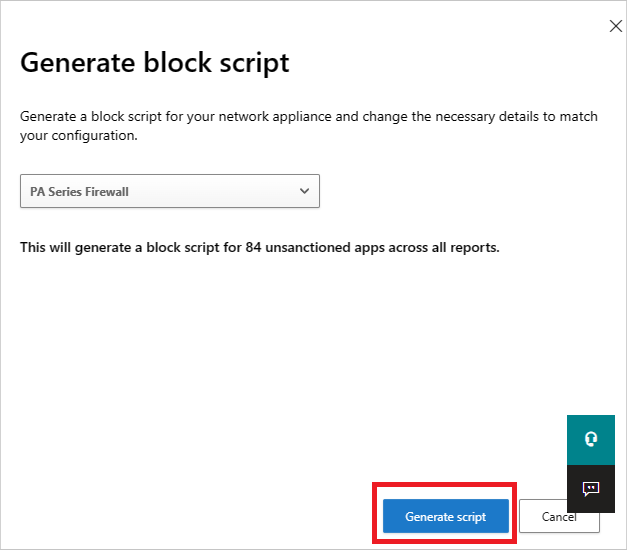

Selecteer vervolgens de knop Script genereren om een blokscript te maken voor al uw niet-sanctioneerde apps. Standaard heeft het bestand een naam met de datum waarop het is geëxporteerd en het apparaattype dat u hebt geselecteerd. 2017-02-19_CAS_Fortigate_block_script.txt is een voorbeeldbestandsnaam.

Importeer het bestand dat is gemaakt op uw apparaat.

Niet-ondersteunde streams blokkeren

Als uw tenant geen van de bovenstaande streams gebruikt, kunt u nog steeds een lijst met alle domeinen van alle niet-sanctioneerde apps exporteren en uw niet-ondersteunde apparaat van derden configureren om deze domeinen te blokkeren.

Filter op de pagina Gedetecteerde apps alle niet-sanctioned apps en gebruik vervolgens de exportmogelijkheid om alle domeinen te exporteren.

Niet-blokkeerbare toepassingen

Om te voorkomen dat gebruikers bedrijfskritieke services per ongeluk blokkeren en downtime veroorzaken, kunnen de volgende services niet worden geblokkeerd met behulp van Defender for Cloud Apps, via de gebruikersinterface of beleidsregels:

- Microsoft Defender for Cloud Apps

- Microsoft Defender-beveiligingscentrum

- Microsoft 365 Security Center

- Microsoft Defender for Identity

- Microsoft Purview

- Microsoft Entra-machtigingsbeheer

- Microsoft Application Control voor voorwaardelijke toegang

- Microsoft Secure Score

- Microsoft Purview

- Microsoft Intune

- Microsoft ondersteuning

- Microsoft AD FS Help

- Microsoft ondersteuning

- Microsoft Online Services

Governanceconflicten

Als er een conflict is tussen handmatige governanceacties en governance die is ingesteld door beleid, heeft de laatst toegepaste bewerking voorrang.

Volgende stappen

Als u problemen ondervindt, zijn wij er om u te helpen. Open een ondersteuningsticket om hulp of ondersteuning te krijgen voor uw productprobleem.