Geavanceerd beheer van logboekverzamelaars

In dit artikel wordt beschreven hoe u geavanceerde opties configureert voor Defender for Cloud Apps clouddetectielogboekverzamelaars.

Defender for Cloud Apps clouddetectie blijft zich richten op basisfirewallindelingen. Wijzigingen in de logboeken die op firewallniveau worden doorgestuurd, werken mogelijk niet meer of kunnen problemen met het parseren veroorzaken. Als u dit soort fouten vindt, raden we u aan de basisfirewallindeling te blijven gebruiken of opties te gebruiken met de aangepaste logboekverzamelaar. Zie Een aangepaste logboekparser gebruiken voor meer informatie.

In dit artikel wordt beschreven hoe u de configuratie voor uw Defender for Cloud Apps clouddetectie Docker wijzigt.

De FTP-configuratie van de logboekverzamelaar wijzigen

Gebruik deze stappen in de volgende secties om de configuratie voor uw Defender for Cloud Apps clouddetectie Docker te wijzigen.

De versie van de logboekverzamelaar controleren

Als u wilt controleren welke versie van de logboekverzamelaar momenteel op uw systeem is geïnstalleerd, maakt u verbinding met de host van de logboekverzamelaar en voert u het volgende uit:

cat /var/adallom/versions | grep columbus-

Het FTP-wachtwoord wijzigen

In deze procedure wordt beschreven hoe u het wachtwoord wijzigt dat wordt gebruikt voor toegang tot logboekverzamelaarbestanden:

Maak verbinding met de host van de logboekverzamelaar en voer het volgende uit:

docker exec -it <collector name> pure-pw passwd <ftp user>Voer uw nieuwe wachtwoord in en voer het opnieuw in om dit te bevestigen.

Voer de volgende opdracht uit om de wijziging toe te passen:

docker exec -it <collector name> pure-pw mkdb

U moet de volgende inhoud kunnen bekijken:

run_logsssl_updateconfig.json

Certificaatbestanden toevoegen

In deze procedure wordt beschreven hoe u de vereiste certificaatbestanden toevoegt die worden gebruikt voor beveiligde verbindingen met het Docker-exemplaar voor clouddetectie.

Open een FTP-client en maak verbinding met de host van de logboekverzamelaar.

Navigeer naar de

ssl_updatemap en upload de nieuwe certificaatbestanden, waaronder de volgende bestanden:Type ontvanger Vereiste bestanden FTP - pure-ftpd.pem: bevat de sleutel- en certificaatgegevens Syslog - ca.pem: het certificaat van de certificeringsinstantie dat is gebruikt om het certificaat van de client te ondertekenen.

- server-key.pem en server-cert.pem: het certificaat en de sleutel van de logboekverzamelaar

Syslog-berichten worden via TLS verzonden naar de logboekverzamelaar, waarvoor wederzijdse TLS-verificatie is vereist, inclusief verificatie van zowel de client- als servercertificaten.

Bestanden zijn verplicht. Als een van de bestanden voor het type ontvanger ontbreekt, mislukt de update.

Voer in een terminalvenster het volgende uit:

docker exec -t <collector name> update_certsDe uitvoer moet er ongeveer uitzien als de volgende code:

root@DockerPlayground:~# docker exec -t columbus update_certs rsyslog: stopped rsyslog: started ftpd: stopped ftpd: started root@DockerPlayground:~#Voer in een terminalvenster het volgende uit:

docker exec <collector name> chmod -R 700 /etc/ssl/private/

De logboekverzamelaar achter een proxy inschakelen

Als u achter een proxy werkt, heeft de logboekverzamelaar mogelijk problemen met het verzenden van gegevens naar Defender for Cloud Apps. Dit kan bijvoorbeeld gebeuren omdat de logboekverzamelaar de basiscertificeringsinstantie van de proxy niet vertrouwt en geen verbinding kan maken met Microsoft Defender for Cloud Apps om de configuratie op te halen of de ontvangen logboeken te uploaden.

In de volgende procedures wordt beschreven hoe u de logboekverzamelaar achter een proxy inschakelt.

Tip

U kunt ook de certificaten wijzigen die door de logboekverzamelaar worden gebruikt voor Syslog of FTP, of verbindingsproblemen van de firewalls en proxy's naar de logboekverzamelaar oplossen. Zie De FTP-configuratie van de logboekverzamelaar wijzigen voor meer informatie.

De logboekverzamelaar instellen achter een proxy

Zorg ervoor dat u de benodigde stappen hebt uitgevoerd om Docker uit te voeren op een Windows- of Linux-computer en dat u de Defender for Cloud Apps Docker-installatiekopie hebt gedownload naar uw hostcomputer.

Zie Automatisch uploaden van logboeken configureren voor continue rapporten voor meer informatie.

Het maken van docker-logboekverzamelaarcontainers valideren

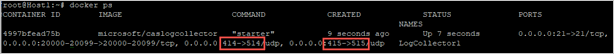

Controleer of de container is gemaakt en wordt uitgevoerd. Voer in de shell het volgende uit:

docker ps

U ziet iets dat lijkt op de volgende uitvoer:

Het basis-CA-certificaat van de proxy kopiëren naar de container

Kopieer vanaf uw virtuele machine het CA-certificaat naar de Defender for Cloud Apps container. In het volgende voorbeeld heeft de container de naam Ubuntu-LogCollector en heeft het CA-certificaat de naam Proxy-CA.crt.

Met de volgende opdracht wordt het certificaat gekopieerd naar een map in de actieve container. Voer de opdracht uit op de Ubuntu-host:

docker cp Proxy-CA.crt Ubuntu-LogCollector:/var/adallom/ftp/discovery

De configuratie instellen voor gebruik met het CA-certificaat

Ga naar de container. Voer de volgende opdracht uit om bash te openen in de logboekverzamelaarcontainer:

docker exec -it Ubuntu-LogCollector /bin/bashGa vanuit een bash-venster in de container naar de map Java

jre. Gebruik de volgende opdracht om een versie-gerelateerde padfout te voorkomen:cd "$(find /opt/jdk/*/jre -name "bin" -printf '%h' -quit)" cd binImporteer het basiscertificaat dat u eerder hebt gekopieerd uit de detectiemap in de Java KeyStore en definieer een wachtwoord.

Het standaardwachtwoord is

changeit. Zie Het Java KeyStore-wachtwoord wijzigen voor meer informatie../keytool --import --noprompt --trustcacerts --alias SelfSignedCert --file /var/adallom/ftp/discovery/Proxy-CA.crt --keystore ../lib/security/cacerts --storepass <password>Controleer of het certificaat correct is geïmporteerd in het CA-sleutelarchief. Voer de volgende opdracht uit om te zoeken naar de alias die u hebt opgegeven tijdens het importeren (SelfSignedCert):

./keytool --list --keystore ../lib/security/cacerts | grep selfUw geïmporteerde proxy-CA-certificaat wordt weergegeven.

Ip-adressen beperken die syslog-berichten verzenden naar de logboekverzamelaar in Linux

Als u de docker-installatiekopie wilt beveiligen en ervoor wilt zorgen dat slechts één IP-adres de syslog-berichten naar de logboekverzamelaar mag verzenden, maakt u een IP-tabelregel op de hostcomputer om invoerverkeer toe te staan en het verkeer dat via specifieke poorten komt, zoals TCP/601 of UDP/514, te verwijderen, afhankelijk van de implementatie.

De volgende opdracht toont een voorbeeld van het maken van een IP-tabelregel die kan worden toegevoegd aan de hostcomputer. Met deze tabelregel kan het IP-adres 1.2.3.4 verbinding maken met de logboekverzamelaarcontainer via TCP-poort 601 en alle andere verbindingen die afkomstig zijn van andere IP-adressen via dezelfde poort verwijderen.

iptables -I DOCKER-USER \! --src 1.2.3.4 -m tcp -p tcp --dport 601 -j DROP

De logboekverzamelaar instellen om te worden uitgevoerd met de nieuwe configuratie

De container is nu gereed.

Voer de collector_config opdracht uit met het API-token dat u hebt gebruikt tijdens het maken van de logboekverzamelaar. Bijvoorbeeld:

Wanneer u de opdracht uitvoert, geeft u uw eigen API-token op, zoals collector_config abcd1234abcd1234abcd1234abcd1234 ${CONSOLE} ${COLLECTOR}

Bijvoorbeeld:

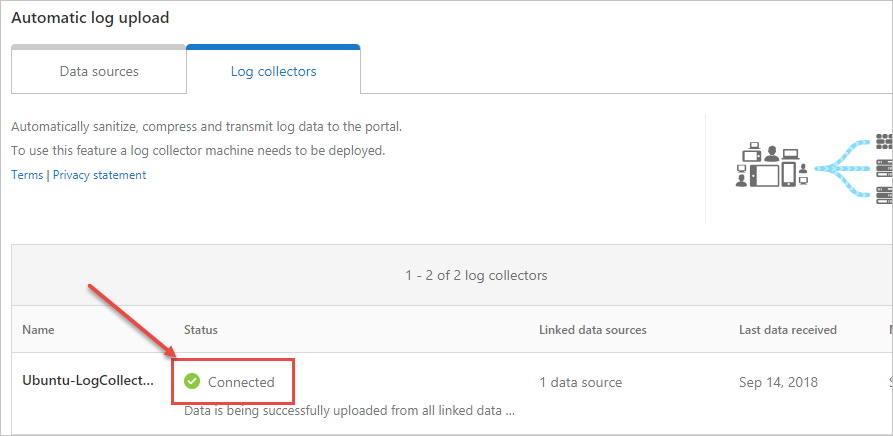

De logboekverzamelaar kan nu communiceren met Defender for Cloud Apps. Nadat gegevens naar Defender for Cloud Apps zijn verzonden, verandert de status van de logboekverzamelaar van Gezond in Verbonden. Bijvoorbeeld:

Opmerking

Als u de configuratie van de logboekverzamelaar moet bijwerken om bijvoorbeeld een gegevensbron toe te voegen of te verwijderen, moet u normaal gesproken de container verwijderen en de vorige stappen opnieuw uitvoeren.

U kunt dit voorkomen door het hulpprogramma collector_config opnieuw uit te voeren met het nieuwe API-token dat is gegenereerd in de Defender for Cloud Apps.

Het Java KeyStore-wachtwoord wijzigen

Stop de Java KeyStore-server.

Open een bash-shell in de container en ga naar de map appdata/conf .

Voer het volgende uit om het wachtwoord van de server KeyStore te wijzigen:

keytool -storepasswd -new newStorePassword -keystore server.keystore -storepass changeitHet standaardserverwachtwoord is

changeit.Voer het volgende uit om het certificaatwachtwoord te wijzigen:

keytool -keypasswd -alias server -keypass changeit -new newKeyPassword -keystore server.keystore -storepass newStorePasswordDe standaardserveralias is server.

Open in een teksteditor het bestand server-install\conf\server\secured-installed.properties . Voeg de volgende regels code toe en sla de wijzigingen op:

- Geef het nieuwe Java KeyStore-wachtwoord voor de server op:

server.keystore.password=newStorePassword - Geef het nieuwe certificaatwachtwoord voor de server op:

server.key.password=newKeyPassword

- Geef het nieuwe Java KeyStore-wachtwoord voor de server op:

Start de server.

De logboekverzamelaar verplaatsen naar een andere gegevenspartitie in Linux

Veel bedrijven hebben de vereiste om gegevens naar een afzonderlijke partitie te verplaatsen. In deze procedure wordt beschreven hoe u uw Defender for Cloud Apps Docker-logboekverzamelaarinstallatiekopieën verplaatst naar een gegevenspartitie op uw Linux-host.

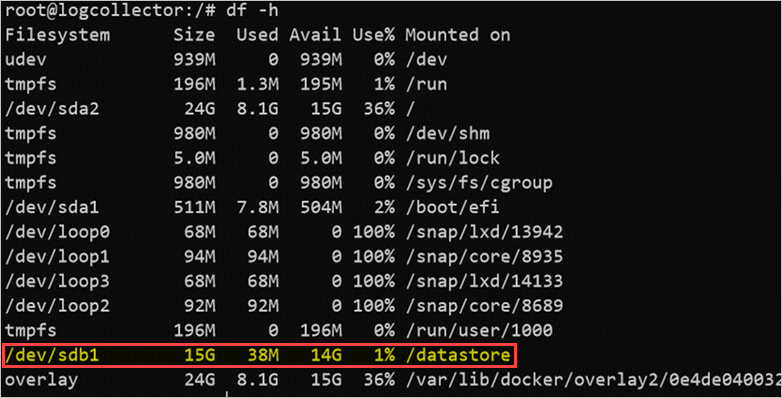

In deze procedure wordt beschreven hoe u gegevens verplaatst naar een partitie met de naam gegevensopslag en wordt ervan uitgegaan dat u de partitie al hebt gekoppeld. Bijvoorbeeld:

Het toevoegen en configureren van een nieuwe partitie op uw Linux-host valt niet binnen het bereik van deze handleiding.

Uw logboekverzamelaar verplaatsen naar een andere partitie:

Stop de Docker-service. Rennen:

service docker stopVerplaats de logboekverzamelaargegevens naar de nieuwe partitie. Rennen:

mv /var/lib/docker /datastore/dockerVerwijder de oude Docker-opslagmap (/var/lib/docker) en maak een symbolische koppeling naar de nieuwe map (/datastore/docker). Rennen:

rm -rf /var/lib/docker && ln -s /datastore/docker /var/lib/Start de Docker-service. Rennen:

service docker startControleer eventueel de status van uw logboekverzamelaar. Rennen:

docker ps

Het schijfgebruik van de logboekverzamelaar in Linux inspecteren

In deze procedure wordt beschreven hoe u het schijfgebruik en de locatie van de logboekverzamelaar controleert.

Identificeer het pad naar de map waar de logboekverzamelaargegevens zijn opgeslagen. Rennen:

docker inspect <collector_name> | grep WorkDirBijvoorbeeld:

Haal de grootte op schijf van de logboekverzamelaar op met behulp van het geïdentificeerde pad zonder het achtervoegsel '/work'. Rennen:

du -sh /var/lib/docker/overlay2/<log_collector_id>/Opmerking

Als u alleen de grootte op de schijf wilt weten, kunt u in plaats daarvan de volgende opdracht gebruiken:

docker ps -s

De logboekverzamelaar verplaatsen naar een toegankelijke host

In gereguleerde omgevingen kan de toegang tot Docker Hubs waar de logboekverzamelaarinstallatiekopie wordt gehost, worden geblokkeerd. Dit voorkomt dat Defender for Cloud Apps de gegevens importeert uit de logboekverzamelaar en kan worden opgelost als ik de installatiekopie van de logboekverzamelaar naar een toegankelijke host verplaats.

In deze procedure wordt beschreven hoe u de installatiekopie van de logboekverzamelaar downloadt met behulp van een computer die toegang heeft tot Docker Hub en deze importeert naar uw doelhost.

De gedownloade installatiekopie kan worden geïmporteerd in uw persoonlijke opslagplaats of rechtstreeks op uw host. In deze procedure wordt beschreven hoe u de installatiekopie van de logboekverzamelaar downloadt naar uw Windows-computer en vervolgens WinSCP gebruikt om de logboekverzamelaar naar uw doelhost te verplaatsen.

Vereisten

Zorg ervoor dat Docker op uw host is geïnstalleerd. Gebruik bijvoorbeeld een van de volgende downloads:

Gebruik na het downloaden de offline installatiehandleiding van Docker om uw besturingssysteem te installeren.

Start het proces door de installatiekopie van de logboekverzamelaar te exporteren en de installatiekopie vervolgens te importeren naar uw doelhost.

De installatiekopieën van de logboekverzamelaar exporteren vanuit uw Docker Hub

In de volgende procedures wordt beschreven hoe u de installatiekopieën van de logboekverzamelaar exporteert met behulp van Linux of Windows.

De installatiekopieën exporteren in Linux

Voer op een Linux-computer die toegang heeft tot de Docker Hub de volgende opdracht uit om Docker te installeren en de installatiekopieën van de logboekverzamelaar te downloaden.

curl -o /tmp/MCASInstallDocker.sh https://adaprodconsole.blob.core.windows.net/public-files/MCASInstallDocker.sh && chmod +x /tmp/MCASInstallDocker.sh; /tmp/MCASInstallDocker.shExporteer de installatiekopieën van de logboekverzamelaar. Rennen:

docker save --output /tmp/mcasLC.targ mcr.microsoft.com/mcas/logcollector chmod +r /tmp/mcasLC.tarBelangrijk

Zorg ervoor dat u de uitvoerparameter gebruikt om naar een bestand te schrijven in plaats van STDOUT.

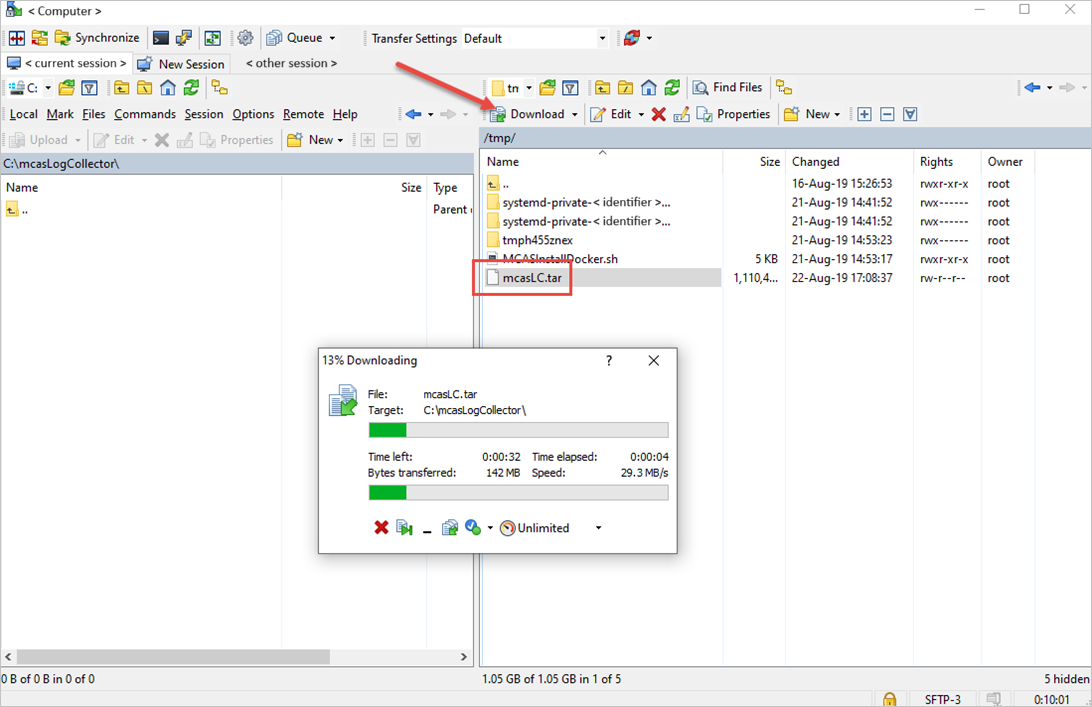

Download de installatiekopieën van de logboekverzamelaar naar uw Windows-computer onder

C:\mcasLogCollector\WinSCP gebruiken. Bijvoorbeeld:

De afbeelding exporteren in Windows

Installeer Docker Desktop op een Windows 10 computer die toegang heeft tot de Docker Hub.

Download de installatiekopieën van de logboekverzamelaar. Rennen:

docker login -u caslogcollector -p C0llector3nthusiast docker pull mcr.microsoft.com/mcas/logcollectorExporteer de installatiekopieën van de logboekverzamelaar. Rennen:

docker save --output C:\mcasLogCollector\mcasLC.targ mcr.microsoft.com/mcas/logcollectorBelangrijk

Zorg ervoor dat u de uitvoerparameter gebruikt om naar een bestand te schrijven in plaats van STDOUT.

De installatiekopie van de logboekverzamelaar importeren en laden op uw doelhost

In deze procedure wordt beschreven hoe u de geëxporteerde installatiekopie overbrengt naar uw doelhost.

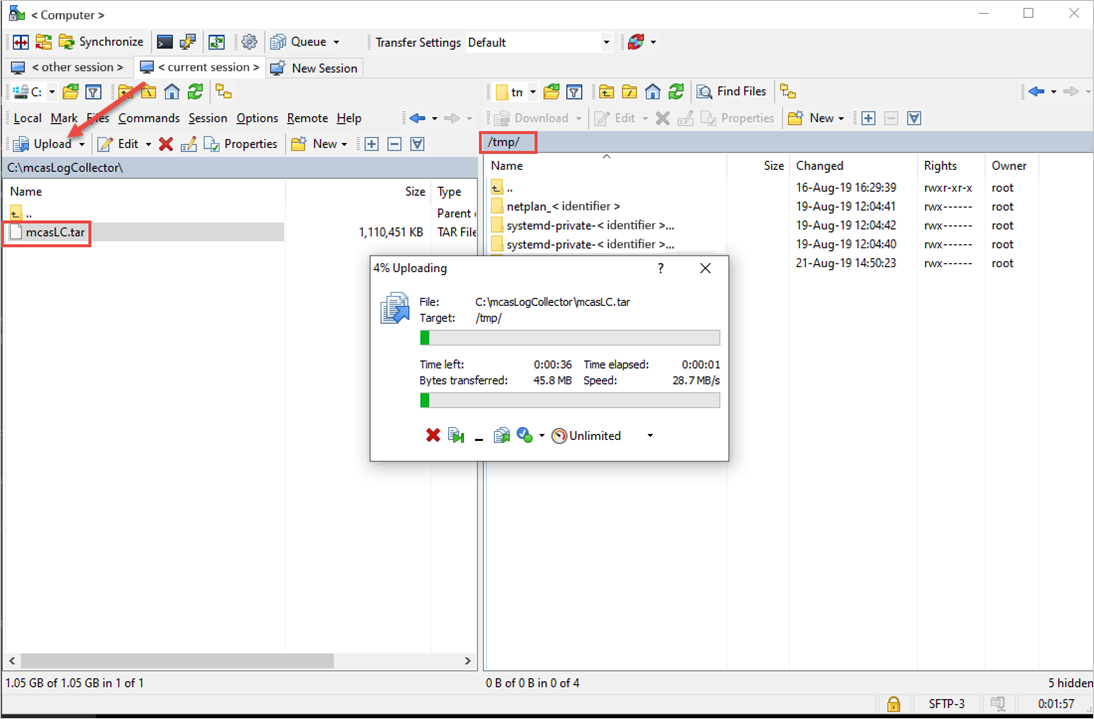

Upload de installatiekopie van de logboekverzamelaar naar uw doelhost onder

/tmp/. Bijvoorbeeld:

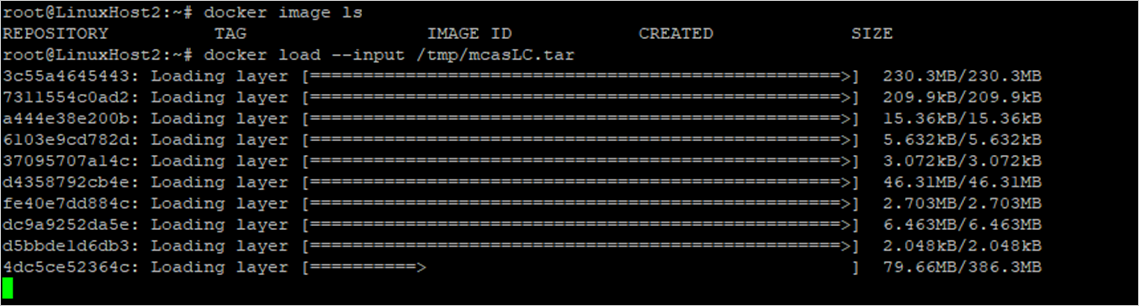

Importeer op de doelhost de installatiekopie van de logboekverzamelaar in de docker-installatiekopieënopslagplaats. Rennen:

docker load --input /tmp/mcasLC.tarBijvoorbeeld:

Controleer eventueel of het importeren is voltooid. Rennen:

docker image lsBijvoorbeeld:

U kunt nu doorgaan met het maken van uw logboekverzamelaar met behulp van de installatiekopie van de doelhost.

Aangepaste poorten definiëren voor Syslog- en FTP-ontvangers voor logboekverzamelaars in Linux

Sommige organisaties hebben een vereiste om aangepaste poorten te definiëren voor Syslog- en FTP-services.

Wanneer u een gegevensbron toevoegt, gebruikt Defender for Cloud Apps logboekverzamelaars specifieke poortnummers om te luisteren naar verkeerslogboeken van een of meer gegevensbronnen.

De volgende tabel bevat een lijst met de standaard luisterpoorten voor ontvangers:

| Type ontvanger | Poorten |

|---|---|

| Syslog | * UDP/514 - UDP/51x * TCP/601 - TCP/60x |

| FTP | * TCP/21 |

Gebruik de volgende stappen om aangepaste poorten te definiëren:

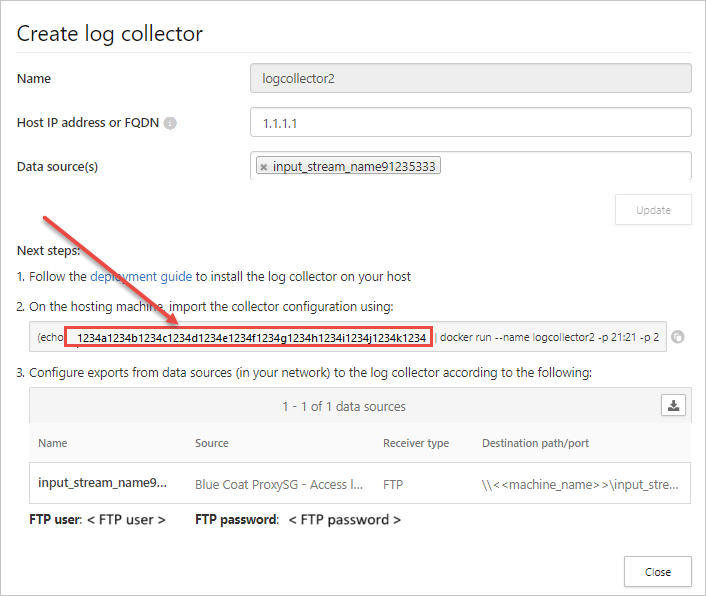

Selecteer instellingen in de Microsoft Defender Portal. Kies vervolgens Cloud-apps.

Selecteer onder Cloud Discoveryde optie Automatisch uploaden van logboeken. Selecteer vervolgens het tabblad Logboekverzamelaars .

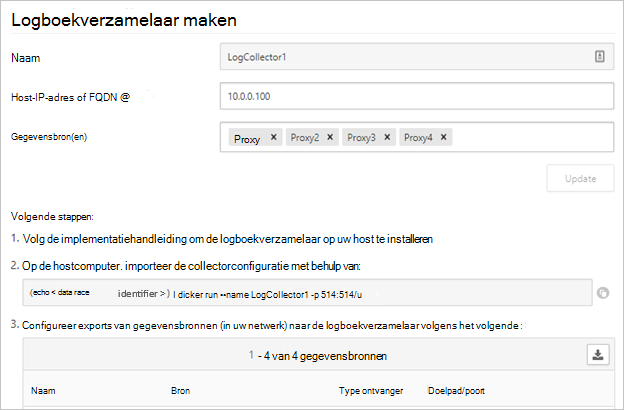

Voeg op het tabblad Logboekverzamelaars een logboekverzamelaar toe of bewerk deze en kopieer na het bijwerken van de gegevensbronnen de opdracht Uitvoeren vanuit het dialoogvenster. Bijvoorbeeld:

Als deze wordt gebruikt zoals opgegeven, configureert de door de wizard verstrekte opdracht de logboekverzamelaar voor het gebruik van poorten 514/udp en 515/udp. Bijvoorbeeld:

(echo <credentials>) | docker run --name LogCollector1 -p 514:514/udp -p 515:515/udp -p 21:21 -p 20000-20099:20000-20099 -e "PUBLICIP='10.0.0.100'" -e "PROXY=" -e "SYSLOG=true" -e "CONSOLE=machine.us2.portal.cloudappsecurity.com" -e "COLLECTOR=LogCollector1" --security-opt apparmor:unconfined --cap-add=SYS_ADMIN --restart unless-stopped -a stdin -i mcr.microsoft.com/mcas/logcollector starterBijvoorbeeld:

Voordat u de opdracht op uw hostcomputer gebruikt, wijzigt u de opdracht om uw aangepaste poorten te gebruiken. Als u bijvoorbeeld de logboekverzamelaar wilt configureren voor het gebruik van UDP-poorten 414 en 415, wijzigt u de opdracht als volgt:

(echo <credentials>) | docker run --name LogCollector1 -p 414:514/udp -p 415:515/udp -p 21:21 -p 20000-20099:20000-20099 -e "PUBLICIP='10.0.0.100'" -e "PROXY=" -e "SYSLOG=true" -e "CONSOLE=machine.us2.portal.cloudappsecurity.com" -e "COLLECTOR=LogCollector1" --security-opt apparmor:unconfined --cap-add=SYS_ADMIN --restart unless-stopped -a stdin -i mcr.microsoft.com/mcas/logcollector starterBijvoorbeeld:

Opmerking

Alleen de Docker-toewijzing wordt gewijzigd. De intern toegewezen poorten worden niet gewijzigd, zodat u een luisterpoort op de host kunt kiezen.

Het verkeer en de logboekindeling valideren die zijn ontvangen door de logboekverzamelaar in Linux

Af en toe moet u mogelijk problemen onderzoeken, zoals de volgende:

- Logboekverzamelaars ontvangen gegevens: controleer of logboekverzamelaars Syslog-berichten van uw apparaten ontvangen en niet worden geblokkeerd door firewalls.

- Ontvangen gegevens hebben de juiste logboekindeling: valideer de logboekindeling om parseerfouten op te lossen door de logboekindeling te vergelijken die door Defender for Cloud Apps wordt verwacht en de indeling die door uw apparaat wordt verzonden.

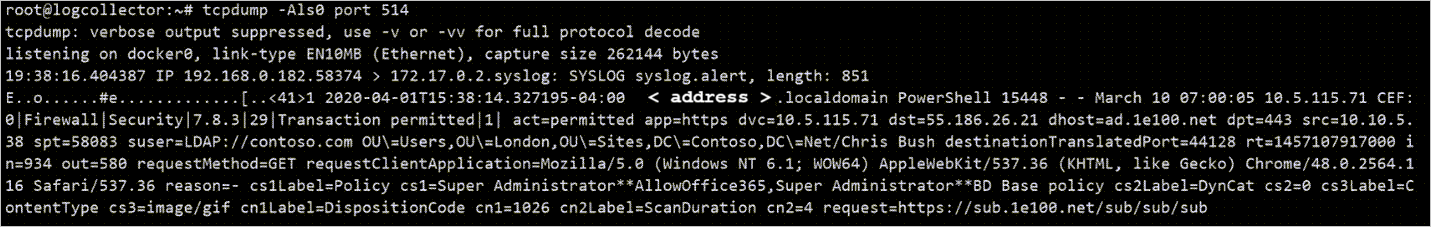

Gebruik de volgende stappen om te controleren of verkeer wordt ontvangen door logboekverzamelaars:

Meld u aan bij uw server die als host fungeert voor de Docker-container.

Controleer of de logboekverzamelaar Syslog-berichten ontvangt met behulp van een van de volgende methoden:

Gebruik tcpdump of een vergelijkbare opdracht om netwerkverkeer op poort 514 te analyseren:

tcpdump -Als0 port 514Als alles correct is geconfigureerd, ziet u netwerkverkeer van uw apparaten. Bijvoorbeeld:

Gebruik netcat of een vergelijkbare opdracht om netwerkverkeer op de hostcomputer te analyseren:

Installeer netcat en wget.

Download een voorbeeldlogboekbestand van Microsoft Defender XDR. Pak zo nodig het logboekbestand uit.

Selecteer in Microsoft Defender XDR onder Cloud-appsde optie Clouddetectieacties>Clouddetectie-momentopnamerapport> maken.

Selecteer de gegevensbron van waaruit u de logboekbestanden wilt uploaden.

Selecteer Weergeven en controleren , klik vervolgens met de rechtermuisknop op Voorbeeldlogboek downloaden en kopieer de url-adreskoppeling.

Selecteer Annuleren sluiten>.

Rennen:

wget <URL_address_to_sample_log>Voer uit

netcatom de gegevens naar de logboekverzamelaar te streamen.cat <path_to_downloaded_sample_log>.log | nc -w 0 localhost <datasource_port>

Als de collector correct is geconfigureerd, zijn de logboekgegevens aanwezig in het berichtenbestand en worden ze kort daarna geüpload naar Defender for Cloud Apps.

Controleer relevante bestanden in de Defender for Cloud Apps Docker-container:

Meld u aan bij de container. Rennen:

docker exec -it <Container Name> bashBepaal of Syslog-berichten naar het berichtenbestand worden geschreven. Rennen:

cat /var/adallom/syslog/<your_log_collector_port>/messages

Als alles correct is geconfigureerd, ziet u netwerkverkeer van uw apparaten. Bijvoorbeeld:

Opmerking

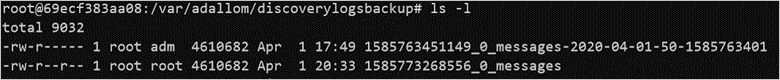

Naar dit bestand wordt geschreven totdat het 40 kB groot is. Bijvoorbeeld:

Controleer de logboeken die zijn geüpload naar Defender for Cloud Apps in de

/var/adallom/discoverylogsbackupmap. Bijvoorbeeld:

Valideer de logboekindeling die is ontvangen door de logboekverzamelaar door de berichten die zijn opgeslagen in

/var/adallom/discoverylogsbackupte vergelijken met de voorbeeldlogboekindeling in de wizard Defender for Cloud Apps Logboekverzamelaar maken.

Uitvoer van het berichtenbestand naar een lokaal bestand schrijven

Als u uw eigen voorbeeldlogboek wilt gebruiken, maar geen toegang hebt tot het apparaat, gebruikt u de volgende opdrachten om de uitvoer van het berichtenbestand , dat zich in de syslog-map van de logboekverzamelaar bevindt, te schrijven naar een lokaal bestand op de host:

docker exec CustomerLogCollectorName tail -f -q /var/adallom/syslog/<datasource_port>/messages > /tmp/log.log

Vergelijk het uitvoerbestand (/tmp/log.log) met de berichten die zijn opgeslagen in de /var/adallom/discoverylogsbackup map.

De versie van de logboekverzamelaar bijwerken

Bij het bijwerken van uw logboekverzamelaar:

- Voordat u de nieuwe versie installeert, moet u de logboekverzamelaar stoppen en de huidige installatiekopieën verwijderen.

- Werk uw certificaatbestanden bijnadat u de nieuwe versie hebt geïnstalleerd.

Volgende stappen

Als u problemen ondervindt, zijn wij er om u te helpen. Open een ondersteuningsticket om hulp of ondersteuning te krijgen voor uw productprobleem.