Problemen met toegangs- en sessiebesturingselementen voor beheerders oplossen

Dit artikel biedt Microsoft Defender for Cloud Apps beheerders richtlijnen voor het onderzoeken en oplossen van veelvoorkomende problemen met toegangs- en sessiebeheer, zoals ondervonden door beheerders.

Opmerking

Het oplossen van problemen met betrekking tot proxyfunctionaliteit is alleen relevant voor sessies die niet zijn geconfigureerd voor in-browserbeveiliging met Microsoft Edge.

Minimale vereisten controleren

Voordat u begint met het oplossen van problemen, moet u ervoor zorgen dat uw omgeving voldoet aan de volgende minimale algemene vereisten voor toegangs- en sessiebeheer.

| Vereiste | Omschrijving |

|---|---|

| Licenties | Zorg ervoor dat u een geldige licentie hebt voor Microsoft Defender for Cloud Apps. |

| Eenmalige Sign-On (SSO) | Apps moeten worden geconfigureerd met een van de ondersteunde oplossingen voor eenmalige aanmelding: - Microsoft Entra ID saml 2.0 of OpenID Connect 2.0 gebruiken - Niet-Microsoft IdP met SAML 2.0 |

| Browserondersteuning | Sessiebesturingselementen zijn beschikbaar voor browsersessies in de nieuwste versies van de volgende browsers: - Microsoft Edge - Google Chrome - Mozilla Firefox - Apple Safari In-browserbeveiliging voor Microsoft Edge heeft ook specifieke vereisten, waaronder de gebruiker die is aangemeld met zijn/haar werkprofiel. Zie Beveiligingsvereisten in browser voor meer informatie. |

| Downtime | met Defender for Cloud Apps kunt u het standaardgedrag definiëren dat moet worden toegepast als er een serviceonderbreking is, zoals een onderdeel dat niet correct werkt. Wanneer de normale beleidsbesturingselementen bijvoorbeeld niet kunnen worden afgedwongen, kunt u ervoor kiezen om gebruikers te blokkeren (blokkeren) of te omzeilen (toestaan) om acties te ondernemen op mogelijk gevoelige inhoud. Als u het standaardgedrag tijdens downtime van het systeem wilt configureren, gaat u in Microsoft Defender XDR naar Instellingen>Voorwaardelijke toegang App-beheer>Standaardgedrag> Toegangtoestaan of blokkeren. |

Beveiligingsvereisten in browser

Als u in browserbeveiliging met Microsoft Edge gebruikt en nog steeds wordt bediend door een omgekeerde proxy, moet u voldoen aan de volgende aanvullende vereisten:

De functie is ingeschakeld in uw Defender XDR instellingen. Zie Beveiligingsinstellingen in browser configureren voor meer informatie.

Alle beleidsregels die voor de gebruiker gelden, worden ondersteund voor Microsoft Edge voor Bedrijven. Als een gebruiker wordt bediend door een ander beleid dat niet wordt ondersteund door Microsoft Edge voor Bedrijven, wordt deze altijd geleverd door de omgekeerde proxy. Zie Beveiligingsvereisten in browser voor meer informatie.

U gebruikt een ondersteund platform, waaronder een ondersteund besturingssysteem, identiteitsplatform en Edge-versie. Zie Beveiligingsvereisten in browser voor meer informatie.

Naslaginformatie over het oplossen van problemen voor beheerders

Gebruik de volgende tabel om het probleem te vinden dat u probeert op te lossen:

Problemen met netwerkvoorwaarde

Veelvoorkomende problemen met netwerkconditie die u kunt tegenkomen, zijn onder andere:

Netwerkfouten bij het navigeren naar een browserpagina

Wanneer u voor het eerst Defender for Cloud Apps toegangs- en sessiebesturingselementen instelt voor een app, kunnen veelvoorkomende netwerkfouten optreden: Deze site is niet beveiligd en er is geen internetverbinding. Deze berichten kunnen duiden op een algemene netwerkconfiguratiefout.

Aanbevolen stappen

Configureer uw firewall om te werken met Defender for Cloud Apps met behulp van de Azure IP-adressen en DNS-namen die relevant zijn voor uw omgeving.

- Voeg uitgaande poort 443 toe voor de volgende IP-adressen en DNS-namen voor uw Defender for Cloud Apps datacenter.

- Start uw apparaat en browsersessie opnieuw op

- Controleer of de aanmelding werkt zoals verwacht

Schakel TLS 1.2 in de internetopties van uw browser in. Bijvoorbeeld:

Browser Stappen Microsoft Internet Explorer 1. Internet Explorer openen

2. Selecteer hettabbladExtra>Internetopties>

3. Selecteer onder Beveiliging de optie TLS 1.2

4. Selecteer Toepassen en selecteer vervolgens OK

5. Start de browser opnieuw en controleer of u toegang hebt tot de appMicrosoft Edge/Edge Chromium 1. Open de zoekopdracht vanaf de taakbalk en zoek naar 'Internetopties'

2. Internetopties selecteren

3. Selecteer onder Beveiliging de optie TLS 1.2

4. Selecteer Toepassen en selecteer vervolgens OK

5. Start de browser opnieuw en controleer of u toegang hebt tot de appGoogle Chrome 1. Open Google Chrome

2. Selecteer in de rechterbovenhoek Meer (3 verticale puntjes) >Instellingen

3. Selecteer onderaan Geavanceerd

4. Selecteer onder Systeem de optie Proxy-instellingen openen

5. Selecteer op het tabblad Geavanceerd onder Beveiligingde optie TLS 1.2

6. Selecteer OK

7. Start de browser opnieuw en controleer of u toegang hebt tot de appMozilla Firefox 1. Open Mozilla Firefox

2. Zoek in de adresbalk naar 'about:config'

3. Zoek in het zoekvak naar 'TLS'

4. Dubbelklik op de vermelding voor security.tls.version.min

5. Stel de waarde van het gehele getal in op 3 om TLS 1.2 af te dwingen als de minimaal vereiste versie

6. Selecteer Opslaan (vinkje rechts van het waardevak)

7. Start de browser opnieuw en controleer of u toegang hebt tot de appSafari Als u Safari versie 7 of hoger gebruikt, wordt TLS 1.2 automatisch ingeschakeld

Defender for Cloud Apps maakt gebruik van TLS-protocollen (Transport Layer Security) 1.2+ om de beste versleuteling in zijn klasse te bieden:

- Systeemeigen client-apps en browsers die tls 1.2+ niet ondersteunen, zijn niet toegankelijk wanneer ze zijn geconfigureerd met sessiebeheer.

- SaaS-apps die tls 1.1 of lager gebruiken, worden in de browser weergegeven als tls 1.2+ wanneer ze zijn geconfigureerd met Defender for Cloud Apps.

Tip

Hoewel sessiebesturingselementen zijn gebouwd om te werken met elke browser op elk belangrijk platform op elk besturingssysteem, ondersteunen we de nieuwste versies van Microsoft Edge, Google Chrome, Mozilla Firefox of Apple Safari. Mogelijk wilt u de toegang tot mobiele apps of desktop-apps blokkeren of toestaan.

Trage aanmeldingen

Proxyketens en nonce-afhandeling zijn enkele van de veelvoorkomende problemen die kunnen leiden tot trage aanmeldingsprestaties.

Aanbevolen stappen

Configureer uw omgeving om eventuele factoren te verwijderen die traagheid tijdens het aanmelden kunnen veroorzaken. U hebt bijvoorbeeld firewalls of proxyketens doorsturen geconfigureerd, waarmee twee of meer proxyservers worden verbonden om naar de beoogde pagina te navigeren. U kunt ook andere externe factoren hebben die van invloed zijn op de traagheid.

- Bepaal of proxyketens plaatsvinden in uw omgeving.

- Verwijder waar mogelijk eventuele doorstuurproxy's.

Sommige apps gebruiken een nonce-hash tijdens verificatie om herhalingsaanvallen te voorkomen. Standaard wordt Defender for Cloud Apps ervan uitgegaan dat een app een nonce gebruikt. Als de app waarmee u werkt geen nonce gebruikt, schakelt u nonce-verwerking voor deze app uit in Defender for Cloud Apps:

- Selecteer in Microsoft Defender XDR Instellingen>Cloud-apps.

- Selecteer onder Verbonden apps de optie Apps voor app-beheer voor voorwaardelijke toegang.

- Selecteer in de lijst met apps in de rij waarin de app die u configureert, de drie puntjes aan het einde van de rij en selecteer vervolgens Bewerken voor uw app.

- Selecteer Nonce-handling om de sectie uit te vouwen en schakel vervolgens Nonce-verwerking inschakelen uit.

- Meld u af bij de app en sluit alle browsersessies af.

- Start de browser opnieuw op en meld u opnieuw aan bij de app. Controleer of de aanmelding werkt zoals verwacht.

Meer overwegingen voor netwerkvoorwaarden

Houd bij het oplossen van problemen met netwerkomstandigheden rekening met de volgende opmerkingen over de Defender for Cloud Apps proxy:

Controleer of uw sessie wordt gerouteerd naar een ander datacenter: Defender for Cloud Apps gebruikt Azure-datacenters over de hele wereld om de prestaties te optimaliseren via geolocatie.

Dit betekent dat de sessie van een gebruiker mogelijk buiten een regio wordt gehost, afhankelijk van verkeerspatronen en hun locatie. Om uw privacy te beschermen, worden er echter geen sessiegegevens opgeslagen in deze datacenters.

Proxyprestaties: het afleiden van een prestatiebasislijn is afhankelijk van veel factoren buiten de Defender for Cloud Apps proxy, zoals:

- Welke andere proxy's of gateways in serie zitten met deze proxy

- Waar de gebruiker vandaan komt

- Waar de doelresource zich bevindt

- Specifieke aanvragen op de pagina

Over het algemeen voegt elke proxy latentie toe. De voordelen van de Defender for Cloud Apps proxy zijn:

De wereldwijde beschikbaarheid van Azure-domeincontrollers gebruiken om gebruikers te koppelen aan het dichtstbijzijnde knooppunt en hun retourafstand te verminderen. Azure-domeincontrollers kunnen geololiceren op een schaal die weinig services over de hele wereld hebben.

Gebruik de integratie met Microsoft Entra voorwaardelijke toegang om alleen de sessies te routeren die u wilt proxyn naar onze service, in plaats van alle gebruikers in alle situaties.

Problemen met apparaatidentificatie

Defender for Cloud Apps biedt de volgende opties voor het identificeren van de beheerstatus van een apparaat.

- naleving van Microsoft Intune

- Hybride Microsoft Entra domein toegevoegd

- Clientcertificaten

Zie Door identiteit beheerde apparaten met app-beheer voor voorwaardelijke toegang voor meer informatie.

Veelvoorkomende problemen met apparaatidentificatie die u kunt tegenkomen, zijn onder andere:

- Onjuist geïdentificeerd Intune compatibel of Microsoft Entra hybride gekoppelde apparaten

- Clientcertificaten worden niet gevraagd wanneer verwacht

- Clientcertificaten worden bij elke aanmelding gevraagd

- Extra overwegingen

Onjuist geïdentificeerd Intune compatibel of Microsoft Entra hybride gekoppelde apparaten

met Microsoft Entra voorwaardelijke toegang kunnen Intune-compatibele en Microsoft Entra hybride gekoppelde apparaatgegevens rechtstreeks worden doorgegeven aan Defender for Cloud Apps. Gebruik in Defender for Cloud Apps de apparaatstatus als filter voor toegangs- of sessiebeleid.

Zie Inleiding tot apparaatbeheer in Microsoft Entra ID voor meer informatie.

Aanbevolen stappen

Selecteer in Microsoft Defender XDR Instellingen>Cloud-apps.

Selecteer onder App-beheer voor voorwaardelijke toegangde optie Apparaatidentificatie. Op deze pagina ziet u de opties voor apparaatidentificatie die beschikbaar zijn in Defender for Cloud Apps.

Voor respectievelijk Intune compatibele apparaatidentificatie en Microsoft Entra hybride gekoppelde identificatie selecteert u Configuratie weergeven en controleert u of de services zijn ingesteld. Services worden automatisch gesynchroniseerd vanuit respectievelijk Microsoft Entra ID en Intune.

Maak een toegangs- of sessiebeleid met het filter Apparaattag dat gelijk is aan Hybride Azure AD gekoppeld, Intune compatibel of beide.

Meld u in een browser aan bij een apparaat dat Microsoft Entra hybride gekoppeld of Intune compatibel is op basis van uw beleidsfilter.

Controleer of activiteiten van deze apparaten het logboek vullen. Filter in Defender for Cloud Apps op de pagina ActiviteitenlogboekopApparaattag gelijk aan Hybride Azure AD gekoppeld, Intune compatibel of beide op basis van uw beleidsfilters.

Als activiteiten niet worden ingevuld in het activiteitenlogboek van Defender for Cloud Apps, gaat u naar Microsoft Entra ID en voert u de volgende stappen uit:

Controleer onder Aanmeldingen bewaken> of eraanmeldingsactiviteiten in logboeken staan.

Selecteer de relevante logboekvermelding voor het apparaat waarop u bent aangemeld.

Controleer in het deelvenster Details op het tabblad Apparaatgegevens of het apparaat beheerd (hybride Azure AD toegevoegd) of compatibel (Intune compatibel) is.

Als u een van beide statussen niet kunt controleren, probeert u een andere logboekvermelding of controleert u of uw apparaatgegevens correct zijn geconfigureerd in Microsoft Entra ID.

Voor voorwaardelijke toegang vereisen sommige browsers mogelijk extra configuratie, zoals het installeren van een extensie. Zie Browserondersteuning voor voorwaardelijke toegang voor meer informatie.

Als u de apparaatgegevens nog steeds niet ziet op de pagina Aanmeldingen, opent u een ondersteuningsticket voor Microsoft Entra ID.

Clientcertificaten worden niet gevraagd wanneer verwacht

Het apparaatidentificatiemechanisme kan verificatie aanvragen bij relevante apparaten met behulp van clientcertificaten. U kunt een X.509-basiscertificaat of tussenliggende certificeringsinstantie (CA) uploaden, opgemaakt in de PEM-certificaatindeling.

Certificaten moeten de openbare sleutel van de CA bevatten, die vervolgens wordt gebruikt om de clientcertificaten te ondertekenen die tijdens een sessie worden gepresenteerd. Zie Controleren op apparaatbeheer zonder Microsoft Entra voor meer informatie.

Aanbevolen stappen

Selecteer in Microsoft Defender XDR Instellingen>Cloud-apps.

Selecteer onder App-beheer voor voorwaardelijke toegangde optie Apparaatidentificatie. Op deze pagina ziet u de opties voor apparaatidentificatie die beschikbaar zijn met Defender for Cloud Apps.

Controleer of u een X.509-basiscertificaat of tussenliggende CA-certificaat hebt geüpload. U moet het CA-certificaat uploaden dat wordt gebruikt om te ondertekenen voor uw certificeringsinstantie.

Maak een toegangs- of sessiebeleid met het filter Apparaattag gelijk aan Geldig clientcertificaat.

Zorg ervoor dat uw clientcertificaat het volgende is:

- Geïmplementeerd met de PKCS #12-bestandsindeling, meestal de bestandsextensie .p12 of .pfx

- Geïnstalleerd in het gebruikersarchief, niet in het apparaatarchief, van het apparaat dat u gebruikt voor het testen

Start de browsersessie opnieuw.

Wanneer u zich aanmeldt bij de beveiligde app:

- Controleer of u bent omgeleid naar de volgende URL-syntaxis:

<https://*.managed.access-control.cas.ms/aad_login> - Als u iOS gebruikt, controleert u of u de Safari-browser gebruikt.

- Als u Firefox gebruikt, moet u het certificaat ook toevoegen aan het eigen certificaatarchief van Firefox. Alle andere browsers gebruiken hetzelfde standaardcertificaatarchief.

- Controleer of u bent omgeleid naar de volgende URL-syntaxis:

Controleer of het clientcertificaat wordt gevraagd in uw browser.

Als deze niet wordt weergegeven, probeert u een andere browser. De meeste belangrijke browsers ondersteunen het uitvoeren van een clientcertificaatcontrole. Mobiele en desktop-apps maken echter vaak gebruik van ingebouwde browsers die deze controle mogelijk niet ondersteunen en daarom van invloed zijn op de verificatie voor deze apps.

Controleer of activiteiten van deze apparaten het logboek vullen. Voeg in Defender for Cloud Apps op de pagina Activiteitenlogboek een filter toe op Apparaattag gelijk aan Geldig clientcertificaat.

Als u de prompt nog steeds niet ziet, opent u een ondersteuningsticket en voegt u de volgende informatie toe:

- De details van de browser of systeemeigen app waar het probleem is opgetreden

- De versie van het besturingssysteem, zoals iOS/Android/Windows 10

- Vermelden of de prompt werkt op Microsoft Edge Chromium

Clientcertificaten worden bij elke aanmelding gevraagd

Als het clientcertificaat wordt weergegeven na het openen van een nieuw tabblad, kan dit worden veroorzaakt door instellingen die zijn verborgen in Internetopties. Controleer uw instellingen in uw browser. Bijvoorbeeld:

In Microsoft Internet Explorer:

- Open Internet Explorer en selecteer het tabblad Extra>Internetopties>Geavanceerd .

- Selecteer onder Beveiligingde optie Niet vragen om clientcertificaatselectie wanneer er slechts één certificaat bestaat> Selecteer OK toepassen>.

- Start de browser opnieuw op en controleer of u toegang hebt tot de app zonder de extra prompts.

In Microsoft Edge/Edge Chromium:

- Open de zoekopdracht vanaf de taakbalk en zoek naar Internetopties.

- Selecteer Internetopties>Beveiliging>Lokaal intranet>Aangepast niveau.

- Selecteer onder Diversen>Niet vragen om clientcertificaatselectie wanneer er slechts één certificaat bestaat de optie Uitschakelen.

- Selecteer OK>Toepassen>OK.

- Start de browser opnieuw op en controleer of u toegang hebt tot de app zonder de extra prompts.

Meer overwegingen voor apparaatidentificatie

Tijdens het oplossen van problemen met apparaatidentificatie kunt u certificaatintrekking vereisen voor clientcertificaten.

Certificaten die door de CA zijn ingetrokken, worden niet meer vertrouwd. Als u deze optie selecteert, moeten alle certificaten het CRL-protocol doorgeven. Als uw clientcertificaat geen CRL-eindpunt bevat, kunt u geen verbinding maken vanaf het beheerde apparaat.

Problemen bij het onboarden van een app

Microsoft Entra ID apps worden automatisch toegevoegd aan Defender for Cloud Apps voor besturingselementen voor voorwaardelijke toegang en sessie. U moet niet-Microsoft IdP-apps handmatig onboarden, inclusief zowel catalogus- als aangepaste apps.

Zie voor meer informatie:

- App-beheer voor voorwaardelijke toegang implementeren voor catalogus-apps met niet-Microsoft IDP's

- App-beheer voor voorwaardelijke toegang implementeren voor aangepaste apps met niet-Microsoft IDP's

Veelvoorkomende scenario's die u kunt tegenkomen tijdens het onboarden van een app, zijn onder andere:

- App wordt niet weergegeven op de pagina Apps voor app-beheer voor voorwaardelijke toegang

- App-status: Installatie voortzetten

- Kan geen besturingselementen configureren voor ingebouwde apps

- De optie Sessiebeheer aanvragen wordt weergegeven

App wordt niet weergegeven op de pagina apps voor app-beheer voor voorwaardelijke toegang

Bij het onboarden van een niet-Microsoft IdP-app voor app-beheer voor voorwaardelijke toegang, is de laatste implementatiestap om de eindgebruiker naar de app te laten navigeren. Voer de stappen in deze sectie uit als de app niet wordt weergegeven op de pagina Instellingen > Cloud-apps > Verbonden apps > voor voorwaardelijke toegang Apps voor app-beheer .

Aanbevolen stappen

Zorg ervoor dat uw app voldoet aan de volgende vereisten voor app-beheer voor voorwaardelijke toegang:

- Zorg ervoor dat u een geldige Defender for Cloud Apps-licentie hebt.

- Maak een dubbele app.

- Zorg ervoor dat de app het SAML-protocol gebruikt.

- Controleer of u de app volledig hebt onboardd en dat de status van de app Verbonden is.

Zorg ervoor dat u in een nieuwe browsersessie naar de app navigeert met behulp van een nieuwe incognitomodus of door u opnieuw aan te melden.

Opmerking

Entra ID-apps worden alleen weergegeven op de pagina Apps voor app-beheer voor voorwaardelijke toegang nadat ze zijn geconfigureerd in ten minste één beleid, of als u een beleid hebt zonder app-specificatie en een gebruiker zich heeft aangemeld bij de app.

App-status: Installatie voortzetten

De status van een app kan variëren en kan bestaan uit Continue setup, Verbonden of Geen activiteiten.

Voor apps die zijn verbonden via niet-Microsoft-id-providers (IdP), ziet u, als de installatie niet is voltooid, bij het openen van de app een pagina met de status Continue Setup. Gebruik de volgende stappen om de installatie te voltooien.

Aanbevolen stappen

Selecteer Installatie doorgaan.

Bekijk de volgende artikelen en controleer of u alle vereiste stappen hebt voltooid:

- App-beheer voor voorwaardelijke toegang implementeren voor catalogus-apps met niet-Microsoft IDP's

- App-beheer voor voorwaardelijke toegang implementeren voor aangepaste apps met niet-Microsoft IDP's

Let vooral op de volgende stappen:

- Zorg ervoor dat u een nieuwe aangepaste SAML-app maakt. U hebt deze app nodig om de URL's en SAML-kenmerken te wijzigen die mogelijk niet beschikbaar zijn in galerie-apps.

- Als uw id-provider het hergebruik van dezelfde id, ook wel entiteits-id of doelgroep genoemd, niet toestaat, wijzigt u de id van de oorspronkelijke app.

Kan geen besturingselementen configureren voor ingebouwde apps

Ingebouwde apps kunnen heuristisch worden gedetecteerd en u kunt toegangsbeleid gebruiken om ze te bewaken of te blokkeren. Gebruik de volgende stappen om besturingselementen voor systeemeigen apps te configureren.

Aanbevolen stappen

Voeg in een toegangsbeleid een client-app-filter toe en stel dit in op Mobiel en bureaublad.

Selecteer blokkeren onder Acties.

U kunt eventueel het blokkeringsbericht aanpassen dat uw gebruikers krijgen wanneer ze geen bestanden kunnen downloaden. Pas dit bericht bijvoorbeeld aan in U moet een webbrowser gebruiken om toegang te krijgen tot deze app.

Test en controleer of het besturingselement werkt zoals verwacht.

De pagina App wordt niet herkend weergegeven

Defender for Cloud Apps kunt meer dan 31.000 apps herkennen via de catalogus met cloud-apps.

Als u een aangepaste app gebruikt die is geconfigureerd via Microsoft Entra SSO en niet een van de ondersteunde apps is, ziet u een pagina App wordt niet herkend. Om het probleem op te lossen, moet u de app configureren met app-beheer voor voorwaardelijke toegang.

Aanbevolen stappen

Selecteer in Microsoft Defender XDR Instellingen>Cloud-apps. Selecteer onder Verbonden apps de optie Apps voor app-beheer voor voorwaardelijke toegang.

Selecteer nieuwe apps weergeven in de banner.

Zoek in de lijst met nieuwe apps de app die u onboardt, selecteer het + teken en selecteer vervolgens Toevoegen.

- Selecteer of de app een aangepaste of standaard-app is.

- Ga door met de wizard en zorg ervoor dat de opgegeven door de gebruiker gedefinieerde domeinen juist zijn voor de app die u configureert.

Controleer of de app wordt weergegeven op de pagina Apps voor app-beheer voor voorwaardelijke toegang .

De optie Sessiebeheer aanvragen wordt weergegeven

Na het onboarden van een niet-Microsoft IdP-app ziet u mogelijk de optie Sessiebeheer aanvragen . Dit komt doordat alleen catalogus-apps out-of-the-box sessiebesturingselementen hebben. Voor elke andere app moet u een zelf-onboardingproces doorlopen.

Volg de instructies in App-beheer voor voorwaardelijke toegang implementeren voor aangepaste apps met niet-Microsoft IDP's.

Aanbevolen stappen

Selecteer in Microsoft Defender XDR Instellingen>Cloud-apps.

Selecteer onder App-beheer voor voorwaardelijke toegangde optie Onboarding/onderhoud van apps.

Voer de principal-naam of het e-mailadres in voor de gebruiker die de app gaat onboarden en selecteer vervolgens Opslaan.

Ga naar de app die u implementeert. De pagina die u ziet, is afhankelijk van of de app wordt herkend. Voer een van de volgende handelingen uit, afhankelijk van de pagina die u ziet:

Niet herkend. U ziet een pagina App niet herkend waarop u wordt gevraagd uw app te configureren. Ga als volgt te werk:

- Onboarding van de app voor app-beheer voor voorwaardelijke toegang.

- Voeg de domeinen voor de app toe.

- Installeer de certificaten van de app.

Herkend. Als uw app wordt herkend, ziet u een onboarding-pagina waarin u wordt gevraagd het app-configuratieproces voort te zetten.

Zorg ervoor dat de app is geconfigureerd met alle domeinen die nodig zijn om de app correct te laten werken en ga vervolgens terug naar de app-pagina.

Meer overwegingen voor het onboarden van apps

Tijdens het oplossen van problemen voor het onboarden van apps zijn er enkele extra dingen waar u rekening mee moet houden.

Inzicht in het verschil tussen de Microsoft Entra beleidsinstellingen voor voorwaardelijke toegang: 'Alleen bewaken', 'Downloads blokkeren' en 'Aangepast beleid gebruiken'

In Microsoft Entra beleid voor voorwaardelijke toegang kunt u de volgende ingebouwde Defender for Cloud Apps besturingselementen configureren: Alleen controleren en Downloads blokkeren. Deze instellingen zijn van toepassing en dwingen de functie Defender for Cloud Apps proxy af voor cloud-apps en -voorwaarden die zijn geconfigureerd in Microsoft Entra ID.

Voor complexere beleidsregels selecteert u Aangepast beleid gebruiken, waarmee u toegangs- en sessiebeleid in Defender for Cloud Apps kunt configureren.

Inzicht in de filteroptie 'Mobiele en bureaublad'-client-app in toegangsbeleid

In Defender for Cloud Apps toegangsbeleid geldt, tenzij het filter client-app is ingesteld op Mobiel en bureaublad, het resulterende toegangsbeleid van toepassing op browsersessies.

De reden hiervoor is om te voorkomen dat per ongeluk gebruikerssessies worden geproxydeerd. Dit kan een bijproduct zijn van het gebruik van dit filter.

Problemen bij het maken van toegangs- en sessiebeleid

Defender for Cloud Apps biedt de volgende configureerbare beleidsregels:

- Toegangsbeleid: wordt gebruikt om de toegang tot browser-, mobiele en/of desktop-apps te bewaken of te blokkeren.

- Sessiebeleid. Wordt gebruikt voor het bewaken, blokkeren en uitvoeren van specifieke acties om gegevensinfiltratie- en exfiltratiescenario's in de browser te voorkomen.

Als u deze beleidsregels in Defender for Cloud Apps wilt gebruiken, moet u eerst een beleid configureren in Microsoft Entra Voorwaardelijke toegang om sessiebesturingselementen uit te breiden:

Selecteer in het Microsoft Entra-beleid onder Toegangsbeheer de optieApp-beheer voor voorwaardelijke toegang voor sessiegebruik>.

Selecteer een ingebouwd beleid (alleen controleren of Downloads blokkeren) of Aangepast beleid gebruiken om een geavanceerd beleid in te stellen in Defender for Cloud Apps.

Selecteer Selecteren om door te gaan.

Veelvoorkomende scenario's die u kunt tegenkomen tijdens het configureren van dit beleid, zijn onder andere:

- In beleid voor voorwaardelijke toegang ziet u de optie app-beheer voor voorwaardelijke toegang niet

- Foutbericht bij het maken van een beleid: Er zijn geen apps geïmplementeerd met app-beheer voor voorwaardelijke toegang

- Kan geen sessiebeleid voor een app maken

- Kan de inspectiemethode niet kiezen: Data Classification Service

- Kan actie:beveiligen niet kiezen

In beleid voor voorwaardelijke toegang ziet u de optie app-beheer voor voorwaardelijke toegang niet

Als u sessies naar Defender for Cloud Apps wilt routeren, moet Microsoft Entra beleid voor voorwaardelijke toegang worden geconfigureerd om sessiebesturingselementen voor app-beheer op te nemen.

Aanbevolen stappen

Als u de optie App-beheer voor voorwaardelijke toegang niet ziet in uw beleid voor voorwaardelijke toegang, controleert u of u een geldige licentie voor Microsoft Entra ID P1 en een geldige Defender for Cloud Apps licentie hebt.

Foutbericht bij het maken van een beleid: Er zijn geen apps geïmplementeerd met app-beheer voor voorwaardelijke toegang

Wanneer u een toegangs- of sessiebeleid maakt, ziet u mogelijk het volgende foutbericht: U hebt geen apps geïmplementeerd met app-beheer voor voorwaardelijke toegang. Deze fout geeft aan dat de app een niet-Microsoft IdP-app is waarvoor geen onboarding is uitgevoerd voor app-beheer voor voorwaardelijke toegang.

Aanbevolen stappen

Selecteer in Microsoft Defender XDR Instellingen>Cloud-apps. Selecteer onder Verbonden apps de optie Apps voor app-beheer voor voorwaardelijke toegang.

Als u het bericht Geen apps verbonden ziet, gebruikt u de volgende handleidingen om apps te implementeren:

Als u problemen ondervindt tijdens het implementeren van de app, raadpleegt u Problemen bij het onboarden van een app.

Kan geen sessiebeleid voor een app maken

Na het onboarden van een niet-Microsoft IdP-app voor app-beheer voor voorwaardelijke toegang ziet u op de pagina Apps voor app-beheer voor voorwaardelijke toegang mogelijk de optie: Sessiebeheer aanvragen.

Opmerking

Catalogus-apps hebben out-of-the-box sessiebesturingselementen. Voor andere niet-Microsoft IdP-apps moet u een zelf-onboardingproces doorlopen. Aanbevolen stappen

Implementeer uw app in sessiebeheer. Zie Aangepaste apps van niet-Microsoft IdP onboarden voor app-beheer voor voorwaardelijke toegang voor meer informatie.

Maak een sessiebeleid en selecteer het filter App .

Zorg ervoor dat uw app nu wordt weergegeven in de vervolgkeuzelijst.

Kan de inspectiemethode niet kiezen: Data Classification Service

In sessiebeleid kunt u bij het gebruik van het sessiebeheertype Downloadbestand (met inspectie) de inspectiemethode Data Classification Service gebruiken om uw bestanden in realtime te scannen en gevoelige inhoud te detecteren die voldoet aan een van de criteria die u hebt geconfigureerd.

Als de inspectiemethode Data Classification Service niet beschikbaar is, gebruikt u de volgende stappen om het probleem te onderzoeken.

Aanbevolen stappen

Controleer of het type sessiebeheer is ingesteld op Controlebestand downloaden (met inspectie).

Opmerking

De Data Classification Service-inspectiemethode is alleen beschikbaar voor de optie Downloaden van besturingsbestanden (met inspectie).

Bepaal of de functie Data Classification Service beschikbaar is in uw regio:

- Als de functie niet beschikbaar is in uw regio, gebruikt u de ingebouwde DLP-inspectiemethode .

- Als de functie beschikbaar is in uw regio, maar u de inspectiemethode Data Classification Service nog steeds niet kunt zien, opent u een ondersteuningsticket.

Kan actie: beveiligen niet kiezen

In sessiebeleid kunt u, wanneer u het sessiebeheertype Downloaden van het bestand (met inspectie) gebruikt, naast de acties Bewaken en Blokkeren , de actie Beveiligen opgeven. Met deze actie kunt u bestandsdownloads toestaan met de optie om het bestand te versleutelen of machtigingen toe te passen op basis van voorwaarden, inhoudsinspectie of beide.

Als de actie Beveiligen niet beschikbaar is, gebruikt u de volgende stappen om het probleem te onderzoeken.

Aanbevolen stappen

Als de actie Beveiligen niet beschikbaar is of grijs wordt weergegeven, controleert u of u een Microsoft Purview-licentie hebt. Zie Microsoft Purview Informatiebeveiliging integratie voor meer informatie.

Als de actie Beveiligen beschikbaar is, maar de juiste labels niet worden weergegeven.

Selecteer in Defender for Cloud Apps in de menubalk het instellingenpictogram >Microsoft Information Protection en controleer of de integratie is ingeschakeld.

Voor Office-labels controleert u in de Microsoft Purview-portal of Unified Labeling is geselecteerd.

Diagnose en problemen oplossen met de werkbalk Beheer Weergave

De werkbalk Beheer Weergave bevindt zich onder aan het scherm en biedt hulpprogramma's voor beheerders om problemen met app-beheer voor voorwaardelijke toegang vast te stellen en op te lossen.

Als u de werkbalk Beheer Weergave wilt weergeven, moet u specifieke beheerdersaccounts toevoegen aan de onboarding-/onderhoudslijst van de app in de Microsoft Defender XDR-instellingen.

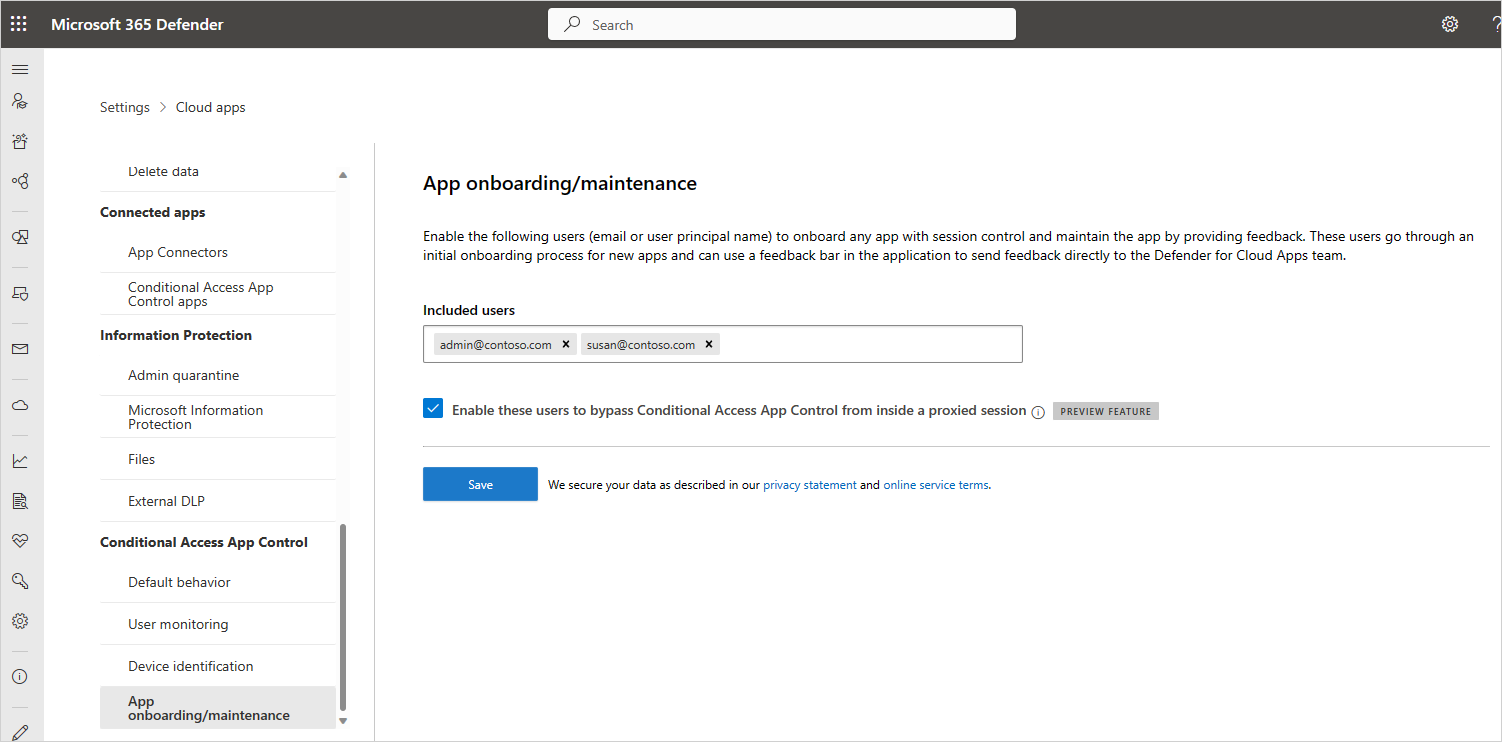

Een gebruiker toevoegen aan de onboarding-/onderhoudslijst van apps:

Selecteer in Microsoft Defender XDR Instellingen>Cloud-apps.

Schuif omlaag en selecteer onder App-beheer voor voorwaardelijke toegangde optie App-onboarding/-onderhoud.

Voer de principal-naam of het e-mailadres in voor de beheerder die u wilt toevoegen.

Selecteer de optie Deze gebruikers in staat stellen app-beheer voor voorwaardelijke toegang te omzeilen vanuit een proxied-sessie en selecteer vervolgens Opslaan.

Bijvoorbeeld:

De volgende keer dat een van de vermelde gebruikers een nieuwe sessie start in een ondersteunde app waarin ze een beheerder zijn, wordt de werkbalk Beheer Weergave onderaan de browser weergegeven.

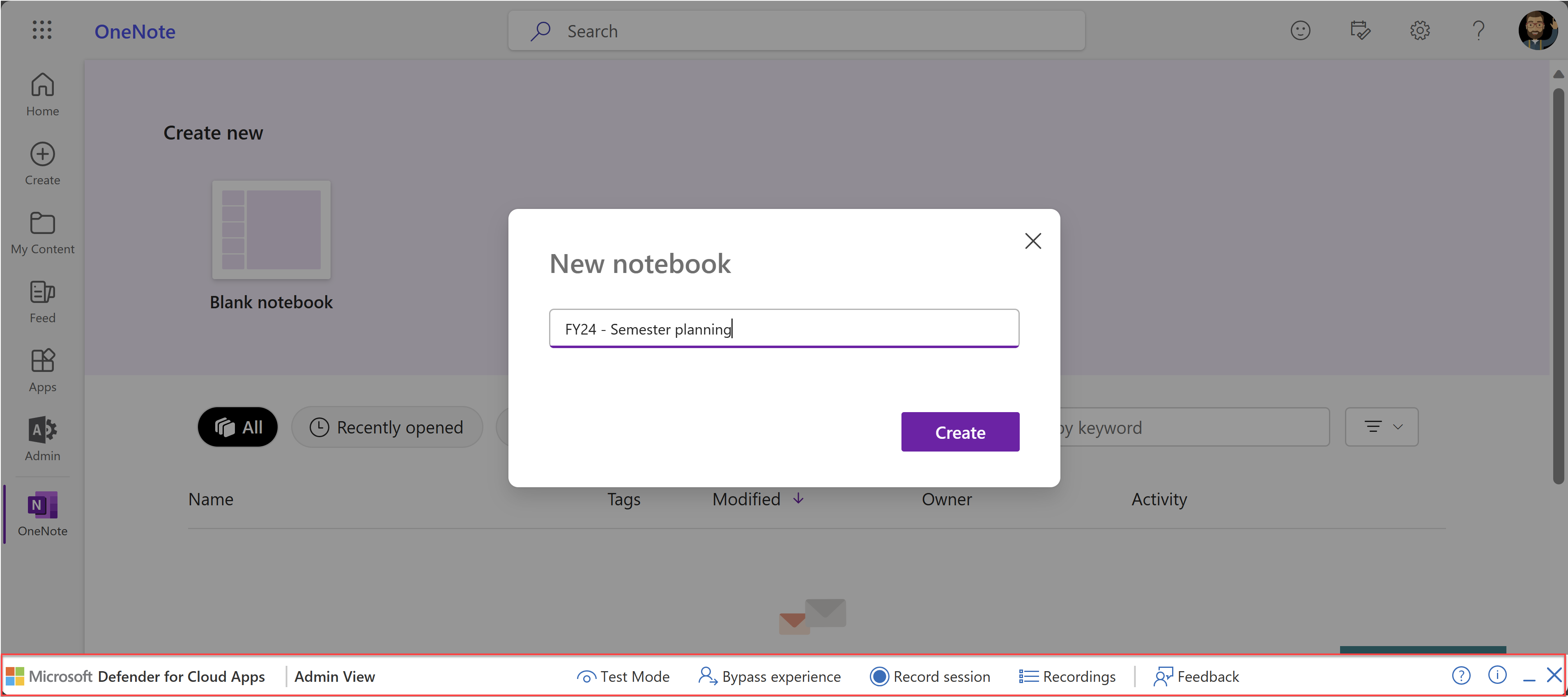

In de volgende afbeelding ziet u bijvoorbeeld de werkbalk Beheer Weergave die onder aan een browservenster wordt weergegeven wanneer u OneNote gebruikt in de browser:

In de volgende secties wordt beschreven hoe u de werkbalk Beheer Weergave gebruikt om te testen en problemen op te lossen.

Testmodus

Als beheerder wilt u misschien toekomstige oplossingen voor proxyfouten testen voordat de nieuwste release volledig wordt geïmplementeerd voor alle tenants. Geef uw feedback over de opgeloste fouten aan het ondersteuningsteam van Microsoft om de releasecycli te versnellen.

In de testmodus worden alleen de beheerders blootgesteld aan eventuele wijzigingen in de oplossingen voor fouten. Er is geen effect op andere gebruikers.

- Als u de testmodus wilt inschakelen, selecteert u testmodus op de werkbalk Beheer Weergave.

- Wanneer u klaar bent met testen, selecteert u Testmodus beëindigen om terug te keren naar de normale functionaliteit.

Proxysessie overslaan

Als u een niet-Edge-browser gebruikt en problemen ondervindt bij het openen of laden van uw toepassing, kunt u controleren of het probleem te maken heeft met de proxy voor voorwaardelijke toegang door de toepassing uit te voeren zonder de proxy.

Als u de proxy wilt omzeilen, selecteert u in de werkbalk Beheer Weergavede optie Ervaring overslaan. Controleer of de sessie wordt omzeild door te noteren dat de URL niet is achtervoegsel.

De proxy voor voorwaardelijke toegang wordt opnieuw gebruikt in uw volgende sessie.

Zie Microsoft Defender for Cloud Apps app-beheer voor voorwaardelijke toegang en In-browserbeveiliging met Microsoft Edge voor Bedrijven (preview) voor meer informatie.

Tweede aanmelding (ook wel 'tweede aanmelding' genoemd)

Sommige toepassingen hebben meer dan één deep link om u aan te melden. Tenzij u de aanmeldingskoppelingen in de app-instellingen definieert, worden gebruikers mogelijk omgeleid naar een niet-herkende pagina wanneer ze zich aanmelden, waardoor hun toegang wordt geblokkeerd.

De integratie tussen IDP's zoals Microsoft Entra ID is gebaseerd op het onderscheppen van een app-aanmelding en het omleiden ervan. Dit betekent dat browser-aanmeldingen niet rechtstreeks kunnen worden beheerd zonder een tweede aanmelding te activeren. Als u een tweede aanmelding wilt activeren, moeten we specifiek voor dat doel een tweede aanmeldings-URL gebruiken.

Als de app een nonce gebruikt, is de tweede aanmelding mogelijk transparant voor gebruikers of wordt ze gevraagd zich opnieuw aan te melden.

Als deze niet transparant is voor de eindgebruiker, voegt u de tweede aanmeldings-URL toe aan de app-instellingen:

Ga naar Instellingen > Cloud-apps > Verbonden apps > Voorwaardelijke toegang App-beheer Apps

Selecteer de relevante app en selecteer vervolgens de drie puntjes.

Selecteer App bewerken\Geavanceerde aanmeldingsconfiguratie.

Voeg de tweede aanmeldings-URL toe zoals vermeld op de foutpagina.

Als u zeker weet dat de app geen nonce gebruikt, kunt u dit uitschakelen door de instellingen van de apps te bewerken zoals beschreven in Trage aanmeldingen.

Een sessie opnemen

U kunt helpen bij de analyse van de hoofdoorzaak van een probleem door een sessie-opname te verzenden naar microsoft-ondersteuningstechnici. Gebruik de werkbalk Beheer Weergave om uw sessie op te nemen.

Opmerking

Alle persoonsgegevens worden verwijderd uit de opnamen.

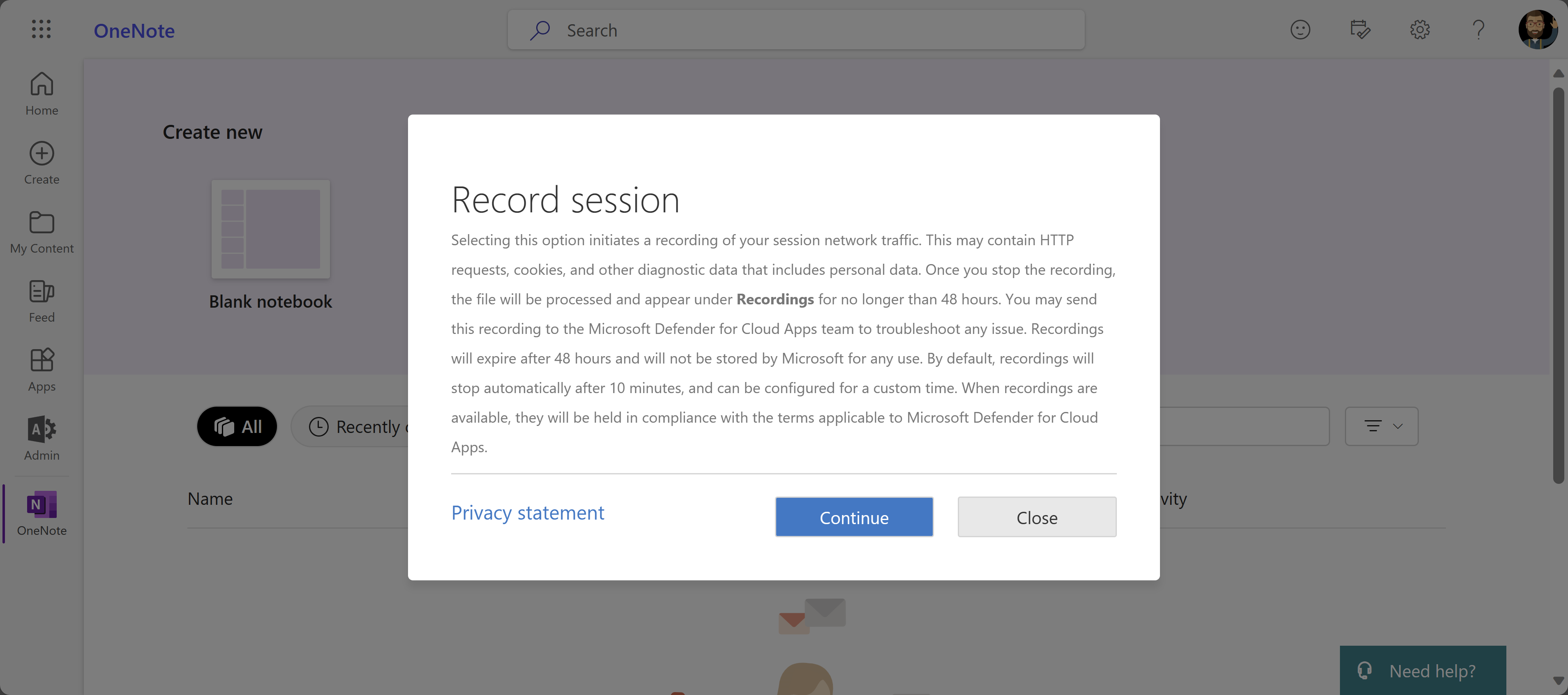

Een sessie opnemen:

Selecteer in de werkbalk Beheer Weergavede optie Sessie opnemen. Wanneer u hierom wordt gevraagd, selecteert u Doorgaan om de voorwaarden te accepteren. Bijvoorbeeld:

Meld u zo nodig aan bij uw app om de sessie te simuleren.

Wanneer u klaar bent met het opnemen van het scenario, selecteert u Opname stoppen in de werkbalk Beheer Weergave.

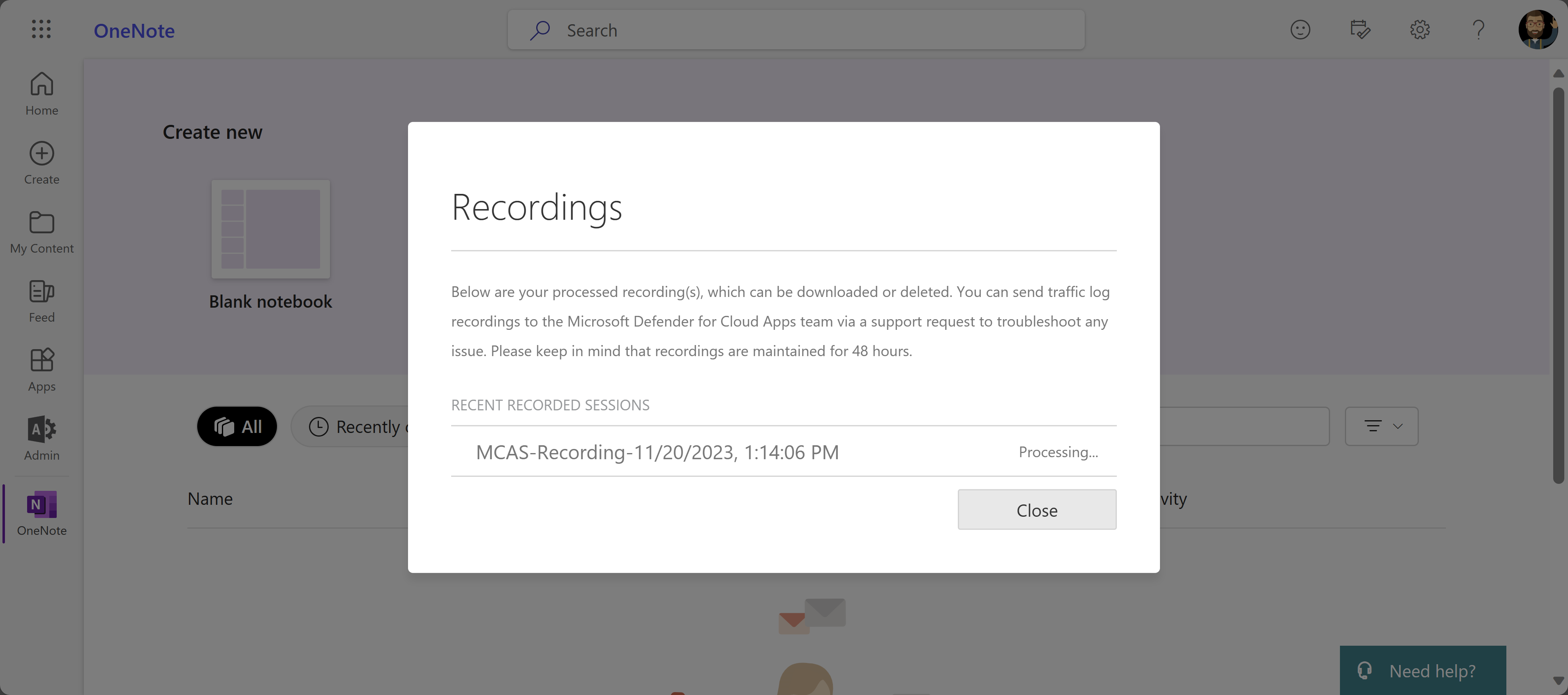

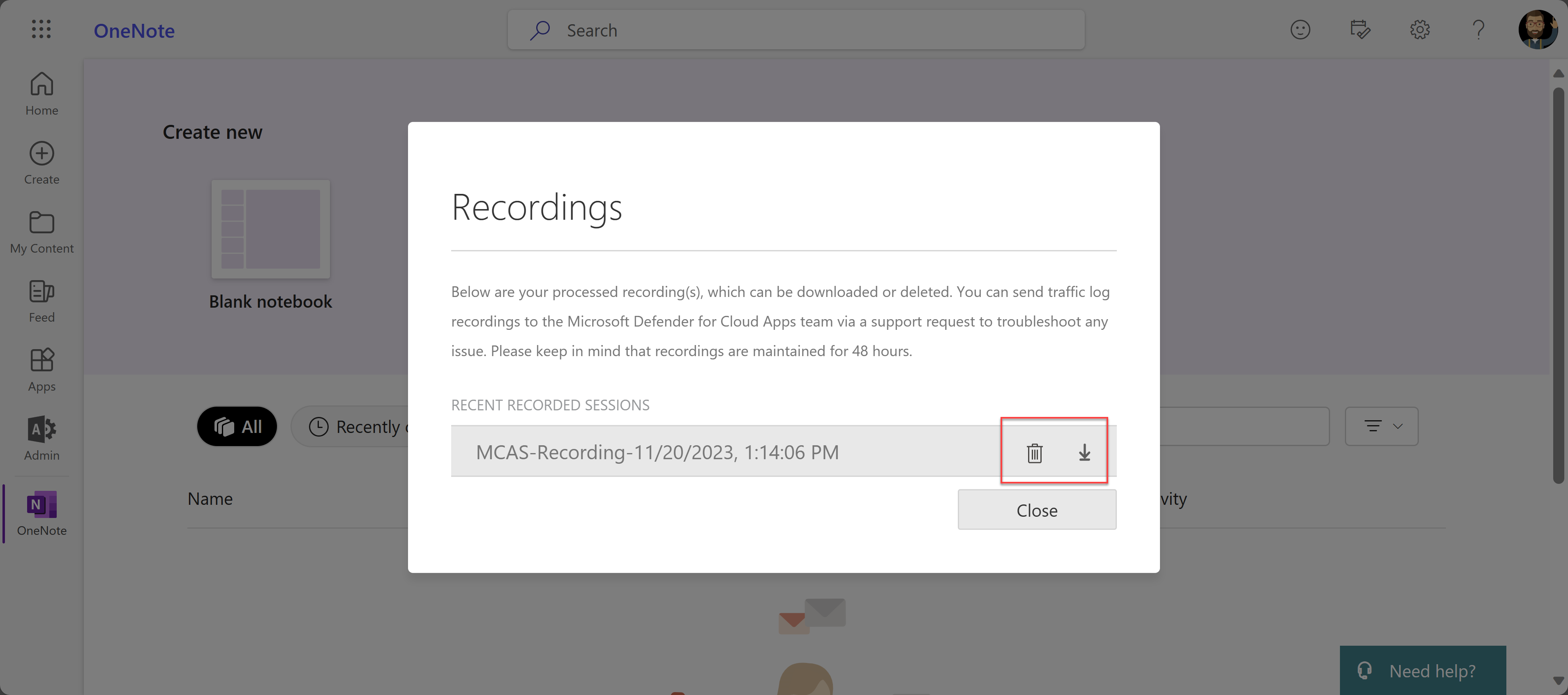

Uw opgenomen sessies weergeven:

Nadat u klaar bent met opnemen, kunt u de opgenomen sessies bekijken door Sessie-opnamen te selecteren op de werkbalk Beheer Weergave. Er wordt een lijst met opgenomen sessies van de afgelopen 48 uur weergegeven. Bijvoorbeeld:

Als u uw opnamen wilt beheren, selecteert u een bestand en selecteert u vervolgens Verwijderen of Downloaden indien nodig. Bijvoorbeeld:

Domeinen toevoegen voor uw app

Door de juiste domeinen aan een app te koppelen, kunnen Defender for Cloud Apps beleidsregels en auditactiviteiten afdwingen.

Als u bijvoorbeeld een beleid hebt geconfigureerd dat het downloaden van bestanden voor een gekoppeld domein blokkeert, worden bestandsdownloads door de app uit dat domein geblokkeerd. Bestandsdownloads door de app uit domeinen die niet aan de app zijn gekoppeld, worden echter niet geblokkeerd en de actie wordt niet gecontroleerd in het activiteitenlogboek.

Als een beheerder in een proxied app naar een niet-herkend domein bladert, dat Defender for Cloud Apps geen rekening houdt met een deel van dezelfde app of een andere app, wordt het bericht Niet-herkend domein weergegeven, waarin de beheerder wordt gevraagd het domein toe te voegen zodat het de volgende keer wordt beveiligd. In dergelijke gevallen is er geen actie nodig als de beheerder het domein niet wil toevoegen.

Opmerking

Defender for Cloud Apps voegt nog steeds een achtervoegsel toe aan domeinen die niet aan de app zijn gekoppeld om een naadloze gebruikerservaring te garanderen.

Domeinen voor uw app toevoegen:

Open uw app in een browser, waarbij de Defender for Cloud Apps Beheer werkbalk Weergave zichtbaar is op het scherm.

Selecteer in de werkbalk Beheer Weergavede optie Gedetecteerde domeinen.

Noteer in het deelvenster Gedetecteerde domeinen de domeinnamen die worden vermeld of exporteer de lijst als een .csv-bestand.

In het deelvenster Gedetecteerde domeinen ziet u een lijst met alle domeinen die niet aan de app zijn gekoppeld. De domeinnamen zijn volledig gekwalificeerd.

Selecteer in Microsoft Defender XDR Instellingen>Cloud-apps>Verbonden apps>Voorwaardelijke toegang App-beheer-apps.

Zoek uw app in de tabel. Selecteer het menu Opties aan de rechterkant en selecteer vervolgens App bewerken.

Voer in het veld Door de gebruiker gedefinieerde domeinen de domeinen in die u aan deze app wilt koppelen.

Als u de lijst met domeinen wilt weergeven die al zijn geconfigureerd in de app, selecteert u de koppeling App-domeinen weergeven .

Wanneer u domeinen toevoegt, moet u overwegen of u specifieke domeinen wilt toevoegen of een sterretje wilt gebruiken (***** als een jokerteken om meerdere domeinen tegelijk te gebruiken.

Bijvoorbeeld

sub1.contoso.com,sub2.contoso.comzijn voorbeelden van specifieke domeinen. Als u beide domeinen tegelijk wilt toevoegen, evenals andere domeinen met een broer of zus, gebruikt u*.contoso.com.

Zie Apps beveiligen met Microsoft Defender for Cloud Apps app-beheer voor voorwaardelijke toegang voor meer informatie.