Microsoft Defender for Cloud Apps的過去更新 封存

本文是一個封存,描述在舊版 Defender for Cloud Apps 中所做的更新。 若要查看最新的新功能清單,請參閱 Defender for Cloud Apps 的新功能。

2023 年 12 月

入口網站存取和 SIEM 代理程式連線的新 IP 位址

用於入口網站存取和 SIEM 代理程式連線的 IP 位址已更新。 請務必將新的IP新增到防火牆的允許清單,讓服務保持完整運作。 如需詳細資訊,請參閱:

初始掃描的待辦項目期間對齊方式

在將新的應用程式連線至 Defender for Cloud Apps 之後,我們已對齊初始掃描的待辦項目期間。 下列應用程式連接器都有七天的初始掃描待辦項目期間:

如需詳細資訊,請參閱連線應用程式以取得 Microsoft Defender for Cloud Apps 的可見度和控制。

SSPM 支援更多連線的應用程式

Defender for Cloud Apps 為您的 SaaS 應用程式提供安全性建議,以協助您避免可能的風險。 一旦您有應用程式的連接器,這些建議會透過 Microsoft安全分數 顯示。

Defender for Cloud Apps 現在已藉由包含下列應用程式來增強其 SSPM 支援: (預覽)

正式運作的 Google Workspace 現在也支援 SSPM。

注意事項

如果您已經有連接器可連線到其中一個應用程式,則您在安全分數中的分數可能會自動隨之更新。

如需詳細資訊,請參閱:

2023 年 11 月

Defender for Cloud Apps 應用程式憑證輪替

Defender for Cloud Apps 計劃輪替其應用程式憑證。 如果您先前已明確信任舊版憑證,且目前有在較新版本的 Java 開發工具包 (JDK) 上執行 SIEM 代理程式,您必須信任新的憑證,以確保 SIEM 代理程式服務會繼續執行。 雖然可能不需要採取任何動作,但建議您執行下列命令來驗證:

在命令行視窗中,切換至 Java 安裝的 bin 資料夾,例如:

cd "C:\Program Files (x86)\Java\jre1.8.0_291\bin"執行下列命令:

keytool -list -keystore ..\lib\security\cacerts如果您看到下列四個別名,這表示您先前已明確信任我們的憑證,而且需要採取動作。 如果這些別名不存在,就不需要採取任何動作。

- azuretls01crt

- azuretls02crt

- azuretls05crt

- azuretls06crt

如果您需要採取動作,建議您已經信任新的憑證,以避免憑證完全輪替后發生問題。

如需詳細資訊,請參閱 新版 Java 問題疑難解答指南。

雲端 Microsoft Defender 中的 CSPM 支援

隨著持續 Microsoft Defender for Cloud Apps 聚合至 Microsoft Defender 全面偵測回應,雲端安全性狀態管理 (雲端安全性狀態管理) 透過雲端 Microsoft Defender 完全支援連線。

建議您將 Azure、AWS 和 Google 雲端平臺 (GCP) 環境連線至雲端 Microsoft Defender,以取得最新的 CSPM 功能。

如需詳細資訊,請參閱:

- 什麼是 Microsoft Defender for Cloud?

- 適用於雲端的 Defender 中的雲端安全性狀態管理 (CSPM)

- 將 Azure 訂用帳戶連線至雲端 Microsoft Defender

- 將您的 AWS 帳戶連線至雲端 Microsoft Defender

- 將 GCP 專案連線至雲端 Microsoft Defender

注意事項

仍在使用傳統 Defender for Cloud Apps 入口網站的客戶不會再看到 Azure、AWS 和 GCP 環境的安全性設定評估。

預覽) (系統管理員用戶的測試模式

身為系統管理員使用者,您可能想要在最新的 Defender for Cloud Apps 版本完全推出給所有租使用者之前,先測試即將推出的 Proxy 錯誤修正。 為了協助您這樣做,Defender for Cloud Apps 現在提供測試模式,可從 [檢視] 工具列 管理員。

處於測試模式時,只有系統管理員用戶會公開至錯誤修正中提供的任何變更。 不會影響其他使用者。 我們鼓勵您將有關新修正的意見反應傳送給Microsoft支援小組,以協助加速發行週期。

當您完成測試新的修正程式時,請關閉測試模式以返回一般功能。

例如,下圖顯示 管理員 [檢視] 工具列中新的 [測試模式] 按鈕,並配置在瀏覽器中使用的 OneNote 上。

如需詳細資訊,請參閱使用 管理員 檢視工具列和測試模式進行診斷和疑難解答。

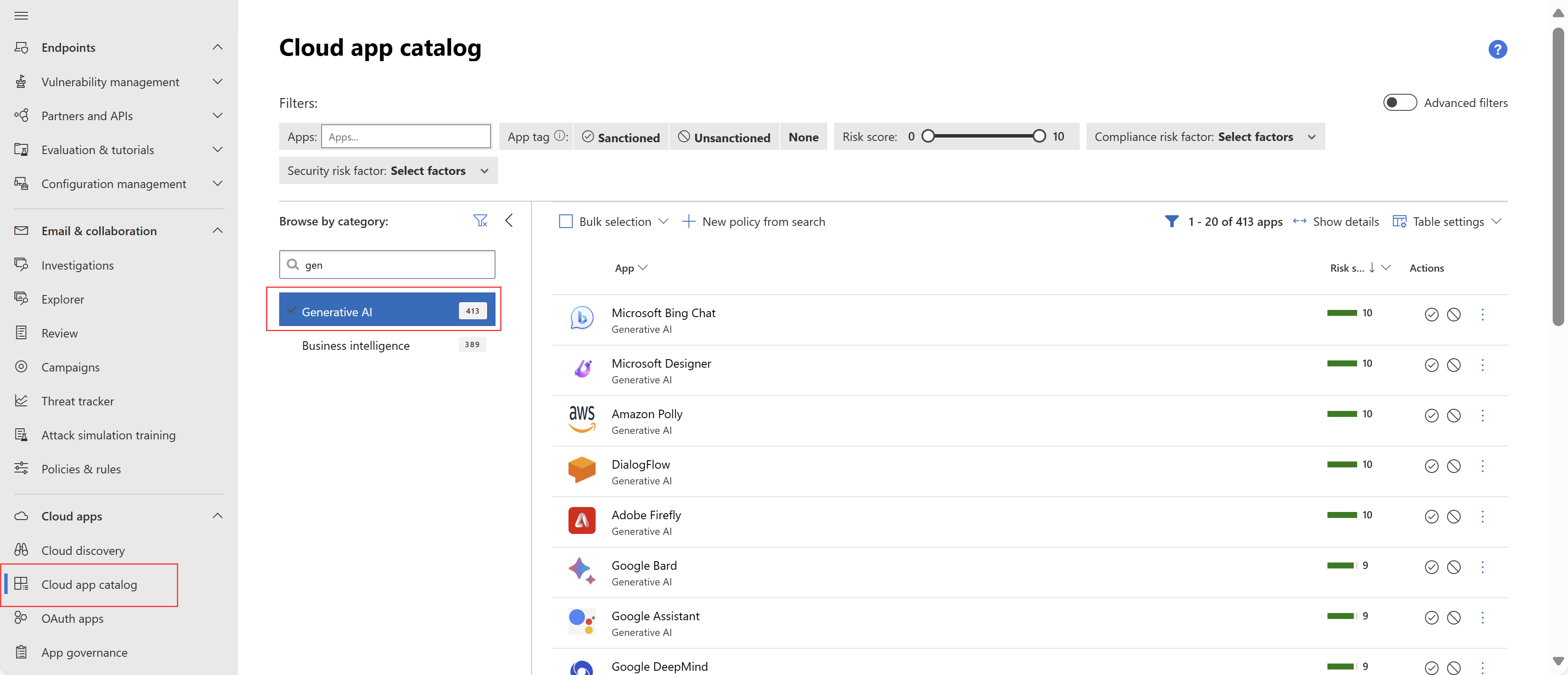

Generative AI 的新雲端應用程式類別目錄類別

Defender for Cloud Apps 應用程式目錄現在支援大型語言模型 (LLM) 應用程式的新 Generative AI 類別,例如 Microsoft Bing Chat、Google Bard、ChatGPT 等。 與這個新類別一起,Defender for Cloud Apps 已將數百個產生的 AI 相關應用程式新增至目錄,讓您瞭解組織中產生 AI 應用程式的使用方式,並協助您安全地管理它們。

例如,您可能想要使用 Defender for Cloud Apps 與適用於端點的 Defender 整合,根據原則來核准或封鎖特定 LLM 應用程式的使用。

如需詳細資訊,請 參閱尋找您的雲端應用程式並計算風險分數。

使用適用於端點的Defender進行更多探索影子IT事件的正式運作

Defender for Cloud Apps 現在可以探索從適用於端點的 Defender 裝置偵測到的陰影 IT 網路事件,這些裝置與網路 Proxy 在一般可用性環境中運作。

如需詳細資訊,請參閱在端點位於網路 Proxy 後方時,透過適用於端點的 Defender 探索應用程式和整合 適用於端點的 Microsoft Defender。

2023 年 10 月

自動重新導向至 Microsoft Defender 全面偵測回應 正式運作

現在,所有客戶都會自動從傳統 Microsoft Defender for Cloud Apps 入口網站重新導向至 Microsoft Defender 全面偵測回應,因為重新導向已正式運作。 系統管理員仍然可以視需要更新重新導向設定,以繼續使用傳統 Defender for Cloud Apps 入口網站。

將 Defender for Cloud Apps 整合 Microsoft Defender 全面偵測回應 簡化偵測、調查及減輕對使用者、應用程式和數據的威脅的程式,讓您可以在單一 XDR 系統中從單一視窗檢閱許多警示和事件。

如需詳細資訊,請參閱 Microsoft Defender 全面偵測回應 中的 Microsoft Defender for Cloud Apps。

2023 年 9 月

(預覽) 的更多影子 IT 事件探索

Defender for Cloud Apps 現在可以探索從適用於端點的 Defender 裝置偵測到的影子 IT 網路事件,這些裝置與網路 Proxy 在相同的環境中運作。

如需詳細資訊,請參閱在端點位於網路 Proxy 後方時透過適用於端點的 Defender 探索應用程式 (預覽) 和整合 適用於端點的 Microsoft Defender。

CloudAPPEvents 數據表 (預覽) 支持的連續 NRT 頻率

Defender for Cloud Apps 現在支援使用 CloudAppEvents 數據表偵測規則的連續 (NRT) 頻率。

將自定義偵測設定為以連續 (NRT) 頻率執行,可讓您提高組織更快識別威脅的能力。 如需詳細資訊,請 參閱建立和管理自定義偵測規則。

2023 年 8 月

安全分數 (預覽版中的新安全性建議)

新的 Microsoft Defender for Cloud Apps 建議已新增為Microsoft安全分數改進動作。 如需詳細資訊,請參閱 Microsoft安全分數 和 Microsoft安全分數的新功能。

Microsoft 365 連接器更新

我們已對 Defender for Cloud Apps 的 Microsoft 365 連接器進行下列更新:

- (預覽) 使用新的 CIS 基準 安全性建議更新 SSPM 支援。

- 對齊現有建議的名稱,以符合 CIS 基準檢驗。

若要檢視相關數據,請確定您已設定Microsoft 365 連接器。 如需詳細資訊,請參閱將 Microsoft 365 連線到 Microsoft Defender for Cloud Apps。

2023 年 7 月

記錄收集器0.255.0版

Defender for Cloud Apps 已發行 Defender for Cloud Apps 記錄收集器 0.255.0 版,包括 amazon-corretto 和 openssl 相依性的更新。

新版本的檔名是 columbus-0.255.0-signed.jar,而映像名稱為 mcaspublic.azurecr.io/public/mcas/logcollector,具有 latest/0.255.0 標籤。

若要更新記錄收集器,請務必停止環境中的記錄收集器、移除目前的映像、安裝新的映像,以及更新憑證。

如需詳細資訊,請參閱 進階記錄收集器管理。

ServiceNow 連接器現在支援 100 版的版本

Defender for Cloud Apps ServiceNow 連接器現在支援 ServiceNow 這個版本。 如需詳細資訊,請參閱將 ServiceNow 連線至 Microsoft Defender for Cloud Apps

Google Workspace 連接器更新

Google Workspace 連接器現在支援:

- (預覽) SaaS 安全性狀態管理 (SSPM) 工具,可讓您更瞭解相較於理想的應用程式設定,SaaS 應用程式的狀態設定錯誤。 SSPM 功能可協助您主動降低缺口和攻擊的風險,而不需要成為每個平臺的安全性專家。

- 啟用多重要素驗證控件。 若要檢視相關數據,請確定您已設定Google Workspace連接器。

如需詳細資訊,請參閱將Google Workspace 連線至 Microsoft Defender for Cloud Apps。

具有開啟應用程式連接器平臺的自定義連接器 (預覽)

Defender for Cloud Apps 的新無程式代碼開啟應用程式連接器平臺可協助 SaaS 廠商為其 SaaS 應用程式建立應用程式連接器。

建立 Defender for Cloud Apps 連接器,以跨客戶 SaaS 生態系統擴充應用程式安全性功能、保護數據、降低風險,以及強化整體 SaaS 安全性狀態。

如需詳細資訊,請參閱 Microsoft Defender for Cloud Apps 開啟應用程式連接器平臺。

適用於 Asana 和 Miro (Preview) 的新應用程式連接器

Defender for Cloud Apps 現在支援適用於 Asana 和 Miro 的內建應用程式連接器,這兩者都可能會保存組織的重要數據,因此成為惡意執行者的目標。 將這些應用程式連線到 Defender for Cloud Apps,以透過機器學習型異常偵測來改善用戶活動和威脅偵測的深入解析。

如需詳細資訊,請參閱:

會話和存取原則匯總

Defender for Cloud Apps 現在可簡化會話和存取原則的使用。 先前,若要為 Exchange、Teams 或 Gmail 等主應用程式建立會話或存取原則,客戶必須為任何相關的資源應用程式建立個別的原則,例如 SharePoint、OneDrive 或 Google Drive。 從 2023 年 7 月 11 日開始,您現在只需要在託管的應用程式上建立單一原則。

如需詳細資訊,請參閱:

自動重新導向至 Microsoft Defender 全面偵測回應 (預覽)

使用預覽功能的客戶現在會自動從傳統 Microsoft Defender for Cloud Apps 入口網站重新導向至 Microsoft Defender 全面偵測回應。 系統管理員仍然可以視需要更新重新導向設定,以繼續使用傳統 Defender for Cloud Apps 入口網站。

如需詳細資訊,請參閱將帳戶從 Microsoft Defender for Cloud Apps 重新導向至 Microsoft Defender 全面偵測回應。

2023 年 6 月

注意事項

從 2023 年 6 月開始,應用程式控管的更新會與其他雲端功能 Microsoft Defender 一起列出。 如需舊版的相關信息,請參閱應用程式控管附加元件對 Defender for Cloud Apps 的新功能。

存取和會話控制的新IP位址

用於存取和會話控制服務的IP位址已更新。 請務必據以更新防火牆的允許清單,讓服務保持完整運作。 新增的位址包括:

| 資料中心 | 公用IP |

|---|---|

| 巴西南部 | 191.235.54.192, 191.235.58.85, 191.235.59.0, 191.235.58.255, 191.235.58.203, 191.235.57.180, 191.235.58.56, 191.235.58.201, 20.206.229.223, 191.235.55.73, 20.206.75.66, 20.226.100.200, 20.206.231.146, 104.41.37.185 |

| 美國西部 3 | 20.14.38.222, 20.14.38.249, 20.150.153.126, 20.150.157.146, 20.150.157.211, 20.150.152.101, 20.106.80.235, 20.106.81.123, 20.150.158.183, 20.150.153.110, 20.118.150.70, 20.118.145.8, 20.150.143.88, 20.125.76.39, 20.106.103.34, 20.163.100.176 |

| 北歐 | 20.166.182.165, 20.166.182.171, 20.166.182.163, 20.166.182.193, 4.231.129.248, 20.54.22.195, 4.231.129.246, 20.67.137.212, 40.127.131.206, 20.166.182.159, 20.166.182.182, 68.219.99.39, 20.166.182.204, 68.219.99.63 |

| 加拿大中部 | 20.175.151.201, 20.175.142.34, 20.175.143.233, 4.205.74.15, 20.175.142.19, 20.175.142.143, 20.175.140.191, 20.175.151.166, 20.175.140.185, 20.175.143.220, 20.175.140.128, 20.104.25.35, 4.205.74.7, 20.220.128.26 |

| 東亞 | 20.195.89.186, 20.195.89.213, 20.195.89.128, 20.195.89.62, 20.195.89.219, 20.239.27.66, 20.239.26.193, 20.195.89.72, 20.195.89.166, 20.195.89.56, 20.187.114.178, 20.239.119.245, 20.205.119.72, 20.187.116.207 |

| 澳大利亞南部 | 20.211.237.204, 20.92.29.167, 4.198.154.86, 4.198.66.117, 4.198.66.135, 20.11.210.40, 4.198.66.90, 20.92.8.154, 4.198.66.105, 4.198.66.78, 20.190.102.146, 4.198.66.126, 4.198.66.94, 4.198.66.92 |

| 印度中部 | 20.219.226.117, 20.204.235.50, 20.235.81.243, 20.204.235.230, 20.219.226.224, 20.204.236.111, 20.204.236.147, 20.204.236.213, 20.204.236.115, 20.204.236.74, 20.204.236.17, 20.235.115.136, 20.219.218.134, 20.204.251.239, 4.224.61.207 |

| 東南亞 | 20.24.14.233 |

| 法國中部 | 20.74.115.131, 20.74.94.109, 20.111.40.153, 20.74.94.42, 20.74.94.220, 51.103.31.141, 20.74.95.102, 20.74.94.113, 51.138.200.138, 20.74.94.139, 20.74.94.136, 51.103.95.227, 20.74.114.253, 20.74.94.73 |

| 西歐 | 20.76.199.12, 20.160.197.20, 20.76.199.126, 20.76.198.169, 20.4.196.150, 20.76.199.32, 13.69.81.118, 20.76.151.201, 20.76.199.49, 20.76.198.36, 20.76.199.14, 20.76.198.91, 20.93.194.151, 20.229.66.63 |

| 英國西部 | 20.90.53.127, 51.142.187.141, 20.68.122.206, 20.90.53.162, 20.90.53.126, 20.90.50.109, 20.90.53.132, 20.90.53.133, 20.68.124.199, 20.90.49.200, 51.142.187.196, 20.254.168.148, 51.137.144.240, 20.90.50.115 |

| 美國東部 | 40.117.113.165, 20.168.249.164, 172.173.135.148, 52.142.27.43, 20.237.22.163, 20.121.150.131, 20.237.18.20, 20.237.16.199, 20.237.16.198, 20.237.23.162, 20.124.59.116, 20.237.18.21, 20.124.59.146, 20.237.22.162 |

如需詳細資訊,請參閱 網路需求。

應用程式控管現在可作為 Defender for Cloud Apps 授權的一部分

應用程式控管現在包含在 Microsoft Defender for Cloud Apps 授權中,不再需要附加元件授權。

在 Microsoft Defender 入口網站中,移至 [設定雲端>應用程式>應用程式控管>服務狀態],以在可用時啟用應用程式控管,或註冊等候清單。

應用程式控管附加元件的現有試用授權擁有者必須到 2023 年 7 月 31 日才能啟用切換並保留其應用程式控管存取權。

如需詳細資訊,請參閱:

- Microsoft Defender 全面偵測回應 中的應用程式控管 Defender for Cloud Apps

- 開啟 Microsoft Defender for Cloud Apps的應用程式控管。

應用程式控管 OAuth 聚合

對於已啟用應用程式控管的客戶,我們已合併應用程式控管中所有OAuth 應用程式的監視和原則強制執行功能。

在 Microsoft Defender 入口網站中,我們已合併原本在 [應用程式控管] 下的 [雲端應用程式>] OAuth 應用程式下的所有功能,您可以在單一窗格下管理所有 OAuth 應用程式。

如需詳細資訊,請 參閱檢視您的應用程式。

OAuth 應用程式活動的增強搜捕體驗

應用程式控管現在可讓您藉由提供更深入的 OAuth 應用程式深入解析,協助 SOC 識別應用程式的活動及其存取的資源,輕鬆地將應用程式數據搜捕到下一個層級。

OAuth 應用程式深入解析包括:

- 現成可用的查詢,可協助簡化調查

- 使用結果檢視來查看數據

- 能夠在自定義偵測中包含OAuth 應用程式數據,例如資源、應用程式、使用者和應用程式活動詳細數據。

如需詳細資訊,請 參閱在應用程式活動中搜捕威脅。

使用 Microsoft Entra 的應用程式檢查更新

自 2023 年 6 月 1 日起,只有具有 Microsoft Entra Workload Identityes Premium 的應用程式控管客戶才能管理未使用的應用程式、未使用的認證和到期認證。

如需詳細資訊,請參閱 使用應用程式防護功能保護應用程式 和 什麼是工作負載身分識別?。

2023 年 5 月

產生行為的原則不再 ( 預覽) 產生警示。 從 2023 年 5 月 28 日開始,在 Microsoft Defender 全面偵測回應 進階搜捕中產生行為的原則不會產生警示。 不論在租使用者的組態中啟用或停用,原則都會繼續產生 行為 。

如需詳細資訊,請 參閱使用進階搜捕 (Preview) 調查行為 。

不可封鎖的應用程式 (預覽) :若要防止使用者不小心造成停機時間,Defender for Cloud Apps 現在可防止您封鎖業務關鍵Microsoft服務。 如需詳細資訊,請參閱 治理探索到的應用程式。

2023 年 4 月

Defender for Cloud Apps 251-252 版

2023 年 4 月 30 日

與 Microsoft Defender 全面偵測回應 的 Microsoft Defender for Cloud Apps 整合是正式推出 (GA) 。 如需詳細資訊,請參閱 Microsoft Defender 全面偵測回應 中的 Microsoft Defender for Cloud Apps。

自動重新導向選項是正式推出 (GA) 。 系統管理員可以使用此選項,將使用者從獨立 Defender for Cloud Apps 入口網站重新導向至 Microsoft Defender 全面偵測回應。

根據預設,此選項會設定為 [關閉]。 系統管理員必須明確地選擇加入,方法是將切換開關切換為 [開啟] 以獨佔使用 Microsoft Defender 全面偵測回應 體驗。

如需詳細資訊,請參閱將帳戶從 Microsoft Defender for Cloud Apps 重新導向至 Microsoft Defender 全面偵測回應。

設定頁面更新:

下列頁面上的功能已完全整合到 Microsoft Defender 全面偵測回應 中,因此在 Microsoft Defender 全面偵測回應 中沒有自己的獨立體驗:

下列頁面計劃與 Microsoft Defender for Cloud Apps 入口網站一起淘汰:

- 設定 匯出 > 設定

- 活動記錄 > Web 流量記錄

Defender for Cloud Apps 250 版

2023年4月24日

適用於 SSPM (公開預覽) 的 Zoom App 連接器

適用於雲端的Defender應用程式現在支援適用於SSPM的新 Zoom App 連接器。 如需詳細資訊,請參閱將 Zoom 連線到 Microsoft Defender for Cloud Apps。

2023年4月2日

- Microsoft Defender 全面偵測回應 進階搜捕 (預覽版中的新「行為」數據類型)

為了增強威脅防護並減少警示疲勞,我們已將稱為「行為」的新數據層新增至 Microsoft Defender 全面偵測回應 進階搜捕的 Microsoft Defender for Cloud Apps 體驗。 這項功能旨在藉由識別可能與安全性案例相關的異常或其他活動,但不一定表示惡意活動或安全性事件,來提供相關的調查資訊。 在第一個階段中,雲端應用程式異常偵測的部分 Microsoft Defender 也會顯示為行為。 在未來的階段中,這些偵測只會產生行為,而不會產生警示。 如需詳細資訊,請 參閱使用進階搜捕 (Preview) 調查行為 。

2023 年 3 月

Defender for Cloud Apps 249 版

2023年3月19日

-

從 Microsoft Defender for Cloud Apps 自動重新導向至 Microsoft Defender 入口網站 (預覽)

新的自動重新導向切換可讓您觸發從 Microsoft Defender for Cloud Apps 到 Microsoft Defender 全面偵測回應 的自動重新導向。 啟用重新導向設定之後,存取 Microsoft Defender for Cloud Apps 入口網站的使用者將會自動路由傳送至 Microsoft Defender 入口網站。 切換預設值設定為 [關閉],系統管理員必須明確地選擇加入自動重新導向,並以獨佔方式開始使用 Microsoft Defender 全面偵測回應。 您仍然可以退出退出 Microsoft Defender 全面偵測回應 體驗,並使用 Microsoft Defender for Cloud Apps 獨立入口網站。 這可以藉由關閉切換來完成。 如需詳細資訊,請參閱將帳戶從 Microsoft Defender for Cloud Apps 重新導向至 Microsoft Defender 全面偵測回應。

應用程式控管 2023 年 3 月版本

- 應用程式健康狀態公開預覽: 應用程式控管現在為未使用的應用程式、具有未使用認證的應用程式,以及具有到期認證的應用程式,提供深入解析和原則功能。 這些功能都有現成的預先定義原則,而且您也可以定義自己的自定義原則。 您可以從應用程式清單匯出這些深入解析,以便在組織中輕鬆報告和分級。

Defender for Cloud Apps 248 版

2023年3月5日

受保護會話的載入時間更快

我們已大幅改善受會話原則保護之網頁的載入時間。 從桌面或行動裝置設定為會話原則範圍的用戶,現在可以享有更快且更順暢的瀏覽體驗。 根據應用程式、網路和網頁的複雜度,我們已瞭解 10% 到 40% 之間的改善。支持東京服務Now 版本

ServiceNow 的 Defender for Cloud Apps 連接器現在支援 ServiceNow 東京版本。 透過此更新,您可以使用 Defender for Cloud Apps 來保護最新版的 ServiceNow。 如需詳細資訊,請參閱將 ServiceNow 連線至 Microsoft Defender for Cloud Apps。

2023 年 2 月

應用程式控管 2023 年 2 月版本

- 增強的警示調查體驗: 應用程式控管現在提供系統管理員調查和補救事件和警示所需的其他資訊。 這項增強功能包含在警示頁面上警示案例中的 [發生什麼事] 和 [建議的動作] 下方 Microsoft Defender 全面偵測回應 詳細數據。 此資訊適用於所有應用程式控管警示,包括威脅偵測規則、預先定義的原則和使用者定義原則所觸發的警示。 深入了解增強的警示體驗。

- 應用程式控管應用程式的防護功能公開預覽: 應用程式控管深入解析和控制未使用的應用程式、具有未使用認證的應用程式,以及在 2023 年 2 月 15 日啟動為公開預覽的到期認證的應用程式。 系統管理員可以排序、篩選及導出應用程式上次使用的日期、自之後未使用的認證,以及認證到期日。 未使用的應用程式、具有未使用認證的應用程式,以及具有過期認證之應用程式的預先定義原則已現成現成可用。

Defender for Cloud Apps 246 和 247 版

2023年2月19日

SaaS 安全性狀態管理 (SSPM) 功能會更新 GA 和公開預覽 (公告)

我們已對第三方軟體即服務 (SaaS) 應用程式的控管和保護做出重要改善。 這些改善包括使用 Microsoft Defender for Cloud Apps 識別具風險安全性設定的評量,以及更順暢地整合到Microsoft安全分數體驗。 我們現在已發行 Salesforce 和 ServiceNow 正式運作,而 Okta、GitHub、Citrix ShareFile 和 DocuSign 目前處於公開預覽狀態。 如需詳細資訊,請參閱連線應用程式以取得 Microsoft Defender for Cloud Apps 的可見度和控制。惡意代碼偵測原則治理動作現在可 (預覽)

惡意代碼偵測原則所偵測檔案的自動動作現在可作為原則設定的一部分。 動作因應用程式而異。 如需詳細資訊,請參閱預 覽) (惡意代碼控管動作 。記錄收集器版本更新

我們發行了新的記錄收集器版本,其中包含最新的弱點修正。

新版本: columbus-0.246.0-signed.jar

映射名稱: mcaspublic.azurecr.io/public/mcas/logcollector 標記:latest/0.246.0 影像標識碼:eeb3c4f1a64cDocker 映像是使用下列更新來重建:

相依性名稱 從版本 至版本 Comments amazon-corretto 8.222.10.1-linux-x64 8.352.08.1-linux-x64 openssl 1.1.1 1.1.1q 1.1.1s 1.1.1 系列可供使用,並支援到 2023 年 9 月 11 日為止。 純 ftpd 1.0.49 1.0.50 fasterxml.jackson.core.version 2.13.3 2.14.1 2.14 已於 2022 年 11 月發行 org.jacoco 0.7.9 0.8.8 2022年4月5日起的0.8.8版 若要開始使用新版本,您必須停止記錄收集器、移除目前的映像,以及安裝新的映像。

若要確認新版本正在執行,請在 Docker 容器內執行下列命令:

cat /var/adallom/versions | grep columbus-

2023 年 1 月

Defender for Cloud Apps 244 和 245 版

2023年1月22日

-

檔案原則 – 探索多個 SIT

Defender for Cloud Apps 已經能夠探索包含敏感性資訊類型 (SIT) 的原則檔案相符專案。 現在,Defender for Cloud Apps 也可讓您區分相同檔案比對中的多個 SIT。 這項功能稱為簡短辨識項,可讓 Defender for Cloud Apps 更妥善地管理和保護組織的敏感數據。 如需詳細資訊,請 參閱檢查辨識項 (預覽) 。

匯報 在2022年建立

注意事項

自 2022 年 8 月 28 日起,獲指派 Azure AD 安全性讀取者角色的使用者將無法管理 Microsoft Defender for Cloud Apps 警示。 若要繼續管理警示,應將使用者的角色更新為 Azure AD 安全性操作員。

Defender for Cloud Apps 240、241、242 和 243 版

2022年12月25日

-

Azure AD 身分識別保護

Azure AD 身分識別保護警示會直接送達 Microsoft Defender 全面偵測回應。 Microsoft Defender for Cloud Apps 原則不會影響 Microsoft Defender 入口網站中的警示。 Azure AD 身分識別保護原則將會逐漸從 Microsoft Defender 入口網站的雲端應用程式原則清單中移除。 若要設定來自這些原則的警示,請參閱設定 Azure AD IP 警示服務。

Defender for Cloud Apps 237、238 和 239 版

2022 年 10 月 30 日

Microsoft Defender 全面偵測回應 中的原生 Microsoft Defender for Cloud Apps 整合現已處於公開預覽狀態

Microsoft Defender 全面偵測回應 中的整個 Defender for Cloud Apps 體驗現在可供公開預覽。SecOps 和安全性系統管理員會體驗下列主要優點:

- 儲存的時間和成本

- 整體調查體驗

- 進階搜捕中的額外數據和訊號

- 跨所有安全性工作負載的整合式保護

如需詳細資訊,請參閱 Microsoft Defender 全面偵測回應 中的 Microsoft Defender for Cloud Apps。

應用程式控管 2022 年 10 月版本

- 已新增敏感性內容的深入解析和補救:應用程式控管可針對使用 Microsoft Purview 資訊保護 標籤取內容的應用程式,透過預先定義和自定義原則,提供深入解析和自動化補救功能。 企業系統管理員現在可以看見這些應用程式所存取的工作負載,以及他們是否存取這些工作負載中的敏感數據。 使用預先定義和自定義原則時,系統管理員會收到有關嘗試存取敏感數據之應用程式的警示。 此外,應用程式控管可以自動停用不符合規範的應用程式。

- 擴充涵蓋範圍以包含所有非 圖形 API 應用程式 - 應用程式控管已擴充涵蓋範圍,以保護租使用者中的更多應用程式。 除了使用 Microsoft 圖形 API 的 OAuth 應用程式之外,應用程式控管現在也會為在 Microsoft Entra ID 上註冊的所有 OAuth 應用程式提供可見度和保護。 深入瞭解應用程式控管涵蓋範圍。

Defender for Cloud Apps 236 版

2022 年 9 月 18 日

-

Egnyte API 連接器已正式推出

Egnyte API 連接器已正式推出,可讓您更深入地檢視和控制貴組織的 Egnyte 應用程式使用方式。 如需詳細資訊,請參閱 Defender for Cloud Apps 如何協助保護您的 Egnyte 環境。

Defender for Cloud Apps 235 版

2022 年 9 月 4 日

記錄收集器版本更新

我們發行了新的記錄收集器版本,其中包含最新的弱點修正。新版本: columbus-0.235.0-signed.jar

主要變更:

- 已使用最新更新重建 Docker 映像

- Openssl 連結庫已從 1.1.1l 更新為 1.1.1q

- fasterxml.jackson.core.version 已從 2.13.1 更新為 2.13.3

如果您想要更新版本,請停止記錄收集器、移除目前的映像,然後安裝新的映像。

若要確認版本,請在 Docker 容器內執行此命令:cat var/adallom/versions | grep columbus-

如需詳細資訊, 請參閱設定連續報告的自動記錄上傳。將應用程式上線至預覽 (會話控件)

已改善將應用程式上線以用於會話控件的程式,而且應該會提高上線程式的成功率。 若要讓應用程式上線:- 移至 [設定] ->[條件式存取] 應用程控中的 [條件式存取應用程控] 清單。

- 選取 [ 使用會話控件上線] 之後,您會看到 [編輯此應用程式] 表單。

- 若要將應用程式上線至會話控件,您必須選取 [ 搭配會話控件使用應用程式 ] 選項。

如需詳細資訊,請 參閱使用 Azure AD 部署目錄應用程式的條件式存取應用程控。

Defender for Cloud Apps 234 版

2022 年 8 月 21 日

商業與政府供應項目之間的功能同位

我們已合併流程,允許透過 Microsoft Defender 全面偵測回應 取用 Microsoft Defender for Cloud Apps 數據。 若要在雲端 Microsoft Defender 中取用此數據,應該使用 Microsoft Defender 全面偵測回應。 如需詳細資訊,請參閱 Microsoft Defender 全面偵測回應 將統一的 XDR 體驗傳遞給 GCC、GCC High 和 DoD 客戶,以及將 Microsoft Defender 全面偵測回應 數據連線到 Microsoft Sentinel。保護搭配會話控件使用非標準埠的應用程式

此功能可讓 Microsoft Defender for Cloud Apps 針對使用 443 以外的埠號碼的應用程式強制執行會話原則。 Splunk 和其他使用 443 以外的埠的應用程式現在都有資格進行會話控制。

此功能沒有設定需求。 此功能目前處於預覽模式。 如需詳細資訊,請參閱使用 Microsoft Defender for Cloud Apps 條件式存取應用程控來保護應用程式。

Defender for Cloud Apps 232 和 233 版

2022 年 8 月 7 日

-

MITRE 技術

除了已經存在的 MITRE 策略之外,Defender for Cloud Apps 威脅防護異常偵測現在也會包含與 MITRE 相關的 MITRE 技術和子技術。 此數據也可在警示的側邊窗格中取得 Microsoft Defender 全面偵測回應。 如需詳細資訊,請 參閱如何調查異常偵測警示。

重要事項

針對會話控件取代舊的 Proxy 後綴網域 (逐步推出)

從 2022 年 9 月 15 日起,Defender for Cloud Apps 將不再支援表單中的後綴網域<appName>.<region>.cas.ms.

在 2020 年 11 月,我們移至 格式為 的 <appName>.mcas.ms後綴網域,但仍提供從舊後綴切換的寬限時間。

終端使用者在這類網域上遇到導覽問題的機會很小。 不過,有些情況可能會有問題,例如,如果書籤儲存在舊網域窗體中,或舊鏈接儲存在某處。

如果使用者遇到下列訊息:

此網站的連線不安全。

missing.cert.microsoft.sharepoint.com.us.cas.ms 傳送無效的回應

它們應該以 手動方式將 URL 區段 .<region>.cas.ms 取代為 .mcas.us。

應用程式控管 2022 年 7 月版本

- 已新增更多預先定義的原則:應用程式控管已再發行五個現成原則,以偵測異常的應用程序行為。 默認會啟用這些原則,但您可以選擇停用這些原則。 若要深入瞭解,請參閱這裡

- 新的影片庫:應用程式控管建立了新的簡短影片連結庫,其中包含應用程式控管中的功能、如何使用這些功能,以及如何深入瞭解的相關信息。 請在這裡查看

- 安全分數整合 GA:Microsoft安全分數與應用程式控管 (AppG) 附加元件整合,Microsoft Defender for Cloud Apps (MDA) 已正式運作。 AppG 客戶現在會收到安全分數中的建議,協助他們保護其Microsoft 365 OAuth 應用程式。 為什麼這項整合很重要? 安全分數是組織安全性狀態的表示法,也是改善該狀態之各種機會的進入點。 藉由遵循安全分數建議,客戶可改善對已知和新興威脅的復原能力。 AppG 是專為啟用 OAuth 的應用程式而設計的安全性和原則管理功能,可存取Microsoft 365 資料。 透過深入整合工作負載和威脅偵測功能,AppG 非常適合大幅減少企業應用程式生態系統中的大型攻擊面。 藉由遵循AppG相關建議並啟用建議的原則設定,企業可以保護應用程式和數據免於誤用和實際的不良執行者活動。

Defender for Cloud Apps 231 版

2022年7月10日

-

適用於 SharePoint 和 OneDrive (Preview) 的惡意代碼哈希

除了在非Microsoft記憶體應用程式中偵測到的惡意代碼可用的檔案哈希之外,新的惡意代碼偵測警示現在也會為 SharePoint 和 OneDrive 中偵測到的惡意代碼提供哈希。 如需詳細資訊,請參閱 惡意代碼偵測。

Defender for Cloud Apps 230 版

2022 年 6 月 26 日

-

Salesforce 和 ServiceNow 的 SaaS 安全性狀態管理功能

安全性狀態評估適用於 Salesforce 和 ServiceNow。 如需詳細資訊,請參閱 SaaS 應用程式的安全性狀態管理。

Defender for Cloud Apps 227、228 和 229 版

2022 年 6 月 14 日

管理員 稽核增強功能

已新增額外的 Defender for Cloud Apps 系統管理活動:- 檔案監視狀態 - 開啟/關閉

- 建立和刪除原則

- 已使用更多數據來擴充原則的編輯

- 管理員 管理:新增和刪除系統管理員

針對上述每個活動,您可以在活動記錄中找到詳細數據。 如需詳細資訊,請參閱 管理員 活動稽核。

DocuSign API 連接器已正式推出

DocuSign API 連接器已正式推出,可讓您更深入地瞭解並控制組織使用 DocuSign 應用程式的方式。 如需詳細資訊,請參閱 Defender for Cloud Apps 如何協助保護您的 DocuSign 環境。

應用程式控管 2022 年 5 月版本

- 預先定義的原則 GA:應用程式控管發行了一組現成的原則,以偵測異常的應用程序行為。 默認會啟用這些原則,但您可以選擇停用這些原則。 若要深入瞭解,請參閱這裡

- Teams 工作負載 GA:應用程式控管新增了 Teams 工作負載的深入解析、原則功能和治理。 您可以查看數據使用量、許可權使用量,以及建立Teams許可權和使用量的原則。

- M365D 警示和事件佇列中整合的應用程式控管警示佇列已與 Microsoft Defender 全面偵測回應 警示體驗整合,並匯總成事件。

Defender for Cloud Apps 226 版

2022年5月1日

-

非Microsoft記憶體應用程式的惡意代碼偵測改善

Defender for Cloud Apps 已在非Microsoft記憶體應用程式偵測機制中引進重大改善。 這會減少誤判為真警示的數目。

Defender for Cloud Apps 225 版

2022年4月24日

-

對 Rome 和 San Rome ServiceNow 版本的支援

ServiceNow 的 Defender for Cloud Apps 連接器現在支援 Rome 和 San Rome 版本的 ServiceNow。 透過此更新,您可以使用 Defender for Cloud Apps 來保護最新版的 ServiceNow。 如需詳細資訊,請參閱將 ServiceNow 連線至 Microsoft Defender for Cloud Apps。

Defender for Cloud Apps 222、223 和 224 版

2022年4月3日

-

已更新 Defender for Cloud Apps異常偵測的嚴重性層級

Defender for Cloud Apps 內建異常偵測警示的嚴重性層級正在變更,以在發生真正的正面警示時更清楚地反映風險層級。 您可以在 [原則] 頁面中看到新的嚴重性層級: https://portal.cloudappsecurity.com/#/policy

Defender for Cloud Apps 221 版

2022年2月20日

-

公開預覽版中提供的 Egnyte 應用程式連接器

公開預覽中提供適用於 Egnyte 的新應用程式連接器。 您現在可以將 Microsoft Defender for Cloud Apps 連線到 Atlassian,以監視及保護使用者和活動。 如需詳細資訊,請參閱將 Egnyte 連線到 Microsoft Defender for Cloud Apps (Preview) 。

Defender for Cloud Apps 220 版

2022年2月6日

-

新的雲端探索記錄收集器

Cloud Discovery 記錄收集器已更新為 Ubuntu 20.04。 若要安裝它, 請參閱設定自動記錄上傳以進行連續報告。

Defender for Cloud Apps 218 和 219 版

2022年1月23日

-

公開預覽版中提供的 Atlassian 應用程式連接器

Atlassian 的新應用程式連接器可在公開預覽版中使用。 您現在可以將 Microsoft Defender for Cloud Apps 連線到 Atlassian,以監視及保護使用者和活動。 如需詳細資訊,請參閱將 Atlassian 連線到 Microsoft Defender for Cloud Apps (Preview) 。

匯報 在2021年建立

Defender for Cloud Apps 216 和 217 版

2021年12月26日

進階搜捕中的非Microsoft活動

非Microsoft應用程式活動現在已包含在 CloudAppEvent 數據表中,Microsoft Defender 全面偵測回應 進階搜捕。 如需詳細資訊,請參閱 Microsoft Defender 全面偵測回應Tech Community部落格文章。NetDocuments API 連接器現已正式運作

NetDocuments API 連接器已正式運作,可讓您更瞭解並控制 NetDocument 應用程式在組織中的使用方式。 如需詳細資訊,請參閱 雲端 App 安全性 如何協助保護您的 NetDocuments

Defender for Cloud Apps 214 和 215 版

2021年11月28日

-

公開預覽版中提供的 NetDocuments 應用程式連接器

NetDocuments 的新應用程式連接器可在公開預覽版中使用。 您現在可以將 Microsoft Defender for Cloud Apps 連線到 NetDocuments,以監視及保護使用者和活動。 如需詳細資訊,請參閱將 NetDocuments 連線至 Microsoft Defender for Cloud Apps。

雲端 App 安全性 212 和 213 版

2021 年 10 月 31 日

不可能的移動、來自不常使用國家/地區的活動、來自匿名IP位址的活動,以及來自可疑IP位址的活動警示,都不會在失敗的登入上套用。

經過徹底的安全性檢閱之後,我們決定將失敗的登入處理與上述警示分開。 從現在開始,它們只會由成功的登入案例觸發,而不是因為登入或攻擊嘗試失敗而觸發。 如果使用者有異常的大量登入嘗試失敗,仍會套用大量失敗的登入警示。 如需詳細資訊,請參閱 行為分析和異常偵測。新的異常偵測:OAuth 應用程式的異常 ISP

我們已擴充異常偵測,以在 OAuth 應用程式中加入可疑的特殊許可權認證。 新的偵測現已立即推出並自動啟用。 偵測可能表示攻擊者已入侵應用程式,並將其用於惡意活動。 如需詳細資訊,請參閱 OAuth 應用程式的異常 ISP。新偵測:來自密碼噴射相關聯IP位址的活動

此偵測會比較在雲端應用程式中執行成功活動的IP位址,與Microsoft威脅情報來源最近執行密碼噴射攻擊時所識別的IP位址。 其會針對遭受密碼噴水活動的用戶發出警示,並受控從這些惡意IP存取您的雲端應用程式。 這個新的警示是由來自 可疑IP位址 原則的現有活動所產生。 如需詳細資訊,請參閱 來自可疑IP位址的活動。Smartsheet 和 OneLogin API 連接器現已正式運作

Smartsheet 和 OneLogin API 連接器現已正式運作。 您現在可以將Microsoft 雲端 App 安全性 連線到 Smartsheet 和 OneLogin,以監視及保護使用者和活動。 如需詳細資訊,請 參閱連接 Smartsheet 和 Connect OneLogin。新的 Shadow IT 與 Open Systems 整合

我們已新增與 Open Systems 的原生整合,為您提供對應用程式使用方式的陰影 IT 可見度,以及對應用程式存取的控制。 如需詳細資訊,請參閱整合 雲端 App 安全性 與開放式系統。

雲端 App 安全性 209、210 和 211 版

2021年10月10日

Slack API 連接器現已正式運作

Slack API 連接器已正式推出,可讓您更深入瞭解及控制組織中應用程式的使用方式。 如需詳細資訊,請參閱 雲端 App 安全性 如何協助保護您的 Slack Enterprise。具有 適用於端點的 Microsoft Defender 之受監視應用程式的新警告體驗現已正式運作

雲端 App 安全性 已擴充其與 適用於端點的 Microsoft Defender的原生整合。 您現在可以使用 適用於端點的 Microsoft Defender 的網路保護功能,對標示為受監視的應用程式套用軟體區塊。 終端使用者可以略過區塊。 區塊略過報告可在 雲端 App 安全性 探索到的應用程式體驗中取得。 如需詳細資訊,請參閱:正式運作時探索到的新應用程式體驗

作為實體體驗持續改進的一部分,我們將引進現代化探索到的應用程式體驗,以涵蓋探索到的 Web 應用程式和 OAuth 應用程式,並提供應用程式實體的統一檢視。 如需詳細資訊,請 參閱使用應用程式頁面。

雲端 App 安全性 208 版

2021年8月22日

公開預覽中探索到的新應用程式體驗

作為實體體驗持續改進的一部分,我們將引進現代化探索到的應用程式體驗,以涵蓋探索到的 Web 應用程式和 OAuth 應用程式,並提供應用程式實體的統一檢視。 如需詳細資訊,請 參閱使用應用程式頁面。公開預覽中可用 雲端 App 安全性 應用程式控管附加元件

Microsoft 雲端 App 安全性 的應用程式控管附加元件是專為已啟用 OAuth 功能的應用程式所設計的安全性和原則管理功能,可透過 Microsoft Graph API 存取Microsoft 365 數據。 應用程式控管可透過可採取動作的深入解析和自動化原則警示和動作,提供這些應用程式如何存取、使用及共用儲存在 Microsoft 365 中的敏感數據的完整可見度、補救和控管。 如需詳細資訊:公開預覽版中提供的Smartsheet應用程式連接器

Smartsheet 的新應用程式連接器可在公開預覽版中使用。 您現在可以將Microsoft 雲端 App 安全性 連線到 Smartsheet,以監視及保護使用者和活動。 如需詳細資訊,請參閱將 Smartsheet 連線至 Microsoft 雲端 App 安全性。

雲端 App 安全性 207 版

2021年8月8日

-

具有 適用於端點的 Microsoft Defender (公開預覽) 之受監視應用程式的新警告體驗

雲端 App 安全性 已擴充其與 適用於端點的 Microsoft Defender (MDE) 的原生整合。 您現在可以使用 適用於端點的 Microsoft Defender 的網路保護功能,對標示為受監視的應用程式套用軟體區塊。 終端使用者可以略過區塊。 區塊略過報告可在 雲端 App 安全性 探索到的應用程式體驗中取得。 如需詳細資訊,請參閱:

雲端 App 安全性 206 版

2021年7月25日

-

新的 Cloud Discovery Open Systems 記錄剖析器

雲端 App 安全性 的 Cloud Discovery 會分析各種流量記錄,以排名和評分應用程式。 現在 Cloud Discovery 包含內建的記錄剖析器,可支援 Open Systems 格式。 如需支持的記錄剖析器清單,請參閱 支援的防火牆和 Proxy。

雲端 App 安全性 205 版

2021年7月11日

公開預覽版中提供的 Zendesk 應用程式連接器

Zendesk 的新應用程式連接器可在公開預覽版中使用。 您現在可以將Microsoft 雲端 App 安全性 連線到 Zendesk,以監視及保護用戶和活動。 如需詳細資訊,請 參閱 Connect Zendesk。Wandera 的新 Cloud Discovery 剖析器

雲端 App 安全性 中的 Cloud Discovery 會分析各種流量記錄,以排名和評分應用程式。 現在,Cloud Discovery 包含內建的記錄剖析器,可支援 Wandera 格式。 如需支持的記錄剖析器清單,請參閱 支援的防火牆和 Proxy。

雲端 App 安全性 204 版

2021年6月27日

-

公開預覽版中提供的 Slack 和 OneLogin 應用程式連接器

新的應用程式連接器現在可供公開預覽版的 Slack 和 OneLogin 使用。 您現在可以將Microsoft 雲端 App 安全性 連線到 Slack 和 OneLogin,以監視及保護使用者和活動。 如需詳細資訊,請 參閱 Connect Slack 和 Connect OneLogin。

雲端 App 安全性 203 版

2021年6月13日

公開 O365 OAuth 應用程式中指出的已驗證發行者

雲端 App 安全性 現在會顯示Microsoft是否已驗證Microsoft 365 OAuth 應用程式的發行者,以啟用更高的應用程式信任。 這項功能正在逐步推出。 如需詳細資訊,請 參閱使用 OAuth 應用程式頁面。Azure Active Directory 雲端 App 安全性 系統管理員

雲端 App 安全性 系統管理員角色已新增至 Azure Active Directory (Azure AD) ,讓全域系統管理員功能的指派能夠單獨透過 Azure AD 雲端 App 安全性。 如需詳細資訊,請參閱Microsoft 365 和可存取 雲端 App 安全性 的 Azure AD 角色。重要事項

Microsoft 建議您使用權限最少的角色。 這有助於改善貴組織的安全性。 全域系統管理員是高度特殊權限角色,應僅在無法使用現有角色的緊急案例下使用。

匯出每個探索到的應用程式的自定義標籤和應用程式網域

在探索到的應用程式頁面中匯出至 CSV 現在包含應用程式的自定義應用程式標籤和相關聯的 Web 網域。 如需詳細資訊,請 參閱使用探索到的應用程式。重要事項

逐步推出 (訪問控制的增強型 Proxy URL)

從 2021 年 7 月初開始,我們將存取端點從<mcas-dc-id>.access-control.cas.ms變更為access.mcas.ms。 請務必在 6 月底之前更新網路設備規則,因為這可能會導致存取問題。 如需詳細資訊,請參閱 存取和會話控件

雲端 App 安全性 200、201 和 202 版

2021年5月30日

-

公開預覽中的驗證內容 (逐步執行驗證)

我們已藉由要求在會話中重新評估 Azure AD 條件式存取原則,來新增保護使用專屬和特殊許可權資產之使用者的能力。 例如,如果偵測到IP位址變更,因為高度敏感性會話中的員工已從辦公室移至咖啡廳,則可以設定為重新驗證該使用者。 如需詳細資訊,請參閱 在有風險的動作時) 需要逐步驗證 (驗證內容。

雲端 App 安全性 199 版

2021年4月18日

服務健康情況儀錶板可用性

增強 雲端 App 安全性 服務健康狀態儀錶板現在可在 Microsoft 365 系統管理 入口網站中供具有監視服務健康情況許可權的使用者使用。 深入瞭解 Microsoft 365 系統管理 角色。 在儀錶板中,您可以設定通知,讓相關用戶隨時更新目前的 雲端 App 安全性 狀態。 若要瞭解如何設定電子郵件通知和儀錶板的其他資訊,請參閱 如何檢查Microsoft 365 服務健康情況。AIP 支援已被取代

自 2021 年 4 月 1 日起,來自 Azure 資訊保護 入口網站 (傳統) 的標籤管理已過時。 沒有 AIP 外延支援的客戶應該將其標籤移轉至 Microsoft Purview 資訊保護,以在 雲端 App 安全性 中繼續使用敏感度標籤。 若未移轉至 Microsoft Purview 資訊保護 或 AIP 外延支援,將會停用具有敏感度卷標的檔案原則。 如需詳細資訊,請 參閱瞭解統一卷標移轉。Dropbox、ServiceNow、AWS 和 Salesforce 的 DLP 近乎即時推出已完成

Dropbox、ServiceNow 和 Salesforce 中提供新的近乎即時檔案掃描。 AWS 中提供新的近乎即時 S3 貯體探索。 如需詳細資訊,請 參閱連線應用程式。用於覆寫許可權敏感度標籤的公開預覽

雲端 App 安全性 支援覆寫在 雲端 App 安全性 外部加上標籤之檔案的敏感度標籤。 如需詳細資訊,請參閱如何整合 Microsoft Purview 與 Defender for Cloud Apps。擴充進階搜捕事件

我們已在 雲端 App 安全性 中擴充可用的事件。 Microsoft Defender 全面偵測回應 進階搜捕現在包含來自 Microsoft OneDrive、SharePoint Online、Microsoft 365、Dynamics 365、Dropbox、Power BI、Yammer、商務用 Skype 和 Power Automate 的遙測,以及目前為止可用的 Exchange Online 和 Teams。 如需詳細資訊,請參閱 涵蓋的應用程式和服務。

雲端 App 安全性 198 版

發行於 2021 年 4 月 4 日

從探索中排除 Azure Active Directory 群組實體

我們已新增根據匯入的 Azure Active Directory 群組排除探索到實體的能力。 排除 Azure AD 群組將會隱藏這些群組中任何使用者的所有探索相關數據。 如需詳細資訊,請參閱 排除實體。ServiceNow Paris 和 Paris 版本的 API 連接器支援

我們已將 ServiceNow API 連接器的支援新增至巴黎和巴黎版本。 如需詳細資訊,請參閱將 ServiceNow 連線至 Microsoft 雲端 App 安全性。即使無法掃描數據,也一律套用選取的動作

我們已將新的複選框新增至 會話原則 ,將無法掃描的任何數據視為原則的相符專案。注意事項

取代注意事項:除了新增功能之外,這項功能會取代 將加密視為相符專案,以及 將無法掃描為相符的檔案視為相符專案。 新的原則預設會包含新的複選框,預設會取消選取。 預先存在的原則將會在 5 月 30 日移轉至新的複選框。 已選取任一或兩個選項的原則預設會選取新的選項;所有其他原則都會取消選取。

雲端 App 安全性 197 版

發行於 2021 年 3 月 21 日

狀態頁面淘汰通知

在 4 月 29 日,雲端 App 安全性 會取代服務健康狀態頁面,並將它取代為 Microsoft 365 系統管理 入口網站內的服務健康狀態儀錶板。 此變更 雲端 App 安全性 與其他Microsoft服務一致,並提供增強的服務概觀。注意事項

只有具有 監視服務健康 狀態許可權的使用者才能存取儀錶板。 如需詳細資訊,請參閱關於系統管理員角色。

在儀錶板中,您可以設定通知,讓相關用戶隨時更新目前的 雲端 App 安全性 狀態。 若要瞭解如何設定電子郵件通知和儀錶板的其他相關信息,請參閱 如何檢查Microsoft 365 服務健康情況。

OAuth 應用程式同意連結

我們已新增直接從 OAuth 應用程式檢視將活動調查範圍限定至特定 OAuth 應用程式同意活動的功能。 如需詳細資訊,請 參閱如何調查可疑的 OAuth 應用程式。

雲端 App 安全性 195 和 196 版

發行於 2021 年 3 月 7 日

使用 適用於端點的 Microsoft Defender 增強型陰影 IT 探索

我們使用適用於 Defender 代理程式的增強型訊號,提供更精確的應用程式探索和組織使用者內容,進一步改善適用於端點的 Defender 整合。若要受益於最新的增強功能,請確定您的組織端點已更新為最新的 Windows 10 更新:

- KB4601383:Windows 10 版本 1809

- KB4601380:Windows 10 1909 版

- KB4601382:Windows 10,版本 20H2,版本 21H1 測試人員

可設定的會話存留期

我們可讓客戶為條件式存取應用程控設定較短的會話存留期。 根據預設,由 雲端 App 安全性 代理的會話最長存留期為 14 天。 如需縮短會話存留期的詳細資訊,請透過 與我們連絡 mcaspreview@microsoft.com。

雲端 App 安全性 192、193 和 194 版

發行於 2021 年 2 月 7 日

匯報 至 [原則] 頁面

我們已更新 [原則 ] 頁面, 為每個原則類別新增索引標籤。 我們也新增了 [ 所有原則] 索 引標籤,為您提供所有原則的完整清單。 如需原則分類的詳細資訊,請參閱 原則類型。增強Microsoft 365 OAuth 應用程式導出

我們已使用 OAuth 應用程式的 重新導向 URL ,增強匯出至 CSV 檔案Microsoft 365 OAuth 應用程式活動。 如需匯出 OAuth 應用程式活動的詳細資訊,請參閱 OAuth 應用程式稽核。匯報 至入口網站介面

在接下來的幾個月中,雲端 App 安全性 會更新其用戶介面,以在Microsoft 365 安全性入口網站中提供更一致的體驗。 深入了解

雲端 App 安全性 189、190 和 191 版

發行於 2021 年 1 月 10 日

新的記錄收集器版本

已升級的影子IT探索記錄收集器現已推出。 包含下列更新:- 我們已將 Pure-FTPd 版升級為最新版本:1.0.49。 TLS < 1.2 現在預設為停用。

- 我們已停用 RSyslog 中的「八進位計數」框架功能,以防止處理失敗。

如需詳細資訊, 請參閱設定連續報告的自動記錄上傳。

新的異常偵測:可疑地將認證新增至 OAuth 應用程式

我們已擴充異常偵測,以在 OAuth 應用程式中加入可疑的特殊許可權認證。 新的偵測現已立即推出並自動啟用。 偵測可能表示攻擊者已入侵應用程式,並將其用於惡意活動。 如需詳細資訊,請參閱 OAuth 應用程式的不尋常新增認證。陰影IT探索活動的增強式稽核

我們已更新 影子 IT 活動的稽核,以包含系統管理員所執行的動作。 活動記錄中現在提供下列新活動,並可作為 雲端 App 安全性 調查體驗的一部分。- 標記或取消標記應用程式

- 建立、更新或刪除記錄收集器

- 建立、更新或刪除數據源

新的數據擴充 REST API 端點

我們已新增下列 數據擴充 API 端點 ,可讓您使用 API 完全管理 IP 位址範圍。 使用我們的 範例管理腳本 來協助您開始使用。 如需範圍的詳細資訊,請 參閱使用IP範圍和標籤。

匯報 在2020年建立

注意事項

來自Microsoft的威脅防護產品名稱正在變更。 請參閱這裡以深入了解其他最新消息。 我們將在未來的版本中使用新名稱。

雲端 App 安全性 187 和 188 版

發行於 2020 年 11 月 22 日

新的 Shadow IT 與 Menlo Security 整合

我們已新增與 Menlo Security 的原生整合,為您提供對應用程式使用方式的陰影 IT 可見度,以及對應用程式存取的控制。 如需詳細資訊,請參閱整合 雲端 App 安全性 與 Menlo Security。新的 Cloud Discovery WatchGuard 記錄剖析器

雲端 App 安全性 Cloud Discovery 會分析各種流量記錄,以排名和評分應用程式。 現在 Cloud Discovery 包含內建的記錄剖析器,可支援 WatchGuard 格式。 如需支持的記錄剖析器清單,請參閱 支援的防火牆和 Proxy。Cloud Discovery 全域系統管理員角色的新許可權

雲端 App 安全性 現在可讓具有 Cloud Discovery 全域系統管理員角色的使用者建立 API 令牌,並使用所有 Cloud Discovery 相關 API。 如需角色的詳細資訊,請參閱內建 雲端 App 安全性 系統管理員角色。重要事項

Microsoft 建議您使用權限最少的角色。 這有助於改善貴組織的安全性。 全域系統管理員是高度特殊權限角色,應僅在無法使用現有角色的緊急案例下使用。

增強的敏感度滑桿:不可能的移動

我們已更新不可能移動的敏感度滑桿,以針對不同的使用者範圍設定不同的敏感度層級,以增強對用戶範圍警示精確度的控制。 例如,您可以為系統管理員定義比組織中其他使用者更高的敏感度層級。如需此異常偵測原則的詳細資訊,請參閱 不可能的移動。會話控件的增強型 Proxy URL 後綴 (逐步推出)

在 2020 年 6 月 7 日,我們開始逐步推出增強的 Proxy 會話控件,以使用不包含具名區域的一個統一後綴。 例如,使用者會看到<AppName>.mcas.ms後置詞,而不是<AppName>.<Region>.cas.ms。 如果您經常封鎖網路設備或閘道中的網域,請確定您允許列出 [ 存取] 和 [會話] 控制器下列出的所有網域。

雲端 App 安全性 184、185 和 186 版

發行於 2020 年 10 月 25 日

新的增強式警示監視和管理體驗

在監視和管理警示的持續改進中,已根據您的意見反應改善 [雲端 App 安全性 警示] 頁面。 在增強的體驗中, [已解決 ] 和 [ 已關閉 ] 狀態會以解析類型取代為 [ 已關閉 ] 狀態。 深入了解傳送至端點 Microsoft Defender 訊號的新全域嚴重性設定

我們已新增為傳送至 適用於端點的 Microsoft Defender的訊號設定全域嚴重性設定的能力。 如需詳細資訊,請參閱如何整合 適用於端點的 Microsoft Defender 與 雲端 App 安全性。新的安全性建議報告

雲端 App 安全性 提供 Azure、Amazon Web Services (AWS) 和 Google Cloud Platform (GCP 的安全性設定評估,) 讓您深入瞭解多重雲端環境中的安全性設定落差。 現在您可以匯出詳細的安全性建議報告,以協助您監視、瞭解及自定義雲端環境,以進一步保護您的組織。 如需匯出報表的詳細資訊,請參閱 安全性建議報告。會話控件的增強型 Proxy URL 後綴 (逐步推出)

在 2020 年 6 月 7 日,我們開始逐步推出增強的 Proxy 會話控件,以使用不包含具名區域的一個統一後綴。 例如,使用者會看到<AppName>.mcas.ms後置詞,而不是<AppName>.<Region>.cas.ms。 如果您經常封鎖網路設備或閘道中的網域,請確定您允許列出 [ 存取] 和 [會話] 控制器下列出的所有網域。匯報 至雲端應用程式目錄

我們已對雲端應用程式類別目錄進行下列更新:- Teams 管理員 Center 已更新為獨立應用程式

- Microsoft 365 系統管理 中心已重新命名為 Office 入口網站

術語更新

我們已 將電腦一 詞更新為 裝置 ,作為一般Microsoft工作的一部分,以在產品間對齊術語。

雲端 App 安全性 182 和 183 版

發行於 2020 年 9 月 6 日

-

#DB0B4CE36F2DD481783AA4AA223EFE168 GA 的存取和會話控件

Azure 入口網站的條件式存取應用程控現已正式推出。 如需詳細資訊,請參閱使用 Microsoft Defender for Cloud Apps 條件式存取應用程控來保護應用程式。

雲端 App 安全性 181 版

發行於 2020 年 8 月 9 日

新的 Cloud Discovery Menlo Security 記錄剖析器

雲端 App 安全性 Cloud Discovery 會分析各種流量記錄,以排名和評分應用程式。 現在 Cloud Discovery 包含內建的記錄剖析器,可支援 Menlo Security CEF 格式。 如需支持的記錄剖析器清單,請參閱 支援的防火牆和 Proxy。Azure Active Directory (AD) Cloud App Discovery 名稱會顯示在入口網站中

針對 Azure AD P1 和 P2 授權,我們已將入口網站中的產品名稱更新為 Cloud App Discovery。 深入瞭解 Cloud App Discovery。

雲端 App 安全性 179 和 180 版

發行於 2020 年 7 月 26 日

新的異常偵測:可疑的 OAuth 應用程式檔案下載活動

我們已擴充異常偵測,以包含 OAuth 應用程式的可疑下載活動。 新的偵測現在已立即推出,並且會在 OAuth 應用程式以使用者不尋常的方式從 Microsoft SharePoint 或 Microsoft OneDrive 下載多個檔案時自動啟用以發出警示。針對會話控件使用 Proxy 快取的效能改善 (逐步推出)

我們藉由改善內容快取機制,對會話控件進行了額外的效能改善。 改良的服務更精簡,並在使用會話控件時提供更高的回應性。 會話控件不會快取私人內容,並符合適當的標準,只快取共用 (公用) 內容。 如需詳細資訊,請 參閱會話控件的運作方式。新功能:儲存安全性設定查詢

我們新增了針對 Azure、Amazon Web Services (AWS) 和 Google Cloud Platform (GCP) 的安全性設定儀錶板篩選器儲存查詢的能力。 這可藉由重複使用一般查詢,協助讓未來的調查變得更簡單。 深入瞭解 安全性設定建議。增強的異常偵測警示

我們已擴充為異常偵測警示提供的資訊,以包含對應 MITRE ATT&CK 策略的對應。 此對應可協助您瞭解攻擊的階段和影響,並協助調查。 深入瞭解 如何調查異常偵測警示。增強的偵測邏輯:勒索軟體活動

我們已更新勒索軟體活動的偵測邏輯,以提供更佳的精確度和降低的警示數量。 如需此異常偵測原則的詳細資訊,請參閱 勒索軟體活動。身分識別安全性狀態報告:標籤可見度

我們已將實體標籤新增至身分識別安全性狀態報告,以提供實體的額外深入解析。 例如, 敏感性 標籤可協助您識別有風險的使用者,並排定調查的優先順序。 深入瞭解 調查有風險的使用者。

雲端 App 安全性 178 版

發行於 2020 年 6 月 28 日

Google Cloud Platform 的新安全性設定 (逐步推出)

我們已擴充多重雲端安全性設定,以根據 GCP CIS 基準提供 Google Cloud Platform 的安全性建議。 透過這項新功能,雲端 App 安全性 為組織提供單一檢視,以監視所有雲端平臺的合規性狀態,包括 Azure 訂用帳戶、AWS 帳戶,以及現在的 GCP 專案。新的應用程式連接器 GA

我們已將下列應用程式連接器新增至正式推出的 API 連接器組合,讓您更瞭解並控制您應用程式在組織中的使用方式:新的即時惡意代碼偵測 GA

我們已擴充會話控件,以在檔案上傳或下載時使用Microsoft威脅情報來偵測潛在的惡意代碼。 新的偵測現已正式推出,並可設定為自動封鎖識別為潛在惡意代碼的檔案。 如需詳細資訊,請參閱 在上傳或下載時封鎖惡意代碼。使用任何 IdP GA 增強的存取和工作階段控制件

使用任何識別提供者設定之 SAML 應用程式的存取和工作階段控制支援現已正式推出。 如需詳細資訊,請參閱使用 Microsoft Defender for Cloud Apps 條件式存取應用程控來保護應用程式。具風險的機器調查增強功能

雲端 App 安全性 可讓您在陰影IT探索調查過程中識別有風險的機器。 現在,我們已將 [Microsoft Defender 進階威脅防護機器風險層級] 新增至 [機器] 頁面,讓分析師在調查組織中的機器時提供更多內容。 如需詳細資訊,請參閱調查 雲端 App 安全性 中的裝置。新功能:自助式停用應用程式連接器 (逐步推出)

我們已新增直接在 雲端 App 安全性 中停用應用程式連接器的功能。 如需詳細資訊,請 參閱停用應用程式連接器。

雲端 App 安全性 177 版

發行於 2020 年 6 月 14 日

新的即時惡意代碼偵測 (預覽、漸進式推出)

我們已擴充會話控件,以在檔案上傳或下載時使用Microsoft威脅情報來偵測潛在的惡意代碼。 新的偵測現已立即推出,並可設定為自動封鎖識別為潛在惡意代碼的檔案。 如需詳細資訊,請參閱 在上傳或下載時封鎖惡意代碼。存取和會話控件的新存取令牌支援

我們已新增將存取令牌和程式代碼要求視為登入的能力,讓應用程式上線以存取和會話控制。 若要使用令牌,請選取設定齒輪圖示、選取 [條件式存取應用程控]、編輯相關的應用程式 (三個點功能表 >[編輯應用程式) ]、選取 [ 將存取令牌和程式代碼要求視為應用程式登入],然後選取 [ 儲存]。 如需詳細資訊,請參閱使用 Microsoft Defender for Cloud Apps 條件式存取應用程控來保護應用程式。會話控件的增強型 Proxy URL 後綴 (逐步推出)

在 2020 年 6 月 7 日,我們開始逐步推出增強的 Proxy 會話控件,以使用不包含具名區域的一個統一後綴。 例如,使用者會看到<AppName>.mcas.ms後置詞,而不是<AppName>.<Region>.cas.ms。 如果您經常封鎖網路設備或閘道中的網域,請確定您允許列出 [ 存取] 和 [會話] 控制器下列出的所有網域。新檔

雲端 App 安全性 檔已擴充為包含下列新內容:- 使用 雲端 App 安全性 REST API:瞭解我們的 API 功能,並開始整合您的應用程式與 雲端 App 安全性。

- 調查異常偵測警示:熟悉可用的 UEBA 警示、其意義、識別其所造成的風險、瞭解缺口的範圍,以及您可以採取的補救措施。

雲端 App 安全性 176 版

發行於 2020 年 5 月 31 日

新增活動隱私權功能

我們已增強您能夠細微判斷您想要監視哪些使用者的能力,讓活動成為私人活動。 這項新功能可讓您根據預設會隱藏其活動的群組成員資格來指定使用者。 只有授權的系統管理員可以選擇檢視這些私人活動,每個實例都會在治理記錄中稽核。 如需詳細資訊,請參閱 活動隱私權。與 Azure Active Directory (Azure AD) Gallery 的新整合

我們已使用與 Azure AD 的原生整合,讓您能夠直接從雲端應用程式目錄中的應用程式流覽至其對應的 Azure AD 資源庫應用程式,並在資源庫中管理它。 如需詳細資訊,請 參閱使用 Azure AD 資源庫管理應用程式。選取的原則中提供的新意見反應選項

我們有興趣收到您的意見反應,並了解我們如何提供協助。 現在,新的意見反應對話框可讓您在建立、修改或刪除檔案、異常偵測或會話原則時,協助改善 雲端 App 安全性。會話控件的增強型 Proxy URL 後綴 (逐步推出)

從 2020 年 6 月 7 日開始,我們將逐步推出增強的 Proxy 會話控件,以使用不包含具名區域的一個統一後綴。 例如,使用者會看到<AppName>.mcas.ms後置詞,而不是<AppName>.<Region>.cas.ms。 如果您經常封鎖網路設備或閘道中的網域,請確定您允許將 [ 存取] 和 [工作階段] 控制器下列出的所有網域列入清單。會話控件的效能改善 (逐步推出)

我們已大幅改善 Proxy 服務的網路效能。 改良的服務更精簡,並在使用會話控件時提供更高的回應性。新的有風險的活動偵測:不尋常的登入失敗

我們已擴充目前偵測風險行為的功能。 新偵測現已立即推出,且會在發現不尋常的登入嘗試失敗時自動啟用以警示您。 不尋常的登入嘗試失敗可能是密碼 噴射 暴力密碼破解攻擊 (也稱為 低速和慢速 方法) 。 此偵測會影響用戶的整體 調查優先順序分數 。增強的數據表體驗

我們已新增調整數據表數據行寬度的功能,讓您可以擴大或縮小數據行,以自定義及改善檢視數據表的方式。 您也可以選取 [資料表設定] 選單並選擇 [ 預設寬度] 來還原原始版面配置。

雲端 App 安全性 175 版

發行於 2020 年 5 月 17 日

新的影子IT探索與 Corrata (預覽版整合)

我們已新增與 Corrata 的原生整合,為您提供對應用程式使用方式的陰影 IT 可見度,以及對應用程式存取的控制。 如需詳細資訊,請參閱整合 雲端 App 安全性 與 Corrata。新的 Cloud Discovery 記錄剖析器

雲端 App 安全性 Cloud Discovery 會分析各種流量記錄,以排名和評分應用程式。 現在 Cloud Discovery 包含內建的記錄剖析器,可支援具有 FirePOWER 6.4 記錄格式的 Corrata 和 Cisco ASA。 如需支持的記錄剖析器清單,請參閱 支援的防火牆和 Proxy。增強的儀錶板 (逐步推出) 隨著我們對入口網站設計的持續改善,我們現在逐漸推出改良的 雲端 App 安全性 儀錶板。 儀錶板已根據您的意見反應進行現代化,並透過更新的內容和數據提供增強的用戶體驗。 如需詳細資訊,請參閱 增強式儀錶板的漸進式部署。

增強的控管:確認使用者遭入侵以進行異常偵測

我們已擴充異常原則的目前治理動作,以包含 確認使用者遭入侵 ,讓您主動保護您的環境免於可疑的用戶活動。 如需詳細資訊,請參閱 活動治理動作。

雲端 App 安全性 173 和 174 版

發行於 2020 年 4 月 26 日

-

警示的新 SIEM 代理程式 CEF 格式

為了擴充一般 SIEM 伺服器所使用之 CEF 檔案中提供的警示資訊,我們已擴充格式以包含下列用戶端欄位:IPv4 位址

IPv6 位址

IP 位址位置

如需詳細資訊,請參閱 CEF 檔格式。

-

增強的偵測邏輯:不可能的移動

我們已更新不可能移動的偵測邏輯,以提供更佳的精確度和降低的警示量。 如需此異常偵測原則的詳細資訊,請參閱 不可能的移動。

雲端 App 安全性 172 版

發行於 2020 年 4 月 5 日

使用任何 IdP (預覽) 增強的存取和工作階段控制件

存取和會話控件現在支援使用任何識別提供者設定的 SAML 應用程式。 這項新功能的公開預覽現在會逐漸推出。如需詳細資訊,請參閱使用 Microsoft Defender for Cloud Apps 條件式存取應用程控來保護應用程式。用戶和機器的新大量同義字

我們已擴充並簡化了將一或多個受調查使用者和計算機進行同義字處理的程式。 如需大量同義字化的詳細資訊,請參閱 數據匿名化的運作方式。

雲端 App 安全性 170 和 171 版

發行於 2020 年 3 月 22 日

新的異常偵測:雲端資源的異常區域 (預覽)

我們已擴充目前的功能,以偵測 AWS 的異常行為。 新偵測現已立即推出,且會在通常不會執行活動的AWS區域中建立資源時自動啟用以警示您。 攻擊者通常會使用組織的 AWS 點數來執行惡意活動,例如密碼編譯採礦。 偵測這類異常行為有助於減輕攻擊。適用於 Microsoft Teams 的新活動原則範本

雲端 App 安全性 現在提供下列新的活動原則範本,可讓您偵測 Microsoft Teams 中的潛在可疑活動:- Teams) (存取層級變更: 當小組的存取層級從私人變更為公用時發出警示。

- 外部使用者已新增 (Teams) : 當外部使用者新增至小組時發出警示。

- 大量刪除 (Teams) : 當使用者刪除大量小組時發出警示。

Azure Active Directory (Azure AD) Identity Protection 整合

您現在可以控制內嵌至 雲端 App 安全性 的 Azure AD Identity Protection 警示嚴重性。 此外,如果您尚未啟用 Azure AD 有風險的登 入偵測,則會自動啟用偵測以內嵌高嚴重性警示。 如需詳細資訊,請參閱 Azure Active Directory Identity Protection 整合。

雲端 App 安全性 169 版

發行於 2020 年 3 月 1 日

Workday 的新偵測

我們已擴充 Workday 目前的異常行為警示。 新的警示包括下列使用者地理位置偵測:增強的 Salesforce 記錄收集

雲端 App 安全性 現在支援 Salesforce 的每小時事件記錄檔。 每小時事件記錄可讓您加速、近乎即時地監視用戶活動。 如需詳細資訊,請 參閱連線 Salesforce。使用主要帳戶支援 AWS 安全性設定

雲端 App 安全性 現在支援使用主要帳戶。 線上主要帳戶可讓您接收所有區域中所有成員帳戶的安全性建議。 如需與主要帳戶連線的詳細資訊,請參閱如何將 AWS 安全性設定連線到 Defender for Cloud Apps。新式瀏覽器的會話控件支援

雲端 App 安全性 工作階段控制項現在支援以 Chromium 為基礎的新 Microsoft Edge 瀏覽器。 雖然我們會繼續支援最新版本的 Internet Explorer 和舊版的 Microsoft Edge,但支援有限,建議您使用新的 Microsoft Edge 瀏覽器。

雲端 App 安全性 165、166、167 和 168 版

發行於 2020 年 2 月 16 日

使用 Microsoft Defender ATP 新增封鎖未批准的應用程式

雲端 App 安全性 已擴充其與 Microsoft Defender Advanced Threat Protection (ATP) 的原生整合。 您現在可以使用 #D976974B1769C471D8C4ABFAC30DE3286 ATP 的網路保護功能來封鎖對標示為未批准之應用程式的存取。 如需詳細資訊,請參閱 封鎖存取未批准的雲端應用程式。新的 OAuth 應用程式異常偵測

我們擴充了目前偵測惡意 OAuth 應用程式同意的功能。 新的偵測現在已立即推出,並且會自動啟用,以便在環境中有潛在的惡意 OAuth 應用程式獲得授權時向您發出警示。 此偵測會使用Microsoft安全性研究和威脅情報專業知識來識別惡意應用程式。記錄收集器更新

Docker 型記錄收集器已透過下列重要更新來增強:容器OS版本升級

Java 安全性弱點修補程式

Syslog 服務升級

穩定性和效能改善

強烈建議您將環境升級至這個新版本。 如需詳細資訊,請參閱 記錄收集器部署模式。

ServiceNow New York 的支援

雲端 App 安全性 現在支援最新版本 (紐約) ServiceNow。 若要瞭解如何保護 ServiceNow,請參閱將 ServiceNow 連線至 Microsoft 雲端 App 安全性。增強的偵測邏輯:不可能的移動

我們已更新不可能移動的偵測邏輯,以提供增強的涵蓋範圍和更好的精確度。 在此更新中,我們也更新了 不可能從公司網路移動的偵測邏輯。活動原則的新閾值

我們已新增 活動 原則的閾值,以協助您管理警示數量。 觸發數天大量相符項目的原則會自動停用。 如果您收到有關此情況的系統警示,您應該嘗試新增額外的篩選來精簡原則,或者,如果您使用原則進行報告,請考慮改為將它們儲存為查詢。

匯報 在 2019 年建立

雲端 App 安全性 162、163 和 164 版

發行於 2019 年 12 月 8 日

-

變更為 CEF 格式的 SIEM 活動和警示

雲端 App 安全性 傳送至 SIEM 的活動和警示資訊 (CS1) 入口網站 URL 格式已變更為https://<tenant_name>.portal.cloudappsecurity.com,且不再包含資料中心位置。 針對入口網站 URL 使用模式比對的客戶,應該更新模式以反映這項變更。

雲端 App 安全性 160 和 161 版

發行於 2019 年 11 月 3 日

在 Azure Sentinel (預覽) 中探索數據

雲端 App 安全性 現在會與 Azure Sentinel 整合。 與 Azure Sentinel 共用警示和探索數據提供下列優點:啟用探索數據與其他數據源的相互關聯,以進行更深入的分析。

使用現成可用的儀錶板檢視 Power BI 中的數據,或建置您自己的視覺效果。

使用Log Analytics享有較長的保留期間。

如需詳細資訊,請參閱 Azure Sentinel 整合。

Google Cloud Platform 連接器 (預覽)

雲端 App 安全性 將其 IaaS 監視功能擴充到 Amazon Web Services 和 Azure 之外,現在支援 Google Cloud Platform。 這可讓您使用 雲端 App 安全性 順暢地連線及監視所有 GCP 工作負載。 此連線提供一組功能強大的工具來保護您的 GCP 環境,包括:透過管理主控台和 API 呼叫執行之所有活動的可見度。

能夠建立自定義原則,並使用預先定義的範本來警示有風險的事件。

我們的異常偵測引擎會涵蓋所有 GCP 活動,並會自動警示任何可疑的行為,例如不可能的移動、可疑的大量活動,以及來自新國家/地區的活動。

如需詳細資訊,請參閱將Google Workspace 連線至 Microsoft Defender for Cloud Apps。

新原則範本

雲端 App 安全性 現在包含適用於Google Cloud Platform安全性最佳做法的新內建活動原則範本。增強的 Cloud Discovery 記錄剖析器

雲端 App 安全性 Cloud Discovery 會分析各種流量記錄,以排名和評分應用程式。 現在 Cloud Discovery 的內建記錄剖析器支援 Ironport WSA 10.5.1 記錄格式。會話控件的可自定義使用者登陸頁面

我們已啟動讓系統管理員個人化登陸頁面的功能,您的使用者在流覽至套用會話原則的應用程式時,會看到此登陸頁面。 您現在可以顯示組織的標誌,並自定義顯示的訊息。 若要開始自定義,請移至 [ 設定] 頁面,然後在 [雲端存取應用程控] 底下,選取 [ 使用者監視]。新的偵測

可疑的 AWS 記錄服務變更 (預覽) :當使用者對 CloudTrail 記錄服務進行變更時發出警示。 例如,攻擊者通常會關閉 CloudTrail 中的稽核,以隱藏其攻擊的使用量。

多個 VM 建立活動:相較於學習到的基準,當使用者執行不尋常的 VM 建立活動數目時,會發出警示。 現在適用於 AWS。

雲端 App 安全性 159 版

發行於 2019 年 10 月 6 日

新的 Cloud Discovery ContentKeeper 記錄剖析器

雲端 App 安全性 Cloud Discovery 會分析各種流量記錄,以排名和評分應用程式。 現在 Cloud Discovery 包含內建的記錄剖析器,可支援 ContentKeeper 記錄格式。 如需支持的記錄剖析器清單,請參閱 支援的防火牆和 Proxy。新的偵測

現成可用且自動啟用下列新的異常偵測原則:預覽 (可疑的電子郵件刪除活動)

當使用者執行不尋常的電子郵件刪除活動時,會向您發出警示。 此原則可協助您偵測可能受到攻擊媒介危害的使用者信箱,例如透過電子郵件 (C&C/C2) 的命令和控制通訊。多個 Power BI 報表共用 (預覽)

相較於學習到的基準,當使用者執行不尋常數目的 Power BI 報表共用活動時,會向您發出警示。預覽) (多個 VM 建立活動

相較於學習到的基準,當使用者執行不尋常的 VM 建立活動數目時,會向您發出警示。 目前適用於 Azure。預覽 (多個記憶體刪除活動)

相較於學習到的基準,當使用者執行不尋常的記憶體刪除活動數目時,會向您發出警示。 目前適用於 Azure。

雲端 App 安全性 158 版

發行於 2019 年 9 月 15 日

自定義 Cloud Discovery 執行報告名稱

Cloud Discovery 執行報告提供整個組織影子 IT 使用的概觀。 您現在可以選擇在產生報表名稱之前先自訂報表名稱。 如需詳細資訊,請 參閱產生 Cloud Discovery 執行報告。新原則概觀報告

雲端 App 安全性 會偵測原則相符專案,並在其中定義警示,讓您可以用來更深入瞭解雲端環境。 現在您可以匯出原則概觀報告,其中顯示每個原則的匯總警示計量,以協助您監視、瞭解及自定義原則,以更有效地保護您的組織。 如需匯出報表的詳細資訊,請參閱 原則概觀報告。

雲端 App 安全性 157 版

發行於 2019 年 9 月 1 日

提醒:9 月 8 日終止對 TLS 1.0 和 1.1 的支援

Microsoft將其所有 線上服務 移至傳輸層安全性 (TLS) 1.2+ 以提供最佳的類別加密。 因此,自 2019 年 9 月 8 日起,雲端 App 安全性 將不再支援 TLS 1.0 和 1.1,且不支援使用這些通訊協議的連線。 如需變更如何影響您的詳細資訊,請參閱 我們的部落格文章。新偵測 – Power BI 共用 (預覽) 的可疑Microsoft

新的可疑 Power BI 報表共用原則現已立即推出,且會在組織外部可疑地共用可能敏感的 Power BI 報表時自動啟用以警示您。OAuth 應用程式稽核的新導出功能

雲端 App 安全性 稽核所有 OAuth 授權活動,為您提供所執行活動的全面監視和調查。 現在,您也可以匯出授權特定 OAuth 應用程式的使用者詳細數據,為您提供使用者的其他資訊,然後您可以使用這些資訊進行進一步分析。增強的 Okta 事件稽核

雲端 App 安全性 現在支援Okta發行的新系統記錄 API。 如需連接Okta的詳細資訊,請參閱 Connect Okta。Workday 連接器 (預覽)

Workday 現已提供新的應用程式連接器。 您現在可以將 Workday 連線到 雲端 App 安全性,以監視活動並保護其用戶和活動。 如需詳細資訊,請 參閱 Connect Workday。「密碼原則」風險因素的增強評估

雲端應用程式類別目錄現在提供 密碼 原則風險因素的細微評估。 將滑鼠停留在其資訊圖示上,即可看到應用程式強制執行之特定原則的細目。

雲端 App 安全性 156 版

發行於 2019 年 8 月 18 日

新的 Cloud Discovery 記錄剖析器

雲端 App 安全性 Cloud Discovery 會分析各種流量記錄,以排名和評分應用程式。 現在 Cloud Discovery 包含內建的記錄剖析器,可支援 Stormshield 和 Forcepoint LEEF 記錄格式。活動記錄增強功能

雲端 App 安全性 現在可讓您更深入瞭解環境中應用程式所執行的未分類活動。 這些活動可在活動記錄檔和活動原則中取得。 若要查看未分類的活動,請在 [類型 ] 篩選中選取 [ 未指定]。 如需活動篩選的詳細資訊,請參閱 活動篩選和查詢。具風險的使用者調查增強功能

雲端 App 安全性 可讓您在 [使用者和帳戶] 頁面上依特定群組、應用程式,甚至角色識別有風險的使用者。 現在,您也可以依調查 優先順序 分數來調查組織中的使用者。 如需詳細資訊,請 參閱瞭解調查優先順序分數。活動原則增強功能

您現在可以根據活動物件建立活動原則警示。 例如,這項功能可讓您針對 Azure Active Directory 系統管理角色的變更建立警示。 如需活動對象的詳細資訊,請參閱活動篩選。

雲端 App 安全性 155 版

發行於 2019 年 8 月 4 日

新原則範本

雲端 App 安全性 現在包含適用於 AWS 安全性最佳做法的新內建活動原則範本。注意:9 月 8 日 TLS 1.0 和 1.1 的支持終止

Microsoft將其所有 線上服務 移至傳輸層安全性 (TLS) 1.2+ 以提供最佳的類別加密。 因此,自 2019 年 9 月 8 日起,雲端 App 安全性 將不再支援 TLS 1.0 和 1.1,且不支援使用這些通訊協議的連線。 如需變更如何影響您的詳細資訊,請參閱 我們的部落格文章。逐步推出 (互動式登入活動的增強邏輯)

我們正在逐步推出新的邏輯,以識別 Azure Active Directory 登入活動是否為互動式。 新邏輯可增強 雲端 App 安全性 只呈現使用者起始之登入活動的能力。

雲端 App 安全性 154 版

發行於 2019 年 7 月 21 日

現在已正式推出任何應用程式的條件式存取應用程控

自上個月預覽任何應用程式的條件式存取應用程控以來,我們已收到大量意見反應,並很高興宣佈正式推出。 這項新功能可讓您部署任何 Web 應用程式,以使用工作階段和存取原則,以啟用強大的即時監視和控制。AWS 的安全性設定評估

雲端 App 安全性 會逐漸推出針對 CIS 合規性取得 Amazon Web Services 環境安全性設定評估的能力,並提供遺漏設定和安全性控制的建議。 這項功能可為組織提供單一檢視,以監視所有已連線 AWS 帳戶的合規性狀態。OAuth 應用程式異常偵測

我們已擴充目前偵測可疑 OAuth 應用程式的功能。 現在已提供四個新的偵測,可用來分析組織中授權的 OAuth 應用程式元數據,以識別可能為惡意的應用程式。

雲端 App 安全性 153 版

發行於 2019 年 7 月 7 日

增強的Dropbox支援

雲端 App 安全性 現在支援Dropbox的垃圾桶治理動作 – 此治理動作可以手動或自動作為檔案原則的一部分使用。雲端存取應用程控的新精選應用程式

下列精選應用程式的條件式存取應用程控現已正式推出:- 商務用 OneDrive

- SharePoint Online

- Azure DevOps

- Exchange Online

- Power BI

授權識別為惡意代碼的檔案

雲端 App 安全性 會掃描連線應用程式中的檔案是否有 DLP 暴露和惡意代碼。 您現在可以授權已識別為惡意代碼,但在調查之後確認安全的檔案。 授權檔案會將它從惡意代碼偵測報告中移除,並隱藏此檔案的未來相符專案。 如需惡意代碼偵測的詳細資訊,請參閱 雲端 App 安全性 異常偵測。

雲端 App 安全性 152 版

發行於 2019 年 6 月 23 日

-

針對任何應用程式部署條件式存取應用程控 (預覽)

我們很高興宣佈,除了我們已為精選應用程式提供的豐富支援之外,我們也已將條件式存取應用程控的支持擴充到任何 Web 應用程式。 這項新功能可讓您部署任何 Web 應用程式,以使用工作階段和存取原則,以啟用強大的即時監視和控制。 例如,您可以使用 Azure 資訊保護 標籤、封鎖上傳敏感性檔、提供稽核等功能來保護下載。 -

入口網站活動稽核

雲端 App 安全性 稽核入口網站中的所有系統管理活動,為您提供執行之活動的全面監視和調查。 現在您也可以匯出最多 90 天的活動,以供進一步調查和分析,例如,稽核調查特定用戶的系統管理員,或檢視特定警示。 若要匯出記錄,請移至 [ 管理系統管理員存取 設定] 頁面。 -

從入口網站 雲端 App 安全性 自定義會話註銷

您現在可以將系統管理員會話自動註銷至閑置超過指定期間的入口網站。

雲端 App 安全性 151 版

發行於 2019 年 6 月 9 日

-

混合式 UEBA - 原生與 Azure ATP (預覽版)

雲端 App 安全性 現在與 Azure ATP 原生整合,以提供雲端應用程式和內部部署網路中身分識別活動的單一檢視。 如需詳細資訊,請參閱 Azure 進階威脅防護整合。 -

UEBA 增強功能

為了協助您識別低於雷達圖的威脅,雲端 App 安全性 現在會使用唯一的分析來提供個別活動和警示的風險分數。 風險分數可用來識別本身不夠可疑的活動,以觸發警示。 不過,藉由將風險分數匯總為使用者的調查優先順序分數,雲端 App 安全性 可協助您識別有風險的行為並專注於調查。 這些新功能現在可在我們的重新設計的用戶頁面上取得。 -

新增至雲端應用程式類別目錄的風險因素

雲端應用程式目錄現在包含災害復原計劃風險因素,可讓您評估雲端應用程式類別目錄中的應用程式,以獲得商務持續性支援。 -

Microsoft Flow 連接器 GA

自從去年預覽Microsoft 雲端 App 安全性 對 Microsoft Flow 連接器的支持之後,連接器現在已正式推出。 -

檔案原則的自動化治理增強功能

雲端 App 安全性 現在支援設定檔案原則的垃圾桶治理動作 – 此治理動作可讓您自動將檔案移至垃圾桶資料夾。 -

增強的Google雲端硬碟支援

雲端 App 安全性 現在支援Google雲端硬碟的垃圾桶治理動作 – 此治理動作可讓您將Google雲端硬碟檔案移至垃圾桶資料夾。 -

應用程式系統管理員和群組系統管理員角色的新許可權

應用程式/實例系統管理員 和 使用者群組系統管理員 角色現在支援只讀存取權。 -

舊版驗證登入活動 (逐步推出)

雲端 App 安全性 現在會呈現使用舊版通訊協定的 Azure Active Directory 登入活動,例如 ActiveSync。 這些登入活動可以在活動記錄中檢視,並且可以在設定原則時使用。

雲端 App 安全性 150 版

發行於 2019 年 5 月 26 日

-

警示導出改進

當您從 [警示 ] 頁面將 警示匯出至 CSV 時,結果現在會包含警示解決或關閉的日期。

雲端 App 安全性 148 和 149 版

發行於 2019 年 5 月 12 日

Webex 應用程式連接器可用

新的應用程式連接器現在可供公開預覽中的 Cisco Webex Teams 使用。 您現在可以將Microsoft 雲端 App 安全性 連線到 Cisco Webex Teams,以監視及保護其使用者、活動和檔案。 如需詳細資訊,請 參閱連線 WebexMicrosoft數據分類服務新位置

Microsoft數據分類服務 現在可在四個新位置中使用 - 澳洲、印度、加拿大及日本。 如果您的 Office 租使用者位於這些位置,您現在可以利用Microsoft數據分類服務作為Microsoft 雲端 App 安全性 檔案原則中的內容檢查方法。探索陰影 PaaS 和 IaaS

Microsoft 雲端 App 安全性 已擴充其 Cloud Discovery 功能,現在也針對裝載於 IaaS 和 PaaS 解決方案上的資源提供影子 IT,例如 Microsoft Azure、Amazon Web Services 和 Google Cloud Platform。 Cloud Discovery 現在可讓您瞭解哪些自定義應用程式會在 IaaS 和 PaaS 上執行、正在建立的記憶體帳戶等等。 使用這項新功能來探索哪些資源存在、誰存取每個資源,以及傳輸多少流量。應用程式證明

Microsoft 雲端 App 安全性 合規性和風險評估現在可讓雲端提供者證明其應用程式在雲端應用程式類別目錄中為最新狀態。 這項試驗可讓雲端提供者根據雲端應用程式類別目錄的風險屬性填寫自我證明問卷,以確保其在 雲端 App 安全性 中的風險評估正確且最新。 用戶接著可以取得提供者 (證明哪些風險屬性的指示,而不是由 雲端 App 安全性 小組) 評估,以及提供者提交每個屬性的時間。 如需詳細資訊,請 參閱證明您的應用程式。Microsoft 365 工作負載數據粒度

將 Microsoft 365 連線到Microsoft 雲端 App 安全性 時,您現在可以控制要連線的工作負載。 例如,只想要連線Microsoft 365 以進行活動監視的客戶,現在可以在連線程序期間,或編輯現有的Microsoft 365 連接器來執行此動作。 在此變更中,OneDrive 和 SharePoint 將不再顯示為個別的連接器,但會包含在Microsoft 365 連接器中作為 Microsoft 365 檔案 工作負載。 具有現有Microsoft 365 連接器的客戶不會受到這項變更的影響。增強的 Teams 支援

您現在可以根據敏感性內容設定會話原則,即時監視和封鎖在Teams Web應用程式中傳送的訊息。

雲端 App 安全性 147 版

發行於 2019 年 4 月 14 日

新的 Cloud Discovery 記錄剖析器

雲端 App 安全性 Cloud Discovery 現在包含內建的記錄剖析器,可支援 Palo Alto LEEF 記錄格式。會話原則更新

- 會話原則的其他內容檢查方法:設定會話原則時,您現在可以選擇選擇 [數據分類服務] 作為檔案的內容檢查方法。 數據分類服務為使用者提供各種內建敏感性類型,可用來識別敏感性資訊。

- 會話原則中增強的檔案許可權控制:當您建立會話原則來控制使用 雲端 App 安全性 下載時,您現在可以在從雲端應用程式下載時,自動將每個使用者的許可權套用至檔,例如只讀。 這可提供更高層級的彈性,並能夠保護預先設定的公司標籤以外的資訊。

- 大型檔案下載控制項:在工作階段原則中啟用內容檢查時,您現在可以控制使用者嘗試下載大型檔案時會發生什麼情況。 如果檔案太大而無法在下載時進行掃描,您可以選擇是否要封鎖或允許檔案。

雲端 App 安全性 146 版

發行於 2019 年 3 月 31 日

-

不可能的移動增強功能

已透過對鄰近國家/地區的專用支援來增強不可能的旅行偵測。 -

泛型 CEF 剖析器的其他屬性支援

已增強一般 CEF 格式的 Cloud Discovery 記錄剖析器支援,以支援額外的屬性。 -

Cloud Discovery 報告的範圍存取

除了探索 管理員 角色之外,您現在還可以將存取範圍限定在特定的探索報表。 這項增強功能可讓您設定特定網站和業務單位數據的許可權。 -

新角色支援:全域讀取者

Microsoft 雲端 App 安全性 現在支援 Azure AD 全域讀者角色。 全域讀取者可以完整只讀存取Microsoft 雲端 App 安全性 的所有層面,但無法變更任何設定或採取任何動作。

雲端 App 安全性 145 版

發行於 2019 年 3 月 17 日

-

Microsoft Defender ATP 整合現已正式運作

去年,我們宣佈 與 Windows Defender 進階威脅防護整合 ,以增強組織中影子 IT 的探索,並將它延伸到公司網路之外。 按兩下即可啟用,我們很高興宣佈此唯一整合現已正式推出。 -

Dynamics 365 CRM 支援

雲端 App 安全性 新增 Dynamics 365 CRM 的即時監視和控制,可讓您保護商務應用程式和這些應用程式內儲存的敏感性內容。 如需可使用 Dynamics 365 CRM 來完成之作業的詳細資訊,請參閱這篇文章。

雲端 App 安全性 144 版

發行於 2019 年 3 月 3 日

混合式環境的整合 SecOps 調查

由於許多組織都有混合式環境,因此攻擊會從雲端開始,然後樞紐至內部部署,這表示 SecOps 小組需要從多個位置調查這些攻擊。 藉由結合來自雲端和內部部署來源的訊號,包括Microsoft 雲端 App 安全性、Azure ATP 和 Azure AD Identity Protection,Microsoft在單一控制台中提供統一的身分識別和使用者資訊,讓安全性分析師能夠在安全性解決方案之間切換。 這可為您的 SecOps 小組提供更多時間和正確的資訊,以做出更好的決策,並主動補救真正的身分識別威脅和風險。 如需詳細資訊,請參閱 混合式環境的整合 SecOps 調查惡意代碼偵測的沙盒 功能 (逐步推出)

雲端 App 安全性的惡意代碼偵測功能正在擴充,以包含透過進階沙盒化技術識別零時差惡意代碼的能力。

作為這項功能的一部分,雲端 App 安全性 會自動識別可疑的檔案,並將其竊取,以尋找可疑的檔案行為,以及檔案具有惡意意圖的指標, (惡意代碼) 。 在此變更中,惡意代碼偵測原則現在包含 [偵測類型] 字段,可讓您依威脅情報和沙盒進行篩選。條件式存取更新

條件式存取應用程控新增了監視和封鎖下列活動的能力:- 在任何應用程式中上傳檔案 - 啟用案例,例如防止上傳已知的惡意代碼擴充功能,以及確保使用者在上傳之前使用 Azure 資訊保護 來保護檔案。

- 在任何應用程式中複製並貼上 - 四捨五入數據外流的強固控件,其中已包含控制下載、列印和自定義活動,例如共用。

- 傳送訊息 - 確保密碼等個人資料不會在 Slack、Salesforce 和 Workplace by Facebook 等熱門的共同作業工具中共用。

- 會話原則現在包含內建範本,可讓您的組織輕鬆地啟用熱門的即時監視,並控制您獲批准的應用程式,例如 根據即時內容檢查封鎖上傳。

雲端 App 安全性 143 版

發行於 2019 年 2 月 17 日

應用程式實例的範圍部署

範圍部署現在可以在應用程式實例層級設定,以提供更高的數據粒度和控制。角色增強功能

- 雲端 App 安全性 現在支持數據管理員和安全性操作員Microsoft 365 角色。 數據管理員角色可讓使用者管理所有相關的檔案,並檢視 Cloud Discovery 報告。 安全性操作員有權管理警示和檢視原則設定。

- 安全性讀取者角色現在能夠設定 SIEM 代理程式,允許更好的許可權範圍。

Microsoft流程支援

雲端 App 安全性 現在會監視 Microsoft Flow 中的用戶活動。 支持的活動是 Flow 向 Microsoft 365 稽核記錄報告的活動。警示實體群組

[ 警示 ] 頁面現在會將涉及警示的相關實體分組,以協助您進行調查。

雲端 App 安全性 142 版

發行於 2019 年 2 月 3 日

Azure AD 中的會話原則設定

您現在可以設定會話原則,以直接在 Azure AD 條件式存取中即時監視使用者或封鎖下載。 您仍然可以直接在 雲端 App 安全性 中設定進階會話原則。 如需詳細資訊,請參閱使用 Microsoft Defender for Cloud Apps 條件式存取應用程控來保護應用程式。OAuth 應用程式的建議和已儲存查詢

建議的查詢已新增至 OAuth 應用程式頁面,提供現成可用的調查範本來篩選您的 OAuth 應用程式。 建議的查詢包含自定義篩選器,可識別具風險的應用程式,例如系統管理員授權的應用程式。 儲存的查詢可讓您儲存自定義查詢以供日後使用,類似於活動記錄和探索頁面中現今可用的已儲存查詢。Microsoft 365 稽核預設設定

如果您想要在 雲端 App 安全性 中啟用Microsoft 365 活動的監視,您現在必須在 Office 安全性與合規性中心啟用稽核,這是變更為Microsoft 365 稽核的結果。 只有在您尚未啟用監視 雲端 App 安全性 中Microsoft 365 個活動時,才需要執行這項變更。增強的Box支援

雲端 App 安全性 現在支援 Box 的兩個新的治理動作:已過期共享連結 – 此治理動作可讓您設定共用連結的到期日,之後該連結將不再作用中。

變更共享連結存取層級 – 此治理動作可讓您變更僅限公司、僅限共同作業者和公用者之間共用連結的存取層級。

OneDrive 中的多位置支援

雲端 App 安全性 現在提供 OneDrive 檔案的完整可見度,即使它們分散在多個地理位置也一般。 保護現在適用於位於額外位置和主要位置的檔案。入口網站導覽增強功能

雲端 App 安全性 入口網站已增強,可提供更佳的導覽功能,並讓 雲端 App 安全性 與Microsoft的其他安全性服務更一致,以簡化易用性。

雲端 App 安全性 141 版

發行於 2019 年 1 月 20 日

雲端風險評估增強功能

- 雲端應用程式風險評估已透過兩個新的體驗來增強。

- 新的 數據類型 屬性會評估使用者可以上傳至應用程式的內容類型。 您可以使用此屬性,根據組織中每個數據類型的敏感度來評估應用程式。

- 若要取得更全面的應用程式風險概觀,您現在可以按兩下 [裝載 公司 ] 屬性,輕鬆地從應用程式的風險評估樞紐至主機公司的風險評估。

- 雲端應用程式風險評估已透過兩個新的體驗來增強。

針對異常偵測警示調查的增強檔案內容

- 已增強異常偵測調查,可讓您查看與警示相關的檔案相關聯的更多深入解析。 在下載、共用、刪除) (觸發檔案相關異常活動警示的警示時,可以使用此向下切入。 例如,如果大部分受影響的檔案來自相同的資料夾或共用相同的擴展名,您會在警示的 [其他風險] 區段中看到這些見解。

檔案調查的查詢

- 雲端 App 安全性 建立和儲存自定義查詢的能力已延伸至 [檔案] 頁面。 [檔案] 頁面中的查詢可讓您建立可重複用於深入探討調查的查詢範本。

雲端 App 安全性 139, 140 版

發行於 2019 年 1 月 6 日

檔案偵測中的變更

由於對 SharePoint 和單一磁碟驅動器所做的變更,現在會將與 SharePoint 和單一磁碟驅動器中的每個人共用的檔案視為內部檔案。 因此,如果偵測到與所有人共用的檔案,它現在會被視為內部檔案 – 這會影響原則處理檔案的方式,並顯示在檔案頁面中。檔案監視中的變更

新客戶和閑置客戶的預設檔案監視行為已變更。 您現在必須開啟檔案監視,才能透過 [設定檔案] 啟用>此功能。 現有的作用中客戶不會受到這項變更的影響。異常偵測原則的進階微調

您現在可以影響異常偵測引擎,以根據您的喜好設定隱藏或呈現警示。- 在 [不可能的旅遊] 原則中,您可以設定敏感度滑桿來判斷觸發警示之前所需的異常行為層級。

- 您也可以設定不常從國家/地區、匿名IP位址、可疑IP位址和不可能移動的活動警示,應該同時分析失敗和成功的登入,還是只分析成功的登入。

支援多個信任鏈結

條件式存取應用程控現在支援新增和使用多個受信任的跟證書或中繼憑證作為裝置管理的形式。逐步推出 (新的 Cloud Discovery 角色)

雲端 App 安全性 現在為 Cloud Discovery 使用者提供新的系統管理員角色。 此角色可用來將系統管理員使用者的存取範圍限於僅限 雲端 App 安全性 入口網站內的 Cloud Discovery 設定和數據。支援 Microsoft Purview 資訊保護 統一標籤 (逐步推出)

雲端 App 安全性 現在支援 Microsoft Purview 資訊保護 統一標籤。 對於已針對 Microsoft 365 安全性與合規性中心移轉分類標籤的客戶,雲端 App 安全性 會識別並使用這些標籤,如與 Azure 資訊保護 整合中所述。

支援 PDF 檔案標籤 (逐步推出)

針對使用統一標籤的客戶,雲端 App 安全性 現在支援 PDF 檔案的自動標籤。

匯報 在 2018 年建立

雲端 App 安全性 138 版

發行於 2018 年 12 月 9 日

在 Windows 上使用 Docker 自動上傳記錄

雲端 App 安全性 現在支援使用適用於 Windows 的 Docker Windows 10 (fall creators update) 和 Windows Server 版本 1709 和更新版本的自動記錄上傳。 如需如何設定此功能的詳細資訊和指示,請參閱 Windows 內部部署上的 Docker。雲端 App 安全性 與 Microsoft Flow 整合,以提供自定義警示自動化和協調流程劇本。 如需詳細資訊和整合指示,請參閱 與 Microsoft Flow 整合。

雲端 App 安全性 137 版

發行於 2018 年 11 月 25 日

已新增 Dynamics 的支援

雲端 App 安全性 現在支援 Microsoft 365 稽核記錄中支援的 Microsoft Dynamics 活動。掃描加密的內容 (預覽)

雲端 App 安全性 現在可讓您掃描受 Azure 保護標籤保護的內容 資訊保護。 這可讓您尋找敏感性內容,即使在已由 Azure 資訊保護 加密的檔案中也一般。頭戴 – 新的術語!

為了清楚起見,應用程式許可權功能的名稱已變更,現在稱為 OAuth 應用程式。

雲端 App 安全性 136 版

發行於 2018 年 11 月 11 日

Cloud Discovery 更新

已增強自定義記錄剖析器,以支持額外且更複雜的 Web 流量記錄格式。 在這些增強功能中,用戶現在可以輸入無標頭 CSV 記錄檔的自定義標頭、使用密鑰/值檔案的特殊分隔符、處理 Syslog 檔案格式等等。新的異常偵測原則

可疑的收件匣操作規則:此原則會分析您的環境,並在使用者收件匣上設定刪除或移動郵件或資料夾的可疑規則時觸發警示。 這可能表示使用者的帳戶遭到入侵、郵件遭到刻意隱藏,以及信箱正用來在組織中散發垃圾郵件或惡意代碼。支援應用程式許可權原則中的群組

雲端 App 安全性 現在可讓您根據授權應用程式之使用者的群組成員資格,更細微地定義應用程式許可權原則。 例如,只有在授權許可權的使用者是系統管理員群組的成員時,系統管理員才能決定設定原則,以撤銷不常用的應用程式。條件式存取應用程控現在會透過 Azure Active Directory 與內部部署應用程式整合 應用程式 Proxy

- Azure AD 應用程式 Proxy 為裝載於內部部署的 Web 應用程式提供單一登錄和安全的遠端訪問。

- 這些內部部署 Web 應用程式現在可以透過 Azure AD 條件式存取路由傳送至 Microsoft 雲端 App 安全性,以透過存取和會話原則提供即時監視和控制。

雲端 App 安全性 133、134、135 版

發行於 2018 年 10 月

正逐漸推出新的異常偵測原則

- 當使用者或IP位址使用未獲批准的應用程式來執行類似嘗試從組織外洩資訊的活動時,系統會自動啟用新數據外流至未批准的應用程式原則,以發出警示。

- 新的多重刪除 VM 活動原則會分析您的環境,並在使用者刪除單一會話中的多個 VM 時觸發警示,相對於您組織中的基準。

- 當使用者或IP位址使用未獲批准的應用程式來執行類似嘗試從組織外洩資訊的活動時,系統會自動啟用新數據外流至未批准的應用程式原則,以發出警示。

適用於APAC的數據分類服務

- 數據分類服務內容檢查現在可供APAC客戶使用。 如需完整的區域支援清單,請 參閱Microsoft數據分類服務整合。

i-Filter 的 Cloud Discovery 支援

- 雲端 App 安全性 Cloud Discovery 功能現在已增強 i-Filter syslog 剖析器的支援。

雲端 App 安全性 132 版

發行於 2018 年 9 月 25 日

Microsoft 365 的條件式存取應用程控現已處於公開預覽狀態

- 條件式存取應用程控現在也支援Microsoft 365,以及使用 Open ID Connect 設定的任何應用程式。

- 從會話內提供意見反應:這項新工具可讓您直接從會話內,向 雲端 App 安全性 小組提供有關會話控制下應用程式效能的意見反應。

在公司外使用適用於影子 IT 探索的 Microsoft Defender ATP 原生整合

- Microsoft 雲端 App 安全性 現在會原生整合 Windows Defender 進階威脅防護 (ATP) ,為雲端應用程式的公司網路使用提供無部署的影子 IT 探索功能。 這可讓您在計算機上執行 Cloud Discovery,即使它們不在您的公司網路內也一般。 它也會啟用機器型調查:在您識別出有風險的用戶之後,您可以接著檢查使用者存取的所有計算機,以偵測潛在風險;如果您識別出有風險的計算機,您可以檢查所有使用它來調查潛在風險的使用者。 如需詳細資訊,請參閱 Windows Defender 進階威脅防護與 Microsoft 雲端 App 安全性 整合。

加密檔案的內容檢查

- 雲端 App 安全性 現在支援使用 Azure 資訊保護 所加密之受保護檔案的內容檢查。 您現在可以檢查這些加密的檔案,以進行重新分類建議,並識別額外的 DLP 暴露和安全策略違規。

雲端 App 安全性 131 版

發行於 2018 年 9 月 2 日

自動撤銷具風險 OAuth 應用程式的許可權

您現在可以藉由撤銷 Office、Google 或 Salesforce 上 OAuth 應用程式的應用程式許可權,來控制使用者可存取的 OAuth 應用程式。 建立 應用程式許可權原則時,您現在可以設定原則來撤銷應用程式的許可權。支援 Cloud Discovery 其他內建剖析器

Cloud Discovery 現在支援 Forcepoint Web Security 雲端記錄格式。

雲端 App 安全性 130 版

發行於 2018 年 8 月 22 日

新增功能表列

若要在Microsoft 365產品之間提供更一致的系統管理體驗,並讓您更輕鬆地在Microsoft安全性解決方案之間進行樞紐分析,雲端 App 安全性 入口網站功能表欄會移至畫面左側。 此一致的瀏覽體驗可協助您在從一個Microsoft安全性入口網站移至另一個入口網站時,將自己導向。影響 OAuth 應用程式分數

您現在可以傳送 雲端 App 安全性 小組意見反應,讓我們知道您的組織中是否有看似惡意的 OAuth 應用程式。 這項新功能可讓您成為安全性社群的一部分,並增強OAuth 應用程式風險分數和分析。 如需詳細資訊,請 參閱管理應用程式效能應用程式。新的 Cloud Discovery 剖析器

Cloud Discovery 剖析器現在支援 iboss Secure Cloud Gateway and Sophos XG。

雲端 App 安全性 129 版

發行於 2018 年 8 月 5 日

新的異常偵測原則 - 可疑的電子郵件規則

新增了偵測可疑電子郵件轉寄規則的新異常偵測原則,例如,如果使用者建立了收件匣規則,將所有電子郵件的復本轉寄至外部位址。此版本包含多個問題的修正和改善。

雲端 App 安全性 128 版

發行於 2018 年 7 月 22 日

跨多個應用程式的 OAuth 應用程式動作

對於已獲授與應用程式許可權的 OAuth 應用程式,您現在可以在單一動作中禁止或核准多個應用程式。 例如,您可以檢閱組織中使用者已授與許可權的所有應用程式、選取您想要禁止的所有應用程式,然後按兩下 [禁止應用程式] 撤銷授與的所有同意,且不再允許使用者授與這些應用程式的許可權。 如需詳細資訊,請 參閱管理 OAuth 應用程式。增強對 Azure 應用程式的支援

針對 Azure,我們現在會逐漸推出偵測應用程式的能力,因為 Azure 應用程式執行的使用者帳戶活動 (內部和外部) 。 這可讓您建立原則,以在應用程式執行非預期和未經授權的活動時向您發出警示。 如需詳細資訊,請參閱將 Azure 連線至 Microsoft 雲端 App 安全性。以新的GDPR敏感性類型更新的數據分類引擎

雲端 App 安全性 數據分類服務已將新的 GDPR 敏感性類型新增至數據分類引擎,讓您能夠偵測檔案中的 GDPR 相關內容。匯報 至雲端應用程式目錄

除了一般、安全性和合規性) 之外,雲端應用程式類別目錄現在還包含法律風險類別 (,以協助您管理數據隱私權和擁有權合規性,包括 GDPR 整備程度。 為了協助評估每個雲端應用程式的 GDPR 整備程度,新的風險類別包含雲端服務的 GDPR 整備聲明,以及每個 GDPR 架構控制的狀態。 在這項改善中,下列風險屬性已從其他風險類別移至法律類別:- DMCA

- 資料擁有權

- 資料保留原則

此外,新的風險類別會個別評分,因此您可以根據喜好設定和優先順序來設定分數加權。 如需詳細資訊,請參閱 風險分數。

新的建議查詢:GDPR 就緒

有新的建議查詢可讓您識別已準備好 GDPR 的已探索應用程式。 由於 GDPR 最近成為安全性系統管理員的優先順序,此查詢可協助您輕鬆識別已準備好 GDPR 的應用程式,並藉由評估未準備好的應用程式風險來降低威脅。

雲端 App 安全性 127 版

發行於 2018 年 7 月 8 日

- 您現在能夠查看 Microsoft 365 的一般活動。 在 [活動記錄] 和 [ 活動原則] 中,您現在可以針對 [未指定 的活動] 篩選Microsoft 365 個活動。 檢閱這些活動可讓您調查在 雲端 App 安全性 中尚未依類型分類之執行之活動的相關信息,而且您可以使用這些活動將要求傳送給 雲端 App 安全性 小組,以根據這些活動建立新的活動類型。

雲端 App 安全性 126 版

發行於 2018 年 6 月 24 日

條件式存取應用程控 GA

Microsoft 雲端 App 安全性 的條件式存取應用程控 (反向 Proxy) 現在已正式適用於任何 SAML 應用程式。 條件式存取應用程控會直接與您的 Azure AD 條件式存取原則整合,以 即時監視和控制使用者的會話,同時讓他們提高生產力。 自第一次預覽此功能以來,已進行許多功能和改善,包括:- 除了建立瀏覽器流量的會話原則之外,還能夠建立存 取 原則來管理從原生用戶端存取相同應用程式的能力。

- 已簡化應用程式上線程式,以支援組織中的自定義 SAML 應用程式。

- 作為 Azure 全球網路的一部分,已改善整合和介面,讓位於全球任何地方的用戶獲得順暢的體驗。

使用Microsoft數據分類服務 GA 進行內容檢查

Microsoft 雲端 App 安全性 與Microsoft數據分類服務的整合現已正式推出。 此整合可讓您以原生方式利用Microsoft數據分類服務,來分類雲端應用程式中的檔案。 如需詳細資訊, 請參閱Microsoft數據分類服務整合。 這項功能目前僅適用於歐洲 (,但法國) 除外。Cloud Discovery 執行報告

Microsoft 雲端 App 安全性 會逐漸推出產生 Cloud Discovery 執行 PDF 報告的能力。 此報告提供組織中所識別的影子 IT 使用概觀,強調整體和前置類別中最常使用的應用程式和使用者,並著重於影子 IT 在組織中造成的風險。 此外,此報告還提供建議清單,說明如何改善貴組織中影子IT的可見度及控制。 使用此報告可確保移除潛在風險和威脅,並確保您的組織保持安全。惡意程式碼偵測

不論文件類型為何,惡意代碼偵測功能都會逐漸推出, 以自動偵測雲端記憶體中的惡意檔案。 Microsoft 雲端 App 安全性 會使用Microsoft的威脅情報來辨識特定檔案是否與已知的惡意代碼攻擊相關聯或是潛在的惡意。 如需詳細資訊,請 參閱異常偵測原則。自動補救可疑活動

您現在可以針對異常偵測原則所觸發的可疑會話設定自動補救動作。 這項增強功能可讓您在發生缺口時立即收到警示,並 自動套用治理動作,例如暫停使用者。 如需詳細資訊,請 參閱異常偵測原則。Azure 的安全性設定評估

Microsoft 雲端 App 安全性 會逐漸推出取得 Azure 環境安全性設定評估的能力,並提供遺漏設定和安全性控制的建議。 例如,它可讓您知道您是否遺漏系統管理使用者的 MFA。 如需詳細資訊,請參閱 Cloud Security Posture Management 整合。自動偵測有風險的 OAuth 應用程式

除了對連線到您環境的 OAuth 應用程式進行現有調查之外,Microsoft 雲端 App 安全性 現在會逐漸推出設定自動化通知的功能,讓您知道 OAuth 應用程式何時符合特定準則。 例如,如果有需要高許可權等級且已獲得超過50位使用者授權的應用程式,您可以自動收到警示。 如需詳細資訊,請參閱 應用程式許可權原則。受控安全性服務提供者管理 (MSSP) 支援

Microsoft 雲端 App 安全性 現在為 MSSP 提供更好的管理體驗。 外部用戶現在可以設定為系統管理員,並指派Microsoft 雲端 App 安全性 中目前可用的任何角色。 此外,若要讓 MSSP 跨多個客戶租使用者提供服務,擁有多個租用戶訪問許可權的系統管理員現在可以輕鬆地在入口網站中切換租使用者。 如需管理系統管理員的相關信息,請 參閱管理系統管理員。與外部 DLP GA 整合

Microsoft 雲端 App 安全性 可讓您在第三方分類系統中使用現有的投資,例如數據外泄防護 (DLP) 解決方案,並可讓您使用在環境中執行的現有部署來掃描雲端應用程式的內容。 如需詳細資訊,請參閱 外部 DLP 整合。

雲端 App 安全性 125 版

發行於 2018 年 6 月 10 日

主要使用者的新調查功能:

Microsoft 雲端 App 安全性 將新的調查卡片新增至儀錶板,以依開啟的威脅偵測警示數目顯示最上層使用者。 此調查卡片可讓您將威脅調查焦點放在可疑會話數目最高的使用者。AWS S3 貯體的支援:

Microsoft 雲端 App 安全性 現在可以偵測 AWS S3 貯體及其共用層級。 這會提供可公開存取 AWS 貯體的警示和可見度。 這也可讓您根據貯體建立原則,並套用自動治理。 此外,AWS) (有稱為可公開存取 的 S3 貯體的新原則範本,可用來輕鬆建立原則來控管您的 AWS 記憶體。 若要啟用這些新功能,請務必藉由新增 Connect AWS 中所述的新許可權來更新 AWS 連線的應用程式。根據使用者群組 管理員 權限:

您現在可以將系統管理許可權設定為每個使用者群組Microsoft 雲端 App 安全性 系統管理員。 例如,您可以將特定使用者設定為僅適用於德國用戶的系統管理員。 這可讓使用者僅針對使用者群組 「Germany - all users」 檢視及修改Microsoft 雲端 App 安全性 中的資訊。如需詳細資訊,請參閱管理系統管理員存取權。

雲端 App 安全性 124 版

發行於 2018 年 5 月 27 日

新增至雲端應用程式目錄的GDPR風險評估

已將 13 個新的風險因素新增至Microsoft 雲端 App 安全性。 這些風險因素遵循 GDPR 架構的檢查清單,可讓您根據 GDPR 法規評估雲端應用程式類別目錄中的應用程式。與Microsoft數據分類服務整合

Microsoft 雲端 App 安全性 現在可讓您以原生方式利用Microsoft數據分類服務,來分類雲端應用程式中的檔案。 Microsoft數據分類服務提供跨 Microsoft 365、Azure 資訊保護 和 Microsoft 雲端 App 安全性 的統一資訊保護體驗。 它可讓您將相同的數據分類架構延伸至受Microsoft 雲端 App 安全性 保護的第三方雲端應用程式,並套用您在更多應用程式上所做的決策。連線到Microsoft Azure (逐步推出)

Microsoft 雲端 App 安全性 將其 IaaS 監視功能擴充到 Amazon Web Services 之外,現在支援Microsoft Azure。 這可讓您使用 雲端 App 安全性 順暢地連線及監視所有 Azure 訂用帳戶。 此連線提供一組功能強大的工具來保護您的 Azure 環境,包括:透過入口網站執行之所有活動的可見度

能夠建立自定義原則來警示不想要的行為,並能夠藉由暫停或強制使用者再次登入,來自動保護可能具風險的使用者。

我們的異常偵測引擎會涵蓋所有 Azure 活動,並會自動針對 Azure 入口網站 中的任何可疑行為發出警示,例如不可能的移動、可疑的大量活動,以及來自新國家/地區的活動。

如需詳細資訊,請參閱將 Azure 連線至 Microsoft 雲端 App 安全性。

限定範圍的部署 (逐步推出)

Microsoft 雲端 App 安全性 可讓企業根據群組成員資格,細微地判斷要監視和保護哪些使用者。 此功能可讓您選取活動不會顯示給任何受保護應用程式的使用者。 限域監視功能特別適用於:- 合規性 – 如果您的合規性法規需要您因為當地法規而避免監視來自特定國家/地區的使用者。

- 授權 – 如果您想要監視較少的使用者,以維持在Microsoft 雲端 App 安全性 授權的限制範圍內。 如需詳細資訊,請參閱限定範圍的部署。

探索到的應用程式遭入侵的應用程式警示

我們現在有內建警示,可在任何租使用者探索到的應用程式遭到入侵時通知您。 警示會提供有關缺口的時間和日期、使用者使用應用程式的相關信息,並將連結至提供缺口相關信息的公開可用來源。新的郵件伺服器

雲端 App 安全性 的郵件伺服器已變更,並使用不同的IP位址範圍。 若要確定您可以取得通知,請將新的IP位址新增至您的反垃圾郵件允許清單。 針對自定義通知的使用者,Microsoft 雲端 App 安全性 使用第三方電子郵件服務 MailChimp® 為您啟用此功能。 如需郵件伺服器 IP 位址的清單,以及啟用 MailChimp 的指示,請參閱 網路需求 和 郵件設定。

雲端 App 安全性 123 版

發行於 2018 年 5 月 13 日

-

異常偵測原則範圍:

異常偵測原則現在可以設定範圍。 這可讓您將每個異常偵測原則設定為只包含特定使用者或群組,以及排除特定使用者或群組。 例如,您可以將來自不常使用國家/地區的活動偵測設定為忽略經常移動的特定使用者。

雲端 App 安全性 122 版

發行於 2018 年 4 月 29 日

逐步推出:您現在可以將系統管理許可權設定為每個應用程式Microsoft 雲端 App 安全性 系統管理員。 例如,您可以將特定使用者設定為僅限 G Suite 的系統管理員。 這可讓用戶檢視和修改Microsoft 雲端 App 安全性 僅限與 G Suite 相關的資訊。 如需詳細資訊,請 參閱管理系統管理員存取權。

漸進式推出:Okta 系統管理員角色現在可在Microsoft 雲端 App 安全性 中顯示,並以標籤方式在 [設定>使用者群組] 下提供每個角色。

雲端 App 安全性 121 版

發行於 2018 年 4 月 22 日

先前稱為 雲端 App 安全性 Proxy) 的條件式存取應用程控 (公開預覽已透過可協助更深入瞭解及控制各種應用程式的功能來增強。 您現在可以使用 活動類型 篩選器來建立會話原則,以監視和封鎖各種應用程式特定的活動。 這個新的篩選條件可增強現有的檔案下載控制功能,為您提供組織中應用程式的完整控制,並手動使用 Azure Active Directory 條件式存取,以提供具風險用戶會話的即時可見度和控制,例如 B2B 共同作業用戶或來自非受控裝置的用戶會話。 如需詳細資訊,請參 閱會話原則。

逐步推出:已改善 雲端 App 安全性 的異常偵測原則,以包含兩種新類型的威脅偵測:勒索軟體活動和已終止的用戶活動。 雲端 App 安全性 使用異常偵測擴充其勒索軟體偵測功能,以確保能更全面地涵蓋複雜的勒索軟體攻擊。 使用我們的安全性研究專業知識來識別反映勒索軟體活動的行為模式,雲端 App 安全性 確保全面且健全的保護。 已終止的用戶活動可讓您監視已終止使用者的帳戶,這些使用者可能已從公司應用程式取消布建,但在許多情況下,他們仍會保留對特定公司資源的存取權。 如需詳細資訊,請 參閱取得實時行為分析和異常偵測。

雲端 App 安全性 120 版

發行於 2018 年 4 月 8 日

針對 Microsoft 365 和 Azure AD,我們現在會逐漸推出偵測內部應用程式的能力,因為Microsoft 365 和 Azure AD 應用程式執行的使用者帳戶活動 (內部和外部) 。 這可讓您建立原則,以在應用程式執行非預期和未經授權的活動時向您發出警示。

將應用程式許可權清單導出至 csv 時,會包含額外的欄位,例如發行者、許可權層級和社群使用量,以協助合規性和調查程式。

已改善 ServiceNow 連線應用程式,讓內部服務活動不再註冊為「來賓」所執行,且不再觸發誤判警示。 這些活動現在會以 N/A 表示,就像所有其他已連線的應用程式一樣。

雲端 App 安全性 119 版

發行於 2018 年 3 月 18 日

[IP 位址範圍] 頁面包含 雲端 App 安全性 探索到的內建IP位址。 這包括已識別雲端服務的IP位址,例如Azure和 Microsoft 365,以及威脅情報摘要,可使用已知具風險IP位址的相關信息自動擴充IP位址。

當 雲端 App 安全性 嘗試在檔案上執行治理動作,但因為檔案已鎖定而失敗時,它現在會自動重試治理動作。

雲端 App 安全性 118 版

發行於 2018 年 3 月 4 日

您現在可以在自己的專屬自定義應用程式上,利用Microsoft 雲端 App 安全性 的影子IT探索和監視功能。 將自定義應用程式新增至 Cloud Discovery 的新功能可讓您監視應用程式使用量,並收到使用模式變更的警示。 如需詳細資訊,請 參閱保護您的自定義應用程式。 這項功能正在逐步推出。

雲端 App 安全性 入口網站的 [設定] 頁面已重新設計。 新的設計會合併所有設定頁面、提供搜尋功能,以及改善的設計。

Cloud Discovery 現在支援 Barracuda F 系列防火牆和 Barracuda F 系列防火牆 Web 記錄串流。

[使用者] 和 [IP 位址] 頁面中的搜尋功能現在可讓您自動完成,讓您更輕鬆地找到您要尋找的專案。

您現在可以在 [排除實體] 和 [排除 IP 位址設定] 頁面中執行大量動作。 這可讓您更輕鬆地選取多個使用者或IP位址,並將其排除在組織中的Cloud Discovery 中不受監視。

雲端 App 安全性 117 版

發行於 2018 年 2 月 20 日

雲端 App 安全性 與 Azure 資訊保護 的整合,現在可讓您保護 G Suite 中的檔案。 此公開預覽功能可讓您掃描和分類 G Suite 中的檔案,並自動套用 Azure 資訊保護卷標進行保護。 如需詳細資訊,請參閱 Azure 資訊保護 整合。

Cloud Discovery 現在支援 Digital Art i-FILTER。

SIEM 代理程式數據表現在包含更詳細的詳細數據,以方便管理。

雲端 App 安全性 116 版

發行於 2018 年 2 月 4 日

雲端 App 安全性的異常偵測原則已透過新的案例型偵測來增強,包括不可能的移動、來自可疑IP位址的活動,以及多次失敗的登入嘗試。 系統會自動啟用新的原則,在您的雲端環境中提供現成的威脅偵測。 此外,新原則會公開來自 雲端 App 安全性 偵測引擎的更多數據,以協助您加速調查程式並包含持續的威脅。 如需詳細資訊,請 參閱取得實時行為分析和異常偵測。

漸進式推出:雲端 App 安全性 現在會跨 SaaS 應用程式將使用者與其帳戶相互關聯。 這可讓您輕鬆地調查使用者的所有活動,不論使用者使用的應用程式或帳戶為何,都可跨其各種相互關聯的 SaaS 應用程式。

逐步推出:雲端 App 安全性 現在支援相同連線應用程式的多個實例。 例如,如果您有多個 實例,Salesforce (一個用於銷售,一個用於行銷) 您將能夠將兩者連線到 雲端 App 安全性,並從相同的控制台管理它們,以建立細微的原則和更深入的調查。

Cloud Discovery 剖析器現在支援兩種額外的檢查點格式:XML 和 KPC。

雲端 App 安全性 115 版

發行於 2018 年 1 月 21 日

- 此版本提供在檔案原則中選取特定資料夾時的改善體驗。 您現在可以輕鬆地檢視並選取多個要包含在原則中的資料夾。

- 在 [ 探索到的應用程式] 頁面中:

- 大量標記功能可讓您套用自定義標籤 (,以及) 獲批准和未經批准的標記。

- 當您 產生IP位址報告或 產生使用者報告 時,導出的報告現在會包含來自獲批准或未批准應用程式的流量相關信息。

- 您現在可以直接從入口網站的 [連線應用程式] 頁面,向 Microsoft 雲端 App 安全性 小組要求新的 API 應用程式連接器。

雲端 App 安全性 114 版

發行於 2018 年 1 月 7 日

從 114 版開始,我們會逐漸推出在活動記錄和探索到的應用程式頁面中建立和儲存自定義查詢的功能。 自訂查詢可讓您建立可重複用於深入探討調查的篩選範本。 此外,已新增 建議的查詢 ,以提供現成的調查範本來篩選您的活動和探索到的應用程式。 建議的查詢包含自定義篩選器,可識別風險,例如模擬活動、系統管理員活動、風險不相容的雲端記憶體應用程式、具有弱式加密的企業應用程式,以及安全性風險。 您可以使用 建議的查詢 作為起點,視情況修改它們,然後將它們儲存為新的查詢。 如需詳細資訊,請參閱 活動篩選和查詢 和 探索到的應用程式篩選和查詢。

您現在可以按兩下 > [說明系統狀態],status.cloudappsecurity.com 或直接從入口網站中查看目前的 雲端 App 安全性 服務狀態。

匯報 在 2017 年建立

雲端 App 安全性 113 版

發行於 2017 年 12 月 25 日

我們很高興地宣佈,雲端 App 安全性 現在支援與 Azure 資訊保護 的深度整合。 此公開預覽功能可讓您掃描和分類雲端應用程式中的檔案,並自動套用 Azure 資訊保護標籤進行保護。 此功能適用於 Box、SharePoint 和 OneDrive。 如需詳細資訊,請參閱 Azure 資訊保護 整合。

Cloud Discovery 記錄剖析器現在支援泛型格式:LEEF、CEF 和 W3C。

雲端 App 安全性 112 版

發行於 2017 年 12 月 10 日

- 您現在可以按下活動記錄中的使用者名稱或 IP 位址來存取相關的深入解析隱藏式選單。

- 調查活動時,您現在可以按兩下時鐘圖示,輕鬆地從深入解析選單內檢視同一時間範圍內的所有活動。 時鐘圖示可讓您檢視您檢視的活動 48 小時內完成的所有活動。

- 已改善 Juniper SRX 的 Cloud Discovery 記錄剖析器。

- 針對 Proxy 監視的活動, Activity 物件 已擴充為包含 DLP 掃描的相關信息。 相符的原則已擴充,以包含 DLP 違規。

雲端 App 安全性 111 版

發行於 2017 年 11 月 26 日

探索原則現在支援應用程式標籤作為條件和治理動作。 此新增功能可讓您使用趨勢應用程式等自定義標籤,自動標記新探索到 的應用程式。 您也可以使用應用程式標籤作為篩選條件。 例如,「當 『Watchlist』 中的應用程式一天有超過 100 位使用者時,請向我發出警示」。

已改善 [時間] 篩選條件,使其更方便使用。

內容檢查現在可讓您區分內容、元數據和檔名,讓您可以選取要檢查的專案。

已為 G Suite 新增治理動作。 您現在可以 減少共用檔案的公用存取 。 此動作可讓您將公開可用的檔案設定為只能透過共享連結使用。

其他應用程式的所有OKTA登入活動現在都會在雲端 App 安全性中顯示為源自OKTA。 您可以根據在活動 [ 活動物件 ] 字段中執行登入的目標應用程式來檢視和篩選。

雲端 App 安全性 110 版

發行於 2017 年 11 月 12 日

現已正式推出:我們正開始為記錄收集器推出新的部署模式。 除了目前的虛擬設備型部署之外,新的 Docker (容器) 記錄收集器也可以安裝為內部部署和 Azure 中 Ubuntu 機器 上的套件。 使用 Docker 時,主控電腦是由客戶所擁有,客戶可以自由地修補和監視它。

使用角落的新藍色問號,您現在可以從入口網站的頁面存取相關的 雲端 App 安全性 檔頁面。 每個鏈接都會區分內容,並根據您所在的頁面帶您前往所需的資訊。

您現在可以從 雲端 App 安全性 入口網站的每個頁面傳送意見反應。 意見反應可讓您回報錯誤、要求新功能,並直接與 雲端 App 安全性 小組分享您的體驗。

已改善 Cloud Discovery 辨識子域的能力,以深入調查組織的雲端使用量。 如需詳細資訊,請 參閱使用探索到的應用程式。

雲端 App 安全性 109 版

發行於 2017 年 10 月 29 日

Microsoft 雲端 App 安全性 Proxy 功能推出已開始。 Microsoft 雲端 App 安全性 Proxy 提供您所需的工具,讓您能夠即時檢視和控制雲端環境及其內的活動存取權。 例如:

- 在下載發生之前封鎖下載以避免資料外洩。

- 設定規則,強制儲存在雲端和從雲端下載的資料使用加密保護。

- 取得未受保護端點的可見度,以便監視未受管理裝置上正在執行的作業。

- 控制來自非公司網路或有風險IP位址的存取。

如需詳細資訊,請參閱 使用條件式存取應用程控保護應用程式。

我們正逐漸推出根據特定服務活動名稱進行篩選的功能。 這個新的活動類型篩選更細微,可讓您監視特定的應用程式活動,而不是更一般的活動類型。 例如,先前您可以篩選 Run 命令,現在您可以篩選特定的 EXO Cmdlet。 您也可以在 應用程式中 [類型 (] 底下的 [活動] 隱藏式選單中看到活動名稱) 。 這項功能最終會取代活動類型篩選。

Cloud Discovery 現在支援 Cisco ASA 搭配 FirePOWER。

已對探索使用者和IP頁面進行效能增強,以改善用戶體驗。

雲端 App 安全性 版本 105、106、107、108

發行於 2017 年 9 月/10 月

- 雲端 App 安全性 現在包含位於歐盟的數據中心。 除了美國數據中心之外,歐盟數據中心還可讓 雲端 App 安全性 客戶完全符合新的和即將推出的歐洲標準化和認證。

- 新的篩選已新增至 應用程式連接器 頁面,可為您提供更簡單的篩選和額外的深入解析。

- 已改善只有目的地 IP 資訊之記錄檔上的 Cloud Discovery。

雲端 App 安全性 104 版

發行於 2017 年 8 月 27 日

- 您現在可以使用 IP位址範圍 API 建立腳本,以大量新增IP範圍。 您可以按下問號,然後按下 API 檔,從 雲端 App 安全性 入口網站選單列找到 API。

- Cloud Discovery 現在透過同時呈現交易總數和封鎖的交易,為已封鎖的交易提供更佳的可見度。

- 您現在可以根據是否已透過 ISO 27017 認證來篩選雲端應用程式。 這個新的雲端應用程式類別目錄風險因素會決定應用程式提供者是否具有此認證。 ISO 27017 會建立常接受的控件和指導方針,以在公用雲端運算環境中處理和保護用戶資訊。

- 為了讓您為 GDPR 合規性做好準備,我們已從雲端應用程式目錄中的雲端應用程式收集 GDPR 整備聲明。 它不會影響應用程式風險分數,但會在提供時為您提供應用程式發行者 GDPR 整備頁面的連結。 Microsoft尚未驗證此內容,也不負責其有效性。

雲端 App 安全性 103 版

發行於 2017 年 8 月 13 日

雲端 App 安全性 已針對下列 Office 檔案 .docm、.docx、.dotm 新增 Azure 資訊保護 原生保護支援 .dotx、.xlam、.xlsb、.xlsm、.xlsx、.xltx、.xps、.potm、.potx、.ppsx、.ppsm、.pptm、.pptx、.thmx、.vsdx、.vsdm、.vssx、.vssm、.vstx、.vstm (取代泛型保護) 。

任何 Azure Active Directory 合規性系統管理員都會在 雲端 App 安全性 中自動獲得類似的許可權。 許可權包括只讀和管理警示、建立和修改檔案原則、允許檔案控管動作,以及檢視 資料管理 下的所有內建報告。

我們將 DLP 違規內容從 40 個字元延伸至 100 個字元,以協助您進一步瞭解違規的內容。

Cloud Discovery 自定義記錄上傳程式的詳細錯誤訊息,可讓您輕鬆地針對記錄上傳中的錯誤進行疑難解答。

Cloud Discovery 區塊腳本已擴充為支援 Zscaler 格式。

新的雲端應用程式類別目錄風險因素:帳戶終止后的數據保留。 這可讓您確定在您終止雲端應用程式內的帳戶之後,會移除您的資料。

雲端 App 安全性 102 版

發行於 2017 年 7 月 30 日

因為IP位址資訊對幾乎所有調查都很重要,所以您現在可以在 [活動隱藏式選單] 中檢視IP位址的詳細資訊。 在特定活動中,您現在可以按下 [IP 位址] 索引標籤,以檢視有關IP位址的合併數據。 數據報括特定IP位址的開啟警示數目、最近活動的趨勢圖和位置對應。 此功能可讓您輕鬆向下切入。 例如,調查不可能的移動警示時,您可以輕鬆地瞭解IP位址的使用位置,以及它是否涉及可疑活動。 您可以直接在IP位址隱藏式選單中執行動作,讓您將IP位址標記為有風險、VPN或公司,以簡化未來的調查和原則建立。 如需詳細資訊,請參閱 IP位址深入解析

在 Cloud Discovery 中,您現在可以使用 自訂記錄格式 進行 自動記錄上傳。 自定義記錄格式可讓您輕鬆地從 SIEM 自動上傳記錄,例如 Splunk 伺服器或任何其他不支援的格式。

新的使用者調查動作可讓您向下切入至用戶調查。 您現在可以從 [ 調查 ] 頁面,以滑鼠右鍵按兩下活動、使用者或帳戶,並套用下列其中一個新的篩選條件進行進階調查和篩選: 檢視相關活動、 檢視相關的控管、 檢視相關警示、 檢視擁有的檔案、 檢視與此使用者共享的檔案。

雲端應用程式目錄現在包含帳戶終止後數據保留的新欄位。 此風險因素可讓您確定在您終止雲端應用程式內的帳戶之後,會移除您的數據。

雲端 App 安全性 現在已增強 Salesforce 對象相關活動的可見度。 物件包括潛在客戶、帳戶、活動、商機、配置檔和案例。 例如,對帳戶頁面存取的可見度可讓您設定原則,以在用戶檢視異常大量的帳戶頁面時發出警示。 當您已在 Salesforce 中啟用 Salesforce 事件監視, (Salesforce Shield) 的一部分時,即可透過 Salesforce 應用程式連接器取得此功能。

[不要追蹤] 現在可供私人預覽版客戶使用! 您現在可以控制要處理哪些使用者的活動數據。 此功能可讓您在 雲端 App 安全性 中將特定群組設定為「不要追蹤」。 例如,您現在可以決定不處理位於德國或任何未受特定合規性法律約束之國家/地區的使用者的任何活動數據。 這可在 雲端 App 安全性 中的所有應用程式、特定應用程式,或甚至是特定子應用程式中實作。 此外,這項功能可用來加速逐步推出 雲端 App 安全性。 如需詳細資訊或加入此功能的私人預覽,請連絡支持人員或您的帳戶代表。

雲端 App 安全性 100 版

發行於 2017 年 7 月 3 日

新功能

安全性延伸模組:安全性延伸模組是新的儀錶板,可集中管理要 雲端 App 安全性 的所有安全性延伸模組。 延伸模組包括 API 令牌管理、SIEM 代理程式和外部 DLP 連接器。 新的儀錶板可在 [設定] 底下的 雲端 App 安全性 中取得。

- API 令牌 – 產生和管理您自己的 API 令牌,以使用我們的 RESTful API 來整合 雲端 App 安全性 與第三方軟體。

- SIEM 代理程式 – SIEM 整合 先前直接位於 [設定] 底下,現在可作為安全性延伸模組中的索引標籤使用。

- 外部 DLP (預覽) – 雲端 App 安全性 可讓您在第三方分類系統中使用現有的投資,例如數據外泄防護 (DLP) 解決方案,並可讓您使用在環境中執行的現有部署來掃描雲端應用程式的內容。 請連絡您的帳戶管理員以加入預覽版。

自動批准/不批准: 新的應用程式偵測原則可讓 Cloud Discovery 自動設定具有批准/未批准卷標的應用程式。 這可讓您自動識別違反組織原則和法規的應用程式,並將它們新增至產生的封鎖腳本。

雲端 App 安全性 檔案標籤:您現在可以套用 雲端 App 安全性 檔案標籤,以提供它所掃描檔案的更深入解析。 針對 雲端 App 安全性 DLP 掃描的每個檔案,您現在可以知道檔案是否因為加密或損毀而遭到封鎖而無法進行檢查。 例如,您可以設定原則來警示和隔離外部共用的密碼保護檔案。 這項功能適用於在 2017 年 7 月 3 日之後掃描的檔案。

您可以使用篩選分類標籤>來篩選這些檔案 雲端 App 安全性:

- 已加密的 Azure RMS – 內容因為已設定 Azure RMS 加密而未檢查的檔案。

- 密碼加密 – 因為內容受到使用者保護的密碼而未檢查其內容的檔案。

- 損毀的檔案 – 因為無法讀取其內容而未檢查其內容的檔案。

使用者深入解析:已升級調查體驗,以啟用有關行動用戶的現成深入解析。 按兩下即可查看活動隱藏式選單中使用者的完整概觀、深入解析包括他們連線的位置、他們涉及的開啟警示數目,以及其元數據資訊。

應用程式連接器深入解析: 在 [應用程式連接器] 底下,每個已連線的應用程式現在都會在數據表中包含應用程式隱藏式選單,以便更輕鬆地向下切入其狀態。 提供的詳細數據包括應用程式連接器連線的時間,以及連接器上上次的健康情況檢查。 您也可以監視每個應用程式的 DLP 掃描狀態:DLP 檢查的檔案總數,以及要求掃描 (實時掃描的狀態,以及實際掃描) 。 您可以分辨 雲端 App 安全性 實時掃描的檔案速率是否低於要求的數目,以及您的租使用者是否可能超過其容量,且 DLP 結果發生延遲。

Cloud App Catalog 自訂:

- 應用程式標籤:您現在可以為應用程式建立自定義標籤。 這些標籤可用來作為篩選條件,以深入探索您想要調查的特定應用程式類型。 例如,自定義 watch 清單、指派給特定業務單位,或自定義核准,例如「由法律核准」。

- 自定義附註:當您檢閱並評估在環境中探索到的不同應用程式時,您現在可以在附註中儲存您的結論和見解。

- 自定義風險分數:您現在可以覆寫應用程式的風險分數。 例如,如果應用程式的風險分數是 8,而且它是貴組織中獲批准的應用程式,您可以將組織的風險分數變更為 10。 您也可以新增附注,以便在任何人檢閱應用程式時清楚說明變更的理由。

新的記錄收集器部署模式: 我們正開始推出新的部署模式,現在可供記錄收集器使用。 除了目前的虛擬設備型部署之外,新的 Docker (容器) 型記錄收集器也可以安裝為內部部署和 Azure 中 Windows 和 Ubuntu 機器上的套件。 使用 Docker 時,主控電腦是由客戶所擁有,客戶可以自由地修補和監視它。

公告:

- Cloud App Catalog 現在支持超過 15,000 個可探索的應用程式

- 合規性:雲端 App 安全性 正式通過 Azure 的 SOC1/2/3 認證。 如需完整的認證清單,請參閱合規性供應專案,並篩選 雲端 App 安全性 的結果。

其他改善:

- 改善的剖析: 已在 Cloud Discovery 記錄剖析機制中進行改善。 內部錯誤不太可能發生。

- 預期的記錄格式: Cloud Discovery 記錄的預期記錄格式現在提供 Syslog 格式和 FTP 格式的範例。

- 記錄收集器上傳狀態: 您現在可以在入口網站中看到記錄收集器狀態,並使用入口網站中的狀態通知和系統警示,更快速地針對錯誤進行疑難解答。

雲端 App 安全性 99 版

發行於 2017 年 6 月 18 日

新功能

- 您現在可以要求使用者再次登入所有Microsoft 365 和 Azure AD 應用程式。 需要再次登入,以針對可疑的用戶活動警示和遭入侵的帳戶進行快速且有效的補救。 您可以在原則設定和警示頁面的 [暫停使用者] 選項旁邊找到新的治理。

- 您現在可以在活動記錄中篩選 [ 新增模擬角色指派 活動]。 此活動可讓您偵測系統管理員何時已使用 New-ManagementRoleAssignment Cmdlet 將應用程式模擬角色授與任何使用者或系統帳戶。 此角色可讓模擬者使用與模擬帳戶相關聯的許可權來執行作業,而不是使用與模擬者帳戶相關聯的許可權。

Cloud Discovery 改善:

- Cloud Discovery 數據現在可以使用 Azure Active Directory 使用者名稱數據來擴充。 當您啟用這項功能時,探索流量記錄中收到的用戶名稱將會比對並取代為 Azure AD 用戶名稱。 擴充可啟用下列新功能:

- 您可以調查 Azure Active Directory 使用者的影子 IT 使用量。

- 您可以將探索到的雲端應用程式使用與 API 收集的活動相互關聯。

- 然後,您可以根據 Azure AD 使用者群組建立自定義記錄。 例如,特定行銷部門的影子 IT 報告。

- 已改善 Juniper syslog 剖析器。 它現在支援 welf 和 sd-syslog 格式。

- 已改善 Palo Alto 剖析器,以獲得更好的應用程式探索。

- 若要確認記錄已成功上傳,您現在可以在 雲端 App 安全性 入口網站中查看記錄收集器的狀態。

一般改善:

- 內建IP位址標籤和自訂IP標籤現在會以階層方式考慮,自定義IP標籤優先於內建IP標籤。 例如,如果IP位址根據威脅情報標記為有 風險 ,但有自定義IP標籤將它識別為 公司,則自定義類別和標籤優先。

雲端 App 安全性 98 版

發行於 2017 年 6 月 4 日

Cloud Discovery 更新:

- 用戶現在可以在探索到的應用程式上執行進階篩選。 篩選可讓您執行深入調查。 例如,根據使用量篩選應用程式。 從特定類型的探索到的應用程式上傳流量令人驚歎嗎? 有多少使用者使用特定類別的探索到的應用程式? 您也可以在左面板中執行多重選取,以選取多個類別。

- 已開始推出以「不符合規範的雲端記憶體應用程式」等熱門搜尋為基礎的 Cloud Discovery 新範本。 這些基本篩選器可用來作為範本,以在探索到的應用程式上執行分析。

- 為了方便使用,您現在可以單一動作來執行多個應用程式的批准和不批准等動作。

- 我們現在會推出根據 Azure Active Directory 使用者群組建立自定義探索報告的功能。 例如,如果您想要查看行銷部門的雲端使用方式,您可以使用匯入使用者群組功能匯入行銷群組,然後為此群組建立自定義報告。

新功能:

- RBAC for Security Readers 已完成推出。此功能可讓您管理您在 雲端 App 安全性 主控台內授與系統管理員的許可權。 根據預設,所有 Azure Active Directory 系統管理員、Microsoft 365 全域系統管理員和安全性系統管理員都具有入口網站的完整許可權。 Azure Active Directory 和 Microsoft 365 中的所有安全性讀取器在 雲端 App 安全性 中都有只讀存取權。 您可以使用 [管理存取權] 選項來新增額外的系統管理員或覆寫許可權。 如需詳細資訊,請 參閱管理系統管理員許可權。

- 我們現在會針對Microsoft智慧型手機的安全性圖表所偵測到的風險性IP位址,推出詳細的威脅情報報告。 當活動由 Botnet 執行時,如果) 有關於特定 Botnet 詳細報告的連結,您會看到 botnet (的名稱。

雲端 App 安全性 97 版

發行於 2017 年 5 月 24 日

新功能:

- 調查檔案和原則違規:您現在可以在 [檔案] 頁面中看到所有原則相符專案。 此外,[檔案警示] 頁面已經過改善,現在包含特定檔案的 [歷程記錄] 的個別索引卷標。 此改善可讓您向下切入特定檔案所有原則的違規歷程記錄。 每個記錄事件都包含警示時檔案的快照集。 其中包含檔案已刪除或隔離的指示。

- 管理員 隔離現已適用於 Microsoft 365 SharePoint 和 商務用 OneDrive 檔案的私人預覽。 此功能可讓您隔離符合原則的檔案,或設定自動化動作來隔離它們。 Quarantining 會從使用者的 SharePoint 目錄中移除檔案,並將原始專案複製到您選擇的系統管理隔離位置。

Cloud Discovery 改善:

- 已改善 Cisco Meraki 記錄的 Cloud Discovery 支援。

- 建議 Cloud Discovery 改進的選項現在可讓您建議新的風險因素。

- 已改善自訂記錄剖析器,藉由分隔時間和日期的設定來支持記錄格式,並提供您設定時間戳的選項。

- 開始推出根據 Azure Active Directory 使用者群組建立自定義探索報告的功能。 例如,如果您想要查看行銷部門的雲端使用方式,請使用匯入使用者群組功能匯入行銷群組,然後為此群組建立自定義報告。

其他更新:

- 雲端 App 安全性 現在支援Microsoft 365 稽核記錄中支援的Microsoft Power BI 活動。 這項功能正在逐步推出。 您必須在 Power BI入口網站中啟用這項功能。

- 在活動原則中,您現在可以設定通知,並暫停要對所有已連線應用程式的使用者採取的動作。 例如,您可以將原則設定為一律通知使用者的管理員,並在使用者在任何已連線的應用程式中有多個失敗登入時立即暫停使用者。

OOB 版本

- 為了快速響應掃掠全球的勒索軟體,雲端 App 安全性 小組於星期日將新的潛在勒索軟體活動偵測原則範本新增至入口網站,其中包含WannaCrypt 的簽章延伸模組。 我們建議您立即設定此原則。

雲端 App 安全性 96 版

發行於 2017 年 5 月 8 日

新功能:

繼續逐步推出安全性讀取者許可權,這可讓您管理您在 雲端 App 安全性 控制台內授與系統管理員的許可權。 根據預設,所有 Azure Active Directory 和 Microsoft 365 全域系統管理員和安全性系統管理員都具有入口網站的完整許可權。 Azure Active Directory 和 Microsoft 365 中的所有安全性讀取器都會在 雲端 App 安全性 中具有唯讀存取權。 如需詳細資訊,請 參閱管理系統管理員許可權。

重要事項

Microsoft 建議您使用權限最少的角色。 這有助於改善貴組織的安全性。 全域系統管理員是高度特殊權限角色,應僅在無法使用現有角色的緊急案例下使用。

已完成針對 CSV 型記錄的使用者定義記錄剖析器推出 Cloud Discovery 支援。 雲端 App 安全性 可讓您為先前不支援的設備設定剖析器,方法是提供工具來描述哪些數據行與特定數據相互關聯。 如需詳細資訊,請參閱 自定義記錄剖析器。

改進:

Cloud Discovery 現在支援 Juniper SSG 設備。

已改善 Cisco ASA 記錄的 Cloud Discovery 支援,以提升可見度。

您現在可以更輕鬆地執行大量動作,並在 雲端 App 安全性 入口網站數據表中選取多個記錄:頁面長度已增加以改善大量作業。

現在可以針對 Salesforce 數據執行依網 域的輸出共用,以及共用檔案內建報表的 擁有者 。

我們正在開始推出額外的 Salesforce 活動,讓您追蹤從活動數據擷取的有趣資訊。 這些活動包括檢視和編輯帳戶、潛在客戶、商機,以及各種其他有趣的 Salesforce 物件。

已為 Exchange 新增新的活動,可讓您監視授與使用者信箱或信箱資料夾的許可權。 這些活動包括:

- 新增收件者許可權

- 拿掉收件者許可權

- 新增信箱資料夾許可權

- 拿掉信箱資料夾許可權

- 設定信箱資料夾許可權

例如,您現在可以監視已將 SendAs 許可權授與其他使用者信箱的使用者,因此現在可以以其名稱傳送電子郵件。

雲端 App 安全性 95 版

發行於 2017 年 4 月 24 日

匯報:

[ 帳戶] 頁面已更新為改善,可讓您更輕鬆地偵測風險。 您現在可以更輕鬆地篩選內部和外部帳戶。 一眼就看一下使用者是否具有系統管理員許可權。 您可以對每個應用程式的每個帳戶執行動作,例如移除許可權、移除使用者的共同作業、暫停使用者。 此外,將會顯示每個帳戶的匯入 使用者群組 。

針對 Microsoft 工作帳戶, (Microsoft 365 和 Azure Active Directory) ,雲端 App 安全性 將不同的使用者標識符群組在單一帳戶下,例如 Proxy 位址、別名、SID 等等。 與帳戶相關的所有別名都會出現在主要電子郵件位址下方。 根據使用者標識碼清單,針對動作專案為使用者標識碼的活動。 動作項目會顯示為主要用戶名稱UPN (用戶主體名稱) 。 根據UPN,會指派群組並套用原則。 這項變更可改善活動的調查,並將所有相關活動合併到相同的會話,以取得異常和群組型原則。 此功能將在下個月逐步推出。

[瀏覽器使用內建] 報表中已新增 [機器人] 卷標作為可能的風險因素。 現在,除了將瀏覽器使用標記為已過期之外,您還可以看到機器人執行瀏覽器使用時機。

建立內容檢查檔案原則時,您現在可以將篩選條件設定為只包含至少 50 個相符項目的檔案。

雲端 App 安全性 94 版

發行於 2017 年 4 月 2 日

新功能:

- 雲端 App 安全性 現在已與 Azure RMS 整合。 您可以直接從 雲端 App 安全性 入口網站使用 Microsoft Rights Management 保護 Microsoft 365 OneDrive 和 Sharepoint Online 中的檔案。 您可以從 [ 檔案 ] 頁面完成保護。 如需詳細資訊,請參閱與 Azure 資訊保護 整合。 未來版本將支援額外的應用程式。

- 到目前為止,當網路上發生機器人和編目程式活動時,特別難以識別,因為活動不是由您網路上的用戶執行。 在您不知情的情況下,Bot 和編目程式可能會在您的電腦上執行惡意工具。 現在,雲端 App 安全性 提供工具來查看機器人和編目程式在網路上執行活動的時機。 您可以使用新的使用者代理程式標籤來篩選活動記錄中的活動。 使用者代理程式標籤可讓您篩選由機器人執行的所有活動,而且您可以使用它來建立原則,在每次偵測到此類型的活動時警示您。 未來版本將此具風險的活動內嵌在異常偵測警示中時,您將會更新。

- 新的統一應用程式許可權頁面可讓您更輕鬆地調查使用者已授與第三方應用程式的許可權。 按兩下 [ 調查>應用程式許可權],您現在可以檢視使用者提供給第三方應用程式的所有許可權清單。 每個已連線應用程式的應用程式許可權頁面可讓您在各種應用程式與授與的許可權之間進行更佳的比較。 如需詳細資訊,請 參閱管理應用程式許可權。

- 您可以直接從數據表隱藏式選單篩選數據,以方便調查。 在 活動記錄中, 檔案 數據表和 應用程式許可權 頁面現在已使用新的內容相關動作來增強,讓調查程式中的樞紐處理變得更容易。 我們也新增了組態頁面的快速連結,以及按下即可複製數據的能力。 如需詳細資訊,請參閱 使用檔案和活動隱藏式選單的相關信息。

- 已完成支援Microsoft Teams 來Microsoft 365 活動記錄和警示推出。

雲端 App 安全性 93 版

發行於 2017 年 3 月 20 日

新功能:

- 您現在可以套用原則來包含或排除匯入的使用者群組。

- 雲端 App 安全性 匿名化現在可讓您設定自訂加密金鑰。 如需詳細資訊,請參閱 Cloud Discovery 匿名。

- 為了更充分掌控使用者和帳戶管理,您現在可以直接從 [帳戶] 頁面存取每個使用者和帳戶的 Azure AD 帳戶 設定。 只要按兩下每個使用者旁邊的齒輪即可。 這項變更可讓您更輕鬆地存取進階使用者管理功能群組管理、設定 MFA、使用者登入的詳細數據,以及封鎖登入的能力。

- 您現在可以透過 雲端 App 安全性 API 匯出未批准應用程式的封鎖腳本。 在 雲端 App 安全性 入口網站中單擊功能表欄中的問號,然後按兩下 API 檔,以瞭解我們的 API。

- ServiceNow 的 雲端 App 安全性 應用程式連接器已擴充為包含 OAuth 令牌的支援, (如 Geneva、Helsinki、) 中所介紹。 這項變更為 ServiceNow 提供更健全的 API 連線,而不需要依賴部署的使用者。 如需詳細資訊,請參閱將 ServiceNow 連線至 Microsoft 雲端 App 安全性。 現有的客戶可以在 ServiceNow 應用程式連接器頁面中更新其設定。

- 如果您設定額外的第三方 DLP 掃描器,DLP 掃描狀態現在會獨立顯示每個連接器的狀態,以改善可見度。

- 雲端 App 安全性 現在支援Microsoft 365 稽核記錄中支援的Microsoft Teams 活動。 這項功能正在逐步推出。

- 針對 Exchange Online 模擬事件,您現在可以依所使用的許可權層級進行篩選 - 委派、系統管理員或委派的系統管理員。您可以搜尋活動物件> Item,以搜尋顯示您在活動記錄中感興趣之模擬層級的事件。

- 在 Microsoft 365 應用程式的 [ 應用程式 許可權] 索引標籤上的應用程式隱藏式選單中,您現在可以看到每個應用程式的 發行 者。 您也可以使用發行者作為篩選條件,以調查來自相同發行者的額外應用程式。

- 風險性IP位址現在會顯示為獨立的風險因素,而不是加權在一般 位置 風險因素之下。

- 當 Azure 資訊保護 在檔案上停用標籤時,停用的標籤會在 雲端 App 安全性 中顯示為已停用。 不會顯示已刪除的標籤。

其他 Salesforce 支援:

- 您現在可以在 雲端 App 安全性 中暫停和取消附加 Salesforce 使用者。 此動作可在 Salesforce 連接器的 [ 帳戶 ] 索引標籤中完成。 按下特定用戶數據列結尾處的齒輪,然後選取 [暫停 ] 或 [取消使用]。 暫停和取消附加也可套用為原則中的治理動作。 雲端 App 安全性 中取得的所有暫停和取消暫停活動都會記錄在治理記錄中。

- 改善 Salesforce 內容共用的可見度:您現在可以看到哪些檔案已與誰共用,包括公開共用的檔案、與群組共用的檔案,以及與整個 Salesforce 網域共用的檔案。 改善的可見度會回溯推出至新的和目前連線的 Salesforce 應用程式,可能需要一些時間,這項資訊才會第一次更新。

- 我們已改善下列 Salesforce 事件的涵蓋範圍,並將其與 管理用戶 活動分開:

- 編輯許可權

- 建立使用者

- 變更角色

- 重設密碼

雲端 App 安全性 90、91、92 版

發行於 2017 年 2 月

特殊公告:

雲端 App 安全性 現在已正式通過 ISO、HIPAA、CSA STAR、EU 模型子句等Microsoft合規性認證。 選取 雲端 App 安全性,以查看 Microsoft 合規性供應專案一文中的完整認證清單。

新功能:

匯入使用者群組 (預覽) 當您使用 API 連接器連線應用程式時,雲端 App 安全性 現在可讓您從 Microsoft 365 和 Azure Active Directory 匯入使用者群組。 使用匯入使用者群組的一般案例包括:調查人力資源人員查看哪些檔,或者您可以檢查執行群組中是否有異常狀況,或系統管理群組中的某人是否在美國以外執行活動。 如需詳細資訊和指示,請參閱 匯入使用者群組。

在活動記錄中,您現在可以篩選群組中的用戶和使用者,以顯示特定使用者執行的活動,以及在特定使用者上執行的活動。 例如,您可以調查用戶模擬其他人的活動,以及其他人模擬此用戶的活動。 如需詳細資訊,請參閱 活動。

調查 [ 檔案 ] 頁面中的檔案時,如果您向下切入至特定檔案的共同 作業者 ,您現在可以看到有關共同作業者的詳細資訊。 此資訊包括是否為內部或外部、寫入器或讀取者 (檔案許可權) ,以及當檔案與群組共用時,您現在可以看到所有屬於群組成員的使用者。 查看所有使用者可讓您查看群組成員是否為外部使用者。

IPv6 支援現在適用於所有設備。

Cloud Discovery 現在支援 Barracuda 設備。

雲端 App 安全性 系統警示現在涵蓋 SIEM 連線錯誤。 如需詳細資訊,請參閱 SIEM 整合。

雲端 App 安全性 現在支援下列活動:

Microsoft 365、SharePoint/OneDrive:更新應用程式設定、從群組移除擁有者、刪除網站、建立資料夾

Dropbox:將成員新增至群組、從群組移除成員、建立群組、重新命名群組、變更小組成員名稱

Box:從群組移除專案、更新專案共用、將使用者新增至群組、從群組移除使用者

雲端 App 安全性 89 版

發行於 2017 年 1 月 22 日

新功能:

我們正開始推出在 雲端 App 安全性 中檢視Microsoft 365 安全性與合規性中心 DLP 事件的功能。 如果您在 Microsoft 365 安全性與合規性中心設定 DLP 原則,當偵測到原則相符專案時,您會在 雲端 App 安全性 活動記錄中看到這些原則。 活動記錄中的資訊包括觸發比對的檔案或電子郵件,以及它相符的原則或警示。 安全性事件活動可讓您在 雲端 App 安全性 活動記錄中檢視Microsoft 365 DLP 原則相符專案。 使用此功能,您可以:

- 查看來自 Microsoft 365 DLP 引擎的所有 DLP 相符專案。

- Microsoft 365 DLP 原則符合特定檔案、SharePoint 網站或原則的警示。

- 調查具有更廣泛內容的 DLP 相符專案,例如,存取或下載觸發 DLP 原則相符專案之檔案的外部使用者。

為了清楚且一致,已改善活動描述。 每個活動現在都會提供意見反應按鈕。 如果有一些您不瞭解或有疑問的專案,您可以讓我們知道。

改進:

- 已針對 Microsoft 365 新增治理動作,可讓您移除檔案的所有外部使用者。 例如,此動作可讓您實作原則, 從僅限內部分類的檔案中移除外部共用。

- 改善 SharePoint Online 中外部用戶的識別。 篩選「外部使用者」群組時,不會顯示app@“sharepoint” 系統帳戶。

雲端 App 安全性 88 版

發行於 2017 年 1 月 8 日

新功能:

- 將您的 SIEM 連線至 雲端 App 安全性。 您現在可以設定 SIEM 代理程式,自動將警示和活動傳送至您選擇的 SIEM。 現在以公開預覽形式提供。 如需完整文件和詳細數據,請參閱與 SIEM 整合。

- Cloud Discovery 現在支援 IPv6。 我們已推出 Palo Alto 和 Juniper 的支持,未來版本將會推出更多設備。

改進:

- 雲端應用程式類別目錄中有新的風險因素。 您現在可以根據應用程式是否需要使用者驗證來為應用程式評分。 強制執行驗證且不允許匿名使用的應用程式將會收到高風險分數。

- 我們正在推出新的活動描述,以更易用且一致。 搜尋活動不會受到這項變更的影響。

- 我們已改善使用者裝置識別,讓 雲端 App 安全性 使用裝置資訊擴充大量事件。

匯報 在 2016 年建立

雲端 App 安全性 87 版

發行於 2016 年 12 月 25 日

新功能:

- 我們正在推出 數據匿名 ,讓您可以享受 Cloud Discovery,同時保護用戶隱私權。 數據匿名是透過加密使用者名稱資訊來執行。

- 我們正在推出將封鎖腳本從 雲端 App 安全性 導出至額外設備的功能。 此腳本可讓您藉由封鎖未批准應用程式的流量,輕鬆地減少陰影IT。 這個選項現在適用於:

- BlueCoat ProxySG

- Cisco ASA

- Fortinet

- Juniper SRX

- 帕洛阿爾托

- Websense

- 已新增檔案控管動作,可讓您強制檔案繼承父系的許可權,並刪除為檔案或資料夾設定的任何唯一許可權。 此檔案控管動作可讓您變更檔案或資料夾的許可權,以繼承自父資料夾。

- 已新增名為External的新使用者群組。 此群組是預設使用者群組,由 雲端 App 安全性 預先設定,以包含不屬於內部網域的所有使用者。 您可以使用此使用者群組作為篩選條件。 例如,您可以尋找外部使用者所執行的活動。

- Cloud Discovery 功能現在支援 Sophos Cyberoam 設備。

錯誤修正:

- SharePoint Online 和商務用 One Drive 檔案會顯示在 [檔案原則] 報表和 [檔案] 頁面中,顯示為 [內部] 而不是 [私人]。 已修正此錯誤。

雲端 App 安全性 86 版

發行於 2016 年 12 月 13 日

新功能: