Defender for Cloud Apps 如何協助保護您的 GitHub Enterprise 環境

GitHub Enterprise Cloud 是一項服務,可協助組織儲存和管理其程式代碼,以及追蹤和控制其程式代碼的變更。 除了在雲端中建置和調整程式代碼存放庫的優點,貴組織最重要的資產可能會暴露在威脅中。 公開的資產包括具有潛在敏感性資訊的存放庫、共同作業和合作關係詳細數據等等。 防止暴露此數據需要持續監視,以防止任何惡意執行者或安全性感知的測試人員外洩敏感性資訊。

將 GitHub Enterprise Cloud 連線到 Defender for Cloud Apps 可讓您更深入瞭解用戶的活動,並提供異常行為的威脅偵測。

使用此應用程式連接器,透過反映在安全分數Microsoft的安全性控制,存取 SaaS 安全性狀態管理 (SSPM) 功能。 深入了解。

主要威脅

- 遭入侵的帳戶和內部威脅

- 數據外洩

- 安全性感知不足

- Unmanaged 將您自己的裝置 (BYOD)

Defender for Cloud Apps 如何協助保護您的環境

SaaS 安全性狀態管理

若要查看安全分數Microsoft GitHub 的安全性狀態建議,請透過 [連接器] 索引標籤建立具有擁有者和企業權限的 API 連接器。 在 [安全分數] 中,選取 [建議的動作 ],並依 Product = GitHub 進行篩選。

例如,GitHub 的建議包括:

- 啟用多重要素驗證 (MFA)

- 啟用單一登錄 (SSO)

- 停用 「允許成員變更此組織的存放庫虛擬功能」

- 停用「具有存放庫系統管理員許可權的成員可以刪除或傳輸存放庫」

如果連接器已經存在,而且您還看不到 GitHub 建議,請中斷 API 連接器的連線,然後使用擁有者和企業權限重新連線,以重新整理連線。

如需詳細資訊,請參閱:

實時保護 GitHub

檢閱我們 與外部用戶保護及共同作業的最佳做法。

將 GitHub Enterprise Cloud 連線至 Microsoft Defender for Cloud Apps

本節提供使用應用程式連接器 API 將 Microsoft Defender for Cloud Apps 連線到現有 GitHub Enterprise Cloud 組織的指示。 此連線可讓您瞭解並控制組織的 GitHub Enterprise Cloud 使用。 如需 Defender for Cloud Apps 如何保護 GitHub Enterprise Cloud 的詳細資訊,請參閱保護 GitHub Enterprise。

使用此應用程式連接器,透過反映在安全分數Microsoft的安全性控制,存取 SaaS 安全性狀態管理 (SSPM) 功能。 深入了解。

必要條件

- 您的組織必須擁有 GitHub Enterprise Cloud 授權。

- 用來連線到 Defender for Cloud Apps的 GitHub 帳戶必須具有貴組織的擁有者許可權。

- 針對 SSPM 功能,提供的帳戶必須是企業帳戶的擁有者。

- 若要確認貴組織的擁有者,請流覽至組織的頁面,選取 [人員],然後依 [擁有者] 篩選。

驗證您的 GitHub 網域

確認您的網域是選擇性的。 不過,強烈建議您確認您的網域,讓 Defender for Cloud Apps 能夠將 GitHub 組織成員的網域電子郵件與其對應的 Azure Active Directory 使用者相符。

這些步驟可以獨立於設定 GitHub Enterprise Cloud 步驟來完成,如果您已經驗證網域,則可以略過這些步驟。

將您的組織升級為 公司服務條款。

確認 貴組織的網域。

注意事項

請務必確認您 Defender for Cloud Apps 設定中列出的每個受控網域。 若要檢視受控網域,請移至 Microsoft Defender 入口網站,然後選取 [設定]。 然後選擇 [雲端應用程式]。 在 [ 系統] 下,選擇 [組織詳細數據],然後移至 [ 受控網域] 區 段。

設定 GitHub Enterprise Cloud

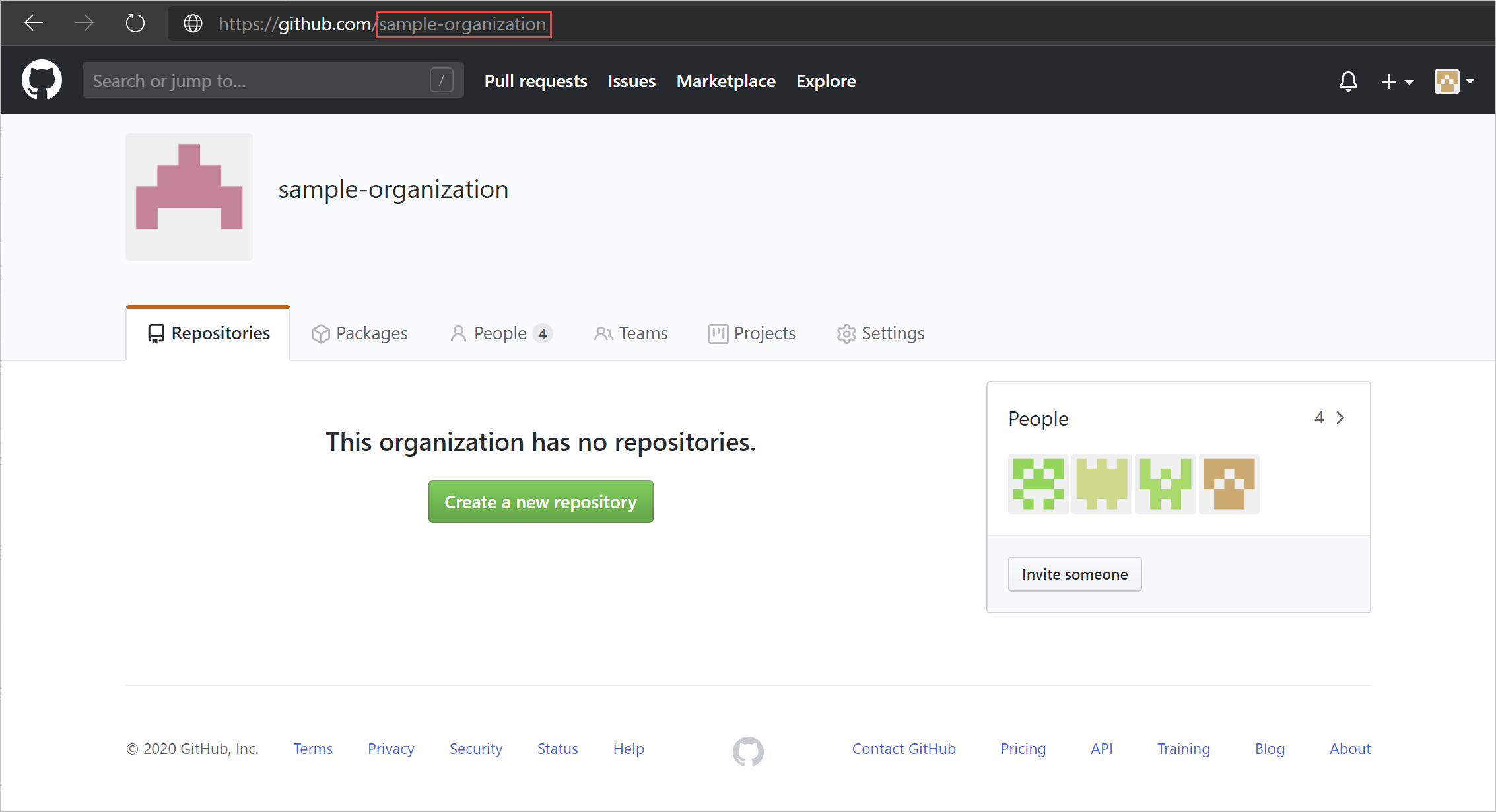

尋找您組織的登入名稱。 在 GitHub 中,流覽至組織的頁面,然後從 URL 記下您的組織登入名稱,稍後您將需要它。

注意事項

此頁面會有類似的

https://github.com/<your-organization>URL。 例如,如果您組織的頁面是https://github.com/sample-organization,則組織的登入名稱是 sample-organization。

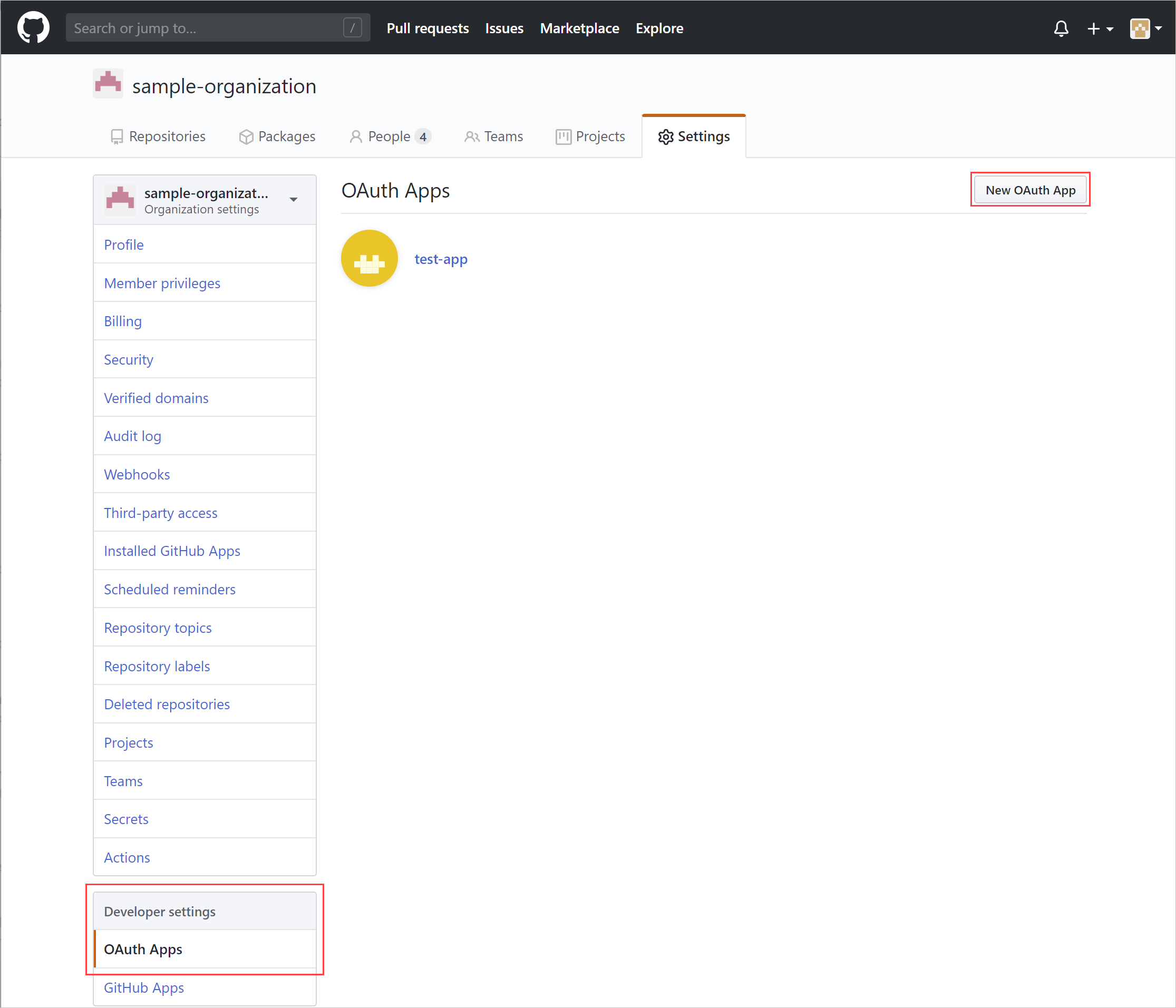

建立適用於 Defender for Cloud Apps 的 OAuth 應用程式,以連線您的 GitHub 組織。 針對每個其他已連線的組織重複此步驟。

流覽至 [ 設定開發>人員設定],選取 [OAuth 應用程式],然後選取 [ 註冊應用程式]。 或者,如果您有現有的 OAuth 應用程式,請選取 [新增 OAuth 應用程式]。

填寫 [ 註冊新的 OAuth 應用程式 詳細數據],然後選取 [ 註冊應用程式]。

- 在 [ 應用程式名稱] 方塊中,輸入應用程式的名稱。

- 在 [ 首頁 URL] 方塊中,輸入應用程式首頁的 URL。

- 在 [ 授權回呼 URL] 方塊中,輸入下列值:

https://portal.cloudappsecurity.com/api/oauth/connect。

注意事項

- 針對美國政府 GCC 客戶,請輸入下列值:

https://portal.cloudappsecuritygov.com/api/oauth/connect - 針對美國政府 GCC High 客戶,請輸入下列值:

https://portal.cloudappsecurity.us/api/oauth/connect

注意事項

- 組織所擁有的應用程式可以存取組織的應用程式。 如需詳細資訊,請 參閱關於 OAuth 應用程式存取限制。

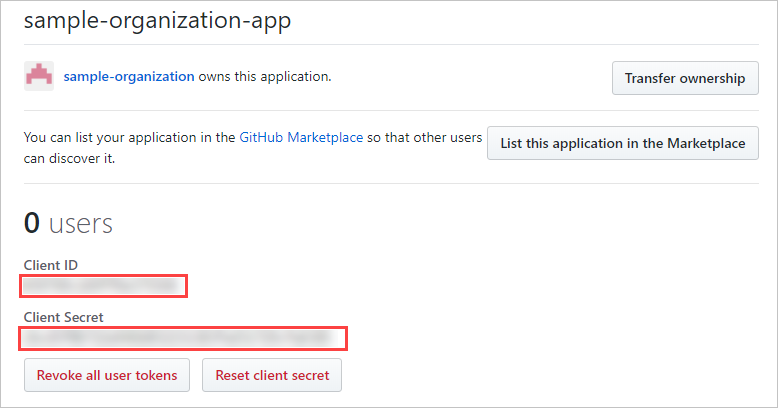

流覽至 [ 設定>OAuth 應用程式],選取您剛才建立的 OAuth 應用程式,並記下其 [用戶端標識符 ] 和 [ 客戶端密碼]。

設定 Defender for Cloud Apps

在 Microsoft Defender 入口網站中,選取 [設定]。 然後選擇 [雲端應用程式]。 在 [ 已連線的應用程式] 底下,選取 [應用程式連接器]。

在 [ 應用程式連接器] 頁面中,選取 [+連線應用程式],後面接著 GitHub。

在下一個視窗中,為連接器指定描述性名稱,然後選取 [ 下一步]。

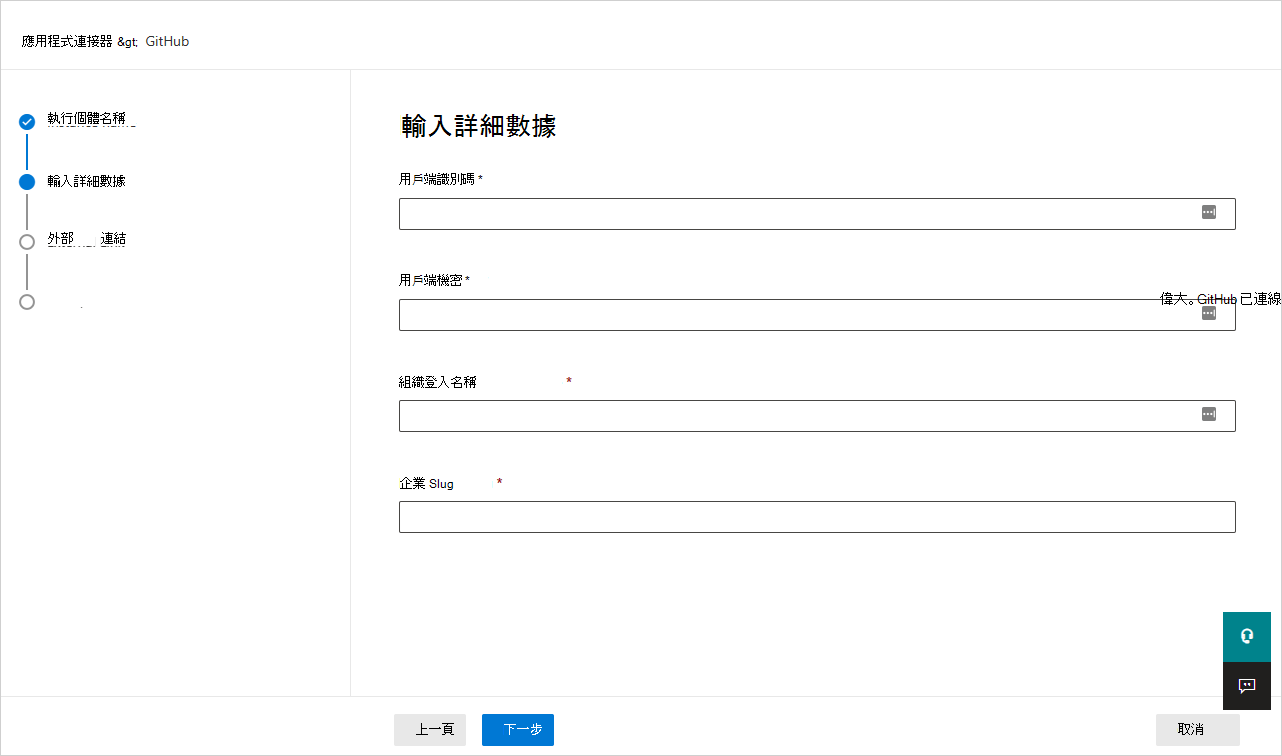

在 [ 輸入詳細數據 ] 視窗中,填寫您稍早記下的 [ 用戶端標識符]、[ 用戶端密碼] 和 [ 組織登入名稱 ]。

對於 企業 Slug,也稱為企業名稱,需要支援 SSPM 功能。 若要尋找 企業 Slug:

- 選取 GitHub 設定檔圖片 ->您的企業。

- 選取您的企業帳戶,然後選擇您想要連線到 Microsoft Defender for Cloud Apps的帳戶。

- 確認 URL 是企業 Slug。 例如,在此範例

https://github.com/enterprises/testEnterprise中,testEnterprise 是企業 slug。

選取 [下一步]。

選取 [連線 GitHub]。

GitHub 登入頁面隨即開啟。 如有必要,請輸入您的 GitHub 系統管理員認證,以允許 Defender for Cloud Apps 存取您小組的 GitHub Enterprise Cloud 實例。

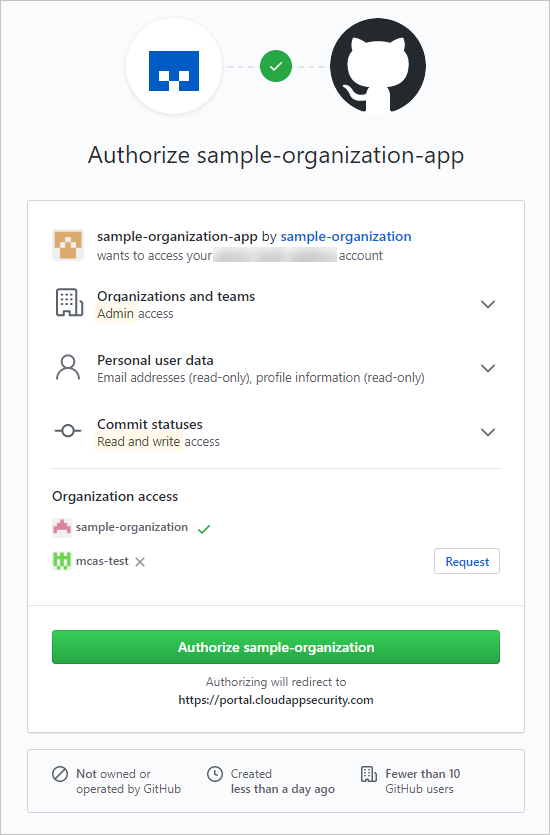

要求組織存取並授權應用程式,以授與 Defender for Cloud Apps GitHub 組織的存取權。 Defender for Cloud Apps 需要下列 OAuth 範圍:

- admin:org - 同步處理組織稽核記錄所需的專案

- read:user 和 user:email - 同步處理組織成員的必要專案

- repo:status - 在稽核記錄中同步處理存放庫相關事件的必要專案

- admin:enterprise - SSPM 功能的必要專案,請注意,提供的用戶必須是企業帳戶的擁有者。

如需 OAuth 範圍的詳細資訊,請參閱 瞭解 OAuth 應用程式的範圍。

回到 Defender for Cloud Apps 主控台,您應該會收到一則訊息,指出 GitHub 已成功連線。

與您的 GitHub 組織擁有者合作,將 GitHub 第三方存取 設定下所建立 OAuth 應用程式的存取權授與組織。 如需詳細資訊,請參閱 GitHub 檔。

組織擁有者只有在將 GitHub 連線至 Defender for Cloud Apps 之後,才會找到來自 OAuth 應用程式的要求。

在 Microsoft Defender 入口網站中,選取 [設定]。 然後選擇 [雲端應用程式]。 在 [ 已連線的應用程式] 底下,選取 [應用程式連接器]。 確定已連線應用程式連接器的狀態為 [已連線]。

聯機到 GitHub Enterprise Cloud 之後,您會在連線前 7 天收到事件。

如果您在連線應用程式時遇到任何問題,請參閱 針對應用程式連接器進行疑難解答。

後續步驟

如果您遇到任何問題,我們在這裡提供協助。 若要取得產品問題的協助或支援,請 開啟支援票證。