調查雲端應用程式風險和可疑活動

Microsoft Defender for Cloud Apps 在雲端環境中執行之後,您將需要一個學習和調查階段。 瞭解如何使用 Microsoft Defender for Cloud Apps 工具,以深入瞭解雲端環境中發生的情況。 根據您的特定環境及其使用方式,您可以識別保護組織免於風險的需求。 本文說明如何進行調查,以進一步瞭解您的雲端環境。

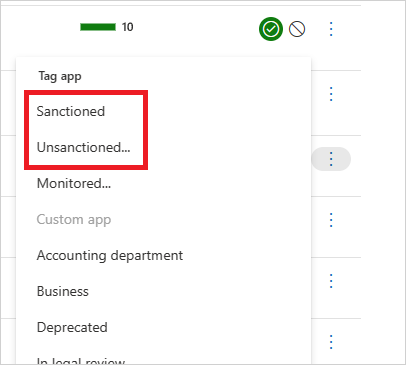

將應用程式標記為獲批准或未批准

瞭解雲端的一個重要步驟是將應用程式標記為獲批准或未批准。 批准應用程式之後,您可以篩選未獲批准的應用程式,並開始移轉至相同類型的獲批准應用程式。

在 Microsoft Defender 入口網站的 [Cloud Apps] 底下,移至 [雲端應用程式目錄] 或 [雲端探索 - >探索到的應用程式]。

在應用程式清單中,在您想要標記為獲批准的應用程式出現的數據列上,選擇數據列結尾的三個點

然後選擇 [ 已批准]。

然後選擇 [ 已批准]。

使用調查工具

在 Microsoft Defender 入口網站的 [Cloud Apps] 下,移至 [活動記錄],並依特定應用程式進行篩選。 檢查下列專案:

誰正在存取您的雲端環境?

從哪些IP範圍?

什麼是系統管理活動?

系統管理員從哪些位置連線?

是否有任何過時的裝置連線到您的雲端環境?

失敗的登入是否來自預期的IP位址?

在 Microsoft Defender 入口網站的 [Cloud Apps] 底下,移至 [檔案],然後檢查下列專案:

公開共用多少個檔案,讓任何人都可以不使用連結來存取這些檔案?

您與哪些合作夥伴共享檔案 (輸出共用) ?

是否有任何檔案具有敏感性名稱?

是否有任何檔案與某人的個人帳戶共用?

在 Microsoft Defender 入口網站中,移至 [身分識別],然後檢查下列專案:

是否有任何帳戶在特定服務中長時間處於非作用中狀態? 或許您可以撤銷該使用者對該服務的授權。

您要知道哪些使用者具有特定角色嗎?

是否已引發某人,但仍可存取應用程式,而且可以使用該存取權來竊取資訊?

您要撤銷使用者對特定應用程式的許可權,或要求特定使用者使用多重要素驗證嗎?

您可以選取使用者帳戶數據列結尾的三個點,然後選取要採取的動作,向下切入用戶的帳戶。 採取一些動作,例如 暫停使用者 或 移除使用者的共同作業。 如果使用者是從 Microsoft Entra ID 匯入,您也可以選取 Microsoft Entra 帳戶設定,以輕鬆存取進階使用者管理功能。 管理功能的範例包括群組管理、MFA、使用者登入的詳細數據,以及封鎖登入的能力。

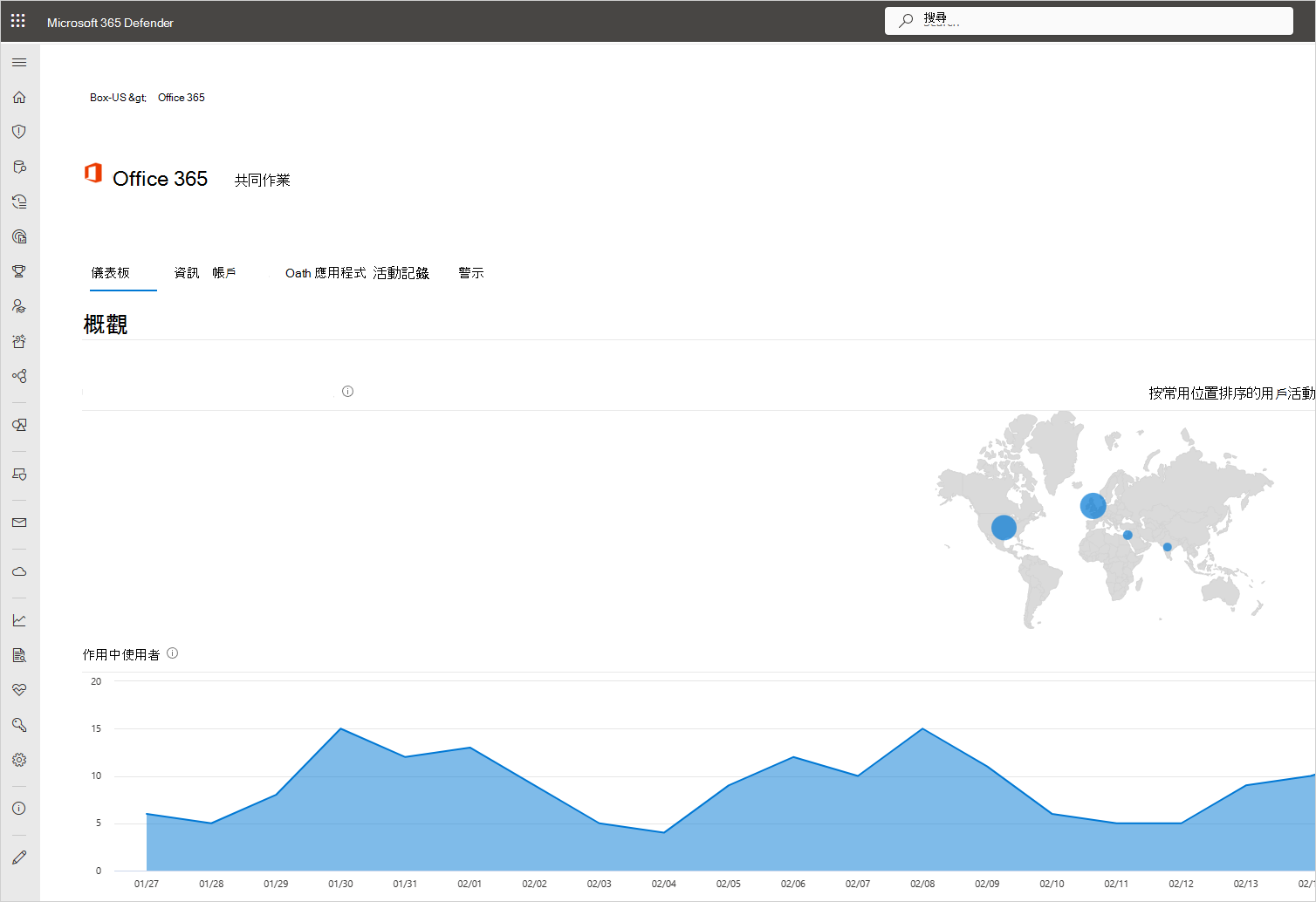

在 Microsoft Defender 入口網站中,選取 [設定]。 然後選擇 [雲端應用程式]。 在 [ 已連線的應用程式] 底下,選取 [應用程式連接器],然後選取應用程式。 應用程式儀錶板隨即開啟,並提供您資訊和深入解析。 您可以使用頂端的索引標籤來檢查:

您的使用者使用哪種裝置來連線到應用程式?

他們儲存在雲端中的檔案類型為何?

應用程式目前發生什麼活動?

您的環境是否有任何連線的第三方應用程式?

您熟悉這些應用程式嗎?

他們是否獲得授權以獲得允許的存取層級?

已部署多少使用者? 這些應用程式一般有多常見?

在 Microsoft Defender 入口網站的 [Cloud Apps] 底下,移至 [Cloud Discovery]。 選取 [ 儀表板] 索引 標籤,然後檢查下列專案:

正在使用哪些雲端應用程式、使用何種範圍,以及哪些使用者?

基於何種用途使用它們?

將多少數據上傳至這些雲端應用程式?

您獲批准的雲端應用程式有哪些類別,但使用者正在使用替代解決方案?

針對替代解決方案,您要取消批准組織中的任何雲端應用程式嗎?

是否有使用但不符合貴組織原則的雲端應用程式?

範例調查

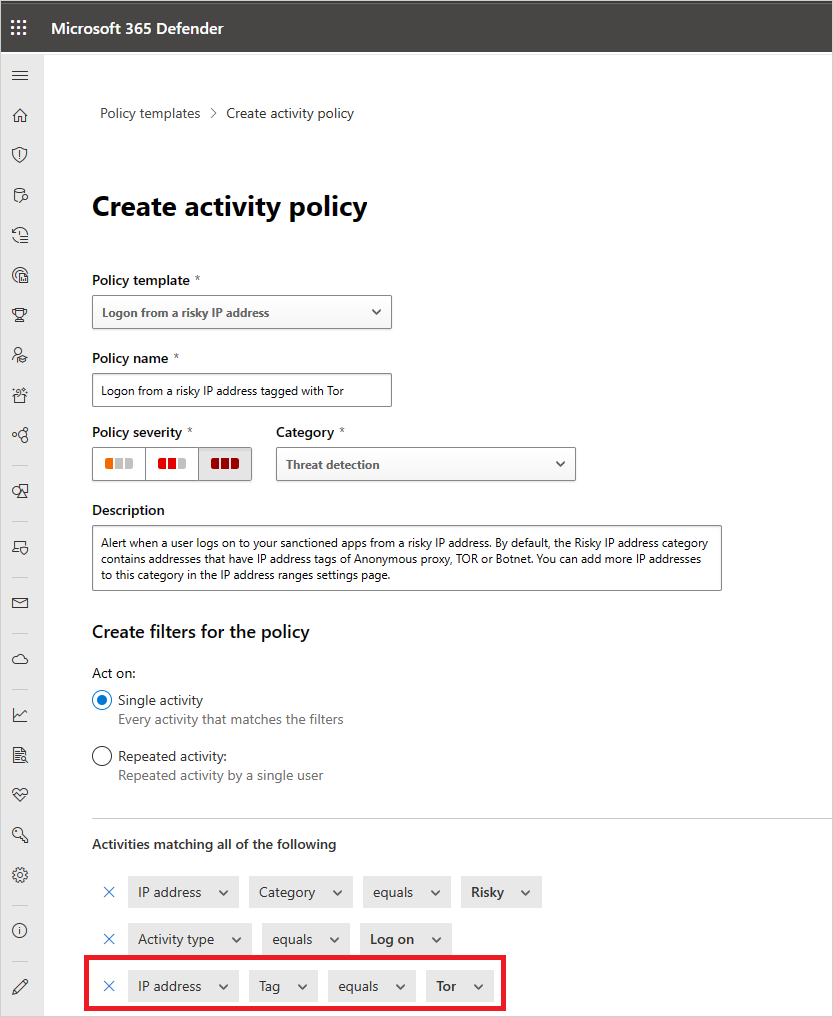

假設您假設您沒有風險 IP 位址對雲端環境的任何存取權。 例如,假設為 Tor。 但您建立風險 IP 的原則只是為了確定:

在 Microsoft Defender 入口網站的 [雲端應用程式] 底下,移至 [原則 ->原則範本]。

選擇 [類型] 的 [ 活動 ] 原則。

在 [ 從具風險的IP 位址 登入] 資料列的結尾,選擇加號 (+) 以建立新的原則。

變更原則名稱,以便識別它。

在 [符合下列所有項目的活動] 下,選擇 + 新增篩選條件。 向下捲動至 [IP 卷標],然後選擇 [ Tor]。

既然您已備妥原則,您會發現您有違反原則的警示。

在 Microsoft Defender 入口網站中,移至 [事件 & 警示 ->警示],並檢視原則違規的相關警示。

如果您看到它看起來像真正的違規,您想要包含風險或加以補救。

若要包含風險,您可以傳送通知給使用者,詢問違規是否刻意發生,以及使用者是否知道。

您也可以向下切入警示並暫停使用者,直到您瞭解需要執行的動作為止。

如果這是不太可能重複發生的允許事件,您可以關閉警示。

如果允許,而且您預期該事件會重複,您可以變更原則,如此一來,此類型的事件在未來就不會被視為違規。

後續步驟

如果您遇到任何問題,我們在這裡提供協助。 若要取得產品問題的協助或支援,請 開啟支援票證。