治理探索到的應用程式

檢閱環境中探索到的應用程式清單之後,您可以透過下列方式,核准安全的應用程式 (獲批准 的) 或禁止不想要的應用程式 (未經批准 的) 來保護您的環境。

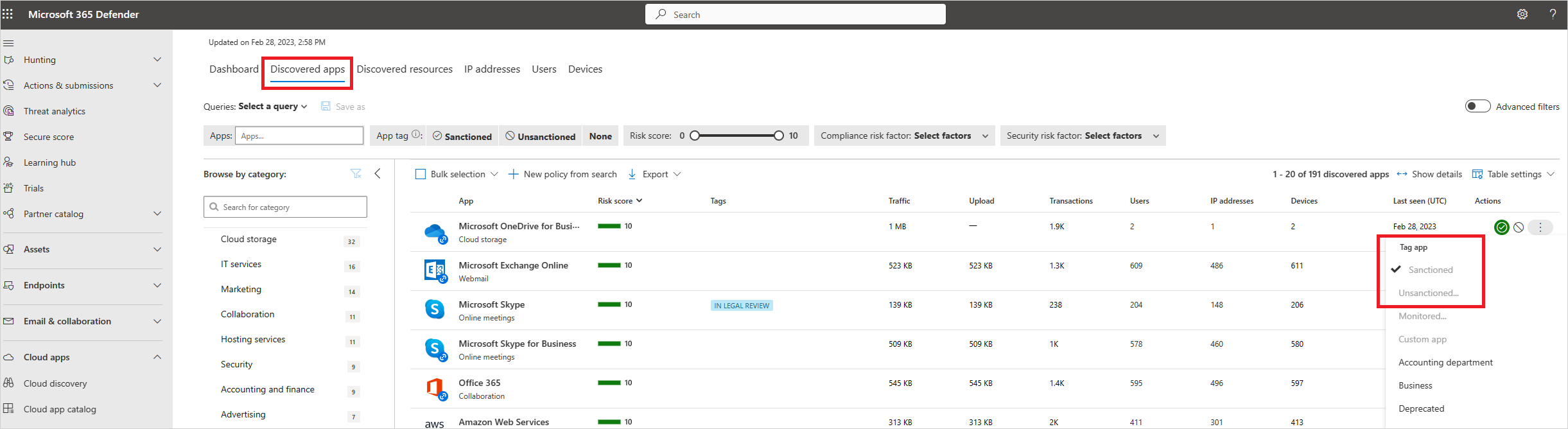

批准/不批准應用程式

您可以按下資料列結尾的三個點,將特定具風險的應用程式標示為未批准。 然後選取 [未批准]。 不批准應用程式不會封鎖使用,但可讓您更輕鬆地透過雲端探索篩選器監視其使用方式。 然後,您可以通知使用者未批准的應用程式,並建議替代的安全應用程式供其使用,或使用 Defender for Cloud Apps API 產生封鎖腳本,以封鎖所有未批准的應用程式。

注意事項

已上線至內嵌 Proxy 或透過應用程式連接器連線的應用程式,所有這類應用程式都會在 Cloud Discovery 中自動獲批准狀態。

使用內建串流封鎖應用程式

如果您的租使用者使用 適用於端點的 Microsoft Defender,一旦您將應用程式標示為未批准,就會自動封鎖它。 此外,您可以將封鎖範圍限定在適用於端點的特定Defender裝置群組、監視應用程式,以及使用 警告和教育 功能。 如需詳細資訊,請參閱使用 適用於端點的 Microsoft Defender 管理探索到的應用程式。

否則,如果您的租使用者使用 Zscaler NSS、iboss、Corrata、Menlo 或 Open Systems,您仍然可以在應用程式未批准時享有無縫封鎖功能,但您無法依裝置群組使用範圍,或 警告和教育 功能。 如需詳細資訊,請參閱 與 Zscaler 整合、 與 iboss 整合、 與 Corrata 整合、 與 Menlo 整合,以及 與 Open Systems 整合。

匯出區塊腳本來封鎖應用程式

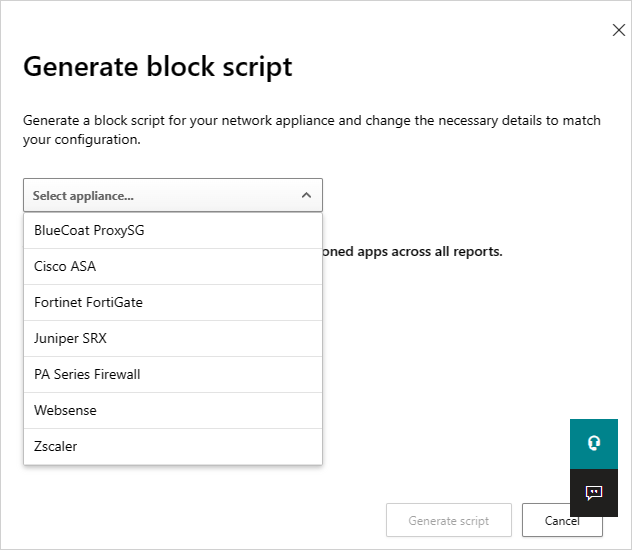

Defender for Cloud Apps 可讓您使用現有的內部部署安全性設備來封鎖對未批准應用程式的存取。 您可以產生專用的區塊腳本,並將其匯入您的設備。 此解決方案不需要將組織的所有 Web 流量重新導向至 Proxy。

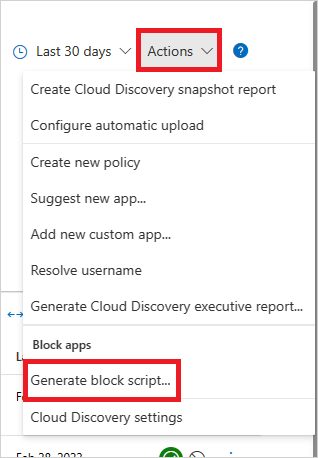

在雲端探索儀錶板中,將您想要封鎖的任何應用程式標記為 [未批准]。

在標題欄中,選取 [ 動作 ],然後選 取 [產生區塊腳本...]。

在 [產生區塊腳本] 中,選取您要為其產生區塊腳本的設備。

然後選取 [ 產生腳本 ] 按鈕,為所有未批准的應用程式建立封鎖腳本。 根據預設,檔案會以匯出日期和您選取的設備類型命名。 2017-02-19_CAS_Fortigate_block_script.txt 會是範例檔名。

![[產生區塊腳本] 按鈕。](media/generate-block-script-button.png)

將建立的檔案匯入您的設備。

封鎖不支持的數據流

如果您的租使用者未使用上述任何數據流,您仍然可以匯出所有未批准應用程式的所有網域清單,並設定第三方不支援的設備來封鎖這些網域。

在 [ 探索到的應用程式] 頁面中,篩選所有 未批准的 應用程式,然後使用匯出功能來匯出所有網域。

無法封鎖的應用程式

若要防止使用者不小心封鎖業務關鍵服務並造成停機時間,無法透過UI或原則使用 Defender for Cloud Apps 來封鎖下列服務:

- Microsoft Defender for Cloud Apps

- Microsoft Defender 資訊安全中心

- Microsoft 365 安全性中心

- 適用於身分識別的 Microsoft Defender

- Microsoft Purview

- Microsoft Entra 權限管理

- Microsoft條件式存取應用程控

- Microsoft 安全分數

- Microsoft Purview

- Microsoft Intune

- Microsoft 支援

- Microsoft AD FS 說明

- Microsoft 支援

- Microsoft Online Services

治理衝突

如果 手動治理動作 與 原則所設定的治理之間發生衝突,則套用的最後一個作業會優先。

後續步驟

如果您遇到任何問題,我們在這裡提供協助。 若要取得產品問題的協助或支援,請 開啟支援票證。