設定系統管理員存取權

Microsoft Defender for Cloud Apps 支援角色型訪問控制。 本文提供為系統管理員設定 Defender for Cloud Apps 存取權的指示。 如需指派系統管理員角色的詳細資訊,請參閱 Microsoft Entra ID 和 Microsoft 365 的文章。

Microsoft可存取 Defender for Cloud Apps 的 365 和 Microsoft Entra 角色

注意事項

- Microsoft 365 和 Microsoft Entra 角色不會列在 [Defender for Cloud Apps 管理系統管理員存取權] 頁面中。 若要在 Microsoft 365 或 Microsoft Entra ID 中指派角色,請移至該服務的相關 RBAC 設定。

- Defender for Cloud Apps 使用 Microsoft Entra ID 來判斷使用者的目錄層級閑置逾時設定。 如果使用者在 Microsoft Entra ID 中設定為在非使用中時永不註銷,相同的設定也會套用在 Defender for Cloud Apps 中。

根據預設,下列Microsoft 365 和 Microsoft Entra ID 系統管理員角色可以存取 Defender for Cloud Apps:

| 角色名稱 | 描述 |

|---|---|

| 全域管理員和安全性系統管理員 | 具有完整存取權的系統管理員在 Defender for Cloud Apps 中具有完整許可權。 他們可以新增系統管理員、新增原則和設定、上傳記錄,以及執行治理動作、存取和管理 SIEM 代理程式。 |

| 雲端 App 安全性 系統管理員 | 允許 Defender for Cloud Apps 中的完整存取和許可權。 此角色會將完整許可權授與 Defender for Cloud Apps,例如 Microsoft Entra ID 全域管理員 角色。 不過,此角色的範圍為 Defender for Cloud Apps,且不會授與其他Microsoft安全性產品的完整許可權。 |

| 合規性系統管理員 | 具有唯讀權限,並可管理警示。 無法存取雲端平臺的安全性建議。 可以建立和修改檔案原則、允許檔案控管動作,以及檢視 資料管理 下的所有內建報告。 |

| 合規性資料管理員 | 具有唯讀許可權、可以建立和修改檔案原則、允許檔案控管動作,以及檢視所有探索報告。 無法存取雲端平臺的安全性建議。 |

| 安全性操作員 | 具有唯讀權限,並可管理警示。 這些系統管理員受限於執行下列動作:

|

| 安全性讀取者 | 具有唯讀許可權,而且可以建立 API 存取令牌。 這些系統管理員受限於執行下列動作:

|

| 全域讀取器 | 具有 Defender for Cloud Apps 所有層面的完整唯讀存取權。 無法變更任何設定或採取任何動作。 |

重要事項

Microsoft 建議您使用權限最少的角色。 這有助於改善貴組織的安全性。 全域系統管理員是高度特殊權限角色,應僅在無法使用現有角色的緊急案例下使用。

注意事項

應用程式控管功能僅由 Microsoft Entra ID 角色控制。 如需詳細資訊,請參閱 應用程式控管角色。

角色及權限

| 權限 | Global Admin | 安全性系統管理員 | 合規性 管理員 | 合規性數據 管理員 | 安全性操作員 | 安全性讀取者 | 全域讀取者 | PBI 管理員 | 雲端 App 安全性 系統管理員 |

|---|---|---|---|---|---|---|---|---|---|

| 讀取警示 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| 管理警示 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ||

| 讀取 OAuth 應用程式 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| 執行 OAuth 應用程式動作 | ✔ | ✔ | ✔ | ✔ | |||||

| 存取探索到的應用程式、雲端應用程式目錄和其他雲端探索數據 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| 設定 API 連接器 | ✔ | ✔ | ✔ | ✔ | |||||

| 執行雲端探索動作 | ✔ | ✔ | ✔ | ||||||

| 存取檔案數據和檔案原則 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| 執行檔案動作 | ✔ | ✔ | ✔ | ✔ | |||||

| 存取控管記錄 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| 執行治理記錄動作 | ✔ | ✔ | ✔ | ✔ | |||||

| 存取範圍探索治理記錄 | ✔ | ✔ | ✔ | ||||||

| 讀取原則 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| 執行所有原則動作 | ✔ | ✔ | ✔ | ✔ | |||||

| 執行檔案原則動作 | ✔ | ✔ | ✔ | ✔ | ✔ | ||||

| 執行 OAuth 原則動作 | ✔ | ✔ | ✔ | ✔ | |||||

| 檢視管理系統管理員存取 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| 管理系統管理員和活動隱私權 | ✔ | ✔ | ✔ |

Defender for Cloud Apps中的內建系統管理員角色

您可以在 Microsoft Defender 入口網站的 [許可權雲端應用程式>角色] 區域中>設定下列特定系統管理員角色:

| 角色名稱 | 描述 |

|---|---|

| 全域管理員 | 具有與 Microsoft Entra 全域管理員角色類似的完整存取權,但只能 Defender for Cloud Apps。 |

| 合規性系統管理員 | 授與與 Microsoft Entra 合規性系統管理員角色相同的許可權,但僅授與 Defender for Cloud Apps。 |

| 安全性讀取者 | 授與與 Microsoft Entra 安全性讀取者角色相同的許可權,但僅授與 Defender for Cloud Apps。 |

| 安全性操作員 | 授與與 Microsoft Entra 安全性操作員角色相同的許可權,但僅授與 Defender for Cloud Apps。 |

| 應用程式/實例系統管理員 | 具有 Defender for Cloud Apps 中所有數據的完整或只讀許可權,這些數據專門處理所選應用程式的特定應用程式或實例。 例如,您會將 Box 歐洲實例的系統管理員許可權授與使用者。 系統管理員只會看到與 Box 歐洲實例相關的數據,不論是檔案、活動、原則或警示:

|

| 使用者群組系統管理員 | 擁有 Defender for Cloud Apps 中所有數據的完整或只讀許可權,這些數據專門處理指派給他們的特定群組。 例如,如果您將用戶系統管理員許可權指派給群組 「Germany - all users」,系統管理員只能在 Defender for Cloud Apps 中檢視和編輯該使用者群組的資訊。 使用者群組管理員具有下列存取權:

附註:

|

| Cloud Discovery 全域系統管理員 | 具有檢視和編輯所有雲端探索設定和數據的許可權。 全域探索系統管理員具有下列存取權:

|

| Cloud Discovery 報表管理員 |

|

重要事項

Microsoft 建議您使用權限最少的角色。 這有助於改善貴組織的安全性。 全域系統管理員是高度特殊權限角色,應僅在無法使用現有角色的緊急案例下使用。

內建 Defender for Cloud Apps 系統管理員角色只會提供存取權給 Defender for Cloud Apps。

覆寫系統管理員權限

如果您想要從 Microsoft Entra ID 或 Microsoft 365 覆寫系統管理員的許可權,您可以手動將使用者新增至 Defender for Cloud Apps 並指派用戶權力來完成。 例如,如果您想要指派為 Microsoft Entra ID 中安全性讀取者且在 Defender for Cloud Apps 中具有完整存取權的消費者,您可以手動將她新增至 Defender for Cloud Apps,並指派其完整存取權以覆寫她的角色,並允許她在Defender for Cloud Apps。 請注意,無法覆寫 Microsoft Entra 授與完整存取權 (全域管理員、安全性系統管理員和 雲端 App 安全性 系統管理員) 的角色。

重要事項

Microsoft 建議您使用權限最少的角色。 這有助於改善貴組織的安全性。 全域系統管理員是高度特殊權限角色,應僅在無法使用現有角色的緊急案例下使用。

新增其他系統管理員

您可以將其他系統管理員新增至 Defender for Cloud Apps,而不需要將使用者新增至 Microsoft Entra 系統管理角色。 若要新增其他系統管理員,請執行下列步驟:

重要事項

- 全域管理員、安全性系統管理員、合規性系統管理員、合規性數據管理員、安全性操作員、安全性讀取者和全域讀取者群組的成員都可以存取 [ 管理系統管理員存取 權] 頁面。

- 若要編輯 [管理系統管理員存取權] 頁面,並授與其他使用者存取 Defender for Cloud Apps,您必須至少有安全性系統管理員角色。

Microsoft 建議您使用權限最少的角色。 這有助於改善貴組織的安全性。 全域系統管理員是高度特殊權限角色,應僅在無法使用現有角色的緊急案例下使用。

在 Microsoft Defender 入口網站的左側功能表中,選取 [權限]。

在 [ 雲端應用程式] 底下,選擇 [角色]。

![[許可權] 功能表。](media/permissions-menu.png)

選取 [+新增使用者] 以新增應具有 Defender for Cloud Apps 存取權的系統管理員。 提供組織內部使用者的電子郵件位址。

注意事項

如果您想要將外部受控安全性服務提供者新增 (MSSP) 為 Defender for Cloud Apps 的系統管理員,請務必先邀請他們作為貴組織的來賓。

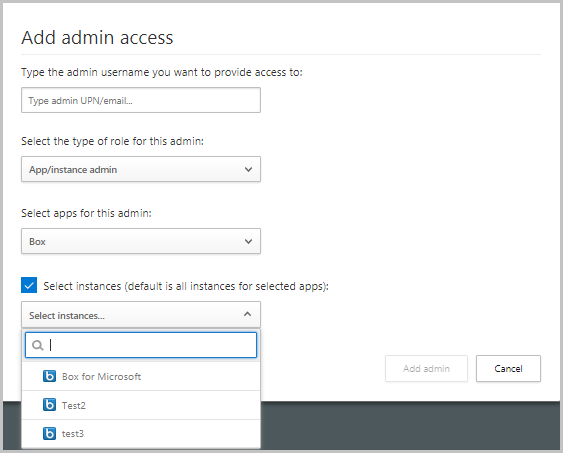

接下來,選取下拉式清單來設定系統管理員的角色類型。 如果您選取 [應用程式/實例系統管理員],請為系統管理員選取要擁有許可權的應用程式和實例。

注意事項

嘗試存取受限制頁面或執行限制動作的任何系統管理員,都會收到錯誤,指出他們無權存取頁面或執行動作。

選取 [新增系統管理員]。

邀請外部系統管理員

Defender for Cloud Apps 可讓您邀請外部系統管理員 (MSSP) 為組織 (MSSP 客戶) Defender for Cloud Apps 服務的系統管理員。 若要新增 MSSP,請確定已在 MSSP 租使用者上啟用 Defender for Cloud Apps,然後將它們新增為 MSSP 客戶 Azure 入口網站 中的 B2B 共同作業使用者 Microsoft Entra。 新增之後,MSSP 可以設定為系統管理員,並指派 Defender for Cloud Apps 中可用的任何角色。

將 MSSP 新增至 MSSP 客戶 Defender for Cloud Apps 服務

- 使用將 來賓使用者新增至目錄下的步驟,將 MSSP 新增為 MSSP 客戶目錄中的來賓。

- 使用新增其他系統管理員下的步驟,在 MSSP 客戶 Defender for Cloud Apps 中新增 MSSP 並指派系統管理員角色。 提供將它們新增為 MSSP 客戶目錄中的來賓時所使用的相同外部電子郵件位址。

MSSP 對 MSSP 客戶 Defender for Cloud Apps 服務的存取權

根據預設,MSSP 會透過下列 URL 存取其 Defender for Cloud Apps 租使用者:https://security.microsoft.com。

不過,MSSP 必須使用下列格式的租使用者特定 URL,Microsoft Defender 入口網站存取 MSSP 客戶:https://security.microsoft.com/?tid=<tenant_id>。

MSSP 可以使用下列步驟來取得 MSSP 客戶入口網站租使用者標識碼,然後使用標識符來存取租使用者特定的 URL:

身為 MSSP,使用您的認證登入 Microsoft Entra ID。

將目錄切換至 MSSP 客戶的租使用者。

選取 [Microsoft Entra ID>][屬性]。 您會在 [租使用者識別符] 字段中找到 MSSP 客戶租使用者 識別碼 。

藉由取代

customer_tenant_id下列 URL 中的值來存取 MSSP 客戶入口網站:https://security.microsoft.com/?tid=<tenant_id>。

管理員 活動稽核

Defender for Cloud Apps 可讓您匯出系統管理員登入活動的記錄,以及特定使用者或警示在調查過程中所執行之檢視的稽核。

若要匯出記錄,請執行下列步驟:

在 Microsoft Defender 入口網站的左側功能表中,選取 [權限]。

在 [ 雲端應用程式] 底下,選擇 [角色]。

在 [管理員 角色] 頁面的右上角,選取 [匯出系統管理員活動]。

指定必要的時間範圍。

選取 [匯出]。