控管已連線的應用程式

治理可讓您控制使用者在應用程式中執行的動作。 針對已連線的應用程式,您可以將治理動作套用至檔案或活動。 治理動作是您可以直接從 Microsoft Defender for Cloud Apps 對檔案或活動執行的整合式動作。 治理動作可控制使用者在已連線應用程式上執行的動作。

注意事項

當 Microsoft Defender for Cloud Apps 嘗試在檔案上執行治理動作,但因為檔案已鎖定而失敗時,它會自動重試治理動作。

檔案控管動作

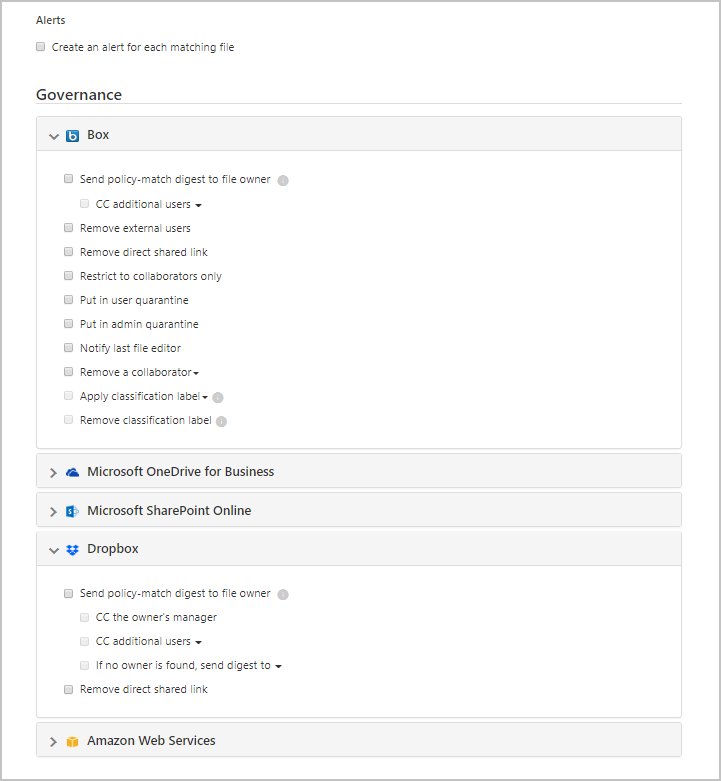

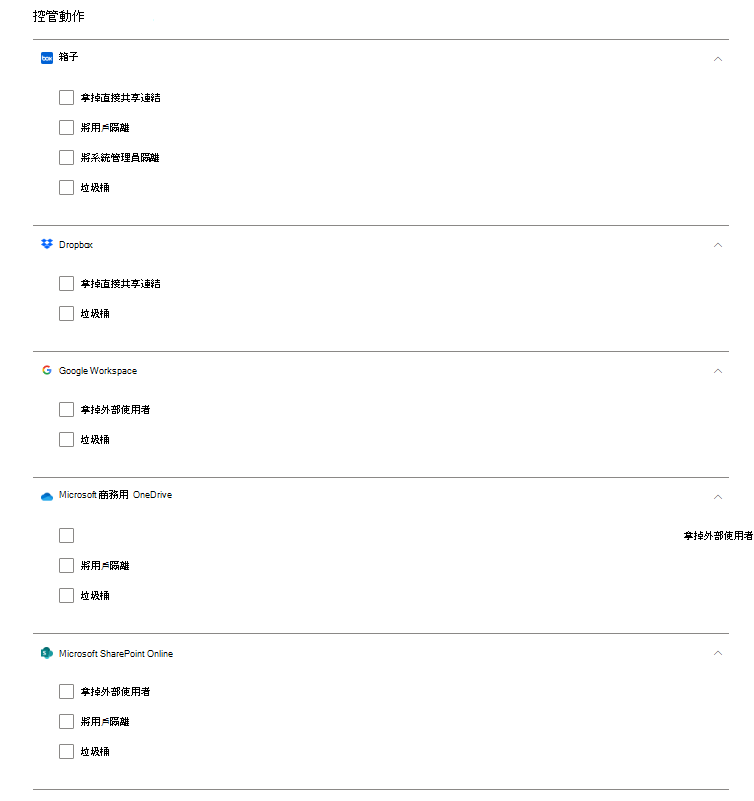

您可以針對特定檔案、使用者或特定原則上的已連線應用程式採取下列治理動作。

通知:

警示 – 警示可以在系統中觸發,並根據嚴重性層級透過電子郵件傳播。

用戶電子郵件通知 – Email 可以自定義訊息,並將訊息傳送給所有違規的檔案擁有者。

通知特定使用者 – 將接收這些通知的電子郵件位址特定清單。

通知最後一個檔案編輯 器 – 將通知傳送給最後一個修改檔案的人員。

應用程式中的治理動作 - 您可以針對每個應用程式強制執行細微動作,特定動作會根據應用程式術語而有所不同。

加標籤

- 套用標籤 - 新增 Microsoft Purview 資訊保護 敏感度標籤的能力。

- 拿掉標籤 - 移除 Microsoft Purview 資訊保護 敏感度標籤的能力。

變更共用

拿掉公用共用 – 只允許具名共同作業者的存取,例如: 移除 Google Workspace 的公用存取,以及移除 Box 和 Dropbox 的 直接共享連結 。

拿掉外部使用者 – 只允許公司使用者存取。 當包含內部和外部成員的群組新增為共同作業者時,動作會移除群組層級的成員,而不是個別移除成員。

設為私人 – 只有網站管理員可以存取檔案,所有共用都會移除。

拿掉共同作業者 – 從檔案中移除特定的共同作業者。

減少公用存取 - 將公開可用的檔案設定為只能使用共享連結。 (Google)

已過期共享連結 - 能夠設定共享連結的到期日,之後該連結將不再作用中。 (Box)

變更共享連結存取層級 - 僅限公司、僅限共同作業者和公用者之間變更共用連結存取層級的能力。 (Box)

隔離區

放入使用者隔離 – 將檔案移至使用者控制的隔離資料夾以允許自助

放入系統管理隔離 - 檔案會移至系統管理磁碟驅動器中的隔離區,且系統管理員必須核准它。

繼承父系的 許可權 - 此治理動作可讓您移除在 Microsoft 365 中為檔案或資料夾設定的特定許可權。 然後還原為為父資料夾設定的任何許可權。

垃圾桶 – 將檔案移至垃圾桶資料夾。 (Box、Dropbox、Google Drive、OneDrive、SharePoint、Cisco Webex)

預覽) (惡意代碼治理動作

您可以針對特定檔案、使用者或特定原則上的已連線應用程式採取下列治理動作。 基於安全性理由,此清單僅限於對使用者或租使用者而言不具風險的惡意代碼相關動作。

通知:

- 警示 – 警示可以在系統中觸發,並根據嚴重性層級透過電子郵件和簡訊傳播。

應用程式中的治理動作 - 您可以針對每個應用程式強制執行細微動作,特定動作會根據應用程式術語而有所不同。

變更共用

- 拿掉外部使用者 – 只允許公司使用者存取。 (Box、Google 雲端硬碟、OneDrive、SharePoint)

- 拿掉直接共享連結 – 移除 Box、Dropbox) 先前共用連結 (許可權

隔離區

- 放入使用者隔離 - 允許將檔案移至使用者控制的隔離資料夾, (Box、OneDrive、SharePoint)

- 放入系統管理隔離 - 檔案會移至系統管理磁碟驅動器中的隔離區,且系統管理員必須核准它。 (Box)

垃圾桶 – 將檔案移至垃圾桶資料夾。 (Box、Dropbox、Google 雲端硬碟、OneDrive、SharePoint)

注意事項

在 SharePoint 和 OneDrive 中,Defender for Cloud Apps 僅支援共用文檔庫中檔案的使用者隔離, (SharePoint Online) 和文檔庫中的檔案, (商務用 OneDrive) 。

Microsoft 365 客戶的 Microsoft Defender 可以透過 [Microsoft Defender 全面偵測回應 隔離] 頁面,控制 SharePoint 和 OneDrive 中偵測到的惡意代碼檔案。 例如,支持的活動包括復原檔案、刪除檔案,以及下載受密碼保護之 ZIP 檔案中的檔案。 這些活動僅限於 Microsoft Defender for Cloud Apps 尚未隔離的檔案。 在 SharePoint 中,Defender for Cloud Apps 僅支援英文路徑中具有共用文檔的檔案的隔離工作。

動作只會針對已連線的應用程式顯示。

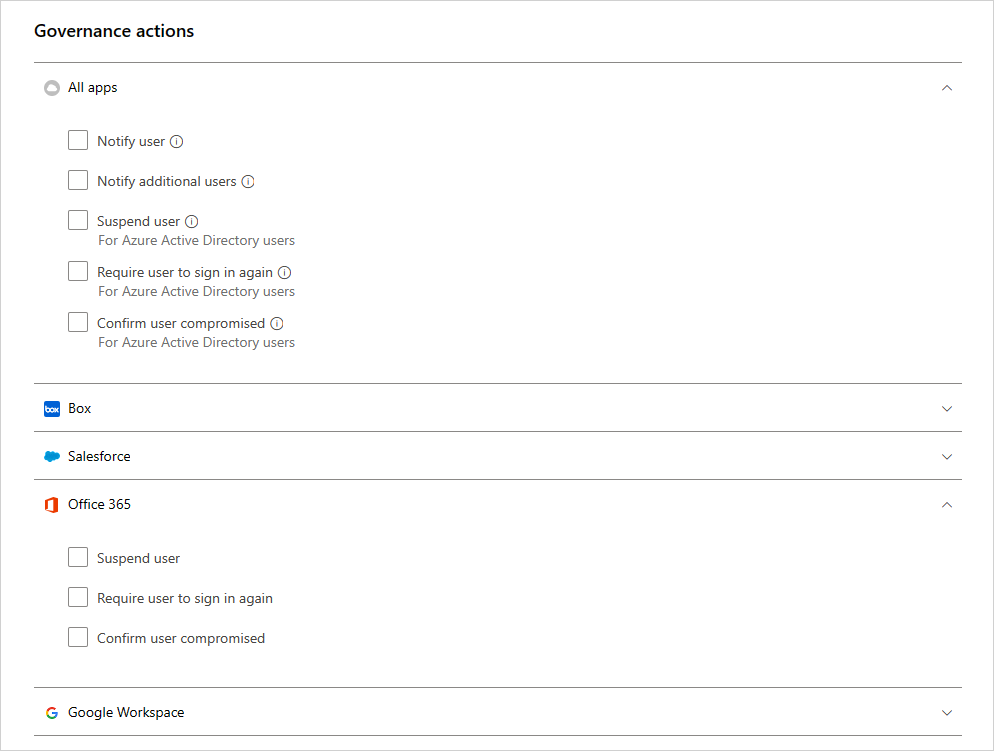

活動治理動作

通知

警示 – 警示可以在系統中觸發,並根據嚴重性層級透過電子郵件傳播。

用戶電子郵件通知 – Email 可以自定義訊息,並將訊息傳送給所有違規的檔案擁有者。

通知其他使用者 – 將接收這些通知的電子郵件位址特定清單。

應用程式中的治理動作 - 您可以針對每個應用程式強制執行細微動作,特定動作會根據應用程式術語而有所不同。

暫停使用者 – 暫停應用程式中的使用者。

注意事項

如果您的 Microsoft Entra ID 設定為自動與 Active Directory 內部部署環境中的使用者同步,則內部部署環境中的設定將會覆寫 Microsoft Entra 設定,並還原此治理動作。

要求使用者再次登入 – 將用戶註銷,並要求他們再次登入。

確認使用者遭到入侵 - 將用戶的風險層級設定為高。 這會導致強制執行 Microsoft Entra ID 中定義的相關原則動作。 如需 Microsoft Entra ID 如何與風險層級搭配運作的詳細資訊,請參閱如何 Microsoft Entra ID 使用我的風險意見反應。

撤銷 OAuth 應用程式並通知使用者

針對 Google Workspace 和 Salesforce,可以撤銷 OAuth 應用程式的許可權,或通知使用者應變更許可權。 當您撤銷許可權時,它會移除在 Microsoft Entra ID 中「企業應用程式」底下授與應用程式的所有許可權。

在 [應用程式控管] 頁面上的 [Google] 或 [Salesforce] 索引卷標上,選取應用程式數據列結尾的三個點,然後選取 [通知使用者]。 根據預設,系統會通知使用者,如下所示: 您已授權應用程式存取您的 Google 工作區帳戶。此應用程式與貴組織的安全策略衝突。重新思考如何授與或撤銷您在 Google 工作區帳戶中授與此應用程式的許可權。若要撤銷應用程式存取權,請移至: https://security.google.com/settings/security/permissions?hl=en&pli=1 選取應用程式,然後選取右側功能表欄上的 [撤銷存取權]。 您可以自定義傳送的訊息。

您也可以撤銷使用者使用應用程式的許可權。 選取資料表中應用程式數據列結尾的圖示,然後選取 [撤銷應用程式]。 例如:

![[撤銷應用程式] 選項範例的螢幕快照。](media/revoke-app.png)

治理衝突

建立多個原則之後,可能會發生多個原則中的治理動作重疊的情況。 在此情況下,Defender for Cloud Apps 會處理治理動作,如下所示:

原則之間的衝突

- 例如,如果兩個原則包含彼此內含的動作 (請移除外部共用包含在 [建立私人) 中,Defender for Cloud Apps 將解決衝突,並強制執行更強大的動作。

- 例如,如果動作不相關, (通知擁有者 和 建立私人) 。 這兩個動作都會發生。

- 如果動作發生衝突 (例如 將擁有者變更為使用者 A ,以及將 擁有者變更為使用者 B) ,則每個相符專案可能會產生不同的結果。 請務必變更原則以防止衝突,因為它們可能會導致磁碟驅動器中難以偵測到的不必要變更。

使用者同步的衝突

- 如果您的 Microsoft Entra ID 設定為自動與 Active Directory 內部部署環境中的使用者同步,則內部部署環境中的設定將會覆寫 Microsoft Entra 設定,並還原此治理動作。

治理記錄

治理記錄會提供您設定要執行 Defender for Cloud Apps 每個工作的狀態記錄,包括手動和自動工作。 這些工作包括您在原則中設定的動作、您在檔案和用戶上設定的治理動作,以及您設定 Defender for Cloud Apps 採取的任何其他動作。 治理記錄也會提供這些動作成功或失敗的相關信息。 您可以選擇從治理記錄中重試或還原某些治理動作。

若要檢視治理記錄檔,請在 Microsoft Defender 入口網站的 [雲端應用程式] 底下,選取 [治理記錄]。

下表是 Microsoft Defender for Cloud Apps 可讓您採取的完整動作清單。 這些動作會在主控台的各個位置啟用,如 位置 欄中所述。 所採取的每個治理動作都會列在治理記錄中。 如需在發生原則衝突時如何處理治理動作的相關信息,請參閱 原則衝突。

| 位置 | 目標物件類型 | 治理動作 | 描述 | 相關連接器 |

|---|---|---|---|---|

| 帳戶 | 檔案 | 拿掉使用者的共同作業 | 針對任何檔案移除特定使用者的所有共同作業 , 適合離開公司的人。 | Box、Google Workspace |

| 帳戶 | 帳戶 | Unsuspend 使用者 | 取消使用者的附加 | Google Workspace、Box、Office、Salesforce |

| 帳戶 | 帳戶 | 帳戶設定 | 帶您前往特定應用程式中的 [帳戶設定] 頁面 (例如,在 Salesforce) 內。 | 所有應用程式 -One 磁碟驅動器和 SharePoint 設定都是從 Office 內設定。 |

| 帳戶 | 檔案 | 移轉所有檔案擁有權 | 在帳戶上,您會將一個使用者的檔案傳送給您選取的新人員。 先前的擁有者會成為編輯器,而且無法再變更共用設定。 新的擁有者將會收到有關擁有權變更的電子郵件通知。 | Groove Workspace |

| 帳戶、活動原則 | 帳戶 | 暫停使用者 | 將用戶設定為沒有存取權,也無法登入。 如果在您設定此動作時登入,系統會立即將其鎖定。 | Google Workspace、Box、Office、Salesforce |

| 活動原則、帳戶 | 帳戶 | 要求使用者再次登入 | 撤銷使用者對應用程式的所有重新整理令牌和會話 Cookie 問題。 此動作會防止存取組織的任何數據,並強制使用者再次登入所有應用程式。 | Google Workspace、Office |

| 活動原則、帳戶 | 帳戶 | 確認使用者遭入侵 | 將用戶的風險層級設定為高。 這會導致強制執行 Microsoft Entra ID 中定義的相關原則動作。 | Office |

| 活動原則、帳戶 | 帳戶 | 撤銷系統管理員許可權 | 撤銷系統管理員帳戶的許可權。 例如,設定在10次嘗試登入失敗之後撤銷系統管理員許可權的活動原則。 | Groove Workspace |

| 應用程式儀錶板 > 應用程式許可權 | 權限 | 解除班次應用程式 | 在 Google 和 Salesforce 中:從應用程式中移除禁止,並允許使用者使用其 Google 或 Salesforce 授與第三方應用程式的許可權。 在 Microsoft 365 中:將第三方應用程式的許可權還原至 Office。 | Google Workspace、Salesforce、Office |

| 應用程式儀錶板 > 應用程式許可權 | 權限 | 停用應用程式許可權 | 撤銷第三方應用程式對Google、Salesforce或 Office 的許可權。 這是在所有現有許可權上發生的一次性動作,但不會阻止未來的連線。 | Google Workspace、Salesforce、Office |

| 應用程式儀錶板 > 應用程式許可權 | 權限 | 啟用應用程式許可權 | 將第三方應用程式的許可權授與Google、Salesforce或 Office。 這是在所有現有許可權上發生的一次性動作,但不會阻止未來的連線。 | Google Workspace、Salesforce、Office |

| 應用程式儀錶板 > 應用程式許可權 | 權限 | 禁止應用程式 | 在 Google 和 Salesforce 中:撤銷第三方應用程式對 Google 或 Salesforce 的許可權,並禁止它在未來接收許可權。 在 Microsoft 365: 不允許第三方應用程式存取 Office 的許可權,但不會撤銷它們。 | Google Workspace、Salesforce、Office |

| 應用程式儀錶板 > 應用程式許可權 | 權限 | 撤銷應用程式 | 撤銷第三方應用程式對Google或 Salesforce 的許可權。 這是在所有現有許可權上發生的一次性動作,但不會阻止未來的連線。 | Google Workspace、Salesforce |

| 應用程式儀錶板 > 應用程式許可權 | 帳戶 | 從應用程式撤銷使用者 | 按兩下 [使用者] 底下的號碼時,您可以撤銷特定使用者。 畫面會顯示特定使用者,而且您可以使用 X 來刪除任何用戶的許可權。 | Google Workspace、Salesforce |

| 探索探索 > 到的應用程式/IP 位址/使用者 | 雲端探索 | 匯出探索數據 | 從探索數據建立 CSV。 | 探索 |

| 檔案原則 | 檔案 | 垃圾 | 移動使用者垃圾桶中的檔案。 | Box、Dropbox、Google Drive、OneDrive、SharePoint、Cisco Webex (永久刪除) |

| 檔案原則 | 檔案 | 通知最後一個檔案編輯器 | 傳送電子郵件,通知最後一個編輯檔案的人員該檔案違反原則。 | Google Workspace、Box |

| 檔案原則 | 檔案 | 通知檔案擁有者 | 當檔案違反原則時,傳送電子郵件給檔案擁有者。 在Dropbox中,如果沒有與檔案相關聯的擁有者,則會將通知傳送給您設定的特定使用者。 | 所有應用程式 |

| 檔案原則、活動原則 | 檔案、活動 | 通知特定使用者 | 傳送電子郵件以通知特定使用者違反原則的檔案。 | 所有應用程式 |

| 檔案原則和活動原則 | 檔案、活動 | 通知使用者 | 傳送電子郵件給使用者,通知他們他們所執行的動作或他們擁有的檔案違反原則。 您可以新增自定義通知,讓他們知道違規的內容。 | 全部 |

| 檔案原則和檔案 | 檔案 | 拿掉編輯器的共用能力 | 在Google雲端硬盤中,檔案的預設編輯器許可權也允許共用。 此治理動作會限制此選項,並將檔案共用限制為擁有者。 | Groove Workspace |

| 檔案原則和檔案 | 檔案 | 放入系統管理隔離 | 拿掉檔案中的任何許可權,並將檔案移至系統管理員所在位置的隔離資料夾。此動作可讓系統管理員檢閱檔案並將其移除。 | Microsoft 365 SharePoint、商務用 OneDrive、Box |

| 檔案原則和檔案 | 檔案 | 套用敏感度標籤 | 根據原則中設定的條件,自動將 Microsoft Purview 資訊保護 敏感度標籤套用至檔案。 | Box、One Drive、Google Workspace、SharePoint |

| 檔案原則和檔案 | 檔案 | 拿掉敏感度標籤 | 根據原則中設定的條件,自動從檔案中移除 Microsoft Purview 資訊保護 敏感度標籤。 只有當標籤不包含保護,而且標籤是從 Defender for Cloud Apps 內套用,而不是直接套用在 資訊保護 中時,才能移除標籤。 | Box、One Drive、Google Workspace、SharePoint |

| 檔案原則、活動原則、警示 | 應用程式 | 要求使用者再次登入 | 您可以要求使用者再次登入所有Microsoft 365,並 Microsoft Entra 應用程式,以快速且有效地補救可疑的用戶活動警示和遭入侵的帳戶。 您可以在原則設定和警示頁面的 [暫停使用者] 選項旁邊找到新的治理。 | Microsoft 365,Microsoft Entra ID |

| 檔案 | 檔案 | 從用戶隔離還原 | 將使用者從隔離中還原。 | Box |

| 檔案 | 檔案 | 將讀取許可權授與自己 | 為您自己授與檔案的讀取許可權,讓您可以存取檔案,並了解檔案是否有違規。 | Groove Workspace |

| 檔案 | 檔案 | 允許編輯器共用 | 在Google雲端硬盤中,檔案的預設編輯器許可權也允許共用。 此控管動作與移除編輯器共用並讓編輯器共用檔案的能力相反。 | Groove Workspace |

| 檔案 | 檔案 | 保護 | 藉由套用組織範本,使用 Microsoft Purview 保護檔案。 | Microsoft 365 (SharePoint 和 OneDrive) |

| 檔案 | 檔案 | 撤銷自己的讀取許可權 | 撤銷您自己檔案的讀取許可權,在授與自己了解檔案是否有違規的許可權之後很有用。 | Groove Workspace |

| 檔案、檔案原則 | 檔案 | 轉移檔案擁有權 | 變更擁有者 - 在原則中,您會選擇特定擁有者。 | Groove Workspace |

| 檔案、檔案原則 | 檔案 | 減少公用存取 | 此動作可讓您將公開可用的檔案設定為只能透過共享連結使用。 | Groove Workspace |

| 檔案、檔案原則 | 檔案 | 拿掉共同作業者 | 從檔案中移除特定的共同作業者。 | Google Workspace、Box、One Drive、SharePoint |

| 檔案、檔案原則 | 檔案 | 將設為私人 | 只有網站管理員可以存取檔案,所有共用都會移除。 | Google Workspace、One Drive、SharePoint |

| 檔案、檔案原則 | 檔案 | 拿掉外部使用者 | 拿掉所有外部共同作業者 - 在 [設定] 中設定為內部的網域外部。 | Google Workspace、Box、One Drive、SharePoint |

| 檔案、檔案原則 | 檔案 | 將讀取許可權授與網域 | 將檔案的讀取許可權授與整個網域或特定網域的指定網域。 如果您想要在授與需要處理之人員的網域存取權之後移除公用存取權,這個動作就很有用。 | Groove Workspace |

| 檔案、檔案原則 | 檔案 | 放入用戶隔離 | 拿掉檔案中的所有許可權,並將檔案移至使用者根磁碟驅動器下的隔離資料夾。 此動作可讓使用者檢閱檔案並加以移動。 如果手動將其移回,則不會還原檔案共用。 | Box、One Drive、SharePoint |

| 檔案 | 檔案 | 讓共享連結過期 | 設定共享連結的到期日,之後該連結將不再作用中。 | Box |

| 檔案 | 檔案 | 變更共享連結存取層級 | 變更僅限公司、僅限共同作業者與公用之間的共享連結存取層級。 | Box |

| 檔案、檔案原則 | 檔案 | 拿掉公用存取 | 如果檔案是您的檔案,而且您將它放在公用存取中,則根據檔案) 的存取類型而定,設定檔案存取權的其他人都可以存取該檔案 (。 | Groove Workspace |

| 檔案、檔案原則 | 檔案 | 拿掉直接共享連結 | 拿掉針對公用但只與特定人員共用的檔案所建立的連結。 | Box、Dropbox |

| >設定 Cloud Discovery 設定 | 雲端探索 | 重新計算雲端探索分數 | 在分數計量變更之後,重新計算雲端應用程式目錄中的分數。 | 探索 |

| >設定 Cloud Discovery 設定 > 管理數據檢視 | 雲端探索 | 建立自定義雲端探索篩選數據檢視 | 建立新的數據檢視,以取得更細微的探索結果檢視。 例如,特定IP範圍。 | 探索 |

| >設定 Cloud Discovery 設定 > 刪除資料 | 雲端探索 | 刪除雲端探索數據 | 刪除從探索來源收集的所有數據。 | 探索 |

| >設定 Cloud Discovery 設定 > 手動上傳記錄/自動上傳記錄 | 雲端探索 | 剖析雲端探索數據 | 已剖析所有記錄數據的通知。 | 探索 |

後續步驟

如果您遇到任何問題,我們在這裡提供協助。 若要取得產品問題的協助或支援,請 開啟支援票證。